Accès à une interconnexion de base de données à l'aide d'une intégration IAM

Les utilisateurs et les groupes d'une location peuvent accéder aux instances de base de données du service d'intelligence artificielle autonome d'une autre location si les politiques des deux locations le permettent.

- À propos de l'accès interlocation pour les utilisateurs IAM aux instances DBaaS

L'accès interlocation à une instance Oracle Cloud Infrastructure (OCI) DBaaS est similaire à un scénario de location unique, sauf que les informations de location sont requises pour les mappages et les demandes de jeton et qu'une politique est requise dans les deux locations pour permettre l'accès aux ressources de base de données interlocation. - Configuration de politiques

Vous devez créer des politiques à la fois dans la location d'utilisateur et dans la location de ressource de base de données pour permettre l'accès à la base de données interlocation. - Mappage des schémas et des rôles de base de données à des utilisateurs et des groupes d'une autre location

Lorsque vous effectuez ce type de mappage, vous devez ajouter l'OCID de la location aux informations de mappage afin que la base de données sache qu'il s'agit d'un accès interlocation. - Configuration des clients de base de données pour l'accès interlocation

Vous pouvez configurer certains clients de base de données directement. - Demande de jetons interlocation à l'aide de l'interface de ligne de commande OCI

Vous devez ajouter le paramètre--scopeà la commande de l'interface de ligne de commande Oracle Cloud Infrastructure (OCI) pour obtenir une valeurdb-tokenpour une demande interlocation. Si la base de données à laquelle vous accédez se trouve dans une région différente de la région principale de la location de l'utilisateur, la région doit également être ajoutée à la commande de l'interface de ligne de commande OCI à l'aide du paramètre --region.

À propos de l'accès interlocation pour les utilisateurs IAM aux instances DBaaS

L'accès interlocation à une instance Oracle Cloud Infrastructure (OCI) DBaaS est similaire à un scénario de location unique, sauf que les informations de location sont requises pour les mappages et les demandes de jeton et qu'une politique est requise dans les deux locations pour permettre l'accès aux ressources de base de données interlocation.

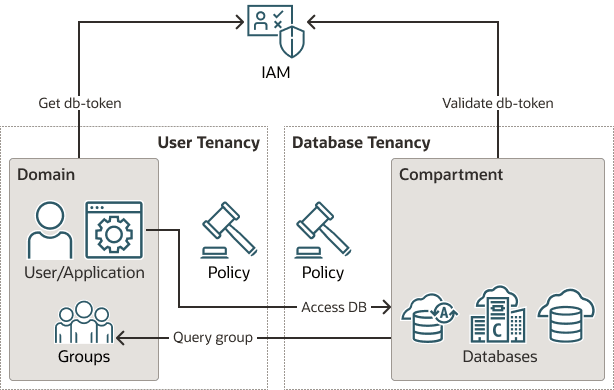

La figure suivante illustre le processus d'accès interlocation à une instance OCI DBaaS.

Figure 3-1 Accès interlocation à une instance OCI DBaaS

Description de "Figure 3-1 - Accès interlocation à une instance OCI DBaaS"

Le processus interlocation est le suivant :

- La politique est requise dans les deux locations pour endosser et admettre l'accès interlocation.

- Le principal IAM (utilisateur ou application) demande un jeton de base de données pour une ressource interlocation.

db-tokenest retourné et est utilisé pour accéder à la base de données dans une autre location- La base de données effectuera une interrogation de groupe interlocation pour les groupes de l'utilisateur et mappera le principal au schéma global et les rôles globaux facultatifs.

Vous devez abonner la location d'utilisateur aux mêmes régions que les bases de données. Par exemple, si les bases de données de la location de base de données se trouvent dans les régions PHX et IAD, vous devez abonner la location d'utilisateur à ces régions. Il ne s'agit pas de la région principale, mais uniquement des régions abonnées supplémentaires dans la location de l'utilisateur.

Configuration de politiques

Vous devez créer des politiques à la fois dans la location d'utilisateur et dans la location de ressource de base de données pour autoriser l'accès à la base de données interlocation.

- Configuration de la location de l'utilisateur source

Deux politiques sont requises pour permettre l'accès interlocation dans la location de l'utilisateur. - Configuration de la location de ressource de base de données cible

La location de base de données aura besoin de politiques correspondantes pour permettre l'accès aux utilisateurs à partir de la location de l'utilisateur et permettre à ses propres bases de données d'interroger les informations de groupe dans la location de l'utilisateur - Exemples de politique pour l'accès interlocation

Les exemples incluent l'utilisation d'une clauseWHEREpour affiner la configuration interlocation et d'autres méthodes d'exécution de ce type de configuration.

Configuration de la location de l'utilisateur source

Deux politiques sont requises pour permettre l'accès interlocation dans la location utilisateur.

Rubrique parent : Configuration de politiques

Configuration de la location de la ressource de base de données cible

La location de base de données aura besoin de politiques de mise en correspondance pour permettre l'accès aux utilisateurs à partir de la location d'utilisateur et pour permettre à ses propres bases de données d'interroger les informations de groupe dans la location d'utilisateur

any-user facilite la compréhension des politiques requises, Oracle recommande d'utiliser des contraintes plus fortes en plus ou au lieu d'utiliser any-user. L'option any-user permettra à tout principal ou ressource d'interroger des groupes d'utilisateurs dans user_tenancy. Dans l'idéal, vous devriez limiter cette opération à autoriser uniquement les ressources de base de données (principaux de ressource) à effectuer les interrogations de groupe. Pour ce faire, vous pouvez ajouter une clause WHERE aux politiques ou ajouter un groupe dynamique qui la limite aux membres du groupe dynamique. La définition de tous les moyens possibles de spécifier des groupes et des politiques dynamiques n'est pas incluse dans cette rubrique. Vous trouverez plus d'informations à partir de ces sources :

Rubrique parent : Configuration de politiques

Exemples de politiques pour l'accès interlocation

Par exemple, utilisez une clause WHERE pour affiner la configuration interlocation et d'autres méthodes pour effectuer ce type de configuration.

Vous pouvez ajouter une clause WHERE pour limiter les ressources de base de données autorisées à effectuer l'interrogation de groupe interlocation :

ADMIT any-user of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancy where request.principal.type = 'dbsystem'Cette politique d'admission permet à tout service de base de données de base (type de ressource : dbsystem) dans db_tenancy d'interroger les informations de groupe d'un utilisateur à partir de la location de l'utilisateur. Les noms de type de ressource se trouvent dans le tableau ci-dessous.

Une méthode similaire pour créer une politique consiste à ajouter le type de ressource pour Autonomous Database à un groupe dynamique :

dynamic group: db_principals any {resource.type = ‘autonomousdatabase’}Cet exemple utilise un groupe dynamique au lieu de any-user :

ADMIT dynamic group db_principals of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancyVous pouvez également ajouter tous les principaux de ressource dans un compartiment à l'aide de resource.compartment.id. Toutefois, cela peut également permettre à d'autres principaux de ressource non de base de données d'effectuer l'interrogation de groupe interlocation.

Rubrique parent : Configuration de politiques

Mappage des schémas et des rôles de base de données avec des utilisateurs et des groupes dans une autre location

Lorsque vous effectuez ce type de mappage, vous devez ajouter l'OCID de la location aux informations de mappage afin que la base de données sache qu'il s'agit d'un accès interlocation.

CREATE USER et CREATE ROLE dans SQL*Plus.

Configuration des clients de base de données pour l'accès interlocation

Vous pouvez configurer directement certains clients de base de données.

La location de base de données doit être identifiée dans la chaîne de connexion ou dans sqlnet.ora si le client est configuré pour obtenir directement le jeton d'accès à partir de l'OCI IAM. Consultez la documentation propre au client pour connaître les valeurs de paramètre spécifiques (JDBC-thin, ODP.NET-core, géré).

Demande de jetons interlocation à l'aide de l'interface de ligne de commande OCI

Vous devez ajouter le paramètre --scope à la commande d'interface de ligne de commande Oracle Cloud Infrastructure (OCI) pour obtenir une valeur db-token pour une demande interlocation. Si la base de données à laquelle vous accédez se trouve dans une région différente de la région principale de la location de l'utilisateur, la région doit également être ajoutée à la commande de l'interface de ligne de commande OCI à l'aide du paramètre --region.

Voir Paramètres facultatifs pour plus de détails sur l'utilisation des paramètres facultatifs de la commande oci get.

Vous pouvez l'étendre à l'ensemble de la location ou à un compartiment ou à une base de données de la location. Lors de la définition de la portée pour un compartiment ou une base de données interlocation, vous n'avez pas besoin d'ajouter les informations de location, car les OCID du compartiment et de la base de données sont uniques dans OCI.

Certains clients peuvent demander les jetons directement auprès de MSEI. Reportez-vous à la documentation sur la définition des paramètres pour obtenir les jetons d'accès MSEI OAuth2.