Préalables à l'utilisation des clés de chiffrement gérées par le client pour une base de données d'IA autonome dans le service de chambre forte OCI

Effectuez les étapes préalables suivantes pour utiliser des clés gérées par le client sur une base de données d'IA autonome dans le service de chambre forte OCI :

Vous devez répliquer la chambre forte et les clés pour utiliser les clés de chiffrement gérées par le client avec Autonomous Data Guard avec une base de données de secours distante. Les clés de chiffrement gérées par le client ne sont prises en charge qu'avec une seule base de données de secours Autonomous Data Guard inter-région. Les bases de secours inter-régions multiples ne sont pas prises en charge, car Oracle Cloud Infrastructure Vault ne prend en charge que la réplication vers une région distante.

Voir ce qui suit pour plus d'informations :

- Créer un groupe dynamique et des politiques pour les clés gérées par le client avec une chambre forte dans la même location que la base de données

Créez un groupe dynamique et des politiques pour fournir l'accès à la chambre forte et aux clés pour les clés gérées par le client lorsque la chambre forte et les clés se trouvent dans la même location que l'instance de base de données IA autonome. - Créer un groupe dynamique et des politiques pour les clés gérées par le client avec une chambre forte dans une location différente de la base de données

Effectuez ces étapes pour utiliser des clés gérées par le client lorsque l'instance de base de données de l'IA autonome, les chambres fortes et les clés se trouvent dans des locations différentes.

Créer un groupe dynamique et des politiques pour les clés gérées par le client avec une chambre forte dans la même location que la base de données

Créez un groupe dynamique et des politiques pour fournir l'accès à la chambre forte et aux clés pour les clés gérées par le client lorsque la chambre forte et les clés se trouvent dans la même location que l'instance de base de données du service d'intelligence artificielle autonome.

Créer un groupe dynamique et des politiques pour les clés gérées par le client avec une chambre forte dans une location différente de celle de la base de données

Effectuez ces étapes pour utiliser des clés gérées par le client lorsque l'instance de base de données de l'IA autonome, les chambres fortes et les clés se trouvent dans des locations différentes.

Dans ce cas, vous devez fournir des valeurs d'OCID lorsque vous passez à des clés gérées par le client. En outre, vous devez définir des groupes dynamiques et des politiques qui permettent à l'instance de base de données du service d'intelligence artificielle autonome d'utiliser des chambres fortes et des clés dans une autre location.

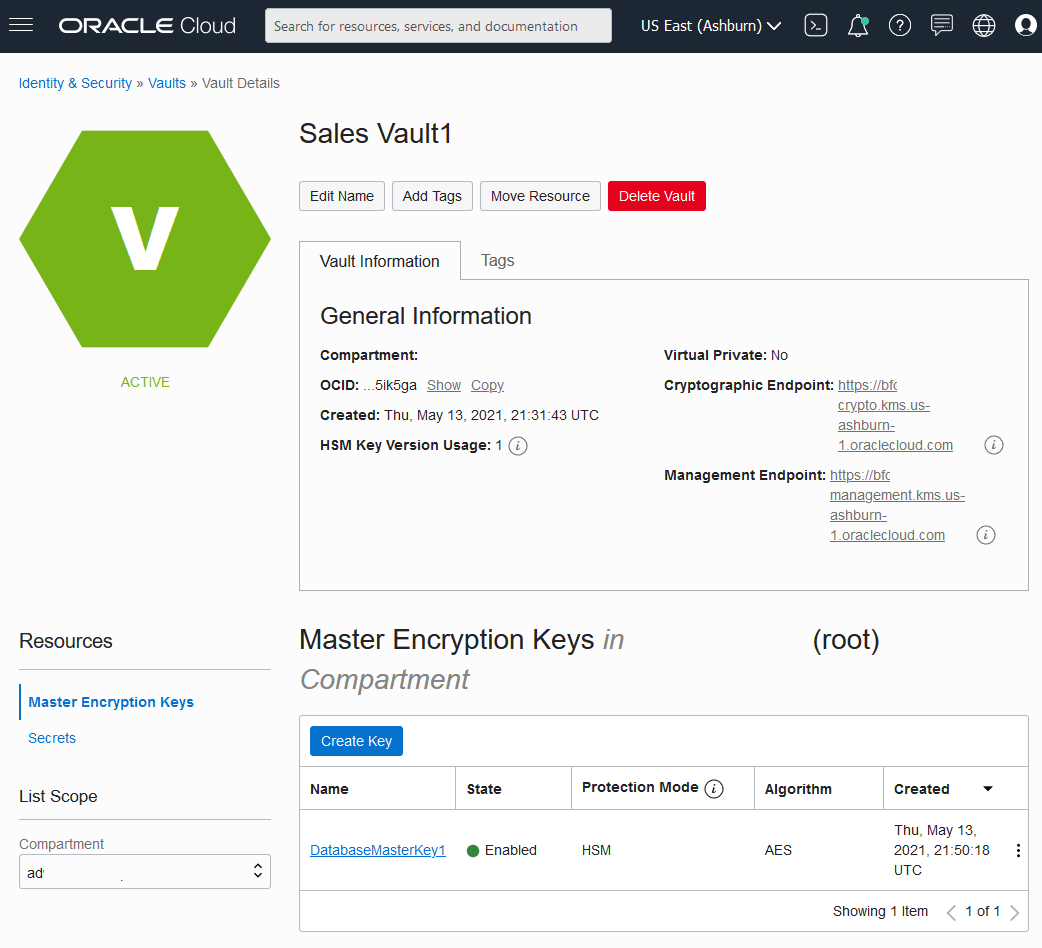

- Copiez l'OCID de la clé de chiffrement principale.

- Copiez l'OCID de la chambre forte.

- Copiez l'OCID de la location (la location distante qui contient les chambres fortes et les clés).

- Dans la location avec l'instance Autonomous AI Database, créez un groupe dynamique.

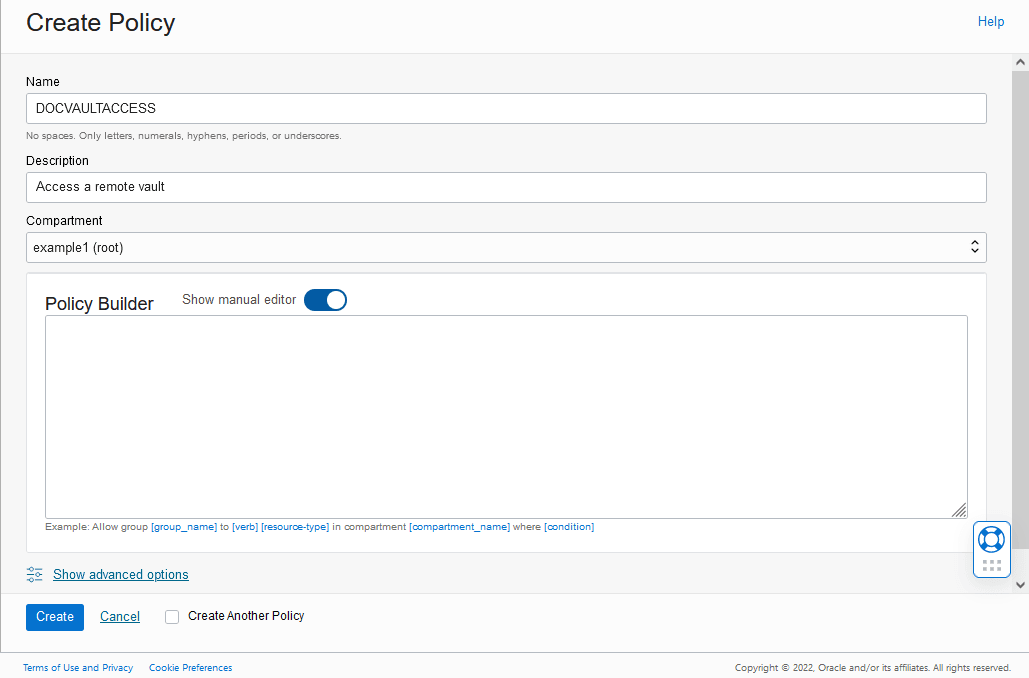

- Dans la location avec l'instance de base de données du service d'intelligence artificielle autonome, définissez les politiques pour autoriser l'accès aux chambres fortes et aux clés (où les chambres fortes et les clés se trouvent dans une location différente).

- Copiez l'OCID de la location (la location qui contient l'instance de base de données de l'IA autonome).

- Copiez l'OCID du groupe dynamique (pour le groupe dynamique que vous avez créé à l'étape 4).

- Dans la location distante avec chambres fortes et clés, définissez un groupe dynamique et des politiques pour permettre à l'instance de base de données du service d'intelligence artificielle autonome d'accéder aux chambres fortes et aux clés.