Cas d'utilisation d'Oracle Database

Le service Outils de base de données vous permet de créer des connexions aux systèmes de base de données Oracle exécutés dans Oracle Cloud Infrastructure. Les connexions fonctionnent avec les systèmes de base de données Autonomous Database (ADB), ADB Dedicated, Oracle Base Database (VM, BM et Exadata) et les bases de données Oracle gérées par le client qui s'exécutent sur des instances de calcul OCI.

Voici quelques exemples d'utilisation de connexions au service d'outils de base de données avec différentes configurations Oracle Database.

- Base de données autonome partagée avec accès au point d'extrémité privé

- Base de données autonome partagée avec adresse IP publique et liste de contrôle d'accès

- Base de données autonome partagée avec adresse IP publique

- Base de données autonome dédiée à l'adresse IP privée

- Base de données Oracle Base (MV, BM)

- Oracle Database (géré par le client)

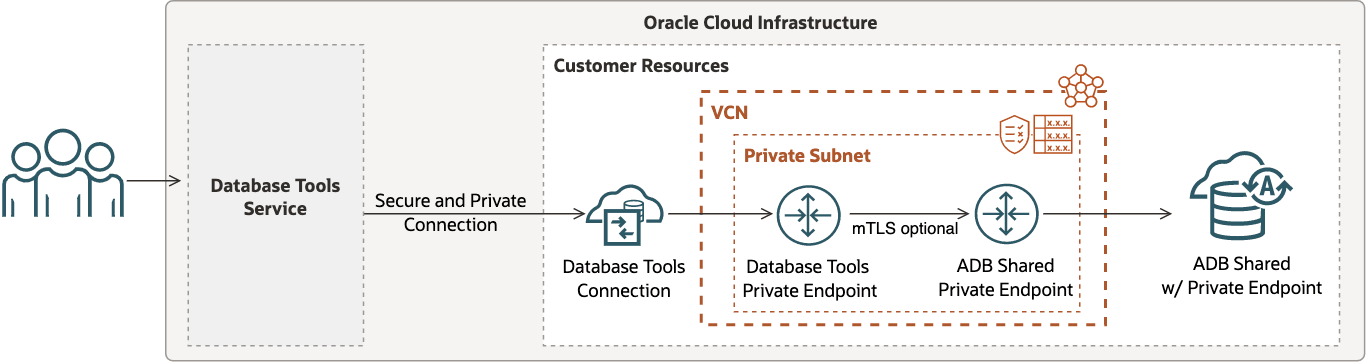

Base de données autonome partagée avec accès au point d'extrémité privé

Lorsque la base de données autonome sur une infrastructure Exadata partagée est configurée pour restreindre l'accès réseau à la base de données à l'aide d'un point d'extrémité privé, un point d'extrémité privé du service d'outils de base de données doit être configuré dans un sous-réseau de sorte que le trafic réseau puisse être acheminé du service d'outils de base de données vers le point d'extrémité privé associé à la base de données autonome.

Dans ce scénario :

- Il existe deux points d'extrémité privés distincts pour le routage du trafic au moyen du même réseau en nuage virtuel (VCN).

- La configuration nécessite la configuration de tables de routage et de listes de sécurité ou de groupes de sécurité de réseau.

- L'authentification TLS mutuelle (mTLS) est facultative sauf si elle est marquée comme requise par la base de données autonome.

- Un point d'extrémité privé du service d'outils de base de données peut être configuré dans le même sous-réseau ou dans un autre sous-réseau (à côté du point d'extrémité privé de la base de données autonome). Toutefois, l'utilisation de sous-réseaux isolés peut nécessiter une configuration VCN supplémentaire pour permettre l'acheminement du trafic en conséquence.

- Les clés secrètes stockées dans une chambre forte peuvent inclure le portefeuille (si mTLS est requis) et doivent inclure le mot de passe de la base de données.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

Pour plus d'informations sur la base de données autonome, voir Introduction à Autonomous Database.

Voir Création d'une connexion pour plus d'informations sur la création de connexions au service d'outils de base de données.

Voir Utilisation de points d'extrémité privés avec le service d'outils de base de données pour plus d'informations sur les points d'extrémité privés du service d'outils de base de données.

La connaissance des sujets suivants peut également être utile lors de la configuration d'un VCN.

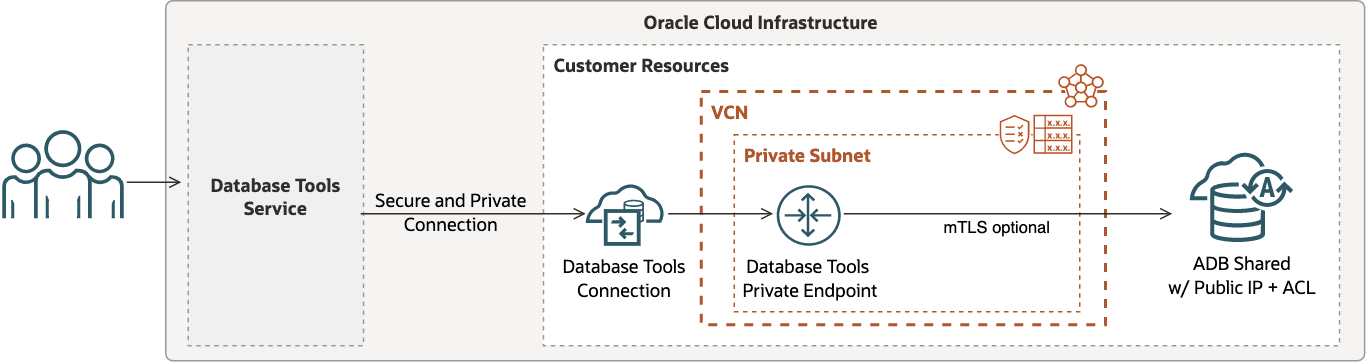

Base de données autonome partagée avec adresse IP publique et liste de contrôle d'accès

Lorsque la base de données autonome sur une infrastructure Exadata partagée est configurée pour restreindre l'accès réseau à la base de données à l'aide d'une adresse IP publique avec une liste de contrôle d'accès, un point d'extrémité privé du service d'outils de base de données doit être configuré dans un sous-réseau afin que le trafic réseau puisse être acheminé du service d'outils de base de données vers la base de données autonome.

Dans ce scénario :

- Il existe un point d'extrémité privé pour le routage du trafic des outils de base de données au moyen du VCN.

- La configuration nécessite la configuration d'une table de routage et d'une liste de sécurité ou d'un groupe de sécurité de réseau.

- L'authentification mTLS est facultative sauf si elle est marquée comme requise par la base de données autonome.

- La configuration des règles ACL est requise pour autoriser l'accès à la base de données autonome au moyen de l'extrémité privée du service d'outils de base de données.

- Les clés secrètes stockées dans une chambre forte peuvent inclure le portefeuille (si mTLS est requis) et doivent inclure le mot de passe de la base de données.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

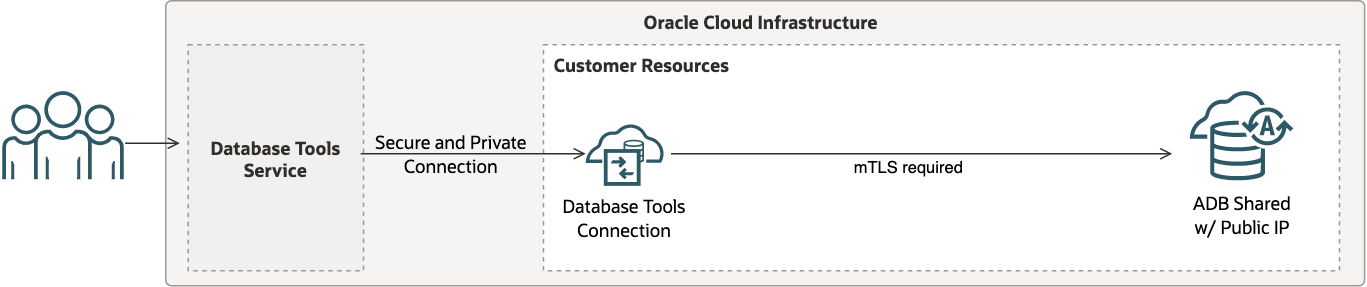

Base de données autonome partagée avec adresse IP publique

Lorsque la base de données autonome sur l'infrastructure Exadata partagée est configurée avec une adresse IP publique pour un accès sécurisé de partout, un point d'extrémité privé du service d'outils de base de données n'est pas requis pour créer une connexion.

Dans ce scénario :

- L'authentification mTLS est obligatoire par la base de données autonome.

- Les clés secrètes stockées dans une chambre forte doivent inclure le portefeuille et le mot de passe de base de données.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

Pour plus d'informations sur la base de données autonome, voir Introduction à Autonomous Database.

Voir Création d'une connexion pour plus d'informations sur la création de connexions aux outils de base de données.

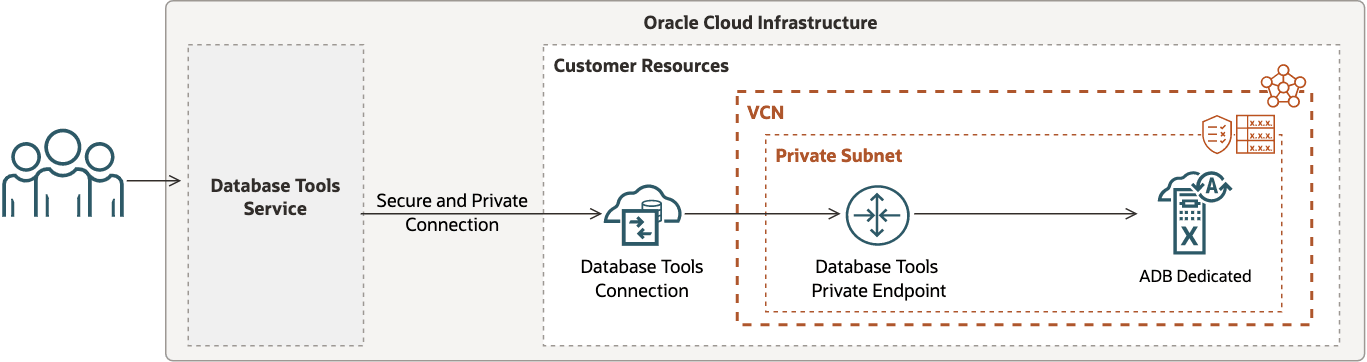

Base de données autonome dédiée à l'adresse IP privée

Lorsque la base de données autonome sur une infrastructure Exadata dédiée est configurée pour restreindre l'accès réseau à la base de données à l'aide d'un sous-réseau privé, un point d'extrémité privé du service d'outils de base de données doit être configuré dans un sous-réseau de sorte que le trafic réseau puisse être acheminé du service d'outils de base de données vers la base de données cible.

Dans ce scénario :

- Il existe un point d'extrémité privé du service d'outils de base de données pour le routage du trafic par le VCN.

- La configuration nécessite la configuration d'une table de routage et d'une liste de sécurité ou d'un groupe de sécurité de réseau pour le sous-réseau.

- Un point d'extrémité privé du service d'outils de base de données peut être configuré dans le même sous-réseau ou dans un autre sous-réseau (dédié par la base de données autonome). Toutefois, l'utilisation de sous-réseaux isolés peut nécessiter une configuration VCN supplémentaire pour permettre l'acheminement du trafic en conséquence.

- Les clés secrètes stockées dans une chambre forte peuvent inclure le portefeuille (si mTLS est requis) et doivent inclure le mot de passe de la base de données.

Un portefeuille doit être fourni lorsque l'utilisation de l'authentification TLS mutuelle (mTLS) est requise, ou lorsque l'authentification TLS est utilisée et que la base de données retourne un certificat non signé par une autorité de certification approuvée.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

Voir Autonomous Database sur une infrastructure Exadata dédiée pour plus d'informations sur la base de données autonome dédiée.

Voir Création d'une connexion pour plus d'informations sur la création de connexions au service d'outils de base de données.

Voir Utilisation de points d'extrémité privés avec le service d'outils de base de données pour plus d'informations sur les points d'extrémité privés du service d'outils de base de données.

La connaissance des sujets suivants peut également être utile lors de la configuration d'un VCN.

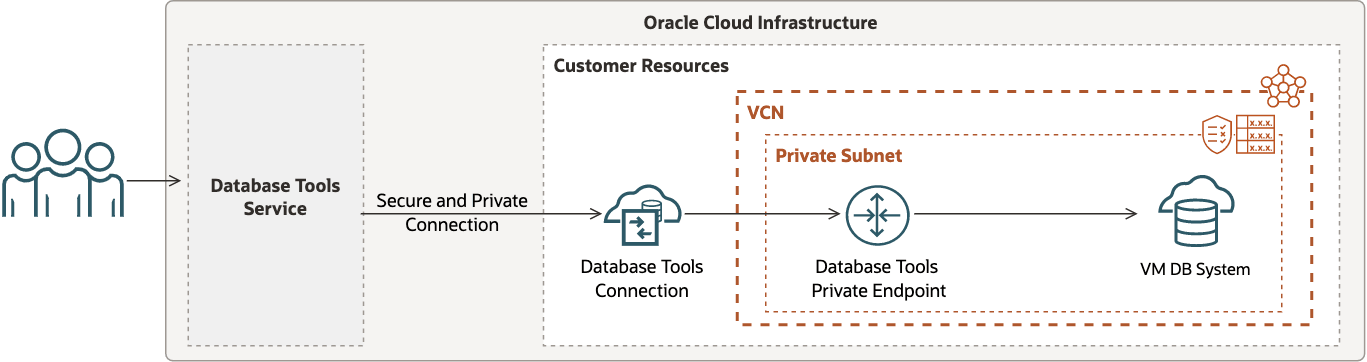

Base de données Oracle Base (MV, BM)

Lorsqu'un système Oracle DB (MV ou BM) est configuré pour restreindre l'accès au réseau à l'aide d'un sous-réseau privé, un point d'extrémité privé du service d'outils de base de données doit être configuré dans un sous-réseau de sorte que le trafic réseau puisse être acheminé du service d'outils de base de données vers la base de données cible.

Dans ce scénario :

- Il existe un point d'extrémité privé du service d'outils de base de données pour le routage du trafic par le VCN.

- La configuration nécessite la configuration d'une table de routage et d'une liste de sécurité ou d'un groupe de sécurité de réseau pour le sous-réseau.

- Un point d'extrémité privé du service d'outils de base de données peut être configuré dans le même sous-réseau ou dans un sous-réseau différent (en tant que système de base de données). Toutefois, l'utilisation de sous-réseaux isolés peut nécessiter une configuration VCN supplémentaire pour permettre l'acheminement du trafic en conséquence.

- Les clés secrètes stockées dans une chambre forte peuvent inclure le portefeuille (si mTLS est requis) et doivent inclure le mot de passe de la base de données.

Un portefeuille doit être fourni lorsque l'utilisation de l'authentification mTLS est requise, ou lorsque l'authentification TLS est utilisée et que la base de données retourne un certificat non signé par une autorité de certification approuvée.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

Pour plus d'informations sur les systèmes Oracle DB, voir À propos d'Oracle Base Database Service.

Voir Création d'une connexion pour plus d'informations sur la création de connexions aux outils de base de données.

Voir Utilisation de points d'extrémité privés avec le service d'outils de base de données pour plus d'informations sur les points d'extrémité privés du service d'outils de base de données.

La connaissance des sujets suivants peut également être utile lors de la configuration d'un VCN.

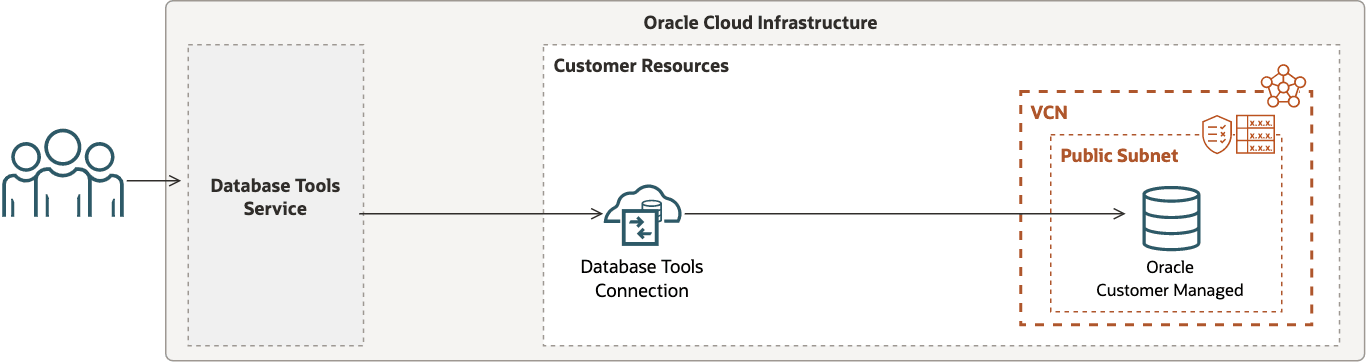

Oracle Database (géré par le client)

Lorsqu'une base de données Oracle gérée par le client est configurée avec une adresse IP publique pour un accès de partout, un point d'extrémité privé du service d'outils de base de données n'est pas requis pour créer une connexion. Cette configuration est prise en charge, mais n'est pas considérée comme la meilleure pratique.

Dans ce scénario :

- La configuration nécessite la configuration d'une table de routage et d'une liste de sécurité ou d'un groupe de sécurité de réseau pour le sous-réseau.

- Les règles de pare-feu du serveur de base de données doivent permettre au trafic d'atteindre la base de données.

- Une clé secrète stockée dans une chambre forte doit inclure le mot de passe de la base de données.

Un portefeuille doit être fourni lorsque l'utilisation de l'authentification mTLS est requise, ou lorsque l'authentification TLS est utilisée et que la base de données retourne un certificat non signé par une autorité de certification approuvée.

La figure suivante présente un moyen possible de configurer votre connexion au service d'outils de base de données pour ce cas d'utilisation.

Voir Création d'une connexion pour plus d'informations sur la création de connexions aux outils de base de données.