Exigences relatives au réseau pour le service Oracle Exadata Database sur Cloud@Customer

Vérifiez les exigences relatives au réseau pour provisionner le service Oracle Exadata Database sur Cloud@Customer sur votre site.

- Exigences relatives au réseau pour le service Oracle Exadata Database sur Cloud@Customer

Afin d'assurer une connectivité sécurisée et fiable pour différentes applications et fonctions de gestion, le service Exadata Database sur Cloud@Customer utilise différents réseaux. - Services de réseau de centre de données pour le service Oracle Exadata Database Service on Cloud@Customer

Avant de déployer le service Oracle Exadata Database Service on Cloud@Customer, assurez-vous que le réseau de votre centre de données répond aux exigences. - Adresses IP et sous-réseaux pour le service Oracle Exadata Database Service on Cloud@Customer

Vous devez affecter un intervalle d'adresses IP au réseau d'administration et un autre au réseau privé RoCE. - Liaisons montantes pour le service Oracle Exadata Database sur Cloud@Customer

Assurez-vous que votre service Oracle Exadata Database Service on Cloud@Customer répond aux exigences de liaison montante du serveur de plan de contrôle et du serveur de base de données. - Câblage réseau pour le service Oracle Exadata Database Service on Cloud@Customer

Vous pouvez choisir d'utiliser l'équipement réseau fourni, ou vous pouvez créer votre propre réseau SFP. - Établir une connexion sécurisée entre le serveur de plan de contrôle et OCI à l'aide du service FastConnect d'OCI

Envisagez la solution décrite ci-dessous, qui tire parti du service FastConnect d'OCI, si vous souhaitez un isolement supplémentaire pour la connexion entre le serveur de plan de contrôle et OCI en plus de l'approche Tunnel TLS par défaut.

Exigences relatives au réseau pour le service Oracle Exadata Database sur Cloud@Customer

Pour assurer une connectivité sécurisée et fiable pour différentes applications et fonctions de gestion, le service Exadata Database sur Cloud@Customer utilise différents réseaux.

La liste suivante indique les exigences minimales pour l'installation d'un service Exadata Database sur un système Cloud@Customer :

- Réseau du service Exadata Cloud@Customer : Ce réseau sera configuré conformément aux spécifications Oracle et ne devrait pas être modifié par le client sans l'accord d'Oracle.

- Réseau de plan de contrôle

Ce réseau privé virtuel (RPV) connecte les deux serveurs de plan de contrôle qui se trouvent dans le bâti du service Exadata Database sur Cloud@Customer à Oracle Cloud Infrastructure. Le RPV permet les opérations lancées par le client à l'aide de la console et des API Oracle Cloud Infrastructure. Il facilite également la surveillance et l'administration sécurisées des composants d'infrastructure gérés par Oracle dans le service Exadata Database sur Cloud@Customer.

- Considérations relatives à la connectivité du plan de contrôle

Pour que le plan de contrôle fonctionne, le serveur du plan de contrôle doit pouvoir se connecter à certaines adresses Oracle Cloud Infrastructure (OCI). Vous devez activer l'accès sortant au port TCP 443 aux points d'extrémité dans une région OCI spécifique comme suit :

Tableau 3-2 : Ports à ouvrir pour la connectivité du plan de contrôle

Description / fonction Port ouvert Emplacement Service de tunnel sortant pour la livraison de l'automatisation en nuage

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://wss.exacc.oci_region.oci.oraclecloud.comService de tunnel sécurisé pour l'accès à l'opérateur Oracle distant

443 en sortie

Utilisez ces formats d'URL, en remplaçant oci_region par votre région :https://mgmthe1.exacc.oci_region.oci.oraclecloud.comhttps://mgmthe2.exacc.oci_region.oci.oraclecloud.comService de stockage d'objets pour extraire les mises à jour du système, la surveillance de l'infrastructure et la collecte de journaux

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.comhttps://*.objectstorage.oci_region.oci.customer-oci.comService de surveillance pour enregistrer et traiter les mesures Infrastructure Monitoring (IMM)

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://telemetry-ingestion.oci_region.oraclecloud.comService d'identité pour l'autorisation et l'authentification

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://identity.oci_region.oraclecloud.comhttps://auth.oci_region.oraclecloud.comService de tunnel sortant pour la livraison de l'automatisation en nuage

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://wsshe.adbd-exacc.oci_region.oci.oraclecloud.comService de journalisation

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://frontend.logging.ad1.oci_region.oracleiaas.comhttps://frontend.logging.ad2.oci_region.oracleiaas.comhttps://frontend.logging.ad3.oci_region.oracleiaas.comhttps://controlplane.logging.ad1.oci_region.oracleiaas.comhttps://controlplane.logging.ad2.oci_region.oracleiaas.comhttps://controlplane.logging.ad3.oci_region.oracleiaas.comAuthentification basée sur le principal de ressource et prestation de services Autonomous AI Database

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://database.oci_region.oraclecloud.comConsole de machine virtuelle

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://console1.exacc.oci_region.oci.oraclecloud.comhttps://console2.exacc.oci_region.oci.oraclecloud.comService de tunnel sécurisé temporaire pour l'accès à l'opérateur Oracle distant pour les ressources ADB-D

443 en sortie Utilisez ce format d'URL en remplaçant region par votre région :https://mgmthe.adbd-exacc.region.oci.oraclecloud.comService de surveillance pour enregistrer et traiter les ressources Infrastructure Monitoring Metrics (IMM)

443 en sortie Utilisez ce format d'URL en remplaçant region par votre région :https://ingestion.logging.region.oci.oraclecloud.comMesure et surveillance

443 en sortie Utilisez ce format d'URL en remplaçantoci_regionpar votre région :https://*.oci_region.functions.oci.oraclecloud.comhttps://*.functions.oci_region.oci.oraclecloud.comNote

L'accès à l'infrastructure ExaDB-C@C des points d'extrémité de service indiqués dans le tableau 3-2 Ports à ouvrir pour la connectivité de plan de contrôle est obligatoire pour toutes les fonctionnalités du service. Le fait de ne pas autoriser tous les URI obligatoires peut entraîner une réduction du service ou des fonctionnalités qui ne fonctionnent pas comme prévu.Notez que le serveur du plan de contrôle doit être capable d'établir un accès sortant au port TCP 443 uniquement. Si les connexions sortantes sur le port 443 doivent être autorisées, l'accès entrant au port TCP 443 n'est pas nécessaire, et il peut être souhaitable, du point de vue de la sécurité, de bloquer les connexions entrantes. (Fonctionnellement, le trafic bidirectionnel est toujours possible sur la connexion une fois que la connexion sortante sécurisée est établie).

Le serveur de plan de contrôle requiert que les services DNS et NTP du client soient fonctionnels. La bande passante minimale requise pour la connexion Internet du serveur du plan de contrôle à OCI est de 50/10 mbit/s en aval et en amont.

Certains clients ont des politiques de sécurité exigeant l'utilisation de mandataires pour toutes les connexions Internet à l'infrastructure informatique. Mandataire

Si vous utilisez des règles de pare-feu basées sur le filtrage d'adresses IP, en raison de la nature dynamique des interfaces en nuage, vous devez autoriser le trafic avec tous les intervalles CIDR IP pertinents associés à votre région OCI identifiés par https://docs.oracle.com/en-us/iaas/tools/public_ip_ranges.json.HTTPdu client, par exemple, mandataire passif/d'entreprise pris en charge pour la connexion du serveur de plan de contrôle à OCI. Le mandataireHTTPSclient, le mandataire d'identification et l'inspection du trafic ne sont pas pris en charge.

- Considérations relatives à la connectivité du plan de contrôle

- Réseau d'administration

Ce réseau connecte les serveurs et les commutateurs du service Exadata Database sur Cloud@Customer aux deux serveurs de plan de contrôle qui se trouvent dans le bâti du service Exadata Database sur Cloud@Customer. Il permet les opérations lancées par le client à l'aide de la console et des API Oracle Cloud Infrastructure. Il facilite également la surveillance et l'administration des composants d'infrastructure gérés par Oracle dans le service Exadata Database sur Cloud@Customer.

Ce réseau est entièrement contenu dans le bâti du service Exadata Database sur Cloud@Customer et n'est pas connecté à votre réseau d'entreprise. Toutefois, l'infrastructure Exadata est connectée indirectement au réseau de votre entreprise au moyen des serveurs de plan de contrôle. Cette connexion est nécessaire pour fournir les services de système de noms de domaine (DNS) et de protocole de synchronisation de réseau (NTP) à l'infrastructure Exadata. Par conséquent, les adresses IP affectées au réseau d'administration ne doivent pas exister ailleurs dans votre réseau d'entreprise.

Chaque serveur Oracle Database et Exadata Storage a deux interfaces réseau connectées au réseau d'administration. L'un fournit un accès de gestion au serveur sur l'un des ports Ethernet intégrés (

NET0). L'autre donne accès au sous-système ILOM grâce à un port Ethernet ILOM dédié. Le service Exadata Database sur Cloud@Customer est livré avec les ports ILOM etNET0connectés au commutateur Ethernet du bâti. Les modifications de câblage ou de configuration ne sont pas autorisées pour ces interfaces. - Réseau InfiniBand ou RDMA sur Ethernet Convergé (ROCE)

Ce réseau connecte les serveurs de base de données, les serveurs de stockage Exadata et les serveurs de plan de contrôle à l'aide des commutateurs InfiniBand ou ROCE du bâti. Chaque serveur contient deux interfaces réseau InfiniBand (

IB0etIB1) ou ROCE (re0etre1) qui sont connectées à des commutateurs InfiniBand ou ROCE distincts du bâti. Oracle Database utilise avant tout ce réseau pour le trafic d'interconnexion d'une grappe Oracle RAC et pour l'accès aux données des serveurs de stockage Exadata.Ce réseau non routable est entièrement contenu dans le bâti Exadata Cloud@Customer et n'est pas connecté à votre réseau d'entreprise. Toutefois, comme les serveurs de plan de contrôle sont connectés au réseau InfiniBand ou ROCE et à votre réseau d'entreprise, les adresses IP affectées au réseau InfiniBand ou ROCE ne doivent pas exister ailleurs dans votre réseau d'entreprise.

- Réseau de plan de contrôle

- Réseau du client : Réseaux gérés et détenus par le client requis pour que le plan de données Exadata Cloud@Customer puisse accéder aux systèmes connexes.

- Réseau client

Ce réseau relie les serveurs de base de données Exadata Cloud@Customer à votre réseau client existant et sert à l'accès client aux machines virtuelles. Les applications accèdent par ce réseau aux bases de données du service Exadata Database sur Cloud@Customer au moyen d'interfaces SCAN (Single Client Access Name) et Oracle RAC Virtual IP (VIP).

Sur chaque serveur de base de données, le réseau d'accès client utilise une paire d'interfaces réseau qui sont connectées au réseau du client.

Note

Lorsque vous activez Data Guard, la réplication des données se fait par défaut sur le réseau client. - Réseau de sauvegarde

Ce réseau est similaire au réseau d'accès client, car il connecte les serveurs de base de données du service Exadata Database sur Cloud@Customer à votre réseau existant. Il peut être utilisé pour accéder aux machines virtuelles à diverses fins, notamment pour les sauvegardes et les transferts de données en masse.

Comme le réseau client, le réseau de sauvegarde utilise sur chaque serveur de base de données une paire d'interfaces réseau qui sont connectées au réseau du client. La connexion physique du réseau de sauvegarde à un réseau client est requise.

Si le stockage sur place du client (NFS ou ZDLRA) doit être utilisé exclusivement comme destination de sauvegarde pour les bases de données, aucune connectivité externe à OCI n'est requise pour le réseau de sauvegarde.

Exadata Cloud@Customer offre également une destination de sauvegarde de stockage d'objets en nuage gérée par Oracle. Si le service de stockage d'objets d'Oracle doit être utilisé comme destination de sauvegarde pour les sauvegardes de base de données, assurez-vous que le réseau de sauvegarde peut atteindre le service de stockage d'objets par le biais d'une connexion externe. Vous devez activer l'accès sortant au port TCP 443 pour le réseau de sauvegarde comme suit :

Tableau 3-3 : Ports à ouvrir pour le réseau de sauvegarde

Description / fonction Port ouvert Emplacement Service de stockage d'objets pour les sauvegardes de base de données en nuage (facultatif)

443 en sortie

Utilisez ce format d'URL en remplaçant oci_region par votre région :https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.com - Réseau de récupération après sinistre (clients autorisés uniquement)Note

Ce réseau supplémentaire est disponible uniquement pour certains clients autorisés dans des circonstances spéciales. Votre système peut ne pas en être équipé.Le réseau de récupération après sinistre est configuré de la même manière que le réseau d'accès client, mais il est dédié uniquement à la transmission du trafic Data Guard. Si votre système inclut ce réseau, le trafic Data Guard sera acheminé par celui-ci au lieu du réseau client, à l'aide des interfaces IP virtuelles (VIP) SCAN (Single Client Access Name) et Oracle Real Application Clusters (Oracle RAC).

Seules les vérifications préalables Data Guard nécessitent l'ouverture du réseau client. Une fois l'étape de vérification préalable terminée, le provisionnement Data Guard enregistre automatiquement la base de données sur le réseau de récupération après sinistre et l'utilise à la fois pour la restauration du fichier de données et le transport des informations de journalisation. Si l'ouverture du réseau client n'est pas une option, vous devez enregistrer manuellement la base de données principale auprès du module d'écoute du réseau de récupération après sinistre avant de lancer le provisionnement Data Guard.

Le réseau de récupération après sinistre se compose d'une paire d'interfaces réseau sur chaque serveur de base de données, qui sont directement connectées au réseau du client.

- Réseau client

Services de réseau du centre de données pour le service Oracle Exadata Database Service on Cloud@Customer

Avant de déployer le service Oracle Exadata Database Service on Cloud@Customer, assurez-vous que le réseau de votre centre de données répond aux exigences.

Exigences relatives au système de noms de domaine (DNS)

Dans le cadre du processus de déploiement, vous devez décider des noms d'hôte et des adresses IP à utiliser pour diverses interfaces réseau d'Oracle Exadata Database Service on Cloud@Customer. Oracle exige que vous enregistriez les noms d'hôte et les adresses IP des interfaces des réseaux client et de sauvegarde pour le service Oracle Exadata Database Service on Cloud@Customer dans votre DNS d'entreprise. Au moins un serveur DNS fiable est requis. Il doit être accessible aux serveurs de plan de contrôle et à tous les serveurs du réseau client. Jusqu'à trois serveurs DNS peuvent être enregistrés dans le service Oracle Exadata Database Service on Cloud@Customer pour garantir une couverture en cas de non-disponibilité d'un serveur.

Exigences relatives aux services de protocole de synchronisation de réseau (NTP)

Oracle Exadata Database Service on Cloud@Customer utilise NTP pour assurer la synchronisation de tous les composants du système. Au moins un serveur NTP fiable est requis. Il doit être accessible aux serveurs de plan de contrôle et à tous les serveurs du réseau client. Jusqu'à trois serveurs NTP peuvent être enregistrés dans le service Oracle Exadata Database Service on Cloud@Customer pour garantir une couverture en cas de indisponibilité d'un serveur.

adresses IP et sous-réseaux pour le service Oracle Exadata Database Service on Cloud@Customer

Vous devez affecter un intervalle d'adresses IP au réseau d'administration et un autre au réseau privé RoCE.

Exigences relatives à l'administration et au réseau privé pour le service Oracle Exadata Database Service on Cloud@Customer

Aucun chevauchement n'est permis entre les intervalles d'adresses du réseau d'administration et du réseau privé RoCE, et toutes les adresses IP doivent être uniques au sein de votre réseau d'entreprise. Vous devez également affecter des adresses IP de votre réseau d'entreprise aux serveurs de plan de contrôle. Ces détails de configuration de réseau sont spécifiés lors de la création de l'infrastructure Exadata.

Lorsque vous créez l'infrastructure Exadata, la console charge les valeurs par défaut des blocs CIDR des réseaux d'administration et InfiniBand. Vous pouvez utiliser les blocs CIDR suggérés si aucun chevauchement n'existe avec les adresses IP existantes de votre réseau d'entreprise.

Passez en revue les exigences relatives aux adresses IP pour chacun de ces réseaux. Le tableau indique les valeurs minimum et maximum autorisées pour la longueur de préfixe du bloc CIDR pour chaque réseau. La longueur maximum du préfixe de bloc CIDR définit le plus petit bloc d'adresses IP requises pour le réseau. Pour permettre une extension future dans le service Oracle Exadata Database sur Cloud@Customer, travaillez avec votre équipe de réseau pour réserver suffisamment d'adresses IP pour prendre en charge toute croissance future.

| Type de réseau | Exigences relatives aux adresses IP |

|---|---|

| Réseau d'administration |

Longueur maximum du préfixe de bloc CIDR :

Longueur minimum du préfixe de bloc CIDR :

|

| Réseau privé |

Longueur maximum du préfixe de bloc CIDR :

Longueur minimum du préfixe de bloc CIDR :

|

| Réseau de plan de contrôle | 2 adresses IP, 1 pour chaque serveur de plan de contrôle |

Pour plus d'informations sur les exigences en matière de bloc CIDR pour l'administration et le réseau privé, voir Tableau 5-5 : Exigences en matière de bloc CIDR pour X9M et Tableau 5-6 : Exigences en matière de bloc CIDR pour X8M dans Utilisation de la console pour créer un service Oracle Exadata Database sur Cloud@Customer.

Nom d'hôte et adresse IP requis pour le service Oracle Exadata Database Service on Cloud@Customer

Pour vous connecter à votre réseau d'entreprise, le service Oracle Exadata Database Service on Cloud@Customer nécessite plusieurs noms d'hôte et adresses IP pour les interfaces du réseau client et du réseau de sauvegarde. Le nombre précis d'adresses IP dépend de la forme du système Exadata. Ces détails de configuration réseau, notamment les noms d'hôte et les adresses IP, sont spécifiés lors de la création d'un réseau en grappe de machines virtuelles. Toutes les adresses IP doivent être affectées de façon statique, et non dynamique (DHCP). Le réseau client et le réseau de sauvegarde requièrent des sous-réseaux distincts.

Le tableau suivant décrit les exigences relatives aux adresses IP pour le réseau client et le réseau de sauvegarde. Il indique la valeur maximum et la valeur recommandée pour la longueur de préfixe de bloc CIDR pour chaque réseau. La longueur maximum du préfixe de bloc CIDR définit le plus petit bloc d'adresses IP requises pour le réseau. Pour permettre une extension future dans le service Oracle Exadata Database sur Cloud@Customer, travaillez avec votre équipe de réseau pour réserver suffisamment d'adresses IP pour prendre en charge toute croissance future.

| Type de réseau | Exigences relatives aux adresses IP pour un système de base, quart de bâti ou demi-bâti | Exigences relatives aux adresses IP pour un bâti complet |

|---|---|---|

| Réseau client |

Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

| Réseau de sauvegarde | Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

| (Pour les clients autorisés uniquement) Réseau de récupération après sinistre |

Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

Longueur maximum du préfixe de bloc CIDR :

Longueur recommandée du préfixe de bloc CIDR :

|

Liaisons montantes pour le service Oracle Exadata Database Service on Cloud@Customer

Assurez-vous que votre service Oracle Exadata Database Service on Cloud@Customer répond aux exigences de liaison montante du serveur de plan de contrôle et du serveur de base de données.

Serveurs de plan de contrôle

Quatre liaisons montantes (2 par serveur) sont nécessaires pour connecter les serveurs de plan de contrôle à votre réseau d'entreprise afin de prendre en charge les connexions réseau sécurisées sortantes aux services OCI requis par le service Oracle Exadata Database Service on Cloud@Customer.

Connexion au serveur de base de données

En général, quatre liaisons montantes sont requises pour connecter chaque serveur de base de données à votre réseau d'entreprise. Dans cette configuration, deux liaisons montantes prennent en charge le réseau client et les deux autres, le réseau de sauvegarde.

Sur des systèmes quart de bâti, demi-bâti ou bâti complet, vous pouvez choisir d'utiliser des câbles 10 Gbit/s RJ45 en cuivre, 10 Gbit/s SFP+ fibre optique ou 25 Gbit/s SFP28 en fibre optique pour la connexion à votre réseau d'entreprise. En revanche, vous ne pouvez pas mélanger des câbles réseau en cuivre et en fibre optique sur le même serveur physique. Par exemple, vous ne pouvez pas utiliser de la fibre optique pour le réseau client et du cuivre pour le réseau de sauvegarde.

Dans les configurations du système de base de données, les options sont plus limitées en raison des interfaces réseau physiques disponibles sur chaque serveur de base de données. Dans les systèmes de base, vous pouvez choisir entre le cuivre et la fibre optique uniquement pour le réseau client. Le réseau de sauvegarde utilise de la fibre optique.

Vous pouvez également utiliser des interfaces réseau partagées sur le système de base pour le réseau client et le réseau de sauvegarde, ce qui réduit le nombre de liaisons montantes requises à deux pour chaque serveur de base de données. Avec des interfaces réseau partagées, vous pouvez également utiliser des connexions réseau en cuivre pour prendre en charge le réseau client et le réseau de sauvegarde dans les configurations de système de base. Toutefois, en général, Oracle recommande de ne pas utiliser d'interfaces réseau partagées, car le partage de réseaux compromet la largeur de bande et la disponibilité des deux réseaux. Les interfaces réseau partagées ne sont pas prises en charge pour les configurations de quart de bâti, de demi-bâti et de bâti complet.

Câblage réseau pour le service Oracle Exadata Database Service on Cloud@Customer

Vous pouvez choisir d'utiliser l'équipement réseau fourni, ou vous pouvez créer votre propre réseau SFP.

Option d'équipement réseau fourni

Chaque bâti du service Oracle Exadata Database Service on Cloud@Customer est livré avec tous les équipements et câbles réseau requis pour l'interconnexion de tout le matériel dans le bâti du service Oracle Exadata Database Service on Cloud@Customer.

Option de réseau SFP

Oracle fournit des interfaces réseau SFP pour la connectivité à votre réseau d'entreprise. Toutefois, si vous choisissez de configurer un réseau SFP, vous devez fournir les câbles nécessaires pour connecter les serveurs de base de données Exadata et les serveurs de plan de contrôle à votre réseau d'entreprise.

Établir une connexion sécurisée entre le serveur de plan de contrôle et OCI à l'aide du service FastConnect d'OCI

Envisagez la solution décrite ci-dessous, qui tire parti du service FastConnect d'OCI, si vous souhaitez un isolement supplémentaire pour la connexion entre le serveur de plan de contrôle et OCI en plus de l'approche Tunnel TLS par défaut.

Pour plus d'informations, voir Oracle Cloud Infrastructure FastConnect.

Le service Oracle Exadata Database sur Cloud@Customer prend en charge le modèle de connectivité d'appairage public ou privé de FastConnect.

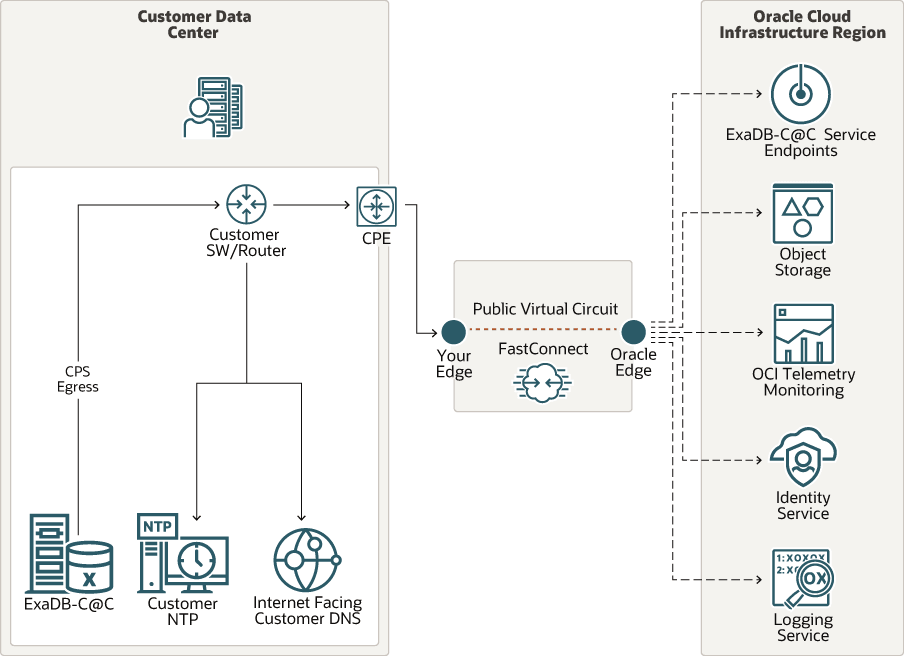

Figure 3-1 : Connectivité FastConnect pour le service Oracle Exadata Database sur Cloud@Customer à OCI par le biais d'un appairage public

Comme le montre la figure, le réseau du plan de contrôle du service Oracle Exadata Database sur Cloud@Customer sort vers le fournisseur FastConnect et vers la périphérie Oracle. Les clients qui disposent déjà d'une connectivité FastConnect existante peuvent l'utiliser pour connecter le service Oracle Exadata Database sur Cloud@Customer à la région OCI à l'aide d'un appairage public.

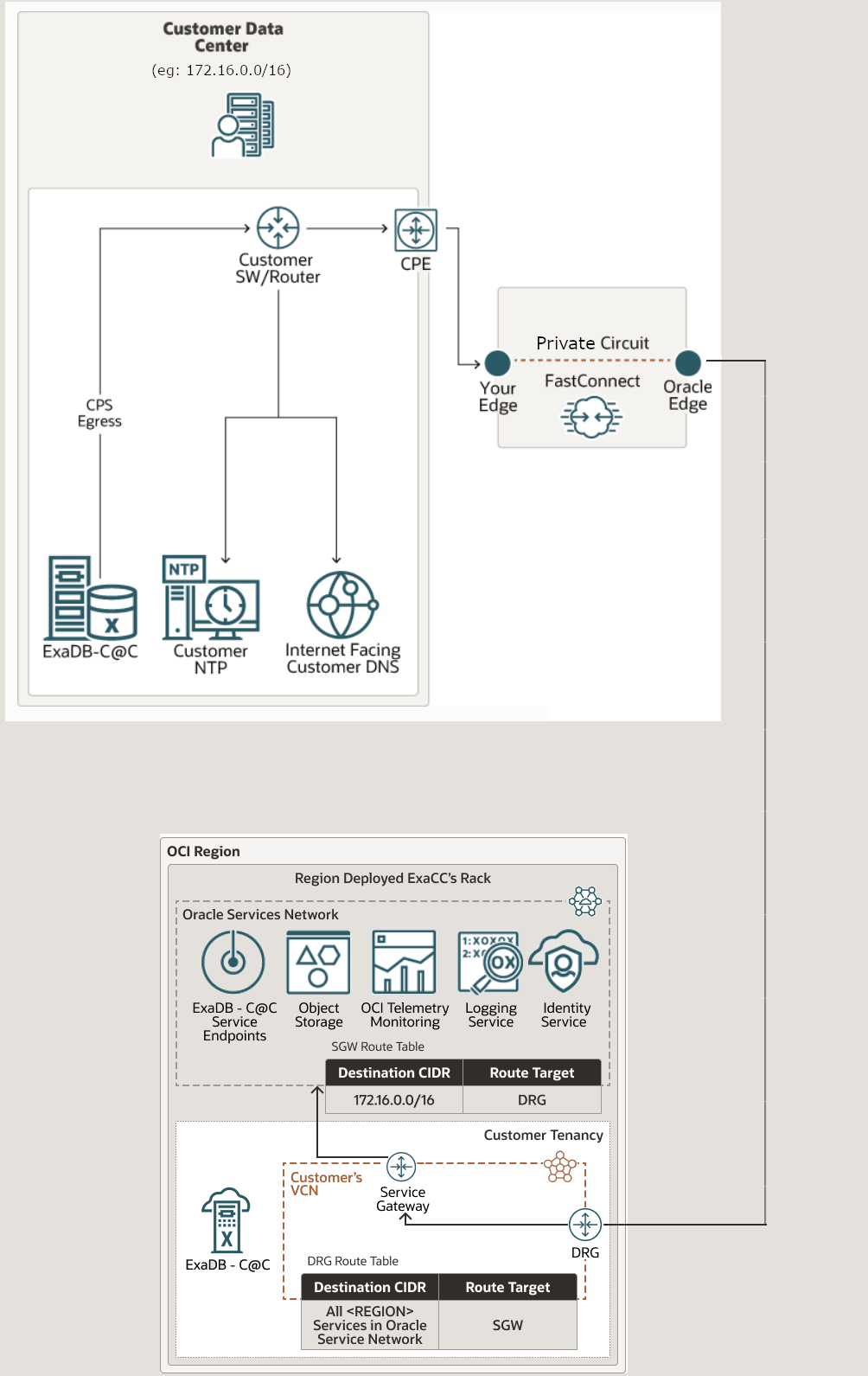

Figure 3-2 : Connectivité du service Oracle Exadata Database sur Cloud@Customer FastConnect à OCI par le biais d'un appairage privé

Configuration de FastConnect pour le service Oracle Exadata Database sur Cloud@Customer

Vous pouvez configurer Oracle Cloud Infrastructure FastConnect avant ou après le déploiement du service Oracle Exadata Database sur Cloud@Customer.

- Comme le montre la figure, il est important de définir les règles de trafic sortant du serveur de plan de contrôle du service Oracle Exadata Database sur Cloud@Customer afin d'acheminer le trafic sur FastConnect et de disposer d'une route vers un DNS de client orienté vers Internet. Ce DNS de client est utilisé par l'infrastructure du service Oracle Exadata Database sur Cloud@Customer pour résoudre les points d'extrémité publics OCI.

- Le mandataire HTTP d'entreprise entre les serveurs de plan de contrôle du service Oracle Exadata Database sur Cloud@Customer et la région OCI n'est pas recommandé avec FastConnect car il s'agit déjà d'un réseau dédié. Si l'utilisation d'un mandataire d'entreprise est fortement souhaitée, ce dernier doit disposer d'un routage supplémentaire pour garantir que le trafic du réseau du service Oracle Exadata Database sur Cloud@Customer est envoyé sur FastConnect.

- Si vous utilisez un appairage privé, assurez-vous de configurer le routage de transit côté VCN. Pour plus d'informations, voir Routage de transit vers Oracle Services Network.