Solution de surveillance de la sécurité

La solution de surveillance de la sécurité d'Oracle Log Analytics est un jeu de tableaux de bord organisés qui vous aident à surveiller et à comprendre l'état de sécurité de vos ressources en nuage.

La solution de surveillance de la sécurité transforme les données de journaux complexes en informations exploitables, ce qui vous aide à repérer rapidement les problèmes de sécurité dans votre environnement en nuage, à les étudier et à les résoudre. Il est conçu pour vous faire gagner du temps, réduire les risques et améliorer votre niveau de sécurité global en rendant Oracle Log Analytics simple et pertinent pour les principales ressources en nuage.

-

Visibilité complète sur toutes les couches :

- Se concentre sur les activités de la couche réseau, en mettant en évidence les anomalies de trafic, les emplacements IP des menaces, le balayage de ports, les pics de transfert de données et les connexions refusées. Cela permet de détecter les premiers signes d'attaques basées sur le réseau, telles que des analyses ou un transfert de données non autorisé.

- Effectue un zoom sur la couche serveur et système, surveille les échecs de connexion, les escalades de privilèges et les tentatives d'accès au compte. Les modèles suspects ici indiquent souvent des tentatives d'interruption, d'escalade ou des comptes compromis sur les hôtes.

- Fournit une perspective de gouvernance et de contrôle en vérifiant les actions des utilisateurs, les appels d'API, les modifications de ressource et les tentatives de connexion à l'échelle du système. Cela est essentiel pour savoir qui a fait quoi, quand et où dans tous les services en nuage d'Oracle.

-

Correction des incidents entre les domaines : Une seule anomalie (par exemple, un pic de connexions refusées ou une tempête de connexion ayant échoué) dans une couche peut ne pas présenter une image complète. Ensemble, ces tableaux de bord vous permettent de compiler les événements :

- Une adresse IP de menace détectée dans le trafic du VCN, suivie d'échecs de connexion SSH dans le service de calcul et d'actions d'API impaires dans le journal de vérification, peut indiquer une tentative de violation coordonnée.

- Cette corrélation facilite l'analyse rapide des causes fondamentales, ce qui accélère le confinement et les mesures correctives.

-

Conformité, analyse judiciaire et surveillance continue :

- Les tableaux de bord de vérification garantissent la conformité réglementaire grâce à des journaux exploitables de toutes les modifications critiques et des événements d'accès.

- Les tableaux de bord de calcul et de VCN offrent des données clés en temps réel et historiques, ce qui facilite les analyses post-événement et la détection continue des anomalies.

-

Sécurité proactive et réactive :

- Proactif : Repérez et résolvez rapidement les configurations incorrectes, les accès non autorisés ou les services exposés avant qu'ils ne soient exploités.

- Réactif : Examinez rapidement les alertes ou les incidents en effectuant un pivotement entre les tableaux de bord, des pics de réseau aux anomalies de connexion en passant par les modifications spécifiques des API ou des ressources.

-

Habiliter différentes équipes :

- Opérations de sécurité : Tirez parti d'informations consolidées et exploitables sur les menaces pour la surveillance en nuage à l'échelle de l'entreprise.

- Admins du nuage/réseau : Obtenez une visibilité à la fois de l'infrastructure et des modèles d'accès, afin de renforcer les surfaces vulnérables.

- Conformité et gouvernance : Démontrer en toute confiance le contrôle des ressources critiques et surveiller les violations de politique.

Ingérer les journaux OCI liés à la sécurité

L'Assistant Ajouter des données disponible dans la page Administration de Log Analytics offre une interface prête pour l'ingestion des journaux au moyen de l'une des méthodes suivantes. Cliquez sur Add Data dans la page Administration Overview, développez la section correspondante dans la page Add Data et suivez les directives de l'assistant pour ingérer les journaux. Pour plus de détails sur chacune de ces méthodes d'ingestion, les politiques IAM requises et les instructions étape par étape pour ingérer les journaux sans l'assistant, suivez les liens correspondants ci-dessous :

-

Pour les journaux du réseau en nuage virtuel, cliquez sur Surveiller les ressources OCI dans la page Ajouter des données. La page Configurer la collecte de journaux pour les ressources OCI s'ouvre. Spécifiez la ressource OCI Virtual Cloud Network - Flowlogs (Réseau en nuage virtuel - Flux) et suivez les invites pour terminer la configuration. Voir Ingérer les journaux d'autres services OCI à l'aide du connecteur de service.

Le groupe de journaux logging_analytics_automatic_discovery_source du service de journalisation pour OCI sera créé ou mis à jour pour la collecte de journaux dans Log Analytics à l'aide du connecteur de service.

-

Pour les journaux du service Calcul, développez Surveiller avec l'agent de gestion dans la page Ajouter des données. Cliquez sur Configure Agent. La boîte de dialogue Configurer l'ingestion s'ouvre lorsque la politique IAM est créée et que les ressources requises sont créées. Installez l'agent de gestion. Veillez à déployer le plugiciel Logging Analytics lors de l'installation de l'agent. Voir Tutoriel : Configurer la collecte continue des journaux pour plus de détails sur la configuration de l'ingestion à l'aide de l'agent de gestion.

Sous Surveiller avec un agent de gestion, cliquez sur Journaux de base Linux. La page Configurer la collecte de journaux basée sur l'agent s'ouvre. Les journaux d'hôte liés à la sécurité de cette sélection sont déjà disponibles pour sélection.

-

Pour les journaux du service de vérification pour OCI, cliquez sur Sécurité et conformité et sélectionnez Journaux de vérification pour OCI dans la page Ajouter des données. Sélectionnez ou créez le connecteur de service et le compartiment du groupe de journaux pour collecter les journaux dans Log Analytics. Suivez les invites pour terminer la configuration. Voir Ingérer les journaux d'autres services OCI à l'aide du connecteur de service.

Lorsque vous utilisez l'Assistant Ajouter des données, vous devez être membre du groupe Administrateurs ayant accès au compartiment racine si vous voulez ingérer des journaux à l'aide de l'une des méthodes suivantes :

- Surveiller les ressources OCI

- Surveiller avec l'agent de gestion : Seulement si vous devez également configurer l'agent de gestion

- Surveiller Kubernetes (recommandé)

- Sécurité et conformité

Voir Rôles du groupe Administrateurs, de la politique et de l'administrateur.

Pour un exemple de présentation des étapes d'ingestion des journaux du service OCI à l'aide de l'Assistant Ajouter des données, regardez la vidéo : Comment ingérer rapidement des journaux dans Log Analytics à partir d'autres services OCI![]() dans Oracle Cloud Observability and Management Platform.

dans Oracle Cloud Observability and Management Platform.

Surveiller votre posture de sécurité OCI

Les tableaux de bord suivants de la solution de surveillance de la sécurité offrent aux utilisateurs d'Oracle Cloud Infrastructure une vue à 360 degrés de la sécurité de leur environnement en nuage, couvrant les plans de réseau, de calcul et de contrôle. Cette approche multicouche, corrélée et visuelle permet une détection plus rapide des menaces, des enquêtes judiciaires plus faciles, une meilleure conformité et un niveau de sécurité renforcé pour les charges de travail Oracle Cloud.

Pour voir la solution de votre situation en matière de sécurité, ouvrez le menu de navigation et cliquez sur Observabilité et gestion. Sous Log Analytics, cliquez sur Solutions, puis sur Sécurité. La page Solution de surveillance de la sécurité s'ouvre.

Les trois vues définies par Oracle Réseau en nuage virtuel, Service de calcul et Service de vérification pour OCI sont affichées dans la page Solution de surveillance de la sécurité. Vous pouvez maintenant explorer la solution et les vues disponibles pour une analyse plus approfondie.

Dans le tableau de bord, vous pouvez utiliser les options suivantes pour l'un des widgets :

- Cliquez sur l'icône ouvrir

d'un widget pour ouvrir le widget dans l'explorateur de journaux.

d'un widget pour ouvrir le widget dans l'explorateur de journaux.

- Cliquez sur Actions

dans le coin supérieur droit du widget, cliquez sur Maximiser pour voir le widget en grande taille à droite dans la page du tableau de bord.

dans le coin supérieur droit du widget, cliquez sur Maximiser pour voir le widget en grande taille à droite dans la page du tableau de bord.

- Cliquez sur Actions

dans le coin supérieur droit du widget, cliquez sur Exporter dans un fichier CSV pour exporter les valeurs d'analyse dans un fichier CSV (valeurs séparées par des virgules).

dans le coin supérieur droit du widget, cliquez sur Exporter dans un fichier CSV pour exporter les valeurs d'analyse dans un fichier CSV (valeurs séparées par des virgules).

-

Cliquez sur l'icône Voir l'interrogation

dans le coin inférieur droit du widget pour voir l'interrogation utilisée pour filtrer les journaux et générer l'analyse. La boîte de dialogue View Query s'ouvre. Ici, vous pouvez copier le texte de l'interrogation ou URL de l'interrogation de portée.

dans le coin inférieur droit du widget pour voir l'interrogation utilisée pour filtrer les journaux et générer l'analyse. La boîte de dialogue View Query s'ouvre. Ici, vous pouvez copier le texte de l'interrogation ou URL de l'interrogation de portée.

Réseau en nuage virtuel

Ce tableau de bord transforme les journaux bruts de VCN en informations exploitables, ce qui donne aux équipes de sécurité, de réseau et de nuage la possibilité de détecter rapidement les menaces dans leur environnement Oracle Cloud, d'enquêter sur celles-ci et d'y répondre. Il effectue une évaluation des menaces sur les adresses IP des clients pour trouver celles qui ont une mauvaise réputation.

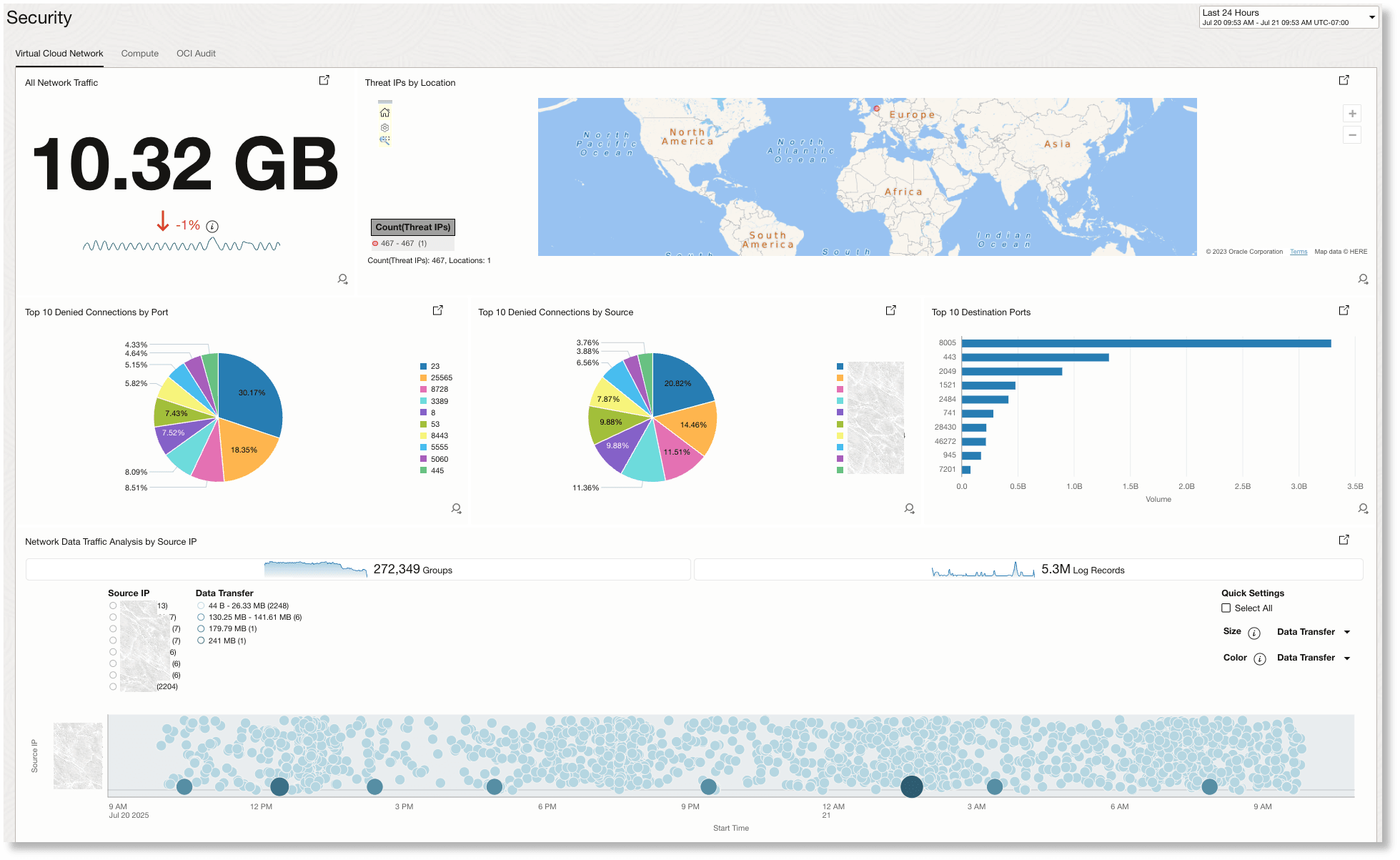

L'image suivante est un exemple de tableau de bord/vue de réseau en nuage virtuel :

Le tableau de bord du réseau en nuage virtuel comporte les widgets suivants :

-

Tout le trafic de réseau :

Fournit un aperçu du volume total du trafic réseau (en Go) sur la période sélectionnée, ainsi qu'une tendance en pourcentage. Cela vous aide à évaluer rapidement les augmentations ou les diminutions importantes du flux global de données, ce qui peut indiquer des changements d'activité ou des événements de sécurité potentiels.

-

Adresses IP de menace par emplacement :

Affiche l'origine géographique des adresses IP de menace détectées sur votre réseau à l'aide d'une visualisation de carte du monde. Cela vous permet d'identifier si l'activité suspecte est concentrée dans des régions spécifiques, ce qui peut aider à l'attribution de menaces ou au blocage d'accès basé sur la géographie.

-

10 principales connexions refusées par port :

Affiche la répartition des ports les plus fréquemment ciblés avec des tentatives de connexion refusées. Comprendre quels ports sont confrontés au risque le plus élevé vous permet de vous concentrer sur le renforcement des contrôles de sécurité là où ils sont le plus nécessaires.

-

10 principales connexions refusées par source :

Met en surbrillance les adresses IP sources qui génèrent le plus de tentatives de connexion refusées, visualisées sous forme de graphique à secteurs. Cela vous aide à identifier rapidement les délinquants persistants ou les hôtes potentiellement compromis ciblant votre réseau.

-

10 principaux ports de destination :

Répertorie les ports de destination les plus populaires en termes de volume de trafic, ce qui permet de repérer les services et protocoles les plus accessibles. Ceci est utile pour valider les modèles de trafic attendus et repérer les tendances d'accès anormales qui pourraient signaler une attaque.

-

Analyse du trafic de données réseau par adresse IP source :

Fournit une visualisation détaillée, basée sur le temps, des transferts de données réseau répartis par adresse IP source, y compris des graphiques à bulles et à barres pour l'activité des enregistrements de volume et de journal. Ce widget permet de détecter rapidement les pics de données, les anomalies de trafic ou les comportements sources inhabituels nécessitant une enquête plus approfondie.

Ensemble, ces widgets vous offrent une visibilité de bout en bout pour repérer les événements de sécurité liés au réseau VCN, y enquêter et y répondre.

Calcul

Les widgets de ce tableau de bord/vue fournissent collectivement une visibilité complète des activités liées à l'accès pour les ressources de calcul.

En suivant les tentatives de connexion échouées pour Linux (SSH) et Windows (RDP), ainsi qu'en surveillant les abus de commandes sudo et les modifications de contrôle d'accès, le tableau de bord permet aux équipes de :

- Identifier et étudier la force brute ou les tentatives d'attaque ciblées.

- Détecter les efforts d'escalade des privilèges ou d'altération de la politique.

- Corréler l'activité des comptes d'utilisateur et des instances de calcul afin de mettre rapidement à zéro les modèles suspects. Cette vue complète permet aux équipes de sécurité et aux administrateurs de détecter les menaces, d'enquêter et de réagir de manière proactive avant leur escalade, renforçant ainsi la sécurité de l'environnement de calcul.

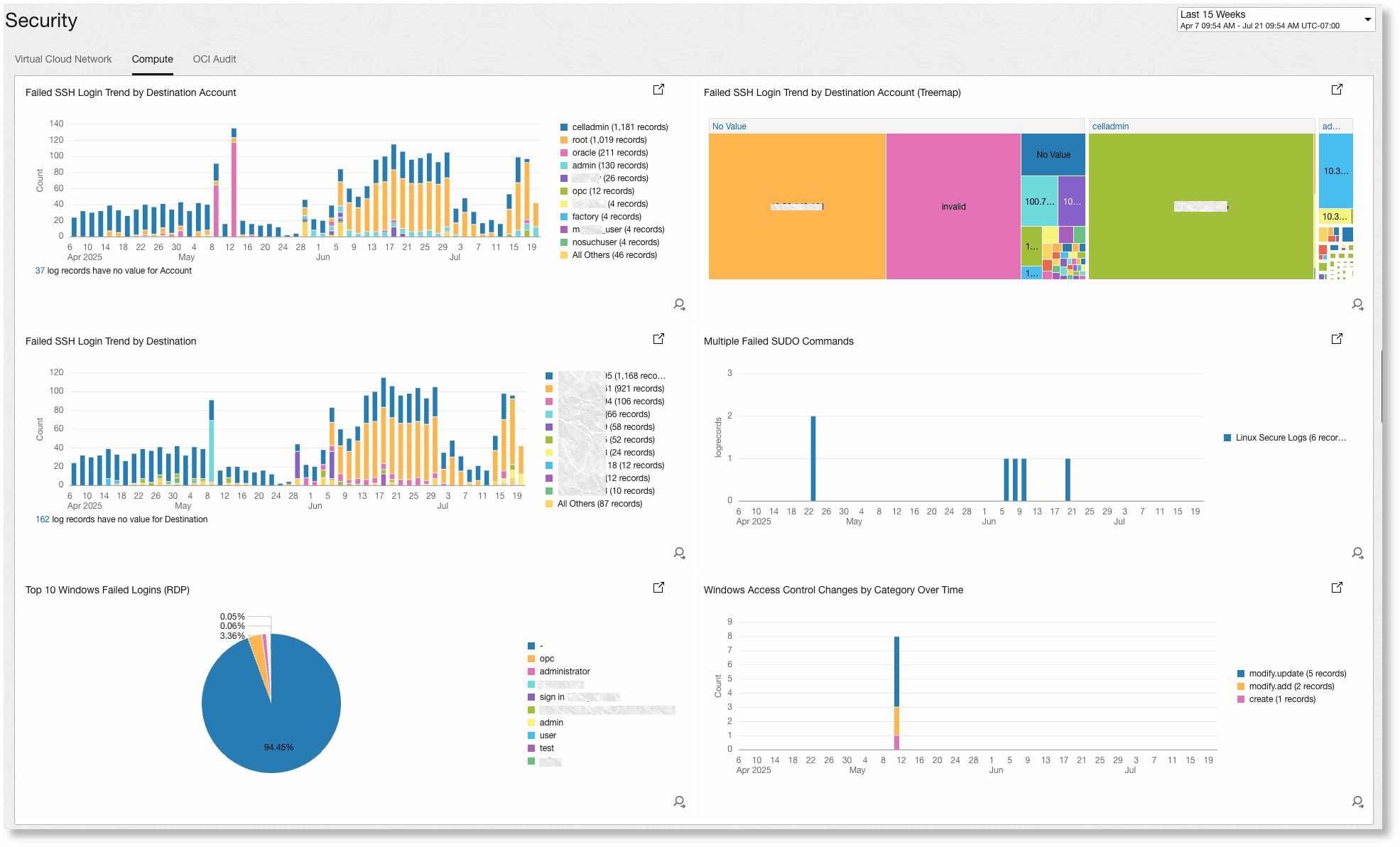

L'image suivante est un exemple de vue/tableau de bord du service Calcul :

Les widgets suivants sont affichés dans votre tableau de bord/vue du service Calcul :

-

Tendance d'échec de connexion SSH par compte de destination :

Ce graphique à barres affiche les tendances des échecs de tentatives de connexion SSH au fil du temps, regroupées par compte ciblé. Il permet d'identifier les comptes d'utilisateurs ciblés le plus souvent par des tentatives de connexion non autorisées et des attaques par force brute.

-

Tendance d'échec de connexion SSH par compte de destination :

L'arbre affiche la répartition des échecs de connexion SSH entre les différents comptes de destination, offrant une vue rapide et complète des comptes les plus vulnérables ou fréquemment attaqués dans l'environnement.

-

Tendance d'échec de connexion SSH par destination :

Ce graphique à barres suit les tentatives de connexion SSH qui ont échoué par adresse IP du serveur de destination au fil du temps. Il permet d'identifier rapidement des instances de calcul spécifiques soumises à des attaques ou présentant une activité de connexion anormale.

-

Échec de plusieurs commandes SUDO :

Ce widget est conçu pour mettre en évidence les utilisateurs ou les sessions où plusieurs tentatives de commande sudo ont échoué, ce qui peut indiquer des tentatives d'escalade de privilèges ou des configurations incorrectes.

-

10 principaux échecs de connexion Windows (RDP) :

Affiche les tentatives de connexion au protocole Bureau à distance les plus fréquentes sur les serveurs Windows, ce qui est utile pour identifier les attaques par force brute possibles sur les ressources de calcul Windows.

-

Modifications de contrôle d'accès Windows par catégorie sur une période :

Affiche les tendances des changements de contrôle d'accès sur les systèmes Windows, catégorisés pour une analyse plus facile. Cela permet de repérer les ajustements d'accès non autorisés ou de surveiller la conformité.

Vérification OCI

Ce tableau de bord fournit une visibilité sur les actions des utilisateurs, les tentatives d'authentification et l'activité d'API dans votre location OCI. La solution vous aide à identifier, à étudier et à répondre de manière proactive aux incidents de sécurité dans OCI, pour assurer la conformité et réduire les risques. Il effectue une évaluation des menaces sur les adresses IP des clients pour trouver celles qui ont une mauvaise réputation.

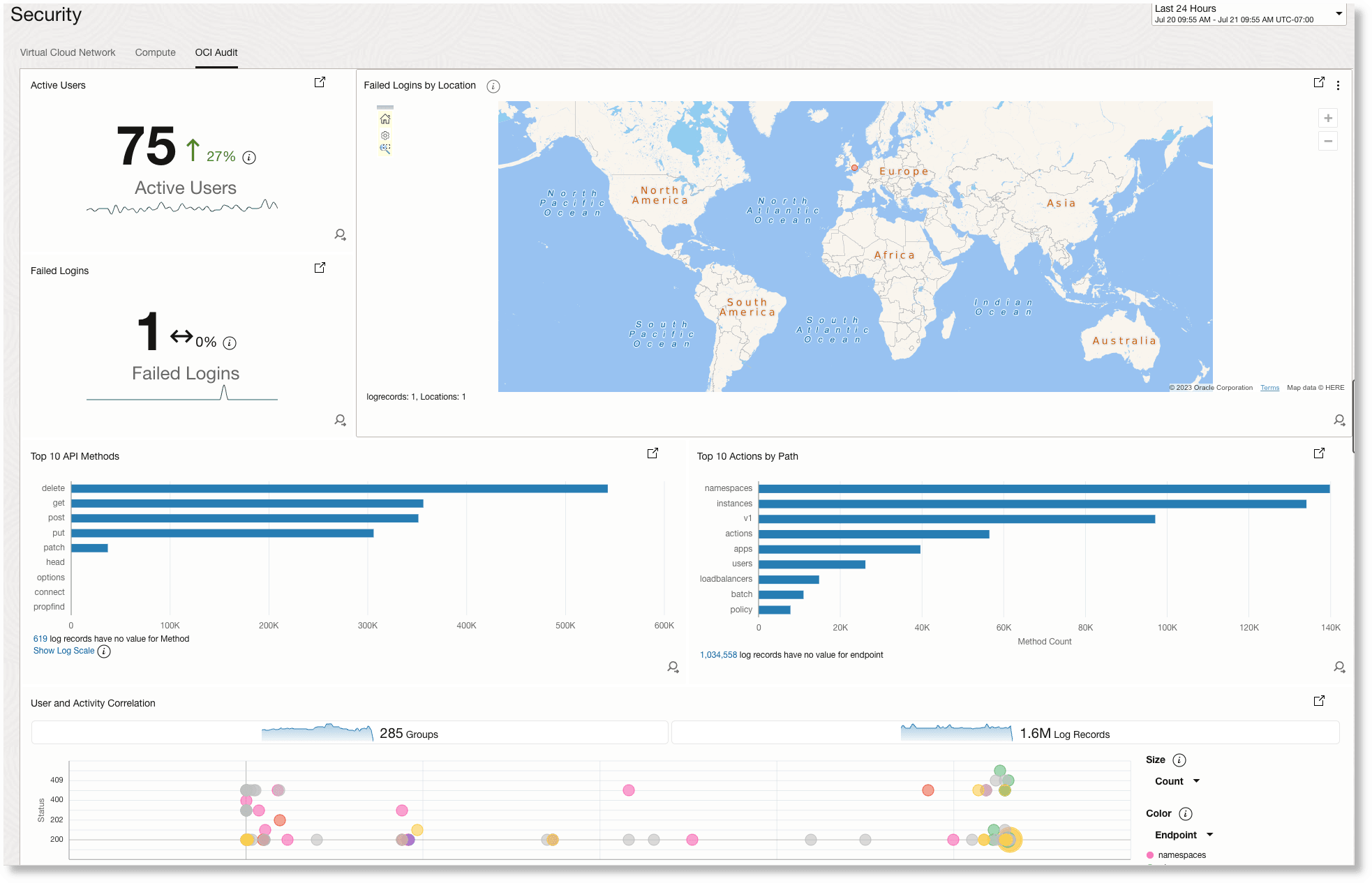

L'image suivante est un exemple de tableau de bord/vue du service de vérification pour OCI :

Les widgets suivants sont affichés dans votre tableau de bord/vue du service de vérification pour OCI :

-

Utilisateurs actifs :

Affiche le nombre courant d'utilisateurs effectuant des actions dans l'environnement, ainsi qu'un indicateur de tendance. Cela aide les administrateurs à évaluer rapidement l'activité globale et à repérer les pics ou les baisses inhabituels de l'engagement des utilisateurs.

-

Échecs de connexion :

Affiche le nombre d'échecs de tentative de connexion au cours de la période sélectionnée. Avec les lignes de tendance associées, ce widget aide à repérer toute augmentation des échecs d'authentification qui pourraient indiquer des tentatives de force brute ou une mauvaise utilisation des données d'identification.

-

Échecs de connexion par emplacement :

Destiné à afficher l'origine géographique des connexions en échec, en mettant en évidence les tentatives suspectes à partir de régions inattendues. Cette vue est essentielle pour identifier les modèles d'attaque basés sur la localisation.

-

10 principales méthodes d'API :

Répertorie les méthodes d'API les plus fréquemment utilisées et donne un aperçu des types d'opération exécutés le plus souvent. Cette révision permet de repérer les activités potentiellement risquées, telles qu'une augmentation des opérations de modification (PUT/POST).

-

10 principales actions par chemin :

Affiche les chemins de ressource les plus courants consultés ou modifiés dans l'environnement. Ce widget permet d'identifier les zones de l'infrastructure les plus fréquemment ciblées, en prenant en charge la détection de modifications anormales ou non autorisées.

-

Corrélation d'utilisateur et d'activité :

Visualise les utilisateurs et leurs activités associées au fil du temps, avec une taille de bulle et une couleur indiquant le niveau d'activité et le type de point d'extrémité. Cette corrélation est utile pour repérer rapidement les comportements anormaux ou les actions utilisateur à haut risque qui s'écartent de la norme.

Autoriser toutes les opérations de surveillance de sécurité

Les politiques IAM suivantes sont créées lorsque vous utilisez l'Assistant Ajouter des données pour ingérer des journaux. Vérifiez que les politiques IAM sont créées.

- Réseau en nuage virtuel : La politique IAM logging_analytics_automatic_oci_discovery_policies comportant les énoncés suivants sera créée ou mise à jour.

allow resource loganalyticsvrp LogAnalyticsVirtualResource to {VNIC_READ} in tenancy allow any-user to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in compartment id <Compartment_OCID> where all {request.principal.type='serviceconnector', target.loganalytics-log-group.id='<target_log_group_OCID>', request.principal.compartment.id='<compartment_OCID'} - Calcul : La politique IAM logging_analytics_automatic_ingestion_policies sera créée avec les énoncés suivants.

allow DYNAMIC-GROUP logging_analytics_agent to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in tenancy allow DYNAMIC-GROUP logging_analytics_agent to read USERS in tenancy - Service de vérification pour OCI : La politique IAM logging_analytics_automatic_ingestion_policies avec les énoncés de politique suivants sera créée ou mise à jour.

allow resource loganalyticsvrp LogAnalyticsVirtualResource to {EVENTRULE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {LOAD_BALANCER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {BUCKET_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read functions-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read api-gateway-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {VNIC_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {APPROVED_SENDER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {IPSEC_CONNECTION_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {WEB_APP_FIREWALL_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read operator-control-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {NETWORK_FIREWALL_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOYMENT_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOY_PIPELINE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOY_STAGE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {APM_DOMAIN_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {SERVICE_CONNECTOR_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DATAFLOW_APPLICATION_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {MEDIA_WORKFLOW_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {MEDIA_WORKFLOW_JOB_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {CLUSTER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {GOLDENGATE_DEPLOYMENT_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {CG_DATA_SOURCE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {POSTGRES_DB_SYSTEM_READ} in tenancy allow any-user to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in compartment id <compartment_OCID> where all {request.principal.type='serviceconnector', target.loganalytics-log-group.id='<target_log_group_OCID>', request.principal.compartment.id='<compartment_OCID>'}