Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Introduction à l' niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles propres à votre environnement en nuage.

Utiliser Microsoft Entra ID pour sécuriser la passerelle d'API OCI à l'aide de OAuth et d'OpenID Connect

Présentation

La passerelle d'API d'Oracle Cloud Infrastructure (OCI) est un service entièrement géré sans serveur dans OCI qui peut être utilisé pour protéger les points d'extrémité d'API et les applications Web. Il fournit de nombreuses fonctionnalités de sécurité telles que la limitation de débit, l'application des autorisations, le routage dynamique, l'application SSL, etc. De nombreuses demandes émanant de nos clients nous ont demandé comment les jetons Microsoft Entra ID OAuth peuvent être utilisés pour protéger les API exécutées derrière la passerelle d'API OCI ou comment pouvons-nous utiliser les jetons Microsoft Entra ID pour l'authentification par rapport à la passerelle d'API OCI. Pour plus d'informations sur l'authentification de la passerelle d'API OCI, voir Validation de jetons pour ajouter l'authentification et l'autorisation aux déploiements d'API.

Objectifs

- Intégrez la passerelle d'API OCI et Microsoft Entra ID à l'aide de OAuth et d'OpenID Connect (OIDC). Nous verrons comment utiliser le jeton Microsoft Entra ID pour l'authentification avec la passerelle d'API OCI de manière sécurisée.

Préalables

-

Accès aux locations OCI et Microsoft Entra ID.

-

Jeton Web JSON (JWT) de Microsoft Entra ID, ce JWT peut être extrait à l'aide de Postman, curl ou de tout autre client d'API.

Tâche 1 : Configurer Microsoft Entra ID en tant que fournisseur d'identités OAuth (IdP)

Du côté de Microsoft Entra ID, nous devons configurer deux applications client dans Microsoft Entra ID : une qui sera utilisée pour s'authentifier auprès de Microsoft Entra ID, une autre application client sera utilisé pour exposer une API sur Microsoft Entra ID et nous allons récupérer un jeton pour cette API exposée en utilisant l'ID client, secret de la première application via Postman. Nous examinerons ce jeton et utiliserons les champs d'audience (aud) et d'émetteur à importer dans la configuration de la passerelle d'API OCI.

Pour créer et configurer les deux applications client sur Microsoft Entra ID, procédez comme suit :

-

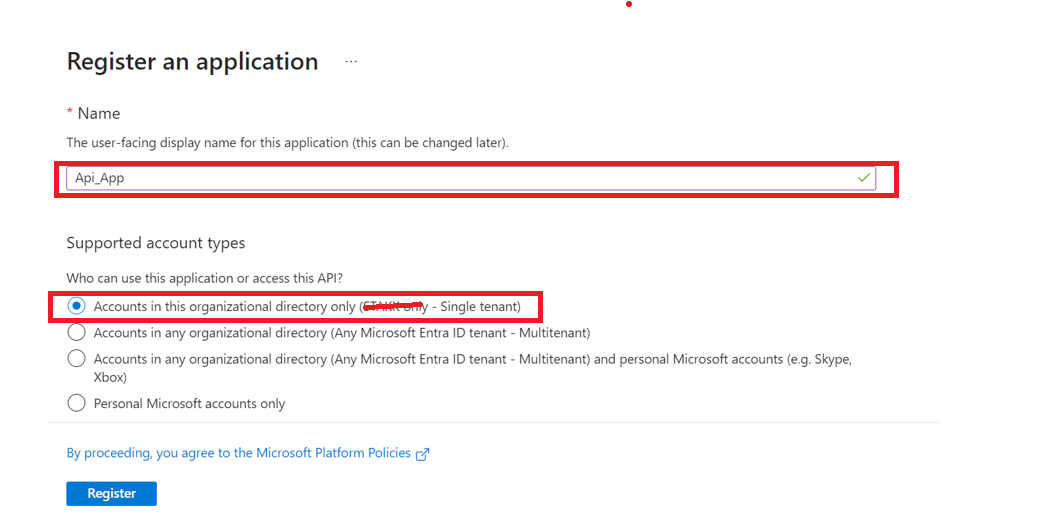

Pour créer la première application, ouvrez le portail Microsoft Entra ID, cliquez sur Inscriptions d'application et sur Nouvelle inscription pour enregistrer une nouvelle application.

-

Entrez les informations suivantes et cliquez sur S'inscrire.

- Nom : Entrez le nom de l'application.

- Types de compte pris en charge : Sélectionnez Comptes dans ce répertoire organisationnel uniquement (Répertoire par défaut seulement - Locataire unique).

-

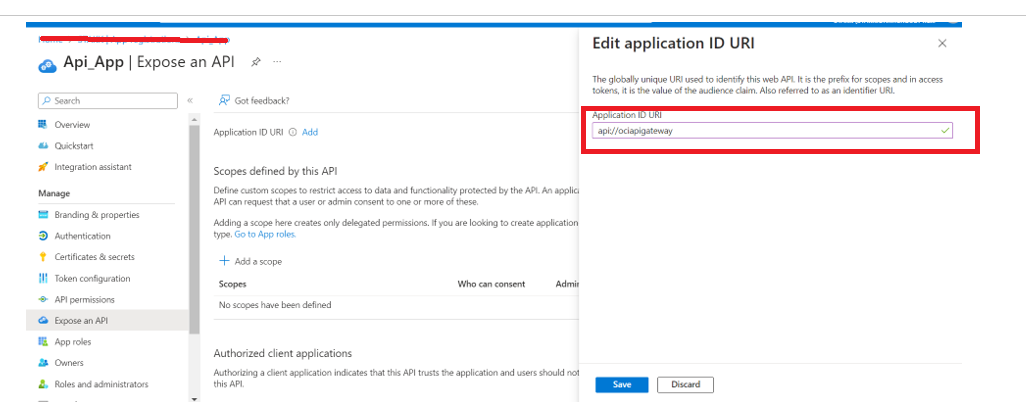

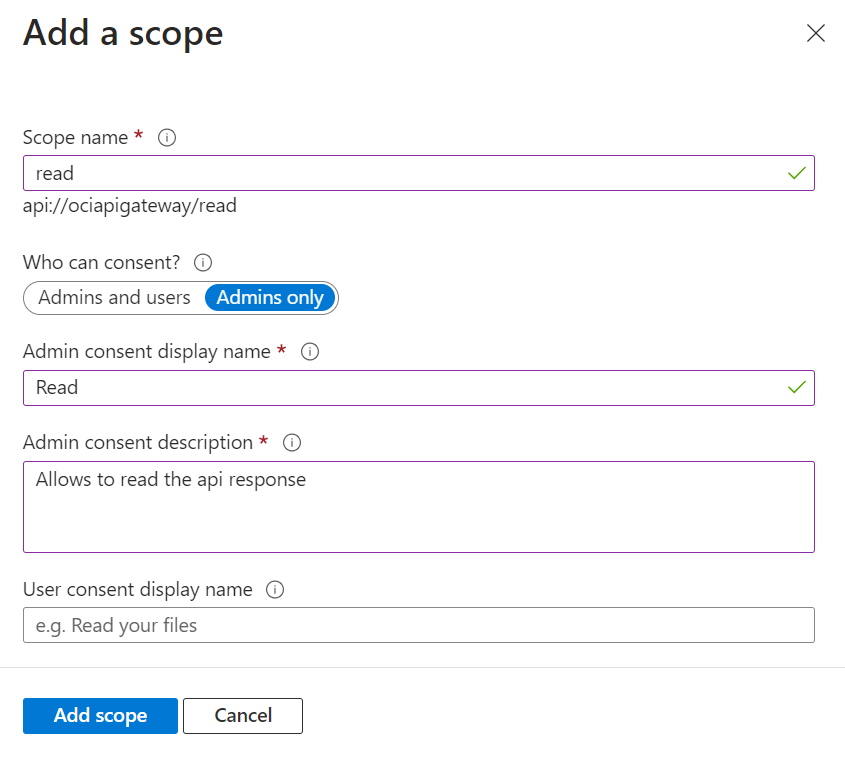

Cliquez sur Exposer une API pour l'exposer aux applications clients en ajoutant un URI d'ID application et cliquez sur Ajouter une étendue pour ajouter une étendue. Pour ce tutoriel, nous avons fourni des valeurs de test comme illustré dans les images suivantes pour exposer une API et ajouter une portée.

En enregistrant une API Web et en l'exposant au moyen de portées, en affectant un rôle d'application, vous pouvez entrer un accès basé sur les autorisations à ses ressources aux utilisateurs autorisés et aux applications clients qui accèdent à votre API.

Note : Notez l'URI de l'ID application, qui sera utilisé plus tard lors de l'obtention d'un jeton à partir de l'ID Microsoft Entra.

-

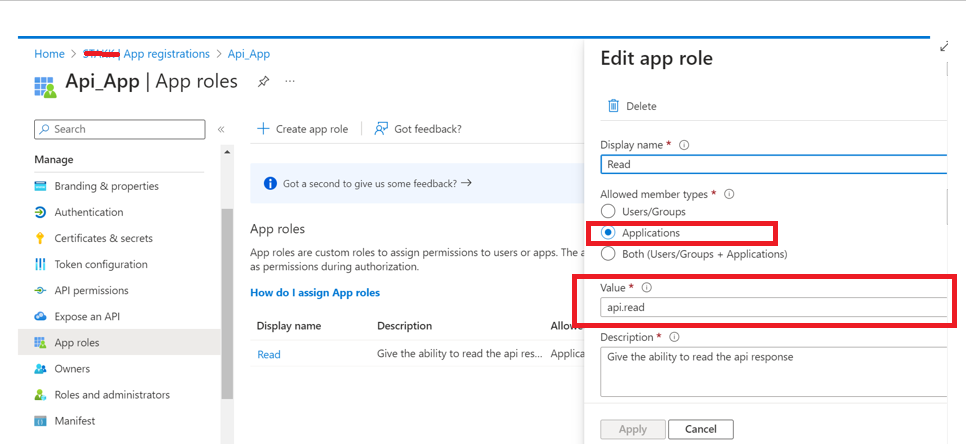

Cliquez sur Rôles d'application pour ajouter un rôle d'application, c'est-à-dire pour la première application.

-

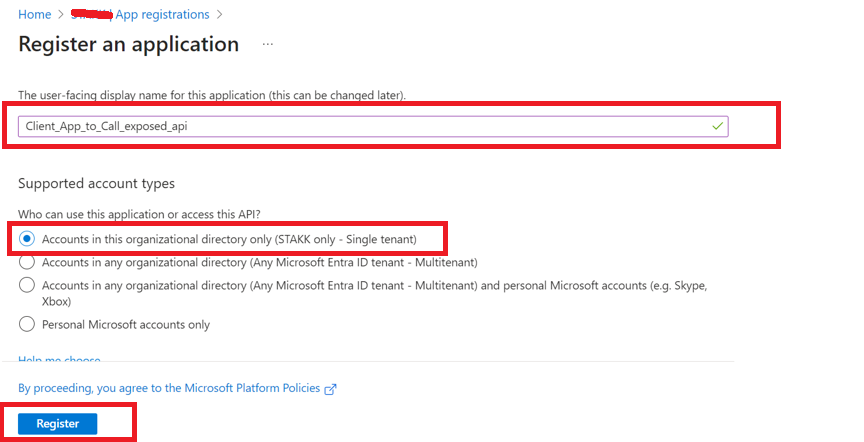

Pour créer la deuxième application, ouvrez le portail Microsoft Entra ID, cliquez sur Inscriptions d'application et sur Nouvelle inscription pour enregistrer une nouvelle application.

-

Entrez les informations suivantes et cliquez sur S'inscrire.

- Nom : Entrez le nom de l'application.

- Types de compte pris en charge : Sélectionnez Comptes dans ce répertoire organisationnel uniquement (Répertoire par défaut seulement - Locataire unique).

-

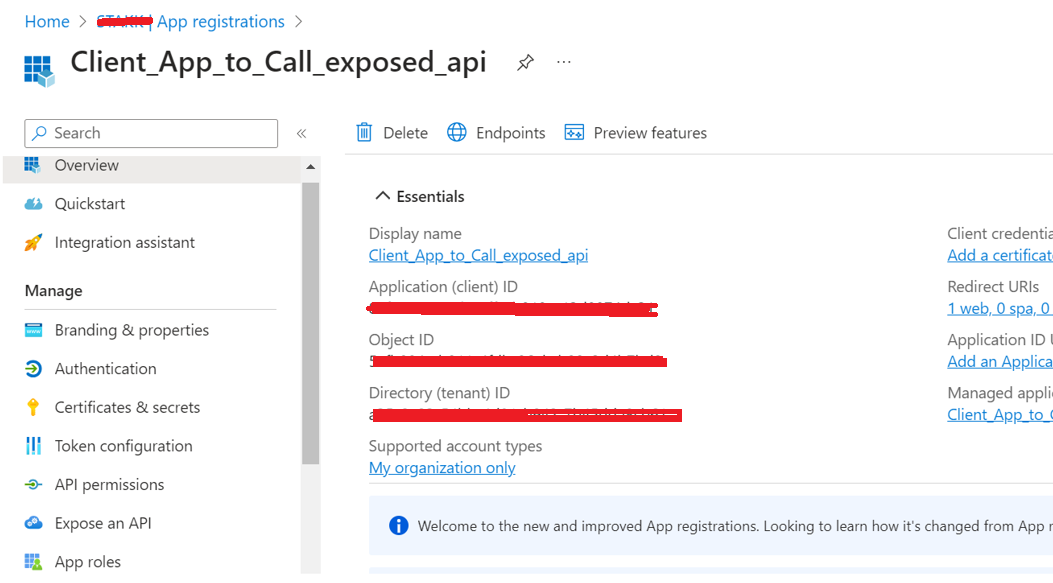

Notez l'ID application (client), car nous l'utiliserons comme données d'identification dans l'API de génération de jeton pour obtenir un jeton pour la première application client exposée en tant qu'API.

-

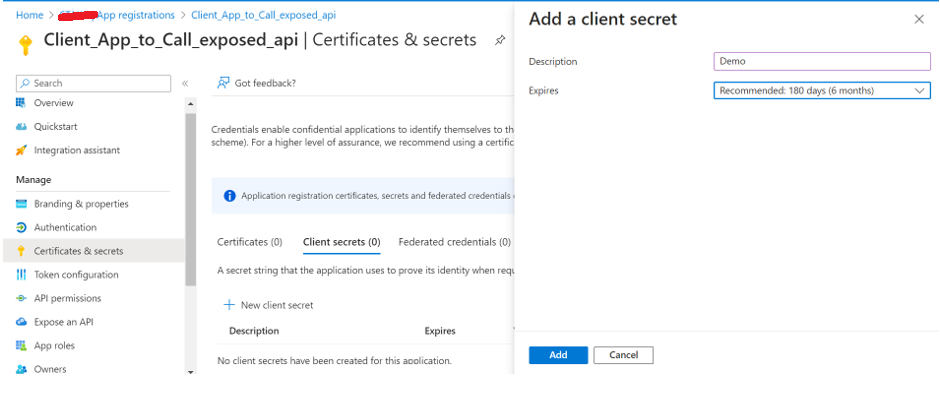

Cliquez sur Certificats et clés secrètes, Nouvelle clé secrète client et entrez les informations suivantes, puis cliquez sur Ajouter.

- Description : Entrez une brève description de la clé secrète.

- Expiration : Sélectionnez l'expiration. Par défaut, l'expiration de la clé secrète est réglée à six mois.

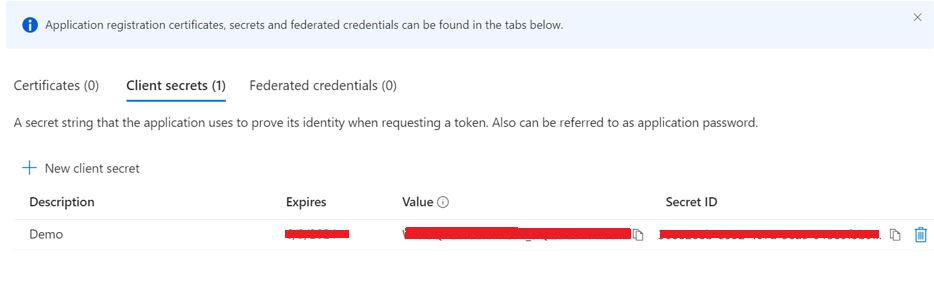

Note : Notez la clé secrète en copiant le champ de valeur.

La clé secrète sera associée à l'ID application (client) ci-dessus.

-

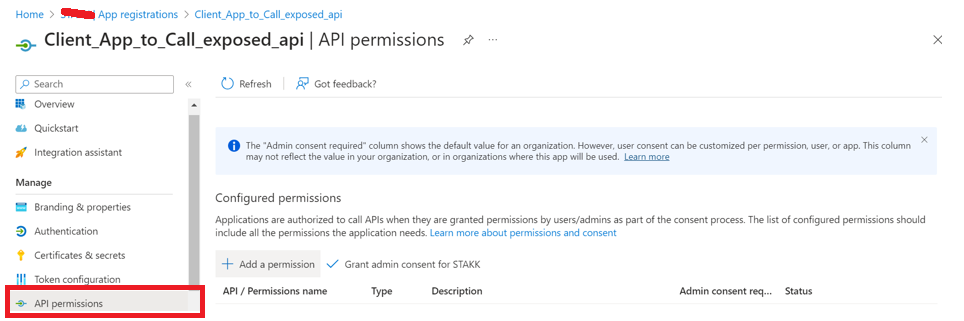

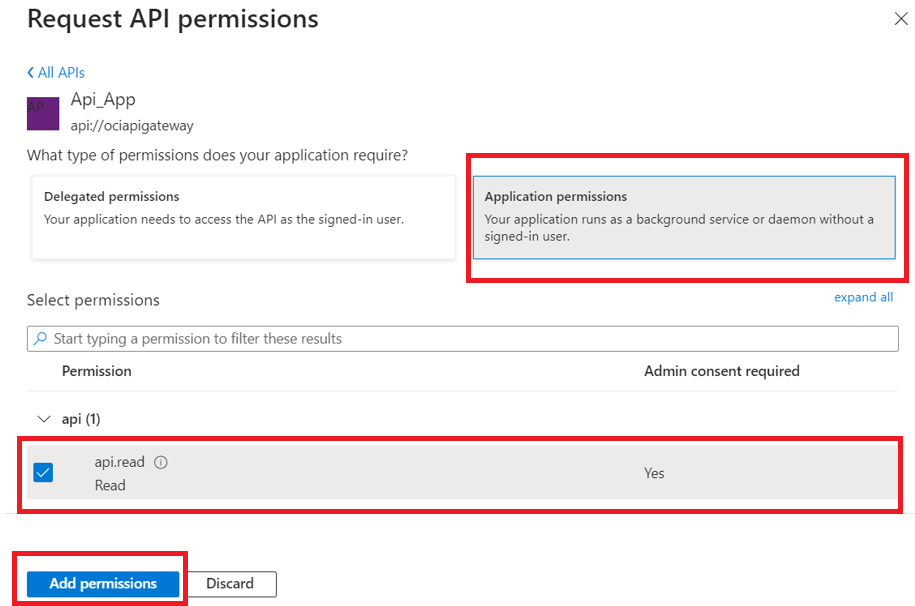

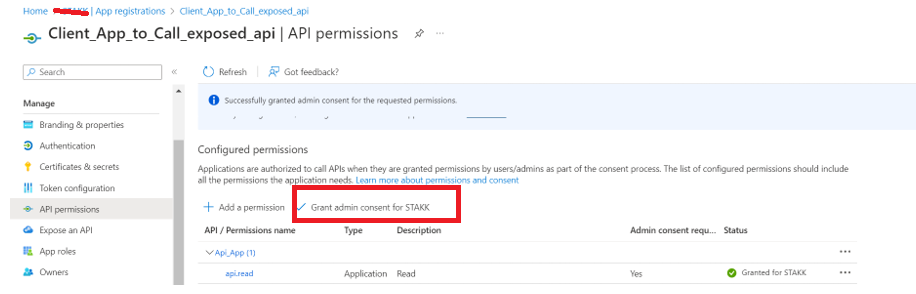

Cliquez sur Autorisations d'API et sur Ajouter une autorisation pour

Api_App. Dans la section Sélectionner une API, sélectionnez API que mon organisation utilise et sélectionnez l'API qui a été exposée lors de la configuration de la première application.

-

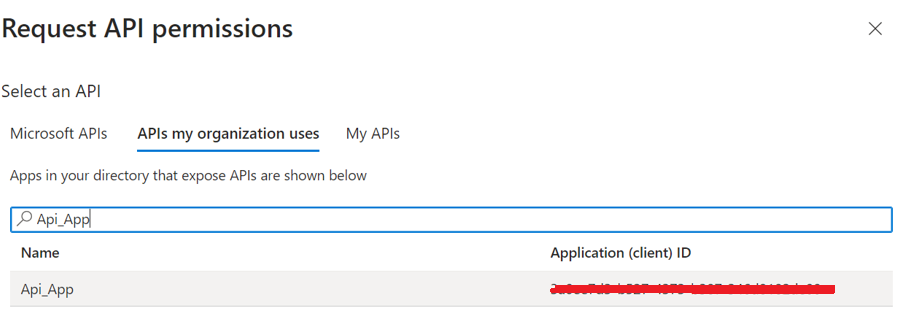

Sélectionnez l'autorisation d'application et l'autorisation exposée, puis cliquez sur Ajouter des autorisations.

-

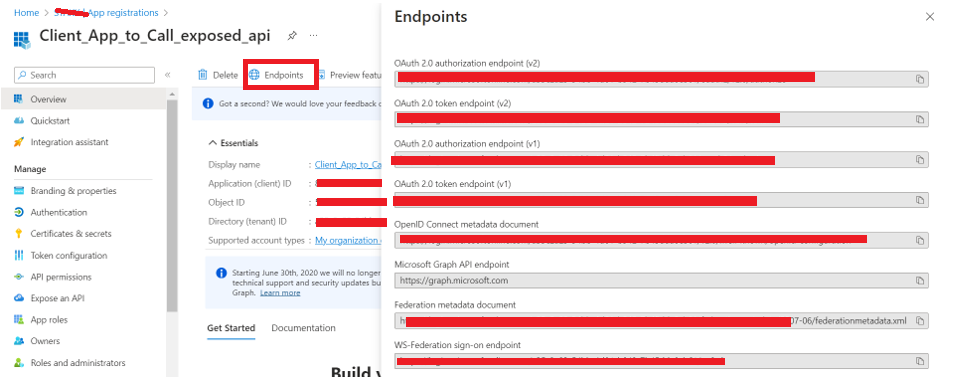

Cliquez sur Aperçu, Points d'extrémité et copiez l'URL du point d'extrémité du jeton OAuth 2.0 (v1), qui sera utilisée pour l'émission de jetons JWT.

-

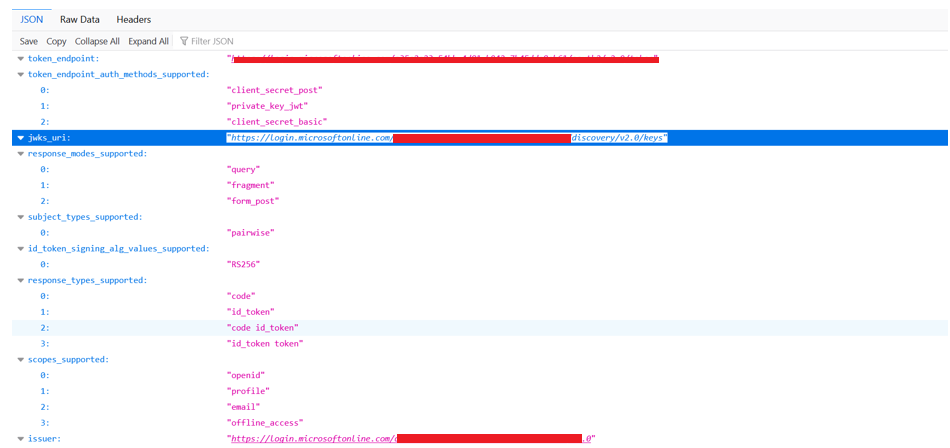

Dans Points d'extrémité, nous allons saisir l'URL de point d'extrémité OpenID bien connue qui contient l'URI JWKS distant.

Nous avons terminé avec la partie Microsoft Entra ID et nous passons maintenant à la configuration de la passerelle d'API OCI. Toutefois, avant de configurer la passerelle d'API dans OCI, nous collecterons les détails nécessaires auprès de JWT et de openid-configuration auprès de Microsoft Entra ID à l'aide de Postman. Nous aurons besoin de recueillir les détails ci-dessous :

- Émetteur JWT : Cette valeur peut être obtenue à partir du champ Jeton -

issdu jeton. - Publics autorisés JWT : Cette valeur est également obtenue à partir du champ jeton -

auddu jeton. - URI JWKS distant : Disponible à partir du document de métadonnées OpenID Connect. Il s'agit de l'URI JWKS distant :

https://login.microsoftonline.com/{tenant-id}/discovery/v2.0/keys.

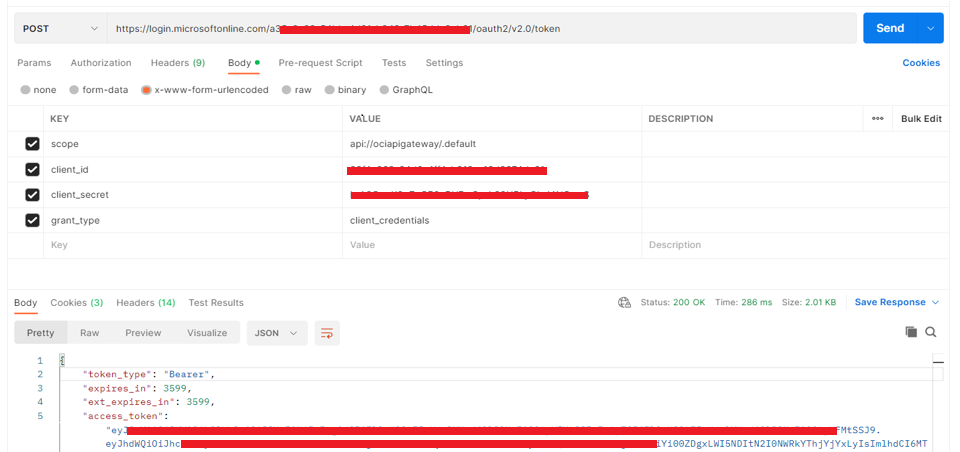

Obtenez un jeton d'accès à partir de Microsoft Entra ID à l'aide de Postman. Notez la valeur de portée. Il doit s'agir de l'URI d'ID application créé sous la section Exposer une API de votre Api_App et ajoutez /.default à la fin, comme illustré dans l'image suivante.

Utilisez Postman pour extraire le jeton JWT de l'ID Microsoft Entra. Entrez l'URL de l'API de jeton https://login.microsoftonline.com/{tenant-id}/oauth2/token, tout en remplaçant {tenant-id} par votre ID locataire Azure. Envoyez une demande et copiez la valeur access_token.

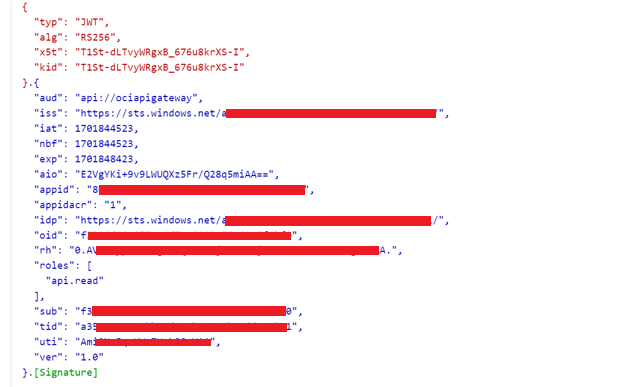

Maintenant, nous pouvons décoder le jeton JWT pour saisir certaines valeurs telles que l'émetteur autorisé JWT et le public autorisé JWT.

Nous utiliserons le jeton Web JSON (JWT) émis par l'ID Microsoft Entra pour la réponse standard configurée sous la passerelle d'API OCI.

Tâche 2 : Configurer une passerelle d'API OCI

-

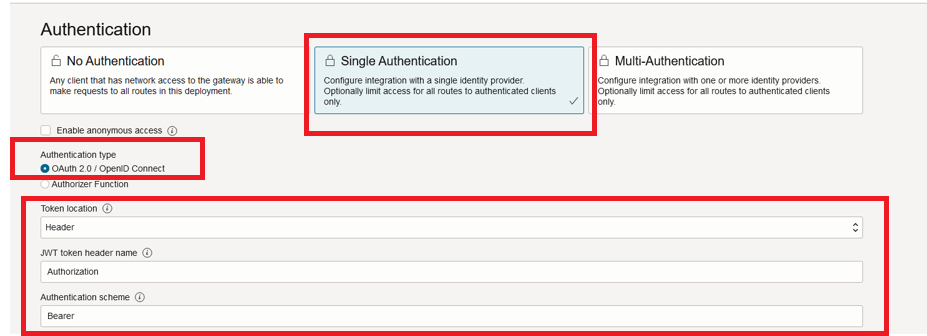

Allez à la passerelle d'API OCI et sous la section Authentification, sélectionnez Authentification unique et entrez les informations suivantes.

- Type d'authentification :

OAuth 2.0/ OpenID Connect. - Emplacement du jeton :

Header. - Nom de l'en-tête du jeton JWT :

Authorization. - Schéma d'authentification :

Bearer.

- Type d'authentification :

-

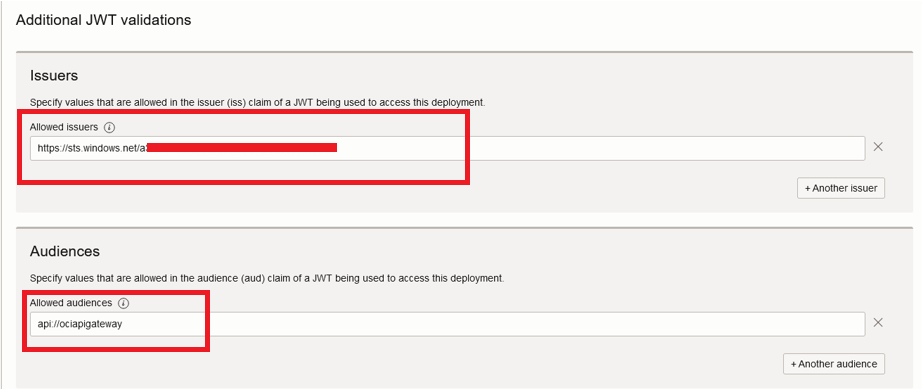

Dans la section Validation JWT supplémentaire, définissez les émetteurs et les publics autorisés. Comme nous avons utilisé l'API de jeton v1, les émetteurs autorisés doivent être réglés à

https://sts.windows.net/{tenant-id}/. Remplacez{tenant-id}par votre ID location Azure. Les audiences autorisées doivent contenir la valeur de revendicationaudobtenue dans la tâche 1.

-

Dans la section Type de validation, entrez l'URI JWKS obtenu à partir du point d'extrémité OpenID bien connu de Microsoft Entra ID.

-

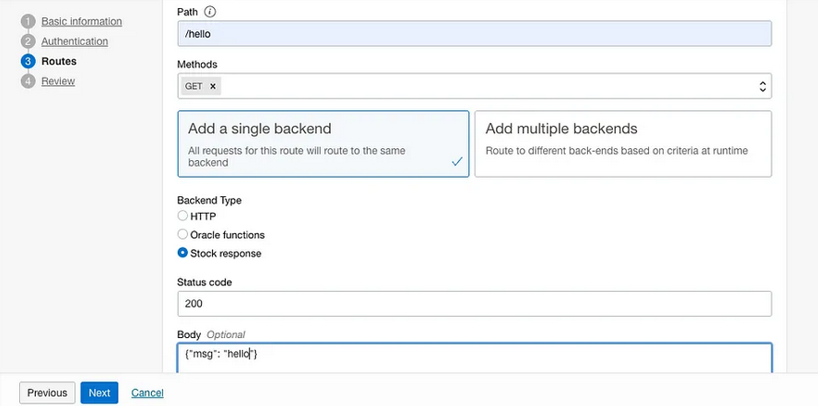

Pour créer une route, entrez les informations suivantes et cliquez sur Suivant.

- Chemin : Définissez un chemin.

- Méthodes : Sélectionnez une méthode.

- Sélectionnez Ajouter un seul serveur dorsal.

- Type de service dorsal : Sélectionnez Réponse de stock.

- Code de statut : Entrez le code de statut.

- Corps : Définissez un corps simple.

Note : Pour simplifier, nous exposons une réponse standard en tant que type dorsal pour le service de passerelle d'API. Il s'agit généralement d'une API protégée au moyen de la passerelle d'API, mais la configuration de l'authentification OIDC Microsoft Entra ID est similaire.

-

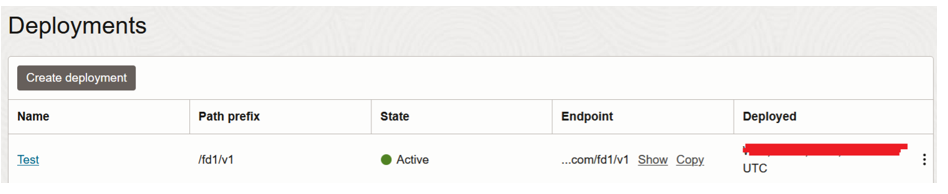

Dans la section Vérifier, vérifiez le déploiement et cliquez sur Créer. Attendez que le déploiement ait l'état

Activeet copiez l'URL du point d'extrémité.

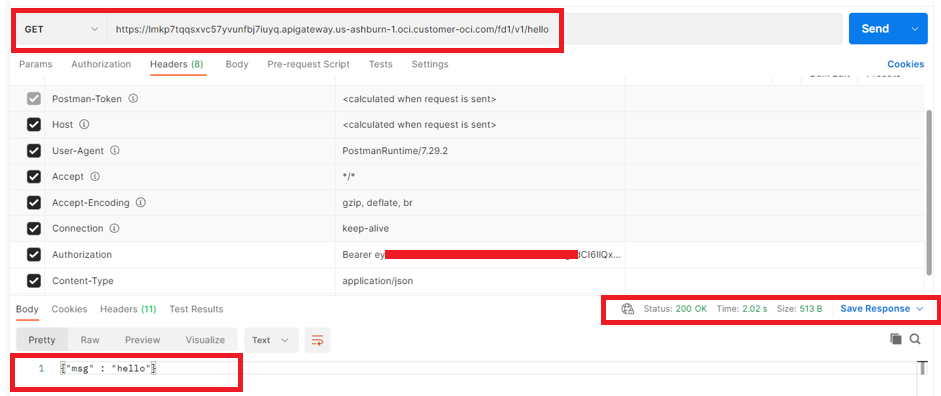

Utilisez Postman pour tester le point d'extrémité d'API sécurisé. Entrez le point d'extrémité et appliquez-le avec le chemin d'accès. Ajoutez un en-tête d'autorisation, utilisez le modèle Porteuse et collez le jeton JWT obtenu à partir de l'ID Microsoft Entra.

Votre déploiement de passerelle d'API OCI est maintenant sécurisé avec l'ID Microsoft Entra.

Liens connexes

Confirmation

- Auteur - Aqib Javid Bhat (ingénieur en nuage principal)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur la page docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal YouTube d'Oracle Learning. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Use Microsoft Entra ID to Secure OCI API Gateway Using OAuth and OpenID Connect

F94678-01

March 2024