Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Introduction à l' niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles propres à votre environnement en nuage.

Centraliser les journaux de plusieurs locations Oracle Cloud Infrastructure dans un seau de location Oracle Cloud Infrastructure central

Présentation

Dans certains cas, vous devez centraliser tous vos journaux en un seul endroit, même s'ils proviennent de locations différentes. Cela peut être dû à la réglementation de l'industrie ou aux politiques gouvernementales de l'entreprise; quel que soit votre cas, vous pouvez faire face à différentes préoccupations de gestion pour y parvenir.

Dans ce tutoriel, nous centraliserons les journaux de vérification, de service ou personnalisés générés dans différentes locations Oracle Cloud Infrastructure (OCI), sous une location centrale à des fins d'archivage ou de visualisation, à l'aide de l'accès interlocation OCI et du service de centre de connecteurs OCI.

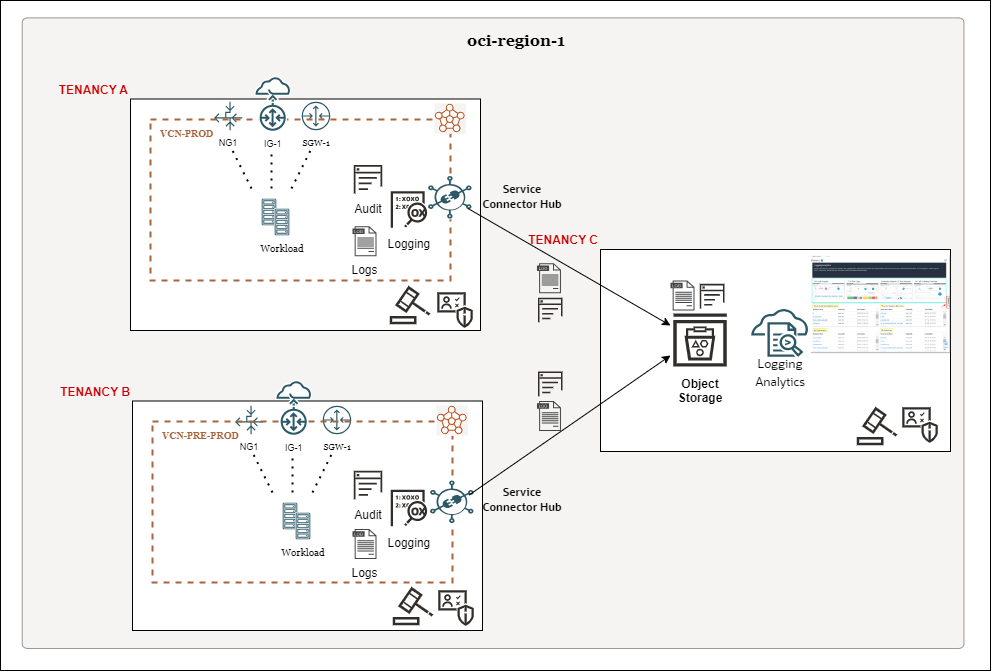

Diagramme d'architecture

- Location A : Source des journaux dans la région 1.

- Location B : Source des journaux dans la région 1.

- Location C : Destination des journaux dans la région 1.

Note : Pour ce tutoriel, toutes les locations doivent se trouver dans la même région.

Objectifs

-

Créez des politiques dans la location de destination.

-

Créez des politiques dans la location source.

-

Déployez un centre de connecteurs OCI dans la location source.

Préalables

-

Tous les journaux de service ou personnalisés requis (VCN, passerelle d'API OCI, stockage d'objets OCI, etc.) déjà activés dans la location, ce tutoriel n'est pas couvert. Les journaux de vérification de location sont activés par défaut.

-

Le seau de stockage d'objets pour OCI a été créé dans la location de destination.

-

Utilisateur Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) dans chaque location avec les privilèges suffisants pour déployer ce tutoriel, notamment l'autorisation de configurer des politiques dans le compartiment racine (exigence d'énoncés de politique interlocation).

Tâche 1 : Créer des politiques dans la location de destination

Les politiques IAM OCI suivantes seront configurées dans la location de destination (location C), où réside le seau de stockage d'objets OCI.

-

Extrayez les informations suivantes pour la location A.

- OCID

- OCID du compartiment, où le centre de connecteurs OCI sera déployé.

-

Extrayez les informations suivantes pour Location C.

- Nom du compartiment, où le seau a été créé.

-

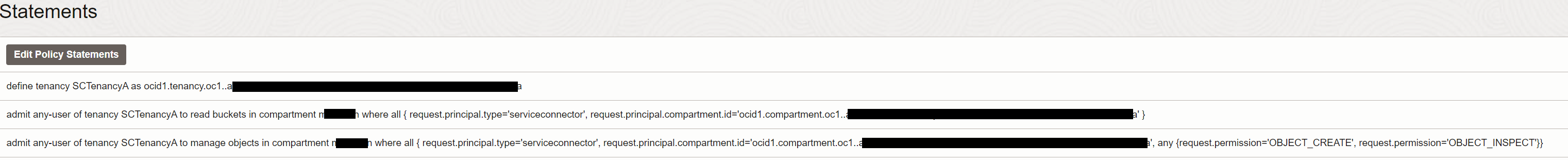

Créez les politiques suivantes avec les informations collectées aux étapes 1 et 2.

-

Définissez la location distante.

define tenancy SCTenancyA as <Tenancy A OCID>Note : Mettez à jour

<Tenancy A OCID>avec les informations collectées à l'étape 1. -

Autoriser un principal de connecteur de service de la location distante à lire des seaux dans un compartiment local.

admit any-user of tenancy SCTenancyA to read buckets in compartment <Tenancy C Compartment name> where all { request.principal.type='serviceconnector', request.principal.compartment.id='<Tenancy A Compartment OCID>' }Note : Mettez à jour

<Tenancy C Compartment name>et<Tenancy A Compartment OCID>avec les informations correspondantes. -

Autoriser un principal de connecteur de service de la location distante à gérer les objets, limités aux actions d'inspection et de création d'objet, dans un seau local.

admit any-user of tenancy SCTenancyA to manage objects in compartment <Tenancy C Compartment name> where all { request.principal.type='serviceconnector', request.principal.compartment.id=’ <Tenancy A Compartment OCID>' , any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}Note :

- Mettez à jour

<Tenancy C Compartment name>et<Tenancy A Compartment OCID>avec les informations correspondantes. - Toutes les ressources font partie de la portée d'un compartiment source ou de destination. Pour plus d'informations sur les énoncés d'approbation, d'admission et de définition, voir Énoncés d'approbation, d'admission et de définition.

- Mettez à jour

-

-

Connectez-vous à la console OCI, naviguez jusqu'à Identité et sécurité et cliquez sur Politiques.

-

Assurez-vous d'être dans le compartiment racine et cliquez sur Créer une politique.

-

Entrez Nom, Description et cliquez sur Afficher l'éditeur manuel.

-

Écrivez les politiques créées dans la tâche 1.3 et cliquez sur Créer.

Les politiques doivent se présenter comme suit :

Tâche 2 : Créer des politiques dans la location source

Les politiques IAM OCI suivantes doivent être configurées dans chaque location source (location A et location B), où un centre de connecteurs OCI sera déployé. Le centre de connecteurs OCI collecte et envoie les journaux au référentiel central.

-

Extrayez les informations suivantes pour la location A.

- OCID du compartiment, où le centre de connecteurs OCI sera déployé.

-

Extrayez les informations suivantes pour Location C.

- OCID

-

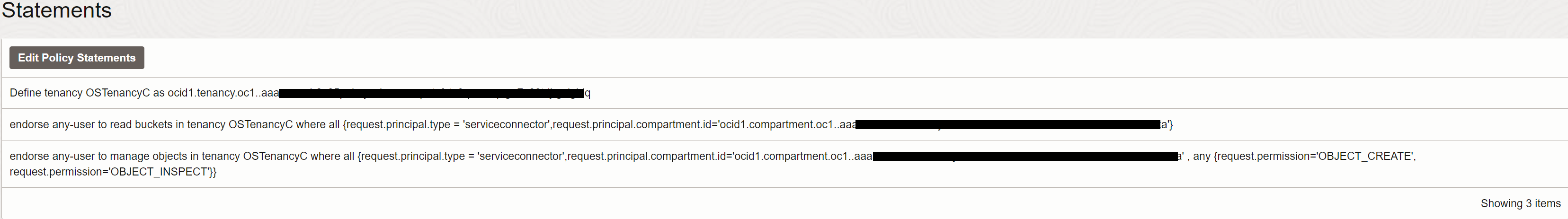

Créez les politiques suivantes avec les informations collectées aux étapes 1 et 2.

-

Définissez la location distante.

Define tenancy OSTenancyC as <Tenancy C OCID>Note : Mettez à jour

<Tenancy C OCID>avec les informations correspondantes. -

Autoriser un principal de connecteur de service de la location locale à lire des seaux dans une location de destination.

endorse any-user to read buckets in tenancy OSTenancyC where all {request.principal.type = 'serviceconnector', request.principal.compartment.id='<Tenancy A Compartment OCID>' }Note : Mettez à jour

<Tenancy A Compartment OCID>avec les informations correspondantes. -

Autoriser un principal de connecteur de service de la location locale à gérer les objets, limités aux actions d'inspection et de création d'objet, dans la location de destination.

endorse any-user to manage objects in tenancy OSTenancyC where all {request.principal.type = 'serviceconnector', request.principal.compartment.id='<Tenancy A Compartment OCID>' , any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}Note :

- Mettez à jour

<Tenancy A Compartment OCID>avec les informations correspondantes. - Toutes les ressources font partie de la portée d'un compartiment source ou de destination. Pour plus d'informations sur les énoncés d'approbation, d'admission et de définition, voir Énoncés d'approbation, d'admission et de définition.

- Mettez à jour

-

-

Connectez-vous à la console OCI, naviguez jusqu'à Identité et sécurité et cliquez sur Politiques.

-

Assurez-vous d'être dans le compartiment racine et cliquez sur Créer une politique.

-

Entrez Nom, Description et cliquez sur Afficher l'éditeur manuel.

-

Entrez les politiques préparées dans la tâche 2.3 et cliquez sur Créer.

Les politiques doivent se présenter comme suit :

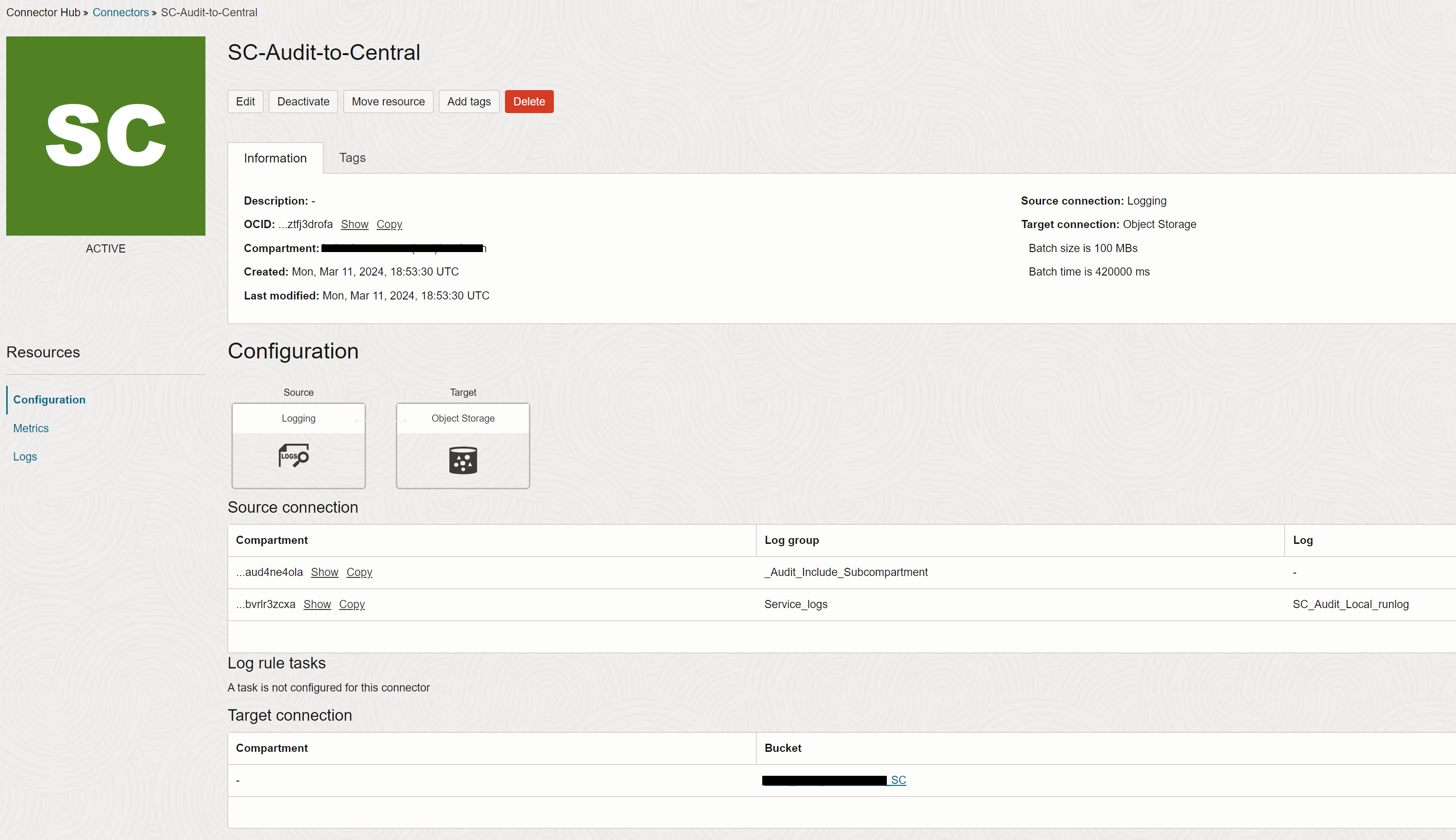

Tâche 3 : Déployer un centre de connecteurs OCI dans la location source

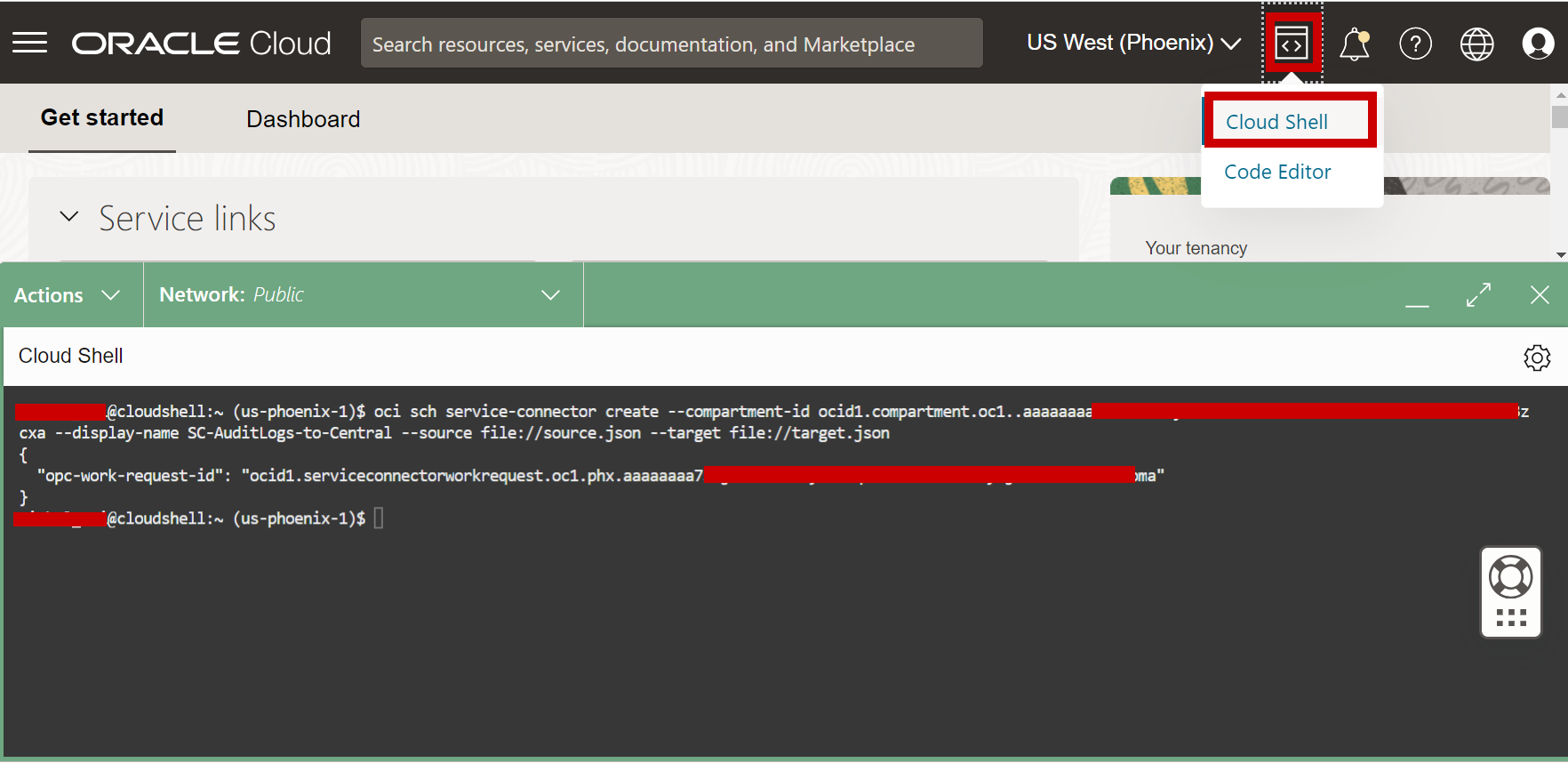

Déployez le centre de connecteurs OCI dans les locations sources (location A et location B), à l'aide de l'interface de ligne de commande OCI.

Note : Pour créer un connecteur qui accède aux ressources d'autres locations, vous devez utiliser la trousse SDK, l'interface de ligne de commande ou l'API OCI.

-

Connectez-vous à l'interface de ligne de commande OCI de la location source (location A et location B). Pour ce tutoriel, nous utiliserons OCI Cloud Shell. Pour plus d'informations sur l'utilisation de Cloud Shell pour OCI, voir Utilisation de Cloud Shell.

-

Créez deux fichiers avec le contenu suivant, nommés

source.jsonettarget.json.-

source.json: Il définira les sources de journaux de la location source (location A ou location B), où les journaux seront collectés.Mettez à jour les paramètres suivants avec vos valeurs dans l'exemple de code.

<Tenancy A OCID where Audit log resides><Tenancy A Compartment OCID where log group resides><Tenancy A Log Group OCID><Tenancy A _Log-ID OCID_>

{ "kind": "logging", "logSources": [ { "compartment-id": "_<Tenancy A OCID where Audit log resides>_", "log-group-id": "_Audit_Include_Subcompartment", "log-id": null }, { "compartment-id": "_<Tenancy A Compartment OCID where log group resides>_", "log-group-id": _"<Tenancy A Log Group OCID>",_ "log-id": "<Tenancy A _Log-ID OCID_>" } ] }Note : L'exemple

source.jsonci-dessus comporte deux sources de journaux : La première configure le centre de connecteurs OCI pour collecter les journaux de vérification du compartiment racine et de tous les sous-compartiments. La seconde configure le centre de connecteurs OCI pour collecter des journaux spécifiques à partir d'un groupe de journaux (défini parlog-idetlog-group-id), comme un journal de sous-réseau. Vous pouvez ajouter ou supprimer des sources de journaux de cette configuration, au besoin. -

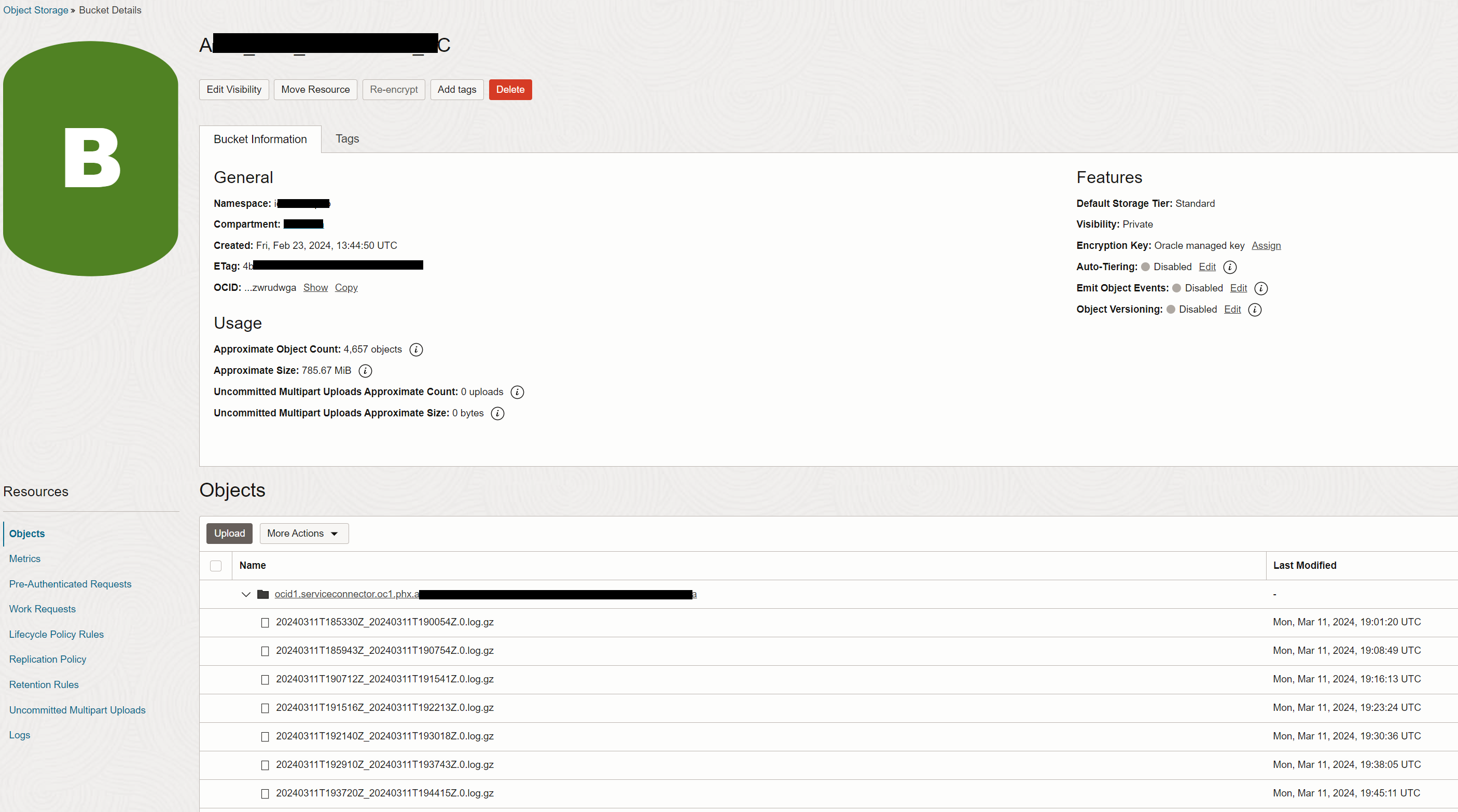

Target.json: Il définira le seau dans la location de destination (location C), où les journaux seront archivés.{ "kind": "objectStorage", "bucketName": "<Tenancy C bucket name>", "namespace": "<Tenancy C namespace where bucket was created>" }Note : Vous pouvez obtenir l'espace de noms du seau à partir des détails du seau.

-

-

Exécutez la commande suivante .

oci sch service-connector create --compartment-id <Compartment OCID where SCH will be placed in Tenancy A> --display-name <Display name> --source file://Source.json --target file://Target.jsonNote : Les fichiers

source.jsonettarget.jsondoivent être accessibles.

-

Répétez les étapes 1 à 3 pour toutes les autres locations sources, si nécessaire. Pour des options cibles supplémentaires du centre de connecteurs OCI, vous pouvez consulter les informations de référence sur ObjectStorageTargetDetails.

-

Vérifiez les résultats.

-

Un centre de connecteurs OCI sera créé dans la location source avec les sources définies et le seau de destination.

-

Le seau de destination contiendra une entrée pour chaque centre de connecteurs OCI.

-

Liens connexes

Confirmation

- Auteurs - Jaime Rojas (ingénieur d'équipe LAD A), Michel Roitman (ingénieur de sécurité en nuage LAD A-Team)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur la page docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal YouTube d'Oracle Learning. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Centralize Logs from Multiple Oracle Cloud Infrastructure Tenancies into a Central Oracle Cloud Infrastructure Tenancy Bucket

F96827-01

April 2024