Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Introduction à l' niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles propres à votre environnement en nuage.

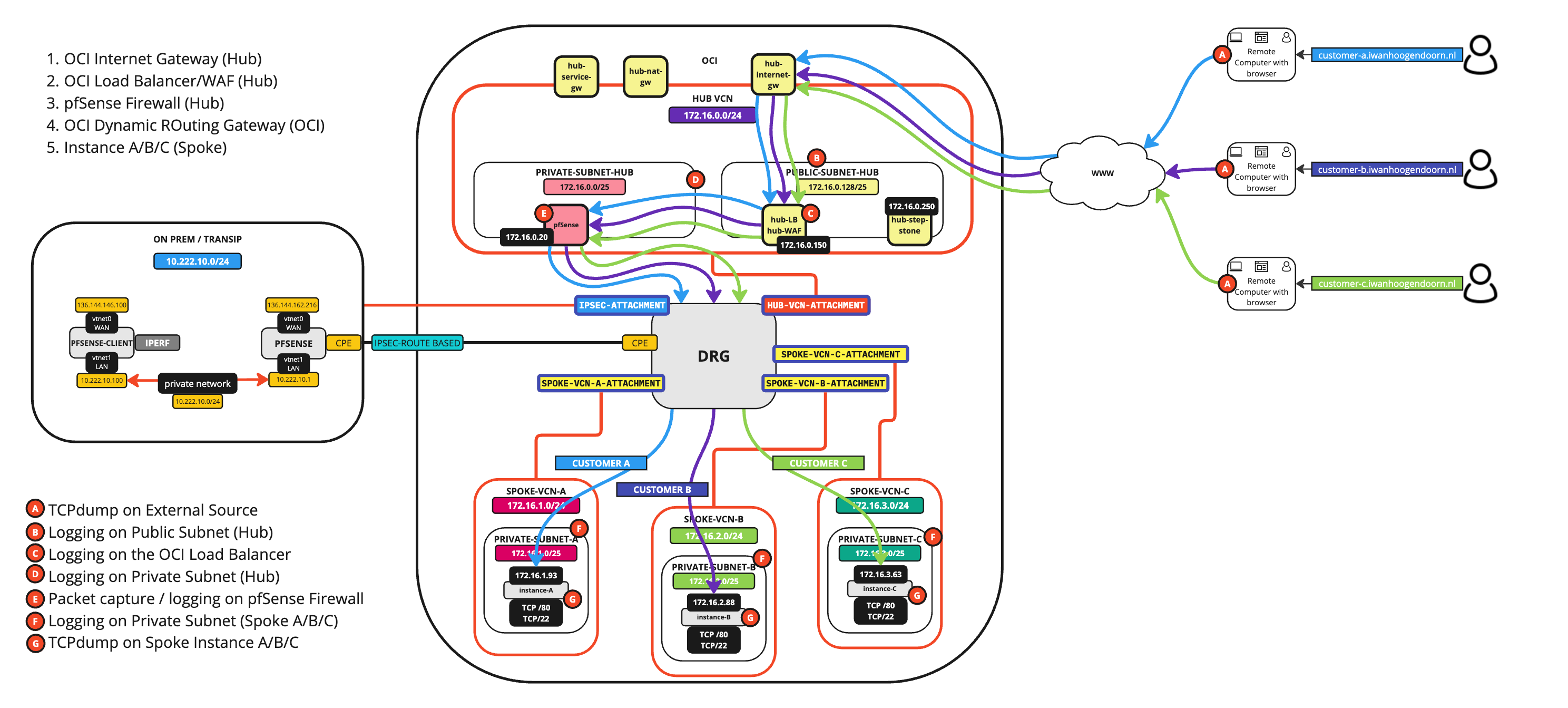

Suivez les paquets de l'architecture de routage du VCN hub et satellite dans Oracle Cloud Infrastructure

Présentation

Les instances, les bases de données et les services réseau sont les composants de base typiques de l'application dans Oracle Cloud Infrastructure (OCI). Lorsque nous construisons une application sur le réseau, il est recommandé de savoir si le trafic que vous envoyez depuis une source atteint la destination. OCI propose à Network Path Analyzer de vérifier le chemin, mais parfois, vous voulez avoir un peu plus d'informations sur ce qui se passe sur les points d'extrémité eux-mêmes sur une base hop-by-hop.

Ce tutoriel présente quelques scénarios que vous pouvez utiliser pour suivre vos paquets dans une architecture de réseau hub et satellite dans OCI.

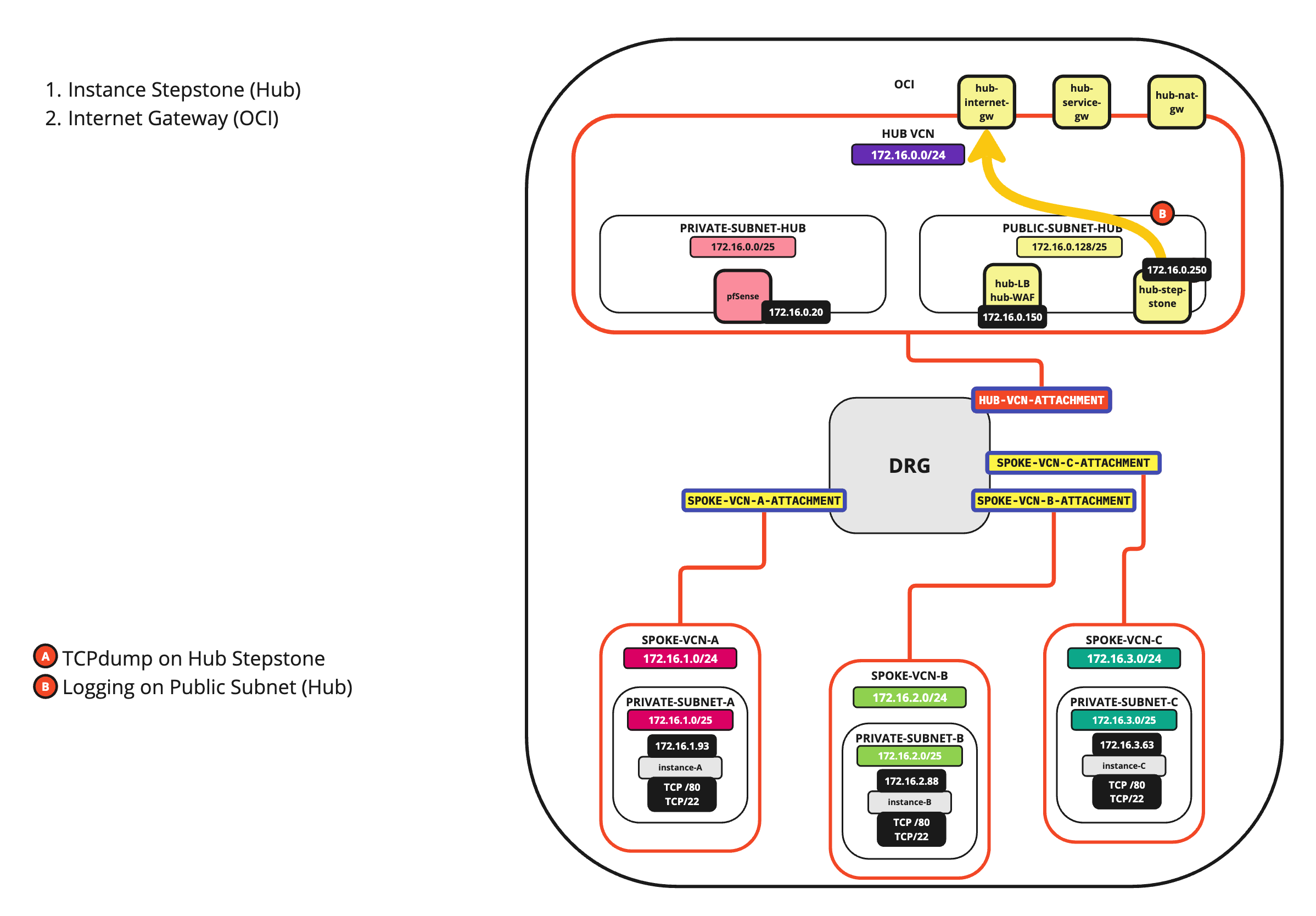

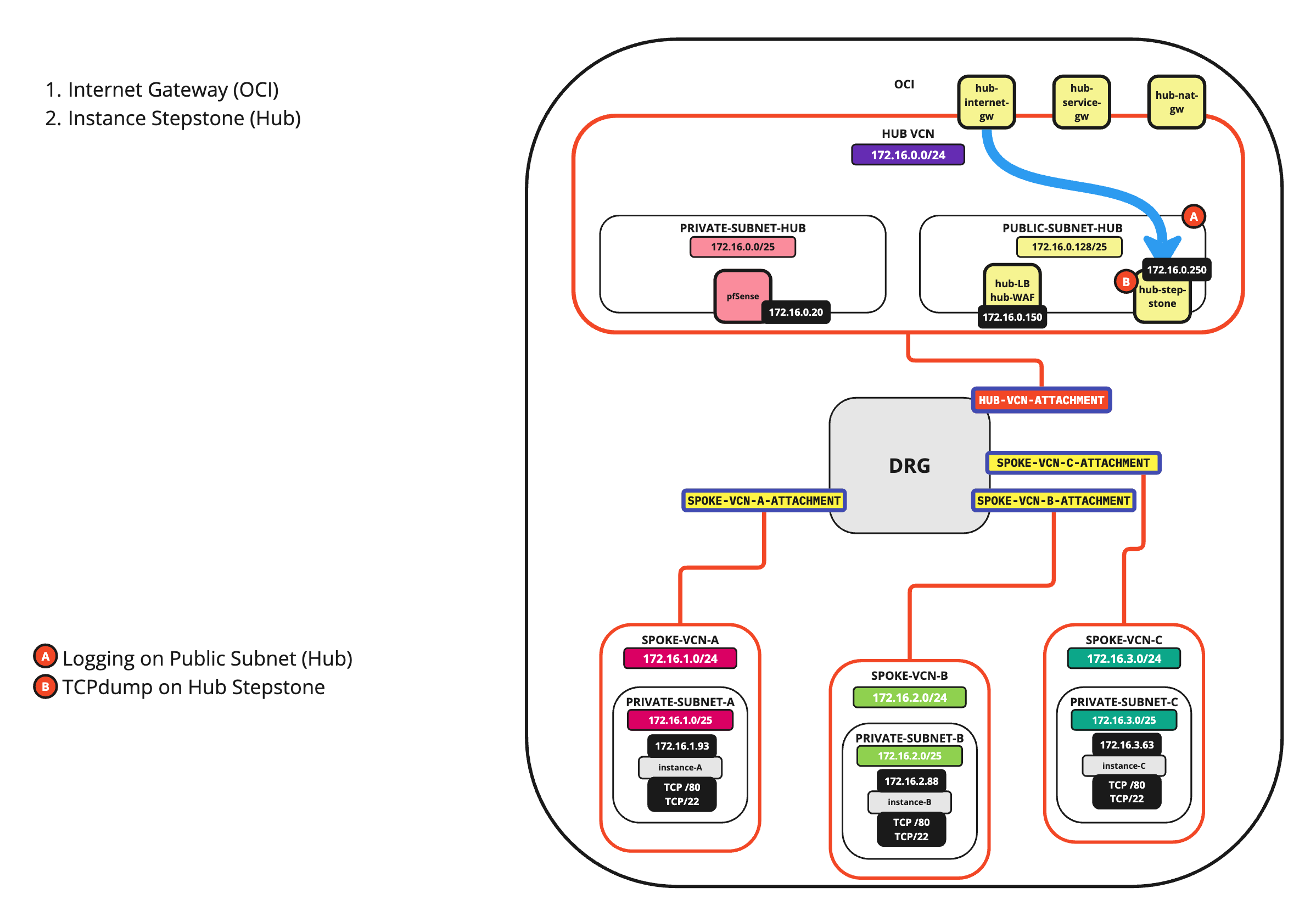

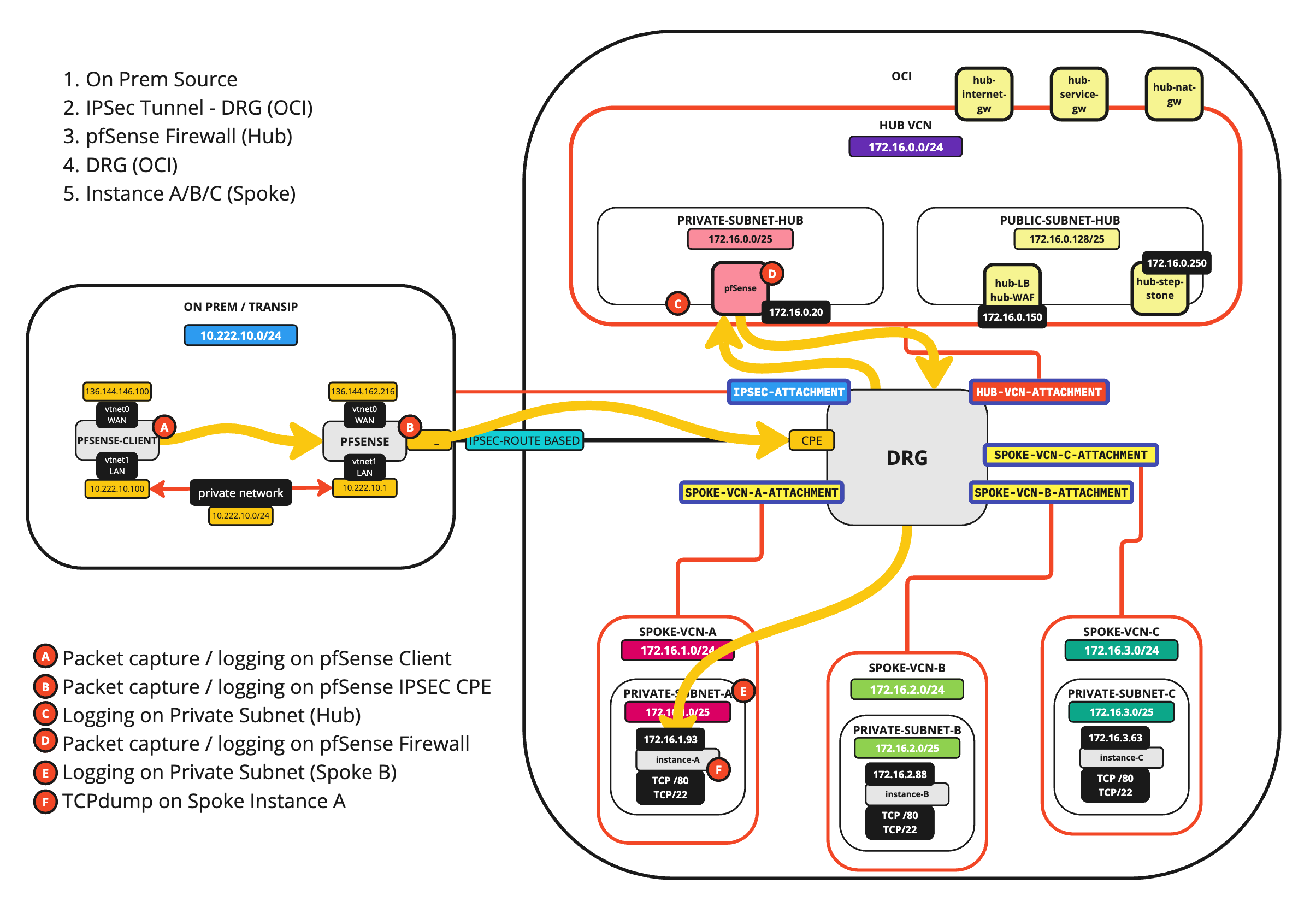

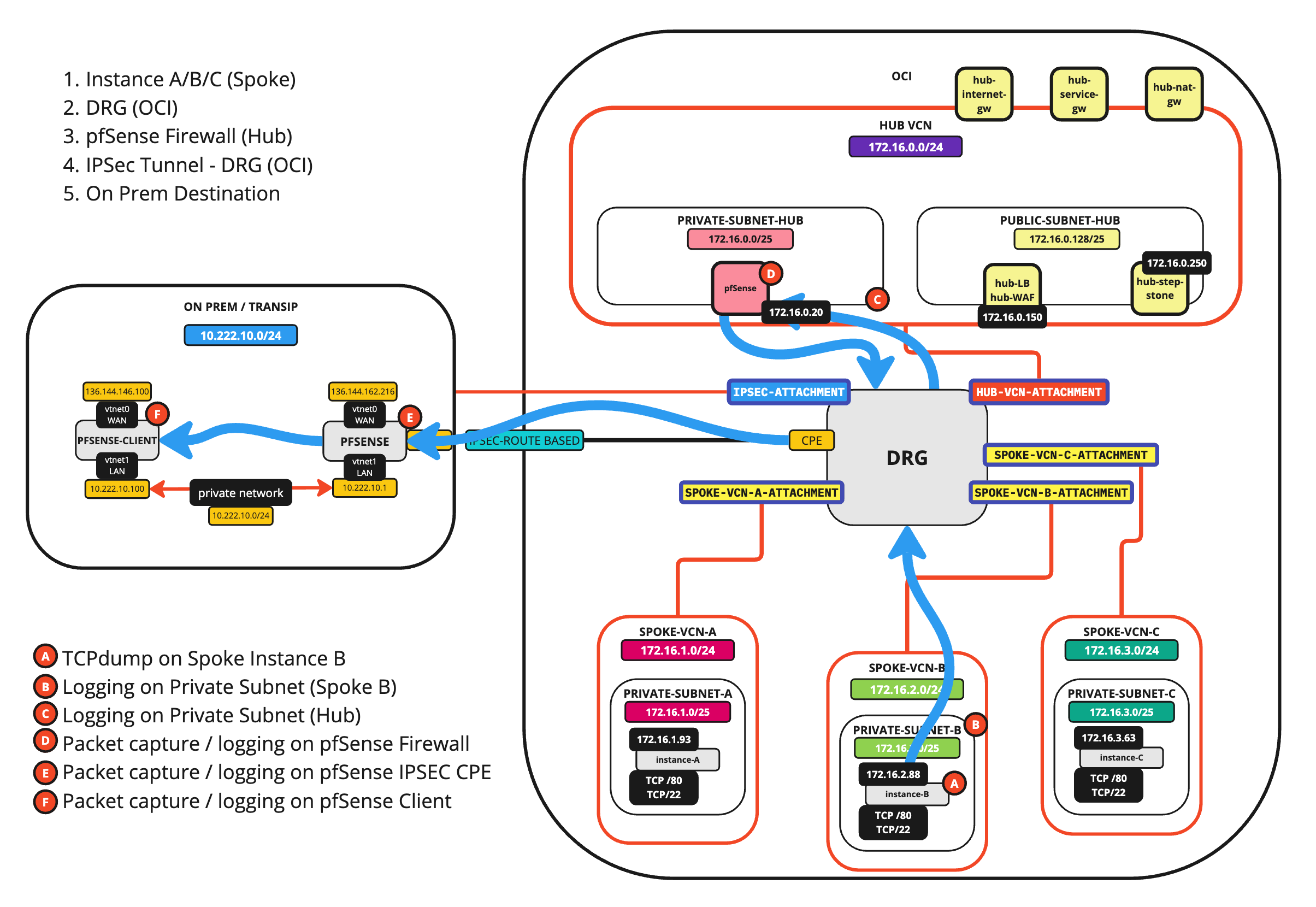

Scénarios de flux d'acheminement

Plusieurs scénarios de flux de routage s'appliquent dans une architecture de routage de VCN hub et satellite.

- Scénario 1 : Suivre le paquet d'une instance de VCN satellite à une autre instance de VCN satellite

- Scénario 2 : Suivre le paquet de l'instance du VCN satellite à l'instance de concentrateur

- Scénario 3 : Suivre le paquet de l'instance du concentrateur à l'instance du VCN satellite

- Scénario 4 : Suivre le paquet de l'instance du VCN satellite à Internet

- Scénario 5 : Suivre le paquet de l'instance du VCN satellite au réseau de services OCI

- Scénario 6 : Suivre le paquet de l'instance Hub à Internet

- Scénario 7 : Suivre le paquet d'Internet à l'instance Hub

- Scénario 8 : Suivre la trousse de l'instance sur place vers l'instance du VCN satellite

- Scénario 9 : Suivre le paquet de l'instance du VCN satellite vers l'instance sur place

- Scénario 10 : Suivre le paquet de l'ordinateur distant à l'équilibreur de charge pour l'instance du VCN satellite

Nous allons seulement expliquer comment vous pouvez suivre le paquet avec le scénario 1. Pour les autres scénarios, vous pouvez utiliser la même méthode.

Objectifs

- Ce tutoriel présente une méthode pour suivre les paquets réseau dans un environnement de client OCI à l'aide d'une architecture de routage de réseau Hub et satellite. Nous utiliserons la combinaison de saisies de paquets, de TCPdumps et de journalisation au niveau du sous-réseau dans les réseaux en nuage virtuels pour collecter les données nécessaires. Grâce à une analyse de données ultérieure, nous identifierons le chemin complet du paquet. Cette approche facilitera le dépannage de la connectivité de bout en bout et sera facile à trouver sur quel saut un problème éventuel se produit.

Scénario 1 : Suivre le paquet d'une instance de VCN satellite à une autre instance de VCN satellite

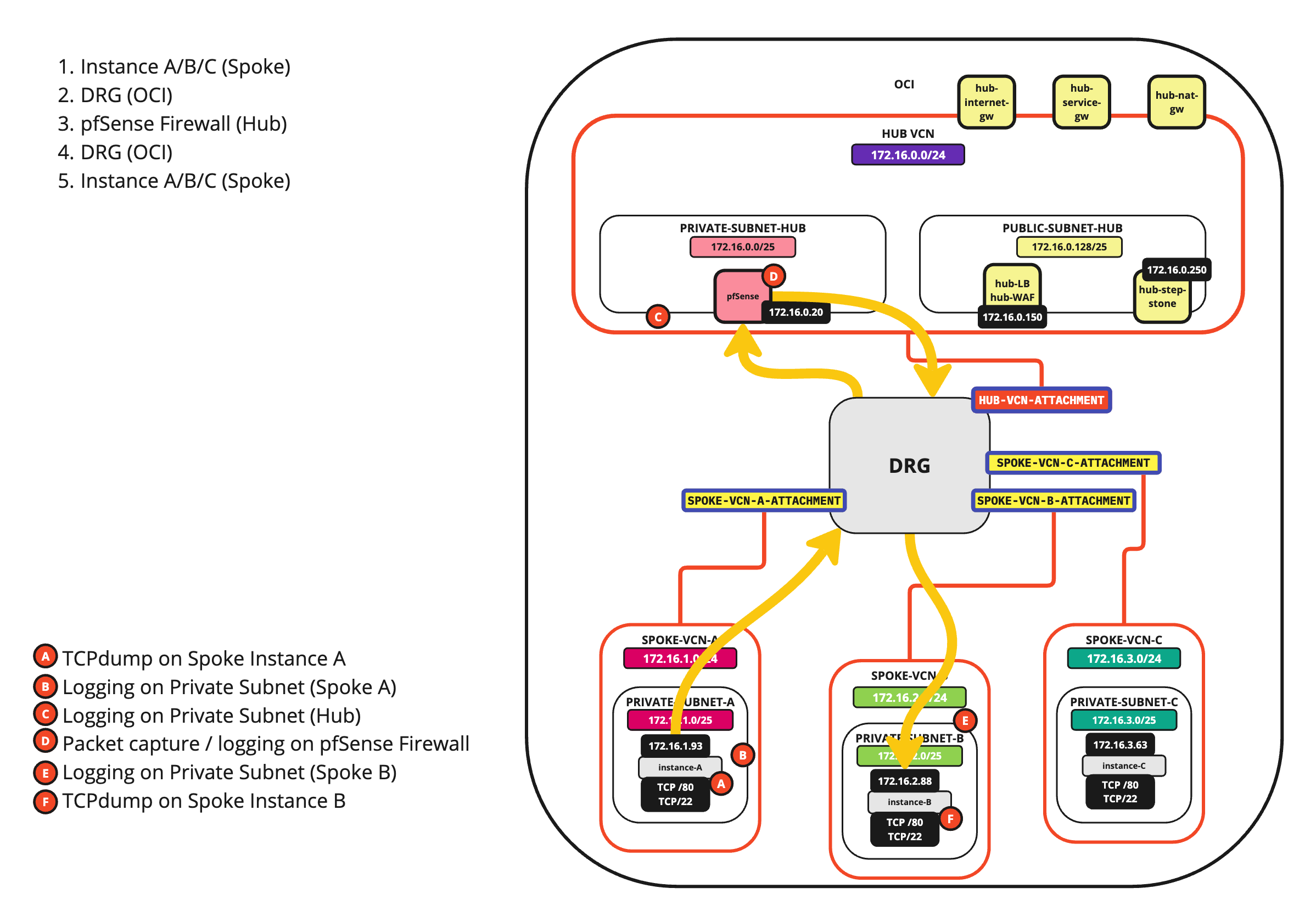

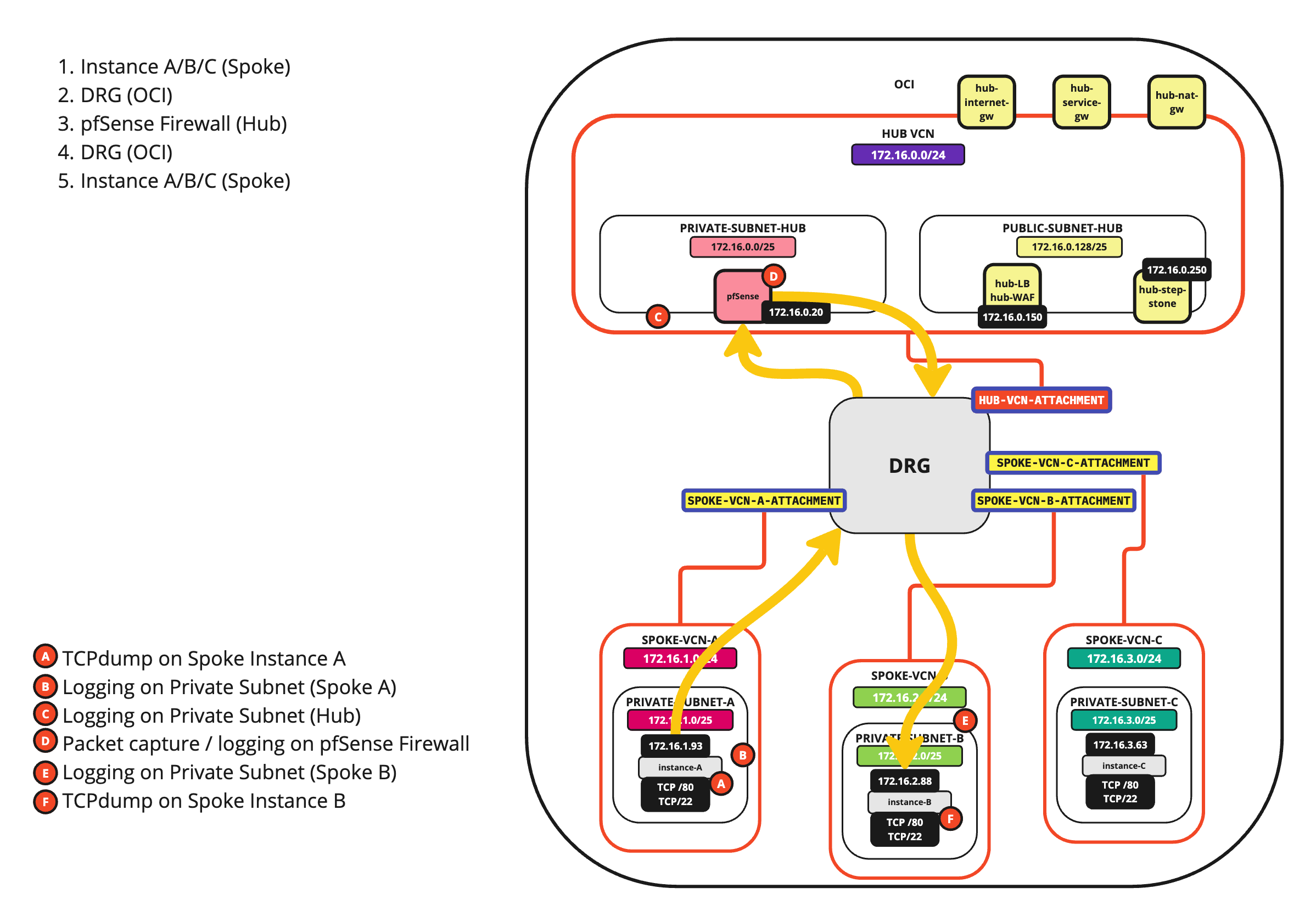

Dans ce scénario, nous allons suivre le paquet d'une instance de VCN satellite à une instance d'un autre VCN satellite.

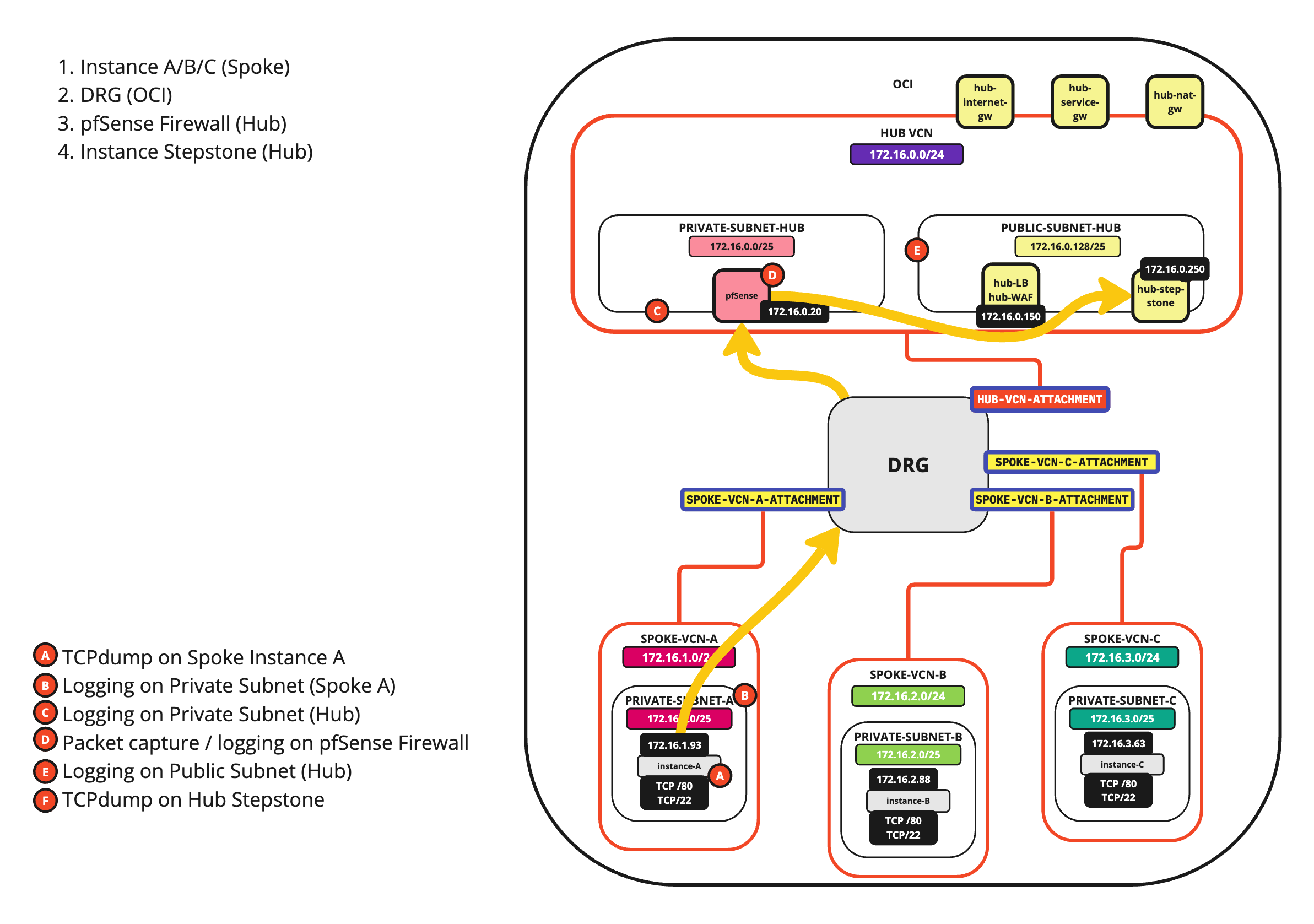

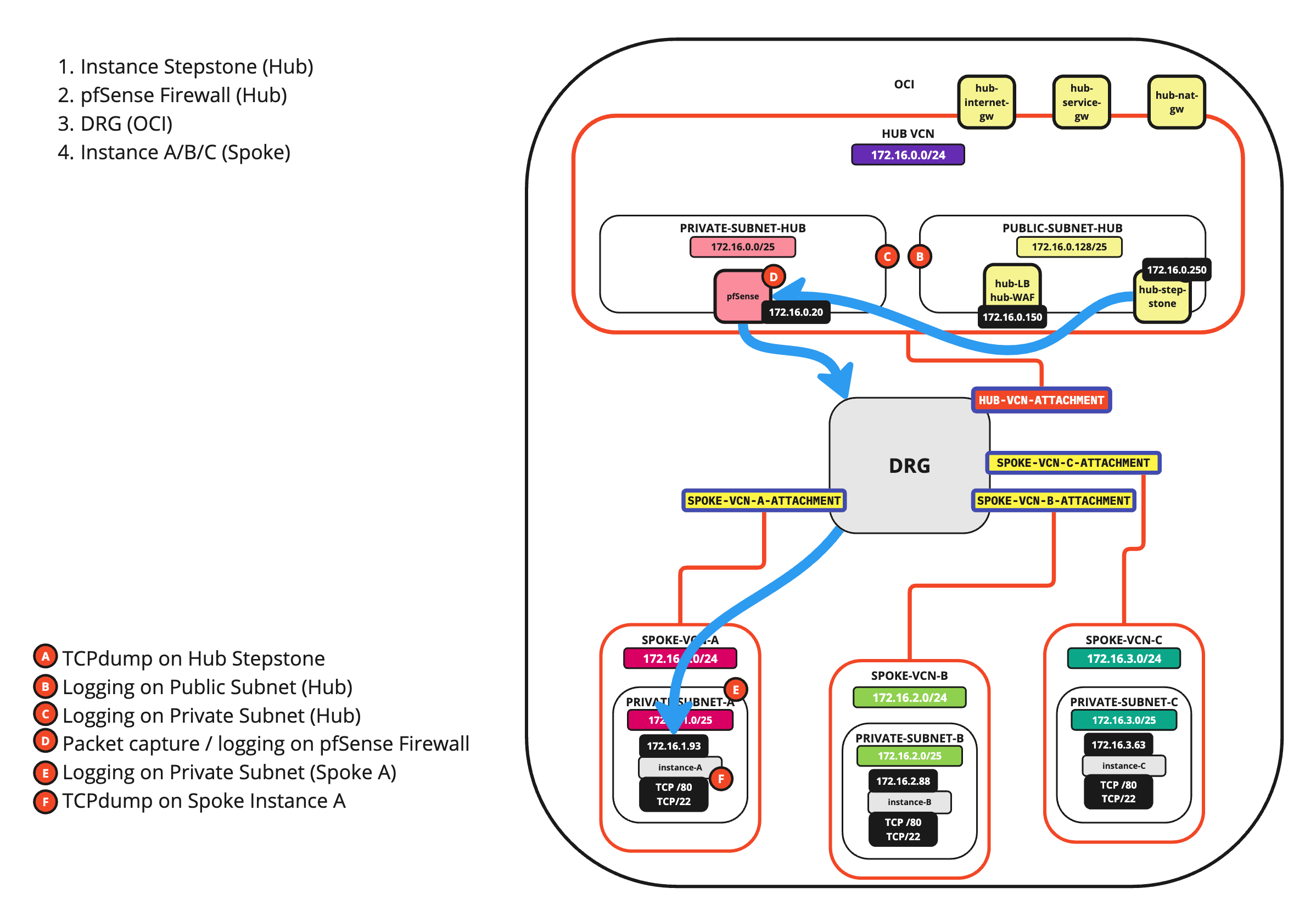

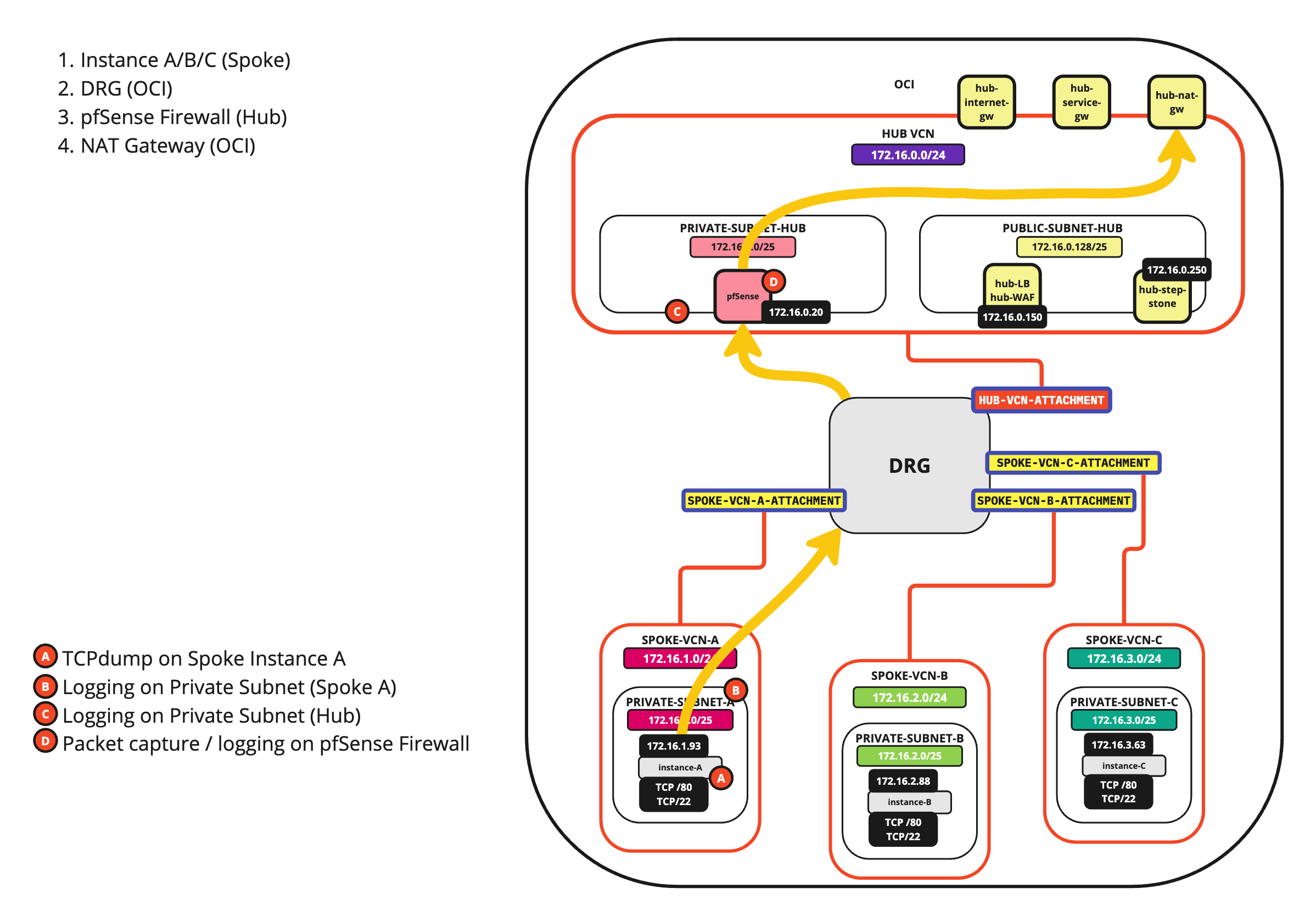

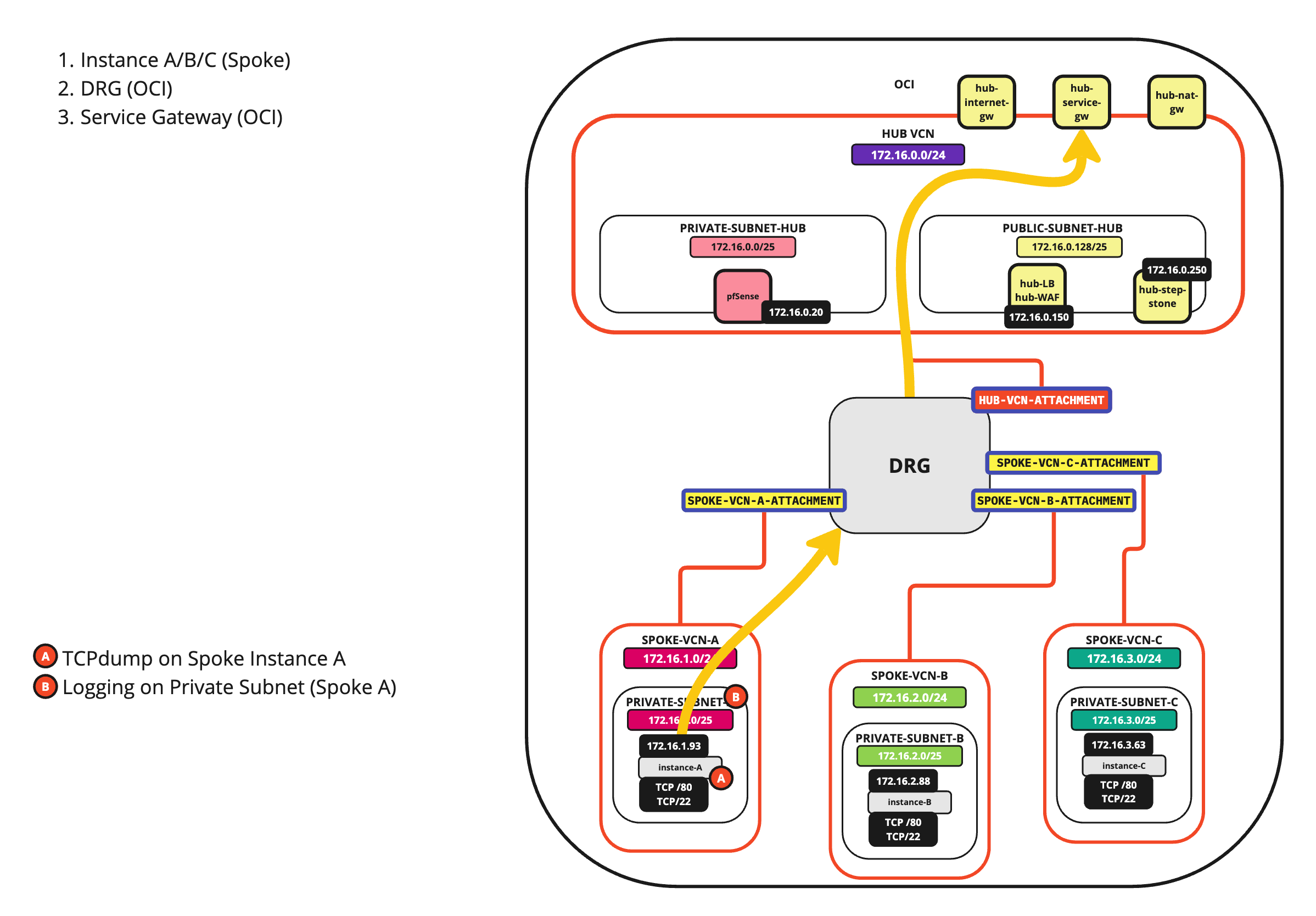

Le diagramme suivant est illustré avec les sauts spécifiés. Les points A à F indiquent les endroits où vous pouvez activer une forme de journalisation ou de capture de paquets. Nous allons explorer tous ces endroits un par un afin que nous puissions suivre le paquet.

Nous devons déterminer la source, la destination et le port que nous allons tester. Cela nous permettra d'avoir une façon ciblée d'analyser le paquet sans distraction.

Dans cet exemple, nous utiliserons la source, la destination et le port suivants.

| Source | Destination | Port de destination |

|---|---|---|

| 172.16.1.93 | 172.16.2.88 | TCP/80 |

Pour bien démarrer ce parcours, l'ordre des opérations est important d'être aussi efficace que possible avec la mise en place de l'enregistrement, la saisie et la collecte des informations correctement.

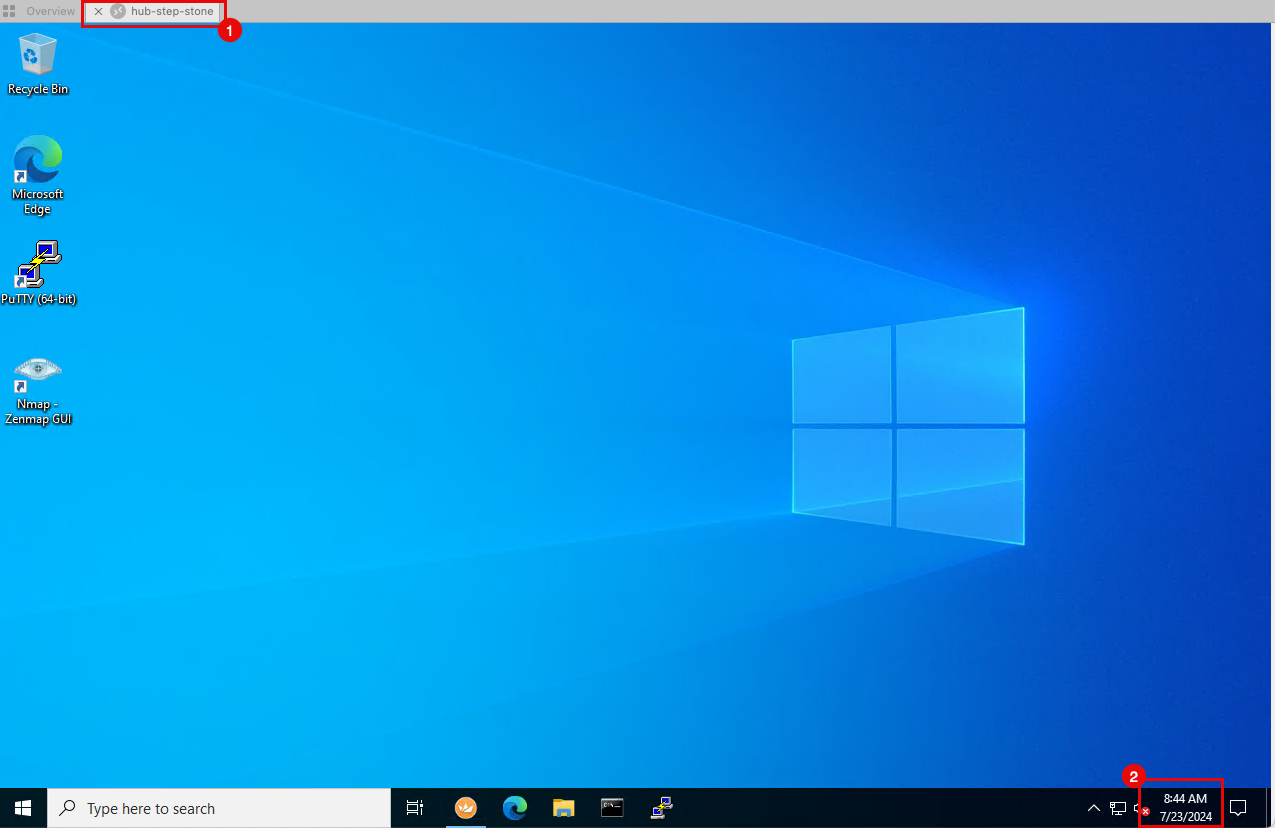

Tâche 1 : Notez le temps écoulé

-

Dans ce tutoriel, nous utilisons un ordinateur central pour collecter toutes les données.

-

Notez l'heure à laquelle vous démarrez l'analyse. Pour cet exemple, il s'agit de

8:44AM.

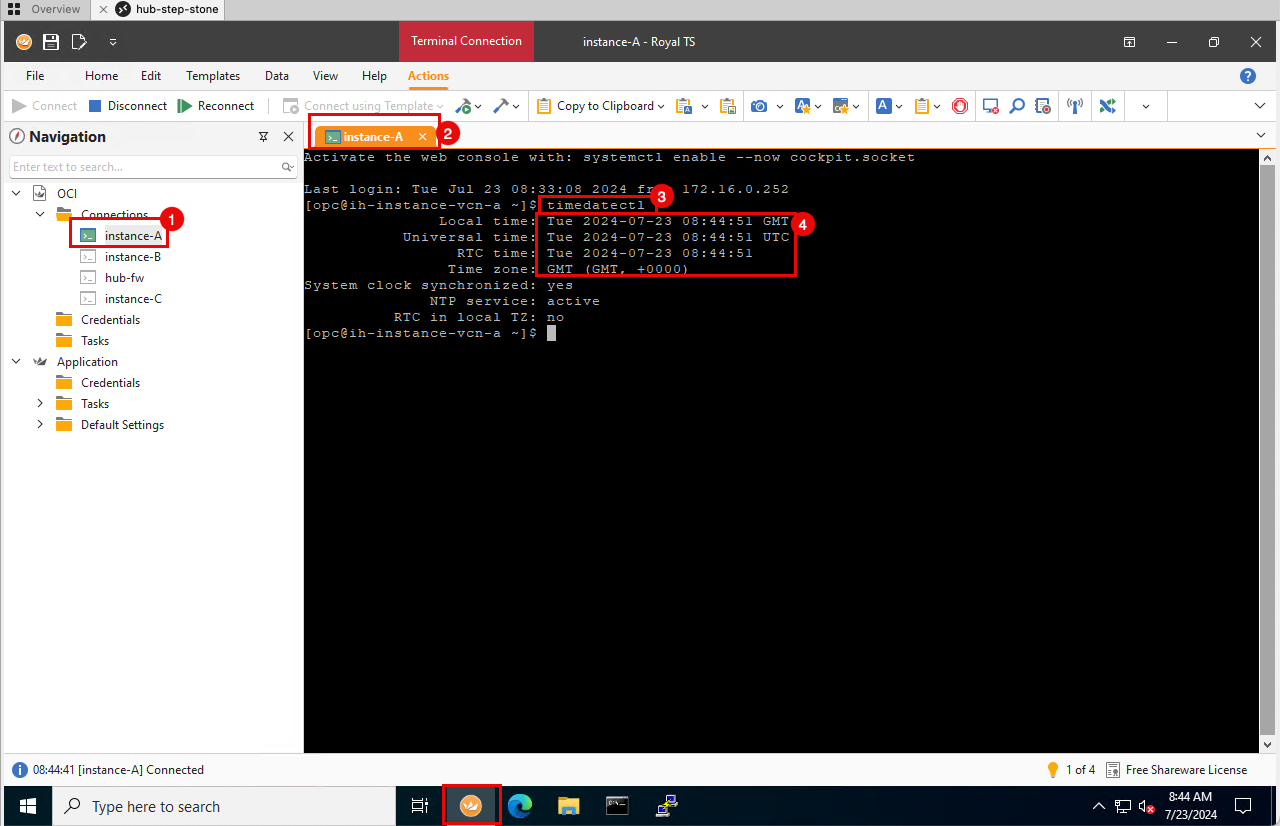

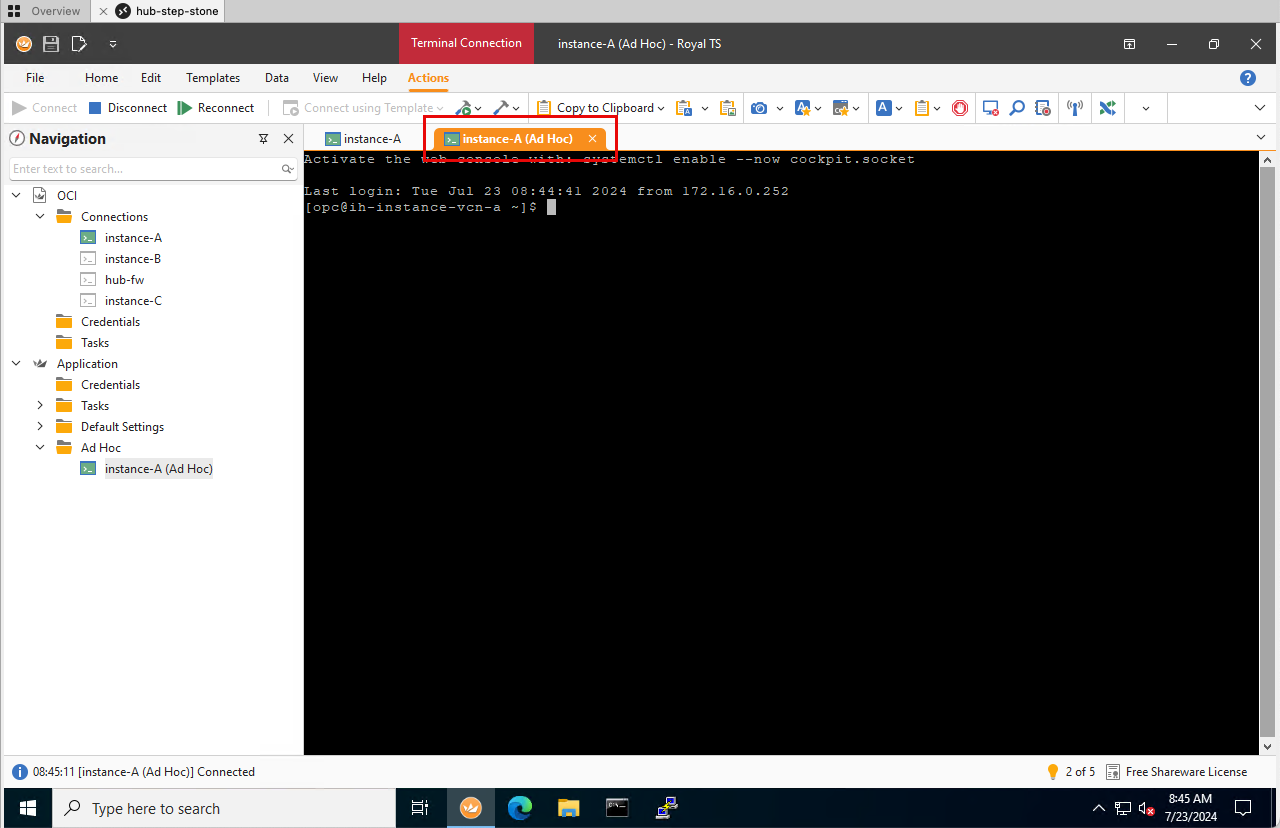

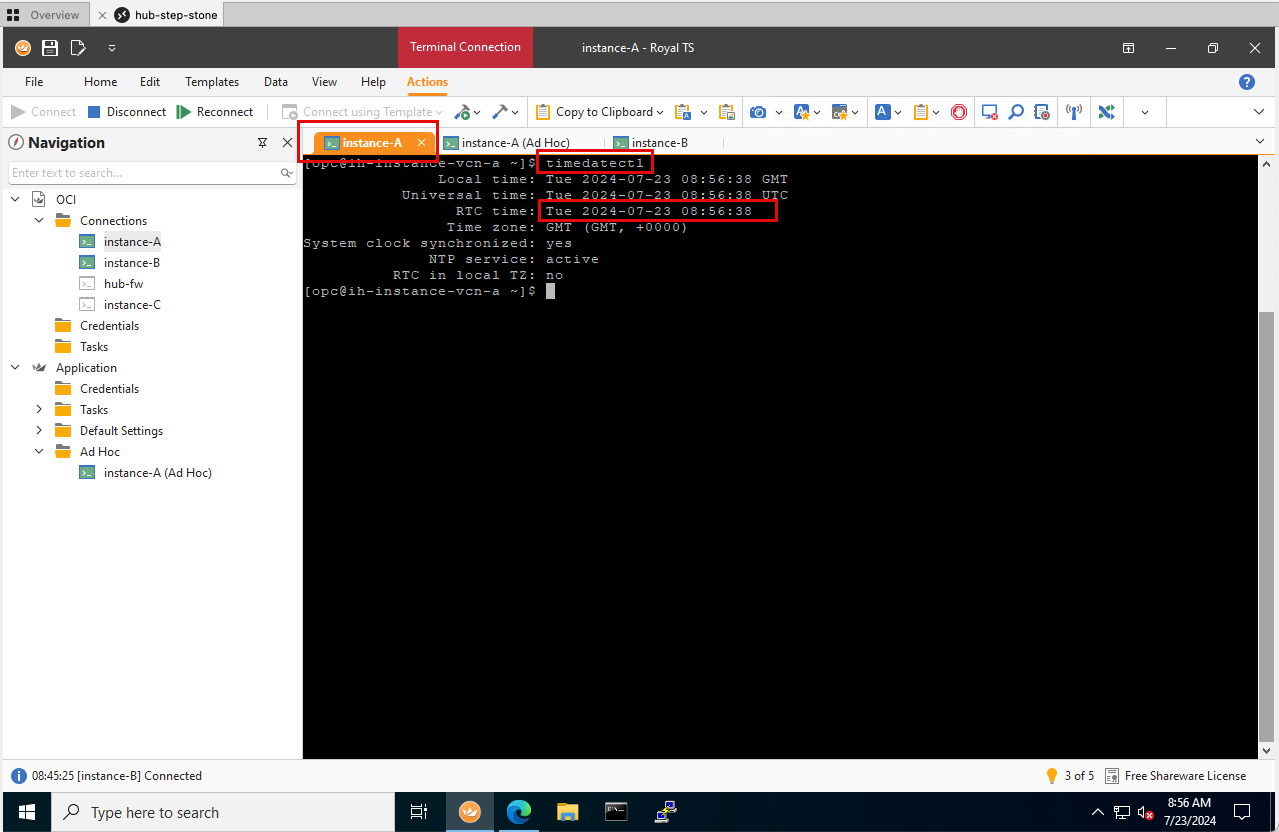

Tâche 2 : Ouvrir la première session SSH sur l'instance A

-

Nous utiliserons cette session pour lancer la connexion HTTP à la destination.

- Connectez-vous avec SSH au terminal de l'instance A situé dans le VCN A.

- Essayez d'utiliser une connexion à onglets. Cela permet de basculer rapidement entre les sessions.

- Exécutez la commande

timedatectlpour obtenir l'heure courante de l'instance. - Assurez-vous que l'heure est correcte. Pour cet exemple, il s'agit de

8:44AM.

Tâche 3 : Ouvrir une deuxième session SSH sur l'instance A

-

Ouvrez une deuxième connexion à l'instance A située dans le VCN A.

-

Nous utiliserons cette session pour activer les commandes

tcpdumpafin de pouvoir démarrer le paquet à l'aide detcpdump.

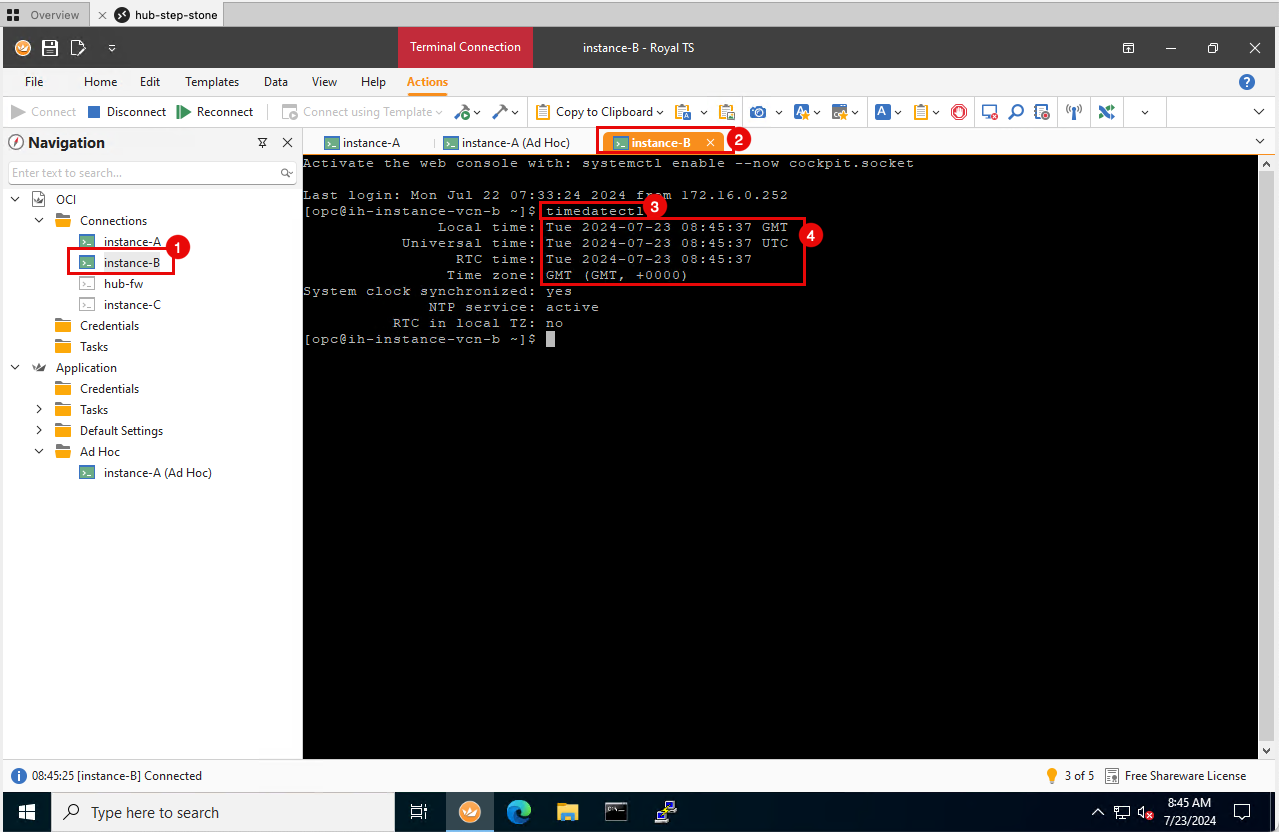

Tâche 4 : Ouvrir une session SSH sur l'instance B

-

Nous utiliserons cette session pour recevoir la connexion HTTP de la source.

- Connectez-vous avec SSH au terminal de l'instance B situé dans le VCN B.

- Essayez d'utiliser une connexion à onglets. Cela permet de basculer rapidement entre les sessions.

- Exécutez la commande

timedatectlpour obtenir l'heure courante de l'instance. - Assurez-vous que l'heure est correcte. Pour cet exemple, il s'agit de

8:45 AM.

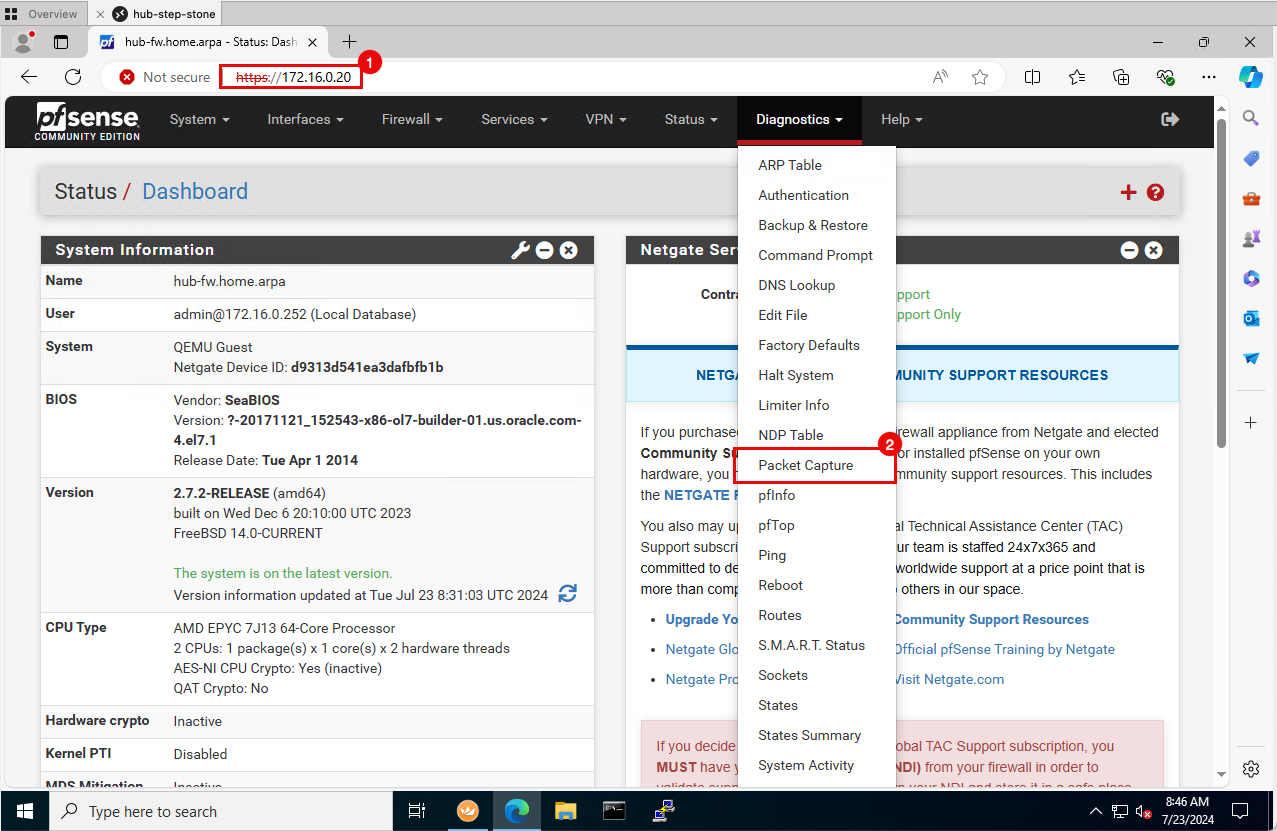

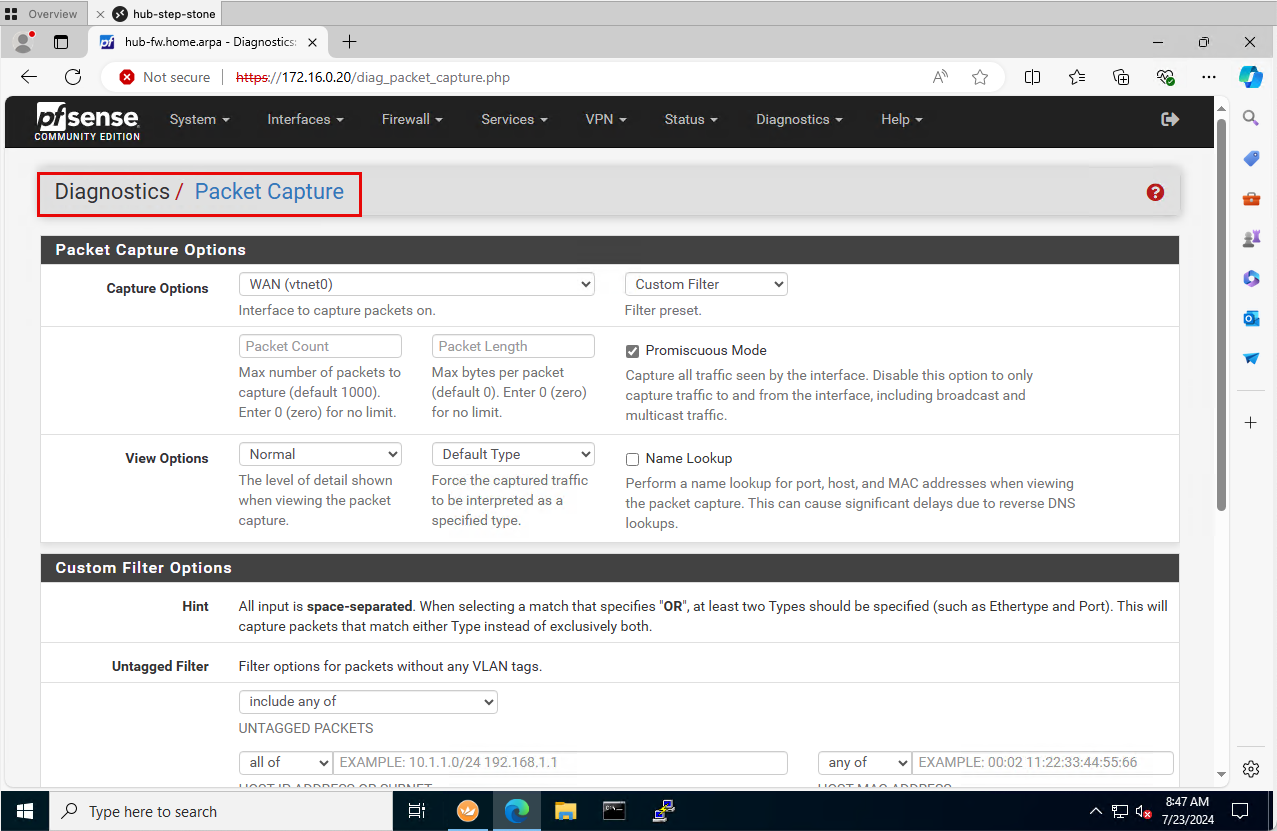

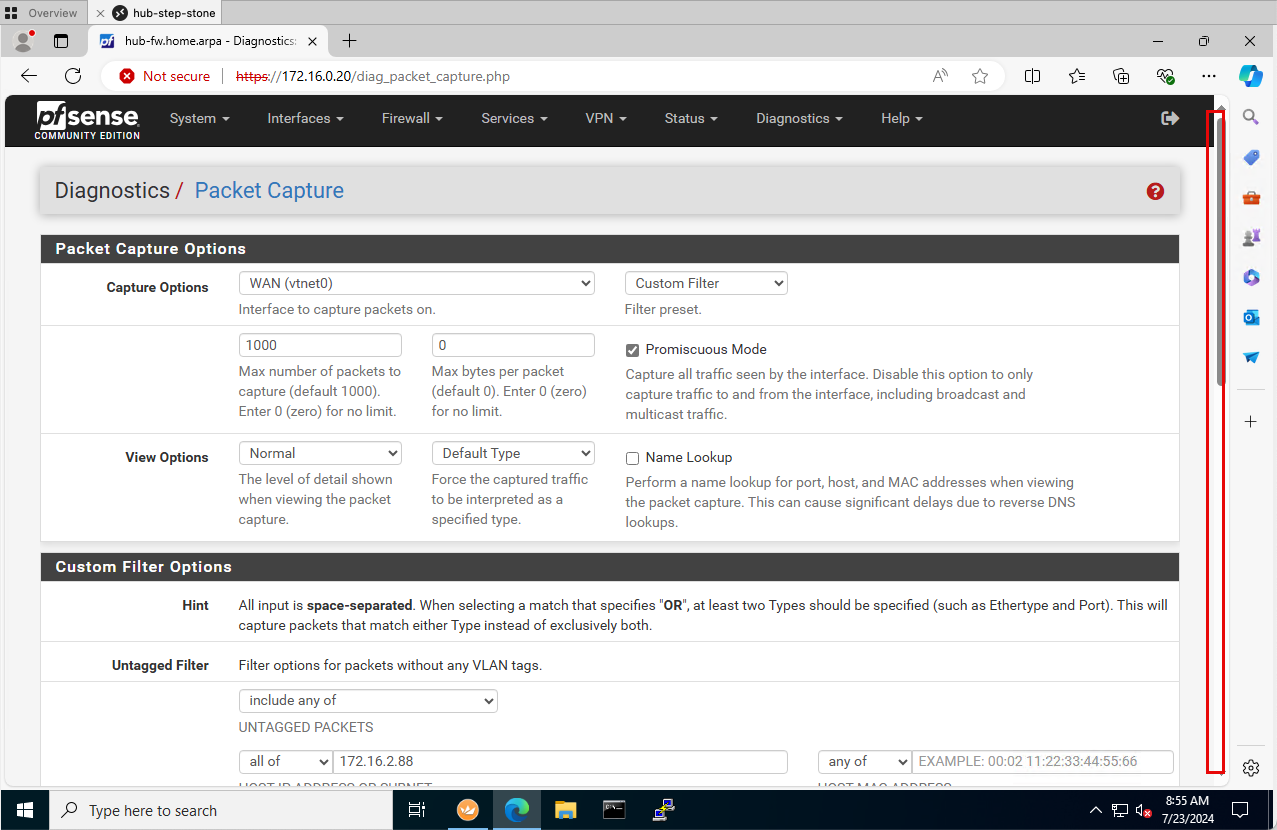

Tâche 5 : Ouvrir une session Web sur le pare-feu pfSense

-

Comme nous utilisons une architecture de routage de VCN hub et satellite, le trafic transite le pare-feu pfSense si le trafic circule d'un satellite à un autre. Le pare-feu pfSense autorise ou refuse le trafic. Nous voulons le voir dans le pare-feu pfSense à l'aide des captures de paquet.

- Ouvrez la console de gestion du pare-feu pfSense.

- Cliquez sur Diagnostics et sur Saisie de paquet.

-

Vous allez être redirigé vers la page Saisie de paquet. Ne démarrez pas la capture des paquets, nous voulons simplement l'ouvrir.

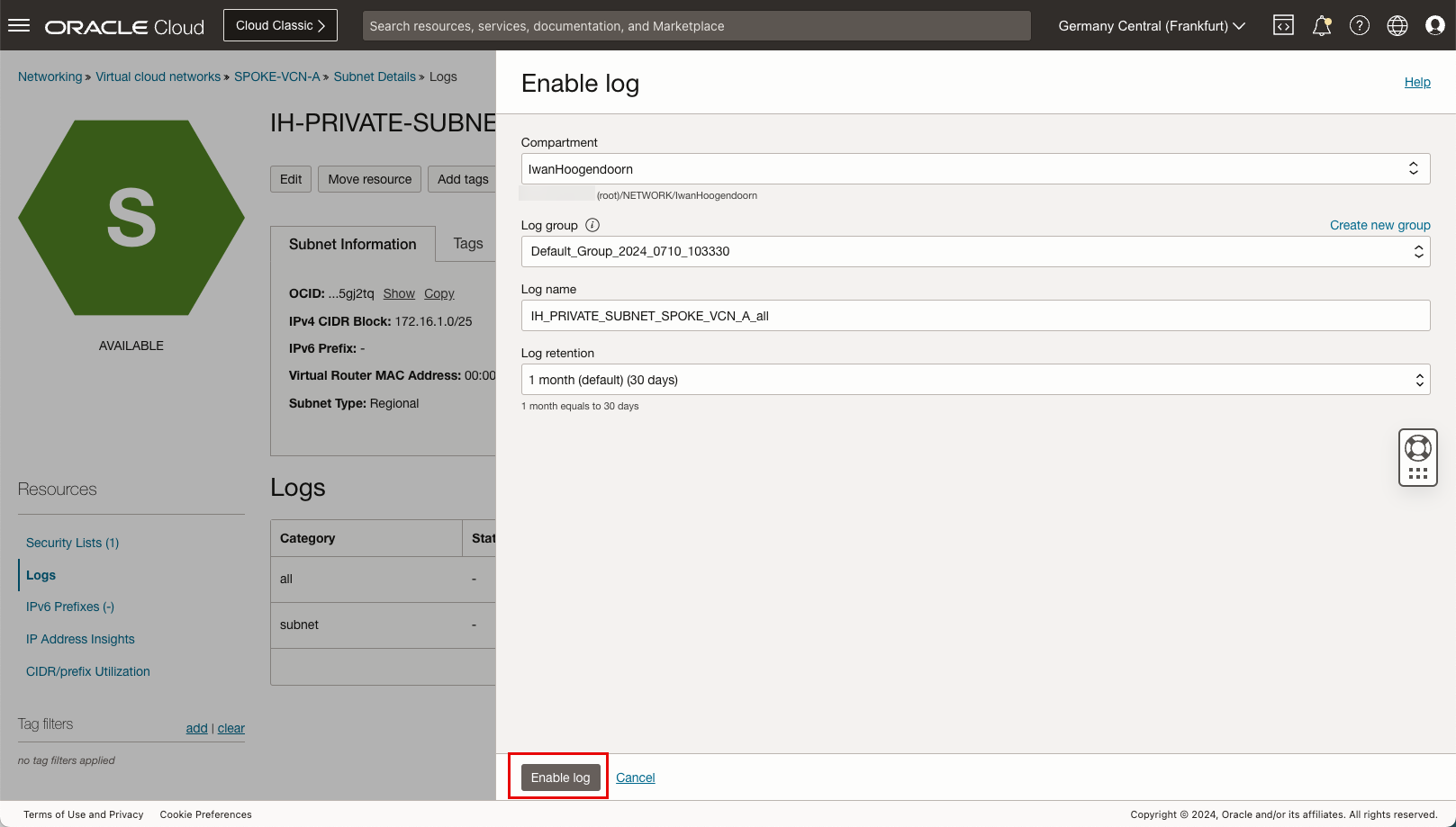

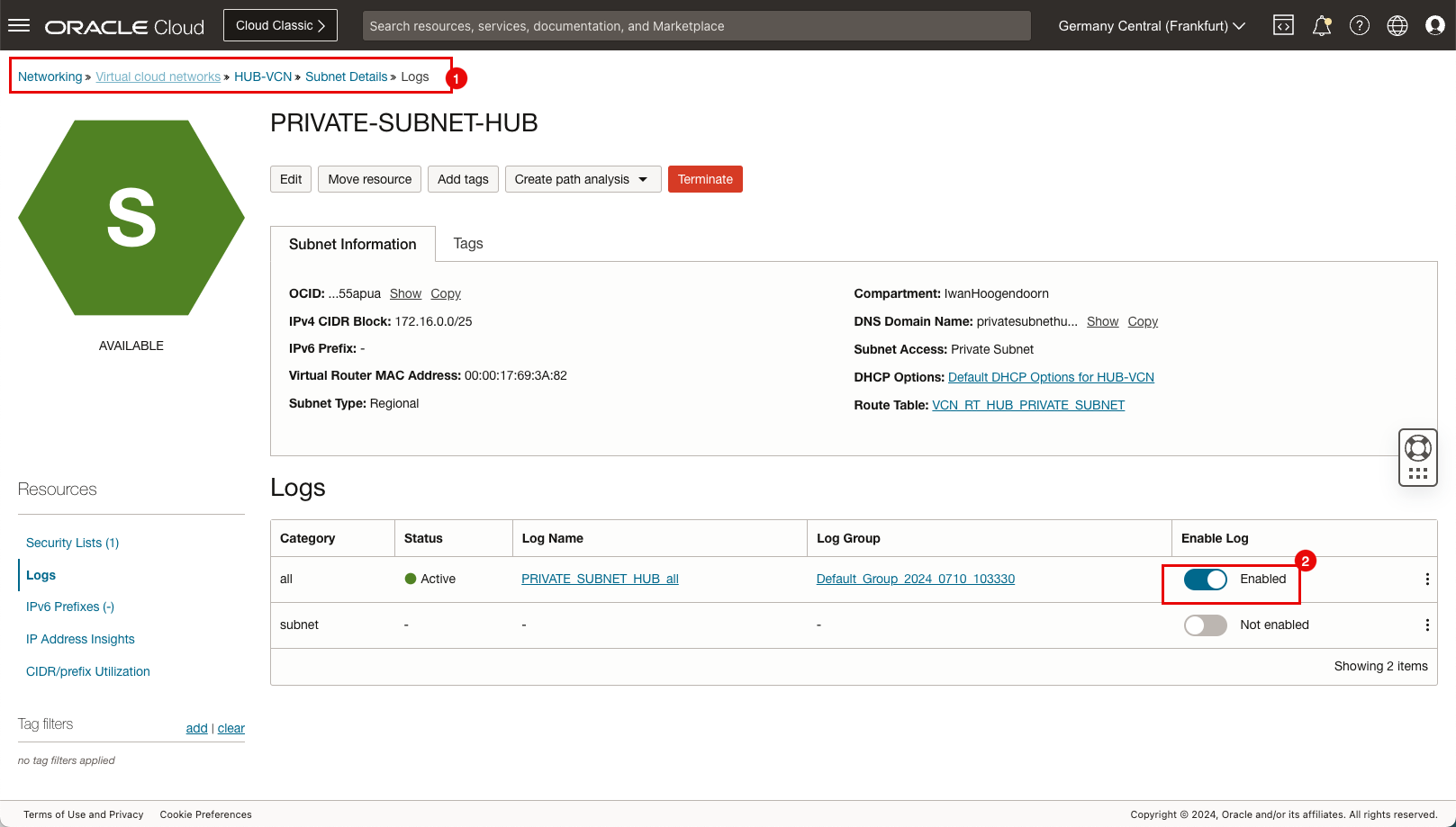

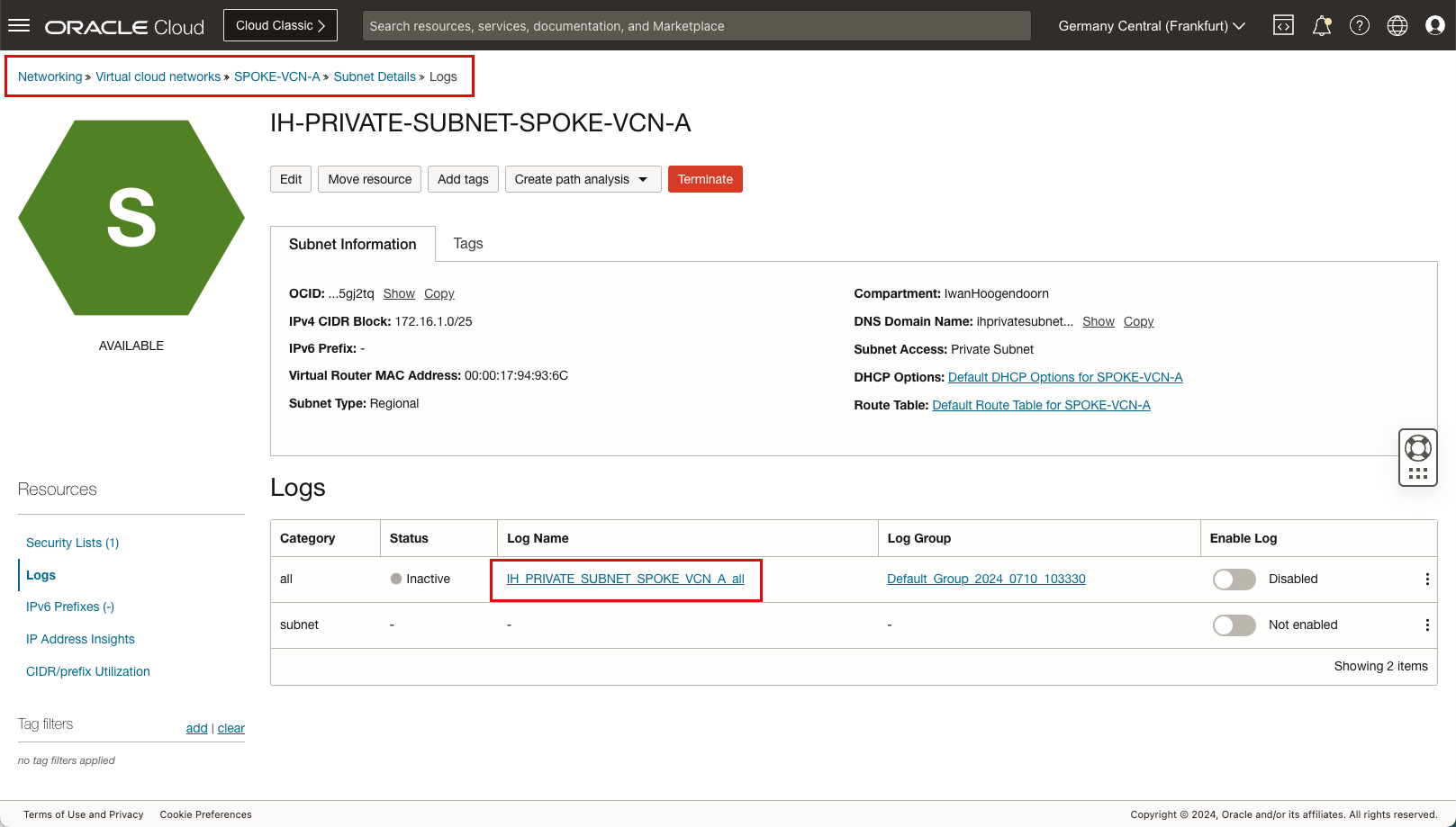

Tâche 6 : Activer la journalisation (tous les journaux) sur le sous-réseau privé satellite

-

Comme notre source est attachée au sous-réseau privé dans le VCN satellite A, nous activerons la journalisation au niveau du sous-réseau dans le VCN.

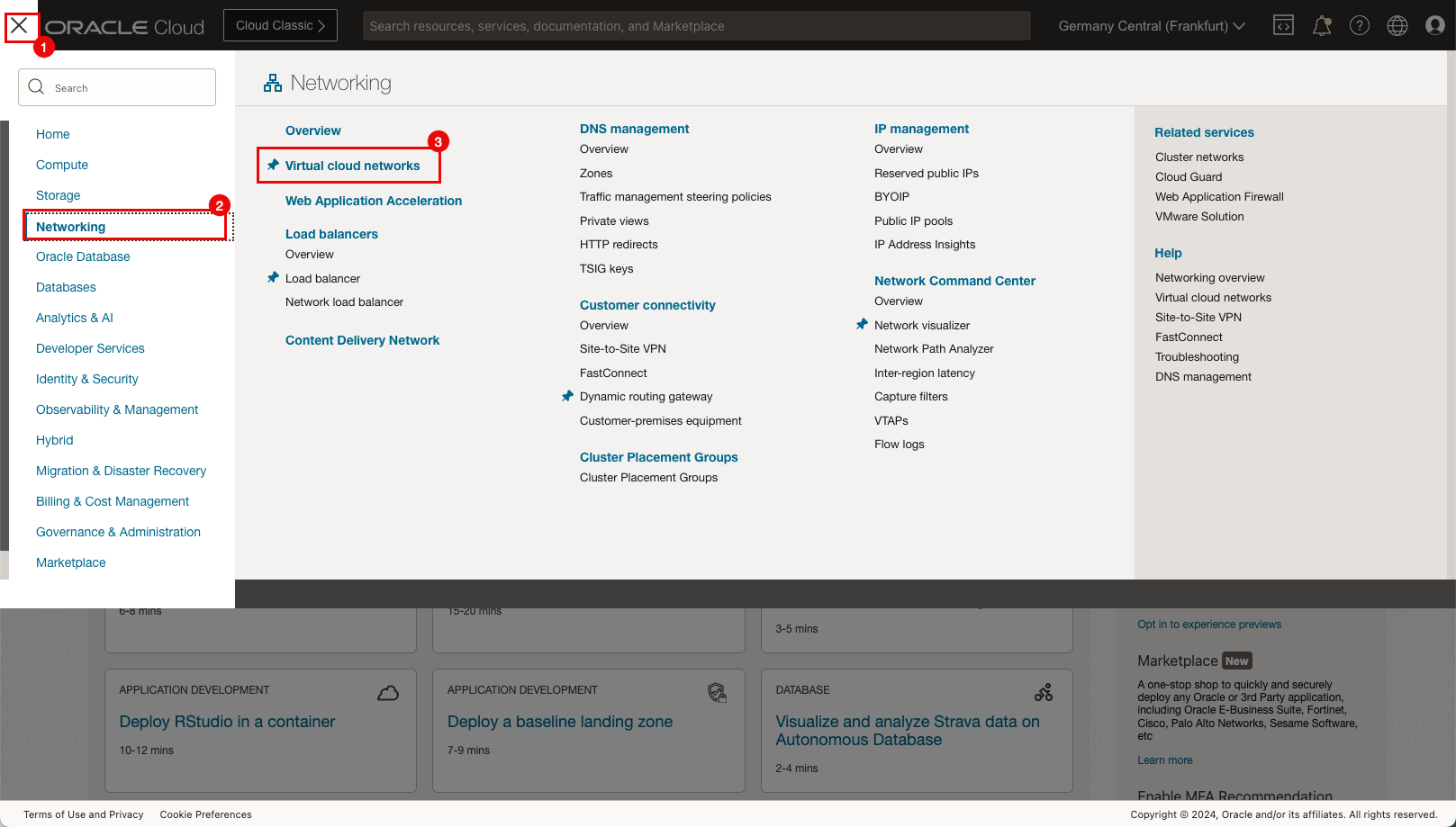

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Réseau.

- Cliquez sur Réseaux en nuage virtuels.

-

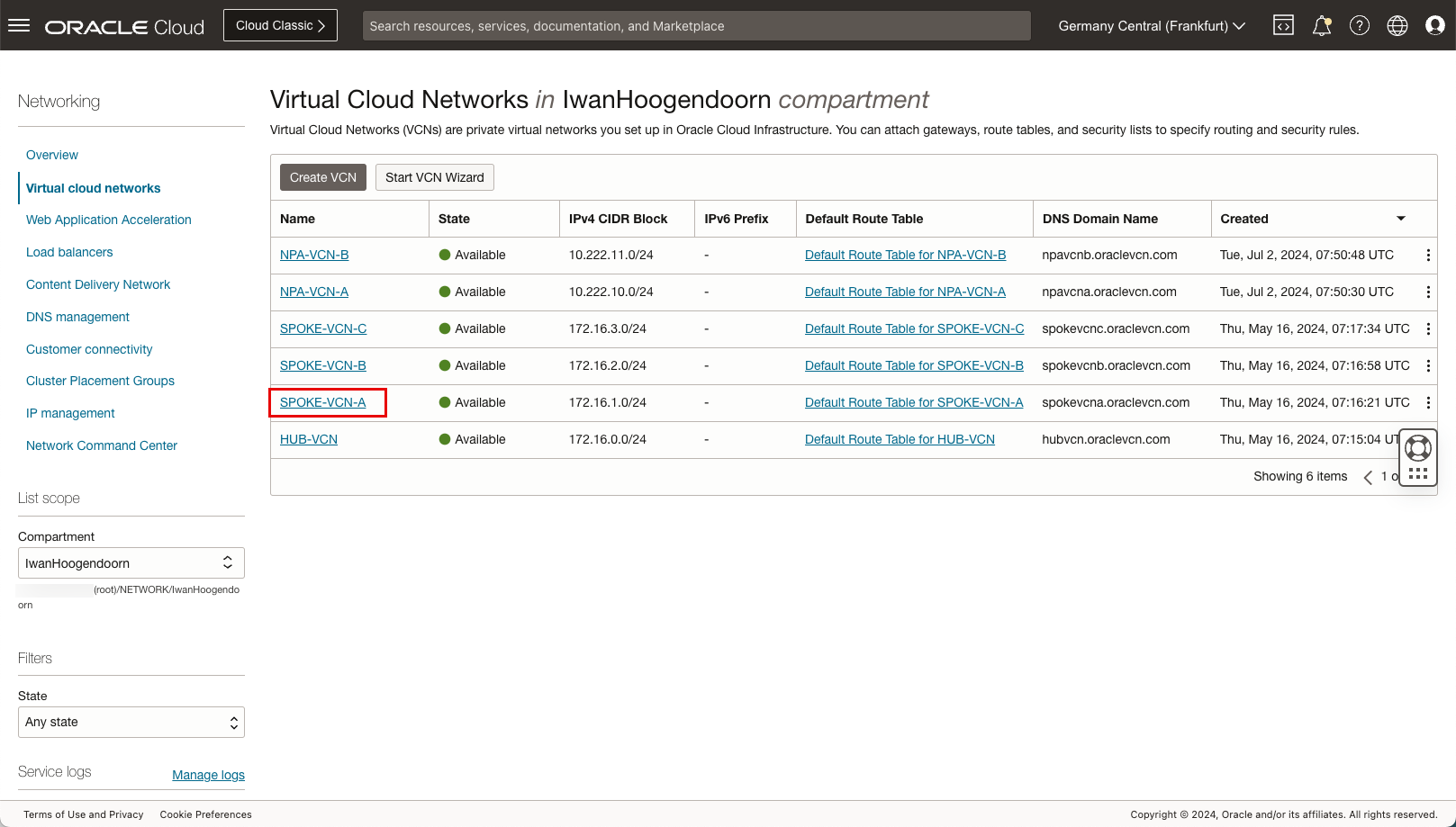

Cliquez sur le VCN spoke.

-

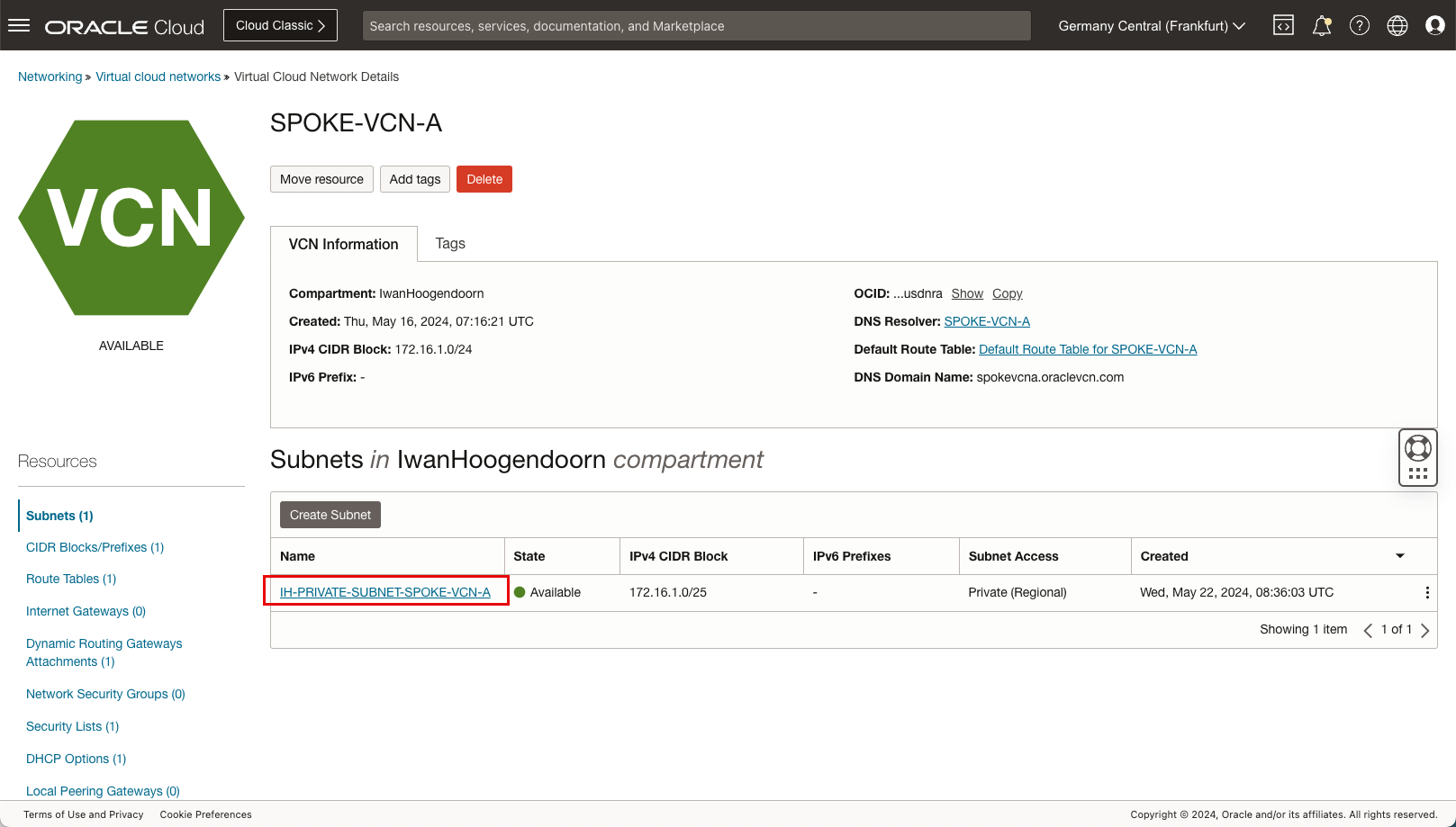

Cliquez sur le sous-réseau privé dans le VCN A.

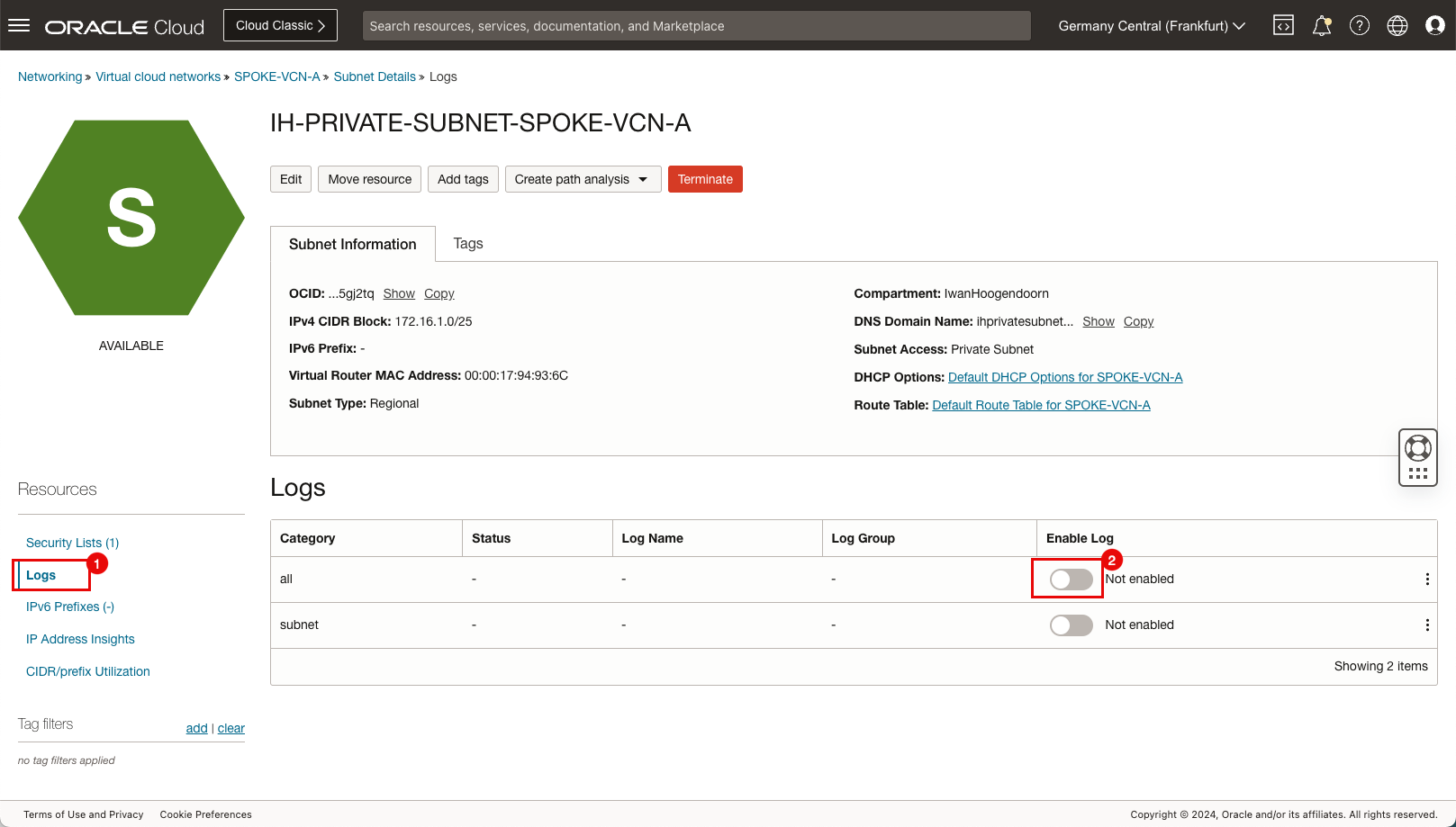

- Cliquez sur Journaux.

- Sélectionnez Activer le journal pour tous les journaux et réglez-le à Activé.

-

Conservez tous les paramètres de journal par défaut et cliquez sur Activer le journal.

-

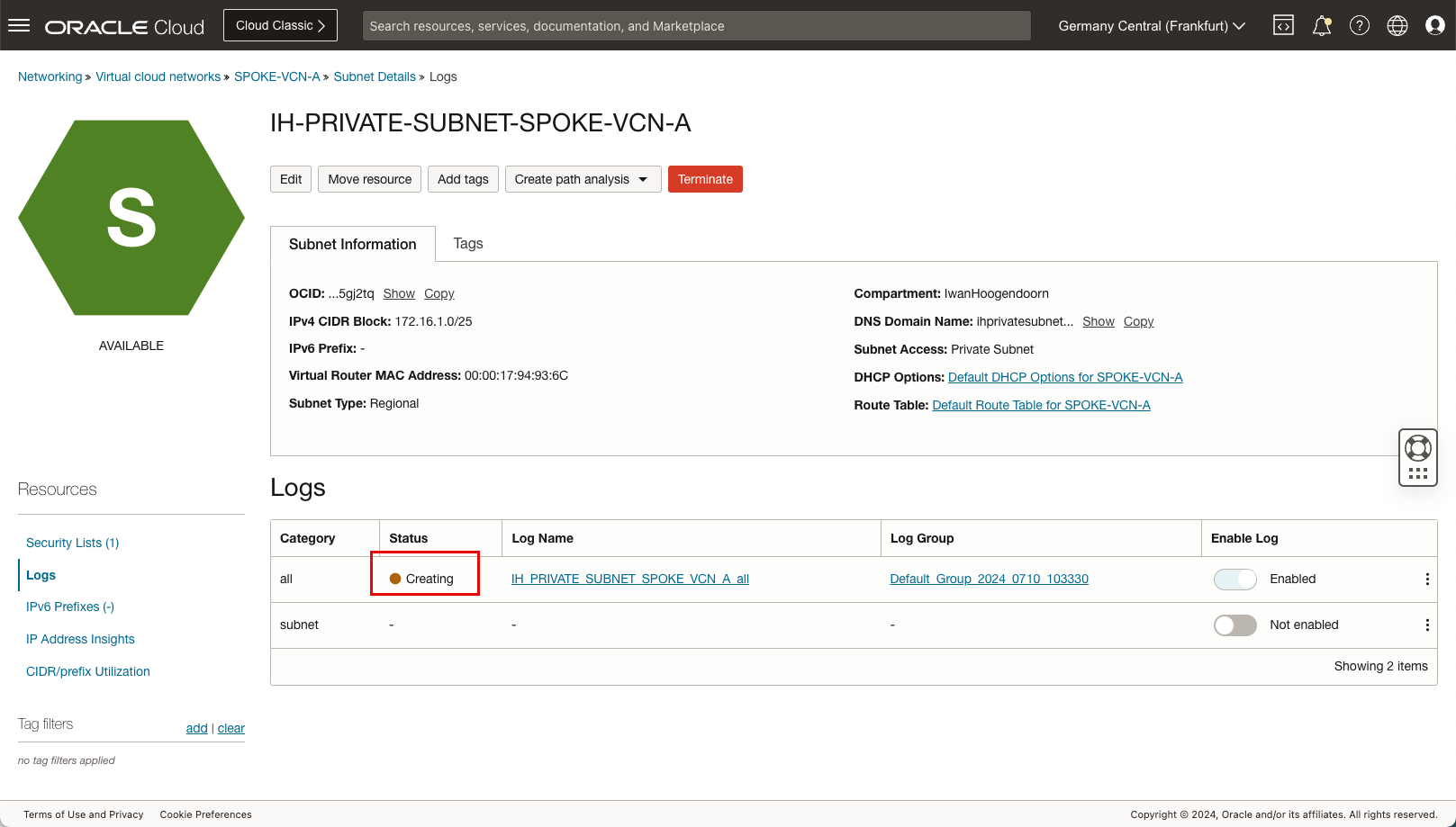

Notez que le statut est Création.

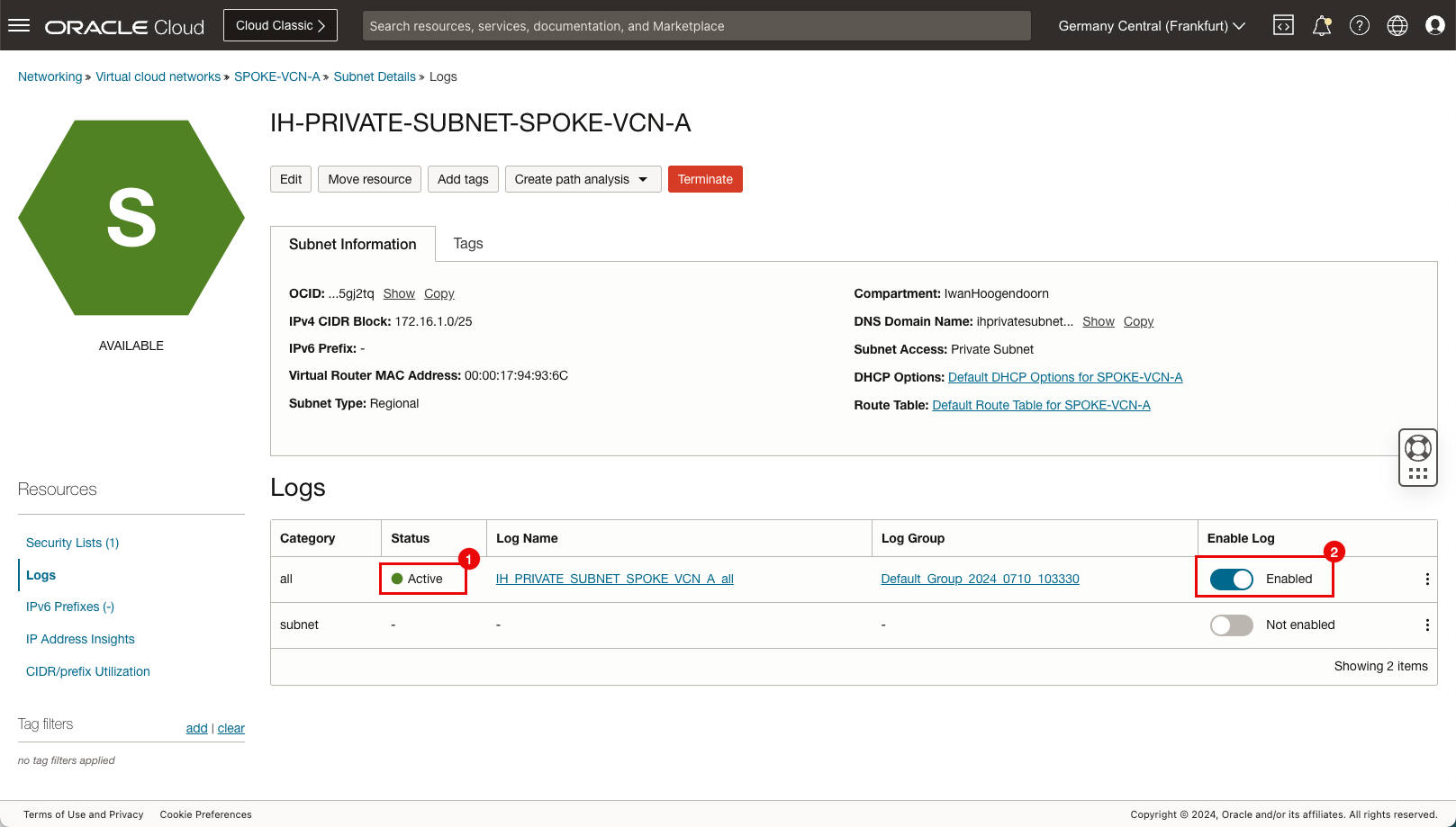

- Le statut après quelques minutes passera à Actif.

- Notez que l'option Activer le journal pour tous est Activé.

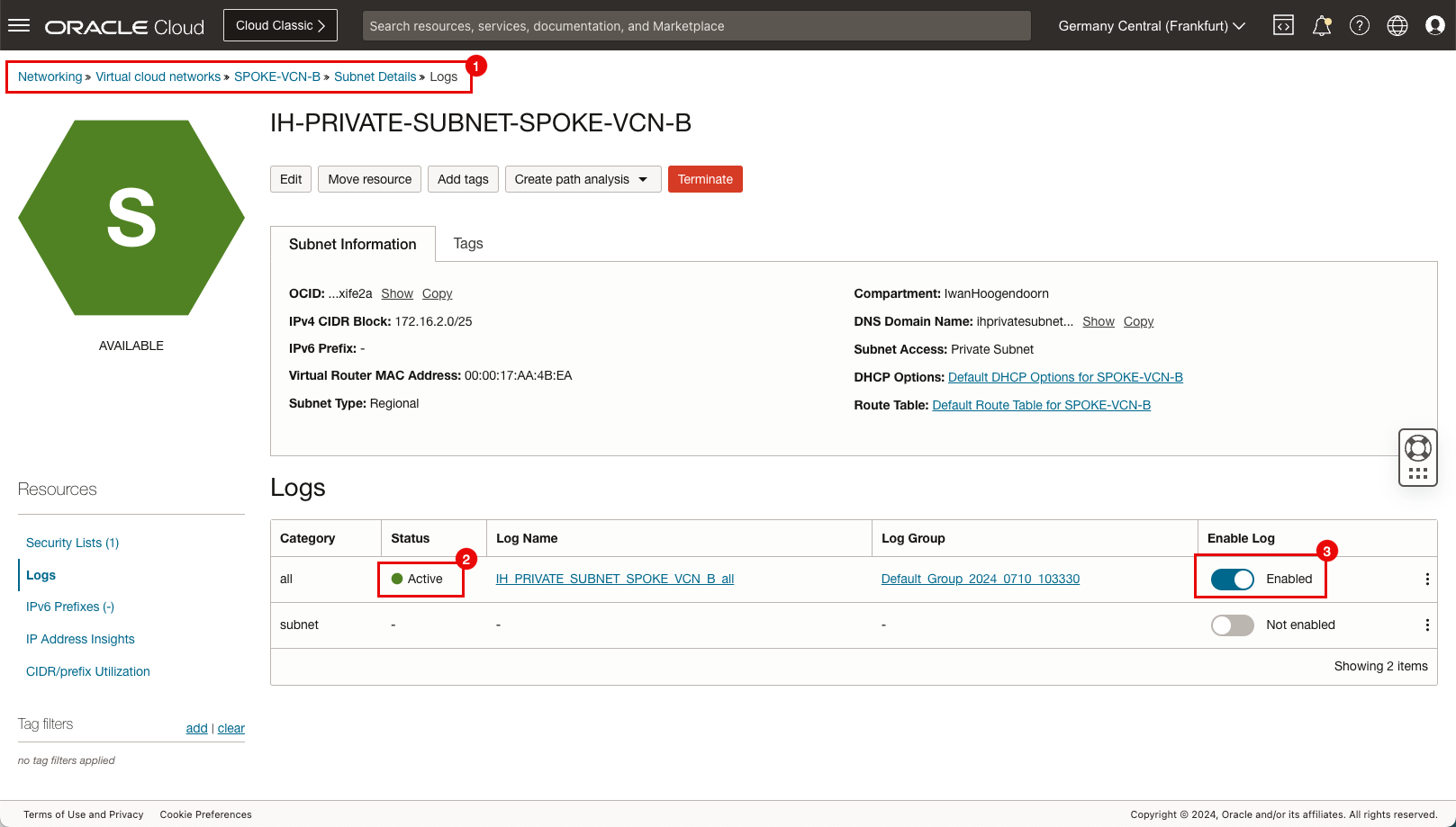

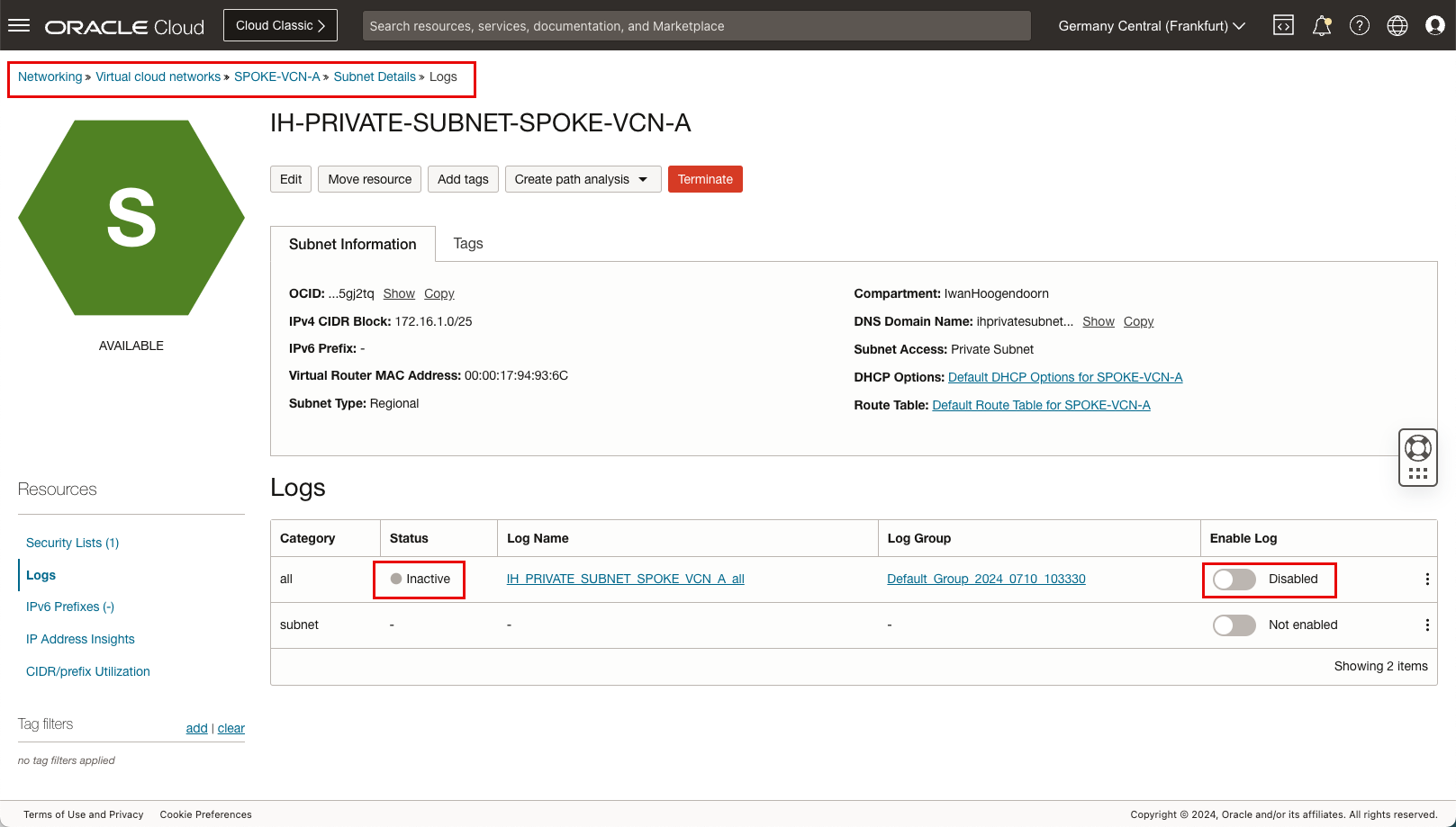

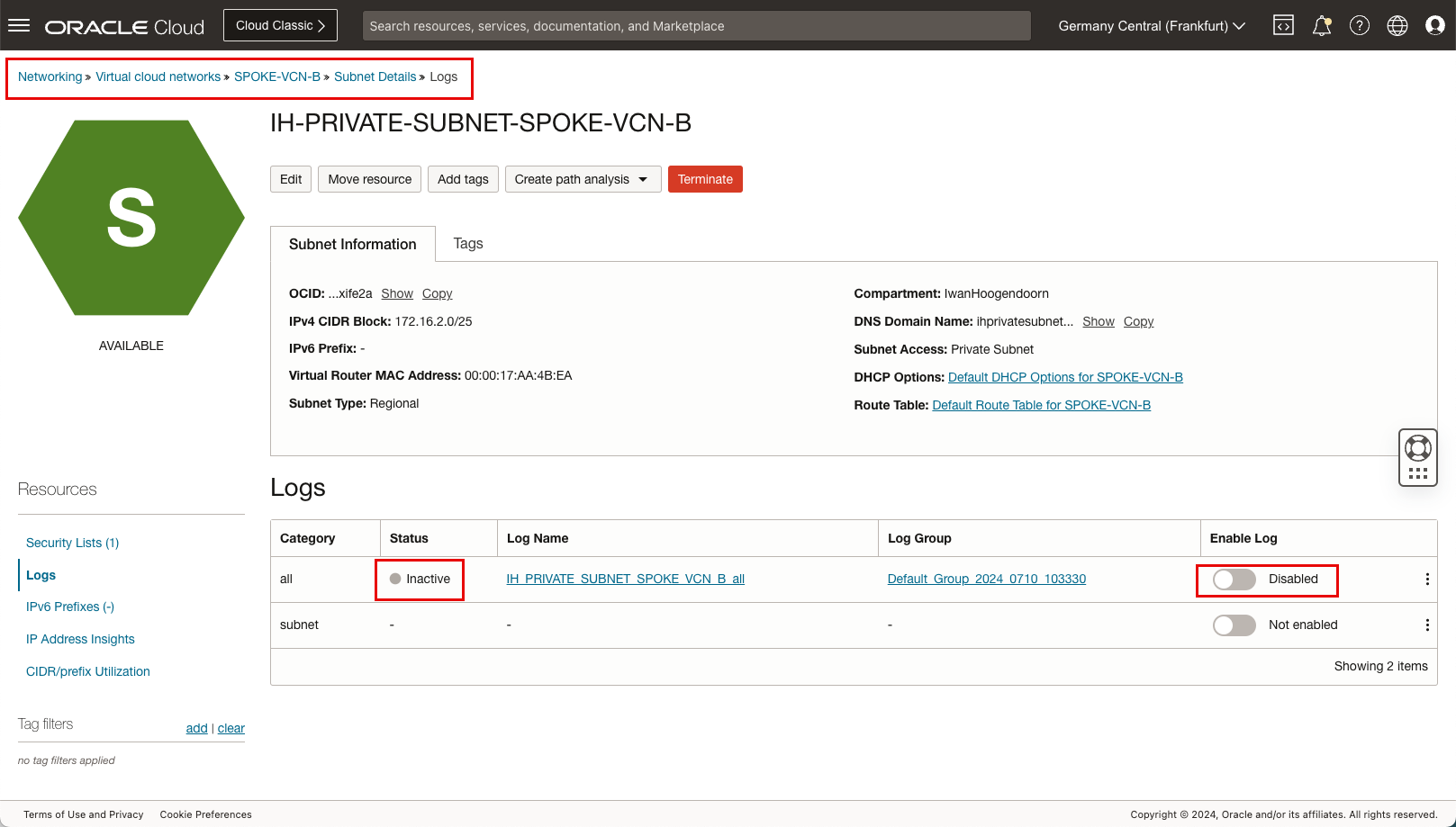

Tâche 7 : Activer la journalisation (tous les journaux) sur le sous-réseau privé satellite B

-

Suivez les étapes du sous-réseau privé du VCN satellite B comme pour la tâche 6.

- Naviguez jusqu'à Réseau, Réseau en nuage virtuel, VCN B satellite, Détails du sous-réseau et Journaux.

- Le statut après quelques minutes passera à Actif.

- Notez que l'option Activer le journal pour tous est Activé.

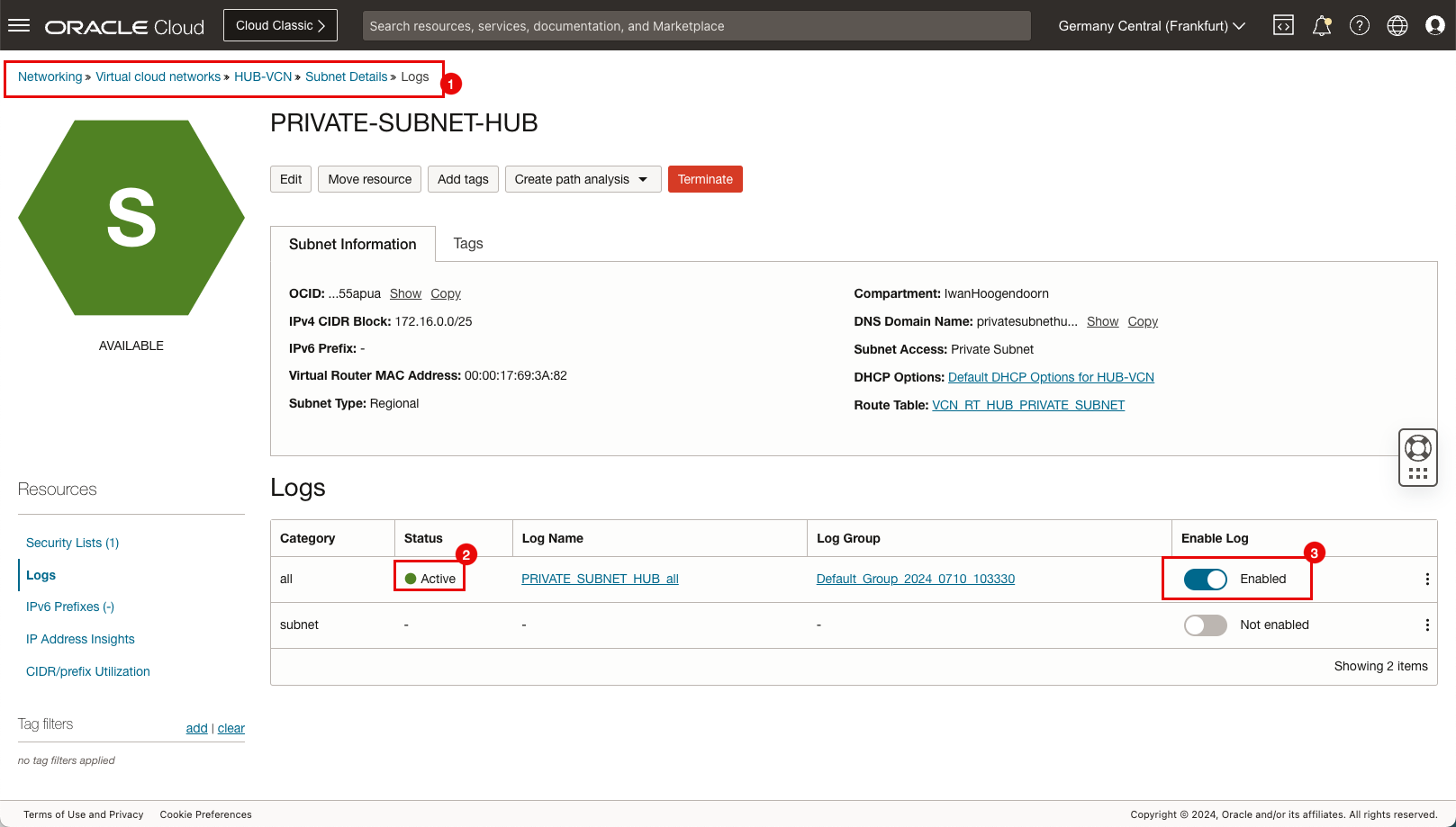

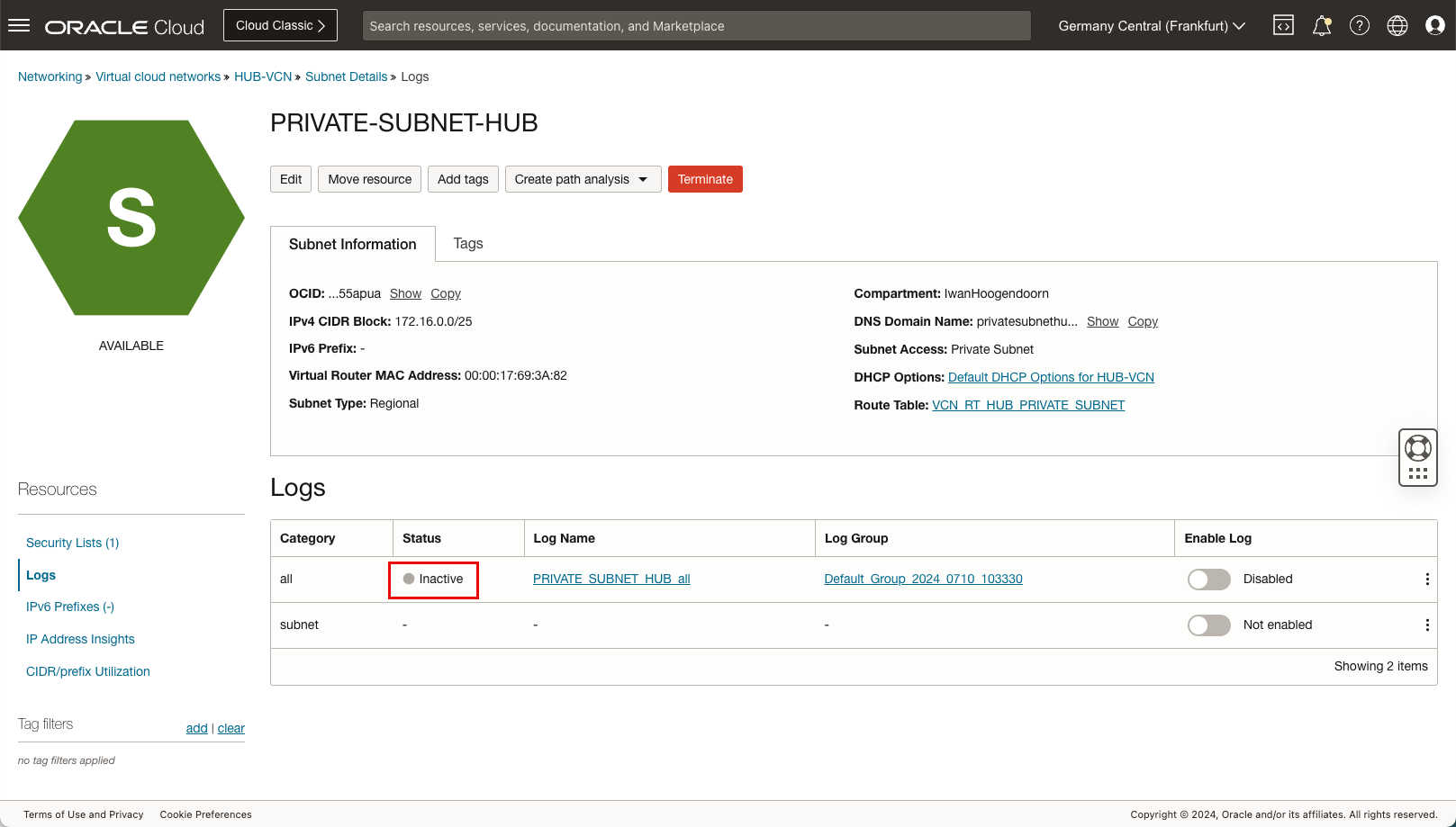

Tâche 8 : Activer la journalisation (tous les journaux) sur le sous-réseau privé du concentrateur

-

Suivez les étapes du sous-réseau privé du concentrateur comme pour la tâche 6.

- Naviguez jusqu'à Réseau, Réseau en nuage virtuel, VCN hub, Détails du sous-réseau et Journaux.

- Le statut après quelques minutes passera à Actif.

- Notez que l'option Activer le journal pour tous est Activé.

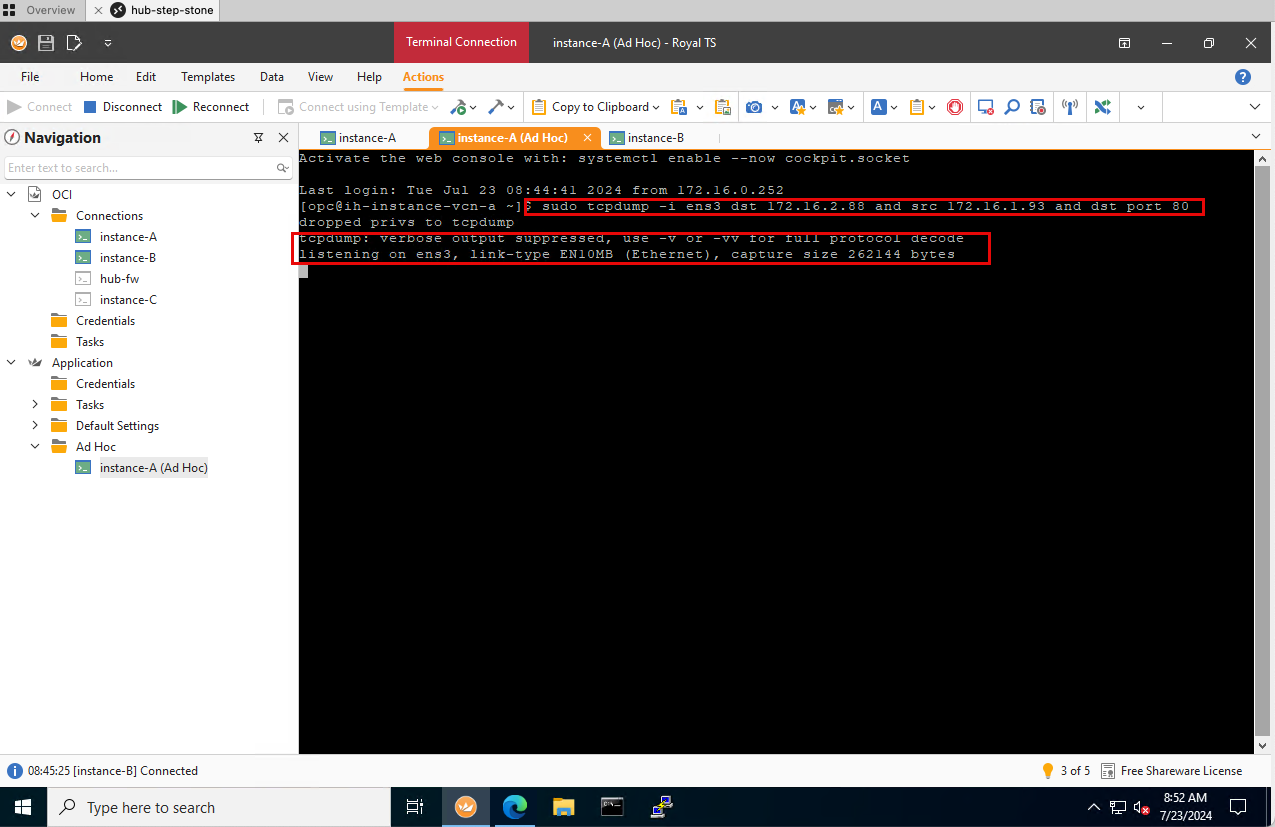

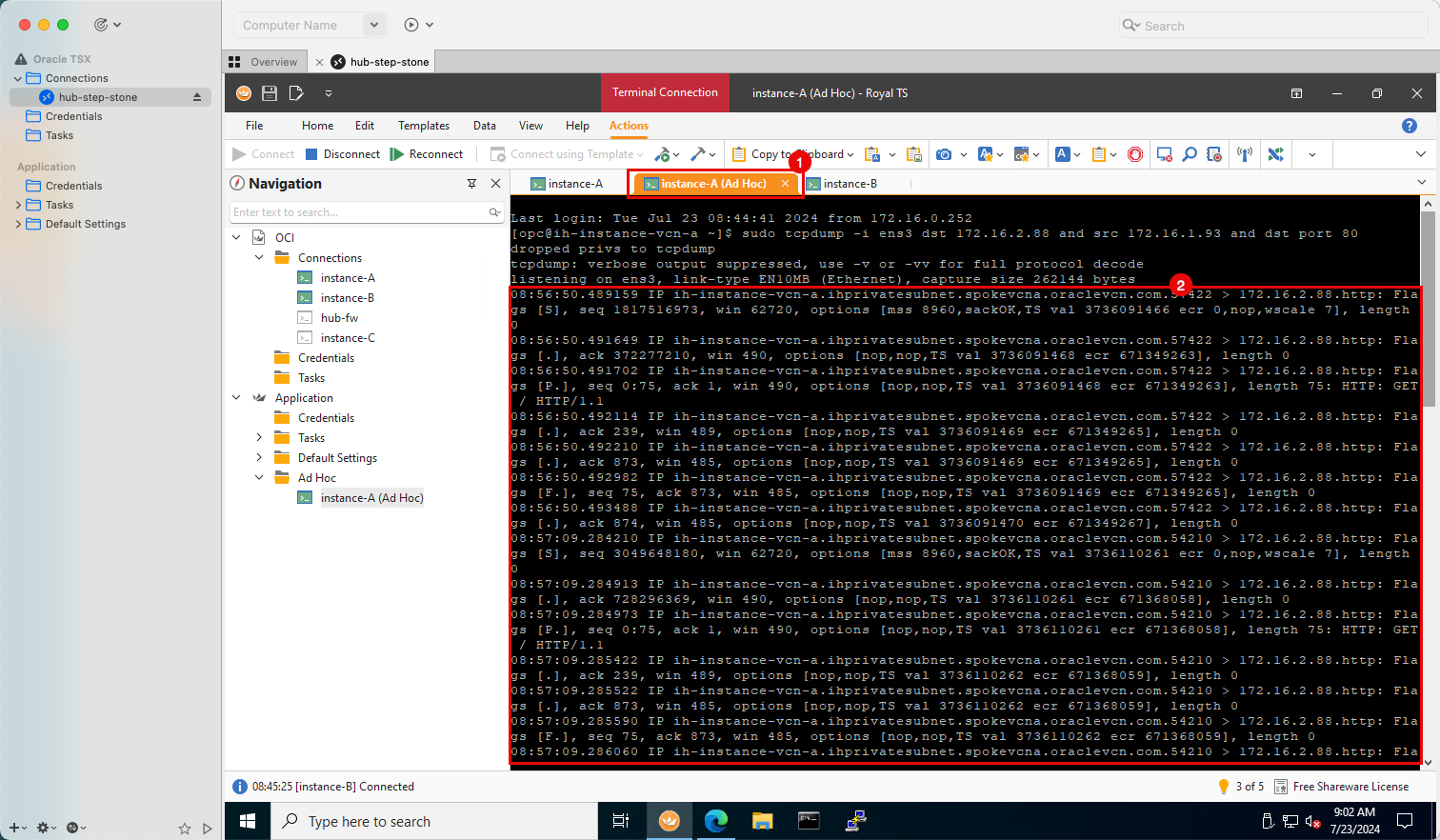

Tâche 9 : Démarrez la session tcpdump sur la deuxième session SSH de l'instance A

-

Allez à la deuxième session SSH de l'instance A.

-

Exécutez la commande suivante pour activer tcpdump :

sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80.Note : Dans la commande

tcpdump, assurez-vous d'utiliser des filtres appropriés afin de ne voir que les informations sur le trafic que vous recherchez. Dans cet exemple, nous spécifions la source, la destination et le port. -

Notez que tcpdump sera activé.

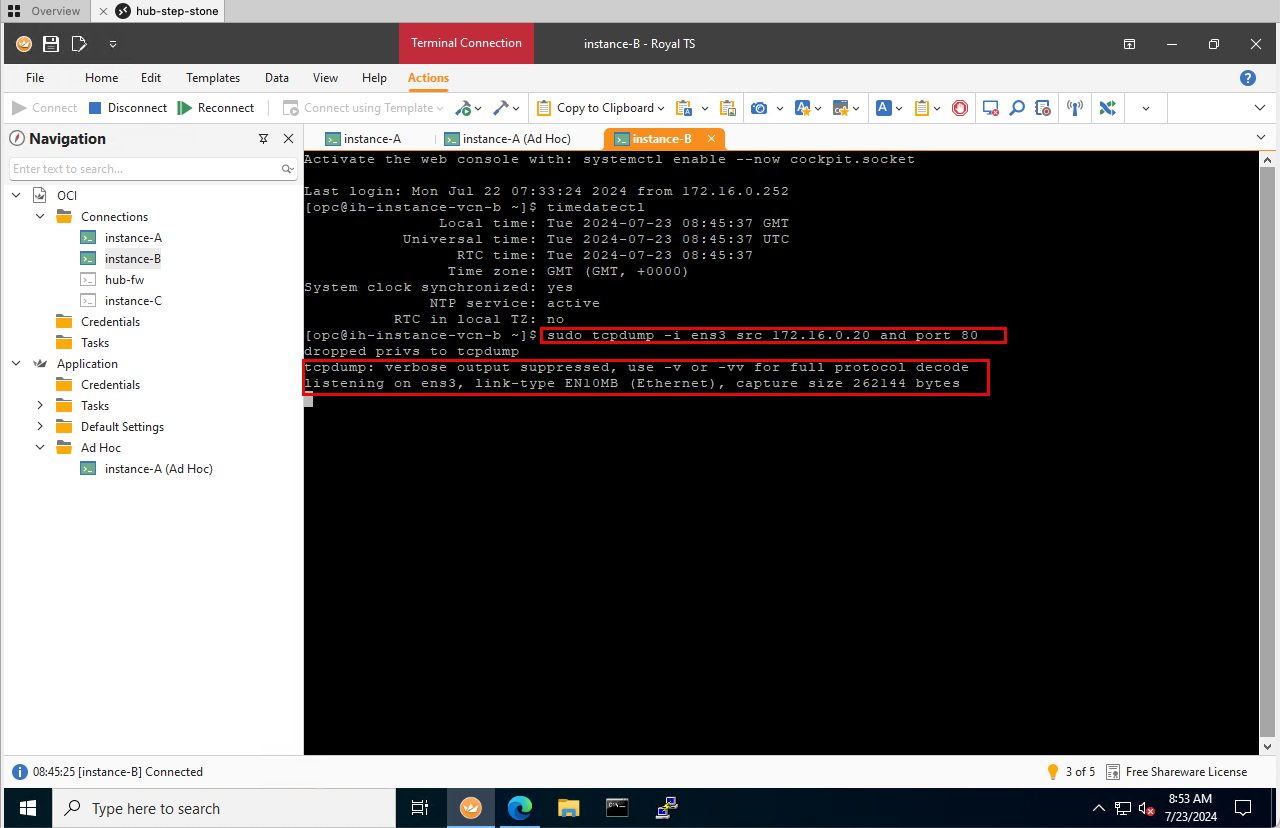

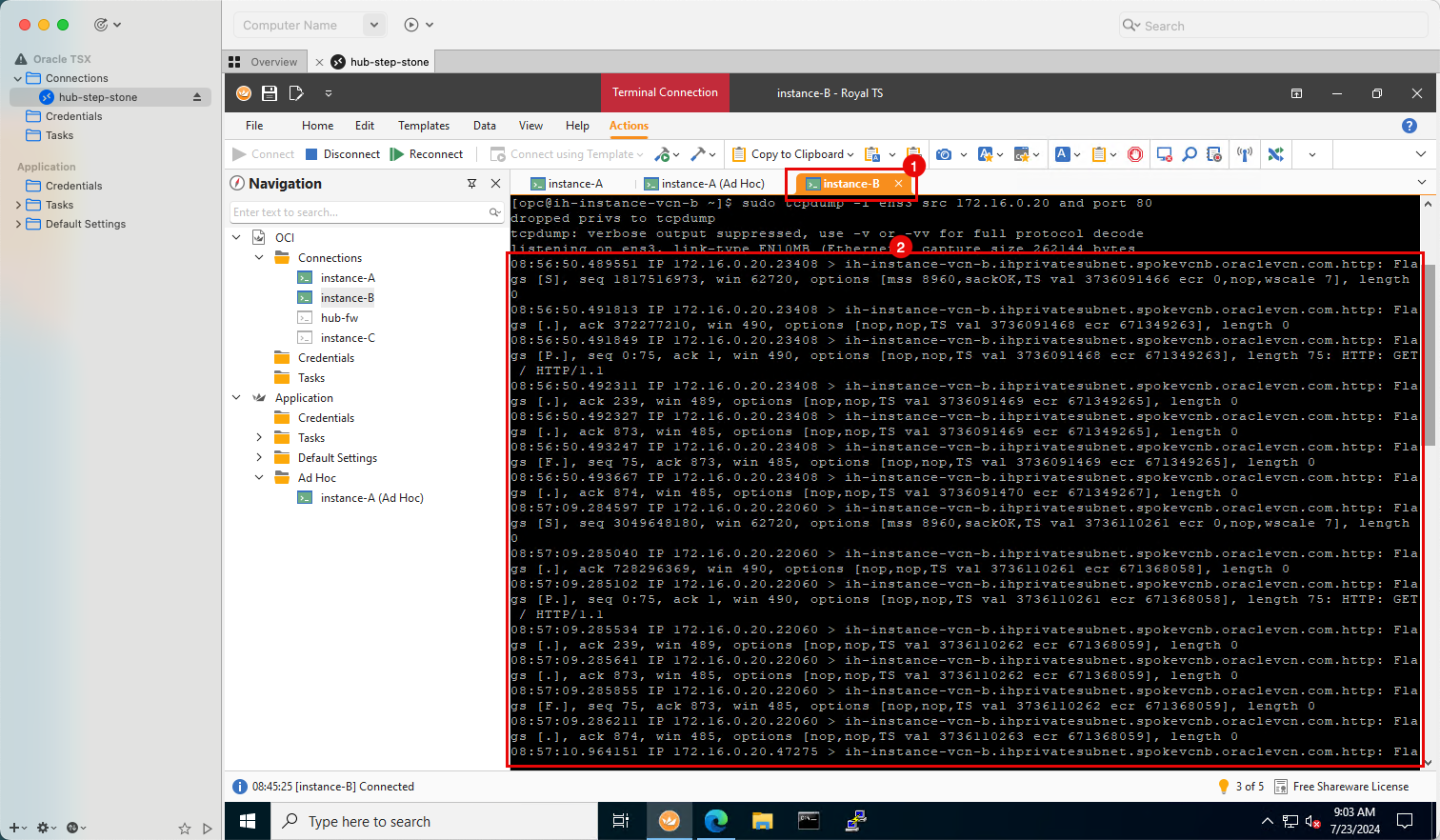

Tâche 10 : Démarrer la session tcpdump sur la session SSH sur l'instance B

-

Allez à la session SSH de l'instance B.

-

Exécutez la commande suivante pour activer tcpdump :

sudo tcpdump -i ens3 src 172.16.0.20 and port 80. -

Notez que tcpdump sera activé.

`

`

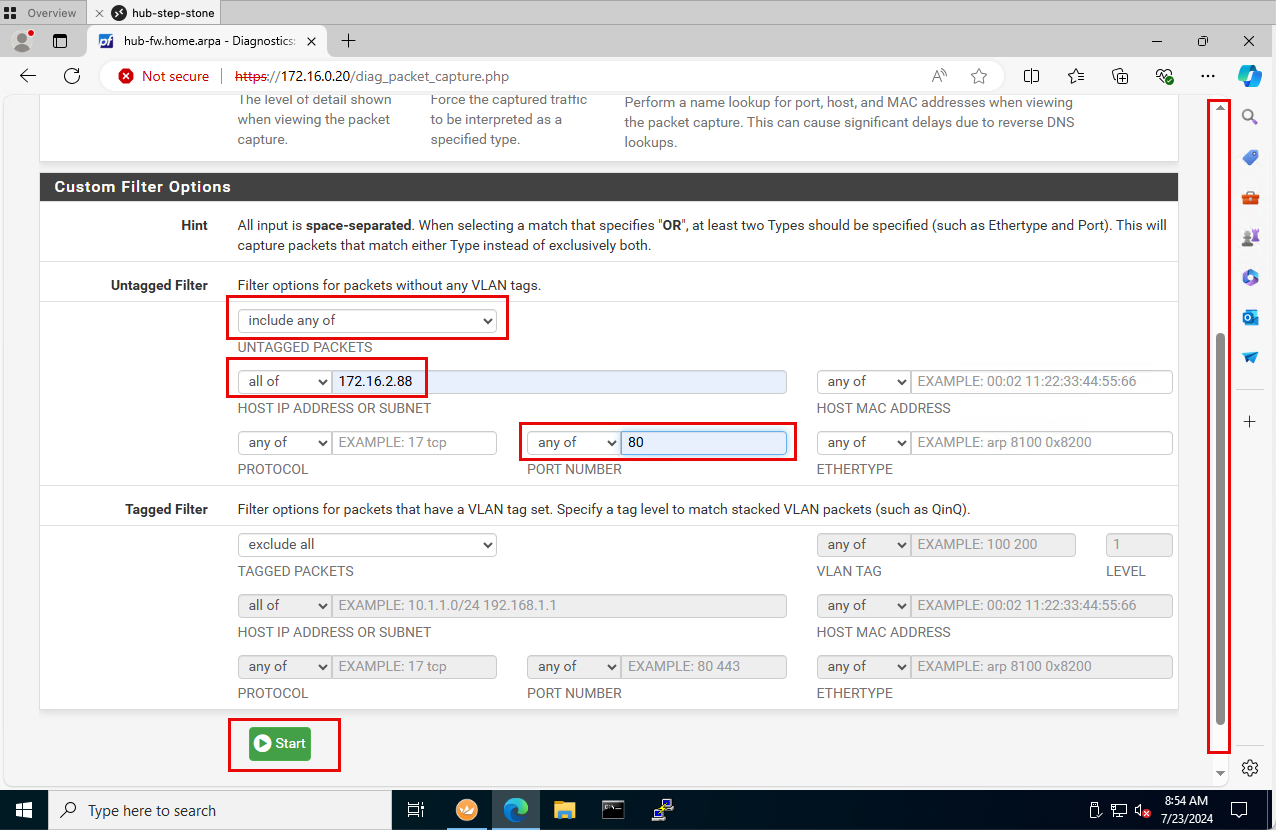

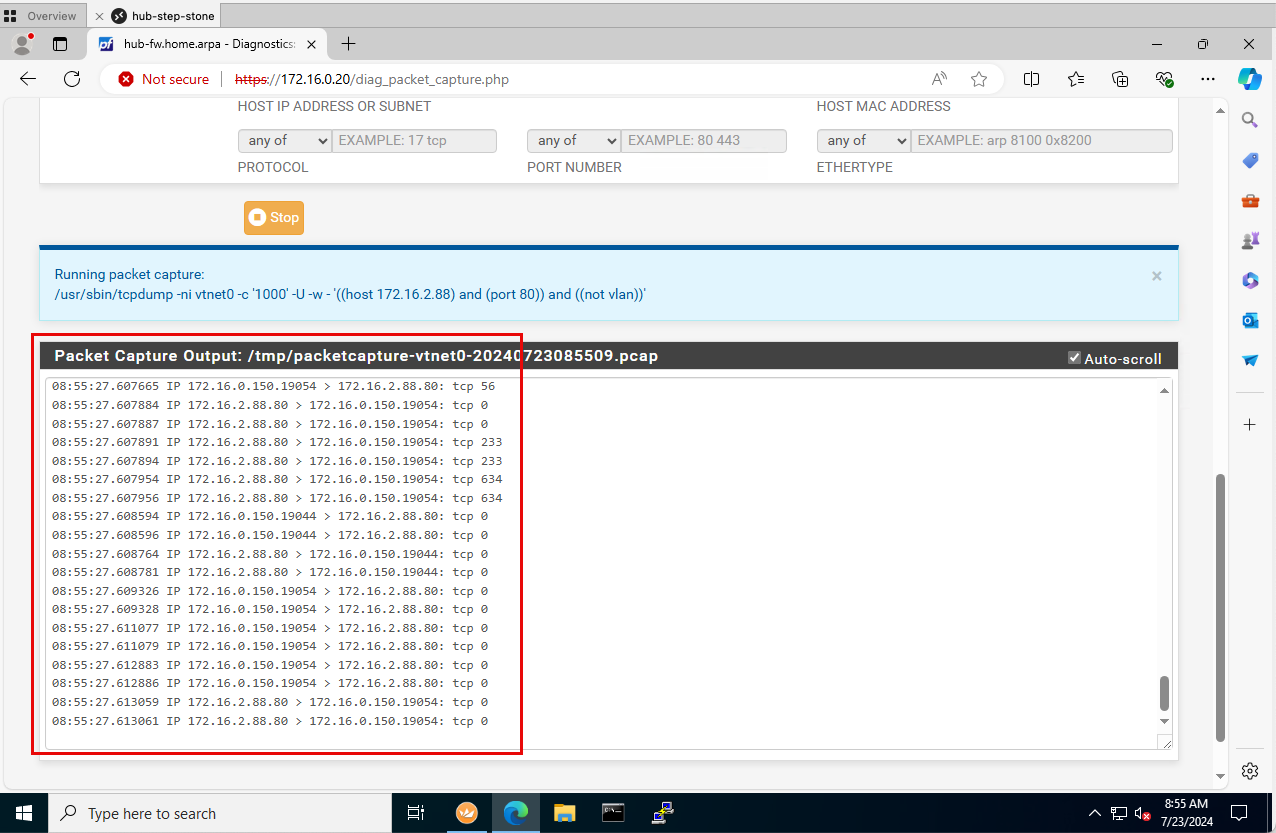

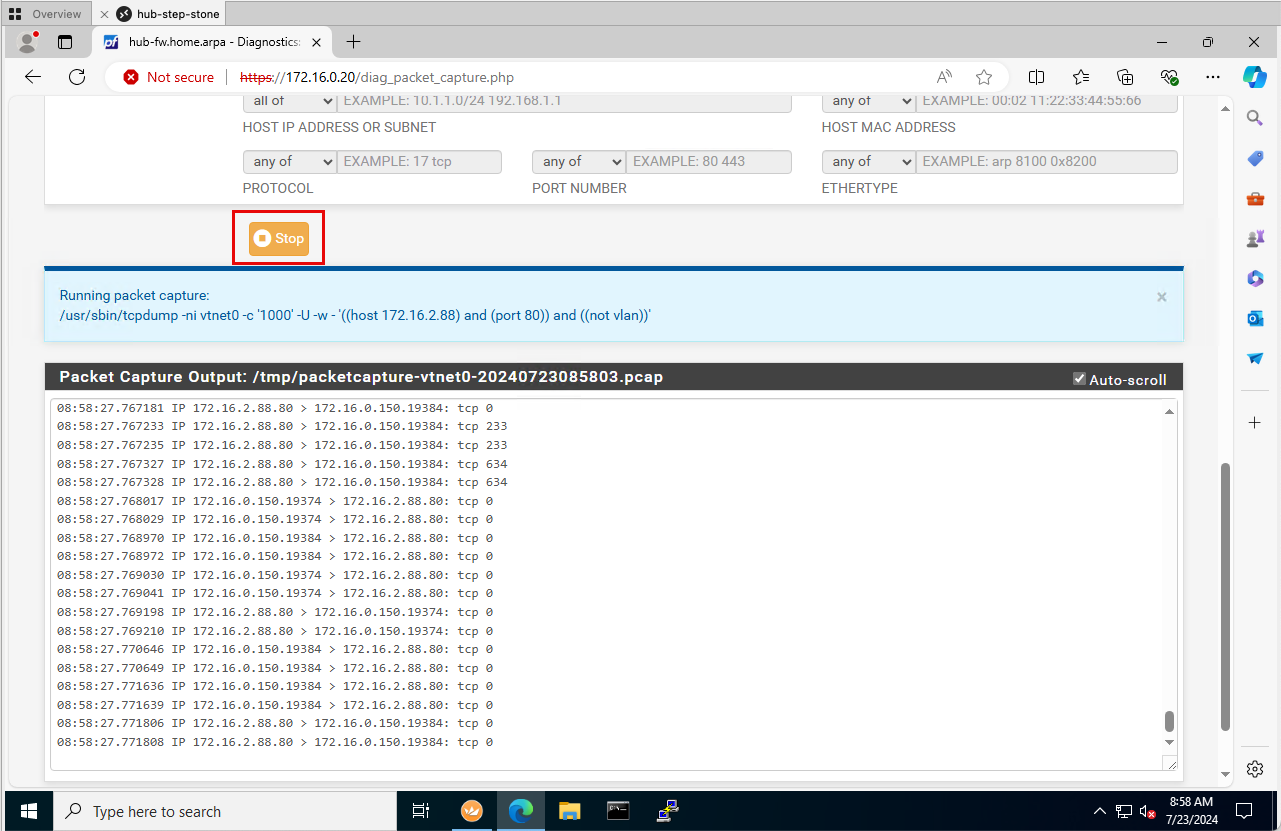

Tâche 11 : Démarrer la saisie de paquet sur le pare-feu pfSense

-

Allez à la console de pare-feu pfSense.

-

Faites défiler l'affichage vers le bas jusqu'à la section Options de filtre personnalisées.

-

Dans la section Filtre non marqué, entrez les informations suivantes et cliquez sur Démarrer.

- Sélectionnez Inclure une des valeurs.

- ADRESSE OU sous-réseau d'ID hôte : Pour la destination, sélectionnez tous et entrez

172.16.2.88. - PROTOCOLE ET NUMÉRO DE PORT : Pour le PORT, sélectionnez l'un de et entrez

80.

-

Descendre.

-

Notez qu'il y a déjà des paquets capturés. Ce sera tout le trafic qui se trouve sur le port 80 et qui est pour notre adresse IP de destination (

172.16.2.88). Le trafic est déjà visible, car un équilibreur de charge est actif et effectue également des vérifications d'état sur le port 80. -

Nous laisserons la capture pendant quelques minutes pendant que nous faisons notre test HTTP à partir de notre source afin que nous puissions utiliser l'application Wireshark plus tard pour filtrer les informations correctes que nous recherchons.

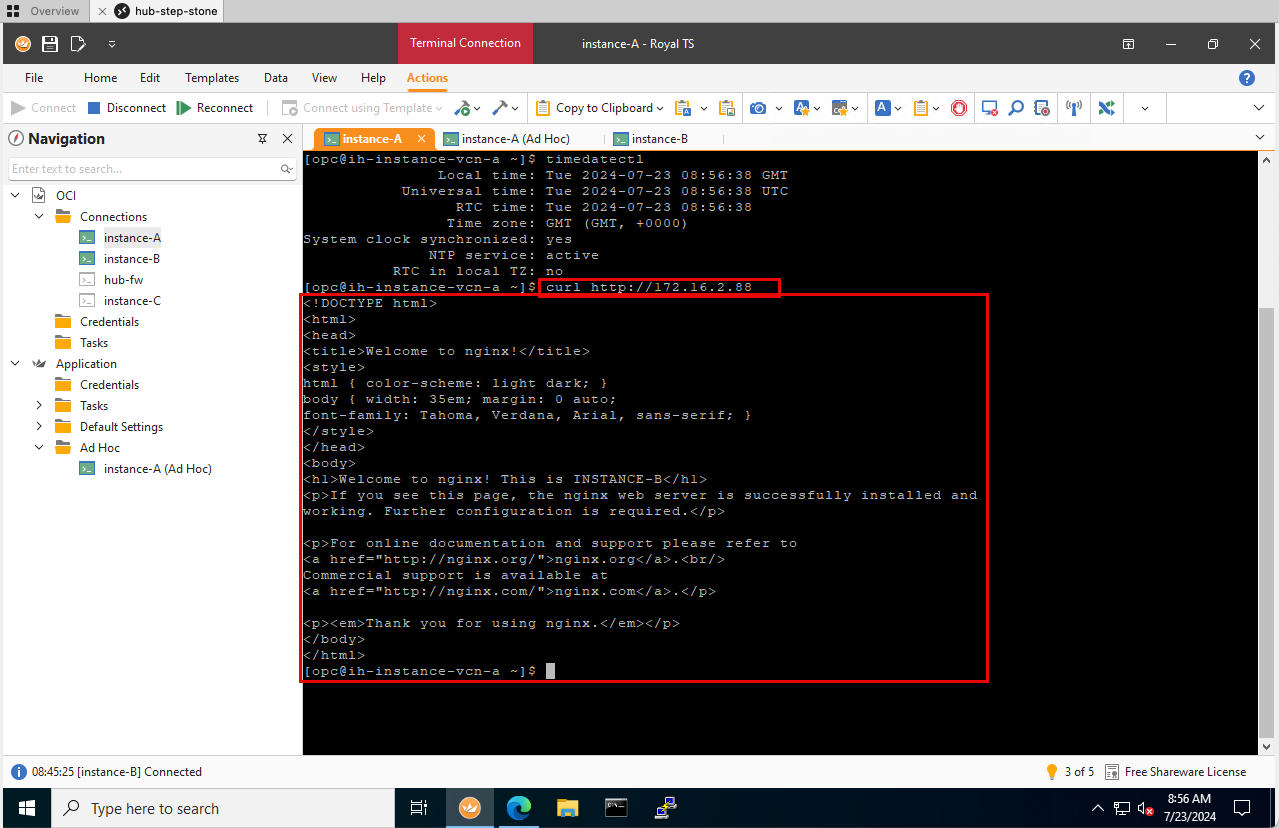

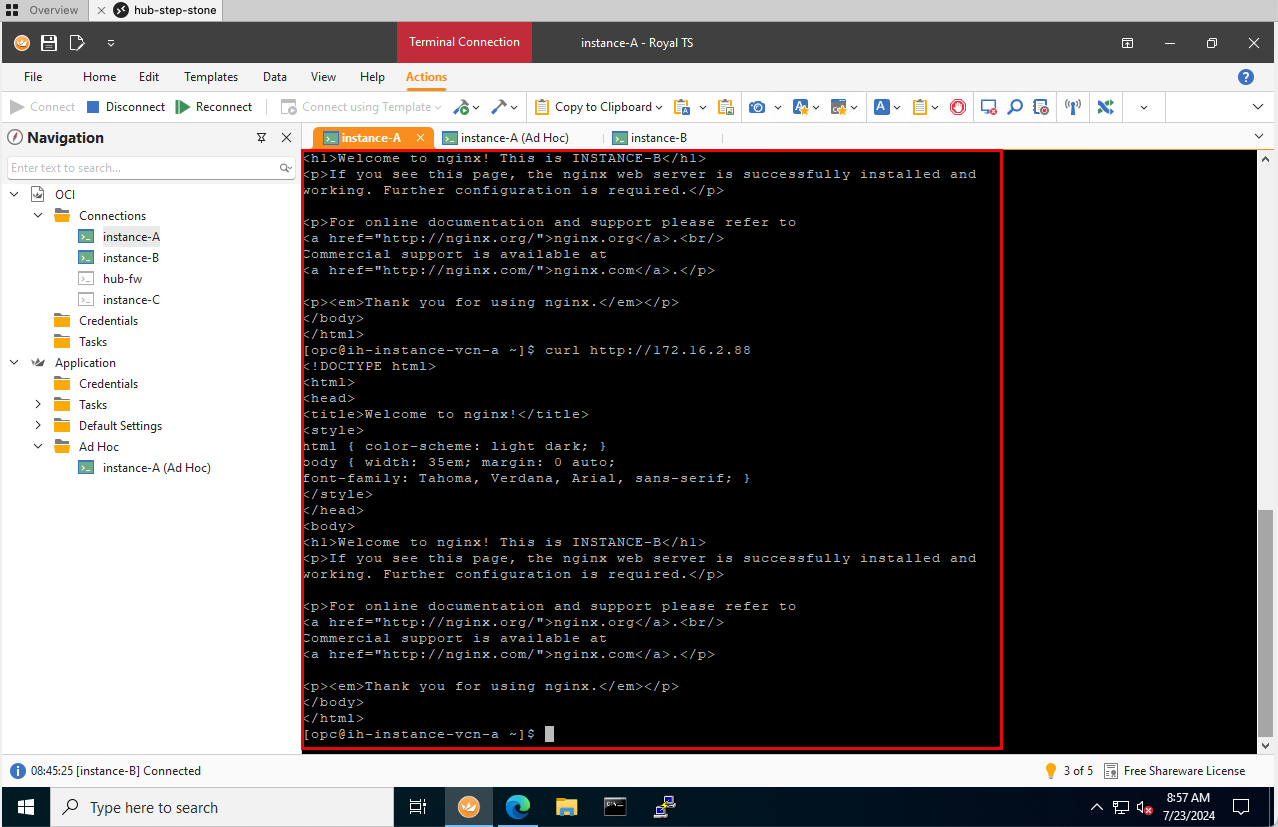

Tâche 12 : Envoyer du trafic HTTP au serveur Web de l'instance B à partir de la première session SSH de l'instance A

-

Lancer le trafic de la source vers la destination.

- Accédez à la première session SSH de l'instance A.

- Exécutez à nouveau la commande

timedatectlpour obtenir l'heure courante de l'instance. - Prenez note de l'heure. Pour cet exemple, il s'agit de

8:56 AM.

-

Exécutez la commande suivante pour envoyer le trafic HTTP :

curl http://172.16.2.88. -

Notez que le serveur Web de l'instance B répond avec le contenu HTML.

-

Répétez le processus en exécutant la même commande trois ou quatre fois pour envoyer le trafic HTTP plusieurs fois.

Tâche 13 : Examinez tous les points de journalisation et les captures de paquets et suivez le chemin

Nous pouvons commencer à collecter les informations afin que nous puissions suivre le paquet.

Arrêtez toute journalisation, capture de paquets et tcpdumps :

Avant de commencer la collecte des informations, arrêtez toute la journalisation, les captures de paquets et les tcpdumps pour vous assurer que nous n'obtenons pas trop d'informations.

-

Arrêtez tcpdump de l'instance A et de l'instance B.

- Allez à la deuxième session SSH de l'instance A et cliquez sur ctrl+c pour arrêter tcpdump.

- Allez à la session SSH de l'instance B et cliquez sur ctrl+c pour arrêter tcpdump.

-

Allez à la console de gestion du pare-feu pfSense et arrêtez la saisie de paquet.

-

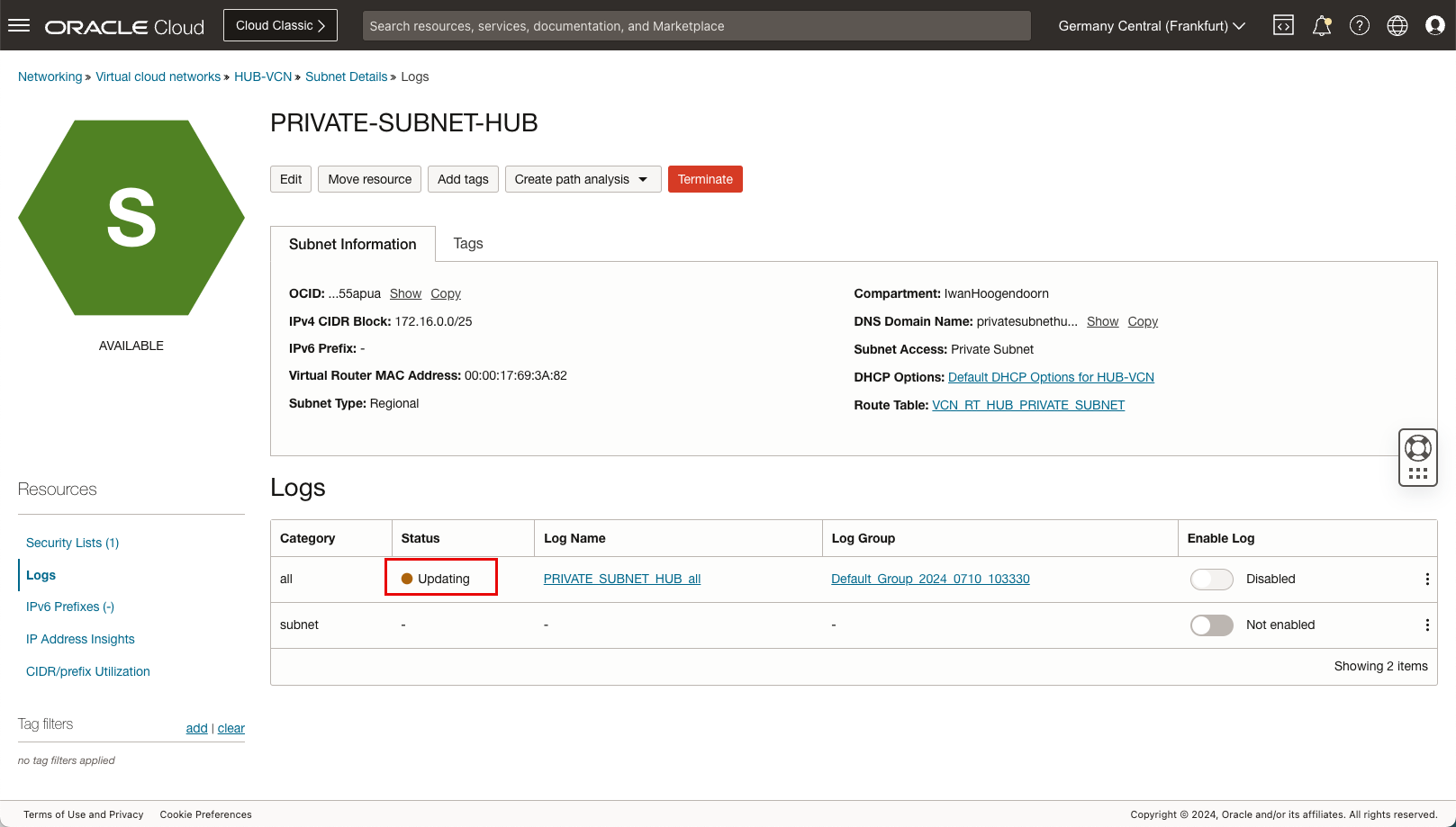

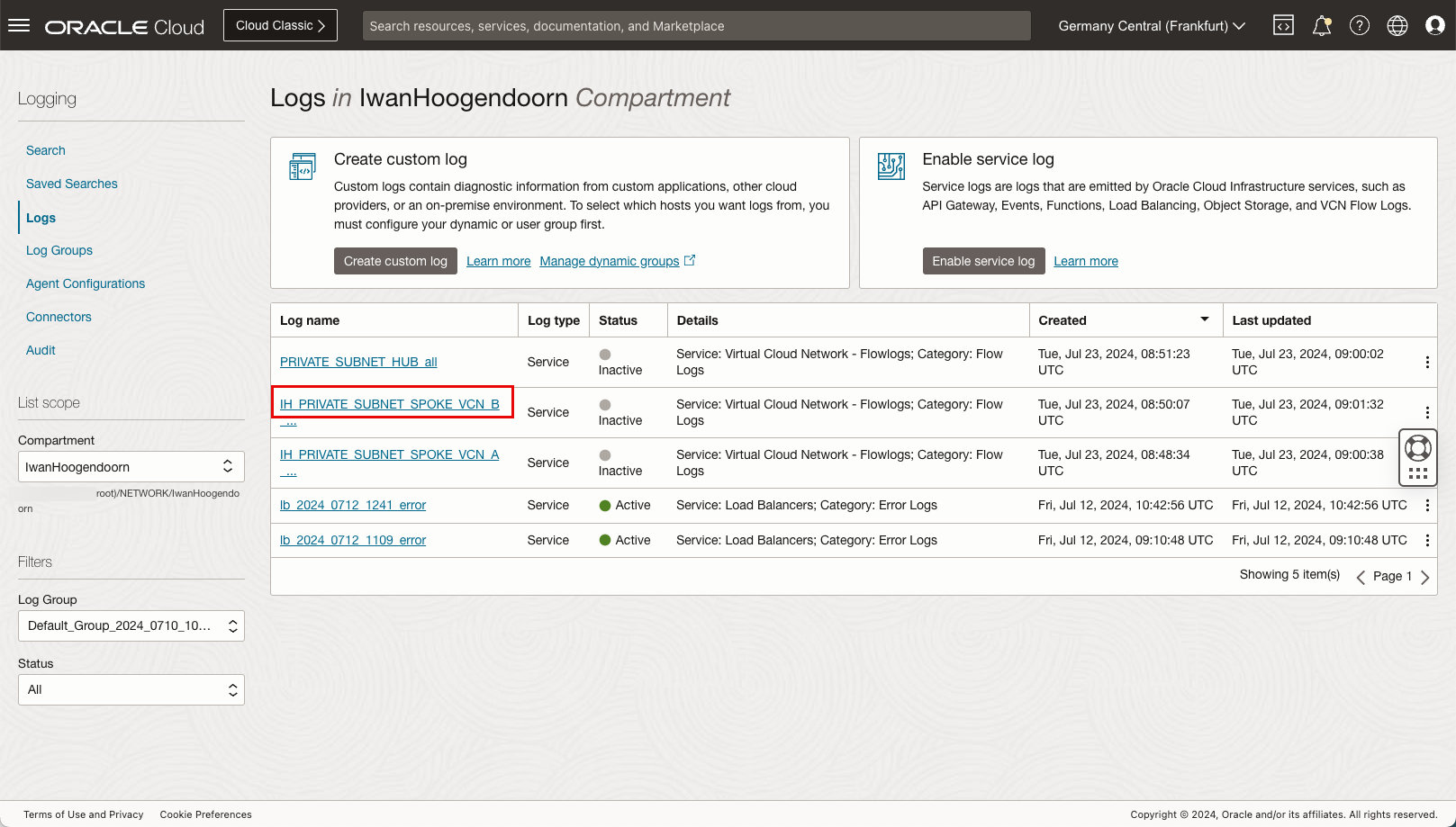

Désactiver la journalisation sur le VCN central.

- Allez à Réseau, Réseau en nuage virtuel, VCN hub, Détails du sous-réseau et cliquez sur Journaux.

- Activez/désactivez Activer le journal pour que tous désactivent la journalisation.

-

Le statut est Mise à jour.

-

Le statut passera de quelques minutes à Inactif.

-

Désactiver la journalisation sur le VCN satellite A.

- Allez à Réseau, Réseau en nuage virtuel, VCN satellite A, Détails du sous-réseau et cliquez sur Journaux.

- Le statut passera de quelques minutes à Inactif.

- Assurez-vous que l'option Activer le journal pour tous est Désactivé.

-

Désactiver la journalisation sur le VCN satellite B.

- Allez à Réseau, Réseau en nuage virtuel, VCN satellite B, Détails du sous-réseau et cliquez sur Journaux.

- Le statut passera de quelques minutes à Inactif.

- Assurez-vous que l'option Activer le journal pour tous est Désactivé.

-

Nous avons désactivé toute la journalisation, les captures de paquets et les tcpdumps, il est temps d'examiner les données.

Le diagramme suivant présente tous les points de journalisation A, B, C, D, E et F

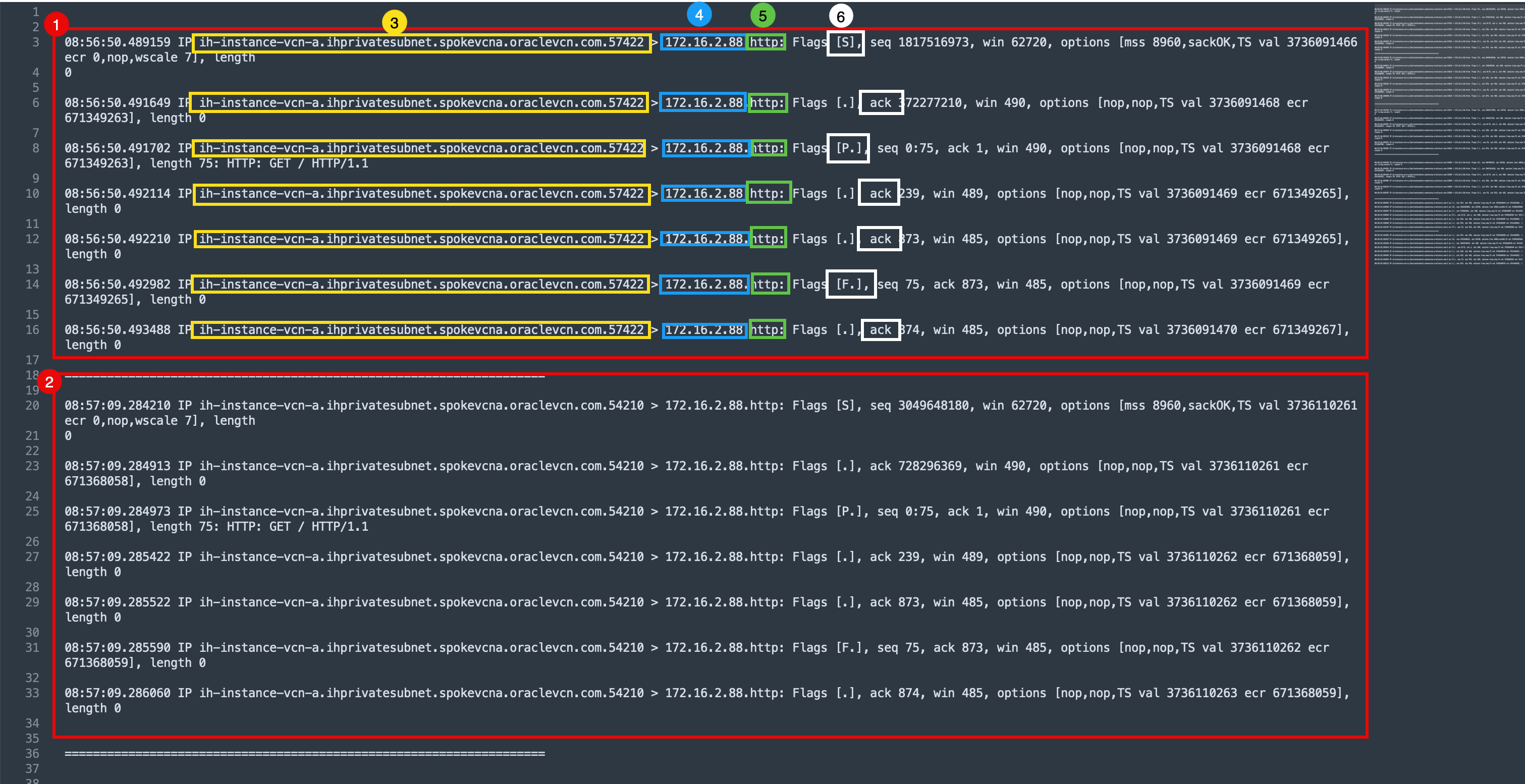

Point de journalisation A : tcpdump sur l'instance A

- Allez à la deuxième session SSH de l'instance A.

- Notez que la sortie tcpdump générée.

-

Sortie Tcpdump.

[opc@ih-instance-vcn-a ~]$ sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489159 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491649 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491702 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492114 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492982 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493488 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.284913 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.284973 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285422 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285522 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285590 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286060 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.963760 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964504 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964551 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965048 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965135 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965351 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965865 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.663598 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664381 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664430 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665005 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.665129 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.665297 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 6714 08:58:23.666655 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], l 08:58:24.529502 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 0 08:58:24.530337 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 6714433 08:58:24.530386 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 6714 / HTTP/1.1 08:58:24.530886 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.530966 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.531347 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 6714 08:58:24.531891 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], l 08:58:25.562327 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 0 08:58:25.563186 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444 08:58:25.563244 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 6714 / HTTP/1.1 08:58:25.563718 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.563845 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.564627 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 6714 08:58:25.565113 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], l -

Analysez la sortie. Cette sortie indique que le trafic HTTP a été envoyé hors de l'instance A.

- Première section de sortie de la demande de boucle qui a été effectuée.

- Deuxième section de sortie de la demande de boucle qui a été effectuée.

- DNS/IP source.

- DNS/IP de destination.

- Le port.

- Indicateurs TCP.

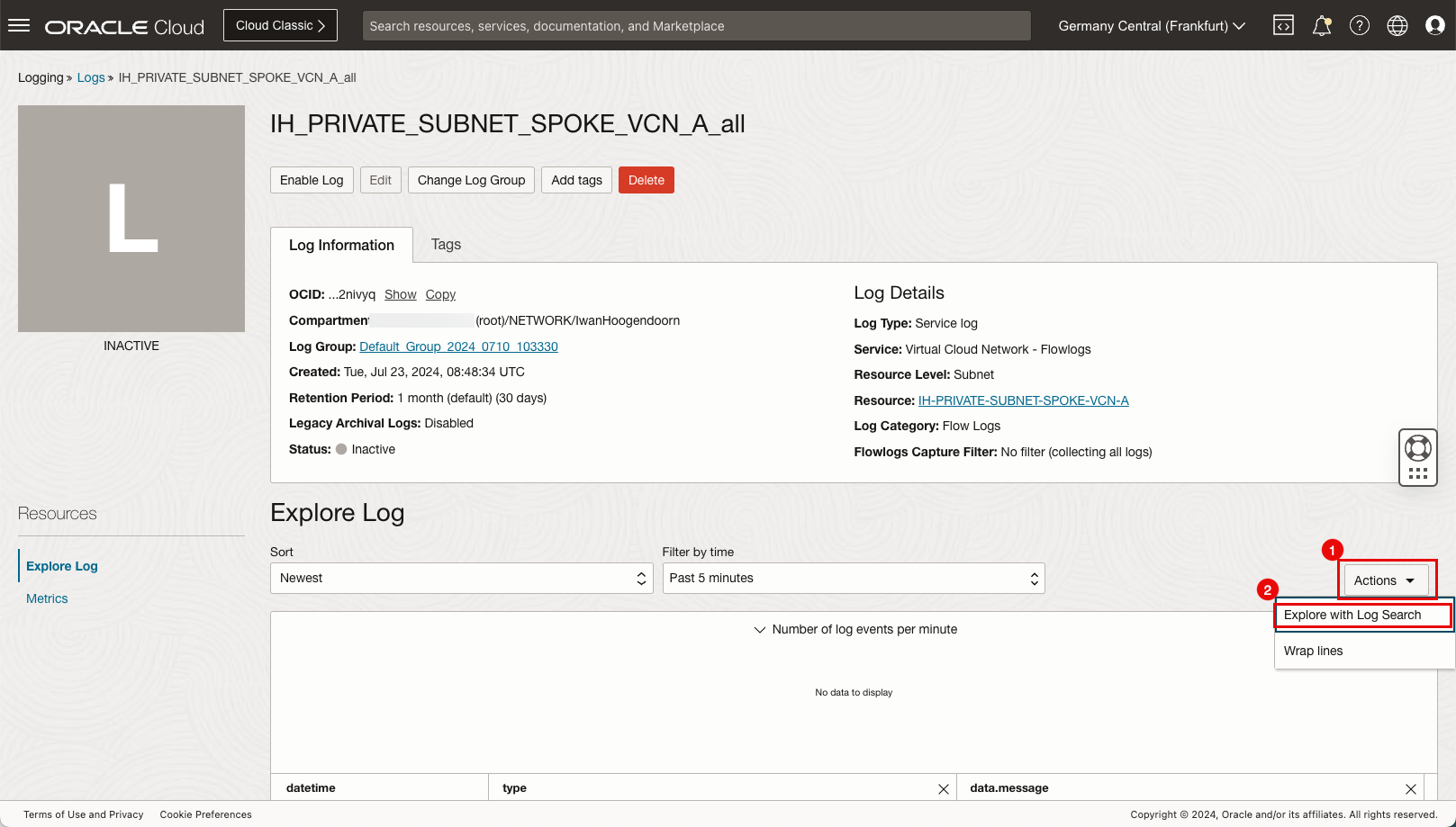

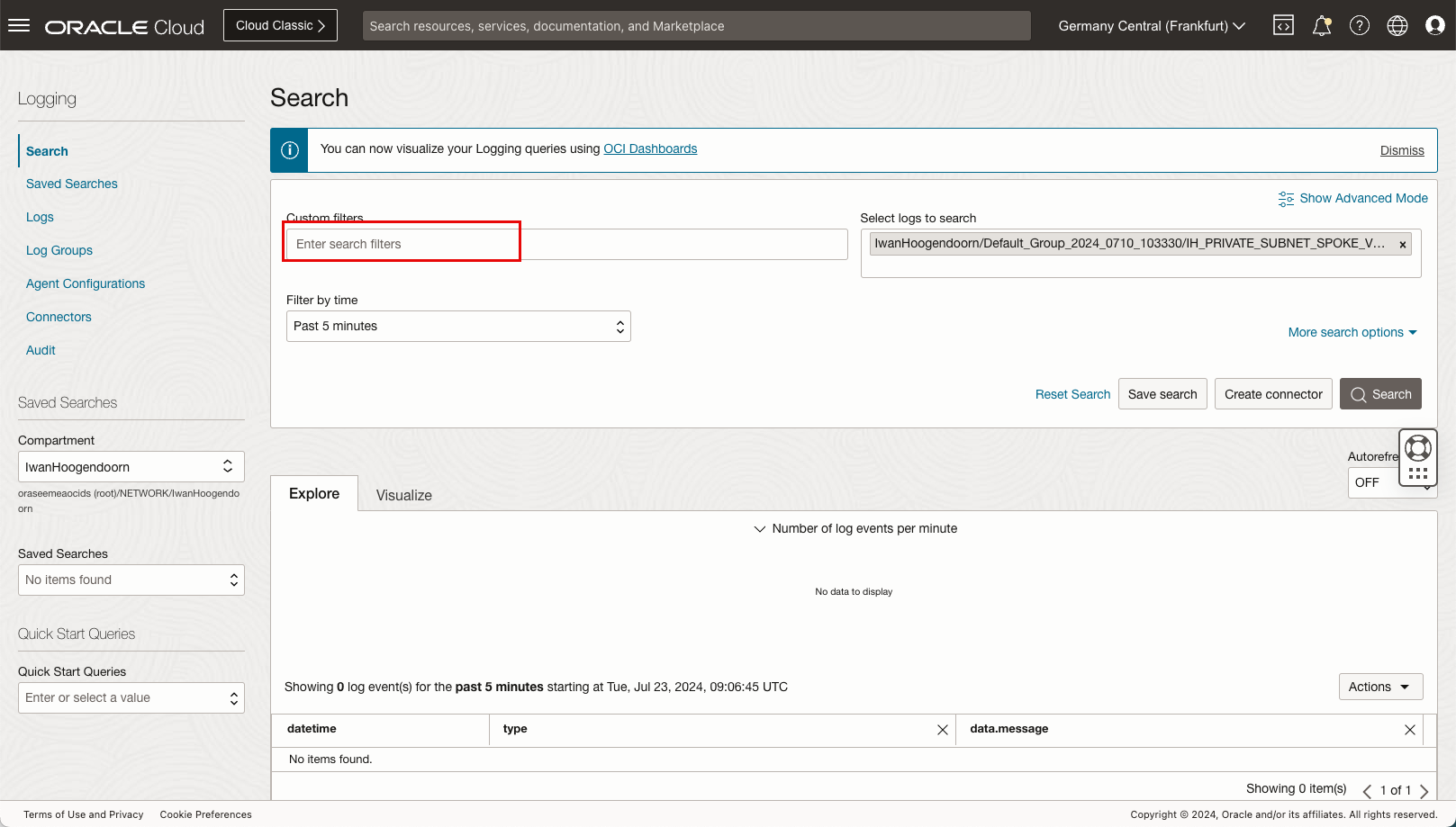

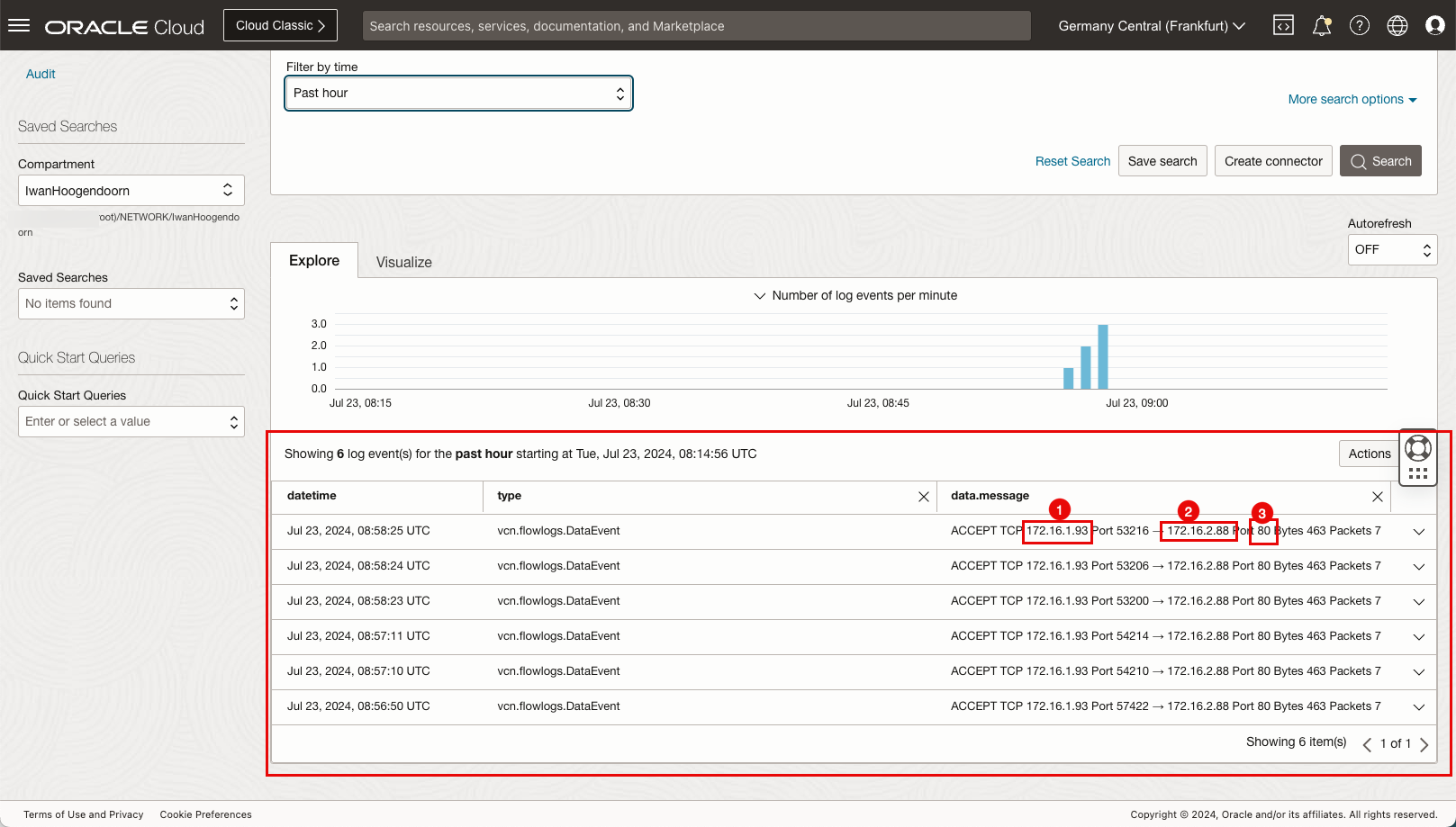

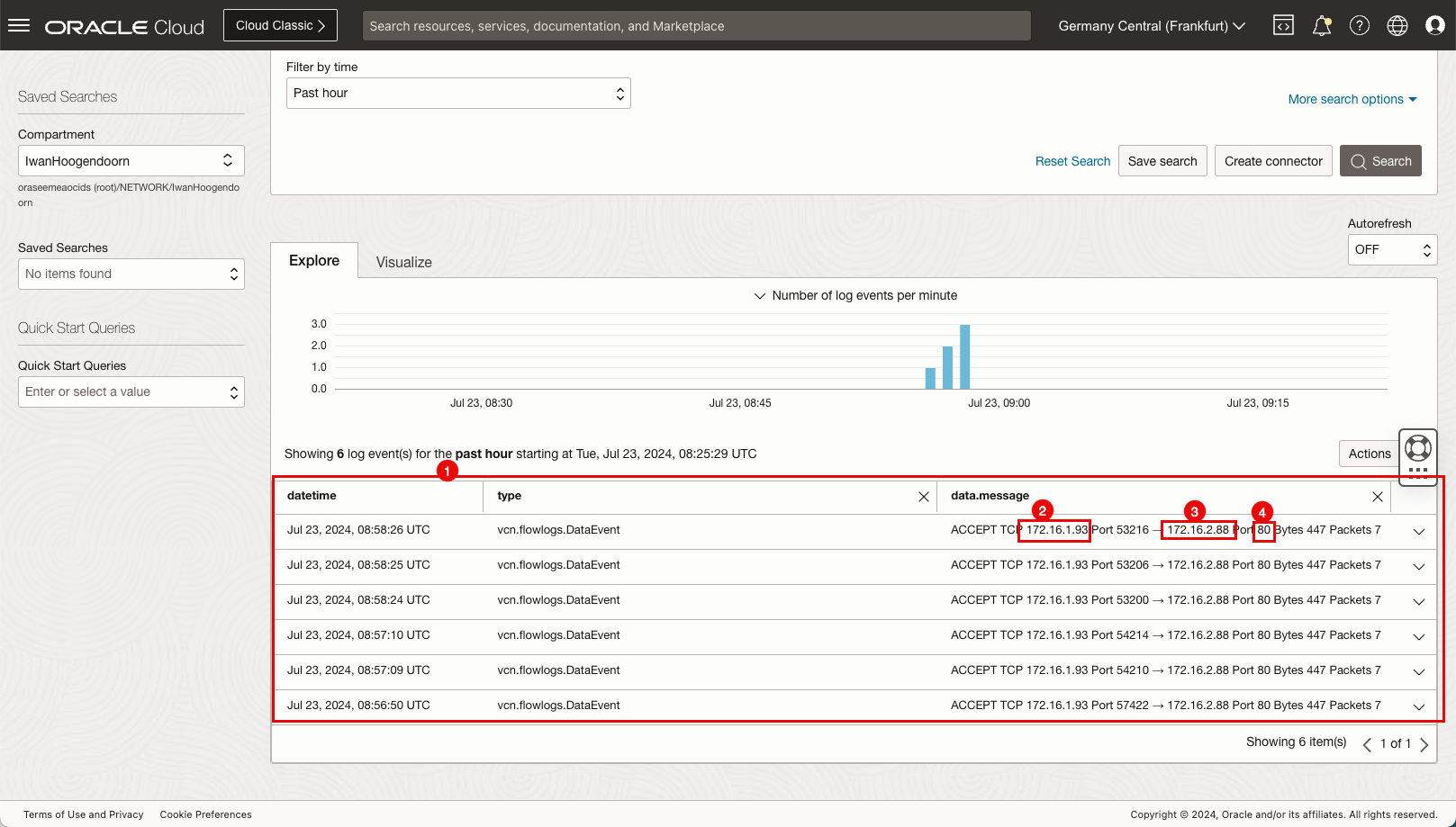

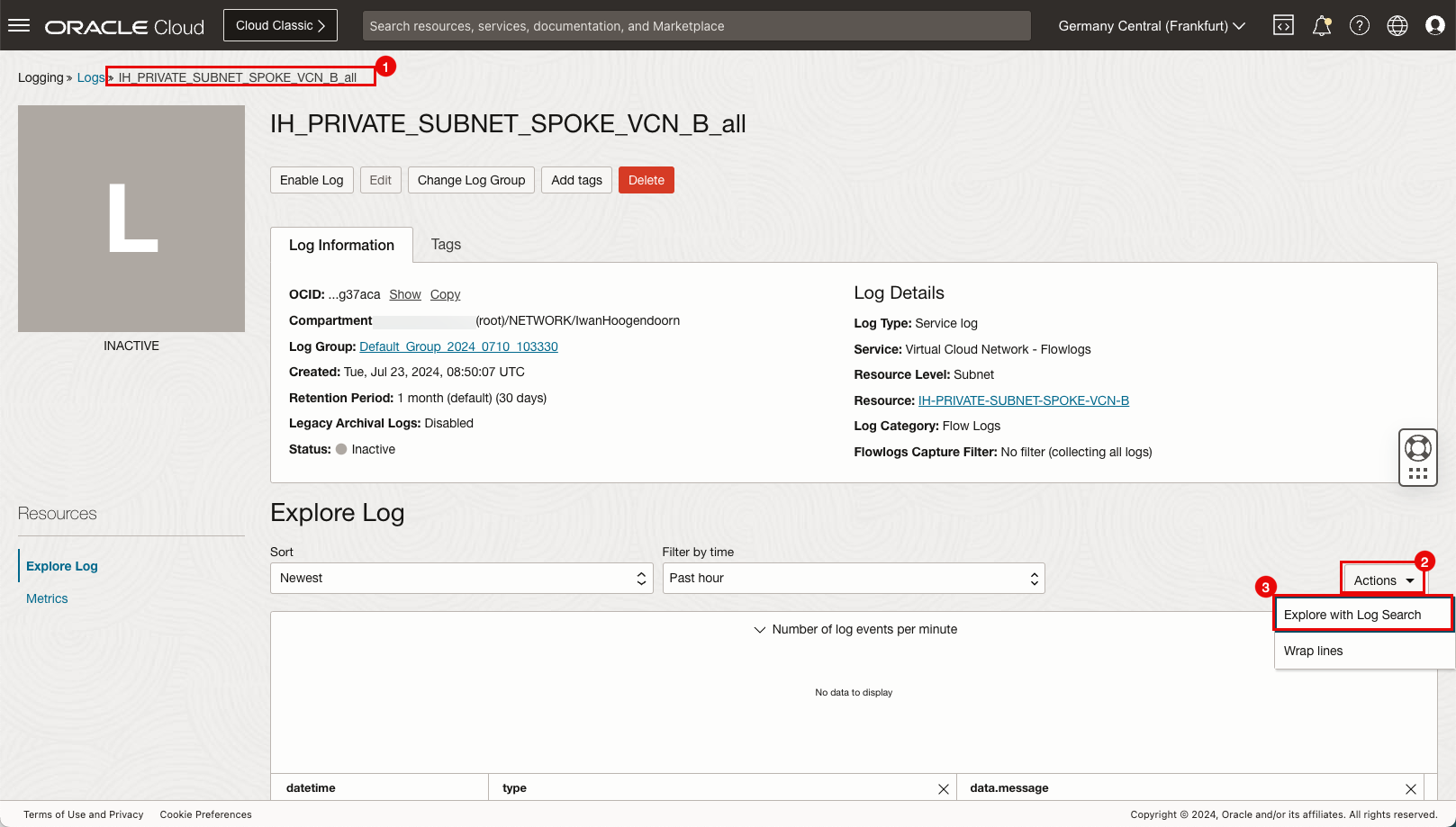

Point de journalisation B : Connexion au sous-réseau privé du VCN satellite A

Maintenant, examinez la journalisation au niveau du sous-réseau pour voir si les paquets sont visibles sur le sous-réseau du VCN.

-

Naviguez jusqu'à Réseau, Réseaux en nuage virtuels, VCN satellite A, Détails du sous-réseau (privé), Journaux et cliquez sur le nom du journal pour la catégorie

all.

- Cliquez sur le menu déroulant Actions.

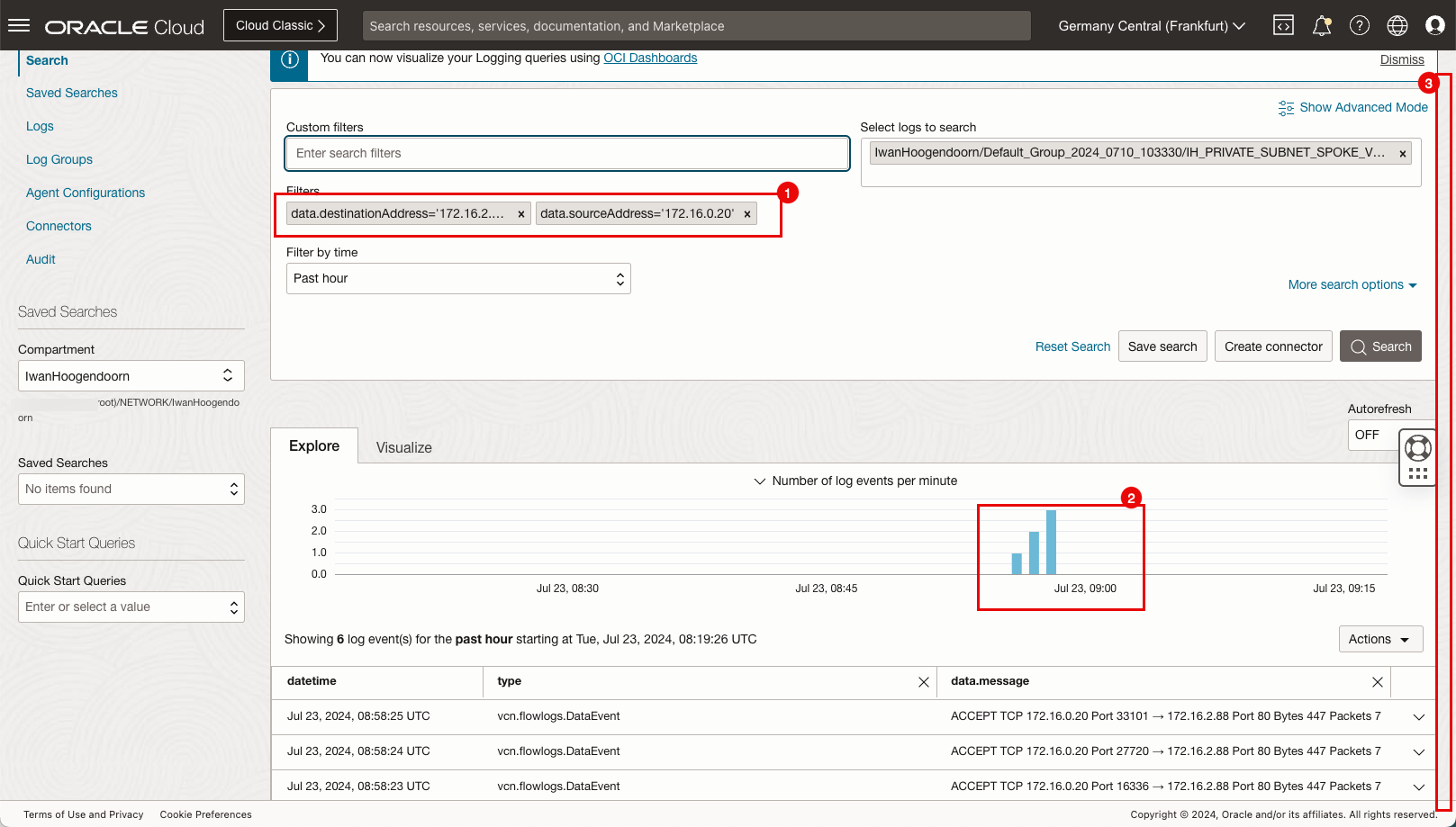

- Cliquez sur explorer avec la recherche dans les journaux.

-

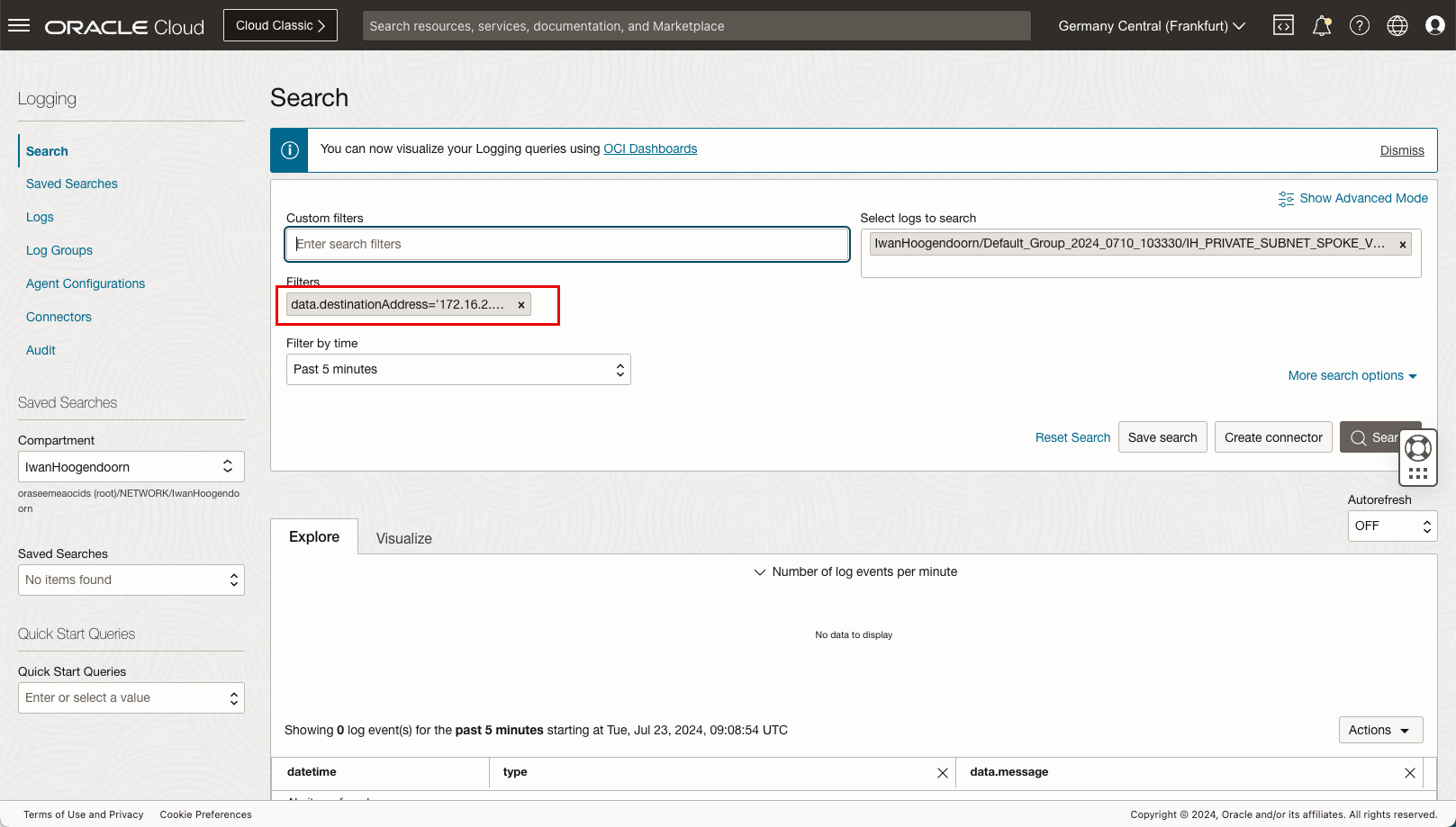

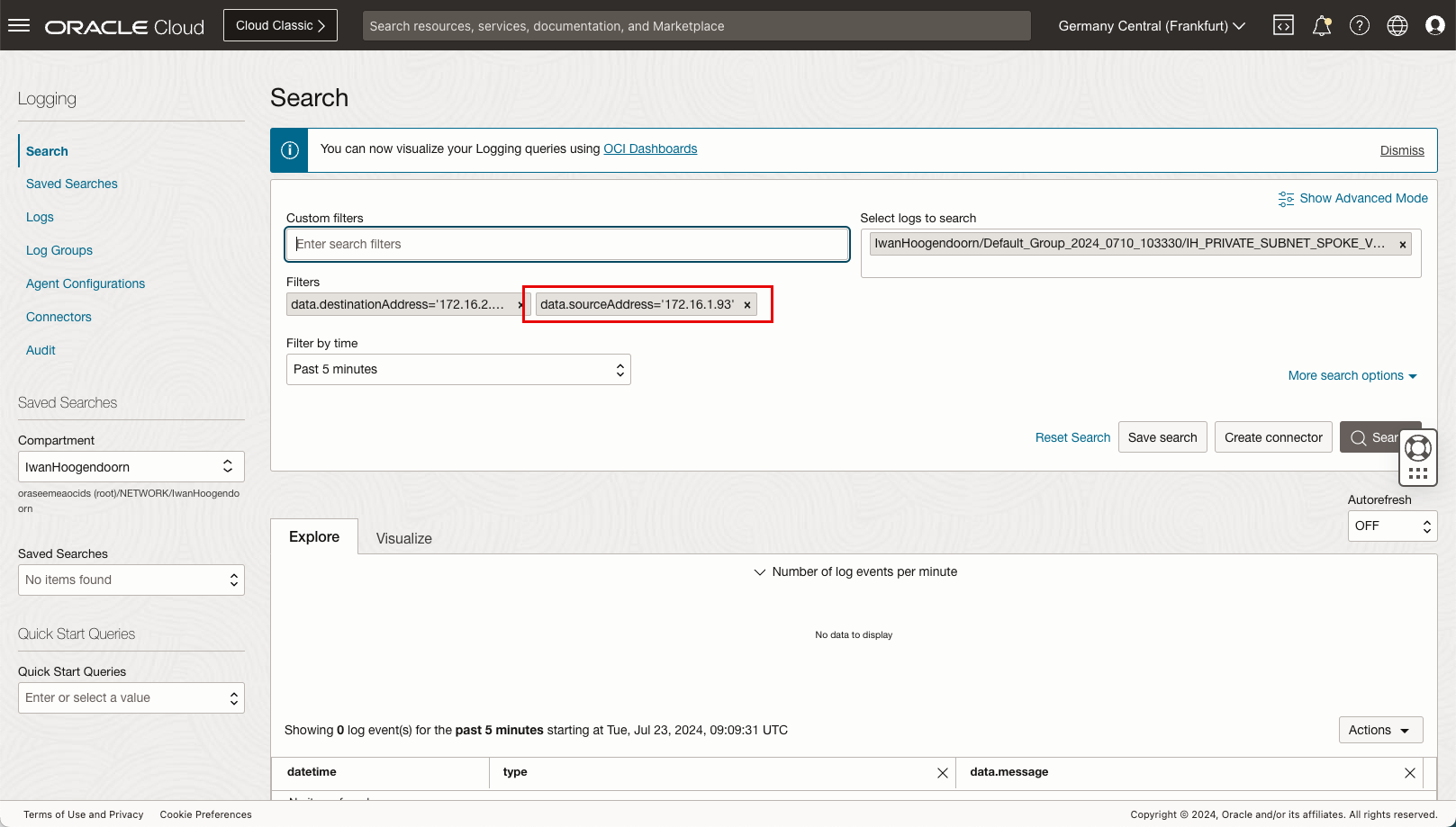

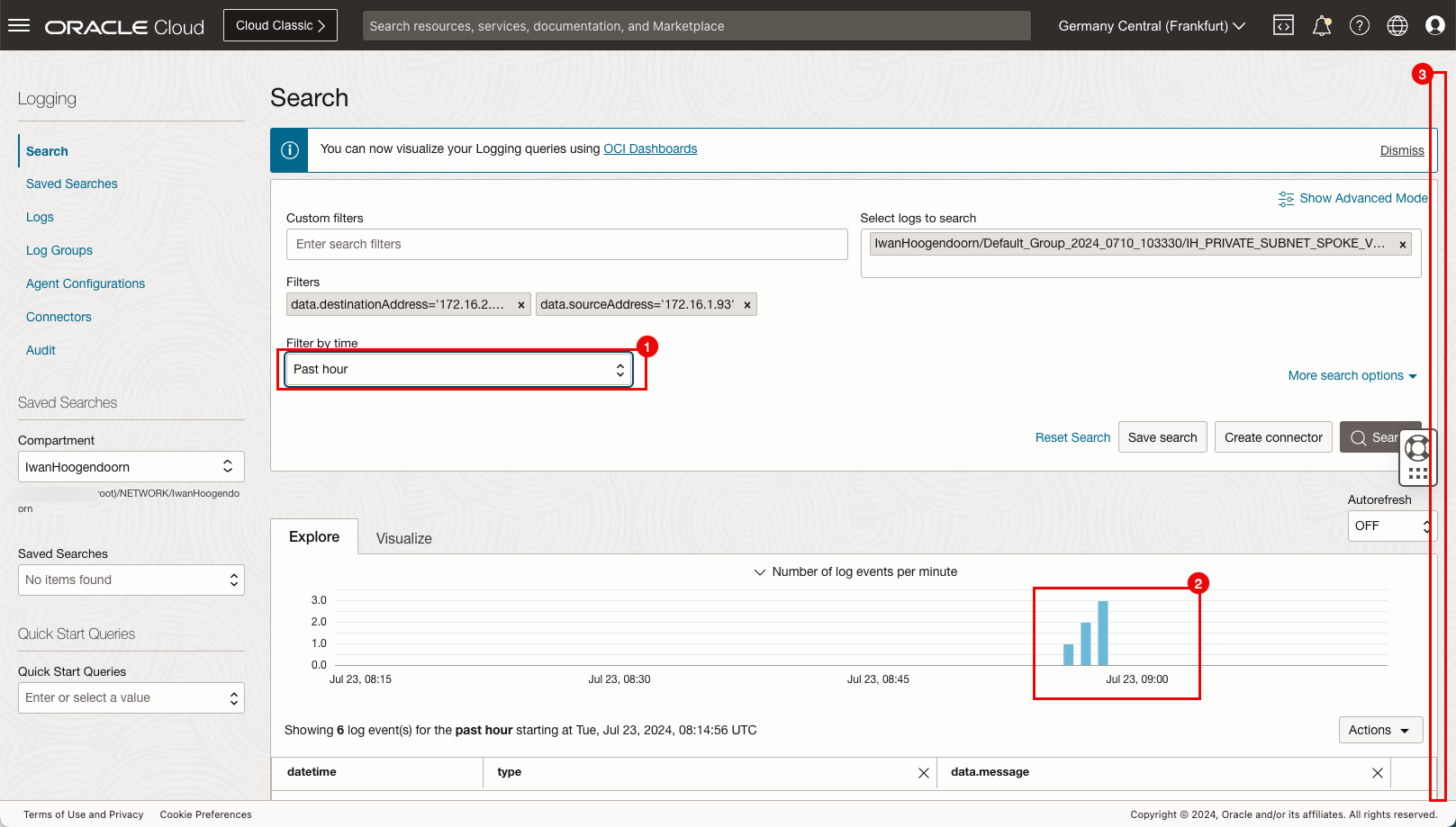

Dans Filtres personnalisés, entrez les filtres suivants.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.1.93'.

-

Le filtre de la destination est ajouté.

-

Le filtre de la source est ajouté.

- Filtrer par heure : Sélectionnez Heure passée.

- Notez que le graphique à barres indique que des données de journal sont disponibles pour la source et la destination que nous utilisons dans le filtre.

- Descendre.

- Notez l'adresse IP source.

- Notez l'adresse IP de destination.

- Notez le port.

- Remonter.

- Cliquez sur Journaux.

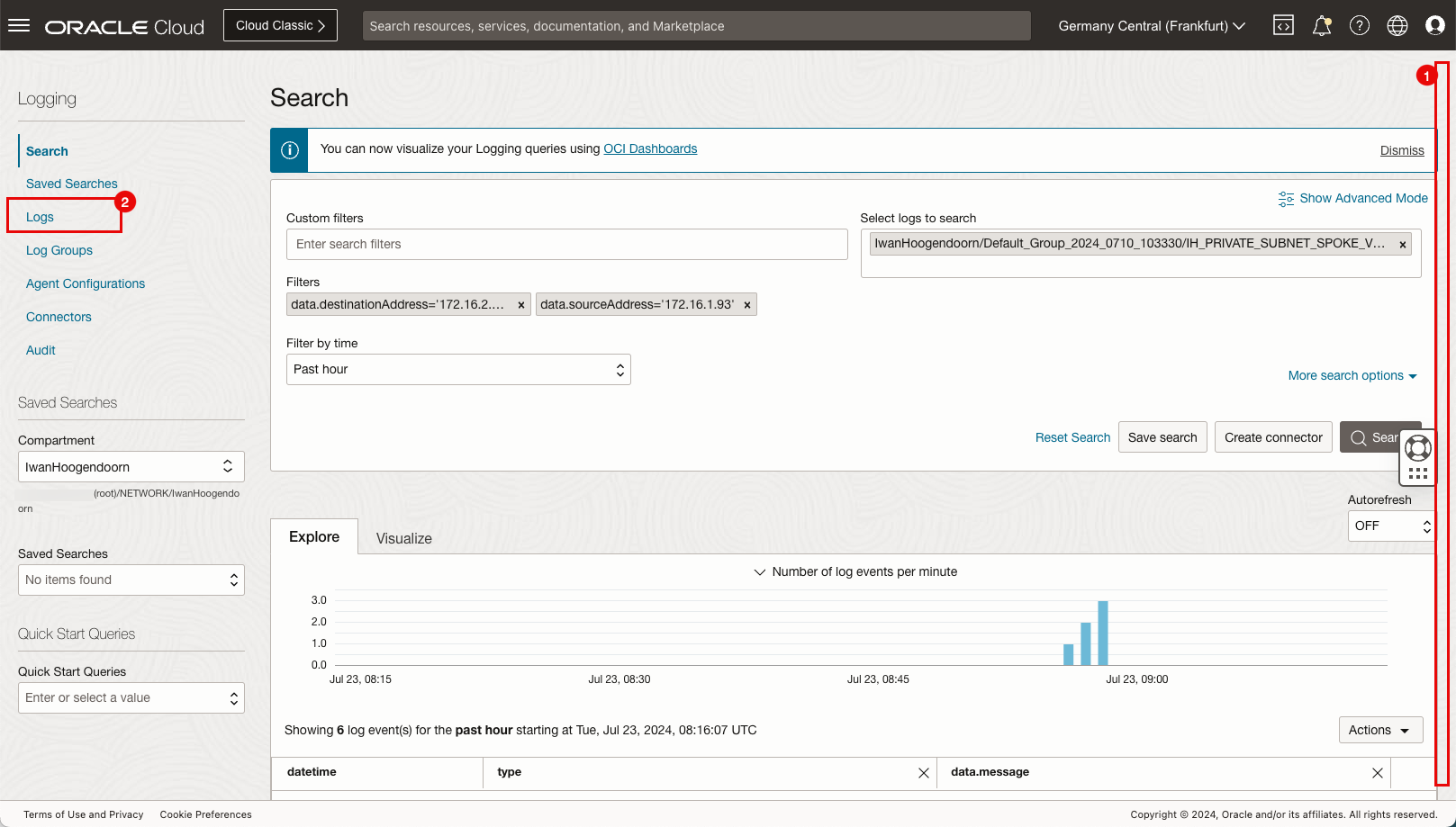

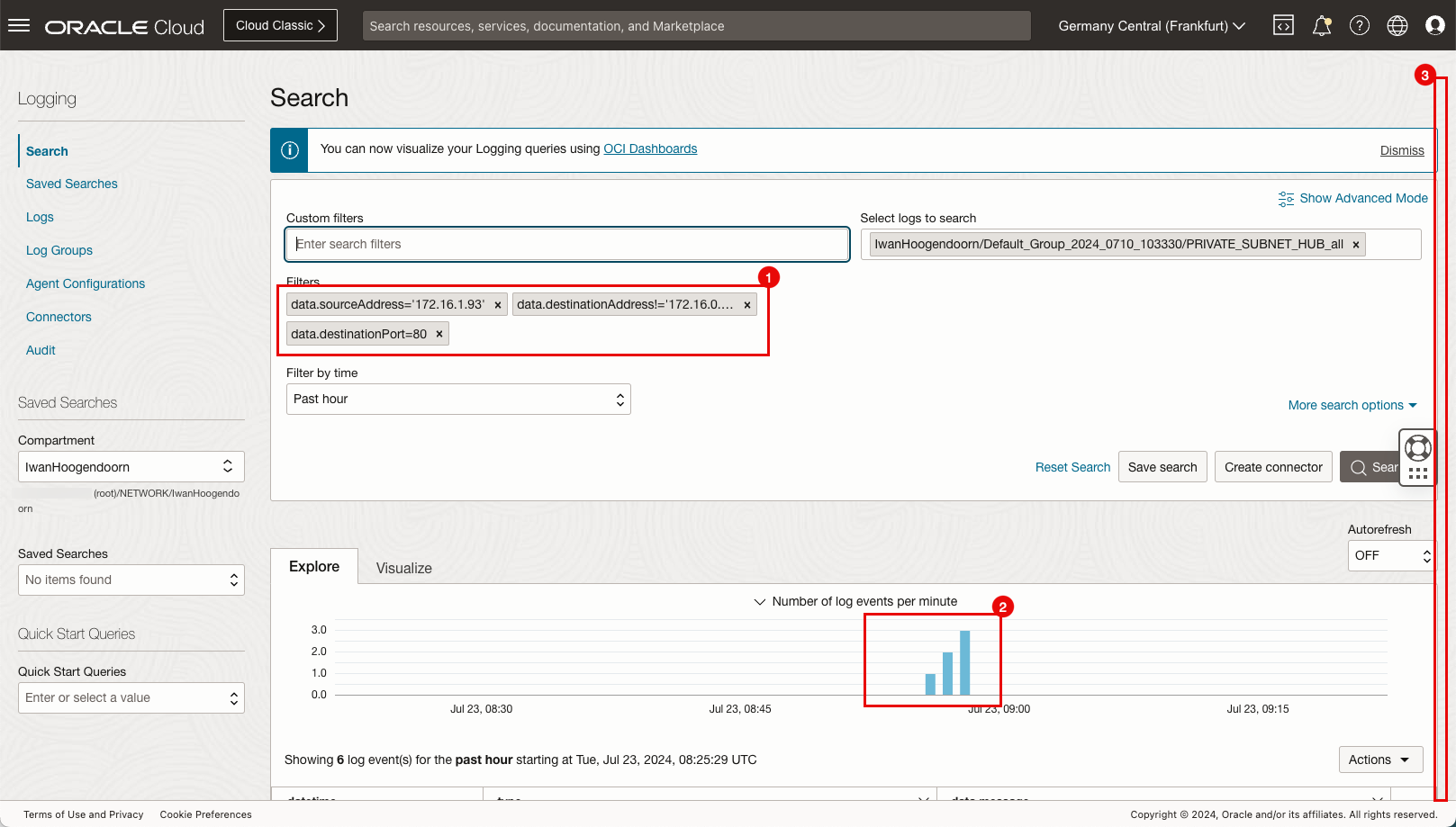

Point de journalisation C : Connexion au sous-réseau privé du VCN central

-

Cliquez sur le nom du journal pour le VCN central.

-

Le trafic ne passe pas du pare-feu au VCN d'instance B, nous devons donc modifier les filtres source et de destination.

- Dans Filtres personnalisés, entrez les filtres suivants.

data.destinationAddress='172.16.0.20'data.sourceAddress='172.16.1.93'data.destinationPort='80'

- Notez que le graphique à barres indique que des données de journal sont disponibles pour la source et la destination que nous utilisons dans le filtre.

- Descendre.

- Notez la section de journalisation détaillée.

- Notez l'adresse IP source.

- Notez l'adresse IP de destination.

- Notez le port.

- Dans Filtres personnalisés, entrez les filtres suivants.

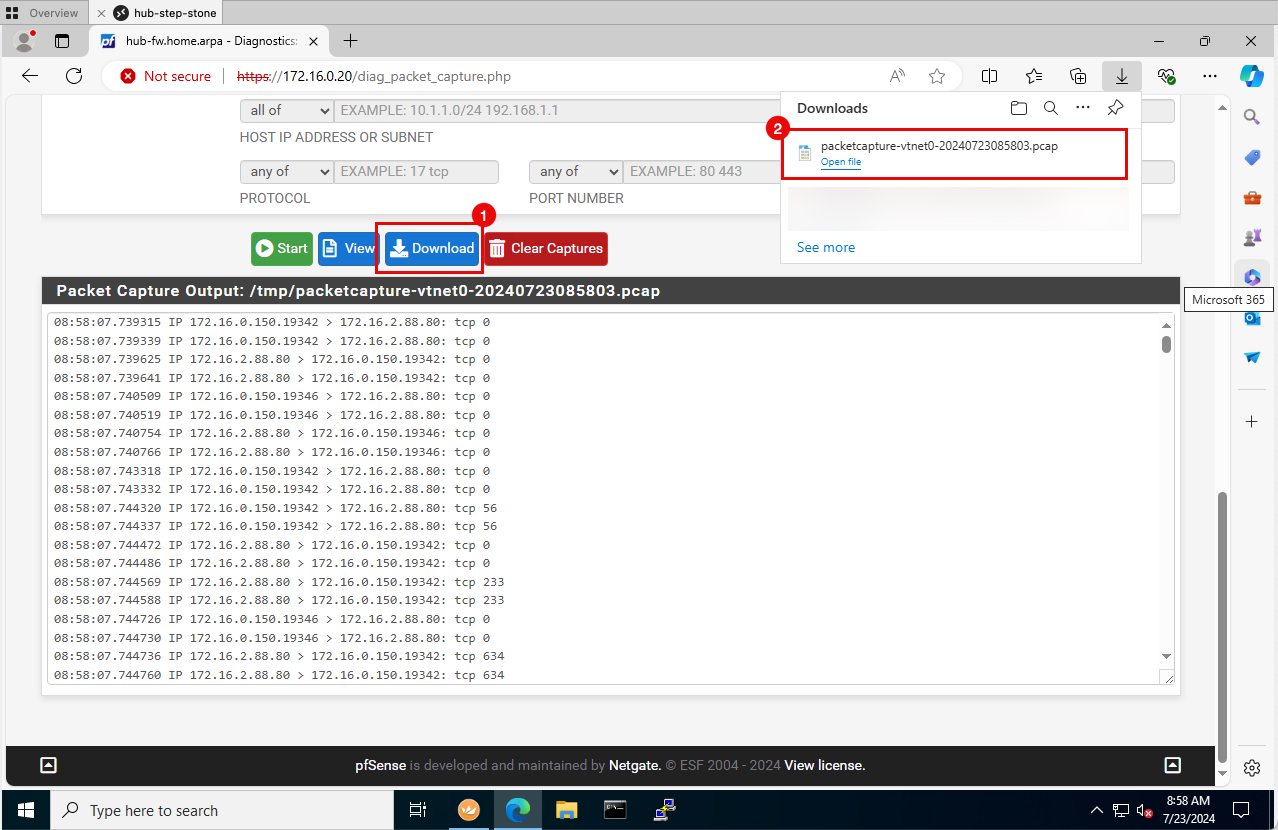

Point de journalisation D : Saisie des paquets sur le pare-feu pfSense

-

Allez à la console de gestion du pare-feu pfSense.

- Cliquez sur Télécharger.

- Assurez-vous que la capture est téléchargée.

-

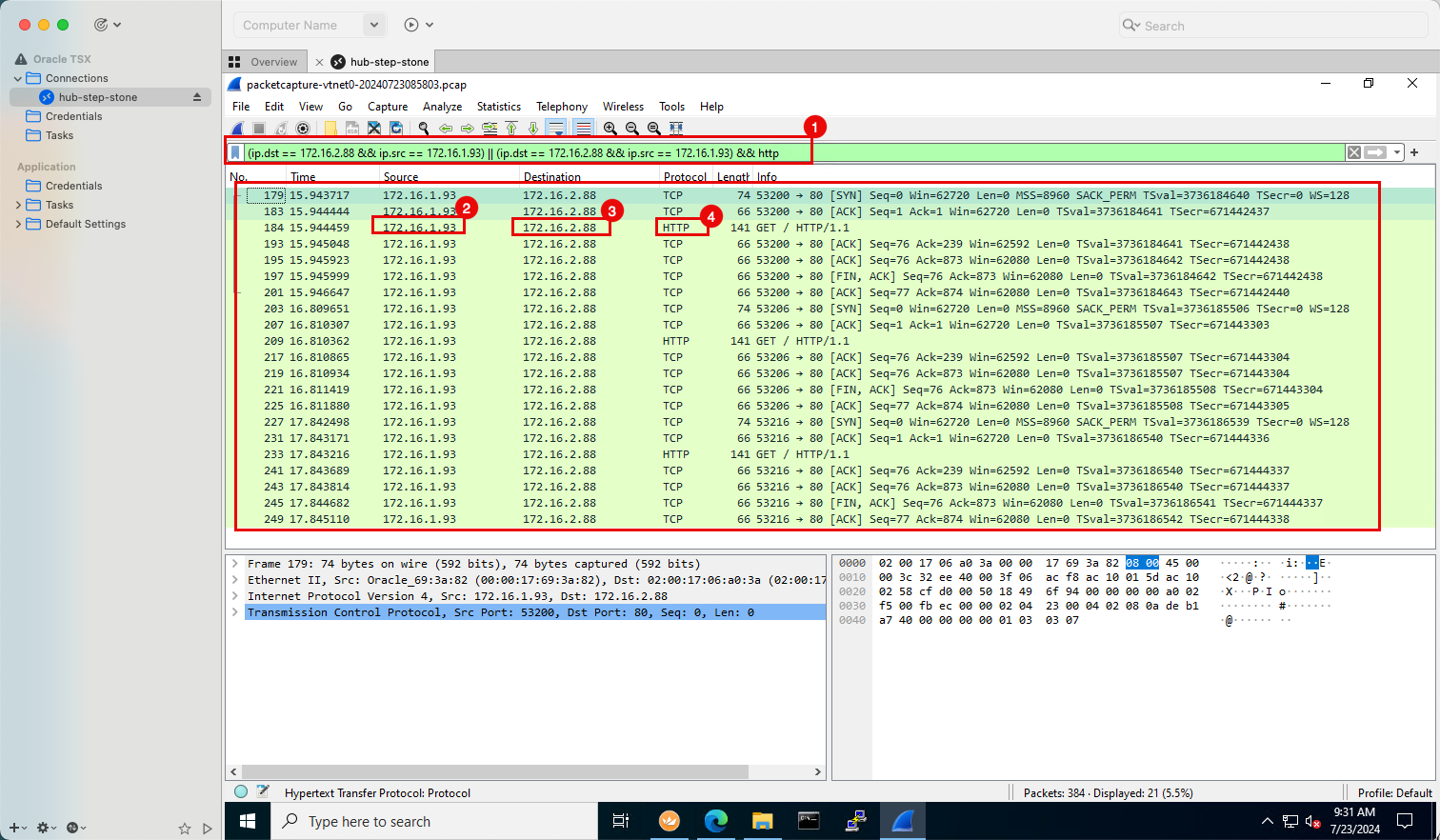

Ouvrez la capture de paquets dans Wireshark.

- Entrez le filtre Wireshark suivant.

(ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) || (ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) && http

- Notez l'adresse IP source.

- Notez l'adresse IP de destination.

- Notez le port ou le protocole.

- Entrez le filtre Wireshark suivant.

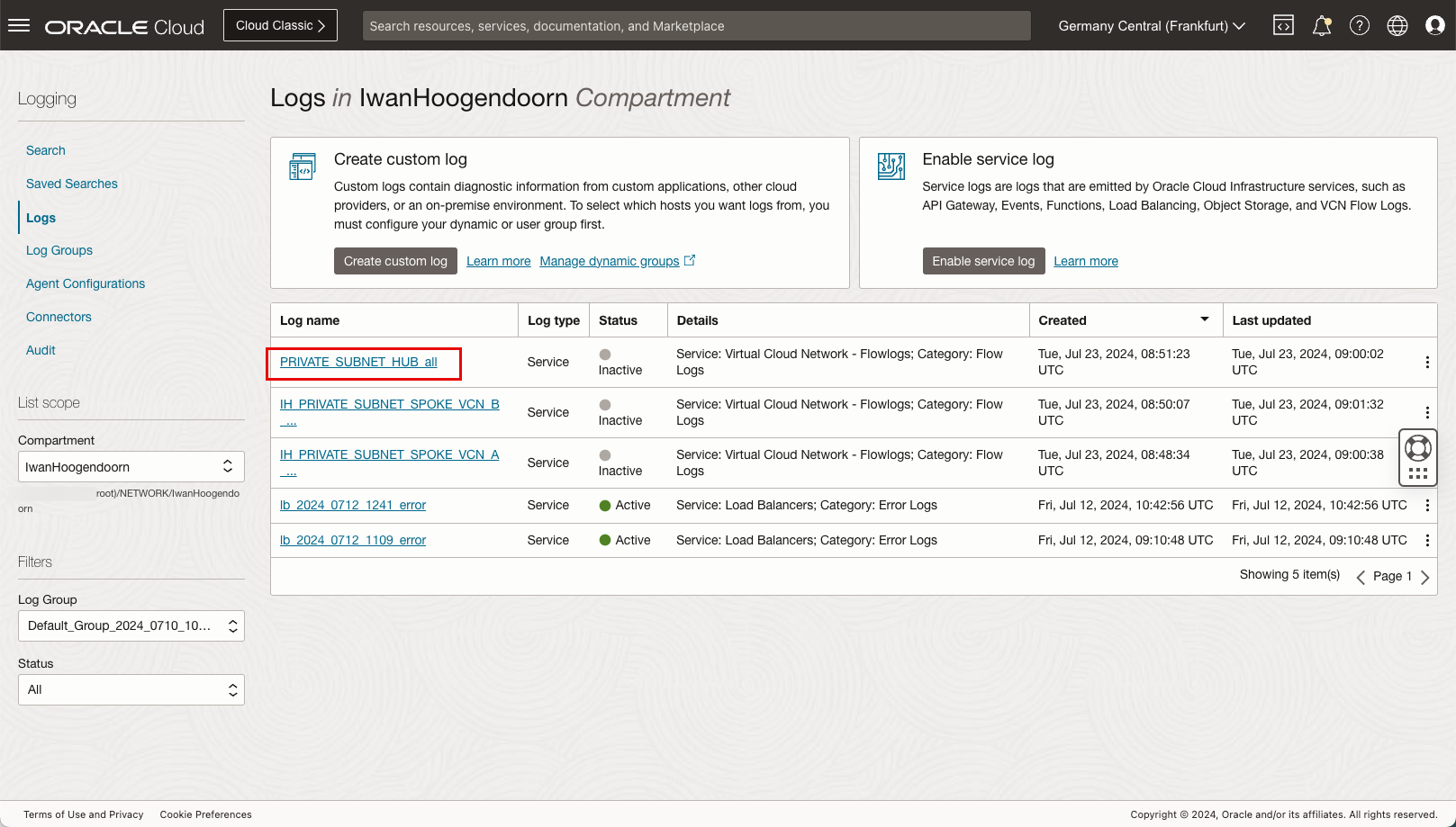

Point de journalisation E : Connexion au sous-réseau privé du VCN satellite B

-

Naviguez jusqu'à Journalisation, Journaux et cliquez sur le nom du journal pour le VCN satellite B.

- Cliquez sur le menu déroulant Actions.

- Cliquez sur explorer avec la recherche dans les journaux.

- Dans Filtres personnalisés, entrez les filtres suivants.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.0.20'.

- Notez que le graphique à barres indique que des données de journal sont disponibles pour la source et la destination que nous utilisons dans le filtre.

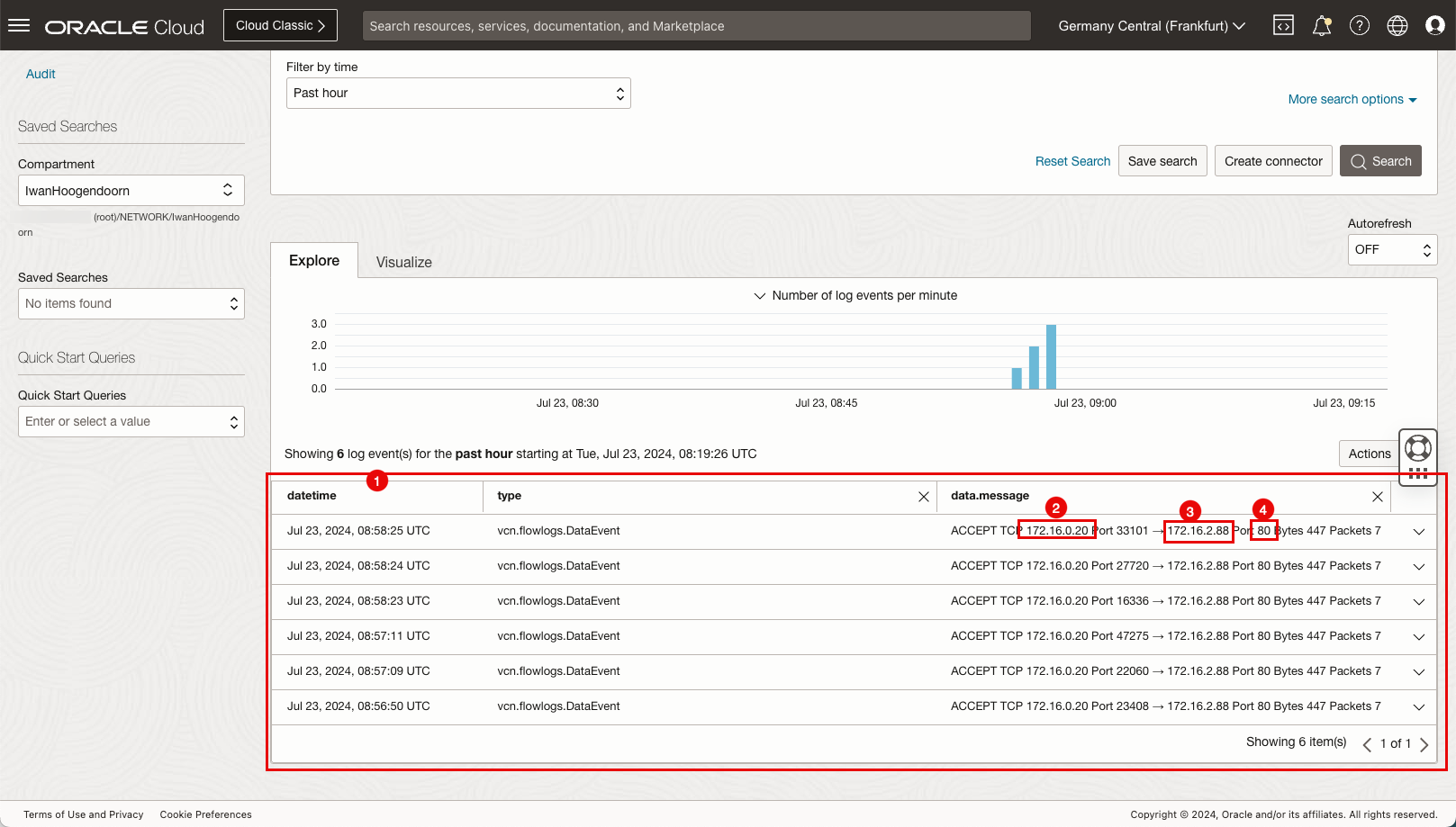

- Descendre.

- Notez la section de journalisation détaillée.

- Notez l'adresse IP source.

- Notez l'adresse IP de destination.

- Notez le port.

Point de journalisation F : Tcpdump sur l'instance B

- Allez à la session SSH de l'instance B.

- Notez la sortie tcpdump générée.

-

Sortie Tcpdump.

[opc@ih-instance-vcn-b ~]$ sudo tcpdump -i ens3 src 172.16.0.20 and port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489551 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491813 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491849 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492311 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492327 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493247 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493667 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284597 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.285040 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.285102 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285534 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285641 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285855 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286211 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.964151 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964645 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964694 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965157 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965243 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965612 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.966035 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.664041 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664613 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664620 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665349 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.666335 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666344 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666816 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], length 0 08:58:24.529970 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 ecr 0,nop,wscale 7], length 0 08:58:24.530465 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 0 08:58:24.530545 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 75: HTTP: GET / HTTP/1.1 08:58:24.531020 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531079 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531619 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 671443304], length 0 08:58:24.532042 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], length 0 08:58:25.562872 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 ecr 0,nop,wscale 7], length 0 08:58:25.563301 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 0 08:58:25.563424 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 75: HTTP: GET / HTTP/1.1 08:58:25.563812 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.563960 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.564877 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 671444337], length 0 08:58:25.565259 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], length 0 -

Analysez la sortie. Cette sortie indique que le trafic HTTP a été reçu de l'adresse IP du pare-feu hub.

- Première section de sortie de la demande de boucle qui a été effectuée.

- Deuxième section de sortie de la demande de boucle qui a été effectuée.

- Troisième section de sortie de la demande de boucle qui a été effectuée.

- DNS/IP source.

- DNS/IP de destination.

- Le port.

- Indicateurs TCP.

Note : Collectez les journaux, les captures de paquet et les tcpdump identiques au scénario 1 pour d'autres scénarios.

Scénario 2 : Suivre le paquet de l'instance du VCN satellite à l'instance de concentrateur

Scénario 3 : Suivre le paquet de l'instance du concentrateur à l'instance du VCN satellite

Scénario 4 : Suivre le paquet de l'instance du VCN satellite à Internet

Scénario 5 : Suivre le paquet de l'instance du VCN satellite au réseau de services OCI

Scénario 6 : Suivre le paquet de l'instance Hub à Internet

Scénario 7 : Suivre le paquet d'Internet à l'instance Hub

Scénario 8 : Suivre la trousse de l'instance sur place vers l'instance du VCN satellite

Scénario 9 : Suivre le paquet de l'instance du VCN satellite vers l'instance sur place

Scénario 10 : Suivre le paquet de l'ordinateur distant à l'équilibreur de charge pour l'instance du VCN satellite

Confirmation

- Auteur - Iwan Hoogendoorn (spécialiste du réseau OCI)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur la page docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal YouTube d'Oracle Learning. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Follow the Packets in a Hub and Spoke VCN Routing Architecture inside Oracle Cloud Infrastructure

G12471-02

August 2024