Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Introduction à l' niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles propres à votre environnement en nuage.

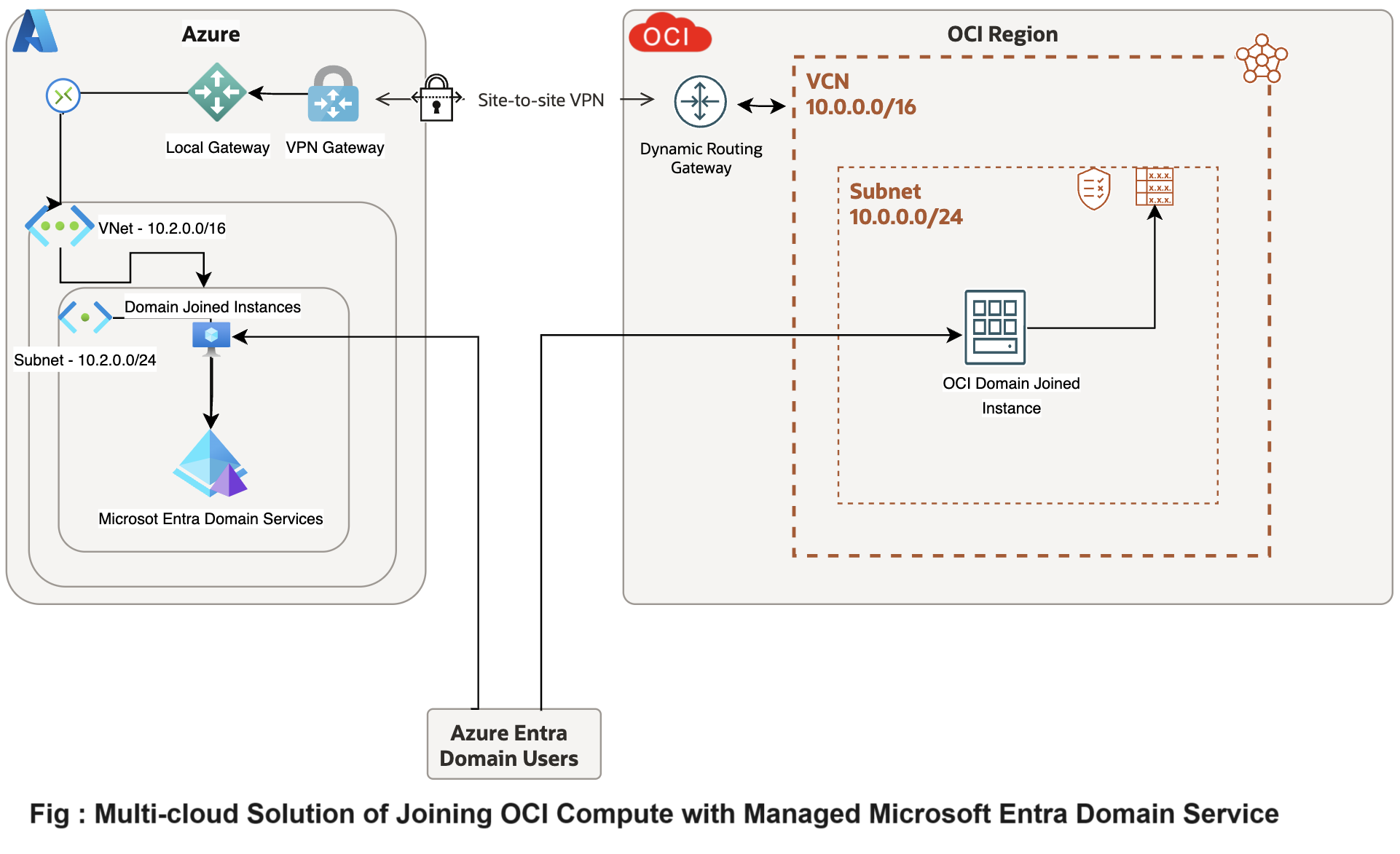

Intégrer des instances de calcul Oracle Cloud Infrastructure au domaine géré par les services Microsoft Entra Domain

Présentation

Dans les environnements infonuagiques hybrides et multinuages modernes, une gestion réseau efficace et une intégration transparente entre différents services en nuage sont essentielles. Un de ces défis d'intégration consiste à joindre une instance de calcul Oracle Cloud Infrastructure (OCI) à Microsoft Entra Domain Services (anciennement Azure Active Directory Domain Services). Cette configuration permet aux organisations d'exploiter les solides capacités de gestion des identités de Microsoft tout en exécutant des charges de travail de calcul sur OCI.

Pour ce faire, il est essentiel de configurer correctement l'infrastructure réseau, notamment les réseaux en nuage virtuels, les sous-réseaux et les tables de routage, et d'établir une connexion réseau entre OCI et Microsoft Azure. Cette connexion peut être obtenue à l'aide d'un RPV site à site OCI ou de solutions d'interconnexion dédiées telles qu'OCI FastConnect et Azure ExpressRoute. En outre, la gestion des options DHCP (Dynamic Host Configuration Protocol) dans OCI pour pointer vers les serveurs de système de noms de domaine (DNS) corrects de Microsoft Entra Domain Services est essentielle pour les opérations de jointure de domaine.

Ce tutoriel fournit un guide pour configurer des configurations réseau afin de permettre aux instances OCI de se joindre aux services Microsoft Entra Domain. Nous allons déployer des réseaux en nuage virtuels, établir un RPV site-à-site entre OCI et Azure, configurer des tables de routage pour la communication inter-nuage, créer et associer des jeux d'options DHCP ou avec des règles de transmission à Azure Managed ajoute des adresses IP de service dans le résolveur DNS dans OCI, déployer des instances de calcul et vérifier la connectivité et le processus de jointure de domaine. En suivant ces tâches, les organisations peuvent réaliser une intégration transparente entre OCI et Microsoft Azure, ce qui permet un environnement multinuage unifié et sécurisé.

Objectifs

- Intégrez les instances de calcul OCI au domaine géré Microsoft Entra Domain Services. Ce tutoriel fournit un guide simple pour configurer le transfert DNS dans OCI afin de l'intégrer aux services Microsoft Entra Domain. Nous créerons une instance de calcul, rejoindrons les résolveurs Microsoft Azure Entra Domain, les résolveurs DNS et les règles de transmission dans OCI pour diriger des interrogations de domaine spécifiques vers les services Microsoft Entra Domain sans modifier les options DHCP pour le VCN.

Préalables

-

Locations OCI et Microsoft Azure Cloud.

-

Autorisations de location OCI et Microsoft Azure pour déployer et mettre à jour les ressources.

-

Connaissance de base du service réseau : DNS, DHCP et acheminement réseau.

Tâche 1 : Configurer un RPV site à site ou une interconnexion dédiée entre OCI et Microsoft Azure

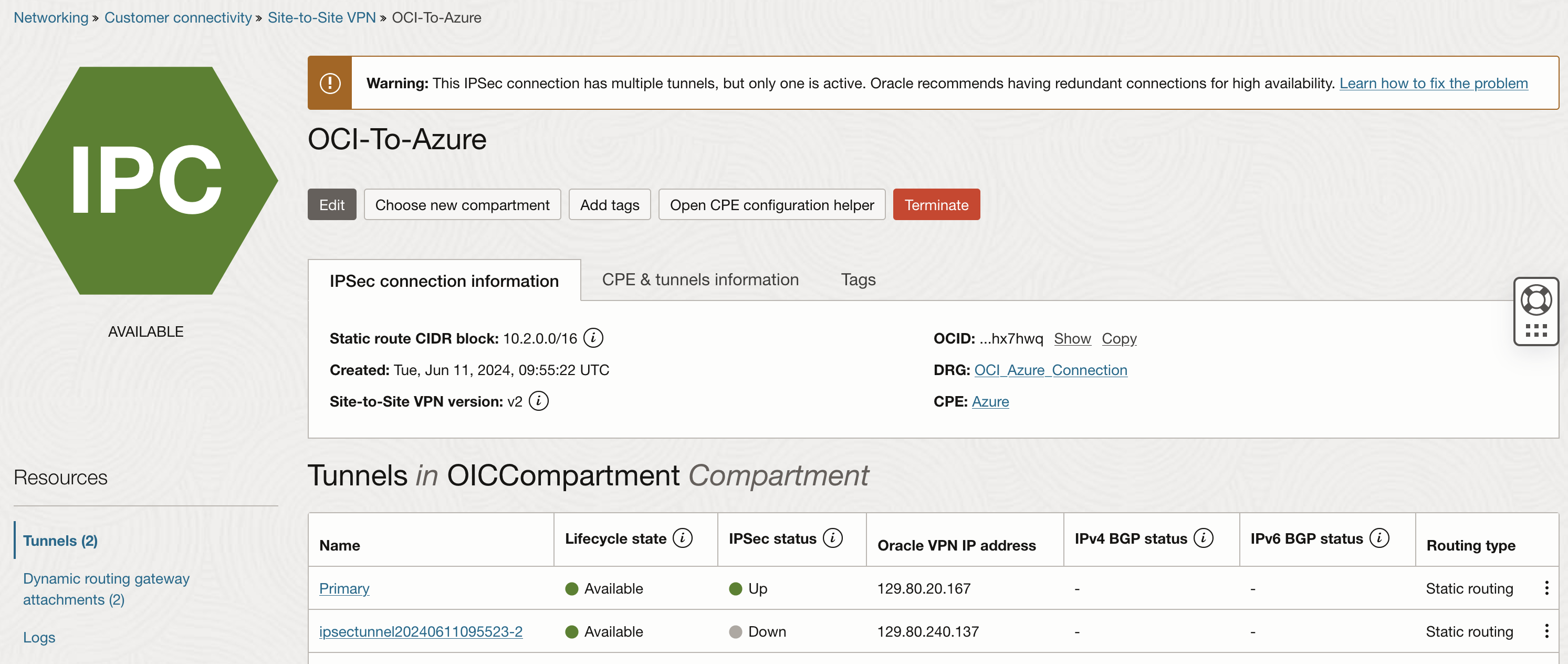

Pour permettre une communication sécurisée entre OCI et Microsoft Azure, nous utilisons un RPV site-à-site. Ce RPV crée un tunnel sécurisé sur Internet, connectant le réseau en nuage virtuel (VCN) d'OCI au réseau virtuel d'Azure (VNet). Pour les entreprises nécessitant une fiabilité élevée, une faible latence et une bande passante dédiée, OCI FastConnect est préférable. OCI FastConnect offre une connexion privée, en contournant l'Internet public pour une sécurité améliorée et une performance uniforme. Cependant, dans cette configuration, nous optons pour la simplicité et la rentabilité d'un VPN site à site, ce qui est essentiel pour l'intégration de services tels que Microsoft Entra Domain Services. Pour plus d'informations, voir Connexion RPV à Azure.

-

Créez et configurez une passerelle RPV dans OCI.

-

Connectez-vous à la console OCI, allez à Réseau et sélectionnez Passerelle de routage dynamique (DRG).

-

Créez une passerelle DRG et attachez-la à votre réseau VCN. Pour ce tutoriel, le VCN OCI est

10.0.0.0/16. -

Configurez un objet d'équipement local d'abonné (CPE) avec l'adresse IP publique de la passerelle RPV Azure.

-

Créez une connexion IPSec entre la passerelle DRG et la passerelle RPV Azure, à l'aide de la configuration IPSec fournie.

-

-

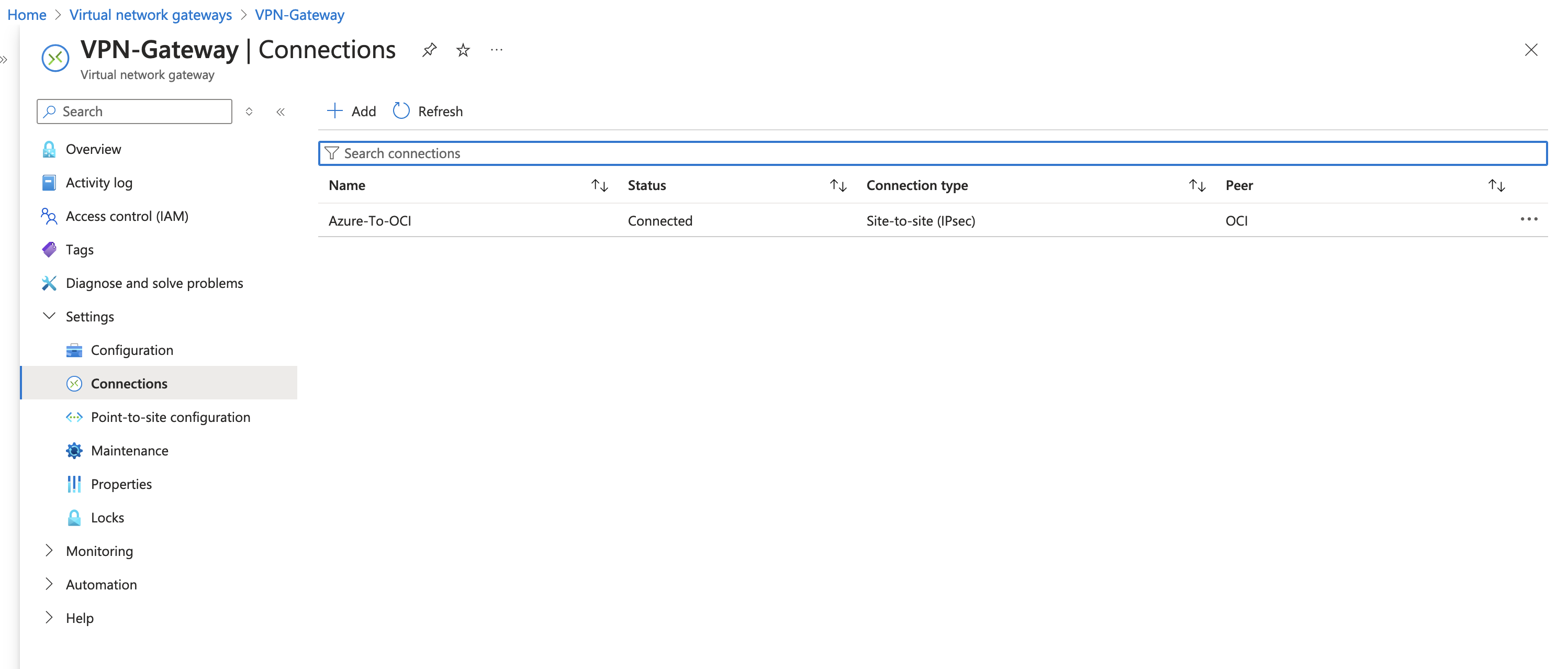

Configurez la passerelle RPV dans Microsoft Azure.

-

Connectez-vous au portail Microsoft Azure et naviguez jusqu'à Passerelle de réseau virtuel.

-

Créez une passerelle VPN dans Azure VNet. Pour ce tutoriel, Azure VNet est

10.2.0.0/16. -

Configurez une passerelle de réseau local avec l'adresse IP publique de la passerelle RPV OCI.

-

Établissez une connexion RPV IPSec à la passerelle DRG OCI à l'aide des détails de configuration d'OCI.

-

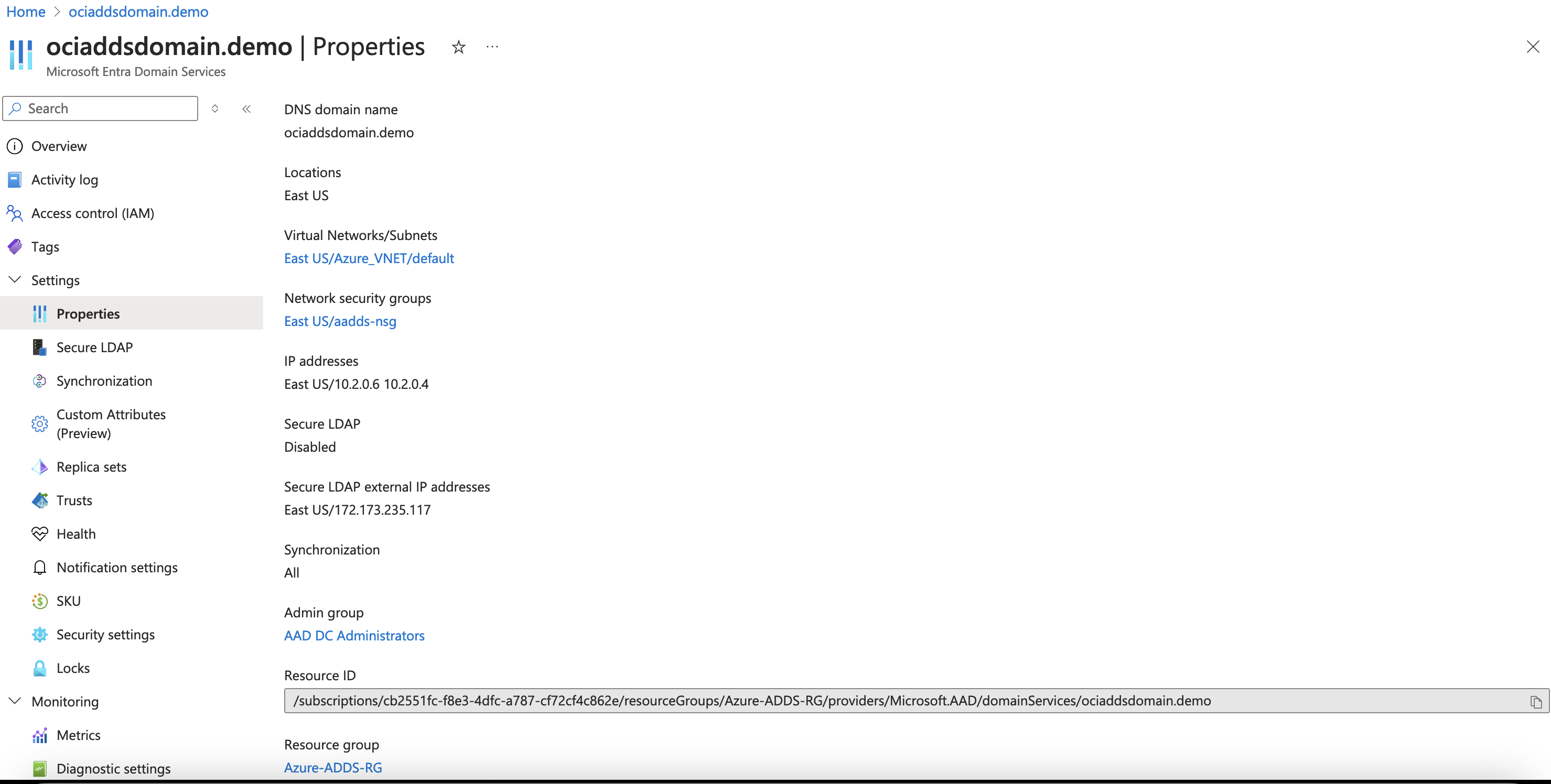

Tâche 2 : Configurer les services Microsoft Entra Domain

Après avoir établi le RPV site-à-site entre OCI et Microsoft Azure, procédez à la configuration de Microsoft Entra Domain Services dans Microsoft Azure. Ce service simplifie la gestion des identités avec des fonctionnalités telles que la jointure de domaine et le protocole LDAP (Lightweight Directory Access Protocol), sans avoir besoin de contrôleurs de domaine traditionnels.

-

Déployer et configurer Microsoft Entra Domain Services dans Microsoft Azure.

-

Déployez Microsoft Entra Domain Services à l'aide du portail Microsoft Azure.

-

Configurer les paramètres de domaine pour répondre aux besoins organisationnels.

-

Assurez-vous d'utiliser un sous-réseau dans le même VCN où le RPV site à site avec OCI est configuré.

-

-

Obtenez les adresses IP privées des serveurs DNS de Microsoft Entra Domain Services.

-

Notez les adresses IP privées des serveurs DNS liés aux services Microsoft Entra Domain.

-

Configurez ces adresses IP pour la résolution de DNS dans le réseau en nuage virtuel (VCN) d'OCI afin d'activer la résolution des noms de domaine.

-

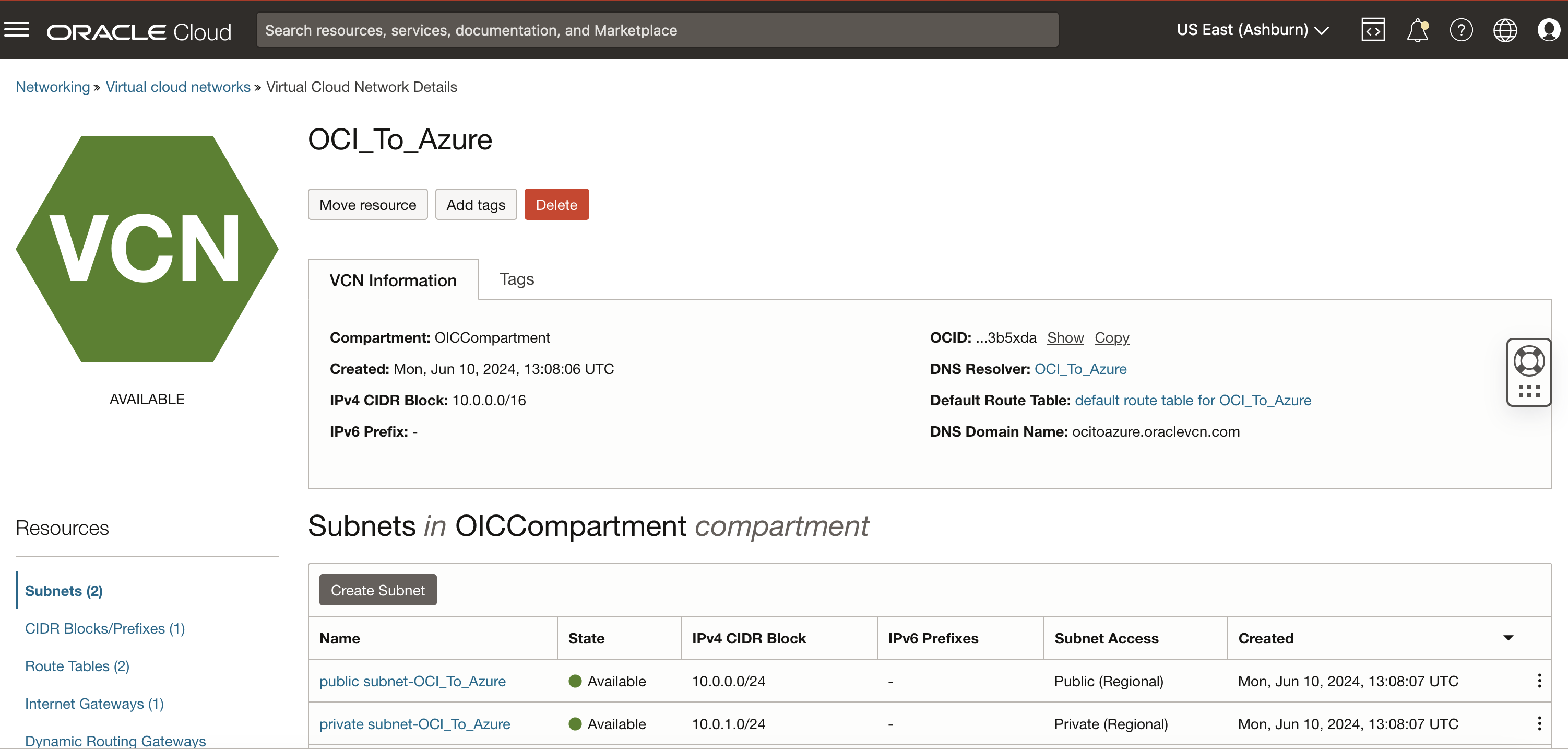

Tâche 3 : Configurer la résolution DNS dans le VCN OCI

Configurez la résolution DNS dans le réseau en nuage virtuel (VCN) d'OCI pour activer la résolution des noms de domaine. Utilisez le même VCN que celui où vous avez configuré le RPV site à site OCI établi avec Microsoft Azure.

-

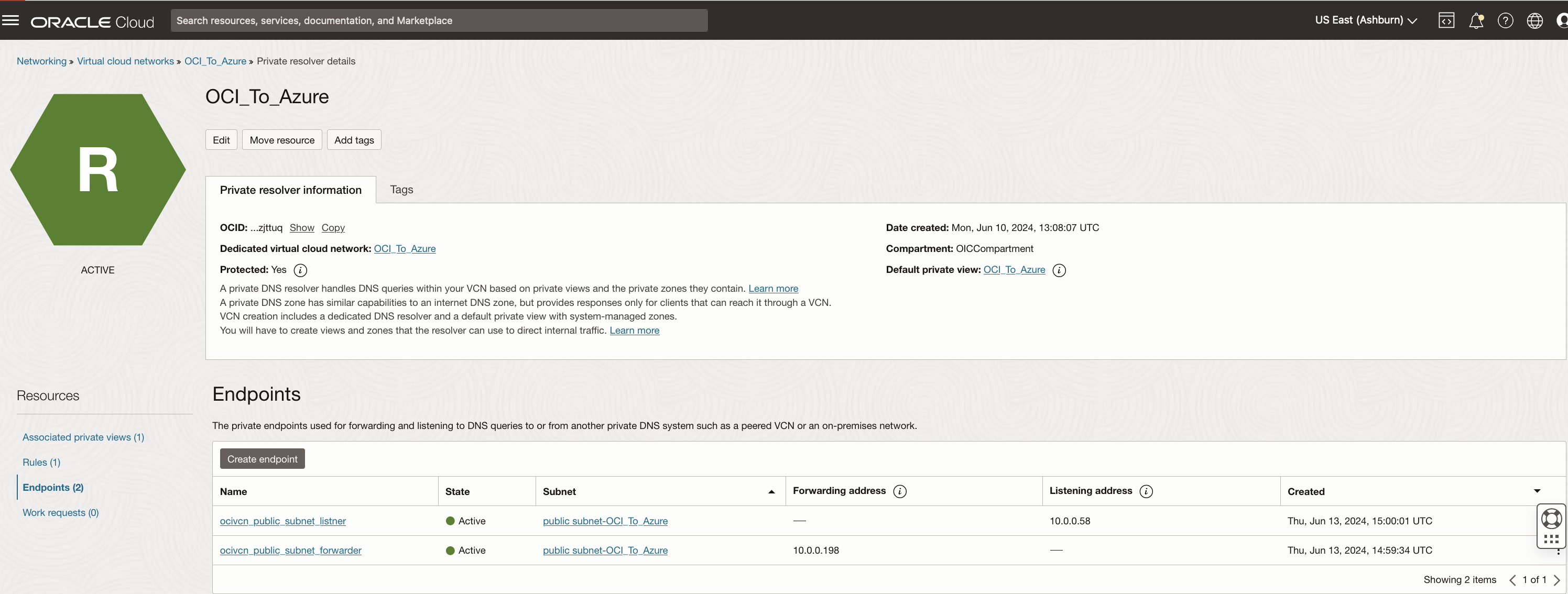

Allez à la console OCI, naviguez jusqu'à Réseau, Réseau en nuage virtuel et Résolveur DNS.

-

Créez des points d'extrémité d'écoute et de transmission.

-

Configurez des points d'extrémité pour transférer des interrogations DNS pour le domaine géré par Microsoft Entra Domain Services.

-

Sous Points d'extrémité, cliquez sur Créer un point d'extrémité pour configurer le transfert DNS.

-

Entrez le nom du point d'extrémité.

-

Sélectionnez un sous-réseau VCN dans la liste (même sous-réseau VCN pour lequel vous avez configuré le site à site avec Azure VNet) et sélectionnez le type de point d'extrémité Transfert. Laissez les champs facultatifs et cliquez sur Créer.

-

Répétez les sous-étapes 1 à 4 pour les points d'extrémité d'écoute.

-

-

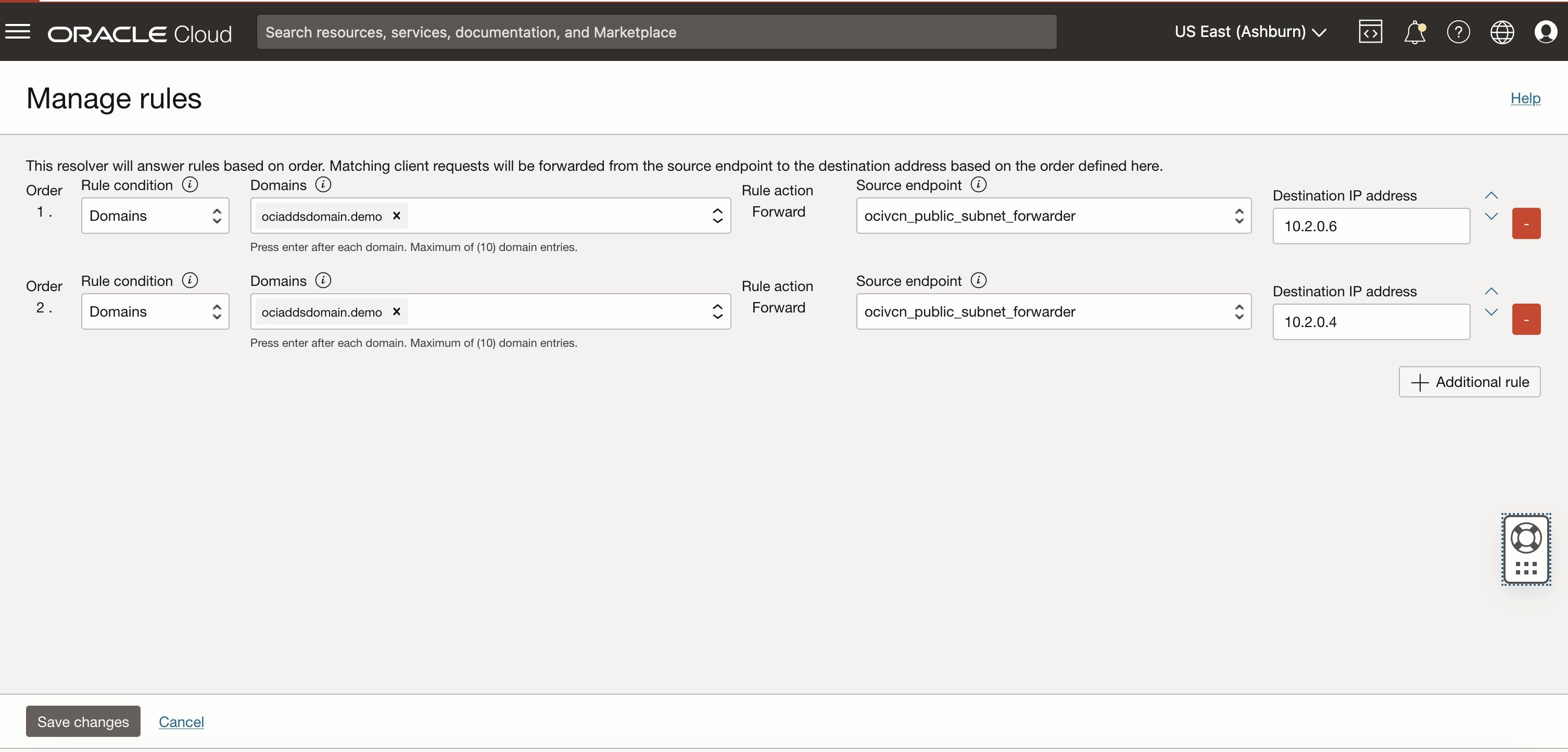

Configurez des règles dans OCI.

-

Définissez des règles pour contrôler le trafic DNS au sein du VCN.

-

Configurez les règles de transfert pour diriger les interrogations du domaine géré par Microsoft Entra Domain Services vers les points d'extrémité créés dans la tâche 3.2.

-

Sous Condition de règle, cliquez sur Domaines et sur Gérer les règles.

-

Dans Domaines, entrez le domaine créé dans la tâche 2.

-

Sous Point d'extrémité source, sélectionnez les points d'extrémité créés dans la tâche 3.2.

-

Entrez l'adresse IP de Microsoft Entra Domain Services indiquée dans la tâche 2.

-

Répétez les sous-étapes 1 à 6 pour la deuxième adresse IP.

-

La résolution de DNS configurée dans le VCN OCI garantit que les instances OCI peuvent résoudre en toute sécurité les noms de domaine gérés par les services Microsoft Entra Domain sur la connexion RPV établie à Microsoft Azure.

Note : Si vous voulez transformer les serveurs Microsoft Entra Domain en serveurs DNS des instances OCI, vous pouvez ignorer la tâche 3 et modifier les options DHCP par défaut -> Type DNS : Sélectionner Résolveur personnalisé -> Entrez l'adresse IP des serveurs de DNS (adresses IP du service de domaine Azure) -> Sélectionnez le domaine de recherche personnalisé et, sous la mention du domaine de recherche, le nom de domaine du "service de domaine Microsoft Entra créé". Arrêtez et démarrez tous les serveurs d'OCI pour qu'ils soient pris en compte.

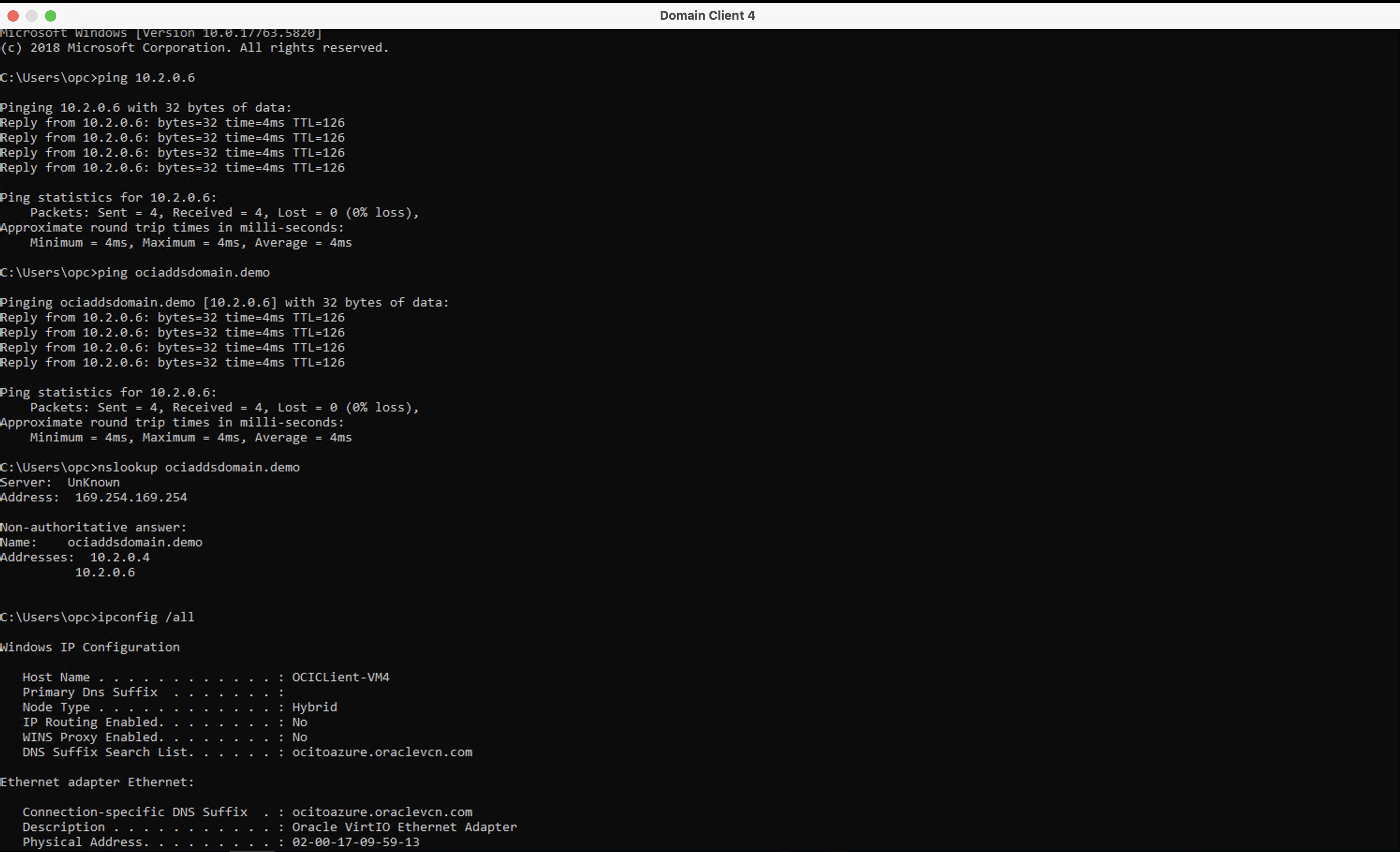

Tâche 4 : Vérifier la configuration DNS et la connectivité réseau

Nous avons configuré la résolution DNS dans le VCN OCI et les machines virtuelles déployées. Vérifiez maintenant la configuration et l'activation du ping ICMP (Internet Control Message Protocol) sur l'adresse IP Microsoft Entra Domain Services à partir des instances Windows Server d'OCI.

-

Créez une machine virtuelle Windows Server dans OCI.

-

Allez à la console OCI, naviguez jusqu'à Calcul et Instances.

-

Cliquez sur Créer une instance.

-

Sélectionnez l'image Windows Server 2016 ou 2019 Standard dans les images disponibles.

-

Spécifiez le sous-réseau où la résolution DNS et la connectivité RPV sont configurées.

-

Configurez les autres détails de l'instance selon les besoins (forme, volume de démarrage et réseau).

-

-

Configurez des règles de sécurité de réseau dans OCI.

-

Allez à la console OCI, naviguez jusqu'à Réseau et Réseaux en nuage virtuels.

-

Modifiez la liste de sécurité associée au sous-réseau dans lequel votre machine virtuelle Windows Server est déployée.

-

Ajoutez une règle de trafic entrant pour autoriser le trafic TCP sur le port

3389(RDP) à partir de votre réseau. -

Ajoutez une règle de trafic entrant pour autoriser le trafic ICMP (ping) à partir de l'intervalle CIDR Azure VNet (

10.2.0.0/16) vers l'adresse IP des machines virtuelles Azure.

-

-

Vérifier la connectivité réseau.

-

Connectez-vous à la machine virtuelle Windows Server dans OCI.

-

Ouvrez l'invite de commande et utilisez la commande

pingpour tester la connectivité à l'adresse IP privée des services de domaine Microsoft Entra.Exemples de commandes :

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

Le test ping et

nslookupICMP confirme la connectivité entre les instances Windows Server d'OCI et les services Microsoft Entra Domain. -

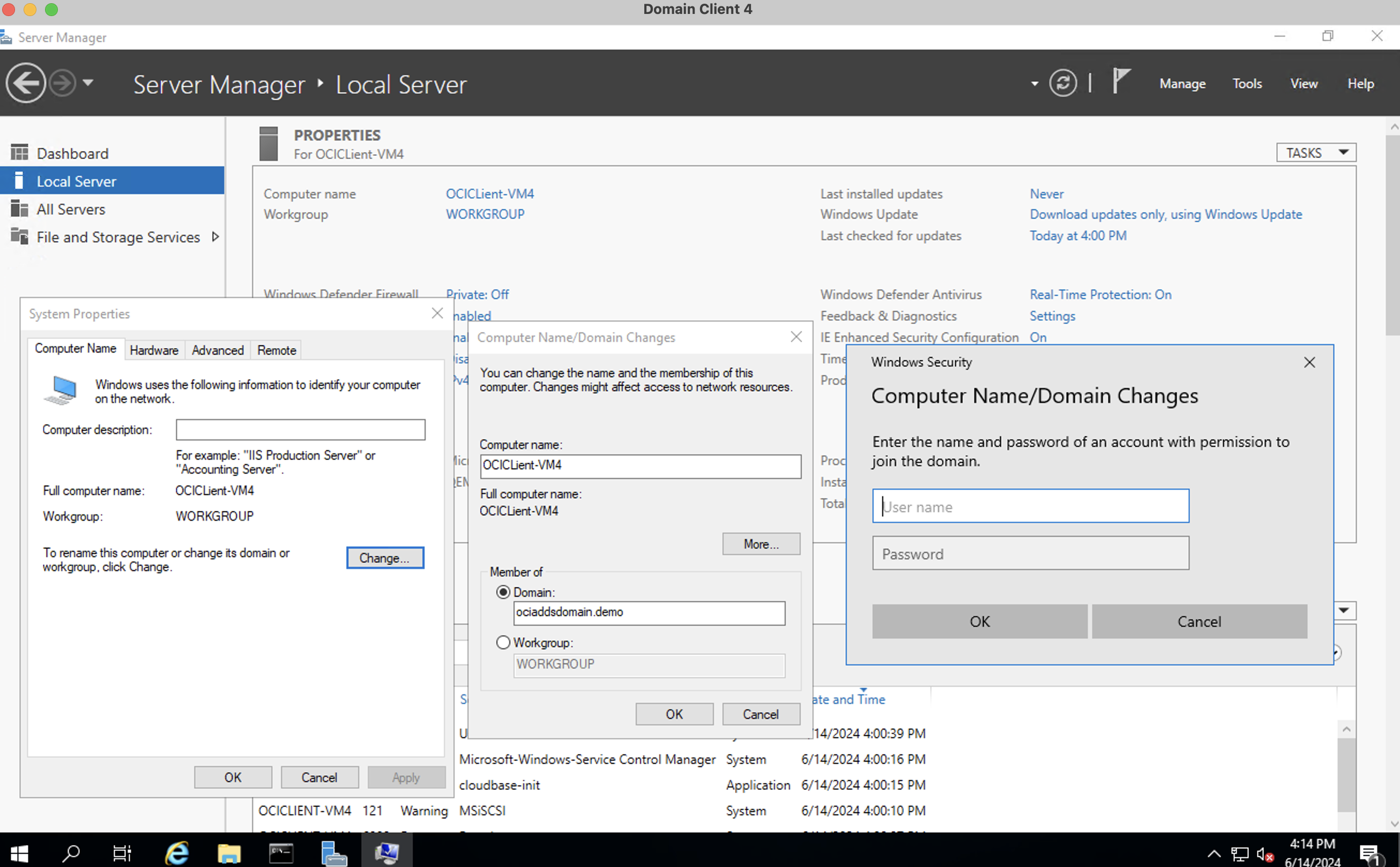

Tâche 5 : Rejoindre Windows Server VM aux services Microsoft Entra Domain

Après avoir vérifié la connectivité DNS et réseau, la tâche suivante consiste à joindre votre machine virtuelle Windows Server OCI aux services Microsoft Entra Domain. Suivez ces étapes pour terminer le processus de jointure de domaine.

-

Accédez aux propriétés du système.

-

Dans le gestionnaire de serveurs, cliquez sur Serveur local dans le volet de gauche.

-

Dans la section Propriétés, cliquez sur Nom de l'ordinateur/ WorkGroup pour afficher la fenêtre des propriétés du système.

-

-

Joignez le domaine.

-

Cliquez sur Modifier dans la fenêtre Propriétés du système.

-

Sélectionnez Domaine et entrez le nom de domaine Microsoft Entra Domain Services.

-

Cliquez sur OK.

-

-

Entrer les données d'identification.

- À l'invite, entrez les données d'identification d'un utilisateur membre du groupe Administrateurs de centre de données AAD.

- Utilisez le format

username@domain.com, Utilisateurs Microsoft Entra ID qui sont membres du groupe d'administrateurs AAD DC Administrators.

- Utilisez le format

- À l'invite, entrez les données d'identification d'un utilisateur membre du groupe Administrateurs de centre de données AAD.

-

Redémarrez la machine virtuelle pour terminer le processus de jointure de domaine.

En suivant ces tâches, votre machine virtuelle Windows Server dans OCI sera jointe aux services Microsoft Entra Domain.

Liens connexes

Confirmation

- Auteur - Akarsha I K (architecte en nuage)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur la page docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal YouTube d'Oracle Learning. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10591-01

June 2024