Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Introduction à l' niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles propres à votre environnement en nuage.

Désactiver la capacité de mot de passe local OCI des utilisateurs provisionnés à partir d'Okta à l'aide du mappage d'attributs Okta

Présentation

Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) fournit des fonctions de gestion des identités et des accès telles que l'authentification, l'authentification unique et la gestion du cycle de vie des identités pour OCI, ainsi que pour les applications Oracle et non Oracle, qu'elles soient SaaS, hébergées dans le nuage ou sur place. Il est recommandé de provisionner vos identités à partir d'une source fiable telle que Okta ou Microsoft Entra ID à l'aide du provisionnement SCM (System for Cross-domain Identity Management). SCIM vous permet de créer, de lire, de mettre à jour et de supprimer des ressources pour des entités telles que des utilisateurs et des groupes. En supposant que le provisionnement SCIM est déjà configuré entre Okta et le service IAM pour OCI et que les utilisateurs/groupes sont provisionnés vers le service IAM pour OCI à partir d'Okta, vous pouvez toutefois le configurer si ce n'est pas le cas. Pour plus d'informations, voir Gestion du cycle de vie des identités entre OCI et Okta.

Dans ce tutoriel, nous désactiverons la fonction de mot de passe local pour un utilisateur du service IAM OCI poussé à partir d'Okta, car notre objectif est que les utilisateurs provisionnés à partir d'Okta doivent toujours s'authentifier à partir d'Okta et ne doivent pas utiliser un mot de passe local du service IAM OCI pour se connecter.

Objectifs

- Désactiver la capacité de mot de passe local OCI des utilisateurs provisionnés à partir d'Okta à l'aide du mappage d'attributs Okta.

Préalables

-

Configurer Identity Lifecycle Management entre OCI et Okta.

-

Un compte Okta doté des privilèges d'administrateur pour configurer les attributs de provisionnement.

Tâche 1 : Créer un attribut personnalisé dans l'application de provisionnement Okta

-

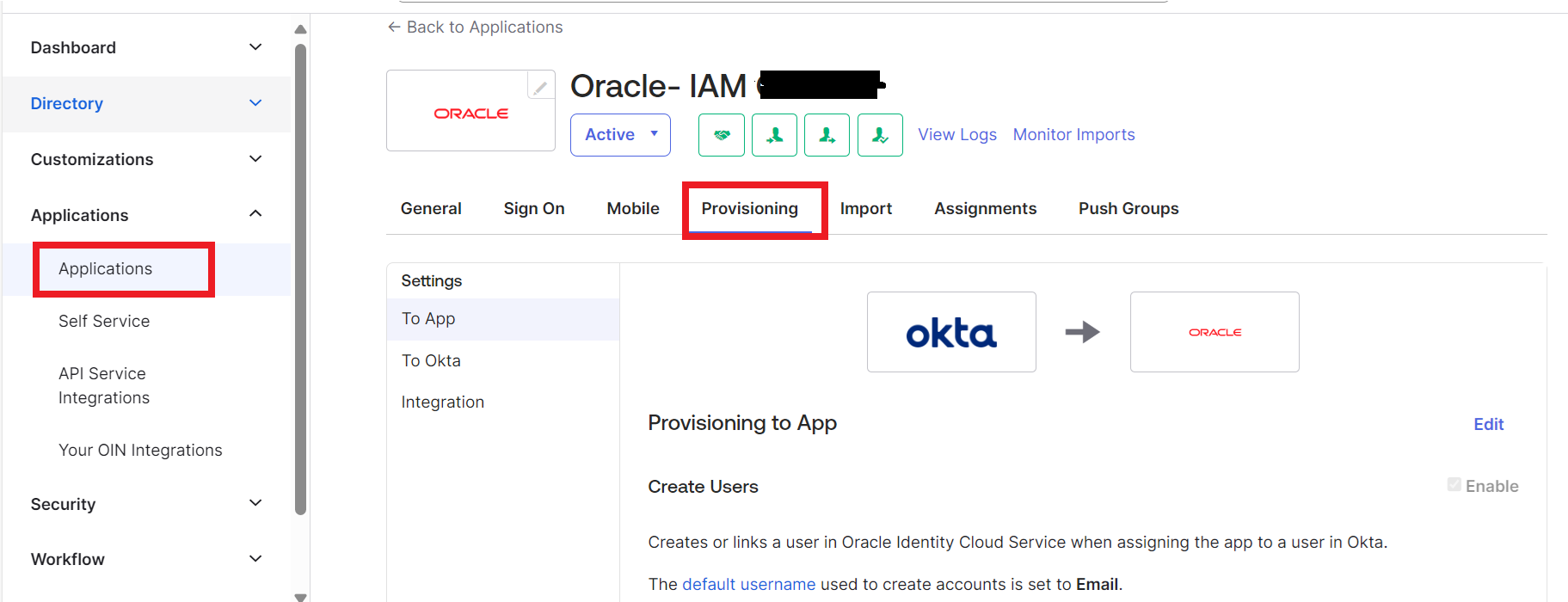

Connectez-vous à l'instance Okta, allez à Applications et cliquez sur l'application que vous avez utilisée pour le provisionnement. Cliquez sur Provisionnement.

-

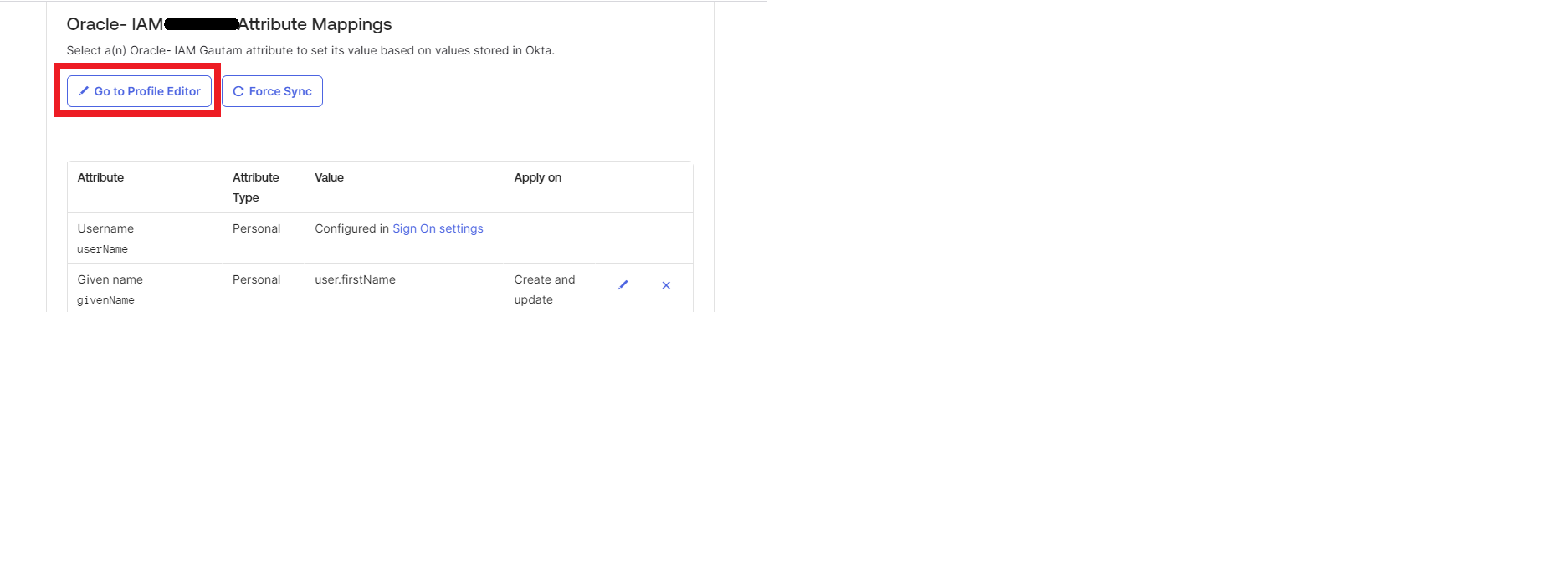

Cliquez sur Aller à l'éditeur de profil.

-

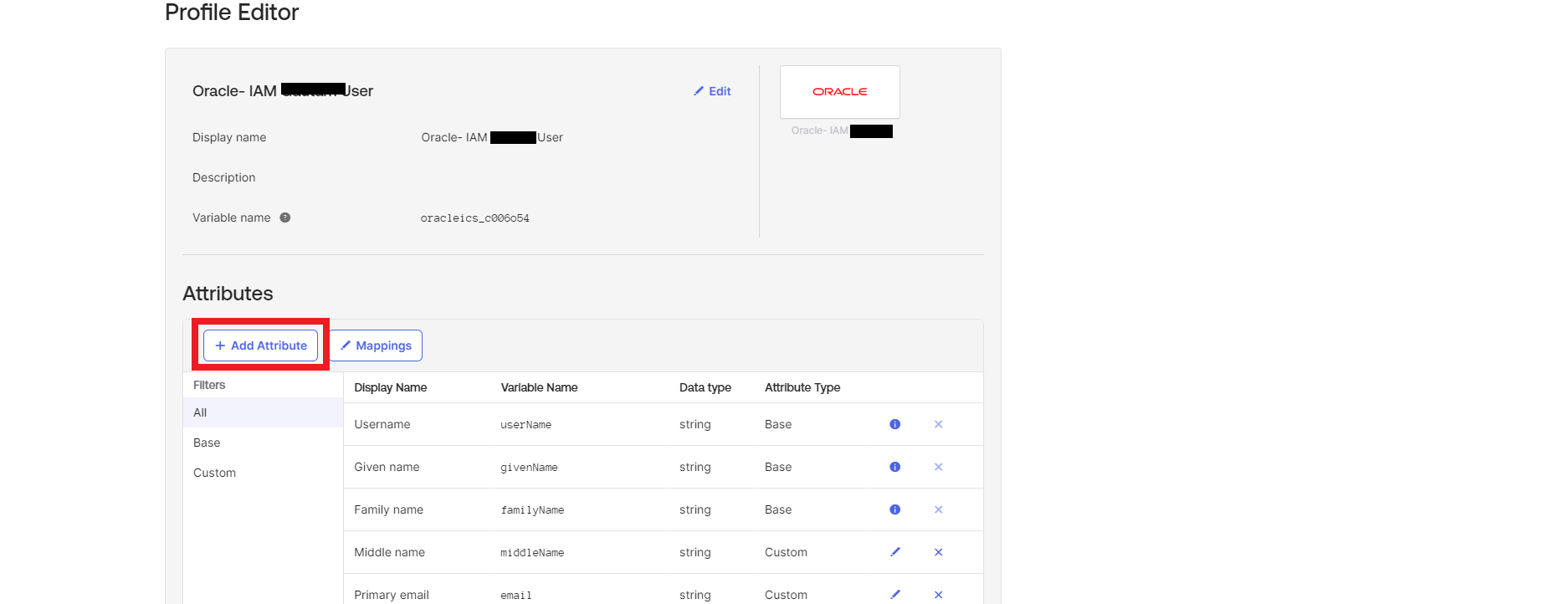

Dans la section Attributs, cliquez sur Ajouter un attribut.

-

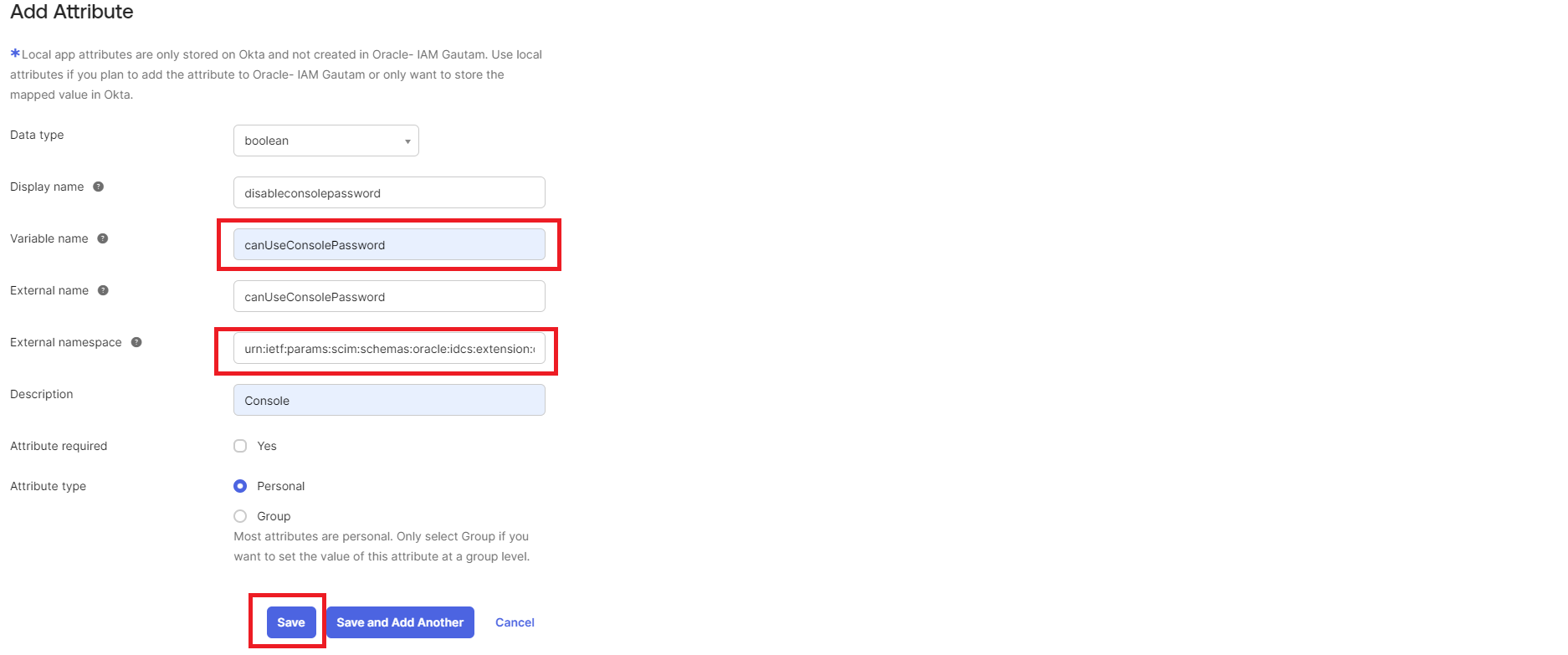

Entrez les informations suivantes et cliquez sur Enregistrer.

- Espace de noms externe : La valeur de l'espace de noms externe doit être

urn:ietf:params:scim:schemas:oracle:idcs:extension:capabilities:User.

L'attribut est maintenant créé et la tâche suivante consiste à le mapper.

- Espace de noms externe : La valeur de l'espace de noms externe doit être

Tâche 2 : Mapper l'attribut à synchroniser d'Okta à IAM OCI

-

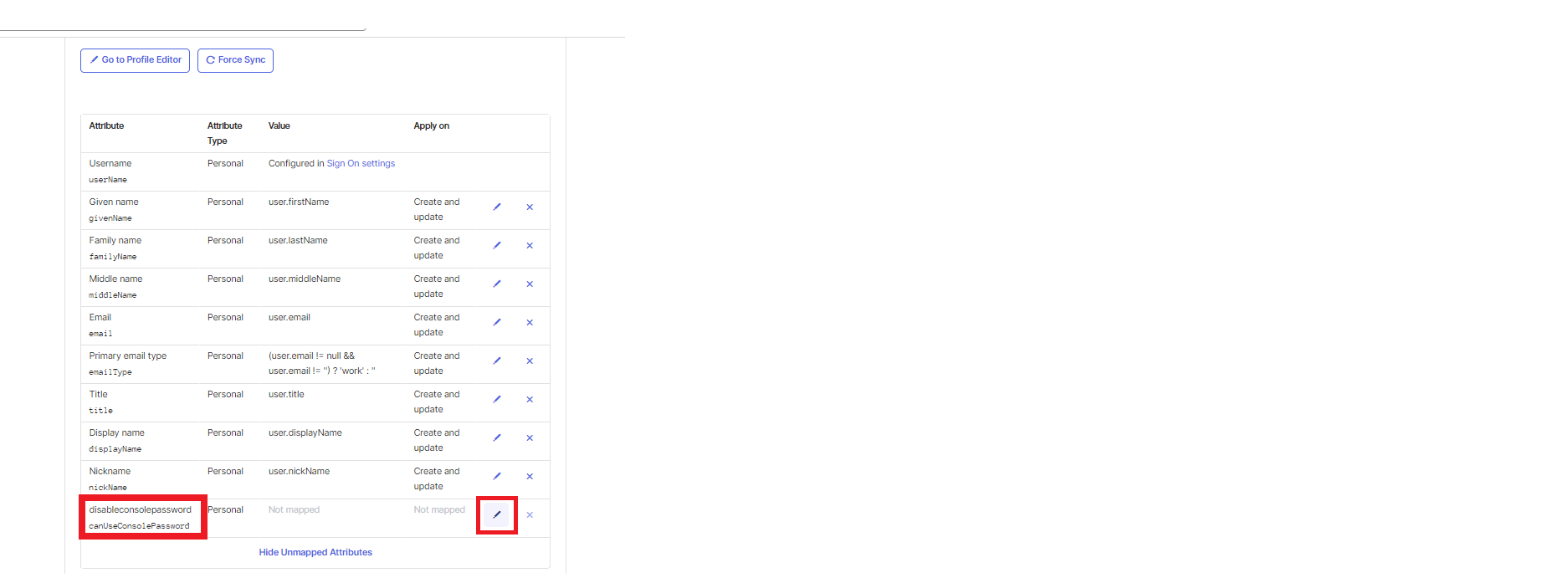

Allez à l'application utilisée pour le provisionnement. Sous Provisionnement, cliquez sur Afficher les attributs non mappés.

-

Vous pourrez voir l'attribut que vous avez créé dans la tâche 1, mais il sera actuellement affiché comme non mappé. Pour le mapper, cliquez sur l'icône Modifier.

-

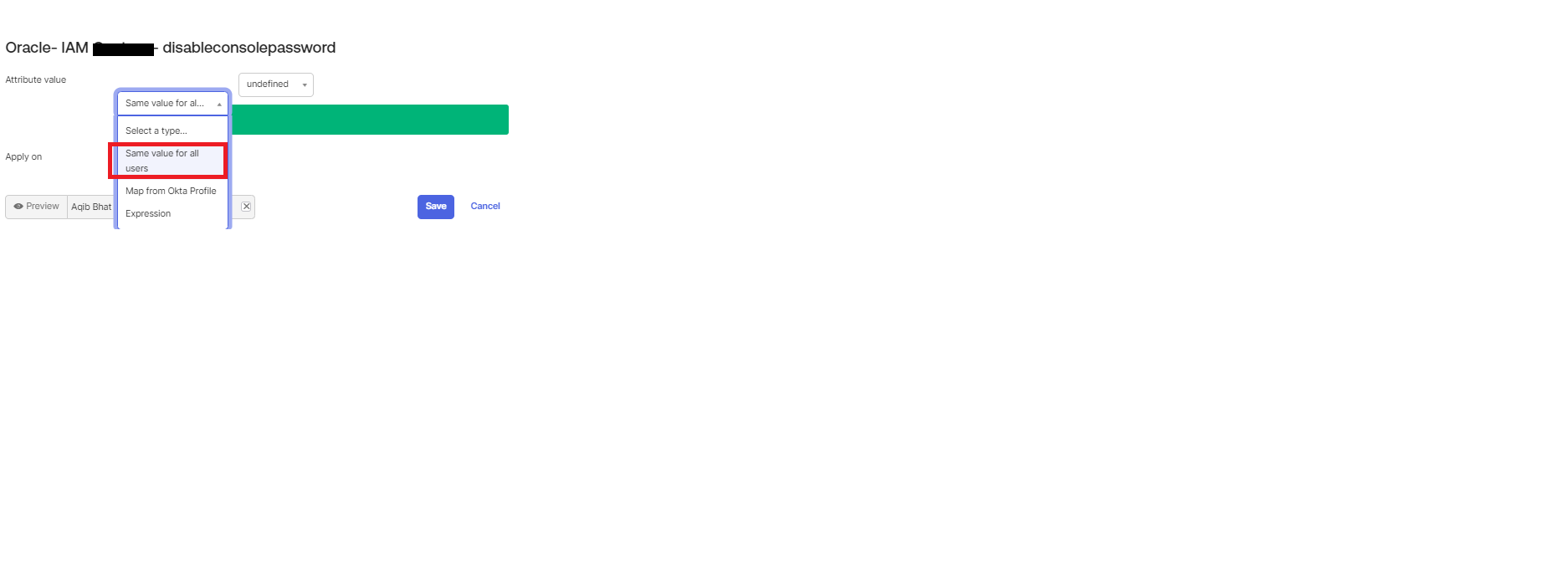

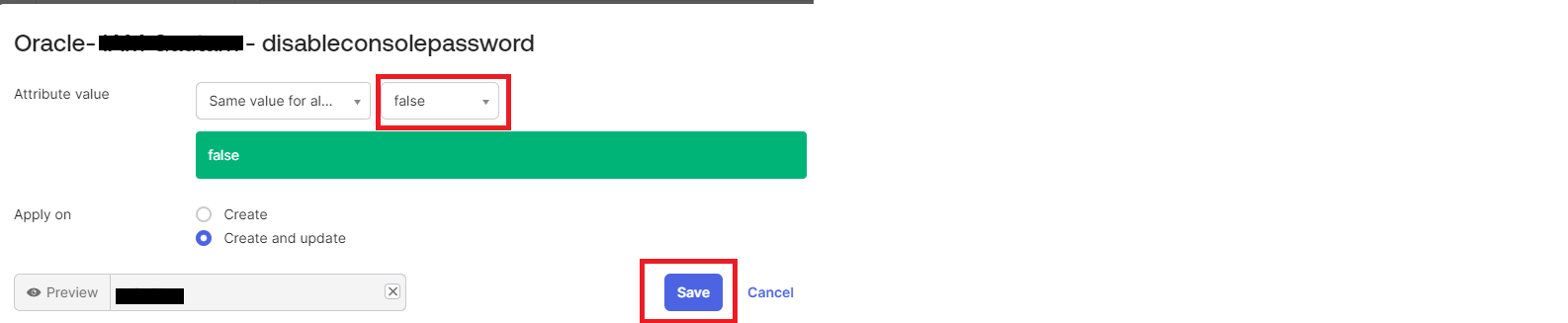

Dans Valeur d'attribut, sélectionnez la même valeur pour tous les utilisateurs et réglez la valeur à Faux.

-

Dans Appliquer sur, sélectionnez Créer et mettre à jour et cliquez sur Enregistrer.

-

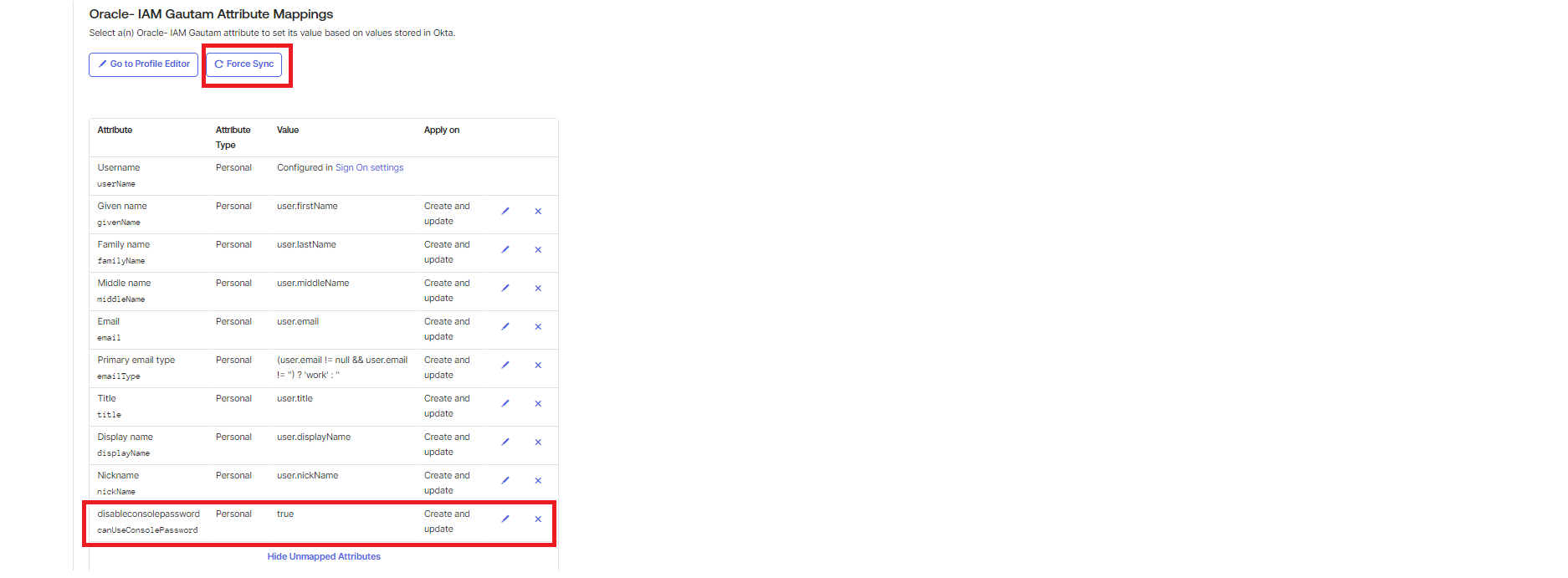

Une fois l'attribut mappé, cliquez sur Forcer la synchronisation pour forcer la mise à jour de cette modification dans le service IAM pour OCI.

Après quelques minutes, vous pouvez vérifier que la fonctionnalité de mot de passe local de tous les utilisateurs poussés à partir d'Okta est désactivée et que les utilisateurs ne peuvent plus utiliser leurs mots de passe locaux pour se connecter.

Liens connexes

Confirmation

- Auteur - Aqib Javid Bhat (ingénieur en nuage principal)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur la page docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal YouTube d'Oracle Learning. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Disable the OCI Local Password Capability of Users Provisioned from Okta using Okta Attribute Mapping

G14611-01

September 2024