Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Démarrer avec le niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments d'Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles qui sont propres à votre environnement en nuage.

Configurer un RPV site à site pour Oracle Cloud Infrastructure Site-to-Site VPN avec routage statique entre deux régions OCI

Présentation

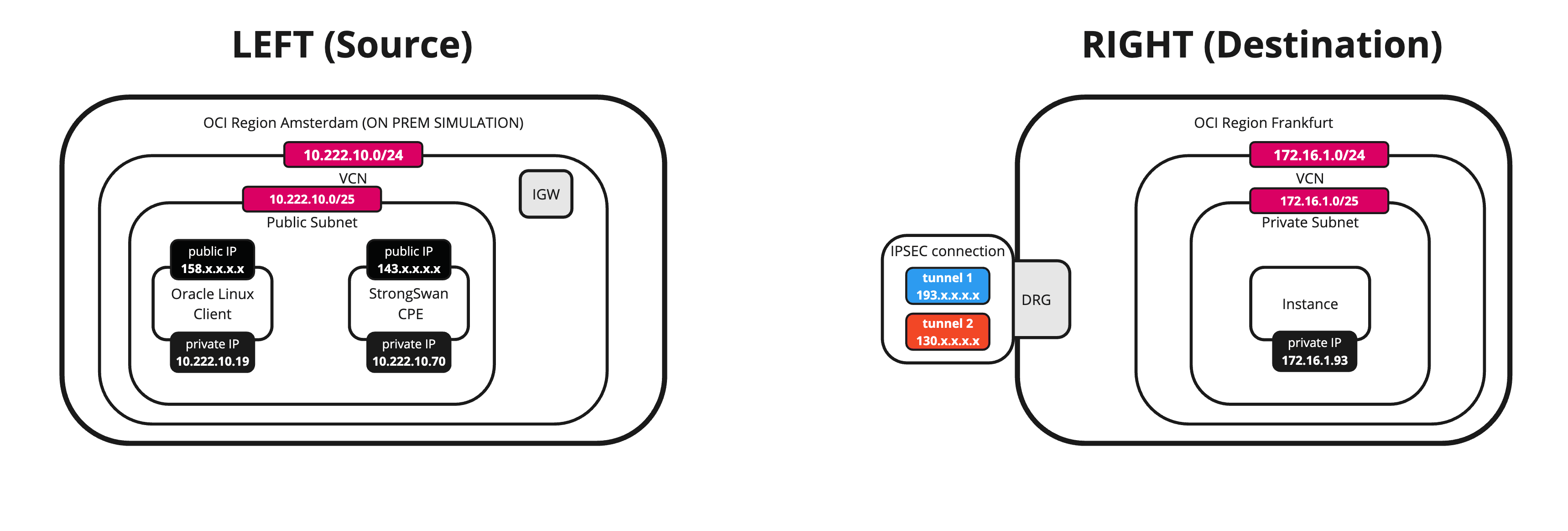

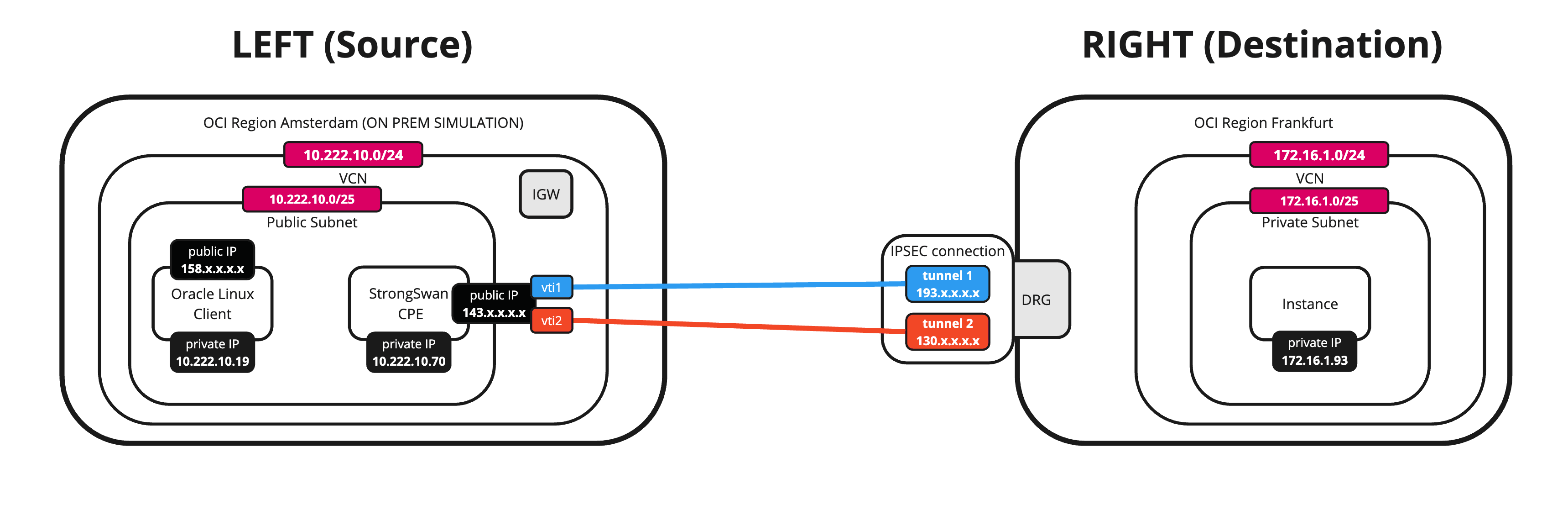

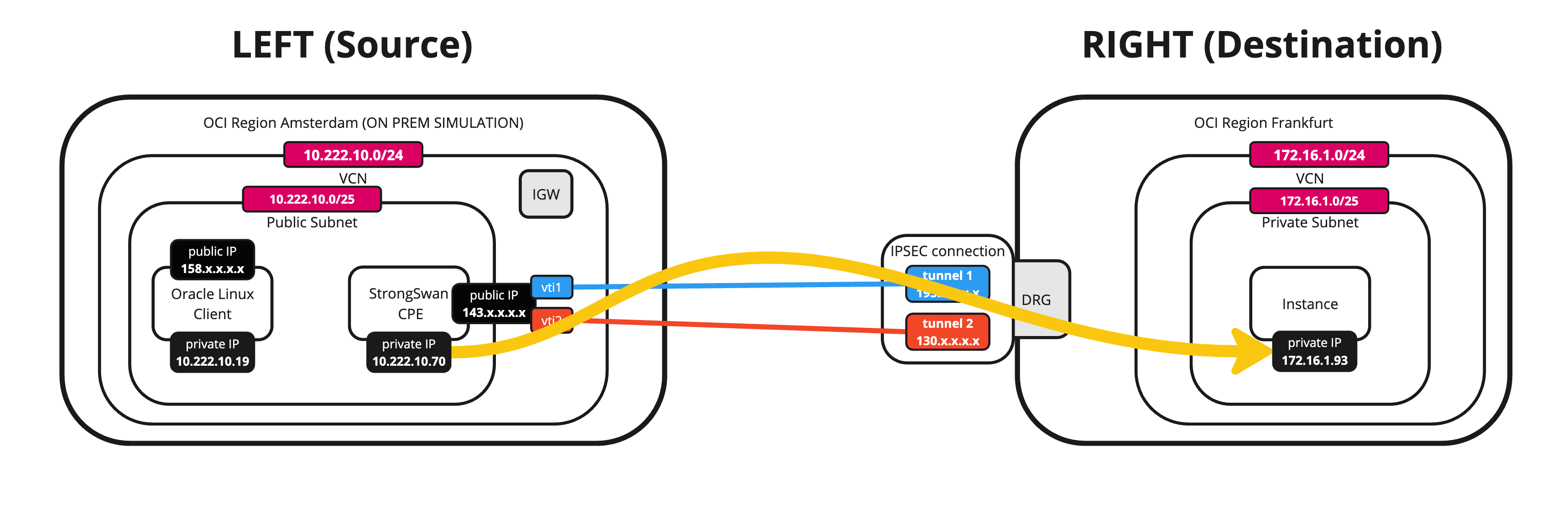

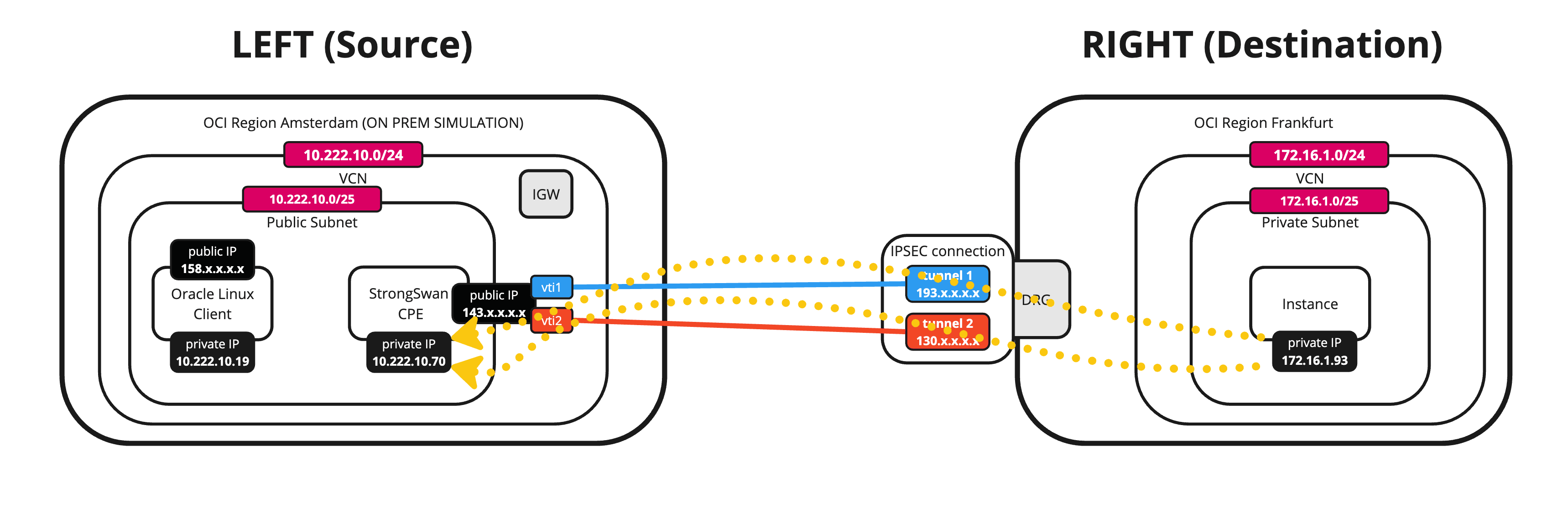

Lorsque vos applications, bases de données ou services sont répartis dans différentes régions ou locataires Oracle Cloud Infrastructure, la méthode privilégiée pour activer la communication réseau entre eux est l'appairage de connexion d'appairage distant (RPC). Si l'appairage RPC n'est pas possible, vous pouvez établir une connexion RPV site à site OCI IPSec. Bien qu'OCI ne prenne pas directement en charge la création d'un RPV site à site OCI IPSec à l'aide de la passerelle de routage dynamique (DRG), vous pouvez configurer un point d'extrémité RPV personnalisé (comme Libreswan) d'un côté et utiliser la passerelle DRG de l'autre pour établir cette connexion.

Vous pouvez également utiliser cette méthode si vous devez configurer un RPV site à site OCI entre les applications sur place et OCI et si vous ne voulez pas utiliser la passerelle DRG en tant que point d'extrémité de réseau privé virtuel (RPV), mais en tant que point d'extrémité de RPV personnalisé.

Objectifs

-

Configurez un RPV site à site OCI avec routage statique entre deux régions OCI à l'aide de Libreswan en tant qu'équipement local d'abonné (CPE) d'un côté et de la passerelle DRG de l'autre.

Nous connecterons deux régions OCI différentes à l'aide d'un RPV IPSec avec deux tunnels et avec l'option multichemin à coût égal (ECMP). Nous utiliserons un équipement local d'abonné avec le logiciel Libreswan dans une région OCI et le RPV site à site OCI configuré sur la passerelle DRG de l'autre région.

Préalables

-

Créez deux régions OCI.

-

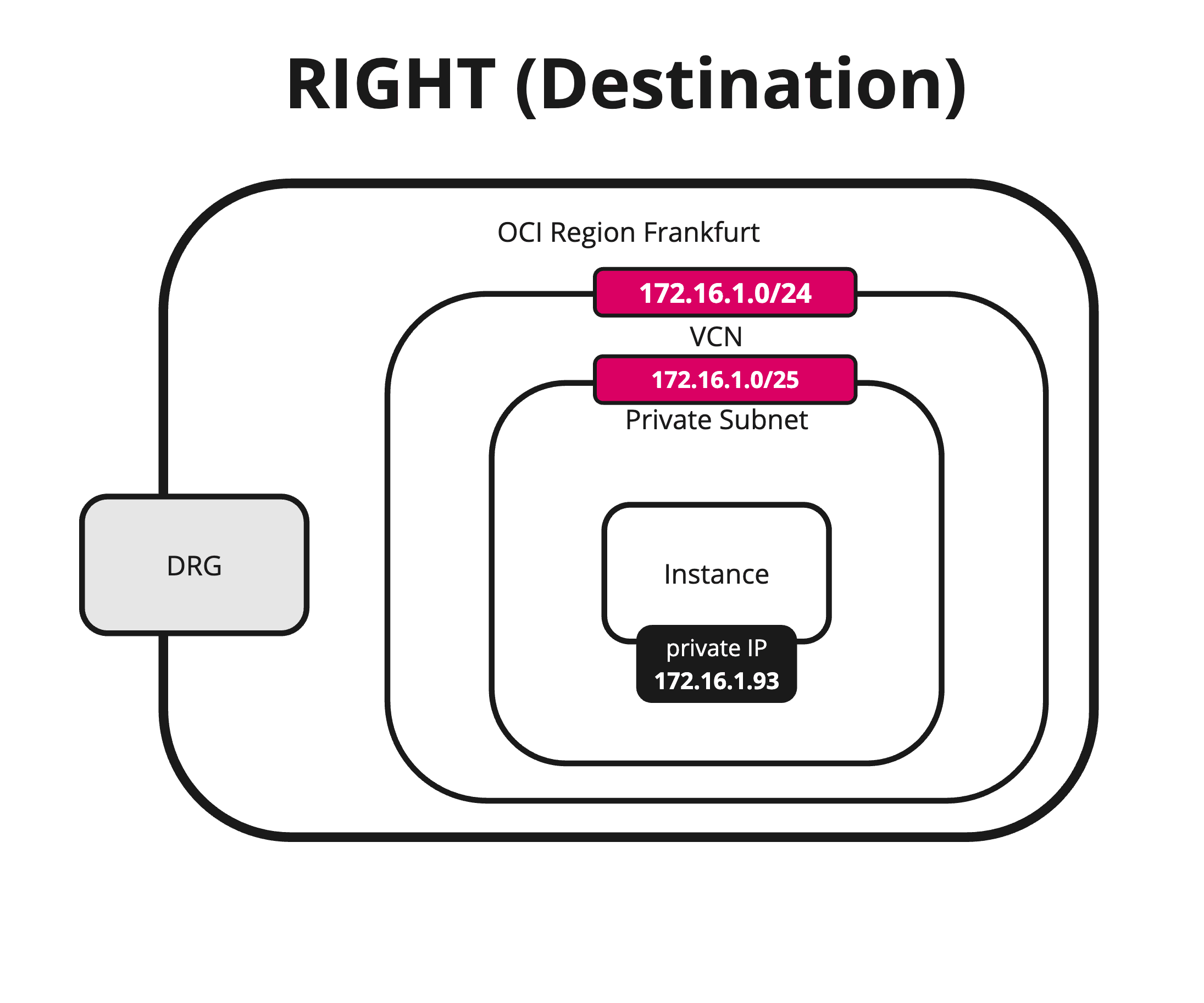

OCI Region 1 (Destination) :

- Réseau en nuage virtuel (VCN)

- Sous-réseau privé

- DRG

- Attachements de VCN

- instances

Dans cette région, la passerelle DRG sera le point d'extrémité RPV et tout le trafic sera acheminé à l'aide de la connexion Internet de la passerelle DRG.

-

OCI Region 2 (Source) :

- VCN

- Sous-réseau public

- Passerelle Internet

- instances

Dans cette région, l'équipement local d'abonné Libreswan (instance dans OCI) sera le point d'extrémité RPV et tout le trafic sera acheminé à l'aide de la connexion Internet de la passerelle Internet.

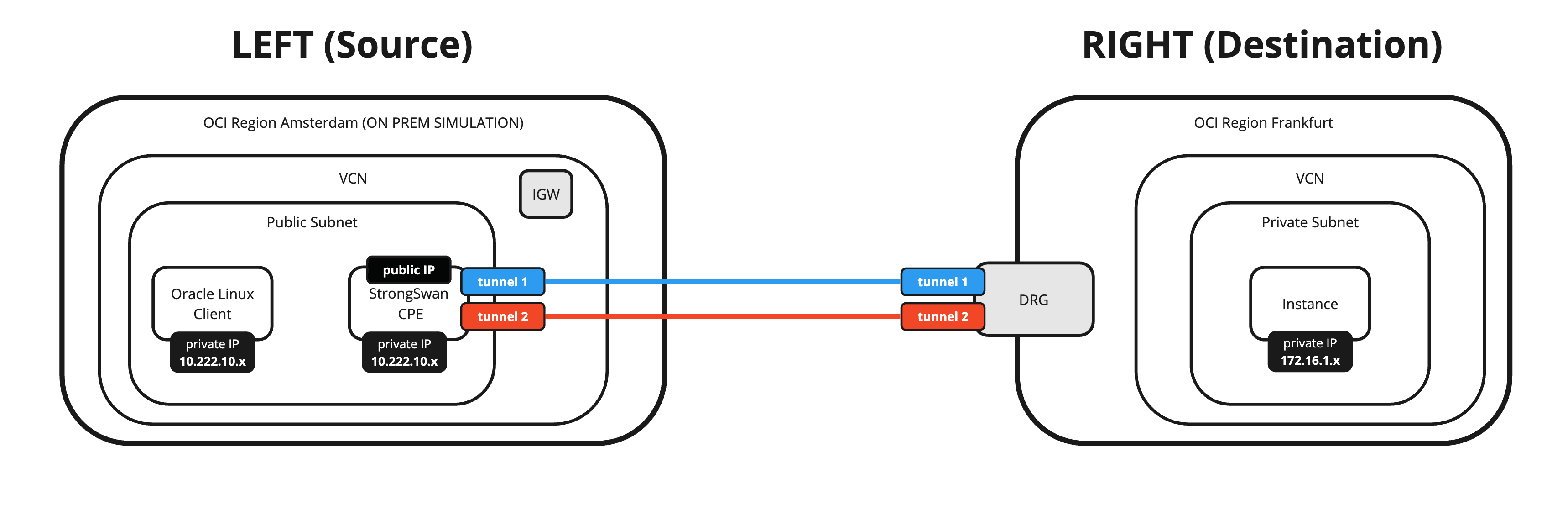

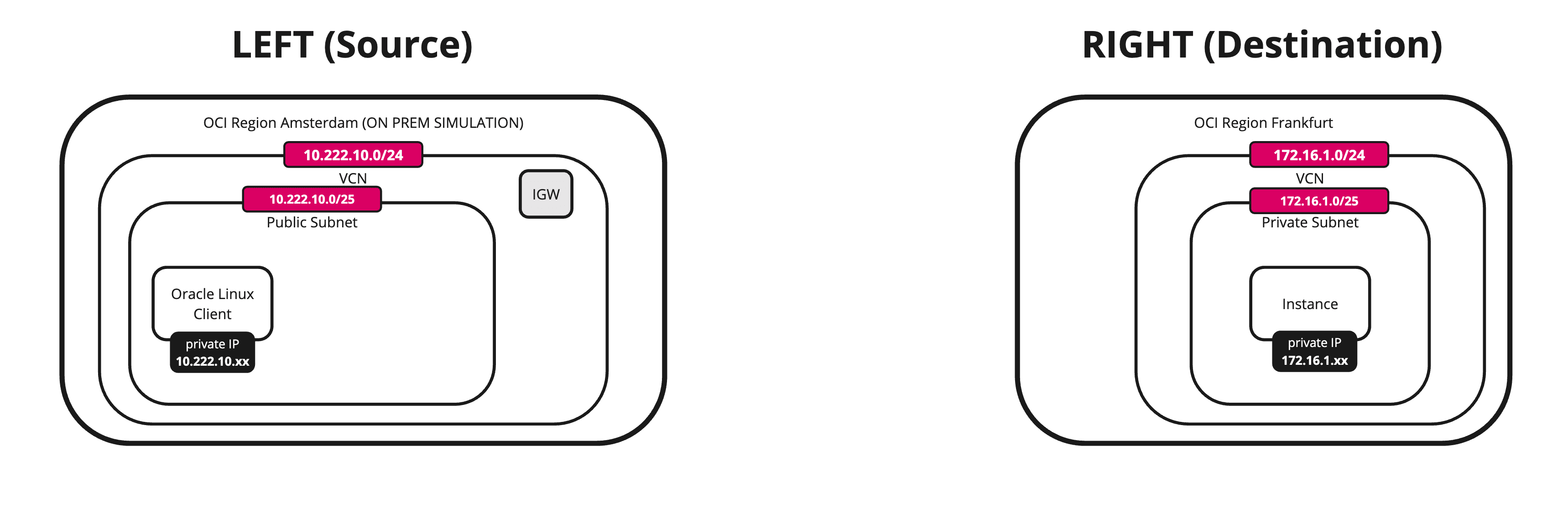

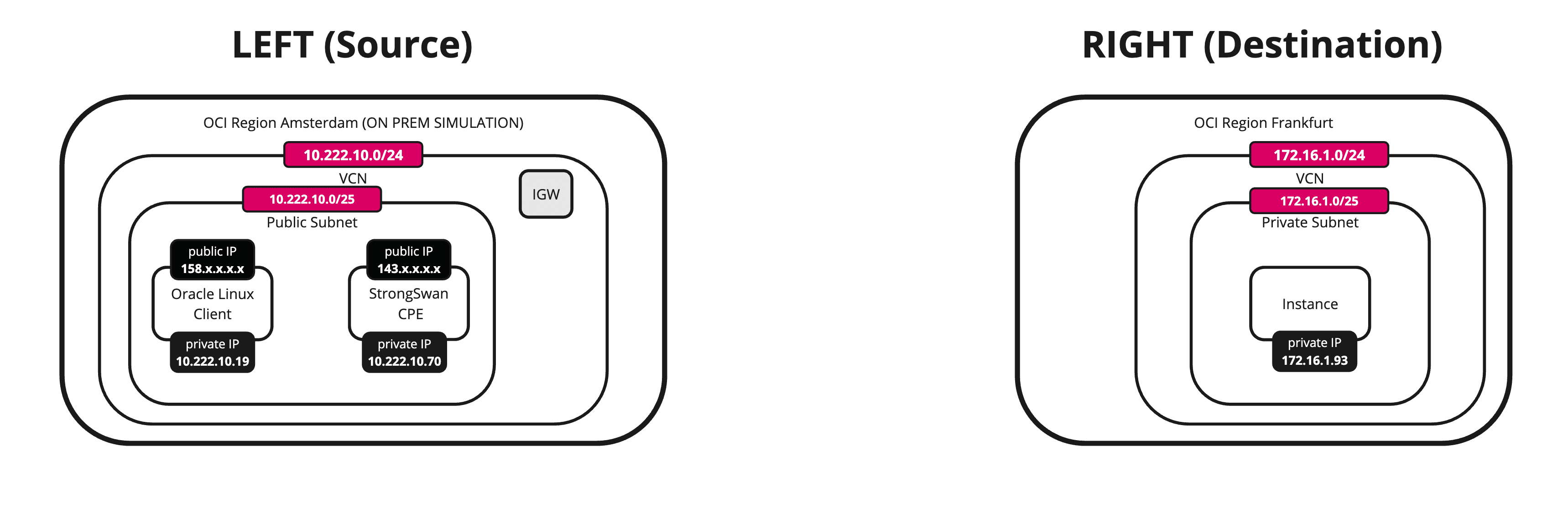

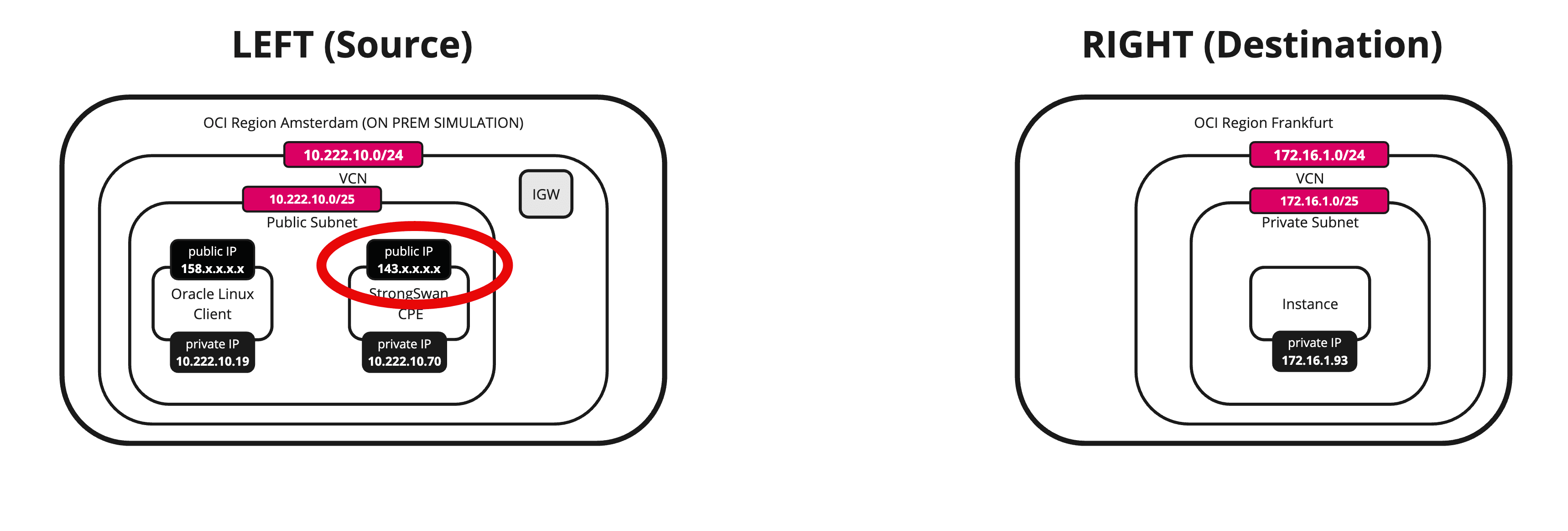

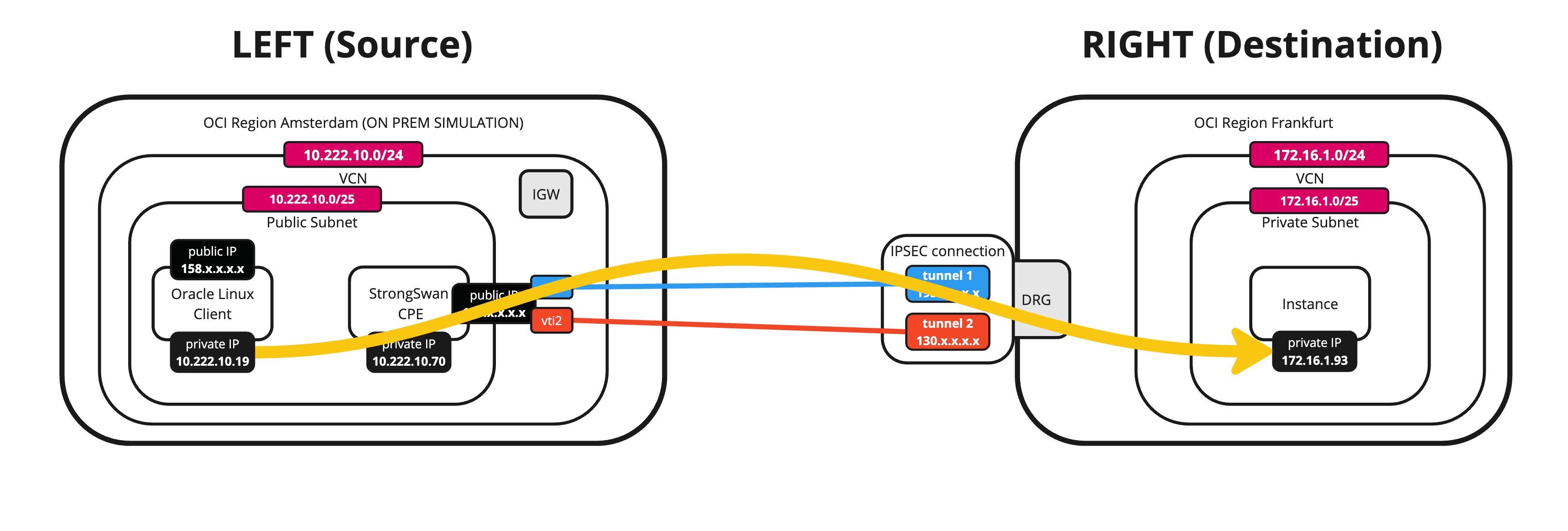

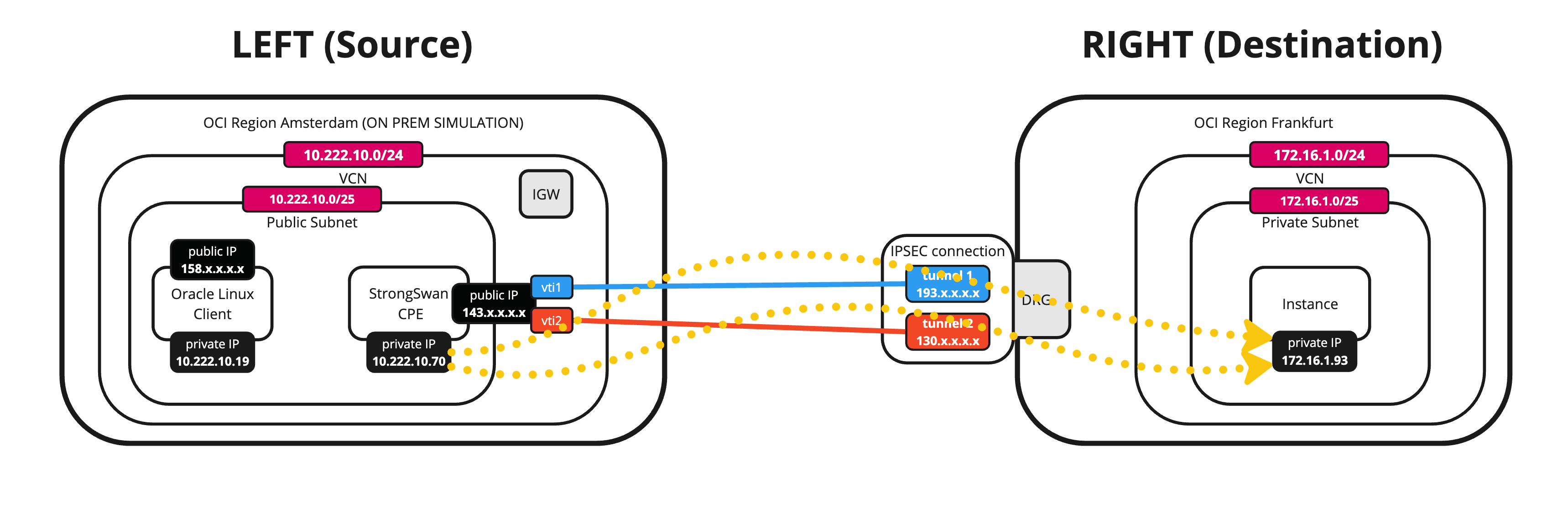

L'image suivante illustre ce que nous avons discuté jusqu'à présent.

Note : Notez que l'équipement local d'abonné Libreswan n'est pas encore sur cette image.

-

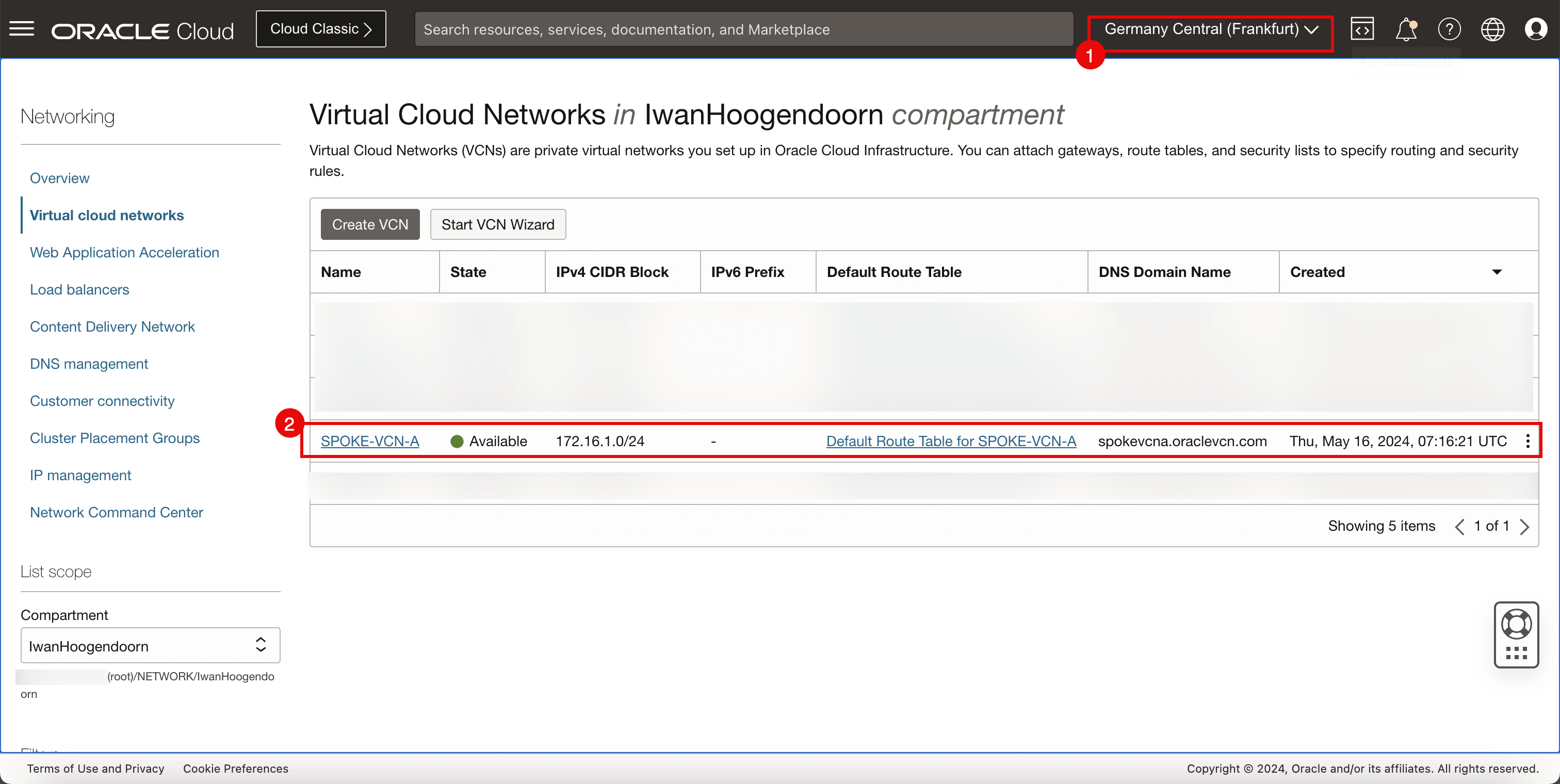

Tâche 1 : Vérifier la région OCI de destination (VCN, sous-réseau, passerelle DRG, attachements et instances de VCN)

Dans cette tâche, nous allons vérifier ce que nous avons en place pour commencer.

-

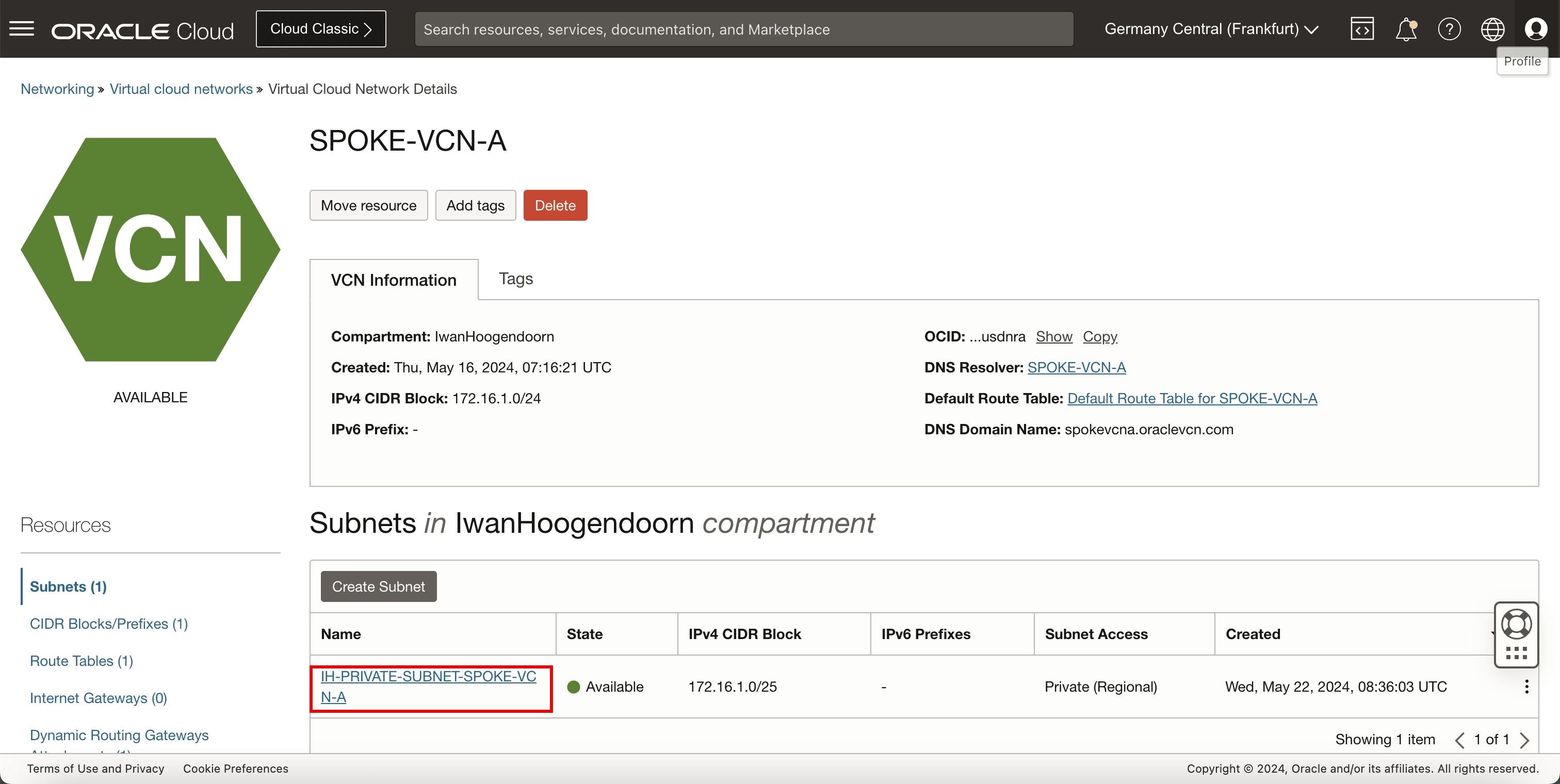

VCN

-

Vérifiez la région OCI de destination. Pour ce tutoriel, il s'agit de la région OCI pour Allemagne - Centre (Francfort).

-

Vérifiez le VCN, le sous-réseau et l'instance.

-

-

Sous-réseaux

-

Vérifiez le sous-réseau privé auquel les instances seront attachées.

-

-

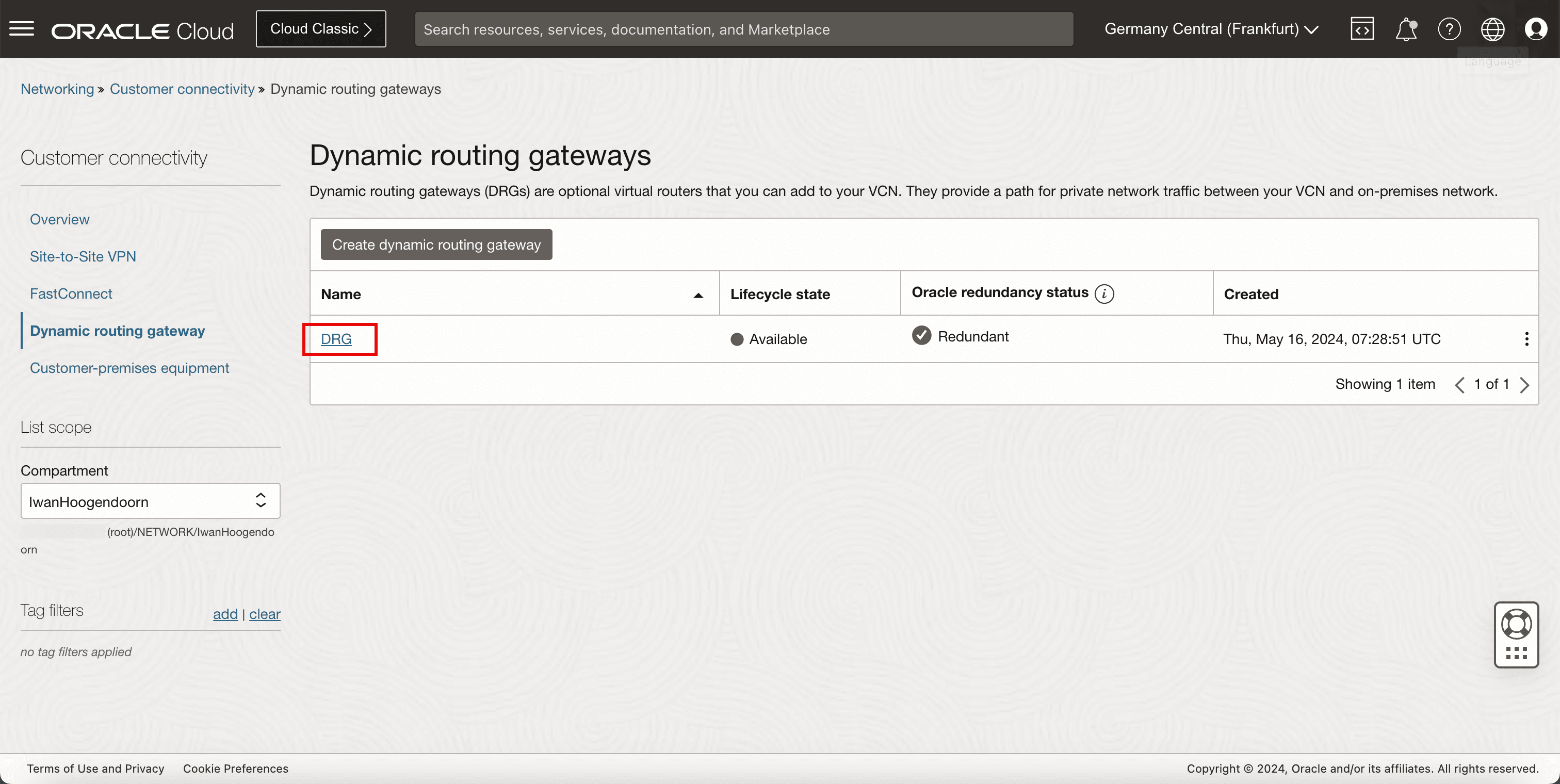

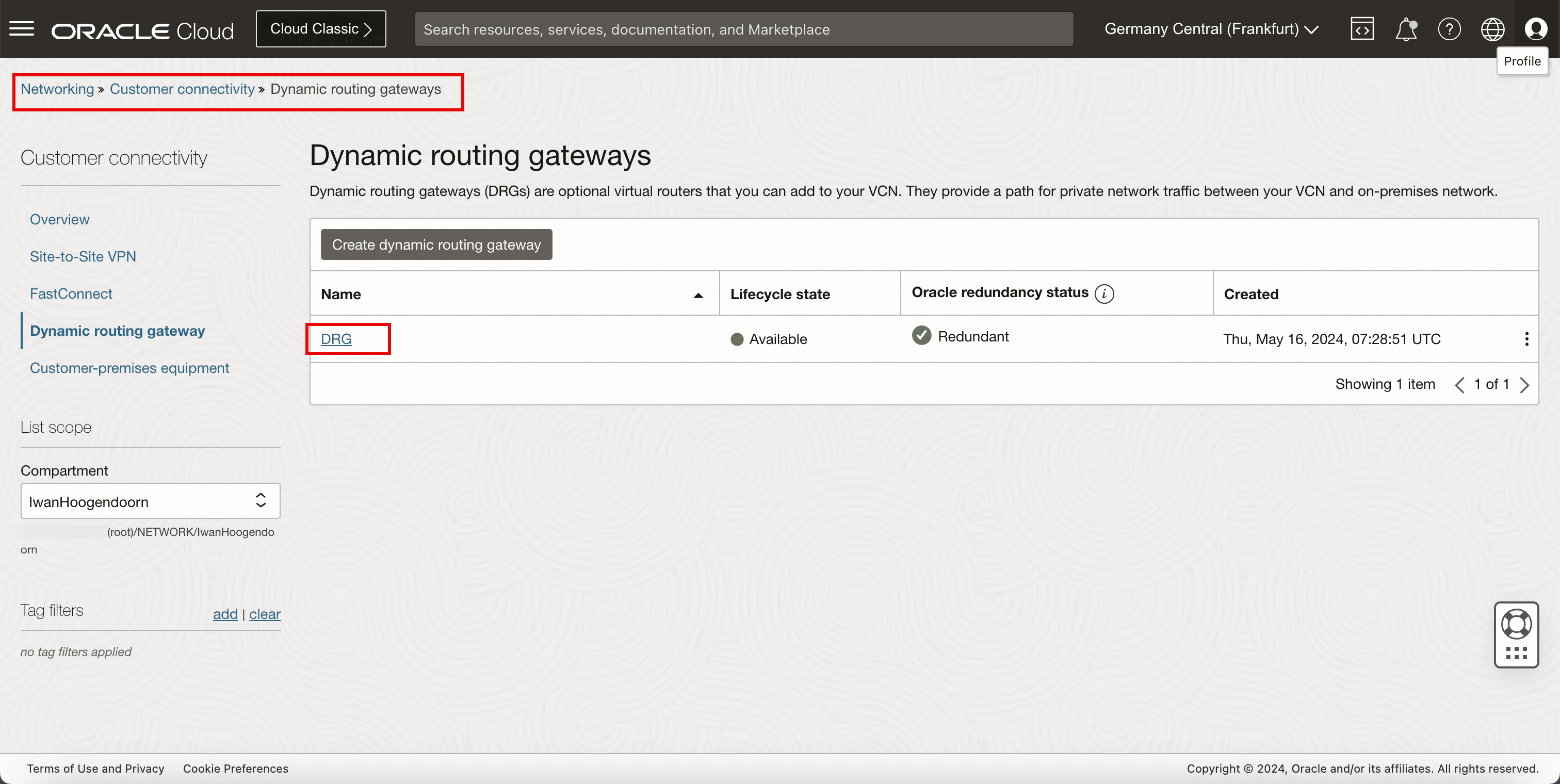

DRG

-

Vérifiez la passerelle DRG qui sera utilisée en tant que point d'extrémité RPV pour mettre fin au RPV.

-

-

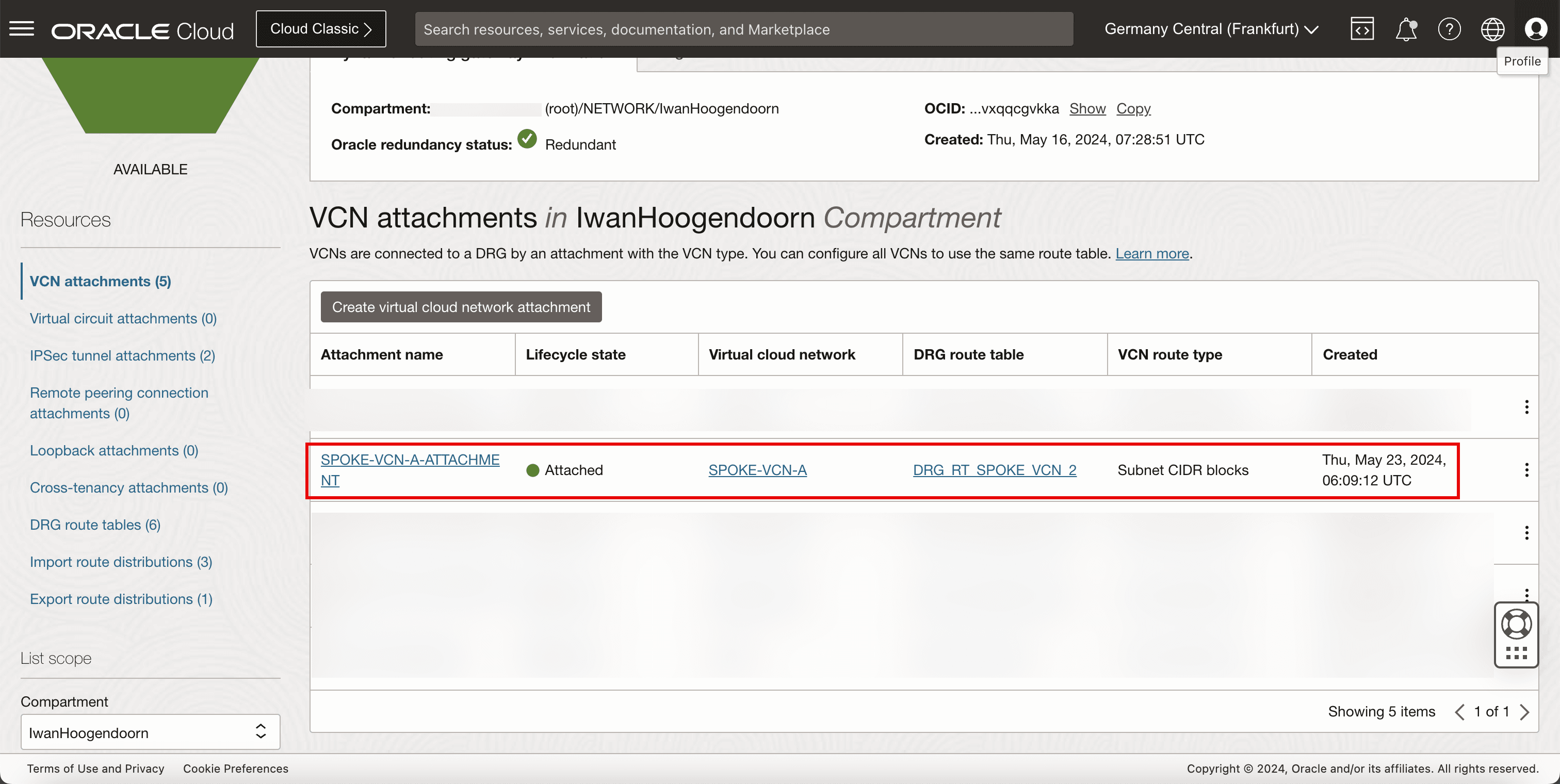

Attachement de VCN

-

Vérifiez l'attachement du VCN pour vous assurer que le VCN est attaché à la passerelle DRG afin que celle-ci puisse acheminer le trafic RPV vers le VCN, le sous-réseau et l'instance appropriés.

-

-

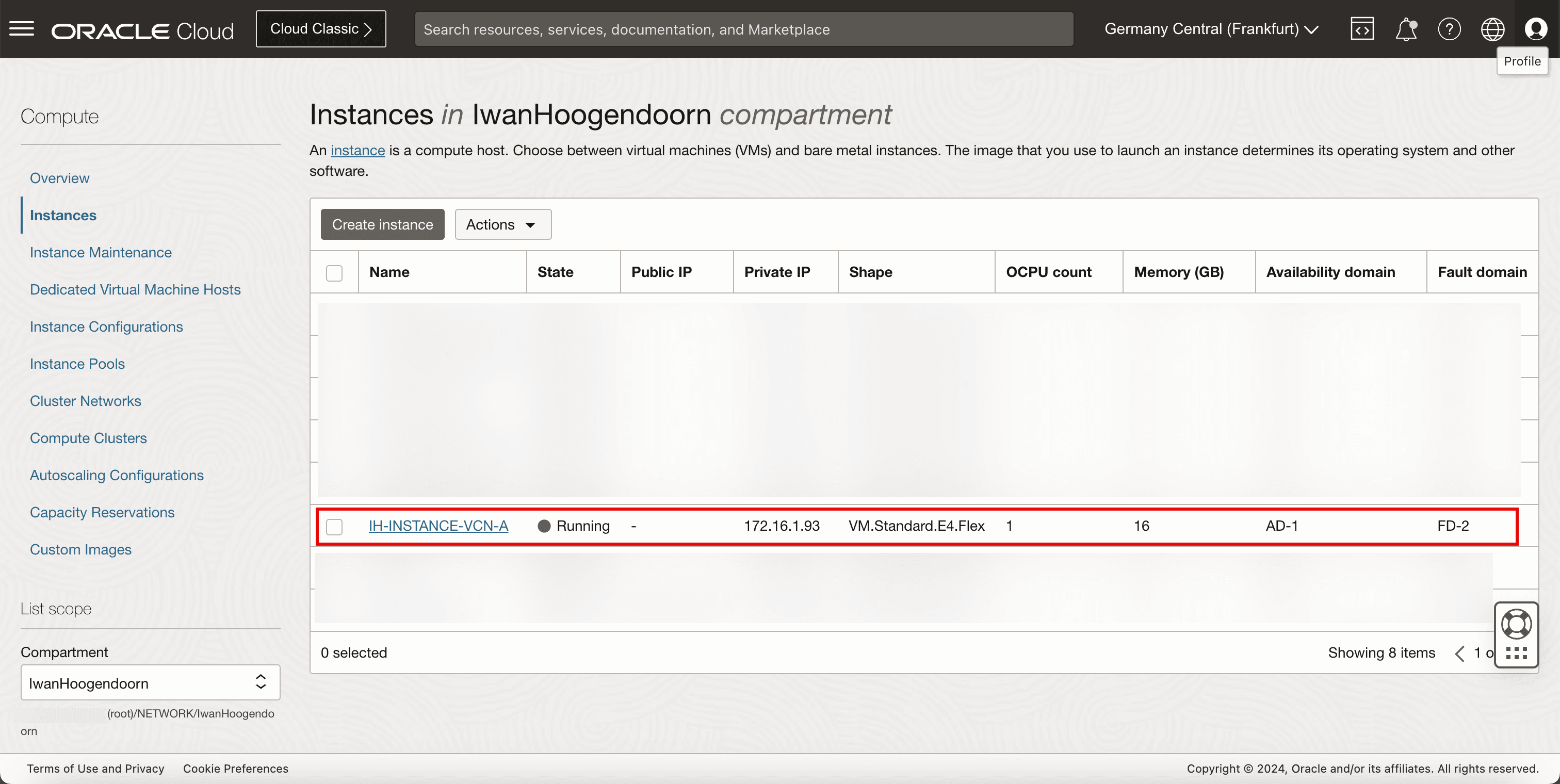

instance

-

Vérifiez l'instance que nous utiliserons en tant que point d'extrémité de réseau pour effectuer nos tests de réseau.

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

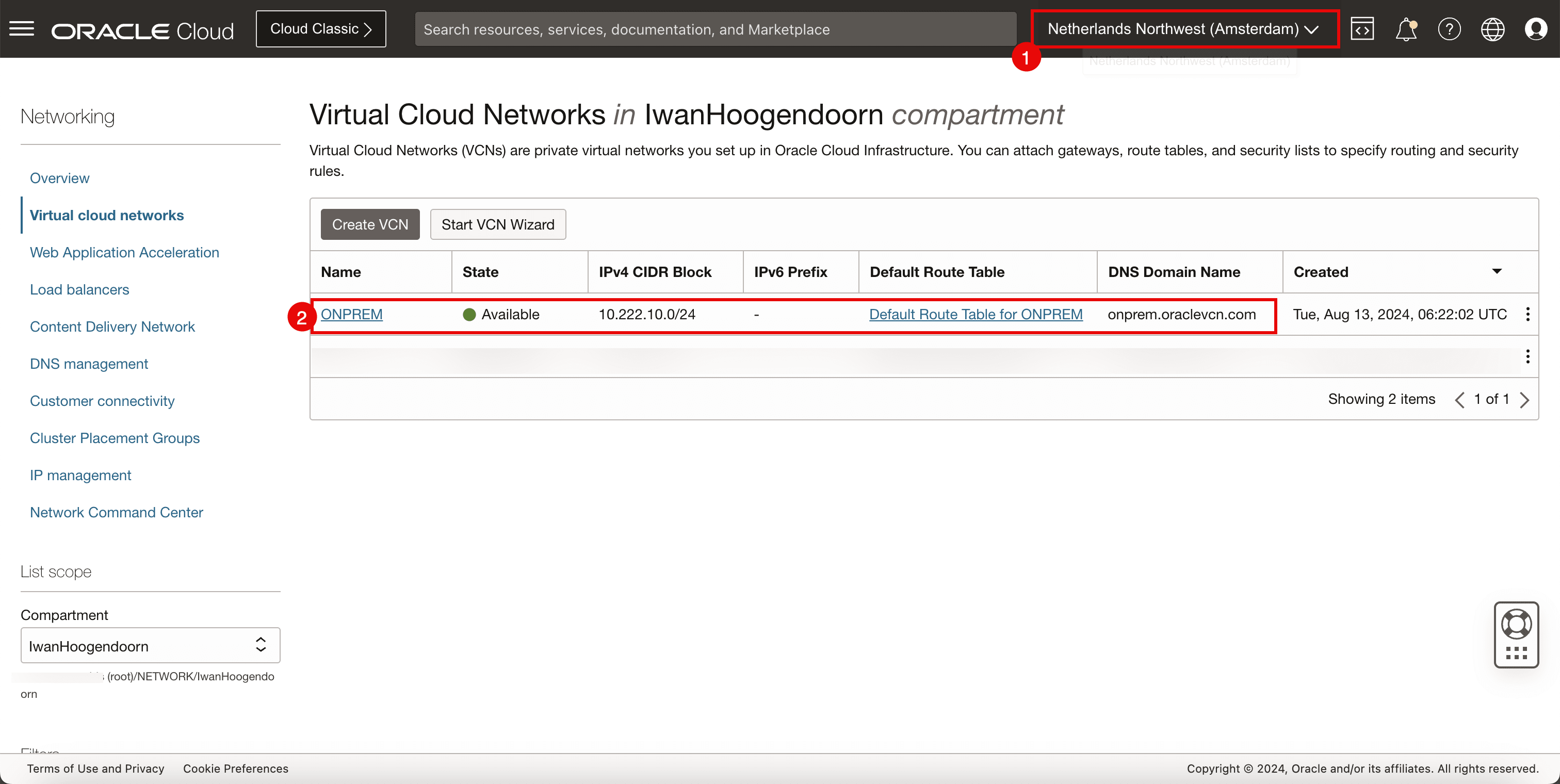

Tâche 2 : Vérifier la région OCI source (VCN, sous-réseau public, passerelle Internet et instances)

-

VCN

-

Vérifiez la région OCI source. Pour ce tutoriel, il s'agit de la région OCI Pays-Bas - Nord-Ouest (Amsterdam).

-

Vérifiez le VCN, le sous-réseau et l'instance.

-

-

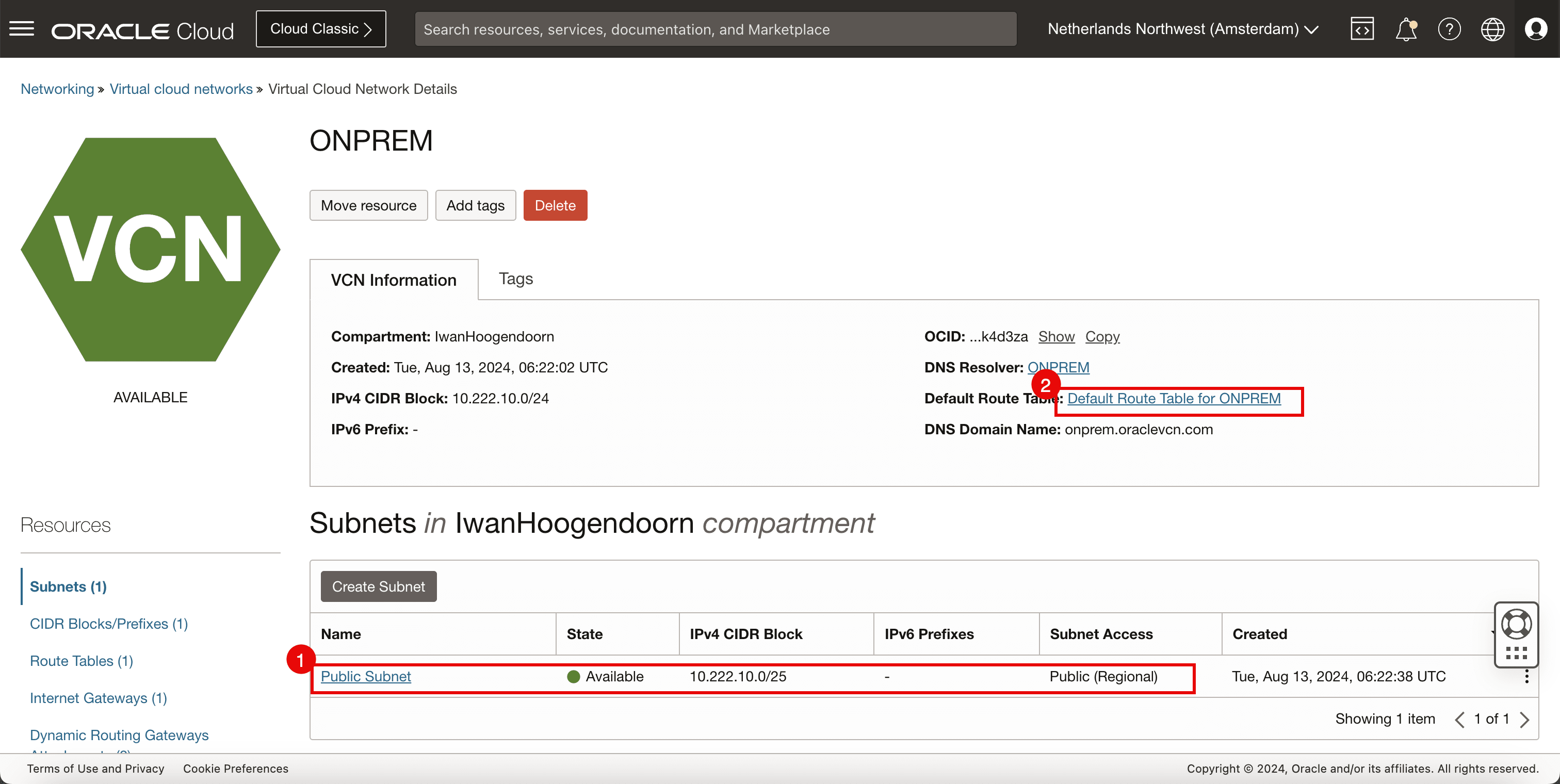

Sous-réseau public

-

Vérifiez le sous-réseau public auquel les instances et le point d'extrémité RPV Libreswan seront attachés.

-

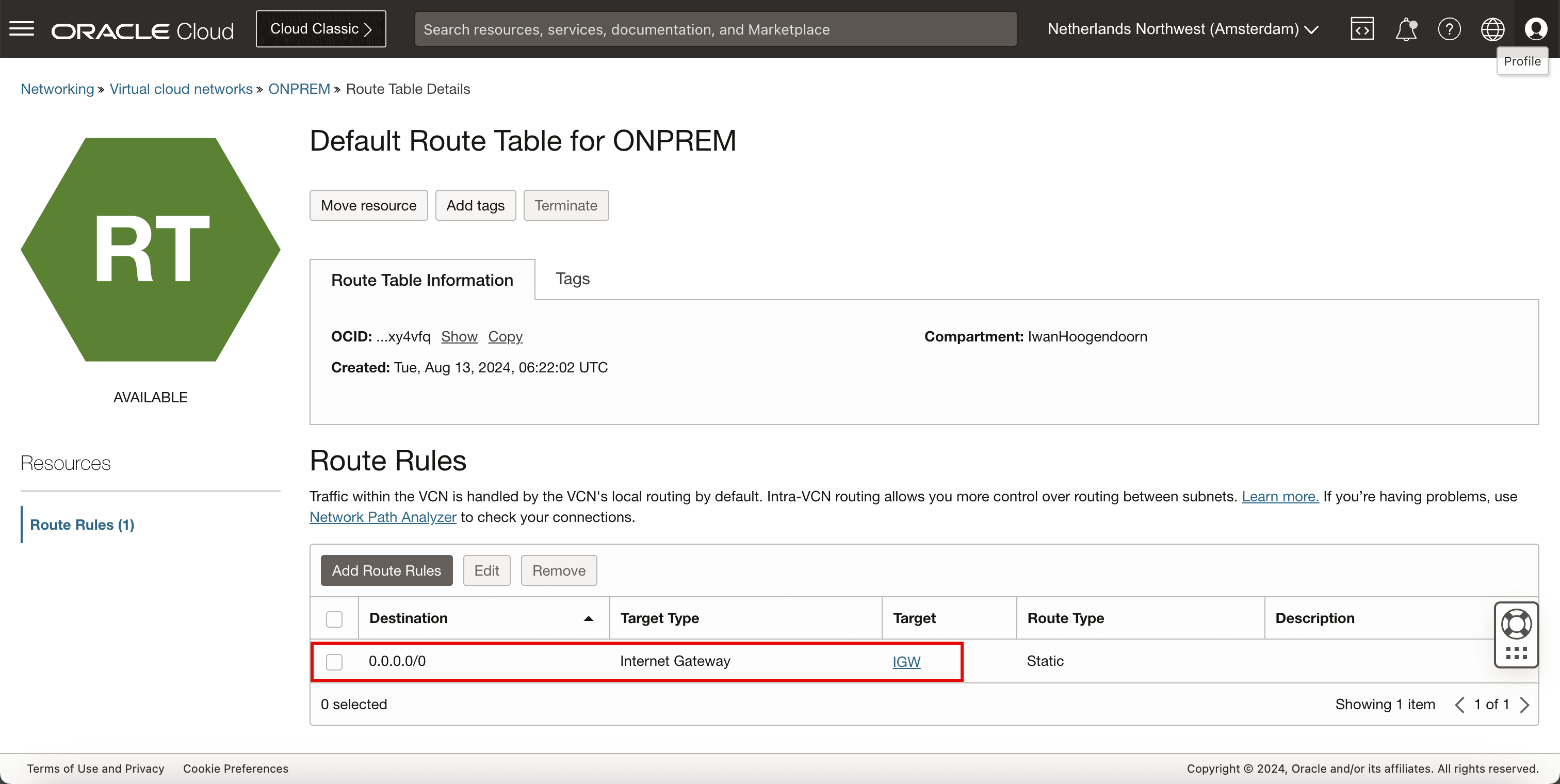

Vérifiez la table de routage par défaut du VCN.

Note : Nous devons disposer d'un sous-réseau public ici, car nous devons nous assurer que le point d'extrémité RPV Libreswan peut communiquer avec Internet pour configurer la connexion RPV avec l'autre côté.

-

-

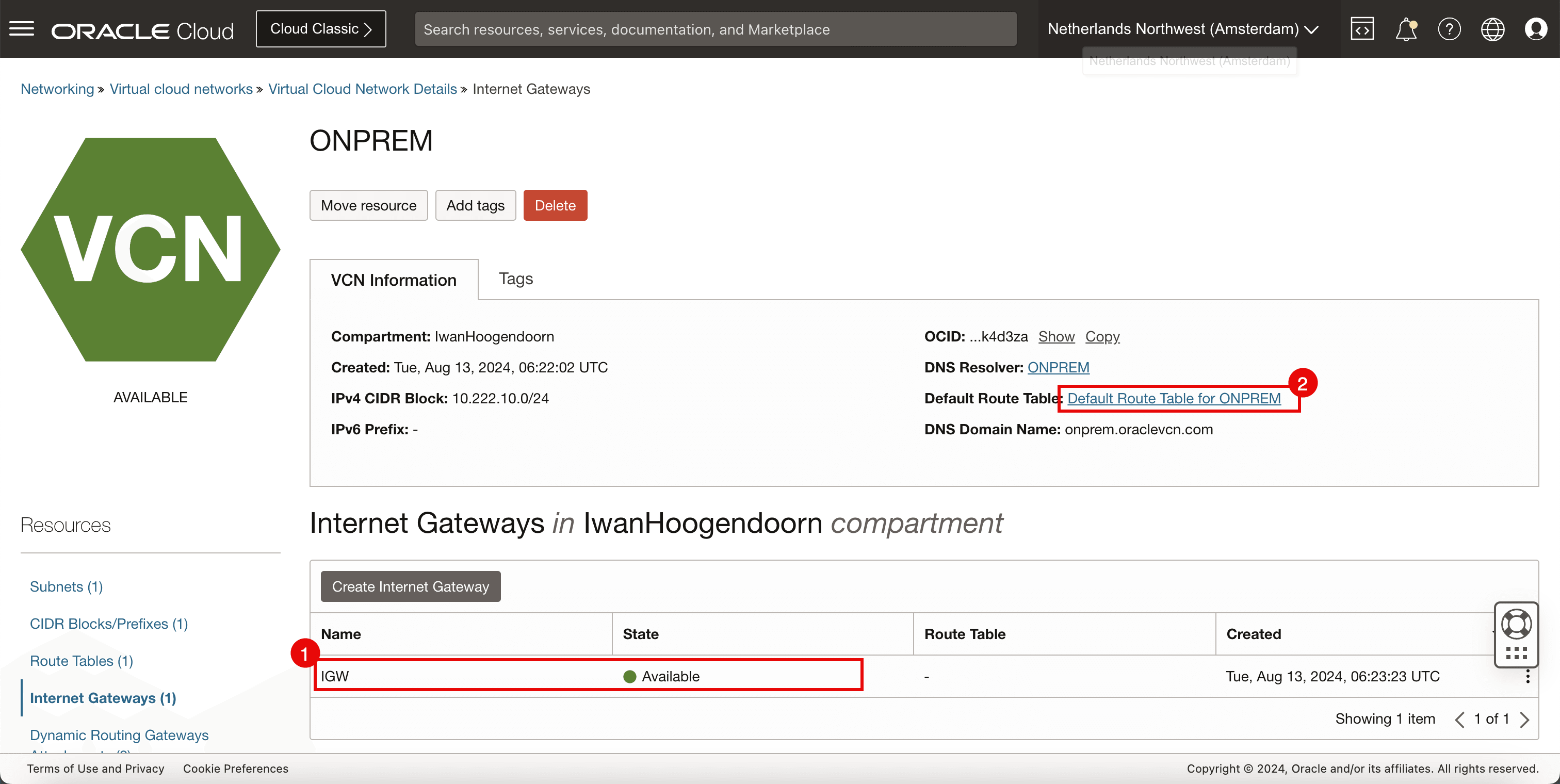

Passerelle Internet

-

Passer en revue la passerelle Internet pour permettre la connectivité Internet

-

Vérifiez la table de routage par défaut du VCN.

-

-

Table de routage

-

Vérifiez la table de routage du VCN et assurez-vous que tout le trafic est acheminé vers la passerelle Internet.

-

-

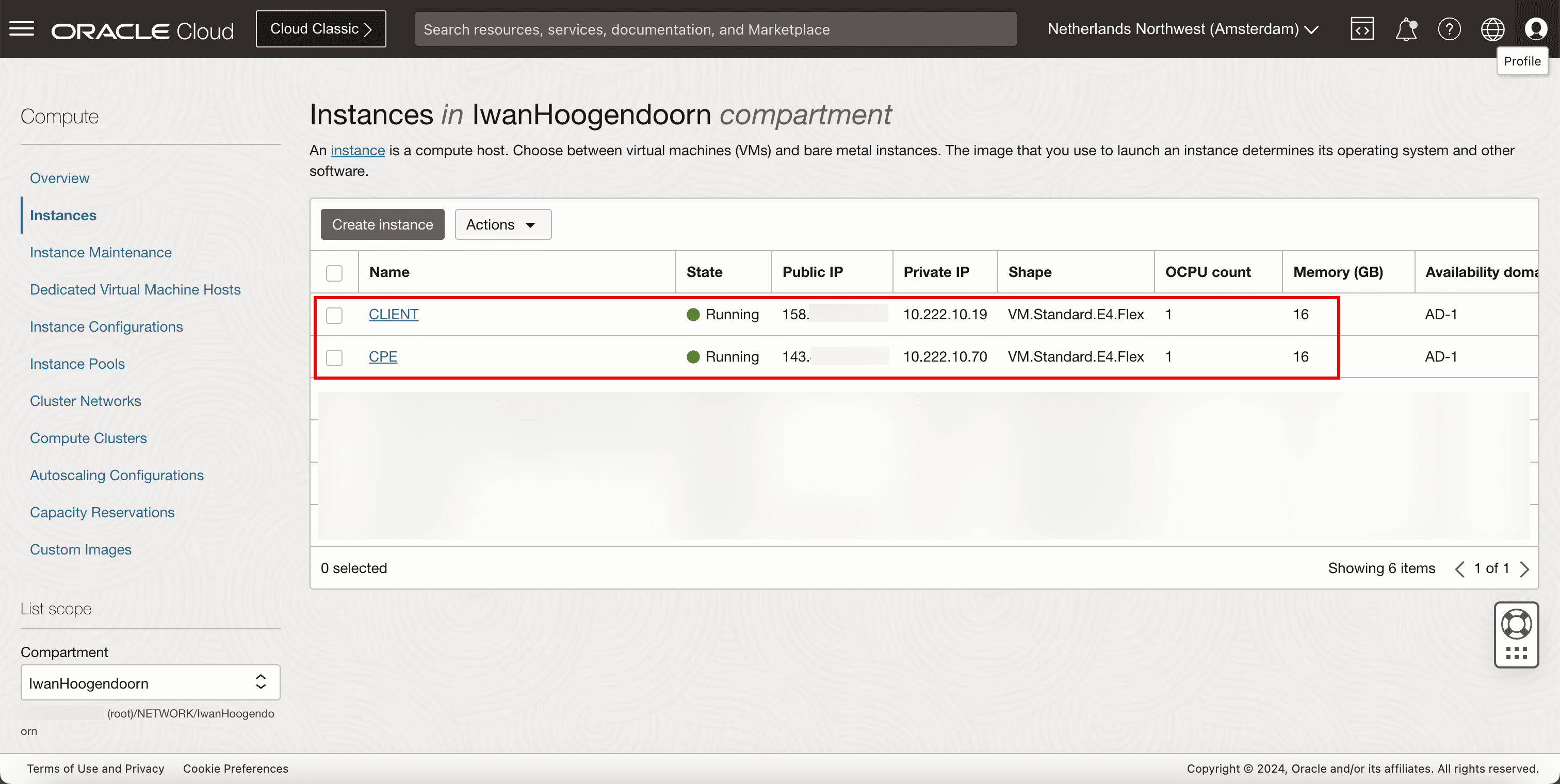

instances

-

Vérifiez l'instance à utiliser en tant que point d'extrémité de réseau pour effectuer nos tests de réseau.

-

Pour le CLIENT et l'équipement local d'abonné, nous avons utilisé Oracle Linux 8 comme système d'exploitation principal.

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

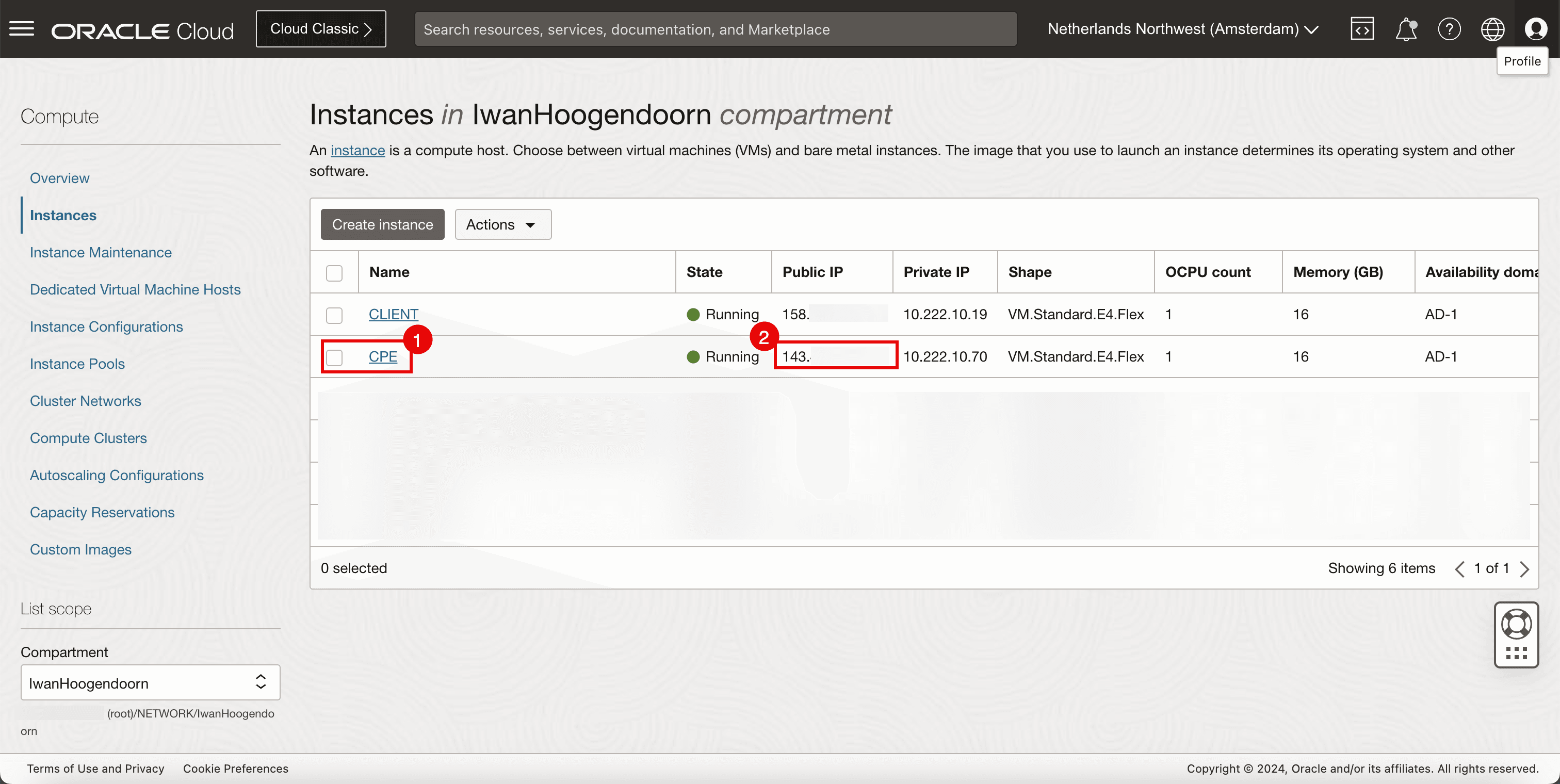

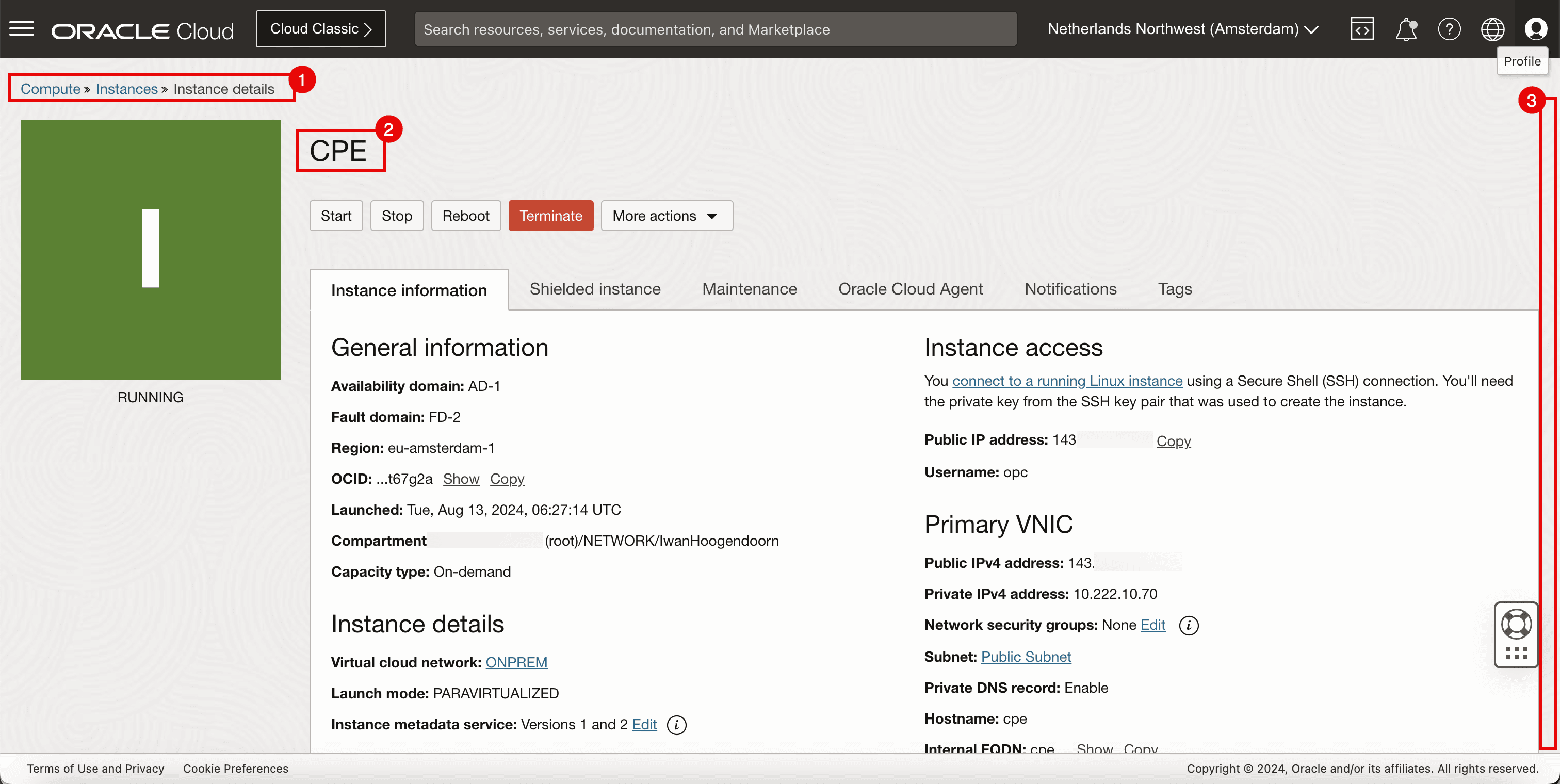

Tâche 3 : Collecter l'adresse IP publique de l'instance CPE à partir de la région OCI source

-

Allez à la console OCI.

-

Dans la région OCI source, nous avons déployé une instance qui sera responsable de l'arrêt du RPV (point d'extrémité RPV).

-

Collectez l'adresse IP publique configurée sur ce point d'extrémité RPV. Pour ce tutoriel, cette adresse IP publique commence par 143.

-

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

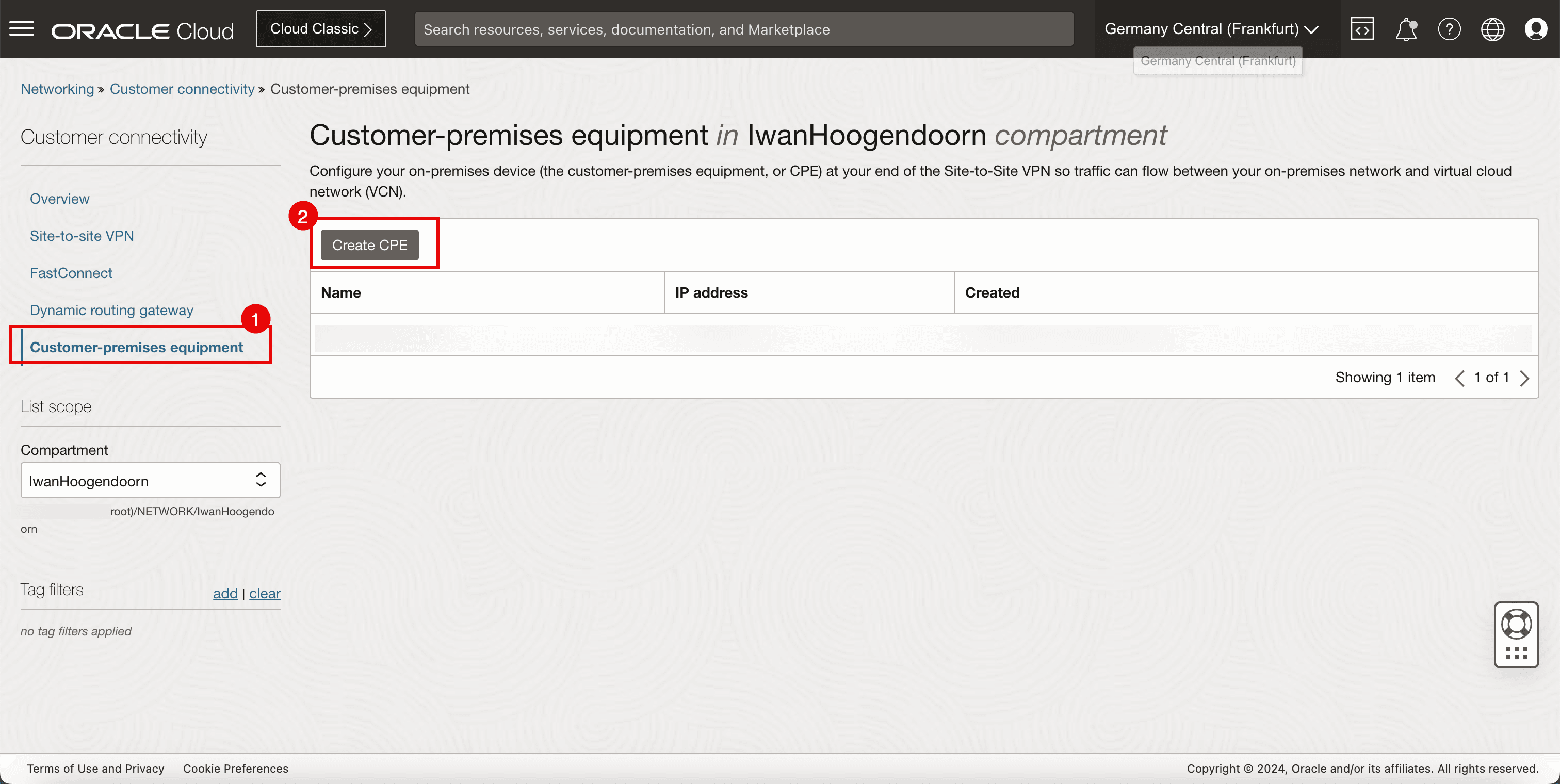

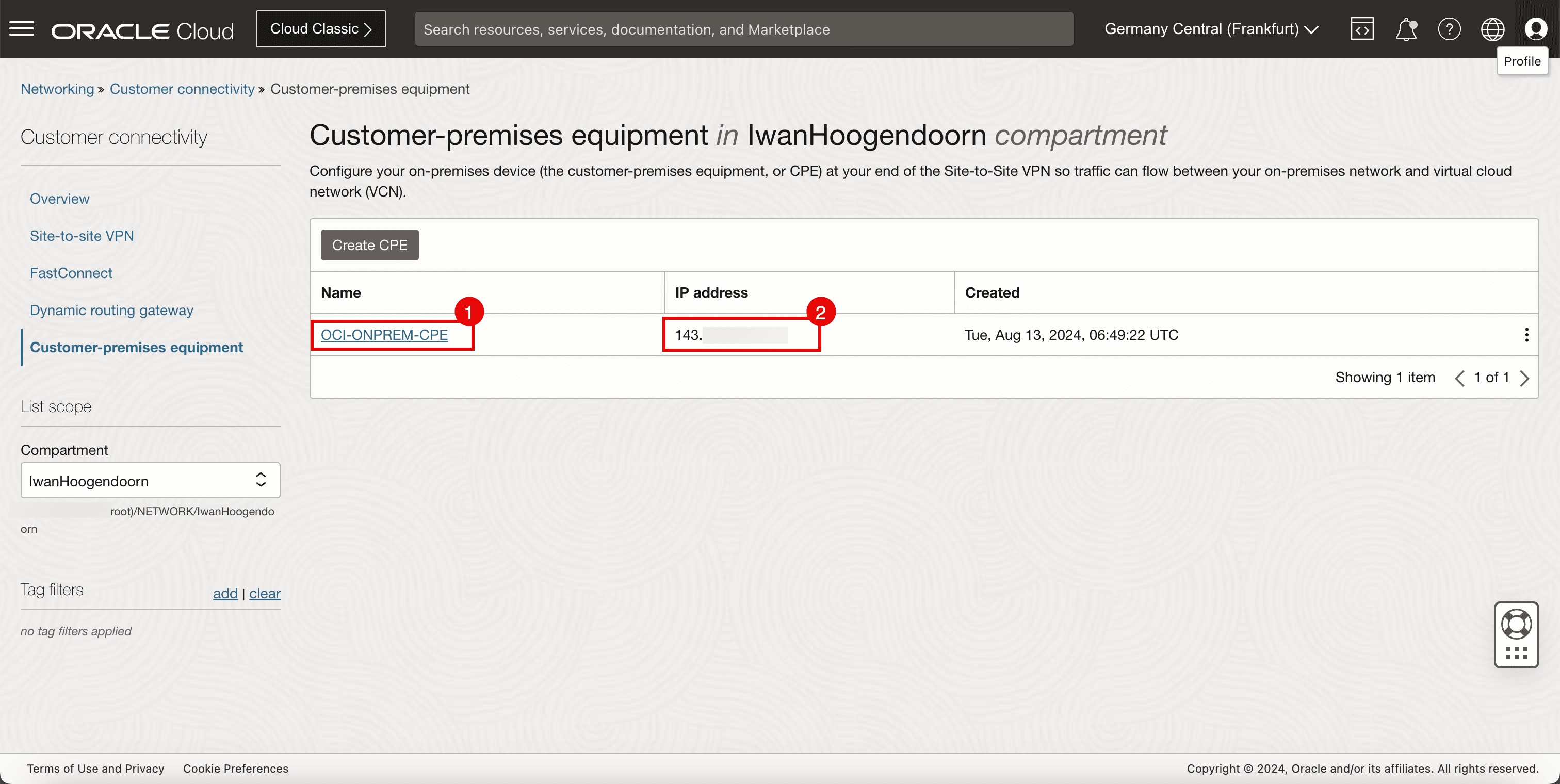

Tâche 4 : Créer un équipement local d'abonné dans la région OCI de destination

-

Allez à la console OCI, naviguez jusqu'à Réseau, Connectivité client, Passerelle de routage dynamique et cliquez sur la passerelle DRG.

- Cliquez sur Équipement des locaux du client.

- Cliquez sur Créer un CPE.

-

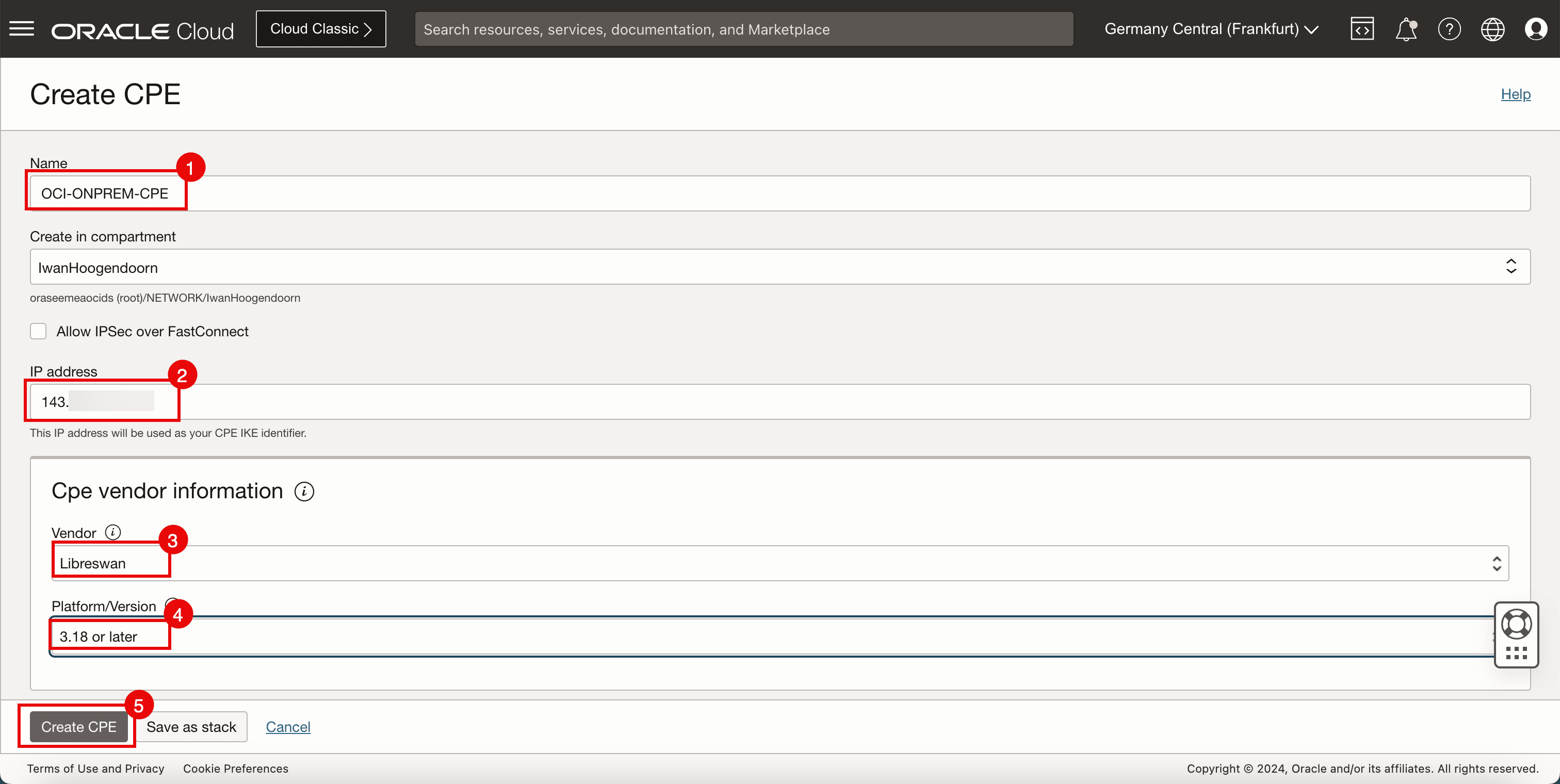

Entrez les informations suivantes .

- Nom : Entrez un nom pour l'équipement local d'abonné.

- Adresse IP publique : Entrez l'adresse IP publique collectée au cours de la tâche 3.

- Fournisseur : Sélectionnez Libreswan.

- Plate-forme/Version : Sélectionnez la version de la plate-forme CPE.

- Cliquez sur Créer un CPE.

- Notez que l'équipement local d'abonné est maintenant créé.

- Notez l'adresse IP publique de l'équipement local d'abonné.

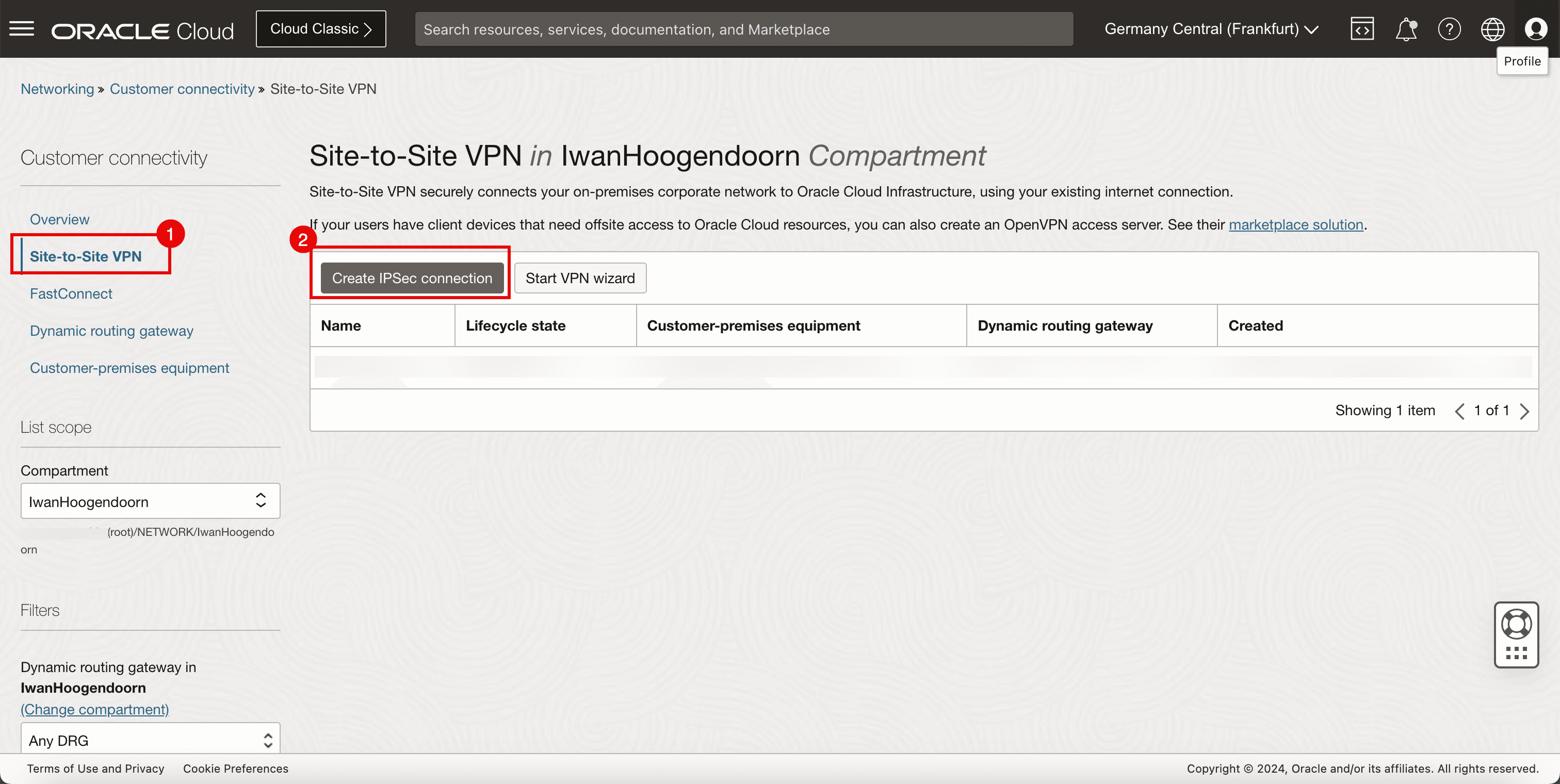

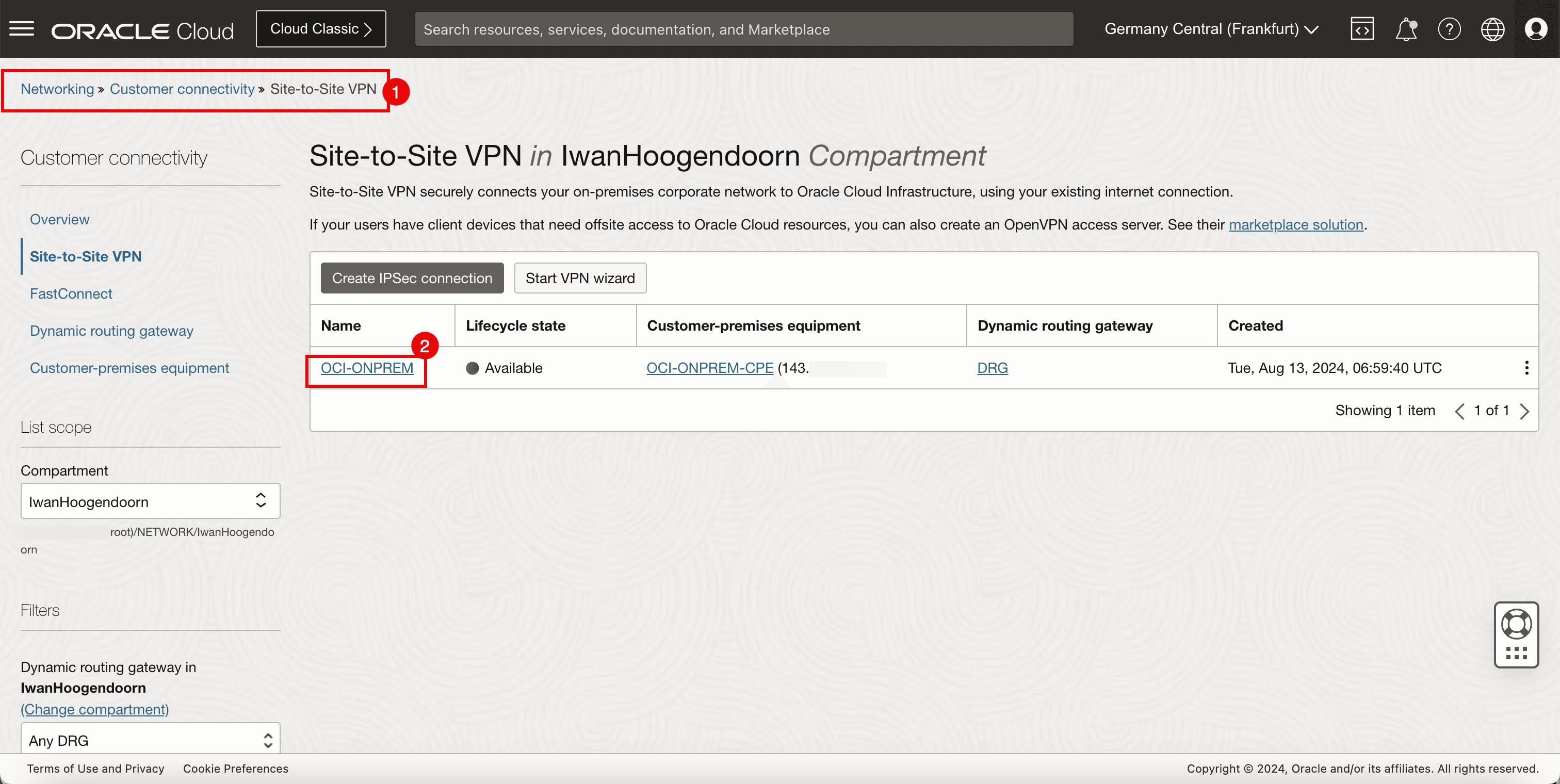

Tâche 5 : Configurer le RPV site à site OCI dans la région OCI de destination

-

Allez à la console OCI.

- Cliquez sur VPN site à site.

- Cliquez sur Créer une connexion IPSec.

-

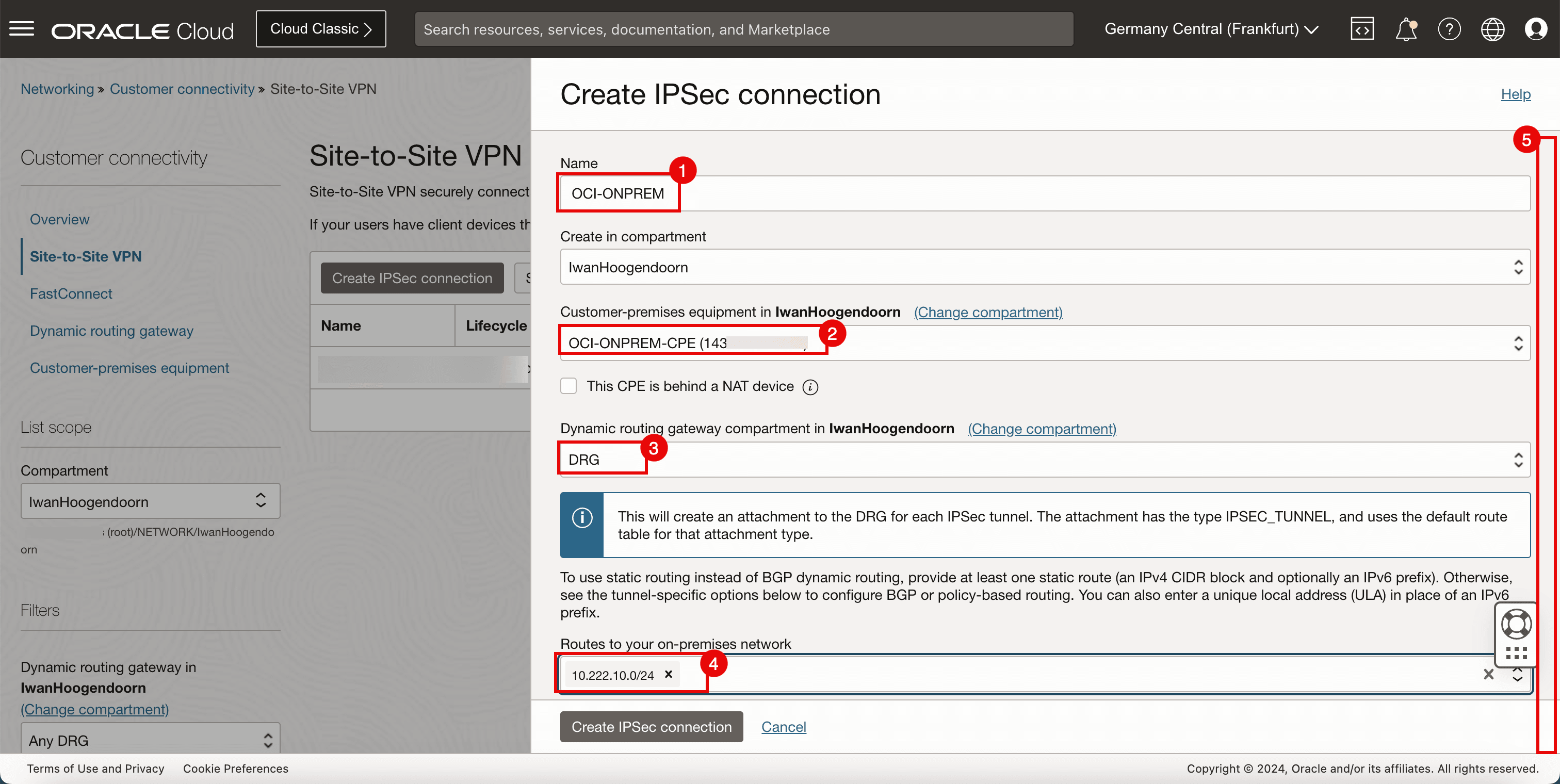

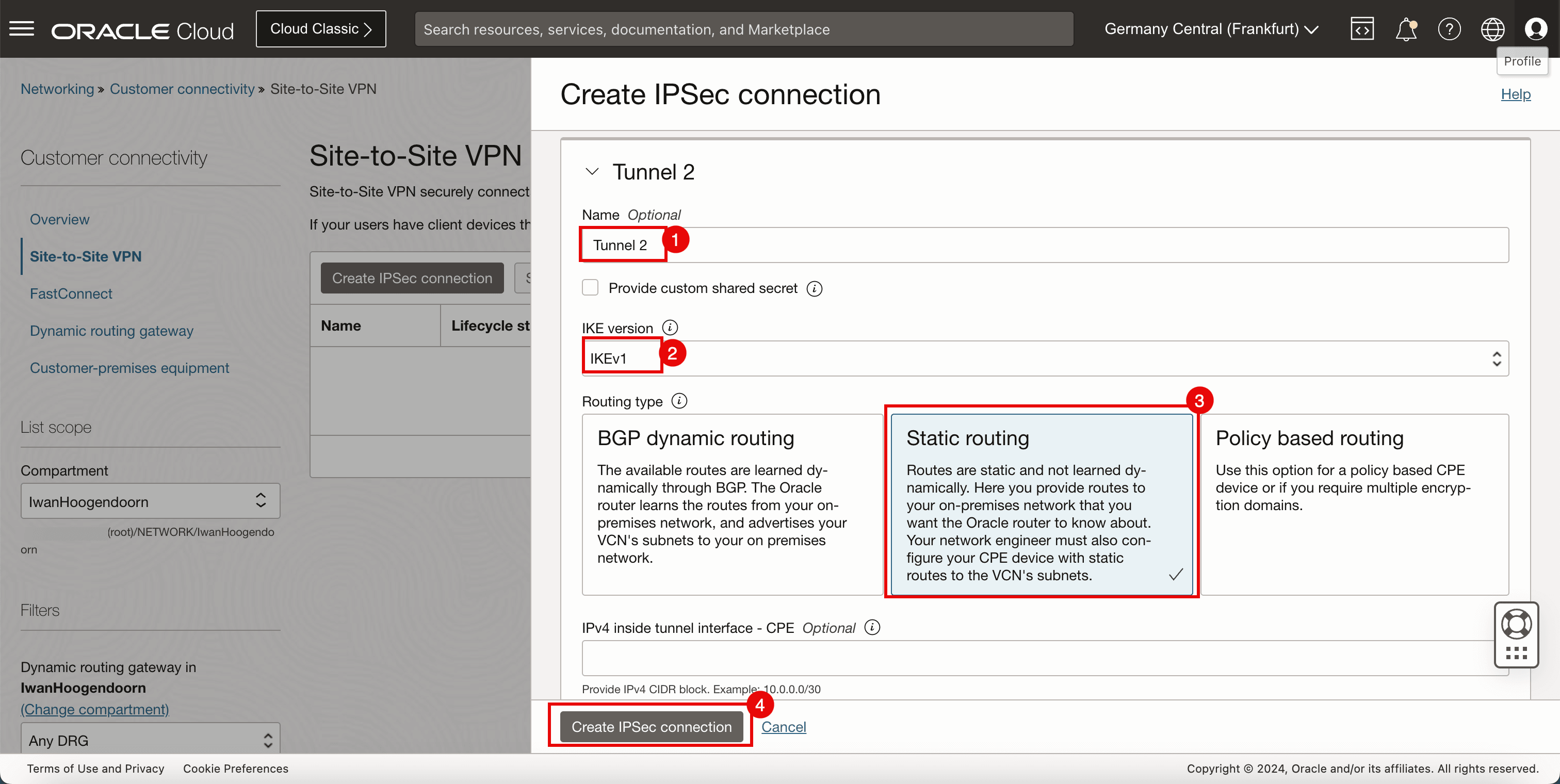

Dans la page Créer une connexion IPSec, entrez les informations suivantes.

- Nom : Entrez un nom pour la connexion IPSec.

- Équipement local d'abonné : Sélectionnez l'équipement local d'abonné créé dans la tâche 4.

- Passerelle de routage dynamique : Sélectionnez la passerelle DRG.

- Routes vers votre réseau sur place : Entrez le réseau distant à acheminer au moyen de la connexion IPSec. Pour ce tutoriel, il s'agit du réseau

10.222.10.0/24. - Faire défiler vers le bas.

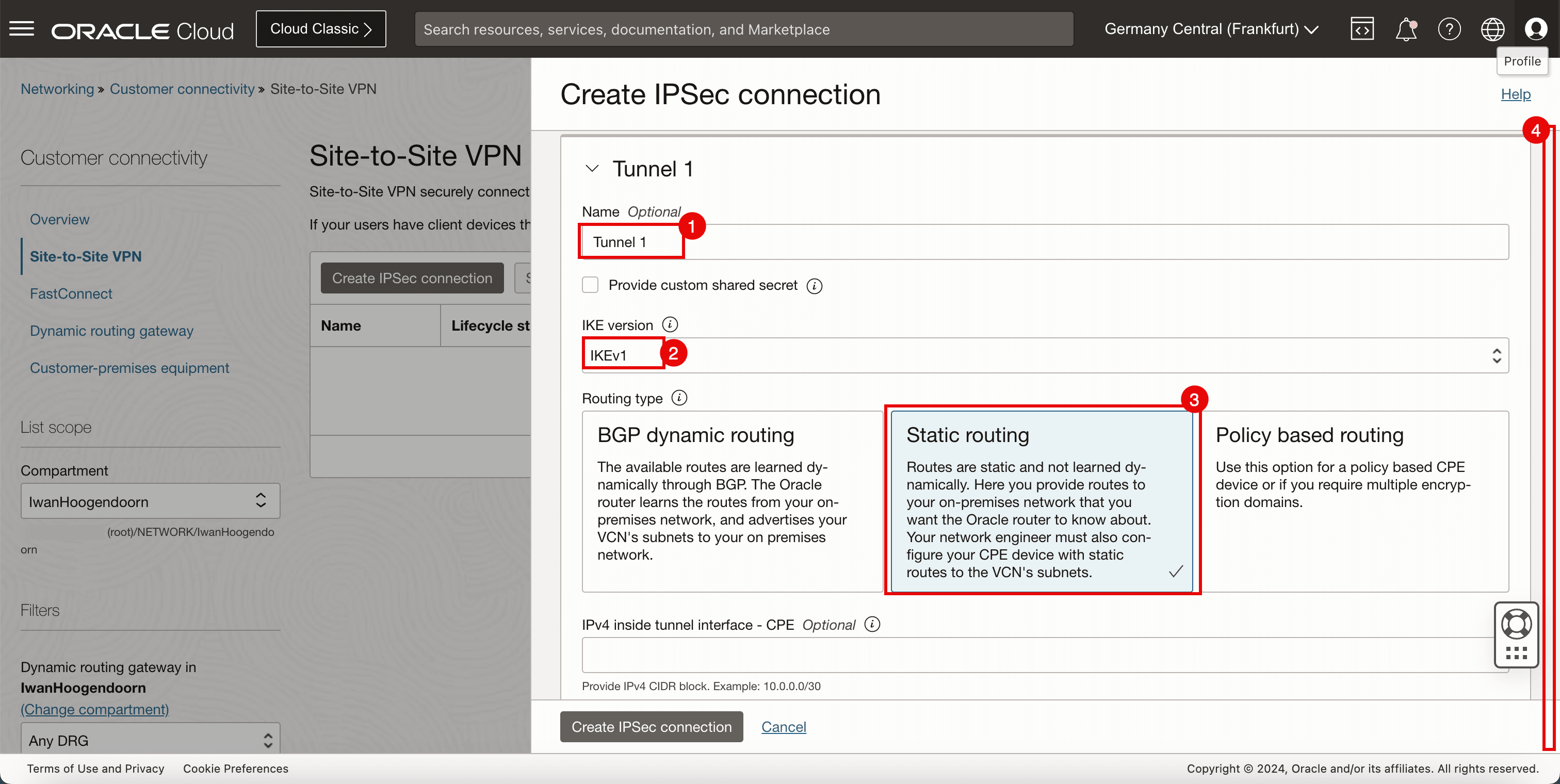

- Nom : Entrez un nom pour le premier tunnel.

- Version IKE : Entrez la version IKE à IKEv1.

- Type de gamme d'opérations : Sélectionnez Routage statique.

- Faire défiler vers le bas.

- Nom : Entrez un nom pour le deuxième tunnel.

- Version IKE : Entrez la version IKE à IKEv1.

- Type de gamme d'opérations : Sélectionnez Routage statique.

- Cliquez sur Créer une connexion IPSec.

Tâche 6 : Collecter l'adresse IP publique des tunnels IPSec dans la région OCI de destination et télécharger la configuration de l'équipement local d'abonné

-

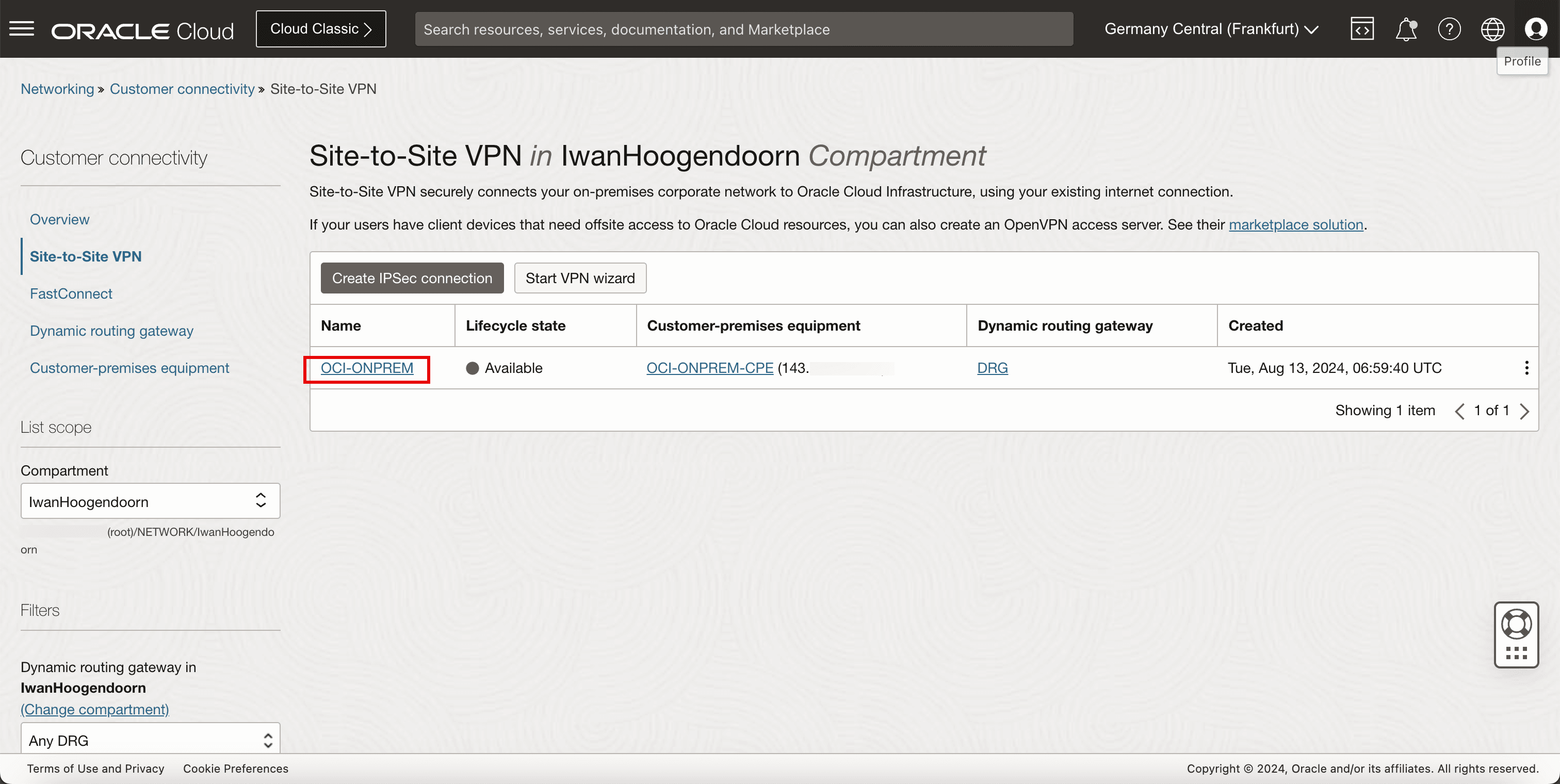

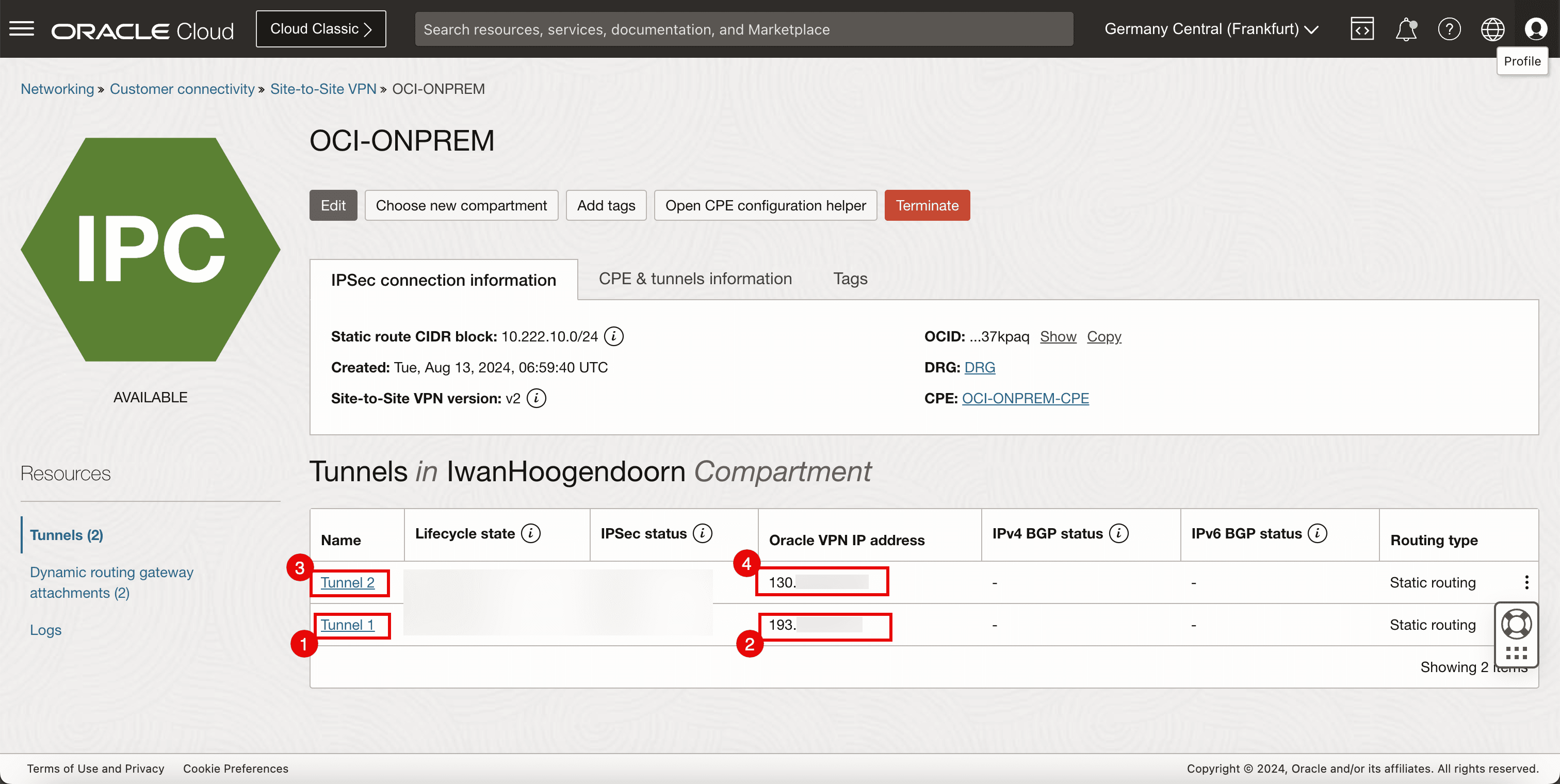

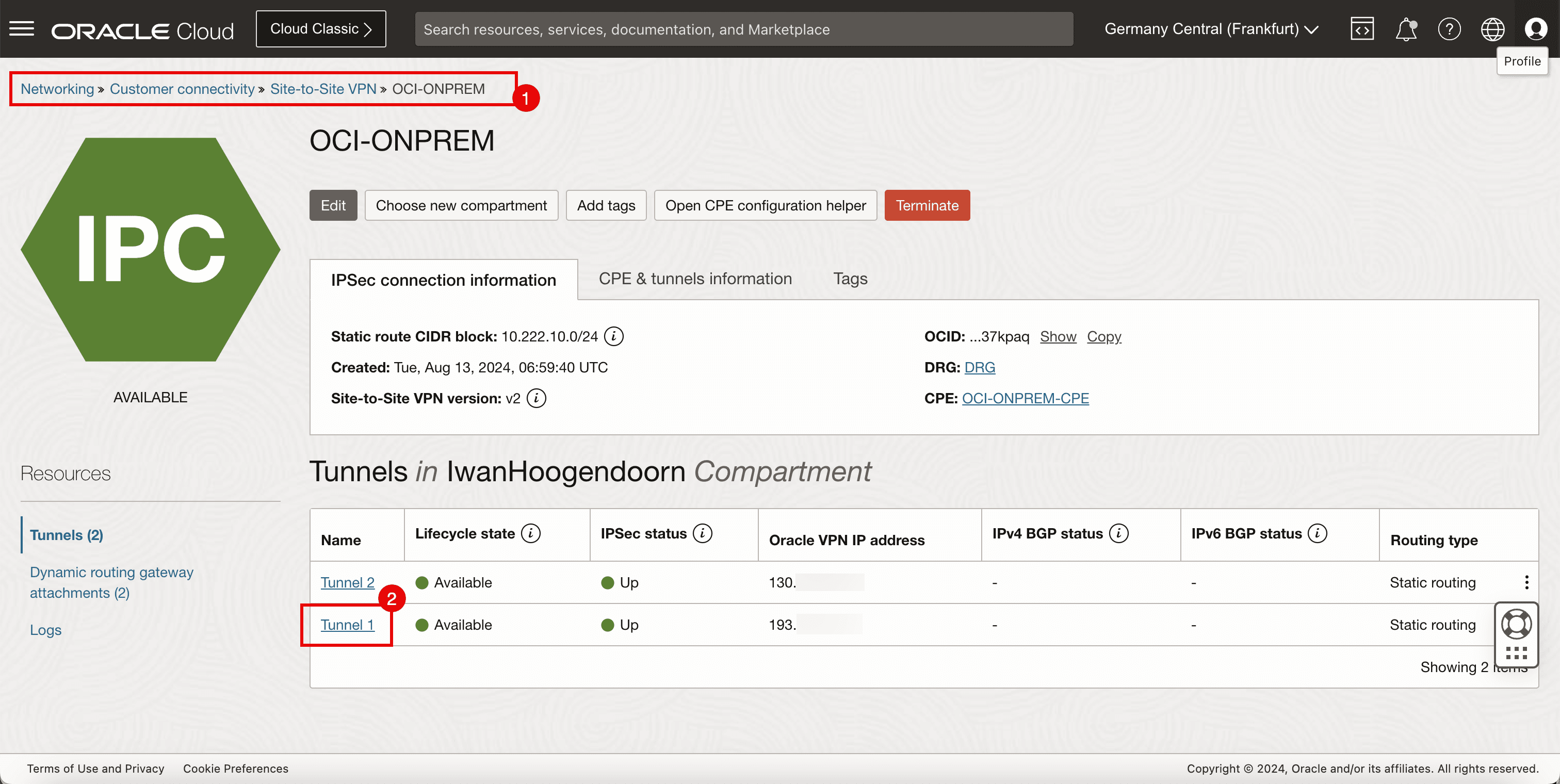

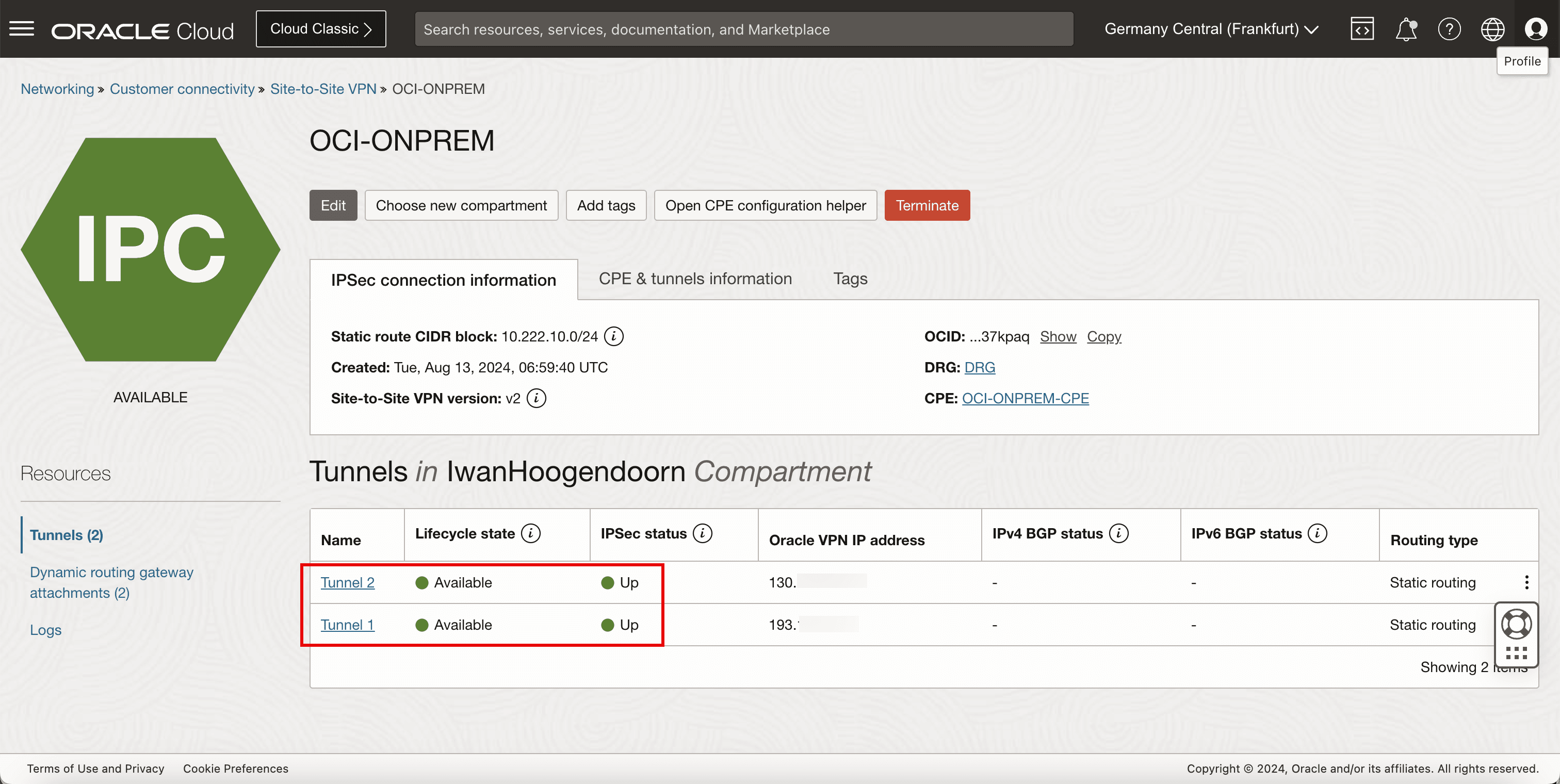

La connexion IPSec est créée, les adresses IP publiques des deux tunnels IPSec seront disponibles et nous devrons configurer l'autre côté du RPV.

-

Cliquez sur le RPV site à site créé dans la tâche 5.

- Notez le tunnel 1 de la connexion IPSec.

- Notez l'adresse IP publique du tunnel 1. Pour ce tutoriel, l'adresse IP commence par 193.

- Notez le tunnel 2 de la connexion IPSec.

- Notez l'adresse IP publique du tunnel 2. Pour ce tutoriel, cette adresse IP commence par 130.

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

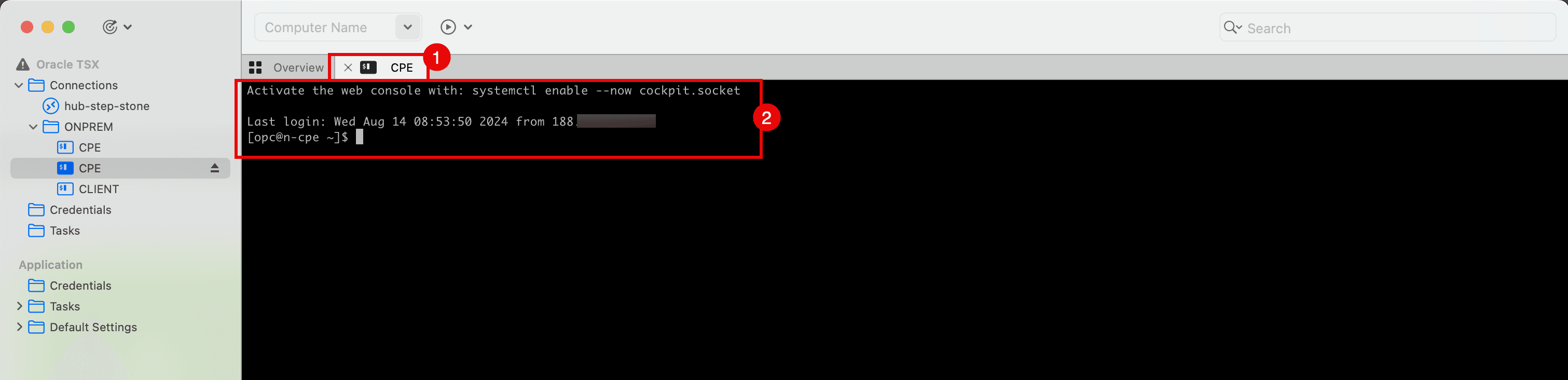

Tâche 7 : Configurer l'instance CPE dans la région OCI source et installer et configurer Libreswan

-

Configurez l'instance CPE.

- Configurez une session SSH pour le CPE situé dans la région OCI ou le VCN source.

- Assurez-vous d'être connecté.

-

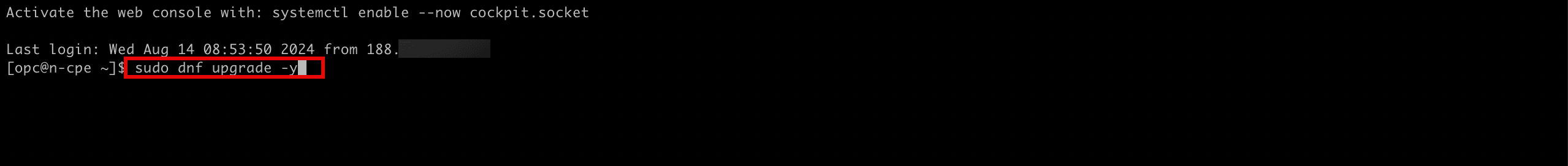

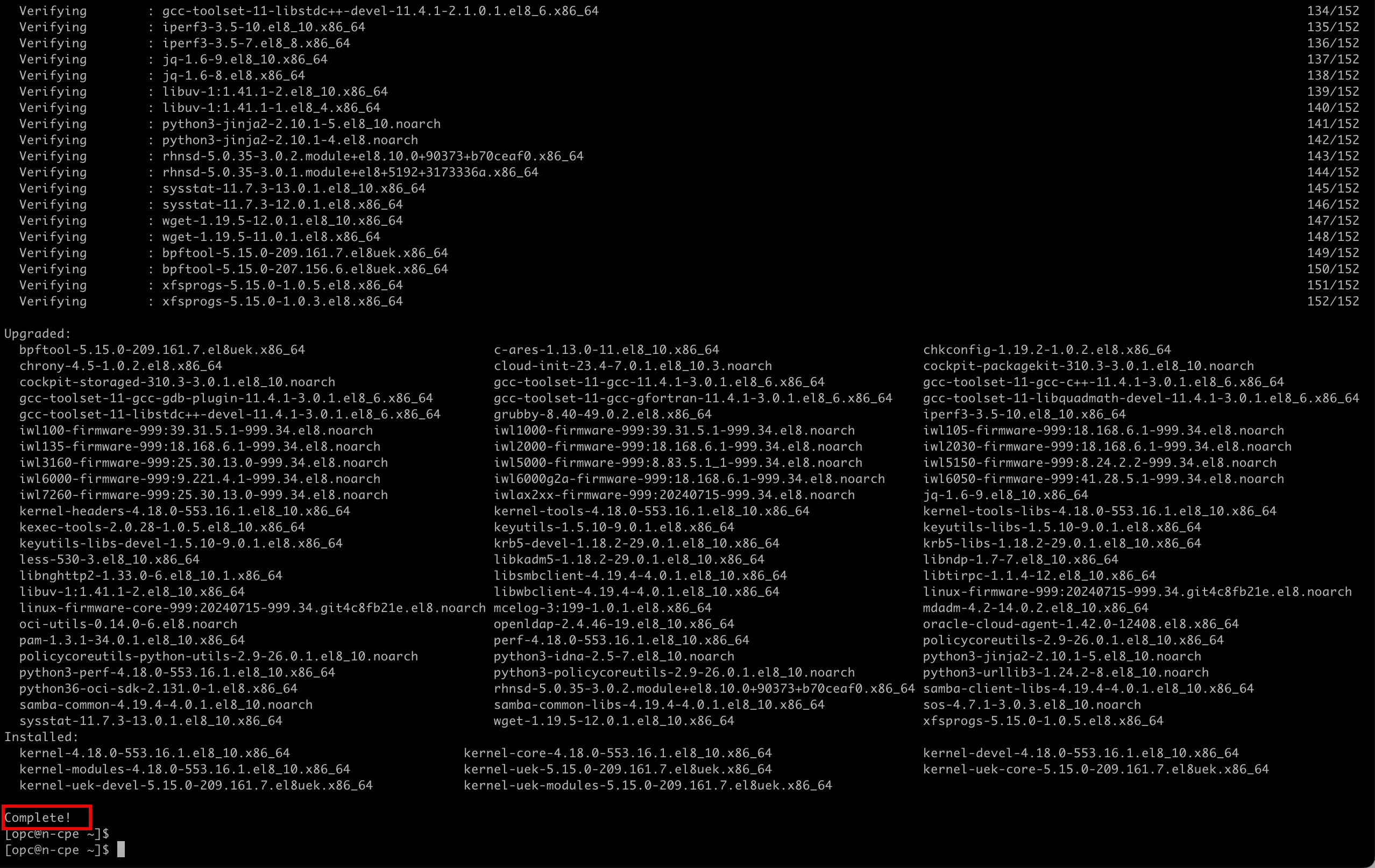

Exécutez la commande suivante pour mettre à niveau le logiciel.

[opc@cpe ~]$ sudo dnf upgrade -y

-

Assurez-vous que la mise à niveau est terminée.

-

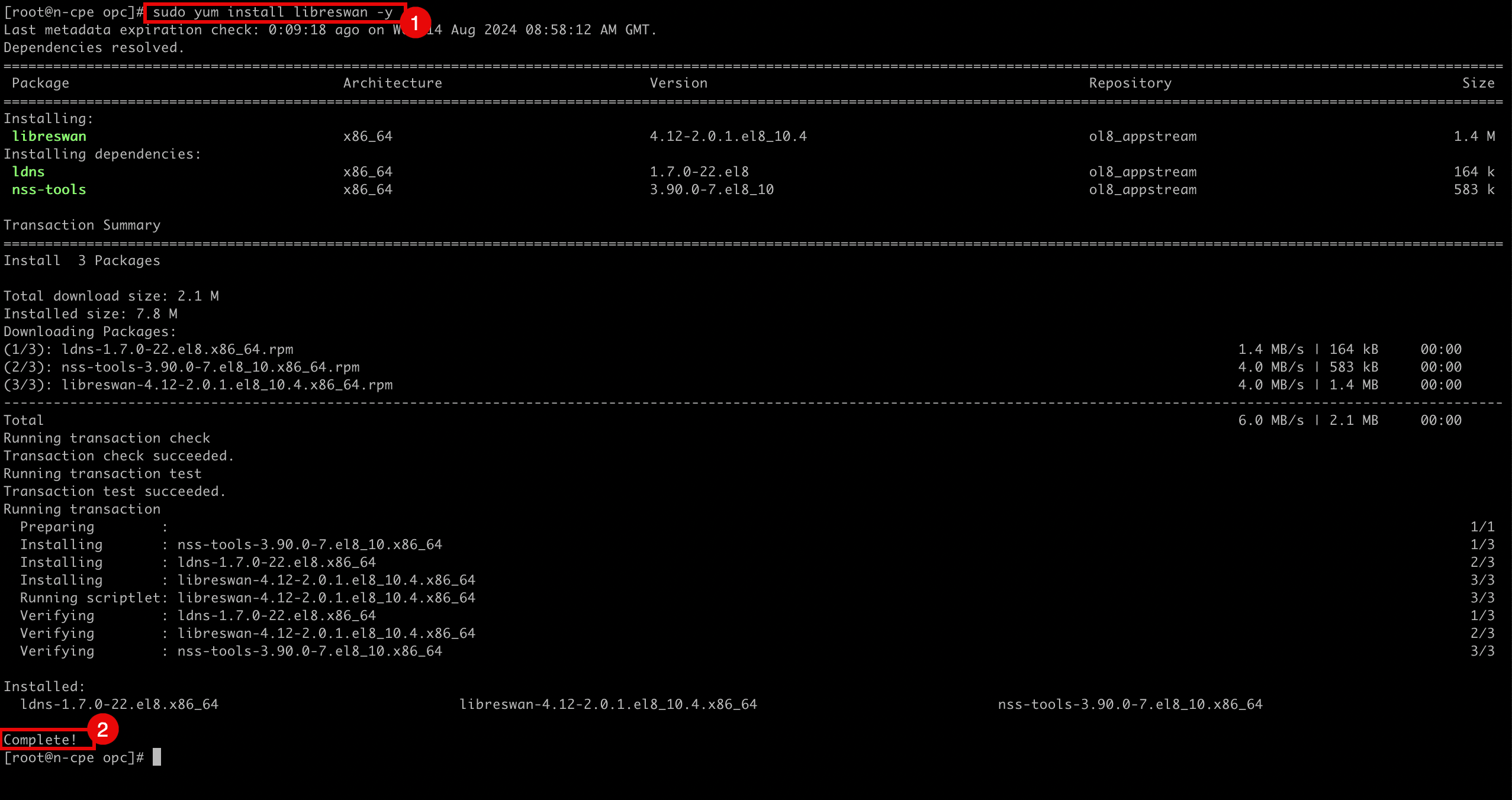

Exécutez la commande suivante pour exécuter la commande lorsque des privilèges supérieurs sont requis.

[opc@cpe ~] sudo su

-

Exécutez la commande suivante pour installer le logiciel Libreswan.

[root@cpe opc]# sudo yum install libreswan -y -

Notez que le logiciel a été installé.

-

-

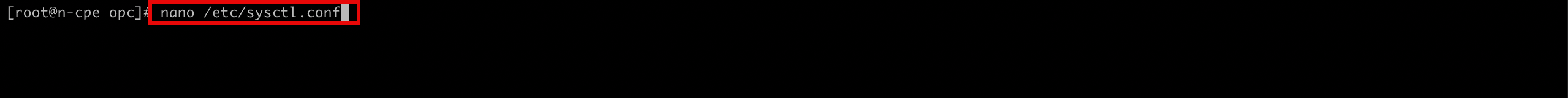

Modifiez le fichier suivant pour activer le transfert IP.

[root@cpe etc]# nano /etc/sysctl.conf

-

Assurez-vous que le fichier

/etc/sysctl.confcontient le contenu suivant.kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

Enregistrez le fichier à l'aide de

Ctrl + Xet entrezY.-

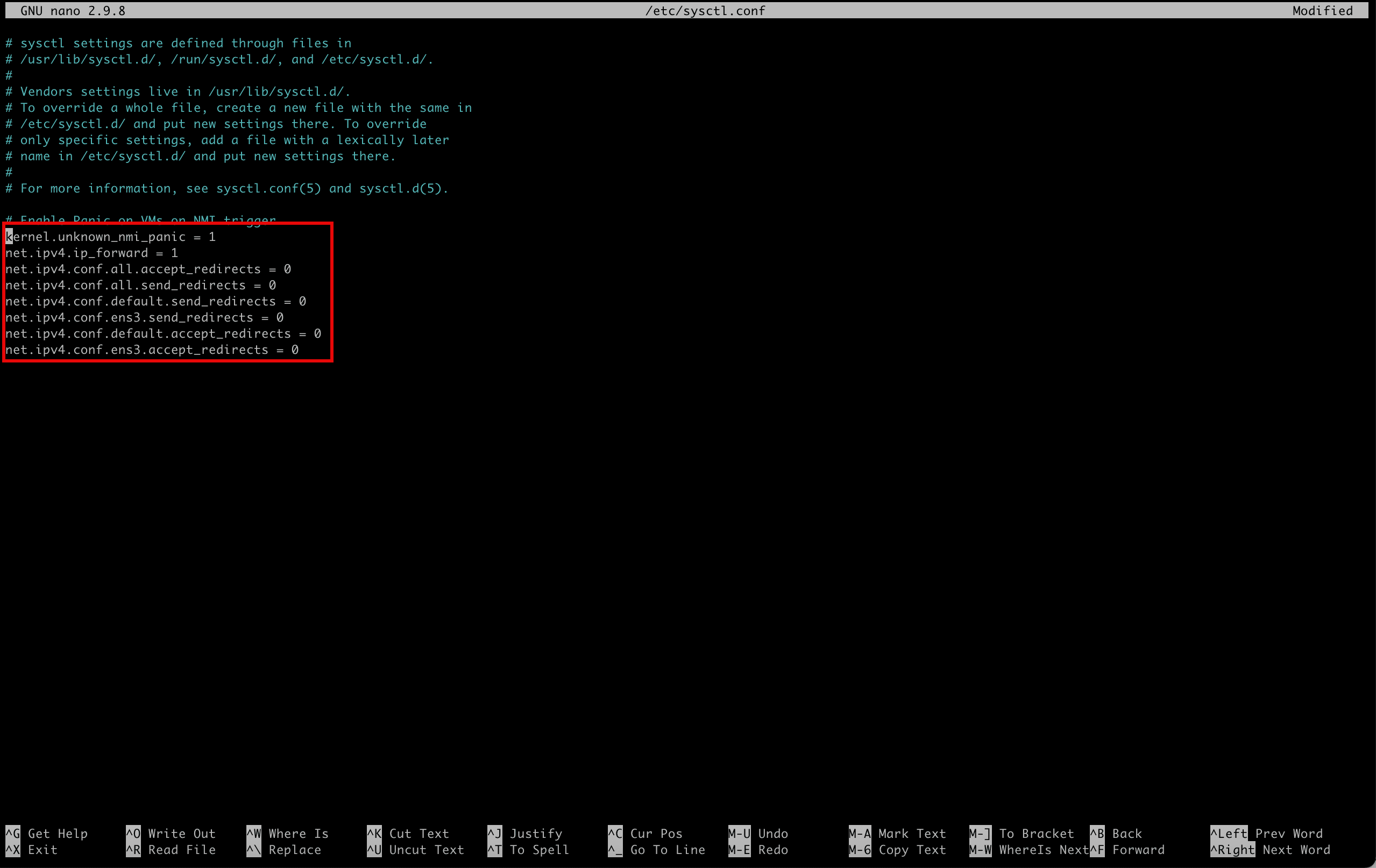

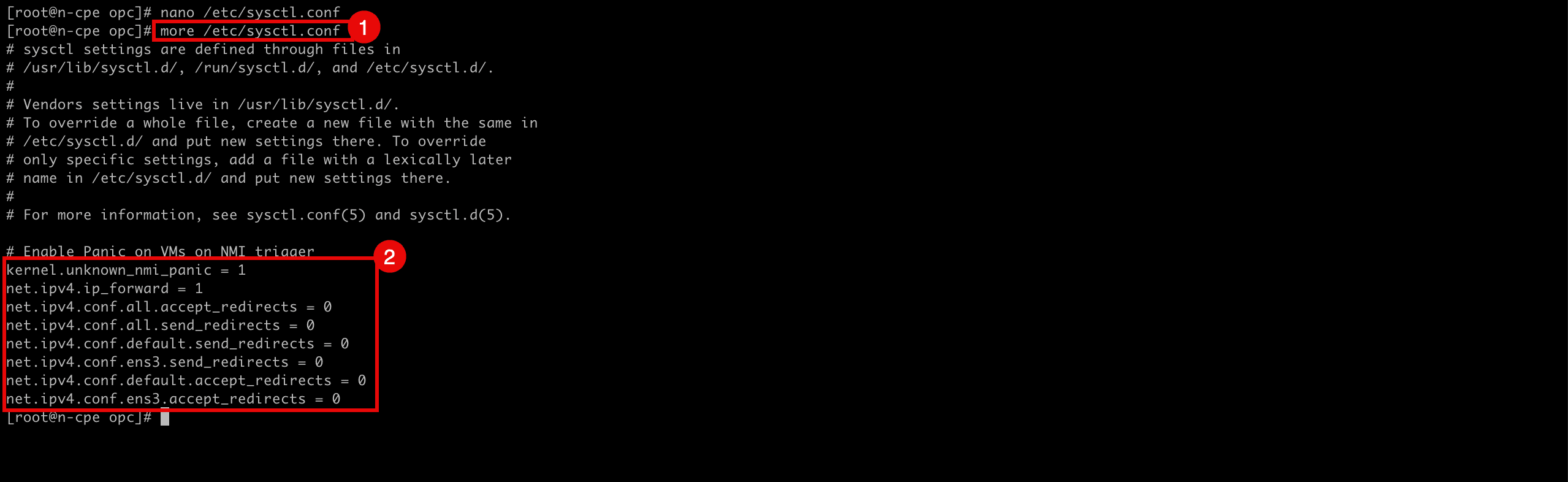

Exécutez la commande suivante pour vérifier le contenu du fichier.

[root@cpe opc]# more /etc/sysctl.conf -

Notez que la sortie sera identique au contenu du fichier.

-

-

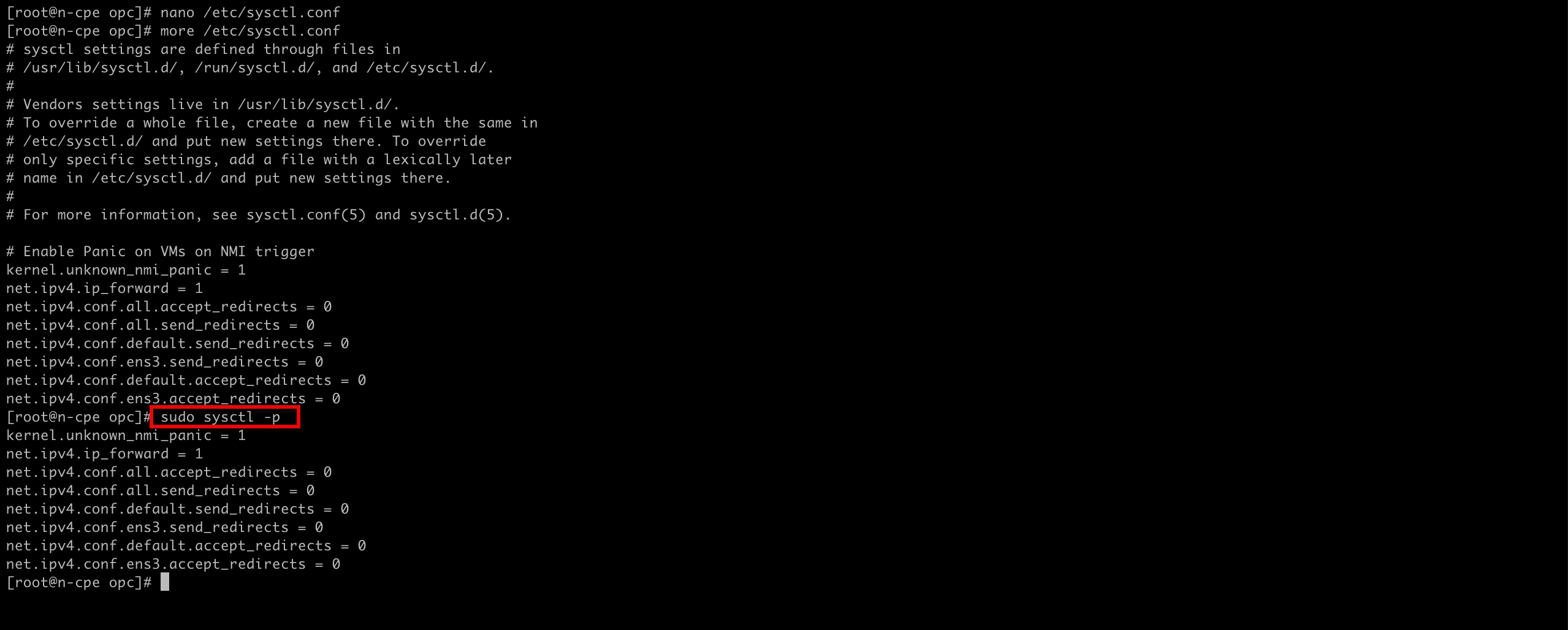

Exécutez la commande suivante pour recharger et appliquer le fichier pour activer le transfert.

[root@cpe etc]# sudo sysctl -p

-

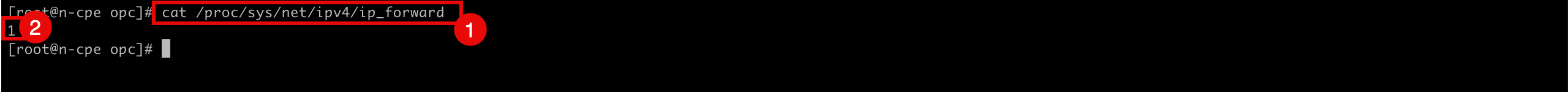

Exécutez la commande suivante pour vérifier si le transfert IP est activé.

cat /proc/sys/net/ipv4/ip_forward -

Notez que l'ID valeur retournée est

1ce qui signifie que la transmission IP est activée et0signifie que la transmission IP est désactivée.

-

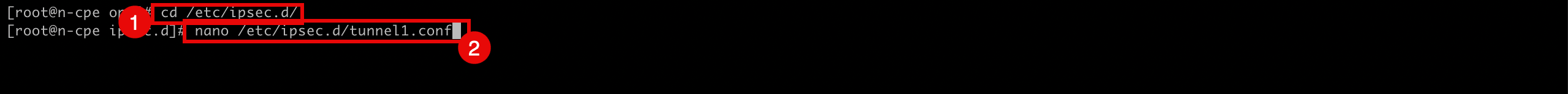

Exécutez la commande suivante pour modifier le répertoire dans lequel vous devez configurer les tunnels IPSec.

[root@cpe opc]# cd /etc/ipsec.d/ -

Créez et modifiez le fichier suivant (

tunnel1.conf) pour configurer le premier tunnel IPSec dans le tunnel 1.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

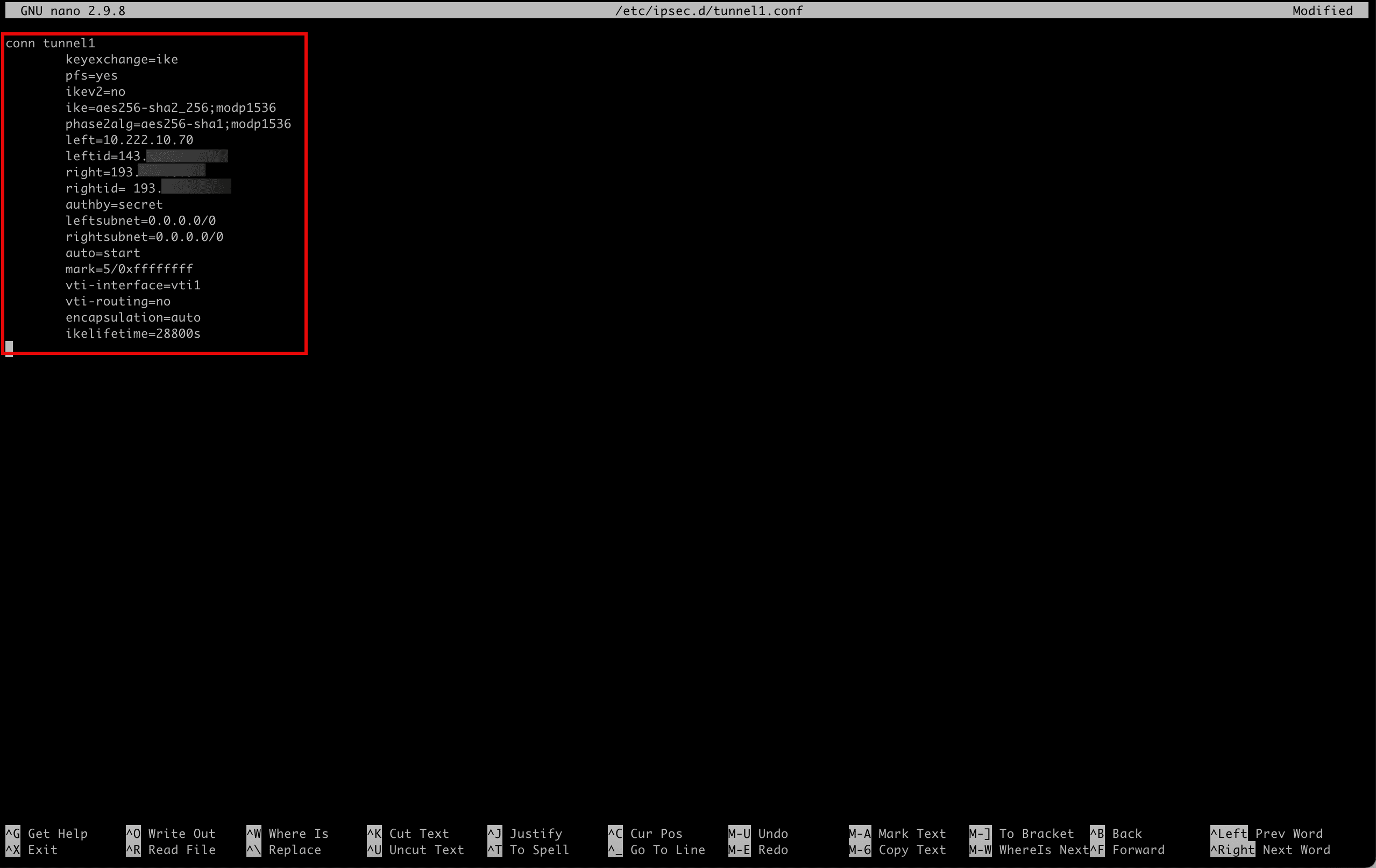

Assurez-vous que le fichier

/etc/ipsec.d/tunnel1.confcontient le contenu suivant.conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Enregistrez le fichier à l'aide de

Ctrl + Xet entrezY. -

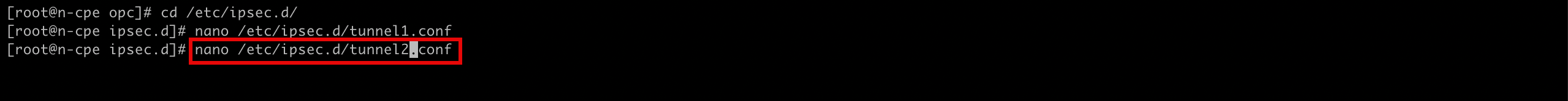

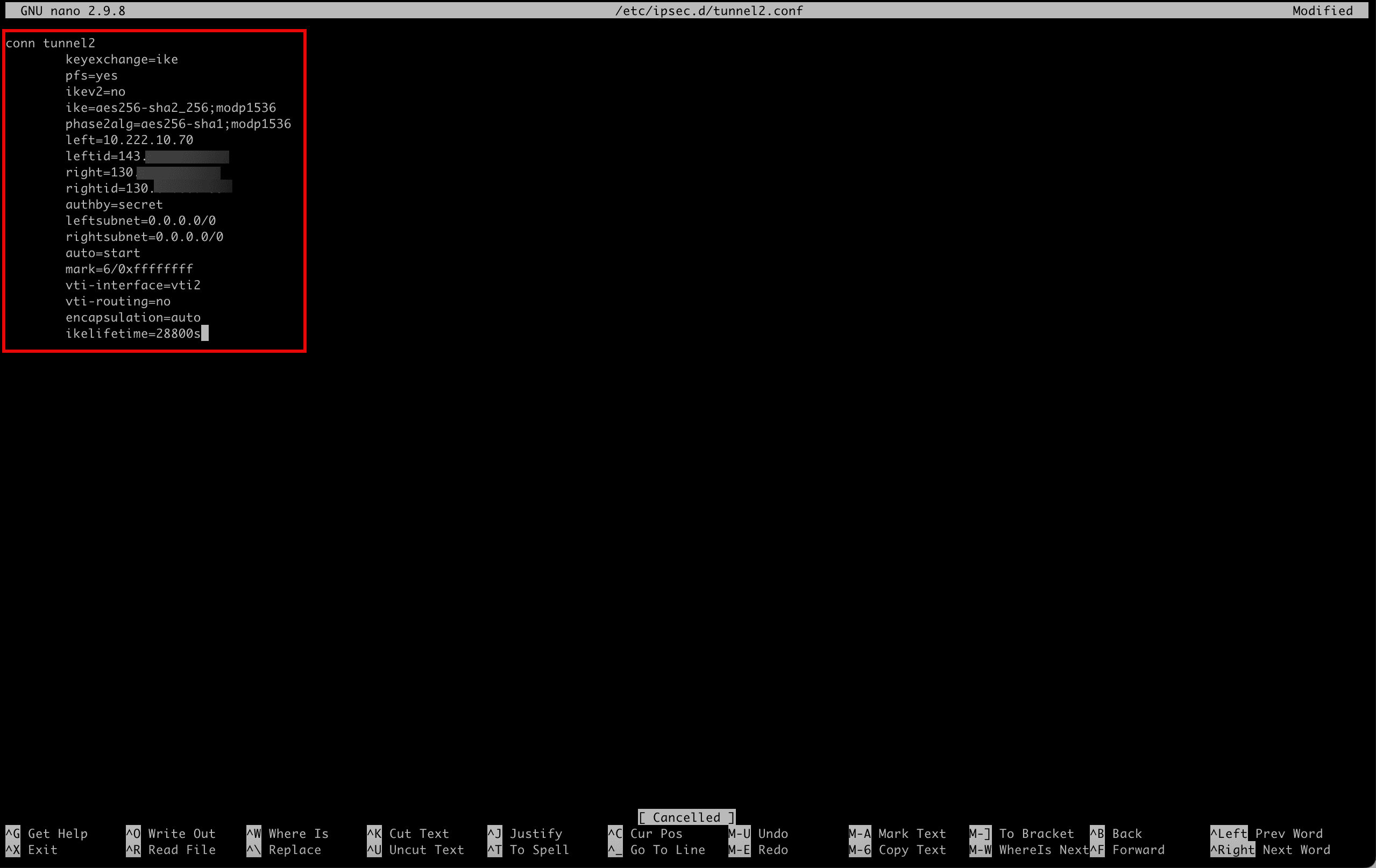

Créez et modifiez le fichier suivant (

tunnel2.conf) pour configurer le deuxième tunnel IPSec danstunnel2.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

Assurez-vous que le fichier

/etc/ipsec.d/tunnel2.confcontient le contenu suivant.conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Enregistrez le fichier avec

Ctrl + Xet entrezY.-

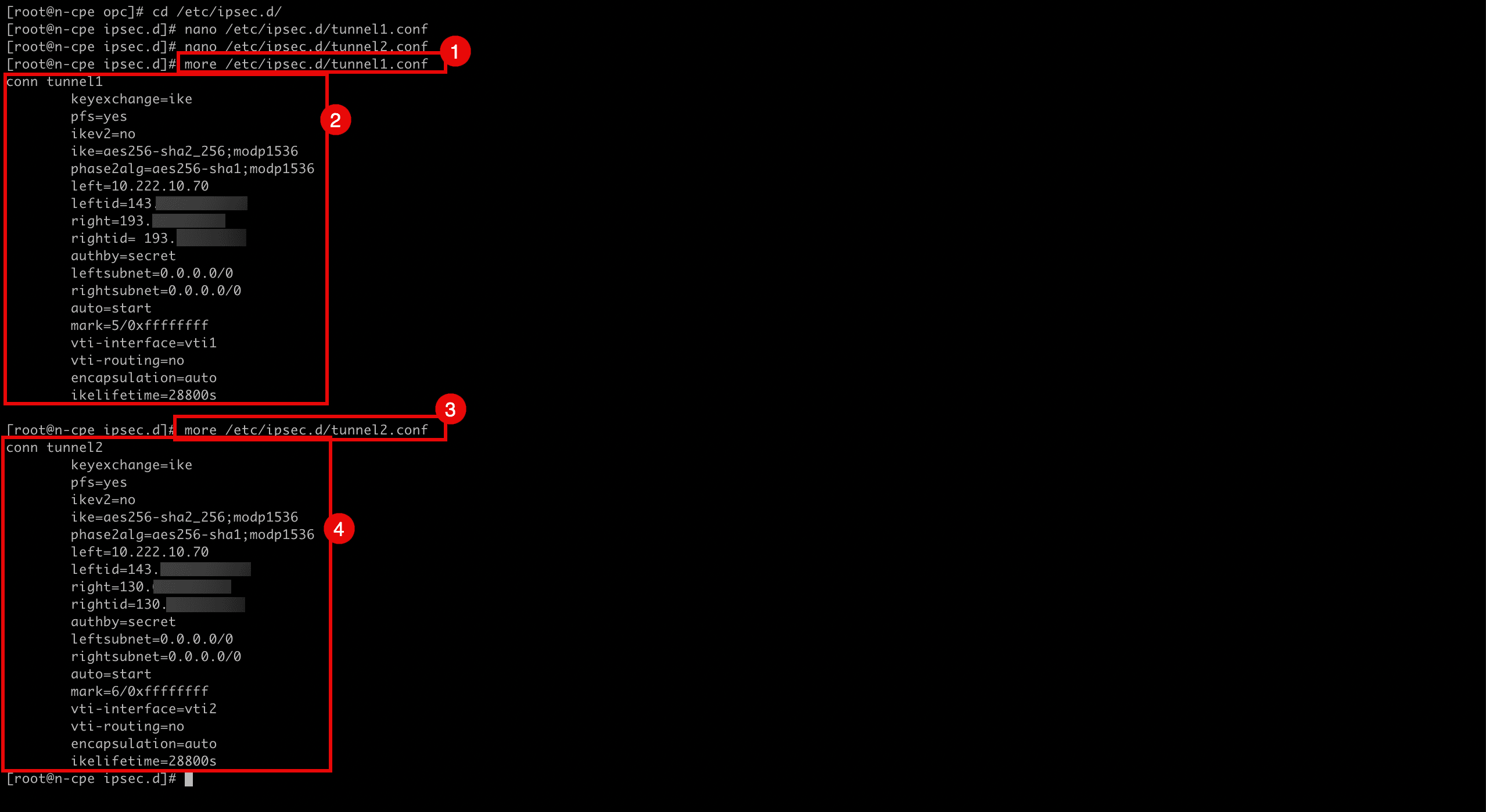

Exécutez la commande suivante pour vérifier le contenu du fichier pour

tunnel1.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

Notez que la sortie sera identique au contenu du fichier.

-

Exécutez la commande suivante pour vérifier le contenu du fichier pour

tunnel2.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

Notez que la sortie sera la même que le contenu du fichier.

-

-

Nous avons configuré les tunnels IPSec. Nous devons maintenant configurer les clés secrètes partagées car nous utilisons une clé secrète pour l'authentification.

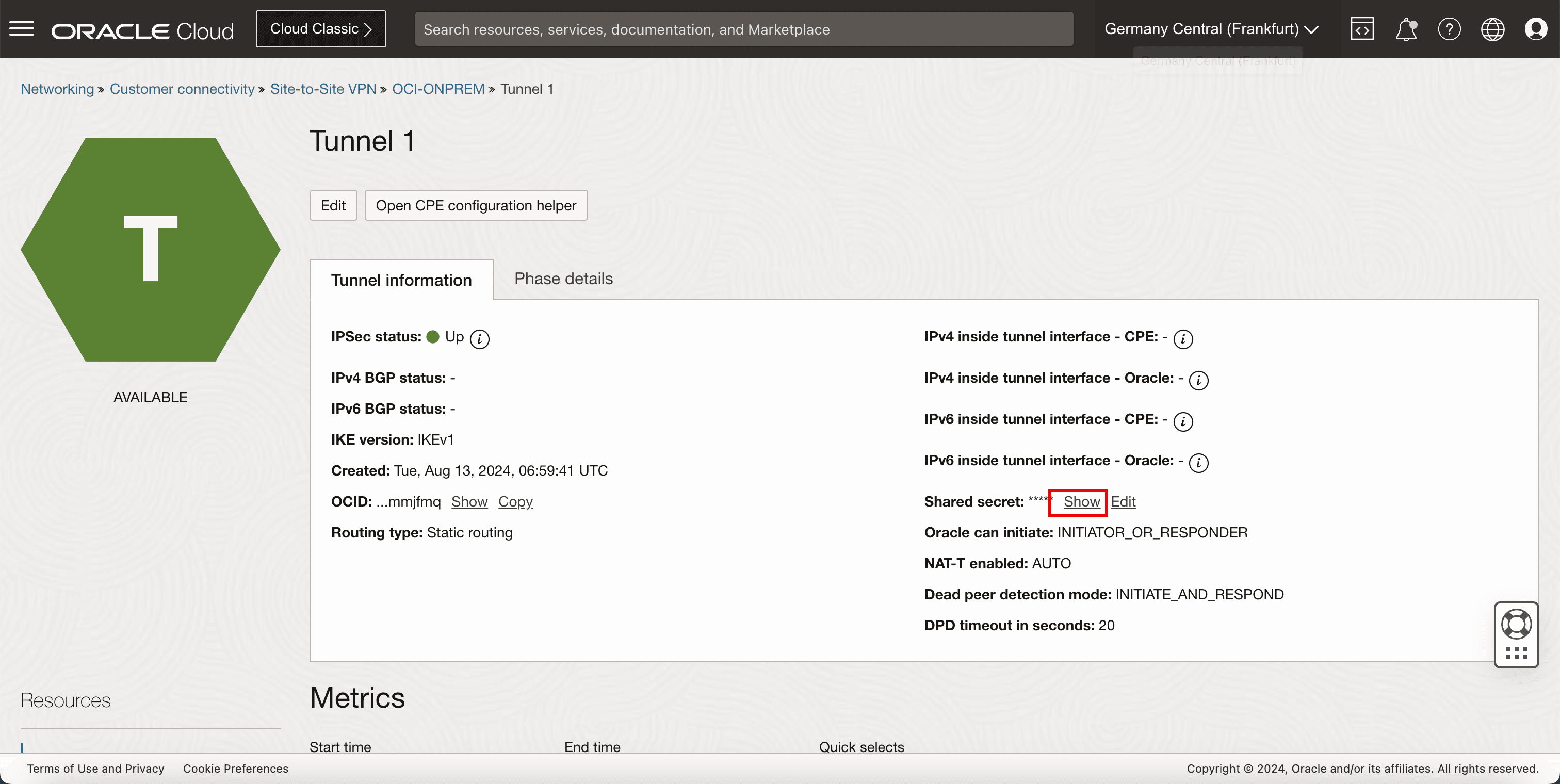

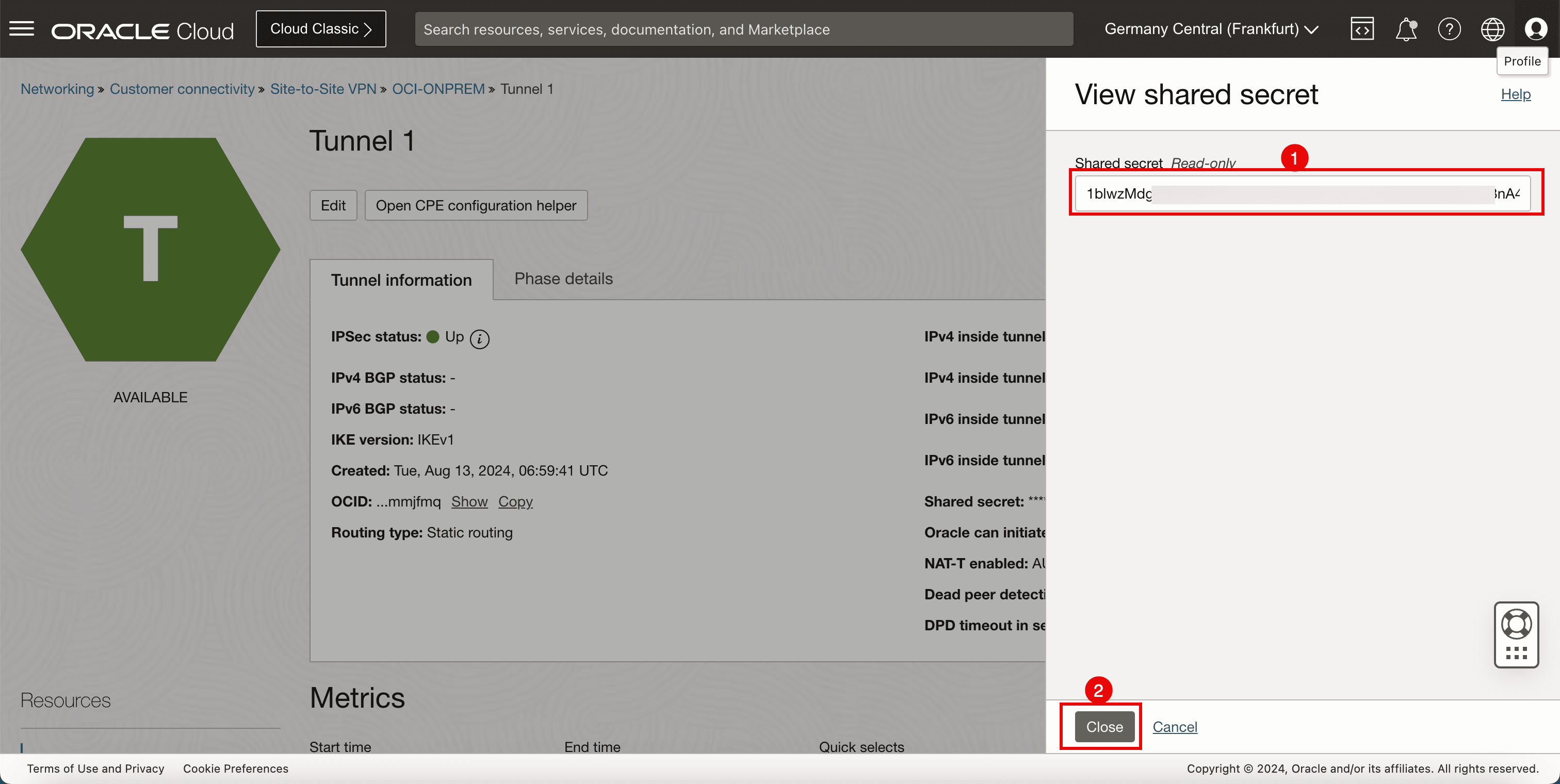

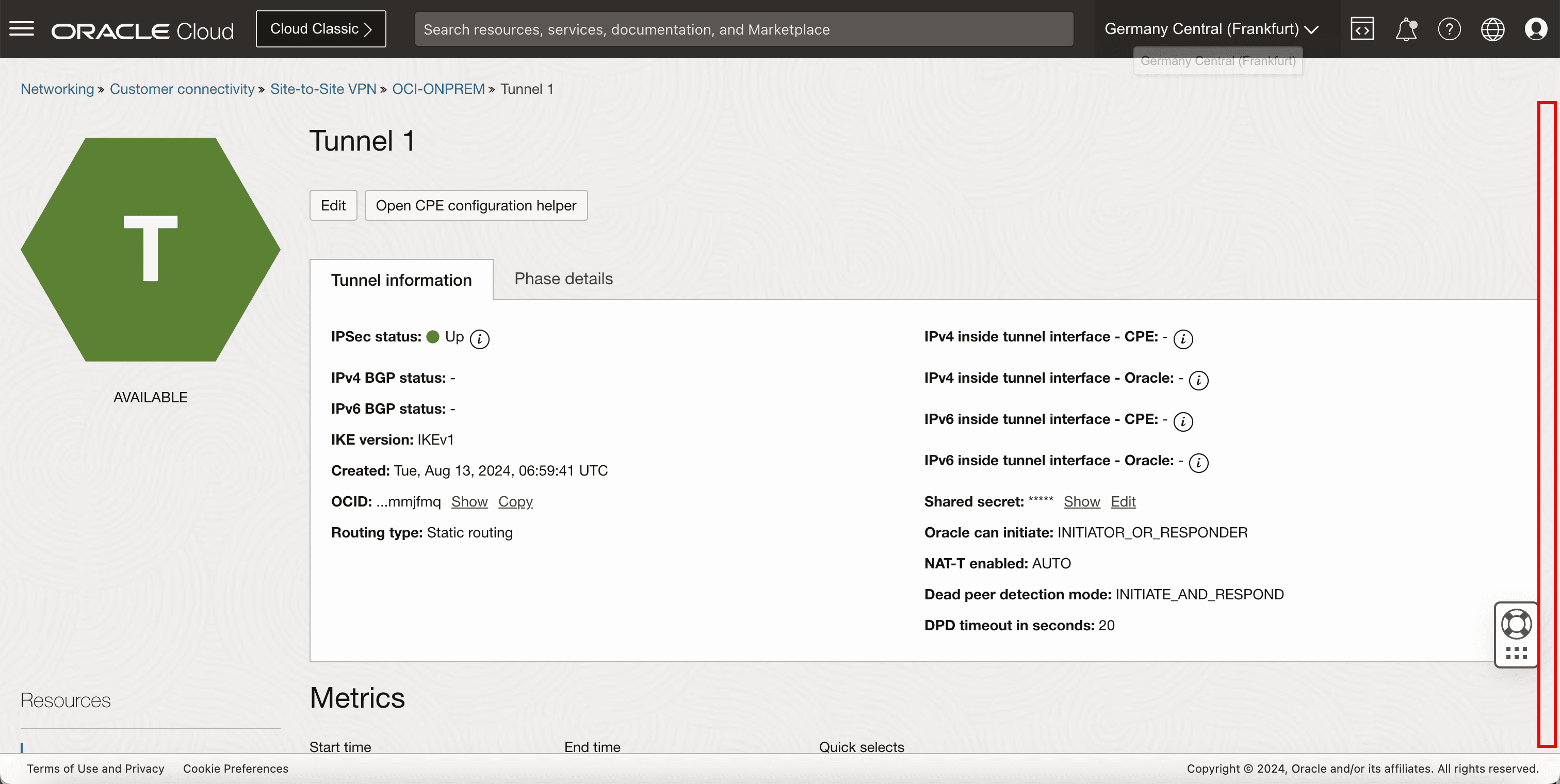

Lorsque nous avons créé le RPV site à site OCI dans la tâche 5, les tunnels ont été créés et, dans ce processus, OCI a également généré les clés secrètes partagées par tunnel. Pour les obtenir et les configurer dans Libreswan afin qu'ils correspondent à la même clé secrète partagée, nous devons retourner à la console OCI.

- Allez à la console OCI, naviguez jusqu'à Réseau, Connectivité client, RPV site à site et cliquez sur le RPV configuré.

- Cliquez sur la première configuration de tunnel.

-

Pour obtenir la clé secrète partagée, cliquez sur Afficher.

- Copiez la clé secrète partagée pour le tunnel 1 et enregistrez-la sur un bloc-notes pour y accéder ultérieurement.

- Cliquez sur Fermer.

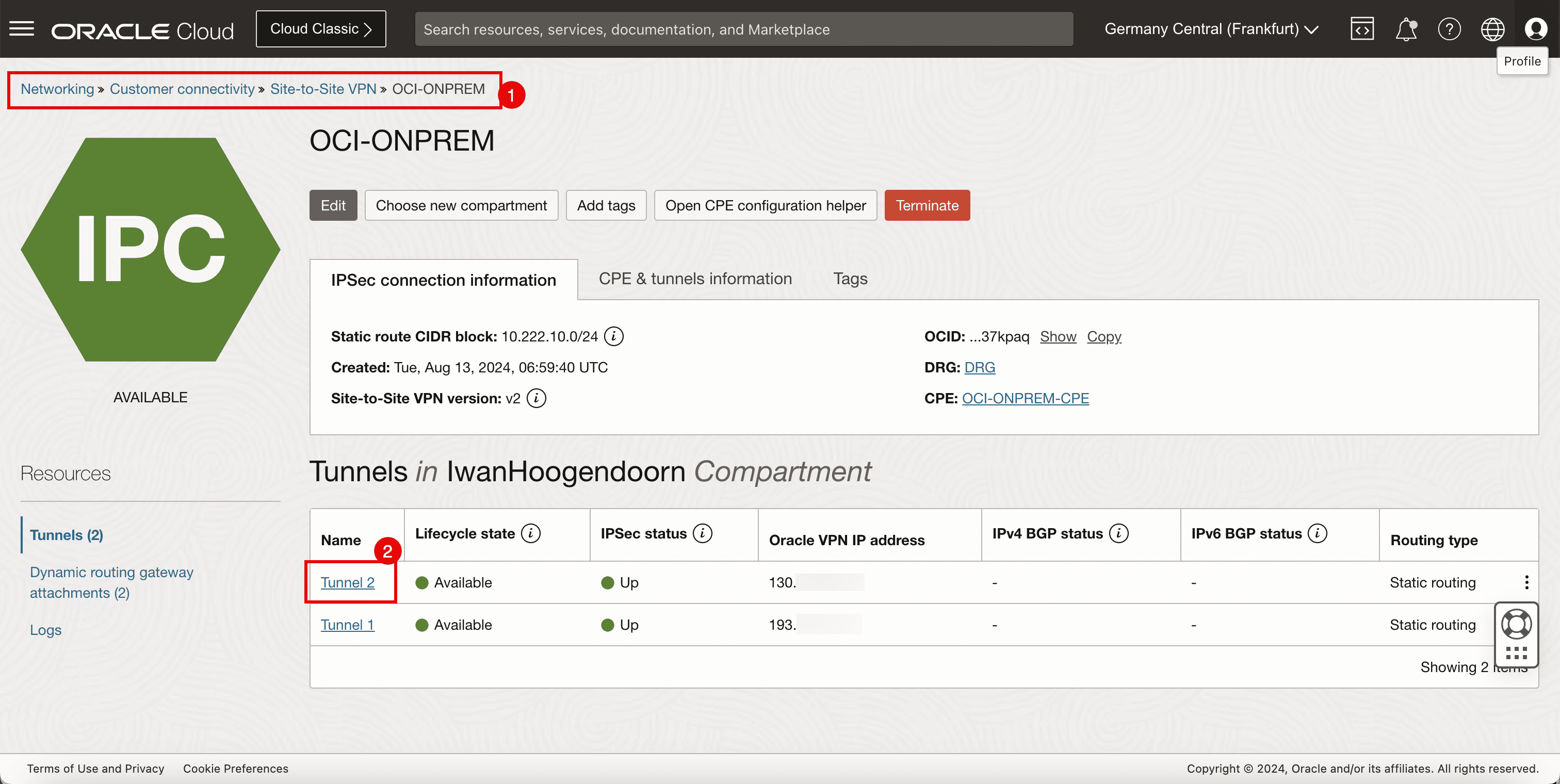

- Allez à la console OCI, naviguez jusqu'à Réseau, Connectivité client, RPV site à site et cliquez sur le RPV configuré.

- Cliquez sur la deuxième configuration de tunnel.

-

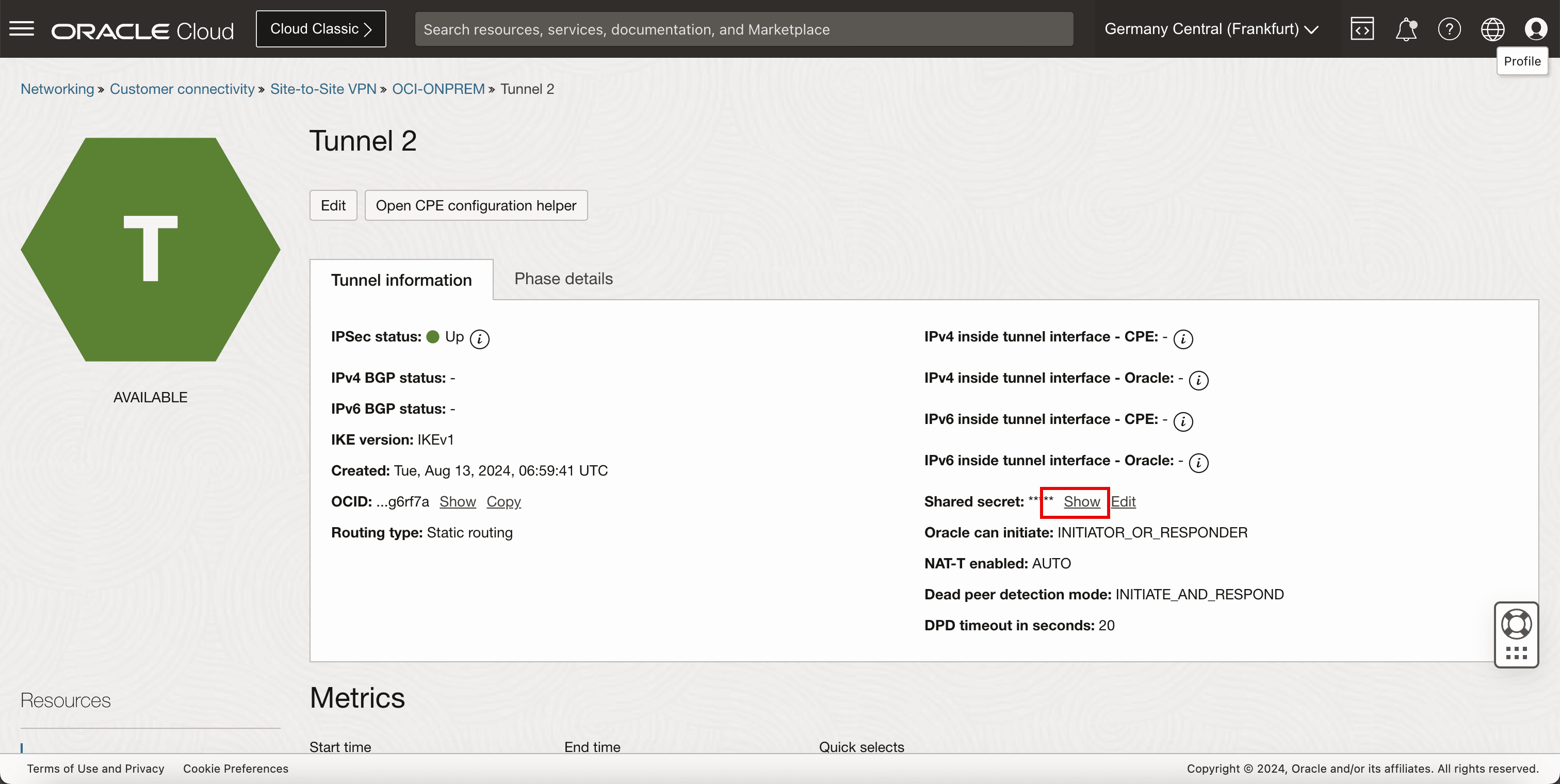

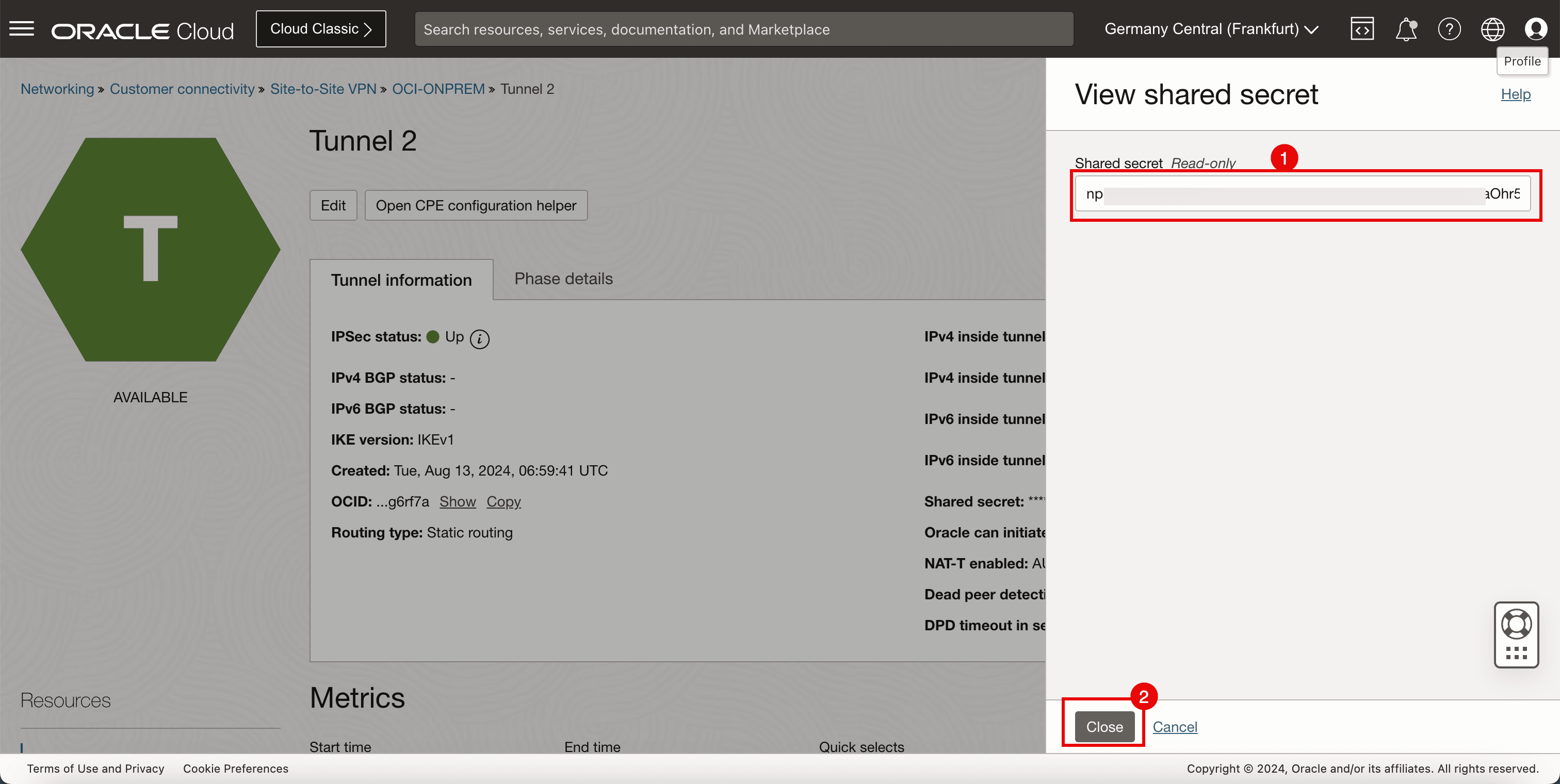

Pour obtenir la clé secrète partagée, cliquez sur Afficher.

- Copiez la clé secrète partagée pour le tunnel 2 et enregistrez-la sur un bloc-notes pour y accéder ultérieurement.

- Cliquez sur Fermer.

-

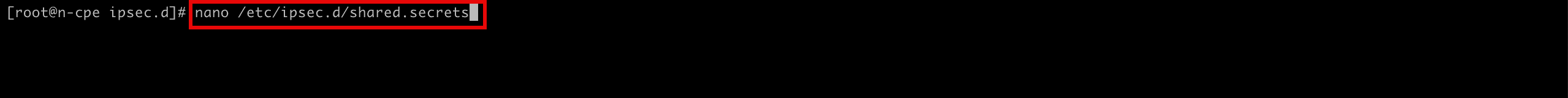

Configurez les clés secrètes partagées dans Libreswan. Créez et modifiez le fichier suivant (

shared.secrets) pour configurer les clés secrètes partagées pour les deux tunnels.[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

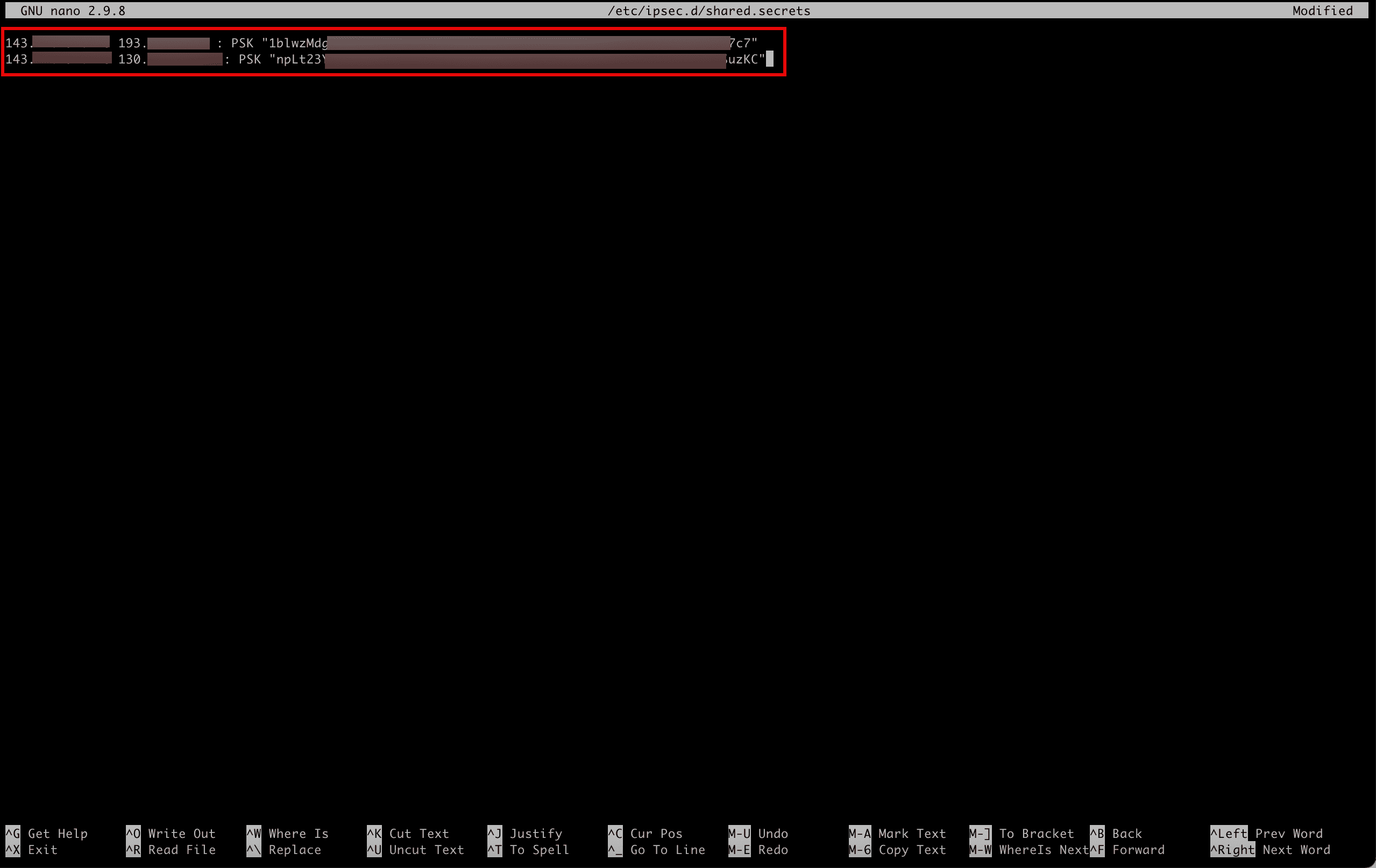

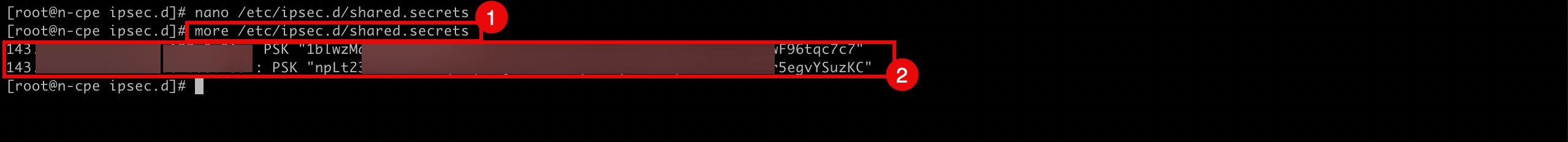

Assurez-vous que le fichier

/etc/ipsec.d/shared.secretscontient le contenu suivant.143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

- Exécutez la commande suivante pour vérifier le contenu du fichier.

- Notez que la sortie sera la même que le contenu du fichier.

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

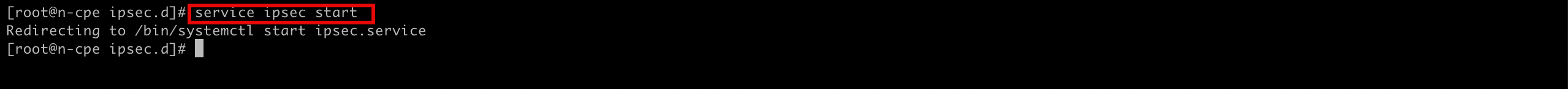

Exécutez la commande suivante pour démarrer le service IPSec sur Libreswan. Cela n'établira pas encore les tunnels.

[root@cpe ipsec.d]# ipsec start

-

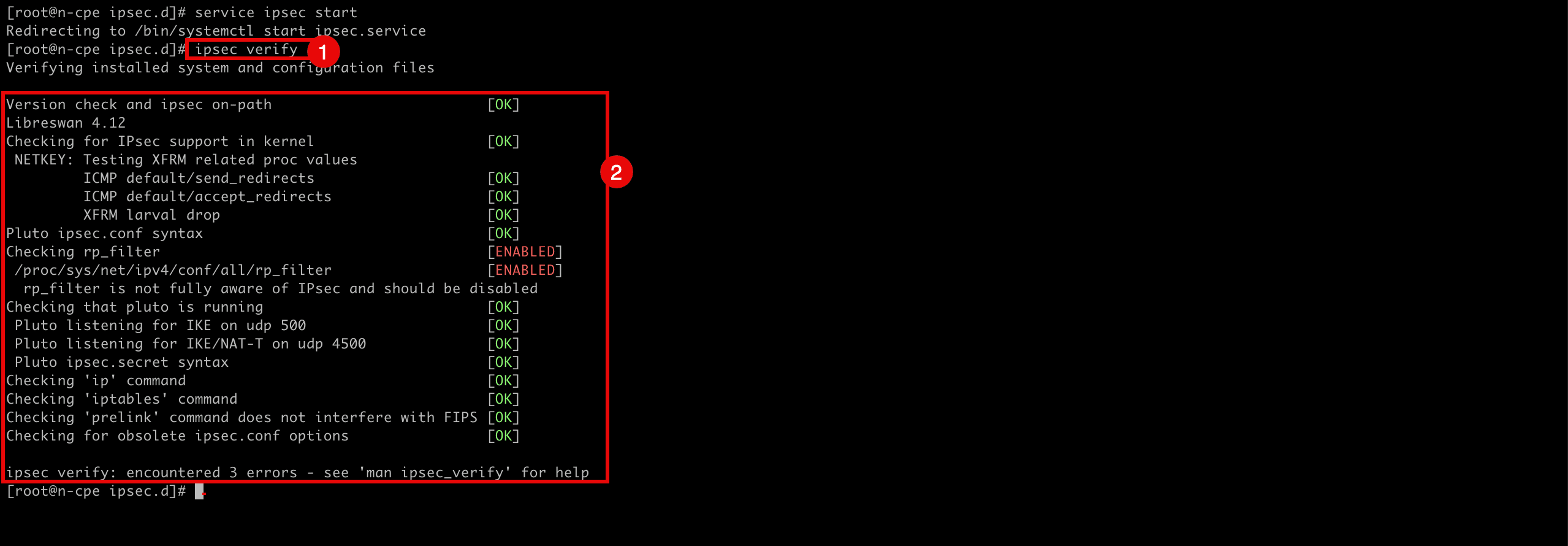

Exécutez la commande suivante pour vérifier le statut des connexions IPSec.

[root@cpe ipsec.d]# ipsec verify -

Notez que la vérification semble correcte, sans aucune erreur.

-

Tâche 8 : Ouvrir le pare-feu sur l'instance CPE dans la région OCI source et configurer les listes de sécurité du VCN et du sous-réseau

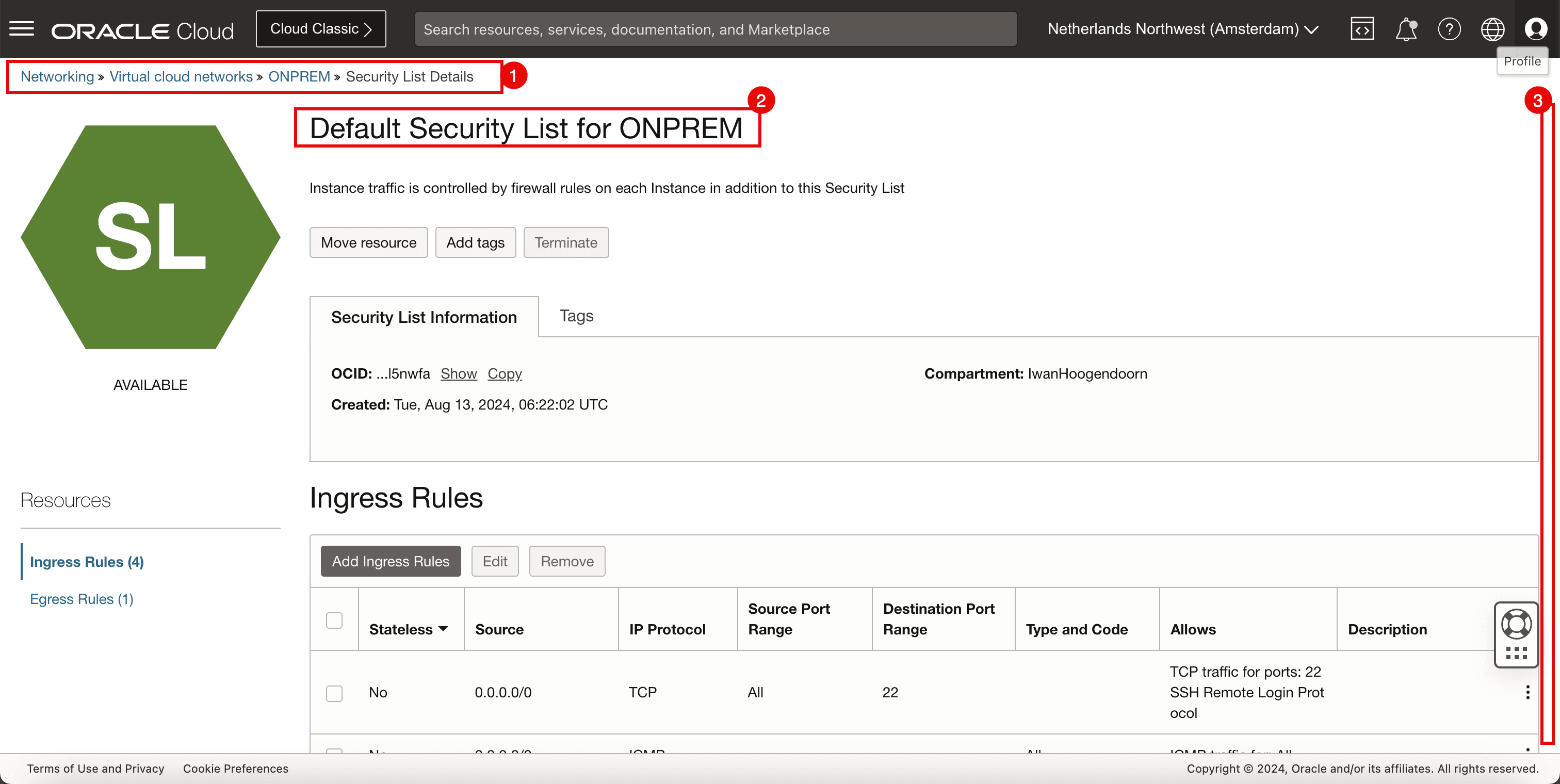

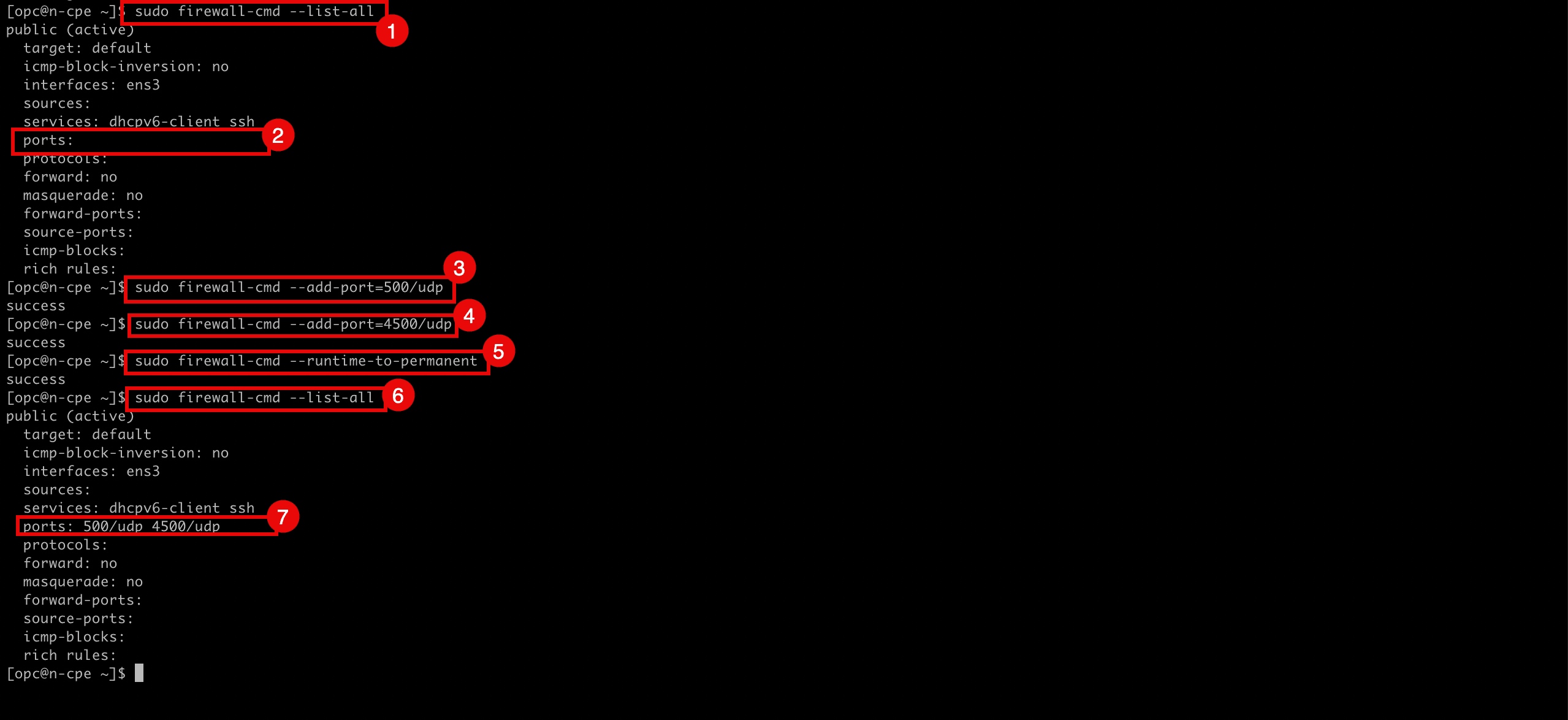

Configurez les listes de sécurité du VCN et du sous-réseau pour autoriser les ports entrants requis pour la connexion IPSec. Pour permettre l'établissement correct des tunnels, vous devez vous assurer que la sécurité du réseau des deux côtés autorise les ports requis.

-

Commencez par la région OCI source qui héberge Libreswan en tant qu'équipement local d'abonné.

- Allez à la console OCI, naviguez jusqu'à Réseau, Réseaux en nuage virtuels, sélectionnez le VCN et cliquez sur Listes de sécurité.

- Sélectionnez la liste de sécurité par défaut.

- Faire défiler vers le bas.

-

Assurez-vous d'avoir ajouté les règles de sécurité de trafic entrant suivantes.

Source Protocole IP Port source Port de destination 0.0.0.0/0 UDP Tous 500 0.0.0.0/0 UDP Tous 4,500

-

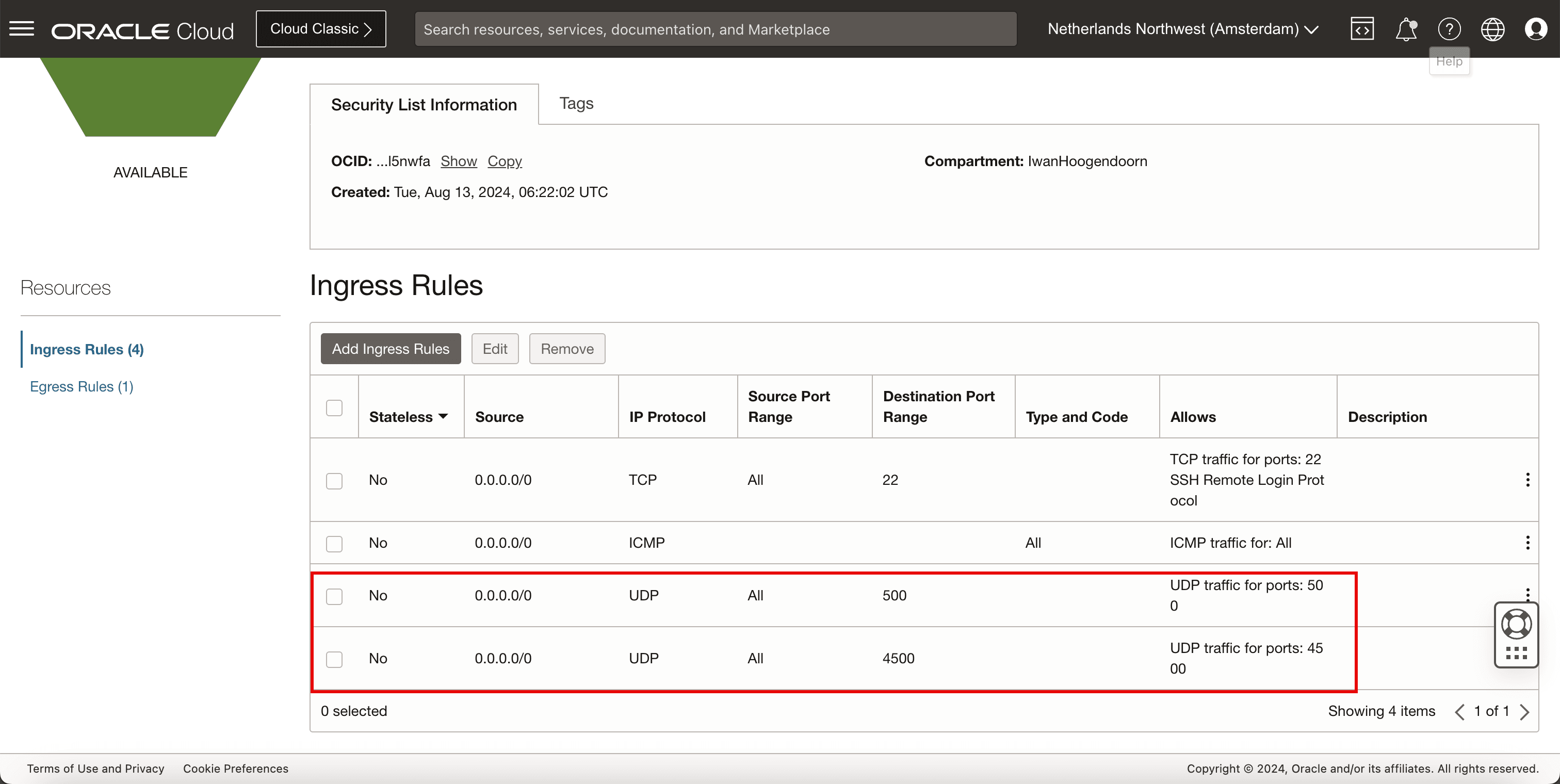

Ouvrez les ports de pare-feu sur l'équipement local d'abonné Libreswan.

-

Exécutez la commande suivante pour vérifier les règles de pare-feu configurées existantes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Notez qu'aucune règle n'est configurée pour les ports IPSec.

-

Exécutez la commande suivante pour autoriser le port UDP

500sur l'équipement local d'abonné.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

Exécutez la commande suivante pour autoriser le port UDP

4500sur l'équipement local d'abonné.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

Exécutez la commande suivante pour rendre les règles de pare-feu permanentes afin qu'elles restent après un redémarrage.

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

Exécutez la commande suivante pour vérifier les règles de pare-feu configurées existantes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Notez qu'aucune règle n'est configurée pour les ports IPSec.

-

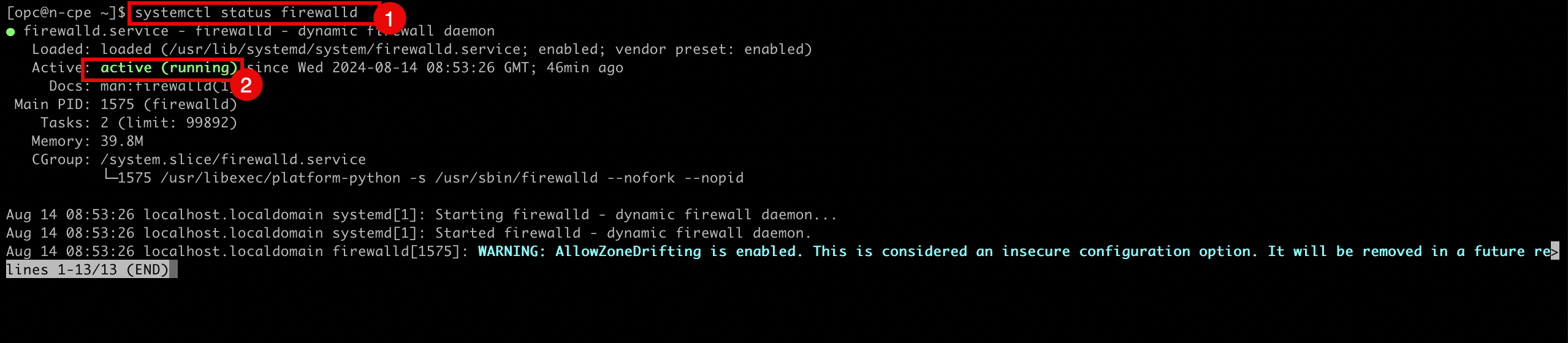

Exécutez la commande suivante pour vous assurer que le service de pare-feu pour Libreswan est en cours d'exécution.

[root@cpe ipsec.d]# systemctl status firewalld -

Notez que le service de pare-feu est actif et en cours d'exécution.

-

-

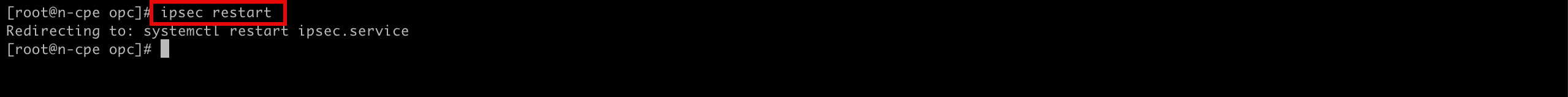

Exécutez la commande suivante pour redémarrer le service IPSec.

[root@cpe ipsec.d]# service ipsec restart

Désactiver le pare-feu Linux sur l'équipement local d'abonné

Dans certains cas (à des fins de test), il peut être préférable de désactiver complètement le pare-feu Linux de l'instance CPE sur laquelle Libreswan s'exécute. Vous pouvez le faire à l'aide de la commande suivante :

[root@cpe ipsec.d]# systemctl disable --now firewalld

Exécutez la commande suivante pour vous assurer que le service de pare-feu pour Libreswan n'est PAS en cours d'exécution.

[root@cpe ipsec.d]# systemctl status firewalld

Tâche 9 : Activer et vérifier si le tunnel IPSec est actif des deux côtés

-

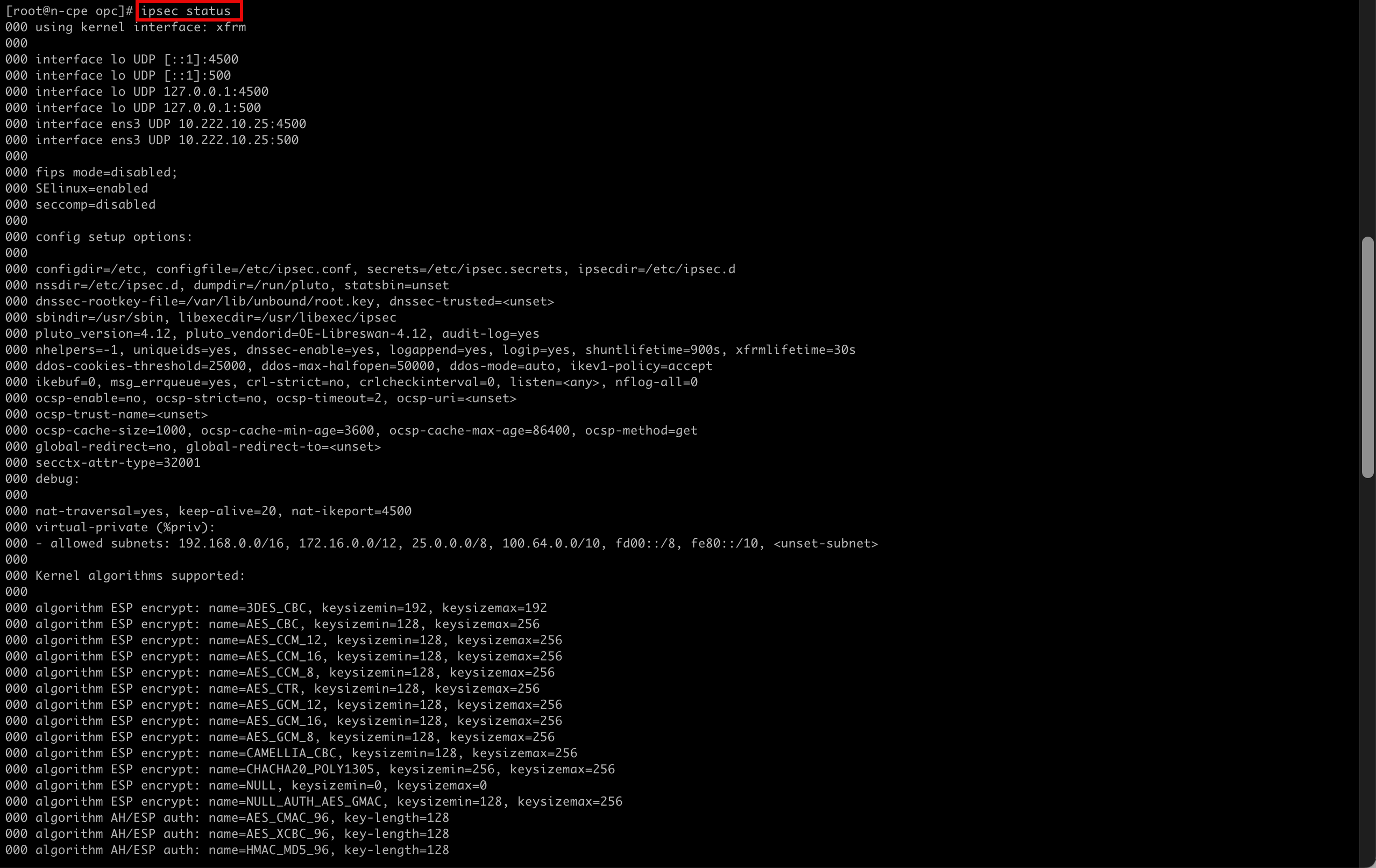

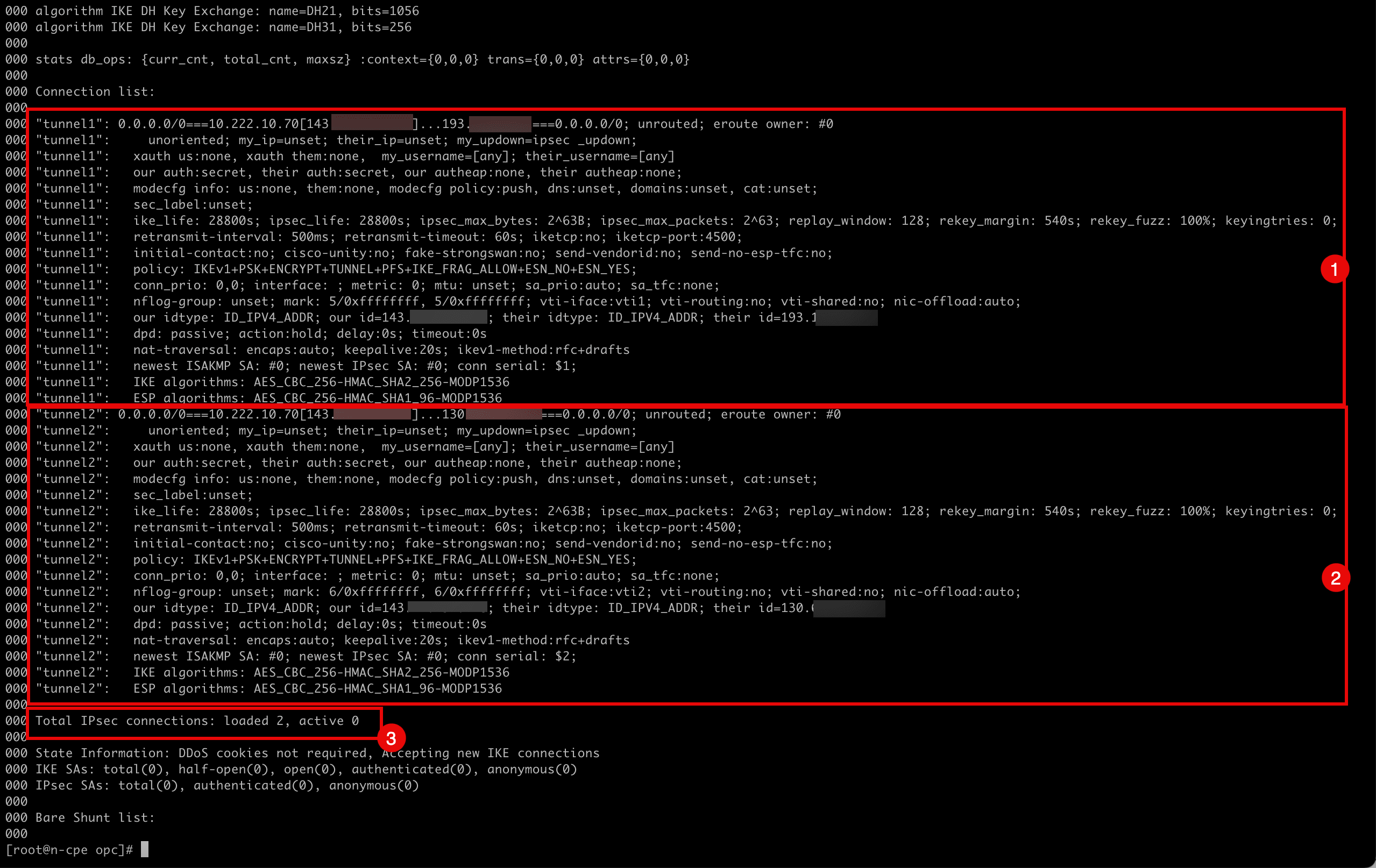

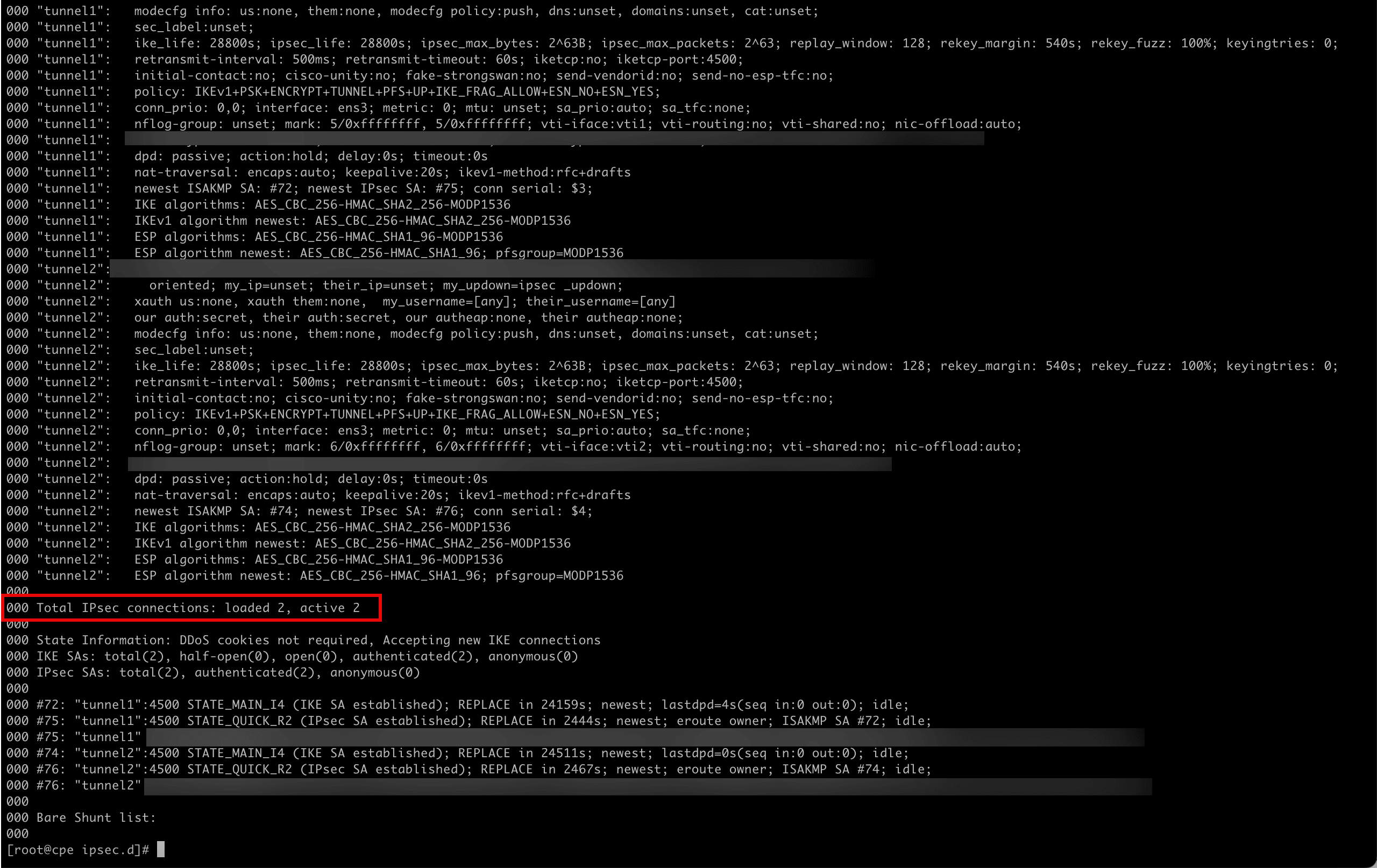

Exécutez la commande suivante pour vérifier le statut IPSec pour les deux tunnels.

[root@cpe ipsec.d]# ipsec status

- Notez la configuration et le statut du premier tunnel IPSec.

- Notez la configuration et le statut du deuxième tunnel IPSec.

- Notez que le nombre de IPSec chargés est 2 et que le nombre actif est 0.

-

Exécutez la commande suivante pour ajouter

tunnel1.[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

Notez la sortie fournie par le terminal lors de l'ajout de

tunnel1.002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

Exécutez la commande suivante pour activer

tunnel1.[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

Notez la sortie fournie par le terminal lorsque

tunnel1est activé.002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

Exécutez la commande suivante pour ajouter

tunnel2.[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

Notez la sortie fournie par le terminal lors de l'ajout de

tunnel2.002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

Exécutez la commande suivante pour activer

tunnel2.[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

Notez la sortie fournie par le terminal lorsque

tunnel2est activé.002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

Exécutez la commande suivante pour vérifier le statut IPSec pour les deux tunnels.

[root@cpe ipsec.d]# ipsec status -

Notez que les tunnels actifs sont passés de 0 à 2.

-

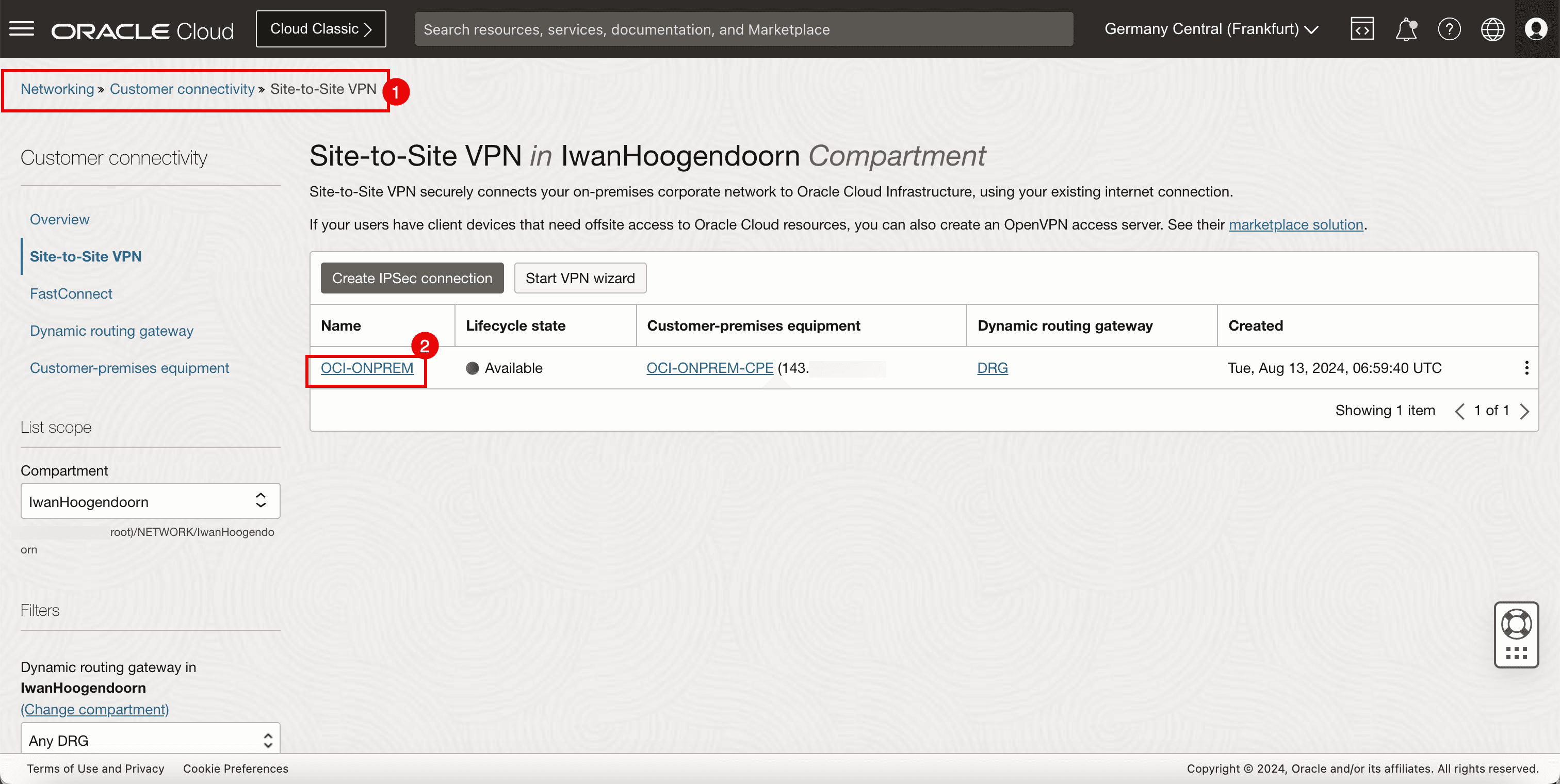

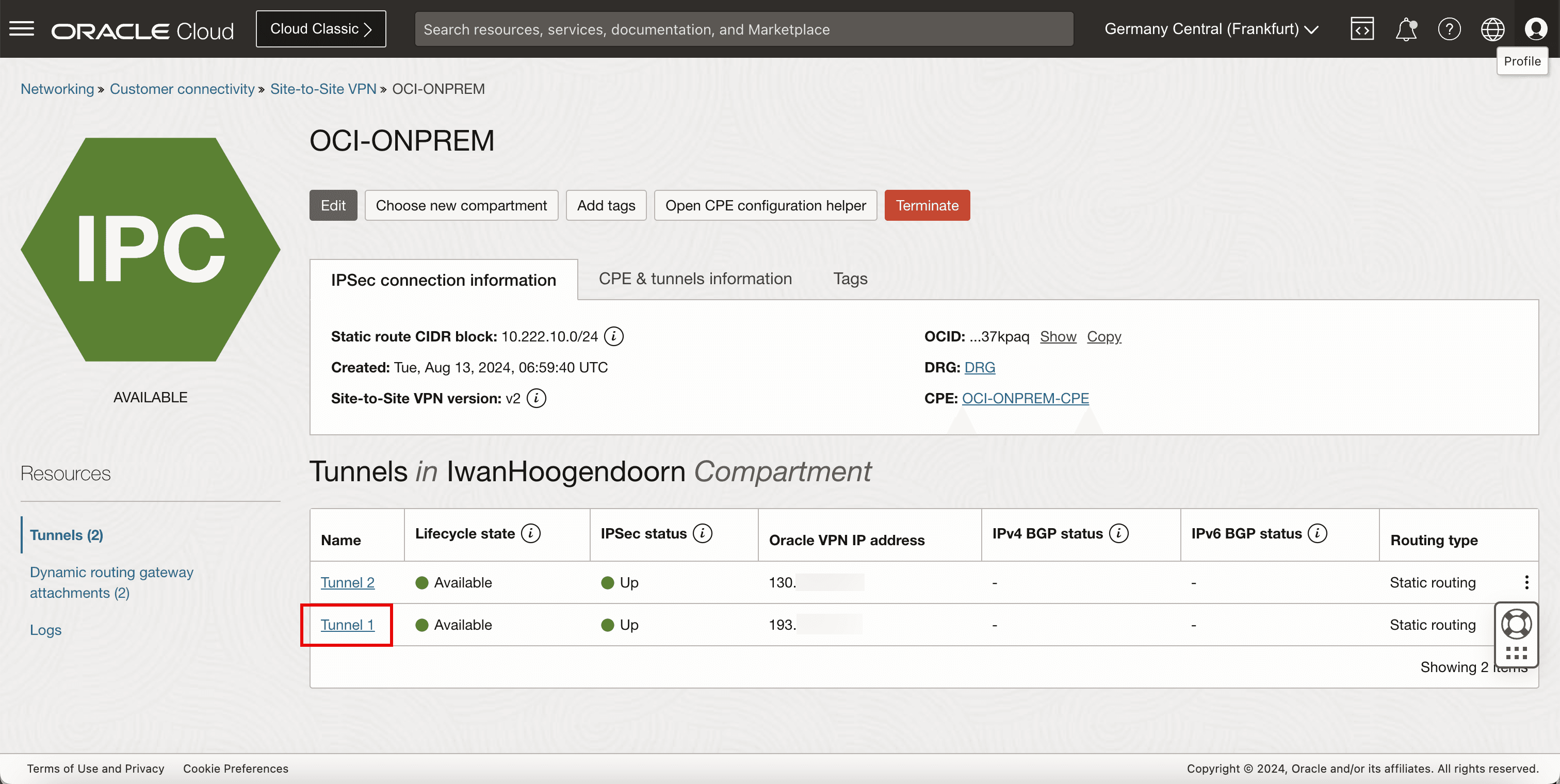

Allez au côté destination dans la console OCI et vérifiez.

- Allez à la console OCI, naviguez jusqu'à Réseau, Connectivité client et RPV site à site.

- Cliquez sur la connexion RPV.

-

Notez que Tunnel 1 et Tunnel 2 sont tous les deux Disponibles et Activés.

-

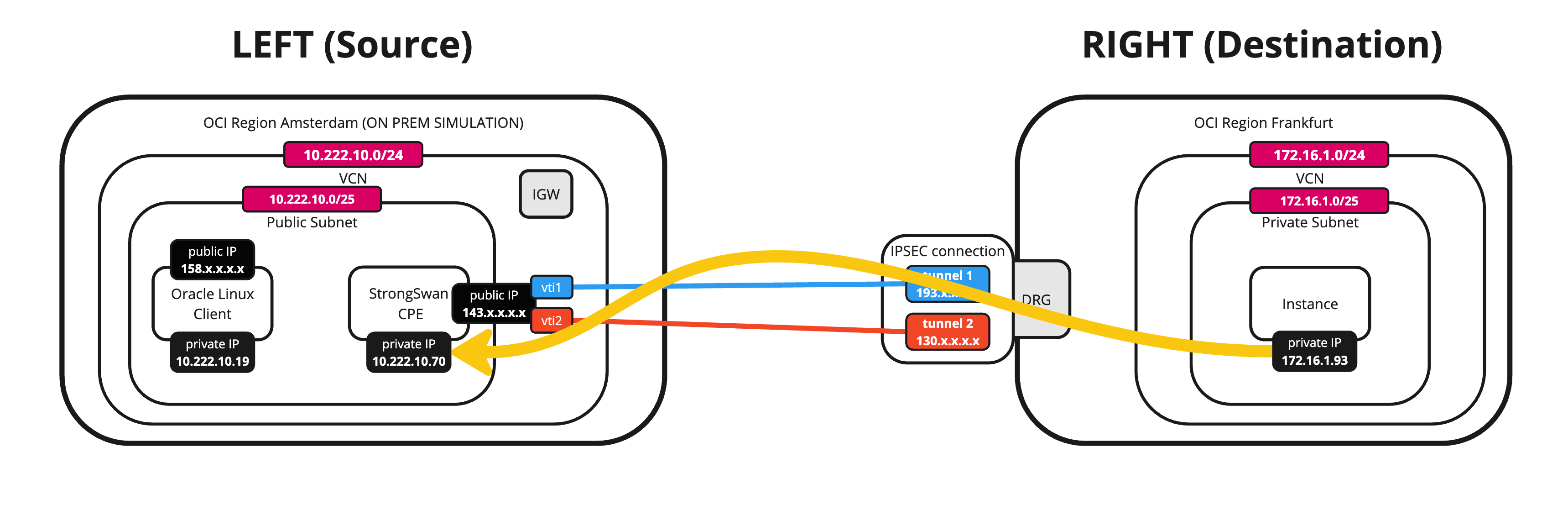

L'image suivante illustre ce que nous avons créé jusqu'à présent.

Tâche 10 : Configurer le routage statique

-

Les tunnels sont ouverts, nous devons maintenant nous assurer que le trafic requis est acheminé par le tunnel.

-

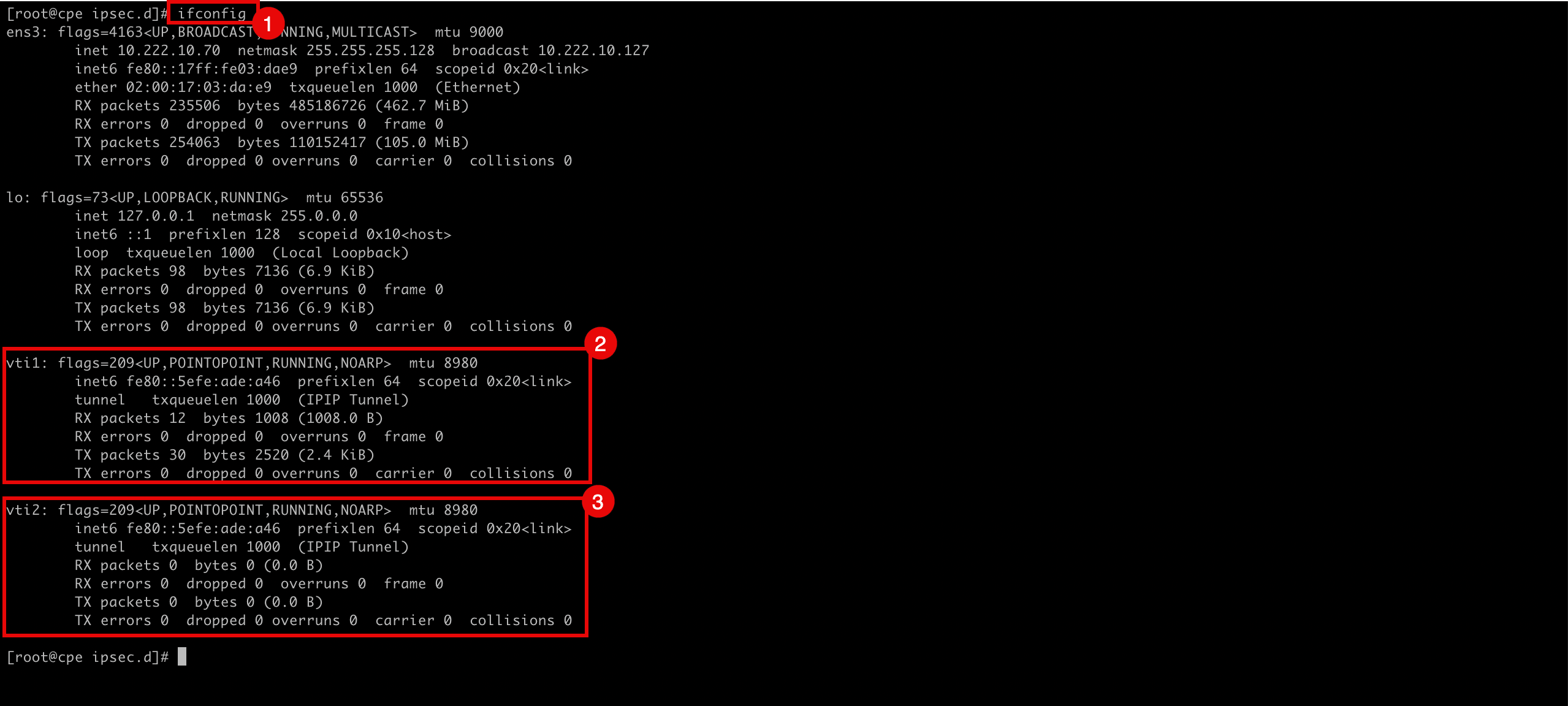

Exécutez la commande suivante pour vérifier les interfaces de tunnel configurées.

[root@cpe ipsec.d]# ifconfig -

Notez que vti1 est responsable du tunnel 1.

-

Notez que vti2 est responsable du tunnel 2.

-

-

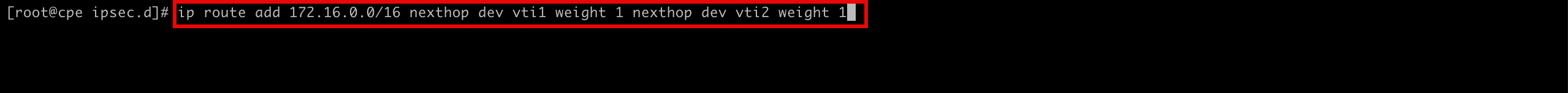

Exécutez la commande suivante pour acheminer le réseau

172.16.0.0/16au moyen des interfaces vti1 et vti2.[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

Exécutez la commande suivante pour vérifier si la route est ajoutée.

[root@cpe ipsec.d]# ip route -

Notez que les routes sont ajoutées.

-

Tâche 11 : Lancer la commande ping finale à partir des instances source et de destination

-

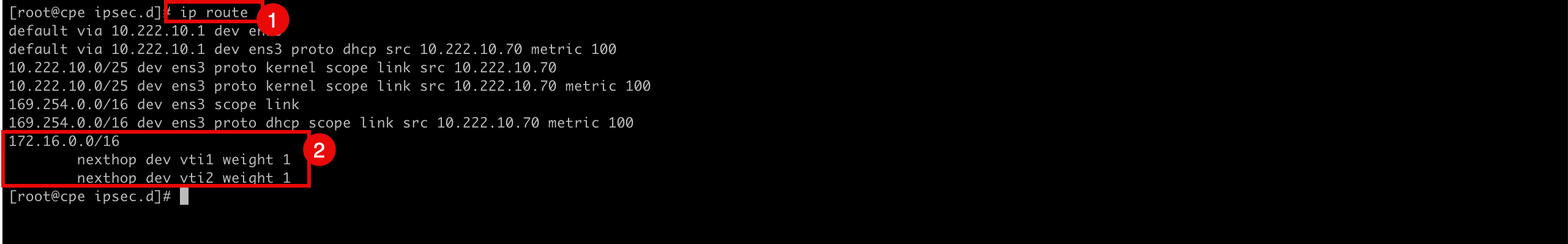

Lancez la commande ping finale à partir de la source.

-

Exécutez la commande suivante à partir de la source (CPE) pour vérifier si la commande ping fonctionne de la région OCI source vers la région OCI de destination.

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

Notez que nous avons 0 % de perte de paquets.

-

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

-

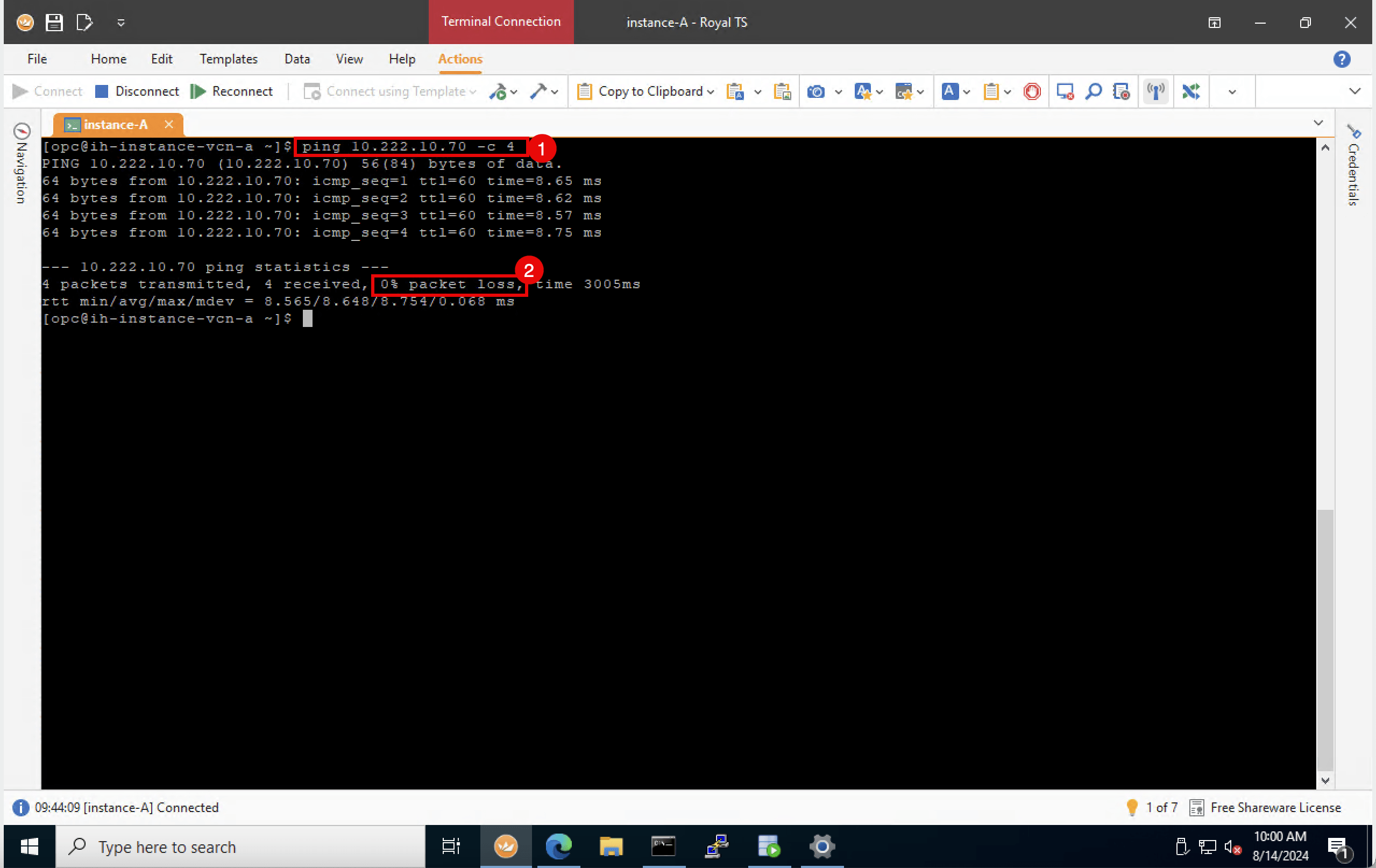

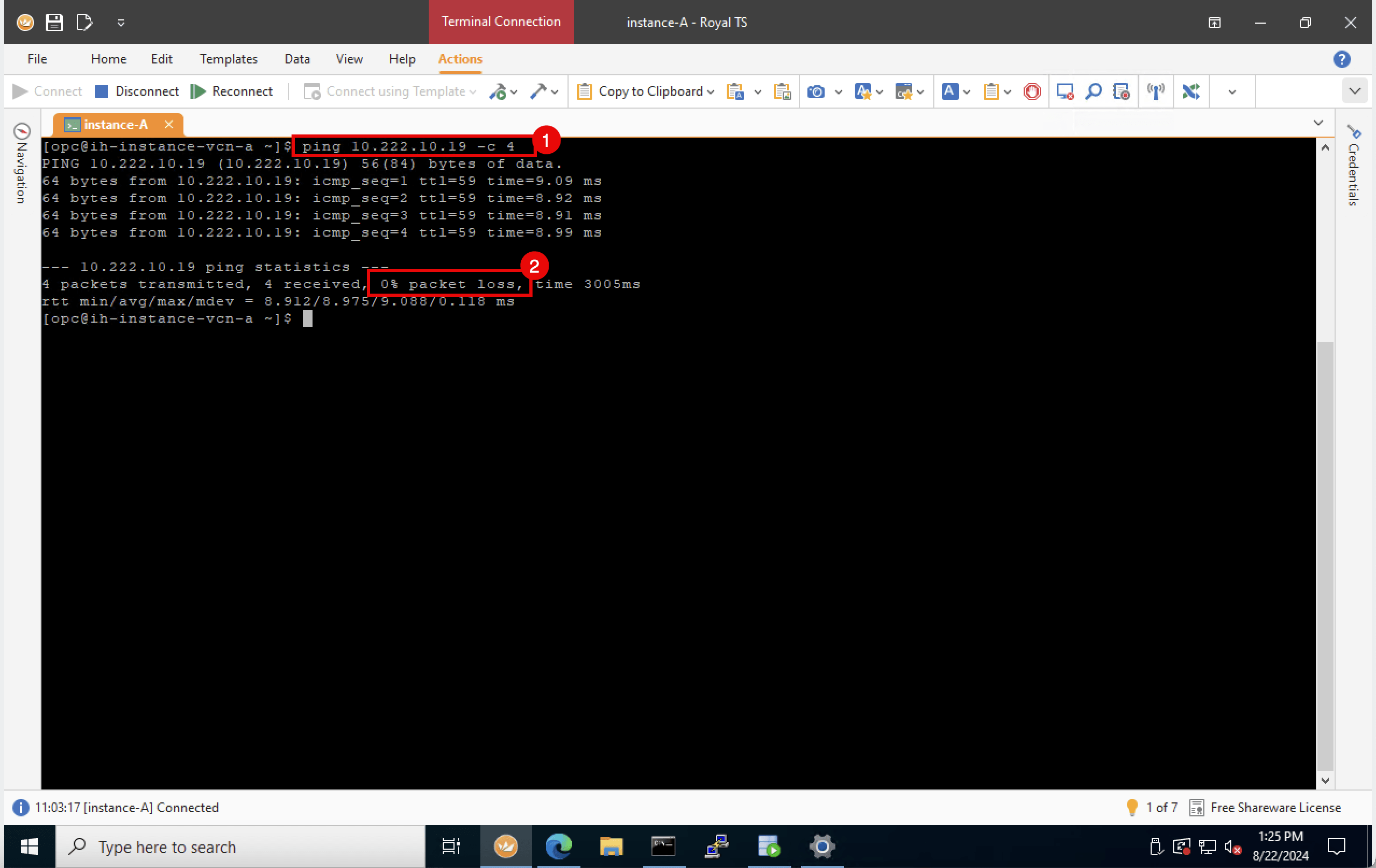

Lancez le ping final à partir de la destination.

-

Exécutez la commande suivante à partir de la destination pour vérifier si la commande ping fonctionne de la région OCI de destination vers la région OCI source (CPE).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

Notez que nous avons 0 % de perte de paquets.

-

-

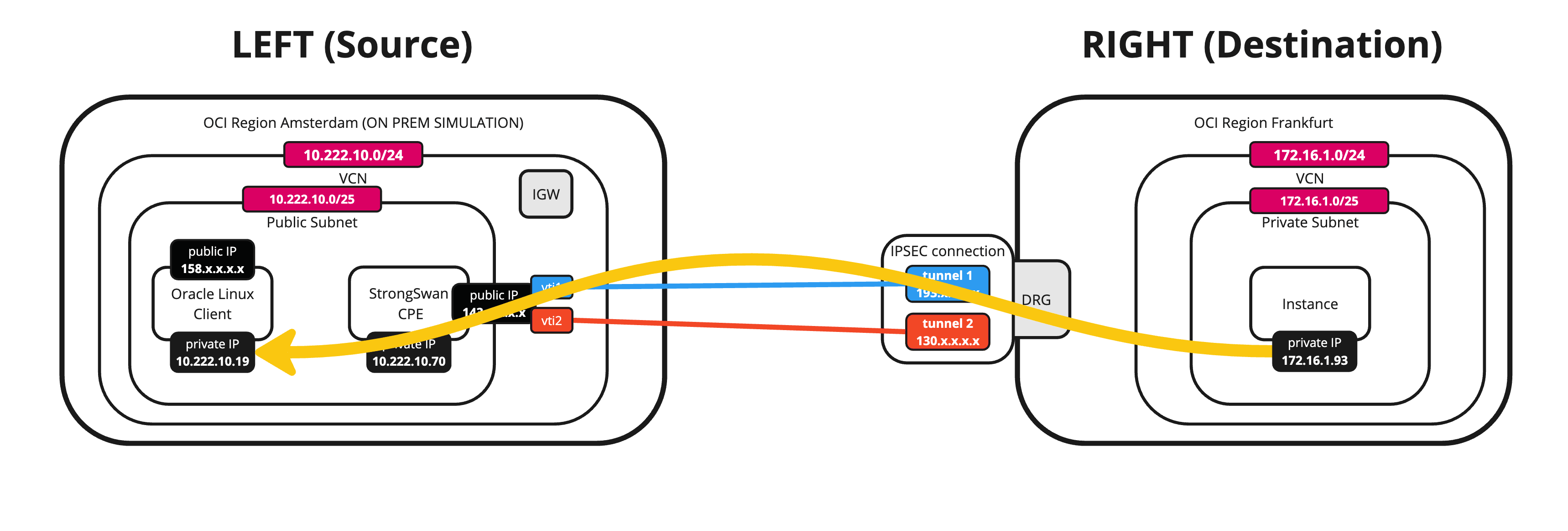

L'image suivante illustre ce que nous avons créé jusqu'à présent.

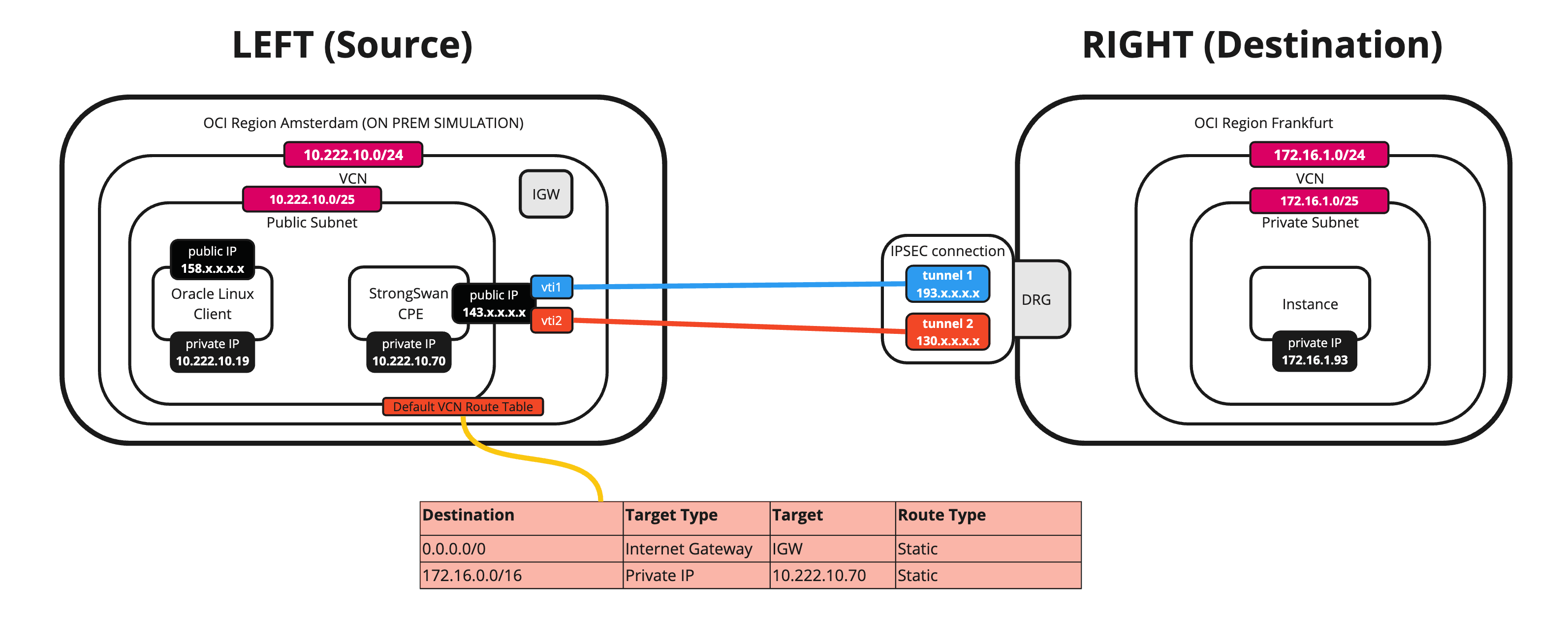

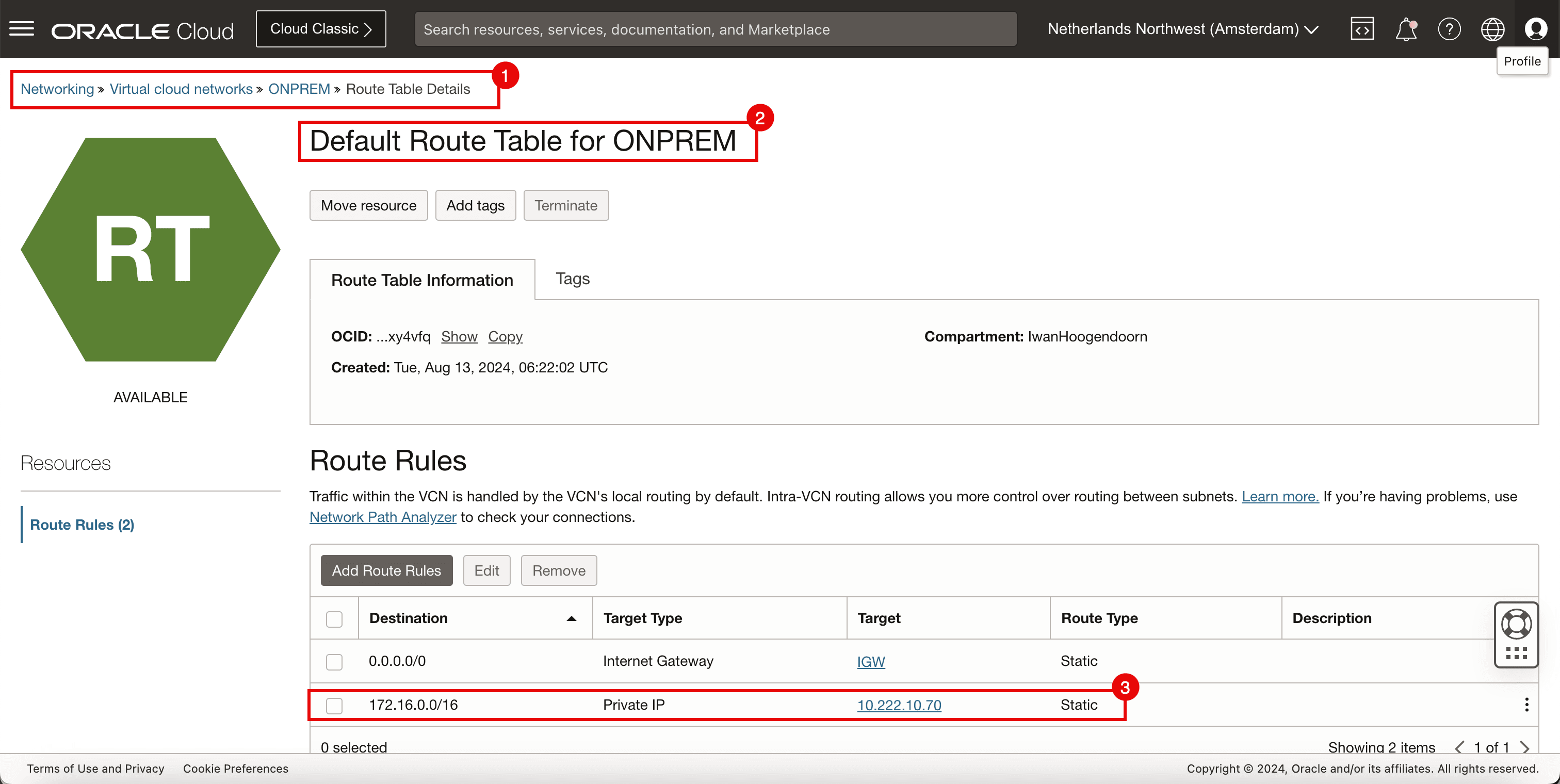

Si vous voulez acheminer tout le trafic des autres instances du même sous-réseau dans la région OCI source au moyen des tunnels, vous devez ajouter une route statique dans la table de routage du VCN. Cette route achemine tout le trafic destiné à

172.16.0.0/24vers le CPE10.222.10.70. -

L'image suivante illustre ce que nous avons créé jusqu'à présent avec la table de routage complète.

-

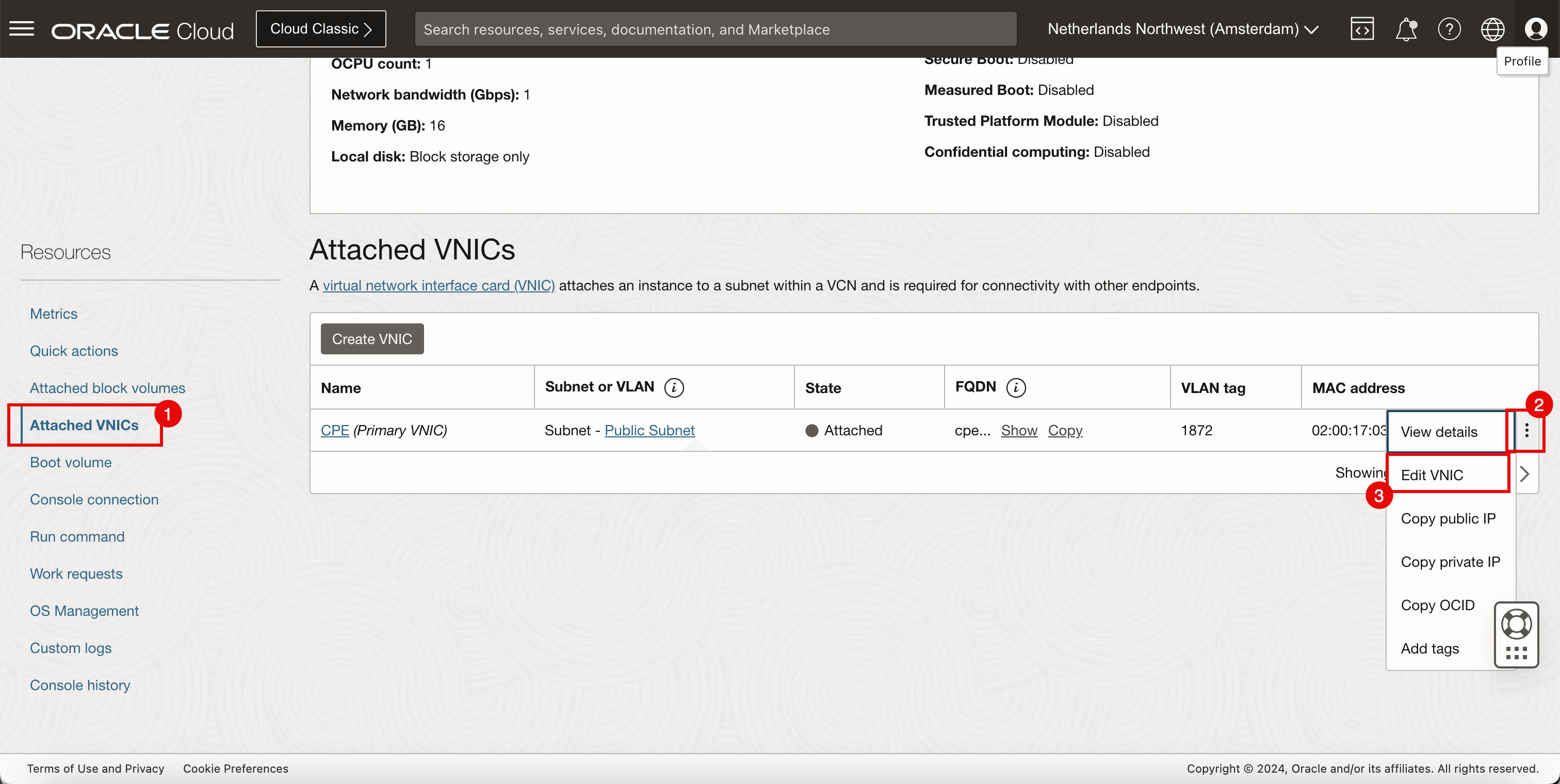

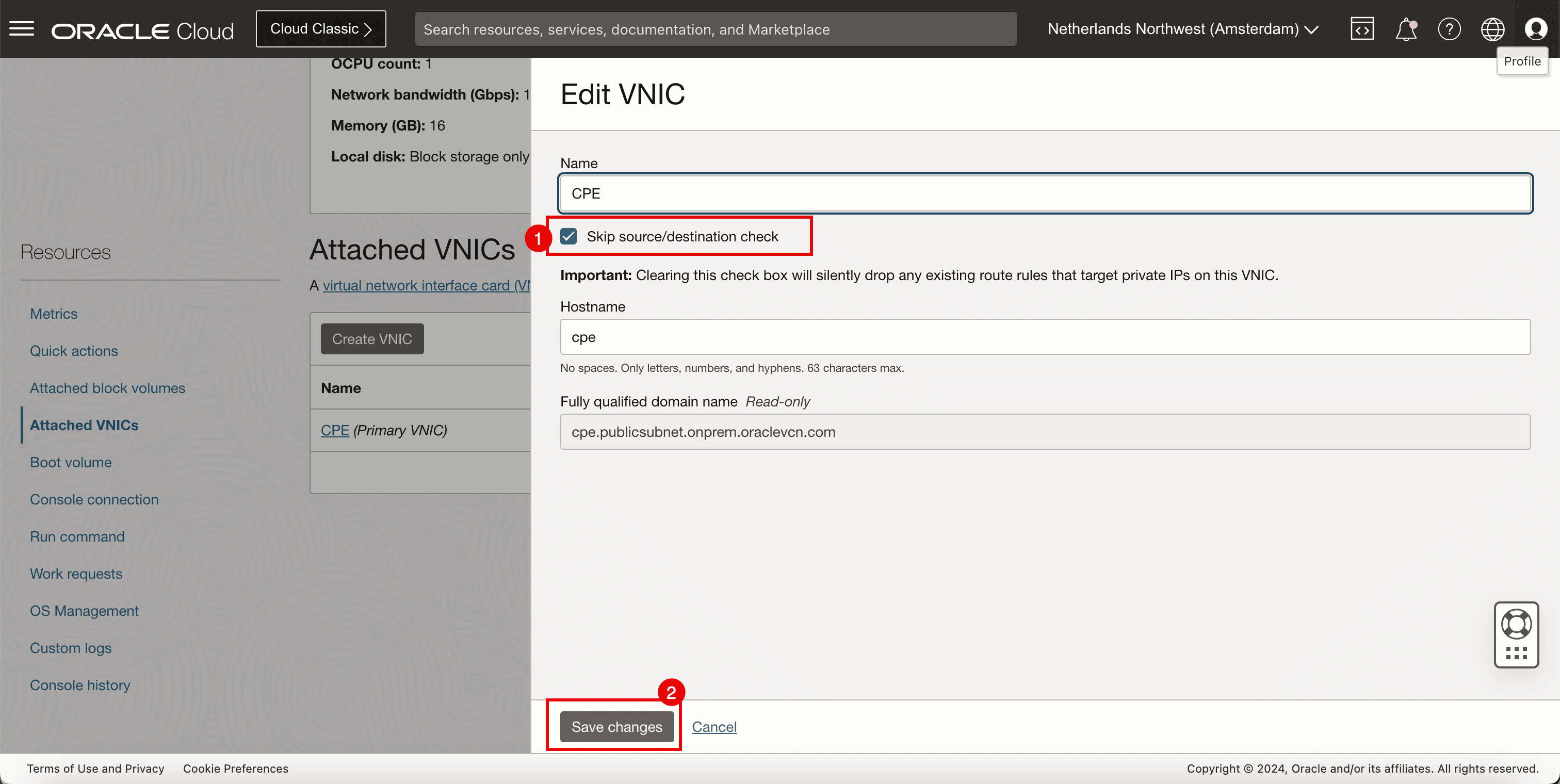

Pour pouvoir ajouter une route vers une adresse IP privée (Libreswan CPE), vous devez d'abord activer la vérification de la source/destination sur la carte vNIC de l'instance (Libreswan CPE).

- Naviguez jusqu'à Calcul et Instances.

- Sélectionnez CPE.

- Faire défiler vers le bas.

- Cliquez sur Cartes vNIC attachées.

- Cliquez sur les trois points.

- Cliquez sur Modifier la carte VNIC.

- Sélectionnez Ignorer la vérification de la source/destination.

- Cliquez sur enregistrer les modifications.

-

Ajoutez l'itinéraire.

- Allez à Réseau, Réseaux en nuage virtuels, sélectionnez le VCN et cliquez sur Tables de routage.

- Sélectionnez Table de routage par défaut.

- Ajoutez une règle de routage pour la destination

172.16.0.0/16avec le type de cible comme adresse IP privée et la cible comme10.222.10.70(Libreswan CPE).

-

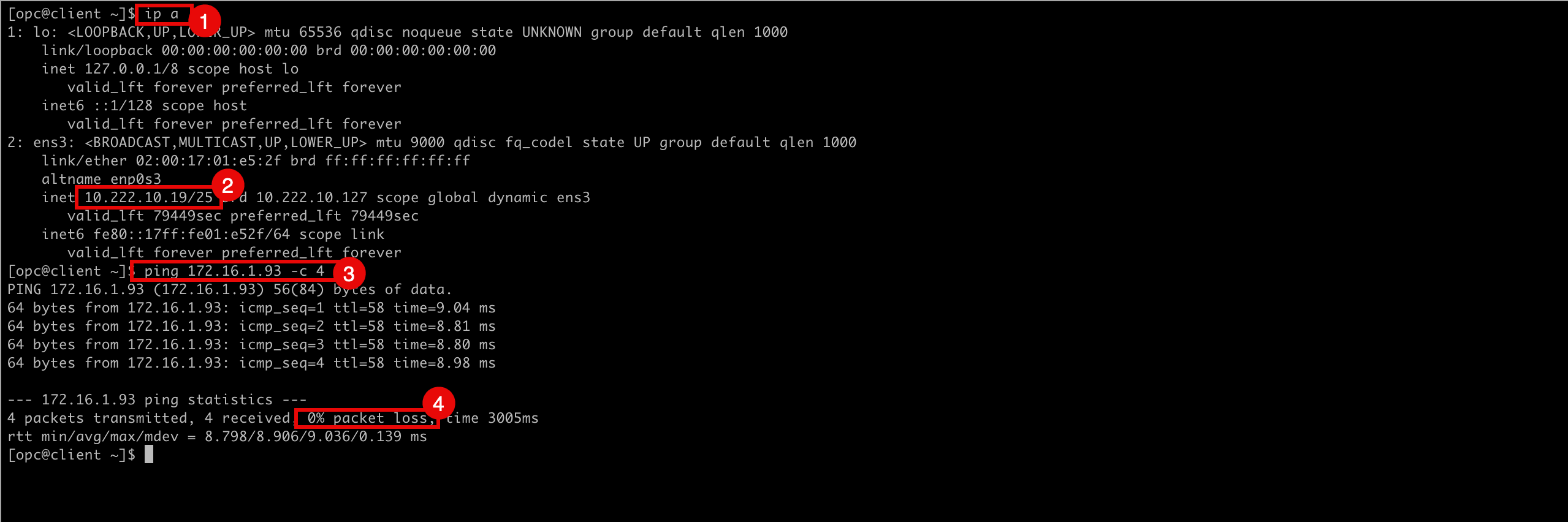

Exécutez la commande suivante pour vérifier l'adresse IP du CLIENT.

[opc@client ~]$ ip a -

Notez que l'adresse IP du CLIENT est

10.222.10.19. -

Exécutez la commande suivante à partir de la source (CLIENT) pour vérifier si la commande ping fonctionne de la région OCI source vers la région OCI de destination.

[opc@client ~]$ ping 172.16.1.93 -c 4 -

Notez que nous avons 0 % de perte de paquets.

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

-

Exécutez la commande suivante à partir de la destination pour vérifier si la commande ping fonctionne de la région OCI de destination vers la région OCI source (CLIENT).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

Notez que nous avons 0 % de perte de paquets.

-

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

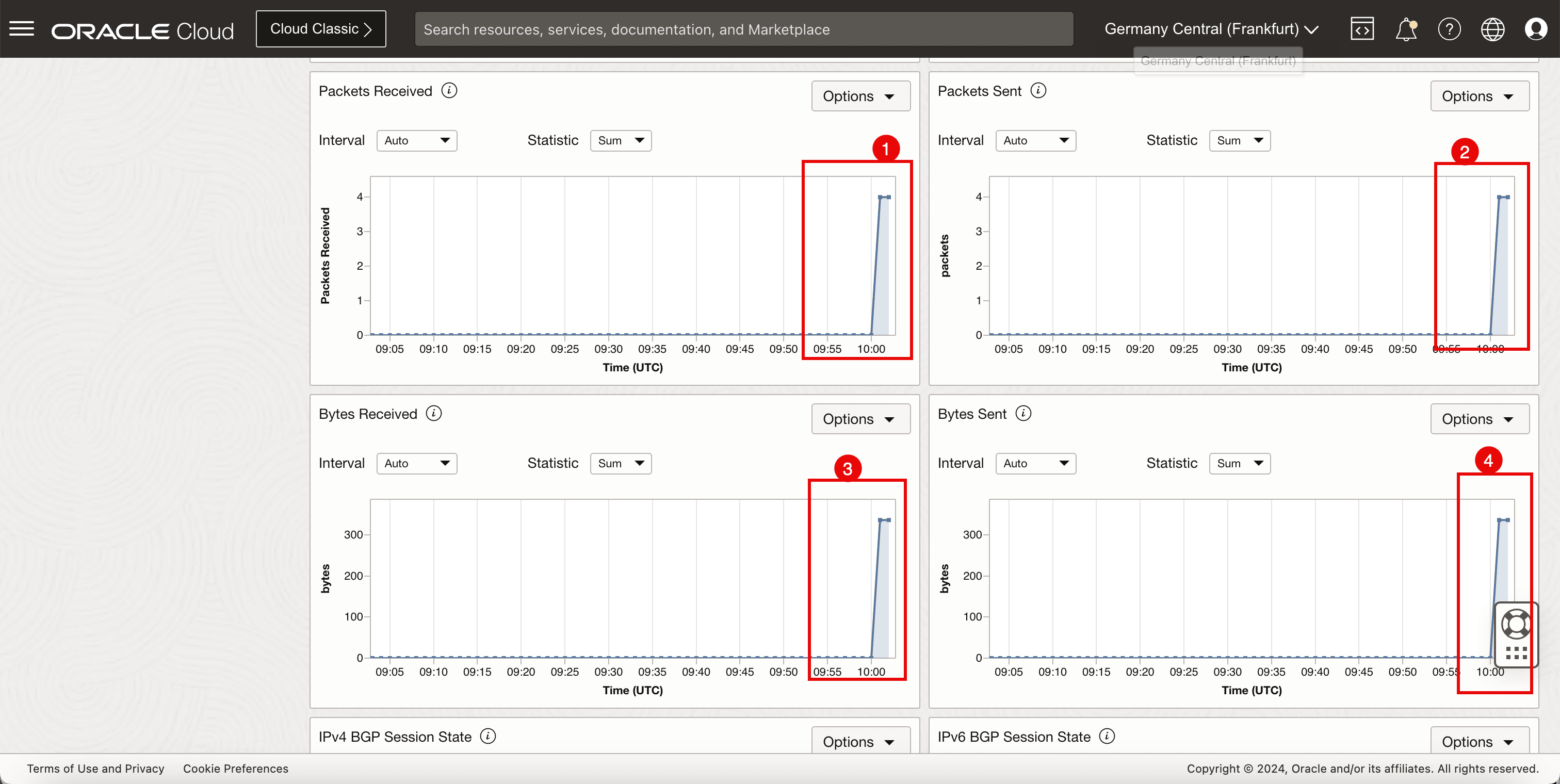

Tâche 12 : Vérifier le statut du RPV site à site OCI

-

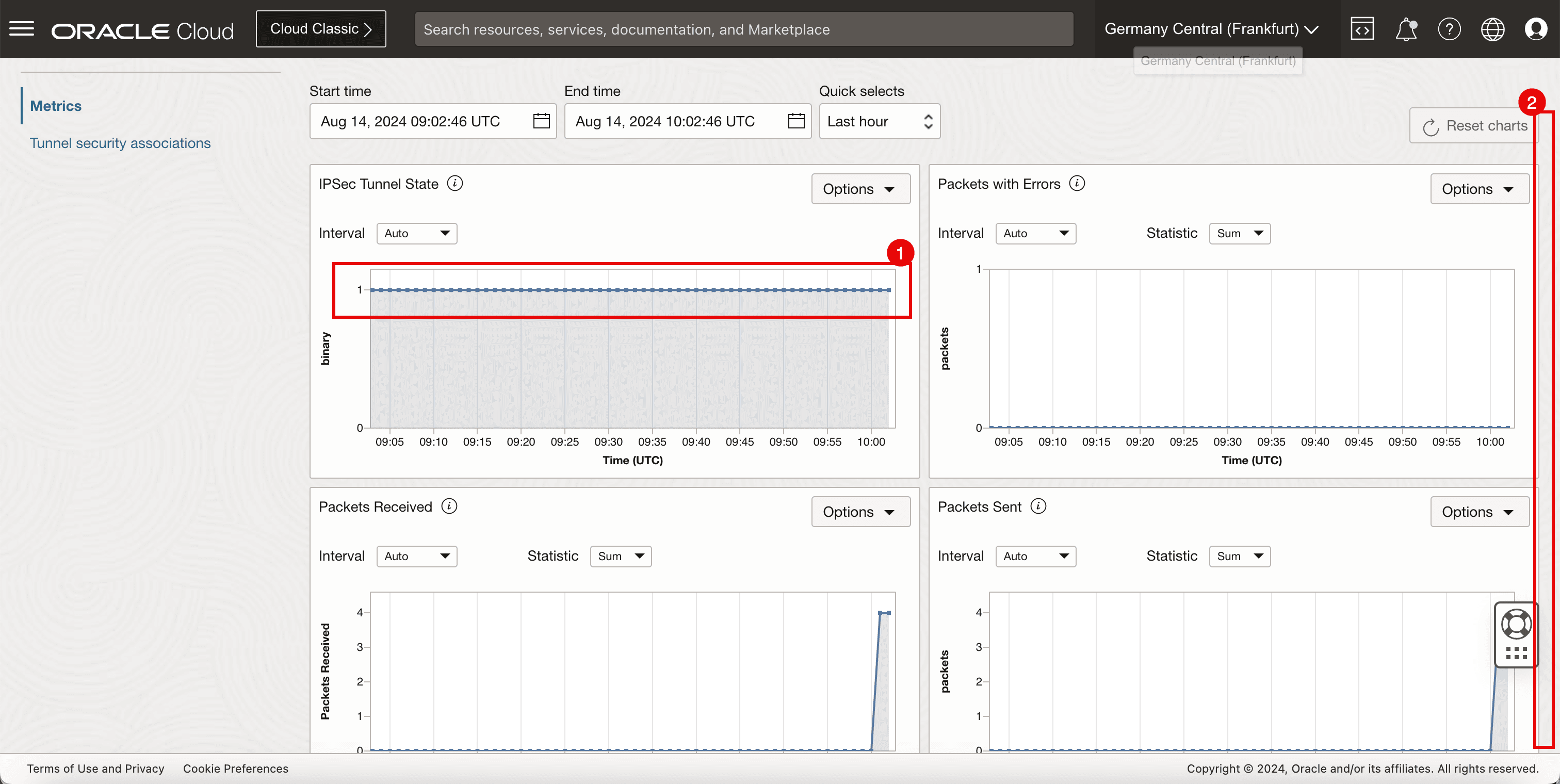

Les tunnels RPV sont actifs et le trafic circule, puis nous pouvons examiner les tableaux de bord dans OCI en fonction d'un tunnel.

- Allez à la console OCI, Réseau, Connectivité client et cliquez sur RPV site à site.

- Cliquez sur la connexion RPV.

-

Cliquez sur la première configuration de tunnel.

-

Faire défiler vers le bas.

- Notez que le graphique d'état de tunnel IPSec est constamment sur 1, ce qui indique que le tunnel est actif.

- Faire défiler vers le bas.

- Notez que les paquets reçus sur ce tunnel sont 4, ce qui correspond au nombre de paquets ping envoyés depuis la source.

- Notez que les paquets envoyés sur ce tunnel sont 4, ce qui correspond au nombre de paquets ping envoyés depuis la destination.

- Notez le nombre d'octets reçus de la source.

- Notez le nombre d'octets envoyés depuis la destination.

Tâche 13 : Activer l'acheminement multichemin à coût égal (ECMP)

-

Par défaut, le trafic est toujours envoyé à l'aide d'une interface de tunnel (vti). Si nous voulons utiliser les deux tunnels pour l'acheminement du trafic, nous devons activer le routage ECMP des deux côtés.

Sur l'équipement local d'abonné Libreswan, exécutez la commande suivante.

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

L'image suivante illustre ce que nous avons créé jusqu'à présent.

-

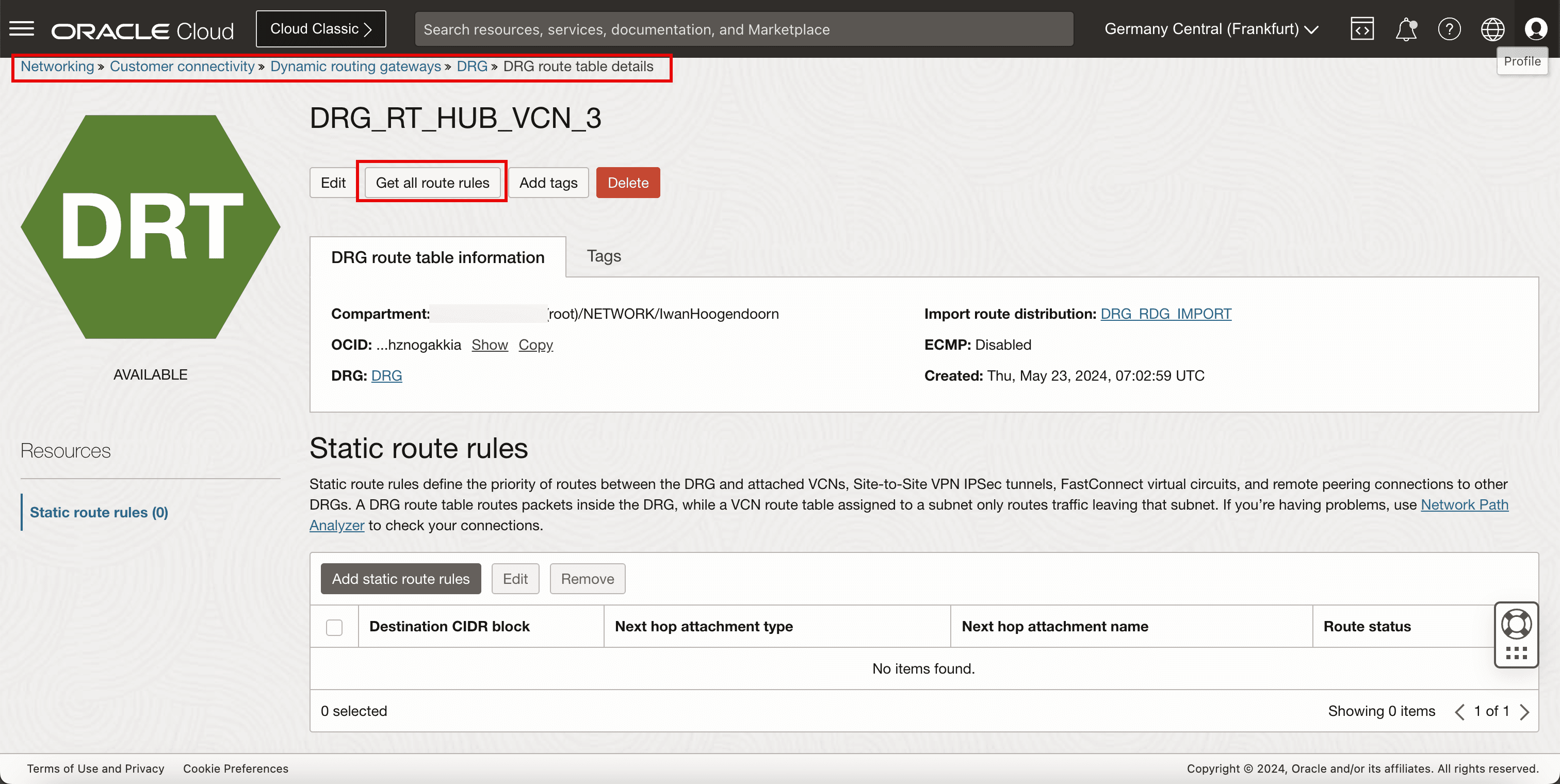

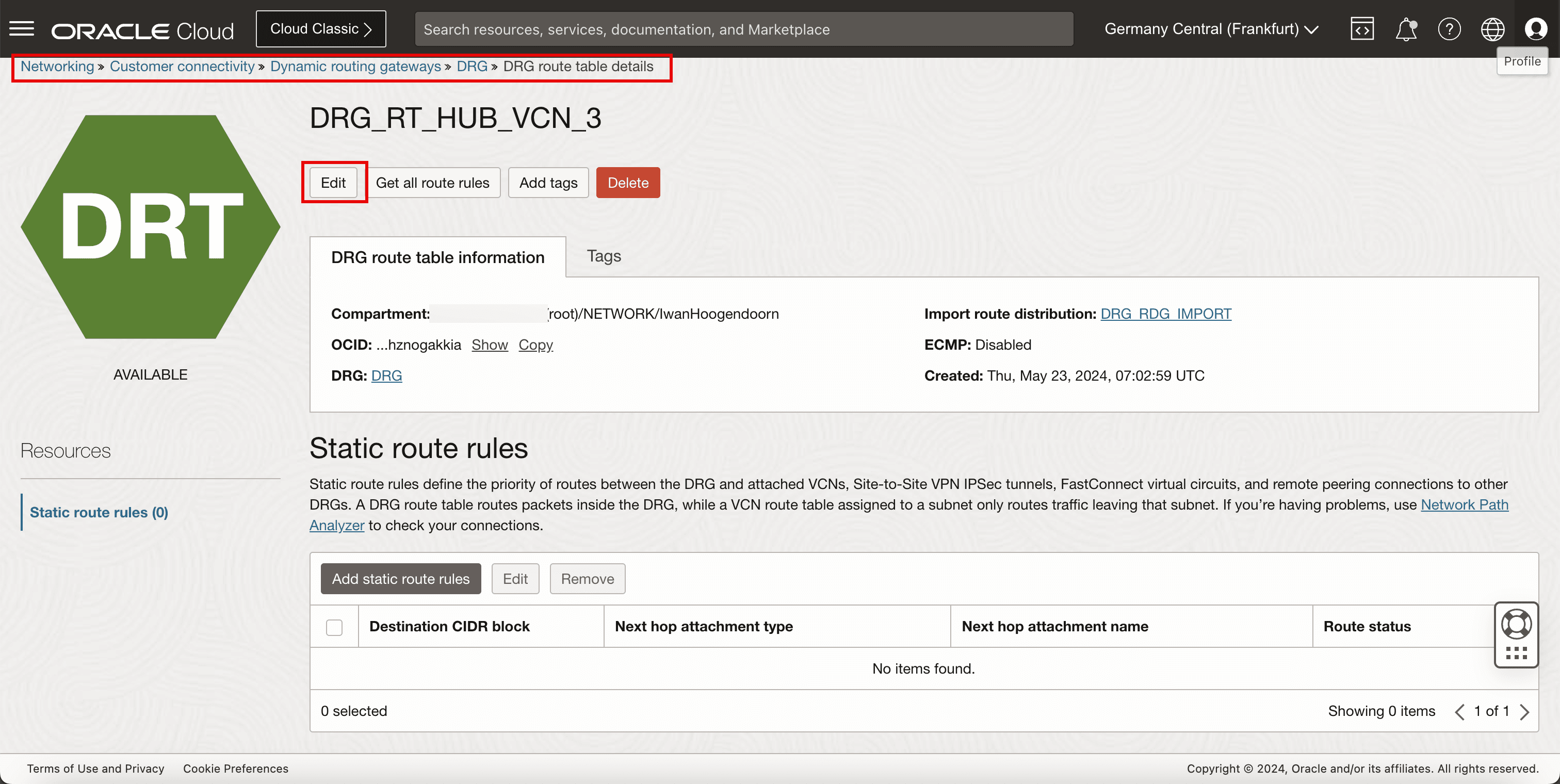

À partir de la région OCI de destination, allez à la console OCI, naviguez jusqu'à Réseau, Connectivité client, Passerelle de routage dynamique, sélectionnez la passerelle DRG, Détails de la table de routage DRG et sélectionnez la table de routage DRG responsable du routage.

-

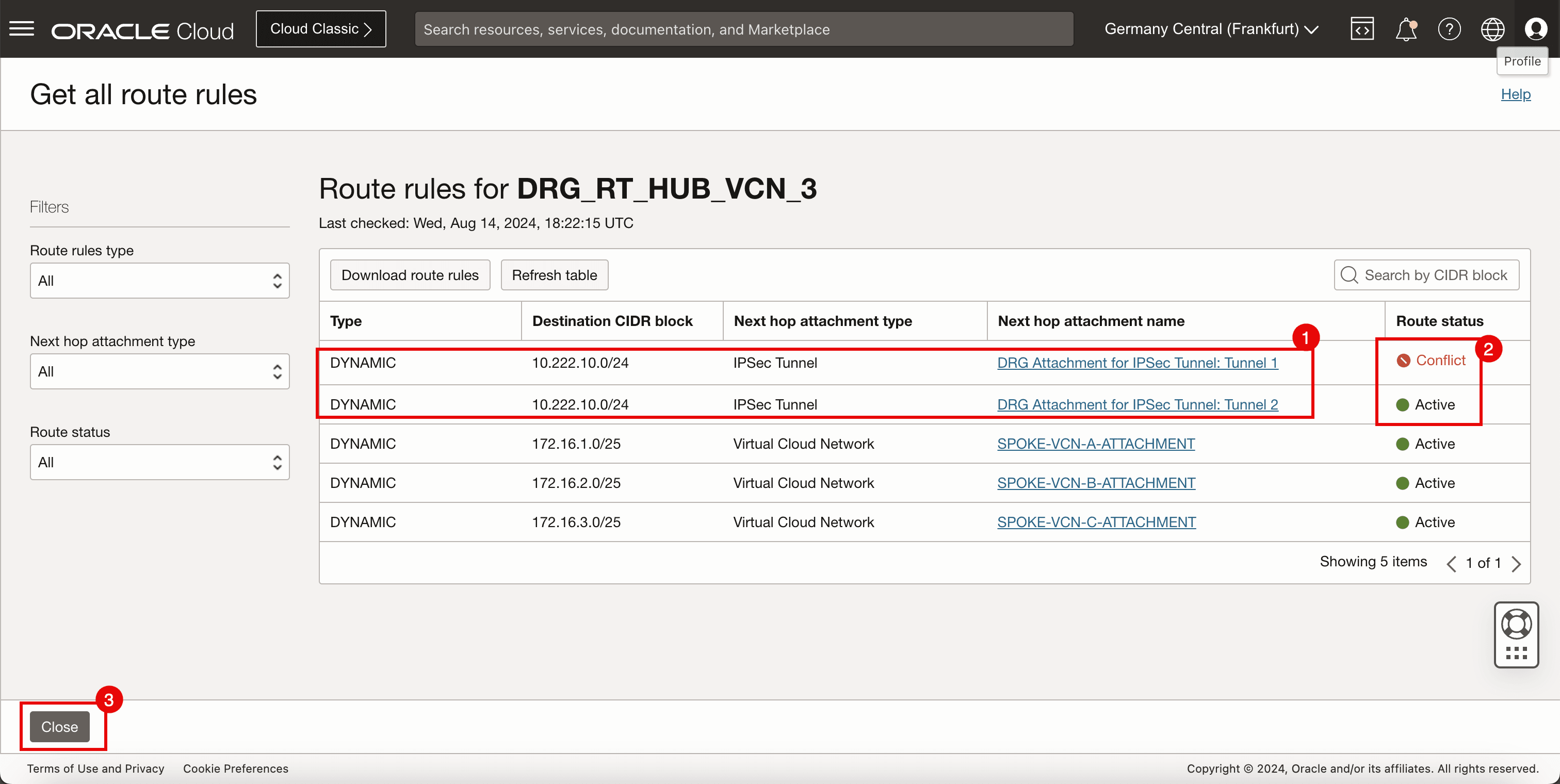

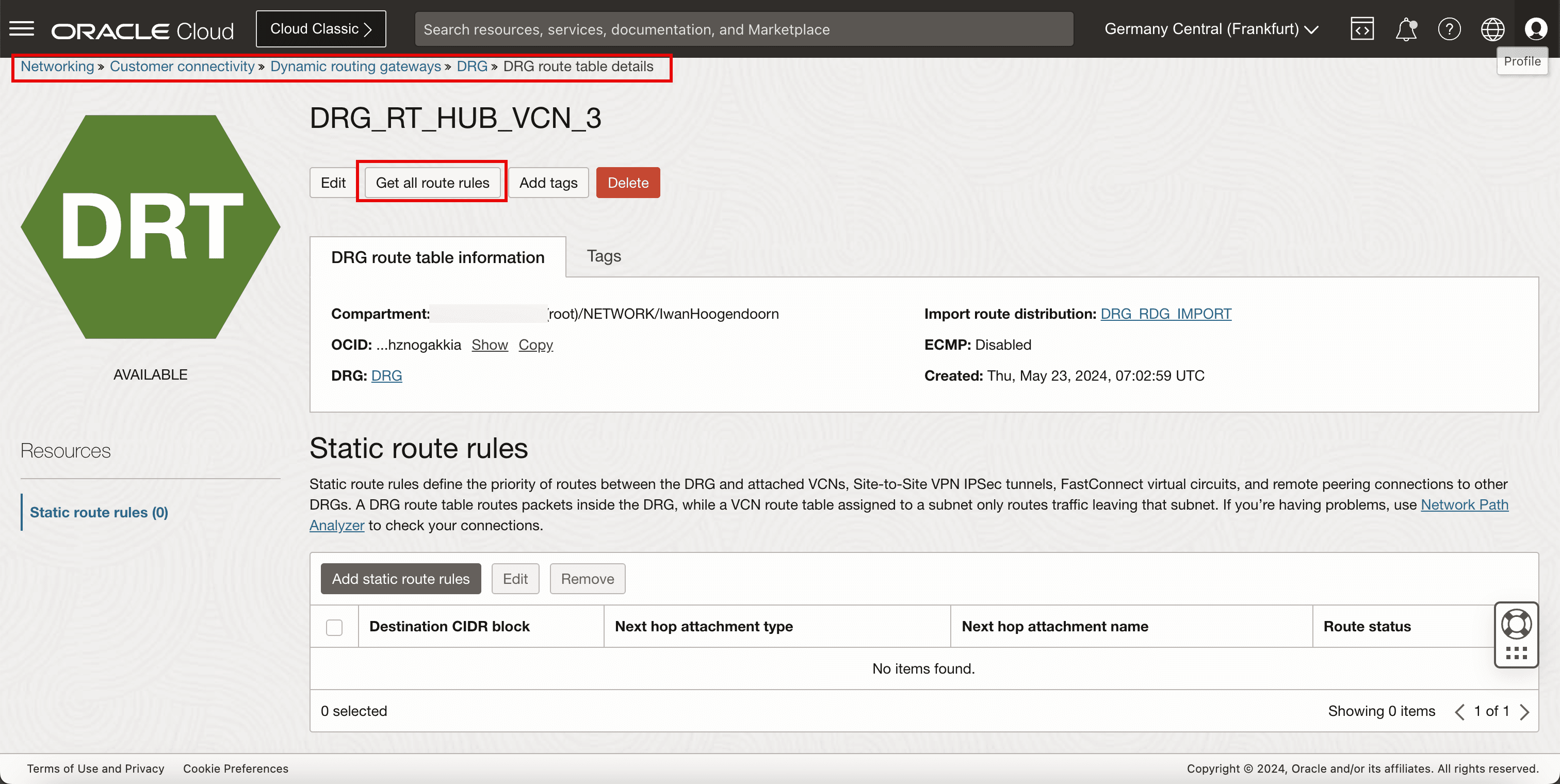

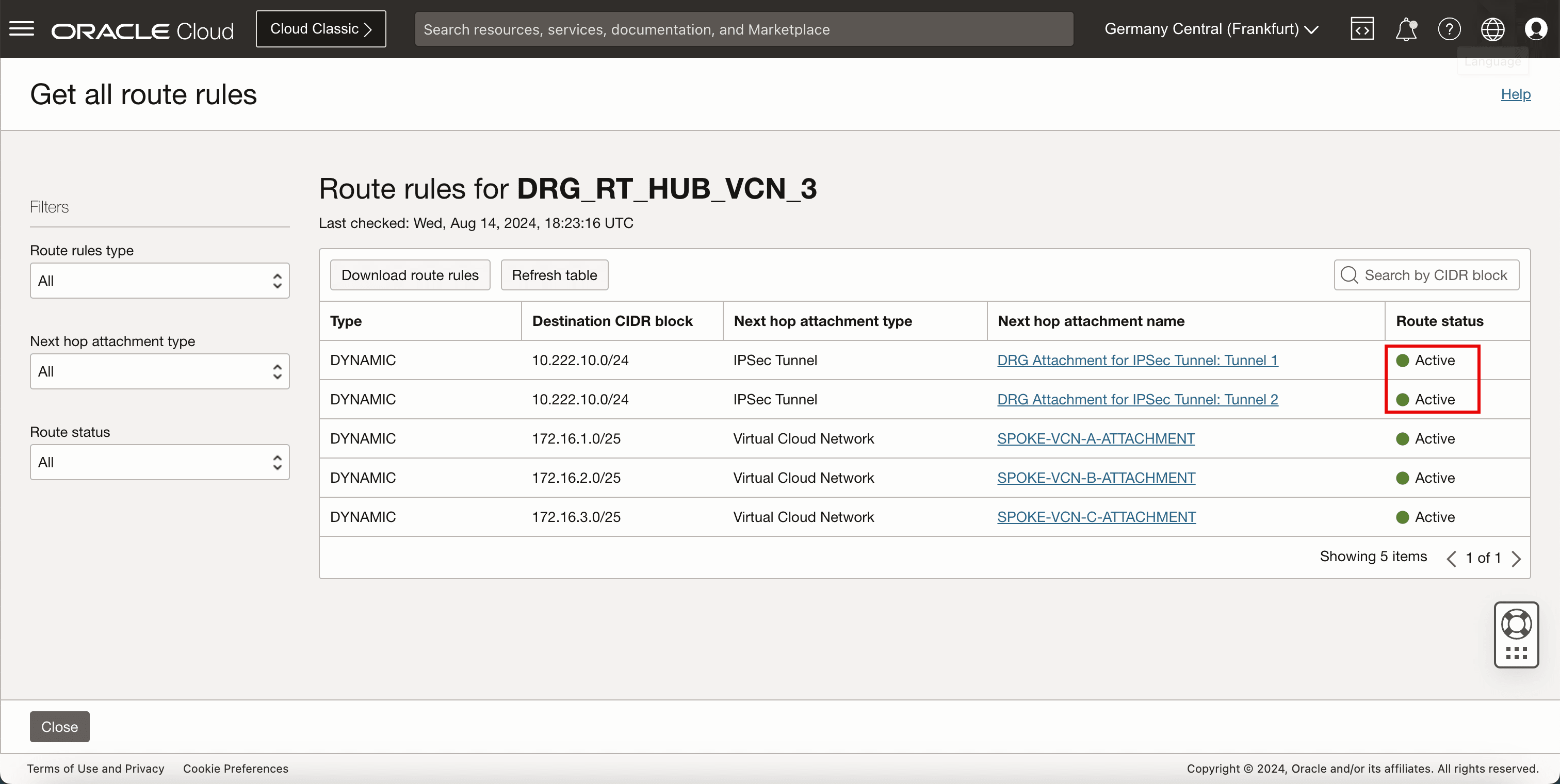

Cliquez sur Obtenir toutes les règles de routage.

- Notez que deux routes sont disponibles pour le réseau

10.222.10.0/24. - Notez qu'une règle de routage pour

10.222.10.0/24est marquée comme Conflit et l'autre comme Actif. - Cliquez sur Fermer.

- Notez que deux routes sont disponibles pour le réseau

-

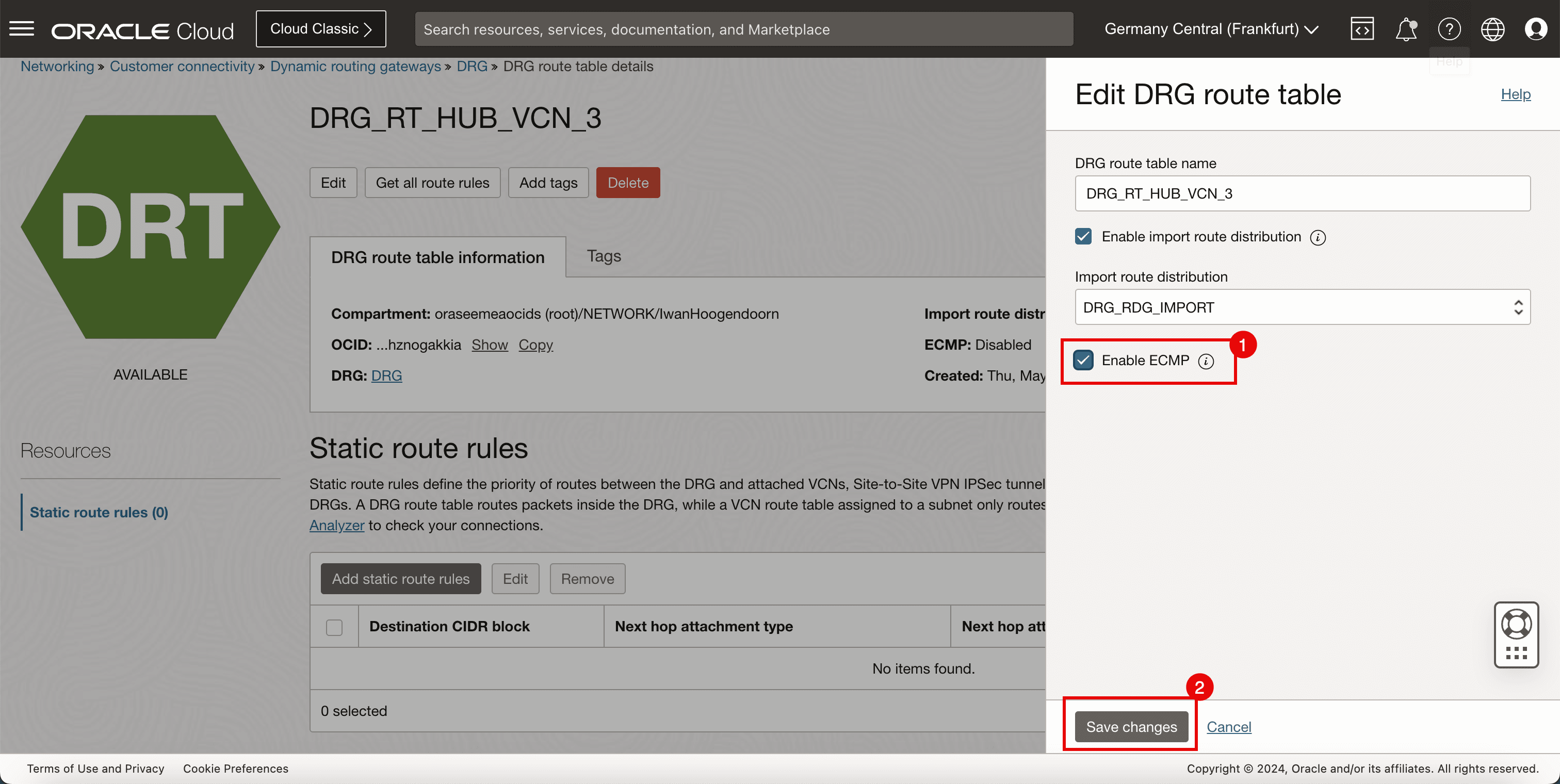

Cliquez sur Modifier.

- Sélectionnez Activer ECMP.

- Cliquez sur enregistrer les modifications.

-

Cliquez sur Obtenir toutes les règles de routage.

-

Notez que les deux règles de routage pour

10.222.10.0/24sont désormais marquées comme Actives.

-

L'image suivante illustre ce que nous avons créé jusqu'à présent.

Liens connexes

Remerciements

- Auteur - Iwan Hoogendoorn (spécialiste du réseau OCI)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14519-02

Copyright ©2025, Oracle and/or its affiliates.