Déployer une zone d'atterrissage sécurisée qui respecte la norme CIS Foundations Benchmark pour Oracle Cloud

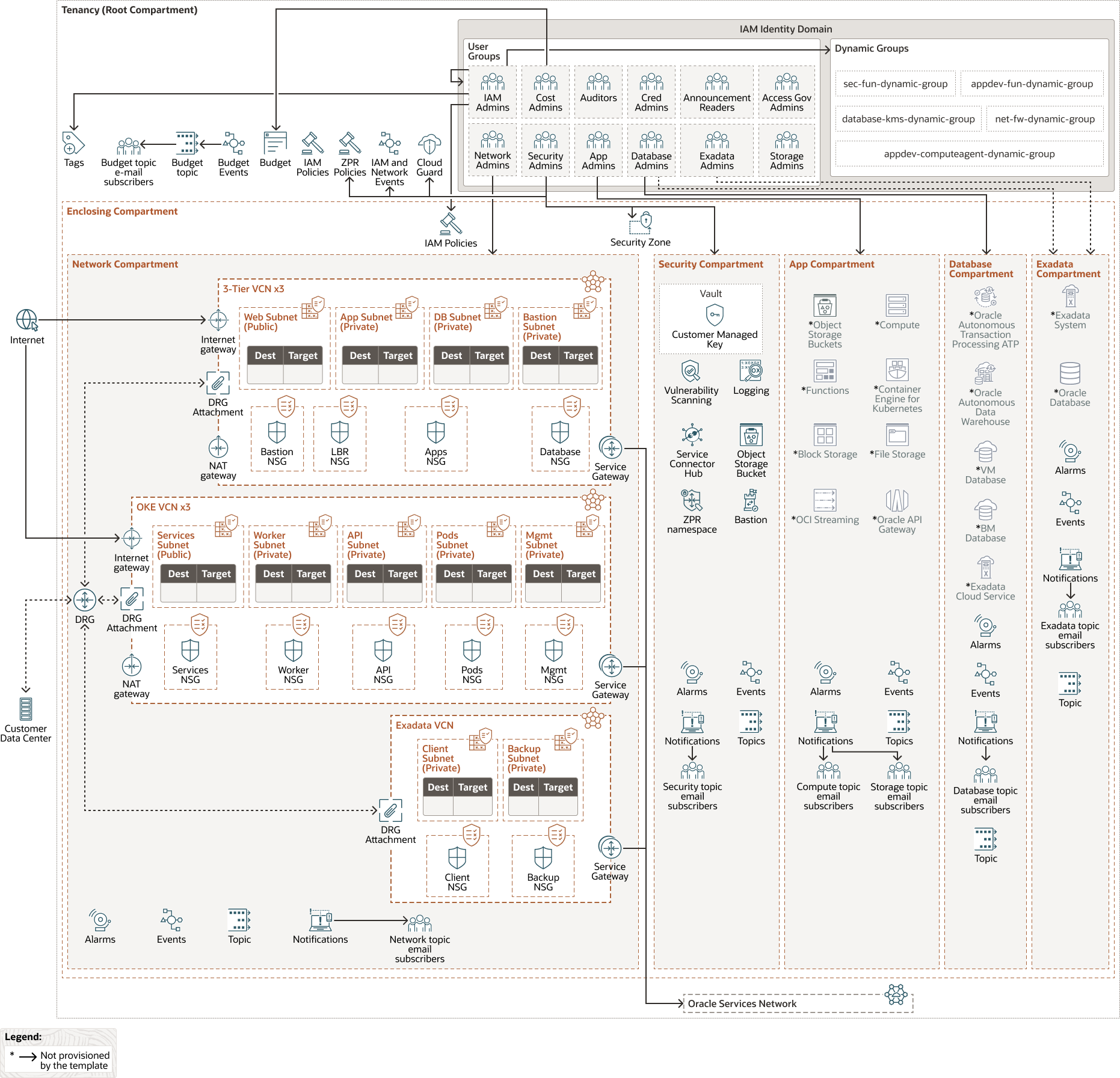

Architecture

La zone d'atterrissage de base OCI permet de provisionner plusieurs réseaux en nuage virtuels, en mode autonome ou en tant que parties constitutives d'une architecture en étoile ou connectée au moyen d'un VCN DMZ. Les réseaux en nuage virtuels peuvent suivre une topologie réseau à trois niveaux à usage général ou être orientés vers des topologies spécifiques pour prendre en charge les déploiements d'OCI Kubernetes Engine (OKE) ou d'Oracle Exadata Database Service. Ils sont configurés prêts à l'emploi avec le routage nécessaire, avec leurs interfaces entrantes et sortantes correctement sécurisées.

La zone d'atterrissage comprend divers services de sécurité préconfigurés qui peuvent être déployés en tandem avec l'architecture globale pour une posture de sécurité solide. Ces services sont Oracle Cloud Guard, les journaux de flux de VCN, le centre de connecteurs OCI, le service Chambre forte OCI avec des clés gérées par le client, le service de balayage de vulnérabilités OCI, les zones de sécurité et le routage ZPR (Zero Trust Packet Routing). Les avis sont définis à l'aide des rubriques et des événements pour alerter les administrateurs des modifications apportées aux ressources déployées.

Le diagramme suivant illustre cette architecture de référence.

oci-noyau-zone de débarquement-oracle.zip

L'architecture comprend les composants suivants :

- Location

Une location est une partition sécurisée et isolée qu'Oracle configure dans Oracle Cloud lors de votre inscription à Oracle Cloud Infrastructure. Vous pouvez créer, organiser et gérer vos ressources dans Oracle Cloud au sein de votre location. Une location est synonyme d'une société ou d'une organisation. Habituellement, une société aura une seule location et reflétera sa structure organisationnelle au sein de cette location. Une seule location est généralement associée à un seul abonnement, et un seul abonnement n'a généralement qu'une seule location.

- Domaine d'identité

Un domaine d'identité est un conteneur pour la gestion des utilisateurs et des rôles, la fédération et le provisionnement des utilisateurs, l'intégration sécurisée des applications au moyen de la configuration de l'authentification unique (SSO) et l'administration des fournisseurs d'identités basée sur SAML/OAuth. Il représente une population d'utilisateurs dans Oracle Cloud Infrastructure, ainsi que les configurations et paramètres de sécurité associés (tels que l'authentification multifacteur).

- Politiques

Une politique Oracle Cloud Infrastructure Identity and Access Management spécifie qui peut accéder à quelles ressources et comment. L'accès est octroyé au niveau du groupe et du compartiment, ce qui permet d'écrire une politique qui donne à un groupe un type d'accès spécifique dans un compartiment spécifique, ou à la location.

- Compartiments

Les compartiments sont des partitions logiques inter-régionales dans une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser, contrôler l'accès et définir des quotas d'utilisation pour vos ressources Oracle Cloud. Dans un compartiment donné, vous définissez des politiques qui contrôlent l'accès et définissent des privilèges pour les ressources.

Les ressources de ce modèle de zone d'atterrissage sont provisionnées dans les compartiment suivants :- Compartiment englobant recommandé contenant tous les compartiments listés ci-dessous.

- Compartiment de réseau pour toutes les ressources de réseau, y compris les passerelles de réseau requises.

- Compartiment de sécurité pour la journalisation, la gestion des clés et les ressources d'avis.

- Compartiment d'application pour les services liés aux applications, notamment les services de calcul, de stockage, de fonctions, de flux, les noeuds Kubernetes, la passerelle d'API, etc.

- Compartiment de base de données pour toutes les ressources de base de données.

- Compartiment facultatif pour l'infrastructure Oracle Exadata Database Service.

Les icônes grisées du diagramme indiquent les services qui ne sont pas provisionnés par le modèle.

Cette conception compartimentée reflète une structure fonctionnelle de base observée dans différentes organisations, où les responsabilités informatiques sont généralement réparties entre les administrateurs de réseau, de sécurité, de développement d'applications et de base de données.

- Réseau en nuage virtuel (VCN) et sous-réseau

Un VCN est un réseau défini par logiciel personnalisable, configuré dans une région Oracle Cloud Infrastructure. À l'instar des réseaux de centre de données traditionnels, ces derniers vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs CIDR sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

Le modèle peut déployer des réseaux en nuage virtuels pour différents types de charge de travail, notamment des réseaux en nuage virtuels à trois niveaux pour des applications Web classiques à trois niveaux, des applications OCI Kubernetes Engine et Oracle Exadata Database Service.

- Passerelle Internet

Une passerelle Internet permet le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- Passerelle de routage dynamique

La passerelle DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre les réseaux sur place et les réseaux en nuage virtuels. Il peut également être utilisé pour acheminer le trafic entre des réseaux en nuage virtuels de la même région ou d'une région à l'autre.

- Passerelle NAT

Une passerelle NAT permet aux ressources privées d'un VCN d'accéder à des hôtes sur Internet, sans les exposer aux connexions Internet entrantes.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic entre le réseau VCN et le service Oracle circule sur la matrice réseau Oracle et ne passe pas par Internet.

- Oracle Services Network

L'OSN (Oracle Services Network) est un réseau conceptuel dans Oracle Cloud Infrastructure qui est réservé aux services Oracle. Ces services ont des adresses IP publiques accessibles sur Internet. Les hôtes en dehors d'Oracle Cloud peuvent accéder au réseau OSN en privé à l'aide d'Oracle Cloud Infrastructure FastConnect ou d'une connexion RPV. Les hôtes de vos réseaux en nuage virtuels peuvent accéder au réseau OSN en privé au moyen d'une passerelle de service.

- Groupes de sécurité de réseau

Les groupes de sécurité de réseau servent de pare-feu virtuels pour vos ressources en nuage. Avec le modèle de sécurité zéro confiance d'Oracle Cloud Infrastructure, vous contrôlez le trafic réseau dans un réseau VCN. Un groupe de sécurité de réseau est composé d'un jeu de règles de sécurité pour les données entrantes et sortantes qui s'appliquent seulement à un jeu spécifié de cartes vNIC dans un seul réseau VCN.

- Événements

Les services Oracle Cloud Infrastructure émettent des événements, qui sont des messages structurés décrivant les modifications apportées aux ressources. Des événements sont émis pour les opérations de création, de lecture, de mise à jour ou de suppression (CRUD), les modifications d'état du cycle de vie des ressources et les événements système qui ont une incidence sur les ressources en nuage.

- Avis

Le service Avis OCI diffuse des messages vers des composants répartis en utilisant un modèle de publication-abonnement à faible latence, afin d'assurer la livraison de messages sécurisés, hautement fiables et durables pour les applications hébergées sur Oracle Cloud Infrastructure.

- Chambre forte

Oracle Cloud Infrastructure Vault vous permet de gérer, de manière centrale, les clés de chiffrement qui protègent vos données et les données d'identification secrètes que vous utilisez pour sécuriser l'accès à vos ressources dans le nuage. Vous pouvez utiliser le service de chambre forte pour créer et gérer des chambres fortes, des clés et des clés secrètes.

- JournauxOracle Cloud Infrastructure Logging est un service hautement évolutif entièrement géré qui permet d'accéder aux types de journaux suivants à partir de vos ressources en nuage :

- Journaux de vérification : Journaux liés aux événements produits par le service de vérification pour OCI.

- Journaux de service : Journaux publiés par des services individuels tels que le service Passerelle d'API OCI, les événements OCI, le service Fonctions OCI, l'équilibrage de charge OCI, le service Stockage d'objets OCI et les journaux de flux de réseau VCN.

- Journaux personnalisés : Journaux contenant des informations de diagnostic provenant d'applications personnalisées, d'autres fournisseurs de services infonuagiques ou d'un environnement sur place.

- Connecteurs de service

Oracle Cloud Infrastructure Connector Hub est une plate-forme de bus de messages en nuage qui orchestre le déplacement des données entre les services dans OCI. Vous pouvez utiliser des connecteurs de service pour déplacer des données d'un service source vers un service cible. Les connecteurs de service vous permettent également de spécifier une tâche (par exemple, une fonction) à exécuter sur les données avant qu'elles ne soient transmises au service cible.

Vous pouvez utiliser le centre de connecteurs de service Oracle Cloud Infrastructure pour créer rapidement un cadre d'agrégation de journaux pour les systèmes SIEM.

- Protection d'infrastructure en nuage

Oracle Cloud Guard vous aide à atteindre et à maintenir un niveau de sécurité élevé dans Oracle Cloud en surveillant la location pour les paramètres de configuration et les actions sur les ressources qui pourraient poser un problème de sécurité.

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Le service de protection d'infrastructure en nuage utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources afin de détecter les faiblesses en matière de sécurité et pour surveiller les opérateurs et les utilisateurs pour certaines activités risquées. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, le service de protection d'infrastructure en nuage recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondant que vous pouvez définir.

- Zone de sécurité

Une zone de sécurité est associée à un ou plusieurs compartiments et à une recette de zone de sécurité. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure (OCI) valide ces opérations en fonction de la liste des politiques définies dans la recette de zone de sécurité. En cas de violation d'une politique de zone de sécurité, l'opération est refusée.

Les zones de sécurité garantissent que vos ressources OCI sont conformes à vos politiques de sécurité, notamment le service de calcul pour Oracle Cloud Infrastructure, Oracle Cloud Infrastructure Networking, Oracle Cloud Infrastructure Object Storage, Oracle Cloud Infrastructure Block Volumes et les ressources de base de données.

- Service de balayage de vulnérabilité

Le service de balayage de vulnérabilité d'Oracle Cloud Infrastructure améliore la sécurité dans Oracle Cloud en vérifiant régulièrement si les ports et les hôtes présentent des vulnérabilités potentielles. Le service génère des rapports avec des mesures et des détails sur ces vulnérabilités.

- ZPR (Zero Trust Packet Routing)

Oracle Cloud Infrastructure Zero Trust Packet Routing (ZPR) empêche l'accès non autorisé aux données en gérant la politique de sécurité de réseau séparément de l'architecture de réseau. ZPR utilise un langage de politique convivial basé sur une intention pour définir les chemins d'accès autorisés pour les données. Les modèles de trafic non explicitement définis par la politique ne peuvent pas traverser le réseau, ce qui simplifie la protection des données et empêche l'exfiltration des données.

- Service d'hôte bastion

Le service d'hôte bastion pour Oracle Cloud Infrastructure fournit un accès restreint à partir d'adresses IP spécifiques aux ressources OCI cibles qui n'ont pas de points d'extrémité publics utilisant des sessions SSH (Secure Shell) basées sur les identités, vérifiées et limitées dans le temps.

- Stockage d'objets

Le service de stockage d'objets pour OCI offre un accès rapide à de grandes quantités de données structurées et non structurées de tous types, notamment des sauvegardes de base de données, des données analytiques et du contenu enrichi, comme des images et des vidéos. Vous pouvez stocker des données en toute sécurité directement à partir d'Internet ou de la plate-forme en nuage. Vous pouvez adapter le stockage sans que la performance ou la fiabilité des services soit affectée.

Recommandations

Utilisez les recommandations suivantes comme point de départ pour concevoir et configurer la sécurité de votre environnement en nuage. Vos exigences peuvent différer de l'architecture décrite ici.

- Configuration du réseau

Pour les réseaux en nuage virtuels, sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur place ou un autre fournisseur de services en nuage) auquel vous avez l'intention de configurer des connexions privées.

- Surveillance de la sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Le service de protection d'infrastructure en nuage utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources afin de détecter les failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités risquées. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, le service de protection d'infrastructure en nuage recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondant que vous pouvez définir.

- Provisionnement sécurisé des ressources

Pour les ressources nécessitant une sécurité maximale, utilisez des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette définie par Oracle de politiques de sécurité basées sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles par l'Internet public et doivent être chiffrées à l'aide de clés gérées par le client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations en fonction des politiques de la recette de zone de sécurité et refuse les opérations qui violent l'une des politiques.

Points à considérer

Lors de l'implémentation de cette architecture de référence, tenez compte des facteurs suivants :

- Autorisations d'accès

Le provisionnement du modèle de zone de renvoi nécessite un utilisateur disposant d'autorisations à l'échelle de la location (tous les utilisateurs qui sont membres du groupe Administrateurs).

Le modèle de zone de renvoi provisionne les ressources en tant qu'administrateur de la location (tous les utilisateurs qui sont membres du groupe Administrateurs) et comprend des politiques permettant à des groupes d'administrateurs distincts de gérer chaque compartiment après le provisionnement initial. Les politiques préconfigurées ne couvrent pas toutes les ressources possibles disponibles dans OCI (par exemple, si vous ajoutez des ressources au modèle Terraform, vous devrez peut-être ajouter les énoncés de politique supplémentaires requis).

- Configuration de réseau

Le réseau de la zone d'atterrissage peut être déployé de différentes manières : avec un ou plusieurs réseaux en nuage virtuels autonomes dans une architecture en étoile avec le service DRG V2 pour Oracle Cloud Infrastructure ou avec une architecture VCN DMZ avec la passerelle DRG V2 pour Oracle Cloud Infrastructure. Il est également possible de configurer le réseau sans connexion Internet. Bien que la zone d'atterrissage permette de basculer entre autonome et hub-and-spoke, il est important de planifier une conception spécifique, car des actions manuelles peuvent être nécessaires lors de la commutation.

- Guide de déploiement

Le guide de déploiement de la zone d'atterrissage de base OCI dans GitHub fournit des conseils détaillés sur la configuration de la zone d'atterrissage de base, y compris certains scénarios de déploiement clés.

Déployez

Le code Terraform pour cette solution est disponible dans GitHub. Vous pouvez extraire le code dans Oracle Cloud Infrastructure Resource Manager en un seul clic, créer la pile et le déployer. Vous pouvez également télécharger le code de GitHub sur votre ordinateur, personnaliser le code et déployer l'architecture à l'aide de l'interface de ligne de commande Terraform.

- Déployer à l'aide de l'exemple de pile dans Oracle Cloud Infrastructure Resource Manager :

- Allez à

Si vous n'êtes pas déjà connecté, entrez la location et les données d'identification de l'utilisateur.

- Sélectionnez la région dans laquelle déployer la pile.

- Suivez les invites à l'écran et les instructions pour créer la pile.

- Après avoir créé la pile, cliquez sur Actions Terraform et sélectionnez Planifier.

- Attendez que le travail soit terminé et vérifiez le plan.

Pour apporter des modifications, retournez à la page Détails de la pile, cliquez sur Modifier la pile et apportez les modifications requises. Ensuite, exécutez de nouveau l'action Planifier.

- Si aucune autre modification n'est nécessaire, retournez à la page Détails de la pile, cliquez sur Actions Terraform et sélectionnez Appliquer.

- Allez à

- Déployez à l'aide du code Terraform dans GitHub :

- Allez à GitHub.

- Téléchargez ou clonez le code sur votre ordinateur local.

- Suivez les instructions décrites dans le README.

Informations complémentaires

Cliquez sur le lien pour en savoir plus sur la configuration et l'exploitation d'un environnement sécurisé dans Oracle Cloud.

Journal des modifications

Ce journal répertorie les modifications importantes :

| Février 20, 2025 |

|

| Mai 16, 2024 |

|

| Mai 2, 2023 |

|

| Octobre 19, 2021 |

|