Comprendre l'intégration

Une fois l'intégration terminée, le flux d'authentification des applications sur place utilisant Oracle Access Management (OAM) reste le même. Pour les applications en nuage, le flux d'authentification passe d'un flux Oracle Identity Cloud Service à un seul à l'aide d'une assertion SAML d'OAM.

La configuration d'OAM en tant que fournisseur d'identités (IdP) pour votre service Oracle Identity Cloud Service n'a aucune incidence sur la façon dont les utilisateurs accèdent à vos applications sur place. Les utilisateurs qui accèdent à une application sur place protégée par OAM sont confrontés au modèle d'authentification approprié, tel qu'une connexion au formulaire. OAM valide les données d'identification de l'utilisateur, génère la session d'utilisateur et autorise l'accès à l'application sur place.

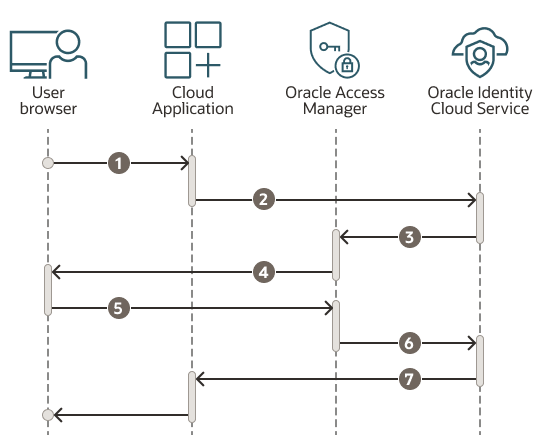

Le diagramme suivant explique le flux d'authentification SAML 2.0 pour vos applications en nuage lors de l'utilisation d'OAM en tant que IdP pour Oracle Identity Cloud Service.

- L'utilisateur demande l'accès à une application en nuage.

- L'application en nuage redirige le navigateur de l'utilisateur vers Oracle Identity Cloud Service pour l'authentification.

- Oracle Identity Cloud Service redirige le navigateur de l'utilisateur vers OAM en tant que fournisseur d'identités (IdP) pour l'authentification.

- OAM présente sa page de connexion à l'utilisateur.

- L'utilisateur soumet les données d'identification à OAM.

- Une fois l'utilisateur authentifié dans OAM, le navigateur est redirigé vers Oracle Identity Cloud Service avec un jeton SAML valide.

- Oracle Identity Cloud Service consomme le jeton SAML, crée une session d'utilisateur, puis redirige le navigateur vers l'application en nuage.

- L'application en nuage crée sa propre session utilisateur, puis présente la page d'accueil à l'utilisateur.

Valider les préalables

Validez les préalables suivants avant d'intégrer Oracle Access Management (OAM) et Oracle Identity Cloud Service.

- Vérifiez que les utilisateurs sont synchronisés entre le magasin d'identités d'OAM et Oracle Identity Cloud Service.

L'intégration IdP nécessite que des entrées d'utilisateur avec le même attribut unique existent à la fois dans le magasin d'identités OAM et dans Oracle Identity Cloud Service. Un attribut unique couramment utilisé est l'adresse de courriel. Oracle Identity Cloud Service offre des mécanismes qui synchronisent continuellement et automatiquement les utilisateurs.

Les options suivantes sont disponibles pour synchroniser les utilisateurs entre votre magasin d'identités OAM existant et Oracle Identity Cloud Service :- API REST

- Fichiers CSV

- Connecteur OIM

- Pont d'identités

Par exemple, à l'aide d'Oracle Unified Directory (OUD) pour le magasin d'identités OAM, vous pouvez tout simplement vérifier les entrées utilisateur. Pour vérifier l'adresse de courriel d'un utilisateur individuel dans OUD, vous pouvez utiliser ldapsearch. Pour récupérer un utilisateur dans OUD, lancez un terminal et exécutez la commande ldapsearch comme suit, en remplaçant les attributs et les valeurs en fonction de votre environnement :

ldapsearch -h oudhost -p 1389 -D "cn=Directory Manager" -s sub -b "dc=example,dc=com" "uid=csaladna" dn mailLa sortie de la commande retournera le nom distinctif et le courriel de l'utilisateur comme suit :

dn: uid=csaladna,ou=People,dc=example,dc=com mail: csaladna@example.comEnregistrez le courriel retourné par OUD (par exemple : csaladna@example.com) :

- Accédez à la console Oracle Identity Cloud Service, développez le tiroir de navigation et cliquez sur Utilisateurs.

- Rechercher et confirmer qu'un utilisateur ayant l'adresse de courriel OUD existe.

- Si les utilisateurs ne se trouvent pas à la fois dans le répertoire des utilisateurs d'OAM et dans Oracle Identity Cloud Service avec des attributs uniques correspondants, vous ne pouvez pas continuer.

Vous devez d'abord vous assurer que tous les utilisateurs qui utiliseront le service OAM IdP ont des attributs uniques correspondants dans les deux répertoires.

- Vérifiez que la fédération d'identités OAM est activée.

- Connectez-vous à la console OAM et naviguez jusqu'à Configuration > Services disponibles.

- Vérifiez que la fédération d'identités est activée. (Activer s'il est désactivé).