À propos de la configuration de la fédération entre Identity Cloud Service et Access Manager

En utilisant Oracle Access Management (OAM) pour fournir l'authentification unique pour vos applications sur place, vous pouvez également incorporer toute application protégée par Oracle Identity Cloud Service.

Votre système de gestion des accès sur place existant fournit à vos utilisateurs l'authentification unique pour vos applications d'entreprise sur place. L'ajout d'applications en nuage à votre entreprise présente les défis de la gestion d'un autre répertoire d'utilisateurs avec des mots de passe d'utilisateur associés.

Lorsque vous utilisez Oracle Identity Cloud Service pour votre solution d'authentification unique en nuage, vous avez également la possibilité d'ajouter des fournisseurs d'identités externes. La configuration de votre environnement OAM en tant que fournisseur d'identités (IdP) pour Oracle Identity Cloud Service fournit à vos utilisateurs un emplacement unique pour gérer les mots de passe.

En configurant OAM pour qu'il agisse en tant que IdP, Oracle Identity Cloud Service est fédéré avec OAM. L'entente de fédération stipule que lorsqu'un utilisateur tente d'accéder à une application protégée par Oracle Identity Cloud Service, l'authentification est externalisée vers OAM. L'accord de fédération désigne OAM comme partenaire de confiance.

Oracle Identity Cloud Service offre une intégration prête à l'emploi avec IdPs, conforme à SAML 2.0.

La fonctionnalité Oracle Identity Cloud Service SAML 2.0 IdP :

- Fonctionne avec des solutions d'authentification unique fédérée compatibles avec SAML 2.0, telles qu'Oracle Access Management.

- Permet aux utilisateurs de se connecter à Oracle Identity Cloud Service à l'aide de leurs données d'identification à partir de IdP.

- Peut forcer l'authentification IdP pour tous les utilisateurs ou offrir l'authentification IdP en tant qu'option Sélecteur de connexion.

L'établissement de l'authentification unique entre votre système OAM sur place et Oracle Identity Cloud Service est une étape importante de la migration vers le nuage. La fédération d'Oracle Identity Cloud Service avec OAM rend le processus de migration transparent pour vos utilisateurs, car vous n'avez pas besoin de modifier l'écran de connexion ou le flux d'authentification pour les utilisateurs.

Architecture

Votre mise en oeuvre Oracle Access Management sur place est la source officielle des données d'identification de connexion. La configuration d'une fédération SAML 2.0 vous permet de continuer à tirer parti des données d'identification d'Oracle Access Management dans Oracle Identity Cloud Service.

La deuxième étape de la feuille de route pour migrer votre environnement d'un système de gestion des accès sur place vers Oracle Identity Cloud Service consiste à établir l'authentification unique fédérée.

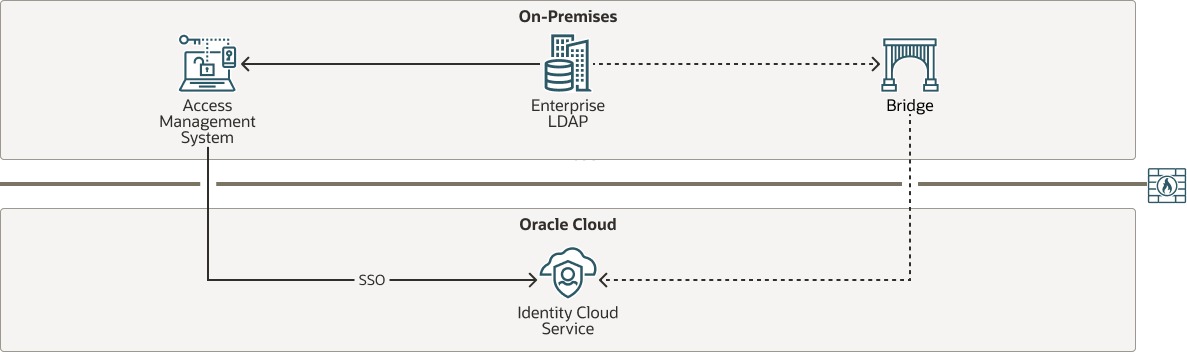

Le diagramme suivant met en évidence les principaux composants architecturaux de cette étape :

Figure - Oracle Access Manager comme IdP pour Oracle Identity Cloud Service

Description de "Figure - Oracle Access Manager en tant que IdP pour Oracle Identity Cloud Service"

Dans ce diagramme architectural, le système de gestion des accès sur place représente le mécanisme d'authentification existant et Oracle Identity Cloud Service, celui basé sur le nuage. La source de confiance de l'utilisateur d'entreprise est représentée par un serveur LDAP (Lightweight Directory Access Protocol) d'entreprise. Les utilisateurs du serveur LDAP d'entreprise sont synchronisés avec Oracle Identity Cloud Service par le pont.

Étapes préliminaires

Voici quelques considérations à prendre en compte pour fédérer Oracle Identity Cloud Service avec Oracle Access Management (OAM).

Si vous prévoyez de migrer votre environnement OAM vers Oracle Identity Cloud Service, vous pouvez suivre une feuille de route de migration pour intégrer vos applications sur place à Oracle Identity Cloud Service afin que ces applications utilisent la même authentification unique que vos applications en nuage. Pour en savoir plus sur cette feuille de route, voir En savoir plus sur la migration de la gestion des accès sur place vers Oracle Identity Cloud Service.

Pour fédérer Oracle Identity Cloud Service avec Oracle Access Management, vous devez disposer des éléments suivants :

- Accéder à Oracle Identity Cloud Service avec autorisation pour gérer les fournisseurs d'identités.

- Environnement OAM avec services de fédération activés.

- Utilisateurs synchronisés entre le magasin d'identités OAM et Oracle Identity Cloud Service. Pour ce faire, vous pouvez utiliser le pont Microsoft Active Directory ou un pont de provisionnement.

- Un attribut unique partagé, tel que l'adresse de courriel, doit être présent et alimenté à la fois dans Oracle Identity Cloud Service et dans le répertoire d'OAM.

- Horloges de serveur synchronisées où chaque service s'exécute. L'assertion SAML doit être traitée dans sa fenêtre de temps valide.

- Pour tenir à jour le processus existant de gestion des mots de passe d'utilisateur dans OAM, source faisant autorité pour les données d'identification de connexion.

À propos des services et des rôles requis

Cette solution nécessite les services suivants :

- Service Oracle Identity Cloud

- Oracle Access Management

Il s'agit des rôles nécessaires pour chaque service.

| Nom de service : Rôle | Obligatoire pour... |

|---|---|

Oracle Identity Cloud Service : Security Administrator |

Gérer les fournisseurs d'identité. |

Oracle Access Management : System Administrator |

Accédez à la console Oracle Access Management et modifiez les paramètres de fédération. |

Voir Produits, solutions et services Oracle pour obtenir ce dont vous avez besoin.