Connecter Oracle Data Safe à des bases de données Oracle dans des environnements en nuage hybrides et multinuages

Oracle Data Safe offre des services de sécurité essentiels pour Oracle Autonomous Database et les bases de données exécutées dans OCI. Le service de sécurité des données prend également en charge les bases de données sur place, Oracle Exadata Cloud@Customer et les déploiements de bases de données Oracle multinuages. Tous les clients d'Oracle Database peuvent réduire le risque de violation de données et simplifier la conformité en utilisant Data Safe pour évaluer la configuration et les risques des utilisateurs, surveiller et vérifier l'activité des utilisateurs, détecter, classer et masquer les données sensibles.

Les lois de conformité, telles que le Règlement général sur la protection des données (RGPD) de l'Union européenne (UE) et la California Consumer Privacy Act (CCPA), exigent des entreprises qu'elles protègent la confidentialité de leurs clients. Oracle Data Safe vous permet de comprendre la sensibilité des données, d'évaluer les risques pour les données, de masquer les données sensibles, de mettre en oeuvre des contrôles de sécurité et de les surveiller, d'évaluer la sécurité des utilisateurs, de surveiller les activités des utilisateurs et de répondre aux exigences de sécurité des données.

- Paramètres de sécurité

- Contrôles de sécurité en cours d'utilisation

- Rôles et privilèges des utilisateurs

- Configuration du centre pour sécurité sur Internet (CIS) - disponible pour Oracle Database 12.2 et versions ultérieures.

- Directives de mise en œuvre technique de sécurité (STIG) - disponibles pour Oracle Database 21c et versions ultérieures.

- Règlement général sur la protection des données de l'Union européenne (RGPD)

- PCI-DSS - Norme de sécurité des données de l'industrie des cartes de paiement, et

- HIPPA (Health Insurance Portability and Accountability Act)

Architecture

- Le service de sécurité des données se connecte aux déploiements de base de données multinuages dans des environnements en nuage autres que Microsoft Azure

- Service de sécurité des données se connectant aux bases de données dans Microsoft Azure à l'aide du service de base de données (ODSA)

- Cadre structuré pour Oracle Cloud Infrastructure

- Déployer une zone d'atterrissage sécurisée qui respecte la norme CIS Foundations Benchmark pour Oracle Cloud

- Zones de renvoi OCI conformes à CIS (référentiel GitHub)

Note :

Pour accéder à ces ressources, reportez-vous à la section "Explorer plus" ci-dessous.Le service de sécurité des données se connecte aux bases de données dans un environnement multinuage

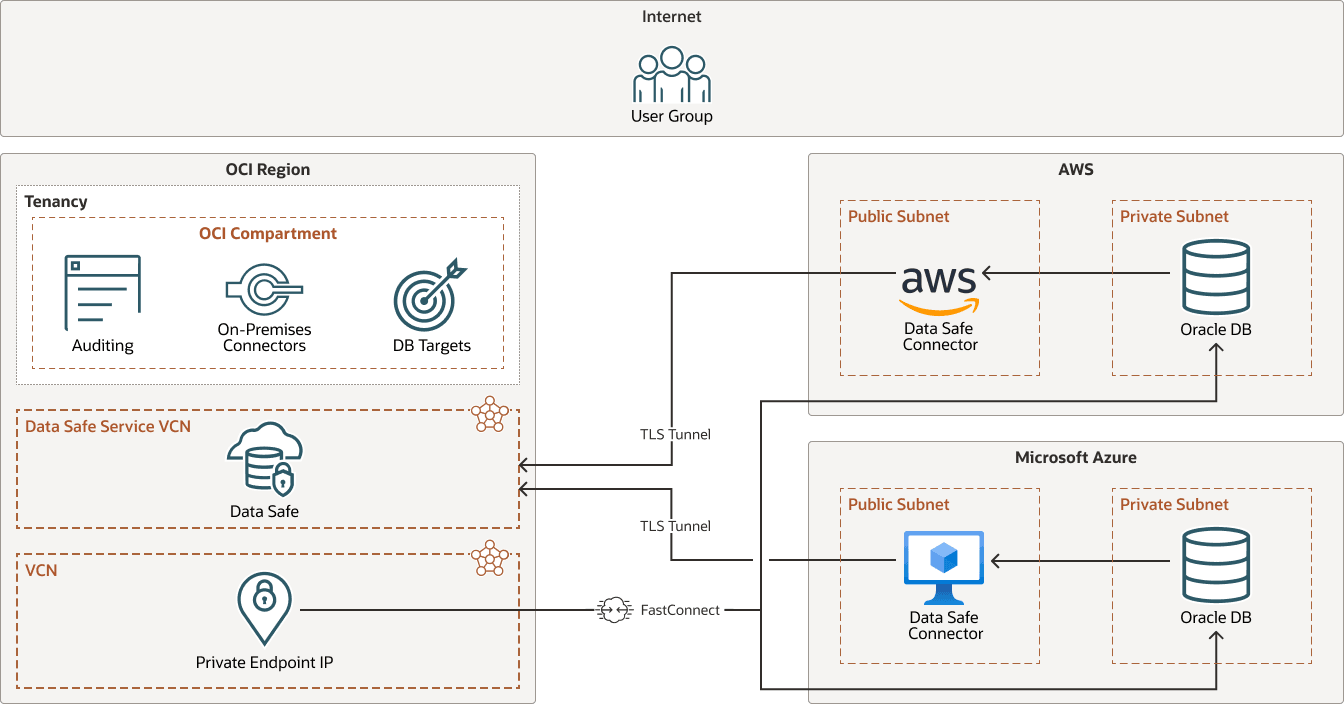

Lorsque des bases de données Oracle sont déployées dans un environnement multinuage, elles peuvent être considérées comme des bases de données déployées sur place. Le point d'extrémité privé ou le connecteur sur place peut être utilisé. Le diagramme suivant présente les options de connexion pour les bases de données déployées sur AWS et/ou Microsoft Azure. Tout fournisseur de nuage qui peut héberger des bases de données Oracle peut être utilisé dans cette configuration. En se connectant aux bases de données déployées dans un fournisseur en nuage à l'aide d'un point d'extrémité privé ou du connecteur du service de sécurité des données sur place, le service de sécurité des données peut inspecter les bases de données.

Description de l'illustration datasafe-multi-odsa-01.png

datasafe-multi-odsa-01-oracle.zip

Service de sécurité des données se connectant aux bases de données dans Microsoft Azure à l'aide du service de base de données (ODSA)

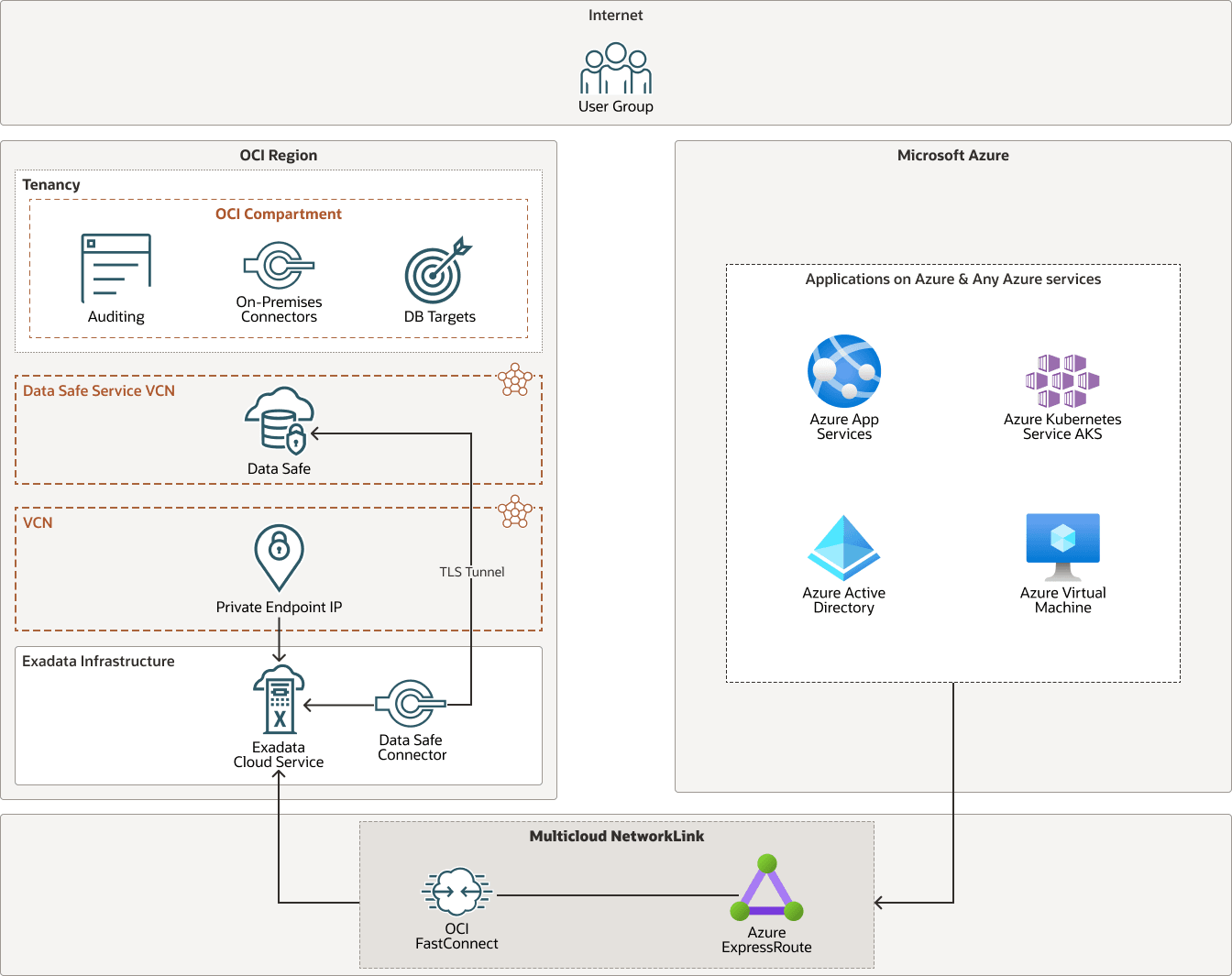

La connexion du service de sécurité des données aux bases de données qui font partie du service Oracle Database pour Azure (ODSA) est la même que pour les autres bases de données basées sur OCI. Vous devez toutefois tenir compte de certains détails lors de l'utilisation du service ODSA. Le diagramme suivant illustre l'architecture d'ODSA :

Description de l'illustration datasafe-multi-odsa-02.png

datasafe-multi-odsa-02-oracle.zip

Comme les bases de données sont configurées dans un compartiment ODSA distinct, des ajustements des politiques peuvent être nécessaires pour fournir l'accès à ces ressources.

Avec le service Oracle Database pour Microsoft Azure (ODSA), les ressources de base de données résident dans une location OCI liée à un compte Microsoft Azure. Dans OCI, les bases de données et les ressources d'infrastructure sont tenues à jour dans un compartiment ODSA. Ce compartiment est créé automatiquement pour les ressources ODSA lors du processus d'inscription. Le multicloud ODSA NetworkLink (voir le diagramme ) et la liaison de compte seront également configurés lors du processus d'inscription.

L'une des conditions requises pour ODSA est que votre location doit prendre en charge les domaines d'identité. En outre, la disponibilité régionale doit être vérifiée. Les ressources de base de données ODSA doivent être provisionnées dans ces régions.

Voir Modèle de service multinuage, accessible à partir de la rubrique Explorer plus, ci-dessous pour des informations supplémentaires sur ODSA.

- Location

Une location est une partition sécurisée et isolée qu'Oracle configure dans Oracle Cloud lors de votre inscription à OCI. Vous pouvez créer, organiser et administrer vos ressources dans Oracle Cloud au sein de votre location. Une location est synonyme d'une société ou d'une organisation. Habituellement, une société aura une seule location et reflétera sa structure organisationnelle au sein de cette location. Une seule location est généralement associée à un seul abonnement, et un seul abonnement ne comporte généralement qu'une seule location.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres, et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Compartiment

Les compartiments sont des partitions logiques inter-régions dans une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources d'un compartiment donné, vous devez définir des politiques qui spécifient qui peut accéder aux ressources et les actions qui peuvent être exécutées..

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données indépendants et autonomes dans une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent pas les éléments d'infrastructure (alimentation ou refroidissement, par exemple) ni le réseau de domaines de disponibilité interne. Il est donc improbable qu'une défaillance d'un domaine de disponibilité ait une incidence sur les autres domaines de disponibilité de la région.

- Domaines d'erreur

Un domaine d'erreur est un regroupement de matériel et d'infrastructure au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines d'erreur dotés d'une alimentation électrique et d'un matériel indépendants. Lorsque vous répartissez des ressources sur plusieurs domaines d'erreur, vos applications peuvent tolérer la défaillance physique de serveur, la maintenance du système et les pannes de courant dans un domaine d'erreur.

- Réseau en nuage virtuel (VCN) et sous-réseaux

Un réseau VCN est un réseau défini par logiciel personnalisable que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous offrent un contrôle complet sur votre environnement de réseau. Un VCN peut disposer de plusieurs blocs CIDR sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Équilibreur de charge

Le service Oracle Cloud Infrastructure Load Balancing assure une répartition automatisée du trafic d'un point d'entrée unique vers plusieurs serveurs en dorsal. L'équilibreur de charge donne accès à différentes applications.

- Passerelle de service

La passerelle de service fournit un accès à partir d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic entre le réseau VCN et le service Oracle circule sur la matrice réseau Oracle et ne passe jamais par Internet.

- Protection d'infrastructure en nuage

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Le service de protection d'infrastructure en nuage utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources afin de détecter les failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités à risque. Par exemple, le service de protection d'infrastructure en nuage peut vous aviser lorsqu'une base de données dans votre location n'est pas enregistrée dans le service de sécurité des données. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, le service de protection d'infrastructure en nuage recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondant que vous pouvez configurer.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un moyen facile de créer une connexion privée dédiée entre votre centre de données et Oracle Cloud Infrastructure. FastConnect fournit des options de bande passante supérieure et une utilisation du réseau plus fiable que les connexions basées sur Internet. Par exemple, Cloud Guard peut vous aviser si vous avez une base de données dans votre location qui n'est pas enregistrée dans le service de sécurité des données.

- Autonomous Transaction Processing Autonomous Transaction Processing fournit un service de base de données entièrement géré, autosécurisé et autoréparable qui s'adapte instantanément pour répondre aux exigences d'une variété d'applications : traitement de transactions critiques, transactions et analyses mixtes, documents IoT, JSON, etc. Lorsque vous créez une base de données Autonomous Database, vous pouvez la déployer vers l'un des trois types d'infrastructure Exadata suivants :

- Partagé : Option simple et élastique. Oracle exploite de manière autonome tous les aspects du cycle de vie de la base de données, du positionnement à la sauvegarde et aux mises à jour.

- Service dédié sur un nuage public; un choix de nuage privé dans un nuage public. Un service de calcul, de stockage, de réseau et de base de données entièrement dédié pour une seule location, fournissant les niveaux les plus élevés d'isolement et de gouvernance en matière de sécurité.

- Dédié sur Cloud@Customer; Autonomous Database sur une infrastructure dédiée exécutée sur le système Exadata Database Machine de votre centre de données, ainsi que la configuration de réseau qui la connecte à Oracle Cloud.

- Système de base de données Exadata

Exadata Cloud Service vous permet de tirer parti de la puissance d'Exadata dans le nuage. Vous pouvez provisionner des systèmes X8M flexibles qui permettent d'ajouter des serveurs de calcul de base de données et des serveurs de stockage à votre système au fur et à mesure que vos besoins augmentent. Les systèmes X8M offrent un réseau RoCE (RDMA sur Ethernet convergé) pour une bande passante élevée et une faible latence, des modules de mémoire persistante (PMEM) et des logiciels Exadata intelligents. Vous pouvez provisionner des systèmes X8M ou X9M à l'aide d'une forme équivalente à un système X8 de quart de bâti, puis ajouter des serveurs de base de données et de stockage à tout moment après le provisionnement.

Recommandations

- Sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure de manière proactive. Le service de protection d'infrastructure en nuage utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources afin de détecter les failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités risquées. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, le service de protection d'infrastructure en nuage recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondant que vous pouvez définir.

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de politiques de sécurité définie par Oracle et basée sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles par l'Internet public et doivent être chiffrées à l'aide de clés gérées par le client. Lors de la création et de la mise à jour de ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations en fonction des politiques de la recette de zone de sécurité et refuse les opérations qui violent l'une des politiques.

- Service Protection d'infrastructure en nuage

Cloner et personnaliser les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondant personnalisées. Ces recettes vous permettent de spécifier le type de violation de la sécurité qui génère un avertissement et les actions autorisées. Par exemple, vous pouvez détecter les seaux de stockage d'objets dont la visibilité est réglée à Public.

Appliquer le service de protection d'infrastructure en nuage au niveau de la location pour couvrir la portée la plus large et réduire le fardeau administratif lié à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonction Liste gérée pour appliquer certaines configurations aux détecteurs.

- Groupes de sécurité de réseau

Vous pouvez utiliser des groupes de sécurité de réseau pour définir un jeu de règles de trafic entrant et sortant qui s'appliquent à des cartes vNIC spécifiques. Il est recommandé d'utiliser des groupes de sécurité de réseau plutôt que des listes de sécurité, car ces derniers vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- Bande passante de l'équilibreur de charge

Lors de la création de l'équilibreur de charge, vous pouvez sélectionner une forme prédéfinie qui fournit une bande passante fixe ou spécifier une forme personnalisée (flexible) dans laquelle vous définissez un intervalle de bande passante et laissez le service ajuster automatiquement la bande passante en fonction des modèles de trafic. Avec l'une ou l'autre approche, vous pouvez modifier la forme à tout moment après avoir créé l'équilibreur de charge.

Informations complémentaires

En savoir plus sur la connexion d'Oracle Data Safe aux bases de données Oracle s'exécutant sur des environnements en nuage hybrides et multinuages.

Vérifiez ces ressources supplémentaires :

- Cadre structuré pour Oracle Cloud Infrastructure

- Qu'est-ce que le multinuage?

- Enregistrer une base de données Oracle Database sur une instance de calcul

- Déployer une zone d'atterrissage sécurisée qui respecte la norme CIS Foundations Benchmark pour Oracle Cloud

- Mettre en oeuvre Oracle Data Safe pour les bases de données déployées sur place et OCI

- Modèle de service multinuage

- OCI-landing-zones / terraform-OCI-core-landingzone (zone d'atterrissage de base OCI) sur GitHub.

- oci-landing-zones / oci-landing-zone-operating-entités (zone d'atterrissage des entités d'exploitation) sur GitHub