À propos de la résolution de DNS dans Oracle Database@Google Cloud

Dans ce livre de jeu de solution, vous apprendrez les cas d'utilisation et configurerez une résolution DNS sécurisée, automatisée et évolutive pour les environnements Oracle Database@Google Cloud.

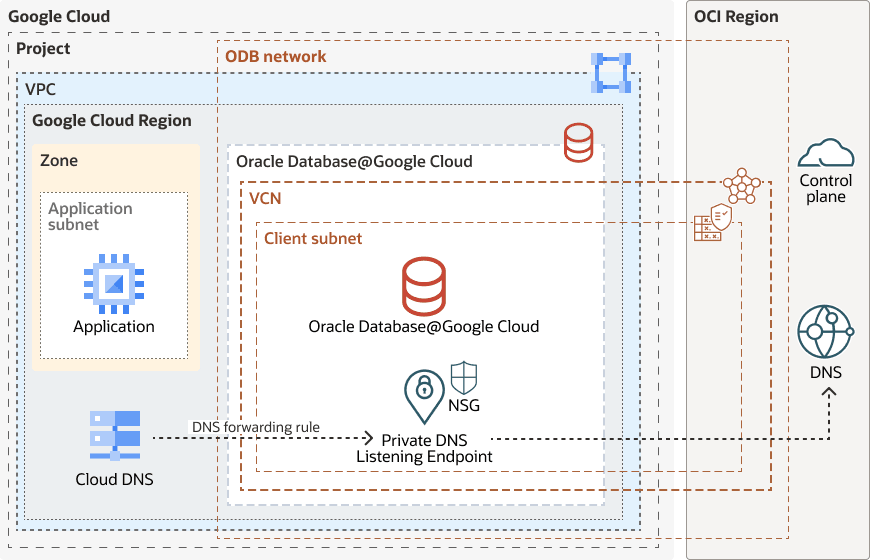

Architecture

*.oraclevcn.compour Oracle Exadata Database Service, Oracle Exadata Database Service on Exascale Infrastructure et Oracle Base Database Service.*.oraclecloud.comet*.oraclecloudapps.compour Oracle Autonomous Database.

Un point d'extrémité de module d'écoute DNS privé OCI est créé lors du déploiement d'Oracle Database@Google Cloud, associé au résolveur privé, à la vue privée par défaut et à une zone privée du VCN OCI pour résoudre les noms et les adresses IP du service DNS OCI.

L'architecture suivante présente la zone DNS Google Cloud transmise au point d'extrémité du module d'écoute DNS privé OCI :

résoudre-dns-oci-google-cloud-oracle.zip

L'architecture permet une connectivité privée contrôlée entre une application dans Google Cloud et Oracle Database@Google Cloud avec une résolution DNS gérée par OCI DNS au moyen d'un module d'écoute privé.

L'architecture comporte les composants suivants :

- Réseau en nuage virtuel et sous-réseau OCI

Un réseau en nuage virtuel (VCN) est un réseau défini par logiciel personnalisable, configuré dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs de routage inter-domaine (CIDR) sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic autorisé à entrer et à sortir du sous-réseau.

- Groupe de sécurité de réseau

Les groupes de sécurité de réseau servent de pare-feu virtuels pour vos ressources en nuage. Avec le modèle de sécurité zéro confiance d'OCI, vous contrôlez le trafic réseau dans un VCN. Un groupe de sécurité de réseau est composé d'un jeu de règles de sécurité de trafic entrant et sortant qui s'appliquent seulement à un jeu spécifié de cartes d'interface réseau virtuelle (vNIC) dans un seul VCN.

- Résolveur privé de DNS

Un résolveur DNS privé répond aux interrogations DNS d'un réseau VCN. Un résolveur privé peut être configuré pour utiliser des vues, des zones et des règles de transfert conditionnel afin de définir la façon dont les interrogations sont résolues.

- Point d'extrémité du module d'écoute

Un point d'extrémité de module d'écoute reçoit des interrogations du VCN, d'autres résolveurs de VCN ou du DNS d'un réseau sur place. Après la création, aucune autre configuration n'est nécessaire.

- Point d'extrémité du transmetteur

Un point d'extrémité de redirection transmet les interrogations DNS au point d'extrémité du module d'écoute pour les résolveurs dans d'autres réseaux en nuage virtuels appairés ou un DNS sur place. Les décisions de transmission sont régies par des règles de résolveur.

- Règles de résolveur

Les règles de résolveur définissent comment répondre aux interrogations auxquelles la vue d'un résolveur ne répond pas. Ils sont traités dans l'ordre et peuvent avoir des conditions facultatives pour limiter les requêtes auxquelles ils s'appliquent. Lorsqu'une condition correspond, l'action de transfert est effectuée.

- Google Virtual Private Cloud

Google Virtual Private Cloud (VPC) fournit des fonctionnalités de réseau aux instances de machine virtuelle Compute Engine, aux conteneurs Google Kubernetes Engine (GKE), aux services de base de données et aux charges de travail sans serveur. VPC fournit un réseau global, évolutif et flexible pour votre service en nuage.

- DNS Google Cloud

Cloud DNS fournit à la fois des zones publiques et des zones DNS privées. Les zones publiques sont visibles sur Internet; les zones privées ne sont visibles que dans les réseaux VPC spécifiés.

- Transmetteur DNS Google Cloud

Google Cloud prend en charge le transfert DNS entrant et sortant pour les zones privées. Vous pouvez configurer le transfert DNS en créant une zone de transfert ou une politique de serveur DNS en nuage.

- Projet Google Cloud

Un projet Google Cloud est nécessaire pour utiliser les API Google Workspace et créer des modules complémentaires ou des applications Google Workspace. Un projet en nuage constitue la base de la création, de l'activation et de l'utilisation de tous les services Google Cloud, y compris la gestion des API, l'activation de la facturation, l'ajout et la suppression de collaborateurs et la gestion des autorisations.

- Réseau ODB

Le réseau ODB crée une structure de métadonnées autour du Google Virtual Private Cloud (VPC), servant de base à tout provisionnement de base de données. Le réseau ODB permet la prise en charge du VPC partagé en abstraitant et en centralisant la configuration du réseau, telle que les sous-réseaux, les intervalles CIDR et le routage. Cela permet aux administrateurs de réseau de gérer la connectivité indépendamment des flux de travail de déploiement de base de données.

Avant de commencer

- Cloud DNS prend en charge les autorisations IAM aux niveaux du projet et de la zone DNS individuelle. Voir la documentation sur les autorisations DNS pour Google Cloud.

- OCI DNS prend en charge le service IAM; consultez la documentation sur les autorisations OCI IAM .