Mettre en oeuvre la récupération après sinistre inter-région pour le service Exadata Database sur Google Cloud

Depuis de nombreuses années, les clients font confiance à Oracle Exadata Database Service à l'aide d'Oracle Maximum Availability Architecture (MAA) pour assurer la résilience des applications essentielles, tant sur place que sur Oracle Exadata Database Service. Le service Oracle Exadata Database Service sur Oracle Database@Google Cloud offre une fonctionnalité et une parité de prix avec Exadata sur Oracle Cloud Infrastructure (OCI) et peut être déployé dans plusieurs régions Google Cloud pour assurer une haute disponibilité et une reprise après sinistre.

Architecture

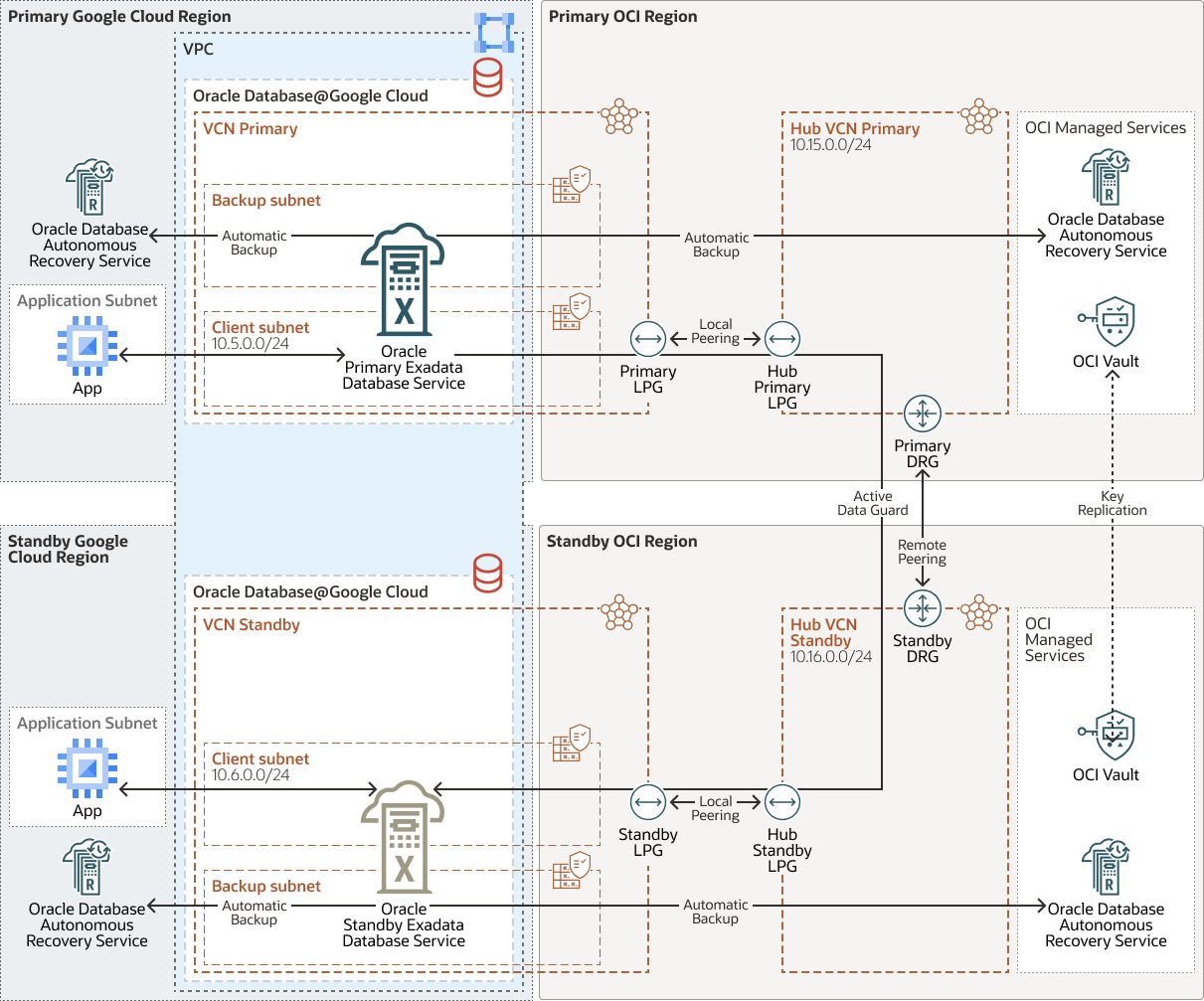

Cette architecture présente une application Google Cloud hautement disponible avec Oracle Exadata Database Service sur Oracle Database@Google Cloud dans une topologie de récupération après sinistre inter-région.

exadb-dr-db-google-cloud-oracle.zip

Pour la protection des données, Oracle Database s'exécute dans une grappe de machines virtuelles Exadata dans la région principale, avec Active Data Guard qui réplique les données dans la base de données de secours s'exécutant sur une grappe de machines virtuelles Exadata dans la région de secours.

Vous pouvez acheminer le trafic Active Data Guard au moyen du réseau Google Cloud. Toutefois, cette architecture se concentre sur le trafic réseau Active Data Guard au moyen du réseau OCI pour optimiser le débit et la latence du réseau.

The Oracle Exadata Database Service on Oracle Database@Google Cloud network is connected to the Exadata client subnet by using a Dynamic Routing Gateway (DRG) managed by Oracle. Une passerelle DRG est également requise pour créer une connexion d'appairage entre des réseaux en nuage virtuels dans différentes régions. Comme une seule passerelle DRG est autorisée par VCN dans OCI, un deuxième VCN avec sa propre passerelle DRG est requis pour connecter les réseaux en nuage virtuels principal et de secours dans chaque région.

Les clés TDE (Transparent Data Encryption) de la base de données sont stockées dans Oracle Cloud Infrastructure Vault et répliquées entre les régions OCI.

Les sauvegardes automatiques sont configurées dans les régions principale et de secours à Oracle Database Autonomous Recovery Service, qui peut résider dans Google Cloud ou dans OCI.

Oracle Database Autonomous Recovery Service est la solution privilégiée pour les sauvegardes automatiques. Vous pouvez également utiliser le stockage d'objets OCI.

L'architecture comporte les composants suivants :

- Région Google Cloud

Une région Google Cloud est une zone géographique qui contient des centres de données et une infrastructure pour l'hébergement des ressources. Les régions sont constituées de zones isolées les unes des autres au sein de la région.

- Région

Une région OCI est une zone géographique localisée qui contient un ou plusieurs centres de données, des domaines de disponibilité d'hébergement. Les régions sont indépendantes les unes des autres, et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Google Virtual Private Cloud

Google Virtual Private Cloud (VPC) fournit des fonctionnalités de réseau aux instances de machine virtuelle Compute Engine, aux conteneurs Google Kubernetes Engine (GKE), aux services de base de données et aux charges de travail sans serveur. VPC fournit un réseau global, évolutif et flexible pour votre service en nuage.

- Réseau en nuage virtuel et sous-réseau OCI

Un réseau en nuage virtuel (VCN) est un réseau défini par logiciel personnalisable, configuré dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs de routage inter-domaine (CIDR) sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Service Oracle Exadata Database

vous permet de tirer parti de la puissance d'Exadata dans le nuage. Le service Oracle Exadata Database Service fournit des capacités éprouvées d'Oracle Database sur l'infrastructure Oracle Exadata optimisée et spécialement conçue dans le nuage public. L'automatisation intégrée du nuage, l'évolutivité élastique des ressources, la sécurité et la performance rapide pour toutes les charges de travail Oracle Database vous aident à simplifier la gestion et à réduire les coûts.

- Réseau en nuage virtuel (VCN) et sous-réseaux

Un réseau en nuage virtuel (VCN) est un réseau défini par logiciel personnalisable, configuré dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs de routage inter-domaine (CIDR) sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Service de stockage d'objets pour OCI

Le service de stockage d'objets pour OCI donne accès à de grandes quantités de données structurées et non structurées de tous types, notamment des sauvegardes de base de données, des données analytiques et du contenu enrichi, comme des images et des vidéos. Vous pouvez stocker des données en toute sécurité directement à partir d'applications ou de la plate-forme en nuage. Vous pouvez adapter le stockage sans que la performance ou la fiabilité des services soit affectée.

Utilisez le stockage standard pour le stockage "à chaud" auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archives pour le stockage "à froid" que vous conservez pendant de longues périodes et auquel vous accédez rarement.

- Chambre forte OCI

Oracle Cloud Infrastructure Vault vous permet de créer et de gérer de manière centralisée les clés de chiffrement qui protègent vos données et les données d'identification de clé secrète que vous utilisez pour sécuriser l'accès à vos ressources dans le nuage. La gestion des clés par défaut est les clés gérées par Oracle. Vous pouvez également utiliser des clés gérées par le client qui utilisent le service Chambre forte OCI. Le service de chambre forte pour OCI offre un jeu étoffé d'API REST pour gérer les chambres fortes et les clés.

- Service de récupération autonome d'Oracle Database

Oracle Database Autonomous Recovery Service est un service entièrement géré conçu pour protéger les Oracle Database contre la perte de données et les cybermenaces. Il offre des sauvegardes plus rapides avec une surcharge de base de données réduite, une récupération fiable avec des sauvegardes validées et une protection en temps réel permettant une récupération en moins d'une seconde d'une panne ou d'une attaque par rançongiciel. Ce service fournit un tableau de bord centralisé sur la protection des données et est recommandé pour la sauvegarde d'Oracle Database avec une résilience élevée.

- Service géré

Un service géré fournit des fonctionnalités spécifiques sans que vous ayez à effectuer des tâches de maintenance liées à l'optimisation de la performance, de la disponibilité, de l'évolutivité, de la sécurité ou de la mise à niveau. Un service géré vous permet de vous concentrer sur la livraison de fonctionnalités à vos clients au lieu de vous soucier de la complexité des opérations. Un service géré fournit un composant évolutif et sécurisé pour le développement en nuage natif. Utilisez des services gérés pour développer et exécuter votre application et stocker ses données. Vous obtenez les meilleures solutions de leur catégorie sans avoir besoin d'expertise dans chaque domaine pour créer et exploiter votre application.

- Appairage local

L'appairage local permet à deux réseaux en nuage virtuels de la même région OCI de communiquer directement à l'aide d'adresses IP privées. Cette communication ne passe pas par Internet ni par votre réseau sur place. L'appairage local est activé par une passerelle d'appairage local (LPG), qui sert de point de connexion entre les réseaux en nuage virtuels. Configurez une passerelle LPG dans chaque VCN et établissez une relation d'appairage pour permettre aux instances, aux équilibreurs de charge et aux autres ressources d'un VCN d'accéder en toute sécurité aux ressources d'un autre VCN dans la même région.

- Appairage distant

L'appairage distant permet une communication privée entre les ressources de différents réseaux en nuage virtuels, qui peuvent être situés dans la même région OCI ou dans des régions différentes. Chaque VCN utilise sa propre passerelle de routage dynamique (DRG) pour l'appairage distant. Les passerelles de routage dynamique acheminent le trafic entre les réseaux en nuage virtuels au moyen du réseau fédérateur privé d'OCI, ce qui permet aux ressources de communiquer à l'aide d'adresses IP privées sans acheminer le trafic sur Internet ou au moyen de réseaux sur place. L'appairage distant élimine le besoin de passerelles Internet ou d'adresses IP publiques pour les instances qui doivent se connecter entre les régions.

- Oracle Data Guard

Oracle Data Guard et Active Data Guard fournissent un ensemble complet de services permettant de créer, de tenir à jour, de gérer et de surveiller une ou plusieurs bases de données de secours et de permettre aux bases de données Oracle de production de rester disponibles sans interruption. Oracle Data Guard gère ces bases de données de secours en tant que copies de la base de données de production à l'aide de la réplication en mémoire. Si la base de données de production devient indisponible en raison d'une interruption planifiée ou non planifiée, Oracle Data Guard peut basculer n'importe quelle base de données de secours vers le rôle de production, réduisant ainsi le temps d'arrêt associé à l'interruption. Oracle Active Data Guard offre la possibilité supplémentaire de décharger les charges de travail en lecture la plupart du temps vers les bases de données de secours et offre également des fonctions avancées de protection des données.

- Oracle Database@Google Cloud

Oracle Database@Google Cloud est un service de base de données Oracle Cloud qui exécute des charges de travail Oracle Database dans votre environnement en nuage GoogleOracle Database@AWS. Tout le matériel pour Oracle Database@Google Cloud est colocalisé dans les centres de données de Google Cloud et utilise le réseau Google Cloud. Le service bénéficie de la simplicité, de la sécurité et de la faible latence d'un seul environnement d'exploitation dans Google Cloud. Vous pouvez gérer le service sur la console Google Cloud ou à l'aide des outils d'automatisation de Google Cloud. Google Cloud IAM et Admin fournissent une gestion fédérée des identités et des accès pour Oracle Exadata Database Service.

Recommandations

- Effectuez régulièrement des opérations de permutation d'application et de base de données tous les trois à six mois, ou effectuez des tests complets de basculement d'application et de base de données.

- Déployez l'infrastructure Exadata requise à la fois dans les régions principale et de secours. Pour chaque instance Exadata, déployez une grappe de machines virtuelles Exadata dans le même nuage privé virtuel (VPC) dans un sous-réseau différent. La base de données Oracle Real Application Clusters (Oracle RAC) peut ensuite être instanciée sur la grappe. Dans le même VPC, déployez votre application dans un sous-réseau distinct. Configurez Active Data Guard pour répliquer des données d'un Oracle Database vers l'autre, entre les régions.

- Utilisez les outils d'automatisation Oracle Cloud, tels que la console OCI, l'interface de ligne de commande OCI, les trousses SDK et les API REST, pour provisionner automatiquement la base de données de secours Active Data Guard conformément aux meilleures pratiques MAA (Maximum Availability Architecture) d'Oracle.

Points à considérer

Lors de l'exécution de la récupération après sinistre inter-région pour Oracle Exadata Database Service sur Oracle Database@Google Cloud, tenez compte des éléments suivants.

- Préparez-vous à l'aide d'un scénario de sinistre complet qui prend en compte différentes exigences d'affaires et architectures de disponibilité. Votre plan doit être exploitable et inclure des exigences de haute disponibilité, de reprise après sinistre. Cette architecture fournit des directives pour vous aider à sélectionner l'approche qui convient le mieux à votre déploiement d'application en utilisant un basculement simple et efficace pour la configuration de récupération après sinistre dans vos environnements OCI et Google Cloud.

- (Facultatif) Activez le basculement automatique (Basculement à démarrage rapide) pour réduire le temps de récupération en cas de défaillance en installant l'observateur Oracle Data Guard sur une machine virtuelle distincte, de préférence dans un emplacement distinct ou dans le réseau d'applications.

- Vous pouvez configurer des sauvegardes automatiques dans le service Oracle Database Autonomous Recovery Service situé sur OCI ou Google Cloud.

- Vous pouvez configurer Oracle Data Guard ou Active Data Guard lors de la création de la base de données de secours à l'aide de l'automatisation OCI.

Déployez

Région principale

- Créez un réseau en nuage virtuel (VCN), HUB VCN principal, dans la région principale d'Oracle Cloud Infrastructure (OCI).

- Déployez deux passerelles d'appairage local (LPG), Primary-LPG et HUB-Primary-LPG, respectivement dans le réseau VCN principal et le réseau VCN principal.

- Établissez une connexion de passerelle LPG pair entre les passerelles principale du VCN HUB et principale du VCN.

- Créez une passerelle de routage dynamique (DRG), Primary-DRG dans le VCN principal du VCN central.

- Dans le VCN principal du VCN HUB, créez la table de routage, primary_hub_transit_drg et affectez la destination du sous-réseau client principal du VCN, un type de cible LPG et le HUB-Primary-LPG cible. Par exemple :

10.5.0.0/24 target type: LPG, Target: Hub-Primary-LPG - Dans le VCN principal du VCN HUB, créez une deuxième table de routage, primary_hub_transit_lpg, et affectez la destination du sous-réseau client de base de secours du VCN, un type de cible DRG et une base de données principale cible. Par exemple :

10.6.0.0/24 target type: DRG, Target: Primary-DRG - À partir du VCN principal du réseau VCN central, attachez le réseau VCN principal du centre à la passerelle DRG. Modifiez les attachements de VCN DRG et, sous Options avancées, modifiez la table de routage de l'onglet VCN pour l'associer à la table de routage primary_hub_transit_drg. Cette configuration permet le routage de transit.

- À partir du VCN principal du réseau VCN central, associez la table de routage primary_hub_transit_lpg à la passerelle Hub-Primary-LPG.

- Dans la table de routage par défaut du réseau VCN principal central, ajoutez une règle de routage pour l'intervalle d'adresses IP du sous-réseau client VCN principal afin d'utiliser la passerelle LPG. Ajoutez une autre règle de routage pour l'intervalle d'adresses IP du sous-réseau client de la base de secours VCN afin d'utiliser la passerelle DRG. Par exemple :

10.5.0.0/24 LPG Hub-Primary-LPG 10.6.0.0/24 DRG Primary-DRG - Dans Passerelle DRG principale, sélectionnez la table de routage DRG, Table de routage DRG générée automatiquement pour les attachements RPC, VC et IPSec. Ajoutez une route statique à l'intervalle d'adresses IP du client du sous-réseau VCN principal qui utilise le VCN principal du réseau VCN central avec le type d'attachement du saut suivant VCN et le nom de l'attachement du saut suivant attachement du centre principal. Par exemple :

10.5.0.0/24 VCN Primary Hub attachment - Utilisez le menu des attachements de connexion d'appairage distant Principal-DRG pour créer une connexion d'appairage distant, RPC.

- Dans le sous-réseau client principal du réseau VCN, mettez à jour le groupe de sécurité de réseau pour créer une règle de sécurité permettant le trafic entrant pour le port TCP 1521. Facultativement, vous pouvez ajouter le port SSH 22 pour un accès SSH direct aux serveurs de base de données.

Note :

Pour une configuration plus précise, désactivez la répartition des routes d'importation de la table de routage DRG générée automatiquement pour les attachements RPC, VC et IPSec. Pour Table de routage DRG générée automatiquement pour les attachements de VCN, créez et affectez une nouvelle répartition de routes d'importation, y compris uniquement l'attachement RPC requis.

Région de secours

- Créez le VCN, Base de données de secours du VCN HUB, dans la région de secours OCI.

- Déployez deux passerelles LPG, Standby-LPG et HUB-Standby-LPG, dans les réseaux en nuage virtuels de base de secours VCN et de base de secours VCN HUB, respectivement.

- Établissez une connexion de passerelle LPG pair entre des passerelles LPG pour la base de secours VCN et la base de secours VCN HUB.

- Créez une passerelle DRG, Passerelle de secours dans le VCN de secours du VCN central.

- Dans le VCN HUB VCN Standby, créez une table de routage, standby_hub_transit_drg et affectez la destination du sous-réseau client VCN Standby, un type de cible LPG et une HUB-Standby-LPG cible. Par exemple :

10.6.0.0/24 target type: LPG, Target: Hub-Standby-LPG - Dans le VCN HUB VCN Standby, créez une deuxième table de routage, standby_hub_transit_lpg et affectez la destination du sous-réseau client principal VCN, une passerelle DRG de type cible et une passerelle DRG de secours cible. Par exemple :

10.5.0.0/24 target type: DRG, Target: Standby-DRG - À partir du VCN de secours HUB VCN, attachez le VCN de secours HUB VCN à la passerelle DRG. Modifiez les attachements de VCN DRG et, sous Options avancées, modifiez la table de routage de VCN pour l'associer à la table de routage standby_hub_transit_drg. Cette configuration permet le routage de transit.

- Dans la table de routage par défaut du réseau de secours du VCN HUB, dans la base de secours du VCN central, ajoutez des règles de routage pour l'intervalle d'adresses IP du sous-réseau client du réseau de secours du VCN afin d'utiliser la passerelle LPG et pour l'intervalle d'adresses IP du sous-réseau client du réseau VCN principal afin d'utiliser la passerelle DRG. Par exemple :

10.6.0.0/24 LPG Hub-Standby-LPG 10.5.0.0/24 DRG Standby-DRG - Associez la table de routage, standby_hub_transit_lpg, à la passerelle Hub-Standby-LPG.

- Dans Passerelle DRG de secours, sélectionnez la table de routage DRG Table de routage DRG générée automatiquement pour les attachements RPC, VC et IPSec. Ajoutez une route statique à l'intervalle d'adresses IP du client du sous-réseau de base de secours du VCN qui utilise le VCN de base de secours du VCN central avec un type d'attachement de saut suivant VCN et le nom d'attachement du saut suivant attachement du centre de secours. Par exemple :

10.6.0.0/24 VCN Standby Hub attachment - Utilisez le menu des attachements de connexion d'appairage distant Standby-DRG pour créer une connexion d'appairage distant, RPC.

- Sélectionnez la connexion d'appairage distant, sélectionnez Établir la connexion et indiquez l'OCID de la passerelle DRG principale. Le statut d'appairage passe à Appairage. Les deux régions sont connectées.

- Dans le sous-réseau client de la base de secours VCN, mettez à jour le groupe de sécurité de réseau pour créer une règle de sécurité permettant le trafic entrant pour le port TCP 1521. Facultativement, vous pouvez ajouter le port SSH 22 pour un accès SSH direct aux serveurs de base de données.

Data Guard

Suivez ces étapes pour activer Oracle Data Guard ou Active Data Guard dans Oracle Database :

- Dans la page des détails d'Oracle Database, cliquez sur le groupe Data Guard, puis sur Ajouter une base de données de secours.

- Dans la page Add Standby :

- Sélectionnez la région pair de secours.

- Sélectionnez le domaine de disponibilité de secours mappé à la zone Google Cloud.

- Sélectionnez l'infrastructure Exadata de secours.

- Sélectionnez la grappe de machines virtuelles de secours souhaitée.

- Sélectionnez Oracle Data Guard ou Active Data Guard.

Note :

Oracle MAA recommande Active Data Guard pour la réparation automatique des blocs de corruptions de données et la possibilité de décharger les rapports. - Pour les associations Oracle Data Guard inter-régions, seul le mode de protection Performance maximale est pris en charge.

- Sélectionnez un répertoire de base existant ou créez-en un.

Note :

Oracle recommande d'utiliser la même image logicielle de base de données de la base principale pour le répertoire de base de la base de données de secours, afin que les deux aient les mêmes correctifs disponibles. - Entrez le mot de passe pour l'utilisateur

SYS. - Cliquez sur Ajouter une base de données de secours.

Une fois qu'Oracle Data Guard est activé, la base de données de secours est répertoriée dans la section de groupe Oracle Data Guard.

- (Facultatif) Activez le basculement automatique (Basculement à démarrage rapide) pour réduire le temps de récupération en cas de défaillance en installant l'observateur Oracle Data Guard sur une machine virtuelle distincte, de préférence dans un emplacement distinct ou dans le réseau d'applications.

Déployez

Suivez ces étapes pour télécharger le code à partir de GitHub, personnaliser le code et le déployer :

- Allez à GitHub.

- Cloner ou télécharger le référentiel.

- Suivez les instructions du document README.

Informations complémentaires

En savoir plus sur Oracle Database@Google Cloud.

Examinez les architectures de référence suivantes :

- Déployer Oracle Database@Google Cloud

- Oracle Cloud Infrastructure pour les professionnels de Google Cloud

Vérifiez ces ressources supplémentaires :