Configurer une topologie de réseau en étoile à l'aide d'une passerelle de routage dynamique

Un réseau en étoile, également appelé réseau en étoile, a un composant central connecté à plusieurs réseaux autour de lui. La configuration de cette topologie dans le centre de données sur place traditionnel peut s'avérer onéreuse. Mais dans le nuage, il n'y a pas de coût supplémentaire.

La passerelle de routage dynamique (DRG) est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre un réseau en nuage virtuel (VCN) et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure (OCI), un réseau sur place ou un réseau d'un autre fournisseur de nuage.

La passerelle DRG peut se connecter à plusieurs réseaux en nuage virtuels, ce qui ajoute de la flexibilité à la conception de votre réseau en nuage.

- Isolez les charges de travail de différents clients, tels que les abonnés d'un fournisseur indépendant de logiciels (ISV).

- Fournir des services partagés tels que le serveur de journaux, le système de noms de domaine (DNS) et le partage de fichiers à partir d'un réseau central.

- Étendez la connectivité Oracle Cloud Infrastructure aux environnements multinuages à l'aide des partenaires OCI FastConnect.

- Configurer des environnements de développement et de production distincts.

- Environnements distincts pour répondre aux exigences de conformité, tels que les exigences de l'industrie des cartes de paiement (PCI) et de la loi HIPAA (Health Insurance Portability and Accountability Act).

Architecture

Une passerelle de routage dynamique (DRG) vous permet de vous connecter jusqu'à 300 réseaux en nuage virtuels, de simplifier l'architecture globale, la liste de sécurité et la configuration de la table de routage, et de simplifier la gestion des politiques de sécurité en annonçant les identificateurs de nuage Oracle (OCID) au moyen de la passerelle DRG.

Dans cette architecture, une passerelle de routage dynamique est connectée à plusieurs réseaux en nuage virtuels. Il existe des exemples de sous-réseaux et de machines virtuelles dans chaque VCN. La passerelle DRG comporte une table de routage qui spécifie des règles pour diriger le trafic vers des cibles en dehors du VCN. La passerelle DRG active la connectivité privée avec un réseau sur place, que vous pouvez mettre en oeuvre à l'aide d'Oracle Cloud Infrastructure FastConnect, d'Oracle Cloud Infrastructure Site-to-Site VPN, ou des deux. La passerelle DRG vous permet également de vous connecter à plusieurs environnements en nuage à l'aide d'un partenaire OCI FastConnect.

Vous pouvez utiliser Oracle Cloud Infrastructure Bastion ou un hôte bastion pour fournir un accès sécurisé à vos ressources. Cette architecture utilise le hôte bastion OCI.

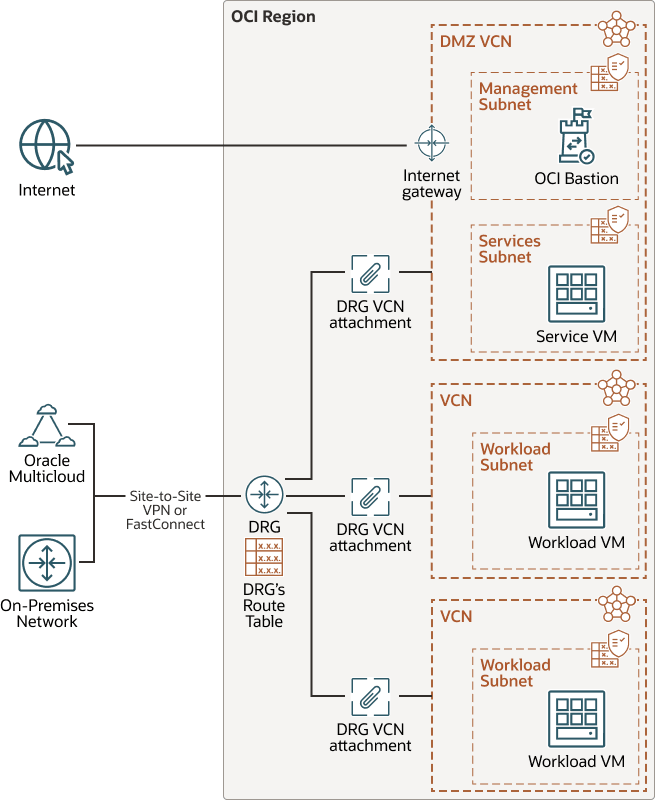

Le diagramme suivant illustre cette architecture de référence.

Description de l'illustration hub-and-spoke-drg.png

L'architecture comporte les composants suivants :

- Réseau sur place

Il s'agit d'un réseau local utilisé par votre organisation.

- Région OCI

Une région OCI est une zone géographique localisée qui contient un ou plusieurs centres de données, des domaines de disponibilité d'hébergement. Les régions sont indépendantes les unes des autres, et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Réseau en nuage virtuel et sous-réseau OCI

Un réseau en nuage virtuel (VCN) est un réseau défini par logiciel personnalisable, configuré dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs de routage inter-domaine (CIDR) sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic autorisé à entrer et à sortir du sous-réseau.

- Groupe de sécurité de réseau

Les groupes de sécurité de réseau servent de pare-feu virtuels pour vos ressources en nuage. Avec le modèle de sécurité zéro confiance d'OCI, vous contrôlez le trafic réseau dans un VCN. Un groupe de sécurité de réseau est composé d'un jeu de règles de sécurité de trafic entrant et sortant qui s'appliquent seulement à un jeu spécifié de cartes d'interface réseau virtuelle (vNIC) dans un seul VCN.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement au moyen de passerelles.

- Passerelle de routage dynamique (DRG)

La passerelle DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre des réseaux en nuage virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région OCI, un réseau sur place ou un réseau dans un autre fournisseur de nuage.

- RPV site à site OCI

Le RPV site à site pour OCI fournit une connectivité RPV IPSec entre votre réseau sur place et les réseaux en nuage virtuels sur OCI. La suite de protocoles IPSec chiffre le trafic IP avant le transfert des paquets de la source à la destination, et le déchiffre à son arrivée.

- FastConnect pour OCI

Oracle Cloud Infrastructure FastConnect crée une connexion privée dédiée entre votre centre de données et OCI. FastConnect fournit des options de bande passante supérieure et permet une utilisation du réseau plus fiable par rapport aux connexions Internet.

- OCI - Hôte bastion

Oracle Cloud Infrastructure Bastion fournit un accès sécurisé restreint et limité dans le temps aux ressources qui n'ont pas de points d'extrémité publics et qui nécessitent des contrôles d'accès stricts aux ressources, tels que des serveurs sans système d'exploitation et des machines virtuelles, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) et toute autre ressource permettant l'accès au protocole SSH (Secure Shell). Avec le service Hôte bastion OCI, vous pouvez activer l'accès aux hôtes privés sans déployer et tenir à jour un hôte de saut. En outre, vous bénéficiez d'une meilleure sécurité grâce à des autorisations basées sur l'identité et à une session SSH centralisée, auditée et limitée dans le temps. Le service d'hôte bastion pour OCI élimine le besoin d'une adresse IP publique pour l'accès bastion, éliminant ainsi les tracas et la surface d'attaque potentielle lors de la fourniture d'un accès distant.

- Hôte bastion

L'hôte bastion est une instance de calcul qui sert de point d'entrée sécurisé et contrôlé vers la topologie à partir de l'extérieur du nuage. L'hôte bastion est généralement provisionné dans une zone démilitarisée (DMZ). Il vous permet de protéger les ressources sensibles en les plaçant dans des réseaux privés qui ne sont pas accessibles directement depuis l'extérieur du nuage. La topologie comporte un seul point d'entrée connu que vous pouvez surveiller et auditer régulièrement. Ainsi, vous pouvez éviter d'exposer les composants les plus sensibles de la topologie sans compromettre l'accès à ceux-ci.

- Service de calcul pour OCI

Avec le service de calcul pour Oracle Cloud Infrastructure, vous pouvez provisionner et gérer des hôtes de calcul dans le nuage. Vous pouvez lancer des instances de calcul avec des formes qui répondent à vos besoins en ressources pour l'unité centrale, la mémoire, la bande passante de réseau et le stockage. Après avoir créé une instance de calcul, vous pouvez y accéder en toute sécurité, la redémarrer, attacher et détacher des volumes, et y mettre fin lorsque vous n'en avez plus besoin.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR qui se trouvent dans l'espace d'adresses IP privées standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur place ou un autre fournisseur de services infonuagiques) auquel vous avez l'intention de configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte du flux de trafic et des exigences de sécurité. Attachez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

- Listes de sécurité

Utilisez des listes de sécurité pour définir des règles de trafic entrant et sortant qui s'appliquent à l'ensemble du sous-réseau.

- Sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure de manière proactive. Le service de protection d'infrastructure en nuage utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources afin de détecter les failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités risquées. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, le service de protection d'infrastructure en nuage recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondant que vous pouvez définir.

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de politiques de sécurité définie par Oracle et basée sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles par l'Internet public et doivent être chiffrées à l'aide de clés gérées par le client. When you create and update resources in a security zone, Oracle Cloud Infrastructure validates the operations against the policies in the security-zone recipe and denies operations that violate any of the policies.

Points à considérer

Tenez compte des points suivants lors du déploiement de cette architecture de référence.

- Performance

Au sein d'une région, la performance n'est pas affectée par le nombre de réseaux en nuage virtuels. Lorsque vous appliquez des réseaux en nuage virtuels dans différentes régions, tenez compte de la latence. Lorsque vous utilisez des rayons connectés au moyen d'Oracle Cloud Infrastructure Site-to-Site VPN ou d'Oracle Cloud Infrastructure FastConnect, le débit de la connexion est un facteur supplémentaire. Si une haute performance est requise, utilisez des passerelles d'appairage local (LPG) au lieu de la passerelle DRG.

- SécuritéUtiliser les mécanismes de sécurité appropriés pour protéger la topologie. La topologie déployée à l'aide du code Terraform fourni présente les caractéristiques de sécurité suivantes :

- La liste de sécurité par défaut du VCN central autorise le trafic SSH à partir de 0.0.0.0/0. Ajustez la liste de sécurité pour autoriser uniquement les hôtes et les réseaux qui doivent avoir un accès SSH (ou tout autre port de service requis) à votre infrastructure.

- Ce déploiement place tous les composants dans le même compartiment.

- Les réseaux en nuage virtuels satellite ne sont pas accessibles à partir d'Internet.

- Disponibilité et redondance

À l'exception des instances, les composants restants n'ont pas de composants de redondance requirements.The RPV site à site OCI et les composants OCI FastConnect sont redondants. Pour plus de redondance, utilisez plusieurs connexions, de préférence de différents fournisseurs.

- Coût

Les seuls composants de cette architecture ayant un coût sont les instances de calcul et OCI FastConnect (heures de port et frais du fournisseur). Si un réseau VCN d'une autre région est connecté, le trafic entre les régions est facturé. Aucun coût n'est associé aux autres composants.

- Gestion

La gestion des routes est simplifiée, car la plupart des routes se trouveront à la passerelle DRG. En utilisant la passerelle DRG comme concentrateur, il est possible d'avoir 300 attachements (à l'aide de passerelles LPG, le VCN central ne peut se connecter qu'à 10 réseaux en nuage virtuels).

Déployez

Le code Terraform pour cette architecture de référence est disponible dans GitHub. Vous pouvez extraire le code dans Oracle Cloud Infrastructure Resource Manager en un seul clic, créer la pile et la déployer. Vous pouvez également télécharger le code de GitHub sur votre ordinateur, personnaliser le code et déployer l'architecture à l'aide de l'interface de ligne de commande Terraform.

Note :

Le code Terraform comprend la plupart des composants affichés dans le diagramme d'architecture, y compris une machine virtuelle pour l'hôte bastion. La machine virtuelle du service, la machine virtuelle de charge de travail, le RPV site à site OCI, OCI FastConnect et le hôte bastion OCI ne sont pas inclus dans le code, bien qu'ils soient affichés dans le diagramme.- Déployer à l'aide d'Oracle Cloud Infrastructure Resource Manager :

- Cliquez sur

Si vous n'êtes pas déjà connecté, entrez les données d'identification de la location et de l'utilisateur.

- Réviser et accepter les conditions générales.

- Sélectionnez la région dans laquelle déployer la pile.

- Suivez les invites et les instructions à l'écran pour créer la pile.

- Après avoir créé la pile, cliquez sur Actions Terraform, puis sélectionnez Planifier.

- Attendez que la tâche soit terminée et vérifiez le plan.

Pour apporter des modifications, retournez à la page Détails de la pile, cliquez sur Modifier la pile et apportez les modifications requises. Exécutez ensuite de nouveau l'action Planifier.

- Si aucune autre modification n'est nécessaire, retournez à la page Détails de la pile, cliquez sur Actions Terraform et sélectionnez Appliquer.

- Cliquez sur

- Déployer à l'aide de l'interface de ligne de commande Terraform :

- Allez à GitHub.

- Clonez ou téléchargez le référentiel sur votre ordinateur local.

- Suivez les instructions du document

README.

Informations complémentaires

En savoir plus sur cette architecture et sur les architectures connexes :

- Configurer une topologie de réseau en étoile à l'aide de passerelles d'appairage local

- Cadre structuré pour Oracle Cloud Infrastructure

- Réseaux en nuage virtuels et gestion de sous-réseaux

- Appairage local de VCN à l'aide des passerelles d'appairage local

- Routage de transit dans un VCN central

- Documentation sur Oracle Cloud Infrastructure - Documentation

- Estimateur de coûts d'Oracle Cloud

Journal des modifications

Ce journal répertorie les modifications importantes :

| Août 28, 2025 | Mettez en surbrillance l'utilisation d'Oracle Cloud Infrastructure Bastion plutôt que de l'hôte bastion. |

| Juin 22, 2022 | Le diagramme et le texte ont été mis à jour pour inclure des cas d'utilisation supplémentaires, notamment des cas d'utilisation multinuages. |