Concevoir une solution de gouvernance des identités tirant parti des informations d'identité

Identity Access Management (IAM) n'est pas seulement un battage médiatique, il ne s'agit pas non plus d'un nouveau phénomène. Les applications de contrôle d'accès sont utilisées depuis plusieurs décennies et sont intégrées dans l'infrastructure de nombreuses organisations, mais elles deviennent de plus en plus difficiles à gérer.

Les clients gèrent parfois des centaines de milliers d'utilisateurs, qui peuvent avoir accès à plusieurs applications, ce qui signifie qu'il existe potentiellement des centaines de milliers d'autorisations possibles. Autorisations telles que les droits d'accès et les autorisations au sein d'une application, qui nécessitent toutes une maintenance. Cela conduit à questionner qui a accès à quelles informations dans quel contexte / conditions et comment.

Architecture

Cette architecture de référence tire parti des services suivants.

- Oracle Identity Governance (OIG)

- Oracle Identity Role Intelligence (OIRI)

- Oracle Access Governance (AG)

- Oracle Access Management (OAM)

- Oracle Cloud Infrastructure Identity and Access Management (IAM D'OCI)

Cette architecture peut être mise en oeuvre dans Oracle Cloud Infrastructure (OCI), les centres de données client ou les nuages de tierce partie. Il offre notamment les avantages suivants :

- Réduit les coûts d'exploitation pour le provisionnement de l'accès utilisateur en éliminant les processus manuels redondants et chronophages.

- Atteint un retour sur investissement raisonnable en investissant dans de nouvelles technologies telles que les conteneurs et les microservices

- Réduit les risques de sécurité en déployant des contrôles efficaces et en éliminant les erreurs humaines

- Consolide les données d'accès en une seule vue pour fournir des informations sur qui a accès à quels domaines et à quel point cet accès est risqué pour l'organisation. Cette vue fournit aux responsables et aux gestionnaires de la sécurité une visibilité totale sur les modèles d'accès des utilisateurs.

- Augmente la productivité et la satisfaction de l'utilisateur final en tirant parti d'un tableau de bord intuitif prêt à l'emploi.

- Automatise la production de rapports de conformité réglementés.

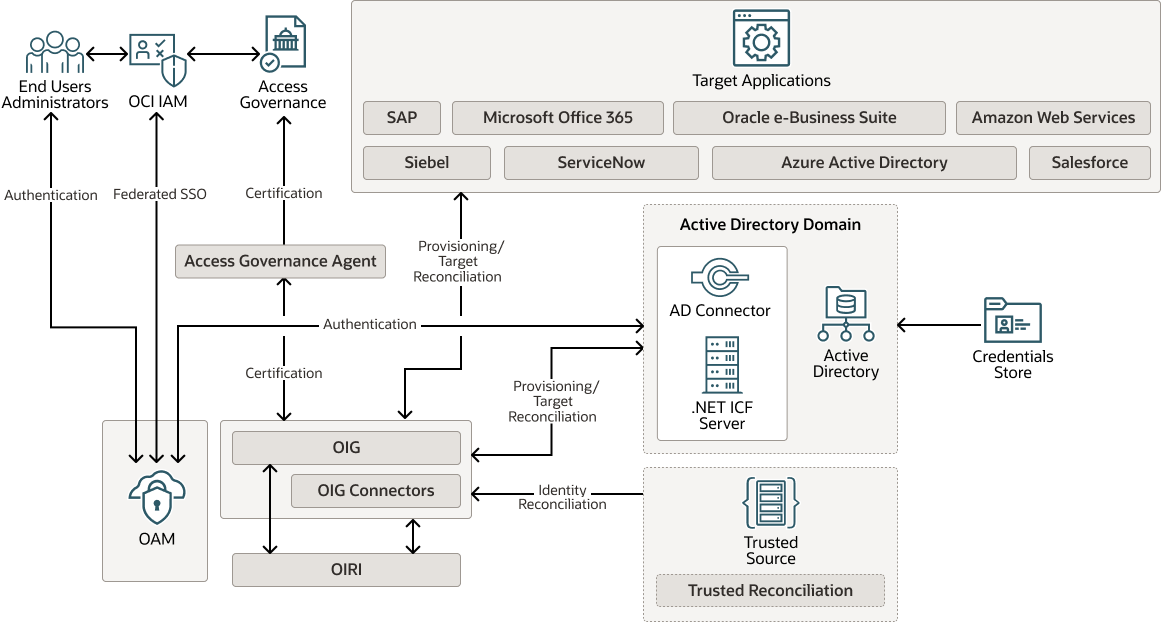

Architecture logique

Le diagramme suivant illustre l'architecture de référence IAM cible.

identité-gouvernance-logique-architecture.zip

Les capacités de chaque composant mis en œuvre par la plate-forme Oracle suivent.

Oracle Identity Governance (OIG), Oracle Identity Role Intelligence (OIRI) et les connecteurs OIG fournissent les informations suivantes.

- Administration

Fonctions en libre-service et délégation de fonctions administratives pour la gestion de l'identité des utilisateurs, y compris les comptes d'utilisateurs et les comptes privilégiés.

- Provisionnement

Flux sortant d'informations utilisateur d'un point d'administration central vers un système cible. Faites le suivi de toutes les actions (telles que la création, la mise à jour et la suppression) des comptes, des rôles et des droits pour toutes les ressources gérées.

- Concordance

Flux entrant d'informations utilisateur à partir d'un système approuvé ou d'un système cible. Les informations utilisateur comprennent généralement toutes les actions (telles que la création, la mise à jour et la suppression) des comptes, des rôles et des droits à la plate-forme d'administration centrale.

- Gestion de flux de travail

La capacité d'automatiser les processus d'affaires et de TI pour permettre le provisionnement et la modélisation automatisés basés sur des politiques des processus d'approbation pour gérer les demandes d'accès aux ressources.

- Gestion des mots de passe

Prise en charge de la politique de mot de passe et administration en libre-service pour les réinitialisations de mot de passe et les modifications de mot de passe.

- Avis

Acheminement des informations relatives à tous les types d'événements traités par la plate-forme vers l'utilisateur final et la gestion des unités concernées, ainsi que des administrateurs système, de sécurité et délégués.

- Connecteurs

Capacité d'intégration à trois niveaux pour divers systèmes informatiques hétérogènes sensibles à l'identité. Cette capacité à trois niveaux reflète l'objectif de minimiser le développement personnalisé, de maximiser la réutilisation du code et de réduire le temps de déploiement.

- Moteur de règles

Définit les critères d'évaluation pour l'exécution des processus liés aux utilisateurs, aux rôles, aux droits, aux comptes et à la gestion de l'organisation.

- Séparation des fonctions

Utilisation de l'audit d'identité (IDA) pour définir et détecter les violations. Le mécanisme de détection de l'IDA surveille l'accès réel des utilisateurs aux ressources et capture les violations en continu. L'IDA a deux modes : détective et préventif.

- Gestion des rôles et des accès délégués

Regroupement logique d'utilisateurs auxquels vous pouvez affecter des droits d'accès, provisionner des ressources automatiquement ou les utiliser dans des tâches communes telles que l'approbation et la certification d'accès.

- Analyse de risque

Capacité complète de gestion des risques pour toutes les fonctionnalités critiques pouvant affecter directement des niveaux de risque élevé, moyen et faible aux rôles, aux comptes et aux droits.

- Rôle Intelligence et Mines (OIRI)

Découverte des modèles de droits entre les groupes de pairs, avec prise en charge d'une approche descendante pour l'exploration de rôles basée sur les attributs d'utilisateur. Une approche ascendante qui filtre les données en fonction des applications et des droits, ou une approche ascendante descendante hybride.

Comparaison des rôles candidats avec un rôle existant pour éviter l'éclatement des rôles. Possibilité d'affiner les rôles des candidats en fonction de l'affinité des utilisateurs et des rôles. Publication automatisée des rôles dans OIG afin de déclencher un flux de travail pour l'adoption des rôles. Possibilité de fusionner des données provenant de différentes sources, telles que la base de données OIG et des fichiers plats, et de fournir des analyses de simulation avant de déplacer les rôles candidats vers la production.

Gouvernance des accès (AG) et agent AG fournissent les informations suivantes.

- Exécution de campagnes de certification avec une expérience utilisateur intuitive, pour garantir des révisions d'accès appropriées et en temps opportun. Le flux de travail intelligent guide les utilisateurs et formule des suggestions simples pour répondre plus rapidement aux objectifs de conformité et de réglementation.

- Analyses avancées et de notation des risques basées sur l'apprentissage automatique avec des recommandations prescriptives pour améliorer la sensibilisation aux risques, réduire les efforts manuels de certification et automatiser le contrôle et le provisionnement des accès.

- Consolidation des données d'accès au groupe dans une vue qui détaille qui a accès à quoi et à quel point cet accès est risqué pour l'organisation.

- Orchestration des données d'identité pour extraire les données de droit directement d'Oracle Identity Governance et déclencher des mesures correctives.

Oracle Access Manager (OAM) et OAM WebGate fournissent les informations suivantes.

- Autorisation impliquant des décisions et une application de politique d'accès en temps réel (basées sur les identités, les attributs, les rôles, les règles et les droits pour les interfaces de solution).

- Authentification à l'aide d'une vérification en temps réel sur les référentiels d'utilisateurs Active Directory/Azure Active Directory des identités revendiquées pour les interfaces de solution.

- Authentification unique fédérée, dans le rôle de fournisseur d'identités avec OCI IAM dans le rôle de fournisseur de services pour les interfaces de solution.

- Authentification unique fédérée avec OAM, en tant que fournisseur de services, OAM agissant en tant que fournisseur d'identités.

Applications cibles

Les applications cibles d'intégration à mettre en oeuvre comprennent certains des éléments suivants.

- Rapprochement des identités : Peoplesoft, SAP HRMS, Oracle e-Business Suite HRMS

- Provisionnement et rapprochement de cibles : SAP, Siebel, Salesforce, ServiceNow, Oracle e-Business Suite, Microsoft Office 365, Azure Active Directory, Amazon Web Services.

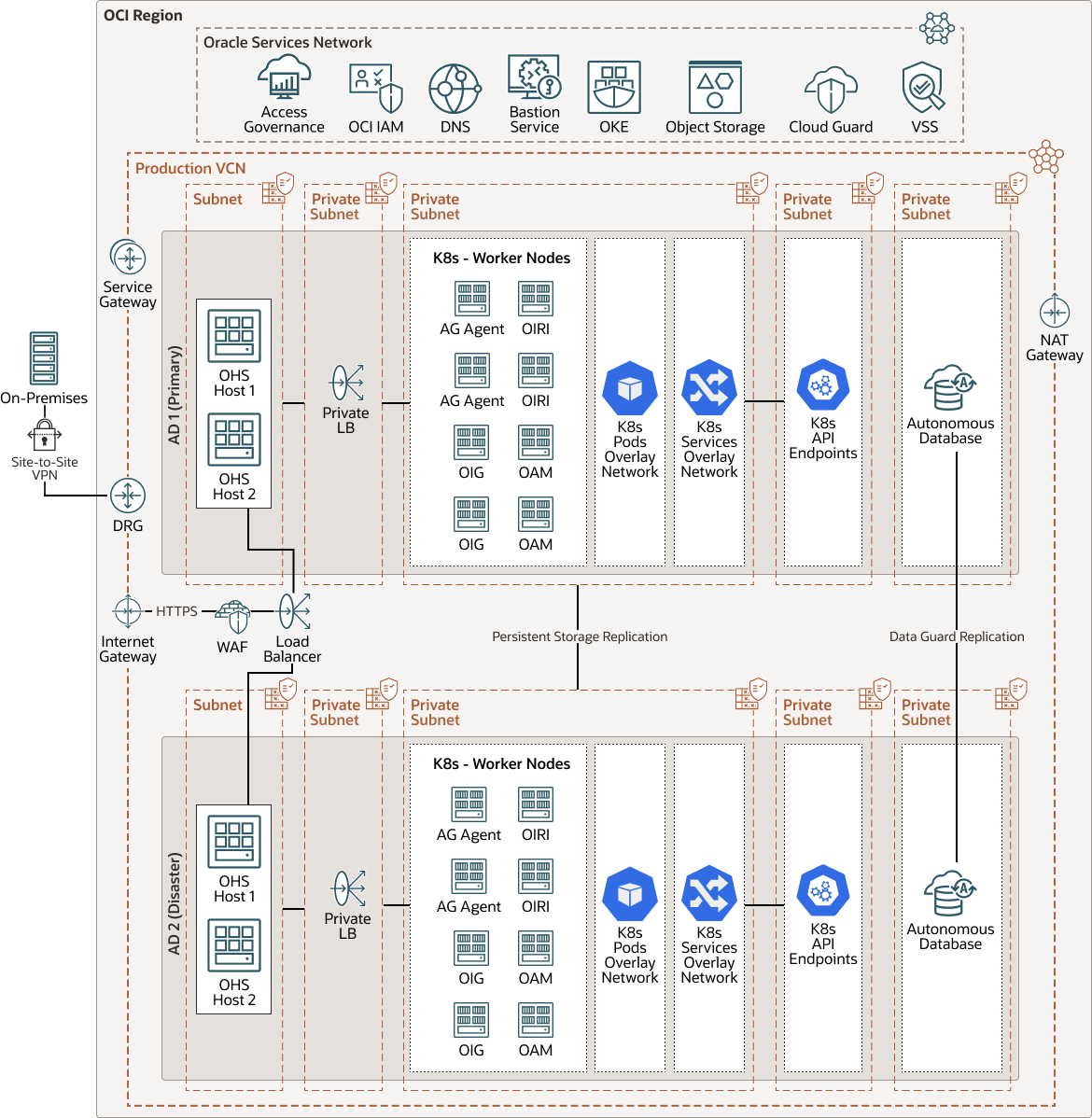

Topologie physique

Le diagramme suivant illustre l'architecture de référence d'une grappe Kubernetes dans une région Oracle Cloud Infrastructure qui contient plusieurs domaines de disponibilité. Il est recommandé d'utiliser un programme de reprise après sinistre dans la même région afin de tirer parti de plusieurs domaines de disponibilité (centres de données) tout en minimisant la latence et la dégradation de la performance. La topologie proposée utilise deux des trois domaines de disponibilité, car elle recommande l'exécution de tous les pods sur les noeuds de travail du même domaine de disponibilité. Vous trouverez plus de détails sur le programme de reprise après sinistre ci-dessous.

identité-gouvernance-topology.zip

L'architecture comprend les composants suivants :

- Réseau en nuage virtuel (VCN) et sous-réseau

Un VCN est un réseau défini par logiciel personnalisable que vous avez configuré dans une région Oracle Cloud Infrastructure. Comme les réseaux en nuage virtuels traditionnels, ils vous offrent un contrôle sur votre environnement de réseau. Un VCN peut disposer de plusieurs blocs CIDR sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres, et de grandes distances peuvent les séparer (dans différents pays ou continents).

- Passerelle Internet

La passerelle Internet permet le trafic entre les sous-réseaux publics d'un VCN et l'Internet public.

- Pare-feu d'application Web (WAF)

Oracle Cloud Infrastructure Web Application Firewall (WAF) est un service d'application conforme à l'industrie des cartes de paiement, régional et en périphérie de réseau attaché à un point d'application, tel qu'un équilibreur de charge ou un nom de domaine d'application Web. Le service WAF protège les applications contre le trafic Internet malveillant ou indésirable. Le service WAF peut protéger tout point d'extrémité accessible sur Internet en appliquant uniformément des règles aux applications d'un client.

- Passerelle de routage dynamique (DRG)

La passerelle DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre les réseaux en nuage virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur place ou un réseau d'un autre fournisseur de nuage.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic entre le réseau VCN et le service Oracle circule sur la matrice réseau Oracle et ne passe pas par Internet.

- Passerelle de traduction d'adresses de réseau (NAT)

Une passerelle NAT permet aux ressources privées d'un VCN d'accéder à des hôtes sur Internet, sans les exposer aux connexions Internet entrantes.

- Sous-réseaux Le VCN de cette architecture se compose de 10 sous-réseaux associant les environnements de production et de reprise après sinistre. Tous les sous-réseaux sont propres au domaine de disponibilité, ce qui signifie qu'ils sont limités à un seul centre de données pour réduire la latence et la dégradation de la performance. La récupération après sinistre déployée dans le même VCN et la même région protège également contre les défaillances de domaine de disponibilité.

- Deux sous-réseaux publics sont destinés au niveau Web.

- Deux sous-réseaux privés pour l'équilibreur de charge privé.

- Deux sous-réseaux privés sont destinés aux hôtes administrateurs qui contiennent les outils nécessaires pour gérer la grappe Kubernetes et les noeuds de la grappe Kubernetes.

- Deux sous-réseaux privés sont destinés aux points d'extrémité d'API de grappe Kubernetes.

- Deux sous-réseaux privés permettent l'accès au point d'extrémité privé Autonomous Database pour autoriser uniquement les connexions à partir du réseau privé (VCN) spécifié.

- Noeuds d'équilibreur de charge

- Un noeud d'équilibreur de charge public régional intercepte et distribue le trafic aux instances de calcul exécutant le niveau Web de la solution sur les environnements de production et de reprise après sinistre.

- Un noeud d'équilibreur de charge privé propre au domaine de disponibilité, par environnement, intercepte et répartit le trafic entre les noeuds Kubernetes exécutant le niveau intermédiaire des applications en conteneur.

- Noeuds de travail Kubernetes

Les noeuds de travail Kubernetes sont les instances de calcul sur lesquelles les applications conteneurisées sont déployées. Tous les noeuds de travail de cette architecture de référence se trouvent dans un seul groupe de noeuds et sont attachés à un sous-réseau privé. Plusieurs groupes de noeuds peuvent être créés si nécessaire.

Les noeuds de travail de cette architecture de référence ne sont pas accessibles directement à partir du réseau Internet public. Les utilisateurs des applications conteneurisées peuvent y accéder au moyen de l'équilibreur de charge. Les administrateurs peuvent accéder aux noeuds de travail au moyen du service d'hôte bastion. Les noeuds principaux Kubernetes s'exécutent dans la location d'Oracle et ne sont pas affichés.

- Point d'extrémité d'API Kubernetes

Le point d'extrémité de l'API Kubernetes, dans le panneau de contrôle de la grappe hébergé dans un sous-réseau dédié, permet aux utilisateurs finaux d'interroger et de manipuler les ressources Kubernetes (telles que les pods, les espaces de noms, les mappages de configuration et les événements).

- Réseau superposé de pods/services

Le modèle de réseau Kubernetes suppose que les pods ont des adresses IP uniques et routables dans une grappe. Dans le modèle de réseau Kubernetes, les pods utilisent ces adresses IP pour communiquer entre eux. Avec les noeuds de plan de contrôle de la grappe avec des pods sur d'autres grappes, avec d'autres services (tels que des services de stockage) et sur Internet.

- Base de données autonome avec point d'extrémité privé

Fournit une sécurité améliorée en définissant une propriété de base de données pour garantir que toutes les connexions sortantes à un hôte cible sont soumises et limitées par les règles de trafic sortant du point d'extrémité privé. Les règles sortantes sont définies dans la liste de sécurité du VCN ou dans le groupe de sécurité de réseau associé au point d'extrémité privé de l'instance Autonomous Database.

- Service d'hôte bastion

Le service d'hôte bastion pour Oracle Cloud Infrastructure (OCI) fournit un accès sécurisé restreint et limité dans le temps aux ressources qui n'ont pas de points d'extrémité publics et qui nécessitent des contrôles d'accès stricts aux ressources, tels que les machines sans système d'exploitation et virtuelles, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) et toute autre ressource qui autorise l'accès au protocole SSH. Avec le service Hôte bastion OCI, vous pouvez permettre l'accès à des hôtes privés sans déployer et tenir à jour un hôte de saut. En outre, vous bénéficiez d'une meilleure sécurité grâce à des autorisations basées sur l'identité et à une session SSH centralisée, auditée et limitée dans le temps. Le service Hôte bastion OCI élimine le besoin d'une adresse IP publique pour l'accès bastion, éliminant ainsi les tracas et la surface d'attaque potentielle lors de la fourniture d'un accès distant.

- Réplication de stockage persistante

La synchronisation sur NFS fournit une méthode de réplication du stockage persistant qui réplique la configuration du domaine, avec une maintenance et une configuration minimales.

- Autonomous Data Guard (réplication Data Guard)

Lorsque vous activez Autonomous Data Guard avec une base de données de secours dans la région courante, la base de données autonome surveille la base de données principale et, si elle tombe en panne, l'instance de base de données de secours assume automatiquement le rôle d'instance de base de données principale. Avec Autonomous Data Guard activé, la base de données autonome fournit une base de données de secours identique qui permet ce qui suit, selon l'état de la base principale .

Si votre base de données principale tombe en panne, Autonomous Data Guard convertit la base de données de secours en base de données principale avec une interruption minimale. Une fois le basculement terminé, Autonomous Data Guard crée une nouvelle base de données de secours pour vous.

Vous pouvez effectuer une opération de basculement, au cours de laquelle la base de données principale devient la base de données de secours, et la base de données de secours devient la base de données principale.

Points à considérer

Lors de la conception de votre solution de gouvernance des identités, tenez compte des points suivants.

Récupération après sinistre

La solution de récupération après sinistre sur OCI est un modèle actif-passif.

Il existe un système principal composé d'un domaine Oracle WebLogic (WLS), d'Oracle Identity and Access Management (OIG et OAM) sur Oracle Cloud Infrastructure Kubernetes Engine, d'un équilibreur de charge, d'une base de données Oracle Autonomous Transaction Processing (ATP) et de deux serveurs HTTP Oracle (OHS) dans un domaine de disponibilité.

Le système secondaire se compose des mêmes composants d'architecture, mais dans un domaine de disponibilité différent. Le domaine de disponibilité, le centre de données et les sites sont physiquement suffisamment éloignés du domaine de disponibilité principal pour protéger les composants en cas de sinistre.

Informations complémentaires

En savoir plus sur la conception d'une solution de gouvernance des identités.

Vérifiez les ressources supplémentaires suivantes :