En savoir plus sur le déploiement du pare-feu Palo Alto en mode actif/actif avec l'équilibreur de charge de réseau flexible OCI

Ce document fournit un guide pour déployer des pare-feu Palo Alto VM-Series en mode actif/actif dans Oracle Cloud Infrastructure (OCI).

Bien que Palo Alto prenne en charge de manière native la fonctionnalité de haute disponibilité active/active dans les centres de données sur place, cela n'est pas possible dans les environnements en nuage publics. Toutefois, une solution de rechange pour ce déploiement a été rendue possible dans OCI, à l'aide d'une fonction révolutionnaire appelée hachage symétrique dans l'équilibreur de charge de réseau flexible OCI.

Dans ce modèle de déploiement, le pare-feu Palo Alto fonctionne comme un périphérique passthrough, ce qui signifie qu'il ne nécessite pas de traduction d'adresses réseau (NAT) ou d'adresses IP publiques. L'adresse IP publique est plutôt associée au serveur DMZ ou aux équilibreurs de charge réels. Par conséquent, il n'est pas nécessaire d'avoir des cartes d'interface réseau supplémentaires, même lorsque le nombre maximal d'adresses IP secondaires est atteint. Cette fonctionnalité est activée par l'option d'attacher des tables de routage à la passerelle NAT, à la passerelle Internet et aux passerelles de service dans OCI.

Avantages :

- Débit accru : Les deux pare-feu sont actifs, ce qui entraîne un débit plus élevé.

- Mise à l'échelle transparente : De nouveaux pare-feu peuvent être déployés sans perturber le trafic existant et ils peuvent être ajoutés au système dorsal des équilibreurs de charge de réseau.

- Temps de basculement réduit : Le basculement est plus rapide car il n'est pas nécessaire d'appeler des API pour déplacer l'adresse IP de l'appareil principal vers l'appareil secondaire.

- Aucune configuration de politique du service Gestion des identités et des accès pour OCI : La configuration de politique du service Gestion des identités et des accès pour OCI n'est pas requise pour permettre au pare-feu Palo Alto de lire le VCN et de gérer le déplacement des cartes d'interface réseau.

- Aucune carte d'interface réseau supplémentaire n'est requise : Lorsque le nombre d'adresses IP publiques dépasse 64, aucune carte d'interface réseau supplémentaire n'est nécessaire, car aucune adresse IP publique n'est associée au pare-feu. La taille du sous-réseau DMZ détermine le nombre maximal de services ou d'applications pouvant être exposés à Internet.

- Économies de coûts : Les coûts d'exploitation des licences et des machines virtuelles sont réduits, car ce modèle ne nécessite pas de cartes d'interface réseau supplémentaires.

Étapes préliminaires

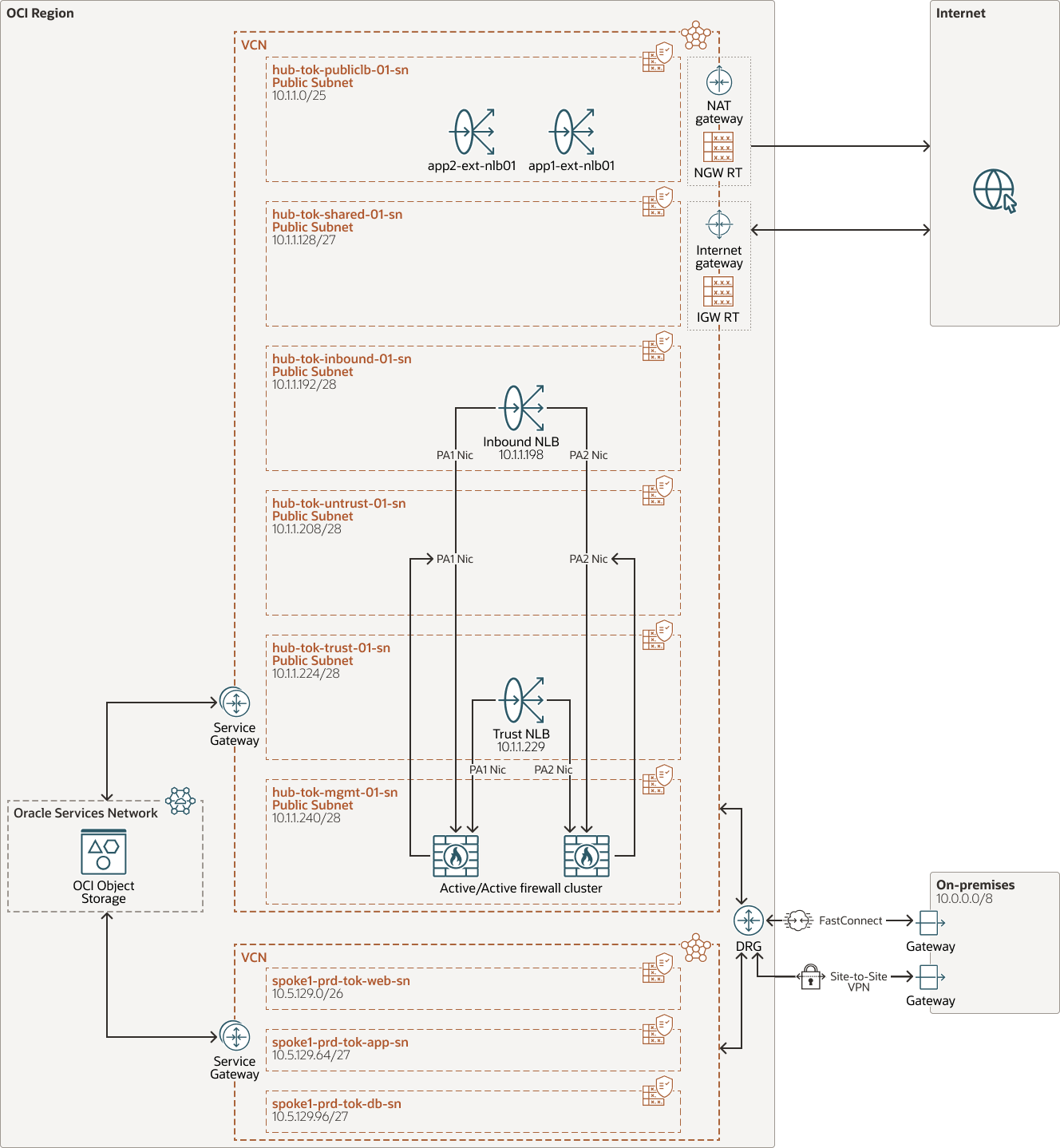

Architecture

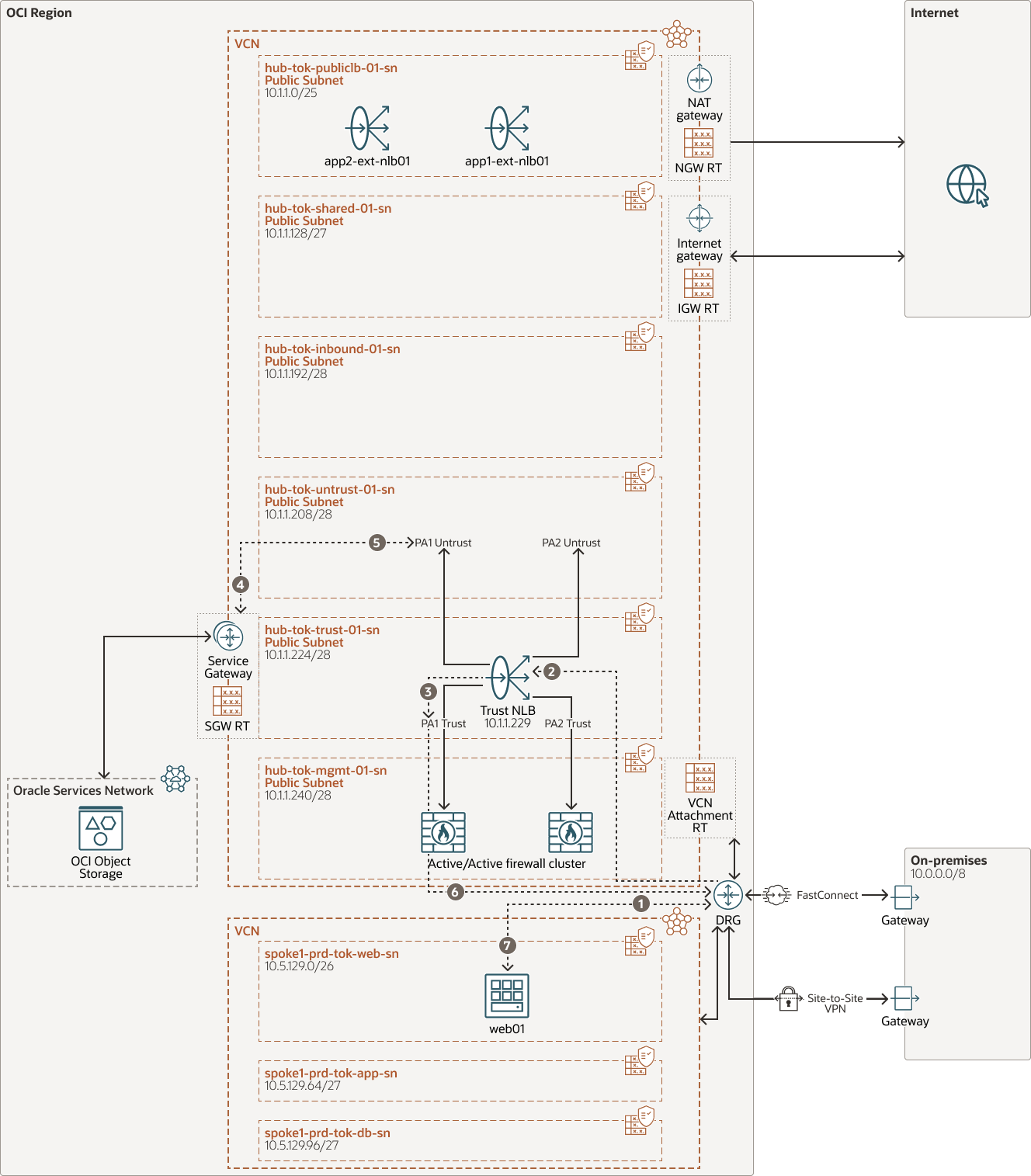

Le diagramme suivant présente l'architecture de haut niveau utilisée pour tester la configuration Palo Alto Active/Active dans OCI.

Il s'agit d'un déploiement typique de l'architecture en étoile central dans OCI, où le pare-feu Palo Alto actif/actif est déployé avec quatre cartes d'interface réseau sur le VCN central, auquel s'ajoutera un sous-réseau public pour la zone démilitarisée dans le VCN central. Les réseaux en nuage virtuels satellite seront attachés à la passerelle de routage dynamique afin d'acheminer tout le Nord-Sud, l'Est-Ouest par les pare-feu de Palo Alto. La configuration active/active est obtenue en ajoutant les machines virtuelles Palo Alto en tant que dorsale des équilibreurs de charge de réseau entrants et approuvés.

Dans cette section, nous allons approfondir le routage et les flux du trafic dans cette architecture de référence. Le terme "tok" dans les noms des ressources fait référence à la région de Tokyo où ce modèle d'architecture de référence a été déployé et testé.

oci-nlb-palo-alto-active-active-arch-oracle.zip

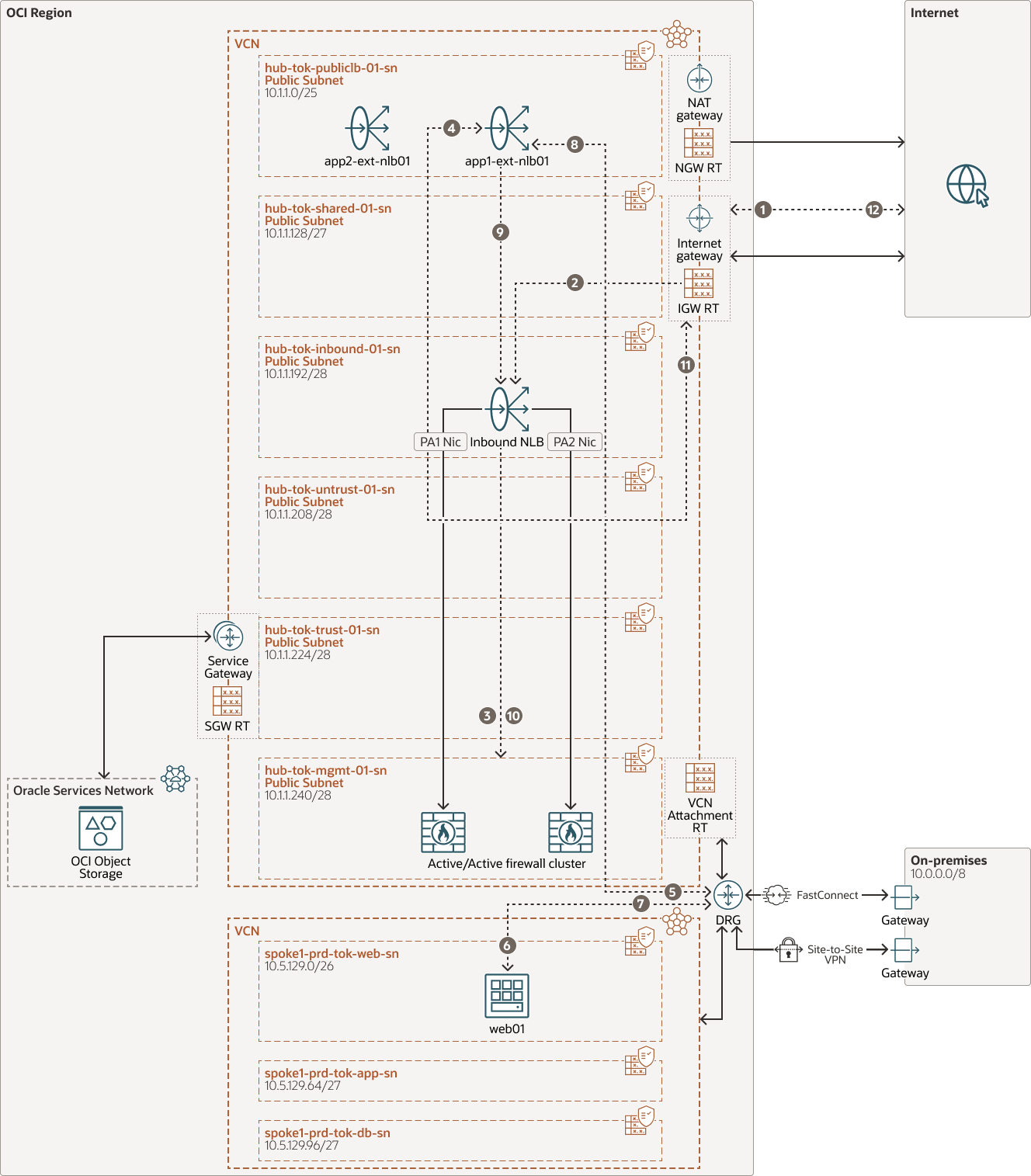

Flux de trafic Internet entrant Nord-Sud vers OCI :

Le diagramme suivant illustre le flux du service Web DMZ exposé à Internet. L'équilibreur de charge d'application se trouve sur un sous-réseau public et les serveurs dorsaux se trouvent dans des sous-réseaux privés du VCN satellite. Le flux détaillé sur chaque saut est décrit dans les étapes suivantes.

oci-nlb-palo-alto-active-active-dmz-oracle.zip

- Le trafic de la machine client sur Internet est acheminé vers la passerelle Internet (IGW).

- IGW fera référence à la table de routage de la passerelle Internet vers le sous-réseau "hub-tok-publiclb-sn" et acheminera le trafic vers l'adresse IP de l'équilibreur de charge de réseau entrant 10.1.1.198.

- L'équilibreur de charge NLB entrant équilibre le trafic vers l'un des périphériques PA du système dorsal à l'aide de l'algorithme de hachage symétrique.

- Le pare-feu validera la politique et acheminera le trafic de son interface entrante sur le routeur virtuel "inbound-rtr" vers l'équilibreur de charge d'application doté de l'adresse IP publique.

Note :

La politique de sécurité du pare-feu sera écrite sur l'adresse IP privée (10.1.1.112) de l'équilibreur de charge public. - L'équilibreur de charge de réseau flexible OCI exécutera la traduction d'adresses de réseau source (SNAT) pour le trafic et l'acheminera vers la passerelle de routage dynamique (DRG) faisant référence à la table de routage du sous-réseau.

- La passerelle DRG faisant référence à la table de routage de l'attachement du VCN central, achemine le trafic vers le VCN satellite et le trafic atteint le serveur Web.

- Le serveur Web enverra le trafic retourné à l'attachement de passerelle de routage dynamique en fonction de la table de routage du sous-réseau.

- La passerelle DRG fera référence à la table de routage de l'attachement du VCN satellite et enverra le trafic à l'équilibreur de charge de réseau flexible OCI dans le concentrateur.

- L'équilibreur de charge de réseau flexible OCI UNAT le trafic et utilise la route par défaut du sous-réseau pour envoyer le trafic à l'adresse IP d'équilibreur de charge de réseau entrant 10.1.1.198.

- L'équilibreur de charge de réseau entrant transmet le trafic au même périphérique PA dans le système dorsal qui a lancé le trafic à l'aide de l'algorithme de hachage symétrique.

- Palo Alto reçoit le trafic sur la carte d'interface réseau entrante et, selon la route par défaut des routeurs virtuels, renvoie le trafic vers la passerelle Internet.

- La passerelle Internet achemine le trafic vers le client Internet.

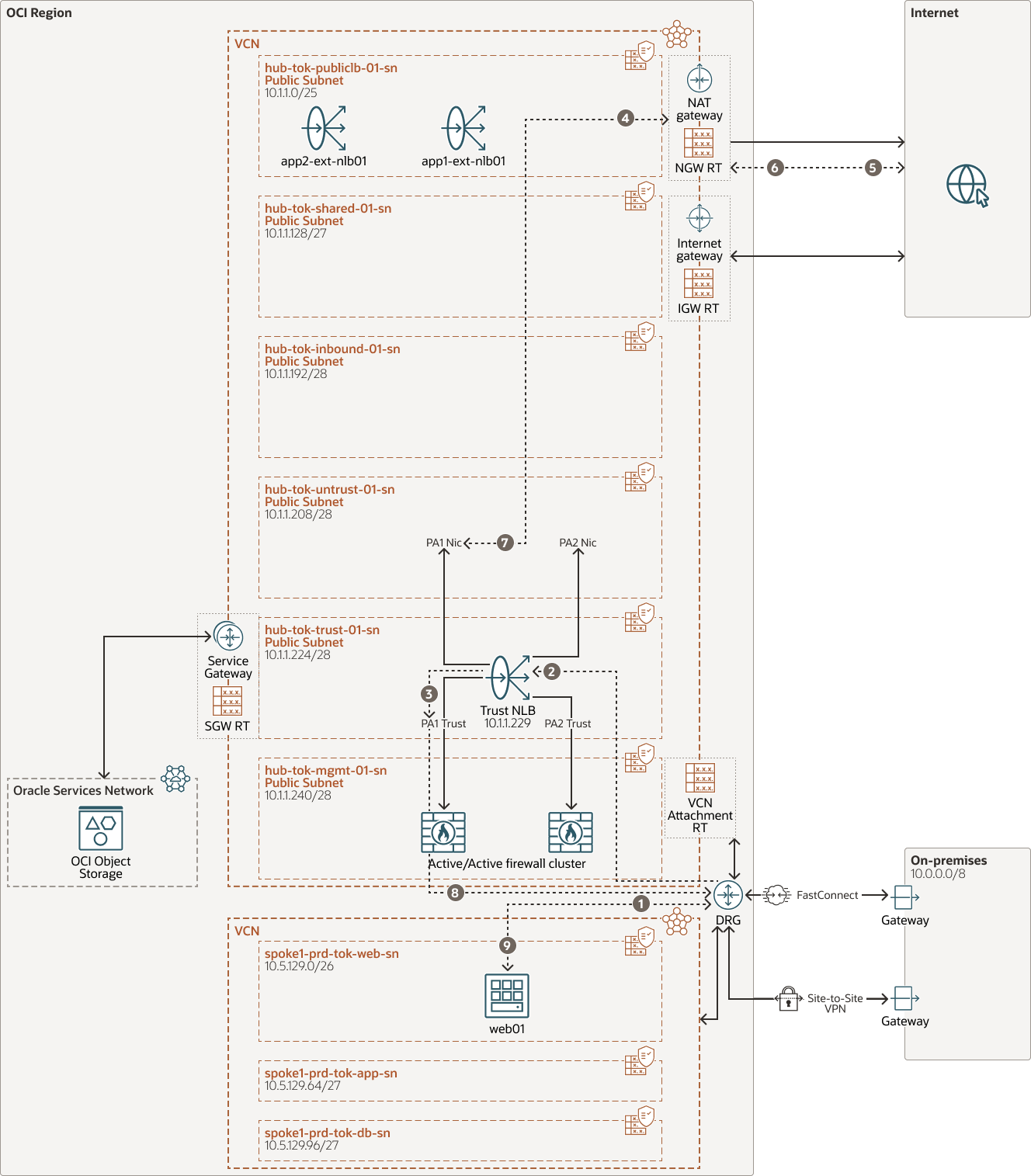

Flux de trafic Internet sortant Nord-Sud à partir d'OCI :

Le diagramme suivant présente le flux du trafic Internet sortant à partir d'OCI. Toutes les machines virtuelles dans OCI utiliseront la passerelle SNAT et la passerelle NAT de Palo Alto pour accéder à Internet. Le SNAT de Palo Alto est nécessaire pour rendre le chemin de retour symétrique. L'adresse IP publique sortante sera l'adresse IP de la passerelle NAT.

oci-nlb-palo-alto-active-active-outbound-oracle.zip

- Le trafic provenant de la machine virtuelle du sous-réseau satellite à l'aide de la route par défaut vers la passerelle DRG achemine le trafic vers l'attachement de la passerelle DRG.

- La passerelle DRG fait référence à la table de routage d'attachement du satellite et achemine le trafic vers le VCN central et la table de routage de transit du VCN achemine le trafic vers l'adresse IP de l'équilibreur de charge de réseau approuvé 10.1.1.229.

- La charge NLB équilibre le trafic vers l'un des pare-feu en mode actif/actif.

- Le pare-feu reçoit le trafic sur l'interface de confiance dans le routeur virtuel par défaut. Il fait SNAT pour le trafic vers l'adresse IP de l'interface non sécurisée et fait référence à la route par défaut transmet le trafic à la passerelle NAT OCI.

- La passerelle NAT achemine le trafic vers Internet à l'aide de l'adresse IP publique de la passerelle NAT.

- Internet réachemine le trafic de retour vers la passerelle NAT.

- La passerelle NAT UNAT est le trafic et l'achemine vers la même interface Palo Alto qu'il y avait un SNAT sur Palo Alto.

- La table d'état et les routes basées sur Palo Alto sur le routeur virtuel par défaut envoient le trafic hors de la carte d'interface réseau de confiance à la passerelle DRG après la passerelle NAT inverse.

- La passerelle DRG fait référence à la table de routage attachée au VCN central et aux routes vers le VCN satellite respectif et atteint la machine virtuelle source.

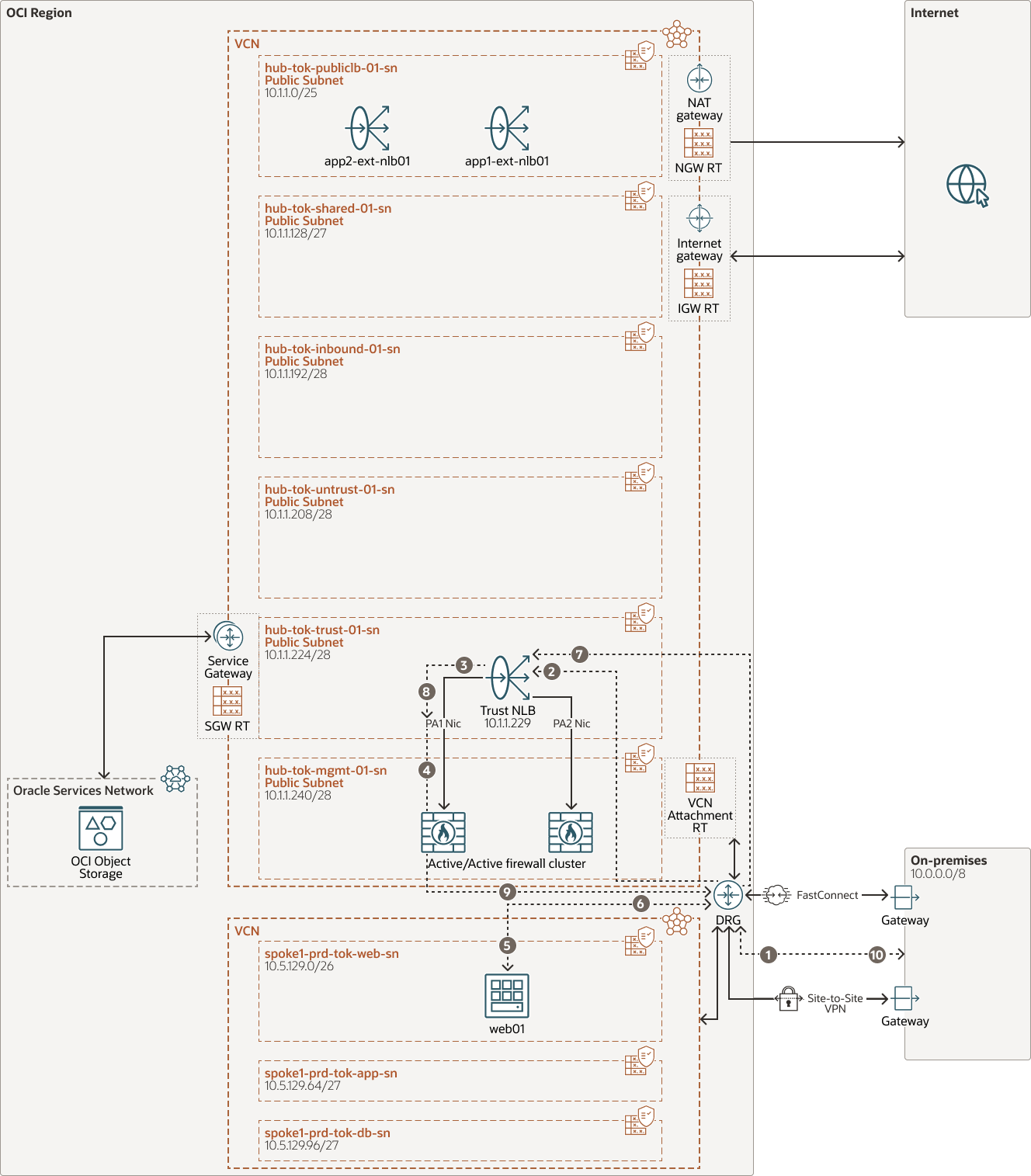

Trafic est-ouest entre des satellites dans OCI ou sur place vers OCI :

Le diagramme suivant présente le flux du trafic entre les applications sur place et OCI. Pour comprendre le flux de trafic entre des satellites dans OCI, nous pouvons considérer l'environnement sur place comme l'un des satellites. Dans ce cas, la seule modification est la table de routage référencée dans l'attachement satellite. Ce déploiement peut être appelé mode bras unique, où le trafic entrera et quittera la même interface du pare-feu, ici l'interface est l'interface de confiance.

oci-nlb-palo-alto-active-active-onprem-oracle.zip

- Le trafic sur place est acheminé vers la passerelle DRG OCI au moyen de IPSec ou d'OCI FastConnect.

- La passerelle DRG fait référence à la table de routage d'attachement d'OCI FastConnect ou IPSec et achemine le trafic vers le VCN central. La table de routage d'attachement du VCN sur le concentrateur achemine le trafic vers l'adresse IP de l'équilibreur de charge de réseau approuvé 10.1.1.229.

- La charge NLB équilibre le trafic vers l'un des pare-feu en mode actif/actif.

- Le pare-feu traite le trafic conformément à la règle de sécurité et retourne à la passerelle DRG dans la table de routage Hub de l'attachement Hub.

- La passerelle DRG fait référence à la table de routage attachée à l'attachement de concentrateur et achemine le trafic vers le VCN satellite et la machine virtuelle respective.

- La machine virtuelle envoie le trafic de retour à la passerelle DRG en référence à la règle de routage par défaut dans la table de routage.

- La passerelle DRG fait référence à la table de routage attachée au VCN satellite et achemine le trafic vers le VCN hub. La table de routage du transit Hub achemine le trafic vers l'équilibreur de charge de réseau approuvé.

- La charge NLB équilibre le trafic vers le même appareil Palo Alto à l'aide de l'algorithme de hachage symétrique.

- Le pare-feu référence la table d'état et les routes du routeur virtuel par défaut et renvoie le trafic à la passerelle DRG sur la table de routage Hub dans l'attachement Hub.

- La passerelle DRG fait référence à la table de routage du concentrateur dans l'attachement du concentrateur et achemine le trafic vers les installations sur place au moyen du tunnel OCI FastConnect ou IPSec.

Flux de trafic sortant Est-Ouest des machines virtuelles OCI vers Oracle Services Network :

Le diagramme suivant présente le flux du trafic sortant des machines virtuelles OCI vers Oracle Services Network. Toutes les machines virtuelles dans OCI utiliseront SNAT de Palo Alto et la passerelle de service OCI pour accéder à Oracle Services Network. Le SNAT de Palo Alto est nécessaire pour rendre le chemin de retour symétrique. Sur Oracle Services Network, si vous devez placer le VCN dans la liste blanche, ce seront les intervalles du VCN central.

oci-nlb-palo-alto-active-active-osn-oracle.zip

- Le trafic provenant de la machine virtuelle du sous-réseau satellite à l'aide de la route par défaut vers la passerelle DRG achemine le trafic vers l'attachement de la passerelle DRG.

- La passerelle DRG fait référence à la table de routage d'attachement du satellite et achemine le trafic vers le VCN central et la table de routage d'attachement de VCN sur le VCN central pour acheminer le trafic vers l'adresse IP de l'équilibreur de charge de réseau approuvé 10.1.1.229.

- La fonction de confiance NLB équilibre la charge du trafic vers celui des pare-feu en mode actif/actif.

- Le pare-feu reçoit le trafic sur l'interface de confiance sur le routeur virtuel par défaut. Il fait SNAT pour le trafic vers l'interface IP non fiable. Se référant ensuite à la route par défaut, il transmet le trafic à la table de routage du sous-réseau OCI, puis à la passerelle de service OCI.

- La passerelle de service achemine le trafic vers Oracle Services Network au moyen du réseau fédérateur OCI et renvoie le trafic de retour vers la même interface du pare-feu qu'il y avait un SNAT sur Palo Alto.

- Palo Alto fait référence à la table d'état, effectue le NAT inverse et en fonction de la route statique sur le routeur virtuel par défaut envoie le trafic hors de la carte d'interface réseau de confiance et à la passerelle DRG éventuellement.

- La passerelle DRG fait référence à la table de routage attachée au VCN central et achemine le trafic vers le VCN satellite respectif, puis vers la machine virtuelle source.

Cette architecture prend en charge les composants suivants :

- Équilibreur de charge de réseau

L'équilibreur de charge de réseau est un service d'équilibrage de charge qui fonctionne aux couches 3 et 4 du modèle OSI (Open Systems Interconnection). Ce service offre les avantages d'une haute disponibilité et un débit élevé tout en maintenant une latence ultra faible.

- Pare-feu Palo Alto

Le pare-feu de nouvelle génération de la série VM protège vos applications et vos données avec les mêmes fonctionnalités de sécurité qui protègent l'infrastructure des clients dans le nuage. Le pare-feu de nouvelle génération de la série VM permet aux développeurs et aux architectes en sécurité infonuagique d'intégrer la prévention des menaces et des pertes de données dans leur flux de travail de développement d'applications.

- Passerelle de routage dynamique (DRG)

La passerelle DRG est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre des réseaux en nuage virtuels de la même région, entre un réseau VCN et un réseau en dehors de la région, tel qu'un réseau VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur place ou un réseau dans un autre fournisseur de nuage.

- Passerelle Internet

Une passerelle Internet permet le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- Passerelle de traduction d'adresses de réseau (NAT)

Une passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet, sans les exposer aux connexions Internet entrantes.

- Réseau sur place

Il s'agit d'un réseau local utilisé par votre organisation.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement au moyen de passerelles.

- Passerelle de service

La passerelle de service fournit un accès à partir d'un VCN à d'autres services, tels que Oracle Cloud Infrastructure Object Storage. Le trafic entre le réseau VCN et le service Oracle circule sur la structure réseau Oracle et ne passe pas par Internet.

- Réseau en nuage virtuel (VCN) et sous-réseau

Un réseau VCN est un réseau défini par logiciel personnalisable que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs CIDR sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.