En savoir plus sur les architectures cyber-résilientes qui protègent les données contre les rançongiciels

Ransomware est une forme avancée de malware qui utilise des algorithmes complexes pour crypter vos données et vous verrouiller hors de vos systèmes. Les acteurs de la menace exigent une rançon, généralement en cryptomonnaie pour protéger leur identité, en échange d'une clé de déchiffrement pour restaurer l'accès.

Les attaques de ransomware modernes utilisent souvent une méthode de double extorsion : non seulement vos données sont chiffrées, mais elles sont également exfiltrées, les attaquants menaçant de les publier publiquement si vous ne payez pas.

Dans ce livre de jeu de solution, vous découvrirez les mesures de cybersécurité pour "protéger et détecter" votre environnement et les stratégies de résilience pour "répondre et récupérer" vos données à partir de rançongiciels.

À propos du cadre de cybersécurité du NIST

- Protéger : Prévenez une menace pour la confidentialité, l'intégrité ou la disponibilité des données.

- Détecter : Détectez les activités anormales pouvant être interprétées comme des preuves d'activités malveillantes tentées ou réussies.

- Répondre : Adresse, dissuader et contrer une compromission réussie.

- Récupérer : Supposons que le compromis a eu lieu et utilisez des mécanismes pour restaurer un environnement à un état de bon fonctionnement connu.

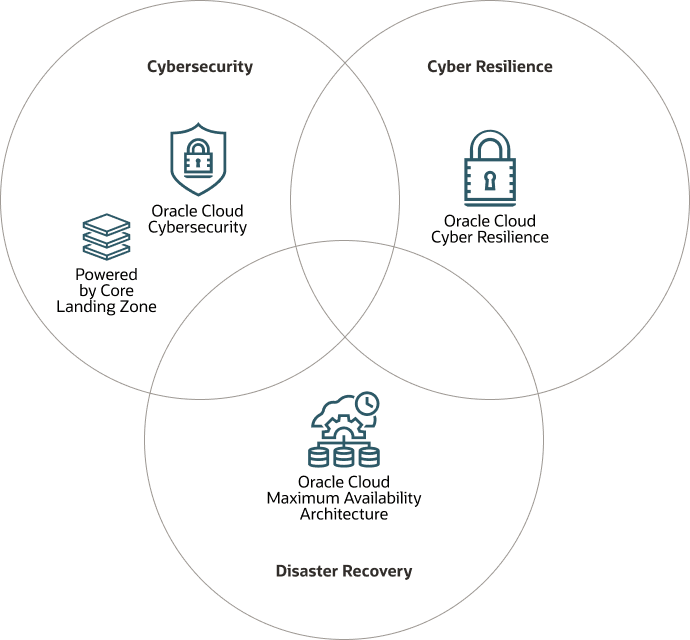

À propos de la cyber-triade

Dans les premiers jours de la cybersécurité, l'accent était principalement mis sur la prévention de l'entrée des attaquants dans les réseaux. Cependant, à mesure que les menaces devenaient plus sophistiquées avec la montée des virus et des logiciels malveillants avancés, il est devenu clair que la prévention seule ne suffisait pas. En plus des stratégies de prévention, des techniques de détection ont été introduites pour identifier et signaler les attaquants qui ont violé le pare-feu.

Pour éviter d'être victime d'extorsion, d'interruptions de la chaîne d'approvisionnement et d'arrêts opérationnels qui accompagnent souvent les brèches de rançongiciel, Oracle recommande que votre architecture en nuage corrige la cybertriade :

- Cybersécurité

- Résilience cybernétique

- Récupération après sinistre

En considérant les trois aspects de la triade cybernétique, votre organisation sera bien positionnée pour récupérer des ransomwares tout en répondant aux exigences de votre organisation en matière d'objectif de temps de récupération (RTO) et d'objectif de point de récupération (RPO).

Tout en améliorant la sécurité de votre environnement OCI, concentrez-vous sur les principes fondamentaux de sécurité et les méthodes de reprise après sinistre pour assurer la disponibilité de vos charges de travail. Par exemple, si vous répliquez des données qui ont été compromises, votre site de récupération sera affecté de la même manière que votre site principal et ne résout pas le problème de la suppression, du chiffrement ou de la modification par les acteurs de la menace.

La conception d'une architecture cyber-résiliente protège vos sauvegardes et vous assure de déterminer si un acteur de menace a modifié, supprimé ou altéré les données avant de les restaurer.

Rassembler la triade cybernétique, les mesures de sécurité traditionnelles et la récupération après sinistre vous aide à assurer la cyber résilience et à mieux préparer votre organisation à se remettre des rançongiciels.

Note :

La haute disponibilité et la reprise après sinistre sont des éléments importants de votre architecture, mais elles ne font pas partie de ce guide de jeu de solution.Demandez à l'architecte

Rejouez l'épisode Ask the Architect :

La liste suivante répertorie les différents points (mins:secs) dans la vidéo où ces sujets commencent :

- 00 :00 - Ouverture

- 02:54 - Présentation de la Cyber Triade

- 10:00 - Enclaves et architecture cyber-résiliente (CRA)

- 17:31 - Comprendre le pilier de la cybersécurité

- 25:00 - Comprendre la cyber-résilience - Concepts et contrôles

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - Détails et démonstration

- 44:26 - Démonstration de la pile Terraform de l'ARC pour les données non structurées

- 49:34 - Sommaire

Étapes préliminaires

Vérifiez les ressources connexes suivantes :