En savoir plus sur le pilier de cyberrésilience dans OCI

Vous pouvez utiliser les fonctions de contrôle natif OCI pour protéger votre location. Vous pouvez également utiliser des fournisseurs tiers de sauvegarde et de récupération. Oracle recommande de disposer à la fois de sauvegardes opérationnelles et de sauvegardes non mutables pour compléter vos dossiers d'exploitation de sauvegarde et de récupération standard.

Utilisez l'architecture de référence pour la cyber résilience d'OCI en tant que modèle pour assurer la continuité des activités lors des menaces et des violations d'intégrité des données, et pour compléter et améliorer les architectures de reprise après sinistre existantes ou standard.

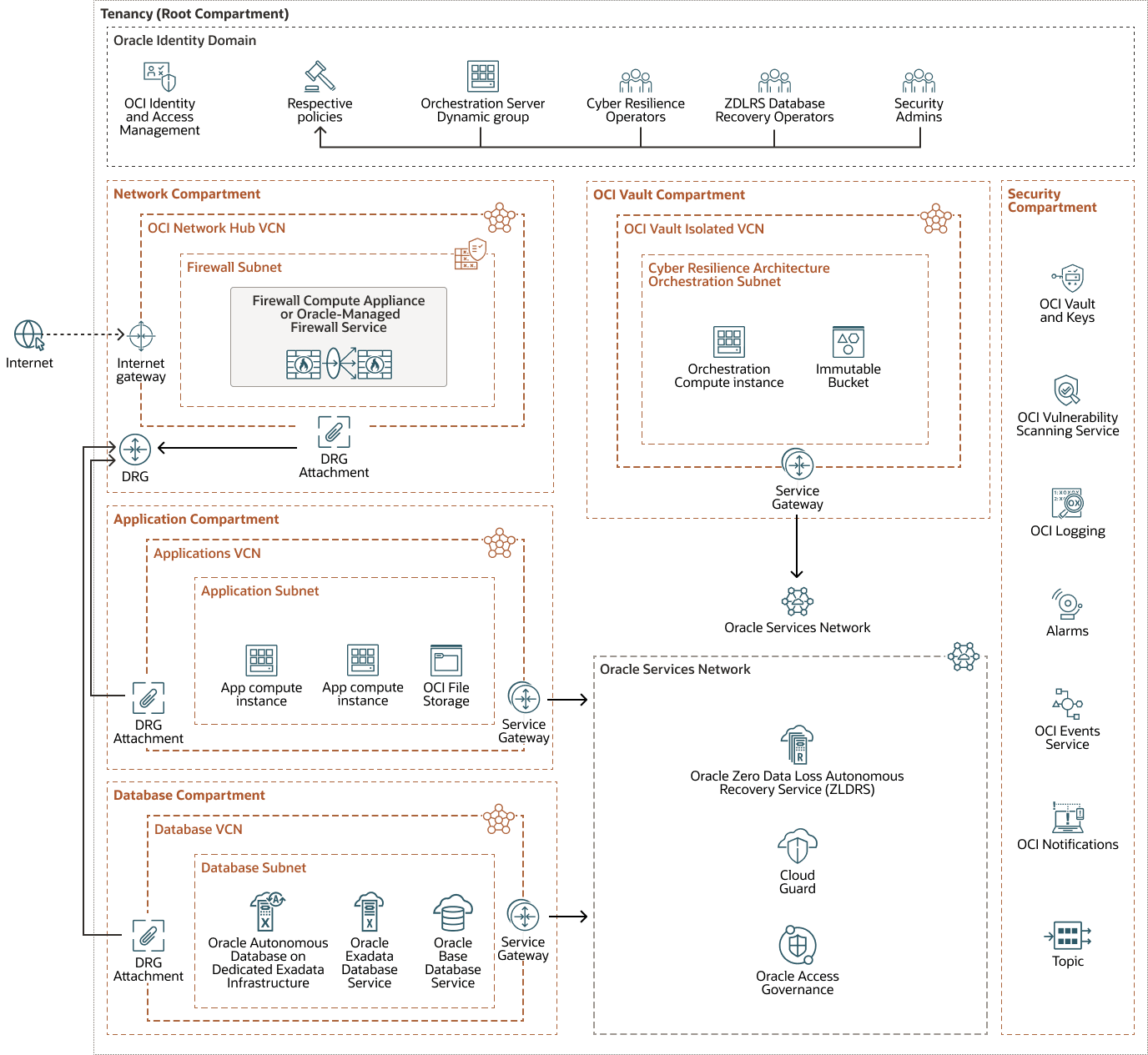

Voici l'architecture de référence pour la mise en oeuvre de la cyber résilience dans OCI :

cyber-résilience-obligatoire-arch-oracle.zip

Cette architecture présente un enclave de production composé de compartiments de réseau, d'application et de base de données. L'enclave de chambre forte contient un seul compartiment qui héberge les sauvegardes non mutables des données non structurées. Dans l'enclave de la chambre forte, nous avons un seau de stockage d'objets immuable, un serveur d'orchestration et des noeuds de travail. Le serveur d'orchestration coordonne le processus de sauvegarde en recherchant toutes les ressources à sauvegarder, puis en demandant aux noeuds de travail d'effectuer les opérations de sauvegarde réelles. Les données peuvent être copiées de plusieurs compartiments d'application dans le seau du compartiment de chambre forte.

L'enclave du service de chambre forte pour OCI est utilisée pour stocker des données non structurées, qui incluent des données d'application locales dans des machines virtuelles et/ou des données stockées sur un partage NFS à l'aide du service Stockage de fichiers OCI.

Pour les données structurées qui incluent des bases de données Oracle, Oracle Database Zero Data Loss Autonomous Recovery Service fournit des sauvegardes non mutables et une protection contre les rançongiciels.

À propos d'Enclaves

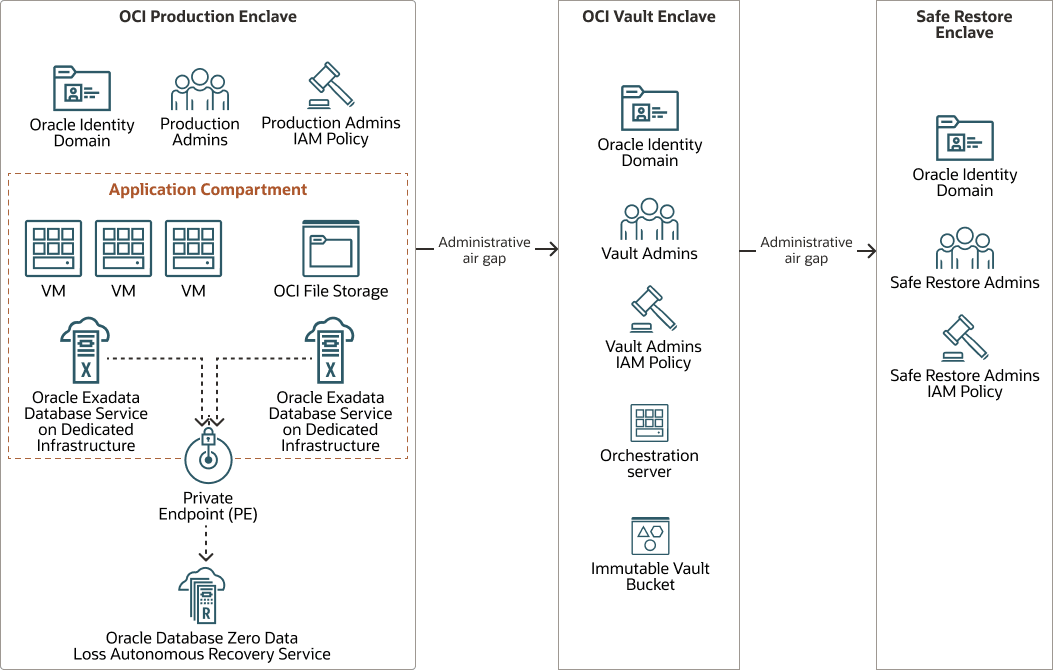

Une enclave est une zone logiquement aérodynamique et semi-isolée au sein de votre location Oracle Cloud Infrastructure (OCI). Les boîtiers sont séparés au moyen de compartiments, de réseaux en nuage virtuels, de politiques OCI IAM et d'Oracle Services Network, ce qui crée des limites logiques pour la sécurité et la gestion. Un espace aérien administratif entre les enclaves vous permet d'utiliser des domaines d'identité distincts, d'isoler des réseaux en nuage virtuels ou des locations distinctes.

Il existe trois types d'enclaves couramment utilisés :

- Enclave de production : Le compartiment Enclave de production se compose d'un ou de plusieurs compartiments qui hébergent vos charges de travail de production. La structure est basée sur l'architecture de référence Déployer une zone d'atterrissage sécurisée conforme à la norme CIS OCI Foundations Benchmark liée dans la section Before You Begin. Vos sauvegardes opérationnelles doivent être facilement accessibles dans l'enclave de production. Pour les opérations normales de sauvegarde et de récupération, cela devrait répondre à la plupart des exigences en matière de faible latence et de récupération rapide à l'aide des fonctionnalités natives. Les données canaries pourraient également être surveillées pour l'observation dans l'enclave de production. Utilisez l'enclave de production pour :

- Stockage et accès aux sauvegardes opérationnelles

- Mise en œuvre de la défense en profondeur

- (Facultatif) Observation des jeux de données de test canari

- Enclave du service Chambre forte OCI : Le compartiment de l'enclave du service Chambre forte OCI stocke toutes vos sauvegardes d'objet, de bloc et de stockage de fichiers non structurées dans un état "immuable" pour les empêcher d'être modifiées ou supprimées. Le réseau de l'enclave de chambre forte est isolé et n'a aucune connectivité directe avec l'enclave de production. Il est sécurisé par des politiques OCI IAM très restrictives dérivées d'un domaine d'identité distinct qui fournit un espace aérien administratif à partir des identités de production.

Tous les tests d'automatisation des sauvegardes et d'inspection des logiciels malveillants ou de la corruption pour ces sauvegardes sont effectués ici. Des copies approuvées de toutes les sauvegardes d'objet, de bloc et de stockage de fichiers non structurées sont stockées dans cet enclave en attente d'un événement de récupération. L'intégrité des données et la détection de logiciels malveillants pour les bases de données sont intégrées au service Oracle Database Zero Data Loss Autonomous Recovery Service.

Les sauvegardes de base de données sont immutablement stockées dans une location distincte contrôlée par OCI, sans accès direct depuis l'enclave de production, à l'exception des opérations de restauration. Les sauvegardes de base de données peuvent être montées et testées pour assurer l'intégrité finale des données et la préparation opérationnelle. Utilisez l'enclave du service Chambre forte OCI pour :

- Stockage de sauvegardes périodiques

- Chambre forte immuable

- Automatisation des tests de sauvegarde

- Détection de la corruption des données dans les sauvegardes

- Détection de logiciels malveillants dans les données de sauvegarde

- Enclave de restauration sécurisée (facultatif) : L'enclave de restauration sécurisée est également séparée de l'enclave du service Chambre forte OCI par un autre espace aérien administratif utilisant un domaine d'identité et une location distincts de ceux de votre enclave de production. Il est possible de créer des enclaves Safe Restore à l'aide d'Infrastructure en tant qu'outils de code tels que Terraform pour déployer rapidement un environnement de production équivalent. Ici, vous restaurez en continu des sauvegardes, dont le fonctionnement a été vérifié, afin de vérifier l'état de préparation opérationnelle, guidées par vos valeurs d'objectif de temps de récupération (ODR) et d'objectif de point de récupération (OPR).

En cas d'incident majeur, vous pouvez utiliser temporairement l'enclave Safe Restore comme nouvel environnement de production jusqu'à ce que les menaces soient supprimées de votre espace de production d'origine. Utilisez l'enclave Safe Restore pour :

- Restaurations incrémentielles continues des données de sauvegarde

- Tester les sauvegardes afin d'atteindre les objectifs RTO et RPO

- Passer rapidement à un nouvel environnement de production si nécessaire

- Mise à l'échelle de l'environnement, de la production minimale à la production complète à l'aide de Terraform

- Retourner à l'environnement de production d'origine après analyse médico-légale et récupération

Attention :

L'enclave Safe Restore n'est pas conçue comme un site traditionnel de récupération après sinistre froide. Au lieu de cela, il permet de tester en continu votre stratégie de récupération et offre la possibilité de créer instantanément un nouvel environnement de production si le principal est compromis. Si votre enclave de production est attaquée par un ransomware, les forces de l'ordre peuvent avoir besoin d'enquêter et de recueillir des analyses judiciaires conduisant à des temps d'arrêt inattendus et retardant ainsi vos efforts de récupération. Si votre organisation ne peut pas se permettre des temps d'arrêt pour les applications critiques, envisagez d'implémenter une enclave Safe Restore.

Recommandations pour les opérations de sauvegarde et de récupération

Pour les machines virtuelles natives OCI, Oracle recommande de créer périodiquement des images personnalisées et de les exporter vers un seau de stockage d'objets non mutable. Cela vous permet de reconstruire et de restaurer le volume de démarrage. Envisagez de développer un dossier d'exploitation en cas de défaillance totale de la machine virtuelle. Si vos sauvegardes opérationnelles ne parviennent pas à restaurer la machine virtuelle, vous devez tester le processus de reconstruction d'une image personnalisée à partir de votre seau non mutable. Consultez la page Importation et exportation d'images personnalisées dans la documentation OCI.

Avec les sauvegardes opérationnelles, vous pouvez généralement rétablir la production en toute sécurité. Si vous suspectez un incident de cybersécurité, vous devrez restaurer le compartiment Chambre forte OCI ou la zone de restauration sécurisée où vous avez mis en oeuvre des contrôles dans le domaine de confiance zéro. Après avoir inspecté les données restaurées, vous devez analyser et atténuer les risques de sécurité restants sur la machine virtuelle ou les données brutes (telles que les logiciels malveillants, les virus, etc.).

Une fois que vous avez vérifié qu'aucun risque de cybersécurité ne subsiste, restaurez la copie intacte en production. Documenter, tester et valider ce processus au moins deux fois par an. Dans OCI, vous aurez beaucoup de données de démarrage, de bloc, de fichier et autres données non structurées. Cataloguez tous les mappages de ressources associés, tels que les mappages de lecteur, les points de montage, les instances de calcul et les autres objets bruts dans OCI. Utilisez des produits de sauvegarde tiers, des outils à code source libre ou l'interface de ligne de commande OCI pour prendre des instantanés des associations à un moment donné. L'enregistrement de ces données peut vous aider à répondre à des questions critiques et à déterminer la marche à suivre. Par exemple, si la restauration d'un volume par blocs échoue, identifiez les machines virtuelles dont l'état est dégradé.

Sommaire des contrôles des opérations de sauvegarde et de récupération

- BR-1 : Sauvegarder l'image personnalisée OCI dans un seau non mutable.

- BR-2 : Mettez en oeuvre les opérations de sauvegarde et de restauration dans la zone du service de chambre forte pour OCI ou de restauration sécurisée.

- BR-3 : Mappages de ressources associés au catalogue (tels que mappages de lecteurs, montages, instances de calcul, etc.).

- BR-4 : Créez un environnement de zone de chambre forte OCI et/ou de restauration sécurisée.

Recommandations pour l'immutabilité

Même lorsque vos sauvegardes sont immuables, il est possible que les données de la source de sauvegarde contiennent du code malveillant ou des logiciels malveillants. Lors de la restauration des données à partir de sauvegardes opérationnelles ou non mutables, envisagez d'utiliser un environnement Chambre forte OCI ou Safe Restore pour valider que la sauvegarde est exempte de cybermenaces et éviter tout autre dommage à vos environnements de production.

Pour la plupart des bases de données OCI, telles que Oracle Base Database Service, Oracle Exadata Database Service on Dedicated Infrastructure et Oracle Autonomous Database on Dedicated Exadata Infrastructure, Oracle recommande d'utiliser le Oracle Database Zero Data Loss Autonomous Recovery Service qui offre une protection des données entièrement gérée s'exécutant sur OCI. Le service de récupération dispose de capacités automatisées pour protéger les modifications d'Oracle Database en temps réel, valider les sauvegardes sans surcharge de la base de données de production et permettre une récupération rapide et prévisible à tout moment. Lorsque vous activez la protection des données en temps réel, vous pouvez récupérer une base de données protégée en moins d'une seconde lorsqu'une panne ou une attaque par ransomware s'est produite. Le service de récupération comprend Immutability and Anomaly Detection intégré à la plate-forme, ce qui vous donne une visibilité sur l'état de vos sauvegardes et peut être configuré pour vous envoyer des alertes afin de vous informer des problèmes susceptibles d'affecter votre capacité de récupération.

Vous pouvez également utiliser Oracle Autonomous Database Serverless qui prend en charge de manière native la conservation des sauvegardes non mutables. Assurez-vous d'activer la fonction.

Le service Stockage d'objets pour OCI peut mettre en oeuvre des contrôles d'immutabilité compatibles WORM (Write-Once, Read-Many) qui empêchent la modification ou la suppression de vos données. Des fonctions telles que les règles de conservation du service de stockage d'objets définissent la durée pendant laquelle les données doivent être conservées avant d'être autorisées à être supprimées. Après la période de conservation, vous pouvez utiliser les politiques du cycle de vie du stockage d'objets pour archiver ou supprimer vos données. Oracle recommande de tester le processus de sauvegarde. Une fois que vous êtes convaincu que la période de conservation répond à vos besoins d'affaires, vous devez verrouiller la règle de conservation pour empêcher toute modification ultérieure par les administrateurs de la location. Un retard de 14 jours est obligatoire avant le verrouillage d'une règle. Ce délai vous permet de tester, de modifier ou de supprimer la règle ou le verrouillage de la règle avant que celle-ci soit verrouillée définitivement.

Attention :

Le verrouillage d'une règle de conservation est une opération irréversible. Même un administrateur de location ou Oracle Support ne peut pas supprimer une règle verrouillée.Les machines virtuelles sont une combinaison de volumes de démarrage et de volumes par blocs dans OCI. Pour protéger votre volume de démarrage OCI, créez une image personnalisée de votre machine virtuelle, puis exportez l'image personnalisée (.oci est le format par défaut, mais .qcow2 ou d'autres formats sont pris en charge) dans un seau de stockage d'objets OCI.

Toutes les données critiques figurant sur un volume par blocs doivent être sauvegardées à l'aide d'un script personnalisé dans le seau de stockage d'objets immuable.

Le service Stockage de fichiers pour OCI permet aux utilisateurs de créer des instantanés, mais ces instantanés ne sont pas non mutables par défaut, car tout administrateur OCI doté des privilèges IAM appropriés peut supprimer un instantané. Pour protéger le service Stockage de fichiers OCI, Oracle recommande de copier les données directement dans un seau Immuable de manière périodique.

Sommaire des contrôles d'immutabilité

- IM-1 : Configurez un seau non mutable pour les données non structurées.

- IM-2 : Protégez vos données à l'aide du service Oracle Database Zero Data Loss Autonomous Recovery Service pour les bases de données OCI.

- IM-3 : Si vous utilisez le service Stockage de fichiers OCI, copiez le service Stockage de fichiers OCI dans un seau de stockage d'objets non mutable.

Recommandations pour les contrôles de sécurité sans confiance

- Restreindre les identités et les autorisations : Limiter les identités (domaines, groupes, utilisateurs et politiques IAM) pouvant accéder à vos sauvegardes et à leurs autorisations

- Renforcer la segmentation du réseau : Réévaluez la segmentation du réseau et mettez en oeuvre des espaces vides virtuels pour les sauvegardes non mutables.

Combinez ces deux concepts pour rendre beaucoup plus difficile pour les acteurs de la menace d'accéder à vos données.

La conception de compartiment est essentielle à la mise en œuvre d'une sécurité zéro confiance dans l'architecture de cyber résilience. Créez une architecture de compartiment imbriqué avec le compartiment de sauvegarde au niveau supérieur et incluez au moins deux compartiments enfants, par exemple un pour les sauvegardes Immutable Vault et un autre pour la restauration sécurisée. Cette configuration vous permet d'appliquer des politiques IAM plus près des ressources individuelles et d'appliquer une séparation des fonctions.

Pour un contrôle d'accès plus strict, créez des utilisateurs et des groupes spécifiques pour accéder à vos seaux de stockage d'objets non mutables. En fonction de vos exigences de sécurité, vous pouvez séparer davantage l'accès par domaine d'identité, compartiment, utilisateurs, groupes et politiques IAM pour restreindre les personnes pouvant accéder à un seau spécifique. Dans les locations existantes où plusieurs groupes peuvent avoir accès à un seau, vérifiez et réduisez l'accès afin que seuls les administrateurs de stockage de sauvegarde puissent gérer les sauvegardes.

Oracle Access Governance fournit une page Qui a accès à quoi - Navigateur à l'échelle de l'entreprise qui suit et surveille les utilisateurs qui ont accès à différents systèmes, données et applications, leurs niveaux d'autorisation et l'objectif de l'accès, pour prendre des décisions éclairées et détecter les risques de sécurité potentiels pour une gouvernance efficace. Utilisez ces informations pour vous assurer que vos politiques IAM sont conformes aux principes de séparation des fonctions et de moindre privilège.

Si vous utilisez des machines virtuelles ou une autre infrastructure IaaS critique pour la sauvegarde, envisagez de les ajouter à un groupe dynamique OCI. Cela vous permet de cibler ces noeuds avec des politiques IAM qui accordent l'accès nécessaire au niveau de stockage de sauvegarde.

Renforcez l'accès au réseau dans votre environnement sans confiance. Suivez ces recommandations pour empêcher une machine virtuelle restaurée de réinfecter la production, de rouvrir une porte dérobée de sécurité ou un point d'accès de commande et de contrôle pour les attaquants :

- Dans votre environnement de confiance zéro, restreignez l'accès au réseau lorsque cela est possible. Par exemple, dans un enclave de chambre forte OCI ou de restauration sécurisée, évitez d'utiliser une passerelle DRG qui peut permettre aux logiciels malveillants de fuir vers le reste de votre environnement OCI. À la place, envisagez d'utiliser le service d'hôte bastion géré par OCI (ou les hôtes de saut gérés par le client), un point d'extrémité privé ou une passerelle de service pour permettre l'accès au plan de contrôle OCI.

- N'autorisez pas le routage entre vos différents réseaux de sauvegarde. Si vous avez besoin d'une connectivité réseau entre votre infrastructure de sauvegarde, mettez en oeuvre le service de pare-feu de réseau OCI et les groupes de sécurité de réseau pour ne permettre que des modèles de trafic étroitement contrôlés. Cela crée un espace aérien de réseau virtuel entre vos réseaux de production et les compartiments de sauvegarde, et empêche les machines virtuelles restaurées de réinfecter les environnements de production ou de réouvrir les vulnérabilités dans l'environnement.

Résumé des contrôles de sécurité zéro confiance

- ZT-1 : Configurez des seaux de stockage d'objets privés et sécurisés avec des autorisations IAM limitées aux comptes de récupération spécialisés. Facultativement, tirez parti d'Oracle Access Governance pour déterminer les autorisations efficaces sur les seaux non mutables.

- ZT-2 : Appliquez une segmentation réseau robuste. Utilisez des hôtes bastions, des points d'extrémité privés, des passerelles de service, des groupes de sécurité de réseau et des pare-feu de réseau.

- ZT-3 : Améliorez IAM en utilisant des appartenances à des groupes dynamiques et des politiques IAM pour les activités de chambre forte non mutable avec script.

- ZT-4 : Concevoir des structures de compartiment telles qu'elles sont décrites dans l'architecture de référence de cyber résilience OCI. Utilisez des compartiments imbriqués pour appliquer des politiques IAM près des ressources et appliquer la séparation des fonctions.

Recommandations pour les contrôles de détection des menaces

Envisagez d'utiliser les outils CSPM (Cloud Security Posture Management) pour améliorer la protection du nuage. Oracle Cloud Guard est un outil CSPM intégré dans OCI que vous pouvez utiliser pour mettre en œuvre votre architecture de cyber résilience. Il existe également des solutions tierces qui offrent des fonctionnalités telles que la détection d'intrusion, la détection d'anomalies et l'alerte. Par exemple, avec le service de protection d'infrastructure en nuage pour OCI, vous pouvez configurer des politiques pour empêcher le service de stockage d'objets pour OCI d'être exposé en tant que seau public sur Internet. En outre, votre outil CSPM doit surveiller les services critiques, tels que le service Oracle Database Zero Data Loss Autonomous Recovery Service, et s'assurer qu'il n'est pas désactivé et que les sauvegardes et les politiques de sauvegarde restent sécurisées. Configurez votre outil CSPM pour vérifier si des services tels que Oracle Database Zero Data Loss Autonomous Recovery Service ont été désactivés ou si des tentatives de désactivation des sauvegardes, de modification des politiques de sauvegarde, etc. se sont produites.

Associez CSPM à des solutions de sécurité de point d'extrémité pour répondre à la fois aux politiques de sécurité IaaS et aux vulnérabilités de point d'extrémité. Lorsque vous envoyez des journaux de vérification, des journaux d'événements, des journaux de flux de VCN et d'autres données à une plate-forme SIEM ou XDR (Extended Detection and Response) tierce, les administrateurs en nuage obtiennent des informations précieuses sur la corrélation d'événements et les analyses judiciaires avancées.

Pour plus d'informations, voir les directives de conception pour l'intégration SIEM sur OCI liées dans la section Explorer plus et le blogue Aperçu des meilleures pratiques de sécurité dans la location OCI lié dans la section Avant de commencer.

Pots de miel internes

Une autre tactique précieuse de détection des menaces consiste à déployer des "pots à miel internes" – des instances de calcul trompeuses conçues pour attirer des acteurs malveillants. Ces Honeypots exécutent généralement des services qui sont intentionnellement faciles à détecter ou à exploiter, ce qui les rend visibles à l'aide d'outils de balayage de réseau courants tels que NMAP. Sur un réseau privé, personne ne devrait accéder à ces leurres, de sorte que toute interaction est un indicateur fort de comportement suspect, comme les acteurs de la menace à la recherche de "serveurs de fichiers" ou d'autres cibles. Des solutions de pot de miel commerciales et open source sont disponibles. Dans les environnements bien sécurisés, il devrait y avoir une activité suspecte minimale détectée par les pots de miel, ce qui en fait un système d'alerte précoce fiable et un moyen de valider vos contrôles existants.

Note :

Ne déployez pas de Honeypots sur des instances avec des adresses IP publiques. Les pots de miel exposés à Internet sont susceptibles d'être attaqués, ce qui risque d'introduire des risques supplémentaires.Données de test canari

Technique de détection des menaces, applicable à la fois aux données structurées (telles que les tables de base de données) et aux données non structurées (telles que les serveurs de fichiers). Comme les pots de miel, les données canaries agissent comme un piège ciblé. Par exemple, vous pouvez créer une table dédiée ou injecter des enregistrements de test canari spécifiques dans une base de données de production. S'il y a un accès, une modification ou une suppression inattendus de ces enregistrements, cela peut indiquer une activité non autorisée ou malveillante, telle qu'un acteur de la menace essayant d'accéder ou d'altérer les données sensibles telles que les informations du client ou les détails de la commande.

Pour les systèmes de fichiers, les données de test canari peuvent impliquer des fichiers ou des dossiers surveillés dans des partages NFS. Toute modification non autorisée pourrait signaler un compromis de sécurité. L'utilisation de données de test canari nécessite généralement des outils tiers commerciaux ou à code source libre.

Sommaire des contrôles de détection des menaces

- TD-1 : Utilisez les politiques de seau Oracle Cloud Guard pour contrôler l'accès public et privé, activer la journalisation de seau et activer les règles de détection des menaces.

- TD-2 : Mettez en oeuvre des données canari dans des jeux de données structurés (tels que des bases de données) et non structurés (tels que le stockage de fichiers) afin de détecter tout accès ou altération non autorisé.

- TD-3 : Déployer des pots de miel internes avec des capteurs de surveillance proches des systèmes de sauvegarde et de production pour attirer et identifier les menaces potentielles.

- TD-4 : Intégrez les données de télémétrie de votre environnement à XDR/SIEM pour permettre des analyses judiciaires complètes et des analyses avancées des menaces.