Planifier

| Séquence | Sujets couverts |

|---|---|

| 1 |

Activer l'immutabilité et la perte de données nulle pour les bases de données Oracle IM-2 : Utilisez le service de récupération pour les bases de données en nuage Oracle. |

| 2 |

Configurer des seaux non mutables et activer le principal IAM du privilège minimal IM-1 : Configuration d'un seau non mutable pour les données non structurées. ZT-1 : Seau configuré de manière privée avec des autorisations sécurisées configurées uniquement pour les comptes de récupération spécialisés IAM. |

| 3 |

Activer la détection des menaces liées aux menaces de résilience informatique TD-1 : Service de protection d'infrastructure en nuage Vérifiez les règles de seau (public/privé) et la journalisation de seau. |

| 4 |

Commencer à tester le déplacement des données vers des seaux non mutables IM-3 : Utilisez le script d'interface de ligne de commande OCI pour copier le service FSS pour OCI vers le stockage d'objets non mutable. BR-1 : Sauvegarder l'image personnalisée OCI dans un seau non mutable. |

Protéger les bases de données avec le service de récupération autonome

Démarrer un pilote pour une nouvelle base de données de développement et de test. Voici quelques exemples de questions :

- Quelles plates-formes de base de données et quelles versions de logiciel sont requises?

- Vos bases de données utilisent-elles OCI pour DNS? Si vous n'examinez pas le transfert conditionnel DNS.

- Avez-vous besoin d'augmenter les limites OCI existantes?

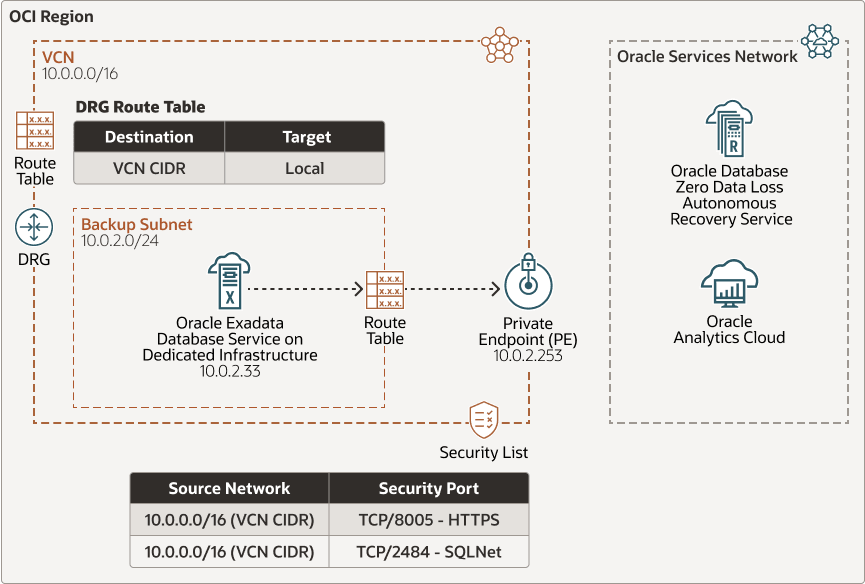

- Avez-vous activé les listes de sécurité pour permettre à vos bases de données de se connecter au service de récupération autonome?

- Avez-vous activé tous les énoncés de politique IAM requis pour autoriser le service?

Le diagramme suivant présente un exemple de sous-réseau de récupération OCI se connectant à Oracle Database Zero Data Loss Autonomous Recovery Service :

Maintenant que vos bases de données sont protégées, concentrez-vous sur la protection de vos données non structurées (démarrage, bloc, systèmes de fichiers, etc.) à l'aide des recommandations suivantes :

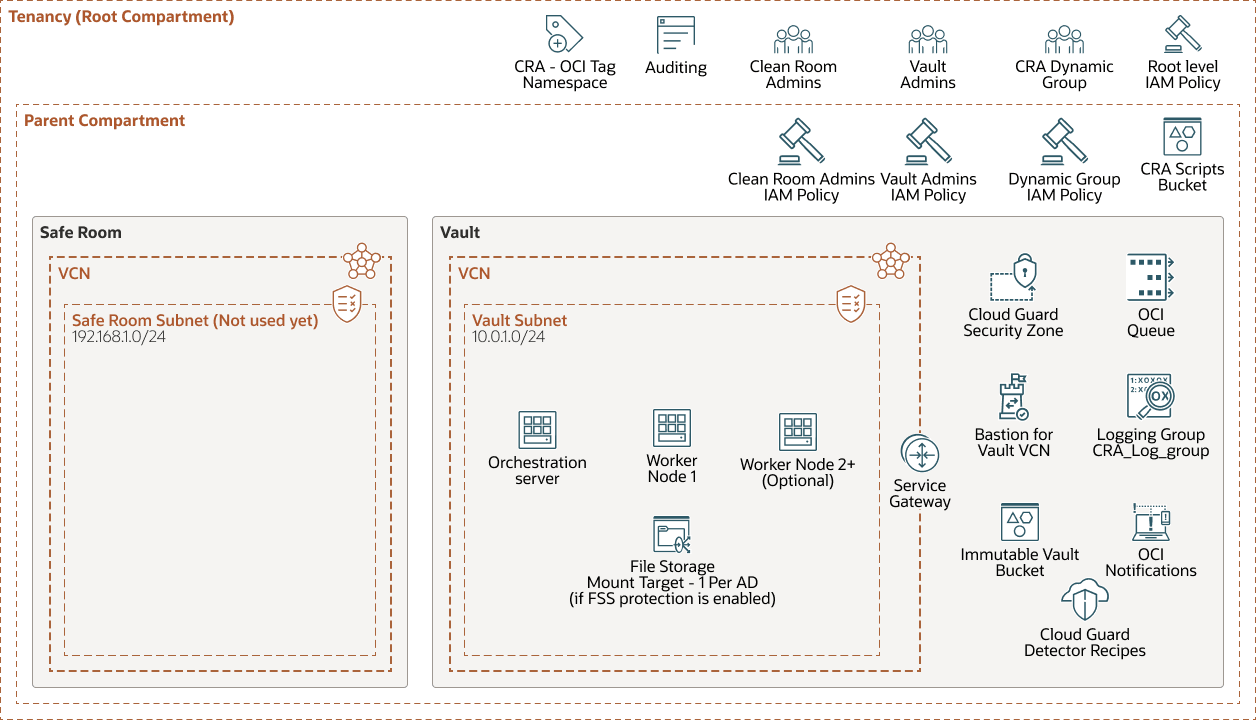

- Créez une structure de compartiment imbriquée ou créez une nouvelle location OCI pour agir en tant qu'enclave de chambre forte ou d'enclave de restauration sécurisée.

- Créez un seau de stockage d'objets, ajoutez des règles de conservation et verrouillez-les après avoir testé vos politiques de conservation.

- Vérifiez que les politiques IAM limitent l'appartenance aux groupes et fournissent uniquement l'accès aux administrateurs de sauvegarde ou de stockage. Si nécessaire, vous pouvez également utiliser un autre domaine IAM.

- Assurez-vous qu'Oracle Cloud Guard et les zones de sécurité OCI garantissent que votre seau ne peut pas être rendu public et que personne ne peut désactiver vos services de sauvegarde et de récupération. Une politique de zone de sécurité interdit la création de compartiments publics dans le service de stockage d'objets pour OCI. Par exemple, vous pouvez configurer une politique de zone de sécurité pour empêcher quiconque de créer un compartiment public ou de modifier un compartiment de stockage existant et de le rendre public.

Sauvegarde dans une chambre forte immuable

Il existe des outils libres et commerciaux qui permettent la réplication, la synchronisation et le déplacement des données entre les plates-formes. Consultez la section L'outil approprié pour le travail du blogue sur la migration des données. Il existe plusieurs outils et techniques pour copier vos données dans le seau de chambre forte immuable.

Dans un pilote de cyber résilience, vous pouvez déployer une architecture dans laquelle vous pouvez utiliser un serveur d'orchestration qui réside dans la chambre forte immuable. Le serveur d'orchestration détecte les ressources à sauvegarder et envoie les tâches de sauvegarde au service de file d'attente OCI. Les noeuds de travail écoutent ensuite les tâches de sauvegarde et commencent immédiatement à traiter les tâches. Dans ce modèle, vous pouvez copier les données de l'enclave de production, puis charger les données dans le seau de chambre forte non mutable.

Sommaire des contrôles critiques par domaine

| Domaine | Sujets couverts |

|---|---|

| Immutabilité | IM-1 : Configuration d'un seau non mutable pour les données non structurées.

IM-2 : Utilisation du service de récupération pour les bases de données en nuage Oracle. IM-3 : Si vous utilisez le service Stockage de fichiers OCI, copiez le service Stockage de fichiers OCI dans un stockage d'objets non mutable. |

| Fiducie zéro | ZT-1 : Seau configuré de manière privée avec des autorisations sécurisées configurées uniquement pour les comptes de récupération spécialisés IAM. Tirez parti d'OAG pour déterminer les autorisations efficaces sur les seaux non mutables. |

| Sauvegarde et récupération | BR-1 : Sauvegarder l'image personnalisée OCI dans un seau non mutable. |

| Détection des menaces | TD-1 : Règles de seau du service de protection d'infrastructure en nuage (public/privé). Journalisation de seau. Règle de détecteur de menaces activée. |