Utiliser le service d'hôte bastion pour accéder aux ressources d'un sous-réseau privé

Oracle Cloud Infrastructure Bastion fournit un accès SSH privé et limité dans le temps aux ressources qui n'ont pas de points d'extrémité publics.

Les hôtes bastions sont des passerelles ou des mandataires. Il s'agit d'entités logiques qui fournissent un accès sécurisé aux ressources dans le nuage que vous ne pouvez pas atteindre autrement à partir d'Internet. Les hôtes bastions résident dans un sous-réseau public et établissent l'infrastructure de réseau nécessaire pour connecter un utilisateur à une ressource dans un sous-réseau privé. Le service Hôte bastion OCI est un service d'infrastructure qui peut remplacer un serveur bastion que vous créez vous-même dans Oracle Cloud Infrastructure (OCI).

Le service de gestion des identités et des accès d'Oracle Cloud Infrastructure Identity and Access Management (IAM) vous permet de contrôler qui peut gérer un hôte bastion ou une session dans un service d'hôte bastion. L'intégration à Oracle Cloud Infrastructure Audit vous permet de surveiller les actions d'administration liées au service d'hôte bastion et aux sessions d'hôte bastion.

Architecture

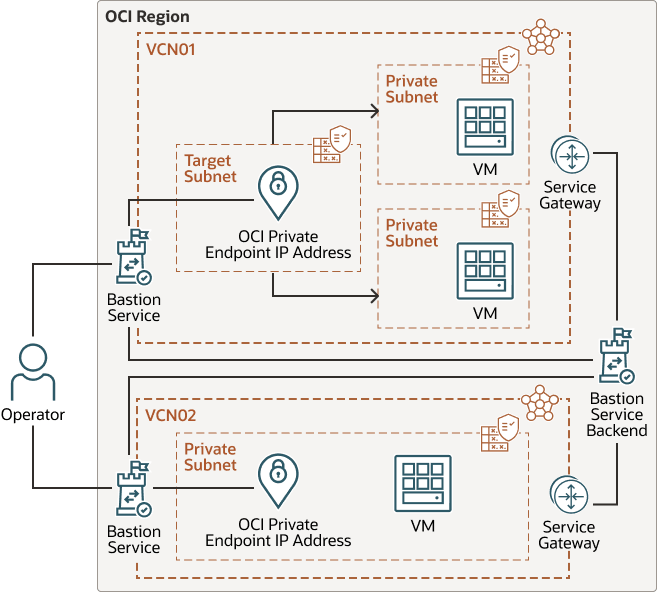

Cette architecture présente deux façons de se connecter à des sous-réseaux privés : l'une consiste à se connecter au moyen d'un sous-réseau cible intermédiaire et l'autre consiste à se connecter directement au sous-réseau qui contient les ressources protégées.

Lorsque vous utilisez le hôte bastion OCI, vous pouvez spécifier une liste d'autorisation de bloc CIDR (acheminement interdomaine sans classe) et une durée de vie maximale de session. Le hôte bastion OCI crée un chemin de réseau entre le VCN bastion et le VCN client au moyen d'une connexion inverse. Les sessions sont généralement créées par des utilisateurs ou des opérateurs.

Le diagramme suivant illustre cette architecture de référence.

Description de l'illustration architecture-use-bastion-service.png

architecture-utilisation-bastion-service-oracle.zip

L'architecture comporte les composants suivants :

- Région OCI

Une région OCI est une zone géographique localisée qui contient un ou plusieurs centres de données, des domaines de disponibilité d'hébergement. Les régions sont indépendantes les unes des autres, et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Domaine de disponibilité

Les domaines de disponibilité sont des centres de données indépendants et autonomes dans une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent pas les éléments d'infrastructure (alimentation ou refroidissement, par exemple) ni le réseau de domaines de disponibilité interne. Ainsi, une défaillance d'un domaine de disponibilité ne doit pas avoir d'incidence sur les autres domaines de disponibilité de la région.

- Domaine d'erreur

Un domaine d'erreur est un regroupement de matériel et d'infrastructure au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines d'erreur dotés d'une alimentation électrique et d'un matériel indépendants. Lorsque vous répartissez des ressources sur plusieurs domaines d'erreur, vos applications peuvent tolérer la défaillance physique de serveur, la maintenance du système et les pannes de courant dans un domaine d'erreur.

- Réseau en nuage virtuel (VCN) et sous-réseaux

Un réseau en nuage virtuel (VCN) est un réseau défini par logiciel personnalisable, configuré dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux en nuage virtuels vous permettent de contrôler votre environnement de réseau. Un VCN peut disposer de plusieurs blocs de routage inter-domaine (CIDR) sans chevauchement que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, dont la portée peut concerner une région ou un domaine de disponibilité. Un sous-réseau est constitué d'un intervalle contigu d'adresses qui ne chevauchent pas les autres sous-réseaux dans le réseau en nuage virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- OCI - Hôte bastion

Oracle Cloud Infrastructure Bastion fournit un accès sécurisé restreint et limité dans le temps aux ressources qui n'ont pas de points d'extrémité publics et qui nécessitent des contrôles d'accès stricts aux ressources, tels que des serveurs sans système d'exploitation et des machines virtuelles, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) et toute autre ressource permettant l'accès au protocole SSH (Secure Shell). Avec le service Hôte bastion OCI, vous pouvez activer l'accès aux hôtes privés sans déployer et tenir à jour un hôte de saut. En outre, vous bénéficiez d'une meilleure sécurité grâce à des autorisations basées sur l'identité et à une session SSH centralisée, auditée et limitée dans le temps. Le service d'hôte bastion pour OCI élimine le besoin d'une adresse IP publique pour l'accès bastion, éliminant ainsi les tracas et la surface d'attaque potentielle lors de la fourniture d'un accès distant.

- Service dorsal du service d'hôte bastion

Le serveur dorsal Oracle Cloud Infrastructure Bastion stocke la configuration de session et les clés publiques SSH utilisées pour accorder l'accès aux systèmes cibles. Les systèmes cibles, si nécessaire, utilisent la passerelle de service pour accéder au serveur dorsal Hôte bastion OCI.

- Point d'extrémité privé

Un point d'extrémité privé connecte l'hôte bastion OCI aux sous-réseaux cibles. Le sous-réseau cible peut être un sous-réseau distinct pour un contrôle plus granulaire ou sur le même sous-réseau des instances auxquelles vous voulez accéder.

Recommandations

Vos exigences peuvent différer de l'architecture décrite ici. Utilisez les recommandations suivantes comme point de départ.

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR qui se trouvent dans l'espace d'adresses IP privées standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur place ou un autre fournisseur de services infonuagiques) auquel vous avez l'intention de configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte du flux de trafic et des exigences de sécurité. Attachez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

Utiliser des sous-réseaux régionaux.

Notez que chaque hôte bastion provisionné prend deux adresses IP du sous-réseau cible. Sélectionnez le bloc CIDR en fonction du nombre d'hôtes bastions à provisionner pour un sous-réseau particulier. Par exemple, si vous avez un sous-réseau avec un bloc CIDR /30, cela signifie que vous avez deux adresses utilisables et que, dans ce bloc CIDR, vous avez une ressource cible, vous n'avez pas suffisamment d'adresses pour provisionner un hôte bastion. Dans ce cas, le provisionnement de l'hôte bastion échouera. Nous recommandons que le sous-réseau cible soit plus large que /29.

- Protection d'infrastructure en nuage

Cloner et personnaliser les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondant personnalisées. Ces recettes vous permettent de spécifier le type de violation de la sécurité qui génère un avertissement et les actions autorisées. Par exemple, vous pouvez détecter les seaux de stockage d'objets OCI dont la visibilité est réglée à Public.

Appliquez Oracle Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire le fardeau administratif lié à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonction Liste gérée pour appliquer certaines configurations aux détecteurs.

- Zones de sécurité

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de politiques de sécurité définie par Oracle et basée sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles par l'Internet public et doivent être chiffrées à l'aide de clés gérées par le client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, OCI valide les opérations par rapport aux politiques de la recette et empêche les opérations qui violent l'une des politiques.

- OCI - Hôte bastion

La spécification de la durée de vie au niveau de l'hôte bastion garantit qu'aucune des sessions créées dans le contexte de cet hôte bastion n'a une durée de vie plus longue que l'hôte bastion lui-même. Réglez la durée de vie à la limite minimale pour votre cas d'utilisation. La valeur minimale est de 30 minutes et la valeur maximale est de 3 heures. La durée de vie est également configurable au niveau de la session.

Le bloc CIDR utilisé pour une liste d'autorisation doit être le plus étroit possible pour votre scénario. Cela vous permet de restreindre les intervalles d'adresses IP pour les connexions SSH qui peuvent accéder aux ressources cibles privées.

Tenez compte de la taille du sous-réseau cible associé au hôte bastion OCI et du nombre d'instances d'hôte bastion souhaité. Chaque instance du hôte bastion OCI prend 2 adresses IP. Donc, il est préférable d'avoir /29 plage (au moins) de sorte qu'il a 6 adresses IP utilisables. /30 aurait 2 adresses IP, mais si à l'avenir vous voulez que la deuxième instance du bastion pointe vers le même sous-réseau, vous ne serez pas en mesure de le créer. Le sous-réseau cible peut être le sous-réseau où se trouve votre ressource cible ou d'autres sous-réseaux du VCN cible.

Recommandations relatives aux stratégies de sécurité :

- Les règles entrantes sur le sous-réseau qui a les ressources cibles doivent autoriser le trafic TCP entrant à partir d'une seule adresse IP qui est l'adresse IP du point d'extrémité privé de l'hôte bastion.

- Spécifiez le port exact sur une destination telle que 22 pour Linux, 3389 pour Windows, 33060 pour MySql, etc. Ne pas utiliser ALL pour les ports.

Utiliser des politiques IAM spécifiques pour les scénarios d'administrateur et d'opérateur.

Points à considérer

- Région

Oracle Cloud Infrastructure Bastion est un service régional. Par exemple, vous devez créer un hôte bastion dans la région PHX pour accéder aux ressources de la région PHX. Un hôte bastion d'une région ne peut pas être utilisé pour accéder aux ressources d'une autre région.

- Performance

La création de l'hôte bastion OCI doit se situer dans le SLO (2 minutes après la création de la demande). La création/cessation de session doit faire partie du SLO. Le transfert de port est de 1 minute (scénario Break-glass) et la session SSH gérée est de 3 minutes (utilisation normale).

- Sécurité

Le trafic provenant du hôte bastion OCI provient du point d'extrémité privé du sous-réseau. Pour autoriser le trafic depuis les hôtes bastions, autorisez le trafic entrant et sortant de ce point d'extrémité privé vers les adresses IP auxquelles il faut accéder à l'aide des hôtes bastions. Des politiques détaillées qui limitent l'accès à un sous-ensemble d'instances aident à garantir le bon niveau d'accès.

- Disponibilité

Le service doit fournir une haute disponibilité pour créer/mettre fin aux hôtes bastions et aux sessions (en fonction du taux d'erreur de l'API). La disponibilité ciblée est de 99,9 %.

- Coût

Il n'y a aucun coût pour l'utilisation du hôte bastion OCI. Vous pouvez créer jusqu'à cinq hôtes bastions par région et par location. Chaque hôte bastion dessert les ressources cibles dans un VCN.

- Scénarios d'utilisation

Si vous voulez accéder à des hôtes cibles privés qui exécutent des images natives OCI ou qui sont basés sur Linux et exécutent l'agent OCA v2 (avec le plugiciel d'hôte bastion activé dans celui-ci), vous pouvez utiliser des sessions SSH gérées. Si vous voulez accéder aux ressources cibles privées pour lesquelles l'agent n'est pas en cours d'exécution, qui sont basées sur Windows ou qui nécessitent un accès aux bases de données (ATP ou MySQL), vous pouvez utiliser des sessions SSH de transfert de port.