Présentation de Bastion

Oracle Cloud Infrastructure Bastion fournit un accès restreint et limité dans le temps aux ressources cible qui ne disposent pas d'adresses publiques.

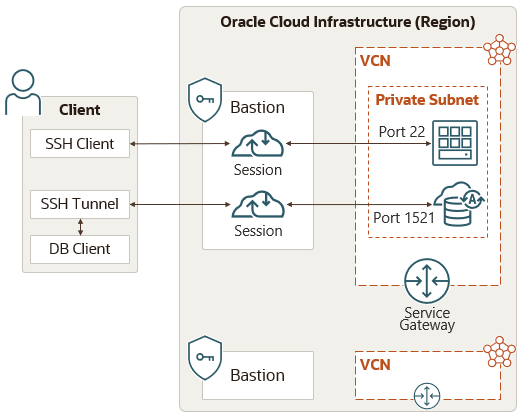

Les bastions permettent aux utilisateurs autorisés de se connecter à partir d'adresses IP spécifiques à des ressources cible à l'aide de sessions SSH (Secure Shell). Lorsqu'ils sont connectés, les utilisateurs peuvent interagir avec la ressource cible à l'aide de n'importe quel logiciel ou protocole pris en charge par SSH. Par exemple, vous pouvez utiliser RDP (Remote Desktop Protocol) pour vous connecter à un hôte Windows ou Oracle Net Services pour vous connecter à une base de données.

Les cibles peuvent inclure les ressources telles que les instances de calcul, les systèmes de base de données et les bases de donnée Autonomous AI Transaction Processing.

Les bastions sont essentiels dans les locations avec des contrôles de ressources plus stricts. Par exemple, vous pouvez utiliser un bastion pour accéder aux instances Compute dans les compartiments associés à une zone de sécurité. Les instances d'une zone de sécurité ne peuvent pas avoir d'adresses publiques.

L'intégration à Oracle Cloud Infrastructure Identity and Access Management (IAM) vous permet de contrôler qui peut accéder à un bastion ou à une session et ce qu'ils peuvent faire avec ces ressources.

Concepts relatifs à Bastion

Les concepts suivants sont essentiels pour comprendre le service Bastion.

- Bastion

- Les bastions sont des entités logiques qui fournissent un accès public sécurisé aux ressources cible dans le cloud que vous ne pouvez pas atteindre à partir d'Internet. Les bastions résident dans un sous-réseau public et établissent l'infrastructure réseau nécessaire pour connecter un utilisateur à une ressource cible dans un sous-réseau privé . L'intégration au service IAM fournit l'authentification et les autorisations utilisateur. Les bastions fournissent une couche supplémentaire de sécurité via la configuration des listes d'autorisation de bloc CIDR. Les listes d'autorisation de bloc CIDR client indiquent quelles adresses IP ou plages d'adresses IP peuvent se connecter à une session hébergée par le bastion.

- Session

- Les sessions de bastion permettent aux utilisateurs autorisés détenteurs de la clé privée dans une paire de clés SSH de se connecter à une ressource cible pendant une durée prédéterminée. Vous fournissez la clé publique dans la paire de clés SSH au moment de la création de la session, puis la clé privée lors de la connexion. En plus de présenter la clé privée, un utilisateur autorisé doit également tenter d'établir la connexion SSH à la ressource cible à partir d'une adresse IP figurant dans la plage autorisée par la liste d'autorisation de bloc CIDR client du bastion.

- Ressource cible

- Une ressource cible est une entité qui réside dans le réseau cloud virtuel de votre organisation, auquel vous pouvez vous connecter à l'aide d'une session hébergée sur un bastion.

- Hôte cible

- Un hôte cible est un type spécifique de ressource cible qui permet d'accéder à un système d'exploitation Linux ou Windows via SSH (port 22 par défaut). Les instances de calcul et les systèmes de base de données de machine virtuelle sont des exemples d'hôte cible.

Un bastion est associé à un seul réseau cloud virtuel. Vous ne pouvez pas créer de bastion dans un VCN, puis l'utiliser pour accéder aux ressources cible dans un autre VCN.

Types de session

Le service Bastion reconnaît trois types de session. Le type de session que vous créez ou auquel vous choisissez de vous connecter dépend du type de ressource cible.

- Session SSH gérée

-

Autorise l'accès SSH à une instance de calcul qui répond à toutes les exigences suivantes :

- L'instance doit exécuter une image de plate-forme Linux (Windows n'est pas pris en charge).

- L'instance doit exécuter un serveur OpenSSH.

- L'instance doit exécuter l'agent Oracle Cloud.

-

Le module d'extension Bastion doit être activé sur l'agent Oracle Cloud.

L'agent est activé par défaut sur les instances de calcul créées à partir de certaines images Compute (en particulier celles fournies par Oracle). Dans certains cas, vous devez activer l'agent sur l'instance avant de créer une session. Le module d'extension Bastion n'est pas activé par défaut et doit être activé avant de créer une session.

- Session de transmission de port SSH

-

Aucun serveur OpenSSH ou agent Oracle Cloud ne doit être exécuté sur la ressource cible.

La transmission de port (également appelée tunneling SSH) crée une connexion sécurisée entre un port spécifique sur l'ordinateur client et un port spécifique sur la ressource cible. A l'aide de cette connexion, vous pouvez relayer d'autres protocoles. Vous pouvez créer un tunnel pour la plupart des services et protocoles TCP via SSH, notamment :

- RDP (Remote Desktop Protocol)

- Oracle Net Services

- MySQL

Par exemple, vous pouvez utiliser une session de transmission de port SSH pour connecter Oracle SQL Developer à l'adresse privée d'une base de donnée Autonomous AI Transaction Processing.

La connexion étant cryptée à l'aide de SSH, la transmission de port peut également être utile pour transmettre des informations qui utilisent un protocole non crypté tel que VNC (Virtual Network Computing).

- SESSION DYNAMIC PORT FORWARDING (SOCKS5)

-

Une session de transfert de port dynamique (SOCKS5) présente les mêmes avantages qu'une session de transfert de port SSH, mais vous permet de vous connecter dynamiquement à n'importe quelle ressource cible dans un sous-réseau privé. Contrairement aux autres types de session que vous configurez pour vous connecter à une ressource cible spécifique (adresse IP ou nom DNS), à l'aide d'une session de transfert de port dynamique (SOCKS5), vous créez un tunnel vers un sous-réseau cible et le client décide de la ressource et du port auxquels vous connecter.

Régions et domaines de disponibilité

Bastion est disponible dans toutes les régions commerciales Oracle Cloud Infrastructure. Reportez-vous à A propos des régions et des domaines de disponibilité afin d'obtenir la liste des régions disponibles pour Oracle Cloud Infrastructure, ainsi que les emplacements associés, les identificateurs de région, les clés de région et les domaines de disponibilité.

Identificateurs de ressource

Le service Bastion prend en charge les bastions et les sessions en tant que ressources Oracle Cloud Infrastructure. La plupart des types de ressource possèdent un identificateur unique affecté par Oracle appelé ID Oracle Cloud (OCID). Pour plus d'informations sur le format OCID et les autres moyens d'identifier vos ressources, reportez-vous à Identificateurs de ressource.

Méthodes d'accès à Bastion

Vous pouvez accéder à Bastion à l'aide de la console (interface basée sur un navigateur), de l'interface de ligne de commande ou de l'API REST. Les instructions concernant la console, l'interface de ligne de commande et l'API sont incluses dans les rubriques de ce guide.

Pour accéder à la console, vous devez utiliser un navigateur pris en charge. Pour accéder à la page de connexion à la console, ouvrez le menu de navigation en haut de cette page et cliquez sur Console Infrastructure. Vous êtes invité à saisir votre locataire cloud, votre nom utilisateur et votre mot de passe.

Pour obtenir la liste des kits SDK disponibles, reportez-vous à Kits SDK et interface de ligne de commande. Pour obtenir des informations générales sur l'utilisation des API, reportez-vous à la documentation relative à l'API REST.

Authentification et autorisation

Chaque service d'Oracle Cloud Infrastructure s'intègre à IAM pour l'authentification et l'autorisation, sur toutes les interfaces (consolekit SDK ou interface de ligne de commande, et API REST).

Un administrateur de votre organisation doit configurer des groupes , des compartiments et des stratégies qui déterminent quels utilisateurs peuvent accéder à tels services et à telles ressources, ainsi que le type d'accès. Par exemple, les stratégies déterminent qui peut créer des utilisateurs, créer et gérer le réseau cloud, lancer des instances, créer des buckets, télécharger des objets, etc. Pour plus d'informations, reportez-vous à Introduction aux stratégies.

- Pour plus d'informations sur l'écriture de stratégies Bastion, reportez-vous à Stratégies IAM Bastion.

- Afin d'obtenir des détails sur l'écriture de stratégies pour d'autres services, reportez-vous à Référence de stratégie.

Si vous êtes un utilisateur standard (et non un administrateur) et que vous avez besoin des ressources Oracle Cloud Infrastructure de votre entreprise, contactez l'administrateur afin qu'il configure pour vous un ID utilisateur. L'administrateur peut confirmer les compartiments que vous devez utiliser.

Sécurité

En plus de la création de stratégies IAM, il existe d'autres meilleures pratiques de sécurité pour Bastion.

Par exemple :

- Optimiser la sécurité SSH

- Intégrer des instances cible avec IAM et activer l'authentification à plusieurs facteurs

- Effectuer un audit de sécurité des opérations Bastion

Reportez-vous à Sécurisation de Bastion.

Surveillance

Les bastions sont des services gérés par Oracle. Vous utilisez un bastion pour créer des sessions SSH (Secure Shell) qui permettent d'accéder à d'autres ressources privées. Toutefois, vous ne pouvez pas vous connecter directement à un bastion via SSH et l'administrer ou le surveiller comme un hôte traditionnel.

Pour surveiller l'activité de vos bastions, le service Bastion s'intègre aux autres services dans Oracle Cloud Infrastructure.

- Le service Audit enregistre automatiquement les appels vers toutes les adresses d'API Bastion publiques en tant qu'entrées de journal. Reportez-vous à Présentation d'Audit.

- Le service Monitoring vous permet de surveiller vos ressources Bastion à l'aide d'alarmes et de mesures. Reportez-vous à Mesures de Bastion.

- Le service Events permet à vos équipes de développement à réagir automatiquement lorsqu'une ressource Bastion change d'état. Reportez-vous à Evénements Bastion.

Limites

Les bastions ont des limites de service, mais n'entraînent pas de coûts.

Reportez-vous à Limites de service pour obtenir la liste des limites applicables et des instructions de demande d'augmentation de limite.

Pour plus d'instructions sur l'affichage de votre niveau d'utilisation en fonction des limites de ressource de la location, reportez-vous à la section Visualisation des limites et de l'utilisation d'une location.

Introduction

Une fois les étapes préalables terminées, créez un bastion et une session.

Avant de créer un bastion, vous devez avoir accès à une ressource cible sans adresse publique, telle qu'une base de données ou une instance Compute qui se trouve sur un sous-réseau privé.

Si vous rencontrez un problème, reportez-vous à Dépannage de Bastion.