Exemples de configuration de ressource réseau

Découvrez des exemples de configuration des ressources réseau en vue de la création et du déploiement de clusters hautement disponibles dans une région comportant trois domaines de disponibilité lorsque vous utilisez Kubernetes Engine (OKE).

Lorsque vous créez un cluster, vous pouvez utiliser le workflow Création rapide pour créer automatiquement des ressources réseau. Vous pouvez également utiliser le workflow Création personnalisée pour indiquer explicitement des ressources réseau existantes. Pour plus d'informations sur les ressources réseau requises, reportez-vous à Configuration de ressources réseau pour la création et le déploiement de clusters.

Cette rubrique donne des exemples de configuration des ressources réseau lors de l'utilisation du workflow Création personnalisée pour créer des clusters hautement disponibles dans une région avec trois domaines de disponibilité :

- Exemple 1 : cluster avec un module d'extension CNI de canal, une adresse d'API Kubernetes publique, des noeuds de processus actif privés et des équilibreurs de charge publics

- Exemple 2 : cluster avec un module d'extension CNI de canal, une adresse d'API Kubernetes privée, des noeuds de processus actif privés et des équilibreurs de charge publics

- Exemple 3 : cluster avec le module d'extension CNI OCI, l'adresse d'API Kubernetes publique, les noeuds de processus actif privés et les équilibreurs de charge publics

- Exemple 4 : cluster avec le module d'extension CNI OCI, l'adresse d'API Kubernetes privée, les noeuds de processus actif privés et les équilibreurs de charge publics

Un certain nombre de tutoriels de développeur connexes sont disponibles.

Les exemples de cette section présentent l'utilisation de règles de sécurité dans les listes de sécurité pour contrôler l'accès aux clusters. Si vous préférez utiliser des groupes de sécurité réseau (recommandés) plutôt que des listes de sécurité, vous pouvez spécifier des règles de sécurité identiques pour les groupes de sécurité réseau.

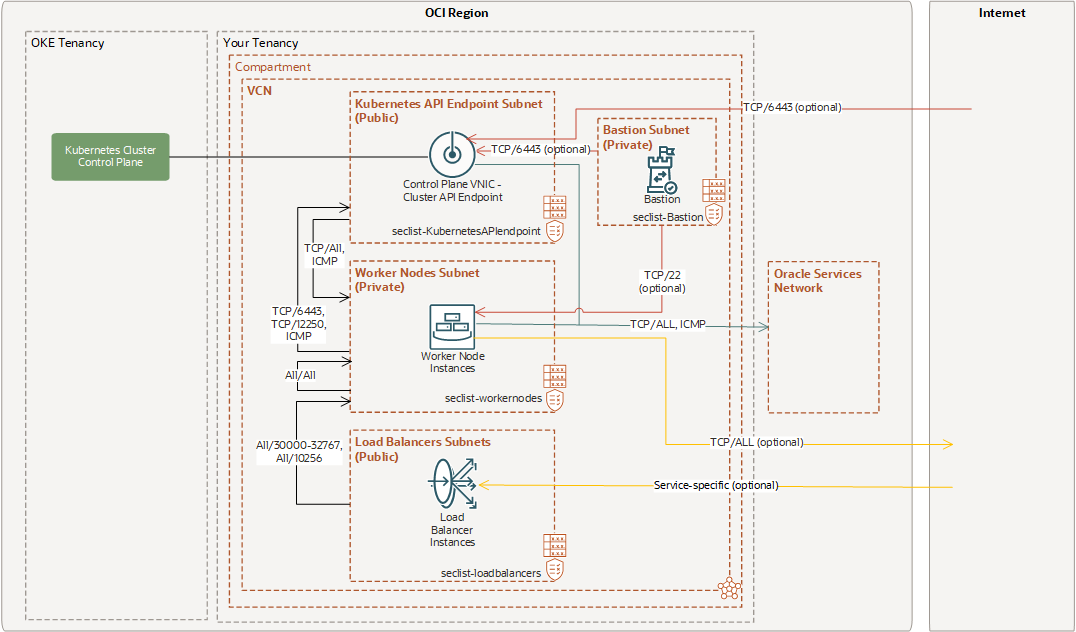

Exemple 1 : cluster avec un module d'extension CNI de canal, une adresse d'API Kubernetes publique, des noeuds de processus actif privés et des équilibreurs de charge publics

Cet exemple part du principe que l'adresse d'API Kubernetes et les équilibreurs de charge sont accessibles directement à partir d'Internet. Les noeuds de processus actif sont accessibles au sein du réseau cloud virtuel.

Par défaut, une adresse IP privée est affectée à l'adresse d'API Kubernetes. Pour exposer l'adresse d'API Kubernetes sur Internet, effectuez les deux opérations suivantes :

- Sélectionnez un sous-réseau public pour héberger l'adresse d'API Kubernetes.

- Indiquez qu'une adresse IP publique doit être affectée à l'adresse d'API Kubernetes (ainsi que l'adresse IP privée).

Réseau cloud virtuel

| Ressource | Exemple |

|---|---|

| VCN |

|

| Passerelle Internet |

|

| Passerelle NAT |

|

| Passerelle de service |

|

| Options DHCP |

|

Sous-réseaux

| Ressource | Exemple |

|---|---|

| Sous-réseau public pour l'adresse d'API Kubernetes |

Nom : KubernetesAPIendpoint, avec les propriétés suivantes :

|

| Sous-réseau privé pour les noeuds de processus actif |

Nom : workernodes, avec les propriétés suivantes :

|

| Sous-réseau public pour les équilibreurs de charge de service |

Nom : loadbalancers, avec les propriétés suivantes :

|

| Sous-réseau privé pour Bastion |

Nom : bastion avec les propriétés suivantes :

|

Tables de routage

| Ressource | Exemple |

|---|---|

| Table de routage pour un sous-réseau d'adresse d'API Kubernetes public |

Nom : routetable-KubernetesAPIendpoint, avec une règle de routage définie comme suit :

|

| Table de routage pour un sous-réseau de noeuds de processus actif privé |

Nom : routetable-workernodes, avec deux règles de routage définies comme suit :

|

| Table de routage pour un sous-réseau d'équilibreurs de charge public |

Nom : routetable-serviceloadbalancers, avec une règle de routage définie comme suit :

|

Règles de liste de sécurité pour un sous-réseau d'adresse d'API Kubernetes public

La liste de sécurité seclist-KubernetesAPIendpoint contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat | Source | Protocole/Port de destination | Description |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/12250 | Communication entre le processus actif Kubernetes et le plan de contrôle. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 0.0.0.0/0, CIDR de sous-réseau du bastion ou CIDR spécifique | TCP/6443 |

(Facultatif) Accès externe à l'adresse d'API Kubernetes.

|

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec OKE. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

Règles de liste de sécurité pour un sous-réseau de noeuds de processus actif privé

La liste de sécurité seclist-workernodes contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autorise les pods sur un noeud de processus actif à communiquer avec les pods sur d'autres noeuds de processus actifs. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | CIDR du sous-réseau du bastion ou CIDR spécifique | TCP/22 | (Facultatif) Autorise le trafic SSH entrant vers les noeuds gérés. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autorise les pods sur un noeud de processus actif à communiquer avec les pods sur d'autres noeuds de processus actifs. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorise les noeuds de processus actif à communiquer avec OKE. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication entre le processus actif Kubernetes et le plan de contrôle. |

| Avec conservation de statut | 0.0.0.0/0 | TCP/ALL | (Facultatif) Autorise les noeuds de processus actif à communiquer avec Internet. |

Règles de liste de sécurité pour un sous-réseau d'équilibreurs de charge public

La liste de sécurité seclist-loadbalancers contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Spécifique à l'application (Internet ou CIDR spécifique) |

Spécifique à l'application (par exemple, TCP, UDP - 443, 8080) |

(Facultatif) Port et protocole de processus d'écoute d'équilibreur de charge. Personnalisez-le si nécessaire. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles de liste de sécurité pour un sous-réseau de bastions privé

La liste de sécurité seclist-Bastion contient les règles entrantes et sortantes indiquées ici.

Règles entrantes : aucune

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 |

(Facultatif) Autorisez le bastion à accéder à l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/22 | (Facultatif) Autorise le trafic SSH vers les noeuds de processus actif. |

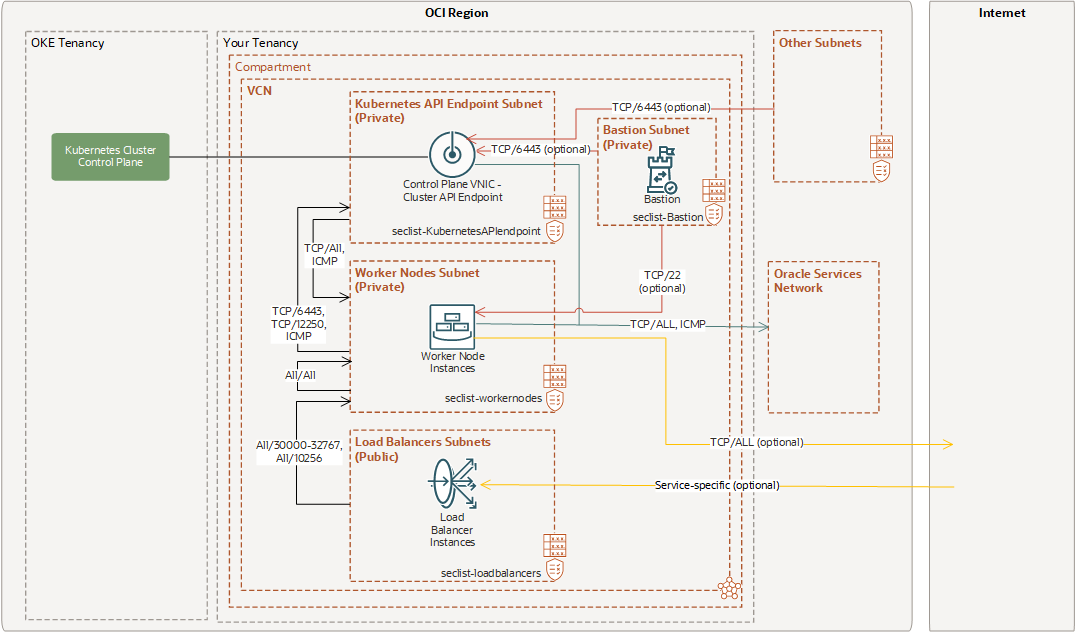

Exemple 2 : cluster avec un module d'extension CNI de canal, une adresse d'API Kubernetes privée, des noeuds de processus actif privés et des équilibreurs de charge publics

Cet exemple part du principe que seuls les équilibreurs de charge sont accessibles directement à partir d'Internet. L'adresse d'API Kubernetes et les noeuds de processus actif sont accessibles au sein du réseau cloud virtuel.

Réseau cloud virtuel

| Ressource | Exemple |

|---|---|

| VCN |

|

| Passerelle Internet |

|

| Passerelle NAT |

|

| Passerelle de service |

|

| Options DHCP |

|

Sous-réseaux

| Ressource | Exemple |

|---|---|

| Sous-réseau privé pour l'adresse d'API Kubernetes |

Nom : KubernetesAPIendpoint, avec les propriétés suivantes :

|

| Sous-réseau privé pour les noeuds de processus actif |

Nom : workernodes, avec les propriétés suivantes :

|

| Sous-réseau public pour les équilibreurs de charge de service |

Nom : loadbalancers, avec les propriétés suivantes :

|

| Sous-réseau privé pour Bastion |

Nom : bastion avec les propriétés suivantes :

|

Tables de routage

| Ressource | Exemple |

|---|---|

| Table de routage pour un sous-réseau d'adresse d'API Kubernetes privé |

Nom : routetable-KubernetesAPIendpoint, avec une règle de routage définie comme suit :

|

| Table de routage pour un sous-réseau de noeuds de processus actif privé |

Nom : routetable-workernodes, avec deux règles de routage définies comme suit :

|

| Table de routage pour un sous-réseau d'équilibreurs de charge public |

Nom : routetable-serviceloadbalancers, avec une règle de routage définie comme suit :

|

Règles de liste de sécurité pour un sous-réseau d'adresse d'API Kubernetes privé

La liste de sécurité seclist-KubernetesAPIendpoint contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat | Source | Protocole/Port de destination | Description |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/12250 | Communication entre le processus actif Kubernetes et le plan de contrôle. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 0.0.0.0/0, CIDR de sous-réseau du bastion ou CIDR spécifique | TCP/6443 |

(Facultatif) Accès externe à l'adresse d'API Kubernetes.

|

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Tous les services <region> dans Oracle Services Network |

TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec OKE. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

Règles de liste de sécurité pour un sous-réseau de noeuds de processus actif privé

La liste de sécurité seclist-workernodes contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autorise les pods sur un noeud de processus actif à communiquer avec les pods sur d'autres noeuds de processus actifs. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/ALL | Autorise le plan de contrôle Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | CIDR du sous-réseau du bastion ou CIDR spécifique | TCP/22 | (Facultatif) Autorise le trafic SSH entrant vers les noeuds gérés. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autorise les pods sur un noeud de processus actif à communiquer avec les pods sur d'autres noeuds de processus actifs. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorise les noeuds de processus actif à communiquer avec OKE. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication entre le processus actif Kubernetes et le plan de contrôle. |

| Avec conservation de statut | 0.0.0.0/0 | TCP/ALL | (Facultatif) Autorise les noeuds de processus actif à communiquer avec Internet. |

Règles de liste de sécurité pour un sous-réseau d'équilibreurs de charge public

La liste de sécurité seclist-loadbalancers contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Spécifique à l'application (Internet ou CIDR spécifique) |

Spécifique à l'application (par exemple, TCP, UDP - 443, 8080) |

(Facultatif) Port et protocole de processus d'écoute d'équilibreur de charge. Personnalisez-le si nécessaire. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles de liste de sécurité pour un sous-réseau de bastions privé

La liste de sécurité seclist-Bastion contient les règles entrantes et sortantes indiquées ici.

Règles entrantes : aucune

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/30 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 |

(Facultatif) Autorisez le bastion à accéder à l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/22 | (Facultatif) Autorise le trafic SSH vers les noeuds de processus actif. |

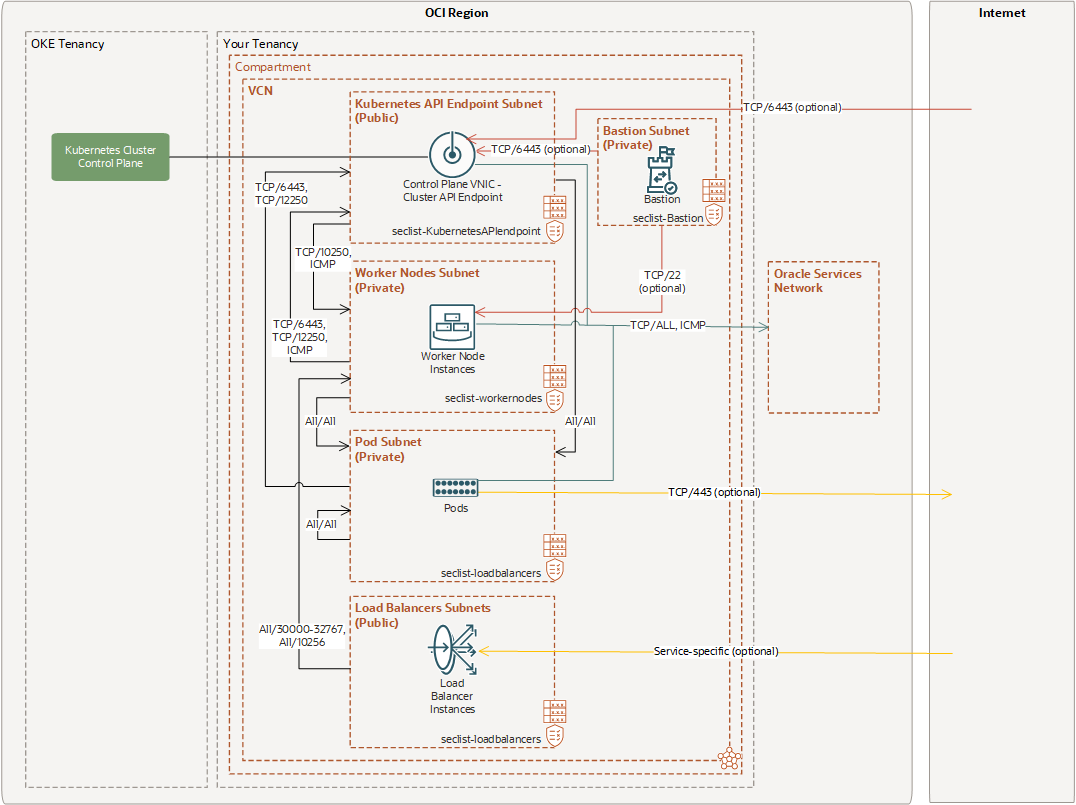

Exemple 3 : cluster avec le module d'extension CNI OCI, l'adresse d'API Kubernetes publique, les noeuds de processus actif privés et les équilibreurs de charge publics

Cet exemple part du principe que l'adresse d'API Kubernetes et les équilibreurs de charge sont accessibles directement à partir d'Internet. Les noeuds de processus actif sont accessibles au sein du réseau cloud virtuel.

Par défaut, une adresse IP privée est affectée à l'adresse d'API Kubernetes. Pour exposer l'adresse d'API Kubernetes sur Internet, effectuez les deux opérations suivantes :

- Sélectionnez un sous-réseau public pour héberger l'adresse d'API Kubernetes.

- Indiquez qu'une adresse IP publique doit être affectée à l'adresse d'API Kubernetes (ainsi que l'adresse IP privée).

Réseau cloud virtuel

| Ressource | Exemple |

|---|---|

| VCN |

|

| Passerelle Internet |

|

| Passerelle NAT |

|

| Passerelle de service |

|

| Options DHCP |

|

Sous-réseaux

| Ressource | Exemple |

|---|---|

| Sous-réseau public pour l'adresse d'API Kubernetes |

Nom : KubernetesAPIendpoint, avec les propriétés suivantes :

|

| Sous-réseau privé pour les noeuds de processus actif |

Nom : workernodes, avec les propriétés suivantes :

|

| Sous-réseau privé pour les pods |

Nom : pods, avec les propriétés suivantes :

|

| Sous-réseau public pour les équilibreurs de charge de service |

Nom : loadbalancers, avec les propriétés suivantes :

|

| Sous-réseau privé pour Bastion |

Nom : bastion avec les propriétés suivantes :

|

Tables de routage

| Ressource | Exemple |

|---|---|

| Table de routage pour un sous-réseau d'adresse d'API Kubernetes public |

Nom : routetable-KubernetesAPIendpoint, avec une règle de routage définie comme suit :

|

| Table de routage pour un sous-réseau de noeuds de processus actif privé |

Nom : routetable-workernodes, avec une règle de routage définie comme suit :

|

| Table de routage pour sous-réseau de pods privés |

Nom : routetable-pods, avec deux règles de routage définies comme suit :

|

| Table de routage pour un sous-réseau d'équilibreurs de charge public |

Nom : routetable-serviceloadbalancers, avec une règle de routage définie comme suit :

|

Règles de liste de sécurité pour un sous-réseau d'adresse d'API Kubernetes public

La liste de sécurité seclist-KubernetesAPIendpoint contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat | Source | Protocole/Port de destination | Description |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/12250 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | TCP/6443 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | TCP/12250 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | 0.0.0.0/0, CIDR de sous-réseau du bastion ou CIDR spécifique | TCP/6443 |

(Facultatif) Accès externe à l'adresse d'API Kubernetes.

|

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorisez l'adresse d'API Kubernetes à communiquer avec OKE. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/10250 | Autorisez l'adresse d'API Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Autorisez l'adresse d'API Kubernetes à communiquer avec les pods (lors de l'utilisation d'un réseau de pod natif VCN). |

Règles de liste de sécurité pour un sous-réseau de noeuds de processus actif privé

La liste de sécurité seclist-workernodes contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/10250 | Autorisez l'adresse d'API Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | CIDR du sous-réseau du bastion ou CIDR spécifique | TCP/22 | (Facultatif) Autorise le trafic SSH entrant vers les noeuds gérés. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Autoriser les noeuds de processus actif à accéder aux pods. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorise les noeuds de processus actif à communiquer avec OKE. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

Règles de liste de sécurité pour un sous-réseau de pods privés

La liste de sécurité seclist-pods contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autoriser les noeuds de processus actif à accéder aux pods. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | ALL/ALL | Autoriser l'adresse d'API Kubernetes à communiquer avec les pods. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Permettre aux pods de communiquer avec d'autres pods. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Permettre aux pods de communiquer avec d'autres pods. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network |

ICMP 3,4 |

Repérage de chemin. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network |

TCP/ALL |

Autorisez les pods à communiquer avec les services OCI. |

| Avec conservation de statut | 0.0.0.0/0 |

TCP/443 |

(Facultatif) Autoriser les pods à communiquer avec Internet. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

Règles de liste de sécurité pour un sous-réseau d'équilibreurs de charge public

La liste de sécurité seclist-loadbalancers contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Spécifique à l'application (Internet ou CIDR spécifique) |

Spécifique à l'application (par exemple, TCP, UDP - 443, 8080) |

(Facultatif) Port et protocole de processus d'écoute d'équilibreur de charge. Personnalisez-le si nécessaire. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles de liste de sécurité pour un sous-réseau de bastions privé

La liste de sécurité seclist-Bastion contient les règles entrantes et sortantes indiquées ici.

Règles entrantes : aucune

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 |

(Facultatif) Autorisez le bastion à accéder à l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/22 | (Facultatif) Autorise le trafic SSH vers les noeuds de processus actif. |

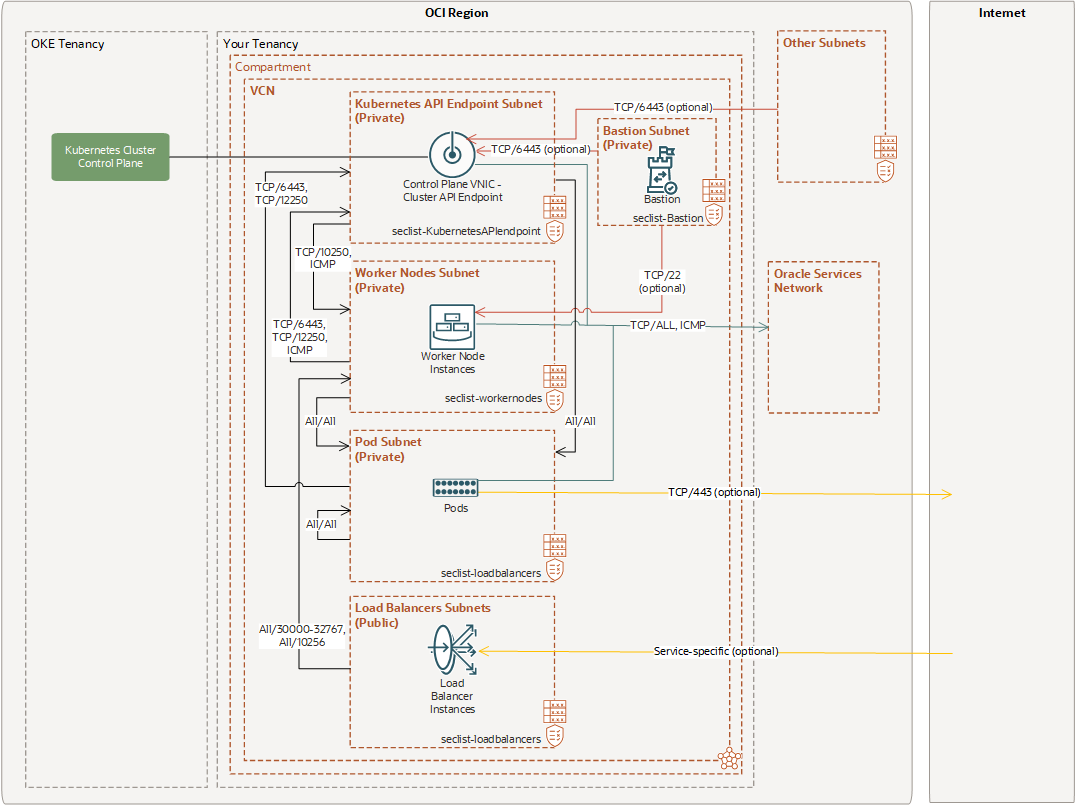

Exemple 4 : cluster avec le module d'extension CNI OCI, l'adresse d'API Kubernetes privée, les noeuds de processus actif privés et les équilibreurs de charge publics

Cet exemple part du principe que seuls les équilibreurs de charge sont accessibles directement à partir d'Internet. L'adresse d'API Kubernetes et les noeuds de processus actif sont accessibles au sein du réseau cloud virtuel.

Réseau cloud virtuel

| Ressource | Exemple |

|---|---|

| VCN |

|

| Passerelle Internet |

|

| Passerelle NAT |

|

| Passerelle de service |

|

| Options DHCP |

|

Sous-réseaux

| Ressource | Exemple |

|---|---|

| Sous-réseau privé pour l'adresse d'API Kubernetes |

Nom : KubernetesAPIendpoint, avec les propriétés suivantes :

|

| Sous-réseau privé pour les noeuds de processus actif |

Nom : workernodes, avec les propriétés suivantes :

|

| Sous-réseau privé pour les pods |

Nom : pods, avec les propriétés suivantes :

|

| Sous-réseau public pour les équilibreurs de charge de service |

Nom : loadbalancers, avec les propriétés suivantes :

|

| Sous-réseau privé pour Bastion |

Nom : bastion avec les propriétés suivantes :

|

Tables de routage

| Ressource | Exemple |

|---|---|

| Table de routage pour un sous-réseau d'adresse d'API Kubernetes privé |

Nom : routetable-KubernetesAPIendpoint, avec une règle de routage définie comme suit :

|

| Table de routage pour un sous-réseau de noeuds de processus actif privé |

Nom : routetable-workernodes, avec une règle de routage définie comme suit :

|

| Table de routage pour sous-réseau de pods privés |

Nom : routetable-pods, avec deux règles de routage définies comme suit :

|

| Table de routage pour un sous-réseau d'équilibreurs de charge public |

Nom : routetable-serviceloadbalancers, avec une règle de routage définie comme suit :

|

Règles de liste de sécurité pour un sous-réseau d'adresse d'API Kubernetes privé

La liste de sécurité seclist-KubernetesAPIendpoint contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat | Source | Protocole/Port de destination | Description |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/12250 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | TCP/6443 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | TCP/12250 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | CIDR du sous-réseau du bastion ou CIDR spécifique | TCP/6443 |

(Facultatif) Accès externe à l'adresse d'API Kubernetes.

|

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Tous les services <region> dans Oracle Services Network |

TCP/ALL | Autorisez l'adresse d'API Kubernetes à communiquer avec OKE. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/10250 | Autorisez l'adresse d'API Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Autoriser l'adresse d'API Kubernetes à communiquer avec les pods. |

Règles de liste de sécurité pour un sous-réseau de noeuds de processus actif privé

La liste de sécurité seclist-workernodes contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/10250 | Autorisez l'adresse d'API Kubernetes à communiquer avec les noeuds de processus actif. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | CIDR du sous-réseau du bastion ou CIDR spécifique | TCP/22 | (Facultatif) Autorise le trafic SSH entrant vers les noeuds gérés. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | CIDR de sous-réseau de l'équilibreur de charge | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Autoriser les noeuds de processus actif à accéder aux pods. |

| Avec conservation de statut | 0.0.0.0/0 | ICMP 3,4 | Repérage de chemin. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network | TCP/ALL | Autorise les noeuds de processus actif à communiquer avec OKE. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication entre le processus actif Kubernetes et l'adresse d'API Kubernetes. |

Règles de liste de sécurité pour un sous-réseau de pods privés

La liste de sécurité seclist-pods contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | ALL/ALL | Autoriser les noeuds de processus actif à accéder aux pods. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | ALL/ALL | Autoriser l'adresse d'API Kubernetes à communiquer avec les pods. |

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Permettre aux pods de communiquer avec d'autres pods. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.32.0/19 (CIDR de pods) | ALL/ALL | Permettre aux pods de communiquer avec d'autres pods. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network |

ICMP 3,4 |

Repérage de chemin. |

| Avec conservation de statut | Tous les services <region> dans Oracle Services Network |

TCP/ALL |

Autorisez les pods à communiquer avec les services OCI. |

| Avec conservation de statut | 0.0.0.0/0 |

TCP/443 |

(Facultatif) Autoriser les pods à communiquer avec Internet. |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/12250 | Communication d'adresse d'API de pod vers Kubernetes (lors de l'utilisation d'un réseau de pod natif VCN). |

Règles de liste de sécurité pour un sous-réseau d'équilibreurs de charge public

La liste de sécurité seclist-loadbalancers contient les règles entrantes et sortantes indiquées ici.

Règles entrantes :

| Etat : | Source | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut |

Spécifique à l'application (Internet ou CIDR spécifique) |

Spécifique à l'application (par exemple, TCP, UDP - 443, 8080) |

(Facultatif) Port et protocole de processus d'écoute d'équilibreur de charge. Personnalisez-le si nécessaire. |

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/300000-32767 | Ports de noeud d'équilibreur de charge vers noeuds de processus actif. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TOUT/10256 | Autorisez l'équilibreur de charge à communiquer avec kube-proxy sur les noeuds de processus actif. |

Règles de liste de sécurité pour un sous-réseau de bastions privé

La liste de sécurité seclist-Bastion contient les règles entrantes et sortantes indiquées ici.

Règles entrantes : aucune

Règles sortantes :

| Etat : | Destination | Protocole/Port de destination | Description : |

|---|---|---|---|

| Avec conservation de statut | 10.0.0.0/29 (CIDR de l'adresse d'API Kubernetes) | TCP/6443 |

(Facultatif) Autorisez le bastion à accéder à l'adresse d'API Kubernetes. |

| Avec conservation de statut | 10.0.1.0/24 (CIDR des noeuds de processus actif) | TCP/22 | (Facultatif) Autorise le trafic SSH vers les noeuds de processus actif. |