Gestion de l'authentification à plusieurs facteurs

Cette rubrique explique comment les utilisateurs peuvent gérer l'authentification à plusieurs éléments dans Oracle Cloud Infrastructure.

Stratégie IAM requise

Seul l'utilisateur peut activer l'authentification multifacteur pour son propre compte. Il peut également la désactiver. Les membres du groupe d'administrateurs peuvent désactiver l'authentification à plusieurs facteurs pour d'autres utilisateurs, mais ne peuvent pas l'activer.

A propos de l'authentification à plusieurs acteurs

L'authentification à plusieurs éléments est une méthode d'authentification qui exige l'utilisation de plusieurs éléments pour vérifier l'identité d'un utilisateur.

Lorsque l'authentification à plusieurs éléments est activée dans le service IAM, lorsqu'un utilisateur se connectera à Oracle Cloud Infrastructure, il sera invité à entrer son nom utilisateur et mot de passe, qui constituent le premier facteur (une informations qu'il connaît). L'utilisateur est ensuite invité à fournir un deuxième code de vérification à partir d'un appareil d'authentification à plusieurs facteurs inscrit, ce qui constitue le deuxième facteur (un élément dont il dispose). Les deux facteurs fonctionnent ensemble, renforçant ainsi la sécurité pour vérifier l'identité de l'utilisateur et effectuer le processus de connexion.

En général, l'authentification à plusieurs facteurs peut inclure deux éléments parmi les éléments suivants :

-

Une information que vous connaissez, comme un mot de passe.

-

Un élément dont vous disposez, comme un appareil.

-

Une partie de vous-même, comme votre empreinte digitale.

Le service IAM prend en charge l'authentification à deux facteurs à l'aide d'un mot de passe (premier facteur) et d'un appareil pouvant générer un Mot de passe à utilisation unique basé sur les temps (TOTP) (deuxième facteur).

Concepts généraux

Voici la liste des concepts de base que vous devez maîtriser.

- AUTHENTIFICATION MULTIFACTEURS (MFA)

- L'authentification à plusieurs éléments est une méthode d'authentification qui exige l'utilisation de plusieurs éléments pour vérifier l'identité d'un utilisateur. Un mot de passe (une information que vous connaissez) et un appareil (un élément dont vous disposez) sont des facteurs d'authentification.

- Application d'authentification

- Application que vous installez sur votre appareil mobile qui peut fournir des jetons sécurisés basés sur un logiciel pour la vérification d'identité. Oracle Mobile Authenticator et Google Authenticator sont des applications d'authentification. Pour activer l'authentification à plusieurs facteurs pour le service IAM, vous avez besoin d'un appareil sur qui une appli d'authentification est installée. Vous utilisez l'application pour inscrire votre appareil, puis utilisez la même application (sur le même appareil) pour générer un code secret à usage unique basé sur le temps chaque fois que vous vous connectez.

- Appareil mobile inscrit

- L'authentification multifacteurs est activée pour un utilisateur et un appareil spécifiques. La procédure d'activation de l'authentification à plusieurs facteurs pour un utilisateur inclut l'inscription de l'appareil mobile. Ce même appareil doit être utilisé pour générer le code secret à usage unique basé sur le temps lors de chaque connexion de l'utilisateur. Si l'appareil mobile inscrit devient indisponible, un administrateur doit désactiver l'authentification à plusieurs facteurs pour l'utilisateur afin qu'elle puisse être réactivée avec un nouvel appareil.

- Mot de passe à usage unique basé sur le temps (TOTP)

- Un mot de passe à usage unique basé sur le temps est un mot de passe (ou un code secret) généré par un algorithme qui calcule un mot de passe à usage unique à partir d'une clé secrète partagée et de l'heure actuelle, comme défini dans la norme RFC 6238. L'application d'authentification sur votre appareil mobile enregistré génère le TOTP que vous devez saisir à chaque connexion à Oracle Cloud Infrastructure.

Applications d'authentification prises en charge

Les applications d'authentification suivantes ont été testées avec le service Oracle Cloud Infrastructure IAM :

- Oracle Mobile Authenticator

- Google Authenticator

Vous les trouverez dans la banque d'applications de l'appareil mobile. Vous devez installer l'une de ces applications sur votre appareil mobile pour pouvoir activer l'authentification à plusieurs facteurs.

Utilisation de l'authentification à plusieurs facteurs

Gardez à l'esprit les points suivants lorsque vous activez l'authentification à plusieurs facteurs :

- Vous devez installer une application d'authentification prise en charge sur l'appareil mobile que vous souhaitez inscrire pour l'authentification à plusieurs facteurs.

- Chaque utilisateur doit activer l'authentification à plusieurs facteurs pour son propre compte à l'aide d'un appareil auquel il a accès chaque fois qu'il se connecte. Un administrateur ne peut pas activer l'authentification à plusieurs facteurs pour un autre utilisateur.

- Pour activer l'authentification à plusieurs facteurs, vous utilisez l'application d'authentification de votre appareil mobile pour scanner un QR Code généré par le service IAM et affiché dans la console. Le QR Code partage une clé secrète avec l'application pour qu'elle puisse générer des mots de passe à usage unique basés sur le temps pouvant être vérifiés par le service IAM.

- Un utilisateur ne peut inscrire qu'un seul appareil à utiliser pour l'authentification à plusieurs facteurs.

- Une fois que vous avez ajouter votre compte Oracle Cloud Infrastructure à votre application d'authentification, le nom du compte s'affiche dans l'application d'authentification en tant qu'Oracle <tenancy_name> - <username>.

Restriction de l'accès aux utilisateurs vérifiés par le biais de l'authentification à plusieurs facteurs uniquement

Vous pouvez restreindre l'accès aux ressources uniquement aux utilisateurs authentifiés via l'authentification par motde passe à utilisation unique basée sur les temps du service IAM. Vous configurez cette restriction dans la stratégie autorisant l'accès à la ressource.

Pour restreindre l'accès accordé par le biais d'une stratégie aux utilisateurs vérifiés via l'authentification à plusieurs facteurs uniquement, ajoutez la clause where suivante à la stratégie :

where request.user.mfaTotpVerified='true'Par exemple, supposons que votre société ait cette stratégie en place pour autoriser GroupA à gérer les instances :

allow group GroupA to manage instance-family in tenancyPour renforcer la sécurité, vous souhaitez garantir que seuls les utilisateurs vérifiés via l'authentification à plusieurs facteurs peuvent gérer les instances. Pour restreindre l'accès à ces utilisateurs uniquement, modifiez l'instruction de stratégie comme suit :

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'Avec cette stratégie, seuls les membres de GroupA s'étant connectés en saisissant leur mot de passe et le code secret à usage unique basé sur le temps généré par leur appareil mobile inscrit sont autorisés à accéder aux instances et à les gérer. Les utilisateurs qui n'ont pas activé l'authentification à plusieurs facteurs et qui se connectent en utilisant uniquement leur mot de passe ne pourront pas accéder à la gestion des instances.

Pour plus d'informations sur l'écriture de stratégies, reportez-vous à Syntaxe de stratégie.

Processus de connexion après l'activation de l'authentification à plusieurs facteurs

Une fois l'authentification à plusieurs facteurs activée, utilisez l'une des procédures suivantes afin de vous connecter à Oracle Cloud Infrastructure :

- Accédez à la page d'accès à la console.

-

Saisissez votre nom utilisateur et votre mot de passe Oracle Cloud Infrastructure, puis sélectionnez Connexion.

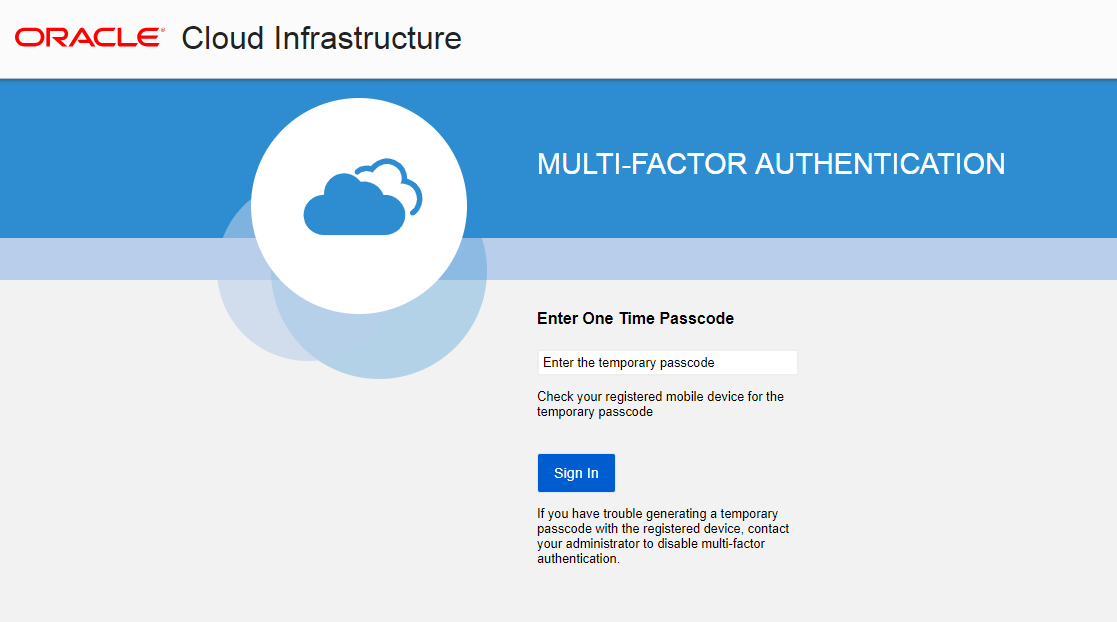

Une fois votre nom utilisateur et votre mot de passe authentifiés, vous avez fourni le premier facteur d'authentification. La page d'authentification secondaire s'affiche et vous invite à saisir un code secret à usage unique, comme illustré dans la capture d'écran suivante.

-

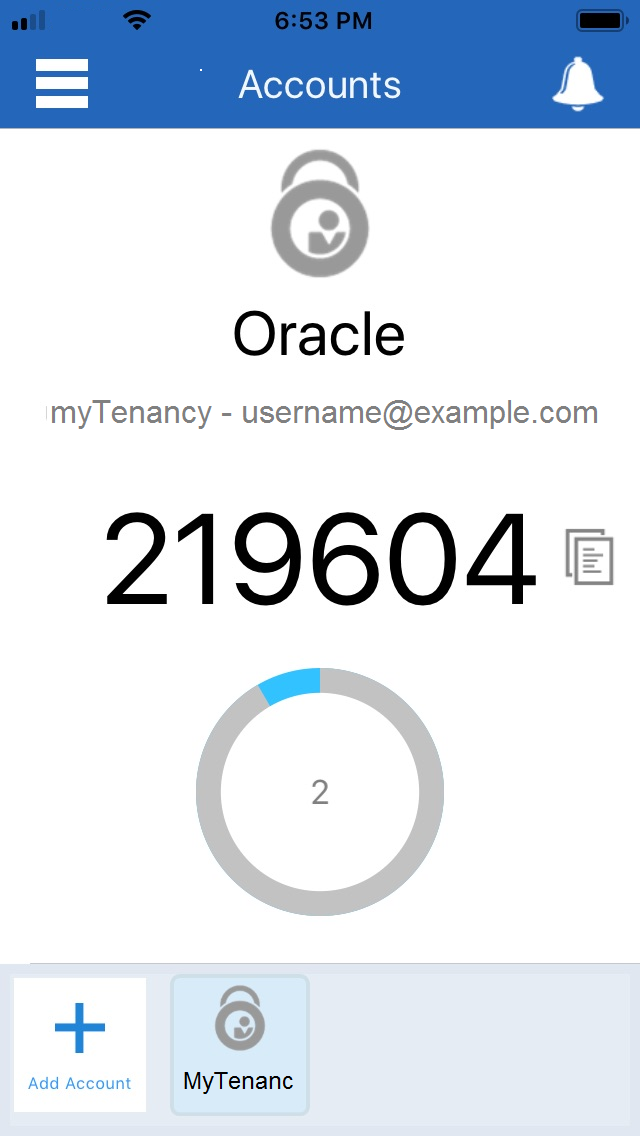

Ouvrez l'application d'authentification sur l'appareil mobile inscrit, puis ouvrez le compte de votre location Oracle Cloud Infrastructure. La capture d'écran suivante illustre un exemple avec Oracle Mobile Authenticator.

-

Saisissez le code secret affiché par votre application d'authentification (par exemple, 219604), puis sélectionnez Connexion.

Important : l'application d'authentification génère un nouveau code secret à usage unique basé sur le temps toutes les 30 secondes. Vous devez entrer le code pendant qu'il est encore valide. Si vous manquez la fenêtre de temps d'un code secret, vous pouvez saisir le code suivant qui est généré. Veillez simplement à entrer le code que votre application est en train d'afficher.

-

Pour vous connecter à l'aide de l'interface de ligne de commande, exécutez la commande suivante :

oci session authenticate --region US East (Ashburn)Une fenêtre de navigateur s'ouvre et vous êtes invité à utiliser le navigateur pour vous connecter.

Please switch to newly opened browser window to log in! -

Dans la fenêtre du navigateur, entrez votre nom utilisateur et votre mot de passe Oracle Cloud Infrastructure, puis sélectionnez Connexion.

Une fois votre nom utilisateur et votre mot de passe authentifiés, vous avez fourni le premier facteur d'authentification. La page d'authentification secondaire s'affiche et vous invite à saisir un code secret à usage unique, comme illustré dans la capture d'écran suivante.

-

Ouvrez l'application d'authentification sur l'appareil mobile inscrit, puis ouvrez le compte de votre location Oracle Cloud Infrastructure. La capture d'écran suivante illustre un exemple avec Oracle Mobile Authenticator.

-

Saisissez le code secret affiché par votre application d'authentification (par exemple, 219604), puis sélectionnez Connexion.

Important : l'application d'authentification génère un nouveau code secret à usage unique basé sur le temps toutes les 30 secondes. Vous devez entrer le code pendant qu'il est encore valide. Si vous manquez la fenêtre de temps d'un code secret, vous pouvez saisir le code suivant qui est généré. Veillez simplement à entrer le code que votre application est en train d'afficher.

Une fois que vous êtes authentifié, vous êtes invité à revenir à l'interface de ligne de commande et à saisir le nom d'un profil.

-

Dans l'interface de ligne de commande, saisissez le nom du profil.

Conseil

Pour plus d'informations sur l'utilisation de l'interface de ligne de commande, reportez-vous à Démarrage rapide et à Introduction à l'utilisation de l'interface de ligne de commande.

Procédure à suivre en cas de perte de l'appareil mobile inscrit

Si vous perdez l'appareil mobile inscrit, vous ne pourrez pasvous authentifier auprès d'Oracle Cloud Infrastructure via la console. Contactez l'administrateur afin de désactiver l'authentification multifacteur pour votre compte. Vous pouvez ensuite répéter le processus d'activation de l'authentification à plusieurs acteurs avec un nouvel appareil mobile.

Déblocage d'un utilisateur après l'échec de plusieurs tentatives de connexion

Si un utilisateur ne parvient pas à se connecter à la console 10 fois de suite, ses nouvelles tentatives de connexion sont automatiquement bloquées. Un administrateur peut débloquer l'utilisateur dans la console (reportez-vous à la procédure de déblocage d'un utilisateur) ou avec l'opération d'API UpdateUserState.

Désactivation de l'authentification à plusieurs facteurs

Chaque utilisateur peut désactiver l'authentification à plusieurs facteurs pour son propre compte. Un administrateur peut également la désactiver pour un autre utilisateur.

Ne désactivez pas l'authentification à plusieurs facteurs à moins que l'administrateur ne vous le demande.

Suppression d'appareils inactifs à TOTP pour l'authentification à plusieurs facteurs

Vous ne pouvez pas rechercher ni supprimer les appareils inactifs à TOTP pour l'authentification à plusieurs facteurs à partir de la console, mais vous pouvez utiliser les commandes de l'interface de ligne de commande OCI avec Cloud Shell à ces fins.

Un périphérique à TOTP pour l'authentification à plusieurs éléments peut être inactif lorsque l'authentification à plusieurs éléments est activée pour un utilisateur, que ce dernière a cliqué dessus, mais qu'il n'a pas réussi à authentifier l'appareil.

Utilisez les commandes mfa-totp-device, list et delete de l'interface de ligne de commande OCI pour identifier les appareils à TOTP d'un utilisateur pour l'authentification à plusieurs facteurs, puis supprimez l'appareil inactif.

Si plusieurs utilisateurs disposent d'appareils inactifs à TOTP pour l'authentification à plusieurs facteurs, effectuez cette tâche pour chaque utilisateur.

-

Reportez-vous à Cloud Shell.

-

Reportez-vous à mfa-totp-device commands dans la référence des commandes de l'interface de ligne de commande OCI.

Utilisation de la console

Utilisez les procédures suivantes afin de gérer l'authentification à plusieurs facteurs dans la console.

Prérequis : vous devez installer une application d'authentification prise en charge sur l'appareil mobile que vous souhaitez inscrire pour l'authentification à plusieurs facteurs.

- Dans le menu de navigation , sélectionnez le menu Profil

, puis sélectionnez Paramètres utilisateur.

, puis sélectionnez Paramètres utilisateur.Vos détails utilisateur sont affichés.

- Cliquez sur Activer l'authentification à plusieurs facteurs.

-

Scannez le QR Code affiché dans la boîte de dialogue avec l'application d'authentification de votre appareil mobile.

Remarque : si vous fermez le navigateur ou si celui-ci se bloque avant que vous ne puissiez saisir le code de vérification, vous devez générer un nouveau QR Code et le scanner avec l'application. Pour générer un nouveau QR Code, cliquez de nouveau sur le bouton Activer l'authentification à plusieurs facteurs.

- Dans le champ Code de vérification, entrez le code affiché par votre application d'authentification.

- Cliquez sur Activer.

L'appareil mobile est désormais inscrit auprès du service IAM et l'authentification à plusieurs facteurs activée pour votre compte. Chaque fois que vous vous connectez, vous êtes d'abord invité à saisir votre nom utilisateur et votre mot de passe. Après avoir fourni les informations d'identification correctes, vous êtes invité à entrer un mot de passe à usage unique basé sur le temps généré par l'application d'authentification sur votre appareil mobile inscrit. Vous devez disposer de l'appareil mobile inscrit à chaque connexion à Oracle Cloud Infrastructure.

-

Dans le menu de navigation , sélectionnez le menu Profil

, puis sélectionnez Paramètres utilisateur.

, puis sélectionnez Paramètres utilisateur.Vos détails utilisateur sont affichés.

- Sélectionnez Désactiver l'authentification à plusieurs variables.

- Confirmez l'opération lorsque vous y êtes invité.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Utilisateurs. La liste des utilisateurs de votre location s'affiche.

- Sélectionnez l'utilisateur à mettre à jour. Les détails de l'utilisateur sont affichés.

- Sélectionnez Désactiver l'authentification à plusieurs variables.

- Confirmez l'opération lorsque vous y êtes invité.

Utilisation de l'API

Pour plus d'autres informations sur l'utilisation de l'API et sur la signature des demandes, reportez-vous à ladocumentation relative aux API REST et aux informations d'identification de sécurité. Pour plus d'informations sur les kits SDK, reportez-vous à Kits SDK et interface de ligne de commande.

Les mises à jour ne sont pas immédiates dans toutes les régions

Vos ressources IAM résident dans votre région d'origine. Pour appliquer une stratégie à l'ensemble des régions, le service IAM réplique vos ressources dans chaque région. Chaque fois que vous créez ou modifiez une stratégie, un utilisateur ou un groupe, les modifications sont d'abord appliquées dans la région d'origine, puis propagées vers les autres régions. L'application des modifications à toutes les régions peut prendre plusieurs minutes.

Utilisez ces opérations d'API pour gérer les appareils d'authentification à plusieurs éléments :