Type d'octroi de code d'autorisation

Sélectionnez ce type d'octroi pour obtenir un numéro à l'aide d'un serveur d'autorisation faisant office d'intermédiaire entre l'application client et le propriétaire de ressource à l'aide de domaines d'identité.

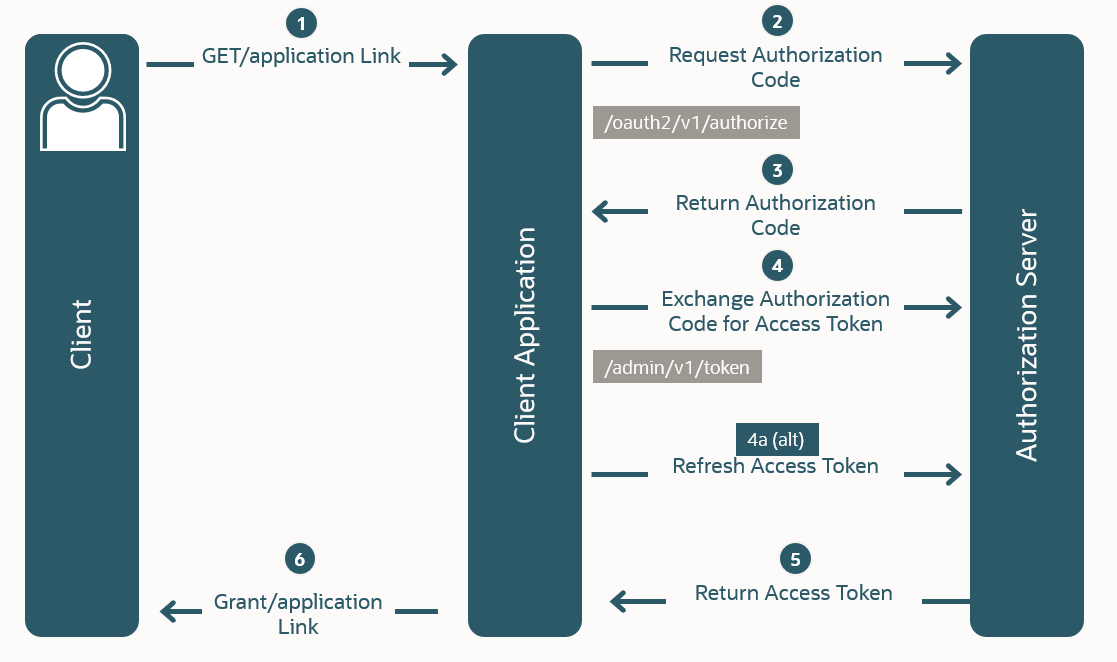

Le diagramme suivant présente le flux de type d'octroi de code d'autorisation.

Un utilisateur clique sur un lien dans une application client de serveur Web, demandant l'accès aux ressources protégées.

L'application client redirige le navigateur vers l'adresse d'autorisation

oauth2/v1/authorizeavec une demande de code d'autorisation.Le serveur d'autorisation renvoie un code d'autorisation à l'application client via une redirection de navigateur après que le propriétaire de la ressource a donné son consentement.

Le client échange ensuite le code d'autorisation avec un token d'accès, et souvent un token d'actualisation.

Le serveur d'autorisation renvoie le jeton d'accès à l'application client.

- L'application client utilise le jeton d'accès dans un appel d'API pour obtenir des données protégées.Remarque

Les informations d'identification du propriétaire de ressource ne sont jamais exposées au client.

| Fonction | Disponible |

|---|---|

| Requiert l'authentification client | Non |

| Le client doit connaître les informations d'identification utilisateur | Non |

| Interaction utilisateur via navigateur | Oui |

| Peut utiliser un fournisseur d'identités externe pour l'authentification | Oui |

| Le jeton d'actualisation est autorisé | Oui |

| Le jeton d'accès se trouve dans le contexte de l'utilisateur final | Oui |

Reportez-vous à un exemple Exemple de flux d'autorisation de type Code d'autorisation.

Exemple de flux d'autorisation de type d'octroi de code d'autorisation

Cet exemple de flux d'autorisation vous guide à travers une demande de connexion OpenID Connect à l'aide d'un code d'autorisation.

Ce flux est un flux OAuth à trois étapes, qui fait référence aux scénarios dans lesquels l'application appelle les API de domaine d'identité pour le compte des utilisateurs finaux et dans lesquels le consentement de l'utilisateur est parfois requis. Ce flux indique comment configurer l'accès avec connexion unique fédéré entre un domaine d'identité et une application personnalisée à l'aide de OAuth 2.0 et d'OpenID Connect.

Lorsque vous créez une application à l'aide du type d'octroi Code d'autorisation dans la console du domaine d'identité :

-

Indiquez le type d'application Trusted Application.

-

Sélectionnez le type de subvention Code autorisation.

-

Indiquez l'URI de réacheminement où les réponses aux demandes d'authentification sont envoyées.

-

Vous pouvez éventuellement sélectionner le type d'octroi Jeton d'actualisation pour renvoyer un jeton d'actualisation avec le jeton d'accès.

Pour plus d'informations sur le type d'octroi de code d'autorisation et un diagramme de flux d'autorisation, voir Type d'octroi de code d'autorisation.

Flux d'autorisation

-

Un utilisateur clique sur un lien dans l'application client du serveur Web (devis client), demandant l'accès aux ressources protégées.

-

L'application Customer Quotes redirige le navigateur vers l'adresse d'autorisation de domaine d'identité

(oauth2/v1/authorize)avec une demande de code d'autorisation.L'URL de la demande contient des paramètres de requête qui indiquent le type d'accès demandé.Remarque

Une valeur nonce est une chaîne aléatoire cryptographiquement forte que vous utilisez pour empêcher la réutilisation des réponses interceptées.Exemple de demande : client confidentiel/de confiance

GET https://<domainURL>/oauth2/v1/authorize?client_id=<client_id>&response_type=code&redirect_uri=<client-redirect-uri>&scope=openid&nonce=<nonce-value>&state=1234Exemple de demande : client confidentiel/de confiance incluant un jeton d'actualisation dans la demande

GET https://<domainURL>/oauth2/v1/authorize?client_id=<client-id&response_type=code&redirect_uri=<client-redirect-uri>&scope=openid%20<Resource Server Scope>%20offline_access&nonce=<nonce-value>&state=1234Exemple de demande : client public

GET https://<domainURL>/oauth2/v1/authorize?client_id=<client_id>&response_type=id_token&redirect_uri=<client-redirect-uri>&scope=openid&nonce=<nonce-value>&state=1234Exemple de demande utilisant PKCE

GET https://<domainURL>/oauth2/v1/authorize?client_id=<client_id>&response_type=code&redirect_uri=<client-redirect-uri>&scope=openid&nonce=<nonce-value>&state=1234&code_challenge=<code-challenge>&code_challenge_method=<plain|S256>' -

Le domaine d'identité reçoit la demande et identifie que l'application Customer Quotes (identifiée par son

client_id) demande un code d'autorisation pour obtenir plus d'informations sur le propriétaire de la ressource (portéeopenid).) -

Si l'utilisateur n'est pas déjà connecté, IAM demande à l'utilisateur de s'authentifier. IAM vérifie les informations d'identification de l'utilisateur.

-

Si la connexion réussit, IAM redirige le navigateur vers l'application Customer Quotes avec un code d'autorisation.Remarque

Si l'utilisateur ne s'authentifie pas, une erreur est renvoyée au lieu du code d'autorisation. -

L'application Customer Quotes extrait le code d'autorisation et demande à un domaine d'identité d'échanger le code d'autorisation pour un jeton d'accès.

Exemple de demande : Client confidentiel/de confiance

curl -i -H 'Authorization: Basic <base64-clientid-secret>' -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=authorization_code&code=<authz-code>'Exemple de demande : client public

curl -i -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=authorization_code&code=<authz-code>&redirect_uri=<client-redirect-uri>&client_id=<client-id>'Exemple de demande utilisant PKCE

curl -i -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=authorization_code&code=<authz-cod>e&redirect_uri=<client-redirect-uri>&client_id=<client-id>&code_verifier=<code-verifier>'Exemple de demande avec mTLS

Pour savoir comment obtenir le fichier

secureDomainURL, reportez-vous à Types d'octroi d'accès.curl -v \ --cert cert.crt \ --key key.key \ --cacert ca.crt \ --location '<secureDomainURL>/oauth2/v1/token' \ --header 'Authorization: Basic <base64Encoded clientid:secret>' --header 'Content-Type: application/x-www-form-urlencoded' \ --data-urlencode 'grant_type=client_credentials' \ --data-urlencode 'client_id=<client-id>' \ --data-urlencode 'scope=urn:opc:idm:_myscopes_' -

IAM valide les données d'octroi et d'utilisateur associées au code (

client_id, client_secret, et le code d'autorisation). -

Un jeton d'accès et un jeton d'identité sont renvoyés. Le jeton d'accès contient des informations sur les portées que l'application de devis client peut demander pour le compte de l'utilisateur. L'application peut utiliser ce jeton lors de la demande d'API pour le compte de l'utilisateur.

Le jeton d'identité est extrait uniquement lorsque vous demandez la portée

openid. Ce jeton contient des informations d'identification sur l'utilisateur et est utilisé pour l'authentification fédérée. -

L'application Customer Quotes traite

id_token, puis extrait les informations de l'utilisateur renvoyées à partir d'IAM. -

Devis client affiche la page d'accueil qui contient des informations sur l'utilisateur.