Pourquoi intégrer vos applications ?

L'intégration de vos applications permet aux utilisateurs de se connecter facilement à l'aide de l'accès avec connexion unique et vous offre un emplacement central pour gérer leurs autorisations. L'intégration d'applications consiste à sécuriser les utilisateurs, à protéger les ressources au sein des applications et à permettre aux utilisateurs d'accéder à vos applications via l'accès avec connexion unique (SSO). L'intégration de vos applications à IAM offre à l'utilisateur une expérience fluide. Grâce à SSO, l'utilisateur n'a pas à mémoriser des ID et mots de passe différents pour chaque application. Lorsque vos applications sont intégrées à IAM, votre charge d'administration est considérablement réduite car vous pouvez gérer les stratégies et les utilisateurs de vos applications à partir d'un emplacement centralisé. Du point de vue de la conformité, IAM vous fournit un emplacement unique de gestion de l'accès dont disposent les utilisateurs à vos applications.

Dans le cadre de l'intégration d'application, IAM peut être utilisé soit en tant que fournisseur d'identités, soit en tant que fournisseur de services pour les applications. Un fournisseur d'identités, également appelé fournisseur d'assertion d'identité, fournit des identificateurs pour les utilisateurs qui veulent interagir avec IAM à l'aide d'un site Web externe à IAM. Un fournisseur de services est un site Web hébergeant des applications. Vous pouvez activer un fournisseur d'identités et définir des fournisseurs de services. Les utilisateurs peuvent ensuite accéder aux applications hébergées par les fournisseurs de services directement à partir du fournisseur d'identités.

Par exemple, un site Web peut autoriser les utilisateurs à se connecter à IAM avec leurs informations d'identification Google. Google agit en tant que fournisseur d'identités et IAM en tant que fournisseur de services. Google vérifie que l'utilisateur est un utilisateur autorisé et renvoie des informations à IAM (par exemple, le nom utilisateur et l'adresse électronique de l'utilisateur, s'ils sont différents).

Certaines applications peuvent nécessiter l'existence d'un compte utilisateur dans leur banque d'identités locale pour que l'utilisateur puisse se connecter et accéder à ces applications.

Lorsque les utilisateurs ne sont pas créés dans IAM ou importés dans IAM à partir d'un fichier plat, ils doivent être synchronisés à partir d'une source faisant autorité, telle qu'une application RH ou un annuaire LDAP d'entreprise. Dans ce scénario, la source faisant autorité et l'application doivent être intégrées à IAM à des fins de provisionnement et de synchronisation.

Quelle méthode d'intégration utiliser ?

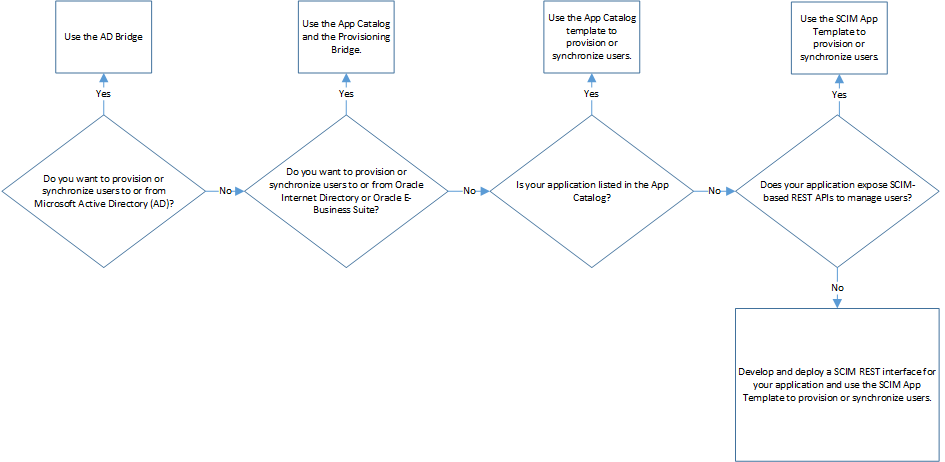

Utilisez l'organigramme suivant afin de déterminer la méthode à utiliser pour intégrer votre application à IAM.

Dans cet organigramme, vous pouvez découvrir la méthode à utiliser pour intégrer votre application à Oracle Identity Cloud Service. Voulez-vous synchroniser les utilisateurs vers ou à partir de Microsoft Active Directory (AD) ? Si la réponse est oui, utilisez le pont AD. Si la réponse est non, voulez-vous synchroniser les utilisateurs à partir d'un annuaire LDAP tel qu'Oracle Internet Directory ? Si la réponse est oui, utilisez le catalogue d'applications et le pont de provisionnement. Si la réponse est non, votre application est-elle répertoriée dans le catalogue d'applications ? Si la réponse est oui, utilisez le modèle de catalogue d'applications pour provisionner ou synchroniser les utilisateurs. Si la réponse est non, votre application expose-t-elle des API REST basées sur SCIM pour gérer les utilisateurs ? Si la réponse est oui, utilisez l'un des modèles SCIM génériques pour provisionner ou synchroniser les utilisateurs. Si la réponse est non, développez et déployez une interface REST SCIM pour votre application, et utilisez le modèle d'application SCIM pour provisionner ou synchroniser les utilisateurs.

Les scénarios suivants vont vous aider à comprendre cet organigramme à des fins de synchronisation et de provisionnement :

Scénarios pour la synchronisation des utilisateurs

L'un des scénarios suivants peut s'appliquer lors de la synchronisation d'utilisateurs et de groupes à partir de sources faisant autorité :

Application RH en tant que source faisant autorité

Lorsqu'une société embauche un employé, un représentant RH ajoute directement les informations de cet employé dans l'application RH. L'application RH contient des informations sur l'utilisateur, telles que son prénom, son nom, sa fonction et son lieu de travail. Ces informations sont utilisées afin de créer un compte pour l'utilisateur et lui affecter des applications. Dans ce scénario, vous voulez synchroniser le compte utilisateur avec IAM à partir de l'application RH.

IAM prend en charge l'intégration à l'application RH à l'aide du catalogue d'applications. Si votre application n'est pas répertoriée dans le catalogue d'applications, vous pouvez créer votre propre connecteur ou utiliser le modèle d'application SCIM générique. Ce modèle facilite la configuration de votre application personnalisée lorsque les API SCIM sont exposées. Si votre application n'expose pas les API SCIM, vous pouvez développer une passerelle SCIM personnalisée qui va servir d'interface entre IAM et votre application.

Annuaire LDAP d'entreprise en tant que source faisant autorité

Certains clients stockent les utilisateurs et les groupes dans un annuaire LDAP tel que Microsoft Active Directory (AD) ou Oracle Internet Directory. Ces utilisateurs et groupes peuvent s'authentifier dans IAM à l'aide de SSO. A cette fin, les utilisateurs et les groupes doivent d'abord être synchronisés à partir de LDAP avec IAM. Pour ce faire, utilisez le pont Microsoft Active Directory (pour AD) ou le pont de provisionnement (pour Oracle Internet Directory).

Scénario de provisionnement des utilisateurs

IAM permet d'utiliser des modèles d'application pour provisionner les utilisateurs dans les applications. Dans le catalogue d'applications, vous trouverez la liste des modèles d'application qui prennent en charge le provisionnement. Ces modèles permettent d'intégrer rapidement ces applications à IAM. Si votre application n'est pas répertoriée dans le catalogue d'applications, utilisez le modèle d'application SCIM générique.

Maintenant que vous savez comment utiliser l'organigramme afin de sélectionner une méthode d'intégration de votre application à IAM à des fins de provisionnement et de synchronisation, nous allons entrer dans le détail de chaque type d'intégration.

Intégration d'IAM à des applications à partir du catalogue d'applications

Cette section fournit des réponses aux questions suivantes afin de vous aider à comprendre comment utiliser le catalogue d'applications pour intégrer IAM à des applications Software-as-a-Service (SaaS) :

Rubriques :

Pourquoi procéder à l'intégration aux applications SaaS ?

Ces dernières années, les clients migrent leur système de gestion des accès d'un environnement sur site vers le cloud. Ce changement implique le transfert de leurs ressources (comme leurs applications sur site) vers le cloud. En raison de la prolifération des applications SaaS cloud sur le marché, IAM doit pouvoir s'intégrer à ces applications. IAM propose des intégrations prêtes à l'emploi pour des milliers d'applications SaaS. Lorsqu'une intégration prédéfinie n'est pas disponible pour une application SaaS, IAM fournit des ensembles d'outils SAML et SCIM qui permettent aux clients de procéder à l'intégration. En intégrant vos applications SaaS à IAM, vous disposez d'un emplacement central où vous pouvez gérer non seulement vos applications, mais aussi l'accès dont disposent vos utilisateurs à ces applications.

Qu'est-ce que le catalogue d'applications ?

Le catalogue d'applications est un ensemble de modèles d'application partiellement configurés pour des milliers d'applications SaaS, telles qu'Amazon Web Services et la suite Google. Servez-vous de ces modèles pour configurer l'application, l'accès avec connexion unique et le provisionnement. Oracle crée et tient à jour le catalogue d'applications pour vous, et fournit des instructions détaillées pour vous aider à configurer vos applications.

Quels sont les avantages de l'utilisation du catalogue d'applications ?

Le catalogue d'applications propose des intégrations prêtes à l'emploi pour des milliers d'applications SaaS. Lorsqu'une application est disponible dans le catalogue d'applications, la plupart des métadonnées dont IAM a besoin pour l'intégration à l'application existent déjà. Vous n'avez donc pas besoin de les définir. La configuration de la plupart des applications pour intégration à IAM prend moins de cinq minutes. Il vous suffit d'accéder au catalogue d'applications, de rechercher une application, de créer une instance de l'application et de fournir les détails de connectivité requis par IAM pour communiquer avec elle. Lors de la configuration des applications, IAM propose des assistants guidés pour vous aider à aller plus loin dans la configuration. Vous bénéficiez ainsi d'une approche cohérente lors de l'utilisation du catalogue d'applications pour intégrer vos applications à IAM.

Utilisation de ponts pour intégrer IAM à des applications sur site

Cette section fournit des réponses aux questions suivantes afin de vous aider à comprendre comment utiliser des ponts pour intégrer IAM à des applications sur site, comme Microsoft Active Directory (AD), un annuaire LDAP d'entreprise (tel qu'Oracle Internet Directory) ou une application métier (comme Oracle E-Business Suite) permettant de gérer et d'automatiser vos processus métier :

Rubriques :

Pourquoi utiliser des ponts pour intégrer IAM aux applications sur site ?

La plupart des clients utilisent Microsoft Active Directory (AD) comme service d'annuaire central. Ces clients utilisent également AD comme répertoire réseau. Ce répertoire est le point auquel tous leurs postes de travail sont connectés et sur lequel ils gèrent leurs utilisateurs.

Outre AD, les clients recourent aux éléments suivants ::

- Un annuaire LDAP d'entreprise pour centraliser toutes leurs identités utilisateur. Ainsi, un client utilise AD pour gérer ses employés, mais dans l'annuaire LDAP centralisé, il gère ses partenaires, ses destinataires et tout autre utilisateur avec lequel il entretient des relations.

- Des applications métier pour gérer et automatiser les processus au sein de la société. Ces processus sont les processus de gestion de la relation client (CRM), de planification des ressources d'entreprise (ERP) et de gestion de la chaîne d'approvisionnement (SCM).

Pour ces raisons, il est essentiel qu'IAM puisse s'intégrer à AD, à LDAP d'entreprise (par exemple, Oracle Internet Directory) et à l'application métier sur site (par exemple, Oracle E-Business Suite) pour gérer et automatiser les processus CRM, ERP, SCM et autres processus métier du client.

Quels sont les types d'intégration d'application sur site ?

A l'aide d'IAM, les clients peuvent contrôler le moment auquel migrer leurs applications basées sur un annuaire vers le cloud. Entretemps, ils peuvent utiliser l'un des éléments suivants :

-

Pont AD : ce pont fournit un lien entre votre structure d'annuaire d'entreprise AD et IAM. IAM peut se synchroniser avec cette structure d'annuaire de sorte que tous les enregistrements d'utilisateur ou de groupe mis à jour, nouveaux ou supprimés soient transférés vers IAM. Toutes les minutes, le pont interroge AD pour détecter les modifications apportées à ces enregistrements et inclut ces modifications dans IAM. Par conséquent, si un utilisateur est supprimé dans AD, cette modification est propagée dans IAM. Pour cette raison, l'état de chaque enregistrement est synchronisé entre AD et IAM. Une fois l'utilisateur synchronisé à partir de Microsoft Active Directory avec IAM, si vous activez ou désactivez un utilisateur, modifiez les valeurs d'attribut de l'utilisateur ou modifiez les appartenances à des groupes pour l'utilisateur dans IAM, ces modifications sont propagées vers Microsoft Active Directory via le pont AD. Reportez-vous à Configuration d'un pont Microsoft Active Directory (AD).

-

Pont de provisionnement : ce pont fournit un lien entre votre application métier d'entreprise LDAP ou sur site (comme Oracle Internet Directory ou Oracle E-Business Suite) et IAM. Via la synchronisation, les données de compte créées et mises à jour directement dans l'annuaire LDAP ou l'application métier sont extraites vers IAM, et stockées pour les utilisateurs et groupes IAM correspondants. Toute modification apportée à ces enregistrements est transférée à IAM. Par conséquent, l'état de chaque enregistrement est synchronisé entre l'annuaire LDAP ou l'application métier et IAM.

Une fois les utilisateurs synchronisés à partir de l'application métier sur site avec IAM, vous pouvez également utiliser le pont de provisionnement pour provisionner les utilisateurs dans l'application. Le provisionnement permet d'utiliser IAM pour gérer le cycle de vie des utilisateurs dans l'application. Cela inclut la création, la modification, la désactivation, l'activation et la suppression d'utilisateurs et de leurs profils dans l'application. Toutes les modifications que vous apportez aux utilisateurs ou à leurs profils dans IAM sont propagées vers l'application métier via le pont de provisionnement. Reportez-vous à Gestion des ponts de provisionnement.