Gestion des stratégies de connexion

Utilisez les rubriques de cette section pour décrire comment créer, activer, mettre à jour, désactiver et supprimer des stratégies de connexion pour un domaine d'identité.

- A propos des stratégies de connexion et des règles de connexion

- Stratégie ou rôle requis

- Liste des stratégies de connexion

- Création d'une stratégie de connexion

- Activation d'une stratégie de connexion

- Mise à jour d'une stratégie de connexion

- Désactivation d'une stratégie de connexion

- Suppression d'une stratégie de connexion

A propos des stratégies de connexion et des règles de connexion

Une stratégie de connexion utilise des règles de connexion pour définir des critères qui déterminent si un utilisateur doit être autorisé à se connecter à un domaine d'identité ou à une application.

Tous les domaines d'identité sont fournis avec une stratégie de connexion par défaut. Si votre domaine d'identité a été préconfiguré avec la stratégie de connexion à la stratégie de sécurité pour la console OCI, nous vous recommandons d'utiliser cette stratégie. Vous pouvez ajouter des stratégies de connexion supplémentaires si nécessaire. L'ordre d'évaluation des règles doit être défini par ordre de priorité pour une stratégie de connexions.

Stratégie de connexion par défaut

Tous les domaines d'identité incluent une stratégie de connexion par défaut active qui contient une règle de connexion par défaut.

Par défaut, cette règle de connexion par défaut permet aux utilisateurs de se connecter au domaine d'identité avec un nom utilisateur et un mot de passe. Vous pouvez étoffer cette stratégie en y ajoutant d'autres règles de connexions. En ajoutant ces règles, vous pouvez empêcher certains de vos utilisateurs de se connecter au domaine d'identité. Vous pouvez également les autoriser à se connecter, mais leur demander un facteur supplémentaire pour accéder aux ressources protégées par le domaine d'identité, comme la console Oracle Cloud Infrastructure.

Par exemple, vous pouvez créer deux règles de connexion pour la stratégie de connexion par défaut. La première règle empêche les utilisateurs de se reconnecter au domaine d'identité s'ils utilisent une adresse IP comprise dans la plage d'un périmètre réseau nommé : Périmètres réseau refusés. La seconde règle exige que l'utilisateur appartenant à un groupe particulier (par exemple, le groupe de développeurs UA) soit invité à saisir un second facteur, dans le cadre du traitement de vérification en 2 étapes, nommé groupe de développeurs UA. Tous les autres utilisateurs peuvent se connecter sans second facteur requis.

Pour la règle de connexion par défaut, ne définissez jamais l'accès pour tous les utilisateurs à refuser. Si les utilisateurs ne répondent pas aux critères des autres règles que vous définissez pour leur permettre de se connecter au domaine d'identité, ils ne peuvent pas accéder aux ressources protégées par le domaine d'identité. Par ailleurs, configurez le domaine d'identité de sorte qu'il évalue cette règle de connexion en dernier car, par défaut, elle autorise tous les utilisateurs à se connecter au domaine d'identité.

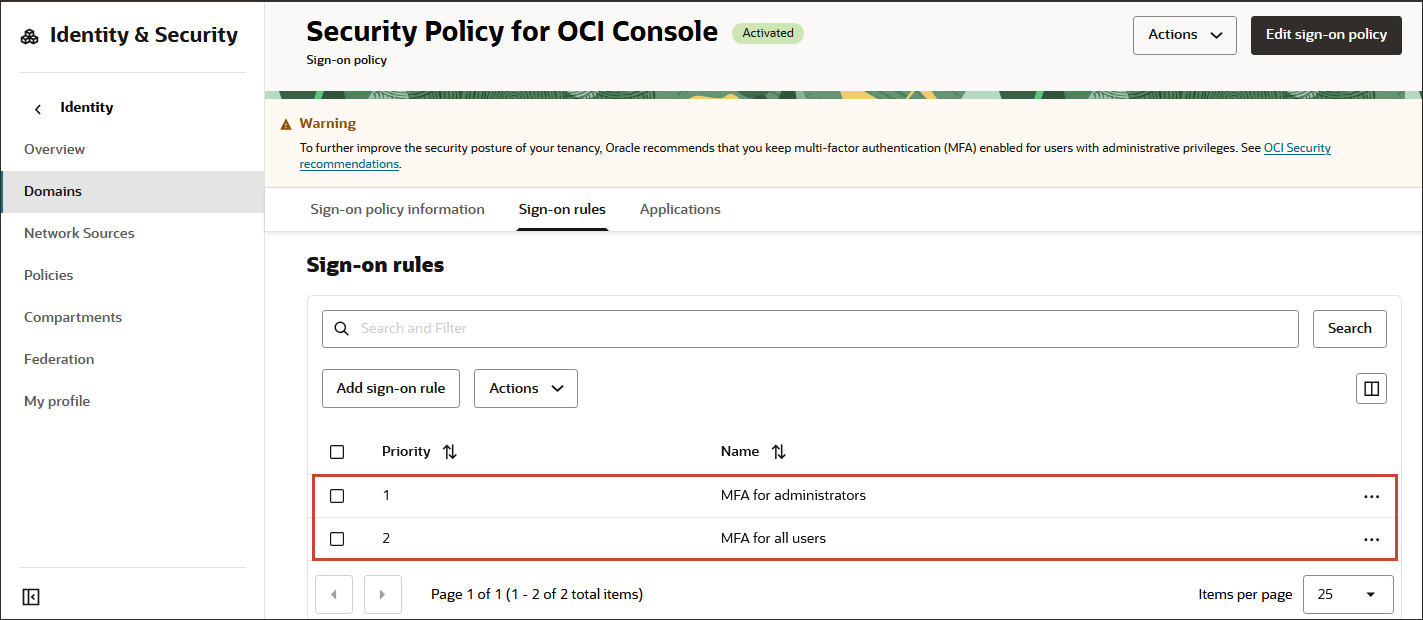

Stratégie de connexion "Stratégie de sécurité pour la console OCI"

La stratégie de connexion à la stratégie de sécurité pour la console OCI est activée par défaut et préconfigurée avec les meilleures pratiques de sécurité Oracle.

- Les facteurs suivants requis pour cette stratégie de connexion sont déjà activés : Code secret d'application mobile, Notification d'application mobile, Code de contournement et authentificateur FIDO (Fast ID Online).

- L'application Console OCI a été ajoutée à la stratégie.

- La stratégie de connexion est fournie avec deux règles de connexion actives :

- authentification à plusieurs facteurs pour les administrateurs : la règle est la première dans l'ordre de priorité. Cette règle préconfigurée exige que tous les utilisateurs du groupe Administrateurs et tous les utilisateurs ayant un rôle d'administrateur doivent s'inscrire à l'authentification à plusieurs facteurs et fournir un facteur supplémentaire chaque fois qu'ils se connectent. Remarque

Vous pouvez enlever cette règle et utiliser la règle d'authentification à plusieurs facteurs pour tous les utilisateurs pour exiger que tous les utilisateurs (y compris les administrateurs) s'inscrivent à l'authentification à plusieurs facteurs. Vous pouvez également laisser cette règle en place et tous les utilisateurs (y compris les administrateurs) devront toujours s'inscrire à l'authentification à plusieurs facteurs lorsque la règle d'authentification à plusieurs facteurs pour tous les utilisateurs sera évaluée. - authentification à plusieurs facteurs pour tous les utilisateurs : la règle est la deuxième par ordre de priorité. Cette règle préconfigurée exige que tous les utilisateurs s'inscrivent à l'authentification à plusieurs facteurs et qu'ils fournissent un facteur supplémentaire à chaque connexion.Remarque

Si vous ne voulez pas exiger l'authentification à plusieurs facteurs pour tous les utilisateurs à l'heure actuelle, vous pouvez rendre cette règle facultative et les utilisateurs auront la possibilité de s'inscrire à l'authentification à plusieurs facteurs. Vous pouvez également enlever cette règle et conserver l'authentification à plusieurs facteurs pour les administrateurs afin que seuls les administrateurs doivent s'inscrire à l'authentification à plusieurs facteurs.

- authentification à plusieurs facteurs pour les administrateurs : la règle est la première dans l'ordre de priorité. Cette règle préconfigurée exige que tous les utilisateurs du groupe Administrateurs et tous les utilisateurs ayant un rôle d'administrateur doivent s'inscrire à l'authentification à plusieurs facteurs et fournir un facteur supplémentaire chaque fois qu'ils se connectent.

Quelle que soit la règle que vous décidez de conserver, excluez au moins un administrateur de la règle. Si vous conservez les deux règles, modifiez-les. Pour savoir comment exclure des utilisateurs d'une règle de connexion, reportez-vous à Création d'une stratégie de connexion.

Pour configurer l'authentification à plusieurs facteurs à l'aide de la stratégie de connexion à la stratégie de sécurité pour la console OCI, reportez-vous aux meilleures pratiques dans Domaines d'identité avec la stratégie de connexion à la console OCI.

Stratégies de connexion supplémentaires

Vous pouvez créer des stratégies de connexion et les associer à des applications spécifiques. Lorsqu'un utilisateur se sert de l'une de ces applications pour tenter de se connecter au domaine d'identité, ce dernier vérifie si des stratégies de connexion sont associées à l'application. Si tel est le cas, le domaine d'identité évalue les critères des règles de connexion affectées à la stratégie. S'il n'existe aucune stratégie de connexions pour l'application, la stratégie de connexions par défaut est évaluée.

Priorité des règles de connexion pour une stratégie

Etant donné que vous pouvez définir plusieurs règles de connexion pour une stratégie de connexion, le domaine d'identité doit connaître l'ordre d'évaluation des règles. Pour ce faire, vous pouvez définir la priorité des règles.

A l'aide des règles de connexion de l'exemple de stratégie de connexion par défaut ci-dessus, vous pouvez d'abord évaluer la règle de connexion Périmètres réseau refusés et ensuite évaluer la règle de connexion Groupe de développeursUA. Si un utilisateur répond aux critères de la règle d'ouverture de session des périmètres réseau refusés (c'est-à-dire, que l'adresse IP utilisée pour tenter de s'identifier au domaine d'identité est comprise dans la plage d'adresses IP que vous venez de définir dans le périmètre réseau), l'utilisateur n'est pas en mesure d'accéder aux ressources protégées par ce domaine d'identité. Si l'utilisateur ne répond pas aux critères de cette règle, la règle à la priorité suivante la plus élevée est évaluée. Dans cet exemple, il s'agit de la règle du groupe de développeurs UA. Si l'utilisateur est membre du groupe UA Developers, il doit soumettre un facteur supplémentaire pour se connecter au domaine d'identité. Si l'utilisateur n'est pas membre du groupe de développeurs UA, la règle à la priorité la plus élevée suivante est évaluée. Dans cet exemple, il s'agit de la règle de connexion par défaut. Puisque cette règle autorise par défaut tous les utilisateurs à se connecter au domaine d'identité, l'utilisateur peut se connecter sans être invité à soumettre un second facteur.

Stratégie ou rôle requis

Stratégie ou rôle requis

- Etre membre du groupe d'administrateurs

- Disposer du rôle d'administrateur de domaine d'identité, d'administrateur de sécurité ou d'administrateur d'application

- Etre membre d'un groupe disposant des droits d'accès

manage identity-domains

Pour en savoir plus sur les stratégies et les rôles, reportez-vous à la section Groupe d'administrateurs, stratégie et rôles d'administrateur, à Présentation du rôle d'administrateur et à la présentation des stratégies IAM.