Journaux et groupes de journaux

Utilisez Oracle Cloud Infrastructure Logging pour gérer les journaux et les groupes de journaux.

Les journaux contiennent des informations de diagnostic essentielles à propos de l'accès aux ressources et de leurs performances. Vous pouvez activer la journalisation sur les ressources prises en charge. Pour afficher la liste des ressources prises en charge regroupées par service, reportez-vous à Services pris en charge.

Les groupes de journaux sont des conteneurs logiques permettant d'organiser les journaux. Les journaux doivent toujours se trouver dans des groupes de journaux. Vous devez créer un groupe de journaux pour activer un journal.

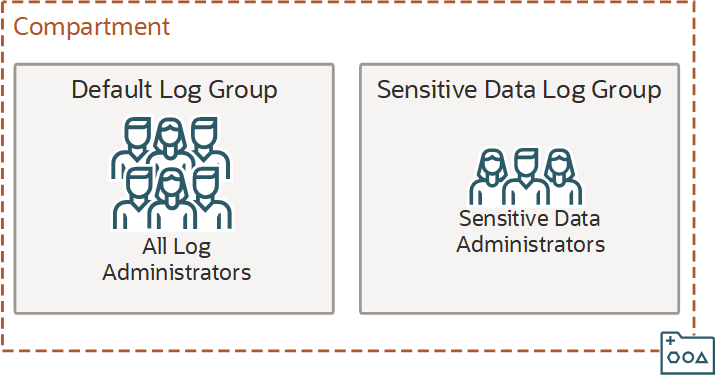

Utilisez des groupes de journaux pour limiter l'accès aux journaux sensibles avec la stratégie IAM. Avec les groupes de journaux, vous n'avez pas besoin de vous appuyer sur des hiérarchies de compartiment complexes pour sécuriser vos journaux. Par exemple, supposons que le groupe de journaux par défaut dans un même compartiment est l'emplacement où vous stockez les journaux pour l'ensemble de la location. Vous accordez l'accès au compartiment aux administrateurs de journaux avec la stratégie IAM, comme vous le feriez en temps normal. Toutefois, supposons que certains projets contiennent des informations d'identification personnelle et que seul un groupe donné d'administrateurs de journaux peut consulter ces journaux. Les groupes de journaux vous permettent de placer les journaux contenant des informations personnelles dans un groupe de journaux distinct, puis d'utiliser la stratégie IAM pour en limiter l'accès afin que seul un ensemble sélectionné d'administrateurs de journaux dispose d'un accès élevé.

Stratégie IAM requise

Pour utiliser Oracle Cloud Infrastructure, un administrateur doit être membre d'un groupe auquel un administrateur de location a accordé un accès de sécurité dans une stratégie . Cet accès est requis, que vous utilisiez la console ou l'API REST avec un kit SDK, une interface de ligne de commande ou un autre outil. Si un message vous informe que vous n'avez pas d'autorisation ou que vous n'êtes pas autorisé, vérifiez auprès de l'utilisateur le type d'accès qui vous est accordé et le compartiment dans lequel vous travaillez.

Administrateurs : pour découvrir des exemples de stratégie propres aux journaux et aux groupes de journaux, reportez-vous à Droits d'accès requis pour utiliser les journaux et les groupes de journaux.

Si vous ne connaissez pas les stratégies, reportez-vous à Gestion des domaines d'identité et à Stratégies courantes. Afin d'en savoir plus sur l'écriture de stratégies pour Logging, reportez-vous à Détails relatifs à Logging.

Droits d'accès requis pour utiliser les journaux et les groupes de journaux

Pour activer les journaux de service dans une ressource, l'utilisateur doit disposer de l'accès manage sur le groupe de journaux afin d'accéder à la ressource. En général, l'accès permettant à l'utilisateur d'inspecter les ressources est suffisant. Vérifiez cependant la marche à suivre pour des ressources spécifiques. L'accès en inspection permet de mettre à jour la ressource et les droits d'accès pour le groupe de journaux qui contient le journal.

Les journaux et les groupes de journaux utilisent le type de ressource log-group, mais pour rechercher le contenu des journaux, vous devez en utiliser un autre.

Afin de gérer des groupes ou des objets, utilisez des verbes pour les groupes de journaux :

Allow group A to use log-groups in compartment C

Allow group B to manage log-groups in compartment C

Allow group D to read log-groups in compartment CLes utilisateurs du groupe A peuvent ainsi créer, mettre à jour ou supprimer des groupes de journaux et des objets de journal dans le compartiment C.

Trois types d'accès différents sont nécessaires :

- Accès permettant d'effectuer des opérations sur les configurations

- Accès permettant d'effectuer des opérations sur les groupes de journaux

- Examen des fonctionnalités des groupes ou groupes dynamiques

Allow group B to use unified-configuration in compartment XCette stratégie permet aux utilisateurs du compartiment B de créer, mettre à jour ou supprimer des configurations dans le compartiment X.

log-groups :Allow group B to use log-groups in compartment XAllow group B {IDENTITY_DYNAMIC_GROUP_INSPECT} in tenancy / Allow group B {IDENTITY_GROUP_INSPECT} in tenancylog-content contrôle ce droit d'accès (où X correspond au compartiment dans lequel se trouvent les configurations) :Allow dynamic-group production-fleet to use log-content in compartment XAllow group Searchers to read log-content in compartment XPour autoriser un groupe à lire le contenu des journaux indexés, procédez comme suit :

allow group GroupA to read log-groups in tenancy

allow group GroupA to read log-content in tenancyDans ces exemples, les instructions de stratégie utilisent GroupA comme nom de groupe.

Pour autoriser un groupe à visualiser les groupes de journaux dans la location (ou dans un compartiment), l'accès inspect est requis :

allow group GroupA to inspect log-groups in tenancyPour autoriser un groupe à lire les métadonnées des journaux ou des groupes de journaux, l'accès read est requis :

allow group GroupA to read log-groups in tenancyPour autoriser un groupe à mettre à jour des groupes de journaux ou les journaux qu'ils contiennent, l'accès use est requis :

allow group GroupA to use log-groups in tenancyPour activer un journal sur une ressource (ou pour créer et supprimer des groupes de journaux et les journaux qu'ils contiennent), l'accès manage est requis :

allow group GroupA to manage log-groups in tenancyPour autoriser l'utilisation de groupes de journaux spécifiques, utilisez une clause where avec la variable target.loggroup.id. Par exemple :

Allow group GroupA to manage loggroups in tenancy where

target.loggroup.id='ocid1.loggroup.oc1.phx.<uniqueID>'Pour indiquer plusieurs groupes de journaux, procédez comme suit :

Allow group GroupA to manage log-groups in tenancy where any {target.loggroup.id='ocid1.loggroup'}Pour les journaux personnalisés, les éléments suivants sont requis. Cette stratégie est nécessaire pour permettre à l'utilisateur de rechercher des journaux via la page de recherche de la console :

allow group userGroup1 to read log-content in compartment cMême si cette stratégie est décrite pour une utilisation avec des journaux personnalisés, elle est également valable pour tous les journaux.

LOG_CONTENT_READ autorise la lecture des journaux à partir du service OCI et des journaux personnalisés. Elle se comporte exactement comme la stratégie suivante :allow group GroupA to read log-content in tenancyPour que l'agent qui utilise le principal d'instance sur la machine virtuelle puisse envoyer des journaux, les éléments suivants sont requis :

allow dynamic-group dynamicgroup1 to use log-content in compartment cSi un groupe d'utilisateurs est utilisé à la place d'un groupe dynamique pour la propagation de journaux personnalisés, remplacez le nom du groupe dynamique par le nom du groupe d'utilisateurs dans ces stratégies.

Pour les journaux personnalisés, si vous utilisez allow dynamic-group dynamicGroup1 to use log-content in compartment c, les instances de ce groupe dynamique sont autorisées à télécharger la configuration, à envoyer des journaux et à rechercher des journaux.

Exigences relatives à la stratégie IAM pour les ressources

En plus des droits d'accès permettant d'utiliser le groupe de journaux, afin d'ajouter des journaux de service à une ressource, vous devez disposer des droits d'accès de mise à jour pour la ressource en question. Pour de nombreuses ressources, le droit d'accès de mise à jour est accordé avec le verbe use. Par exemple, les utilisateurs qui disposent du droit d'accès use pour les buckets dans CompartmentA peuvent également activer la journalisation sur un bucket dans CompartmentA.

Toutefois, certaines ressources ne sont pas autorisées à mettre à jour une ressource avec le verbe use. Par exemple, afin de mettre à jour une règle pour le service Events, vous devez disposer du droit d'accès manage complet. Pour activer un journal sur une règle Events (ou toute autre ressource qui n'inclut pas le droit d'accès de mise à jour avec le verbe use), vous devez disposer du droit d'accès manage.

Afin d'autoriser un groupe à activer la journalisation pour ces ressources, sans accorder les droits d'accès manage complets, vous pouvez ajouter une instruction de stratégie permettant d'accorder uniquement le droit <RESOURCE>_UPDATE (ou, dans le cas du service Events, <RESOURCE>_MODIFY) grâce au verbe manage. Par exemple, pour autoriser un groupe EventUsers à activer des journaux sur les règles du service Events dans CompartmentA, vous pouvez rédiger une stratégie du type :

Allow group EventUsers to read cloudevents-rules in compartment CompartmentA

Allow group EventUsers to manage cloudevents-rules in compartment CompartmentA

where request.permission='EVENTRULE_MODIFY'Pour plus d'informations sur les droits d'accès aux ressources, reportez-vous à Référence de stratégie.

Stratégie IAM des journaux de flux de réseau cloud virtuel

En plus des droits d'accès requis afin d'utiliser les journaux et les groupes de journaux, des droits d'accès en lecture et de mise à jour de sous-réseau sont requis pour la gestion des journaux de flux de réseau cloud virtuel.

Pour fournir des droits d'accès de sous-réseau, utilisez l'une des stratégies suivantes, répertoriées dans l'ordre, de celles qui offrent les privilèges les plus importants à celles qui offrent les privilèges les plus restreints :

Allow group FlowLogsEnablers to manage virtual-network-family in tenancy Ou :

Allow group FlowLogsEnablers to manage subnets in tenancyOu :

Allow group FlowLogsEnablers to {SUBNET_READ, SUBNET_UPDATE} in tenancyCe groupe est semblable à la description qui est faite d'EventUsers dans Exigences relatives à la stratégie IAM pour les ressources.

Exemple de scénario

Votre entreprise dispose d'un service nommé Operations. Le service Operations regroupe plusieurs centres de coûts. Vous souhaitez pouvoir baliser les ressources appartenant au service Operations avec le centre de coûts approprié.

- Créez un groupe de journaux nommé "confidentiel". Evitez de saisir des informations confidentielles.

- Ajoutez des journaux contenant des données confidentielles au groupe de journaux "confidentiel".

Une employée nommée Alice appartient déjà au groupe BucketManagers. Alice peut gérer les buckets dans CompartmentA. Vous voulez qu'Alice et les autres membres du groupe BucketManagers puissent activer les journaux sur les buckets dans CompartmentA.

Pour accorder au groupe BucketManagers l'accès au groupe de journaux de données confidentielles, et uniquement à ce groupe, ajoutez les instructions suivantes à la stratégie BucketManagers :

Allow group BucketManagers to manage log-groups in compartment CompartmentA where target.loggroups.id='ocid1.lumloggroup.oc1.phx.<uniqueID>'

Alice peut désormais activer les journaux pour les ressources de bucket dans CompartmentA.

Noms de journaux et de groupes de journaux

Pour les noms de groupes de journaux, le premier caractère doit correspondre à une lettre. Sinon, les instructions suivantes s'appliquent aux noms de journaux et de groupes de journaux :

- Utilisez entre 1 et 256 caractères.

- Les caractères valides sont les lettres (majuscules ou minuscules), les chiffres, les traits d'union, les traits de soulignement et les points.

- Les noms de journaux et de groupes de journaux sont sensibles à la casse. La journalisation gère les journaux write-log et WRITE-log en tant que journaux distincts.

- Evitez de saisir des informations confidentielles.