Palo Alto

Cette rubrique propose une configuration pour un dispositif Palo Alto. La configuration a été validée avec PAN-OS version 8.0.0.

La maîtrise de Palo Alto est requise.

Oracle fournit des instructions de configuration pour divers fournisseurs et dispositifs testés. Utilisez la configuration appropriée pour le fournisseur et la version du logiciel.

Si la version de l'appareil ou du logiciel qu'Oracle utilise pour vérifier la configuration ne correspond pas exactement à l'appareil ou au logiciel, vous pouvez néanmoins créer la configuration nécessaire sur l'appareil. Consultez la documentation du fournisseur et apportez les modifications nécessaires.

Si le périphérique appartient à un fournisseur qui ne figure pas dans la liste des fournisseurs et des dispositifs vérifiés, ou si vous connaissez déjà la configuration du périphérique pour IPSec, consultez la liste des paramètres IPSec pris en charge et consultez la documentation du fournisseur pour obtenir de l'aide.

Oracle Cloud Infrastructure offersSite-to-Site VPN, une connexion IPSec sécurisée entre un réseau sur site et un réseau cloud virtuel (VCN).

Le diagramme suivant présente une connexion IPSec de base à Oracle Cloud Infrastructure avec des tunnels redondants. Les adresses IP utilisées dans ce diagramme sont fournies à titre d'exemple uniquement.

Meilleures pratiques

Cette section présente les remarques et les meilleures pratiques générales relatives à l'utilisation d'un VPN site à site.

Configuration de tous les tunnels pour chaque connexion IPSec

Oracle déploie deux têtes de réseau IPSec pour les connexions afin de fournir une haute disponibilité pour les charges de travail stratégiques. Côté Oracle, ces deux têtes de réseau se trouvent sur des routeurs différents à des fins de redondance. Nous vous recommandons de configurer tous les tunnels disponibles pour une redondance maximale. Il s'agit d'une notion clé de la philosophie "Design for Failure".

Présence de CPE redondants dans les emplacements réseau sur site

Nous recommandons que chaque site se connectant à IPSec via Oracle Cloud Infrastructure dispose de dispositifs en périphérie redondants (également appelés CPE). Ajoutez chaque CPE à la console Oracle et créez une connexion IPSec distincte entre une passerelle de routage dynamique (DRG) et chaque CPE. Pour chaque connexion IPSec, Oracle fournit deux tunnels sur des têtes de réseau IPSec géographiquement redondantes. Pour plus d'informations, reportez-vous au guide pour la redondance de la connectivité (PDF).

Remarques concernant le protocole de routage

Lorsque vous créez une connexion de VPN site à site IPSec, celle-ci possède deux tunnels IPSec redondants. Oracle vous encourage à configurer le CPE de sorte qu'il utilise les deux tunnels (si le CPE le prend en charge). Par le passé, Oracle a créé des connexions IPSec comportant jusqu'à quatre tunnels IPSec.

Les trois types de routage suivants sont disponibles. Vous sélectionnez le type de routage de chaque tunnel du VPN site à site séparément :

- Routage dynamique BGP : les routages disponibles sont appris dynamiquement via BGP. Le DRG apprend dynamiquement les routages à partir du réseau sur site. Côté Oracle, la passerelle de routage dynamique publie les sous-réseaux du réseau cloud virtuel.

- Routage statique : lorsque vous configurez la connexion IPSec au DRG, vous spécifiez les routages particuliers vers le réseau sur site que vous souhaitez que le VCN connaisse. Vous devez également configurer le dispositif CPE avec des routages statiques vers les sous-réseaux du VCN. Ces routes ne sont pas apprises dynamiquement.

- Routage basé sur une stratégie : lorsque vous configurez la connexion IPSec au DRG, vous indiquez les routages spécifiques au réseau sur site que le VCN doit connaître. Vous devez également configurer le dispositif CPE avec des routages statiques vers les sous-réseaux du VCN. Ces routes ne sont pas apprises dynamiquement.

Pour obtenir plus d'informations sur le routage avec un VPN site à site, notamment des recommandations Oracle sur la façon d'utiliser l'algorithme de sélection du meilleur chemin BGP, reportez-vous à Racheminement du VPN site à site.

Autres configurations de CPE importantes

Assurez-vous que les listes d'accès sur le CPE sont configurées correctement afin de ne pas bloquer le trafic nécessaire depuis et vers Oracle Cloud Infrastructure.

Si plusieurs tunnels fonctionnent simultanément, le routage peut être asymétrique. Pour prendre en compte le routage asymétrique, assurez-vous que le CPE est configuré pour gérer le trafic provenant du VCN sur l'un des tunnels. Par exemple, vous devez désactiver l'inspection ICMP, configurer le contournement de l'état TCP. Pour plus d'informations sur la configuration appropriée, contactez le support technique du fournisseur du CPE. Pour configurer le routage de sorte qu'il soit symétrique, reportez-vous à Routage du VPN site à site.

Avertissements et limites

Cette section présente les caractéristiques et les limites générales importantes du VPN site à Site à connaître. Reportez-vous à Limites par service pour connaître les limites applicables et obtenir des instructions pour demander une augmentation de limite.

Routage asymétrique

Oracle utilise un routage asymétique sur les tunnels qui constituent la connexion IPSec. Configurez les pare-feu en gardant cela à l'esprit. Sinon, les tests ping ou le trafic d'application sur la connexion ne fonctionnent pas de façon fiable.

Lorsque vous utilisez plusieurs tunnels vers Oracle Cloud Infrastructure, nous vous recommandons de configurer le routage pour acheminer le trafic de manière déterministe via le tunnel préféré. Afin d'utiliser un tunnel IPSec en tant que tunnel principal et un autre en tant que tunnel de sauvegarde, configurez des routages plus spécifiques pour le tunnel principal (BGP) et des routages moins spécifiques (récapitulatif ou par défaut) pour le tunnel de sauvegarde (BGP/statique). Sinon, si vous publiez la même route (par exemple, une route par défaut) via tous les tunnels, renvoyez le trafic d'un VCN vers des routes réseau sur site vers l'un des tunnels disponibles. En effet, Oracle utilise un routage asymétrique.

Pour consulter des recommandations de routage Oracle spécifiques sur la façon de forcer le routage symétrique, reportez-vous à Routage du VPN site à site.

VPN site à site basé sur un routage ou sur une stratégie

Le protocole IPSec utilise des associations de sécurité pour décider comment crypter les paquets. Au sein de chaque association de sécurité, vous définissez des domaines de cryptage pour mettre en correspondance le type de protocole et les adresses IP source et de destination d'un paquet avec une entrée de la base de données d'association de sécurité afin de définir le mode de cryptage ou de décryptage du paquet.

Les termes ID de proxy, index de paramètre de sécurité (SPI) ou sélecteur de trafic peuvent être utilisés par d'autres fournisseurs ou dans la documentation du secteur pour faire référence aux associations de sécurité ou aux domaines de cryptage. Les listes d'accès sont également un terme Cisco courant pour les domaines de chiffrement.

Il existe deux méthodes générales pour l'implémentation des tunnels IPSec :

- Tunnels basés sur un routage : également appelés tunnels basés sur le saut suivant. Une recherche de table de routage est effectuée sur l'adresse IP de destination d'un paquet. Si l'interface sortante du routage est un tunnel IPSec, le paquet est crypté et envoyé à l'autre extrémité du tunnel.

- Tunnels basés sur une stratégie : le protocole et les adresses IP source et de destination du paquet sont mis en correspondance avec la liste des instructions de stratégie. Si une correspondance est trouvée, le paquet est crypté selon les règles de l'instruction de stratégie.

Les têtes de réseau du VPN site à site Oracle utilisent des tunnels basés sur un routage. Elles peuvent fonctionner avec des tunnels basés sur une stratégie, mais cela donne lieu à des avertissements, répertoriés dans les sections suivantes.

Si le CPE prend en charge les tunnels basés sur un routage, utilisez cette méthode pour configurer le tunnel. Il s'agit de la configuration la plus simple, qui offre la meilleure interopérabilité avec la tête de réseau du VPN Oracle.

Le tunnel IPSec basé sur un routage utilise un domaine de cryptage présentant les valeurs suivantes :

- Adresse IP source : n'importe laquelle (0.0.0.0/0)

- Adresse IP de destination : n'importe laquelle (0.0.0.0/0)

- Protocole : IPv4

Si vous devez être plus spécifique, vous pouvez utiliser un routage récapitulatif unique pour les valeurs du domaine de cryptage au lieu d'un routage par défaut.

Lorsque vous utilisez des tunnels basés sur une stratégie, chaque entrée de stratégie (bloc CIDR d'un côté de la connexion IPSec) que vous définissez génère une association de sécurité IPSec avec chaque entrée admissible à l'autre extrémité du tunnel. Cette paire est appelée domaine de cryptage.

Dans ce diagramme, l'extrémité Passerelle de routage dynamique Oracle du tunnel IPSec possède des entrées de stratégie pour trois blocs CIDR IPv4 et un bloc CIDR IPv6. L'extrémité CPE sur site du tunnel possède des entrées de stratégie pour deux blocs CIDR IPv4 et deux blocs CIDR IPv6. Chaque entrée génère un domaine de cryptage avec toutes les entrées possibles à l'autre extrémité du tunnel. Les deux côtés d'une paire d'association de sécurité doivent utiliser la même version d'adresse IP. Le résultat est un total de huit domaines de cryptage.

Si le CPE ne prend en charge que les tunnels basés sur une stratégie, tenez compte des restrictions suivantes.

- Le VPN site à site prend en charge plusieurs domaines de cryptage, mais sa limite supérieure est de 50.

- Si vous aviez une situation similaire à celle de l'exemple précédent et que vous n'aviez configuré que trois des six domaines de cryptage IPv4 possibles côté CPE, la liaison serait répertoriée dans un état "Partial UP" car tous les domaines de cryptage possibles sont toujours créés côté DRG.

- En fonction de la date de création d'un tunnel, vous ne pourrez peut-être pas le modifier pour utiliser un routage basé sur une stratégie et devrez le remplacer par un nouveau tunnel IPSec.

- Les blocs CIDR utilisés à l'extrémité Passerelle de routage dynamique Oracle du tunnel ne peuvent pas chevaucher ceux utilisés à l'extrémité CPE sur site.

- Un domaine de cryptage doit toujours se trouver entre deux blocs CIDR de la même version d'adresse IP.

Si le CPE se trouve derrière un périphérique NAT

En général, l'identificateur IKE CPE configuré sur l'extrémité sur site de la connexion doit correspondre à celui utilisé par Oracle. Par défaut, Oracle utilise l'adresse IP publique du CPE, que vous fournissez lors de la création de l'objet CPE dans la console Oracle. Toutefois, si un CPE se trouve derrière un dispositif NAT, l'identificateur IKE CPE configuré sur l'extrémité sur site peut être l'adresse IP privée du CPE, comme indiqué dans le diagramme suivant.

Certaines plates-formes de CPE ne vous permettent pas de modifier l'identificateur IKE local. Si ce n'est pas le cas, vous devez modifier l'ID IKE distant dans la console Oracle pour correspondre à l'ID IKE local du CPE. Vous pouvez fournir cette valeur lors de la configuration de la connexion IPSec ou ultérieurement en modifiant cette dernière. Oracle s'attend à ce que la valeur soit une adresse IP ou un nom de domaine qualifié complet tel que cpe.example.com. Pour obtenir des instructions, reportez-vous à Modification de l'identificateur IKE CPE utilisé par Oracle.

Paramètres IPSec pris en charge

Pour obtenir la liste des paramètres IPSec pris en charge (indépendamment du fournisseur) pour toutes les régions, reportez-vous à Paramètres IPSec pris en charge.

Le numéro ASN BGP Oracle pour le domaine de cloud commercial est 31898. Si vous configurez un VPN site à page pour US Government Cloud, reportez-vous à Paramètres de VPN site à page requis pour Government Cloud et à l'Numéro ASN BGP d'Oracle. Pour Oracle UK Sovereign Cloud, reportez-vous à Régions.

Configuration du CPE

Les instructions de configuration de cette section sont fournies par Oracle Cloud Infrastructure pour ce CPE. Si vous avez besoin d'assistance ou d'une aide supplémentaire, contactez directement le support du fournisseur du CPE.

La figure suivante illustre la disposition de base de la connexion IPSec.

Informations importantes sur les instructions de configuration

- Validations (commit) : pour que PAN active la configuration, vous devez effectuer l'action de validation après chaque modification de configuration.

- Exemples d'adresses IP : l'exemple de configuration utilise les adresses IP de classe A 10.0.0.0/8 (RFC1918) et 198.51.100.0/24 (RFC5735). Lorsque vous procédez à la configuration sur le CPE, utilisez le plan d'adressage IP qui convient à La topologie de réseau.

L'exemple de configuration utilise les variables et valeurs suivantes :

- Interface de tunnel1 interne - CPE : 198.51.100.1/30

- Interface de tunnel2 interne - CPE : 198.51.100.5/30

- Interface de tunnel1 interne - Oracle : 198.51.100.2/30

- Interface de tunnel2 interne - Oracle : 198.51.100.6/30

- Numéro ASN de CPE : 64511

- Réseau sur site : 10.200.1.0/24

- Bloc CIDR de réseau cloud virtuel : 10.200.0.0/24

- Adresse IP publique du CPE : 10.100.0.100/24

- Adresse IP (passerelle de routage dynamique) de tête de réseau du VPN Oracle 1 : 10.150.128.1/32

- Adresse IP (passerelle de routage dynamique) de tête de réseau du VPN Oracle 2 : 10.150.127.1/32

- Numéro de tunnel 1 : tunnel.1

- Numéro de tunnel 2 : tunnel.2

- Interface de sortie : ethernet1/1

A propos de l'utilisation d'IKEv2

Oracle prend en charge Internet Key Exchange version 1 (IKEv1) et version 2 (IKEv2). Si vous configurez la connexion IPSec dans la console pour qu'elle utilise IKEv2, vous devez configurer un CPE afin qu'il utilise uniquement IKEv2 et les paramètres du cryptage IKEv2 associés que le CPE prend en charge. Pour obtenir la liste des paramètres pris en charge par Oracle pour IKEv1 ou IKEv2, reportez-vous à Paramètres IPSec pris en charge.

Pour utiliser IKEv2, des variantes spéciales de certaines étapes sont présentées dans la section suivante. Voici un récapitulatif des étapes qui varient :

- Pour la tâche 2 (définition des homologues ISAKMP), lorsque vous ajoutez la passerelle IKE, procédez comme suit :

- Dans l'onglet General, pour Version, sélectionnez IKEv2 only mode.

- Dans l'onglet Advanced Options, sélectionnez le profil de cryptage IKE associé au tunnel IKEv2.

- Pour la tâche 5 (configuration des sessions IPSec), configurez l'ID de proxy.

Processus de configuration

Le processus suivant inclut une configuration BGP pour la connexion IPSec. Si vous préférez utiliser un routage statique, effectuez les tâches 1 à 5, puis passez à Configuration du CPE.

Dans cet exemple, la même stratégie ISAKMP est utilisée pour les deux tunnels.

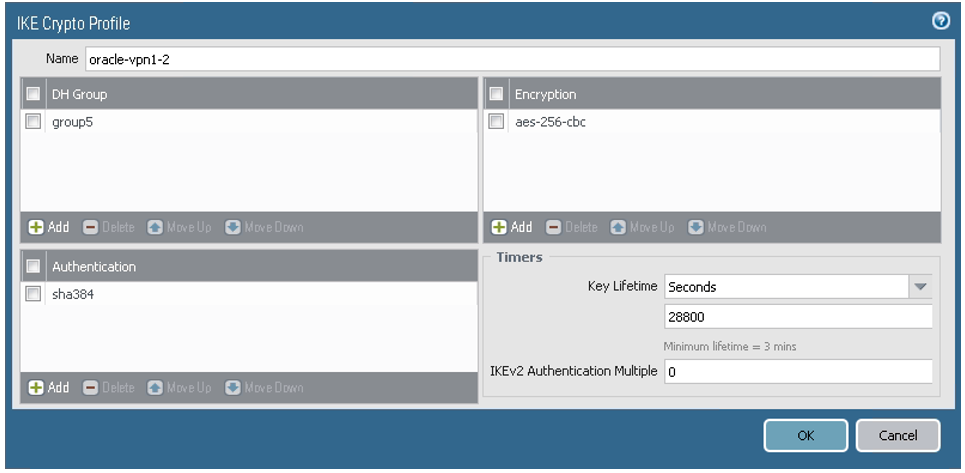

- Accédez à Network, IKE Crypto, puis sélectionnez Add.

-

Configurez les paramètres comme indiqué dans la capture d'écran suivante. Pour obtenir la liste des valeurs, reportez-vous à Paramètres IPSec pris en charge. Si vous configurez un VPN site a site pour Government Cloud, reportez-vous à Paramètres de VPN site a site requis pour Government Cloud.

La capture d'écran suivante présente le résultat final de cette tâche :

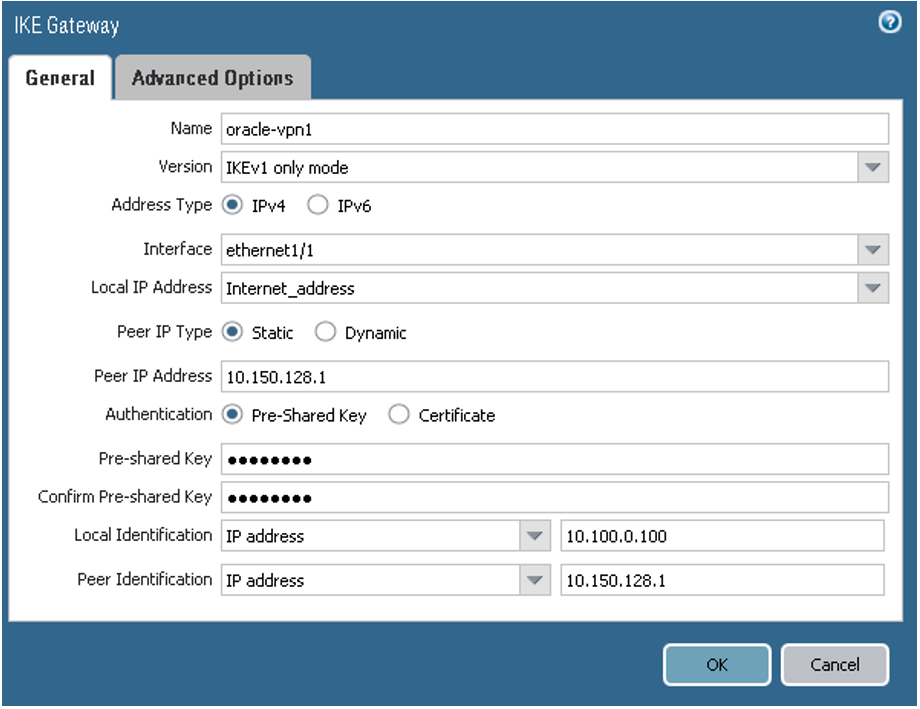

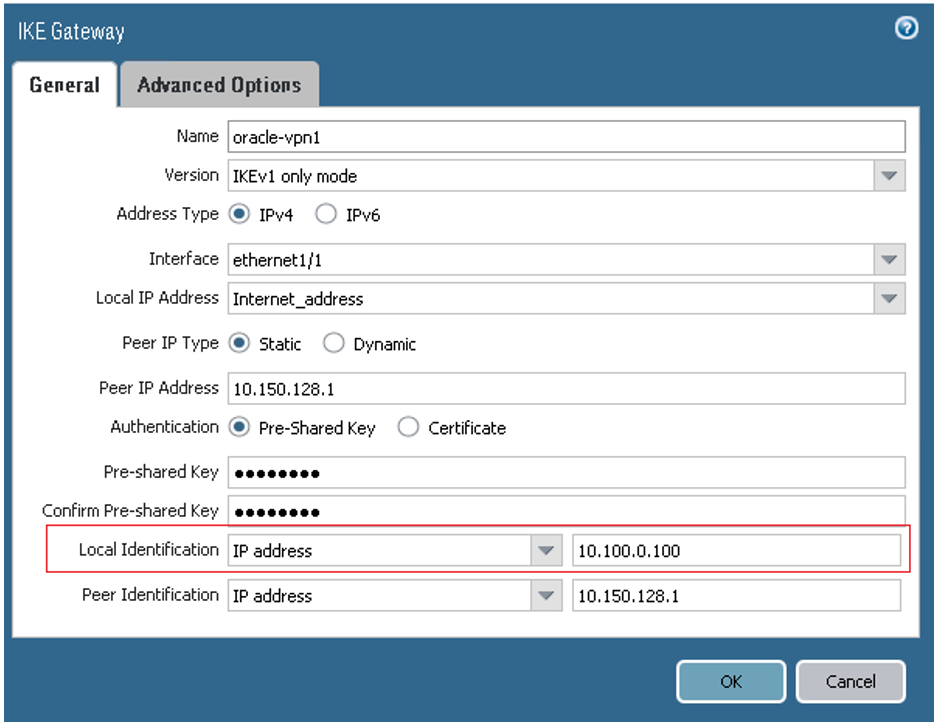

- Accédez à Network, IKE Gateways, puis sélectionnez Add.

-

Pour l'homologue 1, configurez les paramètres comme indiqué dans les captures d'écran suivantes.

-

Dans l'onglet Général :

- Version : pour IKEv1, sélectionnez IKEv1 only mode. Pour utiliser IKEv2, sélectionnez le mode IKEv2 uniquement. Si vous utilisez IKEv2, vous ajouterez aussi des ID de proxy au cours de la tâche 5.

- Interface : interface propriétaire de l'adresse IP publique sur le CPE. Remplacez ethernet1/1 par la valeur propre à votre topologie réseau.

- Peer IP Address : adresse IP publique affectée par Oracle à la tête de réseau Oracle du tunnel. Remplacez la valeur par l'adresse IP correcte pour le premier tunnel.

- Pre-shared Key : clé secrète partagée affectée automatiquement par Oracle lors de la création du tunnel IPSec. Vous pouvez spécifier une autre valeur si vous le souhaitez. Saisissez la même valeur dans ce champ et dans la console Oracle.

- Local Identification et Peer Identification : ID IKE. Local Identification correspond à l'adresse IP publique du CPE. Remote Identification correspond à l'adresse IP de la tête de réseau du VPN Oracle du premier tunnel.

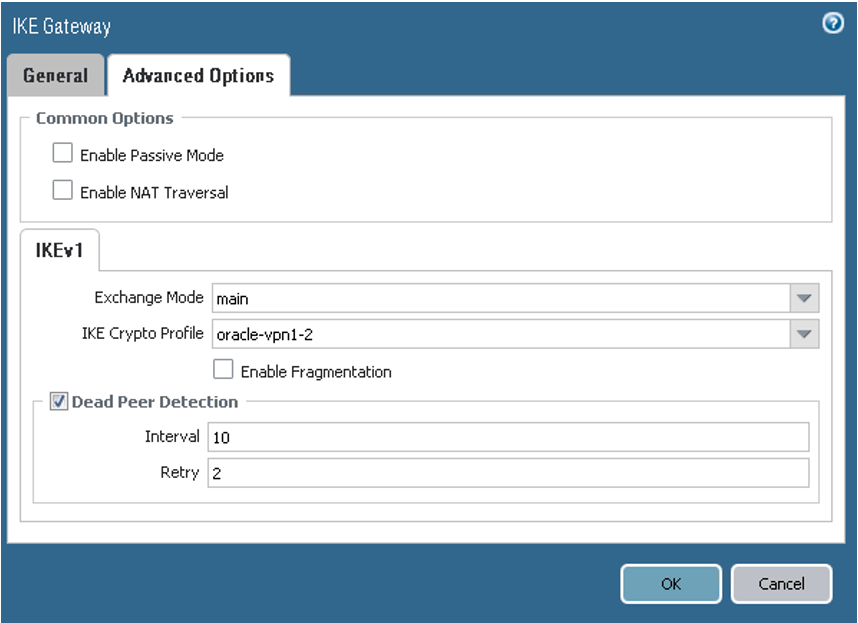

-

Dans l'onglet Advanced Options, assurez-vous que les valeurs pour le premier homologue sont définies conformément à la capture d'écran suivante.

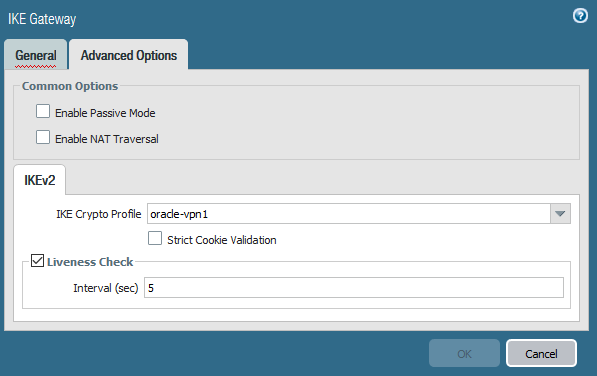

Si vous utilisez IKEv2, sélectionnez le profil cryptographique IKE associé au tunnel IKEv2.

-

-

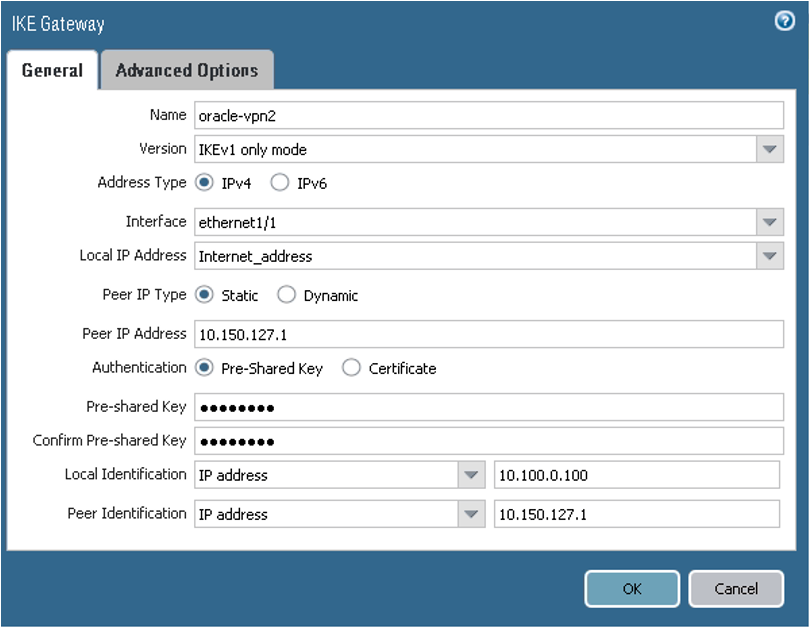

Pour l'homologue 2, configurez les paramètres comme indiqué dans les captures d'écran suivantes.

-

Dans l'onglet Général :

- Version : pour IKEv1, sélectionnez IKEv1 only mode. Pour utiliser IKEv2, sélectionnez Mode IKEv2 uniquement. Pour IKEv2, vous devez également fournir un ID de proxy plus tard dans la tâche 5.

- Interface : interface propriétaire de l'adresse IP publique sur le CPE. Remplacez ethernet1/1 par la valeur propre à votre topologie réseau.

- Peer IP Address : adresse IP publique affectée par Oracle à la tête de réseau Oracle du tunnel. Remplacez la valeur par l'adresse IP correcte pour le second tunnel.

- Pre-shared Key : clé secrète partagée affectée automatiquement par Oracle lors de la création du tunnel IPSec. Vous pouvez spécifier une autre valeur si vous le souhaitez. Saisissez la même valeur dans ce champ et dans la console Oracle.

- Local Identification et Peer Identification : ID IKE. Local Identification correspond à l'adresse IP publique du CPE. Remote Identification correspond à l'adresse IP de la tête de réseau du VPN Oracle du second tunnel.

-

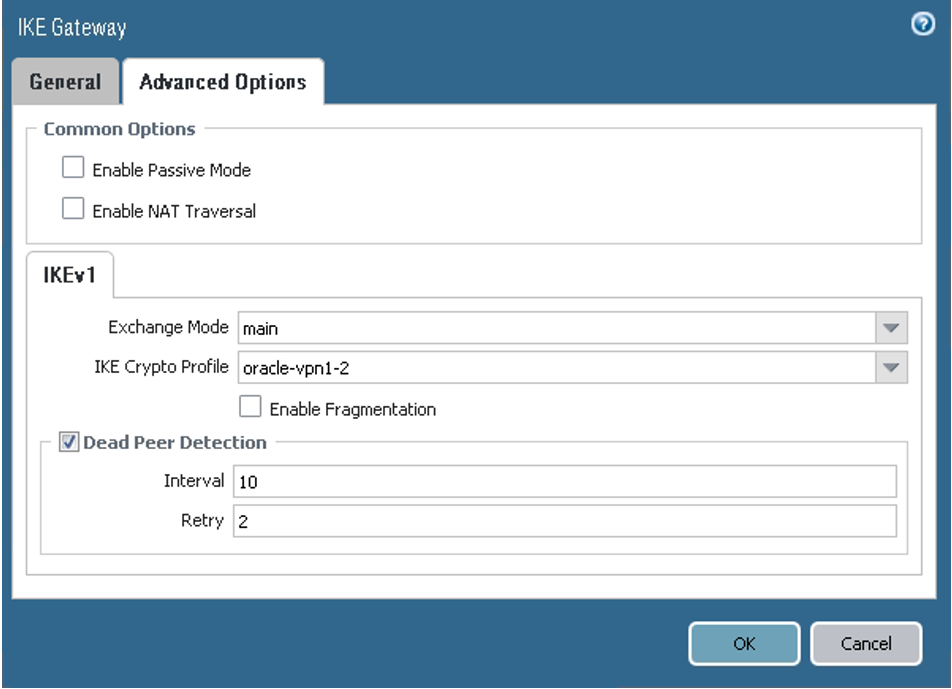

Dans l'onglet Advanced Options, assurez-vous que les valeurs pour le second homologue sont définies conformément à cette capture d'écran :

Si vous utilisez IKEv2, sélectionnez le profil cryptographique IKE associé au tunnel IKEv2.

-

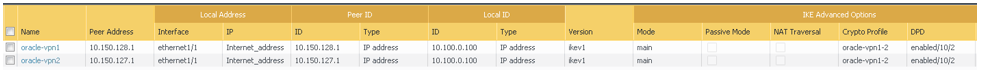

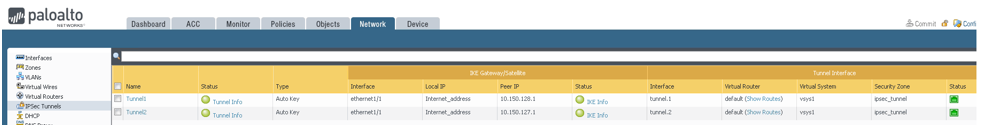

La capture d'écran suivante présente le résultat final de cette tâche :

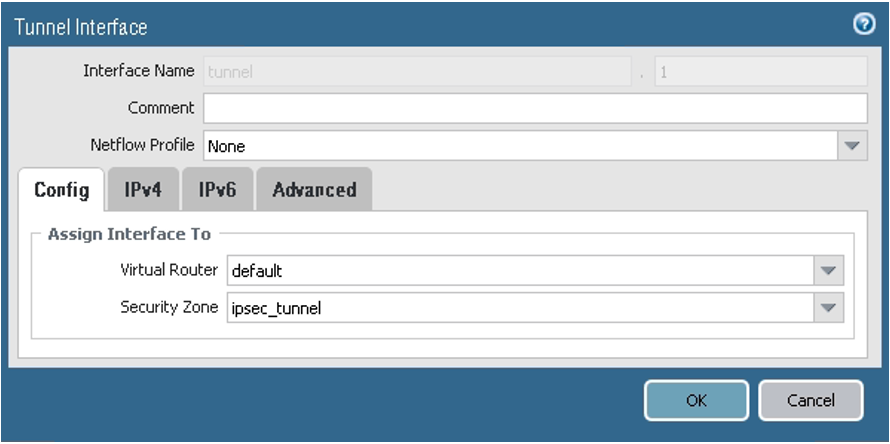

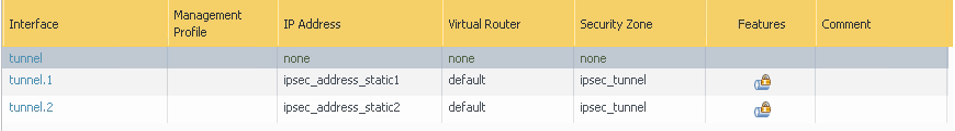

- Accédez à Réseau, Interfaces, Tunnel, puis sélectionnez Add.

-

Pour l'homologue 1, configurez les paramètres comme indiqué dans les captures d'écran suivantes.

-

Dans l'onglet Config, affectez l'interface en fonction de la configuration du routeur virtuel et de zone d'accès. Dans cet exemple, le routeur virtuel par défaut et la zone de sécurité ipsec_tunnel sont utilisés.

-

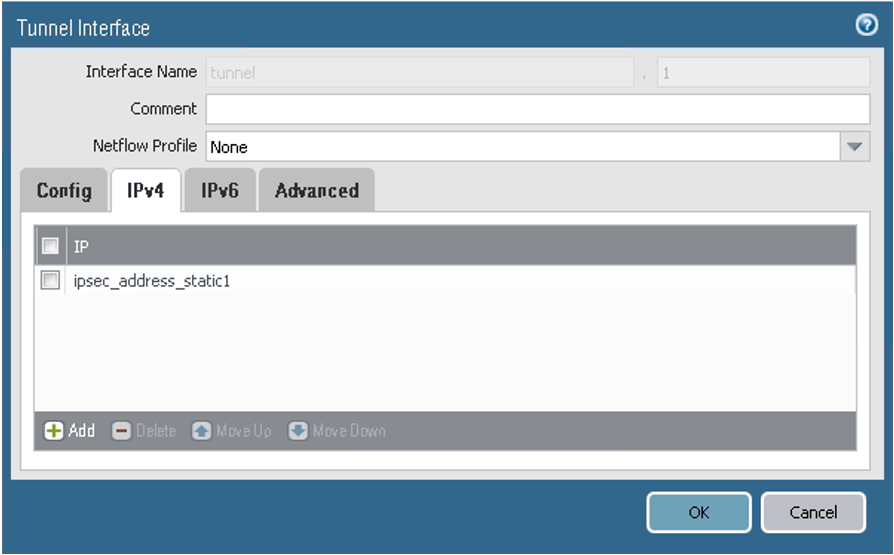

Dans l'onglet IPv4, assurez-vous que les valeurs pour le premier homologue sont définies conformément à la capture d'écran suivante. Dans cet exemple, l'adresse IP de l'interface de tunnel est ipsec_address_static1 = 198.51.100.1/30. Configurez l'adresse IP du tunnel en fonction du plan d'adressage IP réseau.

-

-

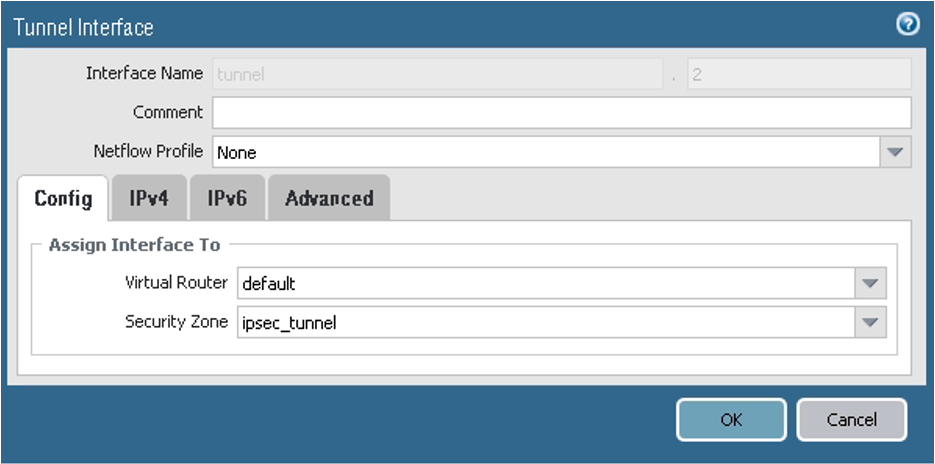

Pour l'homologue 2, configurez les paramètres comme indiqué dans les captures d'écran suivantes.

-

Dans l'onglet Config, affectez l'interface en fonction de la configuration du routeur virtuel et de zone d'accès. Dans cet exemple, le routeur virtuel par défaut et la zone de sécurité ipsec_tunnel sont utilisés.

-

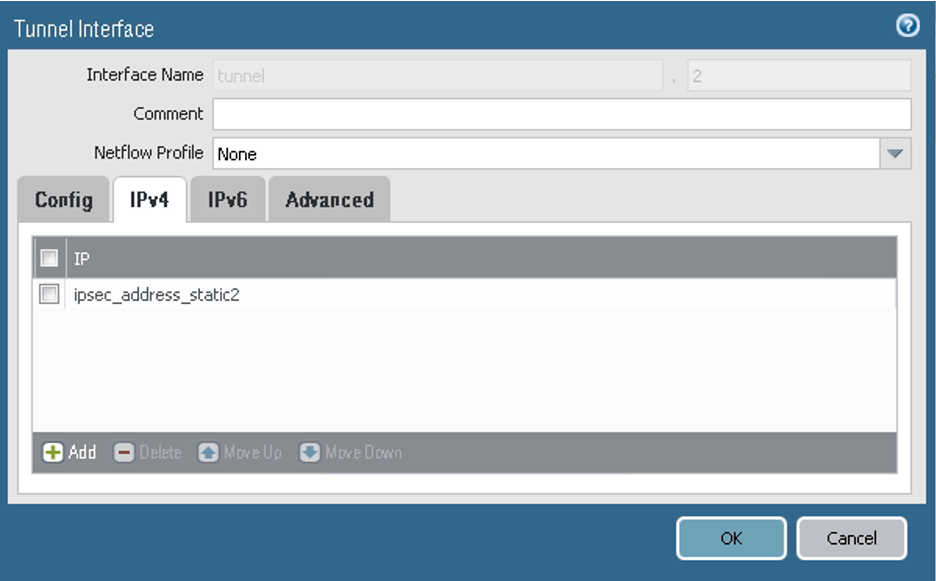

Dans l'onglet IPv4, assurez-vous que les valeurs pour le second homologue sont définies conformément à la capture d'écran suivante. Dans cet exemple, l'adresse IP de l'interface de tunnel est ipsec_address_static2 = 198.51.100.5/30. Configurez l'adresse IP du tunnel en fonction du plan d'adressage IP réseau.

-

La capture d'écran suivante présente le résultat final de cette tâche :

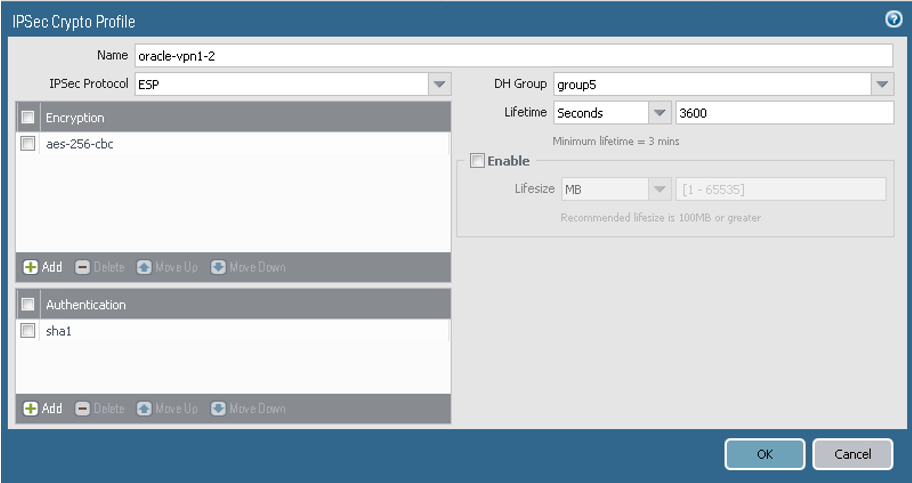

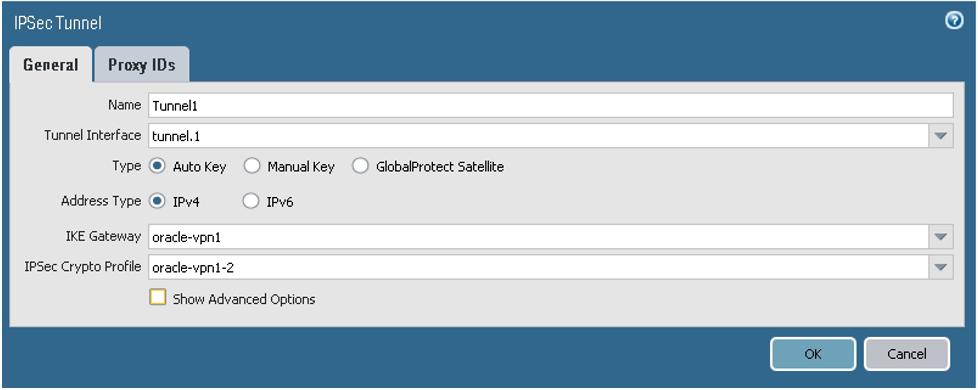

- Accédez à Network, IPSec Tunnels, puis sélectionnez Add.

-

Pour l'homologue 1, configurez les paramètres de l'onglet General comme indiqué dans la capture d'écran suivante.

Si vous utilisez IKEv1, vous n'avez pas besoin d'ajouter d'ID de proxy spécifiques dans l'onglet Proxy IDs. Ils ne doivent pas être utilisés pour une configuration VPN basée sur le routage IKEv1.

Toutefois, pour IKEv2, ajoutez des ID de proxy dans l'onglet Proxy IDs en vue d'une meilleure interopérabilité. Assurez-vous que vous avez également configuré la passerelle IKE pour qu'elle utilise IKEv2 dans la tâche 2.

-

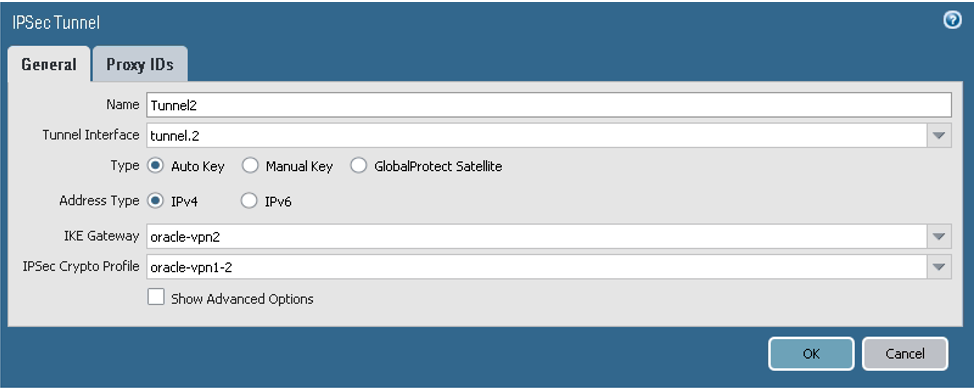

Pour l'homologue 2, configurez les paramètres de l'onglet General comme indiqué dans la capture d'écran suivante.

Si vous utilisez IKEv2, ajoutez également des ID du proxy dans l'onglet Proxy IDs.

Afin d'utiliser le routage statique au lieu de BGP, ignorez l'étape 6 et passez à Configuration de routage statique.

BGP sur IPSec requiert des adresses IP sur les interfaces de tunnel aux deux extrémités.

Les captures d'écran de cet exemple utilisent les sous-réseaux suivants pour les interfaces de tunnel :

- 198.51.100.0/30

- CPE : 198.51.100.1/30

- Passerelle de routage dynamique : 198.51.100.2/30

- 198.51.100.4/30

- CPE : 198.51.100.5/30

- Passerelle de routage dynamique : 198.51.100.6/30

Remplacez les exemples de valeur par les adresses IP BGP spécifiées dans la console Oracle pour les interfaces de tunnel internes.

Cette tâche est constituée de trois sous-tâches, chacune comportant différentes étapes.

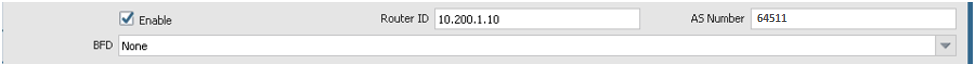

-

Accédez à Network, Virtual Routers, default, puis BGP. Cet exemple utilise le routeur virtuel par défaut. Par ailleurs, l'exemple emploie 10.200.1.10 pour l'ID de routeur et 64511 pour le numéro ASN. Utilisez le routeur virtuel approprié en fonction de la configuration du réseau, et indiquez l'ID de routeur et le numéro ASN corrects pour votre environnement.

-

Dans l'onglet General, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

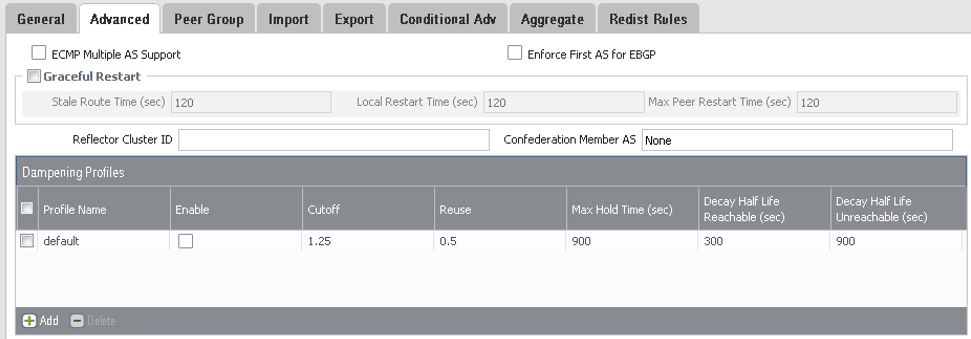

Dans l'onglet Advanced, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

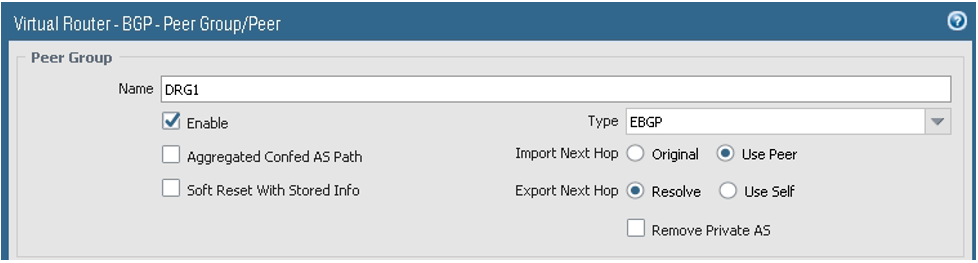

Dans l'onglet Peer Group, procédez comme suit :

- Ajoutez le premier groupe d'homologues, puis sous le nom du groupe d'homologues, ajoutez la première session. Ajoutez la session BGP avec la passerelle de routage dynamique.

-

Pour le premier tunnel, dans l'onglet Adresse, configurez les paramètres comme indiqué dans la capture d'écran suivante. Le numéro ASN BGP d'Oracle pour le cloud commercial est 31898, à l'exception de la région Centre de la Serbie (Jovanovac), qui est 14544. Si vous configurez un VPN site à site pour Government Cloud, reportez-vous au numéro ASN BGP d'Oracle.

-

Dans l'onglet Connection Options, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

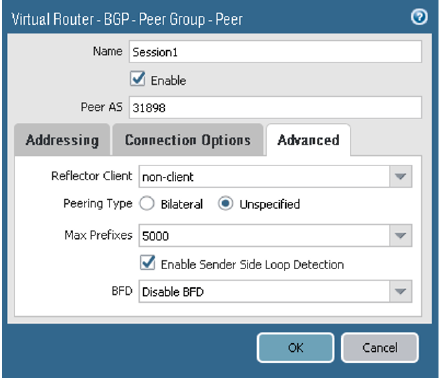

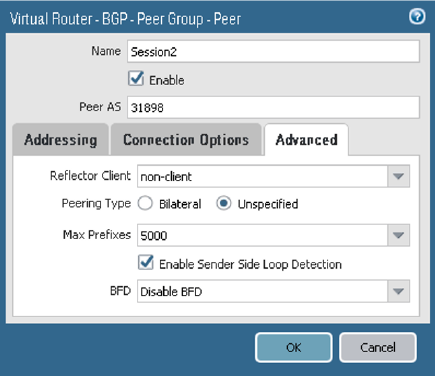

Dans l'onglet Advanced, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

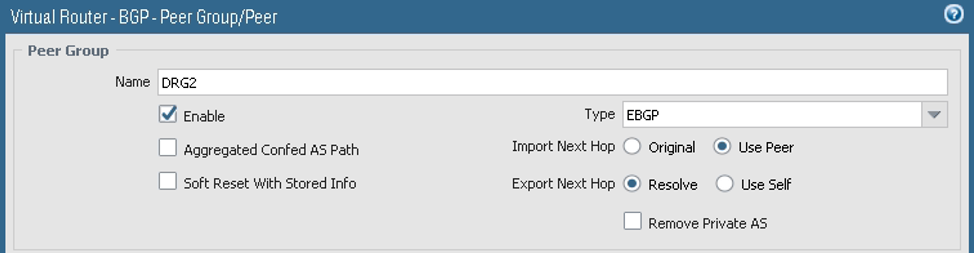

Dans l'onglet Peer Group, ajoutez le second groupe d'homologues, puis, sous le nom du groupe d'homologues, ajoutez la seconde session. Ajoutez la session BGP avec la passerelle de routage dynamique.

-

Pour le second tunnel, dans l'onglet Addressing, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Connection Options, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Advanced, configurez les paramètres comme indiqué dans la capture d'écran suivante.

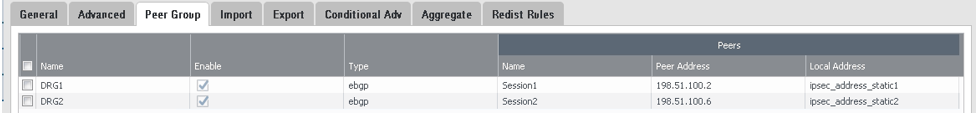

La capture d'écran suivante montre la configuration finale du groupe d'homologues :

-

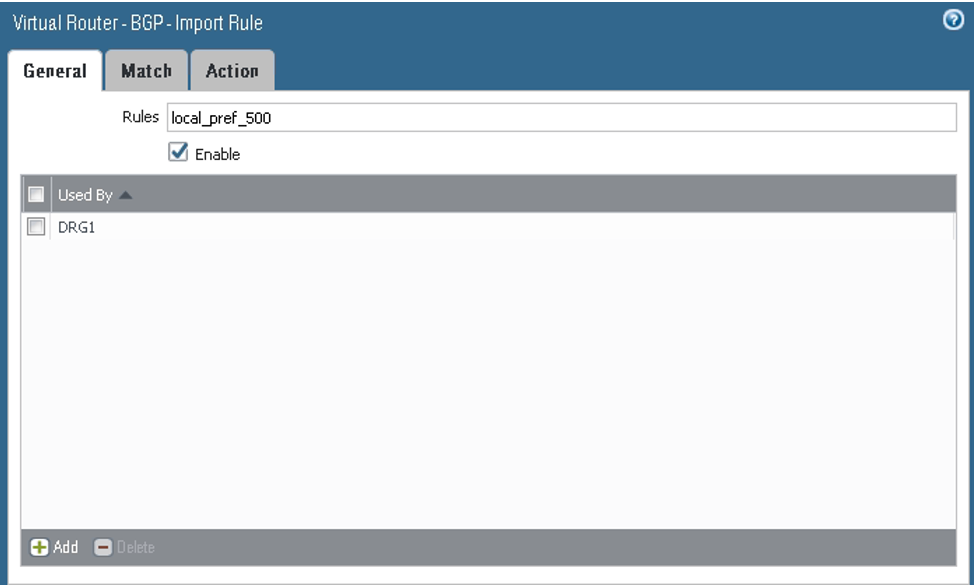

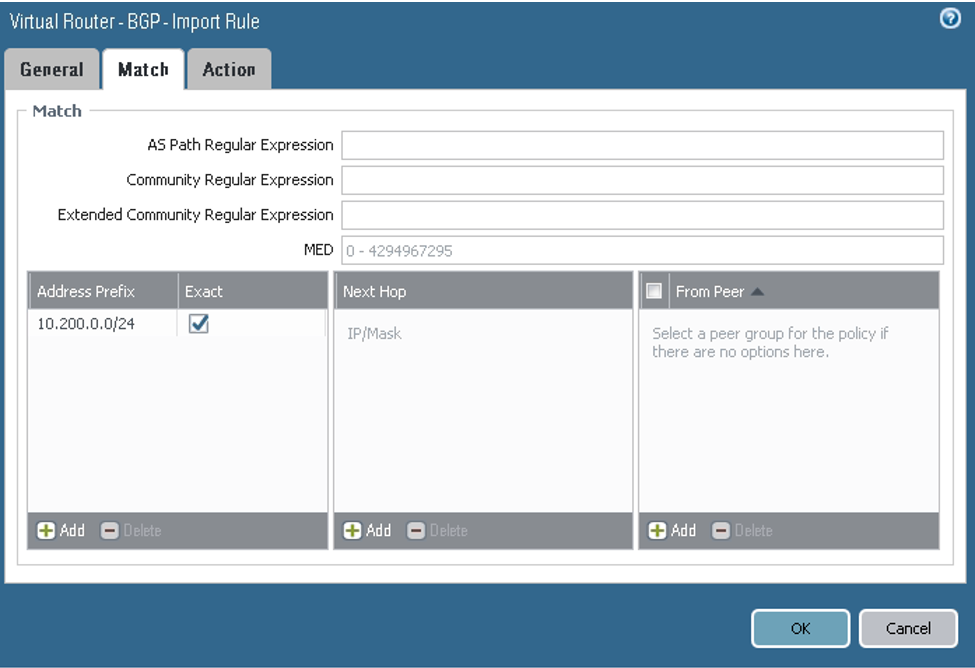

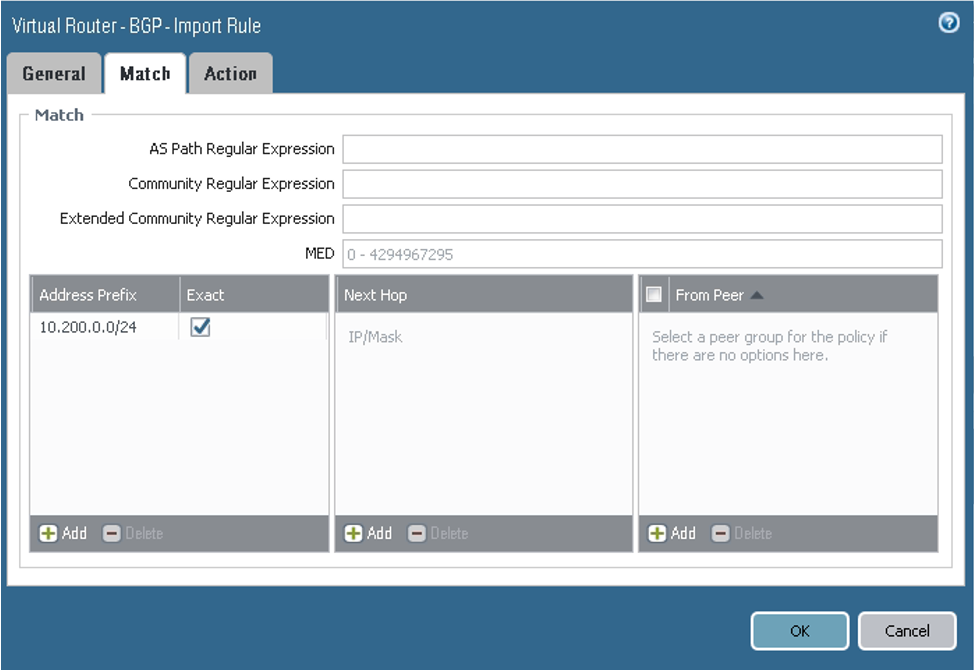

Dans l'onglet Import, configurez les paramètres comme indiqué dans les captures d'écran suivantes. Vous configurez ici tunnel.1 en tant que tunnel principal et tunnel.2 en tant que tunnel de sauvegarde pour le routage de réseau cloud virtuel reçu de la passerelle de routage dynamique via BGP (10.200.0.0/24). Côté BGP, les deux tunnels présentent l'état Etabli.

-

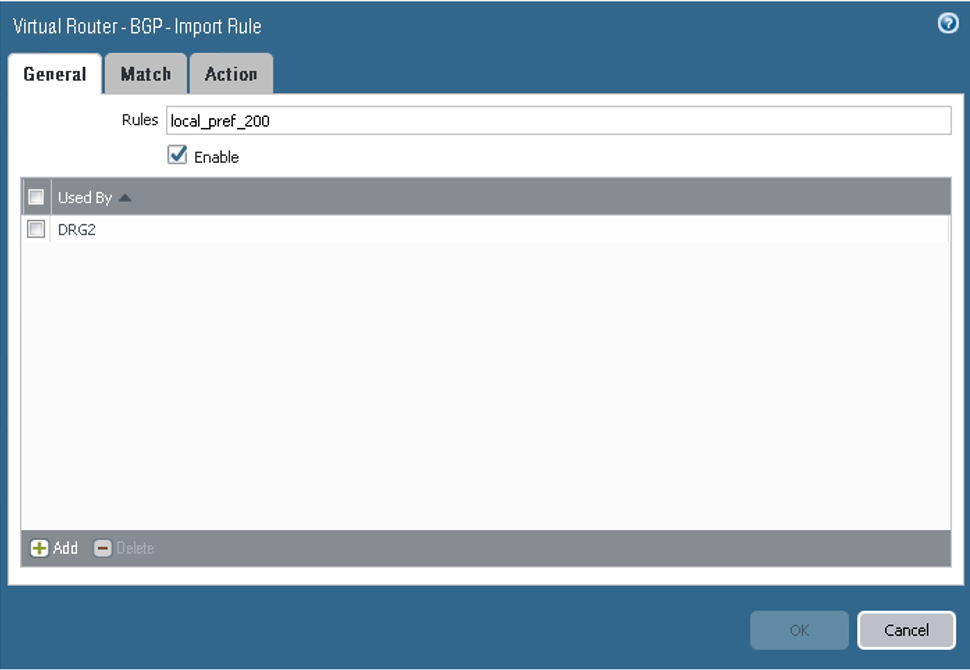

Pour la première règle, dans l'onglet General, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Match, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Action, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

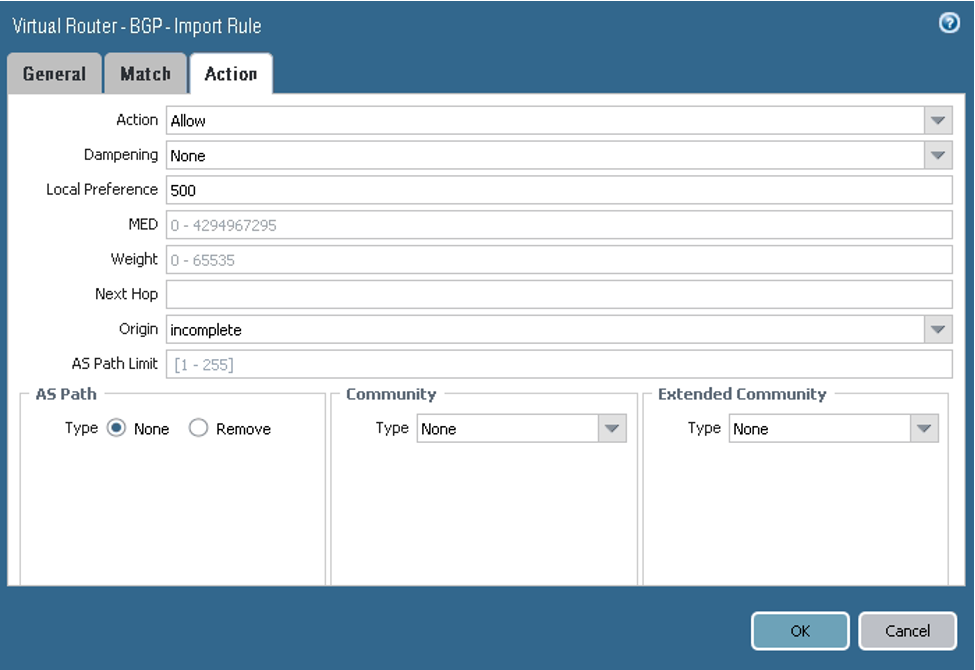

Pour la seconde règle, dans l'onglet General, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Match, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Action, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

-

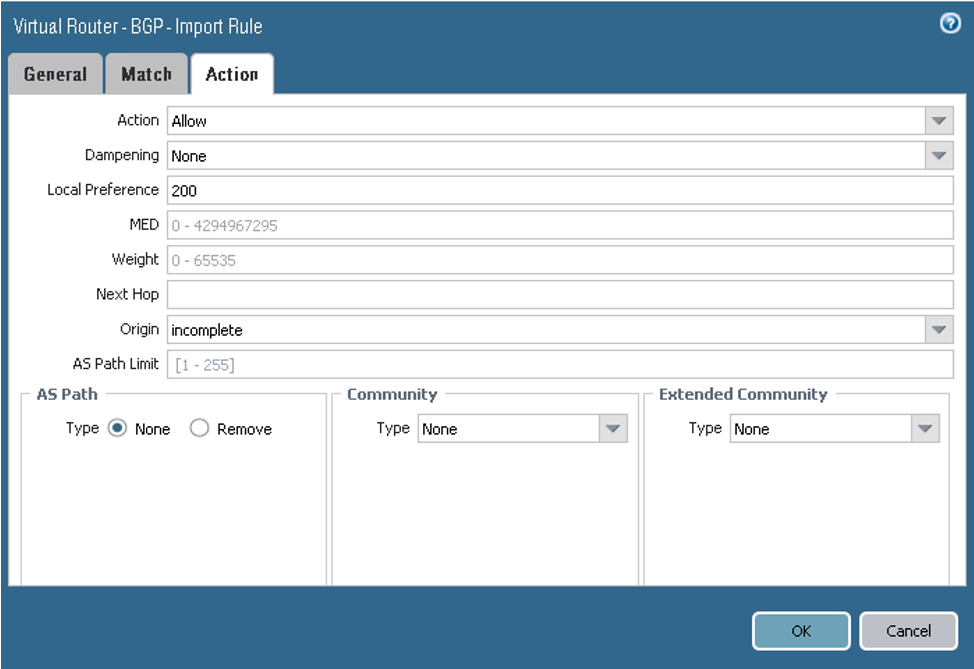

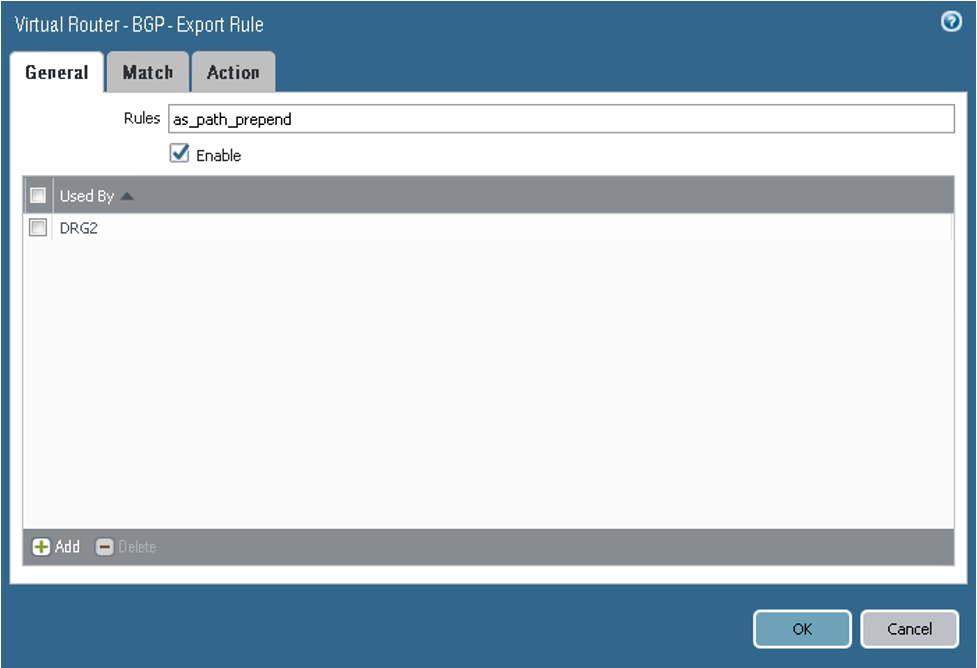

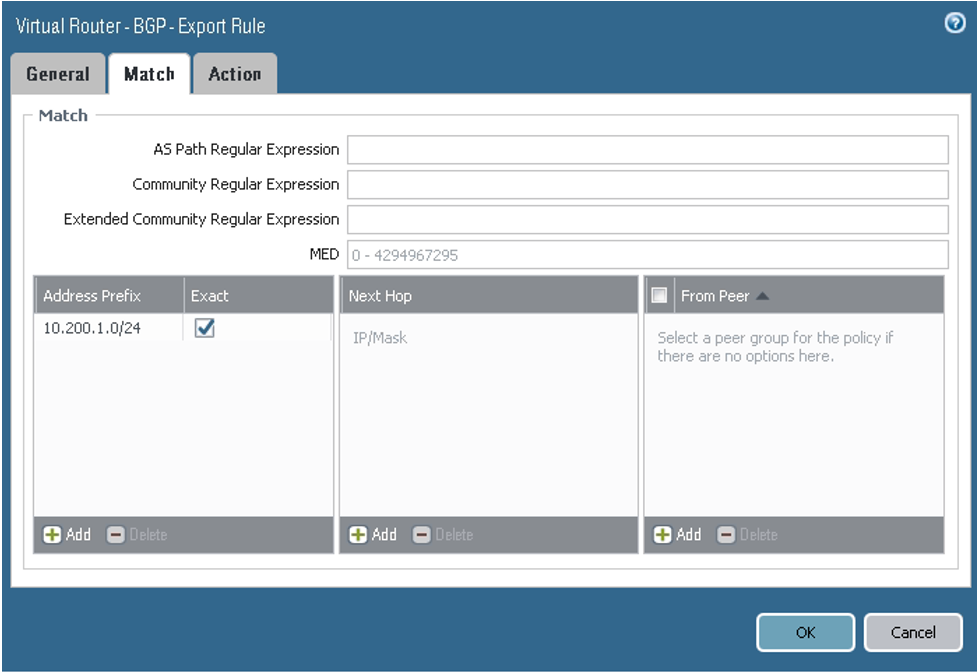

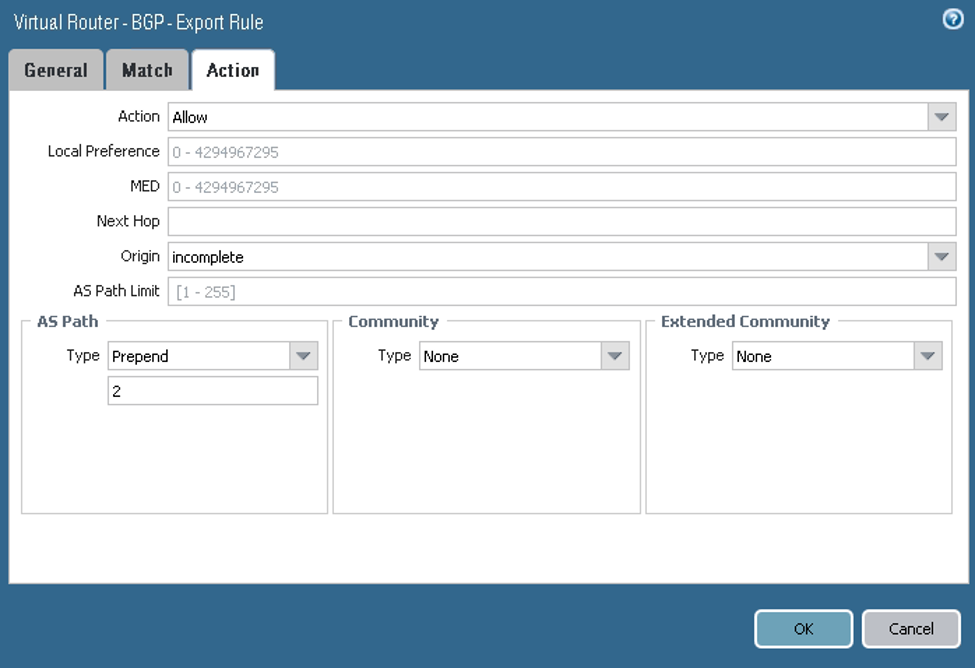

Dans l'onglet Export, configurez les paramètres comme indiqué dans les captures d'écran suivantes. Vous configurez ici une stratégie pour forcer la passerelle de routage dynamique à préférer tunnel.1 pour le chemin de retour vers le CIDR de réseau sur site (10.200.1.0/24).

-

Dans l'onglet General, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Match, configurez les paramètres comme indiqué dans la capture d'écran suivante.

-

Dans l'onglet Action, configurez les paramètres comme indiqué dans la capture d'écran suivante.

La capture d'écran suivante montre la configuration finale de l'export :

Aucune configuration n'est requise pour les onglets Conditional Adv et Aggregate.

-

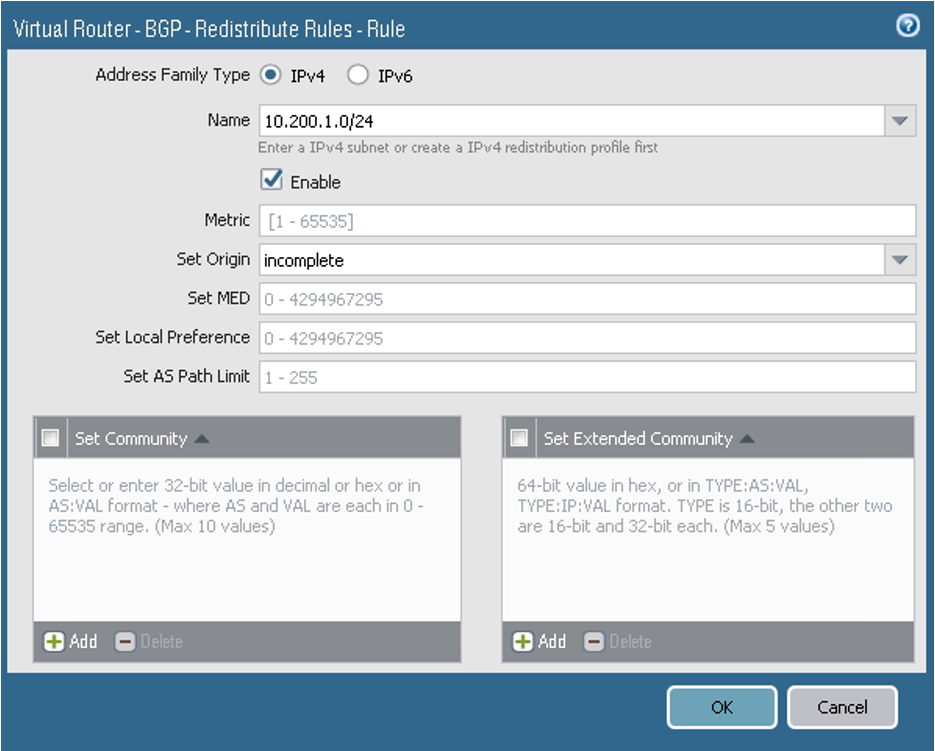

-

Dans l'onglet Redist Rules, configurez les paramètres comme indiqué dans la capture d'écran suivante. Vous annoncez ici le CIDR de réseau sur site dans BGP.

-

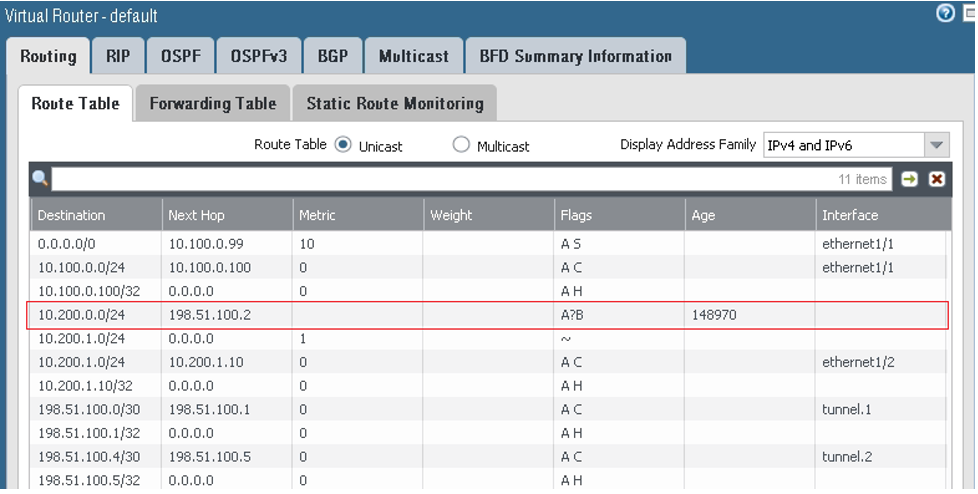

Accédez à Network, IPSec Tunnels, à la colonne Virtual Router, puis cliquez sur Show Routes.

-

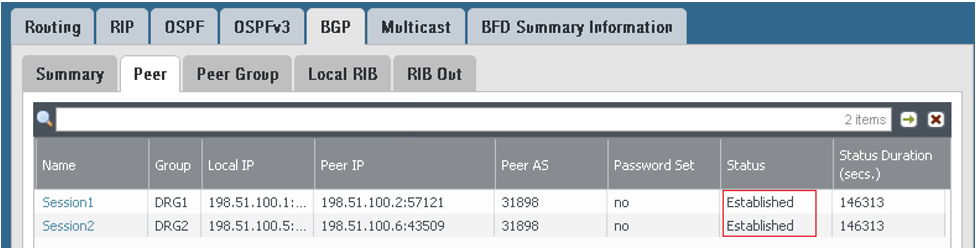

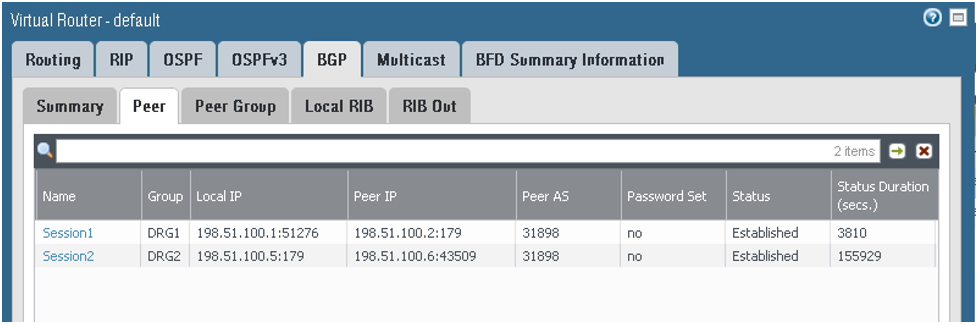

Accédez à BGP, puis à l'onglet Peer pour vérifier que la session BGP est établie. Toute autre valeur signifie que la session BGP n'a pas été établie et que l'échange de routage n'aura pas lieu.

-

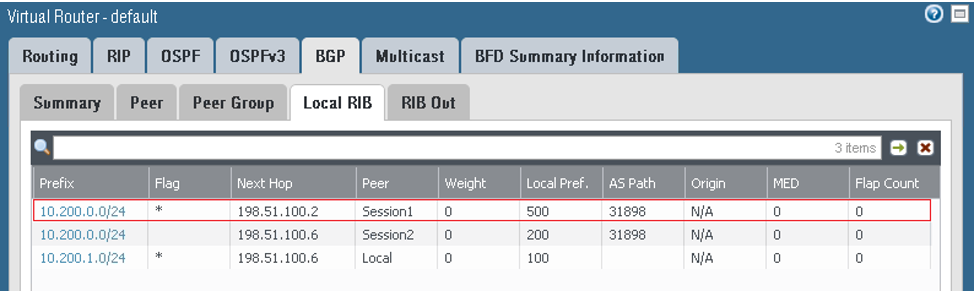

Dans l'onglet Local RIB : les préfixes sont reçus de la passerelle de routage dynamique, avec la préférence tunnel.1.

-

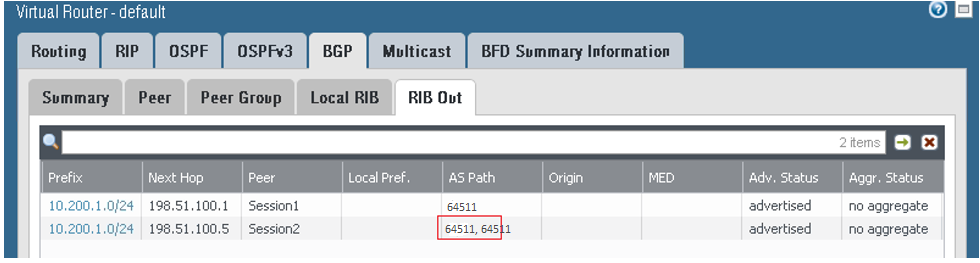

Dans l'onglet RIB Out : le CIDR de réseau sur site est envoyé via BGP à DRG1 (avec la valeur 64511 pour as_path) et à DRG2 (avec la valeur 64511, 64511 pour as_path). Ainsi, conformément à l'algorithme du meilleur chemin BGP, le routage préféré par la passerelle de routage dynamique pour atteindre le CIDR de réseau sur site utilise la connexion sur tunnel.1.

Configuration du routage statique

Utilisez les instructions ci-dessous si le CPE n'accepte pas BGP sur IPSec ou si vous ne souhaitez pas utiliser BGP sur IPSec.

Dans cette tâche, vous configurez des routages statiques pour diriger le trafic via les interfaces de tunnel afin d'atteindre la passerelle de routage dynamique, puis les hôtes de réseau cloud virtuel.

- Suivez les tâches 1 à 5 de la section précédente.

- Configurez les routages statiques :

- Accédez à Network, Virtual Routers, default, Static Routes, puis sélectionnez Add.

-

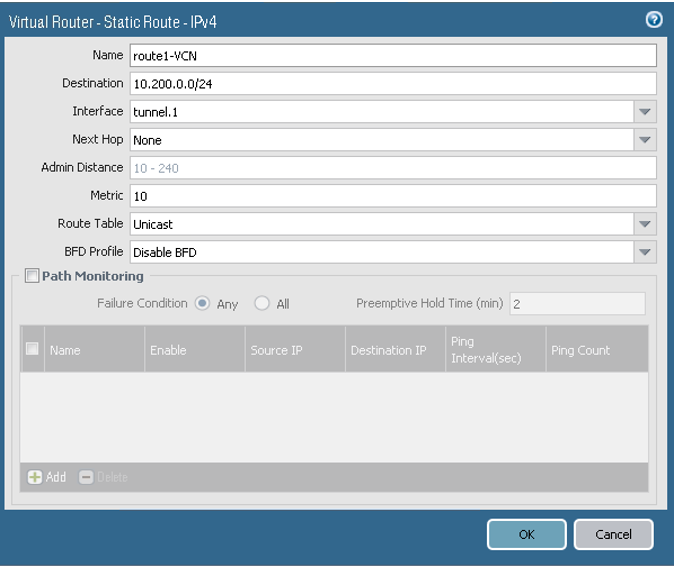

Pour le routage 1, configurez les paramètres comme indiqué dans l'image suivante.

-

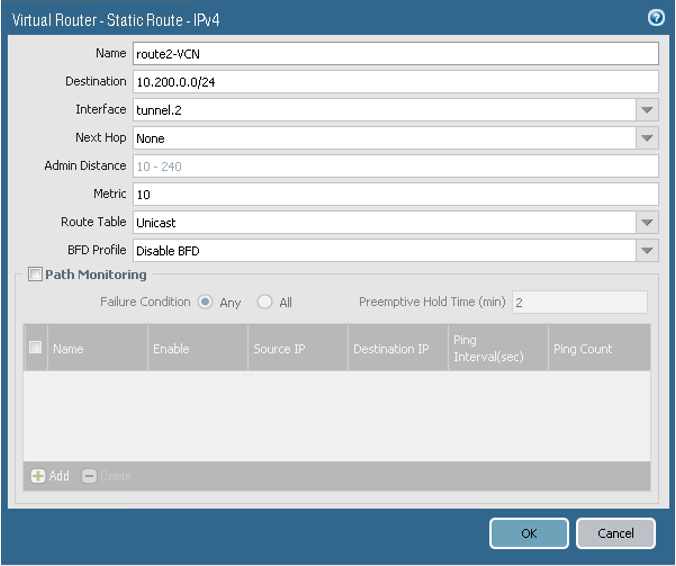

Pour le routage 2, configurez les paramètres comme indiqué dans l'image suivante.

-

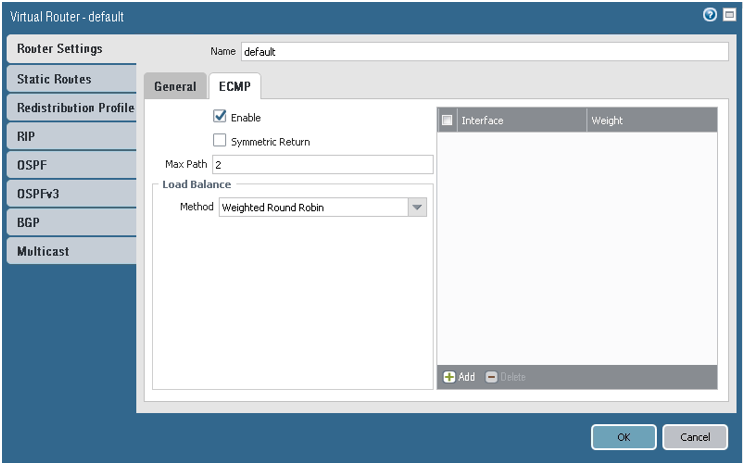

(Recommandé) Activez ECMP pour le trafic envoyé par le biais des deux tunnels. La mesure pour les deux routages est définie sur 10. Voici quelques remarques importantes sur l'activation d'ECMP :

- Vérifiez d'abord si la conception réseau prend en charge ECMP.

- L'activation ou la désactivation d'ECMP sur un routeur virtuel existant entraîne le redémarrage de ce dernier par le système. Le redémarrage peut entraîner la terminaison des sessions existantes.

-

Cet exemple utilise le routeur virtuel par défaut. Utilisez le routeur virtuel approprié pour cet environnement réseau.

Pour activer ECMP, accédez à Network, Virtual Routers, default, Router Settings, ECMP, puis sélectionnez Enable.

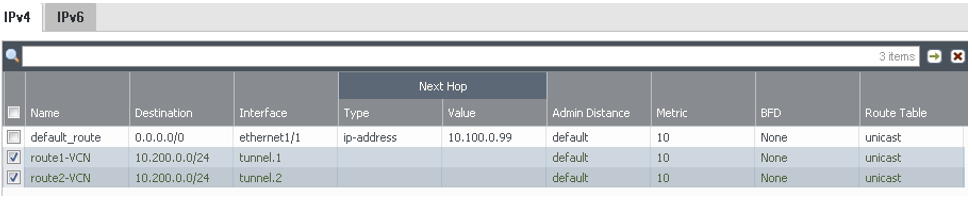

Les captures d'écran suivantes présentent la configuration finale une fois cette tâche terminée :

Modification de l'identificateur IKE

Si le CPE se trouve derrière un dispositif NAT avec une adresse IP privée sur l'interface de sortie que les interfaces de tunnel utilisent comme source, vous devez spécifier l'adresse IP publique de ce dispositif en tant qu'ID IKE local. Vous pouvez le faire en définissant la valeur Local Identification dans la configuration IKE Gateway :

Vérification

Pour vérifier le statut du tunnel IPSec, procédez comme suit :

Utilisez cette commande pour vérifier l'association de sécurité IKE :

show vpn ike-saUtilisez cette commande pour vérifier la configuration du tunnel IPSec :

show vpn tunnel name <tunnel_name>

Pour vérifier le statut BGP, recherchez Established :

Pour vérifier le statut BGP à partir de la ligne de commande, utilisez la commande suivante :

show routing protocol bgp peer peer-name <name>

Pour vérifier que les routages sont installés dans la table de routage :

show routing routeUn service Monitoring est également disponible auprès d'Oracle Cloud Infrastructure pour surveiller activement et passivement les ressources cloud. Pour plus d'informations sur la surveillance d'un VPN site-à-site, reportez-vous à Mesures de VPN site-à-site.

Si vous rencontrez des problèmes, reportez-vous à Dépannage de VPN site à site.