Services de sécurité

Découvrez les services de sécurité d'Oracle Cloud Infrastructure qui assurent l'isolation client, la gestion des identités, les autorisations, le cryptage des données, la détection des vulnérabilités, la surveillance, etc.

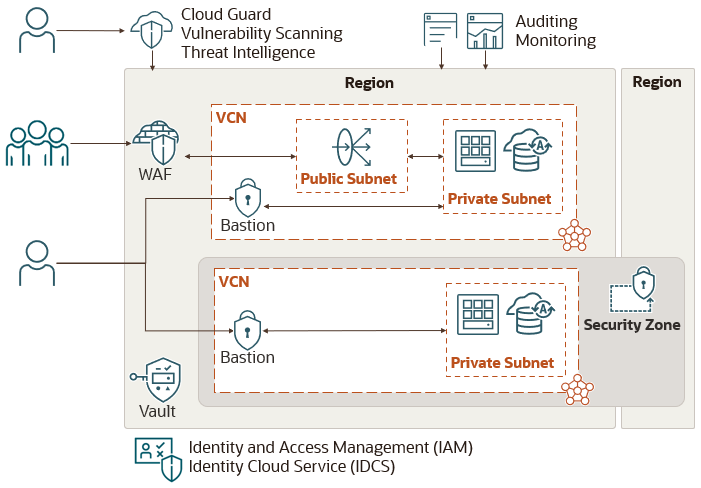

Le diagramme suivant illustre les services de sécurité dans Oracle Cloud Infrastructure.

Régions et domaines de disponibilité

Une région Oracle Cloud Infrastructure est le composant de niveau supérieur de l'infrastructure. Chaque région est une zone géographique distincte dotée de plusieurs sites isolés pour les pannes. Un domaine de disponibilité est un sous-composant d'une région. Il est indépendant et hautement fiable. Chaque domaine de disponibilité est conçu avec une infrastructure entièrement indépendante : bâtiments, générateurs d'électricité, équipements de refroidissement et connectivité réseau. Cette séparation physique garantit la protection contre les catastrophes naturelles et autres événements.

Les domaines de disponibilité de la même région sont connectés par un réseau sécurisé à faible latence et à haut débit, ce qui vous permet de créer et d'exécuter des charges globales et des applications extrêmement fiables avec un impact minimal sur la latence et les performances des applications. Tous les liens entre les domaines de disponibilité sont cryptés.

Pour plus d'informations, reportez-vous à Régions et domaines de disponibilité.

Oracle Cloud Infrastructure propose également des régions présentant des caractéristiques spécifiques répondant aux exigences des organisations gouvernementales en matière de sécurité et de conformité :

Identity and Access Management (IAM)

Le service Oracle Cloud Infrastructure Identity and Access Management fournit l'authentification et l'autorisation pour l'ensemble des ressources et services Oracle Cloud Infrastructure. Vous pouvez utiliser une location unique partagée par plusieurs unités opérationnelles, équipes et individus, tout en maintenant la sécurité, l'isolement et la gouvernance.

IAM utilise les composants décrits dans cette section. Pour mieux comprendre la façon dont ils interagissent ensemble, reportez-vous à Exemple de scénario.

- COMPARTIMENT

- Ensemble de ressources associées. Les compartiments représentent un composant fondamental d'Oracle Cloud Infrastructure pour l'organisation et l'isolement des ressources cloud. Ils permettent de séparer clairement les ressources : vous pouvez ainsi mesurer l'utilisation et établir une facturation correspondante, contrôler l'accès aux ressources (à l'aide de stratégies) et les isoler (en séparant les ressources d'un projet ou d'une unité opérationnelle des autres). Une approche courante consiste à créer un compartiment pour chaque partie principale de l'organisation. Pour plus d'informations, reportez-vous à En savoir plus sur les meilleures pratiques pour configurer votre location.

- GROUPES DYNAMIQUES

- Type spécial de groupe contenant des ressources (telles que des instances de calcul) qui correspondent aux règles que vous définissez (de cette façon, l'appartenance peut changer de façon dynamique lors de la création ou de la suppression de ressources correspondantes). Ces instances agissent comme des acteurs "principaux" et peuvent effectuer des appels d'API vers des services en fonction des stratégies que vous écrivez pour le groupe dynamique.

- Fédération

- Relation qu'un administrateur configure entre un fournisseur d'identités et un fournisseur de services. Lorsque vous fédérez Oracle Cloud Infrastructure avec un fournisseur d'identités, vous gérez les utilisateurs et les groupes dans le fournisseur d'identités. Vous gérez l'autorisation dans le service Oracle Cloud Infrastructure IAM.

- Groupe

- Collection d'utilisateurs qui partagent un ensemble similaire de privilèges d'accès. Les administrateurs peuvent accorder des stratégies d'accès qui autorisent un groupe à utiliser ou à gérer des ressources dans une location. Tous les utilisateurs d'un groupe héritent du même ensemble de privilèges.

- Région d'origine

- Région dans laquelle résident vos ressources IAM. Toutes les ressources IAM sont globales et disponibles dans toutes les régions, mais l'ensemble maître de définitions réside dans une région unique, la région d'origine. Vous devez modifier vos ressources IAM dans votre région d'origine. Les modifications seront propagées automatiquement à toutes les régions. Pour plus d'informations, reportez-vous à Gestion des régions.

- Domaine d'identité

-

Un domaine d'identité est un conteneur destiné à la gestion des utilisateurs et des rôles, à la fédération et au provisionnement des utilisateurs, à l'intégration sécurisée d'applications via la configuration de l'accès avec connexion unique Oracle (SSO), ainsi qu'à l'administration OAuth. Il représente une population d'utilisateurs dans Oracle Cloud Infrastructure, ainsi que les configurations et paramètres de sécurité associés (comme l'authentification à plusieurs facteurs).

- FOURNISSEUR D'IDENTITÉS

- Relation sécurisée avec un fournisseur d'identités fédérées. Les utilisateurs fédérés qui tentent de se connecter à la console Oracle Cloud Infrastructure sont redirigés vers le fournisseur d'identités configuré. Une fois authentifiés, les utilisateurs fédérés peuvent gérer les ressources Oracle Cloud Infrastructure dans la console comme un utilisateur IAM natif.

- Authentification à plusieurs facteurs

- L'authentification à plusieurs facteurs est une méthode d'authentification qui exige l'utilisation de plusieurs facteurs pour vérifier l'identité d'un utilisateur.

- Source réseau

- Groupe d'adresses IP autorisées à accéder à des ressources de la location. Les adresses IP peuvent être publiques ou issues d'un réseau cloud virtuel de la location. Après avoir créé la source réseau, vous utilisez une stratégie pour restreindre l'accès aux seules demandes qui proviennent des adresses IP de la source réseau.

- RESSOURCE

- Objet cloud que vous créez et utilisez lors de l'interaction avec les services Oracle Cloud Infrastructure. Par exemple, les instances de calcul, les volumes de stockage de blocs , les réseaux cloud virtuels (réseaux cloud virtuels ), les sous-réseaux, les bases de données, les applications tierces, les applications Software-as-a-Service (SaaS), les logiciels sur site et les applications Web de vente au détail.

- ROLE

- Ensemble de privilèges d'administration pouvant être affecté à un utilisateur dans un domaine d'identité.

- STRATÉGIE DE SÉCURITÉ

- Document indiquant quels utilisateurs peuvent accéder à quelles ressources et de quelle manière. Vous pouvez écrire des stratégies pour contrôler l'accès à tous les services au sein d'Oracle Cloud Infrastructure. L'accès est accordé au niveau du groupe et du compartiment, ce qui signifie que vous pouvez écrire une stratégie qui définit pour un groupe un type d'accès spécifique à un compartiment spécifique ou à la location elle-même. Si vous octroyez à un groupe l'accès à la location, celui-ci obtient automatiquement le même type d'accès à tous les compartiments contenus dans la location. Pour plus d'informations, reportez-vous à Exemple de scénario et à Présentation des stratégies IAM. Le mot "stratégie" est utilisé de différentes manières : pour représenter une instruction individuelle écrite dans le langage de la stratégie, pour désigner un ensemble d'instructions dans un document unique nommé "stratégie" (auquel est affecté un OCID [ID Oracle Cloud]) et pour désigner le corps global des stratégies utilisées par l'organisation en vue de contrôler l'accès aux ressources.

- STRATÉGIE DE CONNEXION

- Une stratégie de connexion permet aux administrateurs de domaine d'identité, aux administrateurs de sécurité et aux administrateurs d'application de définir des critères qui déterminent si un utilisateur doit être autorisé à se connecter à un domaine d'identité.

- Balises

- Les balises permettent d'organiser les ressources entre plusieurs compartiments afin de générer des rapports ou d'effectuer des actions globales.

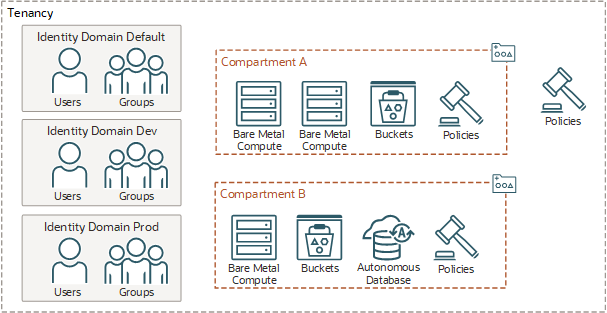

- Location

- Compartiment racine contenant toutes les ressources Oracle Cloud Infrastructure de votre organisation. Oracle crée automatiquement la location de votre société. Vos entités IAM (utilisateurs, groupes, compartiments et certaines stratégies ; vous pouvez également placer des stratégies dans des compartiments à l'intérieur de la location) se trouvent directement dans la location. Vous placez les autres types de ressource cloud (par exemple, des instances, des réseaux virtuels, des volumes de stockage de blocs, etc.) à l'intérieur des compartiments que vous créez.

- Utilisateur

- Tout employé ou système individuel qui doit gérer ou utiliser les ressources Oracle Cloud Infrastructure de votre société. Il se peut que les utilisateurs aient besoin de lancer des instances, de gérer des disques distants, d'utiliser votre réseau cloud virtuel, etc. Les utilisateurs finaux de votre application ne sont généralement pas des utilisateurs IAM. Les utilisateurs disposent d'informations d'identification IAM (reportez-vous à Informations d'identification utilisateur).

Compartiments

Un compartiment est un groupe de ressources qui peut être géré en tant qu'unité logique unique, simplifiant ainsi la gestion des infrastructures de grande taille. Par exemple, vous pouvez créer un compartiment HR-Compartment pour héberger un ensemble spécifique de réseaux cloud, d'instances de calcul, de volumes de stockage et de bases de données nécessaires à ses applications RH.

Utilisez des compartiments pour séparer clairement les ressources d'un projet ou d'une unité opérationnelle d'un autre projet ou d'une autre unité opérationnelle. Une approche courante consiste à créer un compartiment pour chaque partie principale d'une organisation.

Informations d'identification

Chaque utilisateur dispose d'au moins une information d'identification pour s'authentifier auprès d'Oracle Cloud Infrastructure. Les utilisateurs peuvent générer leurs propres informations d'identification et effectuer leur rotation. Par ailleurs, un administrateur de sécurité de location peut réinitialiser les informations d'identification pour tout utilisateur dans la location.

- Mot de passe de console : utilisez cette option pour authentifier un utilisateur auprès de la console Oracle Cloud Infrastructure.

- Clé d'API : tous les appels d'API sont signés à l'aide d'une clé privée RSA 2 048 bits propre à l'utilisateur. L'utilisateur crée une paire de clés publiques et télécharge la clé publique vers la console.

- jeton d'authentification : les jetons d'authentification sont des chaînes de jeton générées par Oracle que vous pouvez utiliser pour l'authentification auprès d'API tierces ne prenant pas en charge l'authentification basée sur une signature d'Oracle Cloud Infrastructure. Par exemple, utilisez un jeton d'authentification pour vous authentifier auprès d'un client Swift. Pour garantir une complexité suffisante, le service IAM crée le jeton et vous ne pouvez pas en fournir un.

- Clé secrète client : permet aux clients Amazon S3 d'accéder à l'API compatible S3 du service Object Storage. Pour garantir une complexité suffisante, le service IAM crée ce mot de passe et vous ne pouvez pas en fournir un.

Oracle Cloud Infrastructure prend en charge la fédération avec Microsoft Active Directory, Microsoft Azure Active Directory et d'autres fournisseurs d'identités prenant en charge le protocole SAML (Security Assertion Markup Language) 2.0. Les groupes fédérés sont mis en correspondance avec des groupes IAM natifs, qui déterminent les droits d'accès d'un utilisateur fédéré.

Domaines d'identité

Si Oracle Cloud Infrastructure a mis à niveau la région d'origine de votre location, vous pouvez également créer des domaines d'identité dans la location. Un domaine d'identité est un conteneur permettant de gérer des utilisateurs et des groupes, de fédérer et de provisionner des utilisateurs, de configurer l'accès avec connexion unique (SSO) et de configurer OAuth. Chaque location inclut un domaine d'identité par défaut. Reportez-vous à Avez-vous accès aux domaines d'identité ?

Utilisez plusieurs domaines d'identité dans votre location si, par exemple, les normes de sécurité de votre organisation :

- Empêcher les ID utilisateur de développement d'exister dans les environnements de production

- Exiger que des administrateurs différents contrôlent différents environnements utilisateur

Les domaines d'identité prennent en charge OpenID Connect et OAuth pour fournir un service de jeton colocatif hautement évolutif permettant de sécuriser l'accès par programmation aux applications personnalisées à partir d'autres applications personnalisées.

- Utilisez OAuth 2.0 afin de définir l'autorisation pour vos applications personnalisées. La structure OAuth 2.0 est couramment utilisée pour les demandes d'autorisation de tiers avec consentement. Les applications personnalisées peuvent implémenter des flux OAuth à deux ou trois acteurs.

- Utilisez OpenID Connect afin d'externaliser l'authentification pour vos applications personnalisées. OpenID Connect dispose d'un protocole d'authentification pour SSO fédéré, utilisant la structure d'autorisation OAuth 2.0 afin de fédérer les identités dans le cloud. Les applications personnalisées participent à un flux Open ID Connect.

Stratégies

Tous les appels client pour accéder aux ressources Oracle Cloud Infrastructure sont d'abord authentifiés par le service IAM (ou le fournisseur fédéré), puis autorisés en fonction des stratégies IAM. Vous pouvez créer une stratégie qui accorde aux utilisateurs un ensemble de droits d'accès aux ressources d'infrastructure (réseau, calcul, stockage, etc.) dans un compartiment de la location. Ces stratégies sont flexibles et écrites dans un format lisible par l'utilisateur, facile à comprendre et à auditer. Une stratégie contient des instructions de stratégie qui suivent cette syntaxe :

Allow group <group_name> to <verb>

<resource-type> in compartment <compartment_name>

L'exemple de stratégie suivant permet au groupe GroupAdmins de créer, de mettre à jour ou de supprimer des groupes :

Allow group GroupAdmins to manage groups in tenancyL'exemple de stratégie suivant permet au groupe TestNetworkAdmins de créer, de mettre à jour ou de supprimer des réseaux dans le compartiment TestCompartment :

Allow group TestNetworkAdmins to manage virtual-network-family in compartment TestCompartmentPour plus d'informations, reportez-vous à :

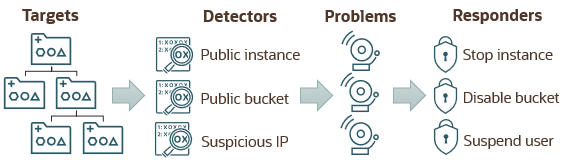

Cloud Guard

Utilisez Cloud Guard pour examiner vos ressources Oracle Cloud Infrastructure à la recherche de failles de sécurité liées à la configuration, et pour examiner les activités à risque de vos opérateurs et utilisateurs. Lors de la détection, Cloud Guard suggère des actions correctives et peut être configuré pour effectuer automatiquement certaines actions. Par exemple :

- Détectez une instance accessible publiquement (ayant une adresse IP publique ou se trouvant sur un sous-réseau public ) et arrêtez l'instance.

- Détectez un bucket Object Storage accessible publiquement et désactivez le bucket.

- Détectez une connexion utilisateur à partir d'une adresse IP suspecte et limitez le trafic à partir de cette adresse.

- Détecter les activités des utilisateurs qui pourraient indiquer un compte compromis ou une menace interne.

Oracle vous recommande d'activer Cloud Guard dans votre location. Vous pouvez configurer une cible Cloud Guard pour examiner l'ensemble de votre location (compartiment racine et tous les sous-compartiments), ou vous pouvez configurer des cibles pour vérifier uniquement des compartiments spécifiques.

Chaque cible est associée à des recettes de détecteur, qui définissent des actions utilisateur spécifiques ou des configurations de ressource entraînant le signalement d'un problème par Cloud Guard. Oracle fournit plusieurs recettes de détecteur Cloud Guard par défaut, que vous pouvez utiliser telles quelles ou personnaliser selon vos besoins. Par exemple, vous pouvez modifier le niveau de risque ou les paramètres associés à certaines règles de détecteur. Au fur et à mesure que Cloud Guard ajoute de nouvelles règles de détecteur, elles sont automatiquement activées dans des recettes gérées par Oracle et désactivées dans des recettes personnalisées.

La recette de détecteur de menace dans Cloud Guard contient un ensemble de règles conçues spécifiquement pour détecter les modèles d'activité subtils de votre location qui pourraient éventuellement poser un problème de sécurité.

Une recette de répondeur Cloud Guard définit l'action ou l'ensemble d'actions à entreprendre en réponse à un problème identifié par un détecteur. Vous pouvez également utiliser les services Events et Notifications pour envoyer des notifications chaque fois que Cloud Guard détecte un type de problème dont vous souhaitez être averti. Vous pouvez envoyer des notifications par courriel ou via Slack, ou exécuter du code personnalisé dans le service Functions.

Pour plus d'informations, reportez-vous à Cloud Guard.

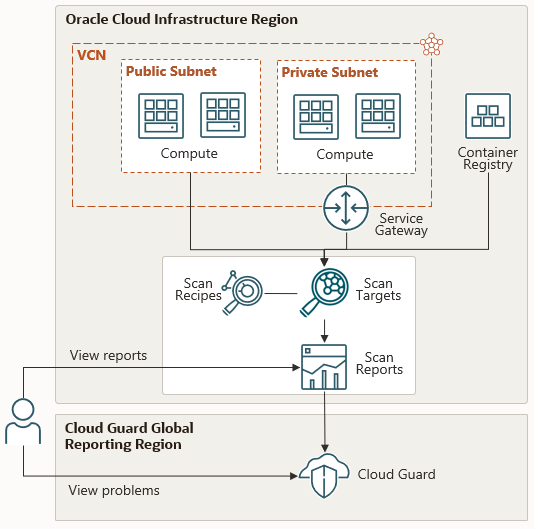

Analyse des vulnérabilités

Oracle Cloud Infrastructure Vulnerability Scanning Service vous aide à améliorer l'état de la sécurité en examinant régulièrement les instances de calcul et les images de conteneur à la recherche de vulnérabilités potentielles. Le service génère des rapports avec des mesures et des détails concernant ces vulnérabilités, et affecte à chacune un niveau de risque. Par exemple :

- Les ports laissés involontairement ouverts peuvent constituer un vecteur d'attaque potentiel pour vos ressources cloud ou permettre aux pirates d'exploiter d'autres vulnérabilités.

- Les packages de système d'exploitation qui nécessitent des mises à jour et des patches pour corriger les vulnérabilités.

- Les configurations de système d'exploitation que les pirates peuvent exploiter.

- Les références standard du secteur publiées par le CIS (Center for Internet Security) pour le système d'exploitation cible

Vous pouvez également surveiller ces vulnérabilités dans Cloud Guard. Lors de la détection d'une vulnérabilité, Cloud Guard suggère des actions correctives et peut être configuré pour effectuer automatiquement certaines actions.

Pour plus d'informations, reportez-vous à Présentation de Scanning.

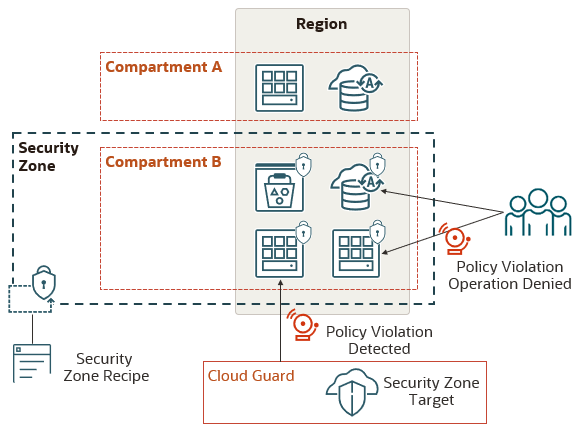

Security Zones

Les zones de sécurité vous permettent de vous garantir que vos ressources Compute, Networking, Object Storage, Database, et autres sont conformes aux principes d'Oracle en matière de sécurité et les meilleures pratiques. Une zone de sécurité est associée à des compartiments et à une recette de zone de sécurité. Lorsque vous créez et mettez à jour des ressources dans une zone d'une sécurité, Oracle Cloud Infrastructure valide ces opérations par rapports aux stratégies de zone d'une recette d'une zone. En cas de violation de stratégie de zone de sécurité, l'opération est refusée.

Voici quelques exemples de stratégies de zone de sécurité :

- Les sous-réseaux d'une zone de sécurité ne peuvent pas être publics. Tous les sous-réseaux doivent être privés.

- Le volume d'initialisation d'une instance de calcul dans une zone de sécurité doit également se trouver dans une zone de sécurité.

- Les buckets Object Storage d'une zone de sécurité doivent utiliser une clé de cryptage maître gérée par le client.

- Vous ne pouvez pas déplacer certaines ressources telles que les volumes de blocs et les instances de calcul d'une zone de sécurité vers un compartiment standard.

Vous devez activer Cloud Guard avant de créer des zones de sécurité. Cloud Guard vous aide à détecter les violations de stratégie dans les ressources existantes créées avant la zone de sécurité.

Pour plus d'informations, reportez-vous à Présentation de Security Zones.

Vault

Vous pouvez utiliser le service Vault pour créer et gérer les ressources suivantes :

- Coffres

- Clés

- Clés secrètes

Un coffre inclut les clés de cryptage et les informations d'identification secrètes que vous utilisez pour protéger vos données et vous connecter aux ressources sécurisées. Comme il s'agit de ressources gérées par le client, vous disposez d'un contrôle complet sur les personnes ayant accès à vos coffres, clés et clés secrètes. Vous contrôlez également ce que les utilisateurs et services autorisés peuvent faire avec les ressources Vault. Les niveaux d'accès peuvent concerner un point très précis, par exemple déterminer si une clé individuelle peut être utilisée par un service particulier, ou des activités de gestion du cycle de vie plus impactantes, par exemple, décider si un utilisateur peut supprimer une clé d'un coffre pour empêcher son utilisation.

Les clés sont stockées sur des modules de sécurité HSM hautement disponibles et durables qui respectent la certification de sécurité de niveau 3 FIPS (Federal Information Processing Standards) 140-2. Les clés secrètes et les versions de clé secrète sont encodées en Base64 et cryptées avec des clés de cryptage maître, mais ne résident pas dans le module de sécurité HSM.

Les algorithmes de chiffrement de clé pris en charge par le service Vault incluent l'algorithme AES (Advanced Encryption Standard), l'algorithme RSA (Rivest-Shamir-Adleman) et l'algorithme ECDSA (elliptic curve digital signature algorithm). Vous pouvez créer et utiliser des clés symétriques AES et des clés asymétriques RSA pour le chiffrement et le déchiffrement. Vous pouvez également utiliser des clés asymétriques RSA ou ECDSA pour signer des messages numériques.

Les stratégies de zone de sécurité nécessitent que vous chiffriez les ressources à l'aide de clés gérées par le client lorsque cela est possible. Les services suivants prennent en charge l'utilisation de clés gérées par le client pour le cryptage des ressources :

- Block Volume

- Kubernetes Engine

- Oracle Cloud Infrastructure Database

- File Storage

- Object Storage

- Streaming

Pour plus d'informations, reportez-vous à Présentation de Vault.

Security Advisor

Security Advisor vous aide à créer des ressources cloud qui correspondent aux principes de sécurité et aux meilleures pratiques d'Oracle. Elle garantit également que vos ressources répondent aux exigences imposées par les stratégies de zone de sécurité. Par exemple, vous pouvez créer rapidement des ressources cryptées avec une clé de cryptage maître gérée par le client à l'aide du service Vault.

Par exemple, vous pouvez utiliser Security Advisor pour créer les ressources suivantes :

- Bucket Object Storage

- Système de fichiers File Storage

- Instance (calcul) de calcul (et volume d'initialisation associé)

- Volume de stockage de blocs de volume de blocs

Pour plus d'informations, reportez-vous à Présentation de Security Advisor.

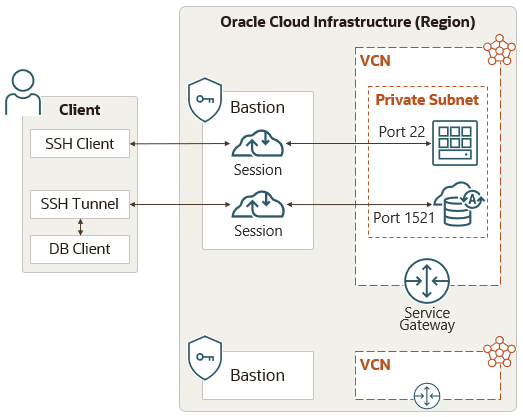

Bastion

Oracle Cloud Infrastructure Bastion fournit un accès restreint et limité dans le temps aux ressources cible qui ne disposent pas d'adresses publiques.

Grâce à la configuration d'un bastion, vous pouvez autoriser les utilisateurs autorisés à se connecter aux ressources cible sur des adresses privées via des sessions SSH (Secure Shell). Lorsqu'ils sont connectés, les utilisateurs peuvent interagir avec la ressource cible à l'aide de n'importe quel logiciel ou protocole pris en charge par SSH. Par exemple, vous pouvez exécuter des commandes RDP (Remote Desktop Protocol) ou vous connecter à une base de données à l'aide d'Oracle Net Services. Les cibles peuvent inclure les ressources telles que les instances de calcul, les systèmes de base de données et les bases de donnée Autonomous AI Transaction Processing.

Les bastions résident dans un sous-réseau public et établissent l'infrastructure réseau nécessaire pour connecter un utilisateur à une ressource cible dans un sous-réseau privé . L'intégration au service IAM fournit l'authentification et les autorisations utilisateur. Les bastions fournissent une couche de sécurité supplémentaire en vous permettant de spécifier les adresses IP qui peuvent se connecter à une session hébergée par le bastion.

Pour plus d'informations, reportez-vous à Bastion.

Informations sur les menaces

Oracle Cloud Infrastructure Threat Intelligence regroupe les données d'informations sur les menaces provenant de nombreuses sources différentes et organise ces données afin de fournir des conseils pratiques pour la détection et la prévention des menaces dans Oracle Cloud Guard et d'autres services Oracle Cloud Infrastructure.

Les acteurs malveillants utilisent souvent des techniques connues pour attaquer les environnements cibles. Les informations contextuelles sur les indicateurs de menace trouvés dans votre environnement peuvent vous aider à hiérarchiser les alertes et à comprendre votre environnement de menaces. Threat Intelligence fournit des informations provenant de chercheurs d'élite en sécurité Oracle, de notre propre télémétrie unique, de flux open source standard et de partenaires tiers.

Lorsque la recette de détecteur de menace est activée dans Cloud Guard, elle compare les données de Threat Intelligence aux journaux d'audit et à la télémétrie pour détecter les activités suspectes et les signaler comme un problème.

Pour plus d'informations, reportez-vous à Présentation de Threat Intelligence.

Web Application Firewall

Oracle Cloud Infrastructure Web Application Firewall (WAF) est un service de sécurité basé sur le cloud et basé sur le secteur des cartes de paiement (PCI) qui protège les applications du trafic Internet malveillant et indésirable. WAF peut protéger toutes les adresses Internet, en assurant l'exécution cohérente des règles sur toutes vos applications.

Utilisez WAF pour créer et gérer des règles de protection contre les menaces Internet, y compris la génération de scripts intersites (XSS), l'injection SQL et d'autres vulnérabilités définies par OWASP. Le nombre de bots indésirables peut être restreint et les bots souhaitables autorisés. Vous pouvez également définir et appliquer des règles de protection personnalisées à vos configurations WAF à l'aide du langage de règles ModSecurity.

Utilisez WAF pour créer des règles d'accès qui définissent des actions explicites pour les demandes qui remplissent diverses conditions. Par exemple, les règles d'accès peuvent limiter les demandes en fonction de leur zone géographique ou de leur signature. Une action de règle peut être définie pour journaliser et autoriser, détecter, bloquer, rediriger, ignorer ou afficher un CAPTCHA pour toutes les demandes qui répondent aux conditions.

Pour plus d'informations, reportez-vous à Présentation du pare-feu d'applications Web.

Audit

Le service Oracle Cloud Infrastructure Audit enregistre tous les appels d'API vers les ressources dans la location d'un client et l'activité de connexion à partir de la console. Vous pouvez atteindre vos objectifs de sécurité et de conformité en utilisant le service Audit pour surveiller l'ensemble de l'activité utilisateur dans votre location. Comme tous les appels de la console, du kit SDK et de l'interface de ligne de commande passent par nos API, toutes les activités de ces sources sont incluses. Les enregistrements d'audit sont disponibles via une API de requête filtrable authentifiée ou peuvent être extraits en tant que fichiers en batch à partir d'Oracle Cloud Infrastructure Object Storage. Le contenu du journal d'audit inclut l'activité survenue, l'utilisateur qui l'a lancée, la date et l'heure de la demande, ainsi que l'adresse IP source, l'agent utilisateur et les en-têtes HTTP de la demande.

Pour plus d'informations, reportez-vous à Présentation d'Audit.