Domaines d'identité sans la stratégie de connexion "Stratégie de sécurité pour la console OCI"

Si vous utilisez l'authentification à plusieurs facteurs dans des locations avec des domaines d'identité mais sans la stratégie de connexion "Stratégie de sécurité pour la console OCI", nous vous recommandons de configurer l'authentification à plusieurs facteurs à l'aide des meilleures pratiques Oracle suivantes.

Pour configurer l'authentification à plusieurs facteurs sans la stratégie de connexion "Stratégie de sécurité pour la console OCI", procédez comme suit :

- Lisez les Prérequis.

- Activer l'authentification à plusieurs facteurs. Reportez-vous à Etape 1 : activation de l'authentification à plusieurs facteurs dans les domaines d'identité.

- Créez une stratégie de connexion. Reportez-vous à Etape 2 : création d'une stratégie de connexion.

Prérequis

Avant de commencer : avant de configurer l'authentification à plusieurs facteurs, respectez les prérequis suivants. Ignorez les prérequis que vous avez déjà remplis.

- Examinez les facteurs d'authentification à plusieurs facteurs. Les facteurs d'authentification à plusieurs facteurs disponibles dépendent du type de domaine d'identité dont vous disposez. Le type de domaine apparaît sur la page Domaines de la location. Pour plus d'informations sur l'authentification à plusieurs facteurs et les types de domaine, reportez-vous à Disponibilité des fonctionnalités pour les types de domaine d'identité.

- Consultez la documentation relative à l'utilisation de l'application Oracle Mobile Authenticator pour en savoir plus sur l'utilisation de la notification d'application mobile et du code secret d'application mobile dans l'application Oracle Mobile Authenticator.

- Eventuellement, et uniquement pendant la période de déploiement, excluez un administrateur de domaine d'identité de la stratégie "Stratégie de sécurité pour la console OCI". Par conséquent, si vous faites des erreurs lors du déploiement, vous ne vous êtes pas verrouillé hors de la console.

Dès que le déploiement est terminé et que vous êtes certain que vos utilisateurs ont tous configuré l'authentification à plusieurs facteurs et peuvent accéder à la console, vous pouvez supprimer ce compte utilisateur.

- Identifiez tous les groupes Identity Cloud Service mis en correspondance avec des groupes OCI IAM. (Remarque : locations migrées uniquement.)

- Inscrivez une application client avec un rôle d'administrateur de domaine d'identité afin d'activer l'accès à votre domaine d'identité à l'aide de l'API REST au cas où votre configuration de stratégie de connexion vous verrouillerait. Si vous n'enregistrez pas cette application client et qu'une configuration de stratégie de connexion restreint l'accès pour tous, tous les utilisateurs sont bloqués hors du domaine d'identité jusqu'à ce que vous contactions le support technique Oracle. Pour plus d'informations sur l'inscription d'une application client, reportez-vous à Inscription d'une application client.

- Créez un code de contournement et stockez-le dans un emplacement sécurisé. Reportez-vous à la section Generating a Bypass Code.

Activez les paramètres d'authentification à plusieurs facteurs et les stratégies de conformité qui définissent les facteurs d'authentification à autoriser, puis configurez ces derniers.

Activez l'authentification à plusieurs facteurs pour le domaine d'identité par défaut ainsi que pour tous les domaines d'identité secondaires.

- Connectez-vous à une location avec des domaines d'identité à l'aide de vos informations d'identification d'administrateur de domaine d'identité.

- Ouvrez le menu de navigation et cliquez sur Identité et sécurité. Sous Identité, cliquez sur Domaines. Localisez le domaine d'identité par défaut.Remarque

Si vous ne voyez pas le domaine d'identité par défaut, sous Compartiment, choisissez le compartiment racine dans la liste. - Sélectionnez le domaine d'identité Par défaut et cliquez sur Sécurité, puis sur Authentification multifacteur.

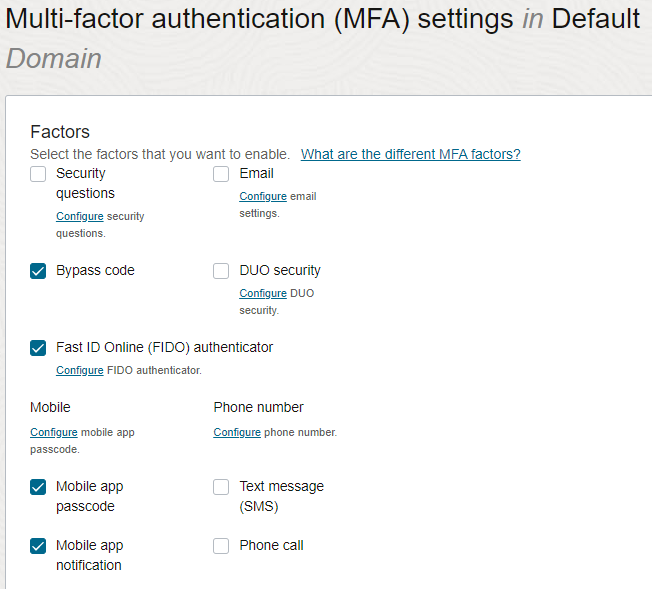

- Dans la section Facteurs, sélectionnez chacun des facteurs que les utilisateurs doivent pouvoir sélectionner.Remarque

Les facteurs d'authentification à plusieurs facteurs disponibles dépendent du type de domaine d'identité dont vous disposez. Le type de domaine apparaît sur la page Domaines de la location. Pour plus d'informations sur l'authentification à plusieurs facteurs et les types de domaine, reportez-vous à Disponibilité des fonctionnalités pour les types de domaine d'identité.

Remarque

Nous vous recommandons d'utiliser les authentificateurs d'authentification à plusieurs facteurs résistants au phishing suivants :

-

Code secret d'application mobile et notification d'application mobile

Remarque

Reportez-vous à Utilisation de l'application Oracle Mobile Authenticator pour savoir comment utiliser la notification d'application mobile et le code secret d'application mobile dans l'application Oracle Mobile Authenticator. -

ID rapide en ligne (FIDO)

Pour plus d'informations sur les authentificateurs d'authentification à plusieurs facteurs, reportez-vous à Configuration des facteurs d'authentification.

-

- (Obligatoire) Activez toujours Ignorer le code afin que les administrateurs puissent générer un code secret à usage unique en tant que deuxième facteur si les utilisateurs perdent leur authentificateur externe, tel que leur application mobile ou leur clé FIDO.

- (Facultatif) Définissez le nombre maximal de facteurs inscrits que les utilisateurs peuvent configurer.

- (Facultatif) Utilisez la section Trusted devices pour configurer les paramètres des périphériques sécurisés. Remarque

Comme pour "se souvenir de mon ordinateur", les appareils sécurisés n'exigent pas de l'utilisateur une authentification secondaire à chaque connexion (pour une période définie). - (Facultatif) Dans la section Règles de connexion, définissez le nombre maximal d'échecs de tentative d'authentification à jour à autoriser pour un utilisateur qui effectue de façon incorrecte la vérification d'authentification à jour avant verrouillage.

- Cliquez sur Enregistrer les modifications, puis confirmez la modification.

- (Facultatif) Cliquez sur Configurer pour les facteurs d'AMF que vous avez sélectionnés afin de les configurer individuellement.

Procédure suivante : créez une stratégie de connexion. Reportez-vous à Etape 2 : création d'une stratégie de connexion.

Créez une stratégie de connexion, ajoutez une règle pour l'authentification à plusieurs facteurs, attribuez la priorité à cette règle en tant que première règle évaluée par le domaine d'identité, ajoutez l'application Console à la nouvelle stratégie, activez la stratégie et testez la stratégie.

- Ouvrez le menu de navigation et cliquez sur Identité et sécurité. Sous Identité, cliquez sur Domaines. Sélectionnez le domaine d'identité Par défaut, puis cliquez sur Sécurité et sur Stratégies de connexion. La stratégie de connexion par défaut et les autres stratégies de connexion que vous avez définies sont répertoriées.

- Cliquez sur Créer une stratégie de connexion.

- Saisissez les informations suivantes :

- Nom : entrez OCIConsole SignOn Policy.

- Description : entrez la description de la stratégie.

- Cliquez sur Ajouter une stratégie.Remarque

Après avoir cliqué sur Ajouter une stratégie, la stratégie de connexion est enregistrée à l'état Désactivé. Vous devez activer la stratégie pour l'utiliser.

- Sur l'écran Ajouter des règles de connexion, cliquez sur Ajouter une règle de connexion pour ajouter une règle de connexion à cette stratégie.

- Utilisez le tableau suivant pour configurer la nouvelle règle d'authentification à plusieurs facteurs. Remarque

Vous pouvez créer d'autres règles de connexion selon vos besoins, puis les classer par ordre de priorité pour indiquer les règles traitées en premier. L'évaluation s'arrête à la première règle de mise en correspondance. En l'absence de règle correspondante, l'accès est refusé.

Champ Description Nom de règle Entrer un nom. Entrez le nom de la règle de connexion. Par exemple, nommez-le MFA for OCI Console pour activer l'authentification à plusieurs facteurs pour tous les utilisateurs. Ou nommez-le MFA for OCI Console Administrators pour activer l'authentification à plusieurs facteurs pour les administrateurs.

Authentification du fournisseur d'identités (facultatif) Entrez ou sélectionnez tous les fournisseurs d'identités utilisés pour authentifier les comptes utilisateur évalués par cette règle. Si vous laissez ce champ vide, les autres conditions sont utilisées pour l'authentification. Appartenance aux groupes Activez l'authentification à plusieurs facteurs pour tous les utilisateurs en saisissant ou en sélectionnant les groupes dont les utilisateurs doivent être membres pour répondre aux critères de cette règle.

Meilleure pratique. Activez l'authentification à plusieurs facteurs pour tous les utilisateurs à l'aide de l'appartenance à un groupe.

Si vous ne pouvez pas activer l'authentification à plusieurs facteurs pour tous les utilisateurs pour le moment, nous vous recommandons d'activer l'authentification à plusieurs facteurs pour les groupes suivants qui accordent des privilèges d'administration aux utilisateurs dans la console :

- Tous les groupes auxquels les droits d'accès OCI sont accordés dans une stratégie IAM.

- Groupe Administrateurs dans le domaine d'identité Par défaut.

- Tous les groupes Identity Cloud Service mis en correspondance avec des groupes OCI IAM. (Remarque : locations migrées uniquement.)

Important : si vous laissez le champ Appartenance à un groupe vide et désélectionnez Administrateur, tous les utilisateurs sont inclus dans cette règle.

Administrateur Les utilisateurs affectés aux rôles Administrateur dans le domaine d'identité sont inclus dans cette règle.

Meilleure pratique. Utilisez Appartenance à un groupe pour activer l'authentification à plusieurs facteurs pour tous les utilisateurs ou, au moins, pour tous les administrateurs. Si vous ne pouvez pas activer l'authentification à plusieurs facteurs pour tous les utilisateurs ou administrateurs pour le moment à l'aide de l'appartenance à un groupe, sélectionnez Administrateur pour inclure les administrateurs dans cette règle.

Important : si vous créez une règle pour les administrateurs uniquement, vous devez créer une deuxième règle sans authentification à plusieurs facteurs pour que les non-administrateurs puissent se connecter. Si la deuxième règle n'est pas créée, l'accès à la console est bloqué pour les non-administrateurs.

Exclure les utilisateurs Meilleure pratique. La meilleure pratique consiste à ne pas exclure les utilisateurs. Toutefois, lorsque vous configurez l'authentification à plusieurs facteurs, vous pouvez exclure temporairement un compte d'administrateur si vous apportez des modifications qui vous verrouillent hors de la console OCI. Une fois le déploiement terminé et que l'authentification à plusieurs facteurs est configurée pour que vos utilisateurs puissent accéder à la console OCI, rétablissez cette modification afin qu'aucun utilisateur ne soit exclu de la règle.

Pour obtenir la liste des prérequis, reportez-vous à Domaines d'identité sans la stratégie de connexion à la console OCI.

Filtrer par adresse IP client Deux options sont associées à ce champ : Partout et Limiter aux périmètres réseau suivants. -

Si vous sélectionnez Partout, les utilisateurs peuvent se connecter au domaine d'identité à l'aide de n'importe quelle adresse IP.

-

Si vous sélectionnez Limiter aux périmètres réseau suivants, la zone de texte Perimètres réseau apparaît. Dans cette zone de texte, entrez ou sélectionnez les périmètres réseau définis. Pour plus d'informations, reportez-vous à Création d'un périmètre réseau. Les utilisateurs peuvent se connecter au domaine d'identité uniquement à l'aide des adresses IP contenues dans les périmètres réseau définis.

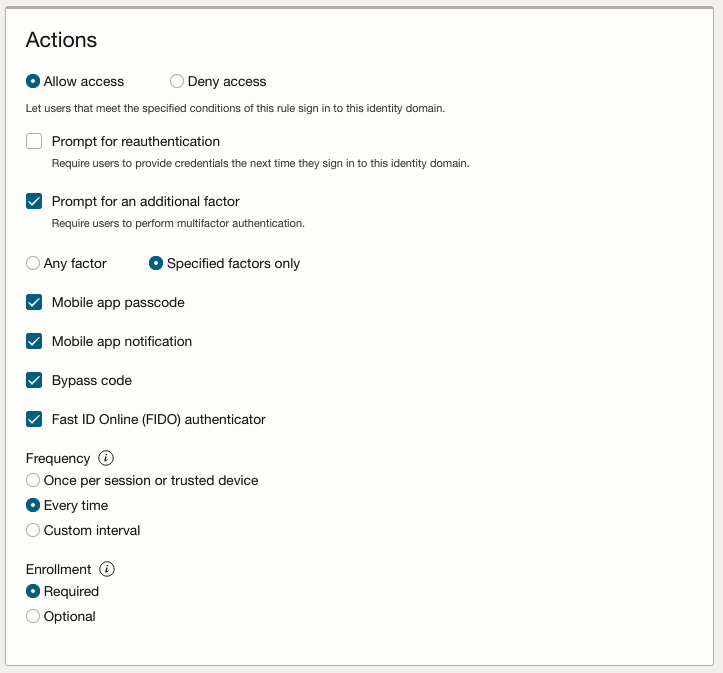

Allow access ou Deny access Indiquez si un utilisateur est autorisé à accéder à la console si le compte utilisateur répond aux critères de cette règle. Lorsque vous sélectionnez autoriser l'accès, les options supplémentaires ci-après sont présentées.

Meilleure pratique. Choisissez Autoriser l'accès.

Invite de réauthentification Cochez cette case pour forcer l'utilisateur à saisir à nouveau les informations d'identification afin d'accéder à l'application affectée, même en cas de session de domaine d'identité existante.

Lorsque cette option est sélectionnée, elle empêche l'accès avec connexion unique pour les applications affectées à la stratégie de connexion. Par exemple, un utilisateur authentifié doit se connecter à une nouvelle application.

S'il n'est pas sélectionné et que l'utilisateur s'est déjà authentifié, il peut accéder à l'application à l'aide de sa session SSO existante sans avoir à saisir d'informations d'identification.

Meilleure pratique. Désactivez l'option Invite de réauthentification.

Invite de demande d'un facteur supplémentaire Cochez cette case pour inviter l'utilisateur à soumettre un facteur supplémentaire pour se connecter au domaine d'identité.

Si vous cochez cette case, vous devez indiquer si l'utilisateur doit s'inscrire à l'authentification à plusieurs facteurs, ainsi que la fréquence à laquelle ce facteur supplémentaire doit être utilisé pour se connecter.

Sélectionnez N'importe quel facteur pour inviter l'utilisateur à s'inscrire et vérifier tout facteur activé dans les paramètres d'authentification à jour au niveau du locataire.

Sélectionnez Facteurs spécifiés uniquement pour inviter l'utilisateur à s'inscrire et vérifier un sous-ensemble de facteurs activés dans les paramètres d'authentification à jour au niveau du locataire. Une fois que vous avez sélectionné Facteurs indiqués uniquement, vous pouvez sélectionner les facteurs devant être appliqués par cette règle.

Meilleure pratique. Sélectionnez Facteurs spécifiés uniquement, puis choisissez tous les facteurs à l'exception de Courriel ou Appel téléphonique.

Activez toujours Code de contournement.

Fréquence Meilleure pratique. Choisissez Chaque fois.

-

Sélectionnez Une fois par session ou par appareil sécurisé afin que, pour chaque session ouverte par l'utilisateur à partir d'un appareil fiable, le nom utilisateur et le mot de passe, et un second facteur doivent être fournis.

-

Sélectionnez A chaque fois afin que, chaque fois que les utilisateurs se connectent à partir d'un appareil sécurisé, leur nom utilisateur et leur mot de passe, et un second facteur doivent être fournis. Meilleure pratique. Choisissez Chaque fois.

-

Sélectionnez Intervalle personnalisé, puis indiquez la fréquence à laquelle les utilisateurs doivent soumettre un second facteur pour se connecter. Par exemple, si vous voulez que les utilisateurs utilisent ce facteur supplémentaire toutes les deux semaines, cliquez sur Nombre, entrez 14 dans le champ de texte, puis cliquez sur le menu déroulant Intervalle pour sélectionner Jours. Si vous avez configuré l'authentification à plusieurs facteurs, ce nombre doit être inférieur ou égal au nombre de jours pendant lesquels un appareil peut être sécurisé selon les paramètres d'authentification à plusieurs facteurs. Pour plus d'informations, reportez-vous à Gestion de l'authentification à plusieurs facteurs.

Inscription Ce menu contient deux options : Obligatoire et Facultatif.

-

Sélectionnez requis pour forcer l'utilisateur à s'inscrire à l'authentification à plusieurs facteurs.

-

Sélectionnez Facultatif pour laisser aux utilisateurs la possibilité de ne pas s'inscrire à l'authentification à plusieurs facteurs. Les utilisateurs voient le processus incorporé de configuration de l'inscription une fois qu'ils ont saisi leur nom utilisateur et leur mot de passe, mais ils peuvent cliquer sur Sauter. Les utilisateurs peuvent activer l'FA ultérieurement à partir du paramètre Vérification en 2 étapes dans les paramètres de sécurité de mon profil. Les utilisateurs ne sont pas invités à configurer un facteur lors de leur prochaine connexion.

Remarque : Si vous définissez Inscription sur Obligatoire et que vous passez ultérieurement sur la valeur Facultatif, la modification concerne uniquement les nouveaux utilisateurs. Les utilisateurs déjà inscrits à l'authentification à plusieurs facteurs n'obtiennent pas le processus d'inscription incorporé et ne peuvent pas cliquer sur Sauter lors de la connexion.

- Cliquez sur Ajouter une règle de connexion.Remarque

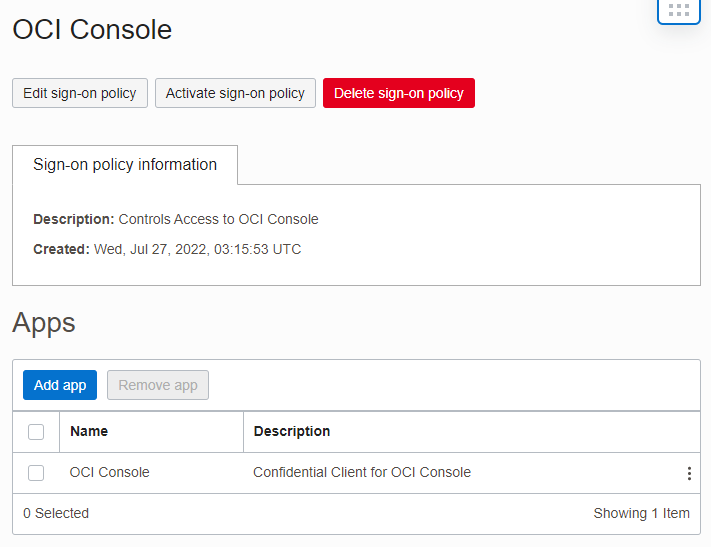

Si vous créez une règle d'authentification à plusieurs facteurs pour les administrateurs uniquement, vous devez créer une deuxième règle sans authentification à plusieurs facteurs pour que les non-administrateurs puissent se connecter. Si la deuxième règle n'est pas créée, l'accès à la console est bloqué pour les non-administrateurs. - Ajoutez l'application Console à la stratégie OCIConsole SignOn Policy. Important : pour vous assurer que votre stratégie s'applique uniquement à l'accès à la console et qu'elle ne s'applique à aucune autre application, ajoutez uniquement l'application Console.

- Sur la page de détails de la stratégie de connexion, cliquez sur Applications. La liste des applications déjà ajoutées à la stratégie apparaît.

- Cliquez sur Ajouter une application.

- Dans la fenêtre Ajouter une application, localisez l'application Console et cochez la case correspondant à l'application. Ensuite, cliquez sur Ajouter une application.Remarque

Si vous ne voyez pas l'application Console, elle est déjà affectée à une stratégie.

-

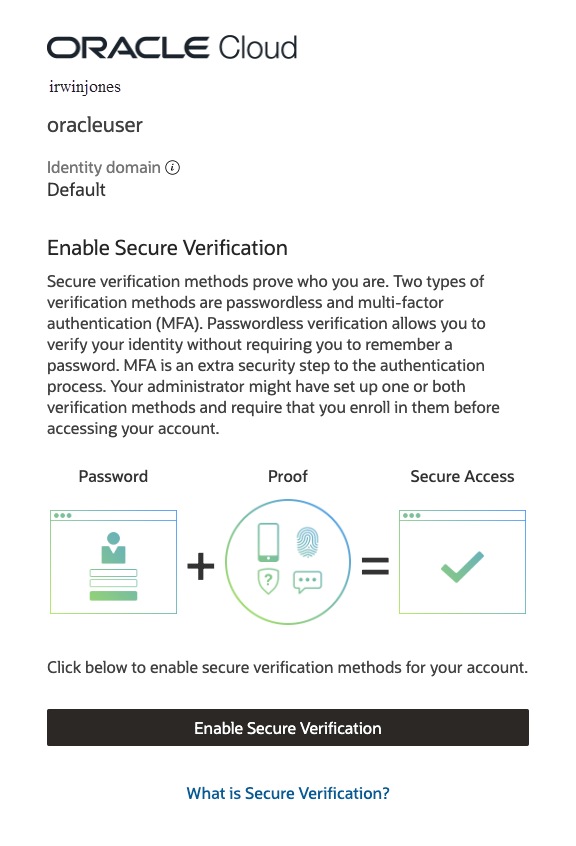

- Activez la stratégie de connexion et l'authentification à plusieurs facteurs est activée. Les utilisateurs seront invités à s'inscrire à l'authentification à plusieurs facteurs lors de leur prochaine connexion.

- Sur la page Stratégies de connexion, cliquez sur OCIConsole SignOn Policy.

- Cliquez sur Activer la stratégie de connexion.

- Activez la stratégie de connexion et l'authentification à plusieurs facteurs est activée. Les utilisateurs seront invités à s'inscrire à l'authentification à plusieurs facteurs lors de leur prochaine connexion.

- Déconnectez-vous des domaines d'identité.

- Connectez-vous aux domaines d'identité. Vous devez être invité à vous inscrire à l'authentification à plusieurs facteurs. Terminez l'inscription à l'authentification à plusieurs facteurs à l'aide d'Oracle Mobile Authenticator (OMA). Reportez-vous à Utilisation de l'application Oracle Mobile Authenticator.