Contrôle d'accès basé sur les rôles

Utilisez le contrôle d'accès basé sur les rôles (RBAC) pour contrôler l'accès utilisateur aux ressources Oracle Database@Azure.

Cette tâche contient des instructions permettant de configurer Azure RBAC pour Oracle Autonomous Database et Oracle Exadata Database Service. Prenez note des points suivants :

- Les clients bénéficiant d'une offre privée qui souhaitent provisionner à la fois Autonomous Database et Exadata Database Service doivent suivre les deux ensembles d'instructions de cette rubrique. Sinon, complétez l'ensemble d'instructions correspondant au service de base de données que vous prévoyez d'utiliser.

- Les clients bénéficiant d'une offre publique (paiement à l'utilisation) doivent uniquement suivre les instructions pour Autonomous Database.

Groupes et rôles de service Oracle Autonomous Database

| Nom du groupe Azure | Affectation de rôle Azure | Objet |

|---|---|---|

| odbaa-adbs-db-administrateurs |

Oracle.Database Administrateur Autonomous Database |

Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources Oracle Autonomous Database dans Azure. |

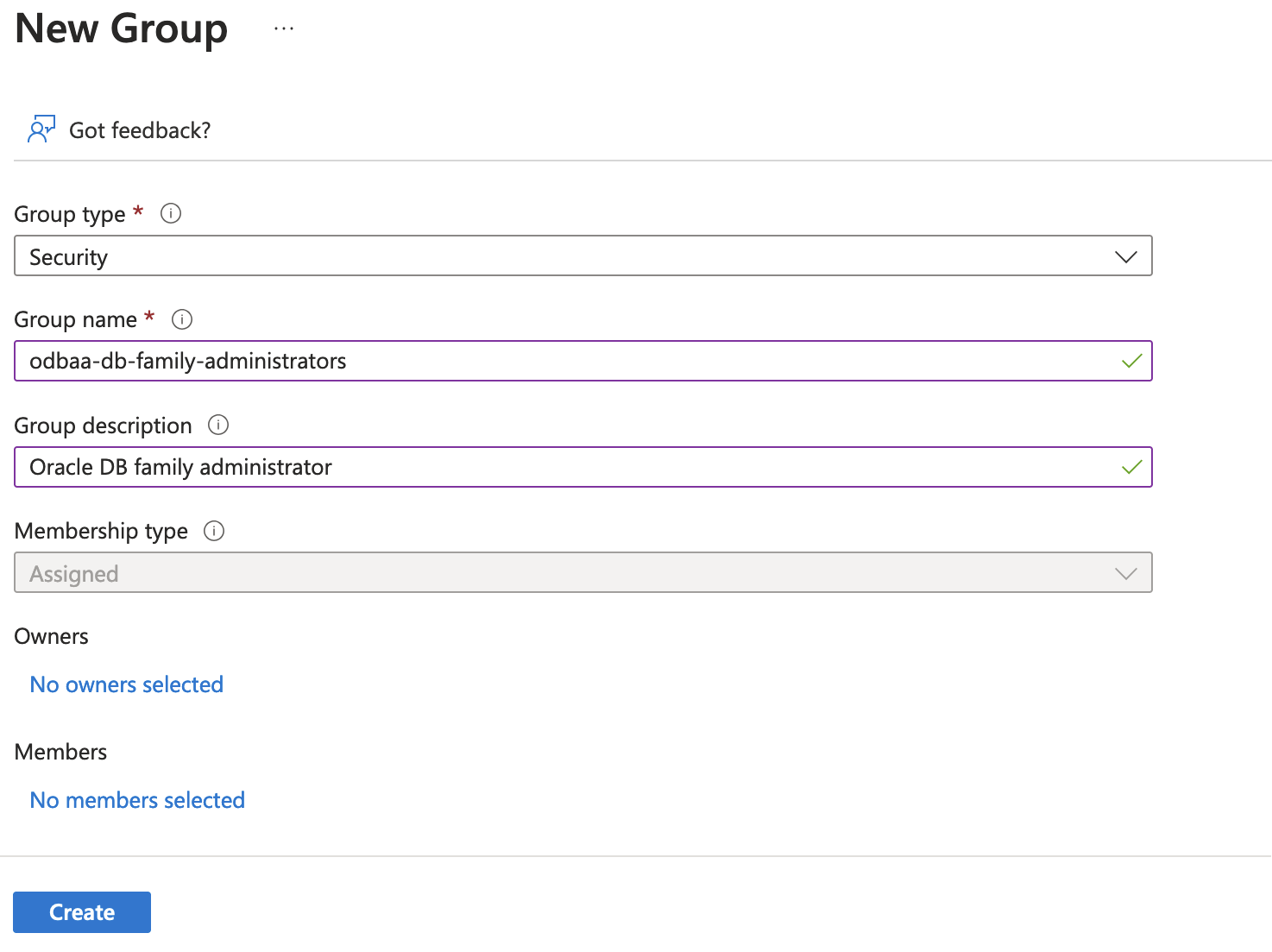

| odbaa-db-family-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources Oracle Database Service dans OCI. |

| odbaa-db-family-readers | Oracle.Database Lecteur |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux lecteurs qui doivent visualiser toutes les ressources Oracle Database dans OCI. |

| odbaa-réseau-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources réseau dans OCI. |

| odbaa-costmgmt-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de coût et de facturation dans OCI. |

Groupes et rôles Oracle Exadata Database Service on Dedicated Infrastructure

| Nom de groupe Azure | Affectation de rôle Azure | Objet |

|---|---|---|

| odbaa-exa-infra-administrateurs | Oracle.Database Administrateur d'infrastructure Exadata | Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources Exadata Database Service dans Azure. Les utilisateurs dotés de ce rôle disposent de toutes les autorisations accordées par "odbaa-vm-cluster-administrators". |

| odbaa-vm-cluster-administrateurs | Oracle.Database VmCluster Administrateur | Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de cluster de machines virtuelles dans Azure. |

| odbaa-db-family-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources Oracle Database Service dans OCI. |

| odbaa-db-family-readers | Oracle.Database Lecteur |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux lecteurs qui doivent visualiser toutes les ressources Oracle Database dans OCI. |

| odbaa-exa-cdb-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de base de données Conteneur dans OCI. |

| odbaa-exa-pdb-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources de base de données pluggable dans OCI. |

| odbaa-réseau-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer toutes les ressources réseau dans OCI. |

| odbaa-costmgmt-administrateurs | Aucun |

Ce groupe est répliqué dans OCI lors du processus facultatif de fédération d'identités. Ce groupe est destiné aux administrateurs qui doivent gérer les ressources de coût et de facturation dans OCI. |

Configuration du contrôle d'accès basé sur les rôles dans le portail Azure

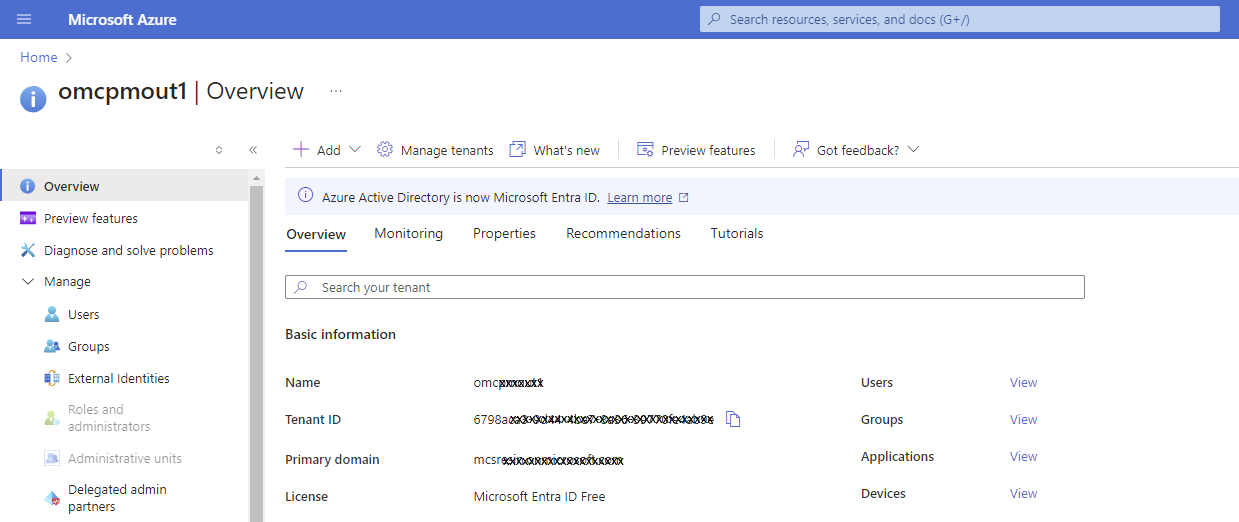

- Connectez-vous au portail Azure.

- Recherchez "EntraID" dans l'outil de recherche Azure, puis sélectionnez ID Microsoft Entra dans les résultats de la recherche pour accéder à la page EntraID Aperçu.

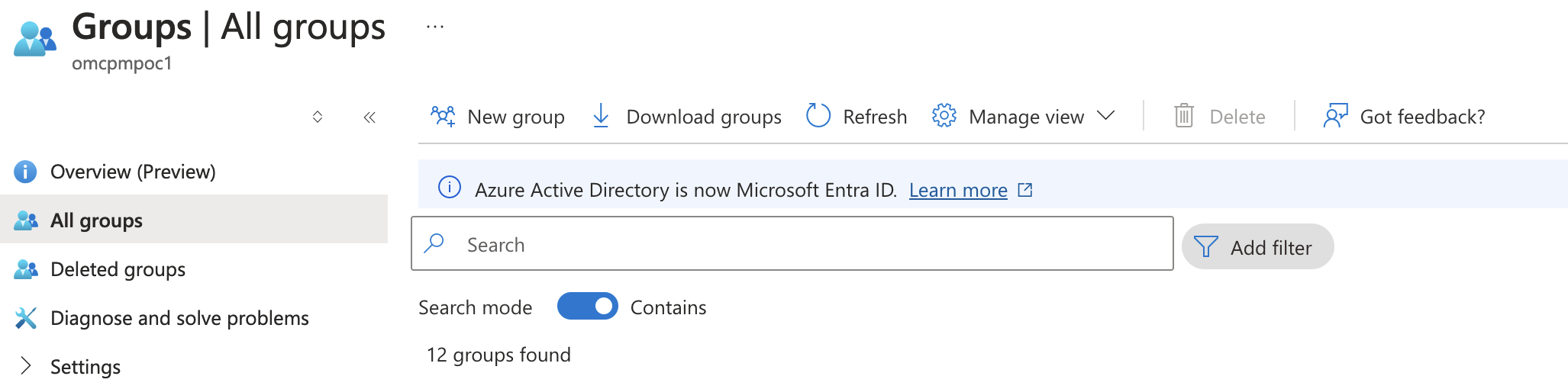

- Sélectionnez Groupes pour accéder à la page Groupes. Sélectionnez ensuite Tous les groupes.

- Répétez l'étape précédente pour créer de nouveaux groupes pour tous les groupes Azure répertoriés dans le tableau de cette rubrique.

-

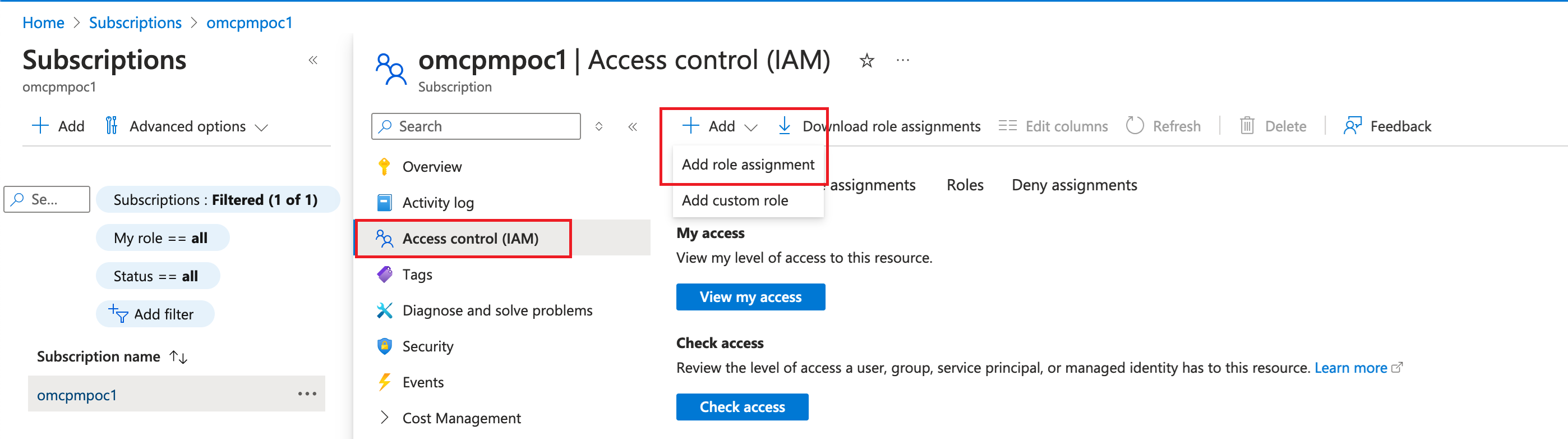

Accédez à la page Abonnements sur le portail Azure, puis recherchez votre abonnement Azure sur la page. Sélectionnez le nom de l'abonnement pour afficher les détails de l'abonnement. Pour plus d'informations, reportez-vous à Afficher tous les abonnements dans la documentation Azure.

-

Dans la section Contrôle d'accès (IAM) de la page de détails de l'abonnement Azure, sélectionnez +Add et sélectionnez l'option Ajouter une affectation de rôle.

-

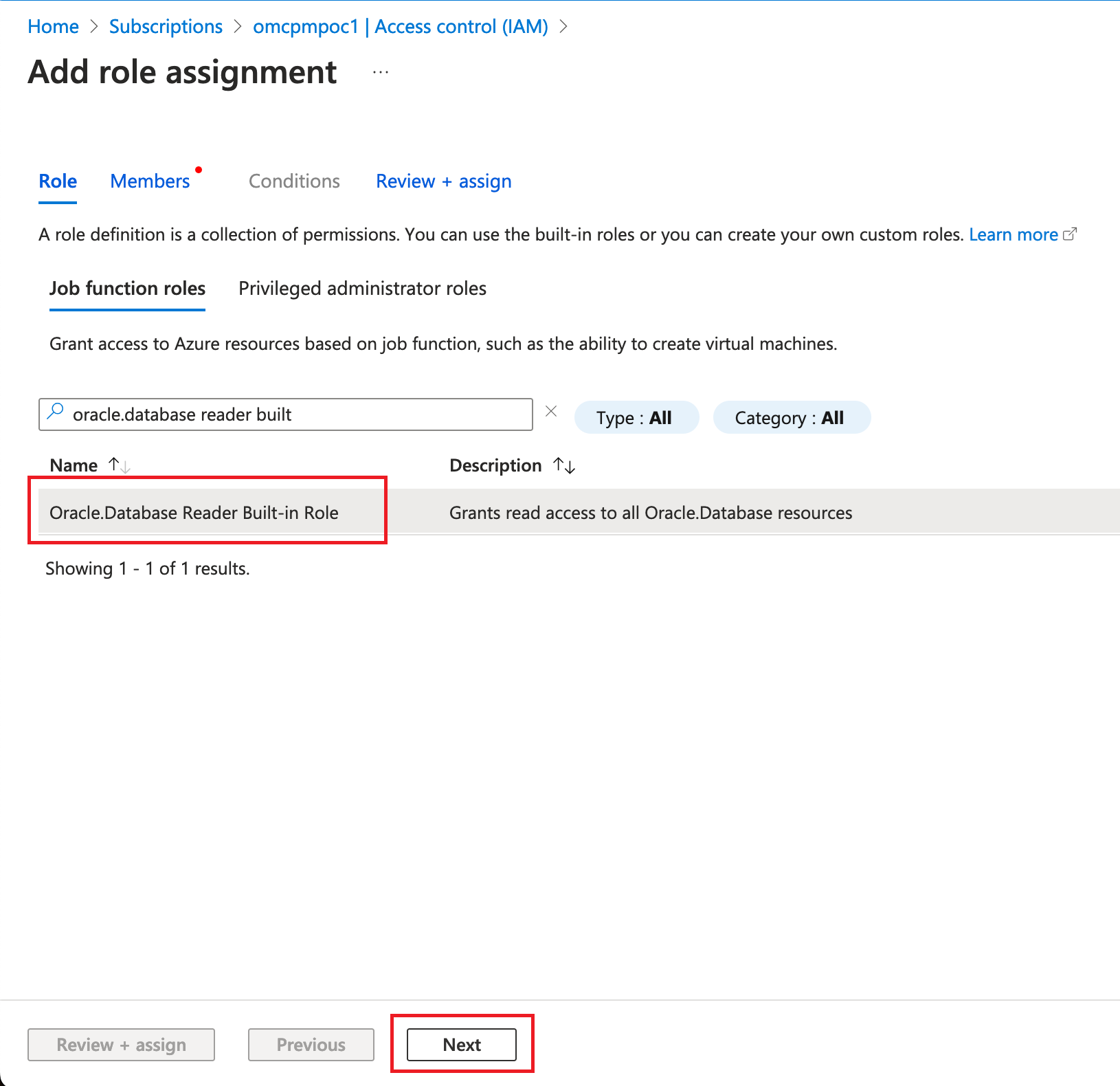

Recherchez l'un des rôles répertoriés dans le tableau des groupes et rôles Exadata de cette rubrique. Par exemple,

Oracle.Database Reader. Sélectionnez le rôle, puis Suivant. -

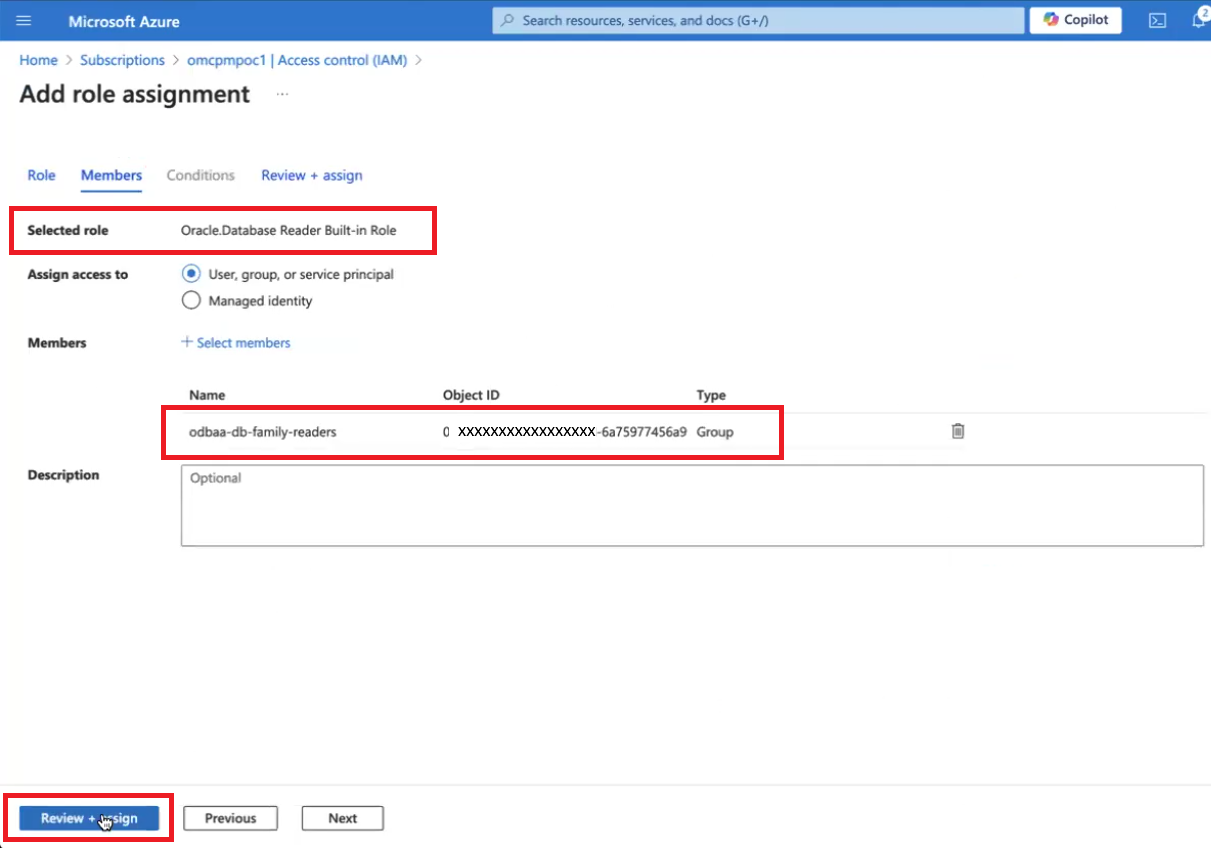

Dans l'onglet Membres du flux de travail Ajouter une affectation de rôle, sélectionnez +Select Membres.

-

Recherchez "odbaa" dans le champ de recherche. Les groupes qui commencent par "odbaa" sont affichés. Sélectionnez un nom de groupe pour le sélectionner. Par exemple : "odbaa-db-family-readers".

-

Dans l'onglet Membres, sélectionnez Vérifier + affecter.

- Répétez les étapes 7 à 11 pour chaque groupe de bases de données Autonomous Database/Exadata Azure pour lequel des affectations de rôle sont indiquées dans la table.

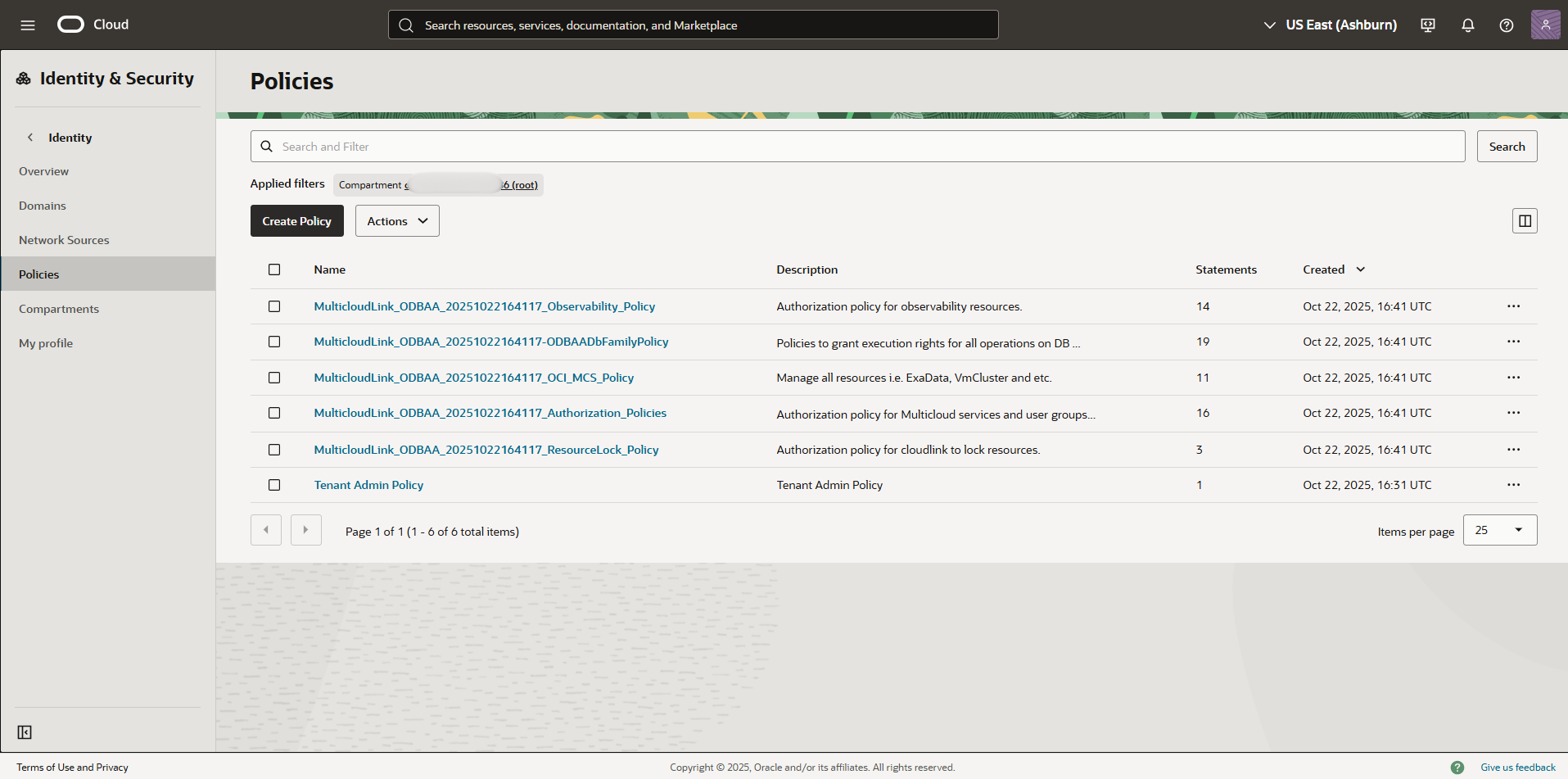

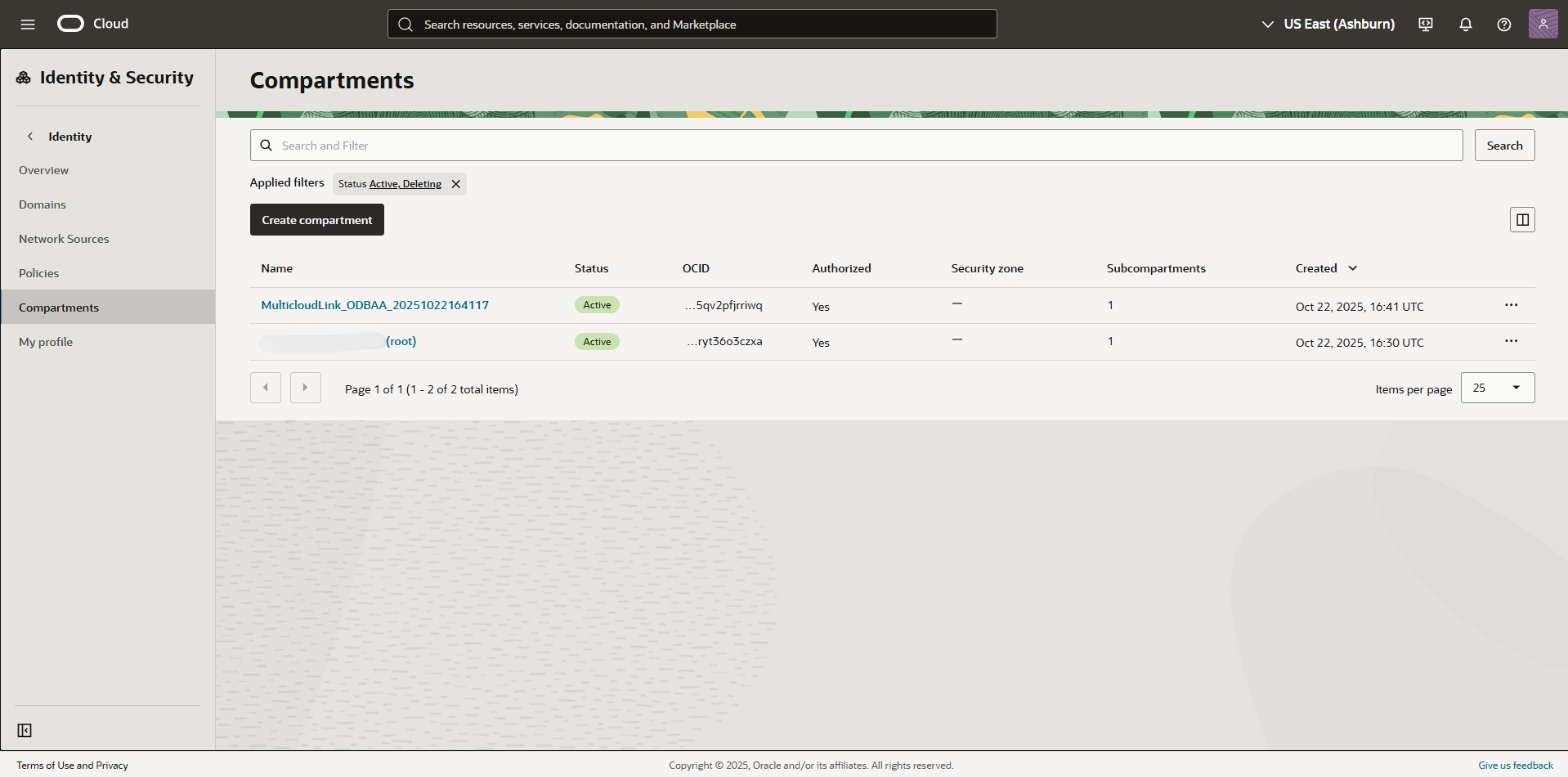

Stratégies multicloud OCI

Lorsque vous intégrez votre environnement Azure à Oracle Database@Azure, au cours du processus de liaison de comptes OCI, OCI crée un compartiment multicloud et les stratégies OCI Identity and Access Management (IAM) requises par le service. Ces ressources sont essentielles à la maintenance d'Oracle Database@Azure. Les administrateurs OCI ne doivent pas modifier, déplacer ou supprimer ces ressources créées automatiquement.

Stratégies de refus Identity and Access management (IAM)

Les stratégies de refus OCI IAM permettent aux administrateurs de bloquer explicitement les actions indésirables, ce qui améliore la sécurité et rationalise le contrôle d'accès.

Bien que les stratégies de refus OCI IAM soient un outil puissant pour restreindre les droits d'accès, elles doivent être utilisées avec une extrême prudence dans Oracle Database@Azure.

N'appliquez aucune stratégie de refus qui cible ou affecte les stratégies IAM ou les compartiments avec le préfixe MulticloudLink.

L'application de stratégies de refus aux ressources Oracle Database@Azure interrompt l'intégration du service ODBG avec OCI, provoquant de graves défaillances opérationnelles ou un dysfonctionnement complet du service.

Récupérer une stratégie de refus à l'échelle d'une location qui verrouille des fonctions multicloud

Une stratégie de refus à l'échelle de la location telle que Deny any-user to inspect all-resources in tenancy peut bloquer l'accès de tous les utilisateurs ou l'intégration multicloud.

Pour récupérer :

Ces étapes utilisent la console Oracle Cloud. Vous pouvez également utiliser l'interface de ligne de commande OCI. Exemple de commande CLI :

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'Etapes suivantes

Oracle Database@Azure est prêt à être utilisé. Vous pouvez maintenant effectuer les opérations suivantes :

- Configurez la fédération d'identités pour Oracle Database@Azure (facultatif). Federation permet aux utilisateurs de se connecter à la location OCI associée au service à l'aide des informations d'identification Azure Entra ID. Pour plus d'informations, reportez-vous à Fédération (facultatif).

- Si vous n'utilisez pas la fédération d'identités, vous pouvez ajouter des utilisateurs supplémentaires dans la console OCI. Pour plus d'informations, reportez-vous à Présentation d'IAM et à Gestion des utilisateurs. Vous pouvez éventuellement enregistrer des utilisateurs sur My Oracle Support pour leur permettre d'ouvrir des demandes de service.