Configuration de l'accès réseau avec des règles de contrôle d'accès (ACL)

Le fait d'indiquer une liste de contrôle d'accès permet d'empêcher toutes les adresses IP qui n'y figurent pas d'accéder à la base de données. Une fois que vous avez indiqué une liste de contrôle d'accès, la base de données Autonomous AI accepte uniquement les connexions à partir des adresses de la liste de contrôle d'accès et la base de données rejette toutes les autres connexions client.

- Configuration des listes de contrôle d'accès lors du provisionnement ou du clonage d'une instance

Lorsque vous provisionnez ou clonez une base de données Autonomous AI avec l'option Accès sécurisé à partir des adresses IP et des réseaux cloud virtuels autorisés uniquement, vous pouvez restreindre l'accès réseau en définissant des listes de contrôle d'accès (ACL). - Configuration de listes de contrôle d'accès pour une instance de base de données Autonomous AI existante

Vous pouvez contrôler et restreindre l'accès à votre base de données Autonomous AI en indiquant des listes de contrôle d'accès réseau. Sur une instance de base de données Autonomous AI existante avec une adresse publique, vous pouvez ajouter, modifier ou enlever des ACL. - Passage d'adresses privées à des adresses publiques avec une base de données Autonomous AI

Si votre instance de base de données Autonomous AI est configurée pour utiliser une adresse privée, vous pouvez modifier la configuration afin d'utiliser un point d'extrémité public. - Restrictions et remarques sur les listes de contrôle d'accès

Décrit les restrictions et remarques concernant les règles de contrôle d'accès sur la base de données Autonomous AI.

Configuration de listes de contrôle d'accès lors du provisionnement ou du clonage d'une instance

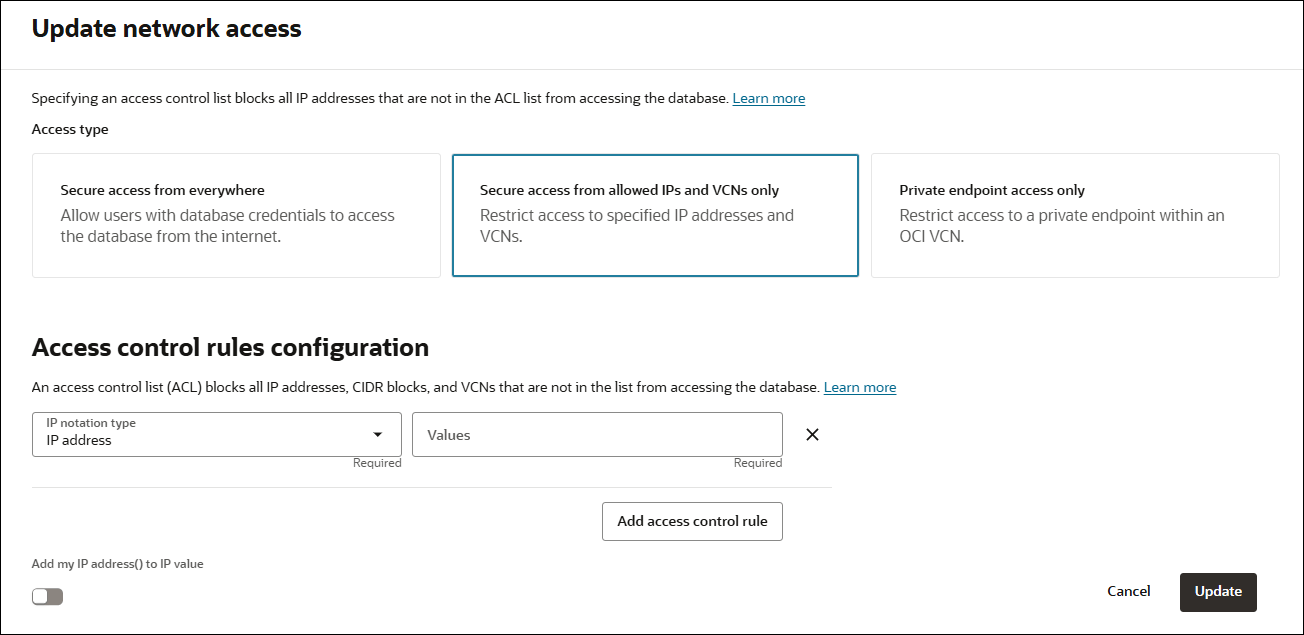

Lorsque vous provisionnez ou clonez une base de données Autonomous AI avec l'option Accès sécurisé à partir des adresses IP et des réseaux cloud virtuels autorisés uniquement, vous pouvez restreindre l'accès réseau en définissant des listes de contrôle d'accès (ACL).

Pour plus d'informations sur le provisionnement de votre base de données Autonomous AI, reportez-vous à Provisionnement d'une instance de base de données Autonomous AI.

Configurez les listes de contrôle d'accès comme suit :

Une fois le provisionnement terminé, vous pouvez mettre à jour les listes de contrôle d'accès d'adresse publique ou modifier la configuration de la base de données Autonomous AI pour utiliser une adresse privée.

Pour plus d'information sur la mise à niveau des listes de contrôle d'accès pour une instance de base de données Autonomous AI existante, reportez-vous à la section Configuration des listes de contrôle d'accès pour une instance Autonomous AI existante.

Pour obtenir des informations sur le passage d'une adresse privée à une adresse publique, reportez-vous à la section Change from Public to Private Endpoints with Autonomous AI Database.

Configuration de listes de contrôle d'accès pour une instance de base de données Autonomous AI existante

Vous pouvez contrôler et restreindre l'accès à votre base de données Autonomous AI en indiquant des listes de contrôle d'accès réseau (ACL). Sur une instance de base de données Autonomous AI existante avec une adresse publique, vous pouvez ajouter, modifier ou enlever des ACL.

Configurez des ACL, ou ajoutez, enlevez ou mettez à jour les ACL existantes d'une instance de base de données Autonomous AI en procédant comme suit :

Si l'état du cycle de vie est Disponible lorsque vous cliquez sur Mettre à jours, l'état du cycle de vie devient Mise à jours jusqu'à ce que la liste de contrôles d'accès soit définie. La base de données continue de fonctionner et reste accessible. Il n'y a aucun temps d'inactivité. Lorsque la mise à jour est terminée, l'état du cycle de vie redevient Disponible et les listes de contrôle d'accès réseau de la liste sont en vigueur.

Passage des adresses privées aux adresses publiques avec la base de données Autonomous AI

Si l'instance de base de données Autonomous AI est configurée pour utiliser une adresse privée, vous pouvez modifier la configuration afin d'utiliser un point de terminaison public.

-

L'instance Autonomous AI Database doit présenter l'état Disponible (état de cycle de vie : Disponible).

-

Avant de modifier la configuration réseau de manière à passer d'une adresse privée à une adresse publique, vous devez modifier la configuration pour ne pas autoriser les connexions TLS. Cette opération entraîne la fermeture de toutes les connexions TLS existantes. Pour plus d'informations, reportez-vous à la section Mise à jour de l'instance Autonomous AI Database pour exiger l'authentification TLS mutuellement et interdire l'authentification TLS.

Afin d'indiquer une adresse publique pour votre base de données Autonomous AI, procédez comme suit :

L'état de cycle de vie est passé à Mise à jour jusqu'à la clôture de l'opération.

Remarques relatives au passage de l'adresse privée à l'adresse publique pour l'accès réseau :

-

Une fois le type d'accès réseau mis à jour, tous les utilisateurs de la base de données doivent obtenir un nouveau portefeuille et l'utiliser pour y accéder. Pour plus d'informations, reportez-vous à Téléchargement des informations d'identification client (portefeuilles).

-

Une fois la mise à jour terminée, vous pouvez modifier les listes de contrôle d'accès de règles de contrôle d'accès pour l'adresse publique ou en définir de nouvelles. Pour plus d'informations, reportez-vous à la section Configure Access Control Lists for an Existing Autonomous AI Database Instance.

-

L'URL de Database Actions et des outils de base de données n'est pas identique lorsqu'une base de données utilise une Adresse privée par rapport à une Adresse publique. Cliquez sur Database Actions dans la console Oracle Cloud Infrastructure pour rechercher l'URL Database Actions mise à jour et, dans Database Actions, cliquez sur les cartes appropriées pour rechercher les URL Database Tools mises à jour, après avoir passé d'une adresse privée à une adresse publique.

Restrictions et remarques relatives aux listes de contrôle d'accès

Décrit les restrictions et les remarques relatives aux règles de contrôle d'accès sur la base de données Autonomous AI.

-

Pour plus d'informations sur les plages d'adresses IP publiques dans Oracle Cloud Infrastructure, reportez-vous à Plages d'adresses IP. Vous devez autoriser le trafic vers ces blocs CIDR pour garantir l'accès à une instance de base de données Autonomous AI sur une adresse publique.

-

Pour autoriser uniquement les connexions via une passerelle de service, vous devez utiliser l'adresse IP de cette dernière dans la définition de liste de contrôle d'accès. Pour ce faire, vous devez ajouter une définition de liste de contrôle d'accès dans laquelle le type de source CIDR est défini sur la valeur

240.0.0.0/4. Cette opération n'est pas recommandée. Indiquez plutôt dans la définition de liste de contrôle d'accès les différents réseaux cloud virtuels à partir desquels autoriser l'accès.Pour plus d'informations, reportez-vous à Accès aux services Oracle : passerelle de service.

-

Lorsque vous restaurez une base de données, les listes de contrôle d'accès existantes ne sont pas écrasées.

-

Les listes de contrôle d'accès réseau s'appliquent aux connexions à la base de données et aux blocs-notes Oracle Machine Learning. Si une liste de contrôle d'accès est définie et que vous essayez de vous connecter aux blocs-notes Oracle Machine Learning à partir d'un client dont l'adresse IP n'est pas indiquée dans la liste de contrôle d'accès, une erreur indiquant que la connexion a été rejetée d'après une liste de contrôle d'accès définie par l'administrateur apparaît.

-

Les outils Autonomous AI Database suivants sont soumis à des listes de contrôle d'accès. Vous pouvez utiliser des listes de contrôle d'accès de réseau cloud virtuel, de réseau cloud virtuel (OCID), d'adresse IP ou de bloc CIDR pour contrôler l'accès aux outils suivants :

- Actions de base de données

- Oracle APEX

- Oracle Graph Studio

- Blocs-notes Oracle Machine Learning

- Oracle REST Data Services

-

Si le réseau cloud virtuel comporte un sous-réseau privé configuré pour accéder au réseau Internet public via une passerelle NAT, vous devez entrer l'adresse IP publique de cette dernière dans la définition de liste de contrôle d'accès. Les clients dans le sous-réseau privé ne disposent pas d'adresses IP publiques. Pour plus d'informations, reportez-vous à Passerelle NAT.

-

Si vous utilisez des listes de contrôle d'accès et que les connexions TLS sont autorisées, vous devez modifier la configuration réseau de sorte à interdire ces dernières avant d'enlever les listes de contrôle d'accès. Pour plus d'informations, reportez-vous à la section Mise à jour de l'instance Autonomous AI Database pour exiger l'authentification TLS mutuellement et interdire l'authentification TLS.

-

Afin d'afficher les informations réseau de votre instance, reportez-vous à Affichage des informations réseau sur la console OCI.