Gestion des clés de cryptage maître dans AWS Key Management Service

Autonomous AI Database prend en charge les clés de cryptage transparent des données (TDE) gérées par le client qui résident dans AWS Key Management Service (KMS).

- Prérequis pour l'utilisation des clés de cryptage gérées par le client dans AWS Key Management Service

Décrit les étapes préalables à l'utilisation des clés de cryptage maître gérées par le client qui résident dans Amazon Web Services (AWS) Key Management Service (KMS) sur la base de données Autonomous AI. - Utilisation de clés de cryptage gérées par le client sur Autonomous Database avec AWS Key Management Service

Indique les étapes de cryptage de votre base de données Autonomous AI à l'aide de clés de cryptage maître gérées par le client qui résident dans AWS Key Management Service (KMS).

Rubrique parent : Gestion des clés de cryptage sur une base de données Autonomous AI

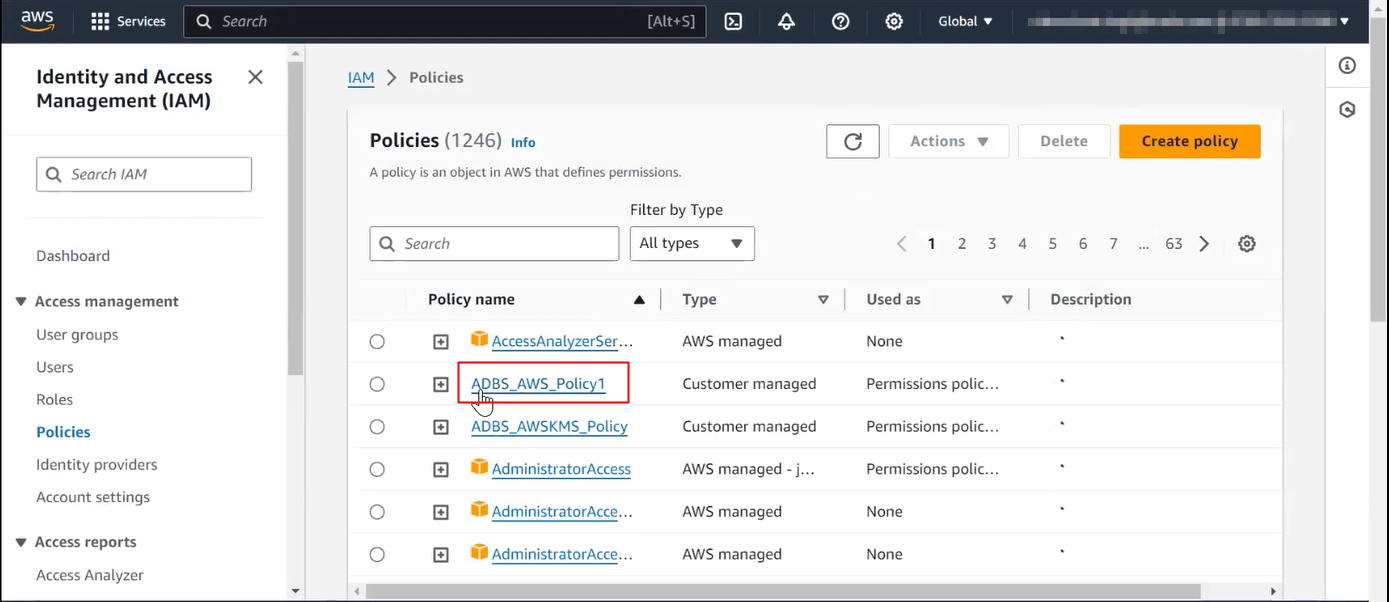

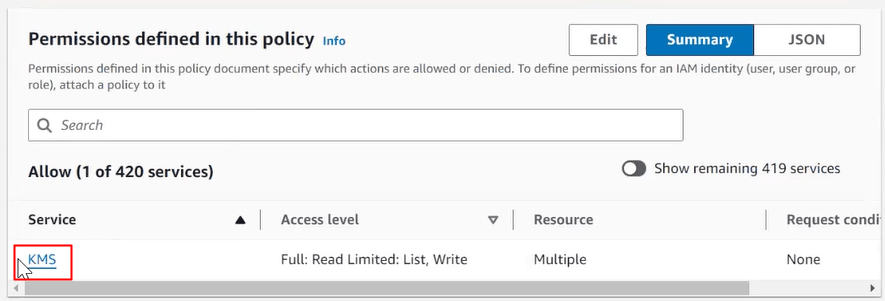

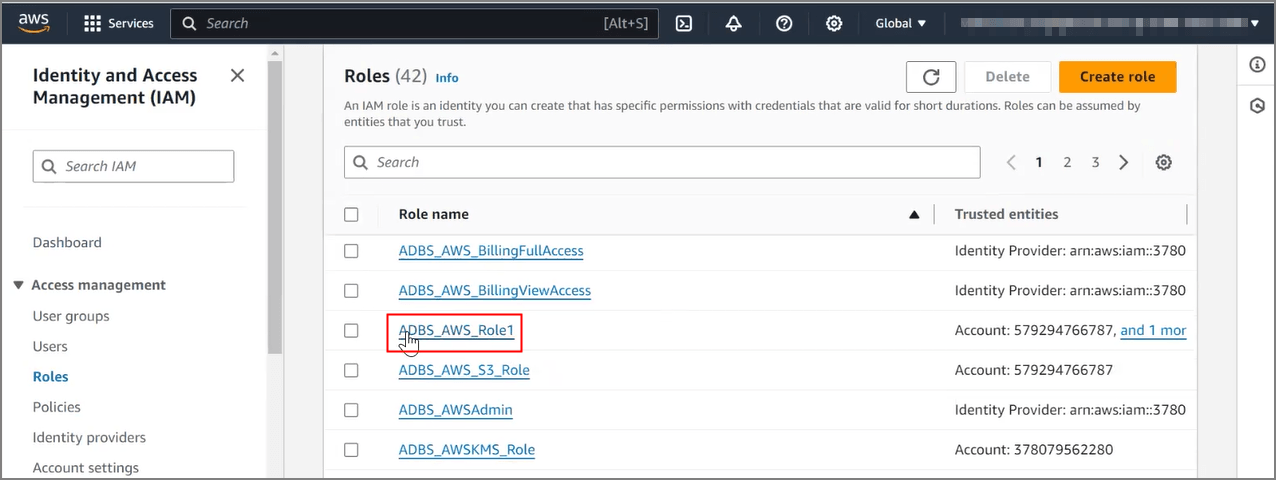

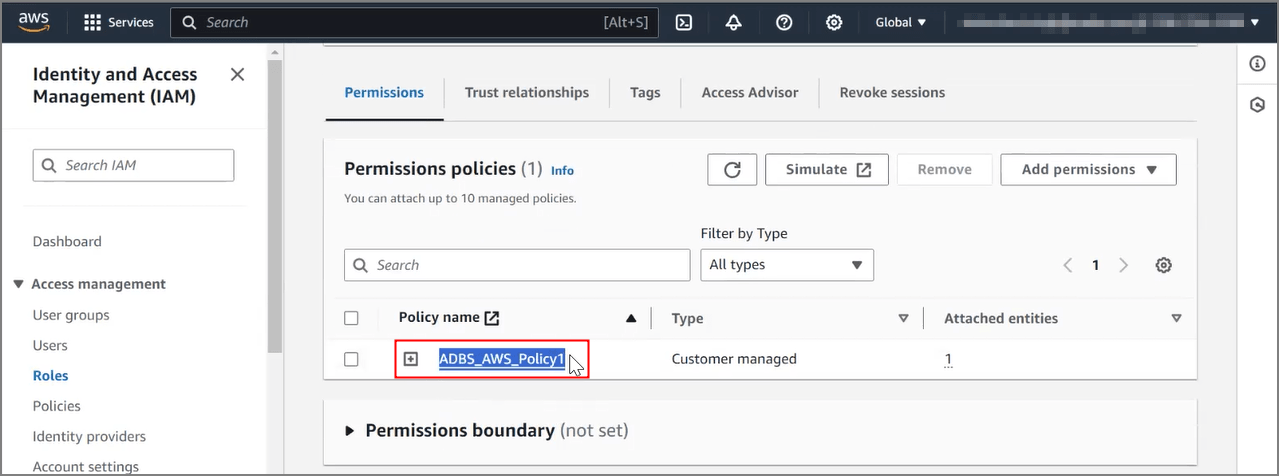

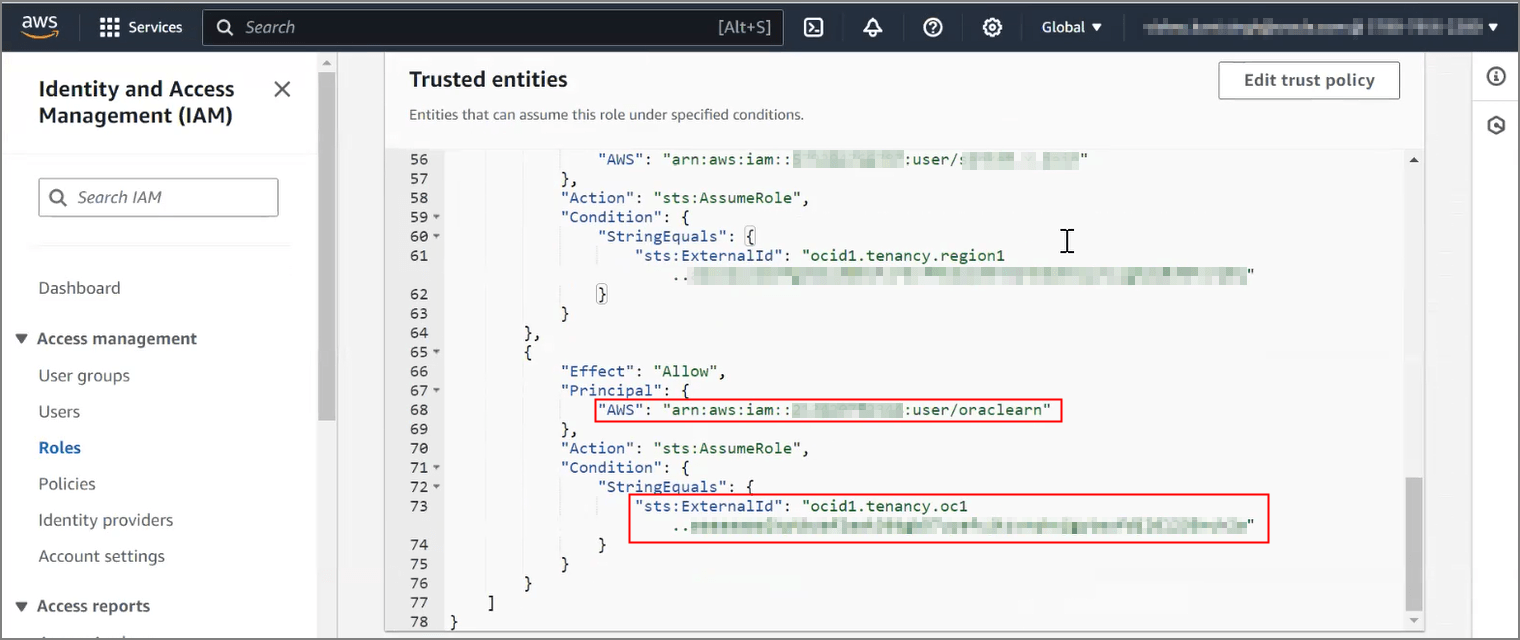

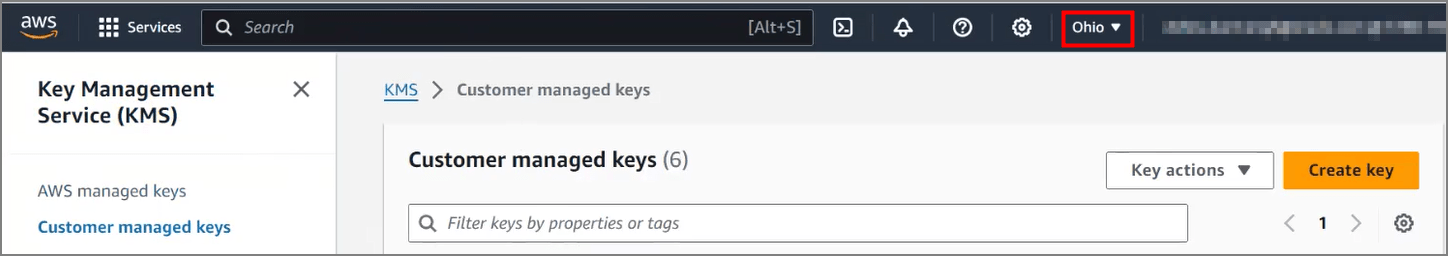

Prérequis pour l'utilisation des clés de cryptage gérées par le client dans AWS Key Management Service

Décrit les étapes préalables à l'utilisation des clés de cryptage maître gérées par le client qui résident dans KMS (Amazon Web Services) sur une base de données Autonomous AI.

- AWS KMS n'est pris en charge que dans les régions commerciales.

- AWS KMS n'est pas pris en charge dans les bases de données autonomes Autonomous Data Guard inter-régions.

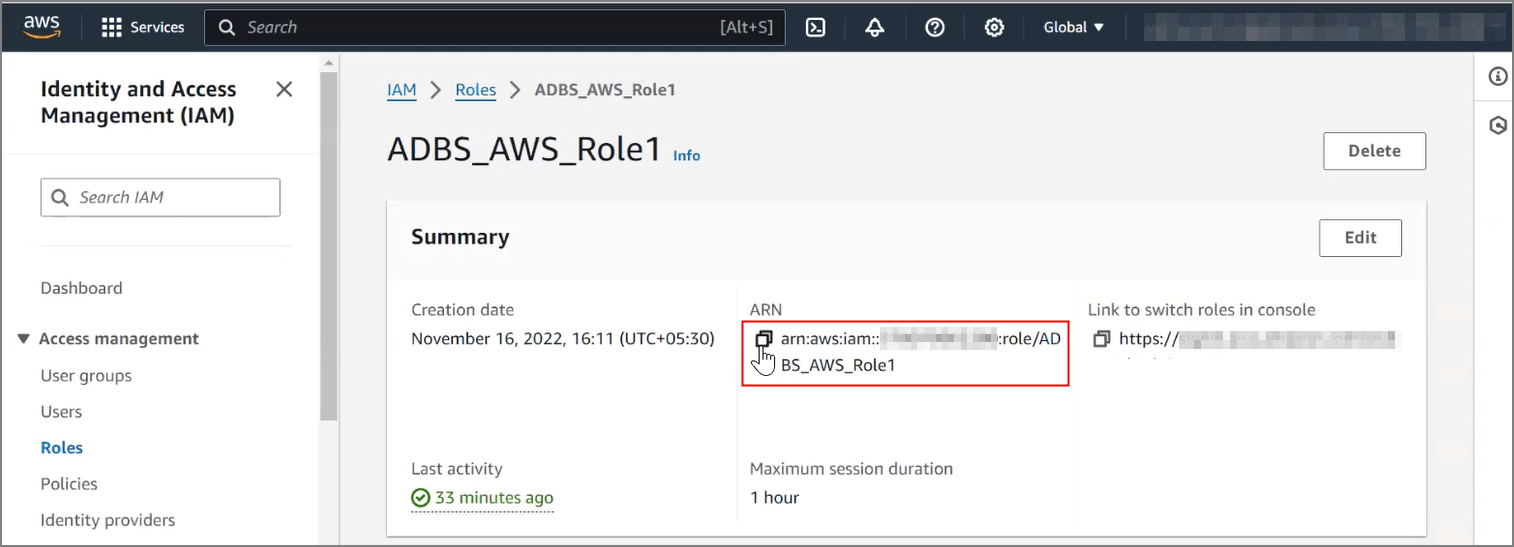

Suivez les étapes ci-après :

Rubrique parent : Gestion des clés de cryptage maître dans AWS Key Management Service

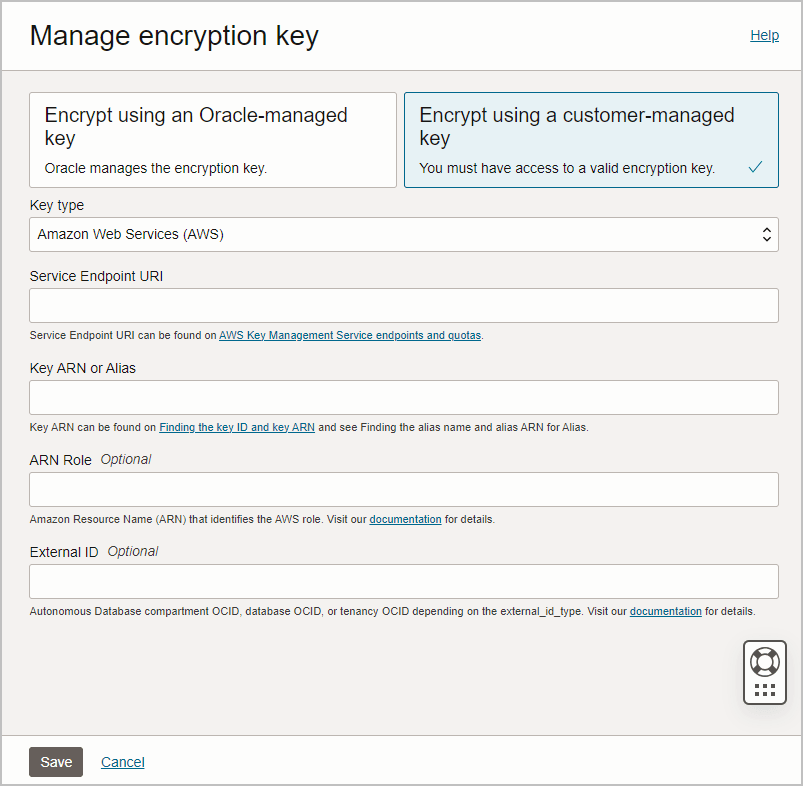

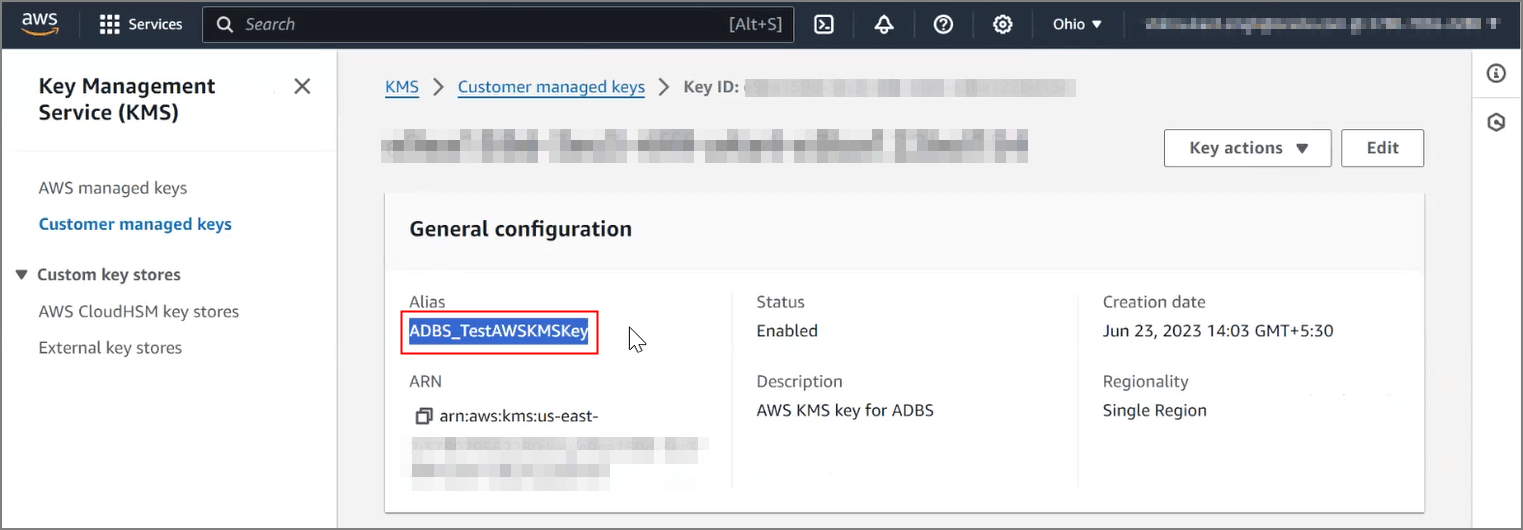

Utilisation de clés de cryptage gérées par les clients sur Autonomous Database avec AWS Key Management Service

Présente les étapes de cryptage de votre base de données Autonomous AI à l'aide de clés de cryptage maître gérées par le client qui résident dans AWS Key Management Service (KMS).

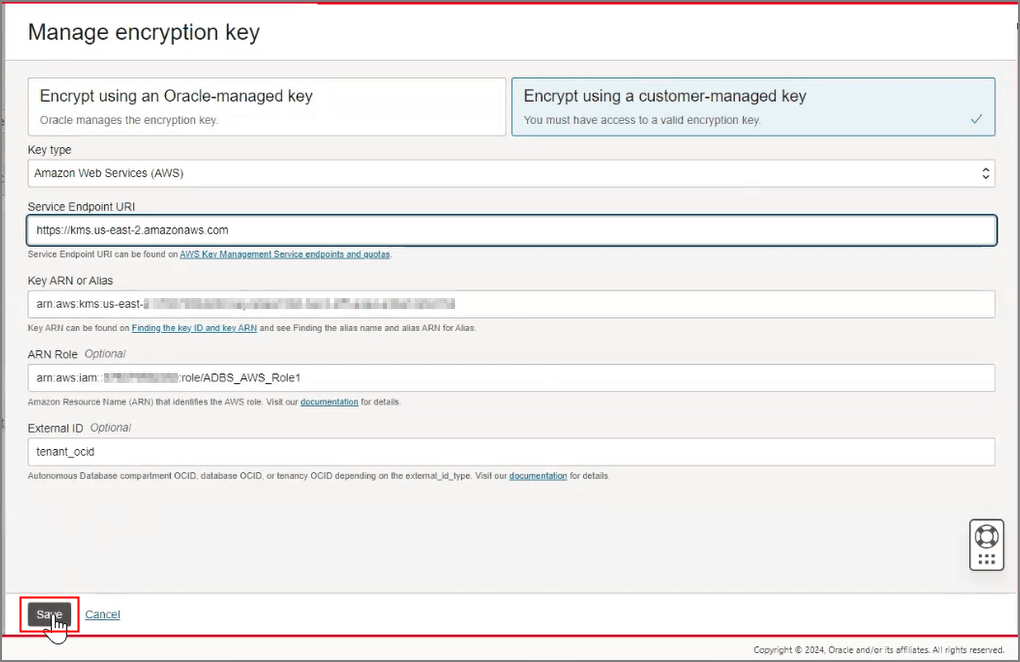

Suivez les étapes ci-après :

L'état de cycle de vie passe à Mise à jour. Une fois la demande terminée, l'état de cycle de vie affiche Disponible.

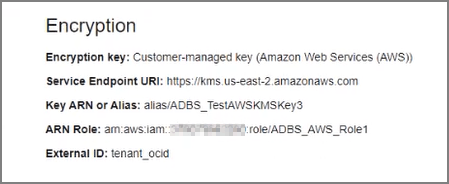

Une fois la demande terminée, sur la console Oracle Cloud Infrastructure, les informations clés apparaissent sur la page de détails de l'instance Autonomous Database sous l'en-tête Cryptage.

Par exemple :

Pour plus d'informations, reportez-vous à Remarques sur l'utilisation des clés gérées par le client avec la base de données d'IA autonome.

Rubrique parent : Gestion des clés de cryptage maître dans AWS Key Management Service