Gérer les clés de cryptage maître dans Oracle Key Vault

Autonomous AI Database prend en charge les clés de cryptage transparent des données (TDE) gérées par le client qui résident dans Oracle Key Vault (OKV).

- Prérequis pour l'utilisation des clés de cryptage gérées par le client dans Oracle Key Vault

Décrit les étapes prérequises pour utiliser les clés de cryptage maître gérées par le client qui résident dans Oracle Key Vault (OKV) sur une base de données Autonomous AI. - Utilisation de clés de cryptage gérées par le client sur une base de données d'IA autonome avec Oracle Key Vault

Indique les étapes de cryptage de votre base de données d'IA autonome à l'aide de clés de cryptage maître gérées par le client qui résident dans Oracle Key Vault (OKV).

Rubrique parent : Gestion des clés de cryptage sur une base de données Autonomous AI

Prérequis pour l'utilisation des clés de cryptage gérées par le client dans Oracle Key Vault

Décrit les étapes préalables à l'utilisation des clés de cryptage maître gérées par le client qui résident dans Oracle Key Vault (OKV) sur une base de données Autonomous AI.

-

L'instance de base de données Autonomous AI doit utiliser des adresses privées.

-

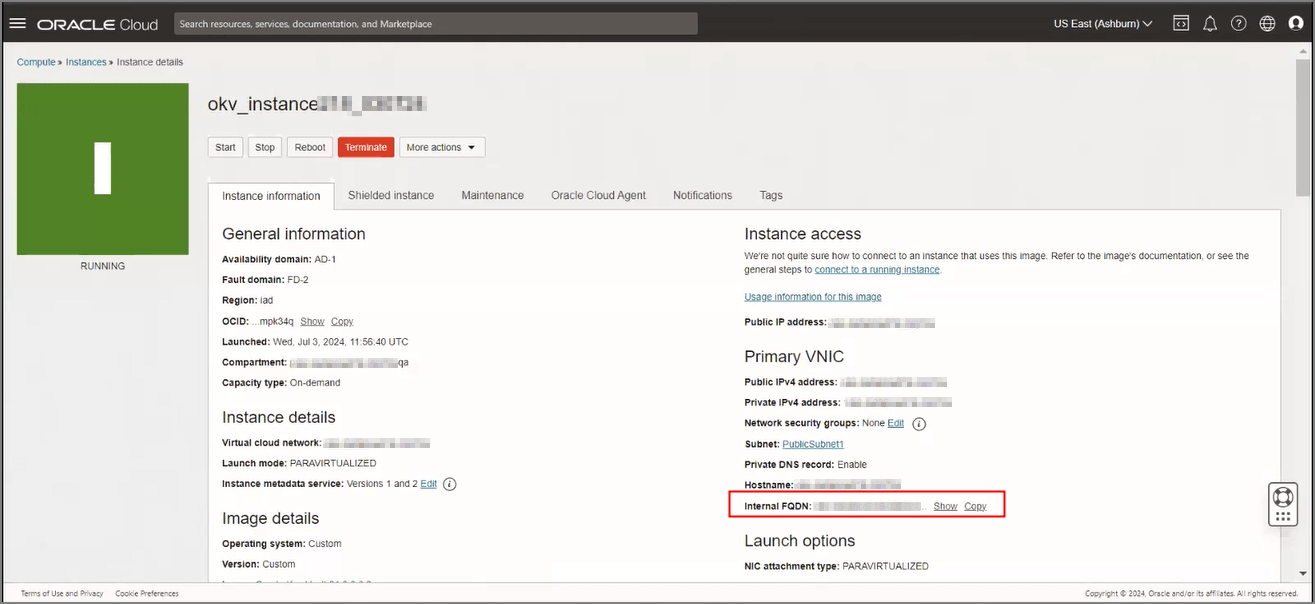

Autonomous AI Database prend en charge les instances OKV qui se trouvent sur des réseaux privés et sont accessibles à partir du même réseau que celui où réside la base de données Autonomous AI.

Pour plus d'informations, reportez-vous à Gestion de VCN et de sous-réseau et à Déploiement d'Oracle Key Vault sur une instance de calcul de machine virtuelle Oracle Cloud Infrastructure.

- OKV n'est pas pris en charge dans les bases de données de secours Autonomous Data Guard inter-région.

Suivez les étapes ci-après :

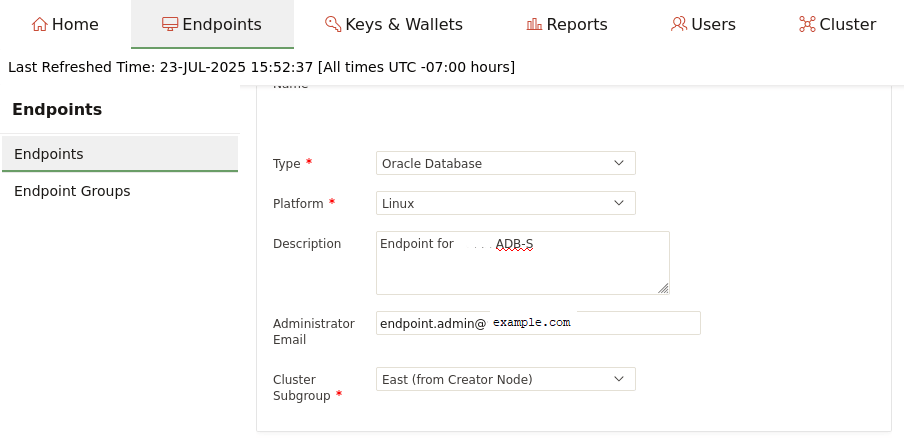

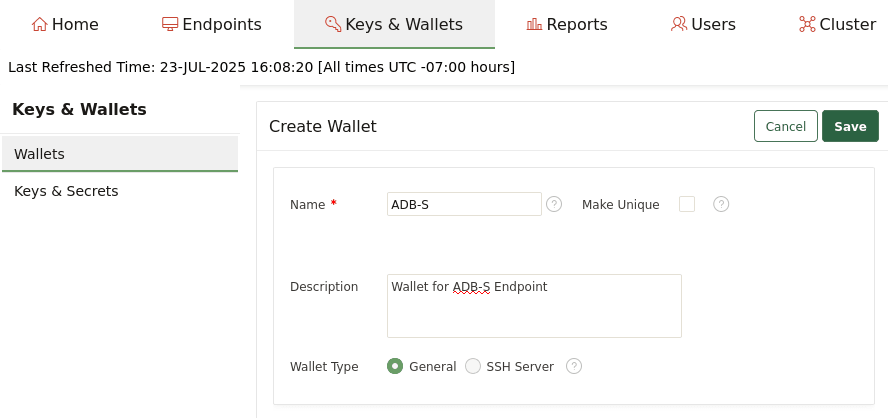

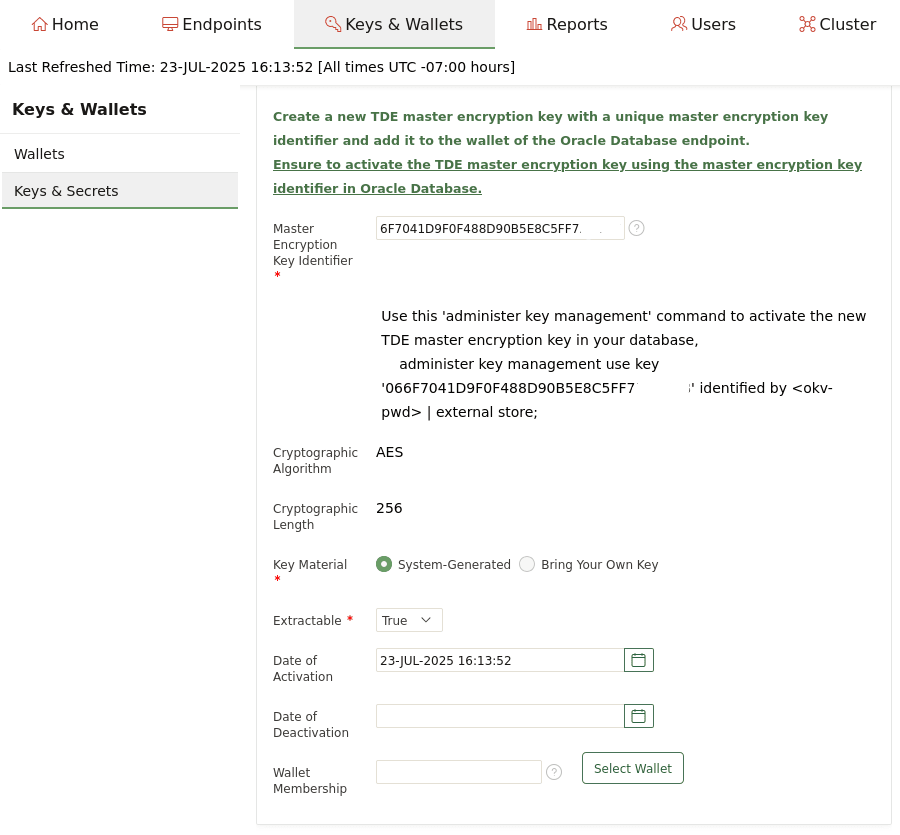

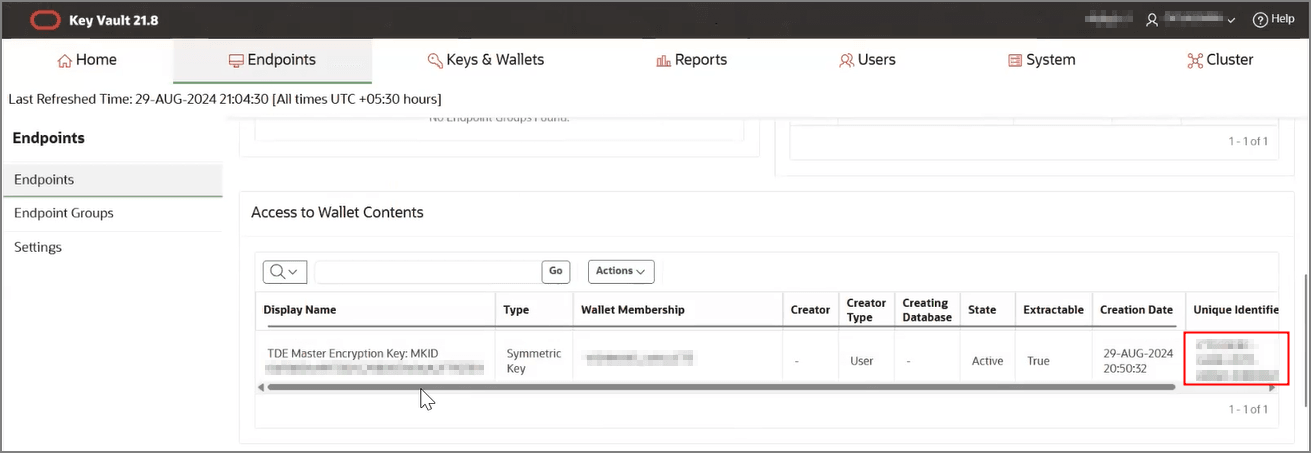

- Créez une adresse OKV, un portefeuille et une clé maître TDE.

- Provisionnez une instance de base de données Autonomous AI, avec les paramètres requis suivants :

- Pour Choisir l'accès réseau, sélectionnez Accès à l'adresse privée uniquement.

- Pour Réseau cloud virtuel, sélectionnez le VCN sur lequel cette instance de base de données est exécutée.

- Dans Sous-réseau, sélectionnez le sous-réseau privé sur lequel cette instance de base de données est exécutée.

- Pour Groupes de sécurité réseau, sélectionnez le groupe de sécurité.

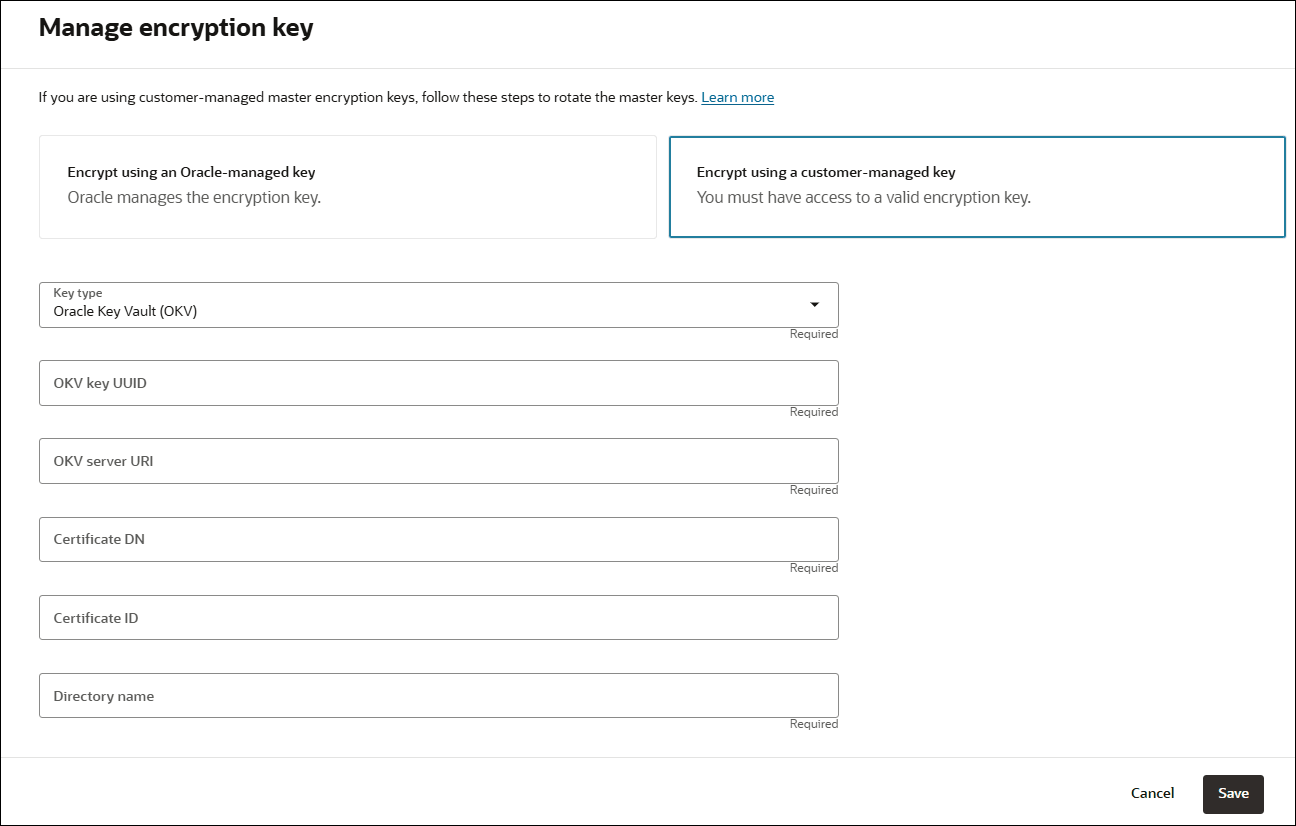

- Pour les paramètres de clé de cryptage, la valeur par défaut est Cryptage à l'aide d'une clé gérée par Oracle. Ces paramètres sont modifiés en clés gérées par le client dans OKV, une fois ces étapes prérequises terminées. Les clés gérées par le client sont désactivées lors du provisionnement de l'instance. Pour plus de détails, reportez-vous à Utilisation de clés de cryptage gérées par le client sur une base de données Autonomous AI avec Oracle Key Vault.

- Connectez-vous à l'instance de base de données Autonomous AI et créez un répertoire pour le portefeuille OKV.

- Téléchargez le portefeuille d'adresse vers l'objet de répertoire créé dans l'instance de base de données Autonomous AI. Ce portefeuille n'est pas le portefeuille TDE virtuel dans OKV qui contient la clé de cryptage maître TDE. Ce portefeuille contient les certificats nécessaires pour établir une connexion mTLS 1.2 entre OKV et la base de données Autonomous AI.

Rubrique parent : Gestion des clés de cryptage maître dans Oracle Key Vault

Utilisation de clés de cryptage gérées par le client sur une base de données d'IA autonome avec Oracle Key Vault

Présente les étapes de cryptage de votre base de données Autonomous AI à l'aide de clés de cryptage maître gérées par le client qui résident dans Oracle Key Vault (OKV).

Suivez les étapes ci-après :

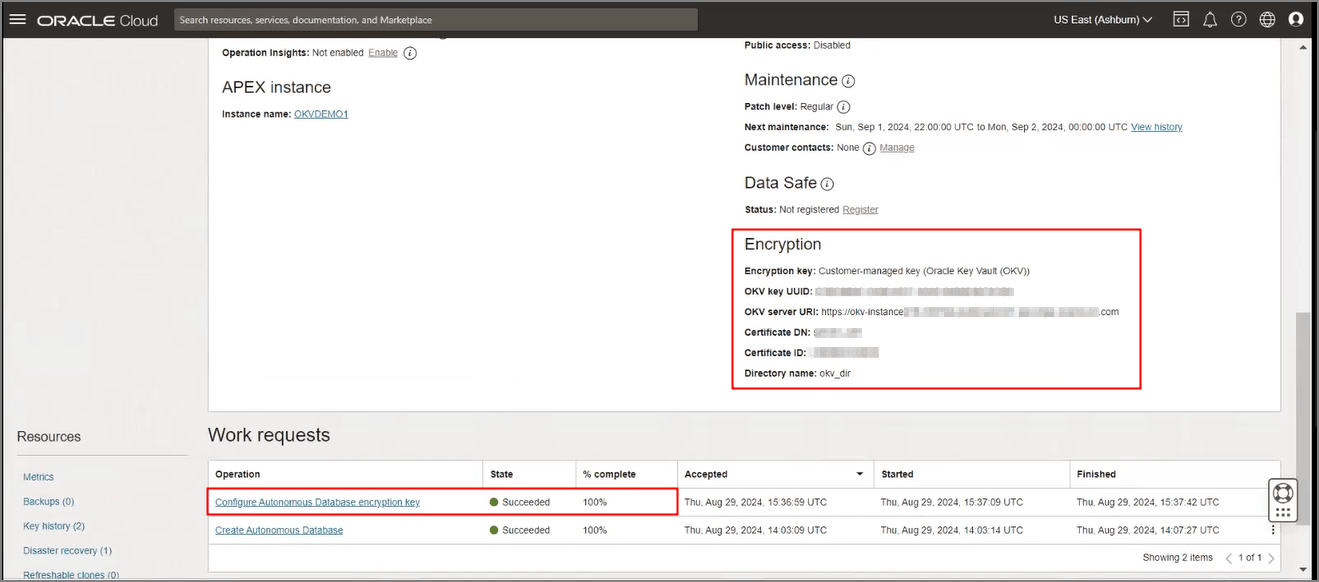

Une fois l'enregistrement terminé, les paramètres de cryptage de l'instance de base de données Autonomous AI sont mis à jour pour afficher la clé gérée par le client (Oracle Key Vault (OKV)) et l'état de la demande de travail s'affiche avec succès.

Pour plus d'informations, reportez-vous à Remarques sur l'utilisation des clés gérées par le client avec la base de données d'IA autonome.

Rubrique parent : Gestion des clés de cryptage maître dans Oracle Key Vault