Introduction

Ce tutoriel décrit les couches de sécurité des processus métier Cloud EPM et vous montre comment gérer la sécurité à l'aide du contrôle d'accès et des autorisations d'accès. Les sections s'appuient les unes sur les autres et doivent être suivies dans l'ordre.

Contexte

Oracle Cloud Enterprise Performance Management (EPM) implémente la sécurité dans plusieurs couches. Les composants de sécurité d'infrastructure, qui sont implémentés et gérés par Oracle, permettent de créer des environnements EPM cloud hautement sécurisés. Cloud EPM garantit la sécurité via les mécanismes suivants, qui permettent seulement aux utilisateurs autorisés d'accéder au service :

- Accès avec connexion unique (SSO)

- Accès basé sur les rôles aux environnements, y compris les rôles EPM Cloud prédéfinis et les rôles de niveau application

- Contrôle d'accès

- Couches de sécurité supplémentaires telles que les droits d'accès

La sécurité basée sur les rôles et l'authentification unique sont contrôlées par Oracle Identity Management, qui définit un domaine de sécurité pour chaque environnement Après une connexion réussie, l'accès au service est déterminé par le rôle affecté à l'utilisateur.

Voici quelques termes et concepts clés de ce tutoriel :

Les nouveaux abonnements Oracle Cloud Enterprise Performance Management (EPM) sont pris en charge sur Oracle Cloud Infrastructure, qui utilise Oracle Identity Cloud Services comme banque d'identités par défaut.

Oracle Cloud Infrastructure : Cloud EPM est un composant d'Oracle Cloud.

La plus récente version d'Oracle Cloud est appelée Oracle Cloud Infrastructure (OCI). OCI offre une puissance de calcul et un infrastructure hautement disponibles à Cloud EPM. Les nouveaux abonnements Cloud EPM achetés par des clients pour la première fois sont pris en charge sur OCI. OCI peut également être appelé Oracle Cloud Gen 2 ou OCI (Gen 2).

Oracle Cloud Classic : l'environnement Oracle Cloud Classic est le prédécesseur d'OCI. De nombreux clients Cloud EPM sont pris en charge sur Oracle Cloud Classic.

Remarques :

Les processus métier Oracle Cloud Enterprise Performance Management fonctionnent de la même manière, quelle que soit l'infrastructure Oracle Fusion Cloud Enterprise Performance Management utilisée. Toutefois, les opérations EPM Cloud dans l'environnement Classic et l'environnement OCI présentent des différences. Consultez les différences entre les environnements Classic et OCI dans la documentation Introduction à Oracle EPM Cloud et EDM Cloud pour les administrateurs.Portail Cloud : site Web à partir lequel vous configurez les utilisateurs et la sécurité Cloud EPM. Les environnements OCI et Oracle Cloud Classic gèrent des portails cloud distincts. Ce document désigne le portail Oracle Cloud Classic en tant que Mes services (Classic) et le portail OCI en tant que Mes services (OCI).

Domaine d'identité : secteur de l'infrastructure de gestion des identités partagée où les administrateurs de domaine d'identité créent et gérent les utilisateurs de Cloud EPM et de la sécurité dans Oracle Cloud Classic à l'aide de Mes services (Classic). Equivalent du nom de compte cloud dans OCI.

Un administrateur de domaine d'identité crée et gère les comptes d'utilisateur dans un domaine d'identité. L'administrateur de compte octroie le rôle d'administrateur de domaine d'identité à des utilisateurs pour déléguer le processus de configuration de l'intégrité.

Par défaut, deux environnements (environnements de test et de production) d'un service sont alloués à chaque client. L'administrateur de domaine d'identité utilise l'application Mes services (OCI et Classic) ou la console d'identité Oracle Cloud (OCI uniquement) pour gérer les utilisateurs qui ont besoin d'accéder à ces environnements. De nombreux services EPM Cloud peuvent être activés sous un seul compte client ou un seul domaine d'identité.

Nom de compte Cloud : nom du compte qui gère l'abonnement EPM Cloud. Dans OCI (Gen 2), le nom de compte cloud est utilisé en tant que nom du domaine d'identité qui sécurise les environnements EPM Cloud. Les administrateurs de domaine d'identité utilisent Mes services, la console de gestion des identités Oracle Cloud et la console Oracle Cloud (IAM) pour configurer et gérer les utilisateurs et la sécurité EPM Cloud. Par défaut, deux environnements (environnements de test et de production) d'un service sont alloués à chaque client.

L'administrateur de compte octroie le rôle d'administrateur de domaine d'identité à des utilisateurs pour déléguer le processus de configuration de l'intégrité. De nombreux services EPM Cloud peuvent être activés sous le nom de compte cloud.

Console de gestion de l'identité Oracle Cloud : console utilisée par les administrateurs de domaine d'identité pour configurer et gérer la sécurité dans Identity Cloud Services (IDCS) dans OCI. Cette console est accessible à partir de Mes services (OCI).

Ce tutoriel présente chaque couche de sécurité et explique comment gérer la sécurité à l'aide du contrôle d'accès et des droits d'accès.

Prérequis

Les tutoriels pratiques Cloud EPM peuvent vous obliger à importer un cliché dans votre instance Cloud EPM Enterprise Service. Pour pouvoir importer un instantané de tutoriel, vous devez demander une autre instance Cloud EPM Enterprise Service ou supprimer l'application et le processus métier en cours. L'instantané du tutoriel ne sera pas importé sur votre application ou processus métier existant, ni remplacé ou restauré automatiquement l'application ou le processus métier que vous utilisez actuellement.

Avant de commencer ce tutoriel, vous devez :

- Accès administrateur de service à une instance Cloud EPM Enterprise Service.

- Application chargée pour l'un des processus métier Cloud EPM. Si disponible, vous pouvez utiliser les exemples d'applications prédéfinis fournis avec le processus métier.

- Quelques utilisateurs créés et provisionnés dans votre domaine d'identité.

Remarques :

Si vous rencontrez des erreurs de migration lors de l'importation du cliché, réexécutez la migration en excluant le composant HSS-Shared Services, ainsi que les artefacts de sécurité et de préférences utilisateur du composant de base. Pour plus d'informations sur le téléchargement et l'import de clichés, reportez-vous à la documentation Administration de la migration pour Oracle Enterprise Performance Management Cloud.A propos de la sécurité Cloud EPM

A propos de l'accès avec connexion unique

Un compte de service Oracle Cloud est un compte client unique qui peut avoir plusieurs services cloud de différents types de service. Chaque service Oracle Cloud appartient à un domaine d'identité. Un domaine d'identité est une structure qui permet de gérer les utilisateurs et les rôles, les normes d'intégration, les identités externes, l'intégration sécurisée des applications via la configuration Oracle Single Sign-On (SSO) et l'administration OAuth. Plusieurs services peuvent être associés à un même domaine d'identité pour partager les définitions utilisateur et l'authentification. Les utilisateurs d'un domaine d'identité peuvent bénéficier de différents niveaux d'accès à chaque service associé au domaine afin de garantir une séparation des tâches.

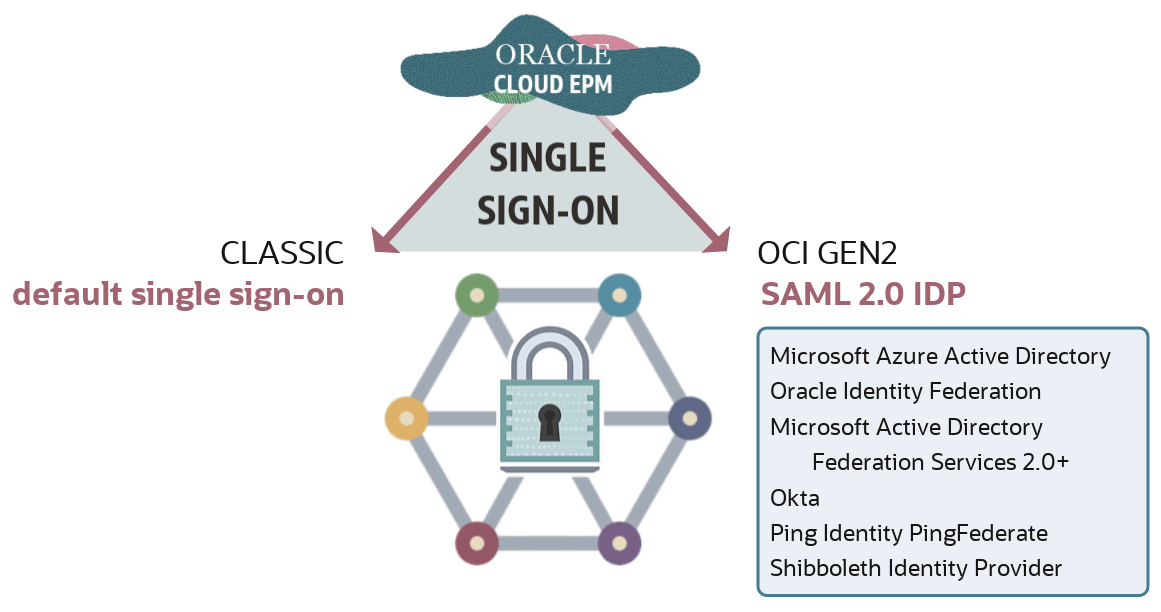

Vous pouvez utiliser l'accès avec connexion unique (SSO) Oracle Cloud EPM par défaut (classique) ou utiliser un fournisseur d'identités compatible SAML (Security Assertion Markup Language) 2.0 pour authentifier les utilisateurs auprès de plusieurs services Cloud EPM.

Remarques :

Cloud EPM prend uniquement en charge le SSO lancé par le fournisseur de services.

Avec SSO, les utilisateurs Cloud EPM peuvent s'authentifier à l'aide des mêmes informations d'identification qu'ils utilisent pour accéder aux ressources réseau au sein de leur organisation lorsqu'ils se connectent à un environnement Cloud EPM.

Dans Identity Cloud Service, pour OCI GEN2, vous pouvez simplifier l'affectation de rôles en affectant plusieurs utilisateurs Cloud EPM à des groupes. Affectez ensuite des rôles prédéfinis à ces groupes. Comme les groupes IDCS peuvent être synchronisés avec des groupes du fournisseur d'identités (comme les groupes MSAD), vous pouvez ajouter des utilisateurs aux groupes du fournisseur d'identités et affecter les rôles prédéfinis à ces groupes dans la console de gestion des identités Oracle Cloud.

Les administrateurs de domaine d'identité peuvent créer les utilisateurs individuellement ou utiliser un fichier d'import contenant des données sur les utilisateurs pour les créer plusieurs à la fois. Les administrateurs de domaine d'identité doivent maîtriser les concepts de sécurité, notamment les rôles prédéfinis Oracle Cloud Enterprise Performance Management qui permettent aux utilisateurs d'accéder à un environnement, et savoir comment utiliser Mes services (classiques) ou Mes services (OCI) et la console d'identité Oracle Cloud (OCI uniquement) pour effectuer des tâches.

A propos des rôles EPM Cloud prédéfinis

L'accès aux environnements de service Cloud EPM est déterminé par des rôles fonctionnels prédéfinis affectés à un utilisateur ou à un groupe. Les groupes et les utilisateurs aux activités métier qu'ils sont autorisés à réaliser au sein d'un environnement et les données auxquelles ils peuvent accéder sont liés par des rôles fonctionnels prédéfinis. Les utilisateurs et les groupes doivent être affectés à des rôles prédéfinis qui leur accordent l'accès à des fonctions métier et à des données associées.

Les services Oracle Cloud EPM suivants utilisent un ensemble commun de quatre rôles fonctionnels prédéfinis pour contrôler l'accès aux environnements :

- Planning

- FreeForm

- Financial Consolidation and Close

- Tax Reporting

- Profitability and Cost Management

- Enterprise Profitability and Cost Management

- Account Reconciliation

- Strategic Workforce Planning

- Narrative Reporting

- Sales Planning

Oracle Enterprise Data Management Cloud (EDMC) utilise uniquement les rôles prédéfinis Administrateur de service et Utilisateur. Le super utilisateur et la visionneuse s'affichent dans Mes services. N'affectez pas d'utilisateurs à ces rôles. Elles ne s'appliquent pas à EDMC.

L'accès octroyé par un rôle prédéfini dans un environnement dépend du type de service. Par exemple, le rôle super utilisateur dans Planning vous permet de gérer le processus d'approbation et la sécurité des règles métier, alors que ce même rôle dans Tax Reporting vous permet d'exécuter l'automatisation des taxes et d'importer des données.

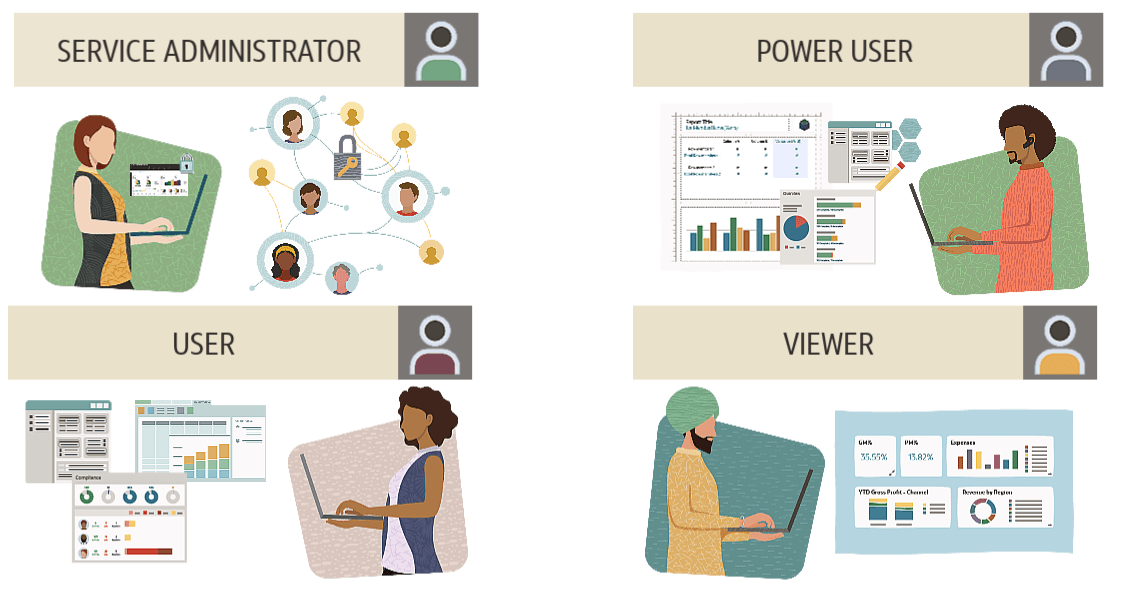

Les administrateurs de service effectuent des activités administratives et fonctionnelles telles que la gestion des utilisateurs et de leurs rôles, la configuration de l'accès avec connexion unique et la configuration de l'accès restreint au réseau. Les administrateurs de service sont chargés de configurer la sécurité au niveau de l'application.

Si le service est configuré pour l'authentification unique (SSO), les noms d'utilisateur et mots de passe Oracle Cloud EPM ainsi que les stratégies de mots de passe, sont gérés par le serveur de répertoire de votre organisation.

Les super utilisateurs peuvent afficher et interagir avec les données, ainsi que créer et tenir à jour des formulaires, des grilles ad hoc et des rapports.

Les utilisateurs peuvent saisir et soumettre des données pour approbation, analyser des formulaires à l'aide de fonctionnalités ad hoc et accéder au système source. Les utilisateurs peuvent consulter le contenu des rapports auxquels ils ont accès.

Le visualiseur affiche et analyse les données via des formulaires et des grilles ad hoc. Un visualiseur ne peut pas saisir de données dans le système.

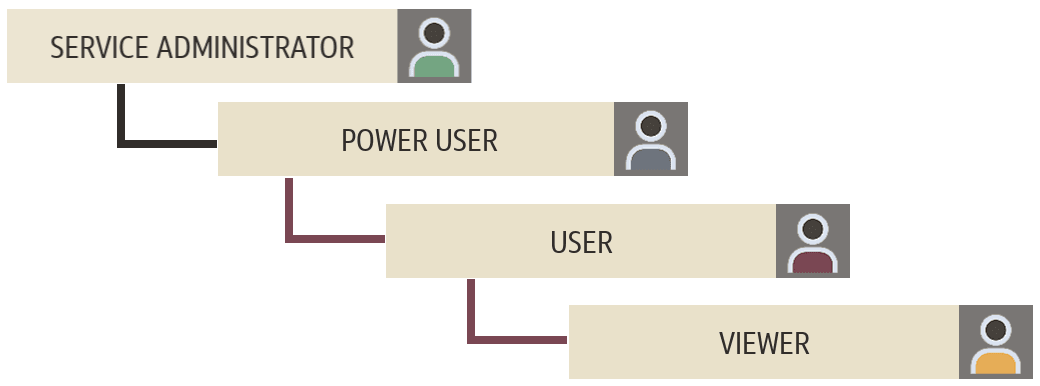

Les rôles sont hiérarchisés. L'accès octroyé via les rôles de niveau inférieur est hérité de rôles de niveau supérieur.

Par exemple, les utilisateurs affectés en tant qu'administrateurs de service héritent également des privilèges de superutilisateur, d'utilisateur et de visualiseur. Les super utilisateurs héritent des privilèges de l'utilisateur et de la visionneuse, et les utilisateurs héritent des privilèges de la visionneuse.

Remarques :

La rubrique Présentation des rôles prédéfinis de la documentation Introduction à Oracle Enterprise Performance Management Cloud pour les administrateurs inclut des détails de rôle prédéfinis pour chaque processus métier Cloud EPM applicable. La rubrique Affectation de rôles aux utilisateurs décrit les tâches à effectuer lors de l'affectation de rôles à l'aide de Mes services (classiques) et d'Identity Cloud Service.A propos des rôles de niveau application

Les rôles d'application améliorent les droits d'accès des utilisateurs au-delà des rôles prédéfinis qui leur sont affectés.

Tandis que les droits d'accès globaux sont contrôlés par les rôles prédéfinis, les administrateurs de service ou les utilisateurs dotés du rôle d'application Access Control Manager peuvent octroyer des rôles et des autorisations de données propres à l'application aux utilisateurs et aux groupes créés et gérés dans le contrôle d'accès. Par exemple, par défaut, un utilisateur n'a pas le droit de concevoir le processus d'approbation, qui n'est octroyé qu'aux superutilisateurs et aux administrateurs de service. Dans le contrôle d'accès, les administrateurs de service peuvent affecter le rôle Administrateur de l'approbation pour permettre à l'utilisateur d'effectuer des activités liées aux approbations.

Les processus métier Cloud EPM qui prennent en charge l'affectation de rôle d'application sont les suivants :

- Planning

- FreeForm

- Financial Consolidation and Close

- Tax Reporting

- Narrative Reporting

- Enterprise Profitability and Cost Management

- Oracle Enterprise Data Management Cloud

- Account Reconciliation

Remarques :

Pour obtenir la liste complète des rôles d'application disponibles dans chaque processus métier Cloud EPM, reportez-vous aux sous-rubriques relatives aux processus métier de la section Gestion des affectations de rôle au niveau de l'application de la documentation Administration du contrôle d'accès pour Oracle Enterprise Performance Management Cloud.Vous gérez les affectations de rôle d'application dans le contrôle d'accès. Les administrateurs de service peuvent octroyer, à des utilisateurs et à des groupes créés et gérés dans le contrôle d'accès, des autorisations de données et des rôles spécifiques à l'application.

A propos du contrôle d'accès

Le contrôle d'accès est un composant Cloud EPM disponible dans les processus métier suivants :

- Planning

- FreeForm

- Financial Consolidation and Close

- Tax Reporting

- Profitability and Cost Management

- Enterprise Profitability and Cost Management

- Account Reconciliation

- Oracle Enterprise Data Management Cloud

- Narrative Reporting

- Oracle Strategic Workforce Planning Cloud

- Oracle Sales Planning Cloud

Avec le contrôle d'accès, vous pouvez effectuer les tâches suivantes :

- Créer des groupes et ajouter des utilisateurs EPM Cloud ou d'autres groupes en tant que membres

- Ajouter ou supprimer des membres dans les groupes

- Affecter des rôles d'application à des groupes ou à des utilisateurs y compris vous-même

- Afficher la liste des utilisateurs qui sont membres d'un groupe

Couches de sécurité supplémentaires

Des fonctionnalités de sécurité supplémentaires peuvent être disponibles dans chaque processus métier Cloud EPM. Ils fonctionnent conjointement avec le contrôle d'accès pour fournir des autorisations d'accès. Vous pouvez définir des autorisations d'accès aux dimensions, règles, flux de navigation, formulaires et autres artefacts, ainsi que définir des croisements valides et non valides et une sécurité au niveau des cellules.

Gestion de la sécurité dans le contrôle d'accès

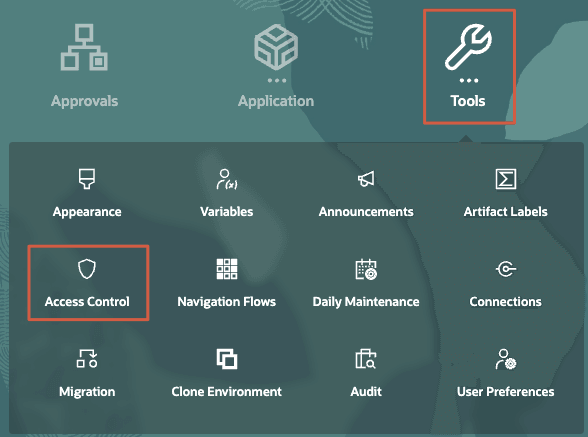

Pour ouvrir le contrôle d'accès, sur la page d'accueil de votre processus métier Cloud EPM, cliquez sur Outils, puis sur Contrôle d'accès.

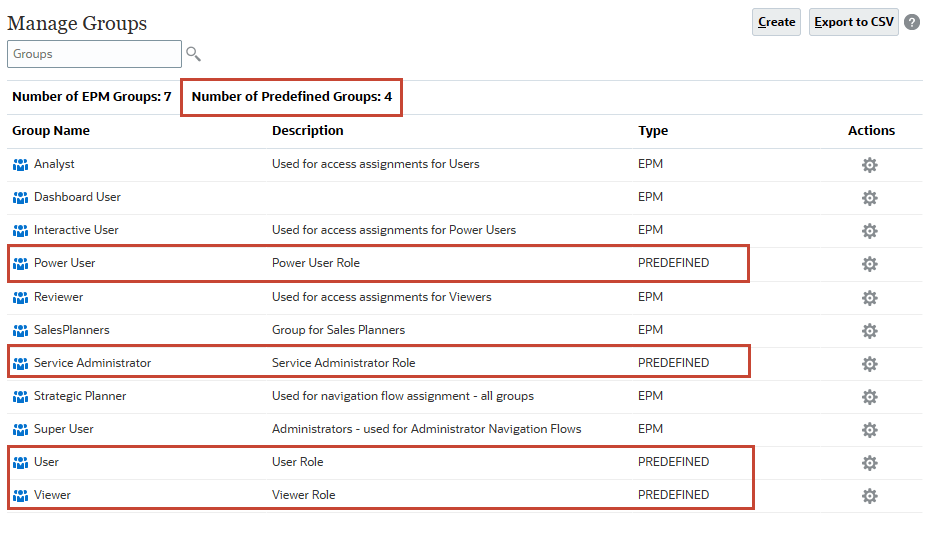

Le contrôle d'accès s'ouvre avec l'option Gérer les groupes. Cet exemple affiche les rôles et groupes prédéfinis créés dans l'application Planning Sample Vision.

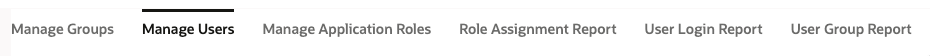

Gérez le contrôle d'accès dans les onglets suivants, situés en bas de la page :

- Gestion des groupes

- Gestion des utilisateurs

- Gestion des rôles d'application

- Etat des affectations de rôle

- Rapport de connexion utilisateur

- Rapport sur les groupes d'utilisateurs

Gestion de groupes

Dans Gérer les groupes de contrôle d'accès, les rôles prédéfinis sont répertoriés en tant que groupes.

Remarques :

Vous ne pouvez pas supprimer, modifier ou affecter des rôles de niveau application à des rôles prédéfinis à partir du contrôle d'accès. Par ailleurs, les utilisateurs Cloud EPM, qui ont des rôles prédéfinis, sont répertoriés dans le contrôle d'accès afin qu'ils puissent être ajoutés comme membres de groupe.

Les processus métier Cloud EPM utilisent un référentiel interne pour prendre en charge les affectations de rôle au niveau de l'application.

Les utilisateurs de Cloud EPM et les autres groupes peuvent être membres de groupes gérés dans le contrôle d'accès. Les utilisateurs peuvent obtenir des rôles d'application par l'affectation du rôle donné au groupe.

Conseil :

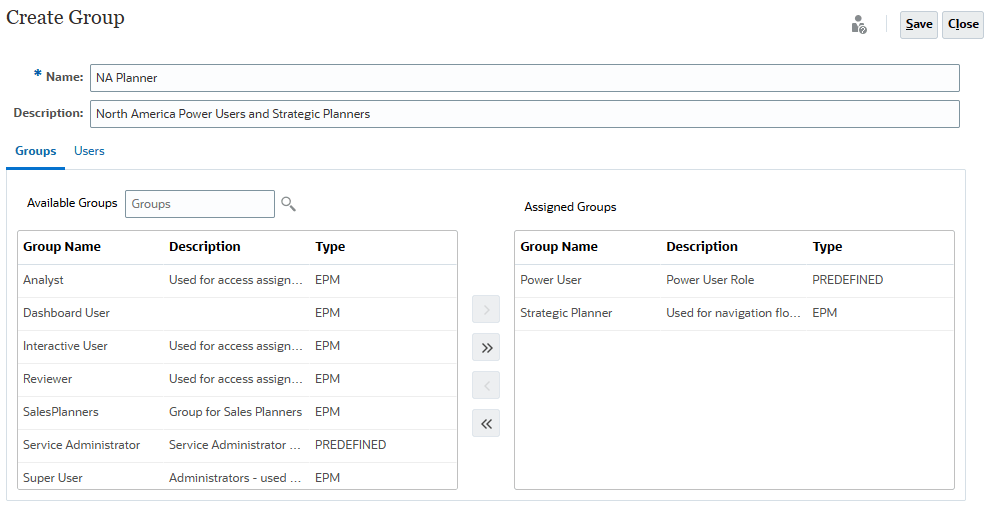

Importez ou exportez des groupes à l'aide des commandes de migration ou EPM Automate.Création de groupes

- Dans Gérer les groupes, en haut à droite, cliquez sur Créer.

- Saisissez les informations suivantes :

- Nom : entrez un nom unique de groupe (256 caractères max.).

Remarques :

Les noms de groupe ne sont pas sensibles à la casse. Cloud EPM ne vous permet pas de créer les groupes avec un nom identique à celui des rôles prédéfinis (Administrateur de services, Super utilisateur, Utilisateur ou Planificateur, et Visualiseur). - Description : (Facultatif) Entrez une description pour le groupe.

- Nom : entrez un nom unique de groupe (256 caractères max.).

- (Facultatif) Pour créer un groupe imbriqué, ajoutez des groupes.

- Cliquez sur

(Rechercher) pour afficher la liste des groupes disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur

(Rechercher) pour afficher la liste des groupes disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur  (Rechercher).

(Rechercher). - Dans Groupes disponibles, sélectionnez les groupes membres à ajouter au nouveau groupe.

- Cliquez sur > (Déplacer).

Les groupes sélectionnés sont répertoriés dans la liste Groupes affectés.

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

- Cliquez sur

- (Facultatif) : cliquez sur Utilisateurs pour ajouter des utilisateurs du service en tant que membres du groupe.

- Cliquez sur

(Rechercher) pour afficher la liste des utilisateurs disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur

(Rechercher) pour afficher la liste des utilisateurs disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur  (Rechercher).

(Rechercher). - Sélectionnez les utilisateurs à ajouter au nouveau groupe dans la liste Utilisateurs disponibles.

- Cliquez sur > (Déplacer).

Les utilisateurs sélectionnés sont répertoriés sous Utilisateurs affectés.

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

- Cliquez sur

- Cliquez sur Enregistrer.

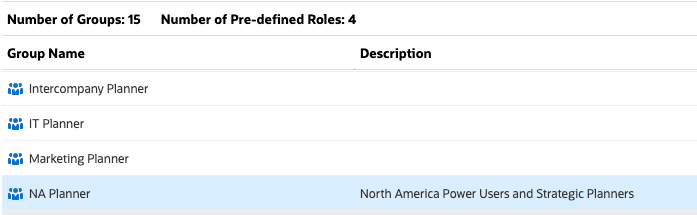

- Dans le message d'information, cliquez sur OK.

Le groupe que vous venez d'ajouter est répertorié sur la page.

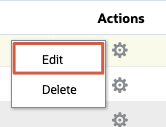

Modification de groupes

- Dans Gérer les groupes, localisez le groupe à modifier, cliquez sur

(Actions), puis sélectionnez Modifier.

(Actions), puis sélectionnez Modifier.

- Dans Modifier le groupe, modifiez le nom, la description, le groupe et la sélection d'utilisateurs.

Conseil :

Reportez-vous aux étapes 3 et 4 de la section Création de groupes de ce tutoriel pour connaître les étapes d'ajout et de suppression d'affectations. - Cliquez sur Enregistrer.

- Dans le message d'information, cliquez sur OK.

Suppression de groupes

- Dans Gérer les groupes, localisez le groupe à supprimer, cliquez sur

(Actions), puis sélectionnez Supprimer.

(Actions), puis sélectionnez Supprimer. - Dans l'invite d'informations Supprimer le groupe, cliquez sur Oui.

- Dans le message d'information suivant, cliquez sur OK.

Gérer les affectations de groupes d'utilisateurs

- Dans les onglets horizontaux, cliquez sur Gérer les utilisateurs.

- Localisez l'utilisateur à affecter aux rôles, cliquez sur

(Actions), puis sélectionnez Modifier.

(Actions), puis sélectionnez Modifier. - Dans Membre de - Groupes disponibles, ajoutez des groupes pour créer un groupe imbriqué.

- Cliquez sur

(Rechercher) pour afficher la liste des groupes disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur

(Rechercher) pour afficher la liste des groupes disponibles ou filtrez la liste en saisissant une chaîne de recherche, puis en cliquant sur  (Rechercher).

(Rechercher). - Dans Groupes disponibles, sélectionnez les groupes de membres à affecter.

- Cliquez sur > (Déplacer).

Les groupes sélectionnés sont répertoriés dans la liste Groupes affectés.

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

- Cliquez sur

- Cliquez sur Enregistrer.

- Dans le message d'information, cliquez sur OK.

Affectation et annulation de l'affectation de rôles d'application Cloud EPM

Les administrateurs de service peuvent octroyer, à des utilisateurs et des groupes créés et gérés dans le contrôle d'accès, des autorisations de données et des rôles propres à l'applications.

La meilleure pratique recommandée est d'affecter le rôle de niveau le plus bas le plus adapté aux privilèges supplémentaires lorsque cela est nécessaire.

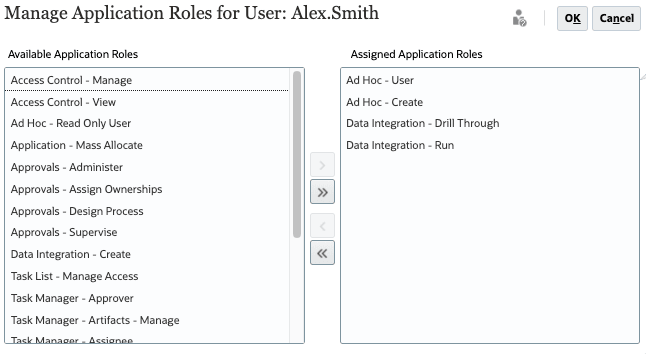

Attribution de rôles d'application à des utilisateurs

- Dans les onglets horizontaux, accédez à Gérer les rôles d'application.

- Dans la liste déroulante, vérifiez que l'option Utilisateurs est sélectionnée.

Conseil :

Vous pouvez filtrer la liste en saisissant une chaîne de recherche, puis en cliquant sur (Rechercher). - Localisez l'utilisateur auquel affecter des rôles, cliquez sur

(Actions), puis sélectionnez Gérer les rôles.

(Actions), puis sélectionnez Gérer les rôles. - Pour affecter un rôle d'application :

- Dans Available Application Roles, sélectionnez un rôle d'application.

Conseil :

Les techniques de navigateur standard suivantes permettant de sélectionner plusieurs éléments dans une liste sont prises en charge :- Maj + clic : sélectionne deux éléments consécutifs ou plus. Pour sélectionner des éléments consécutifs, sélectionnez le premier élément, puis appuyez sur Maj et cliquez sur le dernier élément pour sélectionner les deux éléments et tous les éléments entre les deux.

- Contrôle + clic : Sélectionne au moins deux éléments non consécutifs. Pour sélectionner plusieurs éléments non consécutifs, appuyez sur la touche Ctrl tout en cliquant sur chaque élément.

- Cliquez sur > (Déplacer).

Les rôles sélectionnés sont répertoriés dans la liste Rôles d'application affectés.

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

Dans cet exemple, les rôles d'application Planning sont affectés à un utilisateur.

- Dans Available Application Roles, sélectionnez un rôle d'application.

- Pour supprimer un rôle d'application, procédez comme suit :

- Dans Rôles d'application affectés, sélectionnez un rôle affecté.

Conseil :

Les techniques de navigateur standard suivantes permettant de sélectionner plusieurs éléments dans une liste sont prises en charge :- Maj + clic : sélectionne deux éléments consécutifs ou plus. Pour sélectionner des éléments consécutifs, sélectionnez le premier élément, puis appuyez sur Maj et cliquez sur le dernier élément pour sélectionner les deux éléments et tous les éléments entre les deux.

- Contrôle + clic : Sélectionne au moins deux éléments non consécutifs. Pour sélectionner plusieurs éléments non consécutifs, appuyez sur la touche Ctrl tout en cliquant sur chaque élément.

- Cliquez sur < (Supprimer).

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

- Dans Rôles d'application affectés, sélectionnez un rôle affecté.

- Cliquez ensuite sur OK.

- Dans le message d'information, cliquez sur OK.

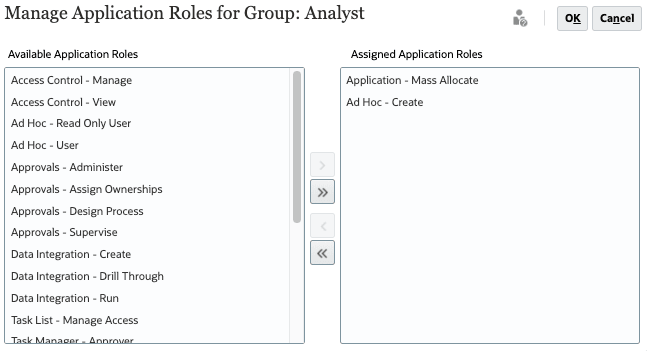

Affecter des rôles d'application à des groupes

- Dans la liste déroulante Gérer les rôles d'application, sélectionnez Groupes et cliquez sur

(Rechercher).

(Rechercher).

Conseil :

Vous pouvez filtrer la liste en saisissant une chaîne de recherche, puis en cliquant sur (Rechercher). - Localisez le groupe auquel vous souhaitez affecter des rôles, cliquez sur

(Actions), puis sélectionnez Gérer les rôles.

(Actions), puis sélectionnez Gérer les rôles. - Pour affecter un rôle d'application :

- Dans Available Application Roles, sélectionnez un rôle d'application.

Conseil :

Les techniques de navigateur standard suivantes permettant de sélectionner plusieurs éléments dans une liste sont prises en charge :- Maj + clic : sélectionne deux éléments consécutifs ou plus. Pour sélectionner des éléments consécutifs, sélectionnez le premier élément, puis appuyez sur Maj et cliquez sur le dernier élément pour sélectionner les deux éléments et tous les éléments entre les deux.

- Contrôle + clic : Sélectionne au moins deux éléments non consécutifs. Pour sélectionner plusieurs éléments non consécutifs, appuyez sur la touche Ctrl tout en cliquant sur chaque élément.

- Cliquez sur > (Déplacer).

Les rôles sélectionnés sont répertoriés dans la liste Rôles d'application affectés.

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

Dans cet exemple, les rôles d'application Planning sont affectés à un groupe.

- Dans Available Application Roles, sélectionnez un rôle d'application.

- Pour supprimer un rôle d'application, procédez comme suit :

- Dans Rôles d'application affectés, sélectionnez un rôle affecté.

Conseil :

Les techniques de navigateur standard suivantes permettant de sélectionner plusieurs éléments dans une liste sont prises en charge :- Maj + clic : sélectionne deux éléments consécutifs ou plus. Pour sélectionner des éléments consécutifs, sélectionnez le premier élément, puis appuyez sur Maj et cliquez sur le dernier élément pour sélectionner les deux éléments et tous les éléments entre les deux.

- Contrôle + clic : Sélectionne au moins deux éléments non consécutifs. Pour sélectionner plusieurs éléments non consécutifs, appuyez sur la touche Ctrl tout en cliquant sur chaque élément.

- Cliquez sur < (Supprimer).

Remarques :

Cliquer sur > (Déplacer), >> (Déplacer tout), < (Supprimer), << (Supprimer tout) vous permet d'ajouter ou de supprimer des affectations.

- Dans Rôles d'application affectés, sélectionnez un rôle affecté.

- Cliquez ensuite sur OK.

- Dans le message d'information, cliquez sur OK.

Génération de rapports

Les utilisateurs ou administrateurs de service dotés du rôle d'application Gestionnaire de contrôle d'accès peuvent générer des rapports permettant d'analyser et de gérer l'affectation de rôle. Vous pouvez exporter un rapport pour créer une version CSV (valeurs séparées par une virgule) de celui-ci.

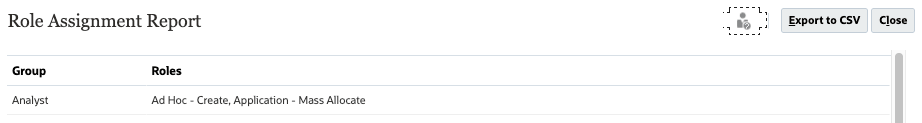

Consulter l'état des affectations de rôle d'un groupe

Vous pouvez vérifier les rôles prédéfinis et les rôles d'application d'un utilisateur ou d'un groupe. Les groupes auxquels appartient l'utilisateur ne sont pas répertoriés s'ils ne sont pas utilisés pour affecter des rôles d'application à l'utilisateur. Ce rapport permet de suivre l'accès utilisateur à des fins de reporting de conformité.

- Dans la liste déroulante Gérer les rôles d'application, vérifiez que l'option Groupes est sélectionnée.

Conseil :

Vous pouvez consulter les rôles d'affectation de rôle pour les utilisateurs ou les groupes. Pour passer à des utilisateurs, sélectionnez Utilisateurs dans la liste déroulante, puis cliquez sur (Rechercher).

(Rechercher). - Localisez le groupe sur lequel vous voulez générer un rapport, cliquez sur

(Actions), puis sélectionnez Rapport d'affectation de rôle.

(Actions), puis sélectionnez Rapport d'affectation de rôle. - Consultez l'état des affectations de rôle pour le groupe sélectionné.

Dans cet exemple, le rapport d'affectation de rôle pour le groupe Analyste s'affiche.

- (Facultatif) Cliquez sur Exporter au format CSV, puis enregistrez le fichier dans un dossier local.

- Cliquez sur Fermer.

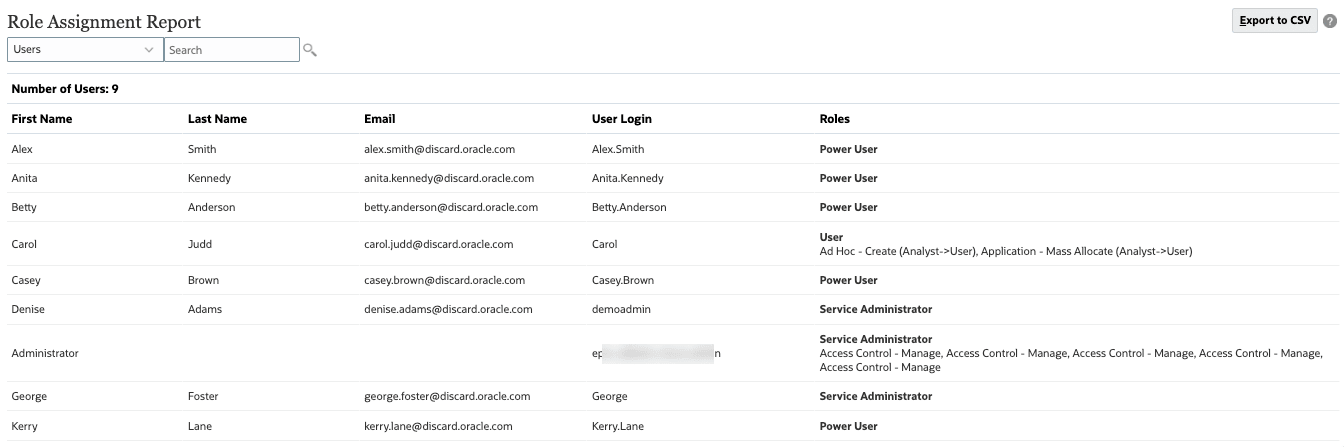

Consulter le rapport sur l'affectation de rôle

Vous pouvez vérifier l'accès, affecté via des rôles prédéfinis et des rôles prédéfinis, de tous les utilisateurs, de tous les utilisateurs. Le rapport répertorie les rôles prédéfinis (en caractères gras) et les rôles d'application (en caractères standard) affectés à l'utilisateur.

- Dans les onglets horizontaux, cliquez sur Rapport d'affectation de rôle.

- Dans la liste déroulante, vérifiez que Utilisateurs est sélectionné.

Conseil :

Vous pouvez filtrer la liste en saisissant une chaîne de recherche, puis en cliquant sur (Rechercher). - Vérifiez les détails de l'utilisateur, y compris les rôles affectés à chaque utilisateur.

Remarques :

Selon la configuration de votre application, les utilisateurs peuvent être différents de ceux indiqués ici.Les rôles hérités, ainsi que les informations relatives à l'héritage, sont affichés sur une ligne distincte pour chaque utilisateur.

Dans cet exemple, les rôles Prédéfini et Application de chaque utilisateur sont affichés.

- (Facultatif) Cliquez sur Exporter au format CSV, puis enregistrez le fichier dans un dossier local.

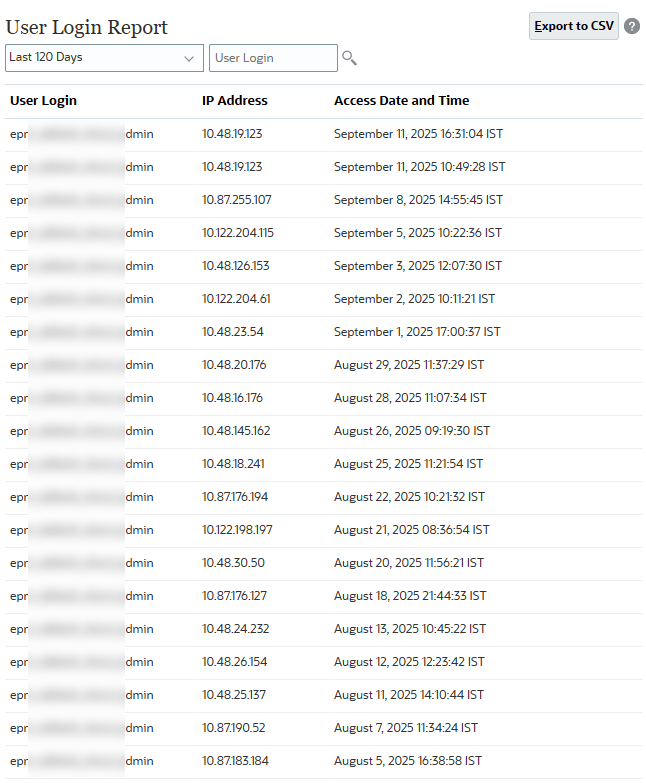

Affichage du rapport de connexion utilisateur

Par défaut, le rapport sur les connexions utilisateur contient des informations sur les utilisateurs qui se sont connectés à l'environnement au cours des dernières 24 heures. Il répertorie l'adresse IP de l'ordinateur à partir duquel l'utilisateur s'est connecté, ainsi que la date et l'heure (au format UTC) auxquelles il a accédé à l'environnement.

Les utilisateurs ou administrateurs de service dotés du rôle Gestionnaire de contrôle d'accès peuvent régénérer ce rapport pour une plage des dates personnalisée ou pour les derniers 1 jour, 30 derniers jours, 90 derniers jours et 120 derniers jours. Ils peuvent également filtrer le rapport afin d'afficher uniquement les informations d'utilisateurs spécifiques en saisignant partiellement le prénom, le nom ou l'ID des utilisateurs comme chaîne de recherche.

- Dans les onglets horizontaux, cliquez sur Rapport de connexion utilisateur.

- Dans la liste déroulante, sélectionnez une plage de dates.

Conseil :

Vous pouvez filtrer la liste en saisissant une chaîne de recherche, puis en cliquant sur (Rechercher).

(Rechercher). - Consultez les détails de connexion.

- (Facultatif) Cliquez sur Exporter au format CSV, puis enregistrez le fichier dans un dossier local.

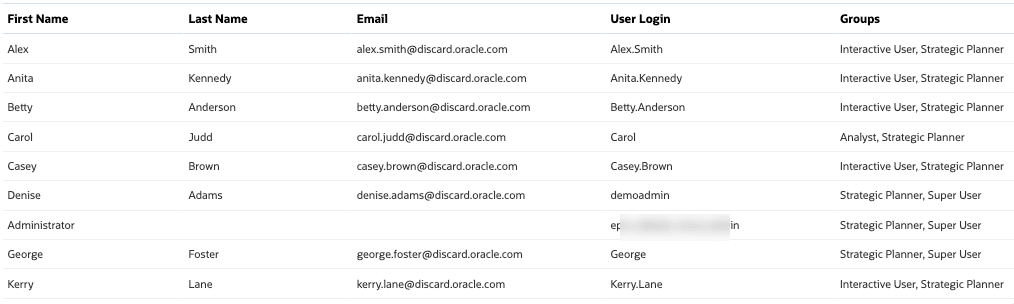

Affichage du rapport sur le groupe d'utilisateurs

Le rapport sur le groupe d'utilisateurs répertorie les appartenances directes ou indirectes des utilisateurs affectés à des groupes dans le contrôle d'accès. Les administrateurs de service ou l'utilisateur qui ont le rôle Gestionnaire de contrôle d'accès peuvent générer ce rapport.

Les utilisateurs sont considérés comme des membres directs d'un groupe s'ils y sont affectés. Les utilisateurs sont considérés comme membres indirects s'ils sont affectés à un groupe enfant d'un autre groupe. Pour chaque utilisateur affecté à un groupe, le rapport répertorie des informations telles que l'ID de connexion, le nom de famille et le prénom, l'ID de messagerie et dresse la liste des groupes (séparés par une virgule) auxquels l'utilisateur est affecté directement ou indirectement. Les groupes directs sont affichés en caractères gras et les groupes indirects en caractères standard. La version CSV du rapport indique si l'utilisateur est affecté directement ou indirectement à un groupe avec Oui ou Non.

- Dans les onglets horizontaux, cliquez sur Rapport de groupe d'utilisateurs.

- Dans la liste déroulante, vérifiez que Utilisateurs est sélectionné.

Conseil :

Vous pouvez consulter les rôles d'affectation de rôle pour les utilisateurs ou les groupes. Pour passer à des groupes, sélectionnez Groupes dans la liste déroulante, puis cliquez sur (Rechercher).

(Rechercher). - Vérifiez les informations de provisionnement des utilisateurs, y compris les groupes affectés et les rôles d'application.

- (Facultatif) Cliquez sur Exporter au format CSV, puis enregistrez le fichier dans un dossier local.

Importer des affectations de groupe d'utilisateurs (facultatif)

Les utilisateurs ou administrateurs de service dotés du rôle d'application Gestionnaire de contrôle d'accès peuvent importer des affectations de groupe d'utilisateurs à partir d'un fichierCSV (valeurs séparées par des virgules) pour créer de nouvelles affectations dans un groupe de contrôle d'accès existant. Cloud EPM applique l'affectation de sécurité de niveau application et de niveau artefact selon les nouvelles affectations du groupe.

Remarques :

Toutes les connexions utilisateur identifiées dans le fichier d'import doivent exister dans le domaine d'identité et tous les noms du groupe inclus dans le fichier doivent exister dans le contrôle d'accès. Vous ne pouvez pas créer de groupe en utilisant ce processus d'import. Vous pouvez uniquement créer des affectations de groupe. Vous ne pouvez pas enlever les affectations de groupe en cours des utilisateurs.Voici quelques exemples de fichier CSV utilisé pour importer des affectations de groupe :

User Login,Group

jdoe,Grp1

jane.doe@example.com,Grp2User Login,First Name,Last Name,Email,DirectGroup

jdoe,John,Doe,jdoe@example.com,Yes,Grp1

jane.doe@example.com,Jane,Doe,jane.doe@example.com,No,Grp2Conseil :

Exporter l'état Groupe d'utilisateurs et l'utiliser comme modèle.Remarques :

Vous aurez besoin d'un fichier d'importation contenant les affectations de groupe pour effectuer les tâches de cette section.- Dans le rapport de groupe d'utilisateurs, cliquez sur Importer à partir d'un fichier CSV.

- Dans Importer un fichier CSV d'affectation de groupe d'utilisateurs, cliquez sur Choisir un fichier ou sur Parcourir.

Remarques :

Selon votre navigateur, le libellé du bouton peut afficher Choisir un fichier ou Parcourir. - Sélectionnez votre fichier d'importation.

- Dans Importer le fichier CSV d'affectation de groupe d'utilisateurs, cliquez sur Importer.

- Lorsque vous y êtes invité, cliquez sur Oui.

- A l'invite suivante, cliquez sur OK.

Afficher les états du système de contrôle d'accès

Vous pouvez créer un rapport qui répertorie les autorisations d'accès actuelles des utilisateurs et des groupes dans l'application.

- En haut à gauche, cliquez sur

(Navigateur).

(Navigateur). - Ensuite, sous Surveillance et exploration, cliquez sur Rapports système.

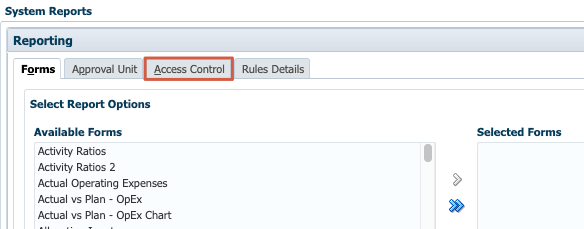

- Dans les onglets, cliquez sur Contrôle d'accès.

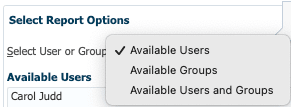

- Dans Sélectionner un groupe d'utilisateurs, sélectionnez une option :

- Utilisateurs disponibles

- Groupes disponibles

- Utilisateurs et groupes disponibles

Le volet Disponible est mis à jour en fonction de l'option sélectionnée.

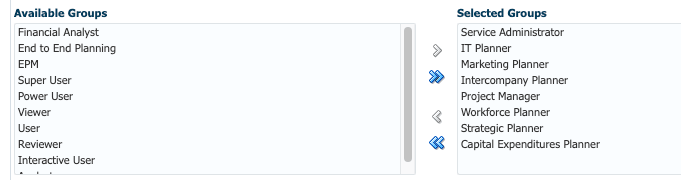

- Dans le panneau Disponible de gauche, sélectionnez les utilisateurs et/ou les groupes, puis déplacez les utilisateurs et/ou les groupes sur lesquels vous souhaitez générer un rapport vers le panneau Sélectionné.

Dans cet exemple, des groupes ont été sélectionnés.

Conseil :

Utilisez les icônes Déplacer et Supprimer pour déplacer les sélections entre les panneaux. - Dans le panneau Objets disponibles de gauche, sélectionnez les objets pour lesquels un rapport doit être produit et déplacez-les vers le panneau Objets sélectionnés.

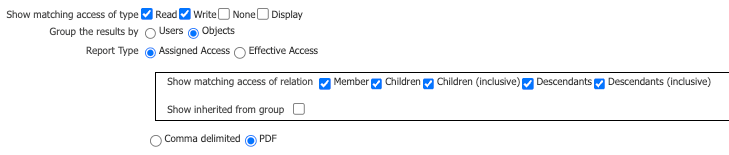

- Sélectionner les options de reporting :

- Pour l'option Afficher l'accès correspondant de type, sélectionnez l'accès à afficher : Lecture, Ecriture ou Aucun.

- Pour Grouper les résultats par, sélectionnez le moyen d'affichage du rapport : Utilisateurs ou Objets.

- Dans les sections Type de rapport, sélectionnez Accès affecté ou Accès effectif :

- Si vous avez sélectionné l'option Assigned Access (Accès affecté), indiquez si l'accès est affecté par rapport de sélection de membre ou de groupe :

- Dans Afficher l'accès correspondant à la relation, sélectionnez Membre, Enfants, Enfants (inclus), Descendants ou Descendants (inclus).

- Sélectionnez Afficher des éléments hérités du groupe pour afficher les autorisations d'accès héritées par le groupe.

- Si vous avez sélectionné Accès effectif, sélectionnez Afficher l'origine de l'accès effectif pour inclure une description de l'origine des droits d'accès effectifs dans le rapport.

- Si vous avez sélectionné l'option Assigned Access (Accès affecté), indiquez si l'accès est affecté par rapport de sélection de membre ou de groupe :

- Indiquez si vous souhaitez créer un rapport au format Délimité par des virgules ou PDF.

- Vérifiez vos sélections.

Voici un exemple de sélection d'options de rapport :

- Cliquez sur Créer un rapport, puis enregistrez le rapport dans un dossier local.

Gestion des droits d'accès

Affecter la sécurité des dimensions et des membres

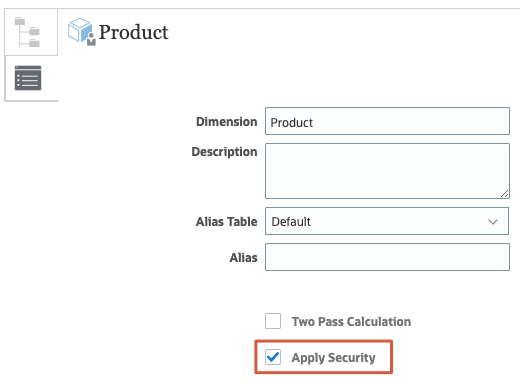

Vous pouvez affecter des autorisations d'accès aux membres en sélectionnant la propriété de dimension Application de la sécurité. Reportez-vous au tutoriel Gestion des dimensions dans les processus métier Cloud EPM pour connaître les étapes de la section Modification des propriétés de dimension.

Le comportement de tous les rôles prédéfinis, autres que celui d'administrateur du service, est concerné par l'option Appliquer la sécurité définie au niveau de la dimension dans le processus métier. Lorsque vous désactivez l'option Appliquer la sécurité, les dimensions ne sont pas sécurisées, ce qui permet à tous les utilisateurs affectés à des rôles prédéfinis d'accéder aux membres de dimension et de les écrire. Oracle recommande de sélectionner l'option Appliquer la sécurité au niveau de la dimension afin d'appliquer la sécurité.

- Retour à la page d'accueil En haut à droite, cliquez sur

(Accueil).

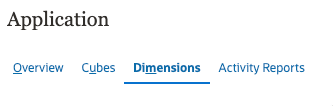

(Accueil). - Cliquez sur Application et sur Présentation.

- Cliquez sur Dimensions.

- Filtrez la vue de dimension en sélectionnant un cube dans la liste déroulante Cube.

Dans cet exemple, le cube Plan1 est sélectionné.

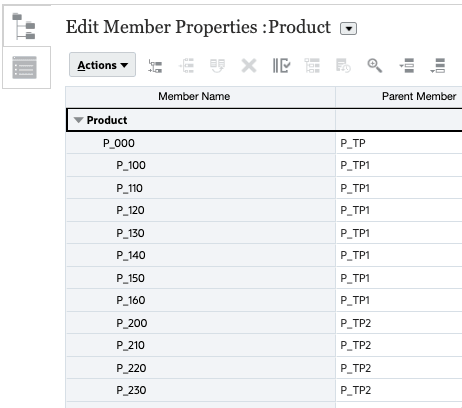

- Après avoir sélectionné un cube, cliquez sur le nom d'une dimension à laquelle appliquer la sécurité.

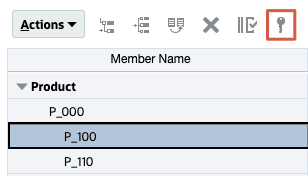

Dans cet exemple, la dimension Product du cube Plan1 est ouverte dans Edit Member Properties. Vous pouvez développer la hiérarchie de membres en cliquant sur

(Zoomer tous les membres).

(Zoomer tous les membres).

Remarques :

Pour pouvoir affecter des autorisations d'accès, l'option Appliquer la sécurité doit être activée pour la dimension que vous utilisez. - Sur la gauche, cliquez sur

(Modifier les propriétés de dimension).

(Modifier les propriétés de dimension). - Sélectionnez Appliquer le niveau de sécurité.

- Cliquez ensuite sur Terminé.

- Cliquez sur le nom de la dimension pour la modifier.

- Dans la grille Modifier les propriétés de membre, sélectionnez un membre, puis cliquez sur

(Affecter une autorisation).

(Affecter une autorisation).

- Dans Affecter une autorisation, cliquez sur Autorisations.

- Effectuez une tâche :

- Pour ajouter des autorisations, cliquez sur Ajouter des utilisateurs/groupe, puis cliquez sur Utilisateurs ou Groupes, puis effectuez votre sélection dans la liste des utilisateurs et groupes disponibles.

- Cliquez sur OK, puis sur Fermer.

- Pour modifier le type d'autorisation, sélectionnez une option pour l'utilisateur ou le groupe que vous avez ajouté :

- Cliquez sur Lecture pour autoriser les utilisateurs et groupes sélectionnés à afficher l'artefact ou le dossier dans la liste, ainsi qu'à créer, modifier ou supprimer les informations de l'artef ou le dossier.

- Cliquez sur Ecriture pour autoriser les utilisateurs et groupes sélectionnés à afficher l'artefact ou le dossier dans la liste, ainsi qu'à créer, modifier ou supprimer les informations de l'artefacts ou le dossier.

- Cliquez sur Aucun si vous ne voulez pas que les utilisateurs ou groupes sélectionnés visualisent l'artefact ou l'objet de la liste.

- Facultatif : Sélectionnez une relation.

Par exemple, sélectionnez Enfants pour affecter des autorisations d'accès sur les enfants du membre sélectionné.

- Pour enlever des droits d'accès, cliquez sur X (Supprimer) pour l'utilisateur ou le groupe sélectionné.

- Lorsque vous avez terminé d'ajouter des autorisations aux utilisateurs et aux groupes, cliquez sur Enregistrer.

- Si un message d'information s'affiche, cliquez sur OK.

- Cliquez sur Annuler pour fermer Affecter des droits d'accès.

- Dans Modifier les propriétés de membre, cliquez sur Enregistrer.

- Cliquez sur Annuler pour fermer Modifier les propriétés des membres.

- Retour à la page d'accueil En haut à droite, cliquez sur

(Accueil).

(Accueil).

Affecter des autorisations aux flux de navigation

Les flux de navigation permettent aux administrateurs de contrôler comment les rôles ou groupes interagissent avec le processus métier. Le processus métier comporte un flux de navigation prédéfini, appelé Valeur par défaut.

Les flux de navigation sont classés comme suit pour la personnalisation :

- Global : Les flux de navigation sont vus par tous Les utilisateurs.

- Rôle : les flux de navigation ne sont vus que par les utilisateurs dotés d'un rôle spécifique. Par exemple, Utilisateur ou Super utilisateur.

- Groupe : Les flux de navigation ne sont vus que par l'utilisateur appartenant à un groupe spécifique.

Des flux de navigation peuvent être définis à n'importe lequel de ces niveaux. Si des flux de navigation existent à plusieurs niveaux, les mises à jour sont appliquées du plus haut (global) au plus bas (groupes).

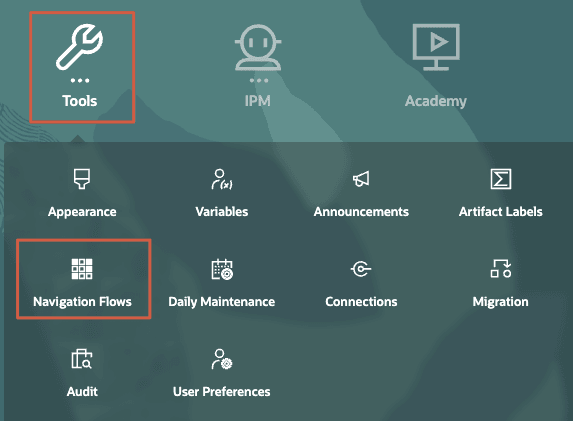

- Sur la page d'accueil, cliquez sur Outils, puis sur Flux de navigation.

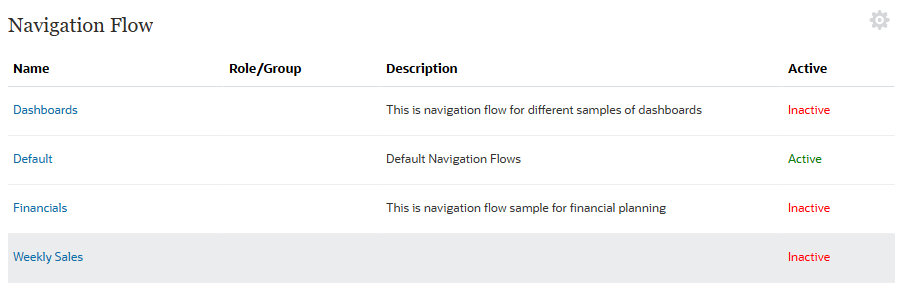

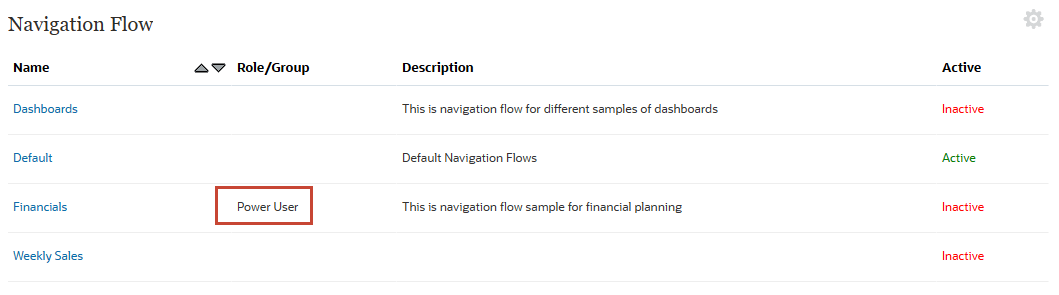

Si des flux de navigation sont créés dans votre processus métier, ils sont répertoriés sur la page. Voici une liste des flux de navigation disponibles dans l'application Planning Sample Vision.

- Sélectionnez un flux de navigation inactif auquel affecter des autorisations. Cliquez sur son nom pour le modifier.

- Dans Assign To, effectuez l'une des opérations suivantes :

- Entrez un rôle ou un groupe prédéfini.

- Cliquez sur

(Rechercher), puis, dans la boîte de dialogue Affecter un flux de navigation, sélectionnez un groupe ou un rôle et cliquez sur OK.

(Rechercher), puis, dans la boîte de dialogue Affecter un flux de navigation, sélectionnez un groupe ou un rôle et cliquez sur OK. - Cliquez sur Enregistrer et fermer.

Le rôle ou le groupe affecté au flux de navigation s'affiche. Dans cet exemple, le rôle Superutilisateur a été affecté au flux de navigation Financials.

Le processus métier offre trois niveaux d'autorisations pour les flux de navigation :

- Basées sur un rôle : les autorisations sont accordées aux utilisateurs ou à des groupes affectés à un rôle spécifique. Par exemple, sur la page d'accueil, un utilisateur ne verra pas les même cartes qu'un administrateur de service.

- Basées sur l'artefact : les autorisations sont accordées aux utilisateurs et aux groupes qui ont accèsà certains artefacts. Ainsi, un utilisateur ne verra que les formulaires pour lesquels il a été octroyé une autorisation.

- Global : les autorisations sont accordées à tous les utilisateurs

- Retour à la page d'accueil En haut à droite, cliquez sur

(Accueil).

(Accueil).

Affecter des autorisations à des tableaux de bord, des infolets, des formulaires et des règles

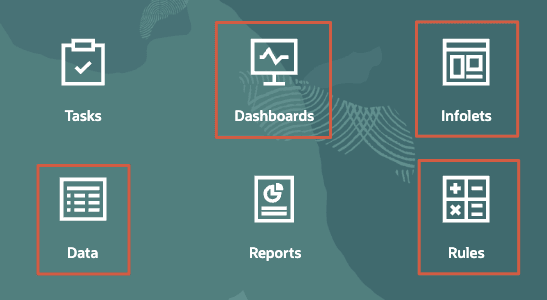

- Sur la page d'accueil, cliquez sur l'un des éléments suivants : Tableaux de bord, Infolets, Données ou Règles.

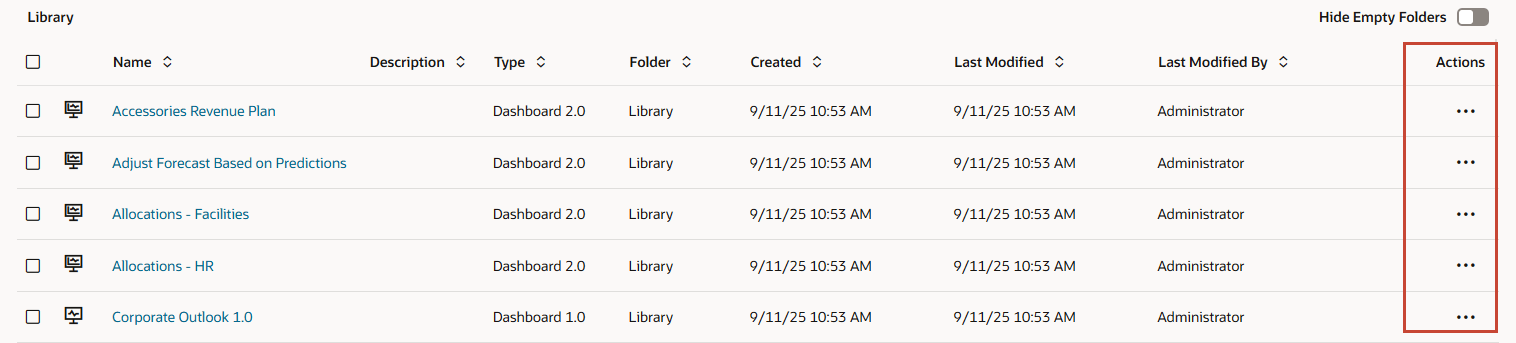

Pour les tableaux de bord, les infolets, les formulaires (données) et les règles, les dossiers et artefacts répertoriés comportent chacun un menu Actions.

- Pour l'artefact auquel appliquer des droits d'accès, cliquez sur

(Actions), puis sélectionnez Affecter un droit d'accès.

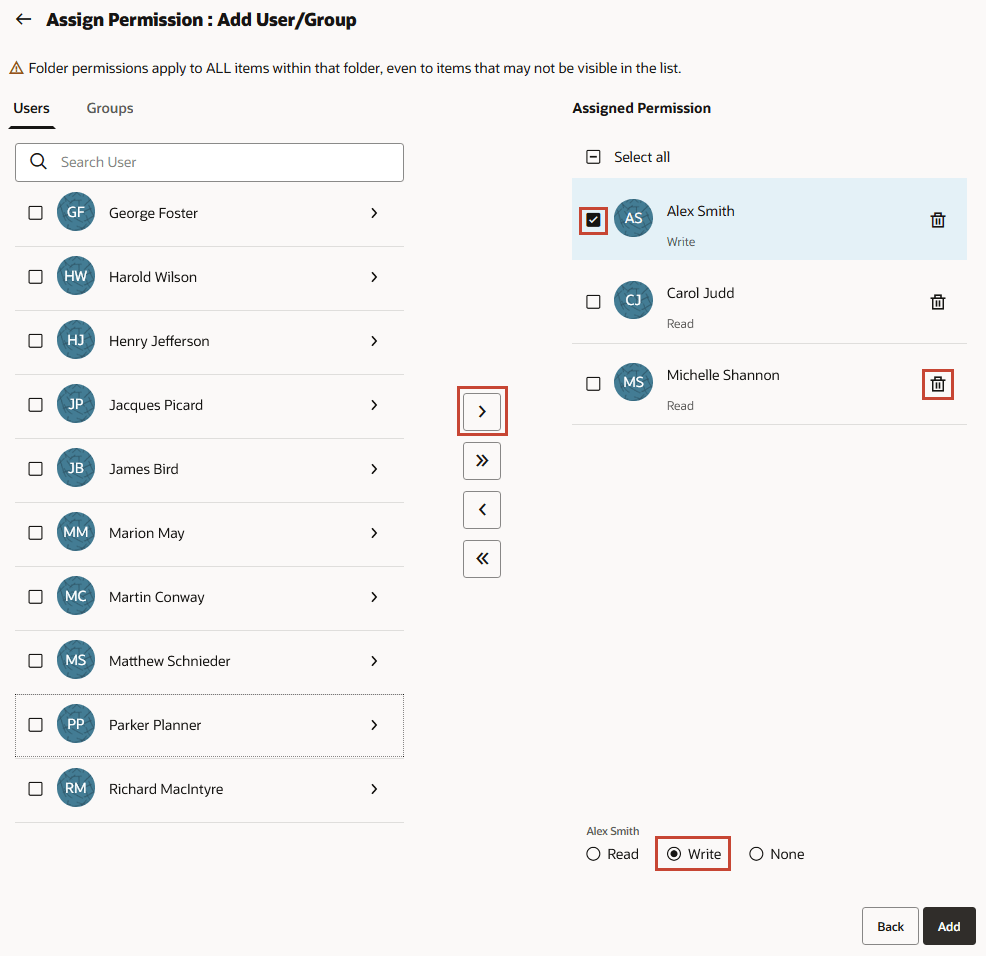

(Actions), puis sélectionnez Affecter un droit d'accès. - Dans Affecter un droit d'accès, cliquez sur +(Ajouter un utilisateur/groupe).

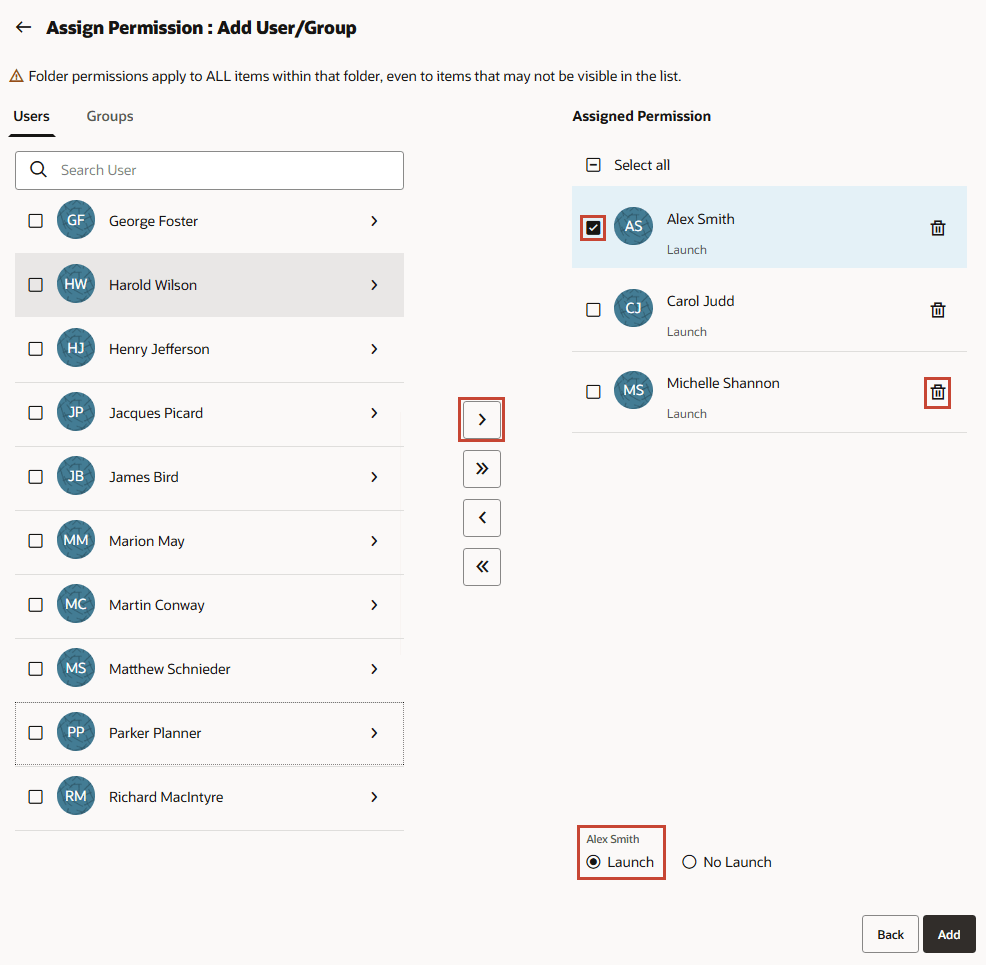

- Dans Ajouter un utilisateur/groupe, cliquez sur Utilisateurs ou Groupes.

- Sélectionnez un utilisateur dans la liste des groupes et utilisateurs disponibles, puis cliquez sur >.

- Pour changer de type d'autorisation, sélectionnez un utilisateur ou un groupe, puis une option :

- Tableaux de bord, infolets, formulaires :

- Cliquez sur Lecture pour autoriser les utilisateurs et groupes sélectionnés à afficher l'artefact ou le dossier dans la liste, ainsi qu'à créer, modifier ou supprimer les informations de l'artef ou le dossier.

- Cliquez sur Ecriture pour autoriser les utilisateurs et groupes sélectionnés à afficher l'artefact ou le dossier dans la liste, ainsi qu'à créer, modifier ou supprimer les informations de l'artefacts ou le dossier.

- Cliquez sur Aucun si vous ne voulez pas que les utilisateurs ou groupes sélectionnés visualisent l'artefact ou l'objet de la liste.

- Pour enlever des droits d'accès, cliquez sur

(Supprimer) pour l'utilisateur ou le groupe sélectionné.

(Supprimer) pour l'utilisateur ou le groupe sélectionné.

- Règles :

- Cliquez sur Lancer pour permettre aux utilisateurs et aux groupes sélectionnés de lancer les règles sélectionnées.

- Cliquez sur Aucun lancement pour empêcher les utilisateurs et les groupes sélectionnés de lancer les règles sélectionnées.

- Pour enlever des droits d'accès, cliquez sur

(Supprimer) pour l'utilisateur ou le groupe sélectionné.

(Supprimer) pour l'utilisateur ou le groupe sélectionné.

- Tableaux de bord, infolets, formulaires :

- Cliquez sur Ajouter.

- Cliquez sur Enregistrer.

Liens connexes

- Canal YouTube des tutoriels Oracle EPM

- Documentation : Mise en route d'Oracle Enterprise Performance Management Cloud pour les administrateurs, gestion des utilisateurs et des rôles EPM Cloud

- Documentation : Administration du contrôle d'accès pour Oracle Enterprise Performance Management Cloud

- Documentation : Administration de Planning

Ressources de formation supplémentaires

Explorez d'autres ateliers sur le site docs.oracle.com/learn ou accédez à d'autres contenus d'apprentissage gratuits sur le canal Oracle Learning YouTube. En outre, visitez Oracle University pour consulter les ressources de formation disponibles.

Pour obtenir de la documentation sur le produit, consultez Oracle Help Center.

Configuration de la sécurité dans Cloud EPM

G43155-01

Septembre 2025