Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. Lorsque vous terminez votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Création et configuration d'Oracle Cloud Infrastructure Zero Trust Packet Routing

Introduction

Oracle Cloud Infrastructure (OCI) Zero Trust Packet Routing empêche tout accès non autorisé aux données en gérant les stratégies de sécurité réseau séparément de l'architecture réseau sous-jacente. Grâce à un langage de stratégie facile à comprendre et basé sur les intentions, les administrateurs de la sécurité peuvent définir des chemins d'accès spécifiques pour les données. Le trafic qui n'est pas explicitement autorisé par la stratégie ne peut pas parcourir le réseau, ce qui améliore la sécurité tout en simplifiant le travail des équipes de sécurité, de réseau et d'audit.

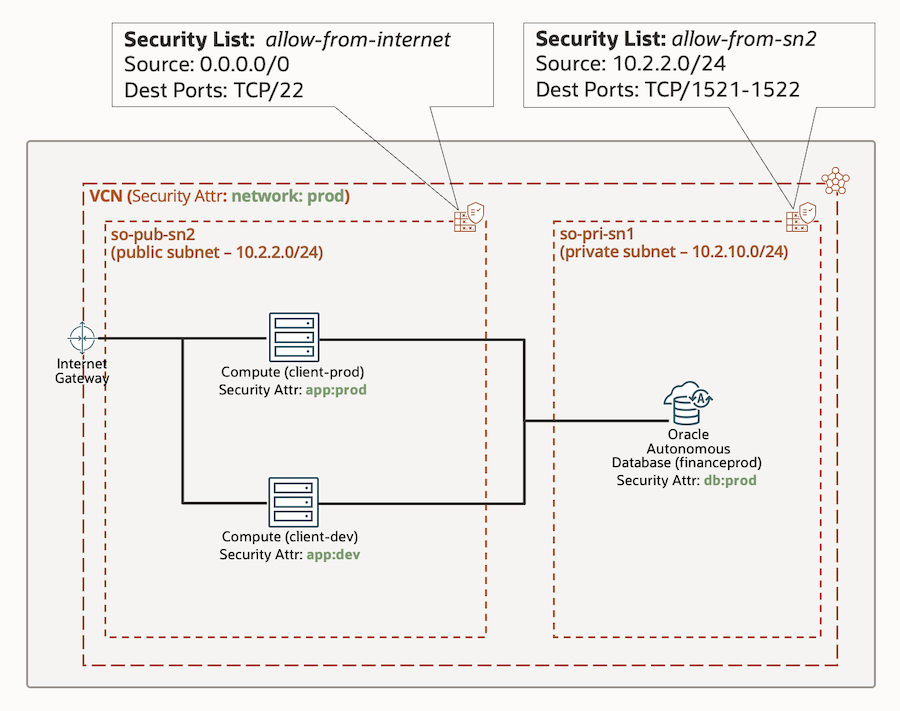

Le tutoriel suivant explique comment configurer OCI Zero Trust Packet Routing pour appliquer des contrôles de sécurité afin de régir la communication sur le réseau au sein d'une location Oracle Cloud Infrastructure (OCI). Pour ce tutoriel, l'architecture suivante a été déployée.

Dans cette architecture, les ressources suivantes ont été configurées :

-

financeprodest une instance d'Oracle Autonomous Database, configurée en tant que base de données de production, hébergée sur un réseau privé, rendue accessible dans le sous-réseau privé via une adresse privée. -

client-prodest une instance de calcul simulant une application d'entreprise dans l'environnement de production. Dans ce scénario, il s'agit d'une instance Oracle Linux exécutant Oracle Instant Client. -

client-devest une instance de calcul simulant une application d'entreprise dans l'environnement de développement. Comme pour client-prod, il s'agit d'une instance Oracle Linux exécutant Oracle Instant Client.

En outre, un VCN distinct (so-vcn-pt) a été configuré pour ce cas d'utilisation, comprenant les éléments suivants :

-

subnet-publicest le sous-réseau public contenant les instances de calcul. -

subnet-privateest le sous-réseau privé contenant la base de données. -

sl-allow-publicest une liste de sécurité autorisant l'accès SSH à partir d'Internet. Une règle sortante a également été configurée pour autoriser le trafic sortant. Il est affecté àsubnet-public. -

sl-allow-privateest une liste de sécurité autorisant le trafic Oracle Instant Client (port1522) à partir desubnet-public. Une règle sortante a également été configurée pour autoriser le trafic sortant. Cette liste de sécurité est affectée àsubnet-private. -

route-publicest la table de routage permettant d'acheminer l'ensemble du trafic vers la passerelle Internet. Il est affecté àsubnet-public. -

route-privateest la table de routage pour acheminer tout le trafic vers la passerelle NAT. Il est affecté àsubnet-private. -

gw-internetest la passerelle Internet utilisée dansroute-public. -

gw-natest la passerelle NAT utilisée dansroute-private.

Objectifs

-

Configurez de nouveaux attributs de sécurité pour OCI Zero Trust Packet Routing.

-

Créez des stratégies de routage de paquets OCI Zero Trust pour contrôler le flux du trafic réseau.

-

Affectez des attributs de sécurité OCI Zero Trust Packet Routing aux ressources.

-

Testez les stratégies de routage OCI Zero Trust Packet.

Prérequis

-

Abonnement payant pour la location OCI avec les droits d'accès appropriés pour gérer les ressources OCI Zero Trust Packet Routing.

-

Structure de réseau telle que définie dans l'architecture.

-

Deux instances de calcul selon l'architecture, déployées dans le sous-réseau public.

-

Installez et configurez Oracle Instant Client (y compris le client SQL*Plus) sur les deux instances de calcul.

Remarque : téléchargez et installez Oracle Instant Client à partir de cette page : Installation d'Oracle Instant Client à l'aide de RPM.

-

Créez une instance Oracle Autonomous Database conformément à l'architecture et déployez-la avec une adresse privée dans le sous-réseau privé.

-

Configurez l'accès à la base de données à partir d'Oracle Instant Client sur les deux instances de calcul.

Tâche 1 : confirmer l'accès à la base de données à partir des clients

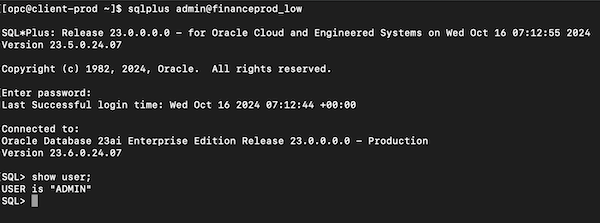

Dans cette tâche, nous allons confirmer que les deux instances de calcul peuvent accéder à la base de données via Oracle Instant Client.

-

Connectez-vous à votre instance de calcul client-prod à l'aide de SSH en tant qu'utilisateur

opc. -

Exécutez la commande

sqlpluspour vous connecter à la base de données autonome.Conformément aux prérequis, le client Oracle Instant doit être installé et configuré. Voici un récapitulatif des étapes de configuration :

-

Téléchargez et installez Oracle Instant Client.

-

Configurez Oracle Instant Client.

-

Téléchargez le portefeuille de connexion pour votre base de données autonome à partir d'OCI.

-

Extrayez le portefeuille dans un dossier.

-

Configurez le fichier

sqlnet.oradans le dossier de portefeuille pour qu'il pointe vers l'emplacement du portefeuille. -

Exportez la variable

TNS_ADMINpour pointer vers l'emplacement de portefeuille extrait. Par exemple,export TNS_ADMIN=/opt/wallet. -

Exécutez la commande

sqlplus, par exemplesqlplus admin@financeprod_low, et entrez votre mot de passe lorsque vous y êtes invité.

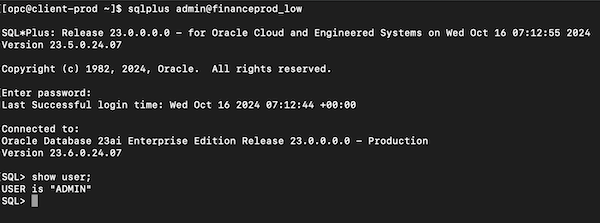

Si votre instance Oracle Instant Client fonctionne correctement et que tous vos prérequis ont été remplis, vous devez vous connecter à votre base de données et être en mesure d'exécuter des commandes. Exécutez la commande

show user;pour afficher les utilisateurs.

-

-

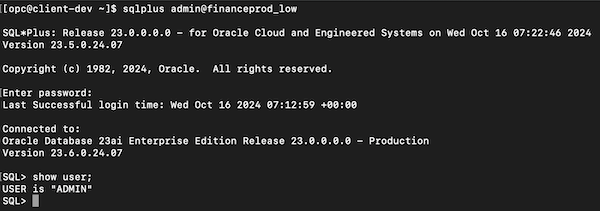

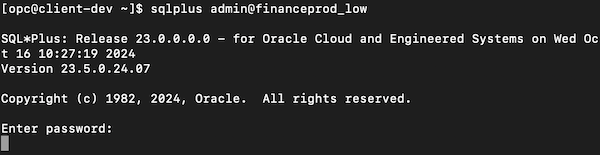

Répétez le test de connexion à la base de données à partir de client-dev.

Si votre instance Oracle Instant Client fonctionne correctement et que tous vos prérequis ont été remplis, vous devez vous connecter à votre base de données et être en mesure d'exécuter des commandes. Exécutez la commande

show user;pour afficher les utilisateurs.

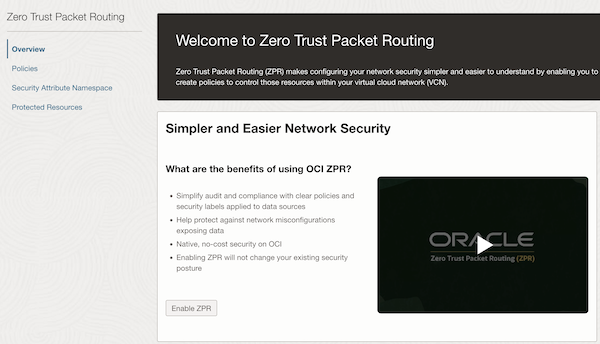

Tâche 2 : activation du routage de paquets OCI Zero Trust

Si c'est la première fois que vous utilisez OCI Zero Trust Packet Routing dans votre location, il devra être activé.

-

Connectez-vous à la console OCI en tant qu'utilisateur disposant des droits d'accès appropriés pour gérer les ressources OCI Zero Trust Packet Routing et les autres ressources utilisées dans ce tutoriel.

-

Accédez à Identité et sécurité et cliquez sur Routage de paquets de confiance zéro.

-

Cliquez sur Activer ZPR, le bouton sera grisé et les menus OCI Zero Trust Packet Routing deviendront accessibles.

Tâche 3 : configuration des attributs de sécurité de routage OCI Zero Trust Packet

Pour configurer OCI Zero Trust Packet Routing, nous devons configurer les attributs de sécurité qui seront utilisés dans vos stratégies OCI Zero Trust Packet Routing.

Dans cette tâche, nous allons créer trois nouveaux attributs de sécurité représentant le réseau, les bases de données et les applications. Nous allons créer des valeurs prédéfinies pour ces attributs de sécurité.

-

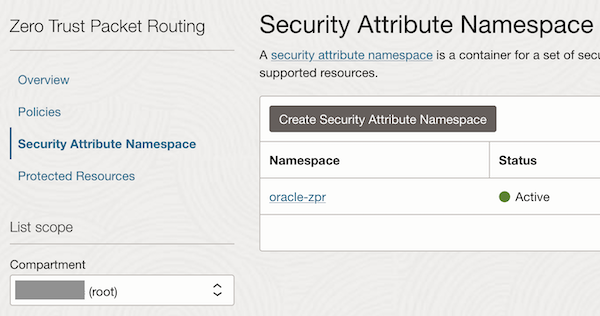

Accédez à Routage de paquets de confiance zéro et cliquez sur Espace de noms d'attribut de sécurité.

-

Sous Portée de la liste, sélectionnez le compartiment

root. L'espace de noms prédéfinioracle-zprapparaît.

-

Cliquez sur

oracle-zprpour afficher l'attribut de sécuritésensitivityprédéfini. Nous n'utiliserons pas l'attribut dans ce tutoriel. -

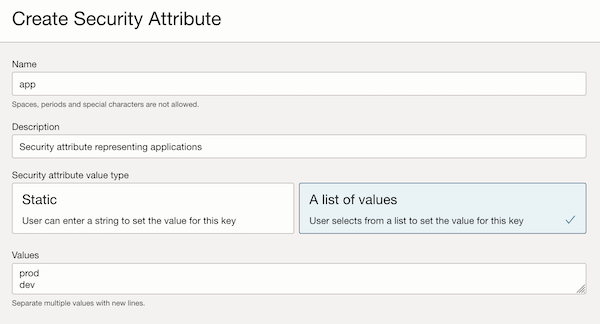

Sélectionnez Créer un attribut de sécurité pour créer un attribut de sécurité.

-

Dans Créer un attribut de sécurité, entrez les informations suivantes.

- Nom : entrez

app. - Description : entrez

Security attribute representing applications. - Type de valeur d'attribut de sécurité : sélectionnez Liste de valeurs.

- Valeurs : entrez

prodetdev(sur des lignes distinctes).

- Nom : entrez

-

Cliquez sur Créer pour créer l'attribut.

-

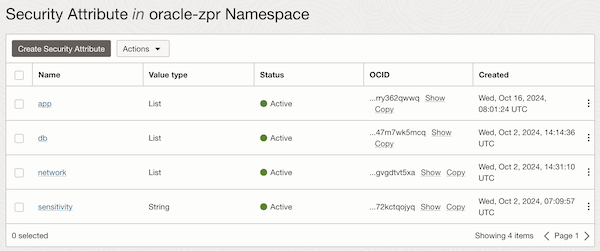

Répétez les étapes 5 et 6 pour créer deux autres attributs de sécurité.

-

Créez un attribut de sécurité pour les bases de données à l'aide des informations suivantes :

- Nom : entrez

db. - Description : entrez

Security attribute representing databases. - Type de valeur d'attribut de sécurité : sélectionnez Liste de valeurs.

- Valeurs : entrez

prodetdev(sur des lignes distinctes).

- Nom : entrez

-

Créez un attribut de sécurité pour les réseaux à l'aide des informations suivantes :

- Nom : entrez

network. - Description : entrez

Security attribute representing networks. - Type de valeur d'attribut de sécurité : sélectionnez Liste de valeurs.

- Valeurs : entrez

prodetdev(sur des lignes distinctes).

- Nom : entrez

Une fois terminé, vous devez voir la liste des attributs de sécurité, y compris l'attribut

sensitivityprédéfini.

-

Tâche 4 : création de stratégies de routage OCI Zero Trust Packet

Nous avons défini les attributs de sécurité. Nous devons maintenant créer les stratégies pour contrôler le flux d'informations sur le réseau.

Pour ce cas d'emploi, nous avons besoin d'une stratégie qui permette à l'application de production de communiquer avec la base de données de production. Dans cette tâche, nous allons configurer la stratégie OCI Zero Trust Packet Routing pour y parvenir.

-

Accédez à la console OCI, accédez à Identité et sécurité, à Routage de paquets de confiance zéro et cliquez sur Stratégies.

-

Cliquez sur Créer une stratégie pour créer une stratégie OCI Zero Trust Packet Routing.

-

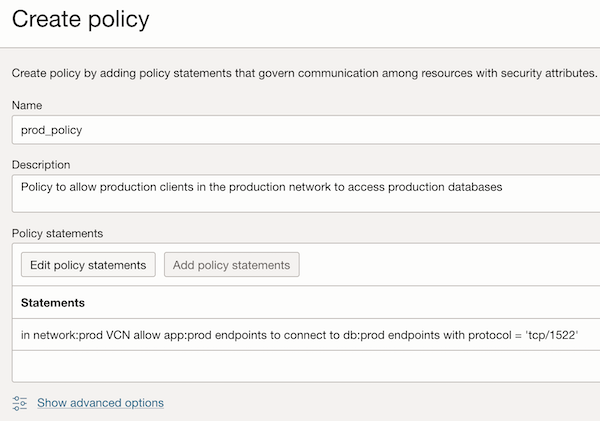

Entrez les informations suivantes et cliquez sur Ajouter des instructions de stratégie pour ajouter une instruction de stratégie à votre stratégie.

- Nom : entrez

prod_policy. - Description : entrez

Policy to allow production clients in the production network to access production databases.

- Nom : entrez

-

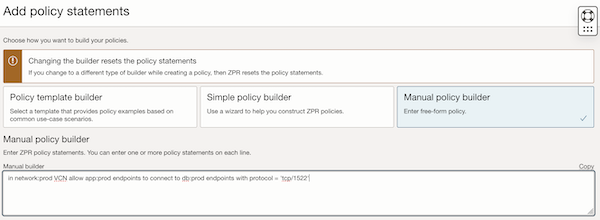

Examinez les trois options de création d'instructions de stratégie, sélectionnez Générateur de stratégies manuel, entrez l'instruction de stratégie suivante et cliquez sur Ajouter pour enregistrer l'instruction de stratégie.

- Instructions de stratégie : entrez

in network:prod VCN allow app:prod endpoints to connect to db:prod endpoints with protocol = 'tcp/1522'.

Remarque : l'instruction de stratégie est facile à comprendre, même sans explication. Cependant, pour plus de clarté, vous indiquez à OCI Zero Trust Packet Routing que vous voulez que toutes les ressources auxquelles l'attribut de sécurité

app:prodest affecté puissent parler à toutes les ressources auxquelles l'attribut de sécuritédb:prodest affecté, dans le VCNnetwork:prodsur le protocole TCP 1522.

Votre stratégie terminée doit ressembler à :

- Instructions de stratégie : entrez

-

Cliquez sur Créer une stratégie pour terminer la création de

prod_policy.Remarque : une fois que vous avez affecté des attributs de sécurité à vos ressources, la stratégie OCI Zero Trust Packet Routing sera appliquée et seul le trafic correspondant à une stratégie OCI Zero Trust Packet Routing sera autorisé à transiter par le réseau. Etant donné que vous allez affecter des attributs de sécurité à vos deux instances de calcul, vous perdrez l'accès SSH à ces instances de calcul, car aucune stratégie OCI Zero Trust Packet Routing ne permet d'autoriser l'accès SSH à vos clients. Par conséquent, vous devez résoudre ce problème en créant deux stratégies supplémentaires.

-

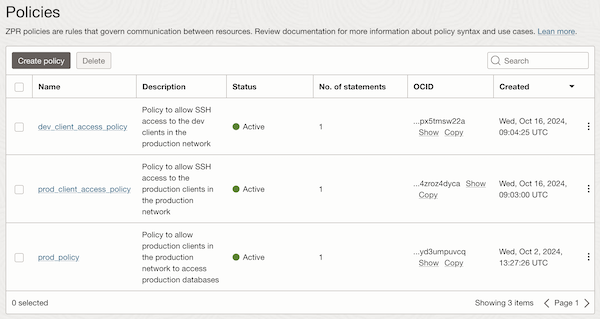

Répétez les étapes 2 à 5 pour créer deux stratégies de routage de paquets OCI Zero Trust, afin de vous permettre de vous connecter à vos instances de calcul via SSH.

-

Stratégie permettant l'accès SSH à client-prod :

- Nom : entrez

prod_client_access_policy. - Description : entrez

Policy to allow SSH access to the production clients in the production network. - Instructions de stratégie : entrez

in network:prod VCN allow 'x.x.x.x/32' to connect to app:prod endpoints with protocol='tcp/22'.

- Nom : entrez

-

Stratégie permettant l'accès SSH à client-dev :

- Nom : entrez

dev_client_access_policy. - Description : entrez

Policy to allow dev clients in the production network to access production databases. - Instructions de stratégie : entrez

in network:prod VCN allow 'x.x.x.x/32' to connect to app:dev endpoints with protocol='tcp/22'.

Remarque :

-

Remplacez

x.x.x.xpar votre adresse IP. -

Dans un scénario de production, l'accès aux clients se fait généralement via un hôte OCI Bastion. Cependant, pour que ce tutoriel reste simple, l'accès est direct. Par conséquent, l'adresse IP externe de la machine source se connectant aux clients via SSH doit être incluse.

- Nom : entrez

Les stratégies terminées doivent se présenter comme suit :

-

Tâche 5 : affecter des attributs de sécurité à vos ressources

Dans cette tâche, pour configurer OCI Zero Trust Packet Routing, nous affecterons les attributs de sécurité aux ressources nécessaires.

Nous associerons un attribut de sécurité db à votre base de données, un attribut de sécurité app à vos deux clients et un attribut de sécurité network à votre VCN.

Remarque : lors de l'affectation d'attributs de sécurité, vous pouvez effectuer cette opération à partir des écrans OCI Zero Trust Packet Routing ou à partir des ressources individuelles. Ce tutoriel vous montrera les deux méthodes.

-

Affectez l'attribut de sécurité à la base de données.

-

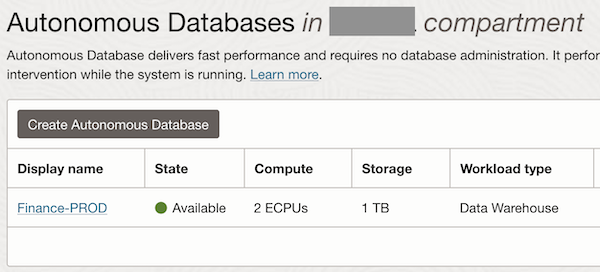

Accédez à la console OCI, puis à Oracle Database et à Autonomous Database.

Remarque : assurez-vous que vous êtes dans le compartiment dans lequel vous avez créé la base de données. Vous devez le voir répertorié.

-

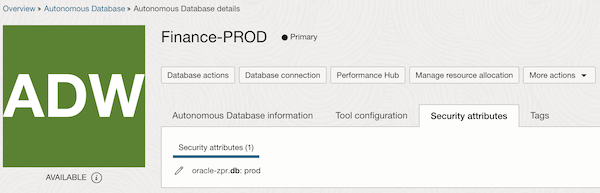

Sélectionnez votre base de données (par exemple,

Finance-PROD) dans la liste des bases disponibles. -

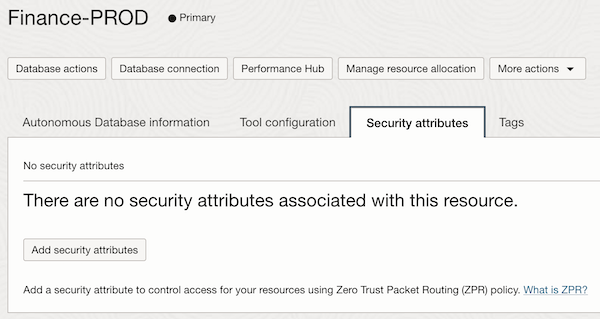

Cliquez sur Attributs de sécurité. Vous verrez qu'il est actuellement vide et qu'aucun attribut de sécurité n'est affecté.

-

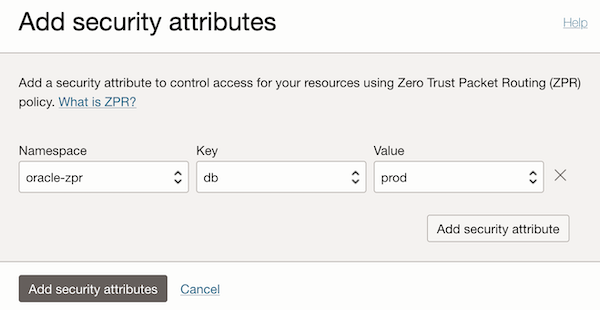

Cliquez sur Ajouter des attributs de sécurité et entrez les informations suivantes.

- Espace de noms : sélectionnez

oracle-zpr. - Clé : sélectionnez

db. - Valeur : sélectionnez

prod.

- Espace de noms : sélectionnez

-

Cliquez sur Ajouter des attributs de sécurité pour affecter l'attribut de sécurité à la base de données. La base de données sera mise à jour et l'attribut sera affecté.

-

-

Affectez les attributs de sécurité aux instances de calcul.

-

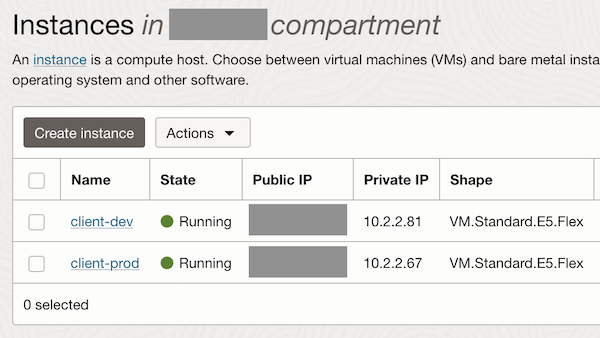

Accédez à la console OCI, puis à Compute et à Instances.

Remarque : assurez-vous que vous êtes dans le compartiment dans lequel vous avez créé vos instances de calcul. Vous devez les voir répertoriées.

-

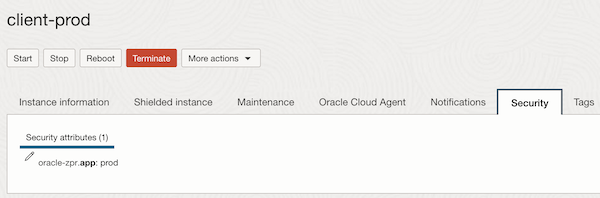

Sélectionnez votre instance client-prod dans la liste des instances disponibles.

-

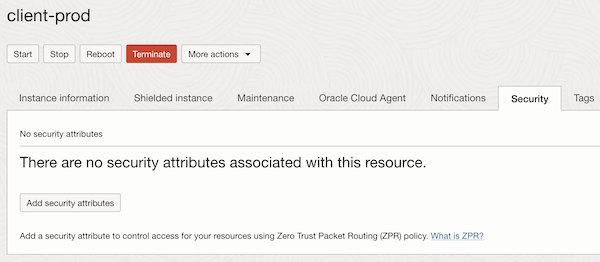

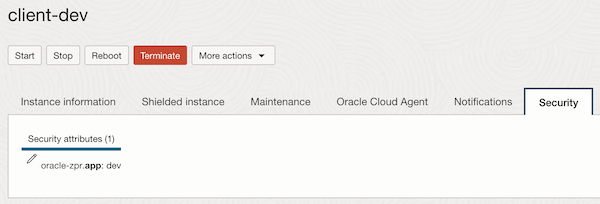

Cliquez sur Sécurité. Ce champ est vide car aucun attribut de sécurité n'a encore été affecté à l'instance.

-

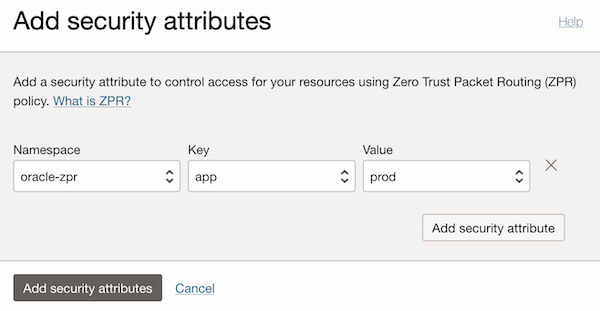

Cliquez sur Ajouter des attributs de sécurité et entrez les informations suivantes.

- Espace de noms : entrez

oracle-zpr. - Clé : entrez

app. - Valeur : entrez

prod.

- Espace de noms : entrez

-

Cliquez sur Ajouter des attributs de sécurité pour affecter l'attribut de sécurité à la base de données. L'instance de calcul sera mise à jour et l'attribut sera affecté.

-

Accédez à la console OCI, puis à Compute et à Instances.

-

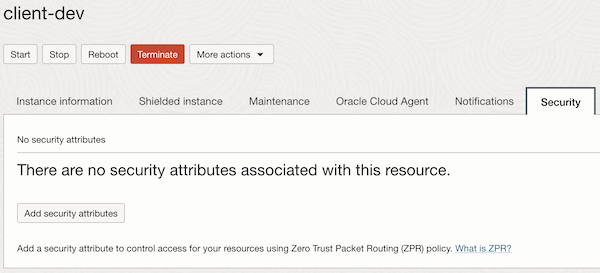

Sélectionnez votre instance client-dev dans la liste des instances disponibles.

-

Cliquez sur Sécurité.

-

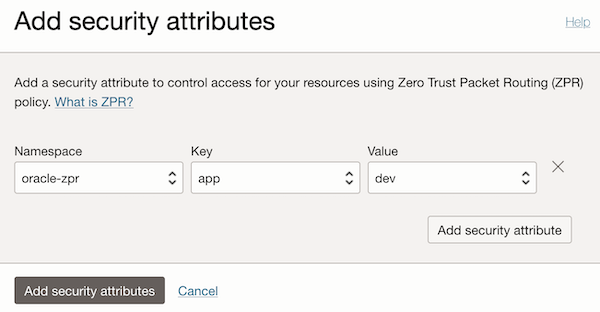

Cliquez sur Ajouter des attributs de sécurité et entrez les informations suivantes.

- Espace de noms : sélectionnez

oracle-zpr. - Clé : sélectionnez

app. - Valeur : sélectionnez

dev.

- Espace de noms : sélectionnez

-

Cliquez sur Ajouter des attributs de sécurité pour affecter l'attribut de sécurité à la base de données. L'instance de calcul sera mise à jour et l'attribut sera affecté.

-

-

Affectez les attributs de sécurité au VCN.

-

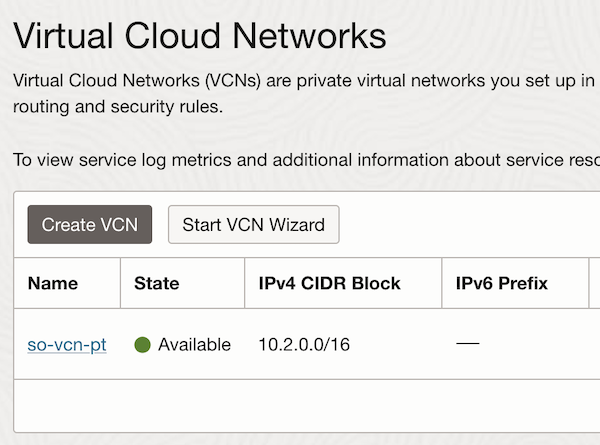

Accédez à la console OCI, puis à Fonctions de réseau et à Réseaux cloud virtuels.

Remarque : assurez-vous que vous êtes dans le compartiment dans lequel vous avez créé votre VCN, vous devriez le voir répertorié.

-

Sélectionnez votre VCN so-vcn-pt dans la liste des réseaux cloud virtuels disponibles.

-

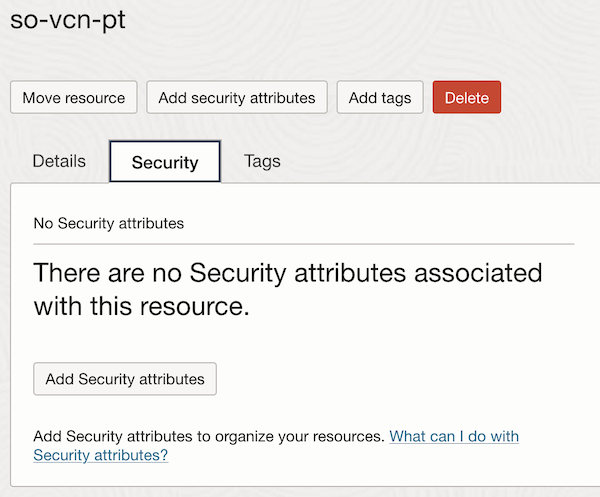

Cliquez sur Sécurité.

Remarque : pour affecter cet attribut de sécurité, vous allez l'affecter via le menu OCI Zero Trust Packet Routing, plutôt qu'à partir de la ressource. Cela vous montre les deux façons différentes d'affecter des attributs de sécurité OCI Zero Trust Packet Routing.

-

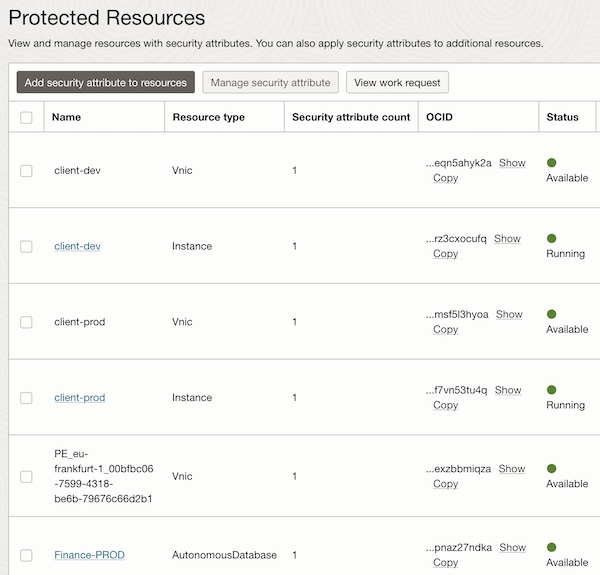

Accédez à la console OCI, accédez à Identité et sécurité, à Routage de paquets de confiance zéro et cliquez sur Ressources protégées.

Vous verrez la liste des ressources qui ont été protégées, par exemple, auxquelles des attributs de sécurité ont été affectés.

-

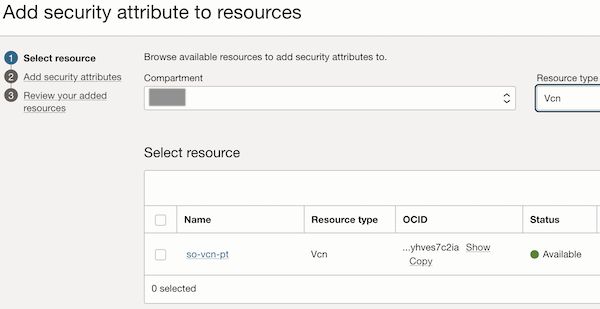

Cliquez sur Ajouter un attribut de sécurité aux ressources.

-

Pour filtrer la liste, sélectionnez le compartiment dans lequel vous avez créé votre VCN et le type de ressource en tant que

Vcn.

-

Sélectionnez votre VCN (so-vcn-pt) et cliquez sur Suivant.

-

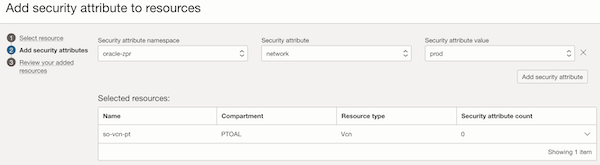

Saisissez les informations suivantes .

- Espace de noms d'attribut de sécurité : sélectionnez

oracle-zpr. - Attribut de sécurité : sélectionnez

network. - Valeur d'attribut de sécurité : sélectionnez

prod.

- Espace de noms d'attribut de sécurité : sélectionnez

-

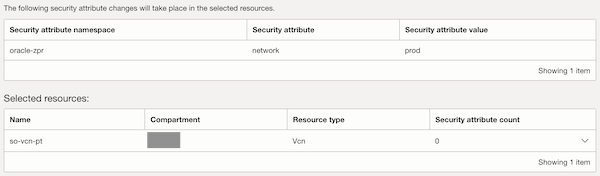

Cliquez sur Suivant et consultez le récapitulatif.

-

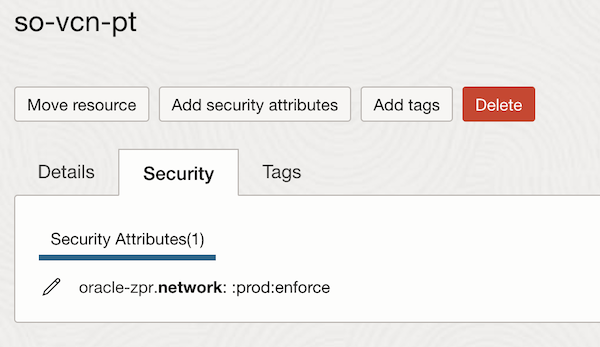

Cliquez sur Soumettre et sur Fermer pour quitter la demande de travail. Au bout de quelques minutes, la demande de travail sera terminée et le VCN apparaîtra dans les ressources protégées. Nous pouvons également archiver le VCN pour nous assurer que l'attribut de sécurité a été affecté.

-

Répétez les étapes 1 à 3 pour voir l'attribut de sécurité affecté à votre VCN.

-

Tâche 6 : tester la stratégie

Maintenant, la configuration OCI Zero Trust Packet Routing est terminée, la tâche finale est de tester la stratégie. Dans ce tutoriel, nous avons deux cas de test.

-

Le premier cas de test consiste à s'assurer que client-prod est toujours en mesure d'accéder à la base de données financeprod.

-

Connectez-vous à votre instance de calcul client-prod à l'aide de SSH en tant qu'utilisateur

opc.Votre stratégie OCI Zero Trust Packet Routing autorise cette connexion à partir de votre ordinateur local. Votre connexion SSH doit donc réussir.

-

Exécutez la commande

sqlpluspour vous connecter à la base de données autonome.Votre stratégie OCI Zero Trust Packet Routing autorise cette connexion à partir de votre client de production (client-prod) vers votre base de données de production (financeprod). Par conséquent, vous devez vous connecter à votre base de données et pouvoir exécuter la commande

show user;.

-

-

Le deuxième cas de test consiste à s'assurer que client-dev n'est plus en mesure d'accéder à la base de données financeprod.

-

Connectez-vous à votre instance de calcul client-dev à l'aide de SSH en tant qu'utilisateur

opc.Votre stratégie Zero Trust Packet Routing autorise cette connexion à partir de votre ordinateur local. Votre connexion SSH doit donc réussir.

-

Exécutez la commande

sqlpluspour vous connecter à la base de données autonome.Etant donné qu'aucune stratégie OCI Zero Trust Packet Routing n'autorise cette connexion à partir de votre client de développement (client-dev) vers votre base de données de production (financeprod), la connexion sera bloquée.

-

Liens connexes

Remerciements

- Auteurs - Paul Toal (CISO de terrain, directeur principal)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur docs.oracle.com/learn ou accédez à d'autres contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, visitez le site education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation produit, consultez le site Oracle Help Center.

Create and Configure Oracle Cloud Infrastructure Zero Trust Packet Routing

G17488-01

October 2024