Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeur pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. A la fin de l'exercice, remplacez ces valeurs par des valeurs propres à votre environnement cloud.

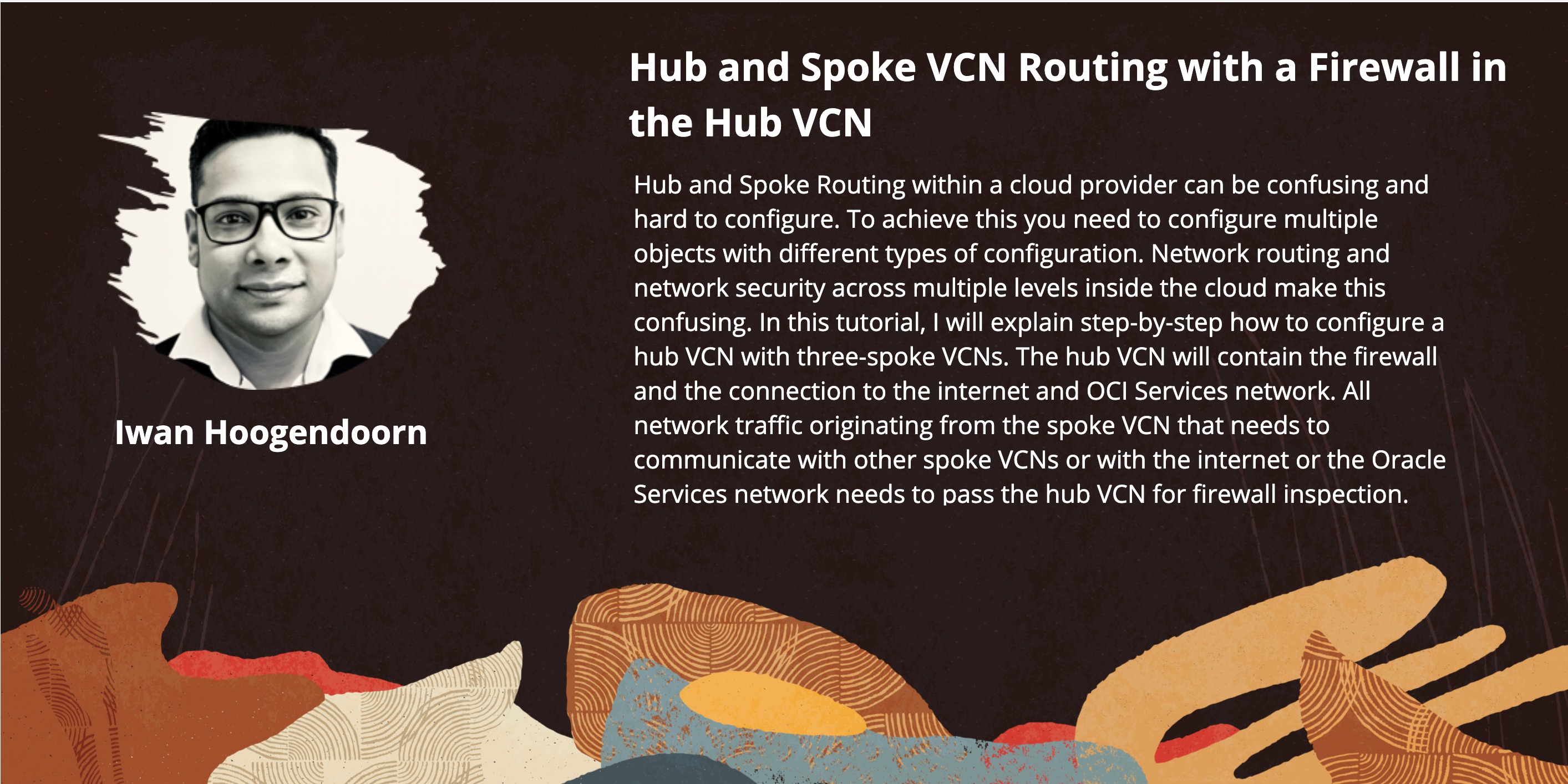

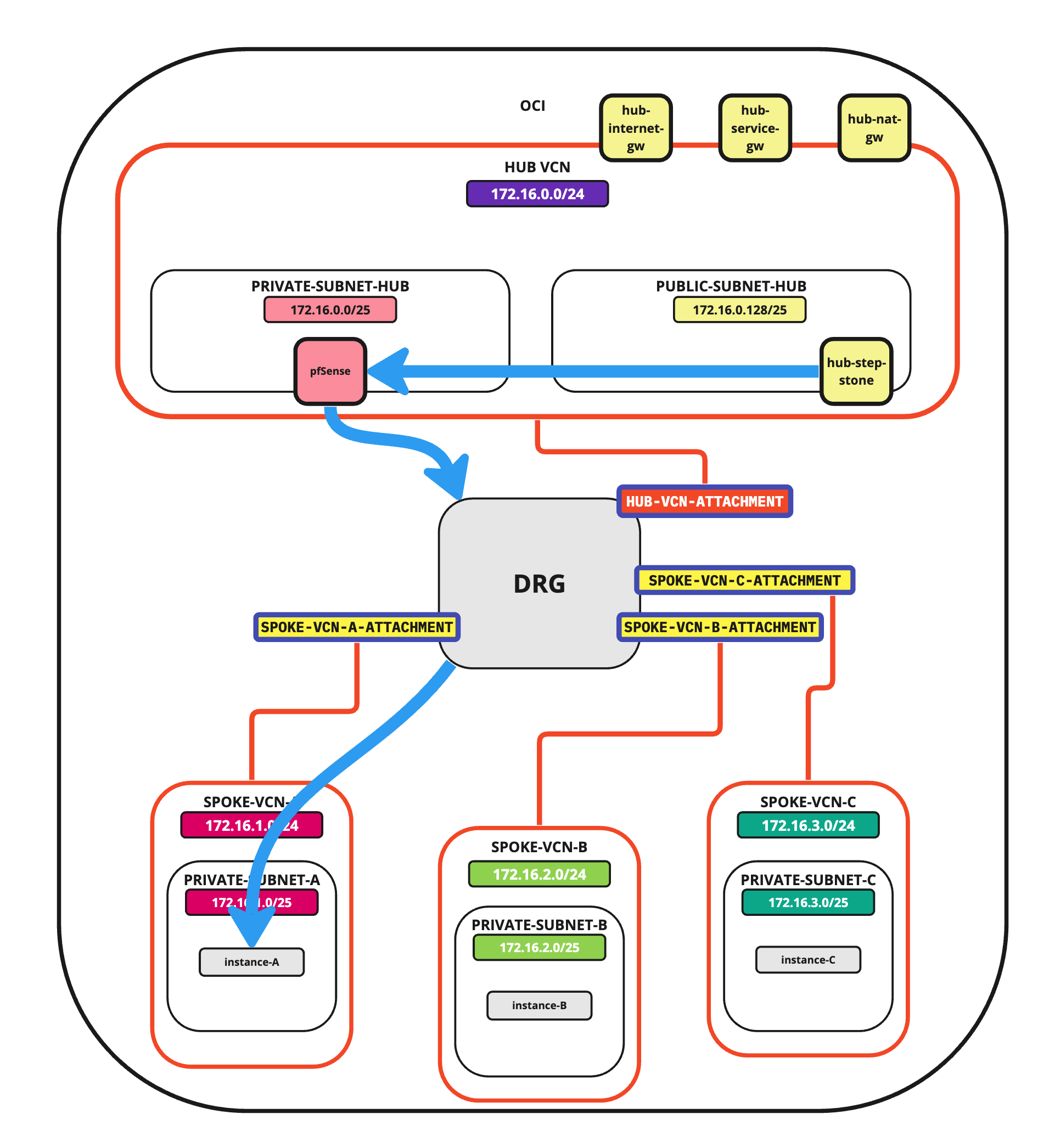

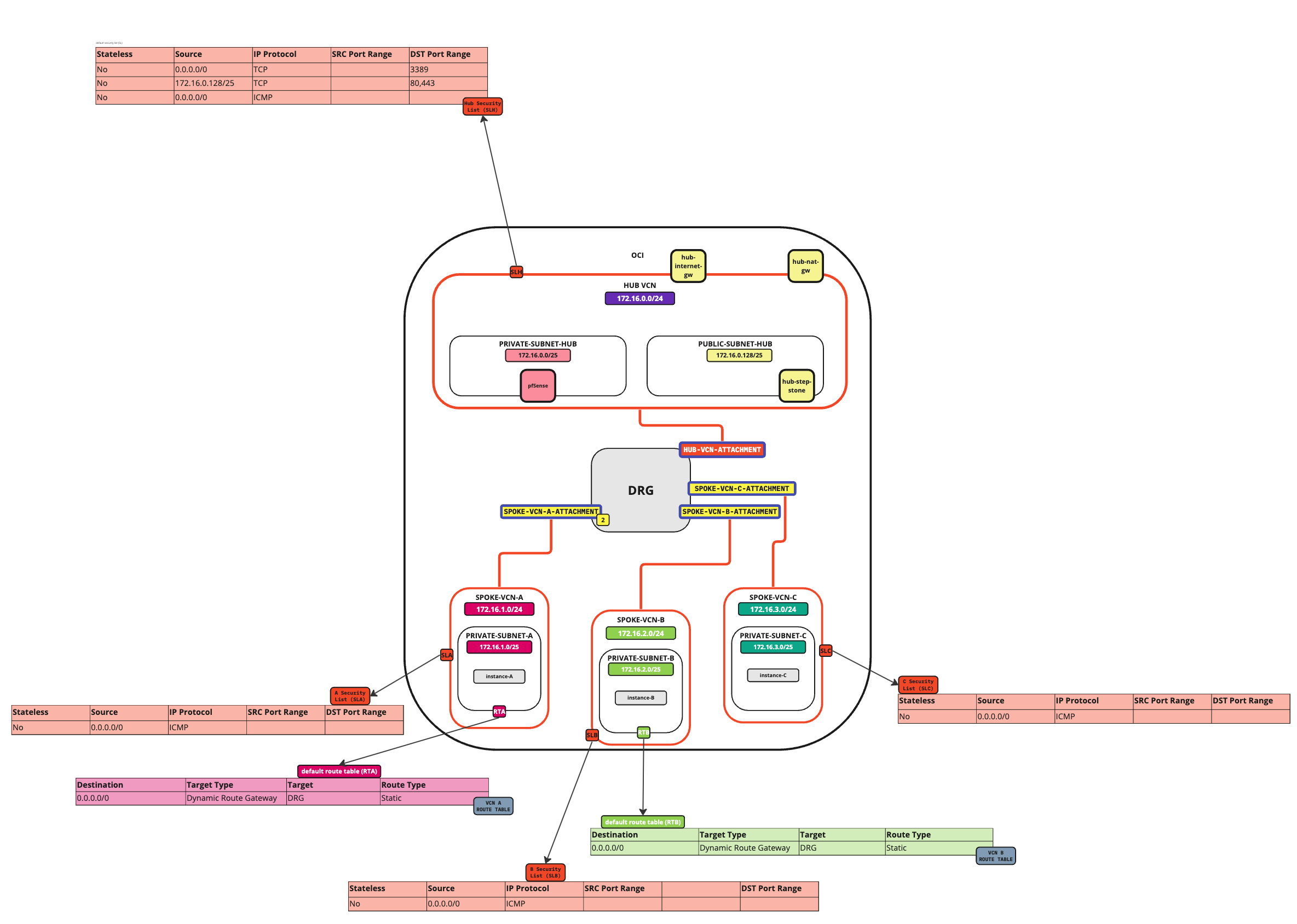

Route Hub et Spoke VCN avec le pare-feu pfSense dans le VCN Hub

Introduction

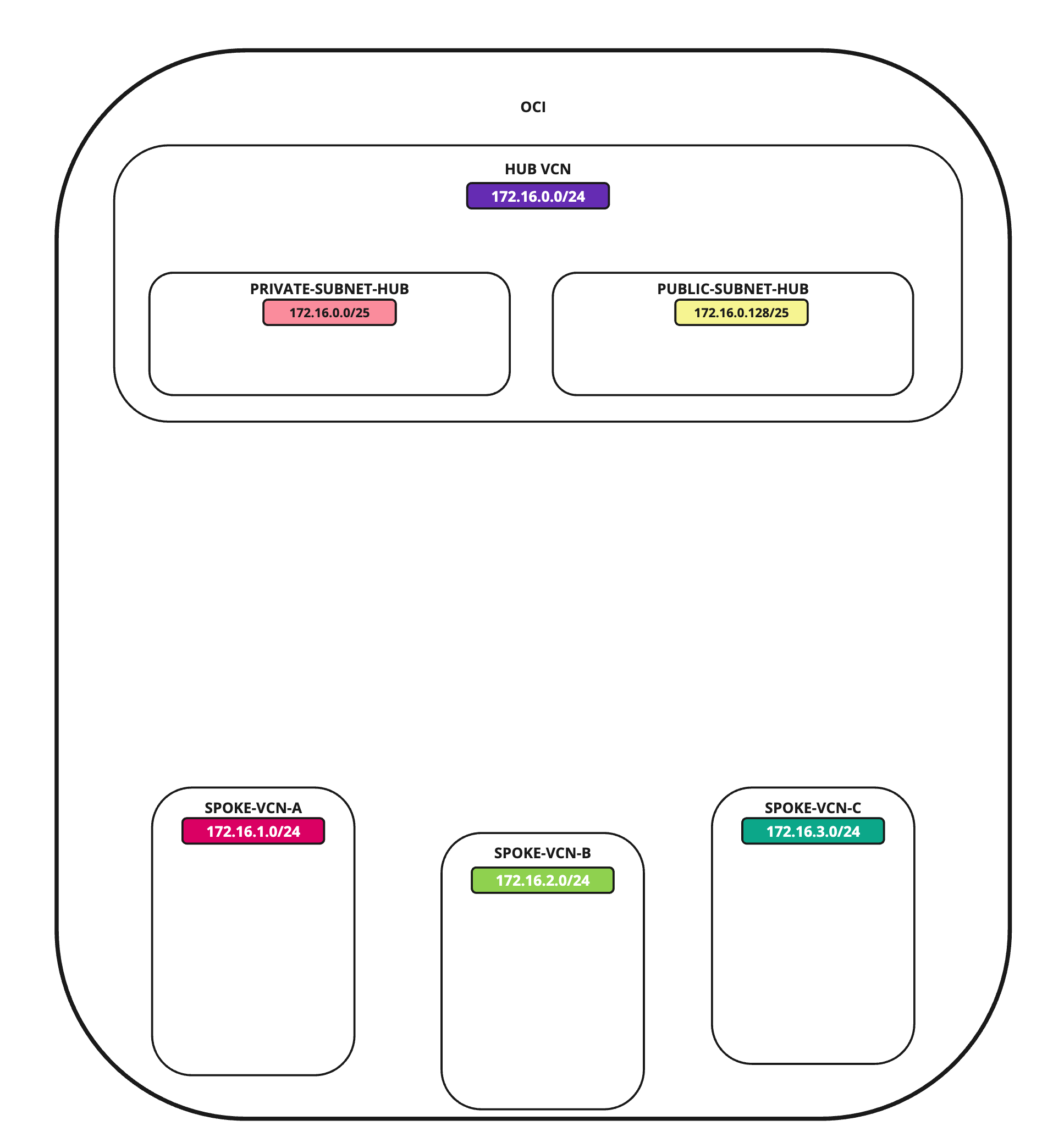

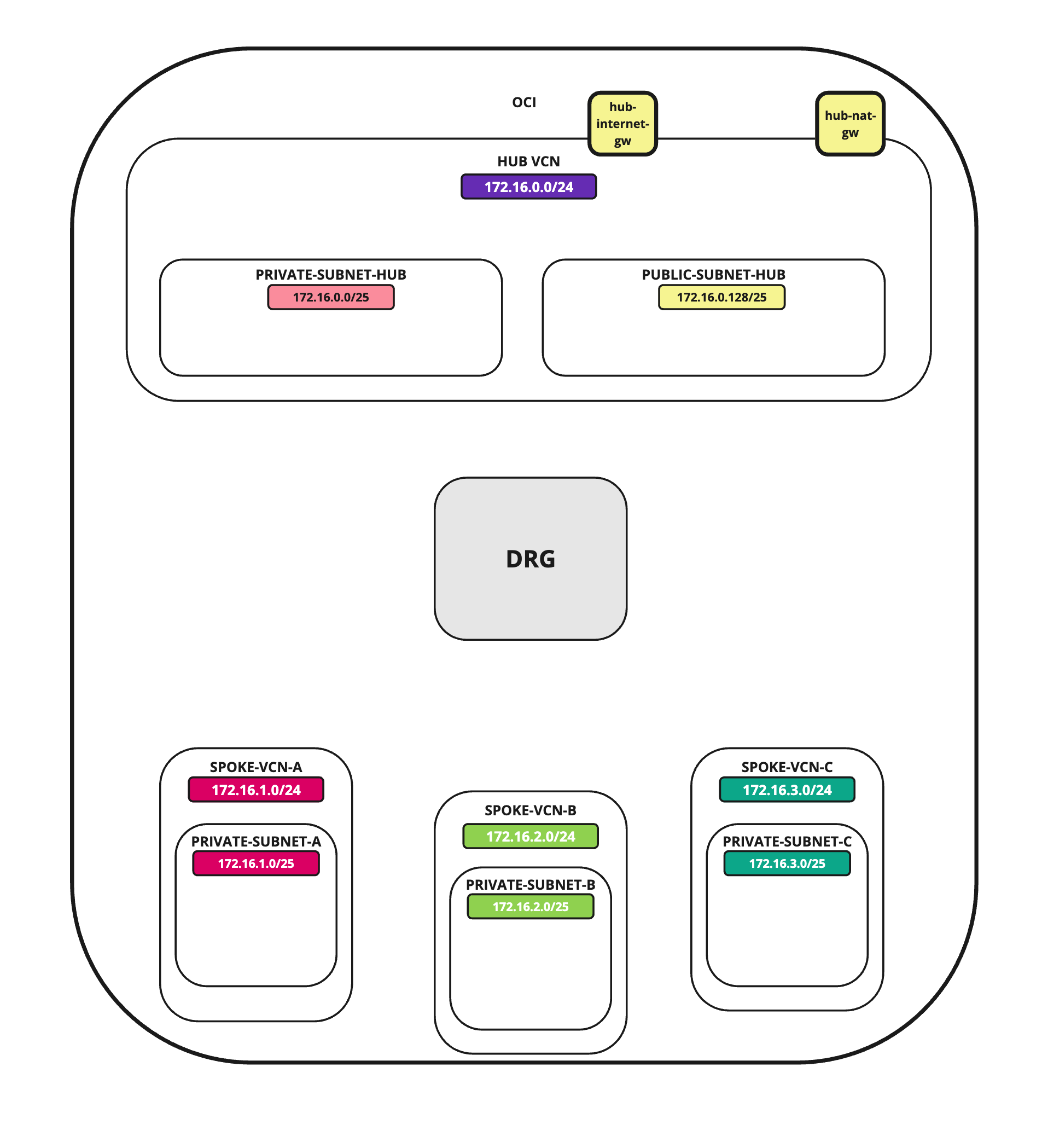

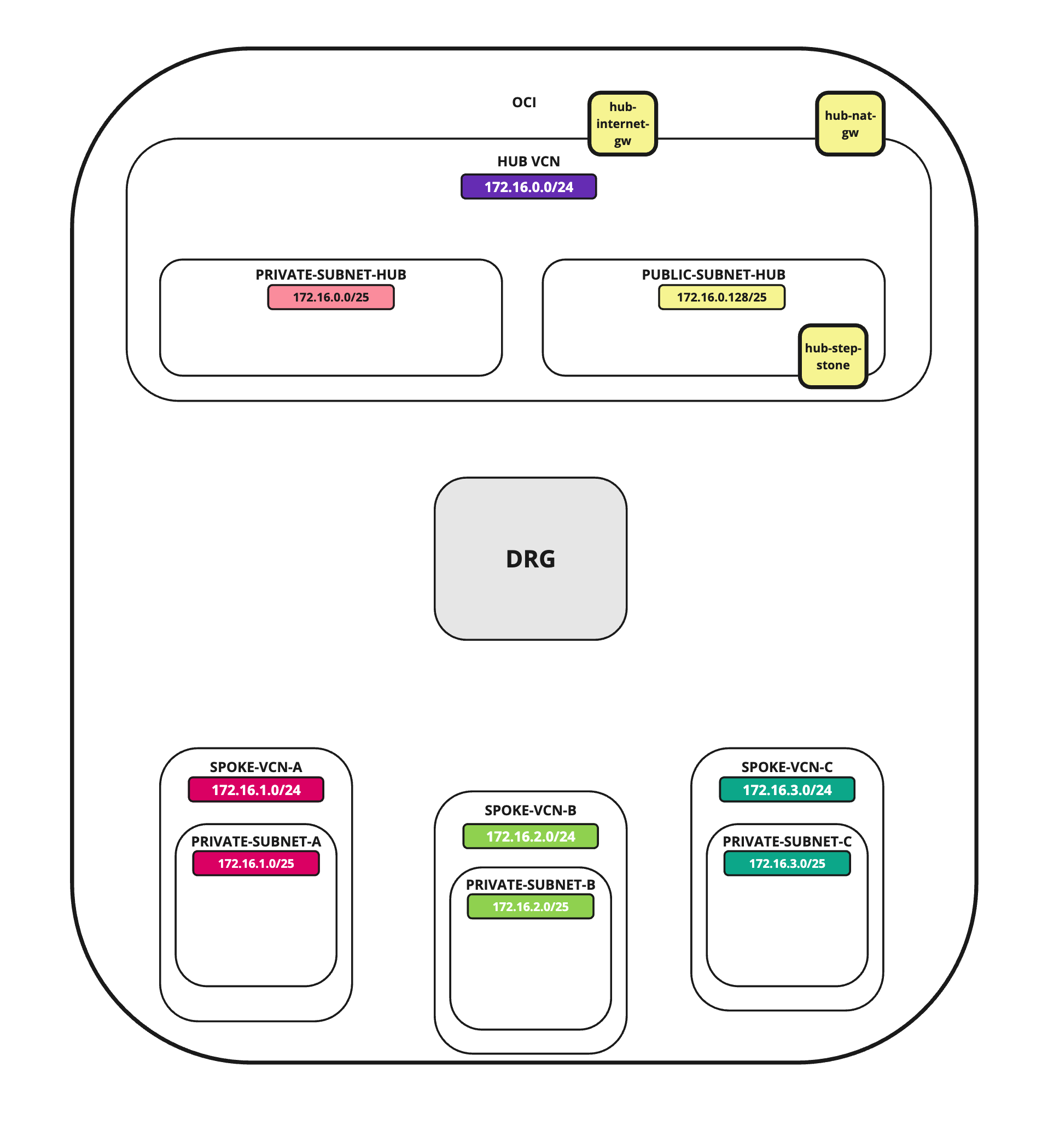

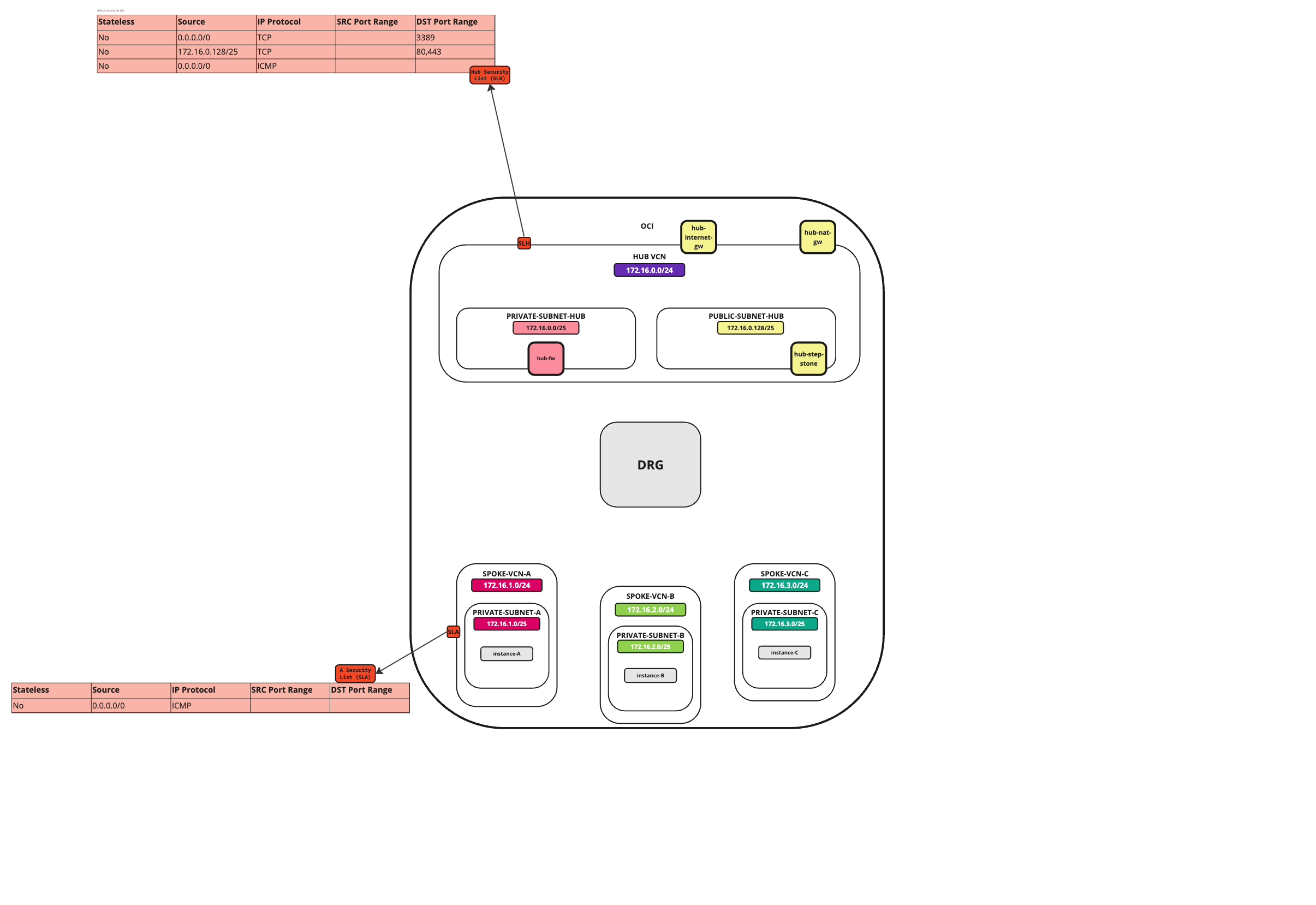

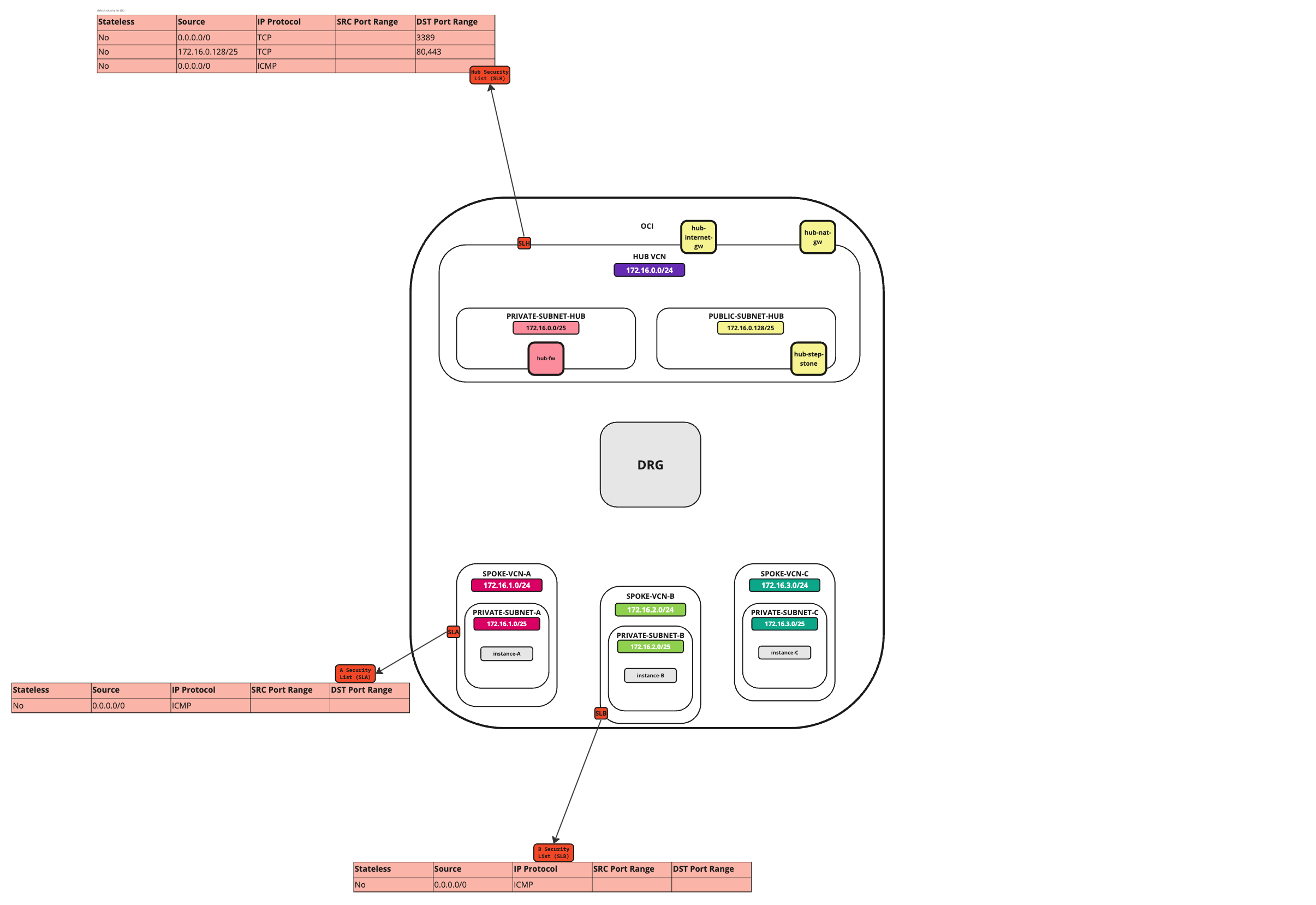

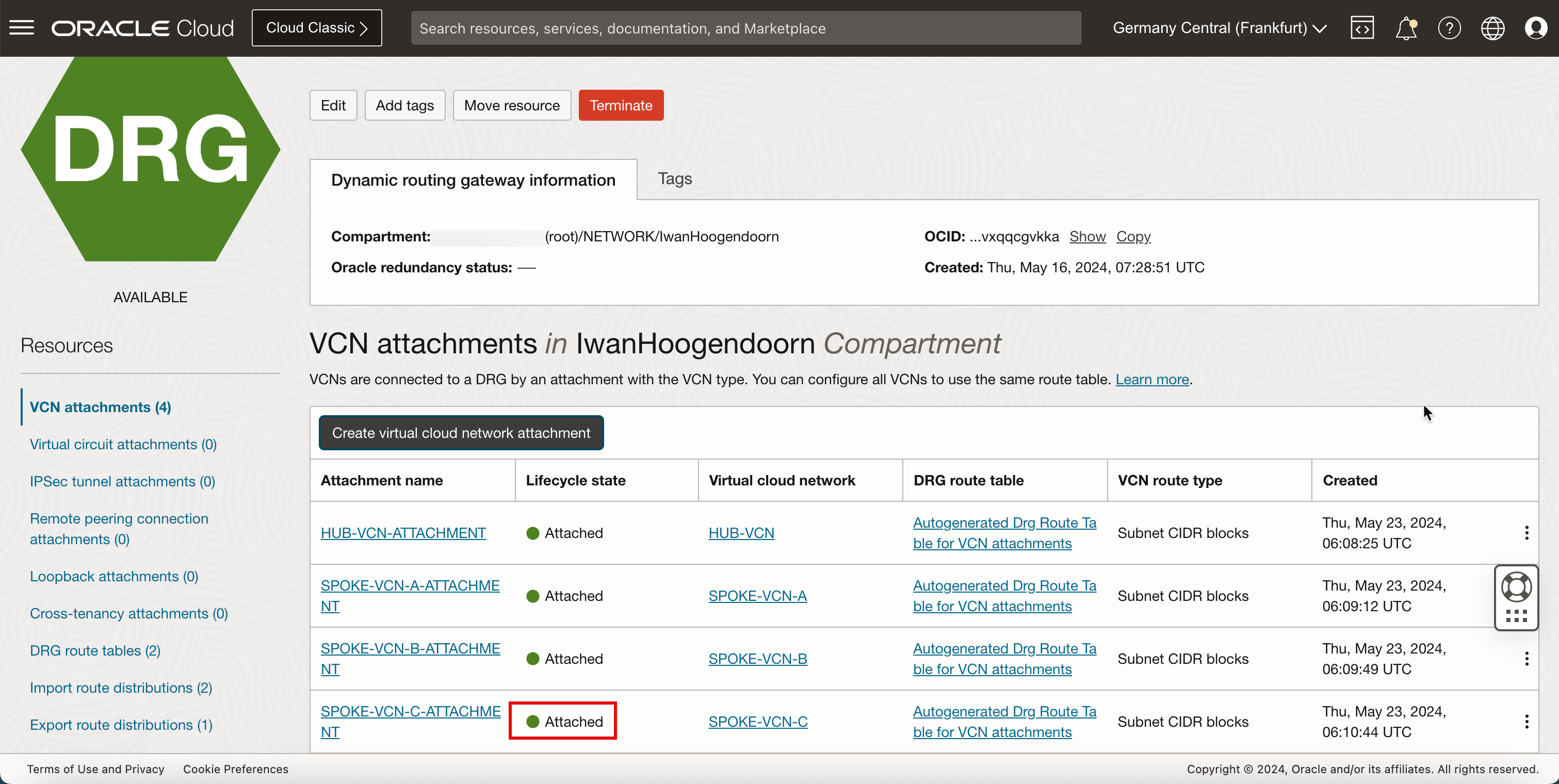

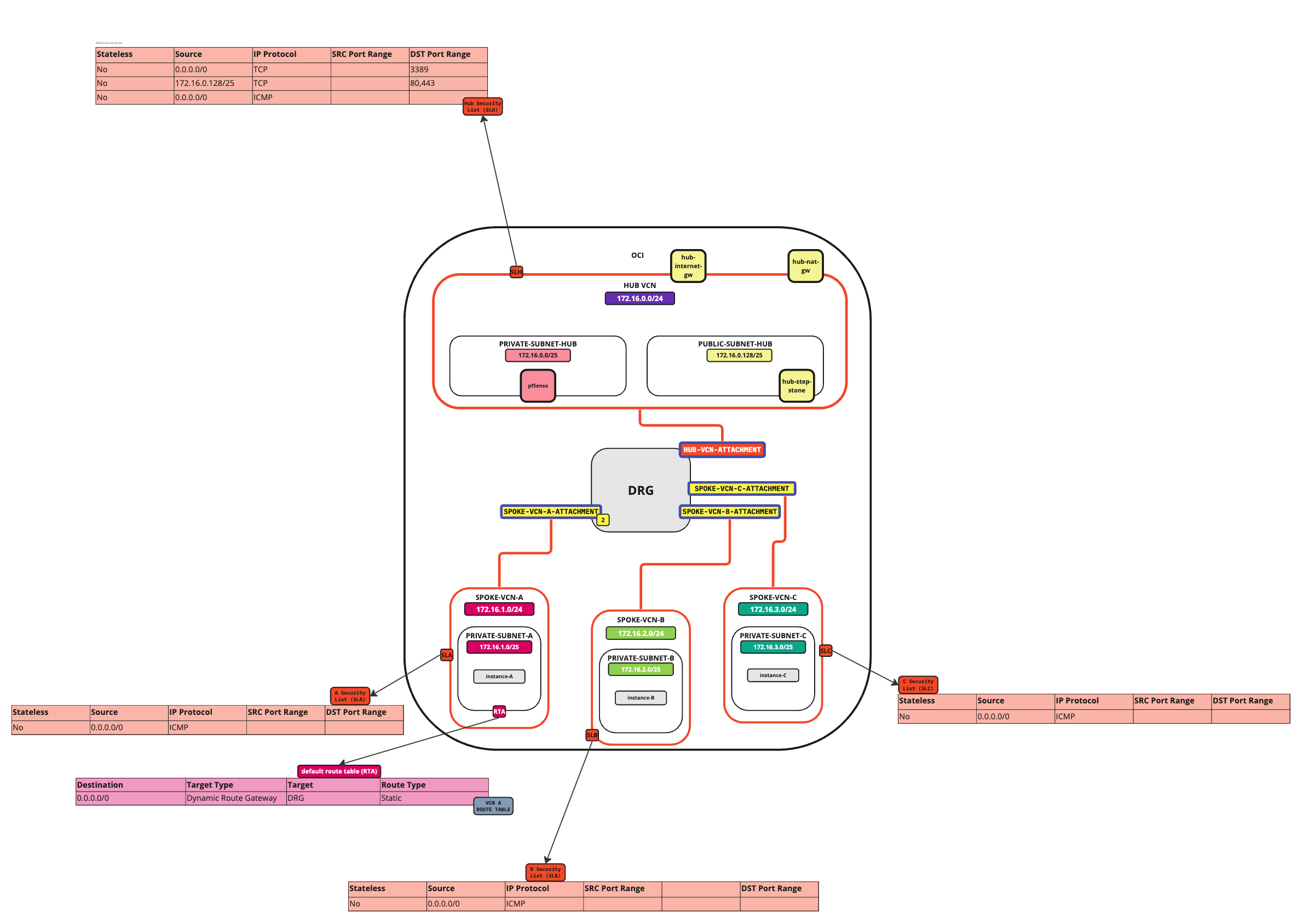

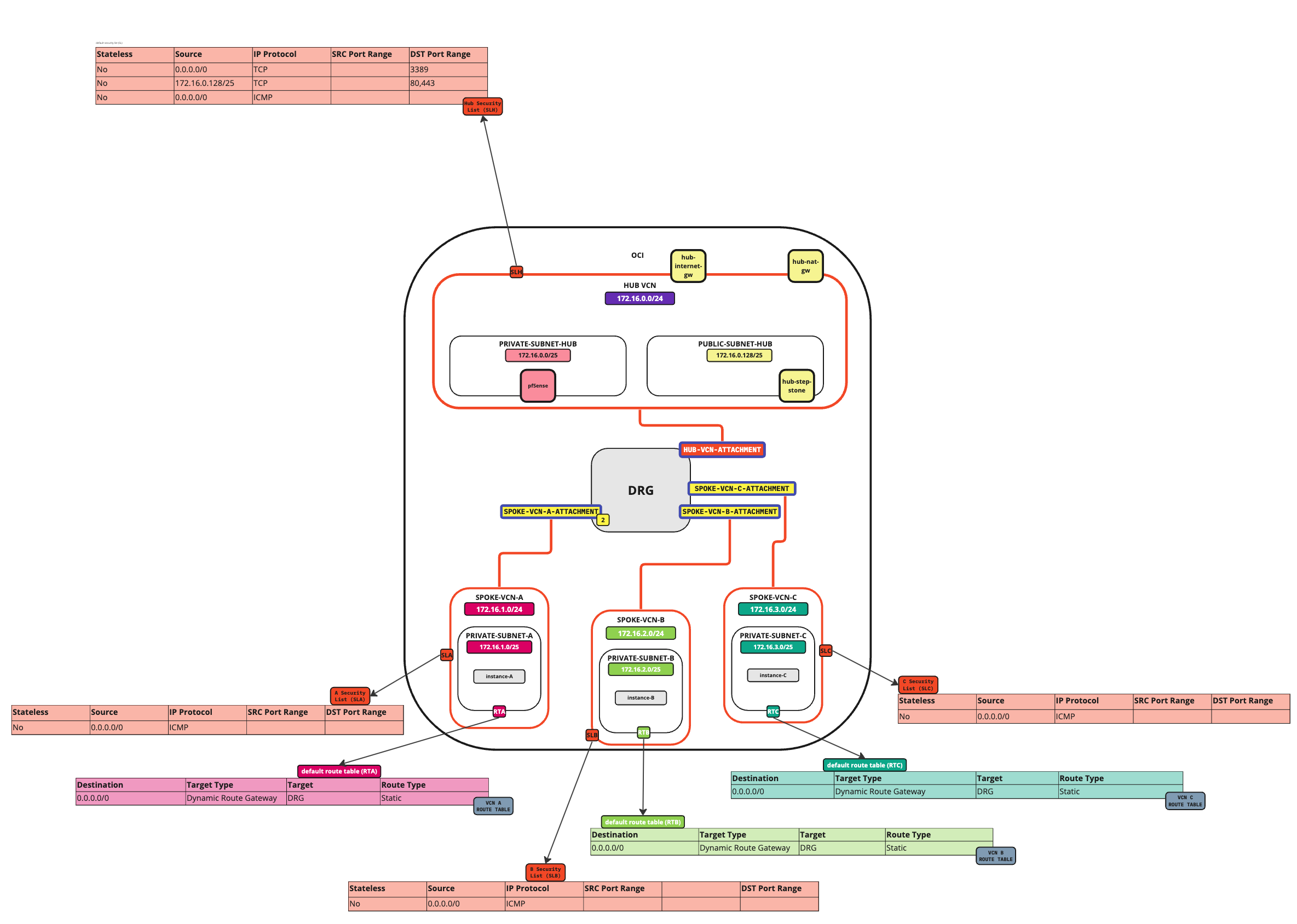

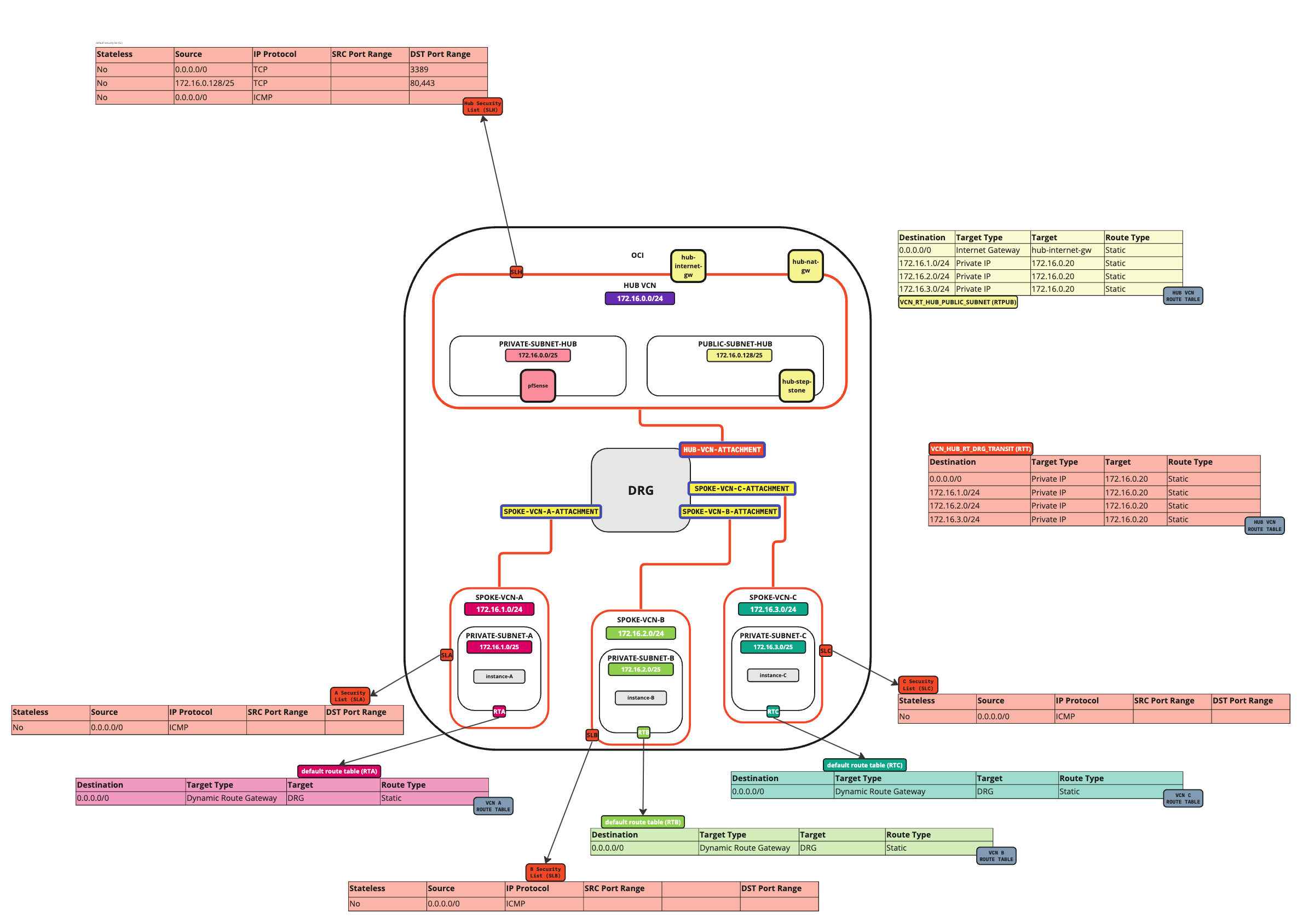

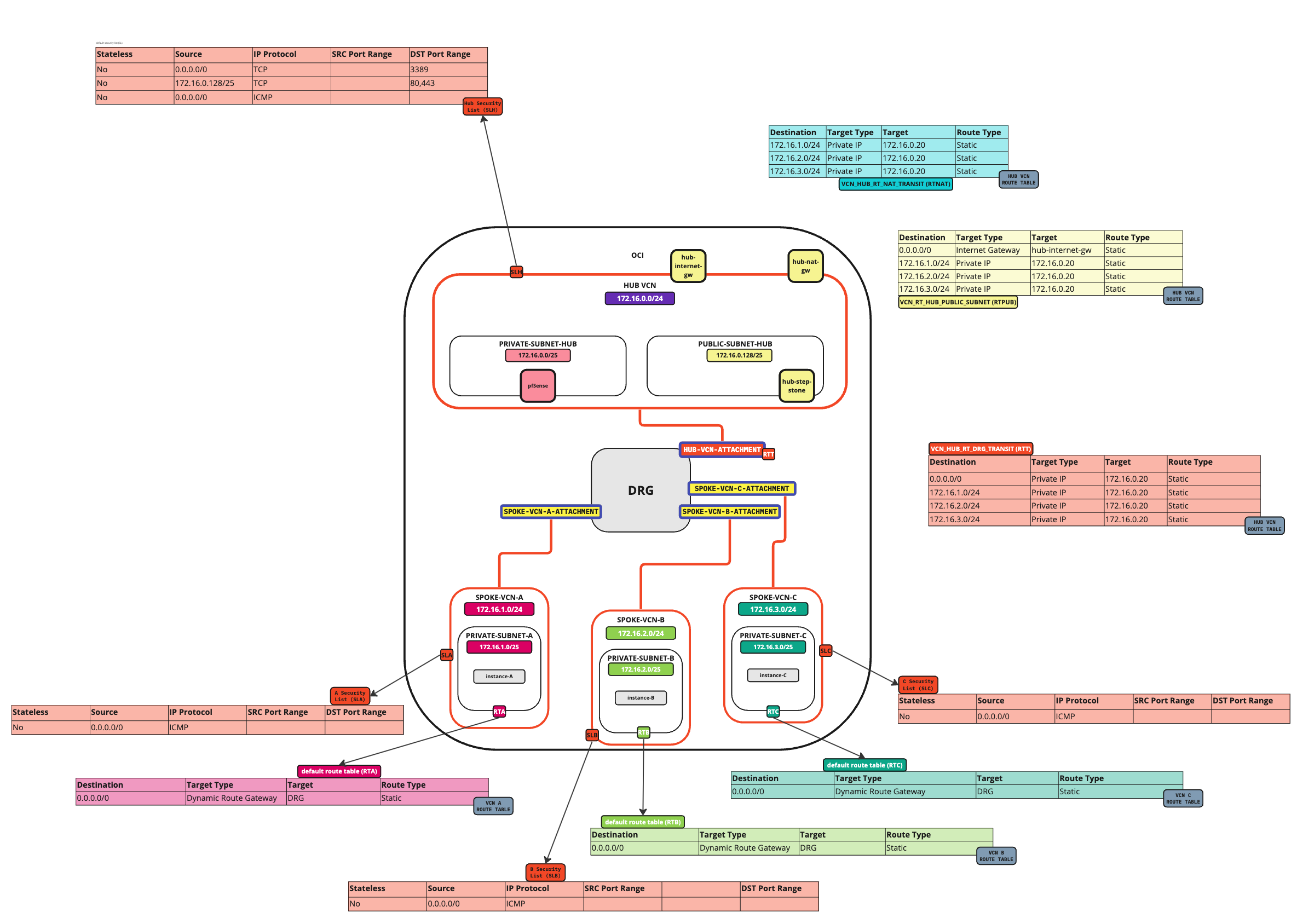

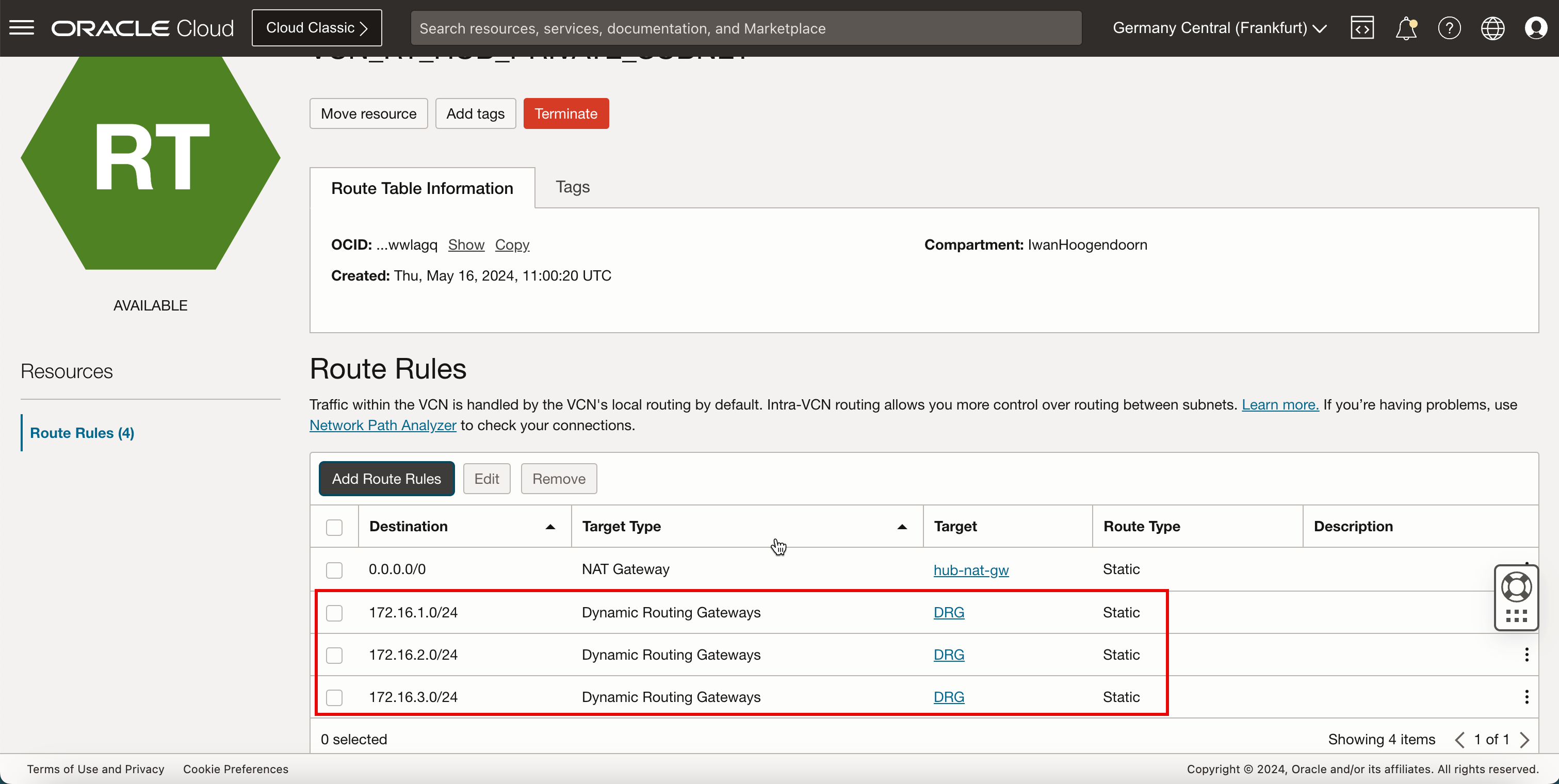

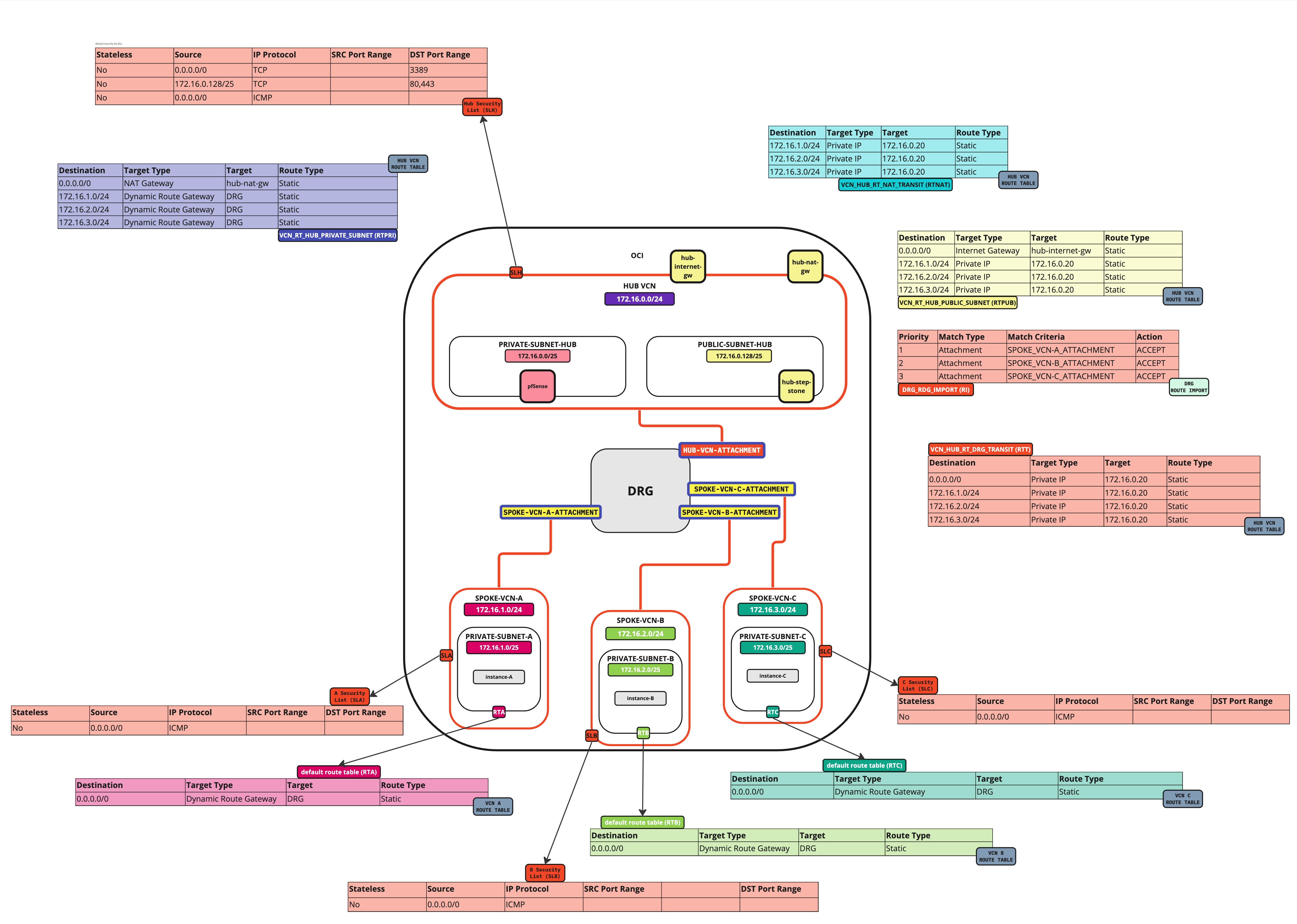

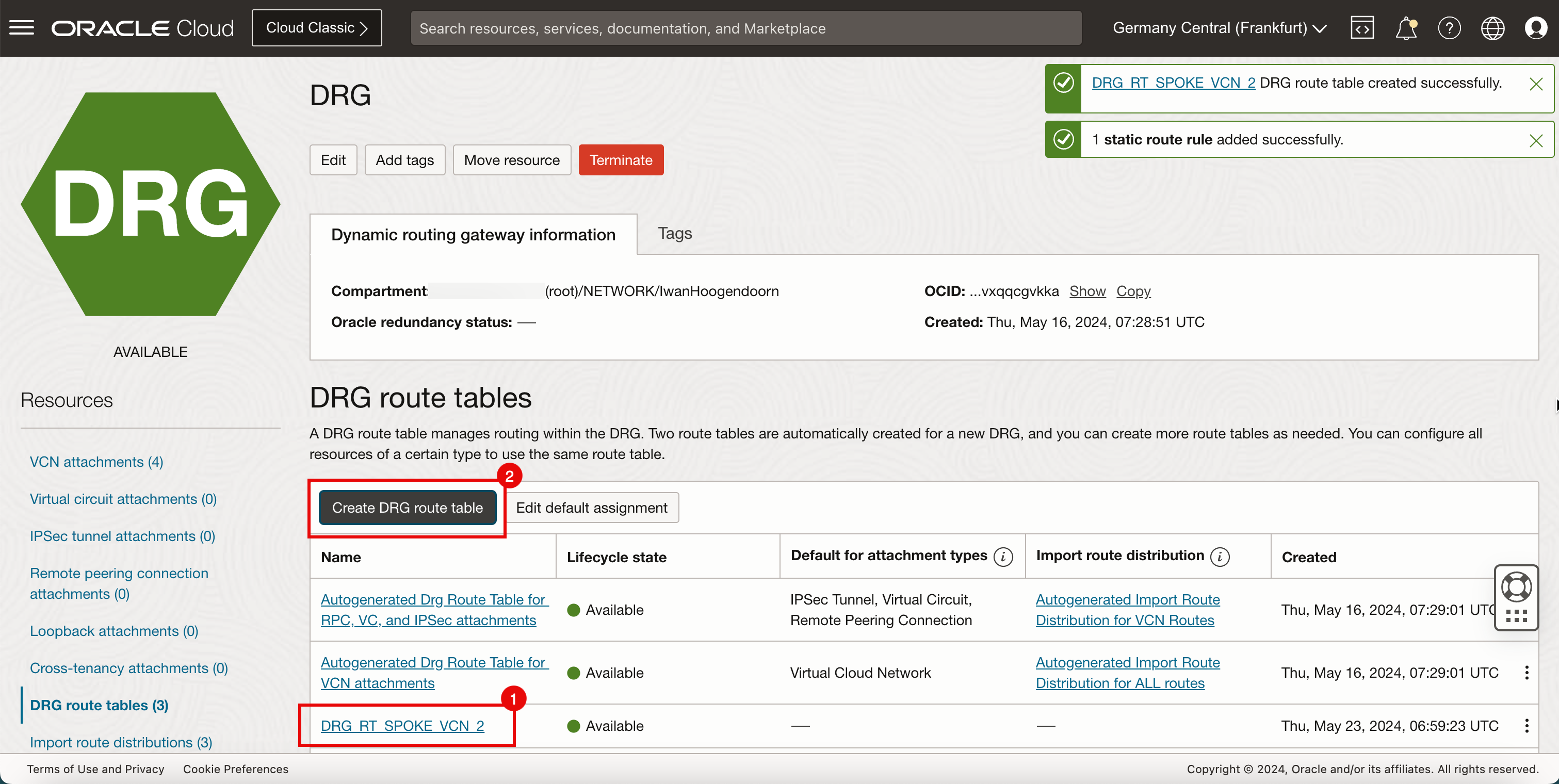

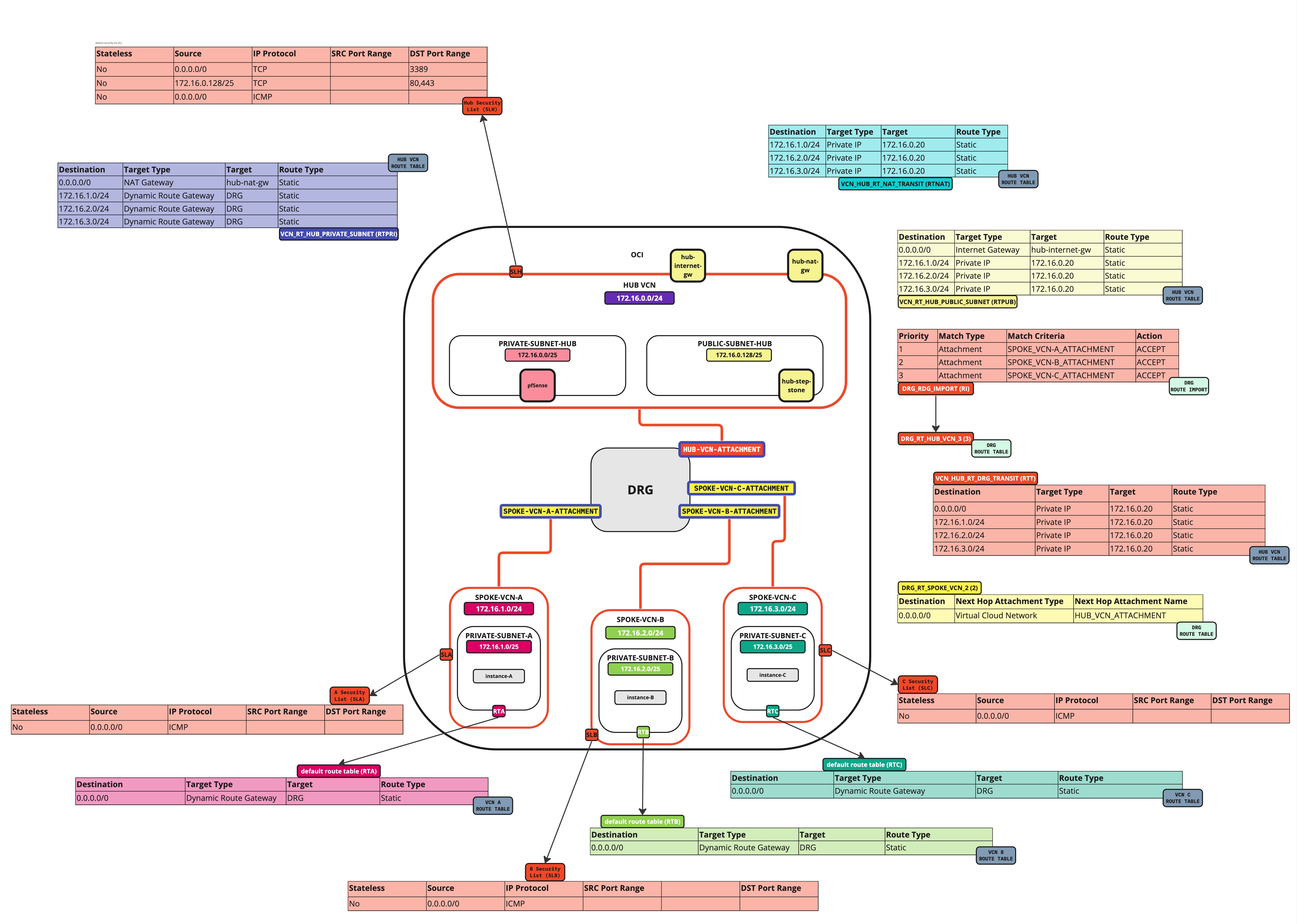

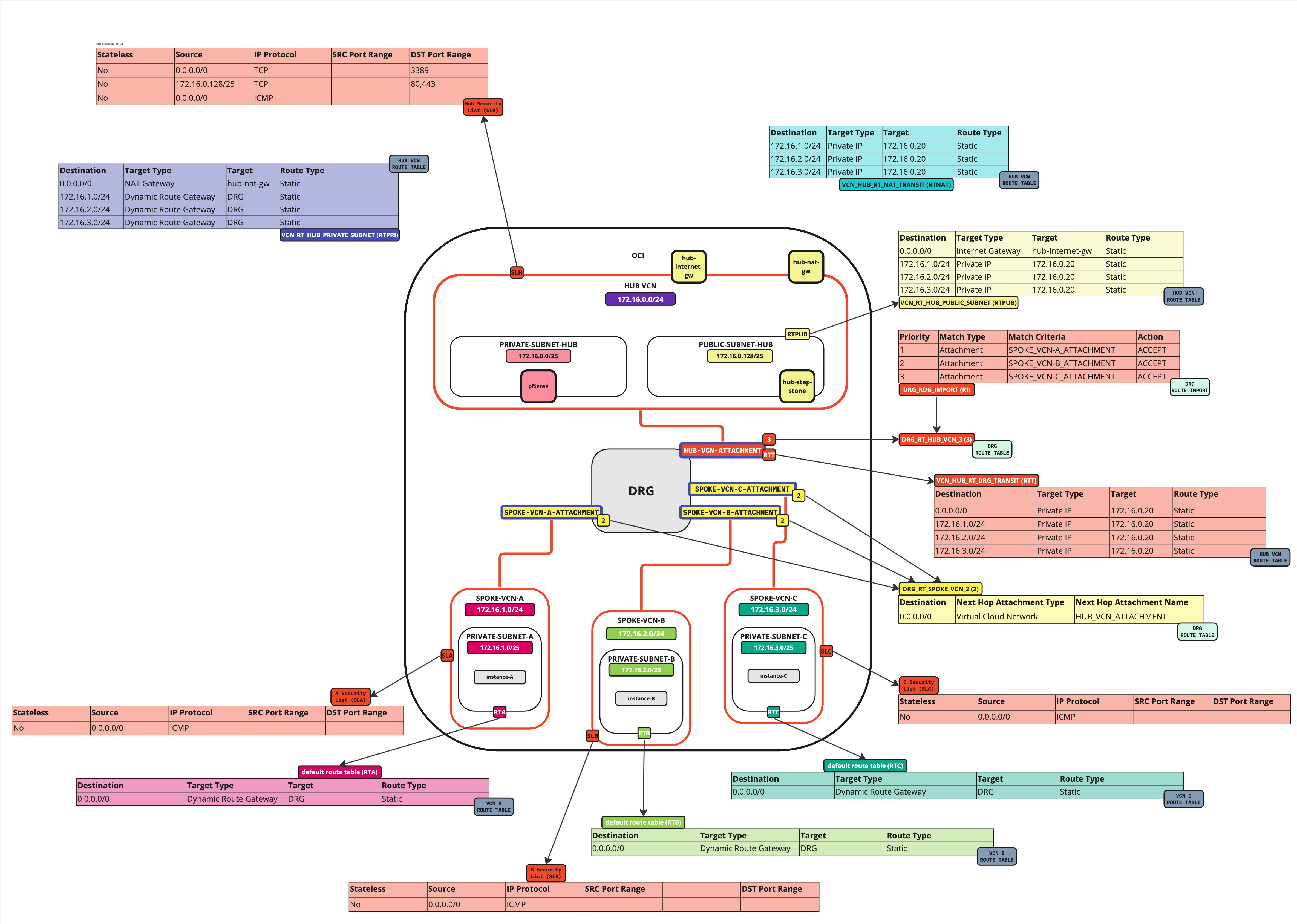

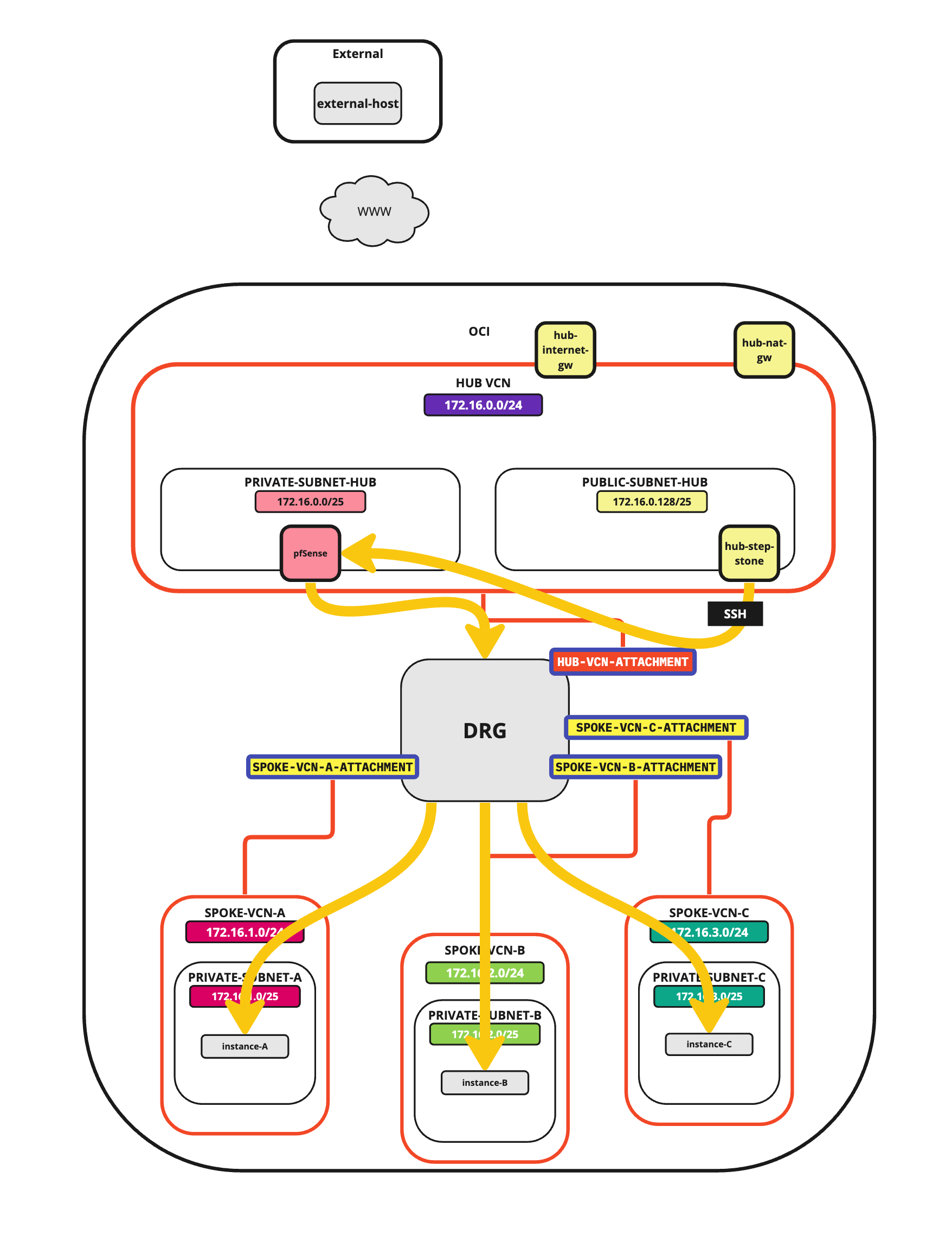

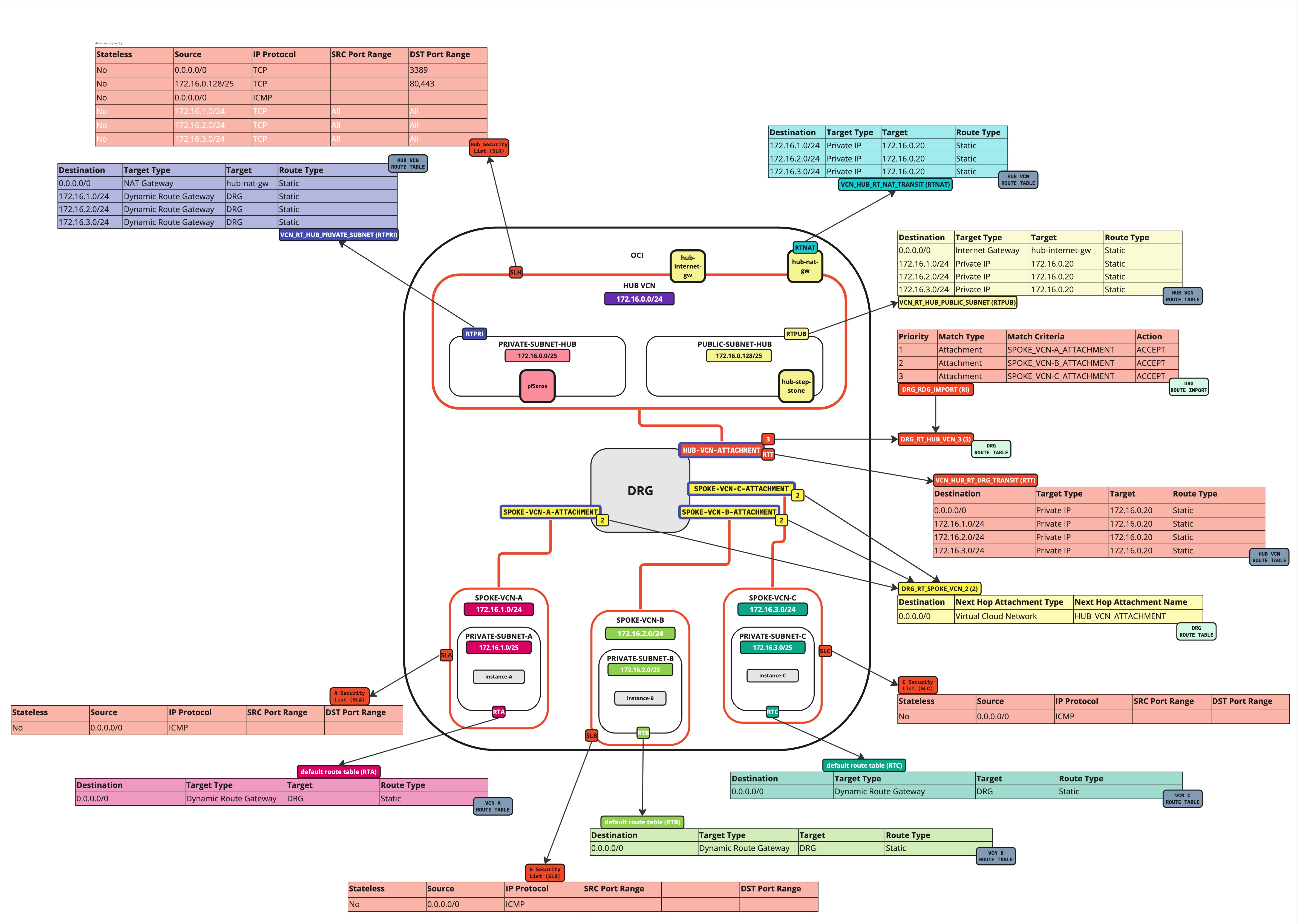

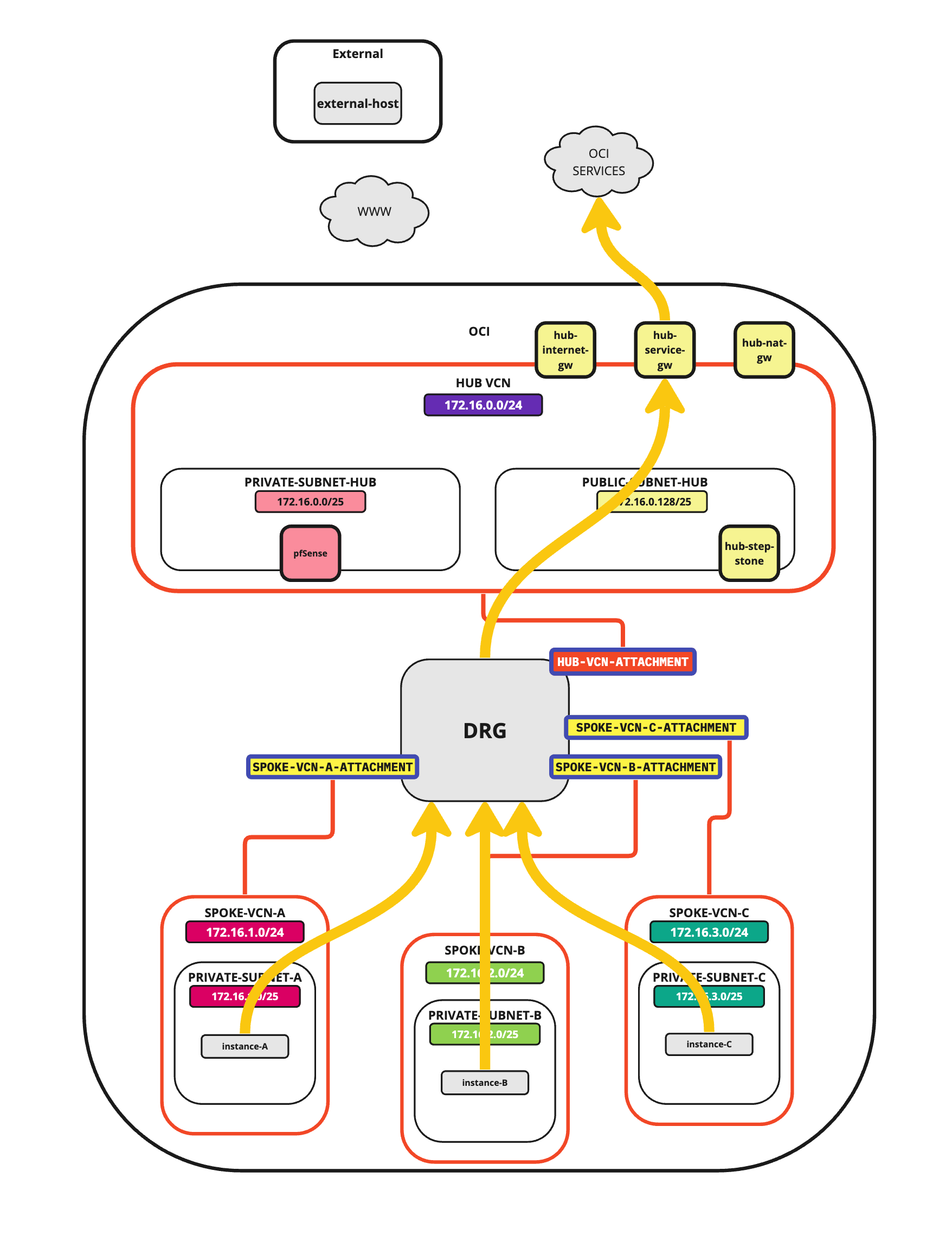

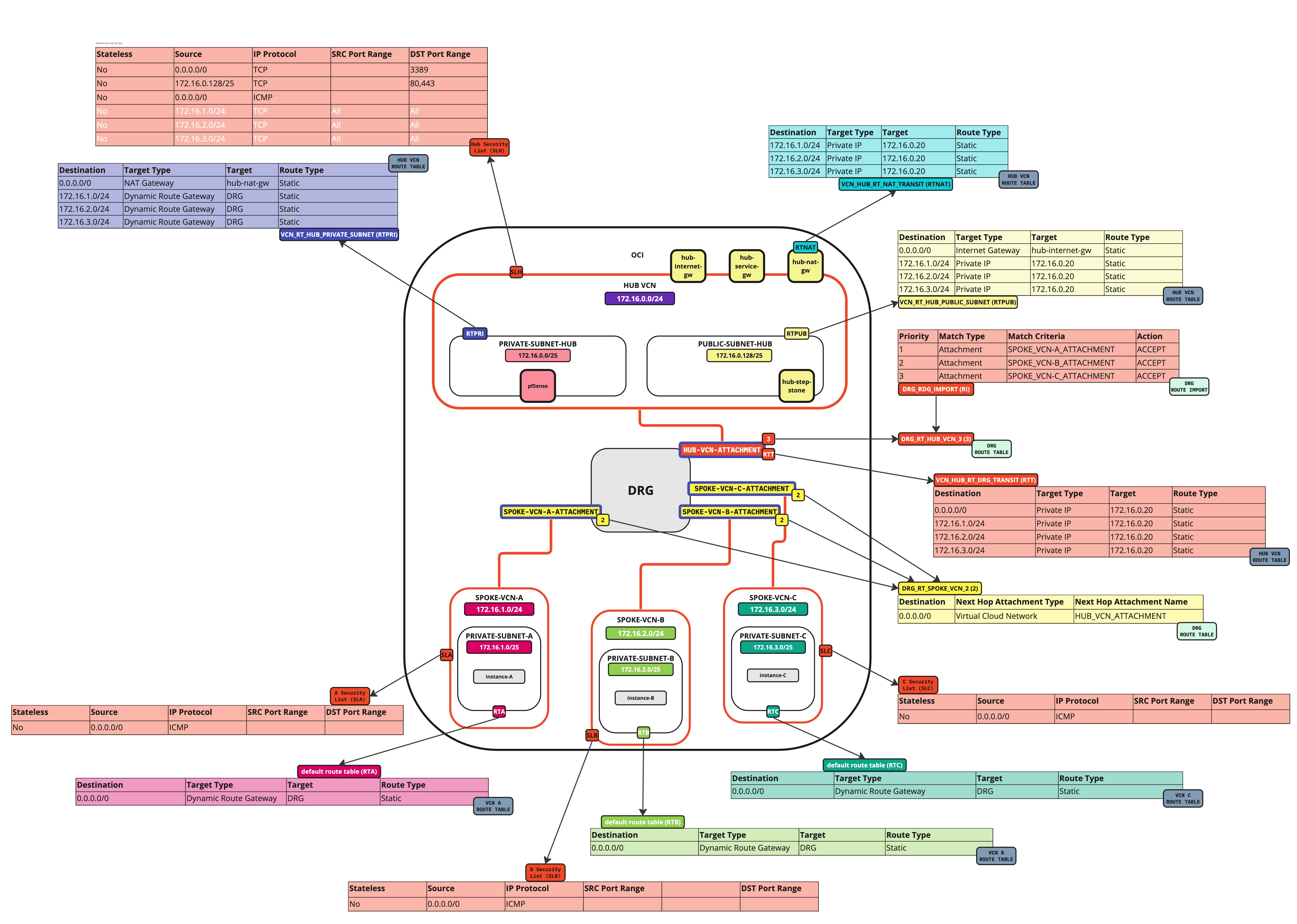

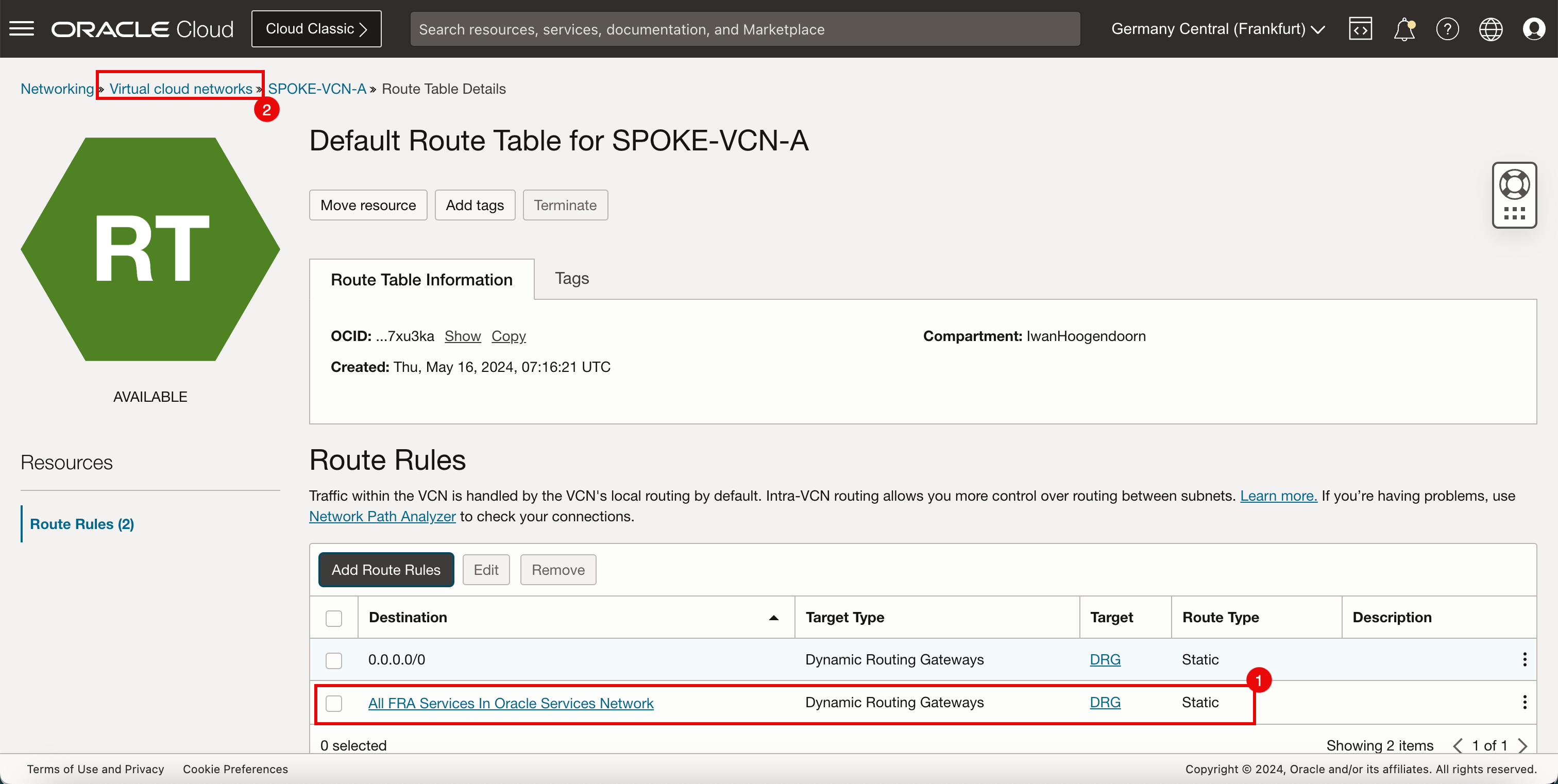

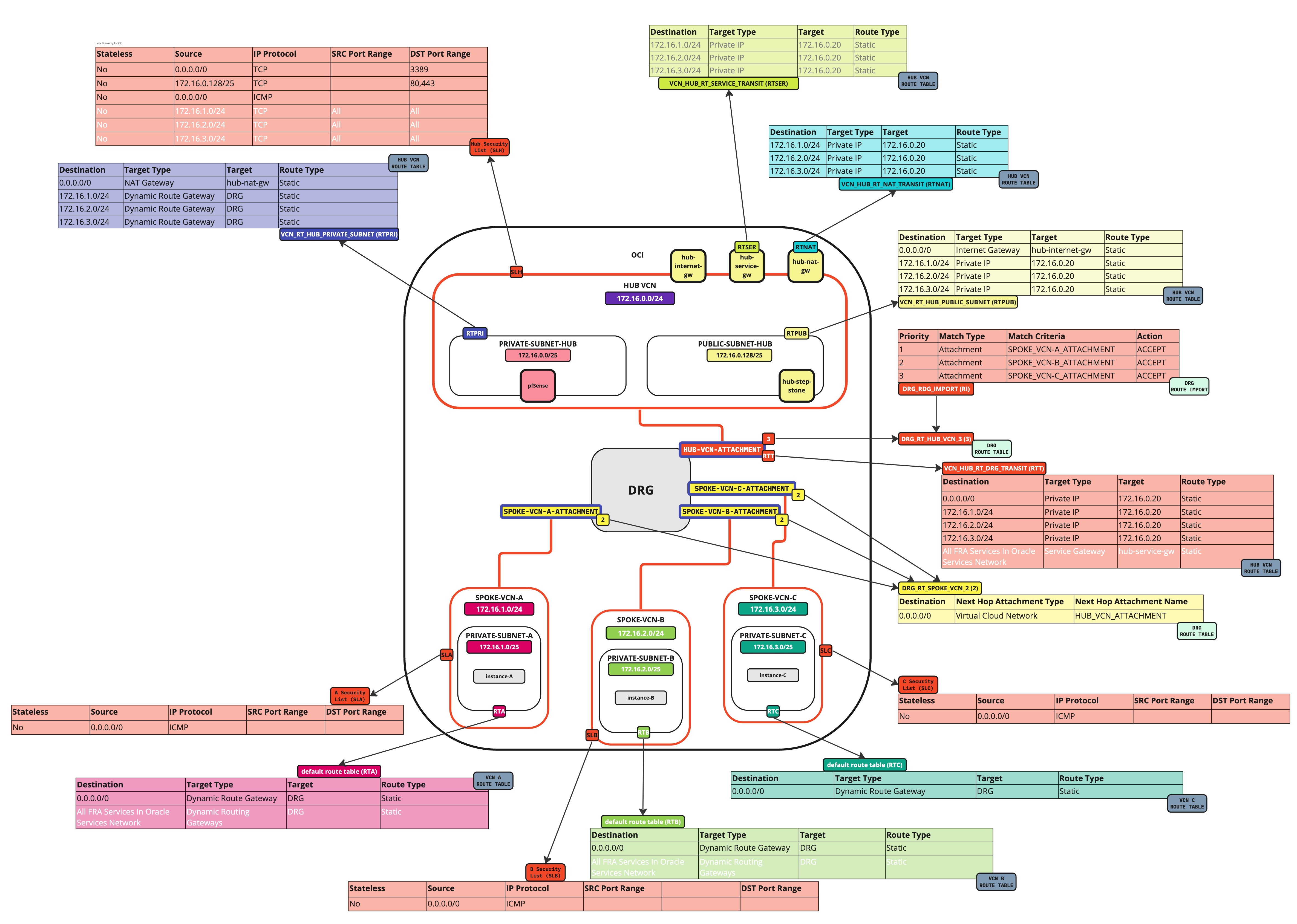

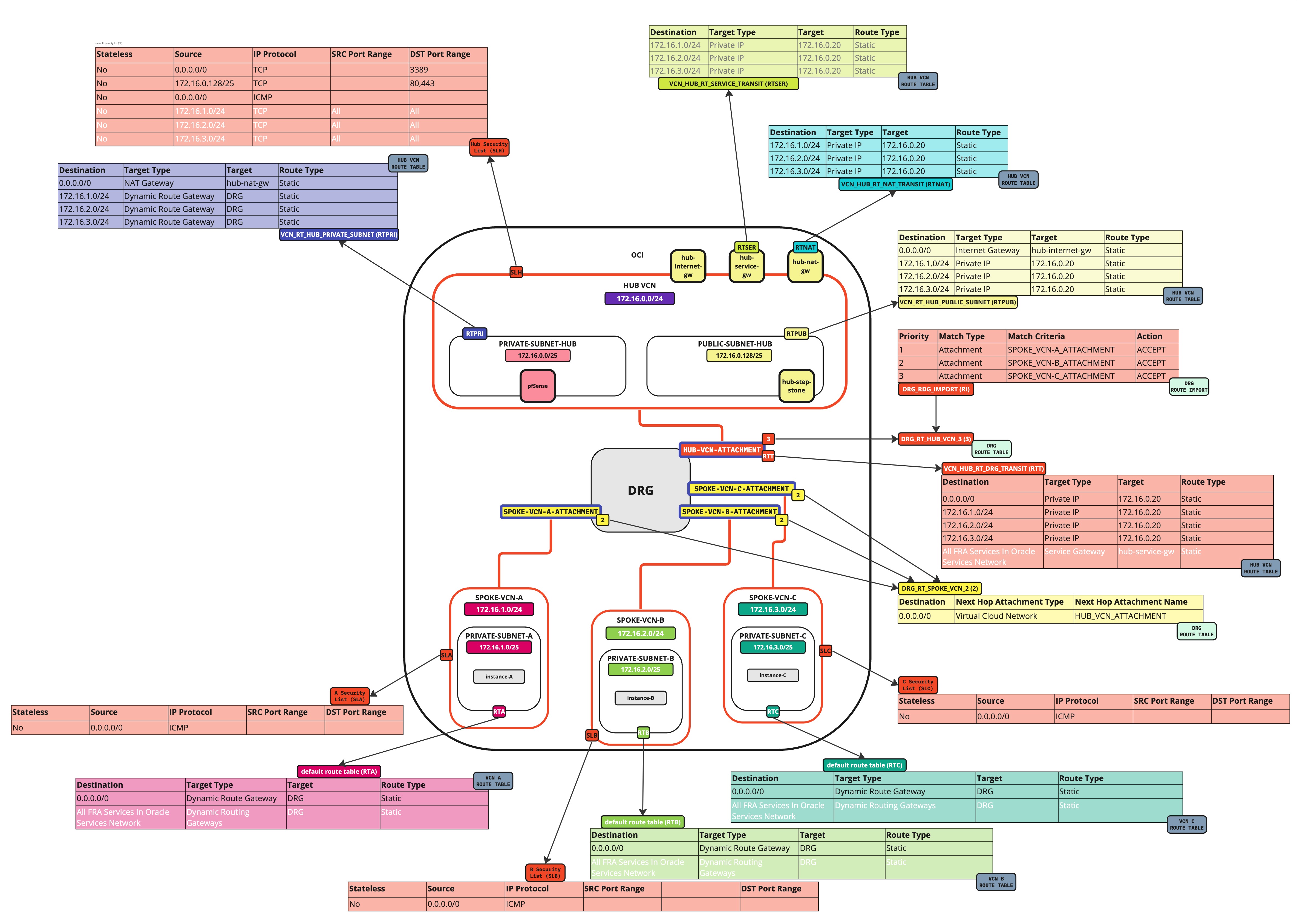

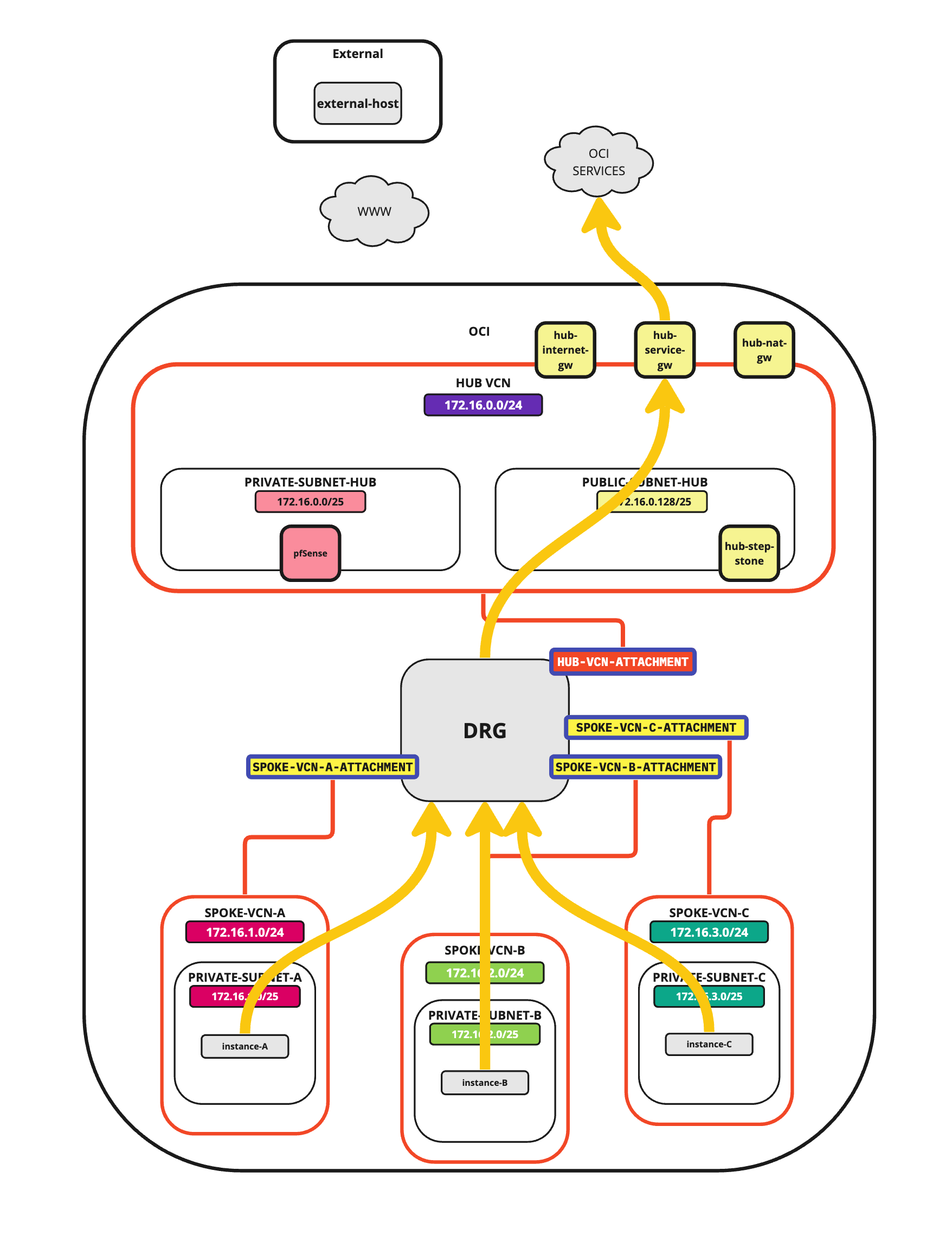

Le routage de hub et spoke au sein d'un fournisseur cloud peut être source de confusion et difficile à configurer. Pour ce faire, nous devons configurer plusieurs objets avec différents types de configuration. Le routage réseau et la sécurité réseau à plusieurs niveaux dans le cloud rendent cela déroutant.

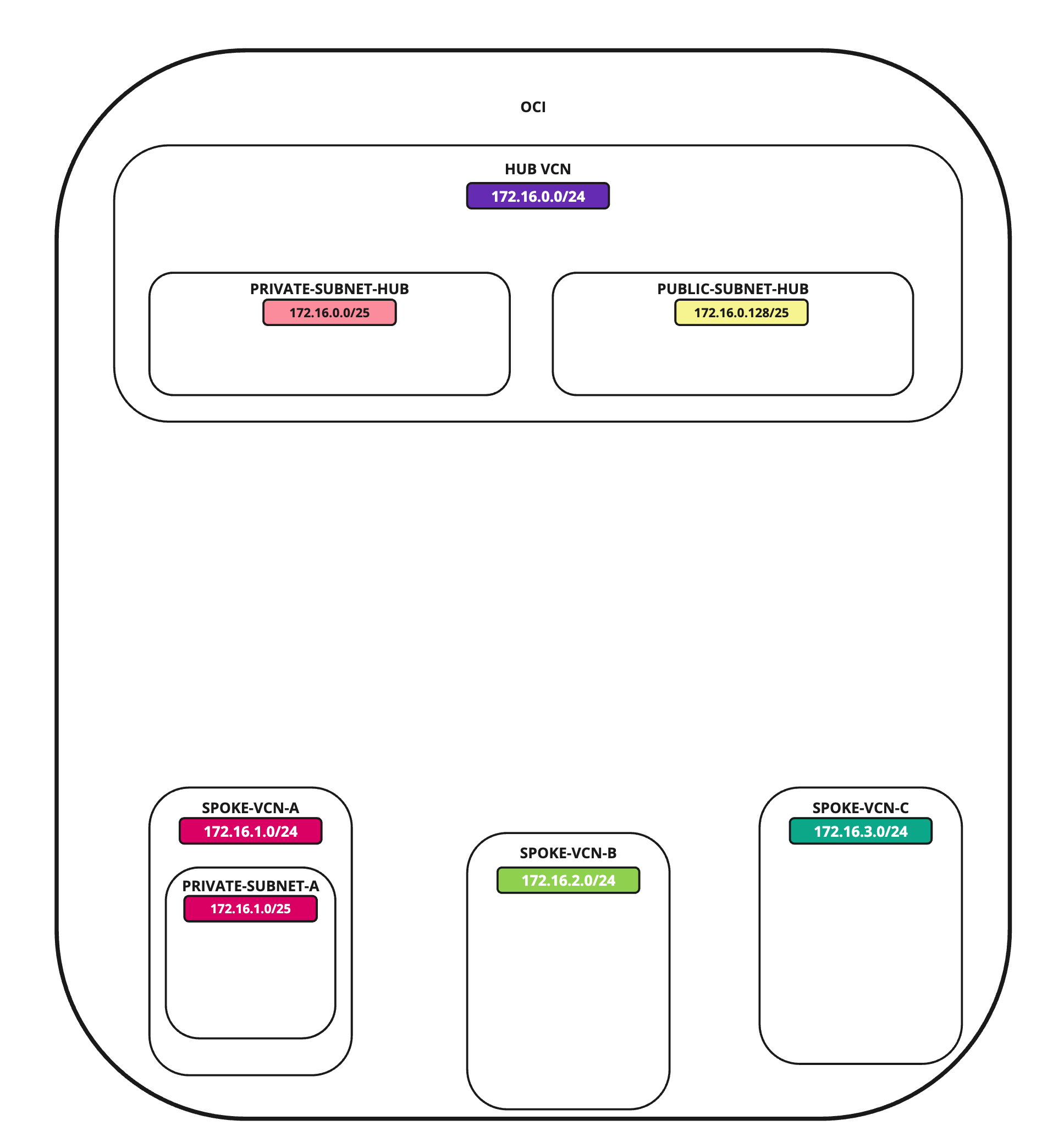

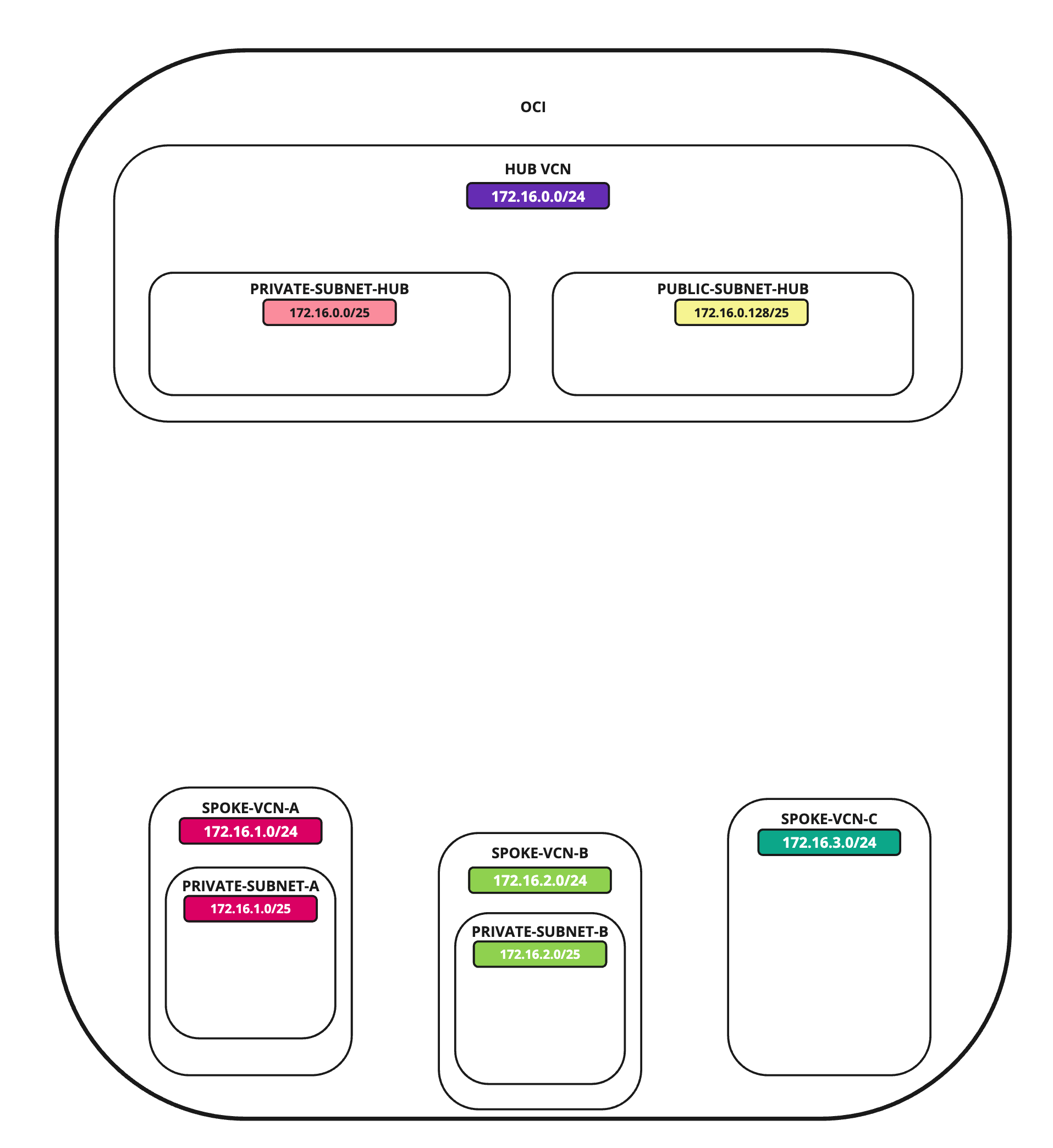

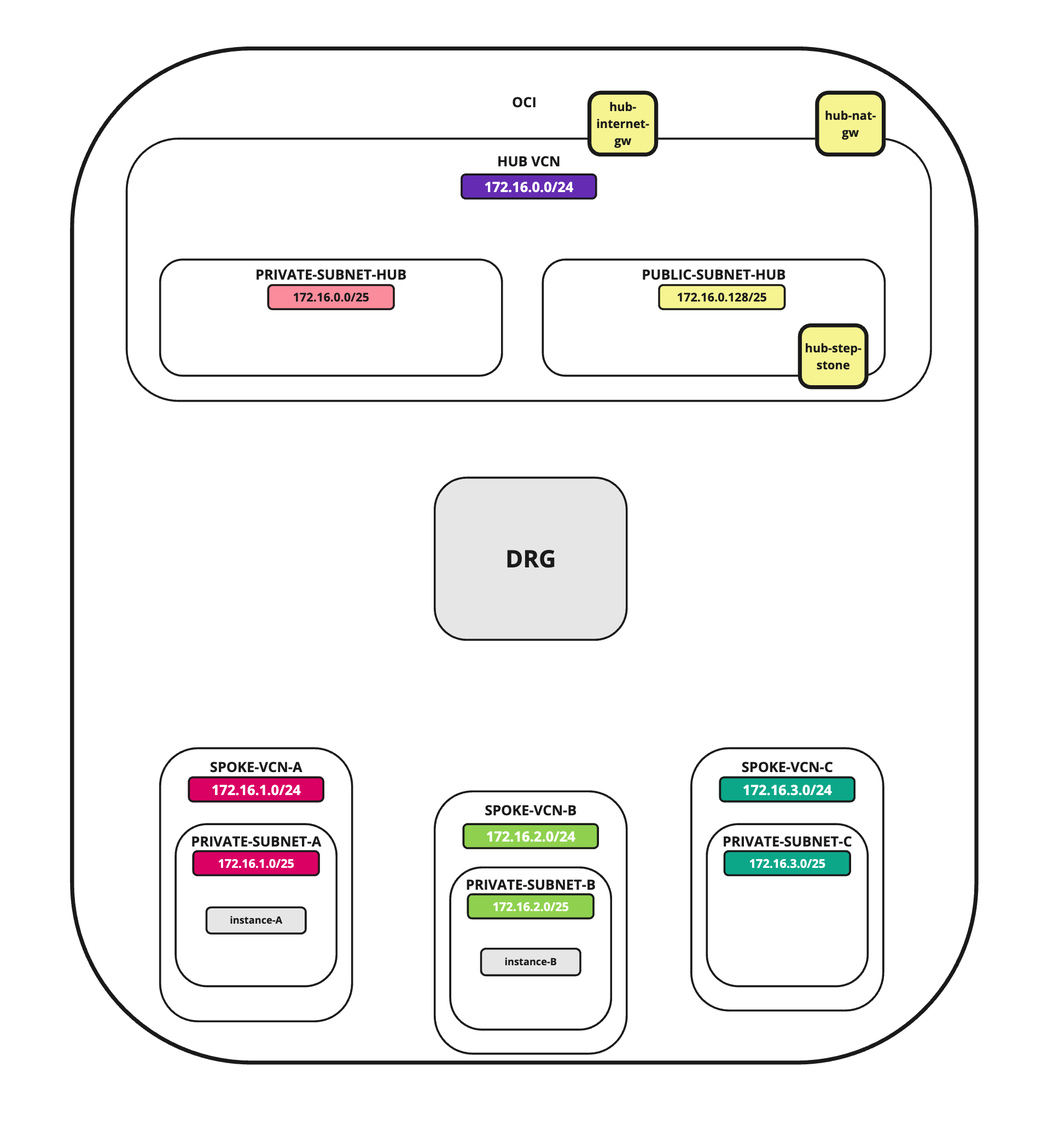

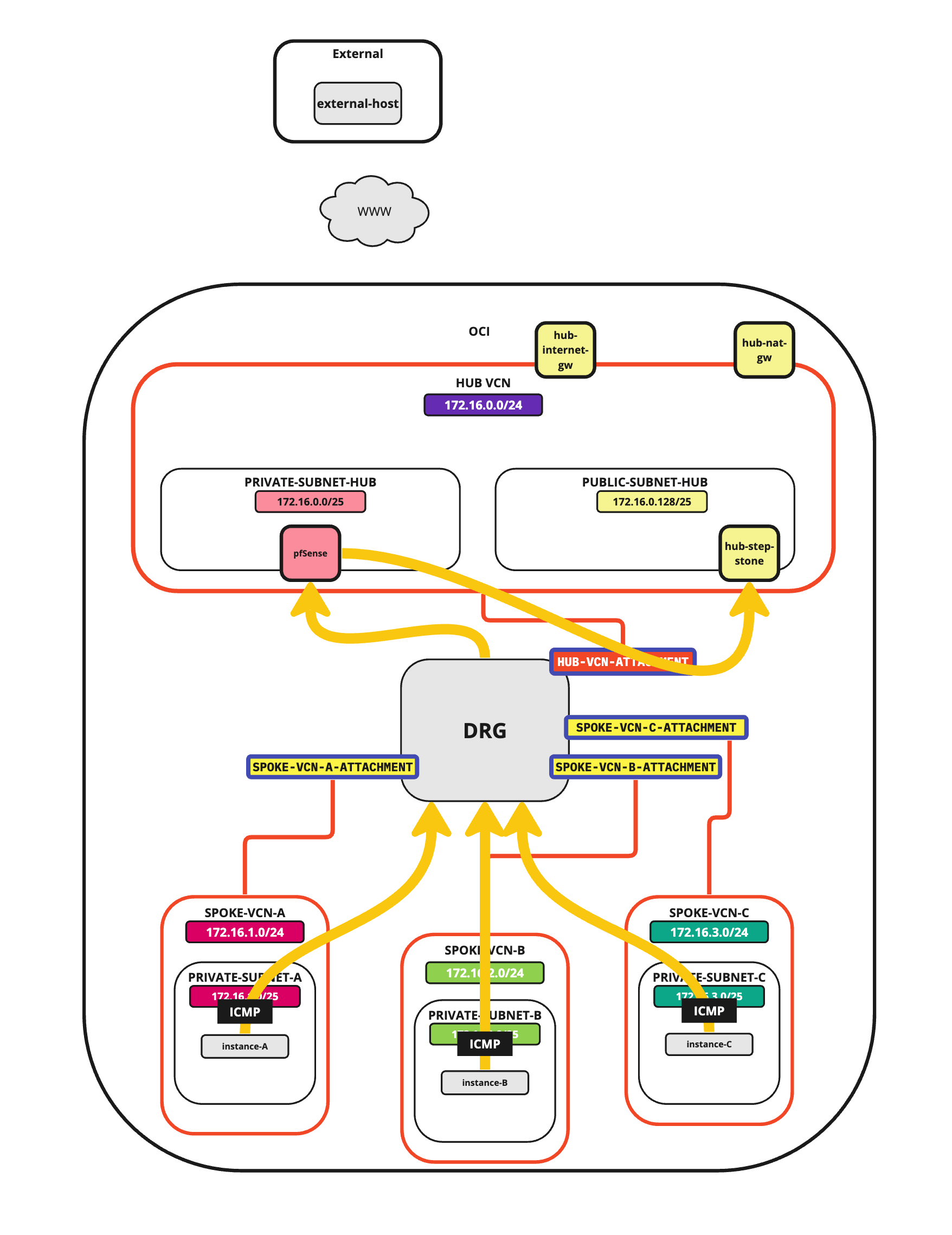

Dans ce tutoriel, nous allons expliquer comment configurer un VCN hub avec des réseaux cloud virtuels à trois rayons. Le VCN hub contiendra le pare-feu pfSense et la connexion au réseau de services Internet et OCI. Tout le trafic réseau provenant du VCN spoke qui doit communiquer avec d'autres réseaux cloud virtuels spoke ou avec le réseau de services Internet ou OCI doit passer le VCN hub pour l'inspection du pare-feu.

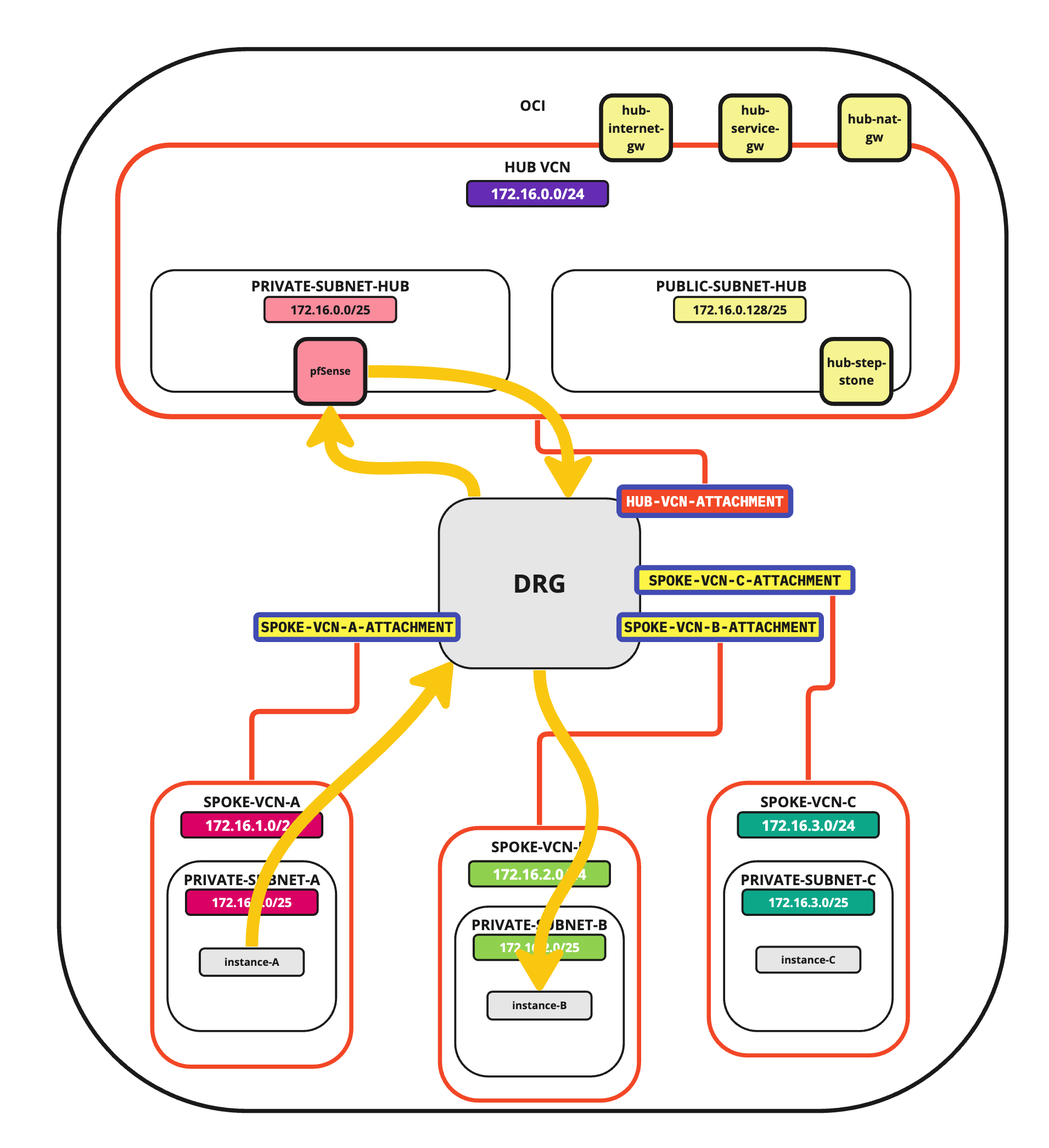

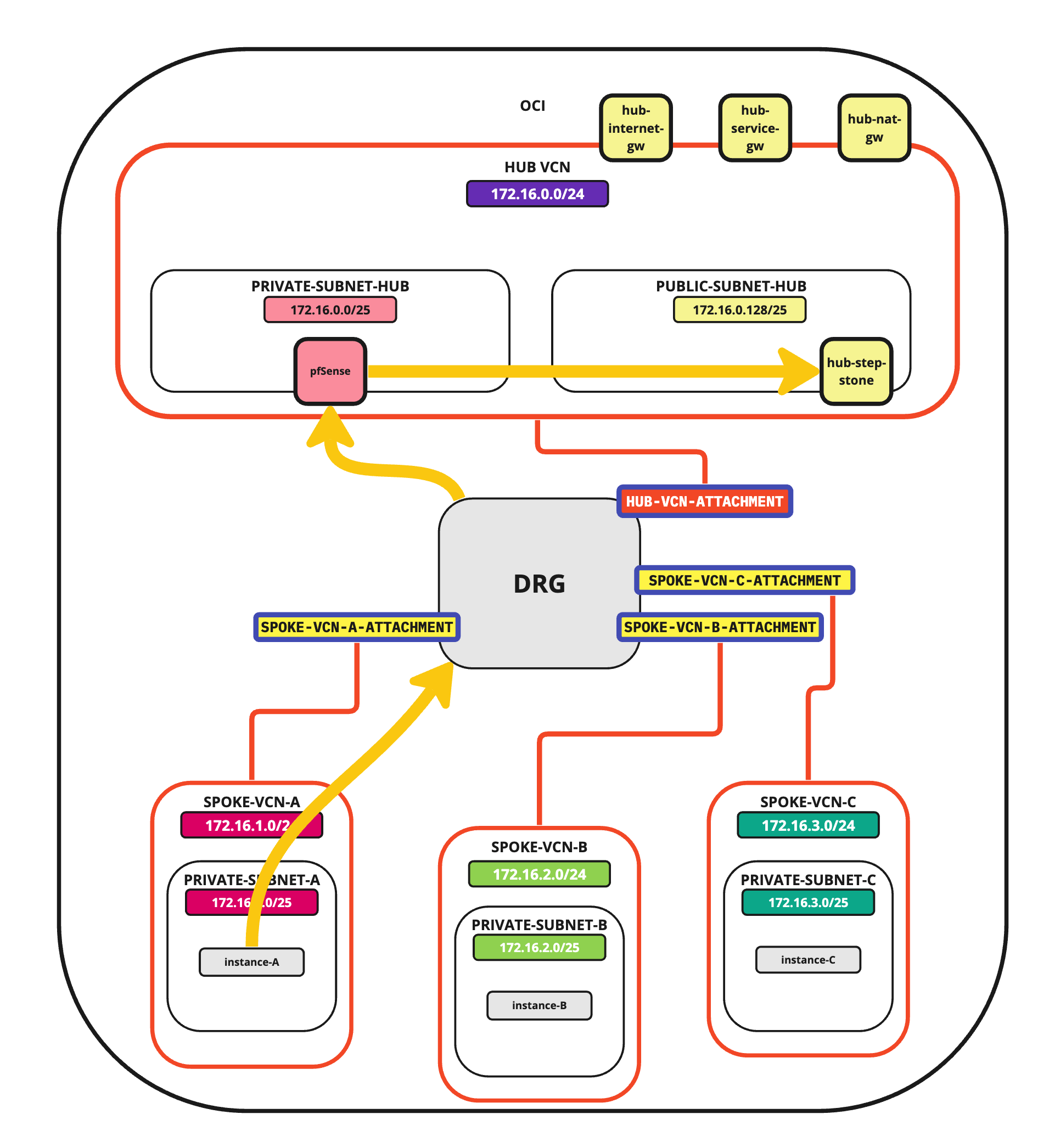

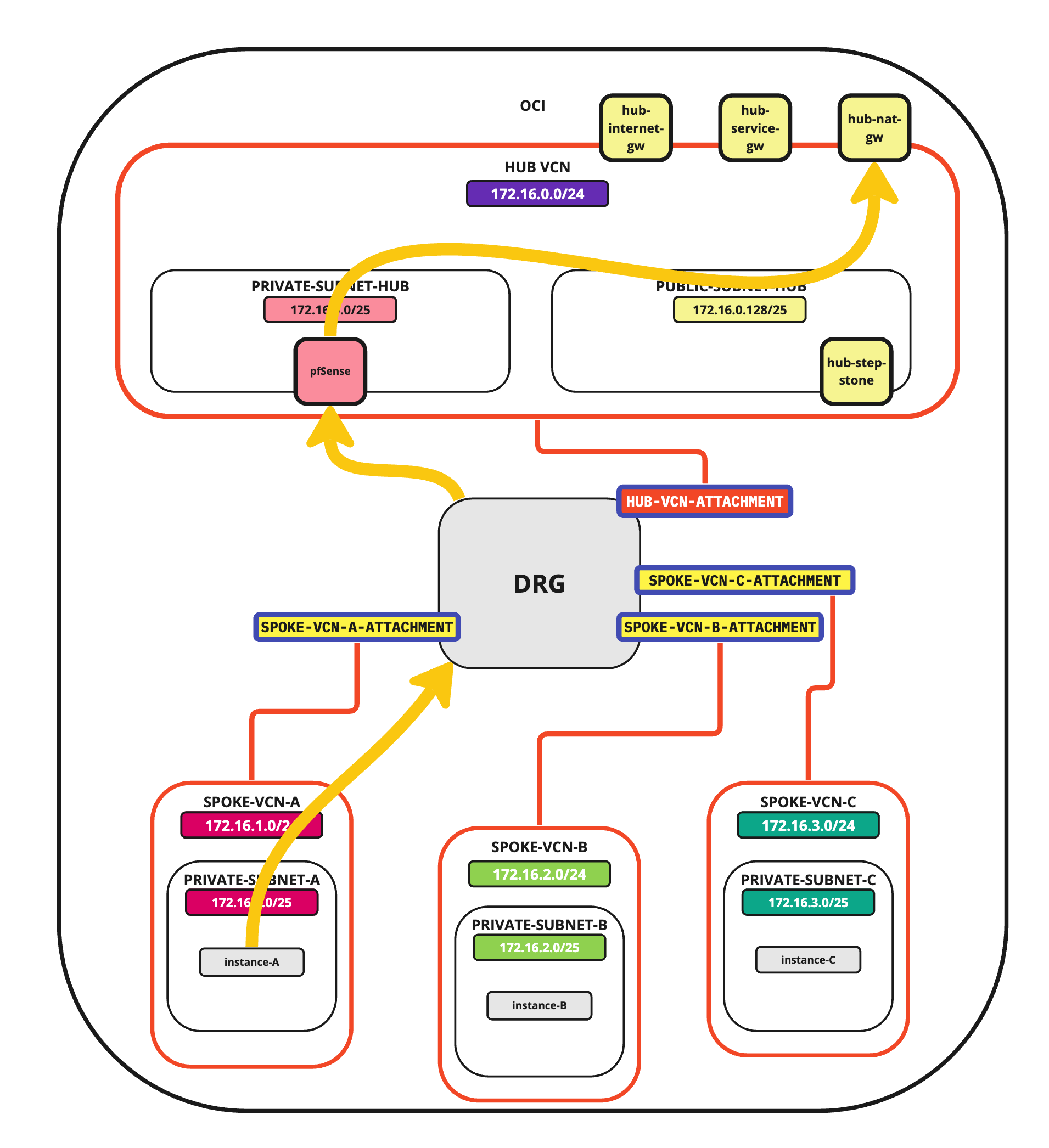

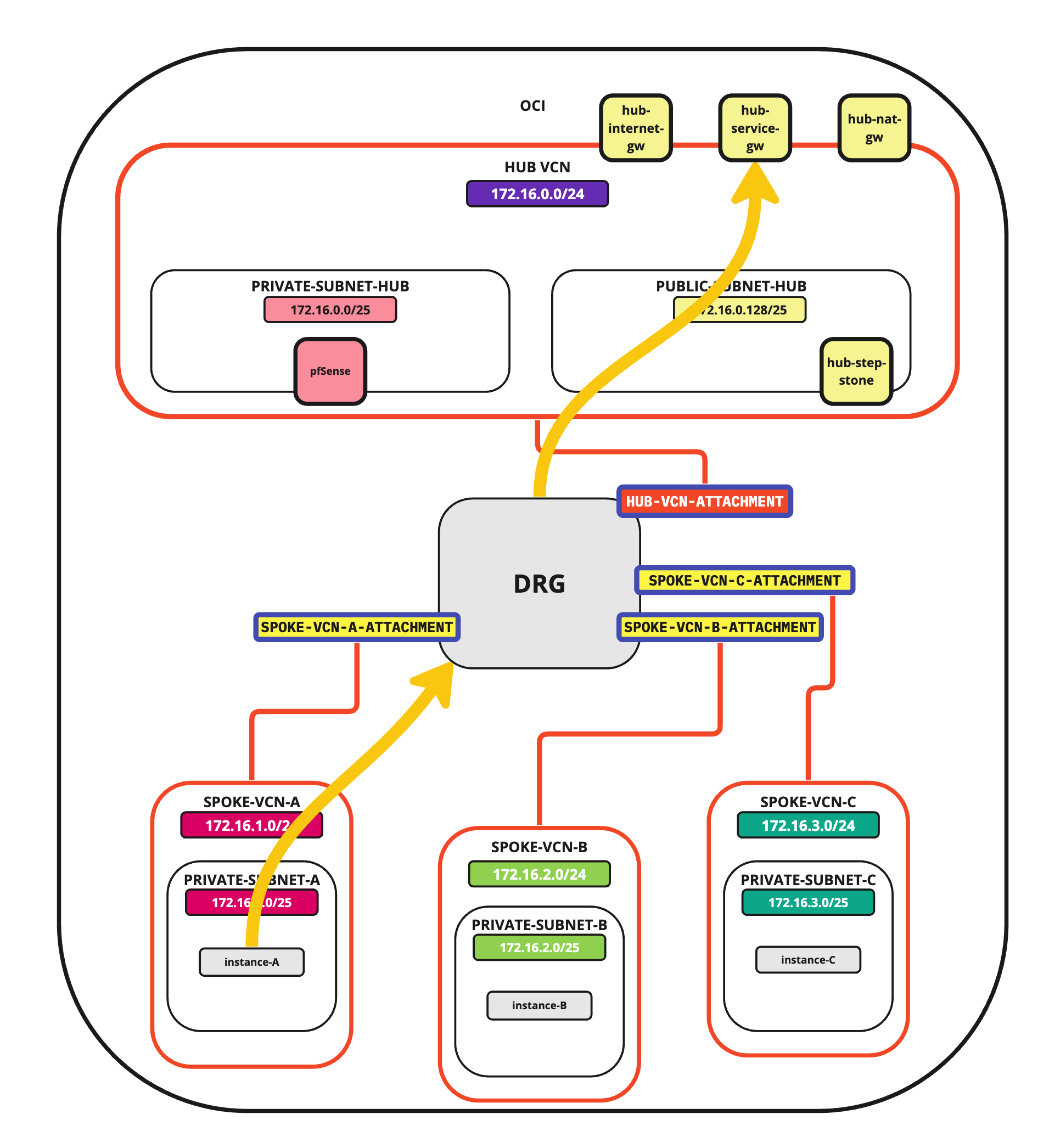

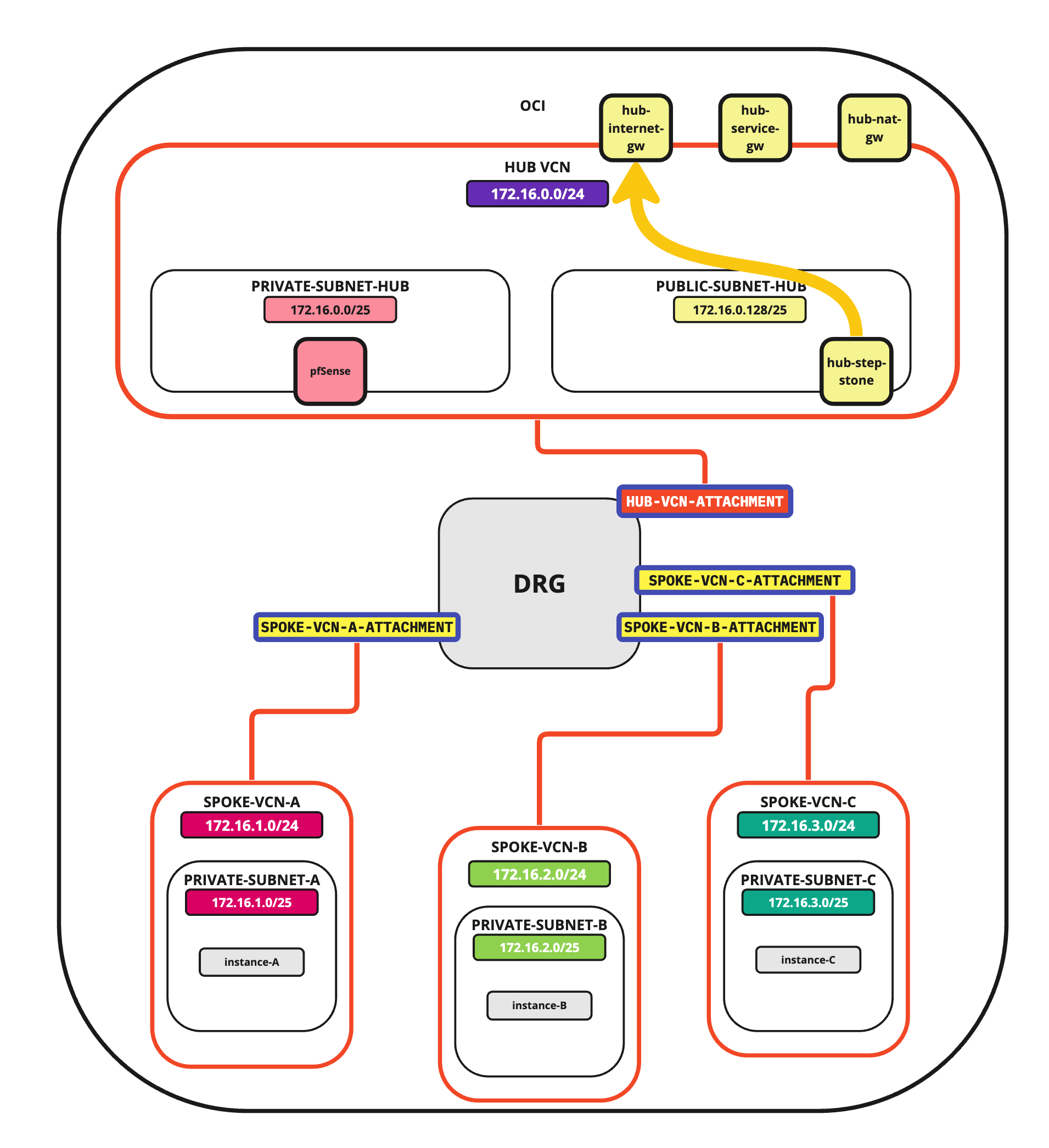

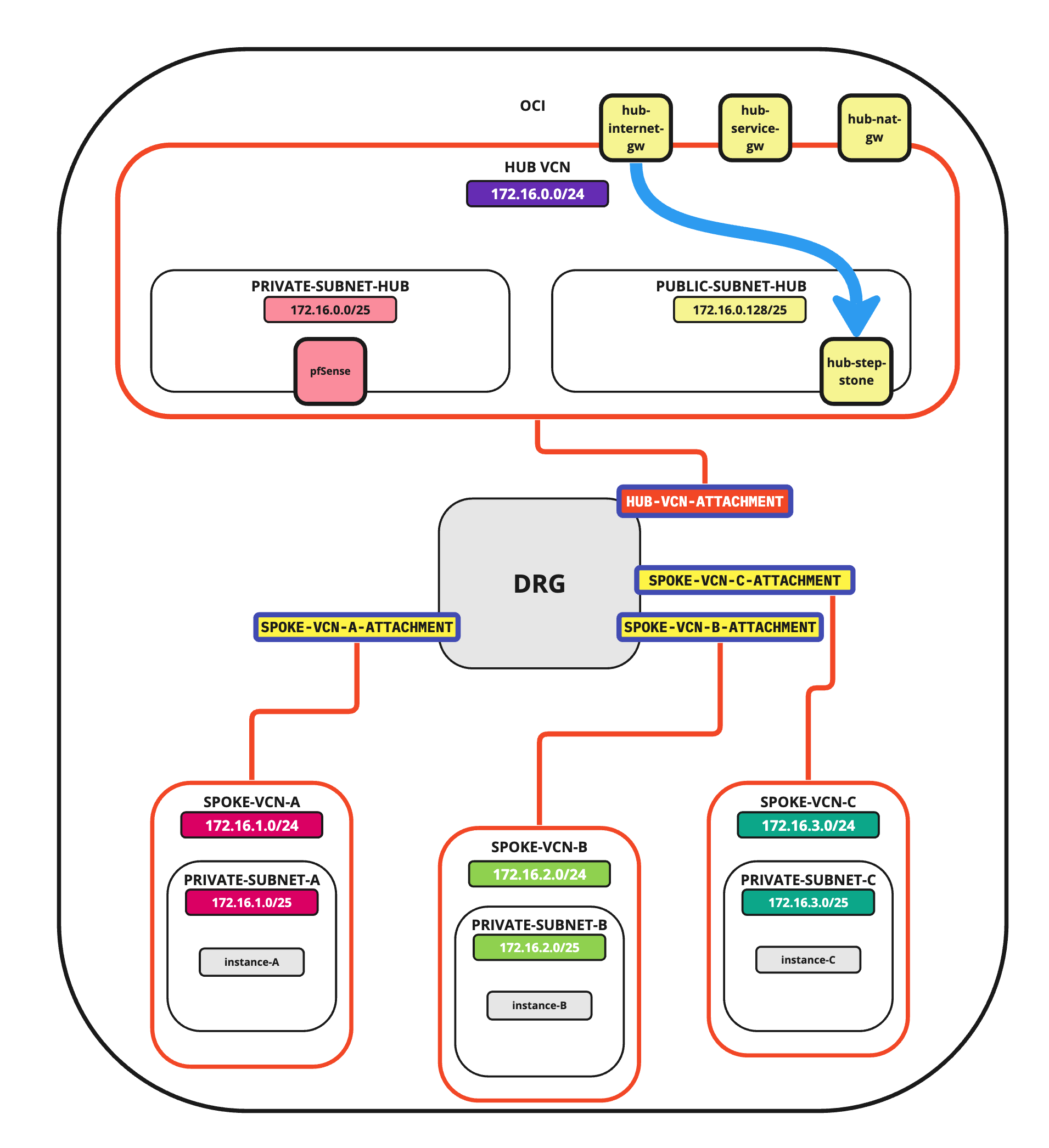

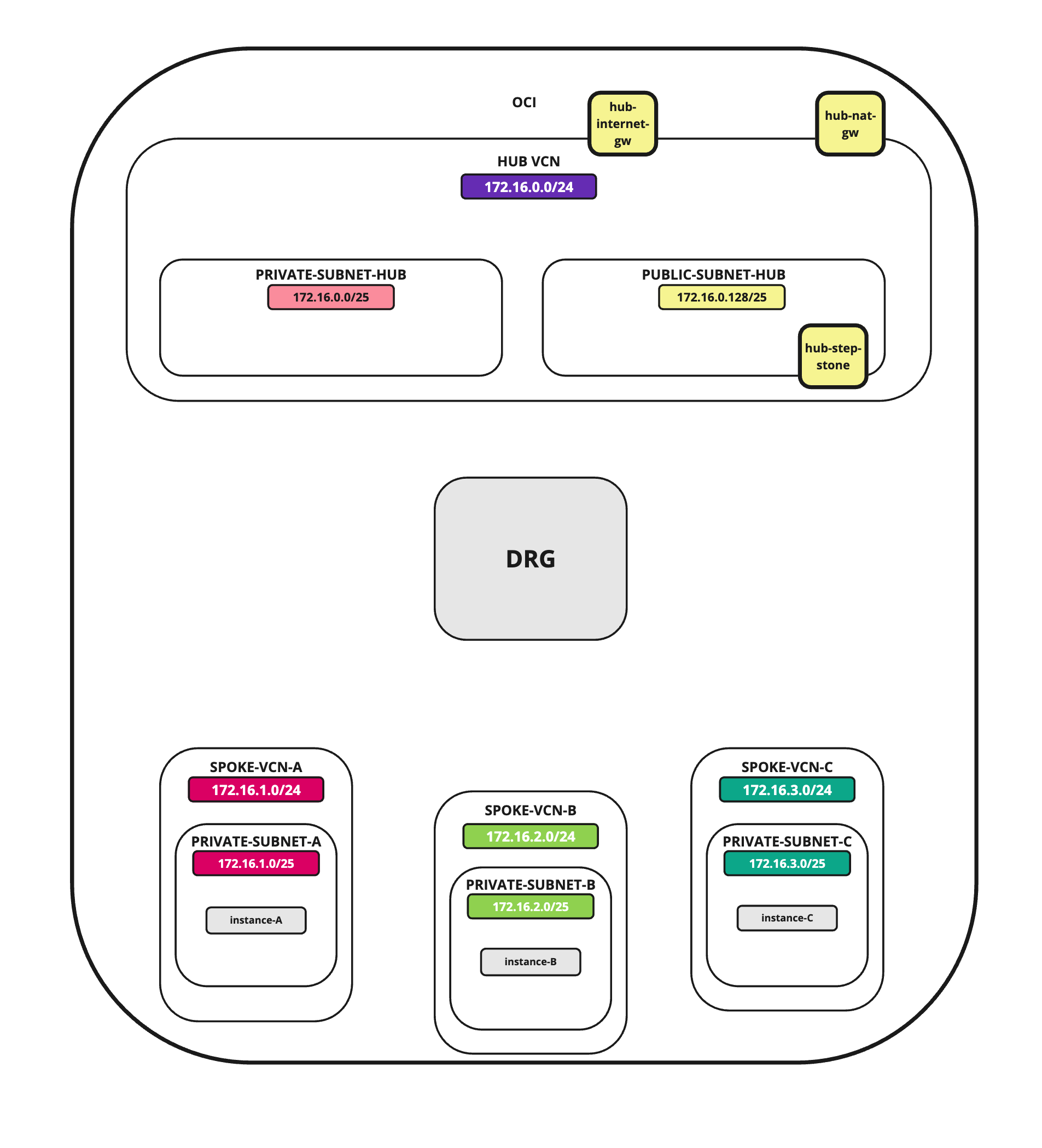

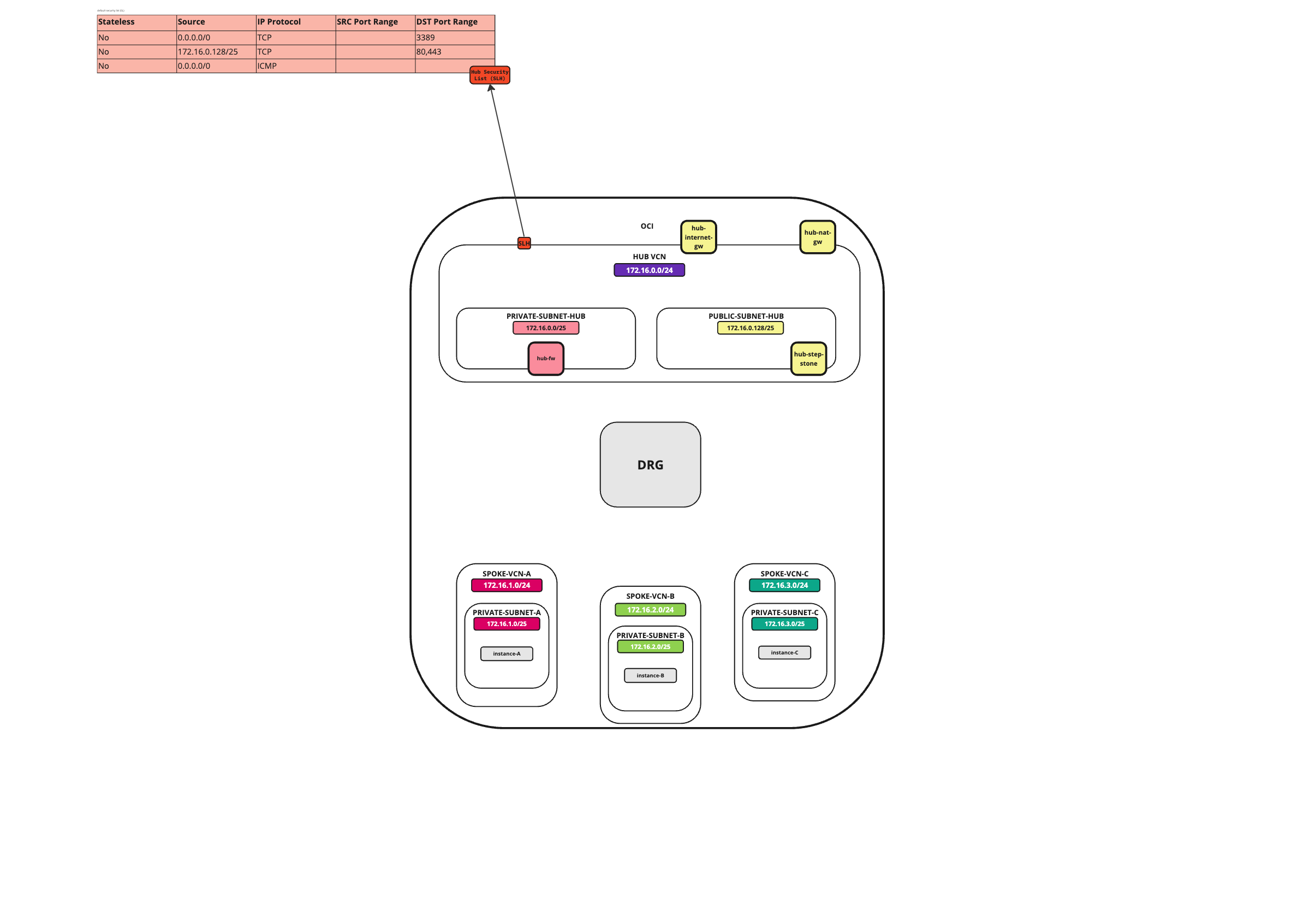

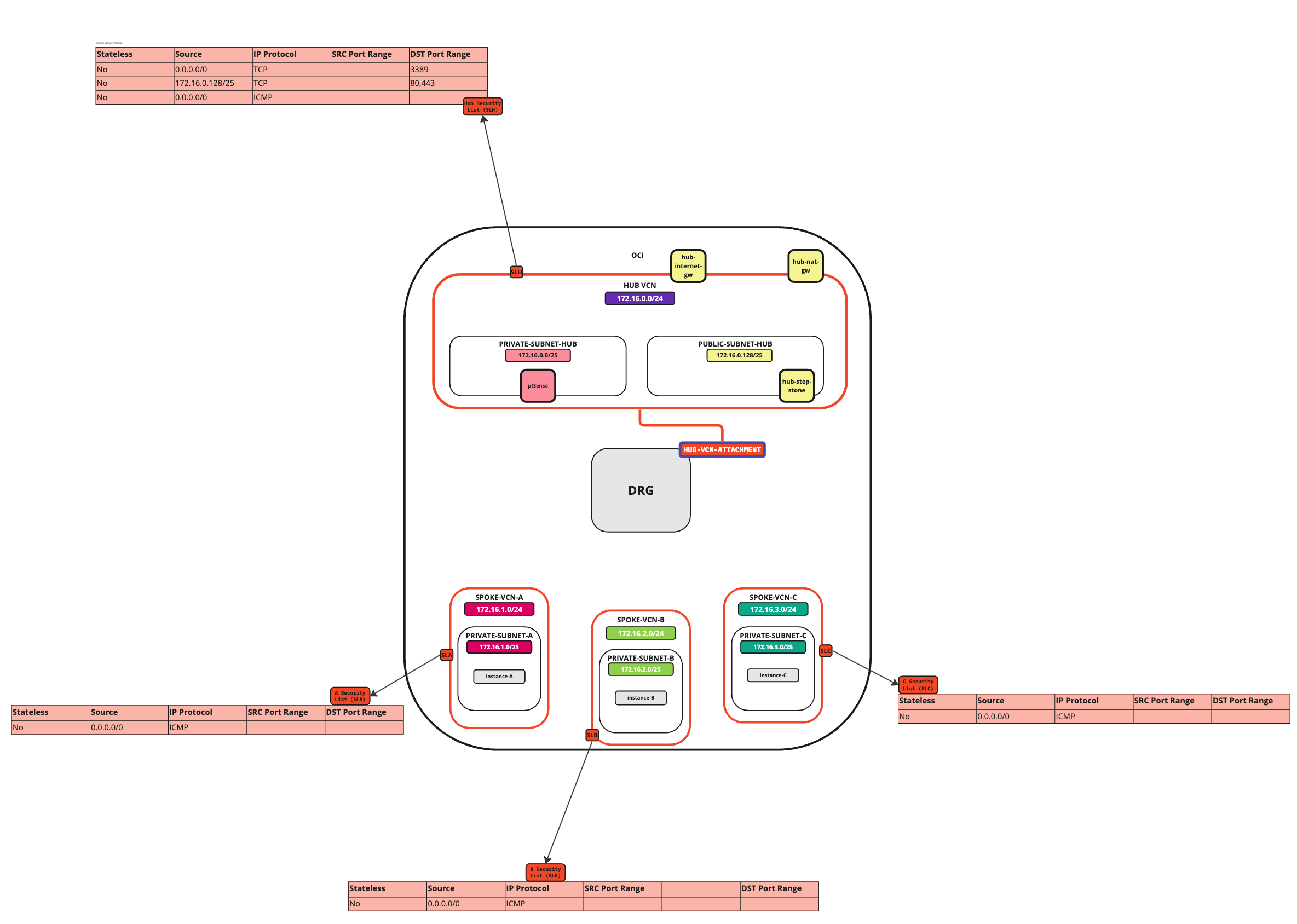

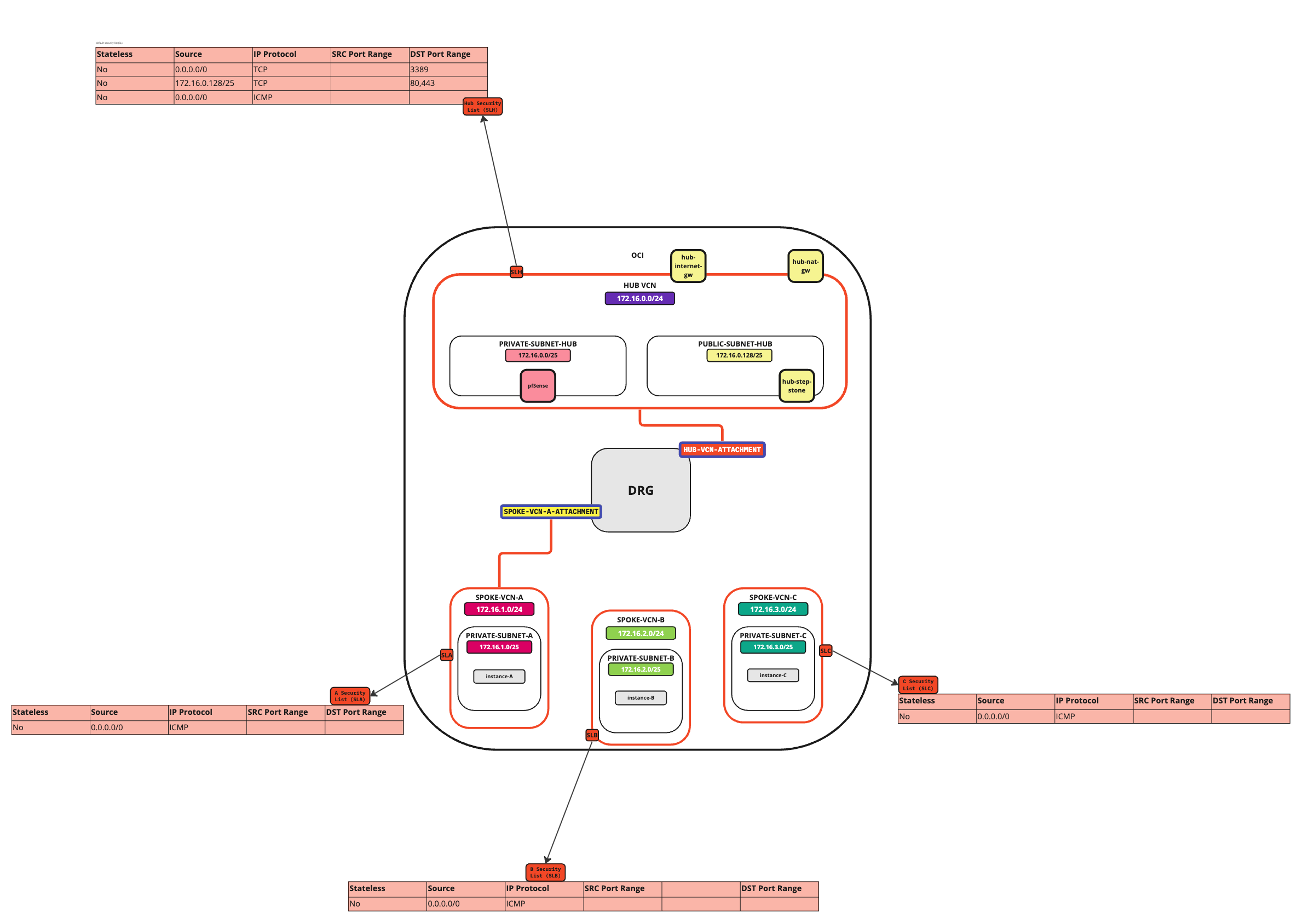

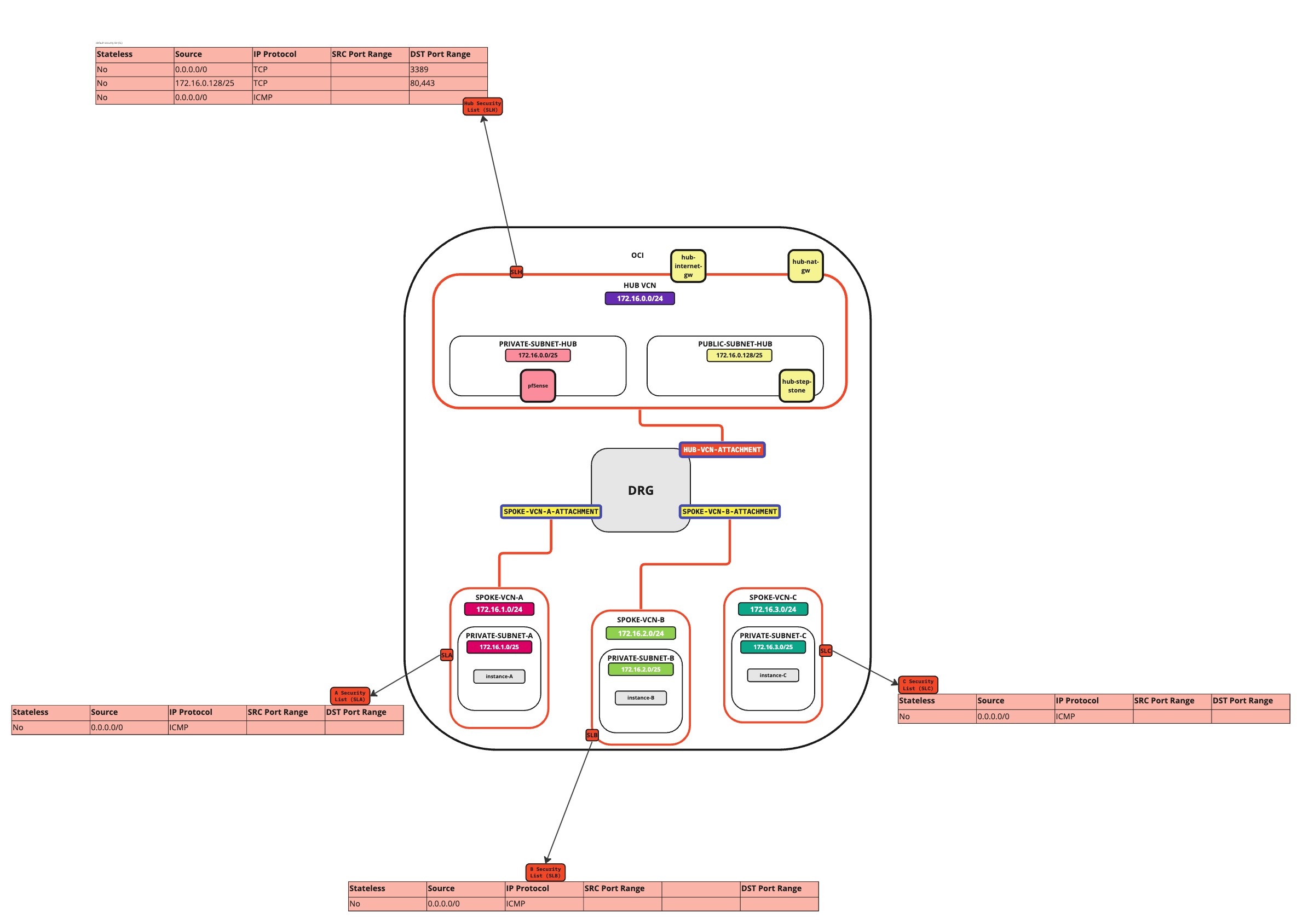

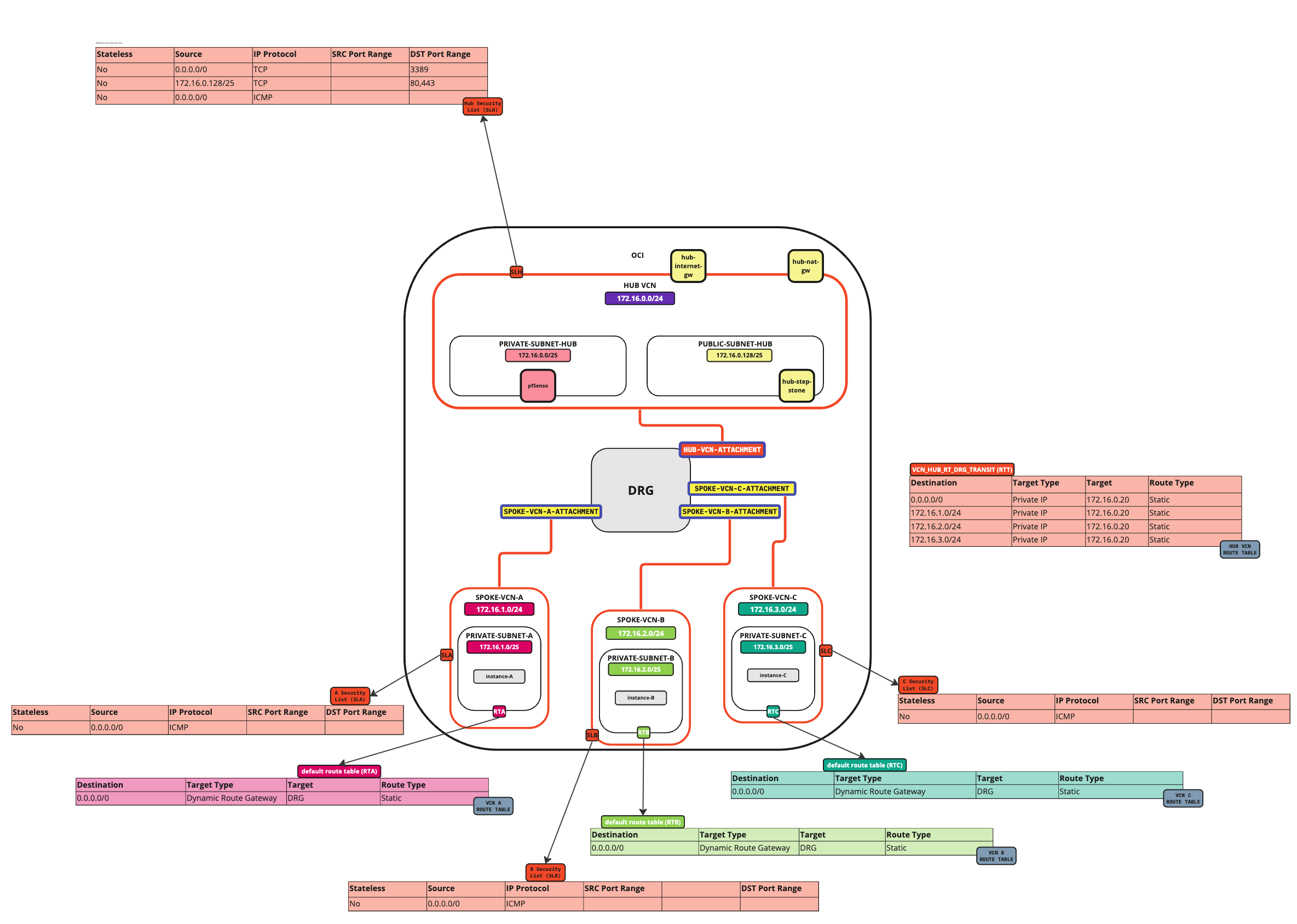

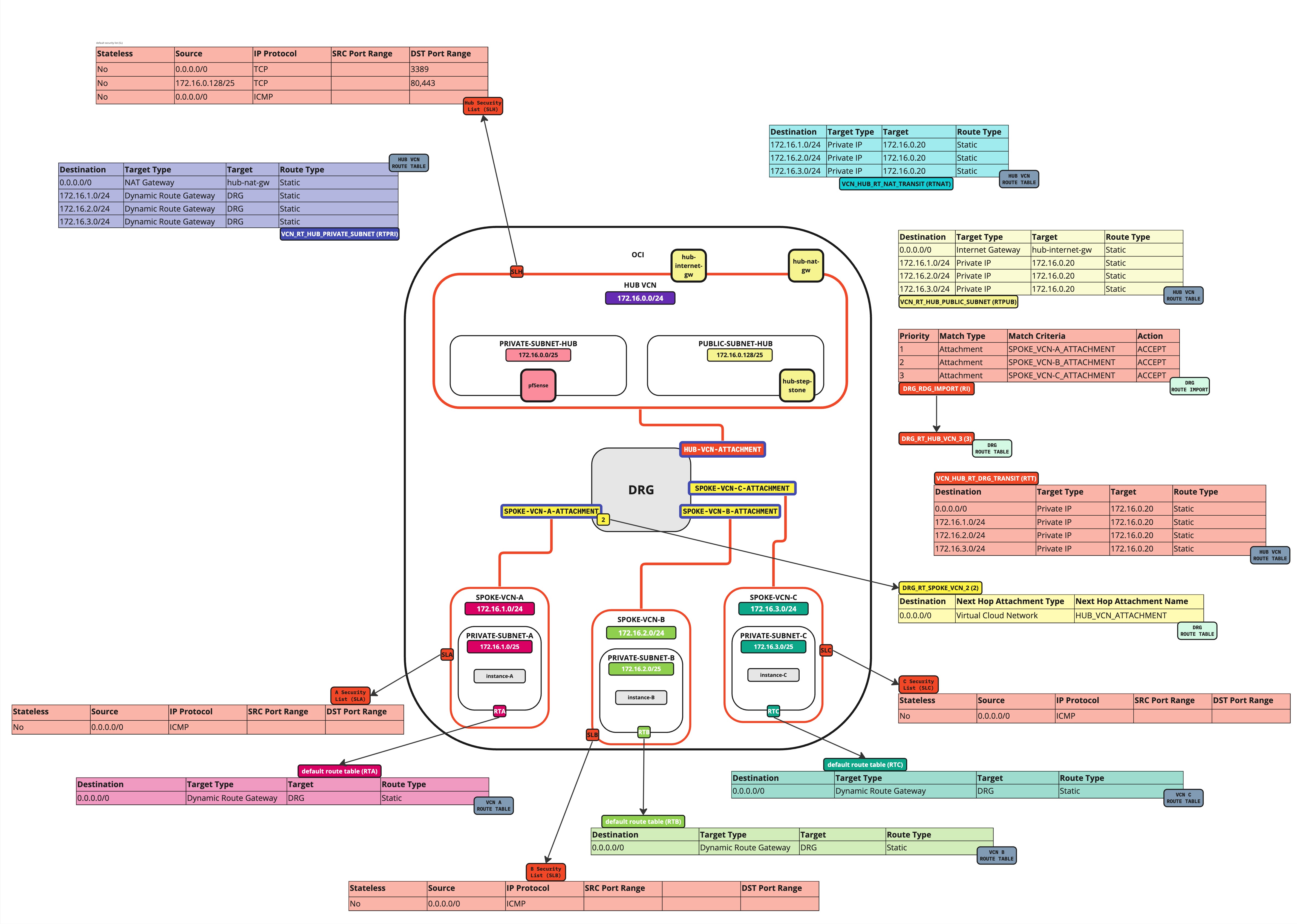

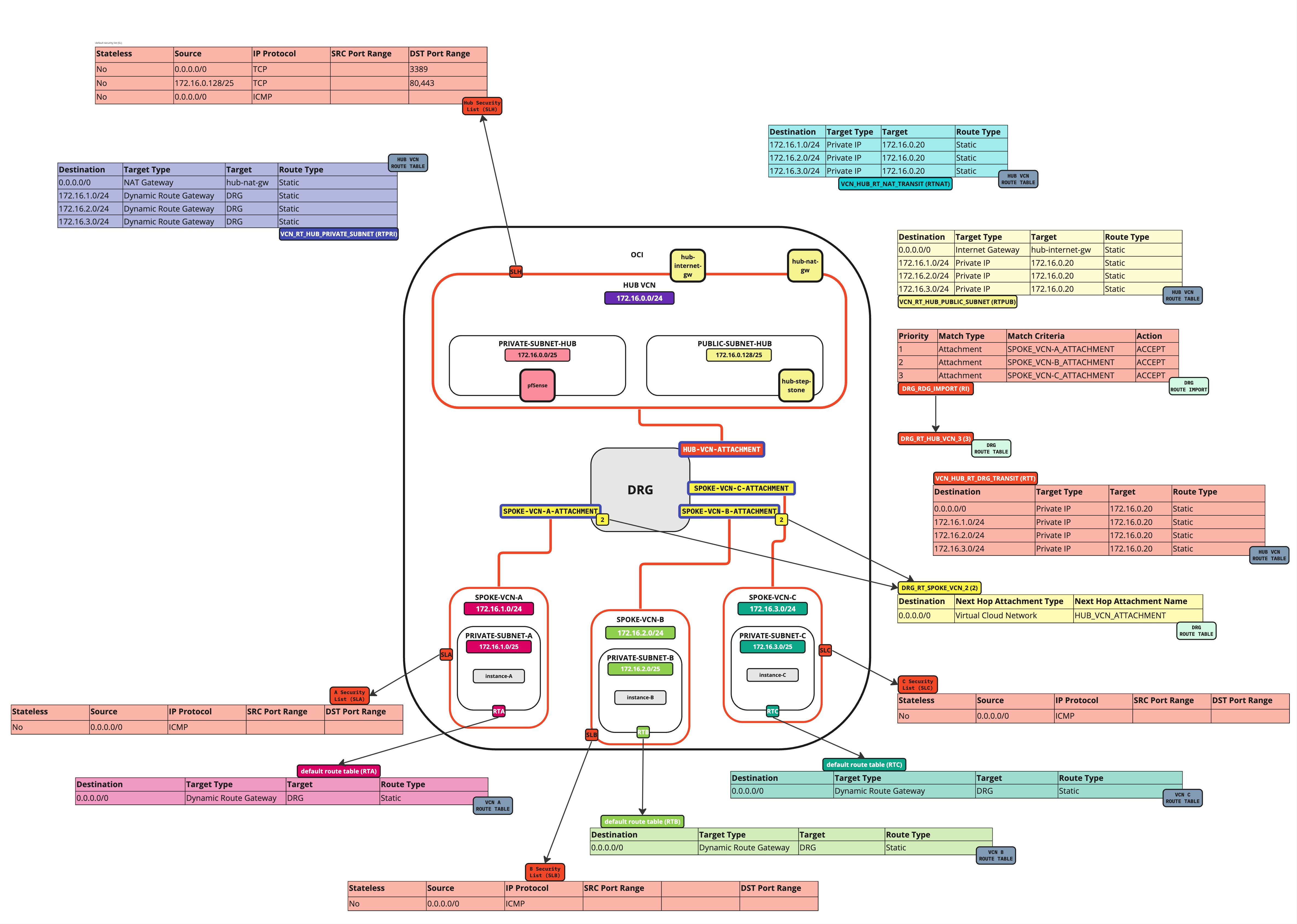

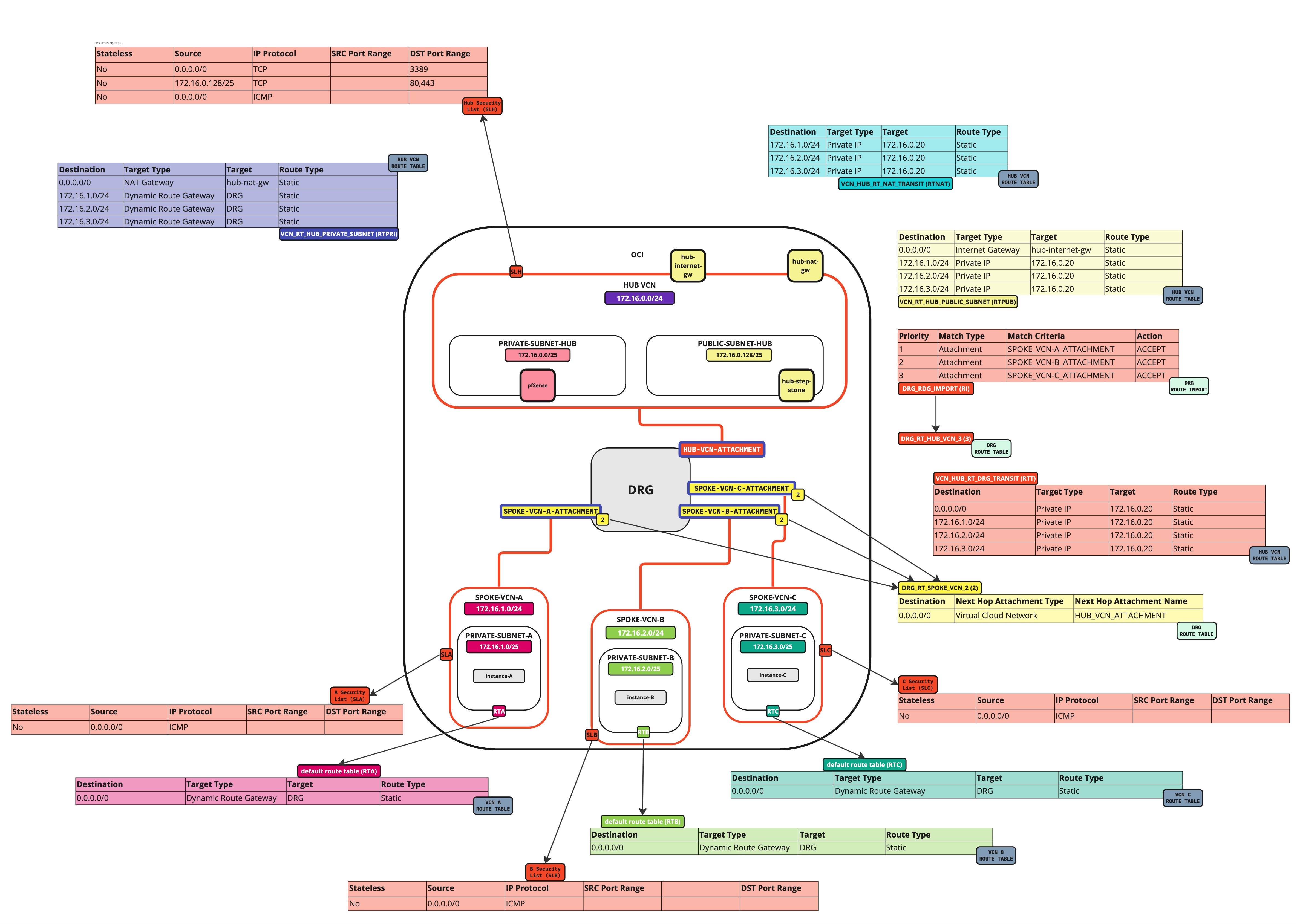

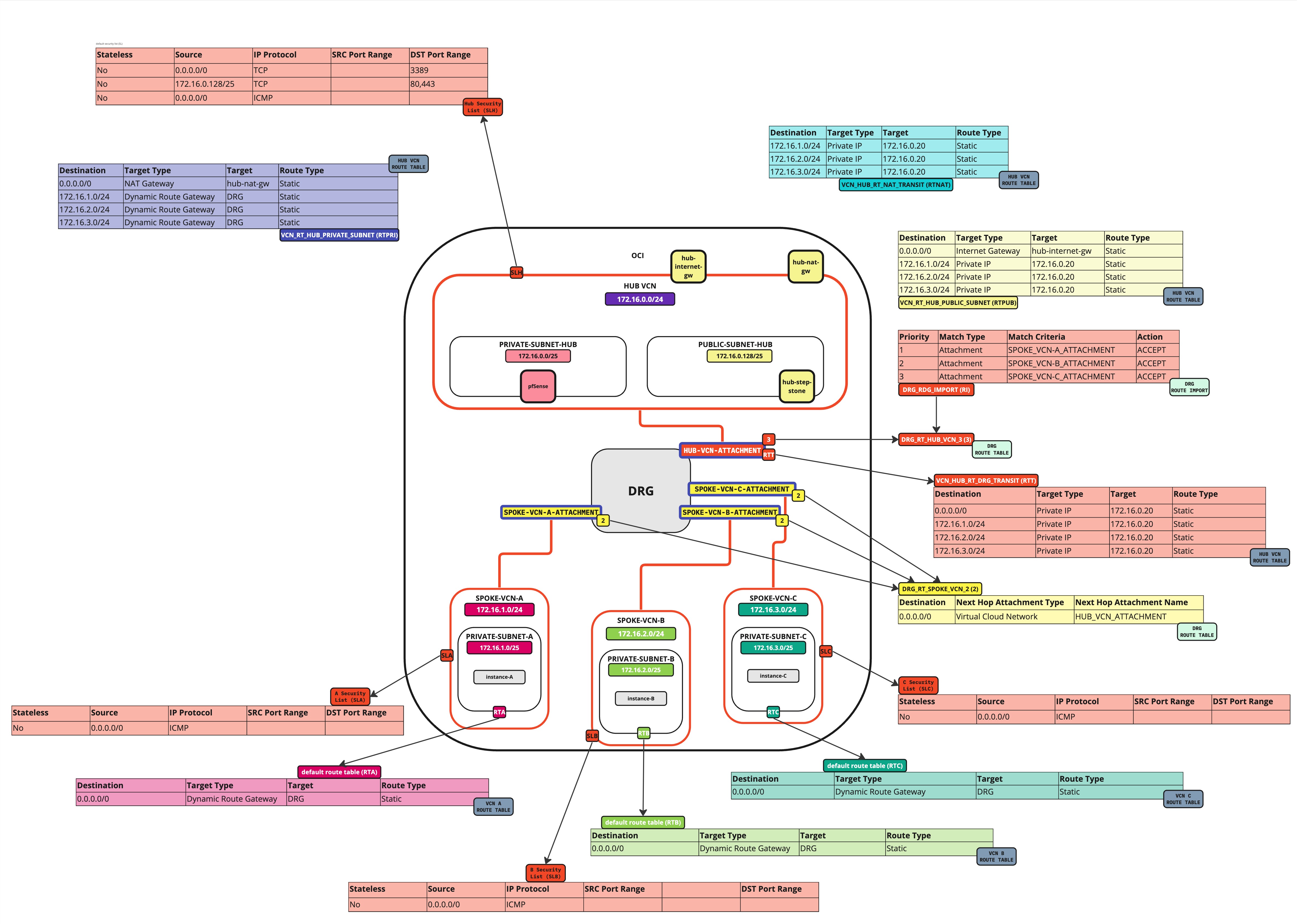

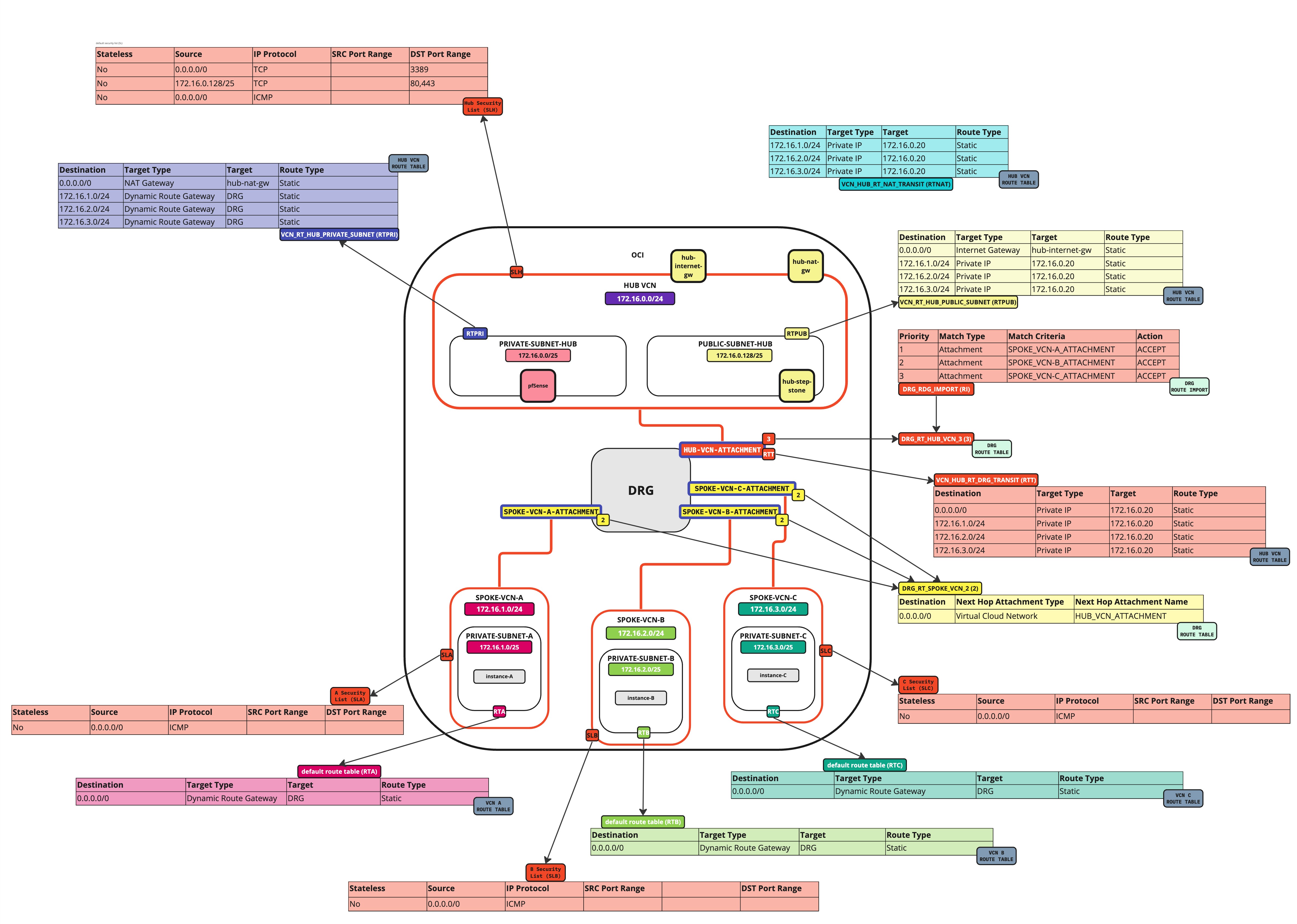

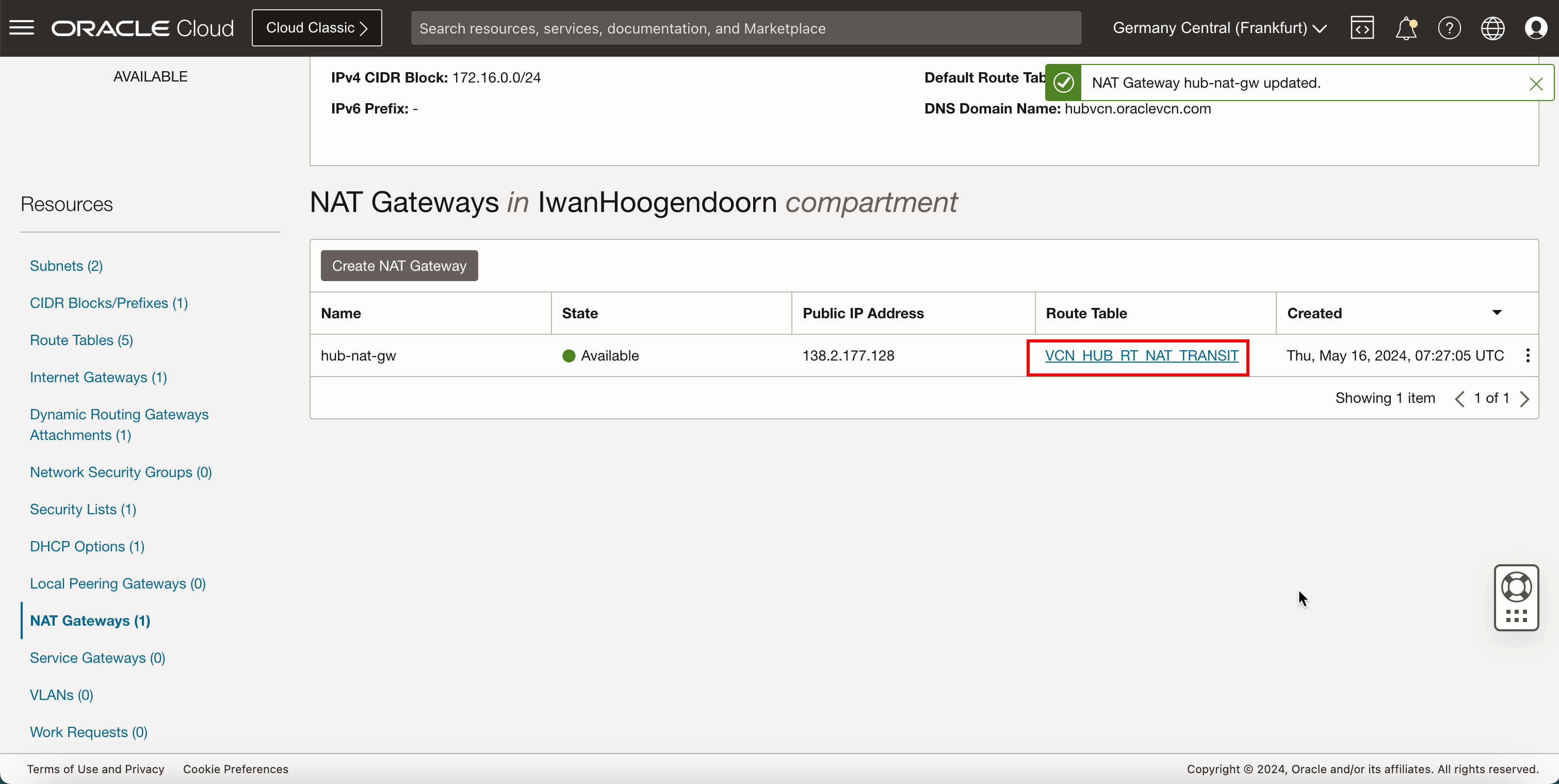

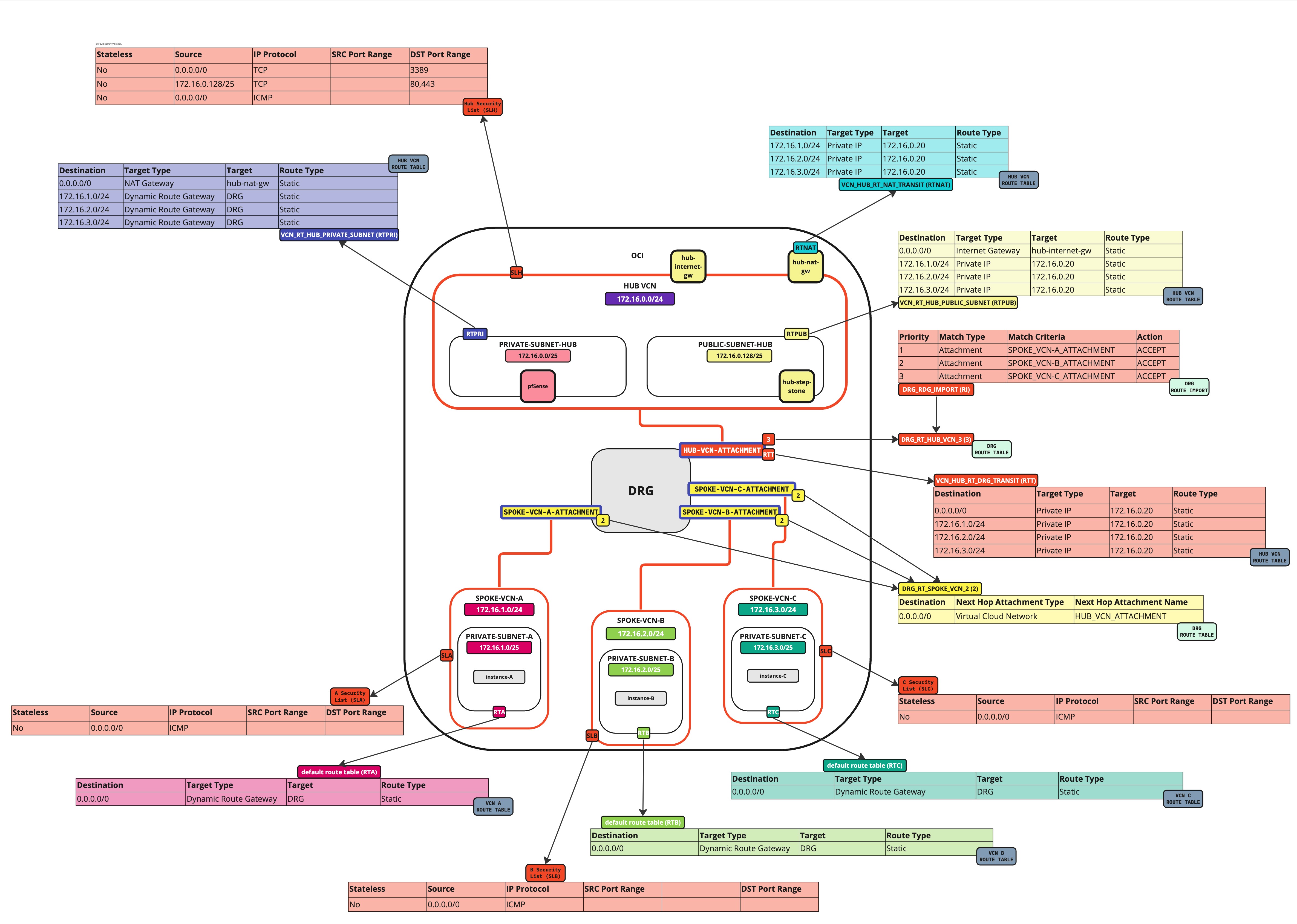

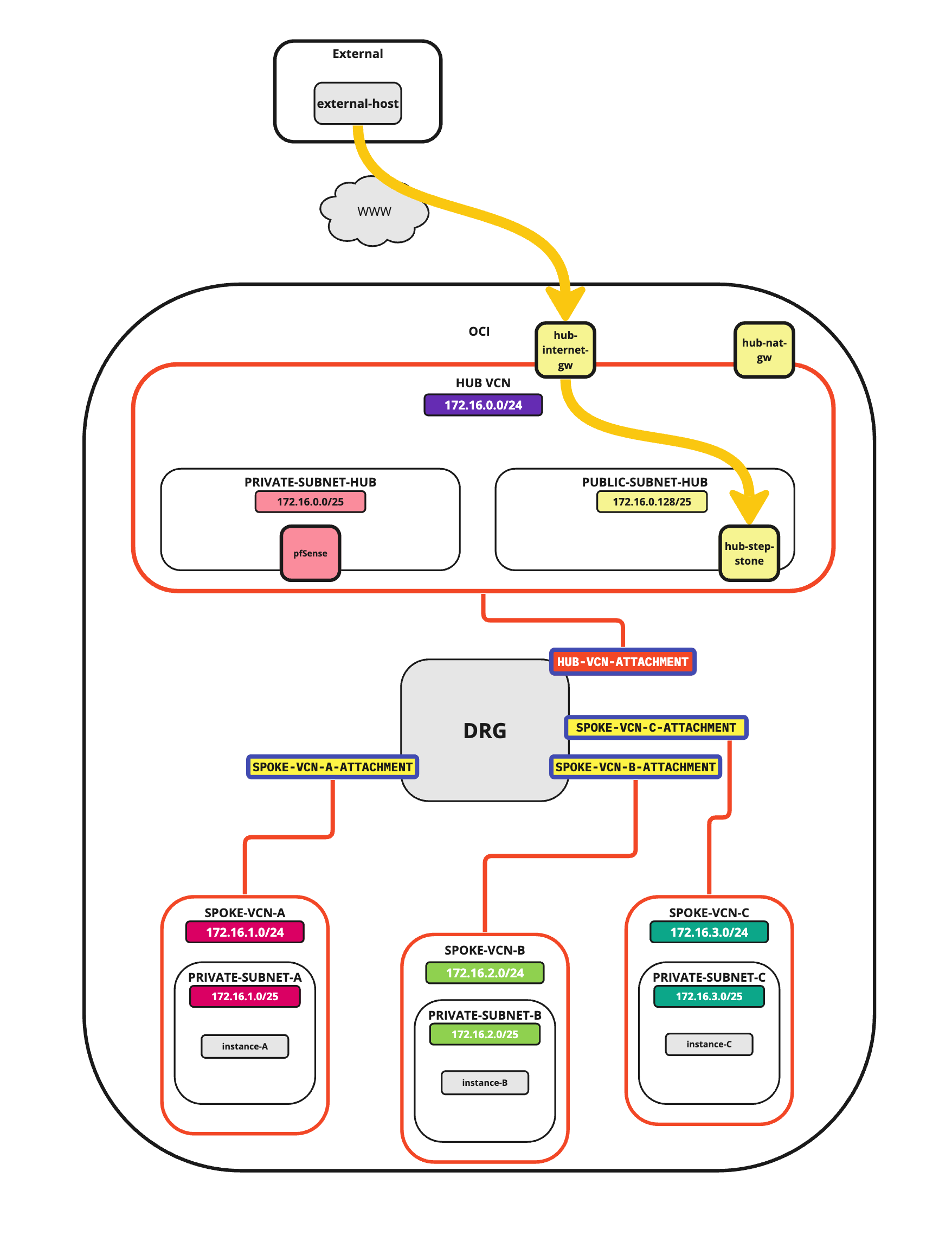

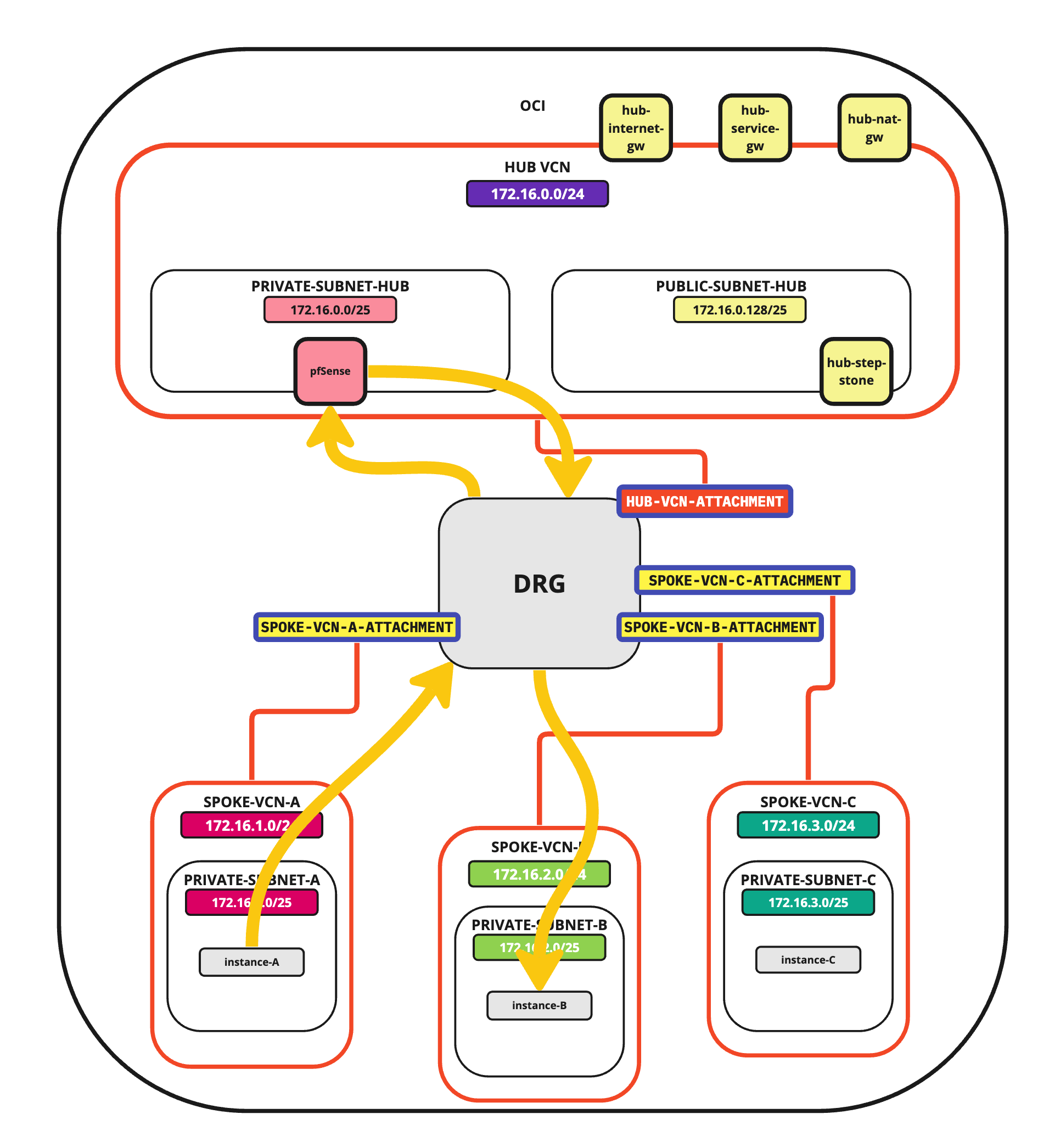

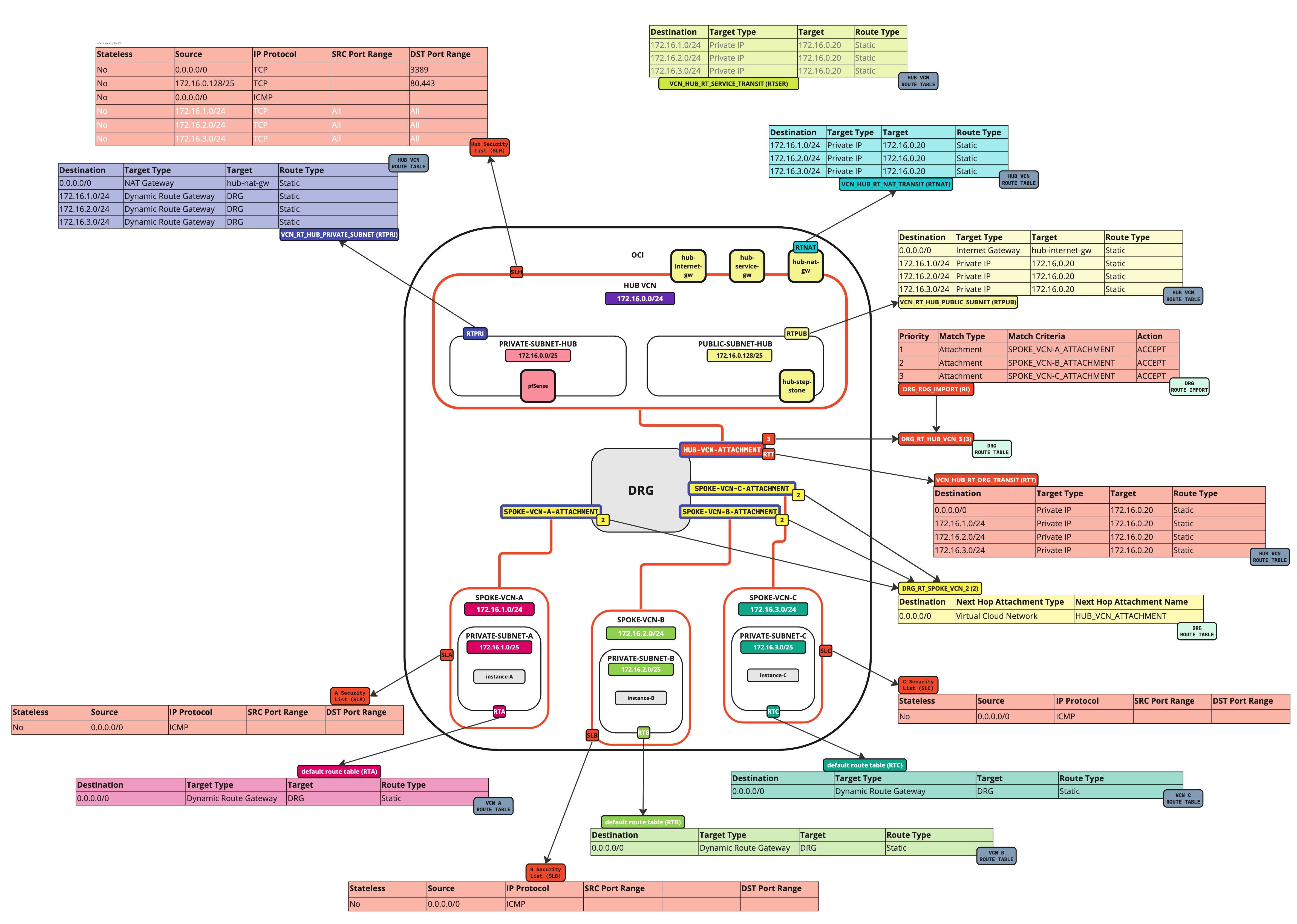

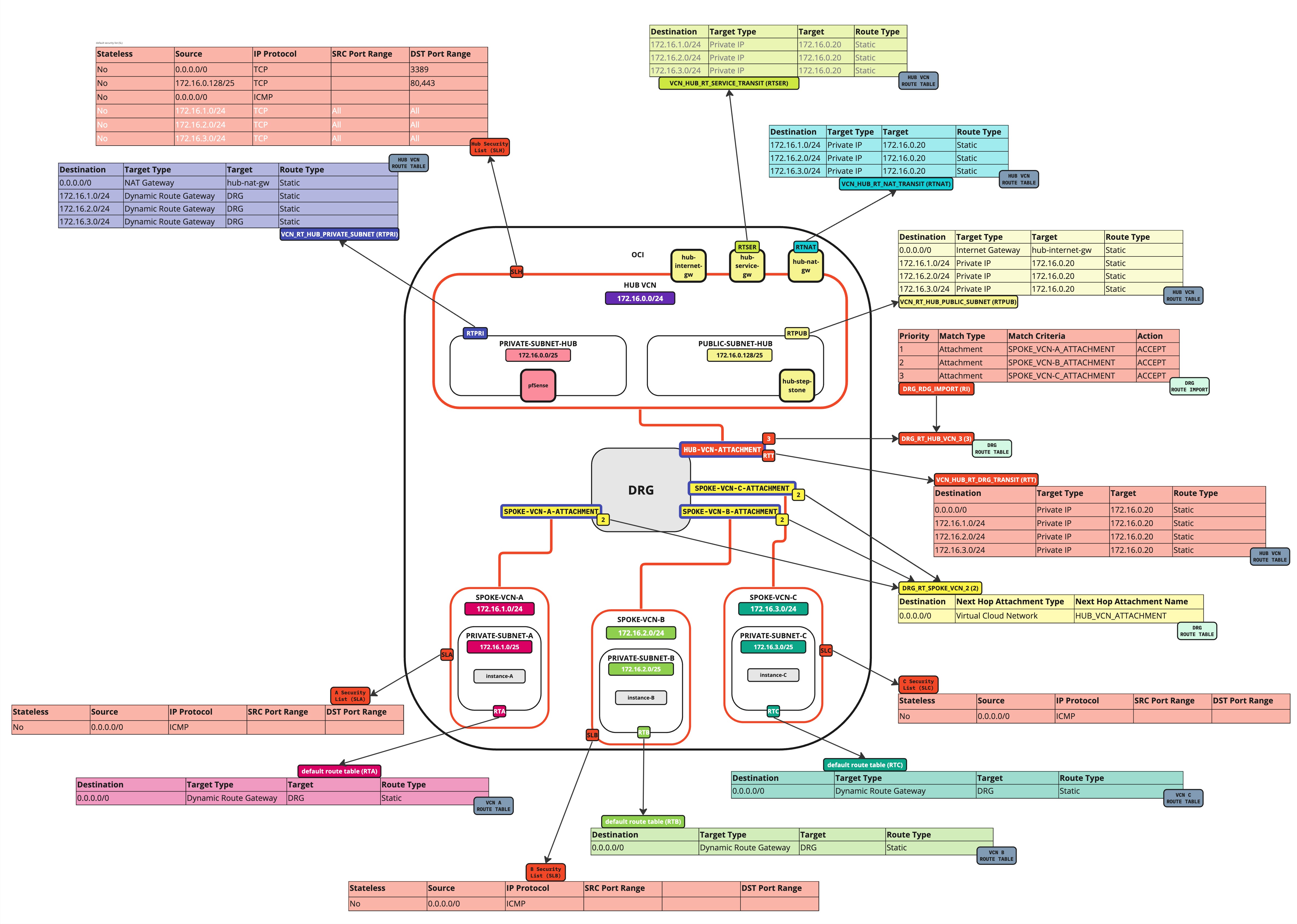

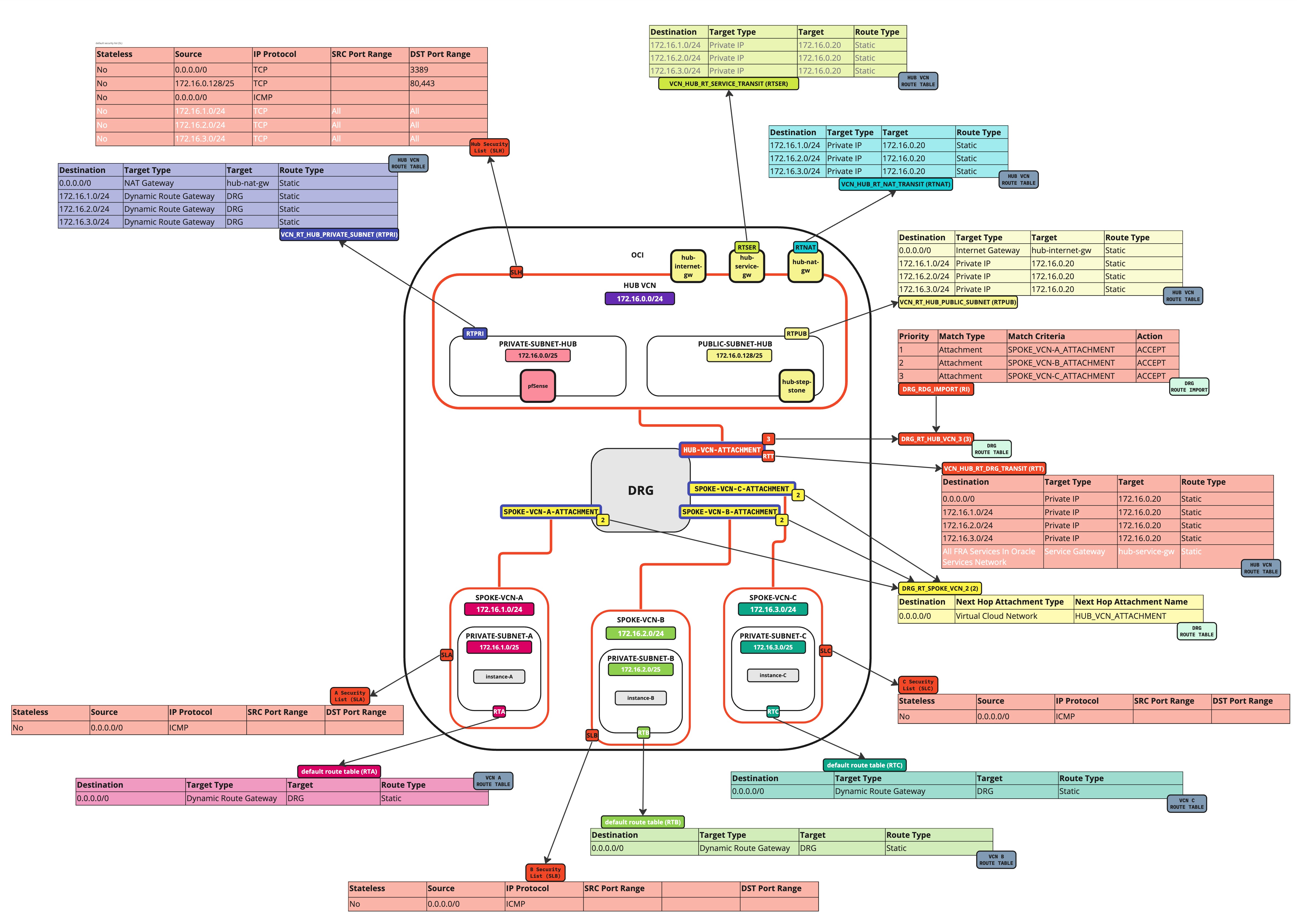

Les images suivantes illustrent les flux de trafic.

-

Connectivité satellite

-

Connectivité satellite au hub

-

Connectivité du hub vers le satellite

-

Appel à la connectivité Internet

-

Connectivité satellite au service

-

Connectivité du hub vers Internet

-

Connectivité Internet au hub

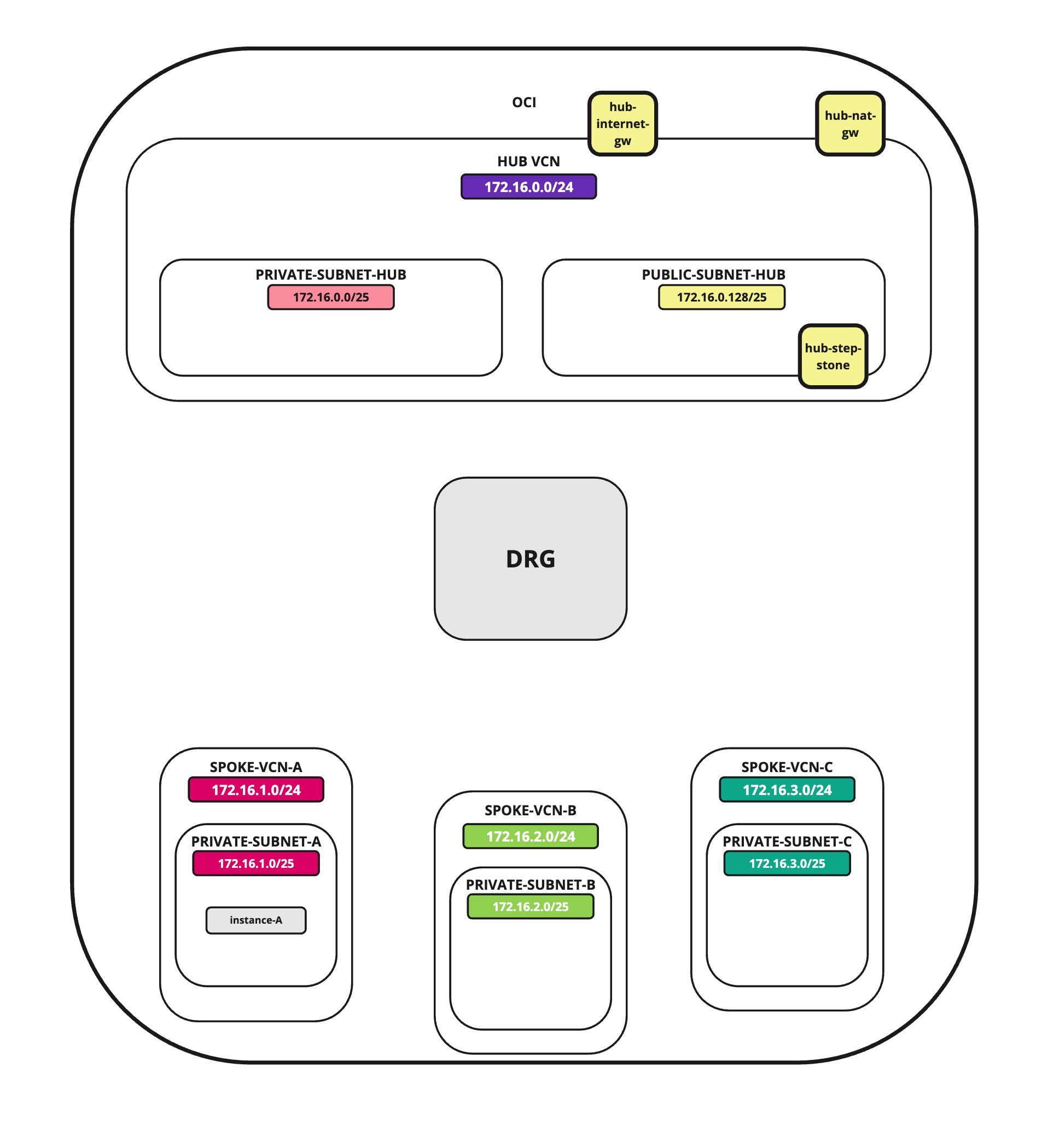

Remarque : dans ce tutoriel, nous utiliserons plusieurs réseaux dans les rayons.

- Spoke Un sous-réseau VCN :

172.16.1.0/25. - Sous-réseau VCN Spoke B :

172.16.2.0/25. - Sous-réseau VCN Spoke C :

172.16.3.0/25.

- Spoke Un sous-réseau VCN :

Objectifs

-

Configurez un environnement de routage OCI avec un routage hub et spoke entièrement configuré. Nous acheminerons tout le trafic réseau vers le VCN hub où le VCN hub contiendra un pare-feu qui inspectera tout le trafic provenant des rayons.

- Tâche 1 : créez les réseaux cloud virtuels hub et spoke.

- Tâche 2 : créez les sous-réseaux à l'intérieur des réseaux cloud virtuels hub et spoke.

- Tâche 3 : créez un groupe de données DRG, une passerelle Internet et une passerelle NAT.

- Tâche 4 : ajoutez des instances attachées à différents sous-réseaux dans tous les réseaux cloud virtuels.

- Tâche 5 : ajoutez un pare-feu pfSense dans le VCN hub.

- Tâche 6 : ouvrez les règles de pare-feu dans les listes de sécurité.

- Tâche 7 : configurer le routage entre les différents réseaux cloud virtuels et Internet avec l'inspection de pare-feu hub.

- Tâche 8 : vérifiez la connectivité.

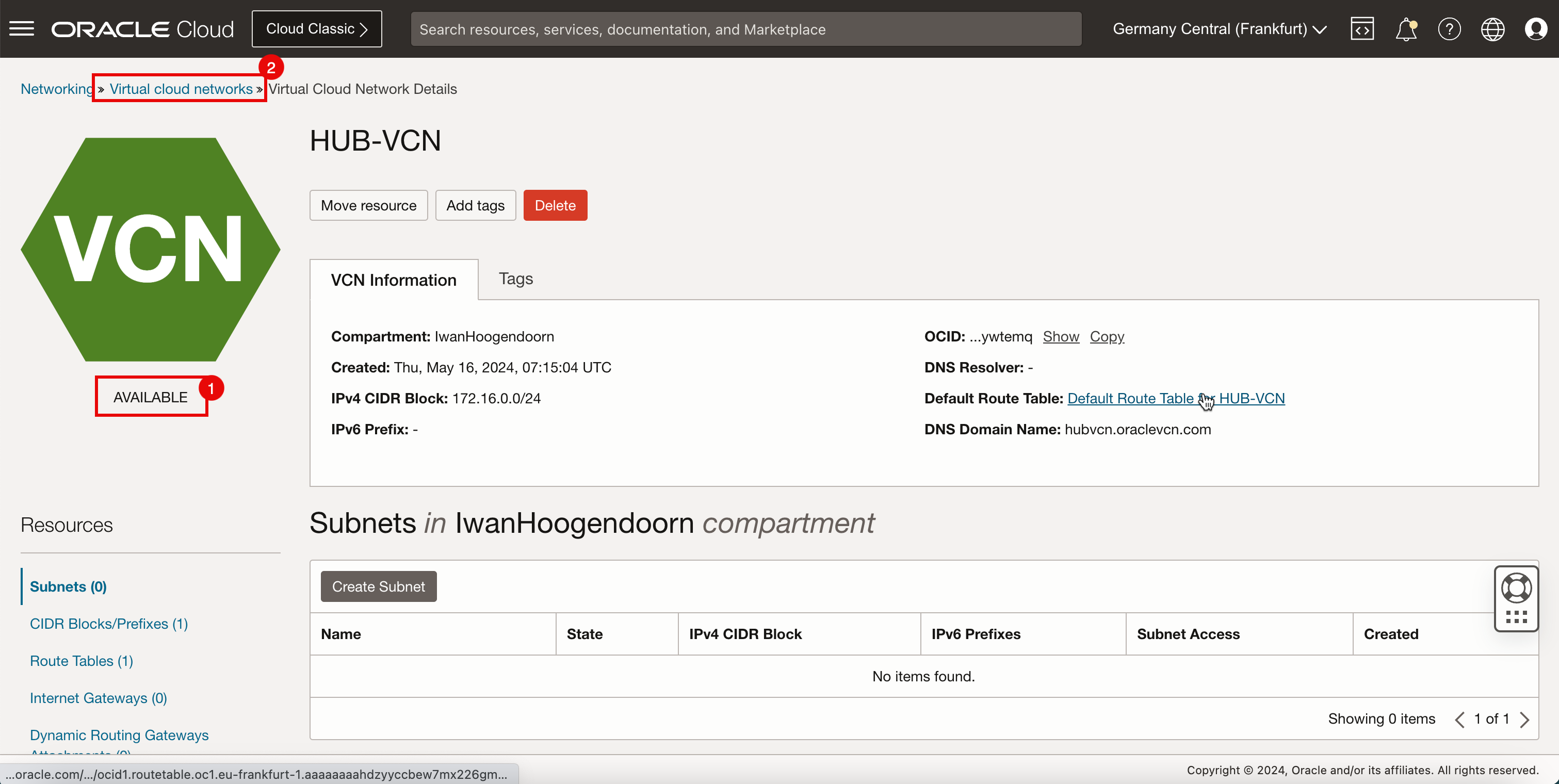

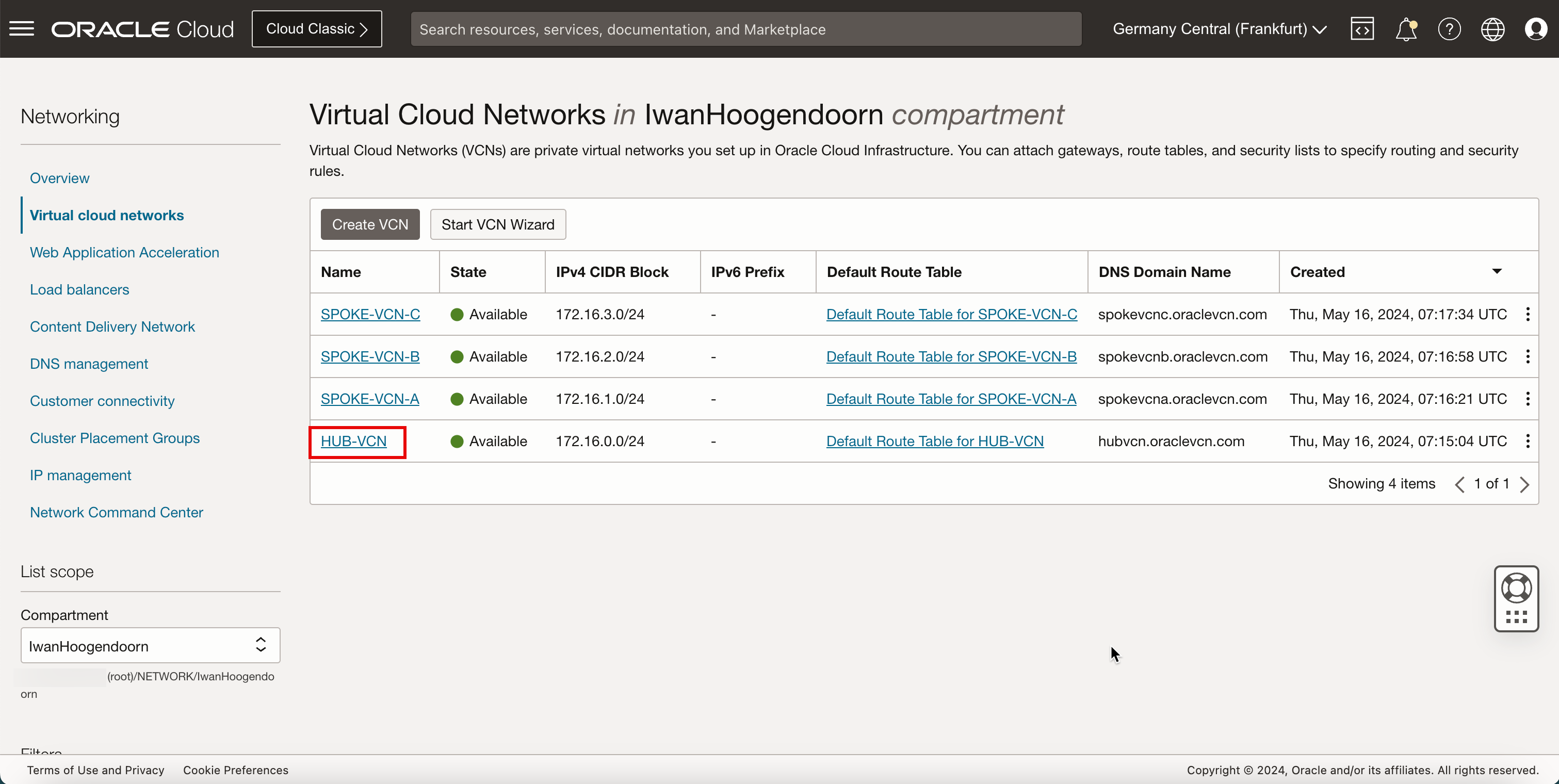

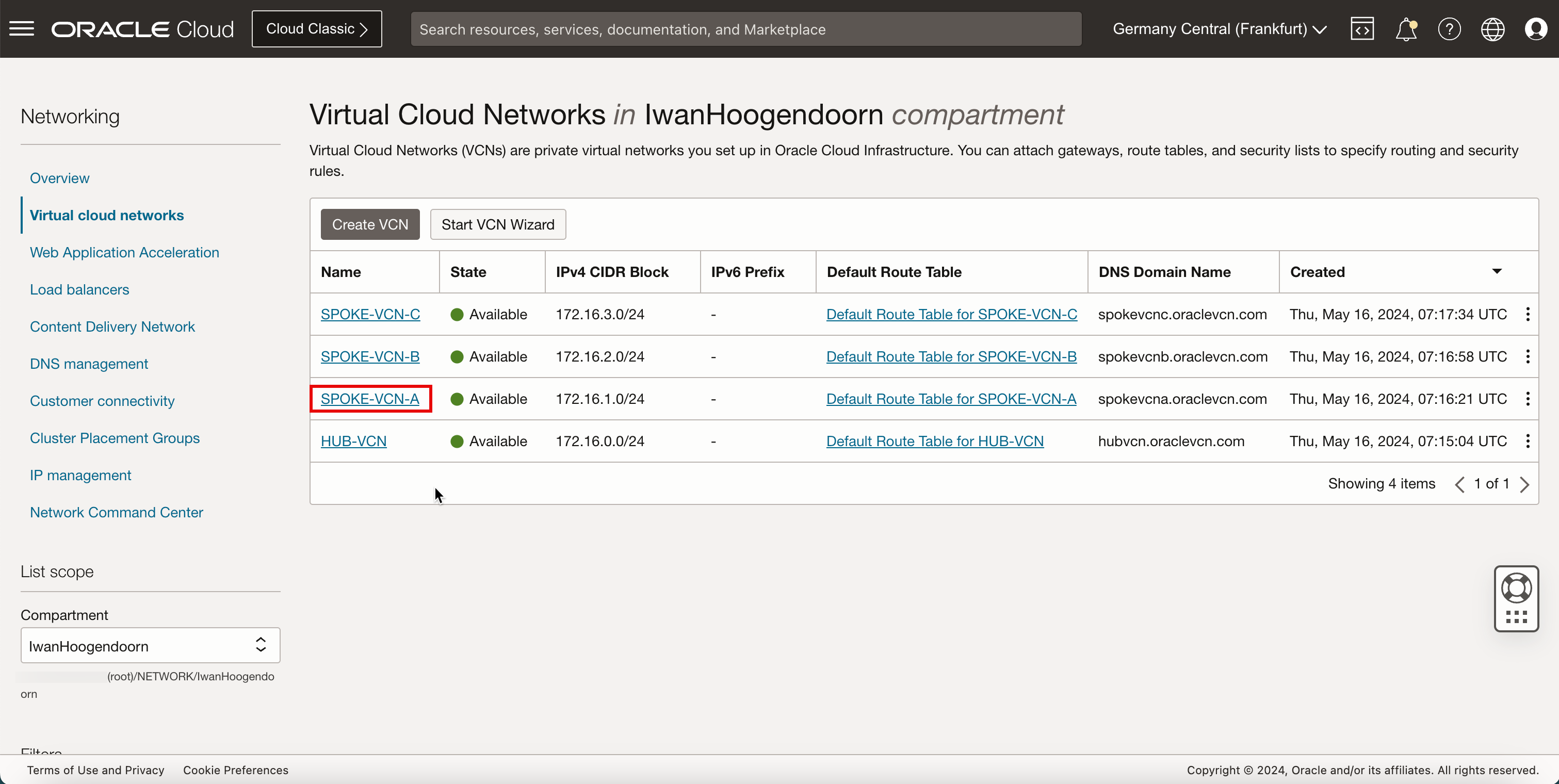

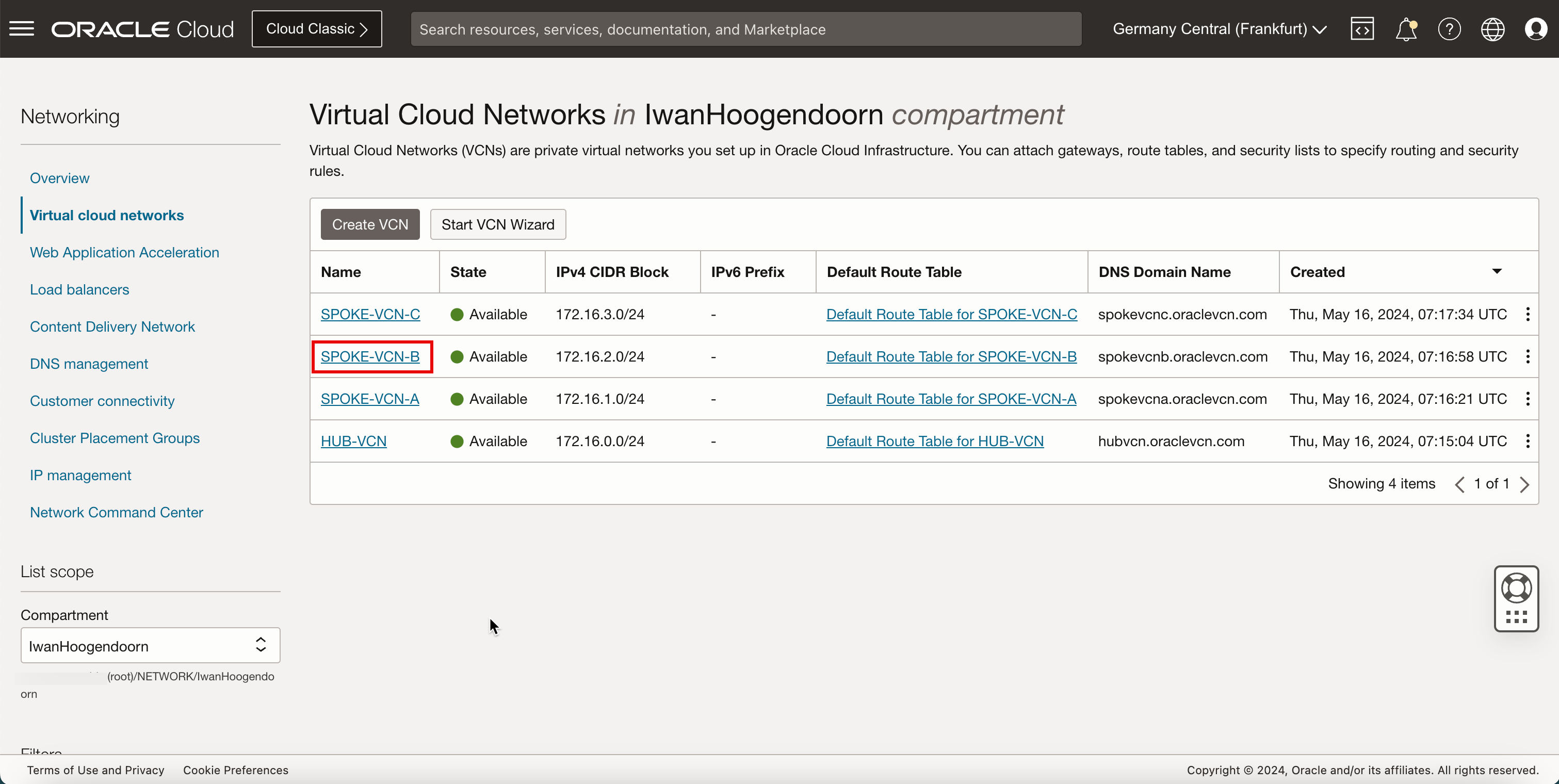

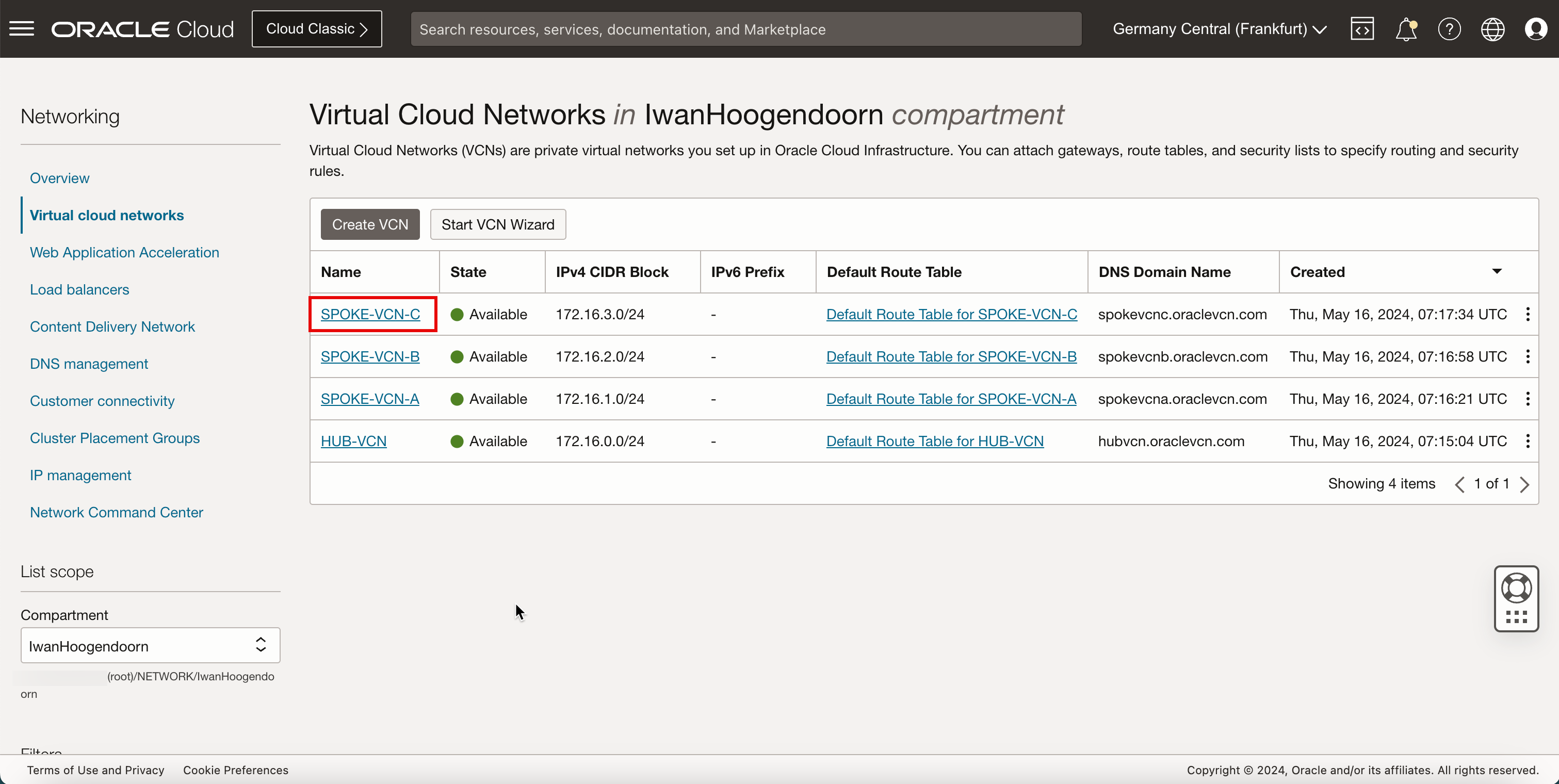

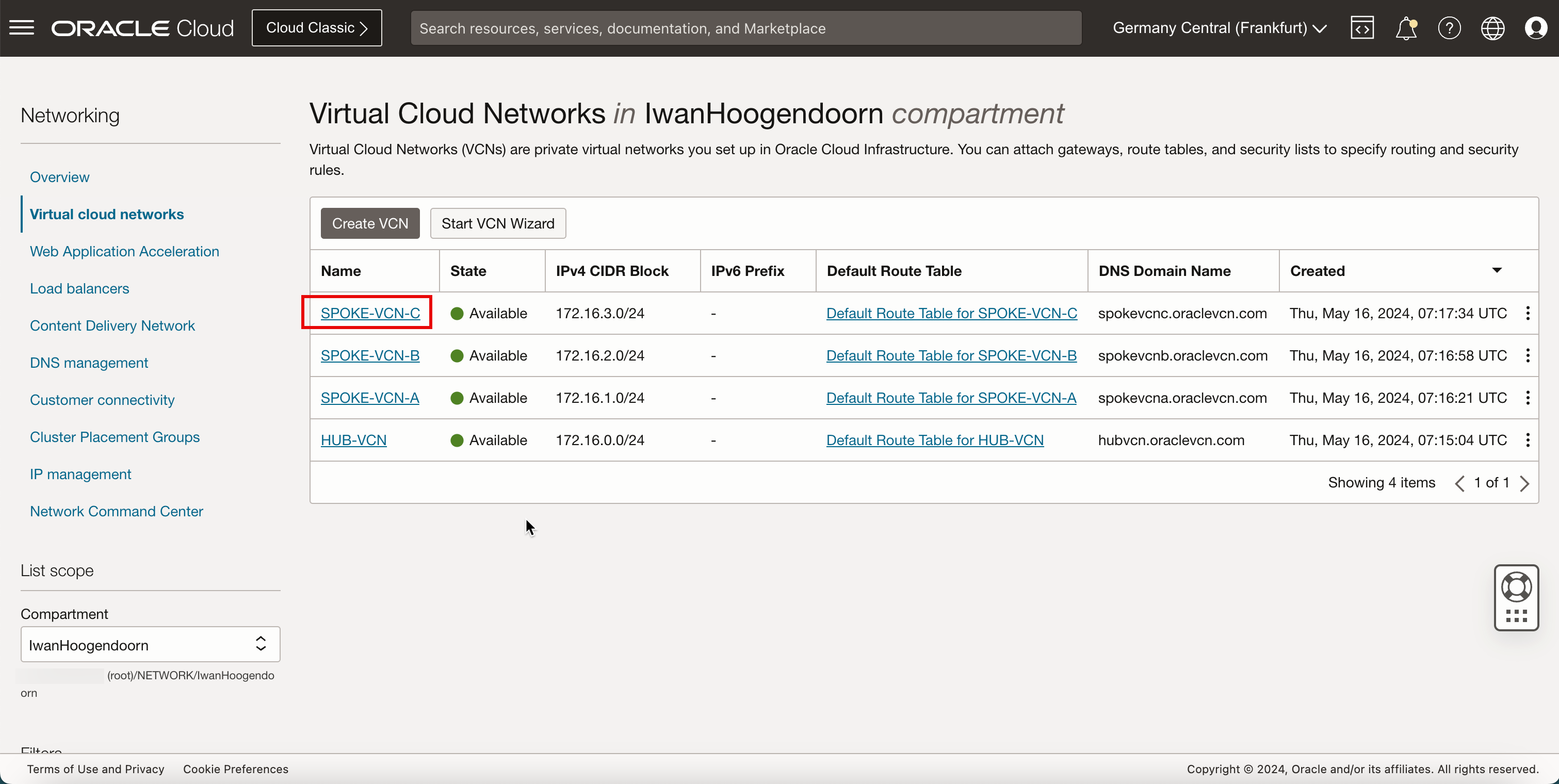

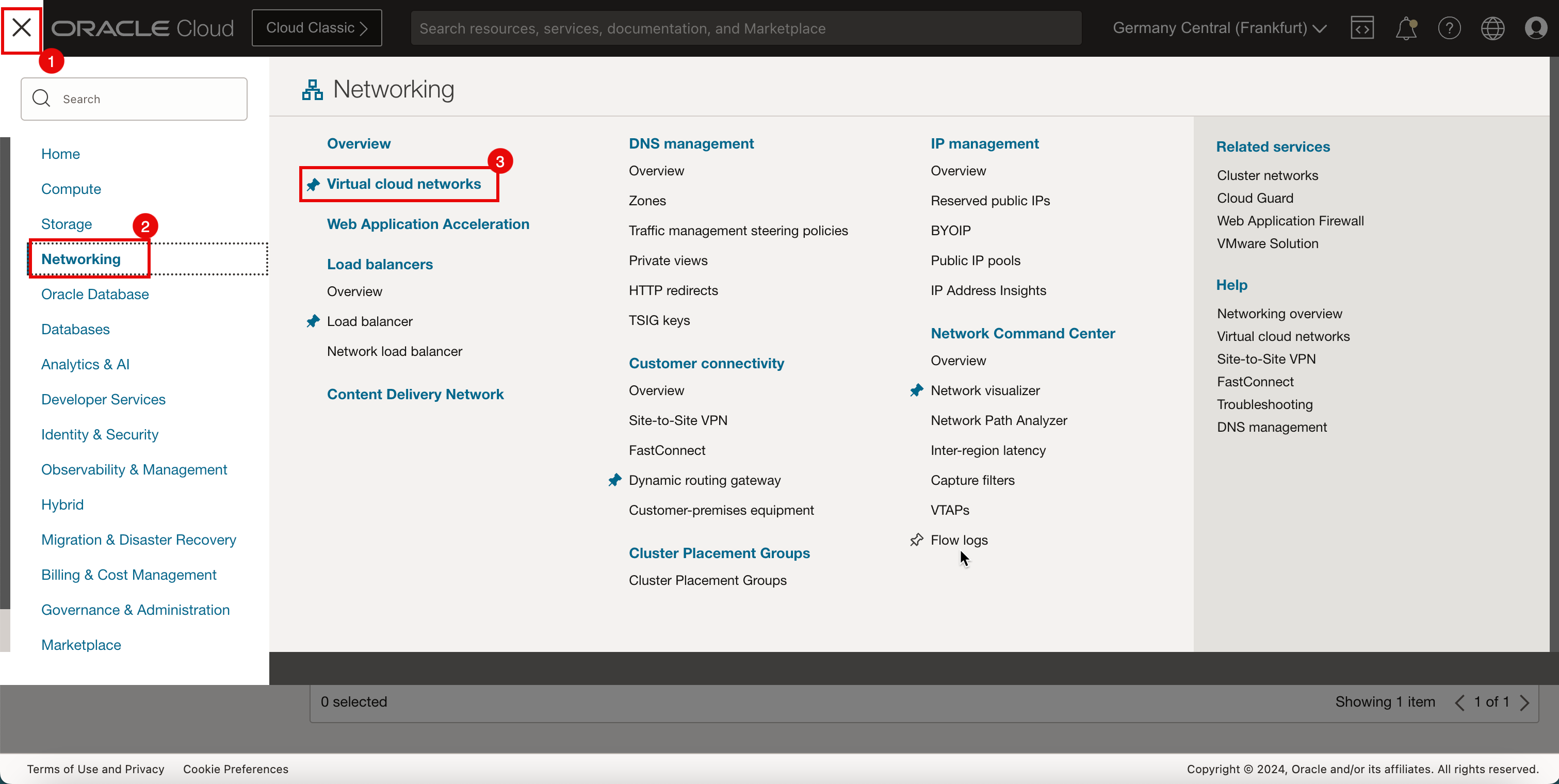

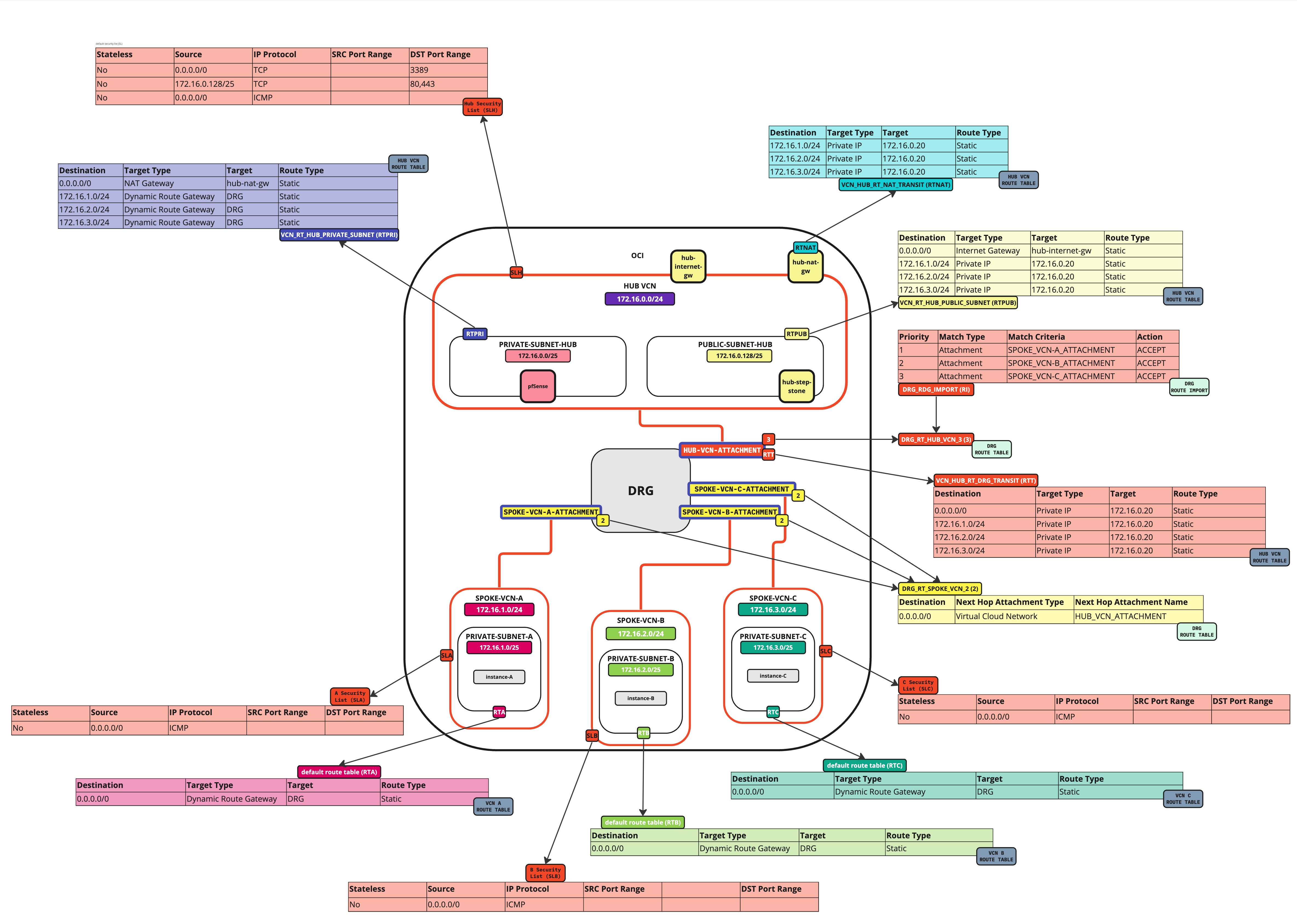

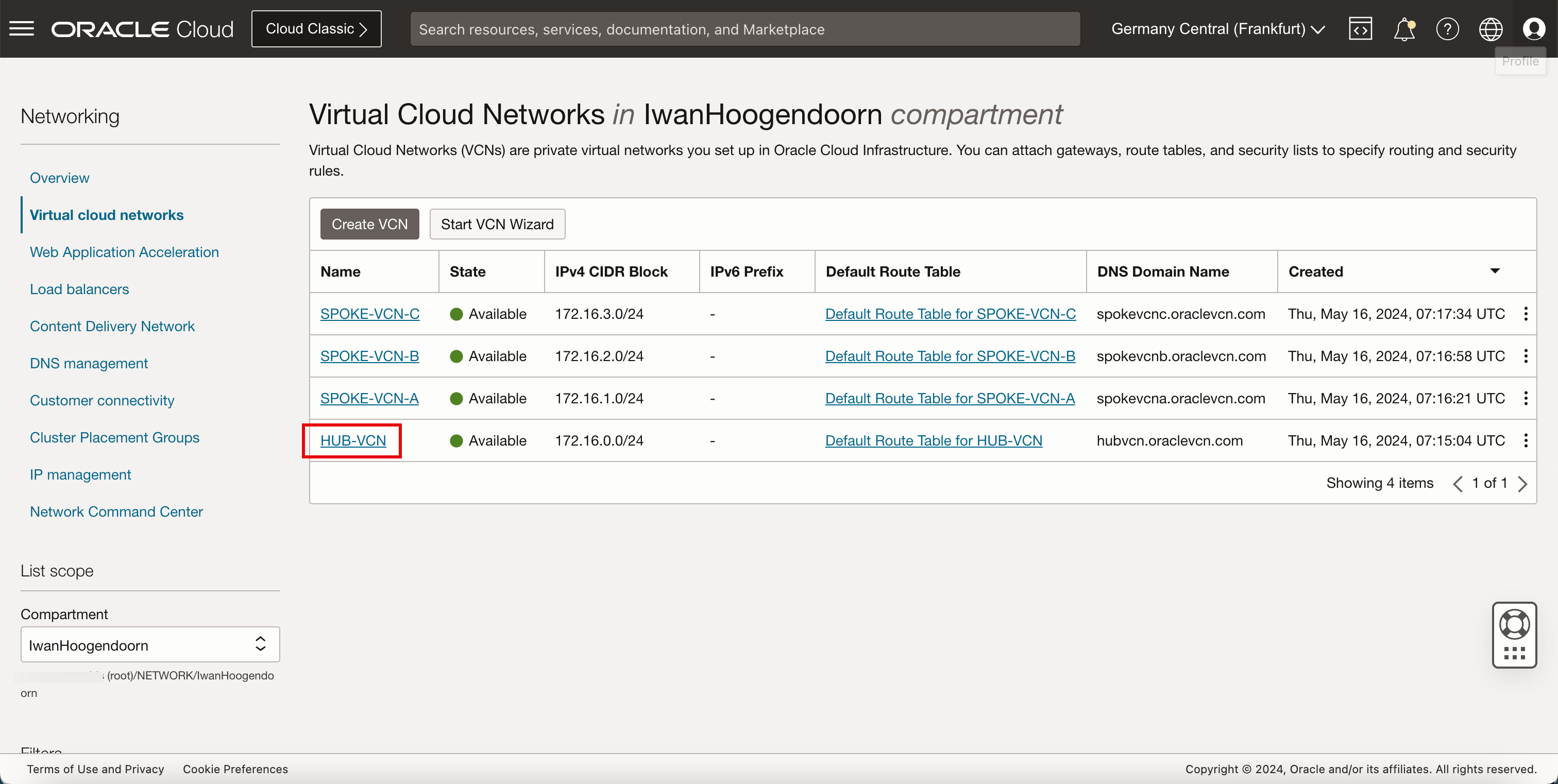

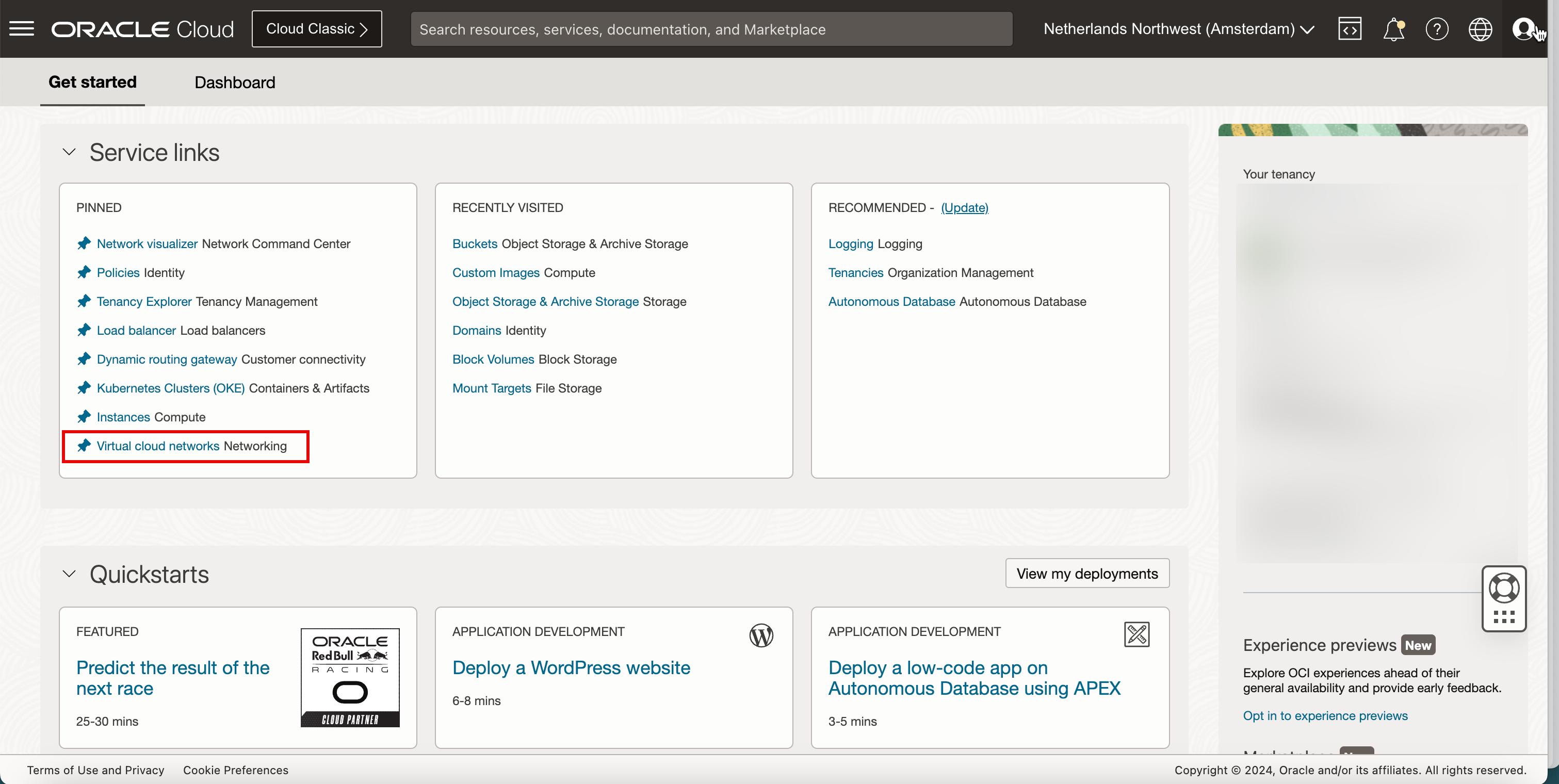

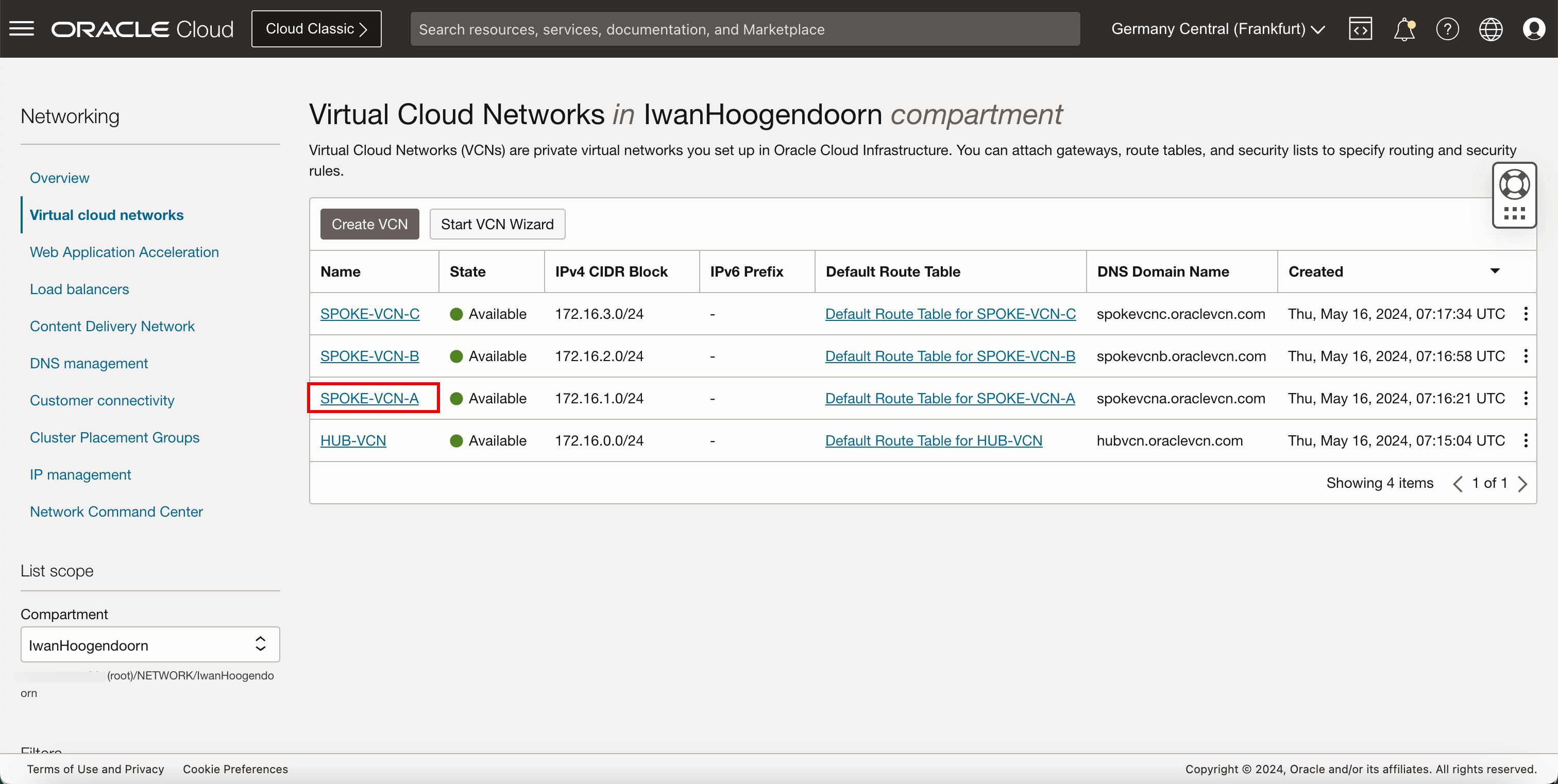

Tâche 1 : créer les réseaux cloud virtuels hub et satellite

-

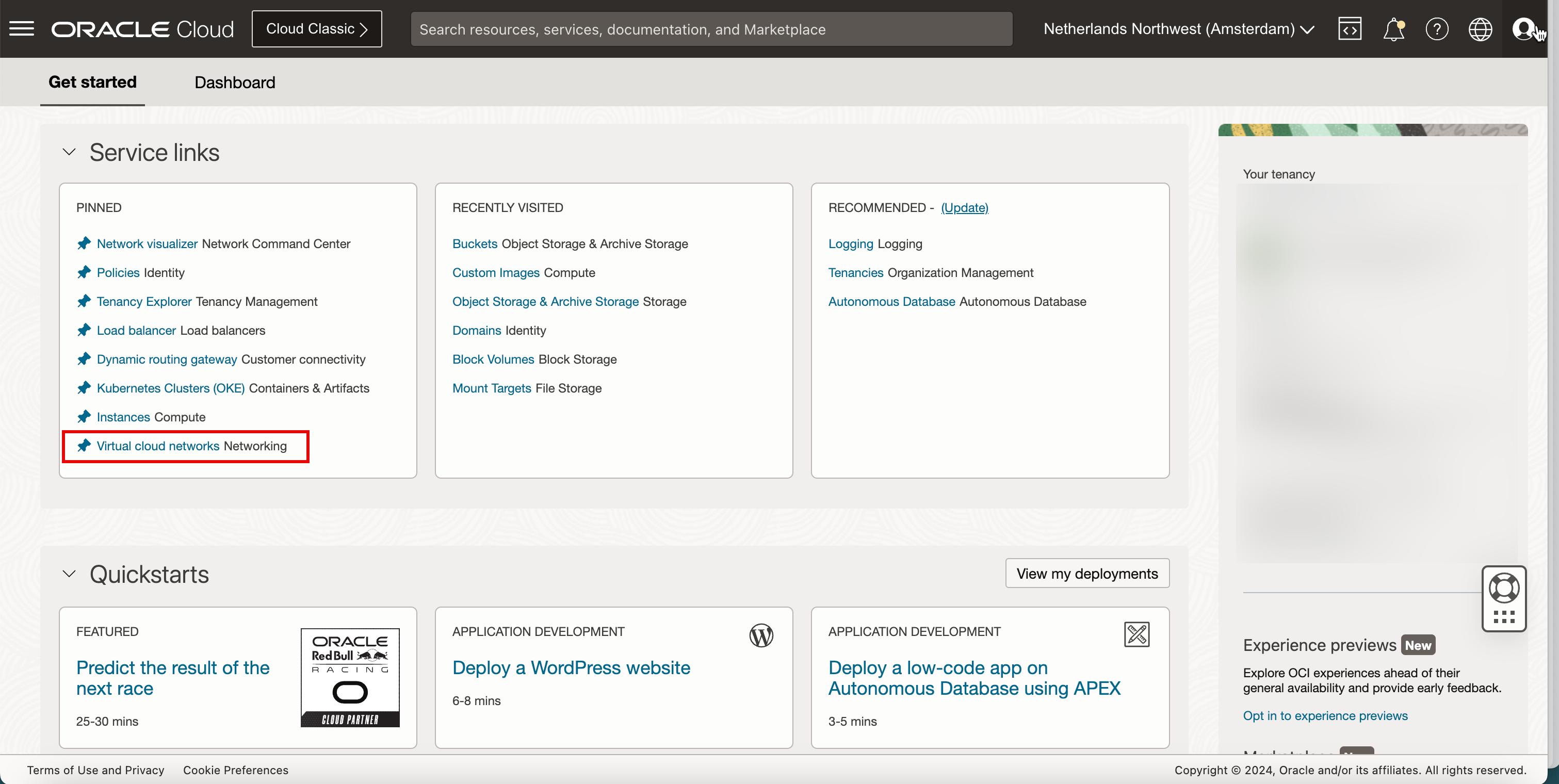

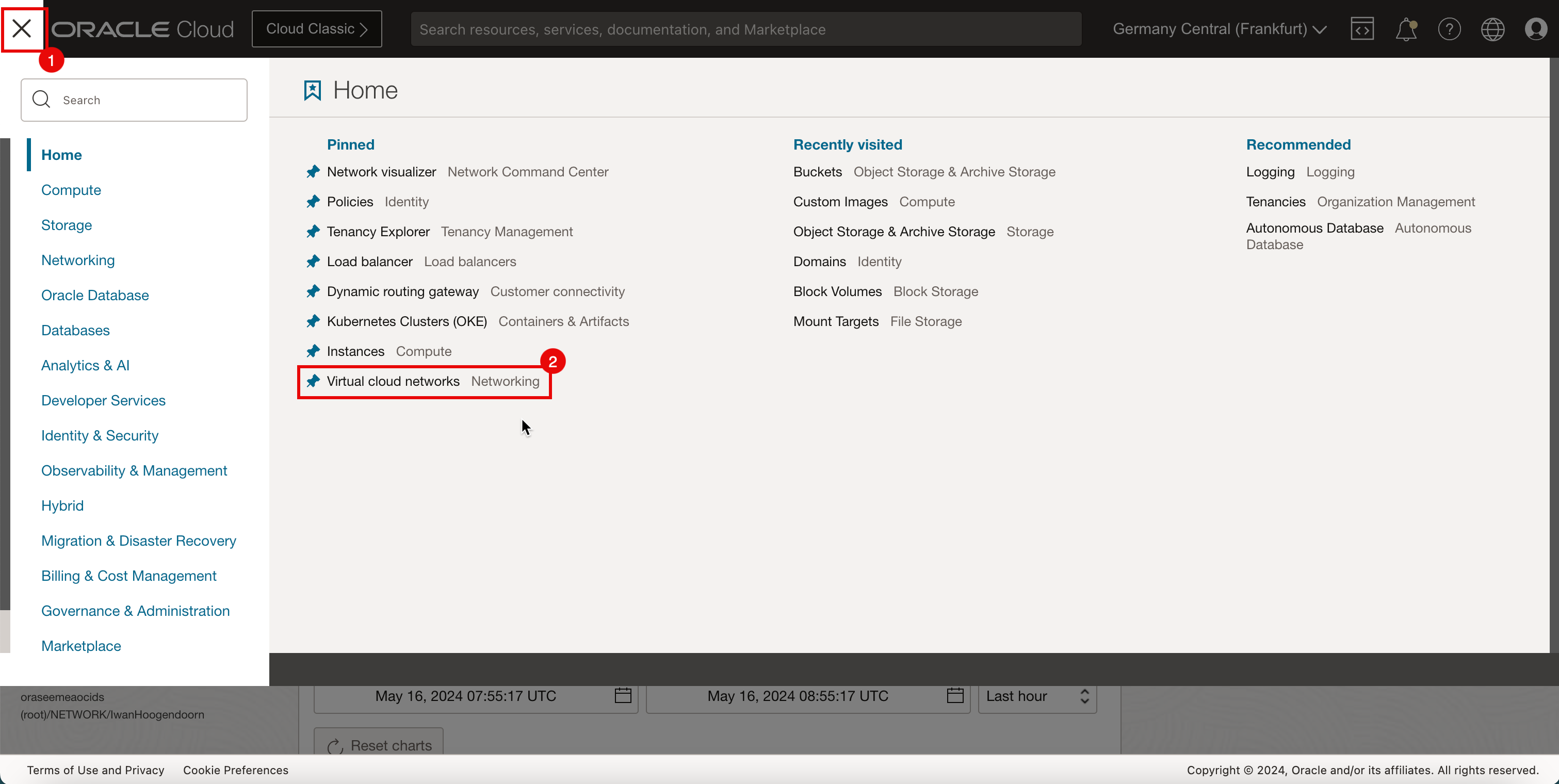

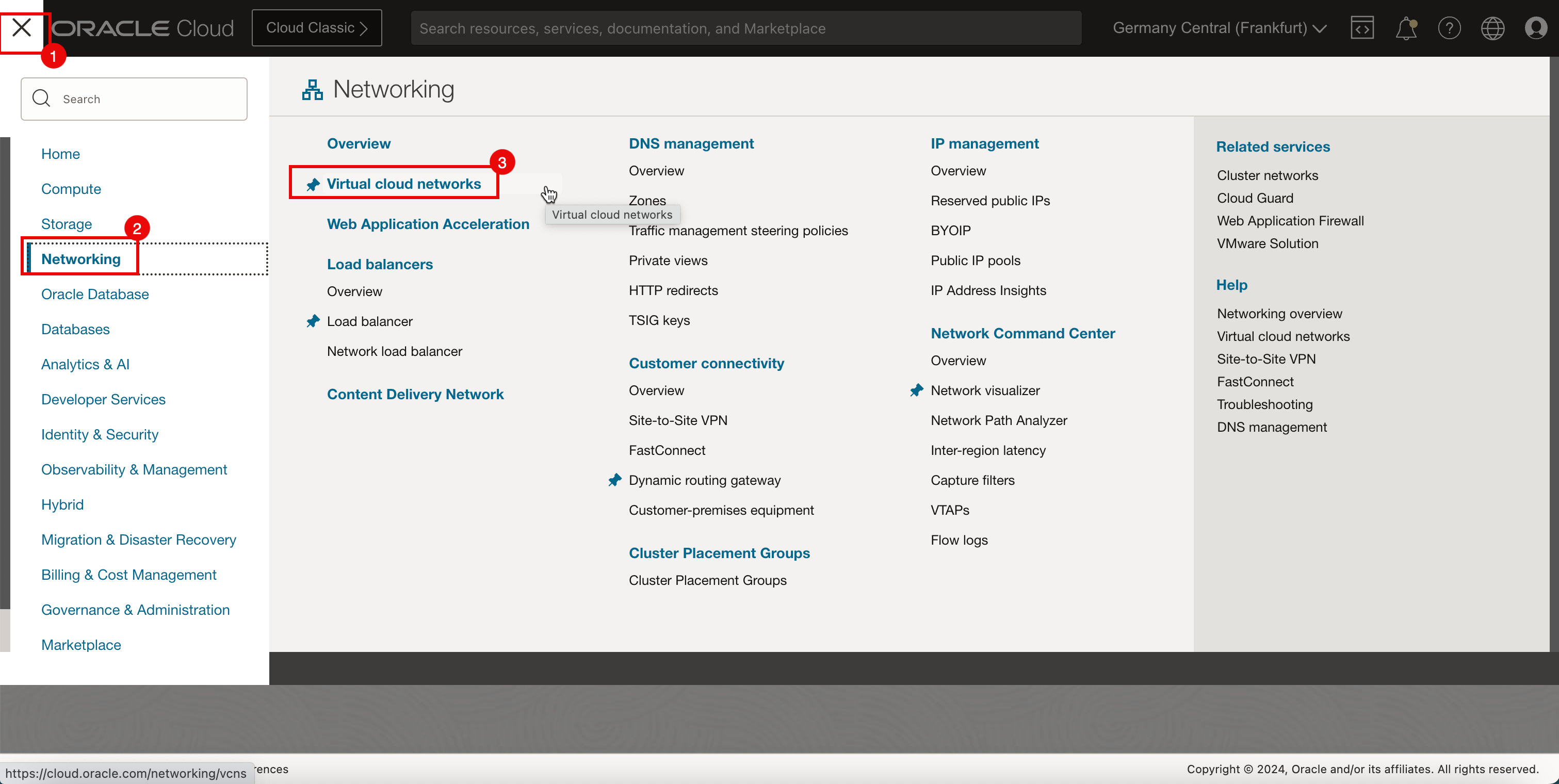

Connectez-vous à la console OCI et cliquez sur Networking cloud virtuel ou sur le menu (≡), Networking et Virtual Cloud Networks.

-

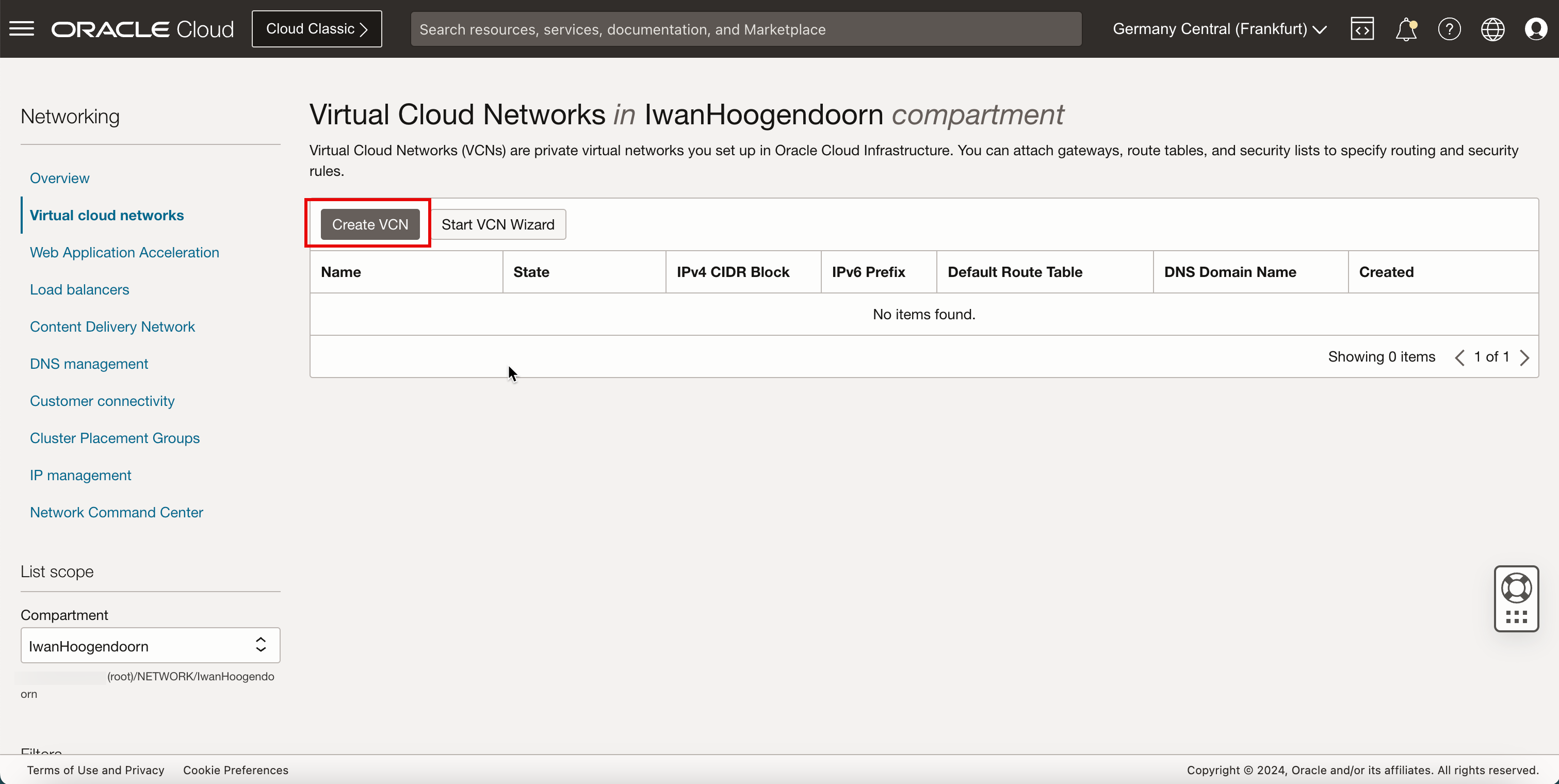

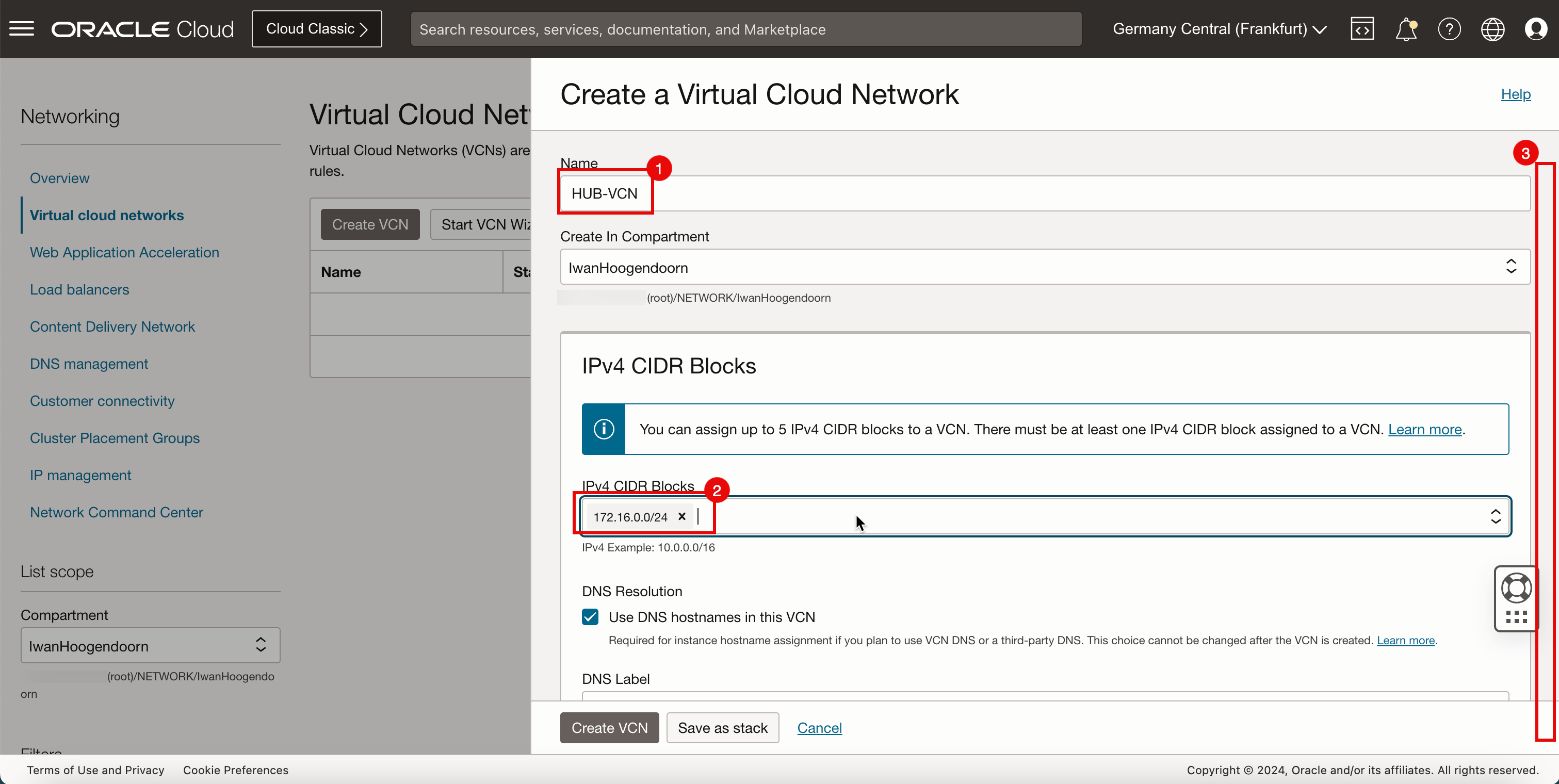

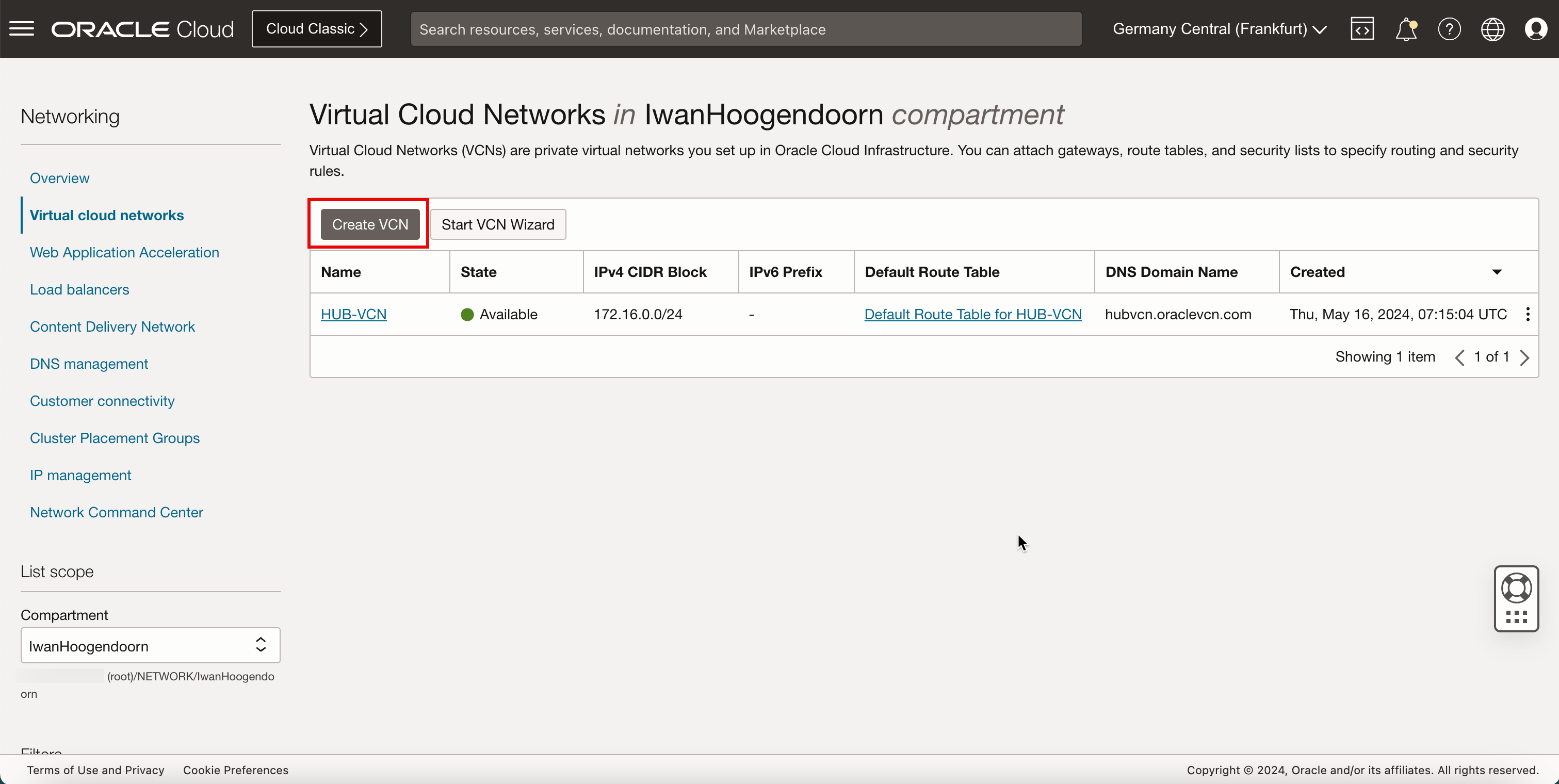

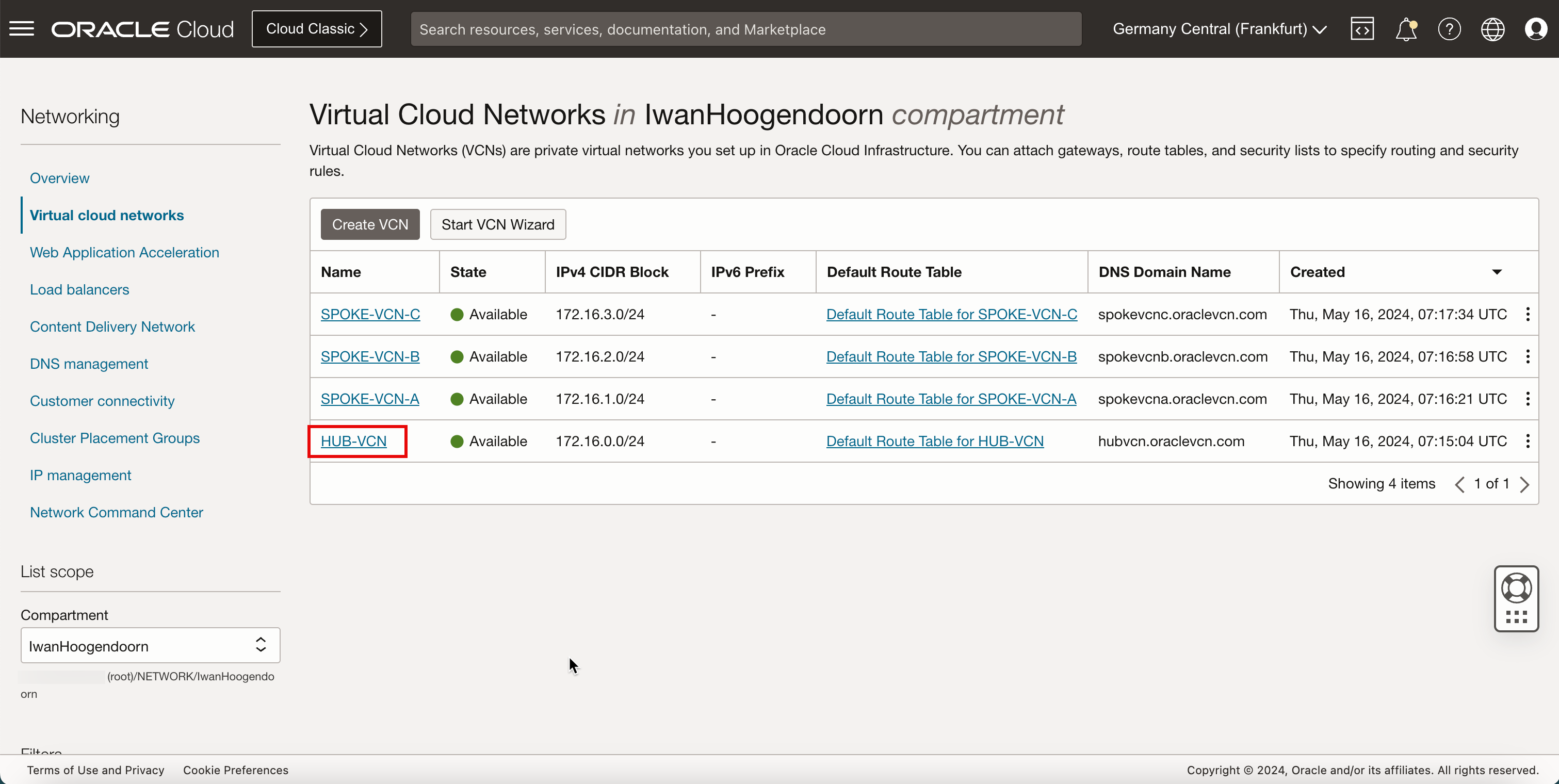

Cliquez sur Créer un VCN pour créer le VCN.

- Entrez le nom du VCN hub.

- Entrez un bloc CIDRIPv4 CIDR IPv4 pour le VCN hub.

- Descendre.

-

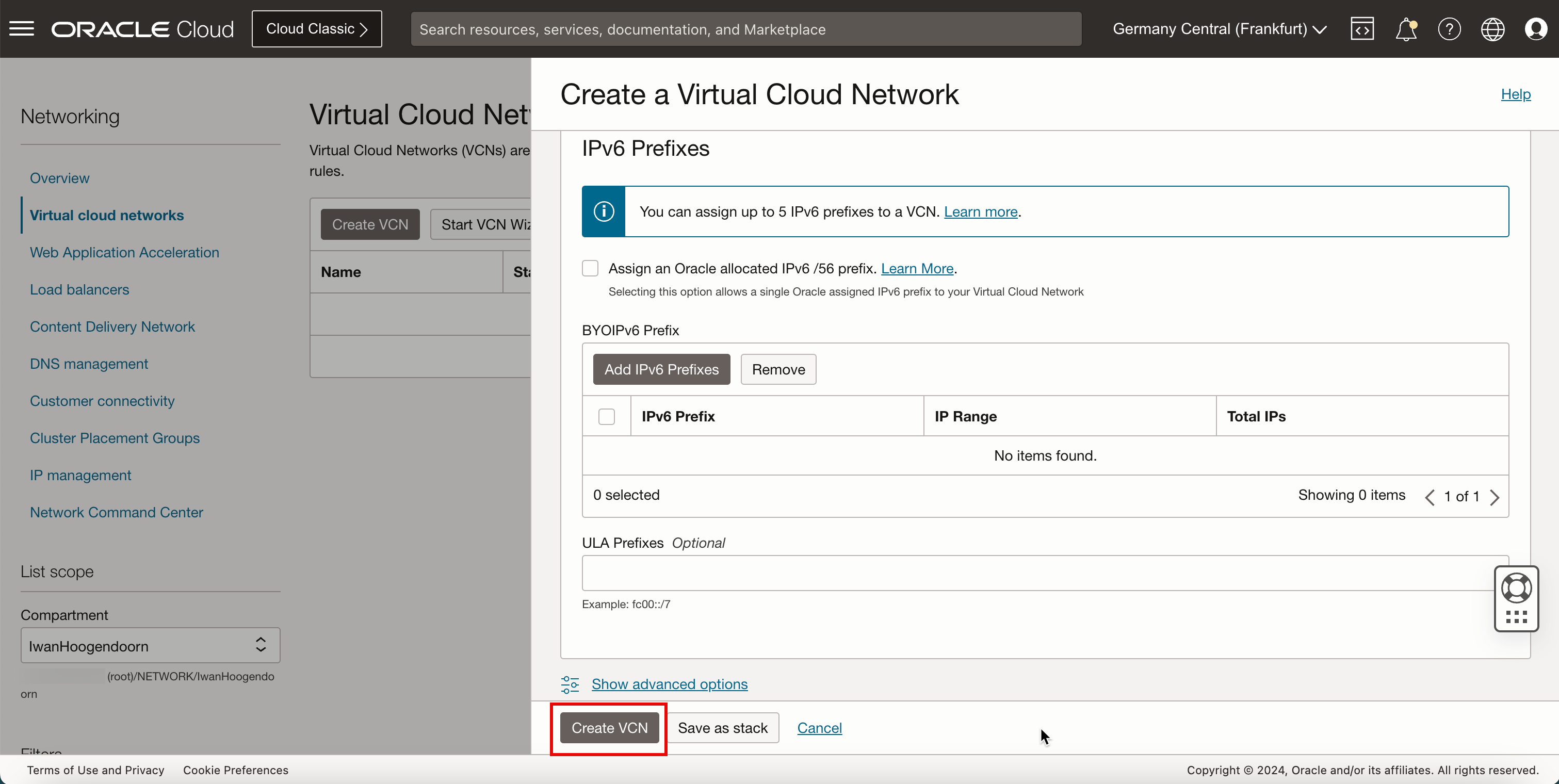

Cliquez sur Créer un réseau cloud virtuel.

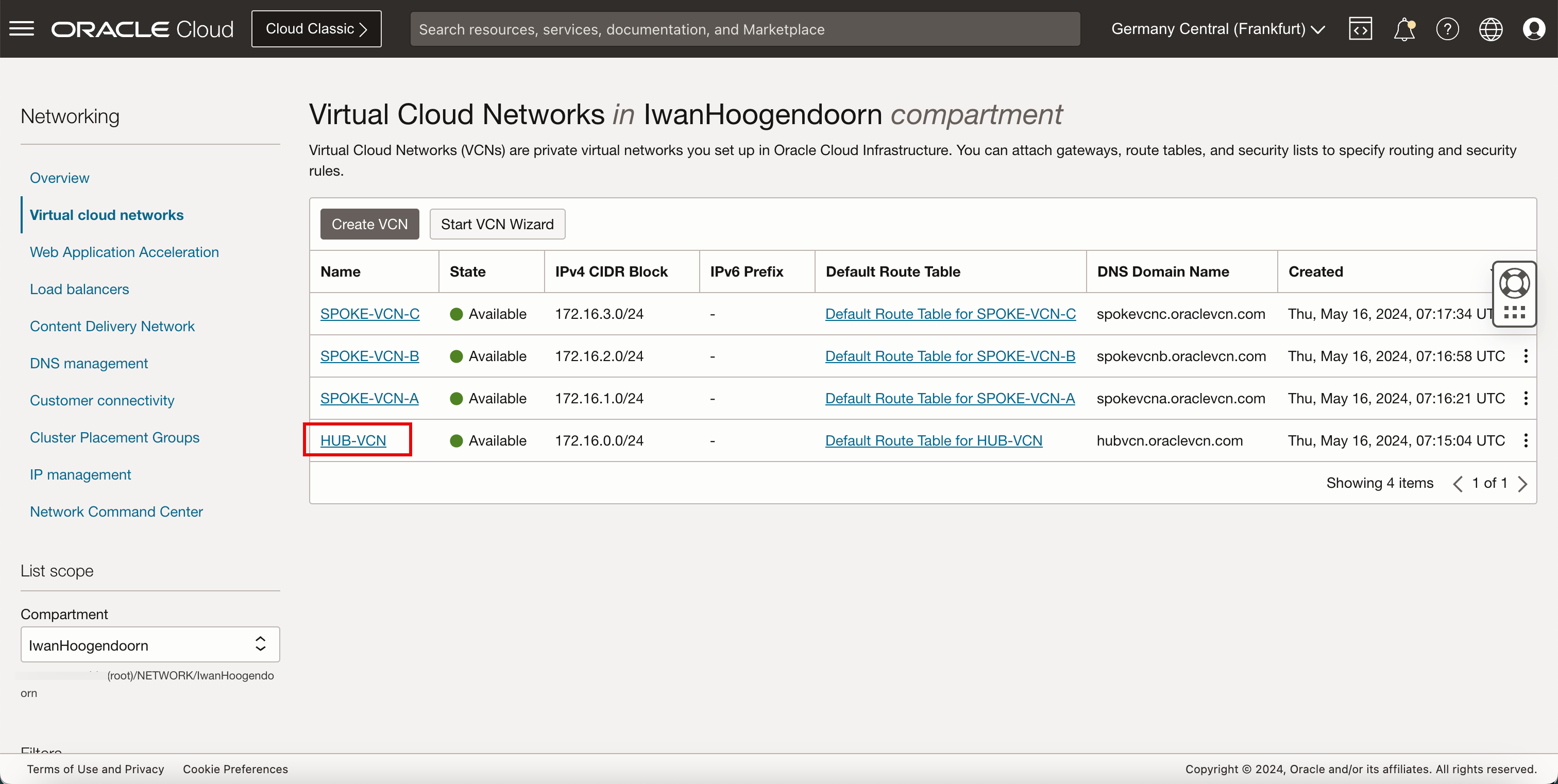

- Notez que le VCN hub est AVAILABLE.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

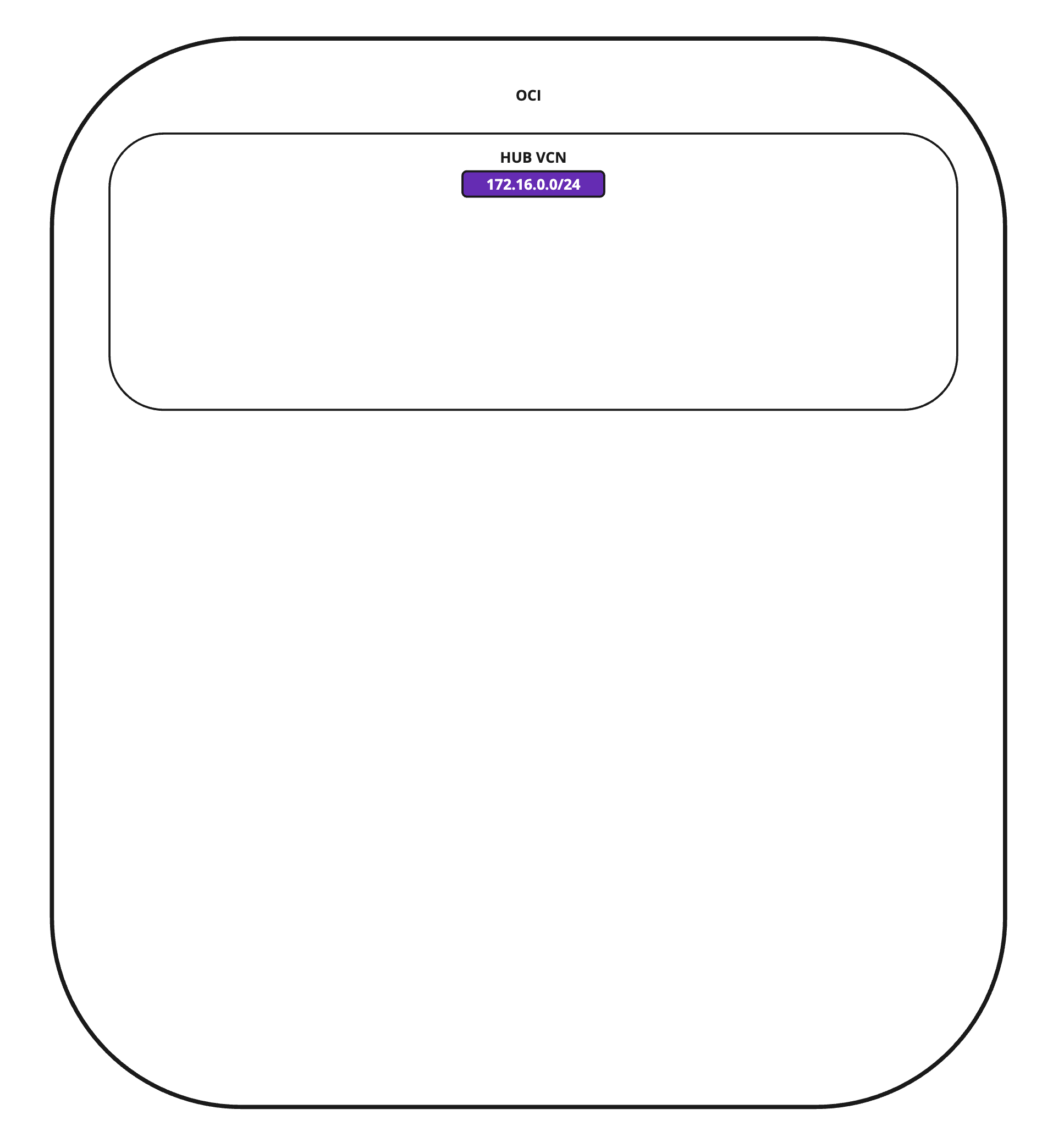

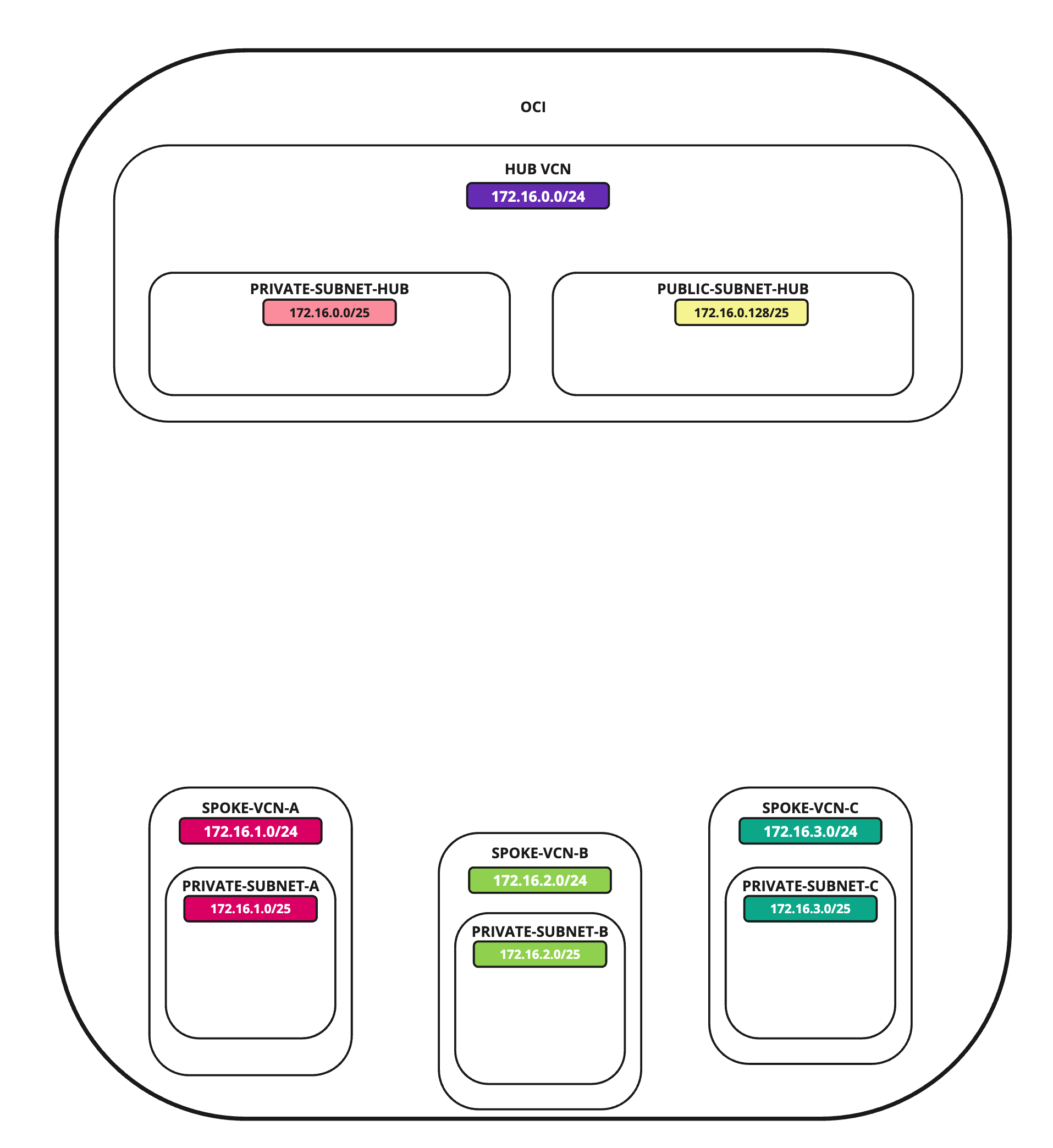

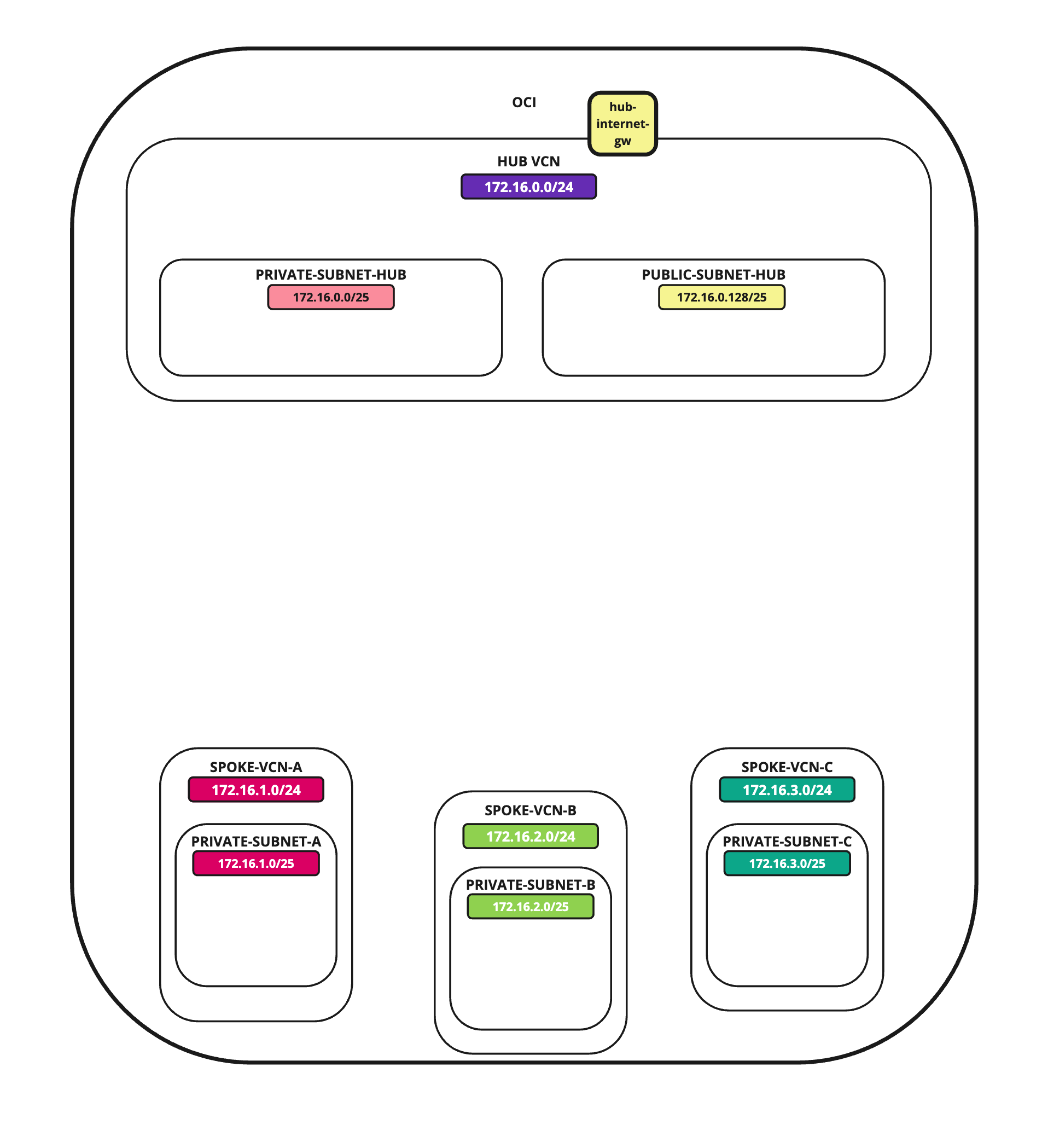

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

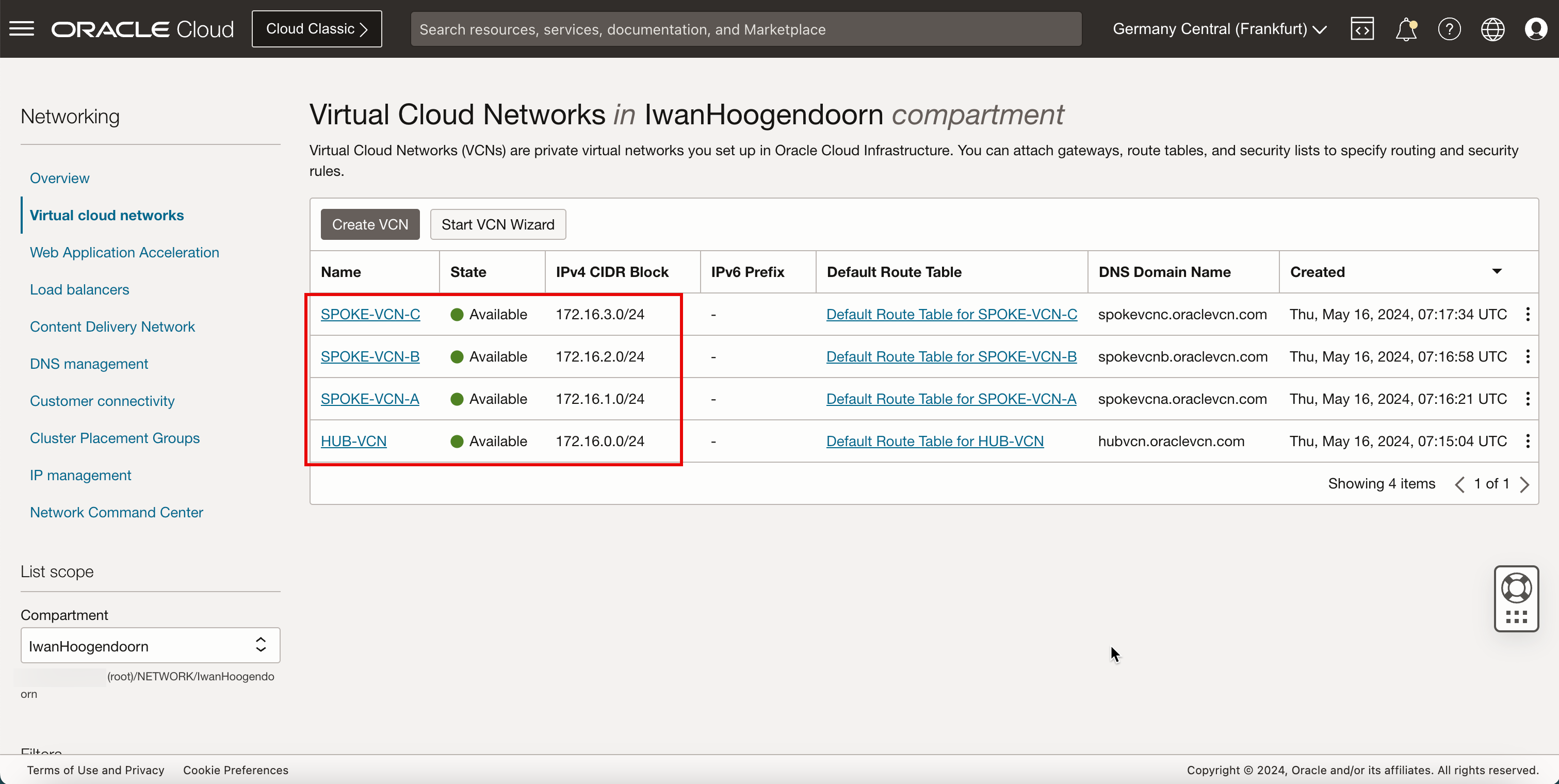

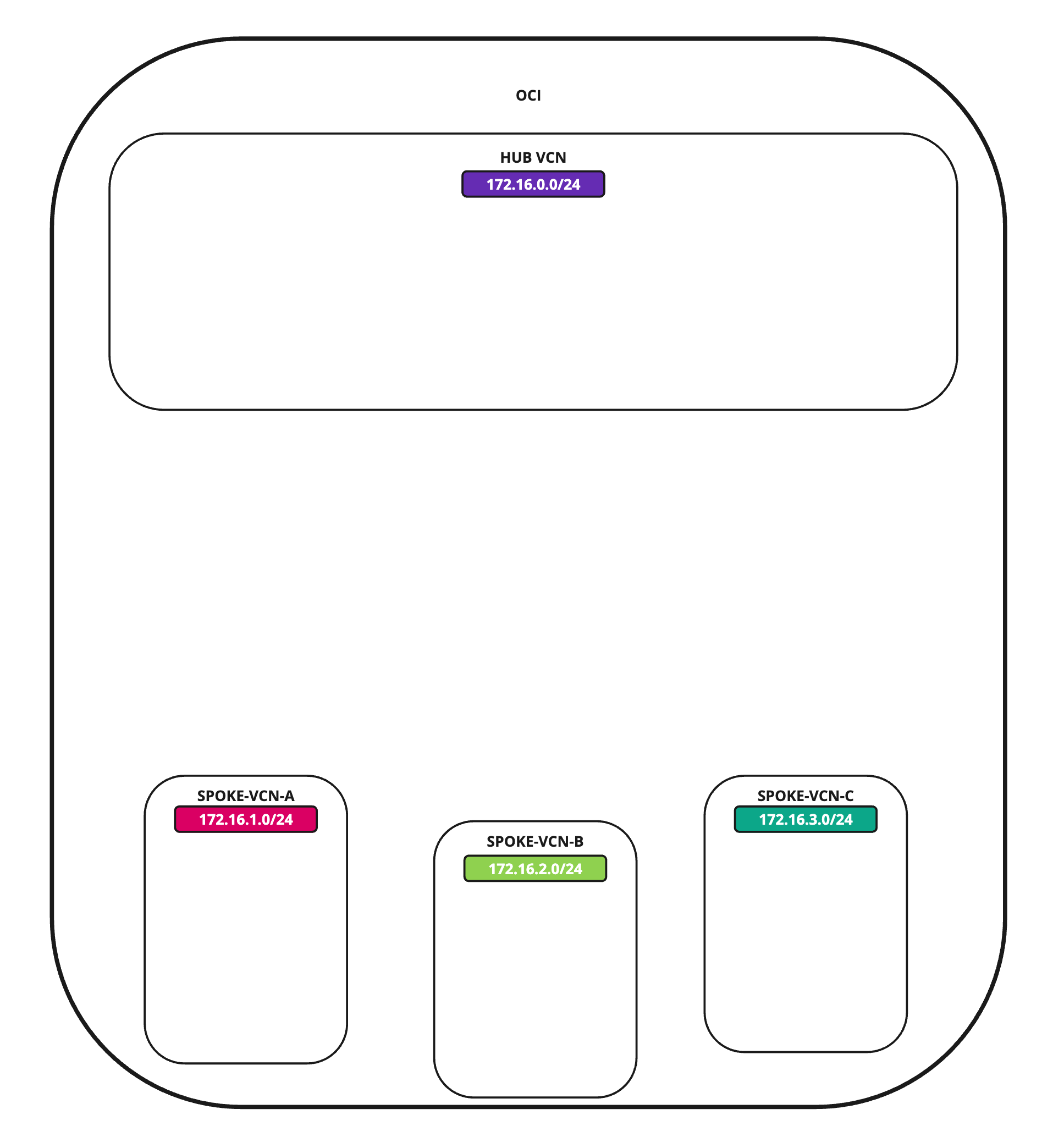

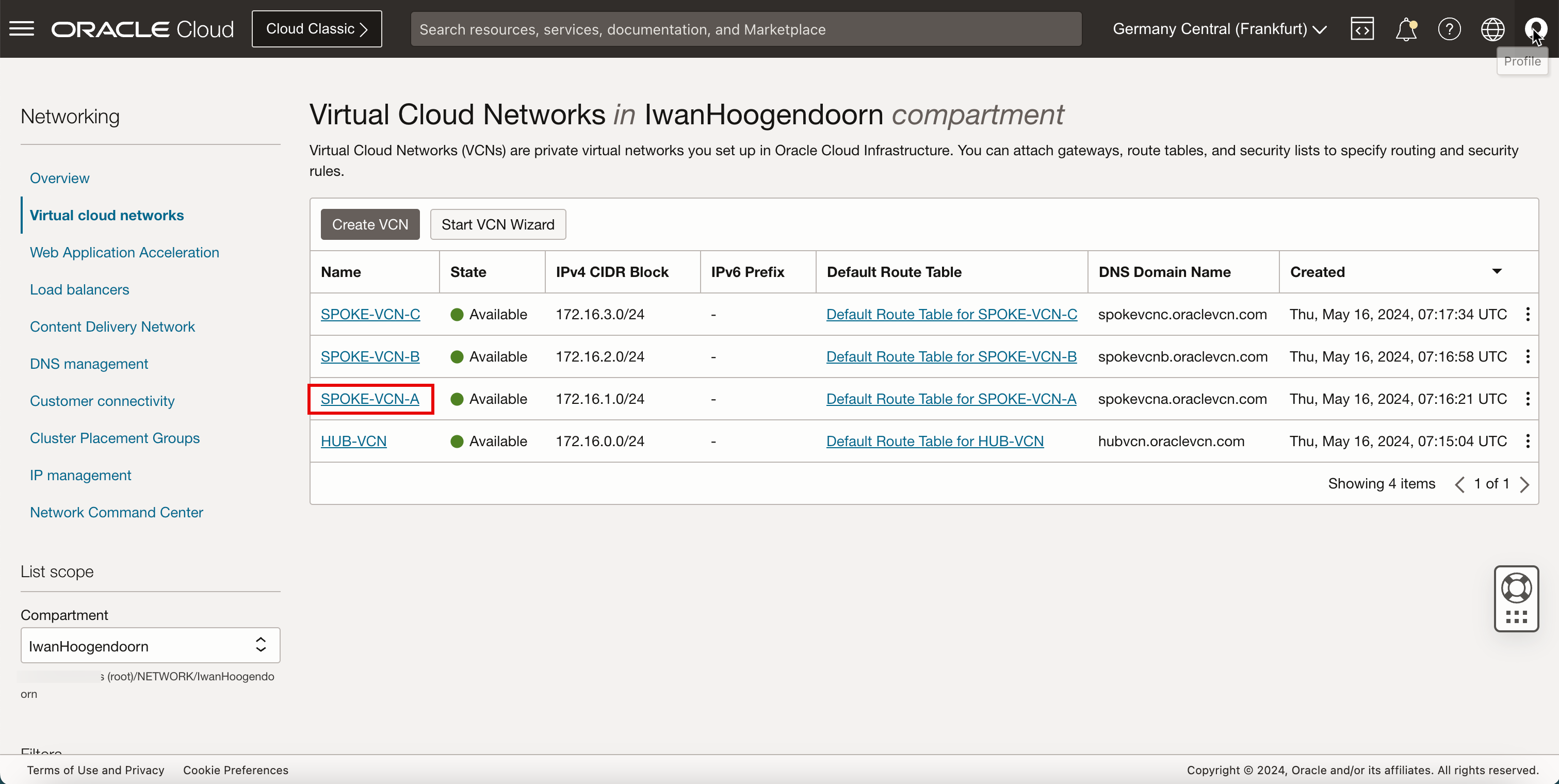

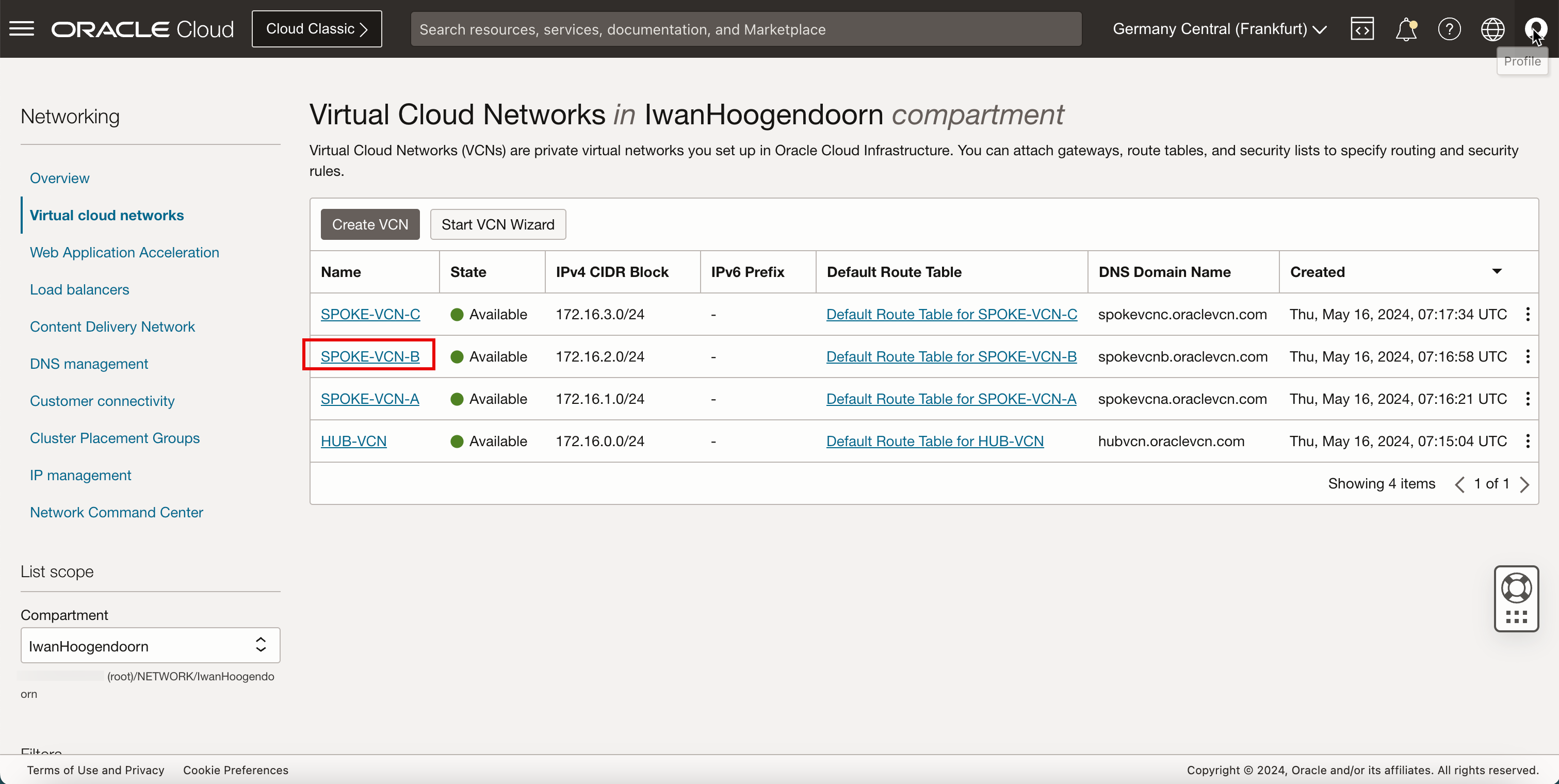

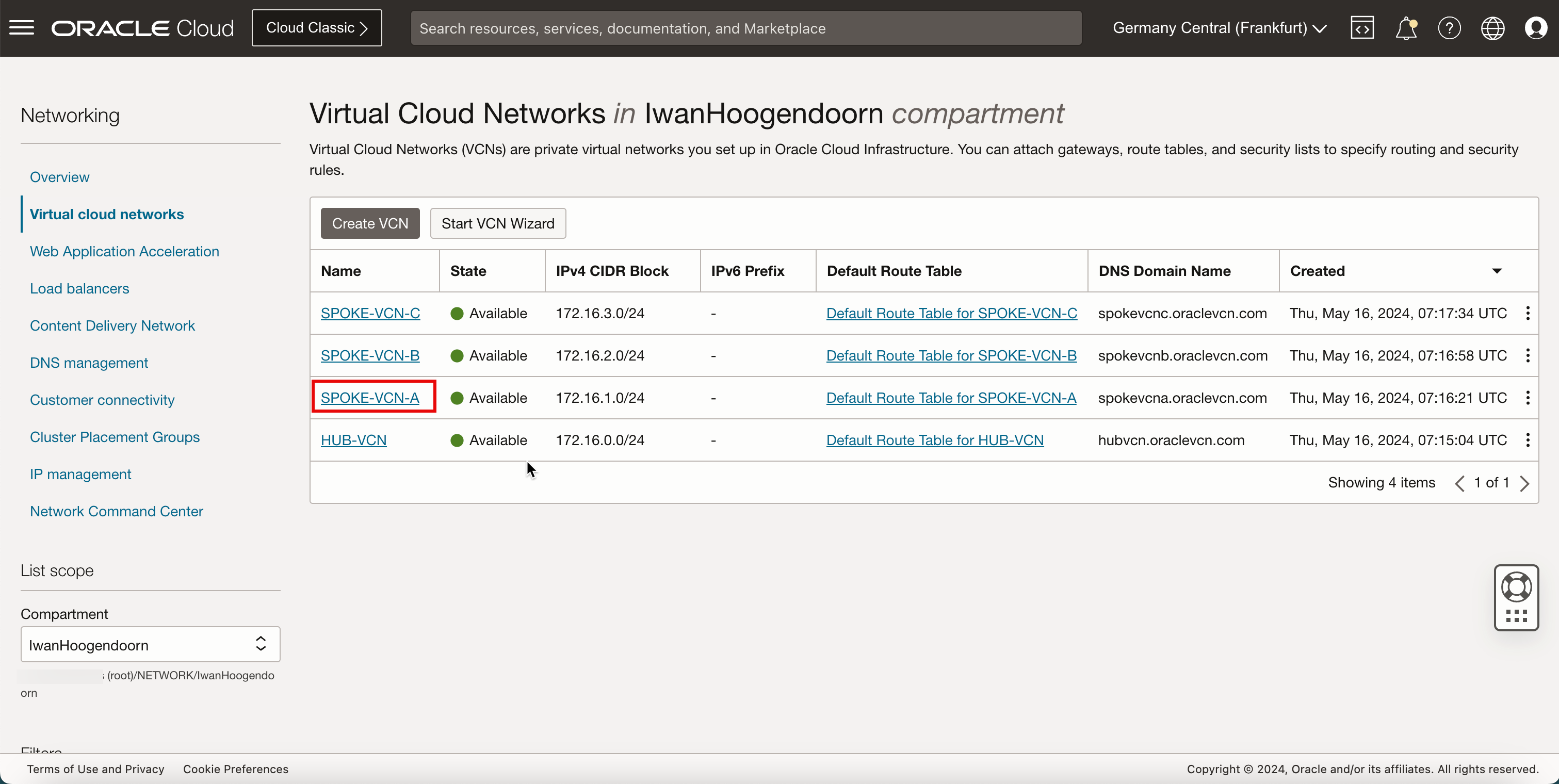

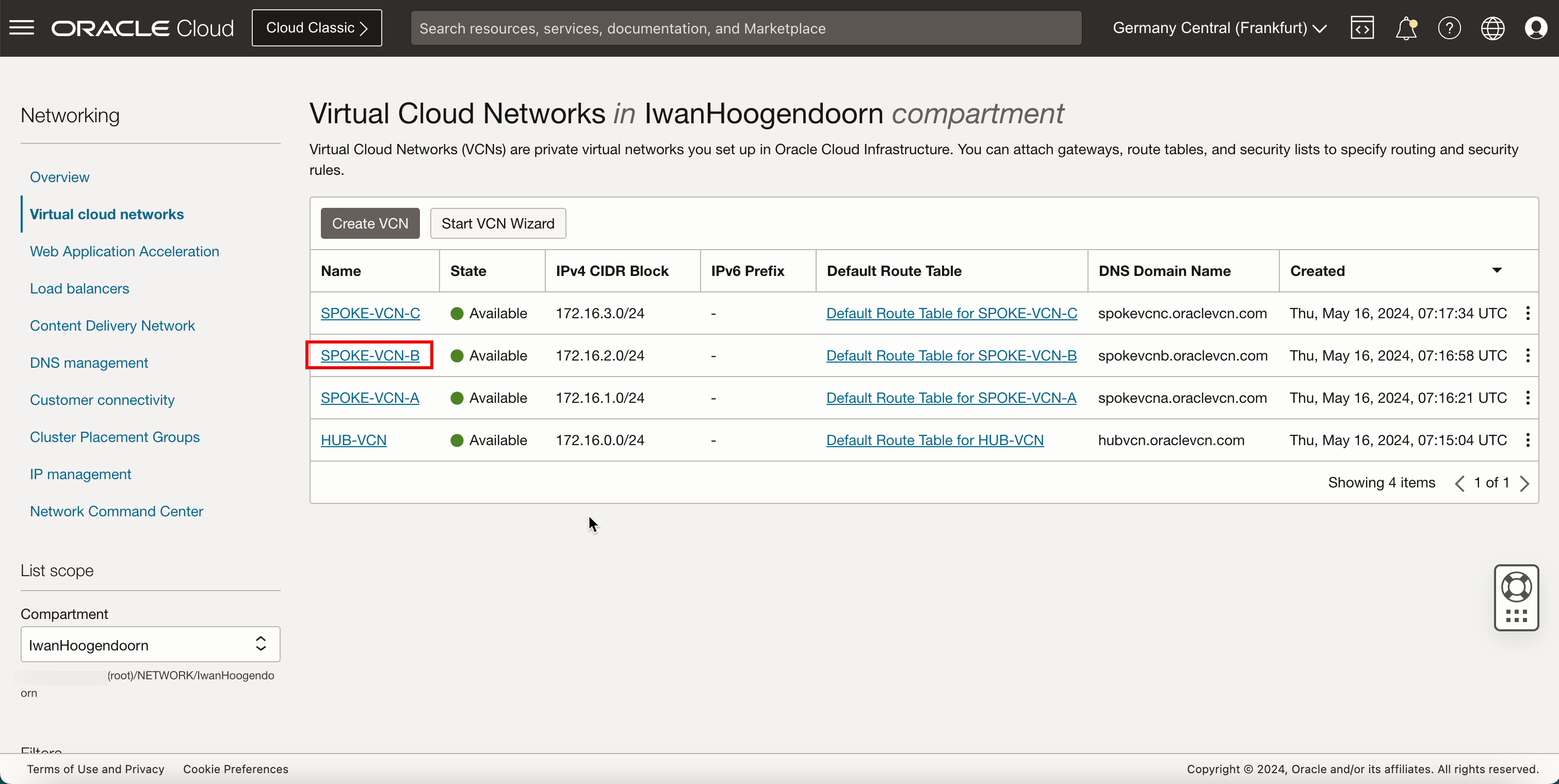

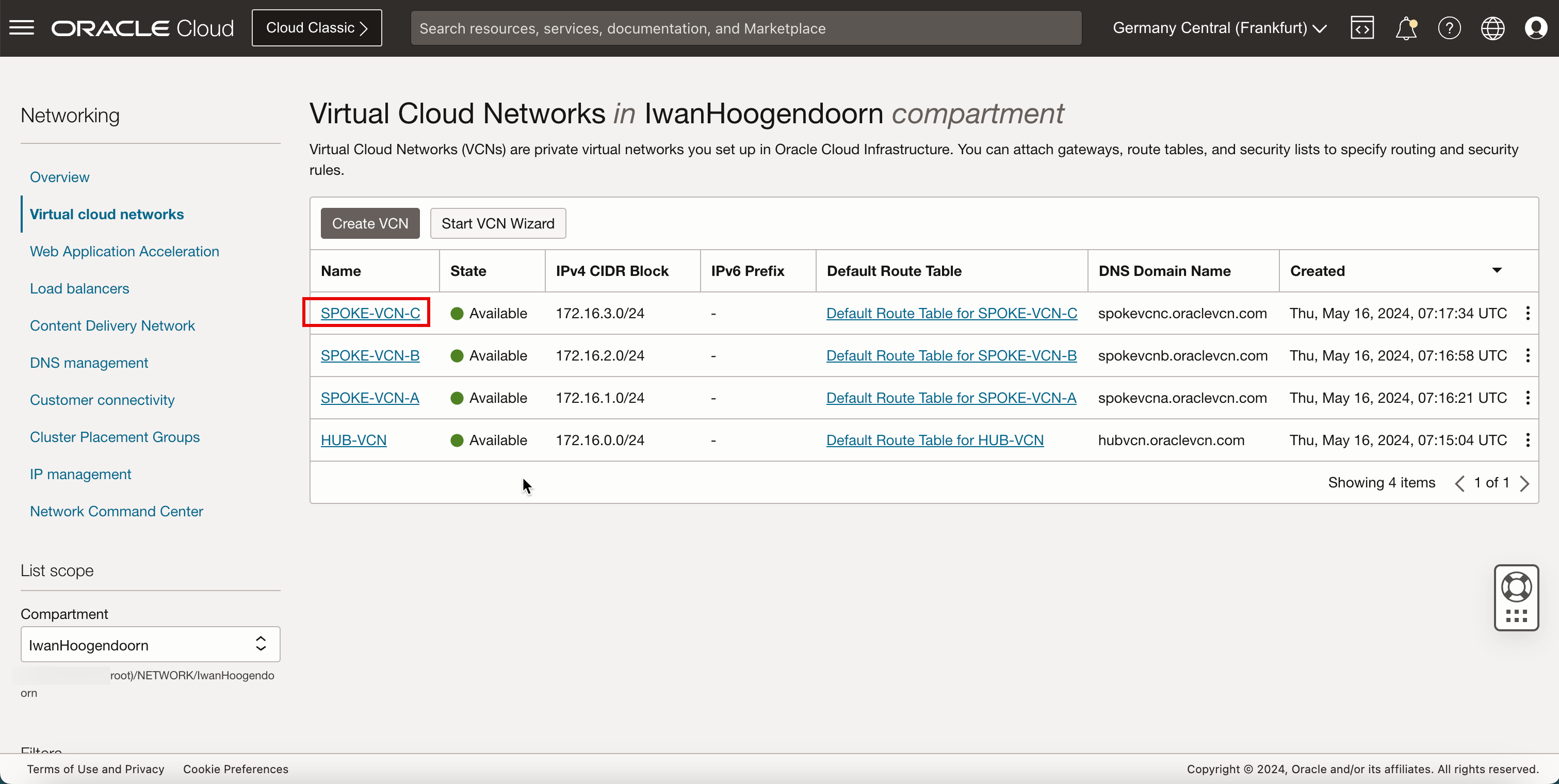

Nous allons maintenant créer trois réseaux cloud virtuels spoke (Spoke A, Spoke B et Spoke C).

-

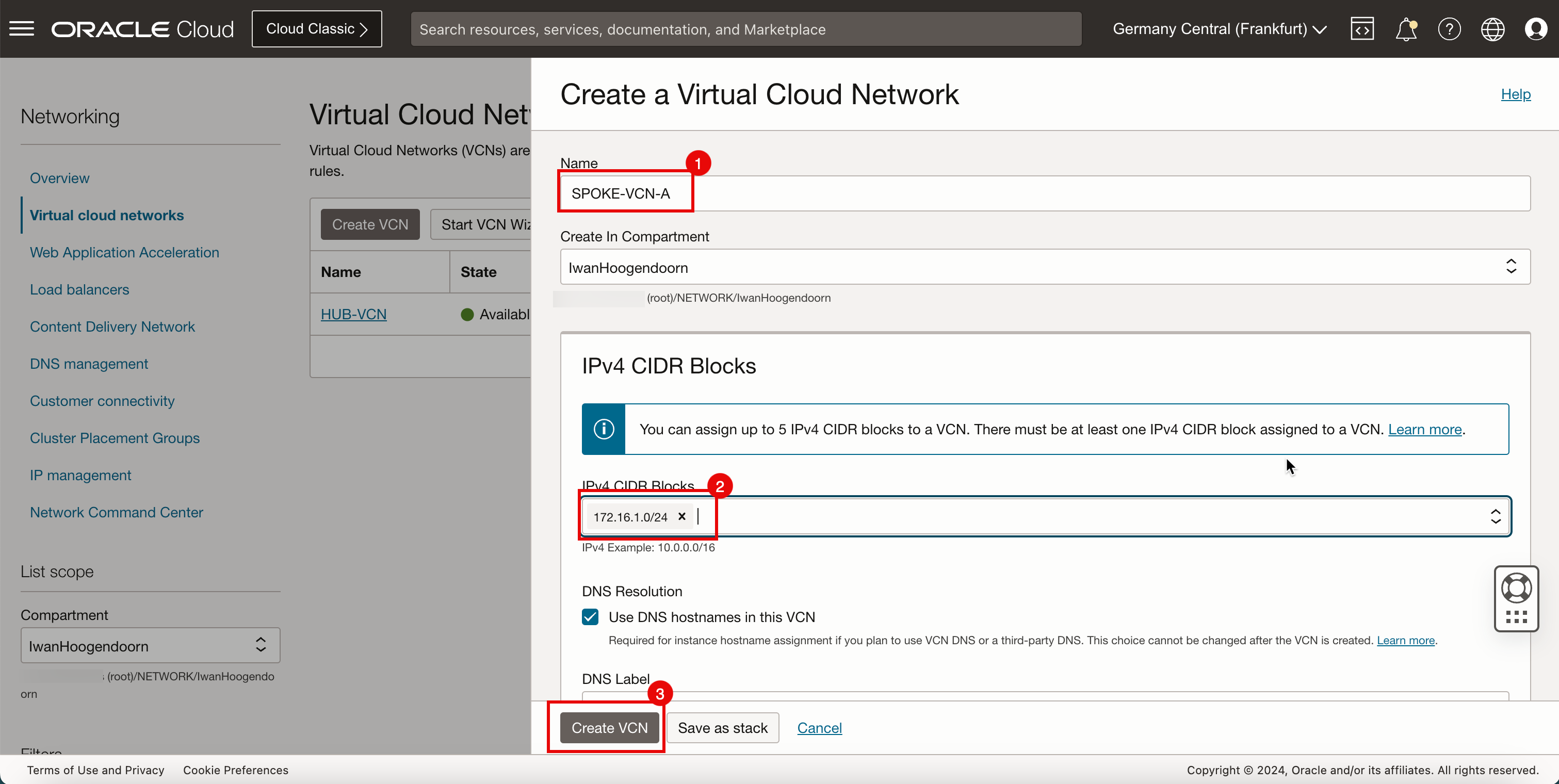

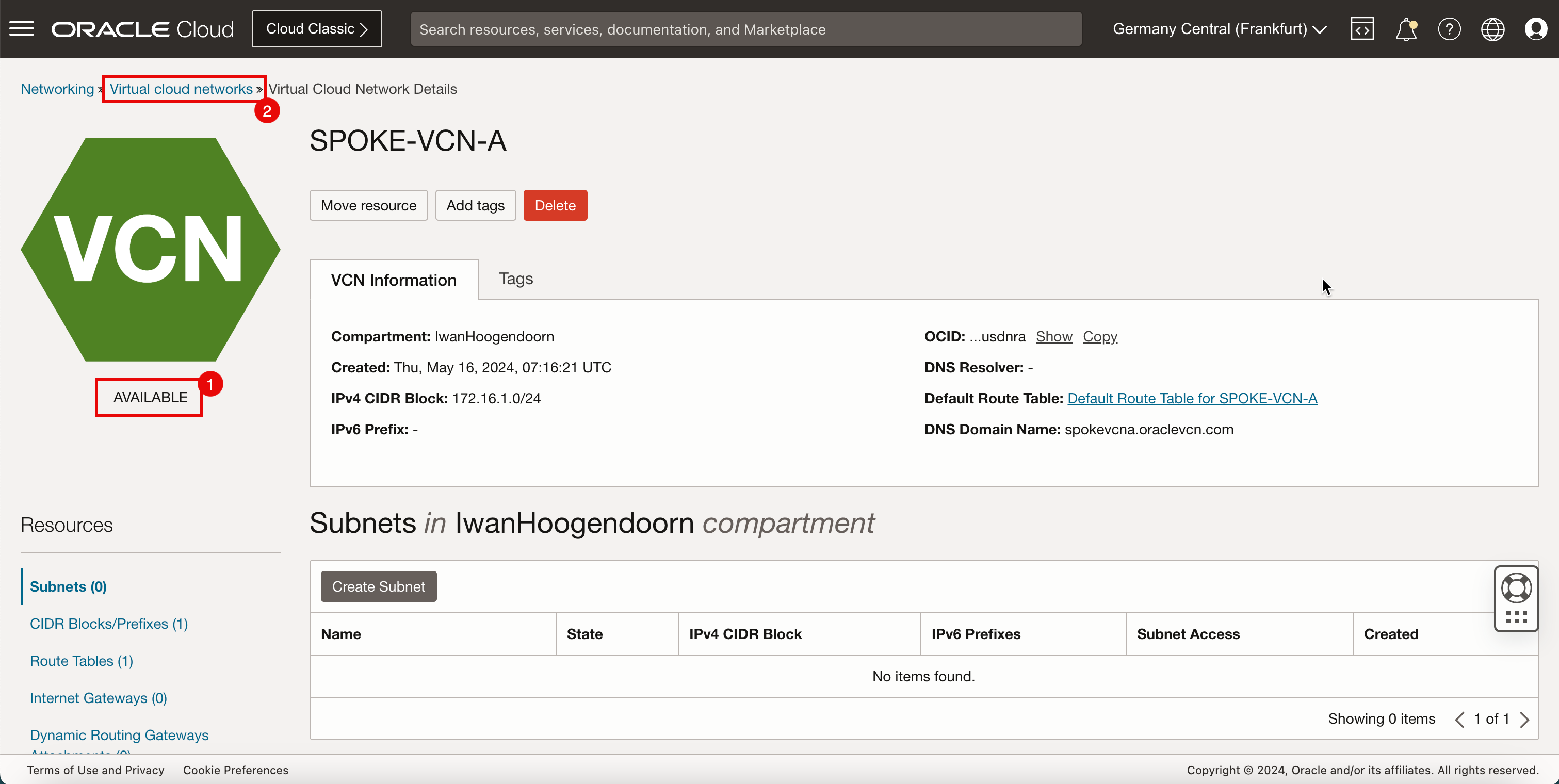

Cliquez sur Créer un VCN pour créer le premier VCN satellite (Spoke A).

- Entrez le nom du VCN satellite.

- Entrez un bloc CIDRIPv4 CIDR IPv4 pour le VCN spoke.

- Cliquez sur Créer un réseau cloud virtuel.

- Notez que le VCN satellite est DISPONIBLE.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

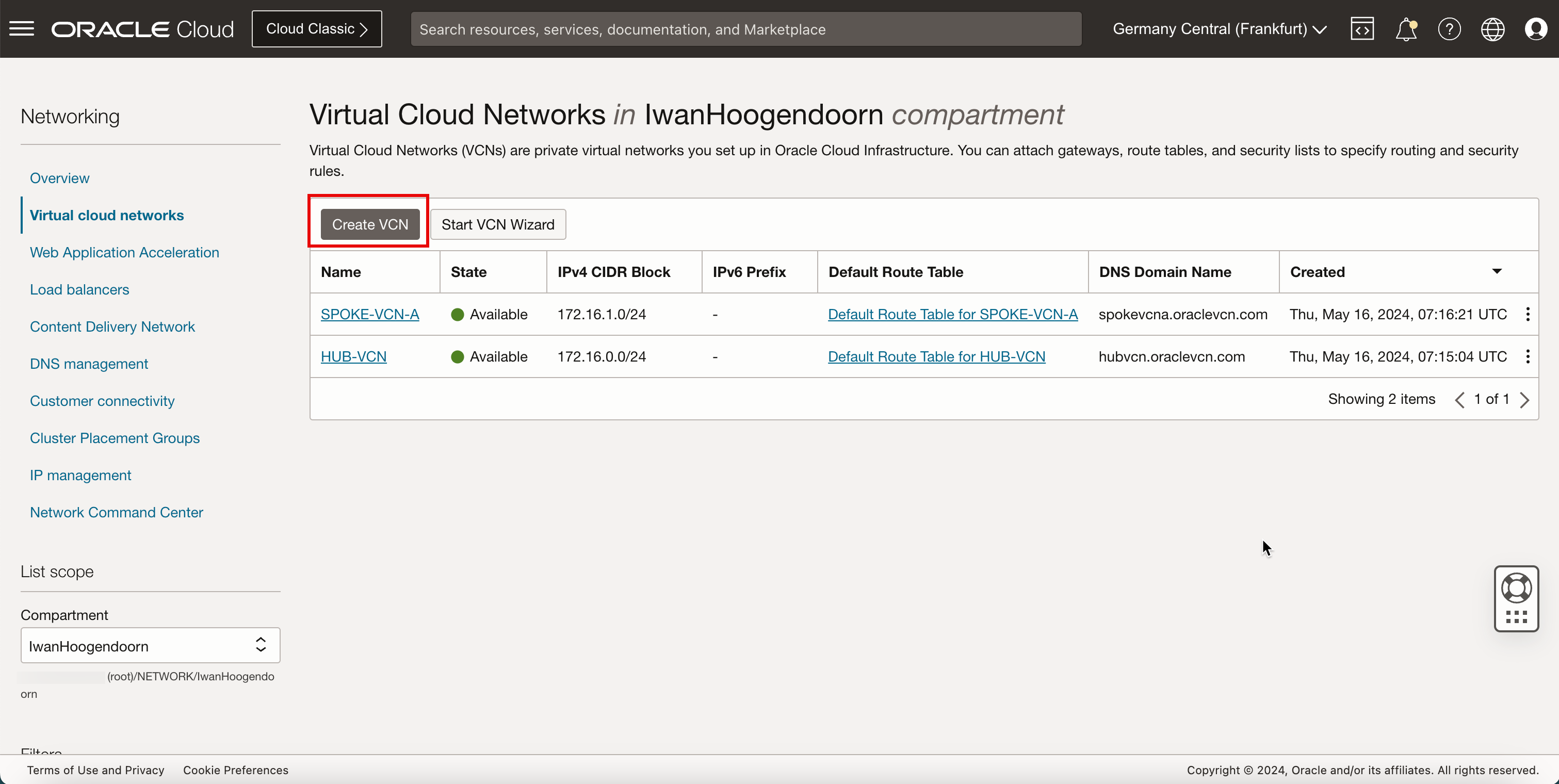

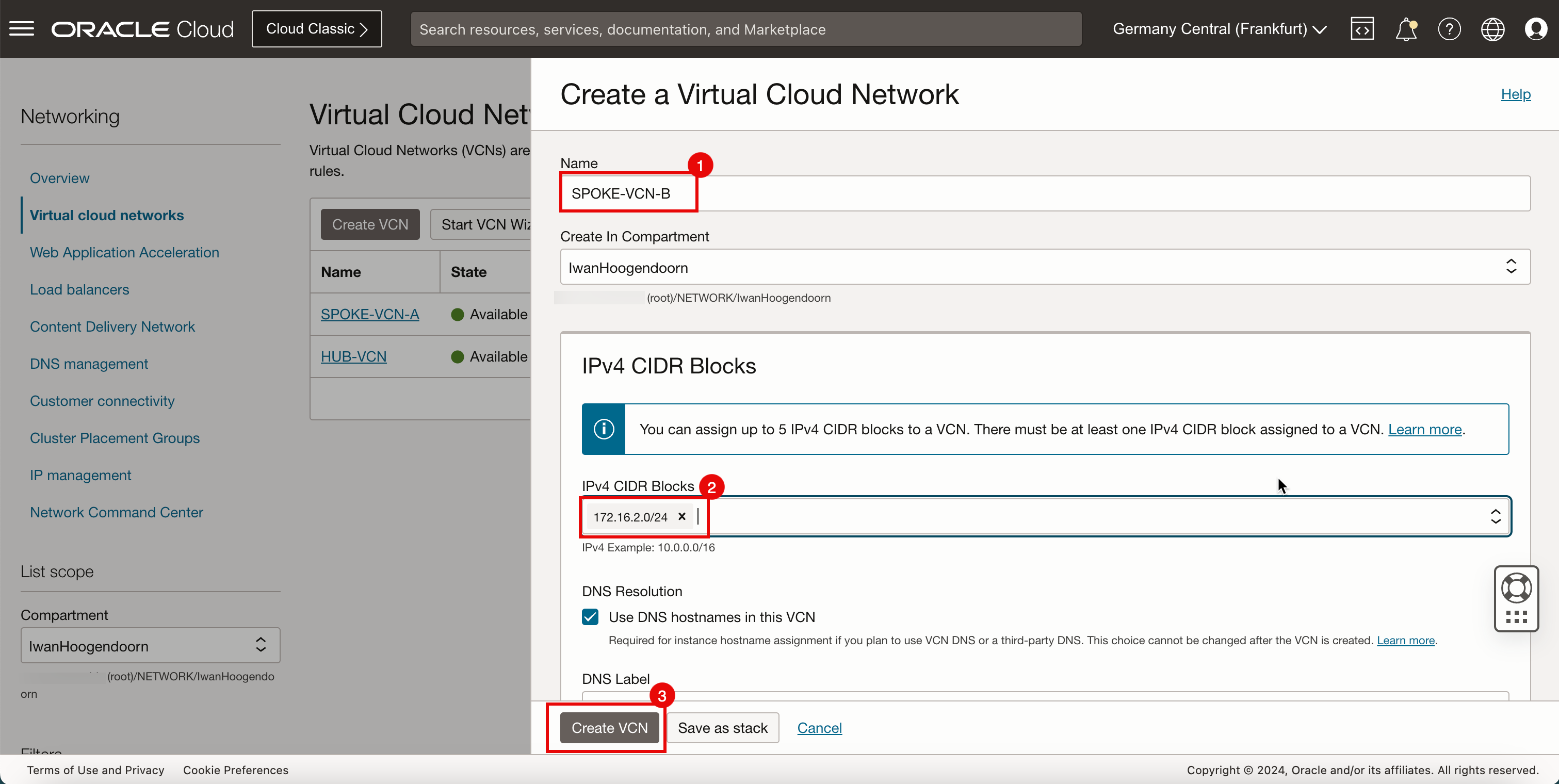

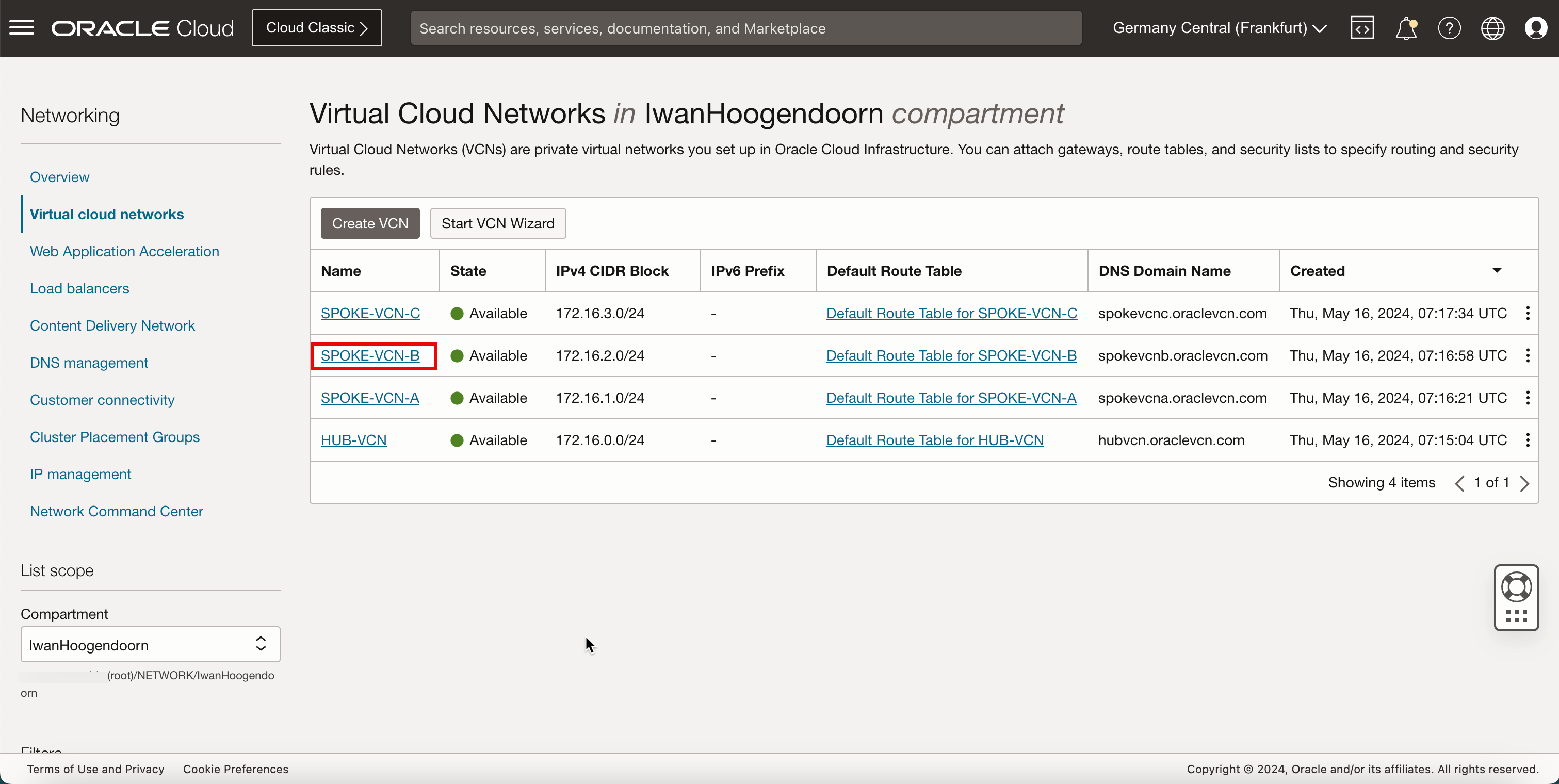

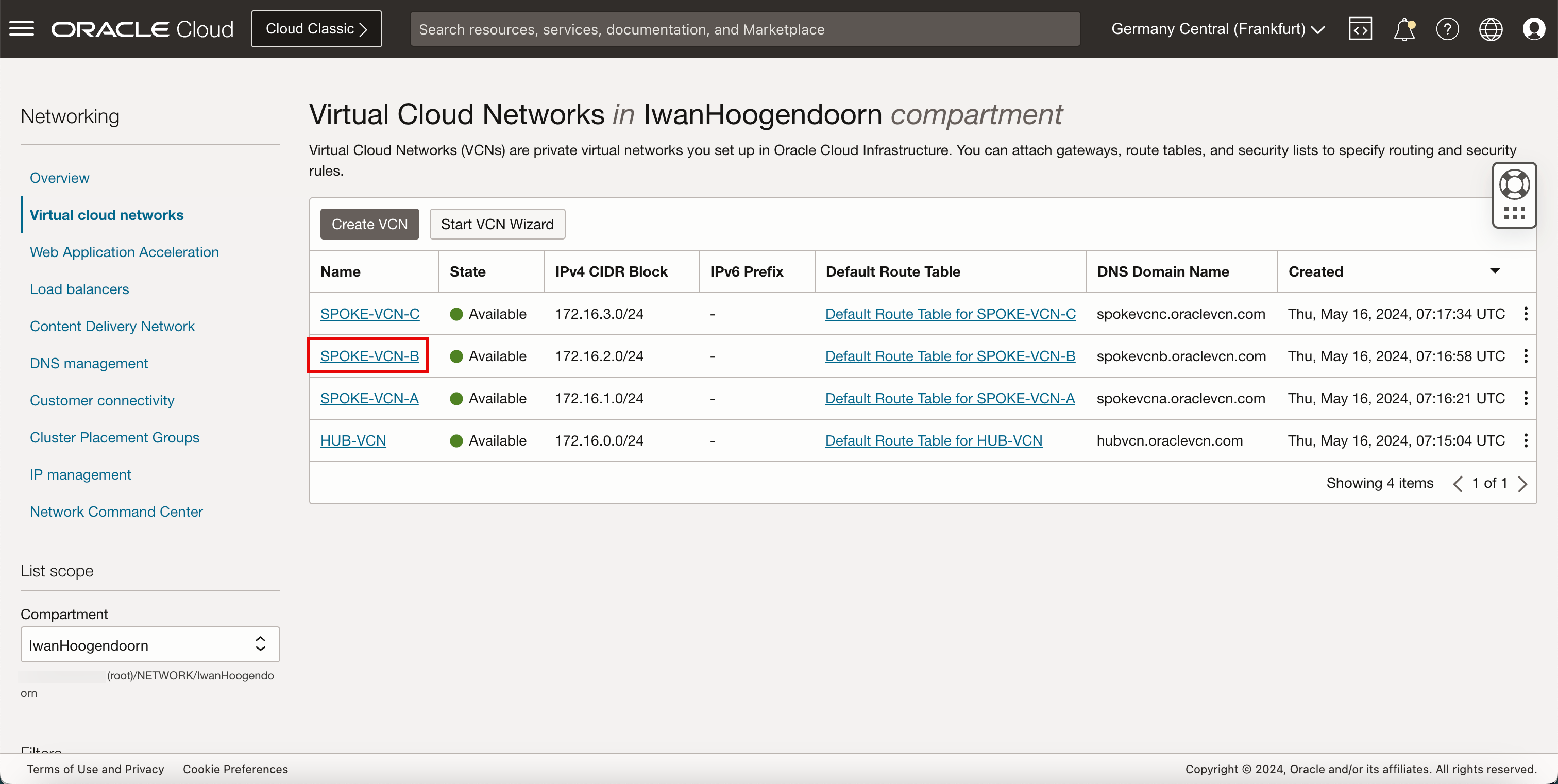

Cliquez sur Créer un VCN pour créer le deuxième VCN satellite (Spoke B).

- Entrez le nom du VCN satellite.

- Entrez un bloc CIDRIPv4 CIDR IPv4 pour le VCN hub.

- Cliquez sur Créer un réseau cloud virtuel.

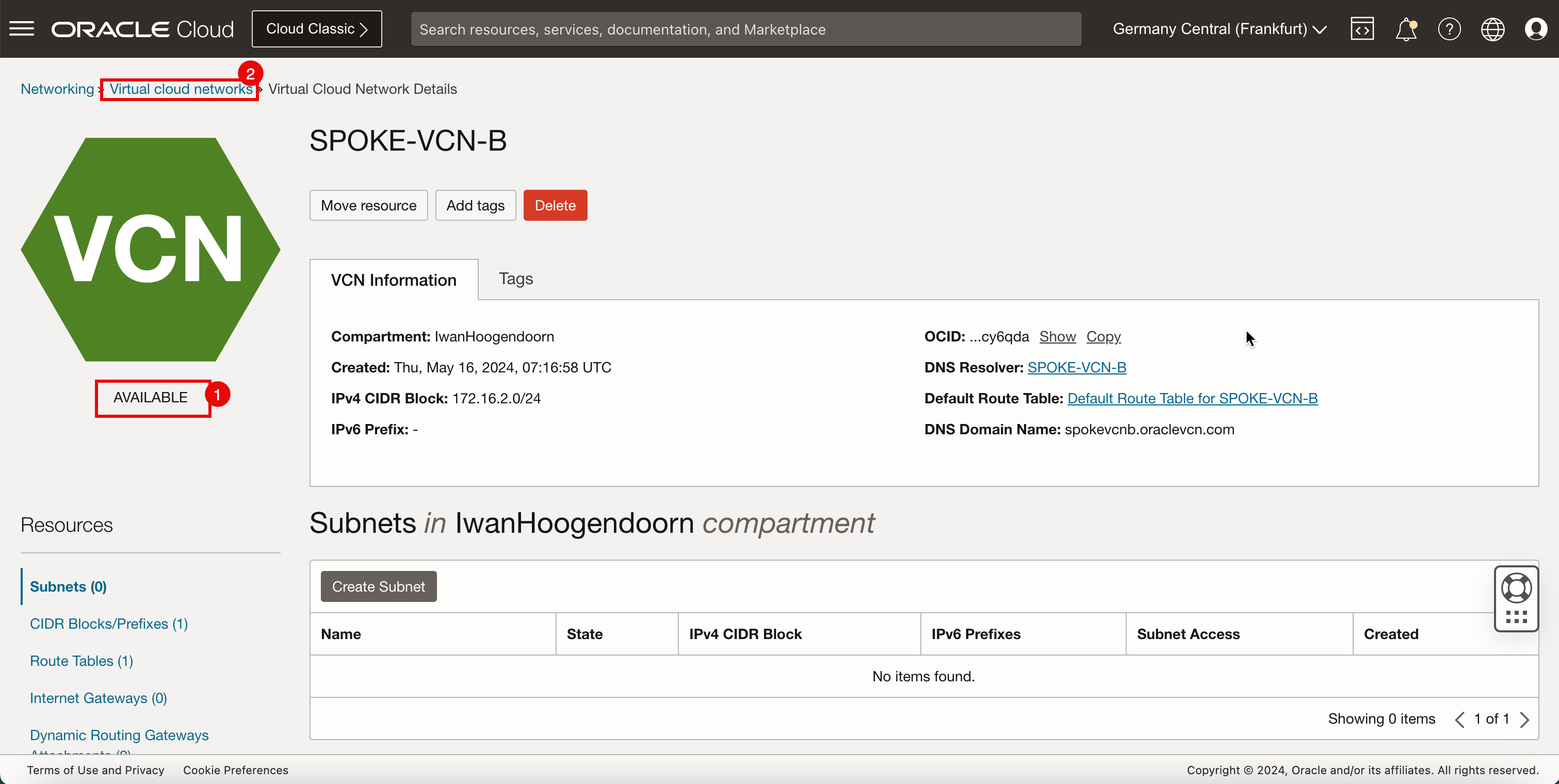

- Notez que le VCN satellite est DISPONIBLE.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

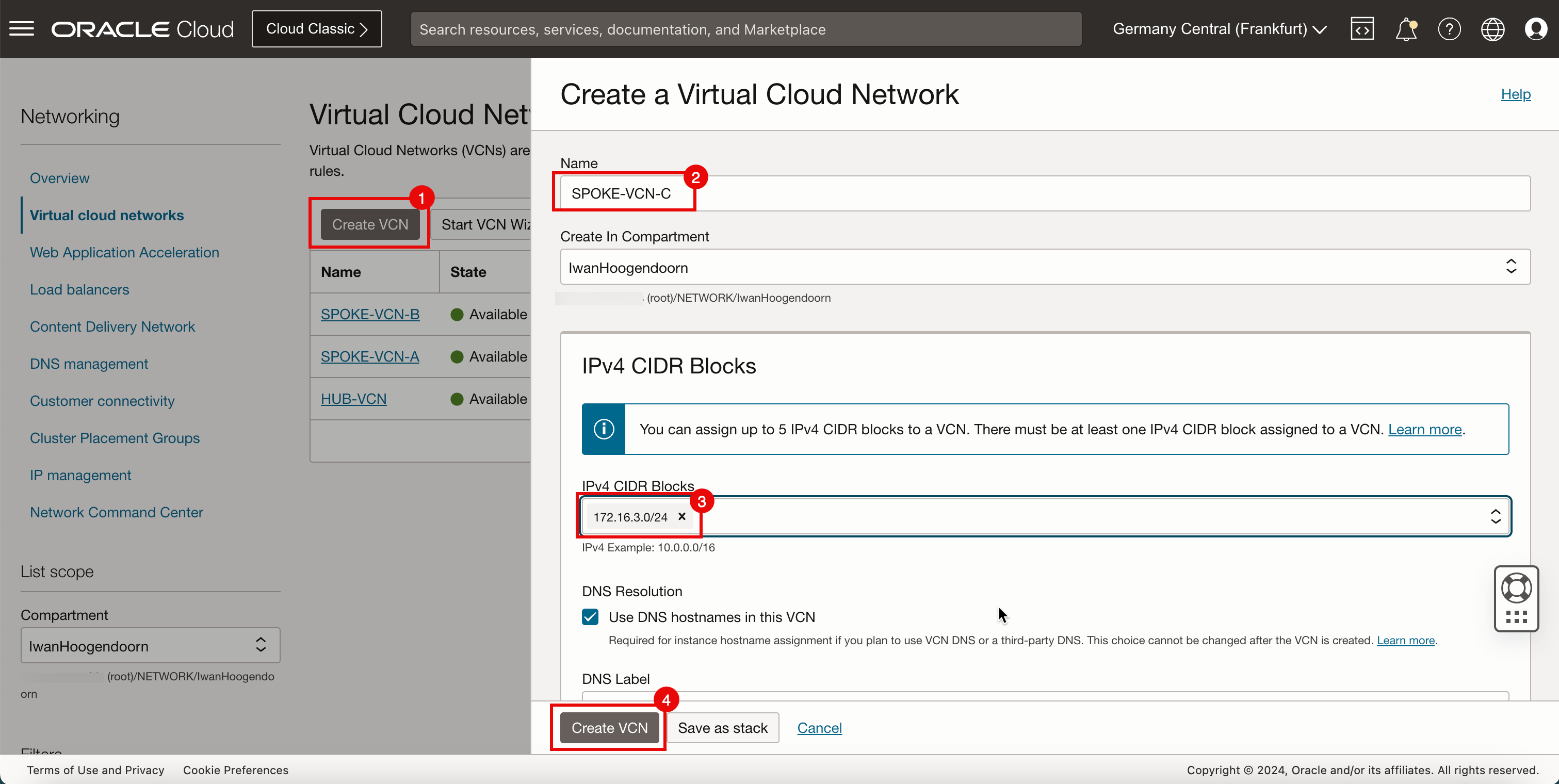

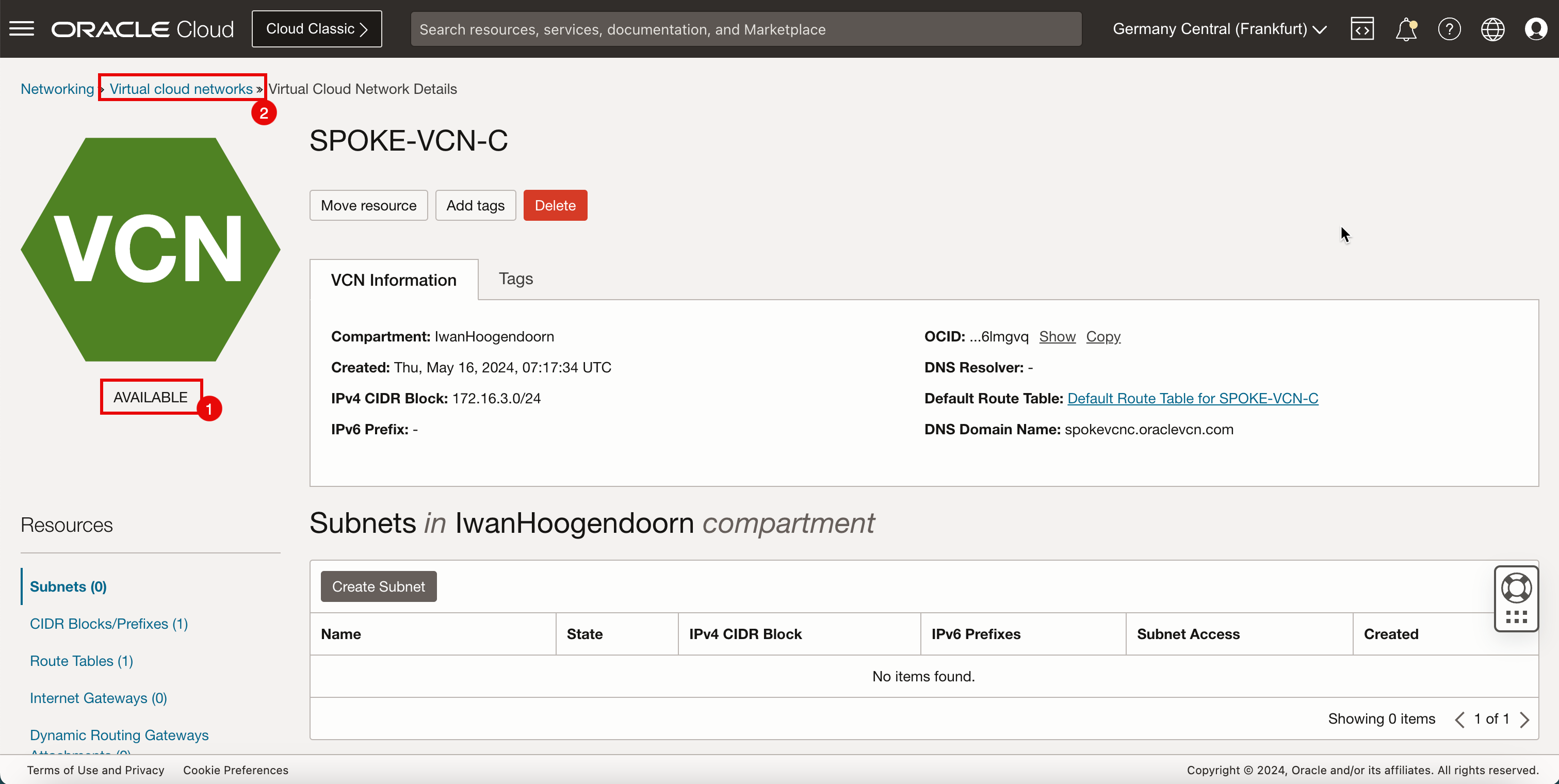

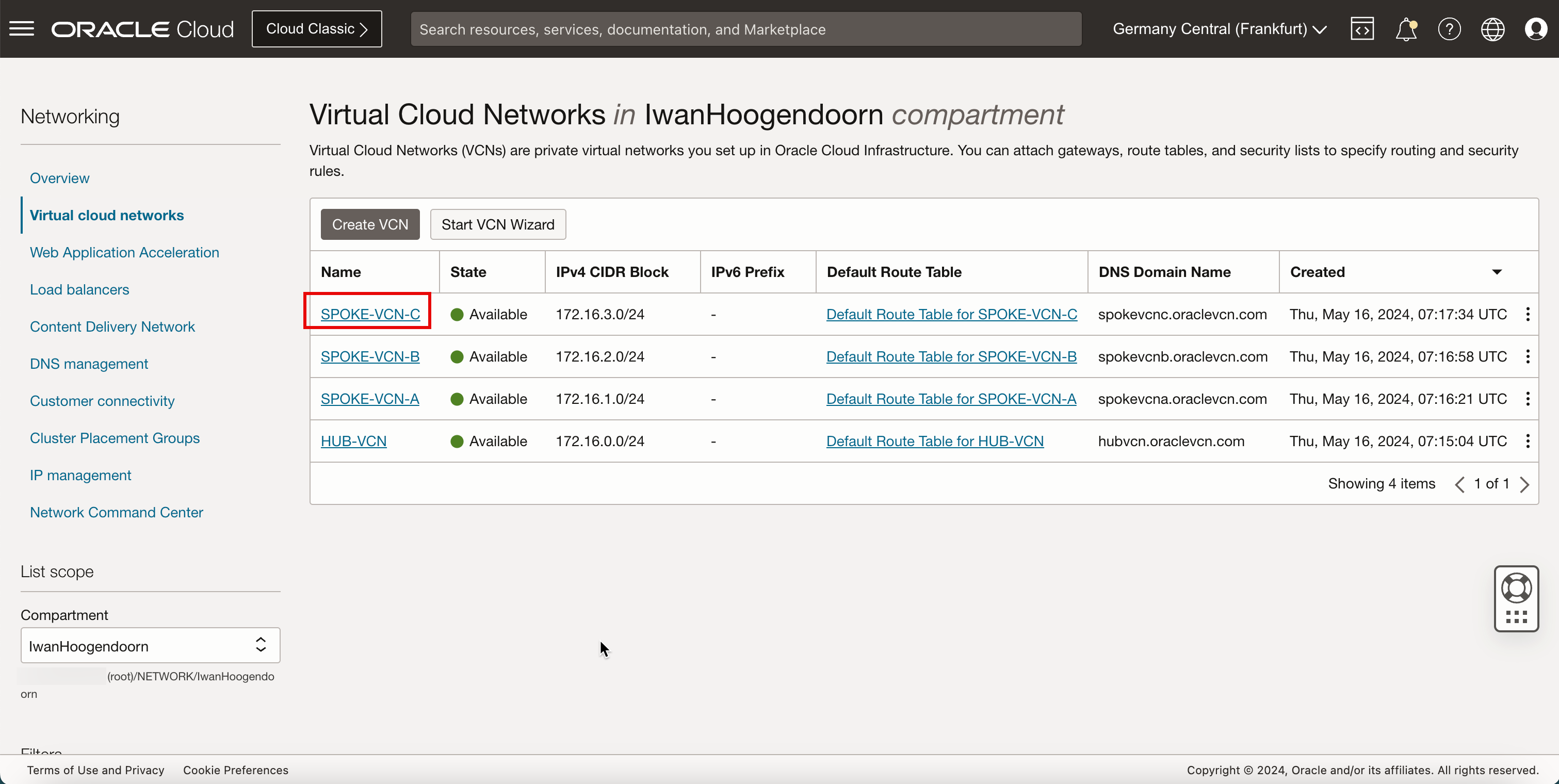

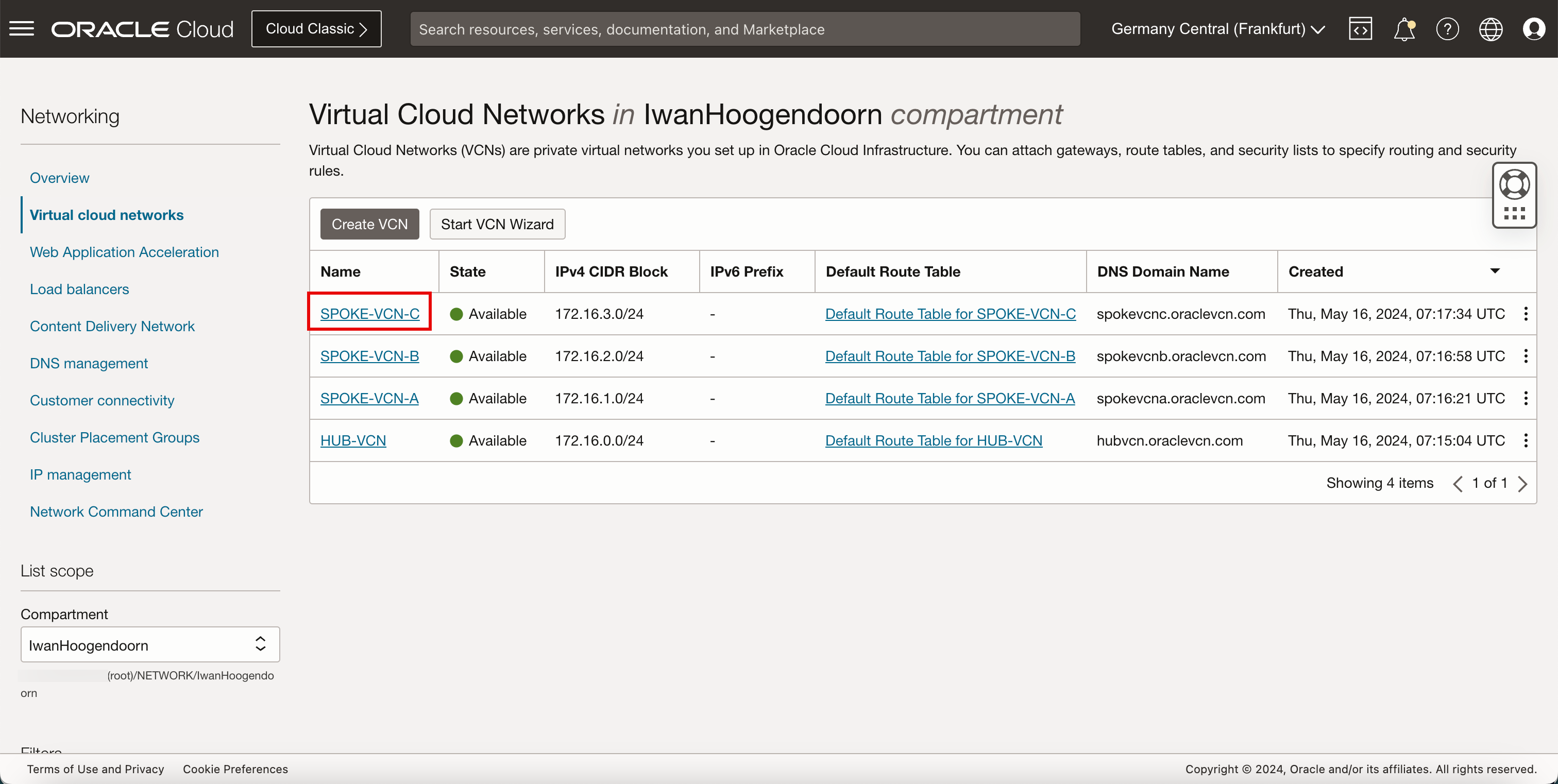

- Cliquez sur Créer un VCN pour créer le troisième VCN spoke.

- Entrez le nom du VCN satellite.

- Entrez un bloc CIDRIPv4 CIDR IPv4 pour le VCN hub.

- Cliquez sur Créer un réseau cloud virtuel.

- Notez que le VCN satellite est DISPONIBLE.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

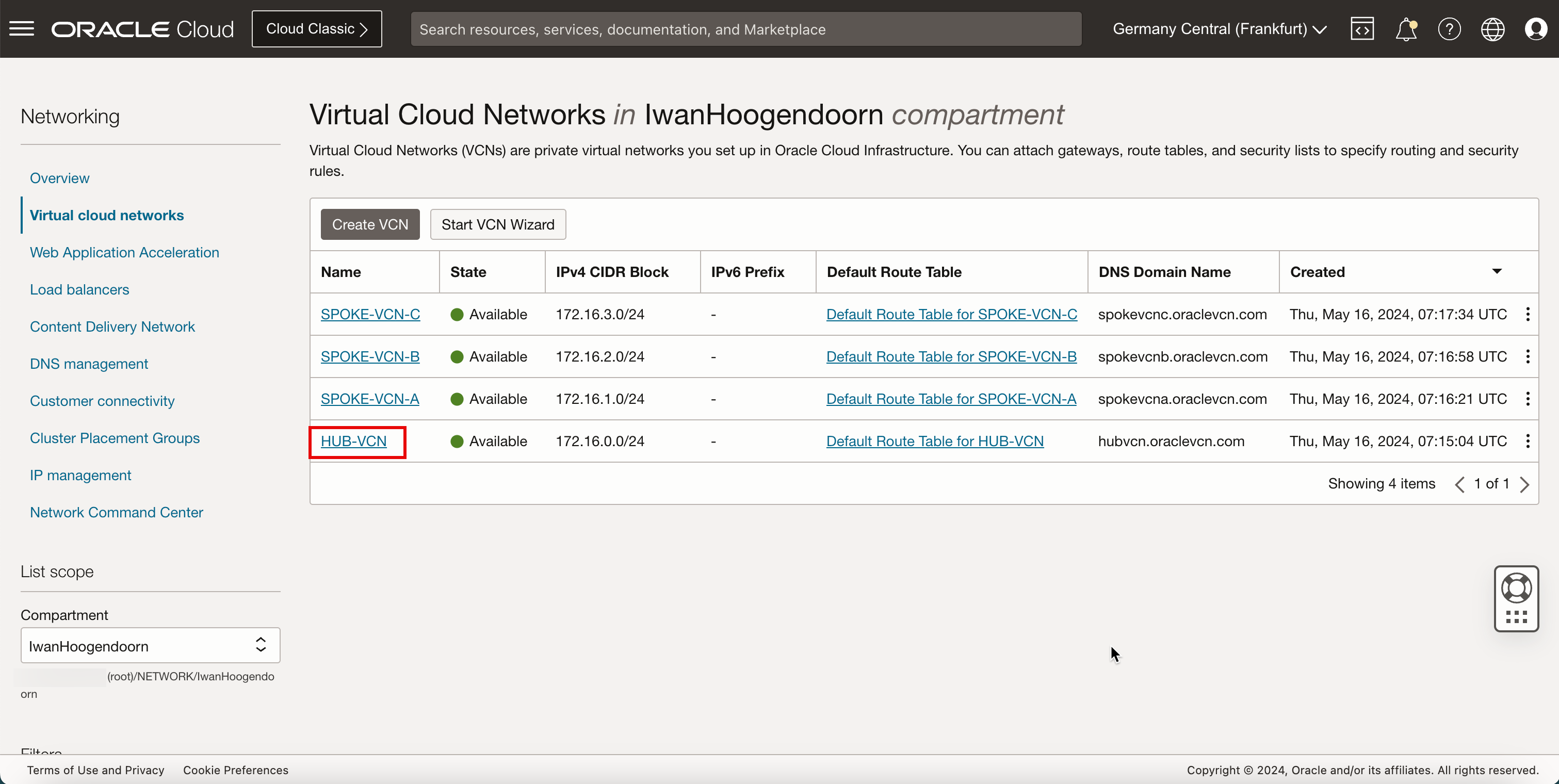

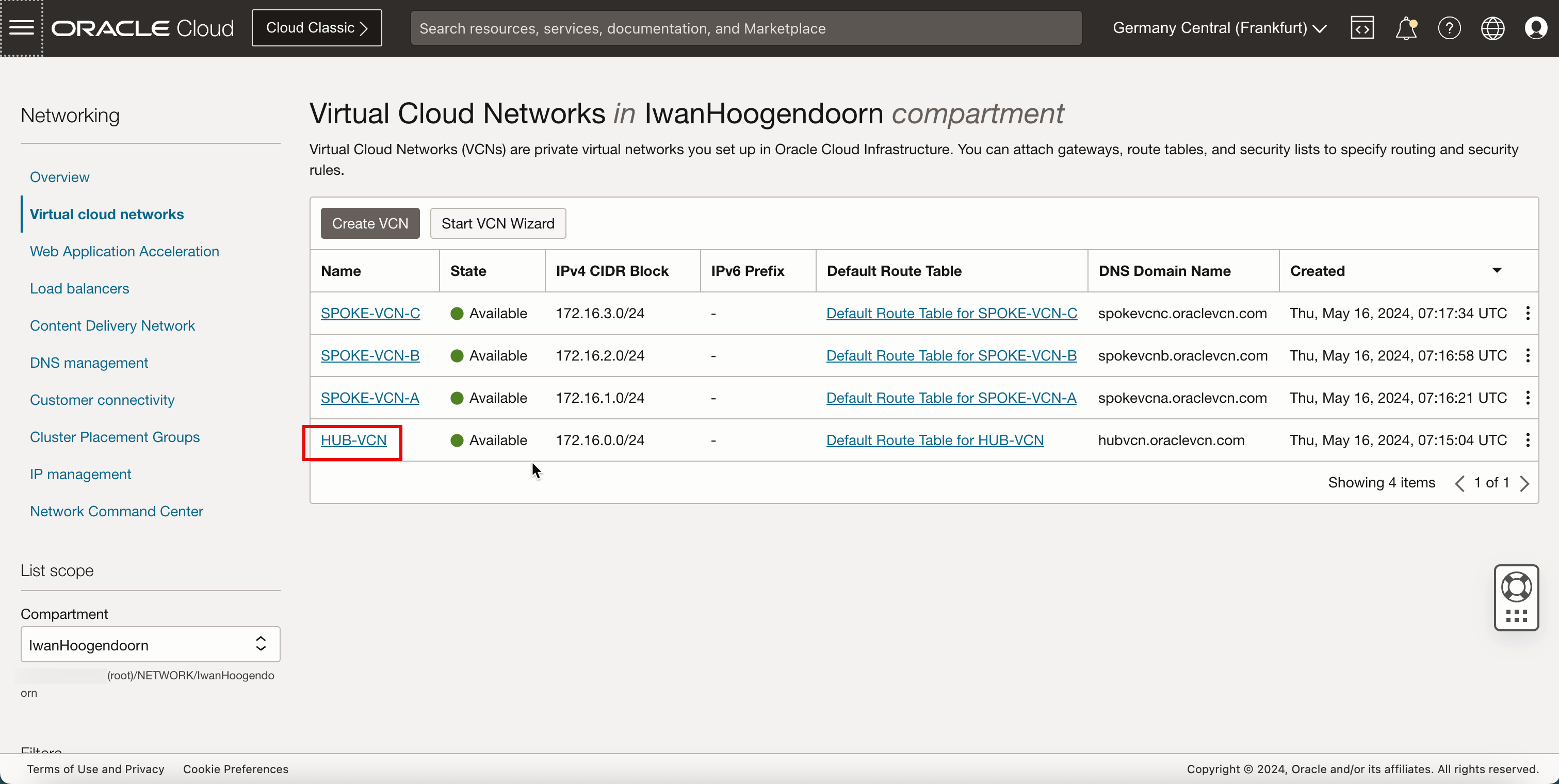

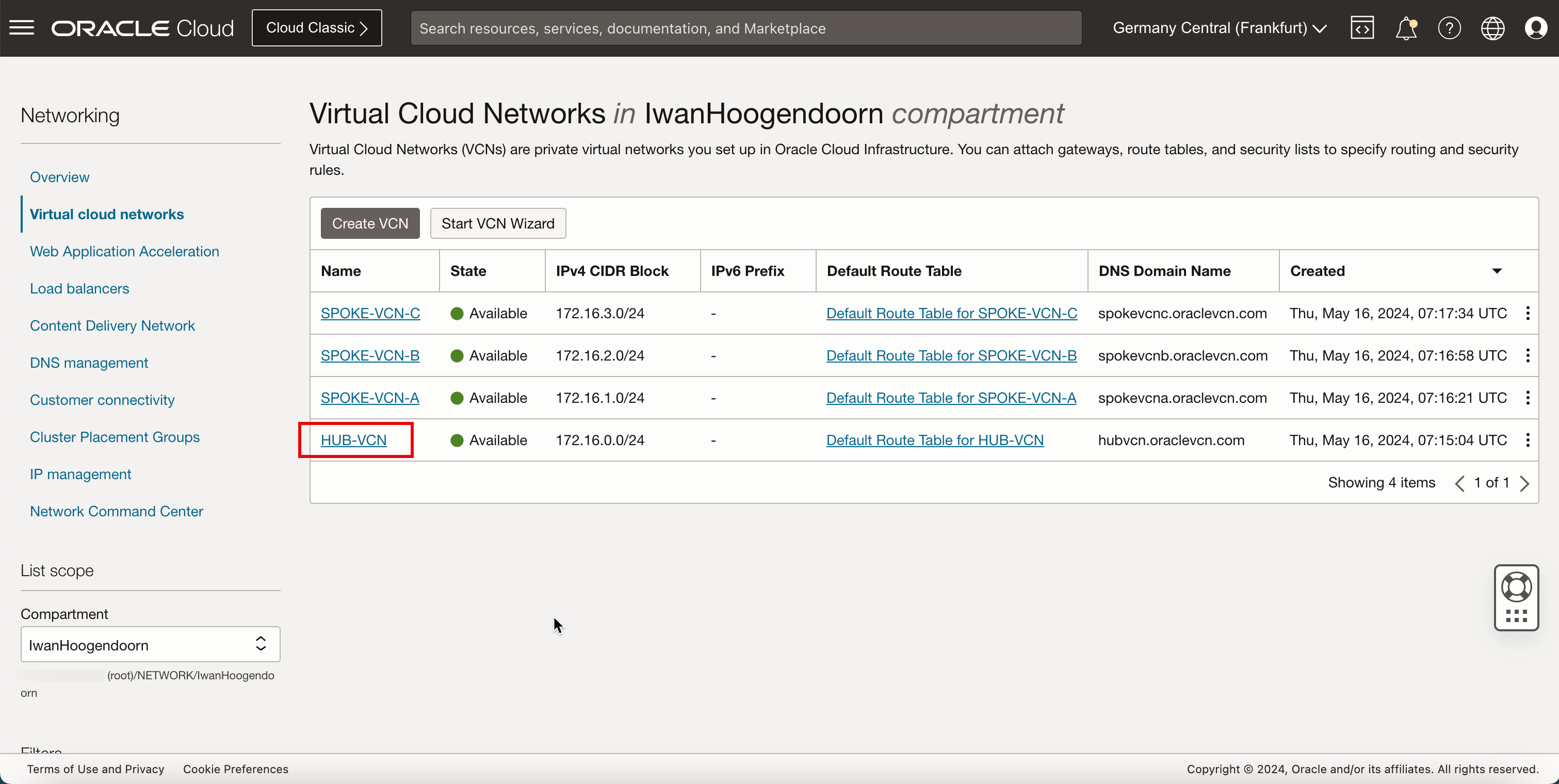

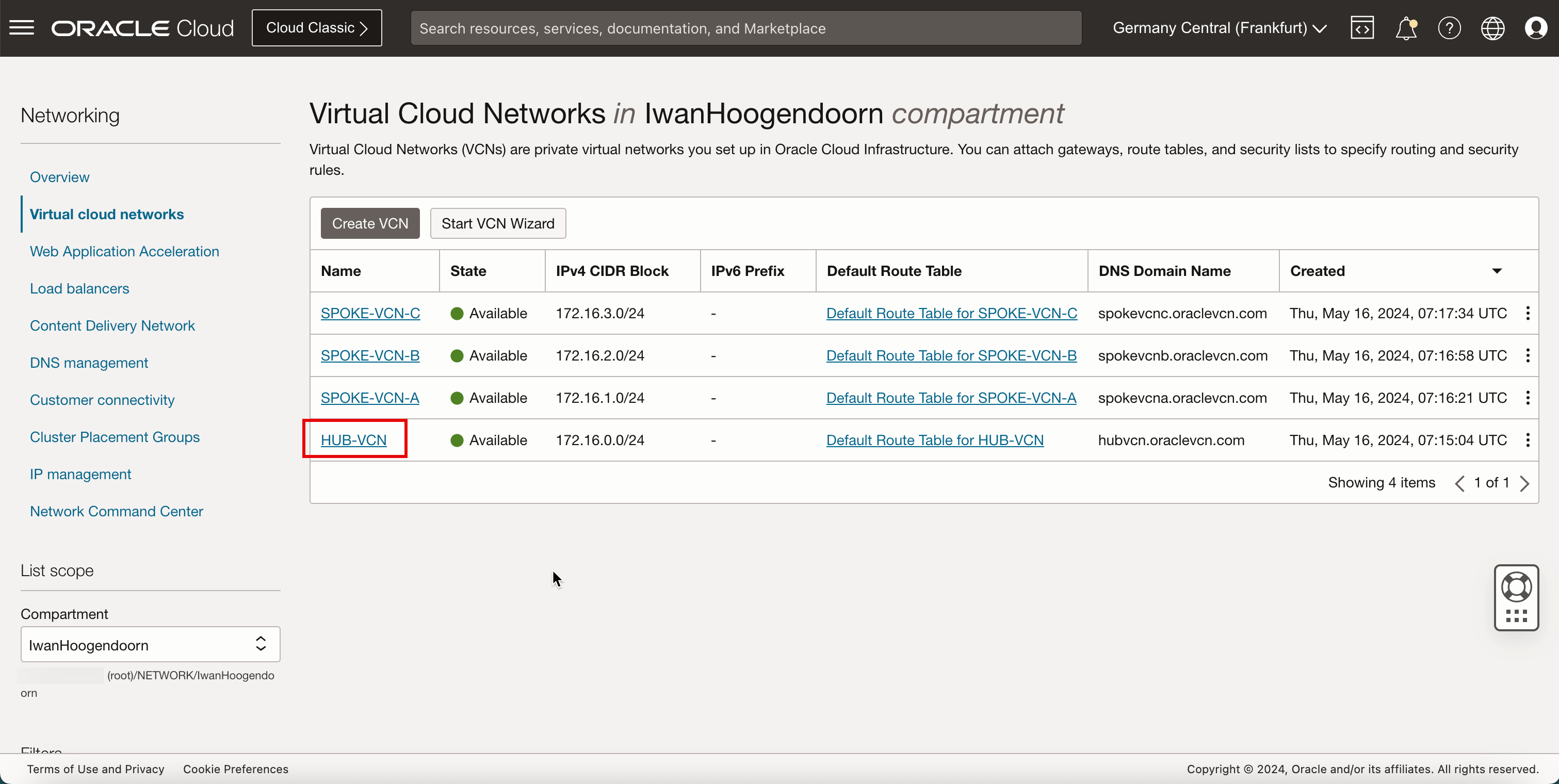

-

Nous avons créé 1 hub et 3 réseaux cloud virtuels spoke.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

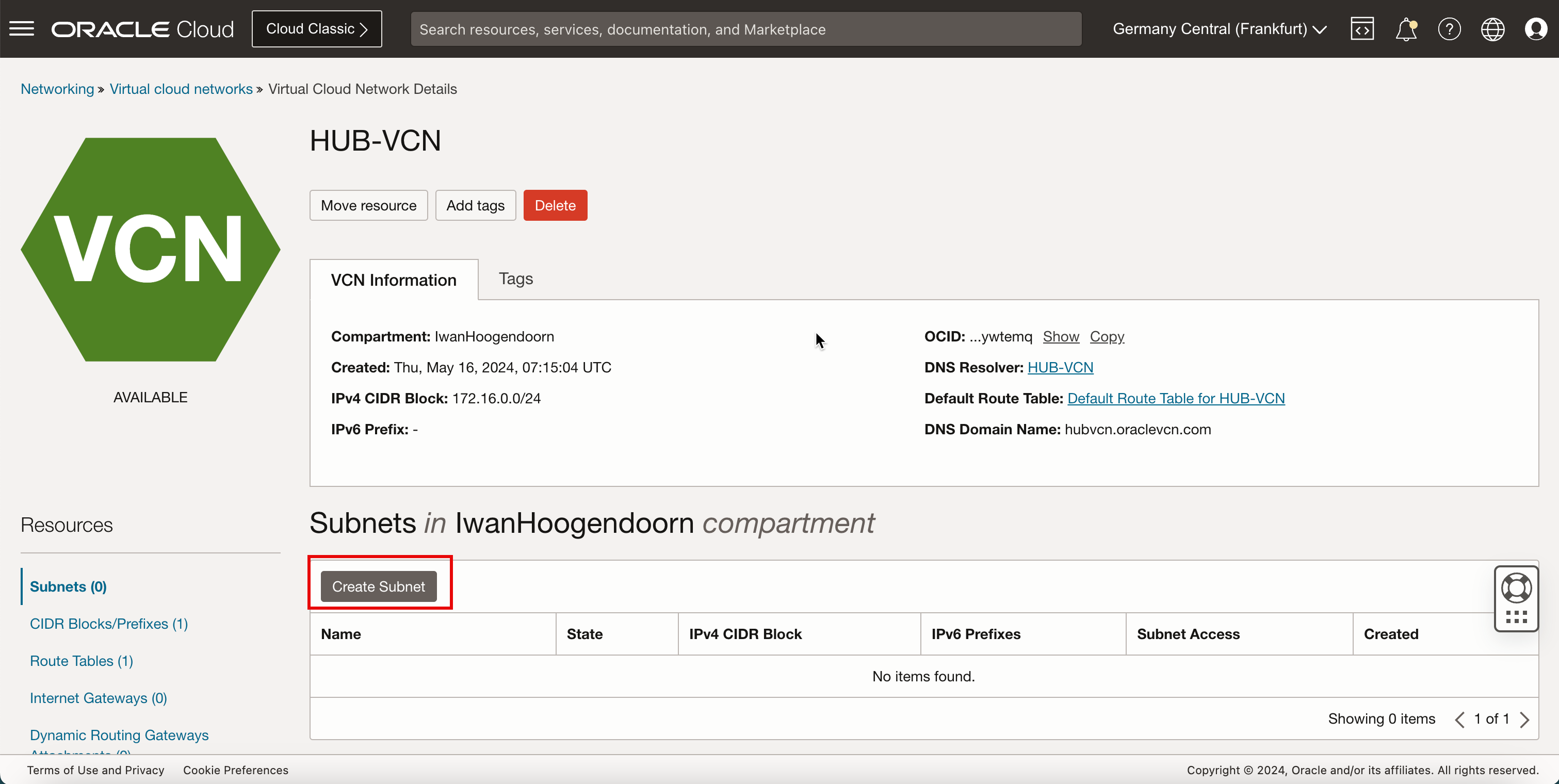

Tâche 2 : créer les sous-réseaux à l'intérieur des réseaux cloud virtuels hub et satellite

Nous avons le hub et les réseaux cloud virtuels parlants en place. Maintenant, créez des sous-réseaux dans les réseaux cloud virtuels.

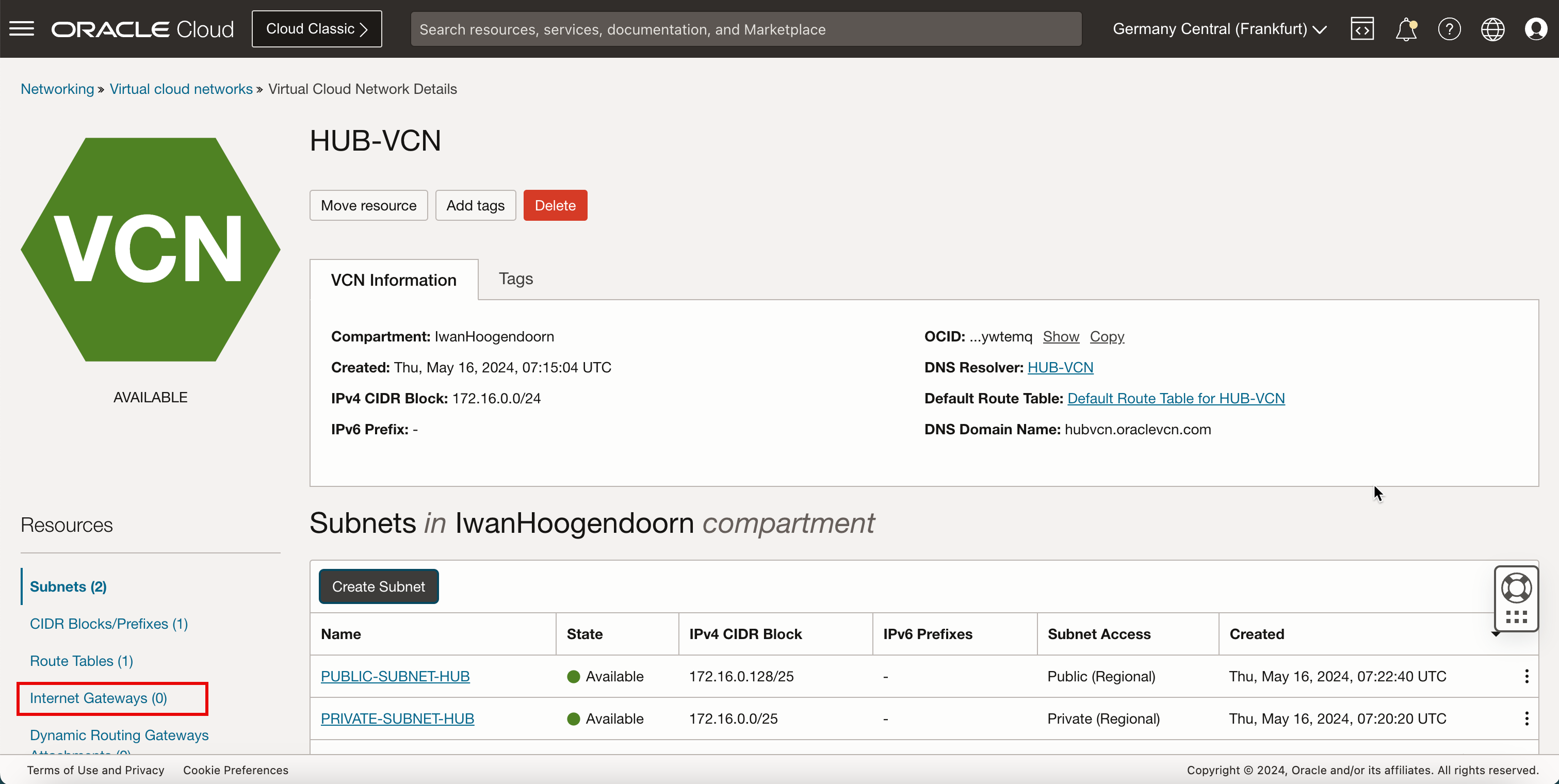

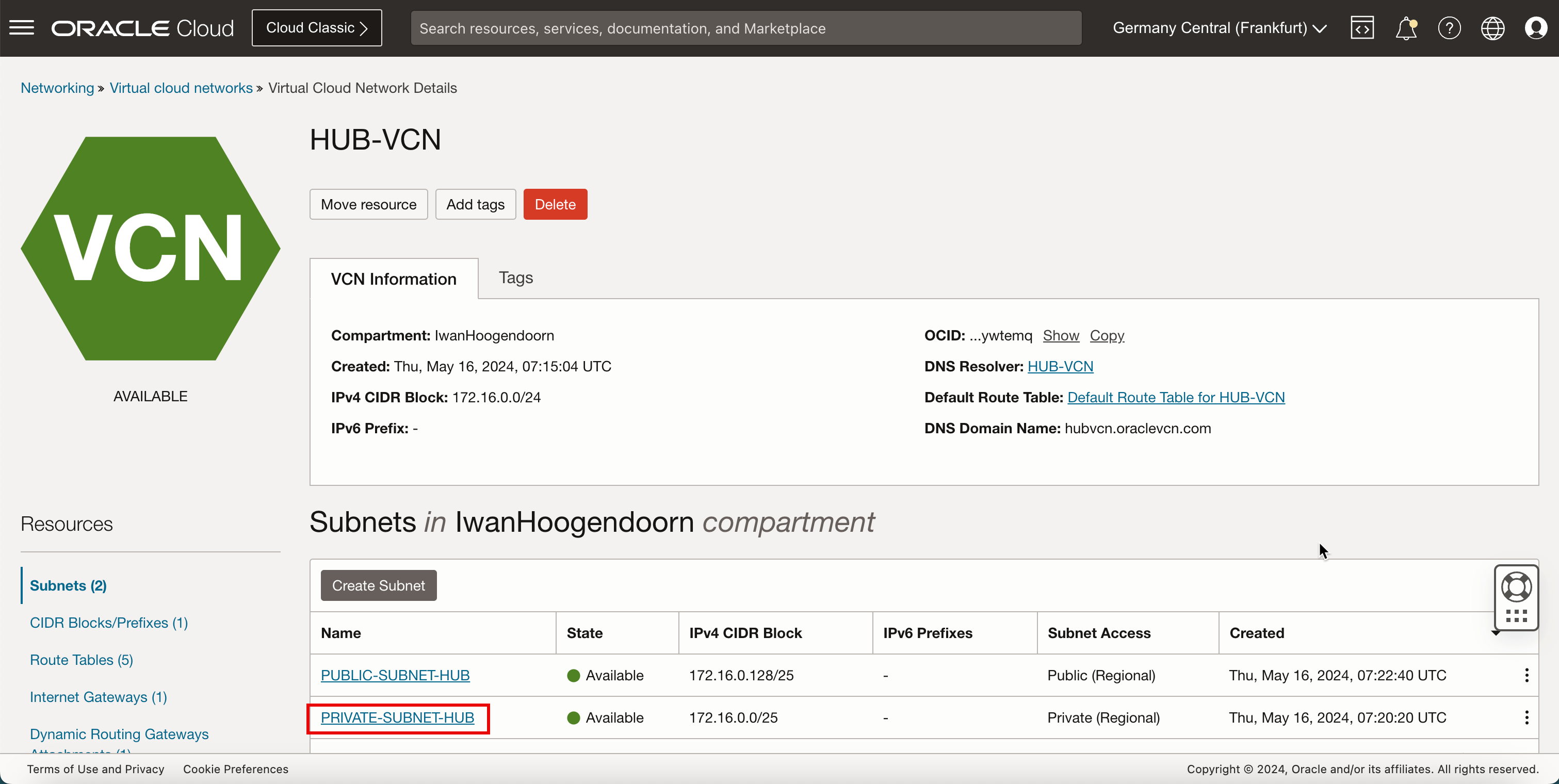

Créer un sous-réseau à l'intérieur du VCN hub

Dans le VCN hub, nous allons créer 1 sous-réseau privé et 1 sous-réseau public.

-

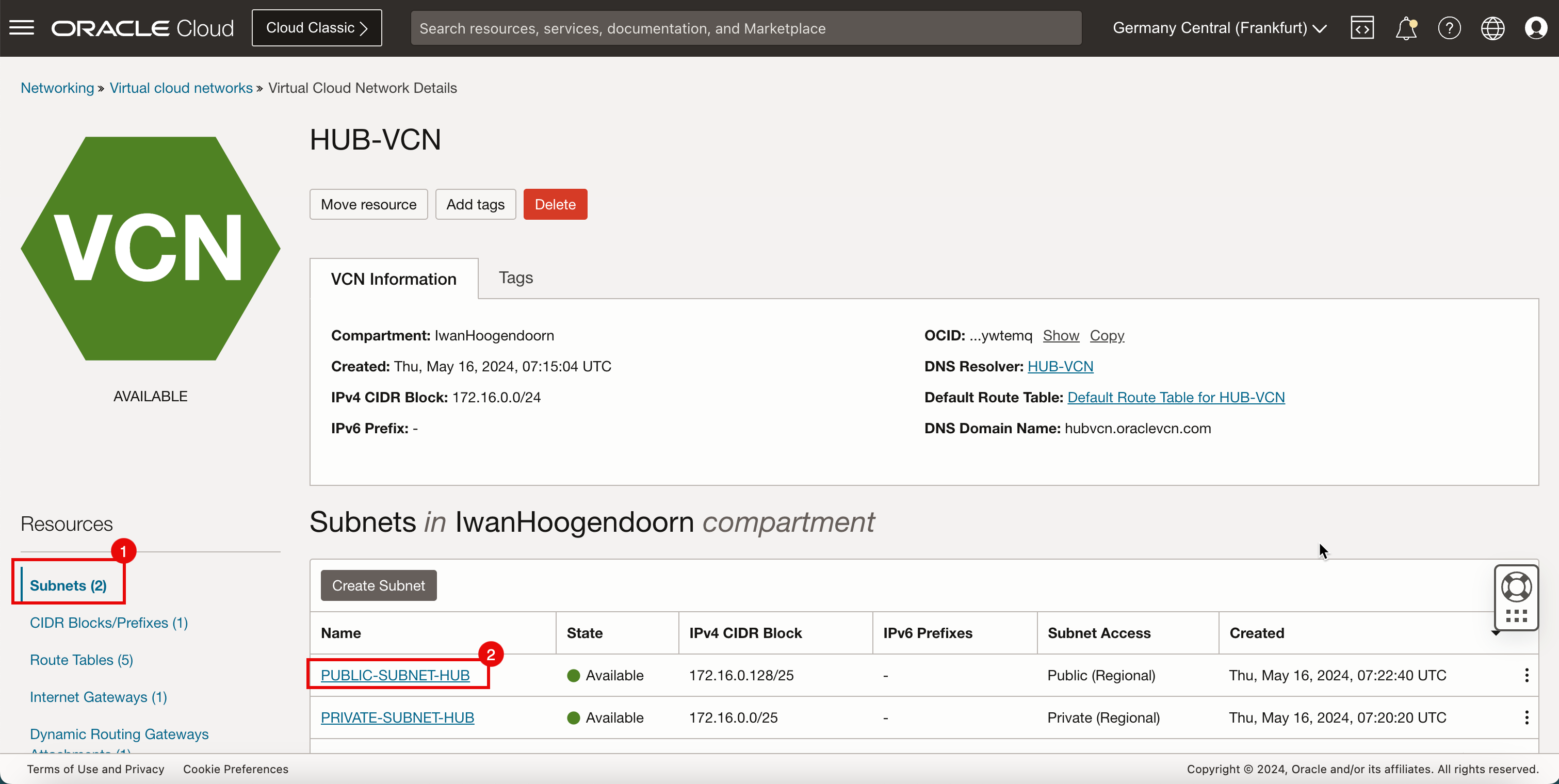

Cliquez sur le VCN hub.

-

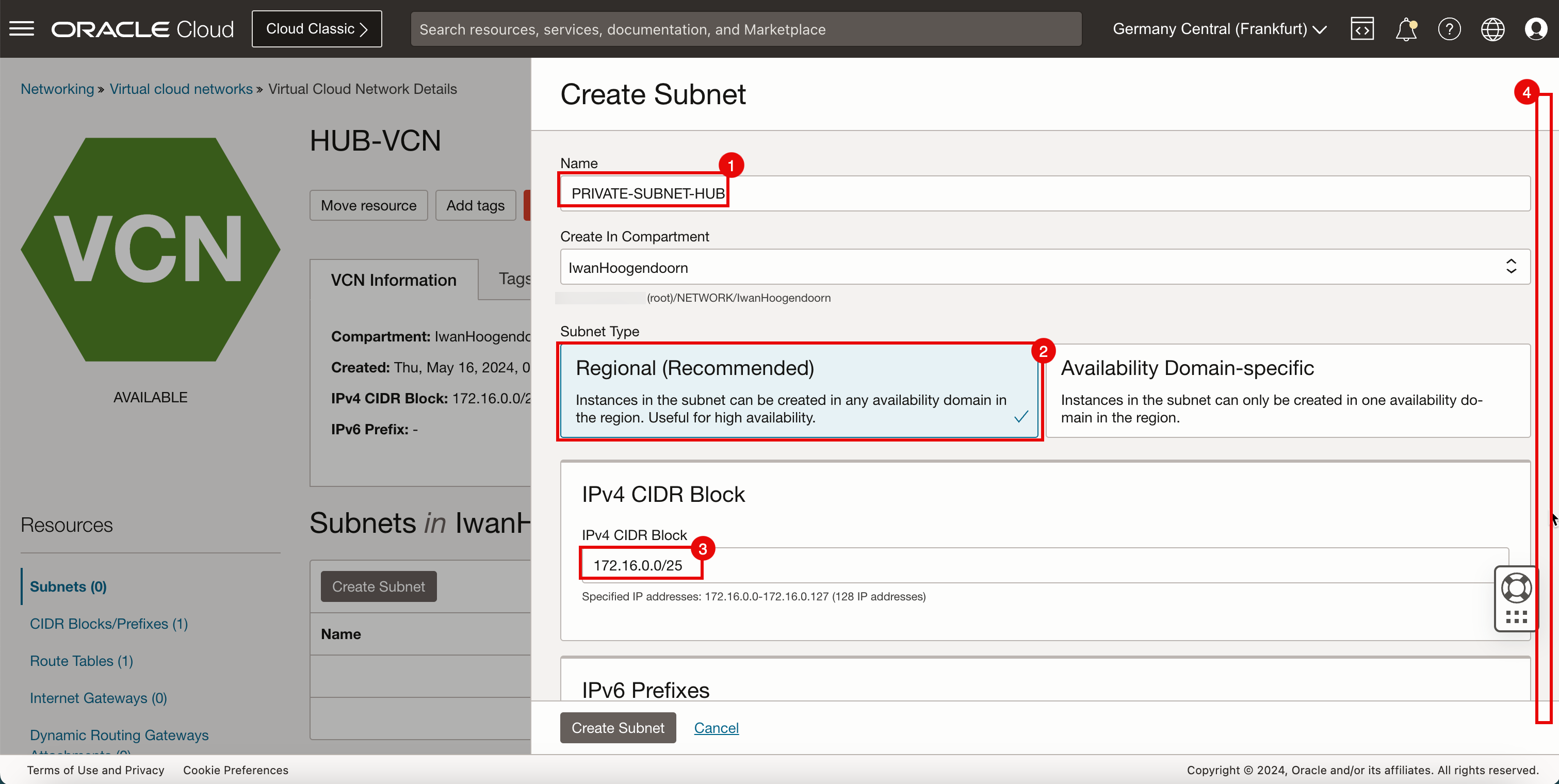

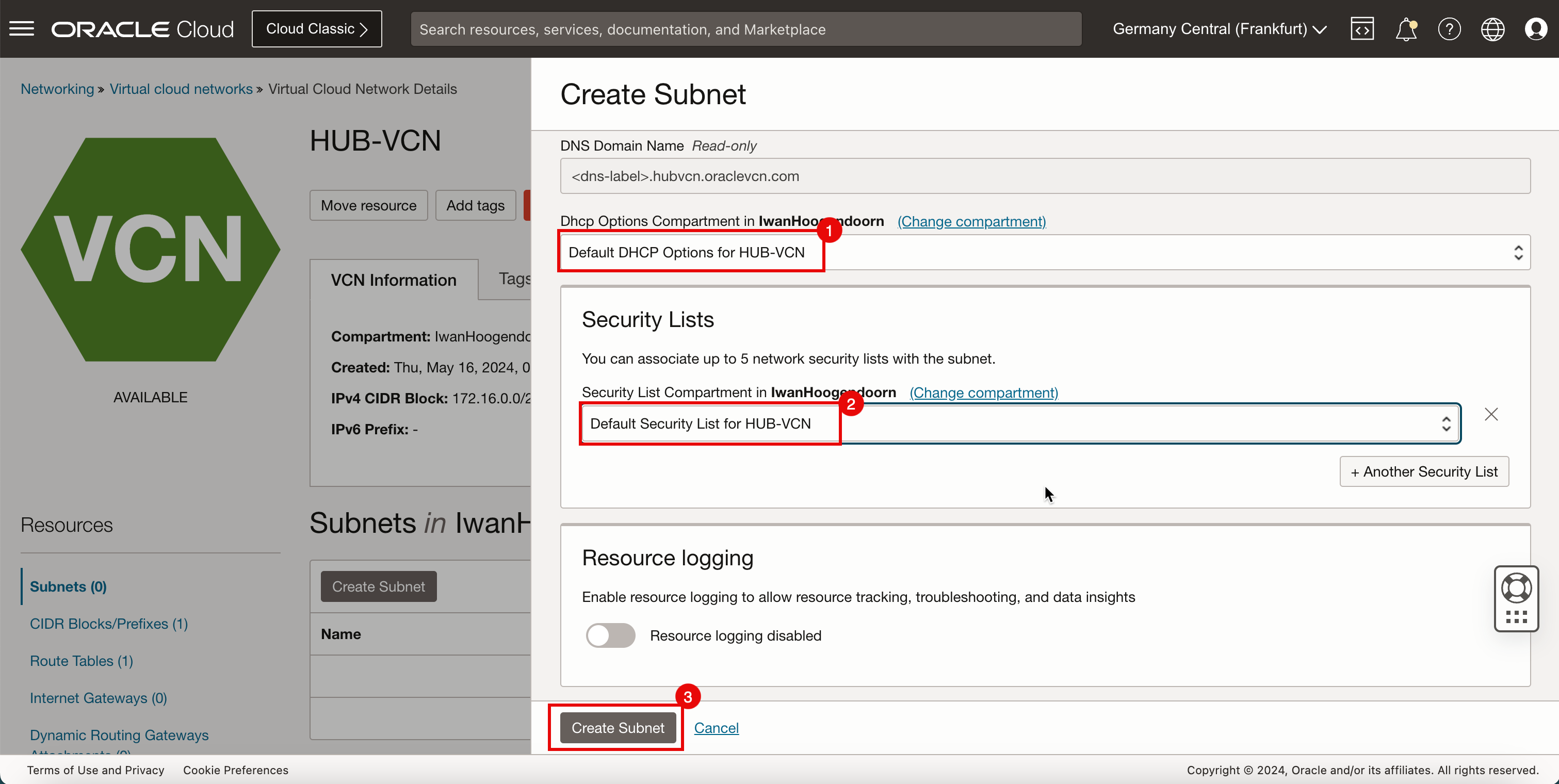

Cliquez sur Créer un sous-réseau pour créer le premier sous-réseau (privé).

- Saisissez le nom du sous-réseau privé.

- Dans Type de sous-réseau, sélectionnez Régional.

- Saisissez le bloc CIDRIPv4 CIDR IPv4 du sous-réseau privé.

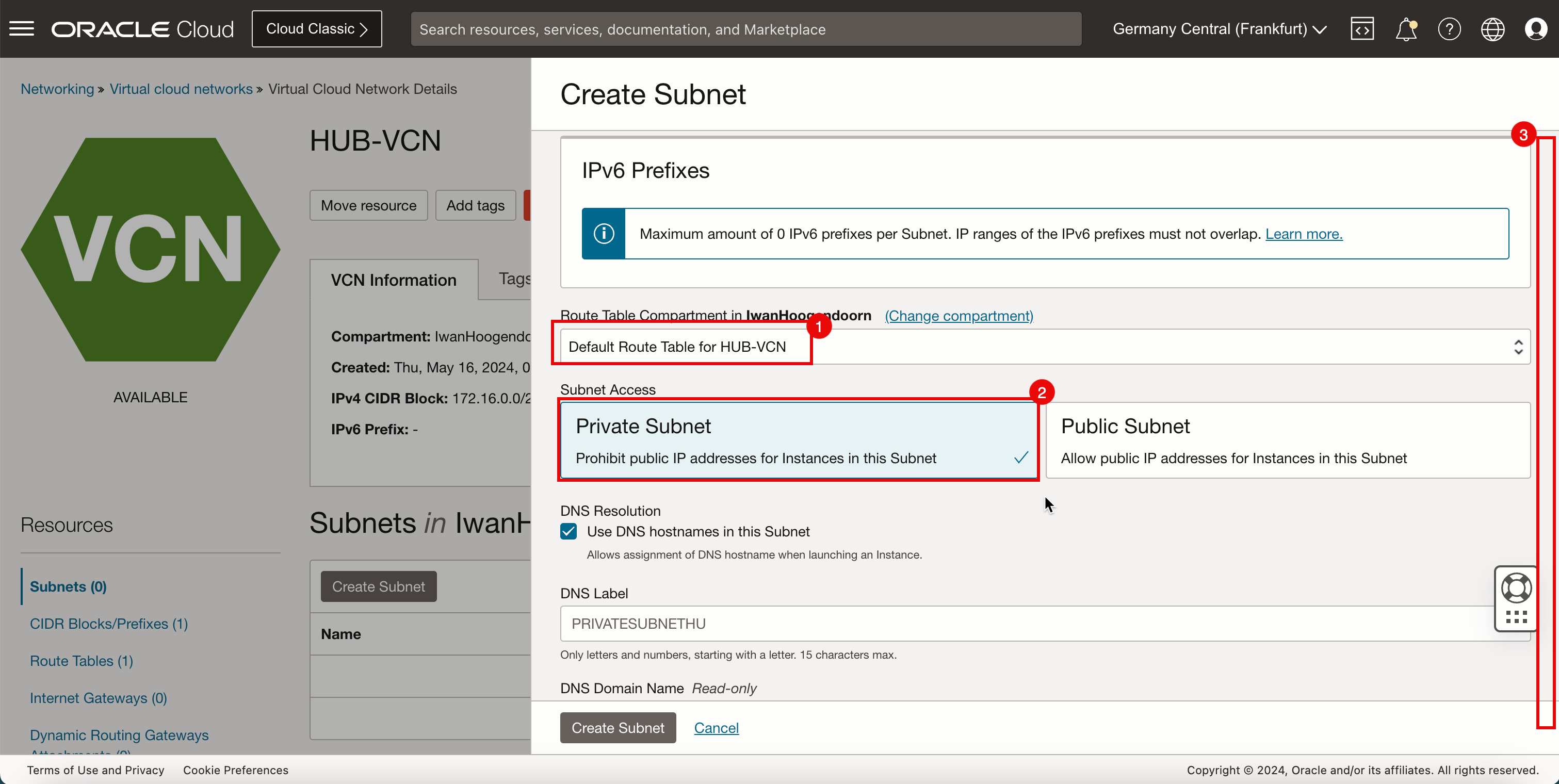

- Descendre.

- Dans Table de routage, sélectionnez la table de routage par défaut.

- Dans Accès au sous-réseau, sélectionnez un sous-réseau privé.

- Descendre.

- Dans Options DHCP, sélectionnez les options DHCP par défaut.

- Dans Liste de sécurité, sélectionnez la liste de sécurité par défaut.

- Cliquez sur Créer un sous-réseau.

-

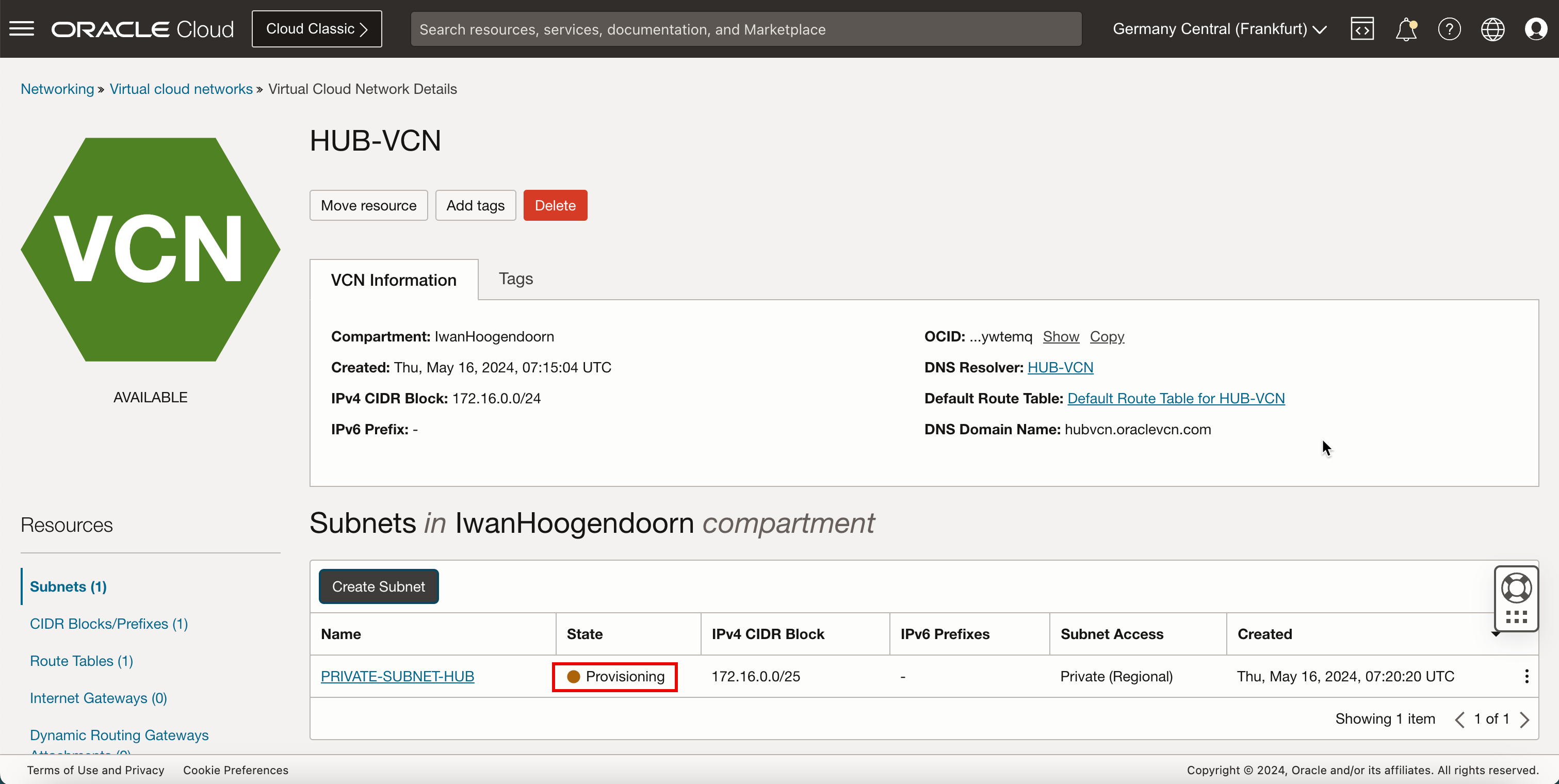

Notez que l'état est défini sur Provisionnement.

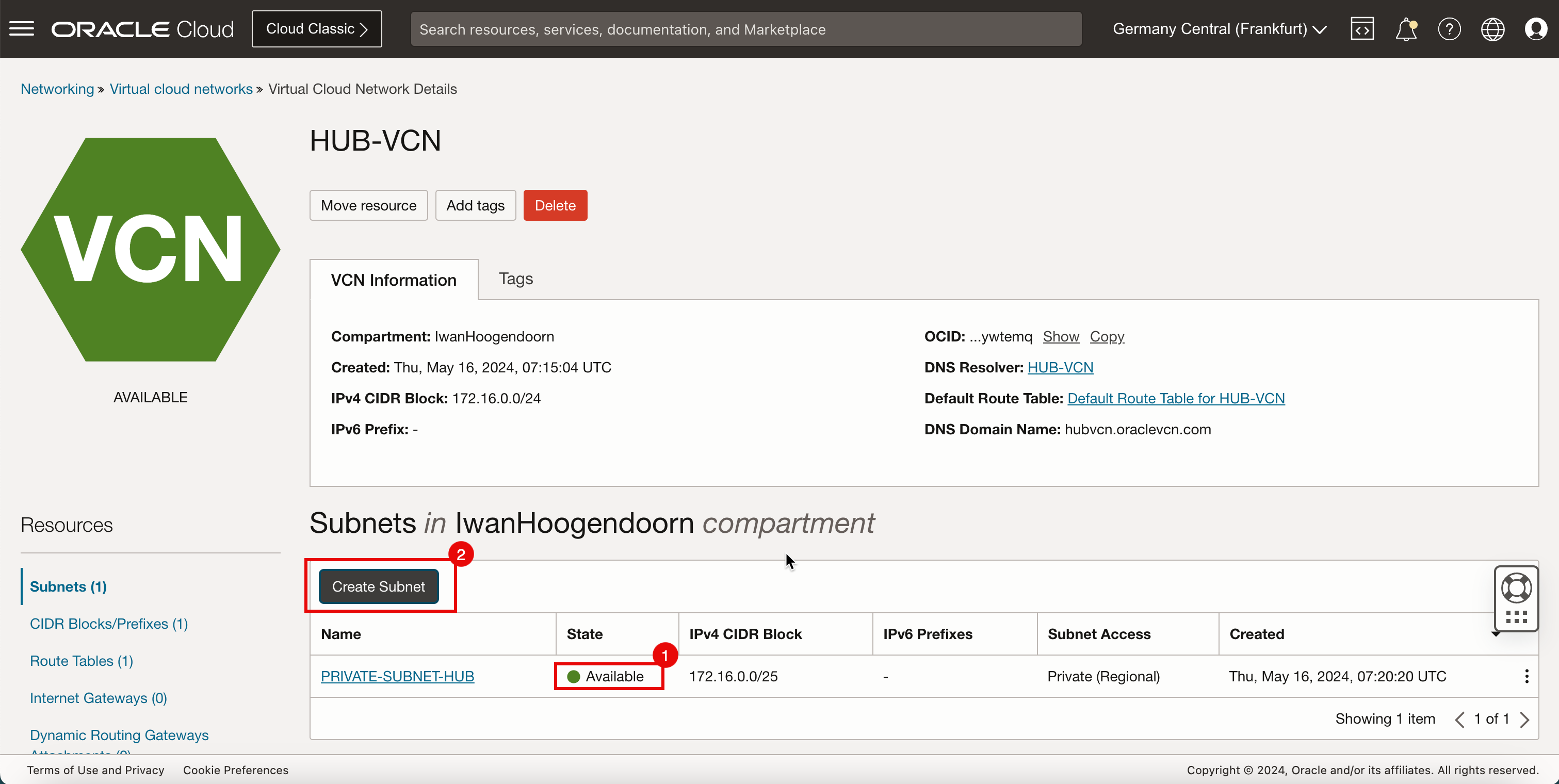

- Au bout de quelques minutes, l'état devient Disponible.

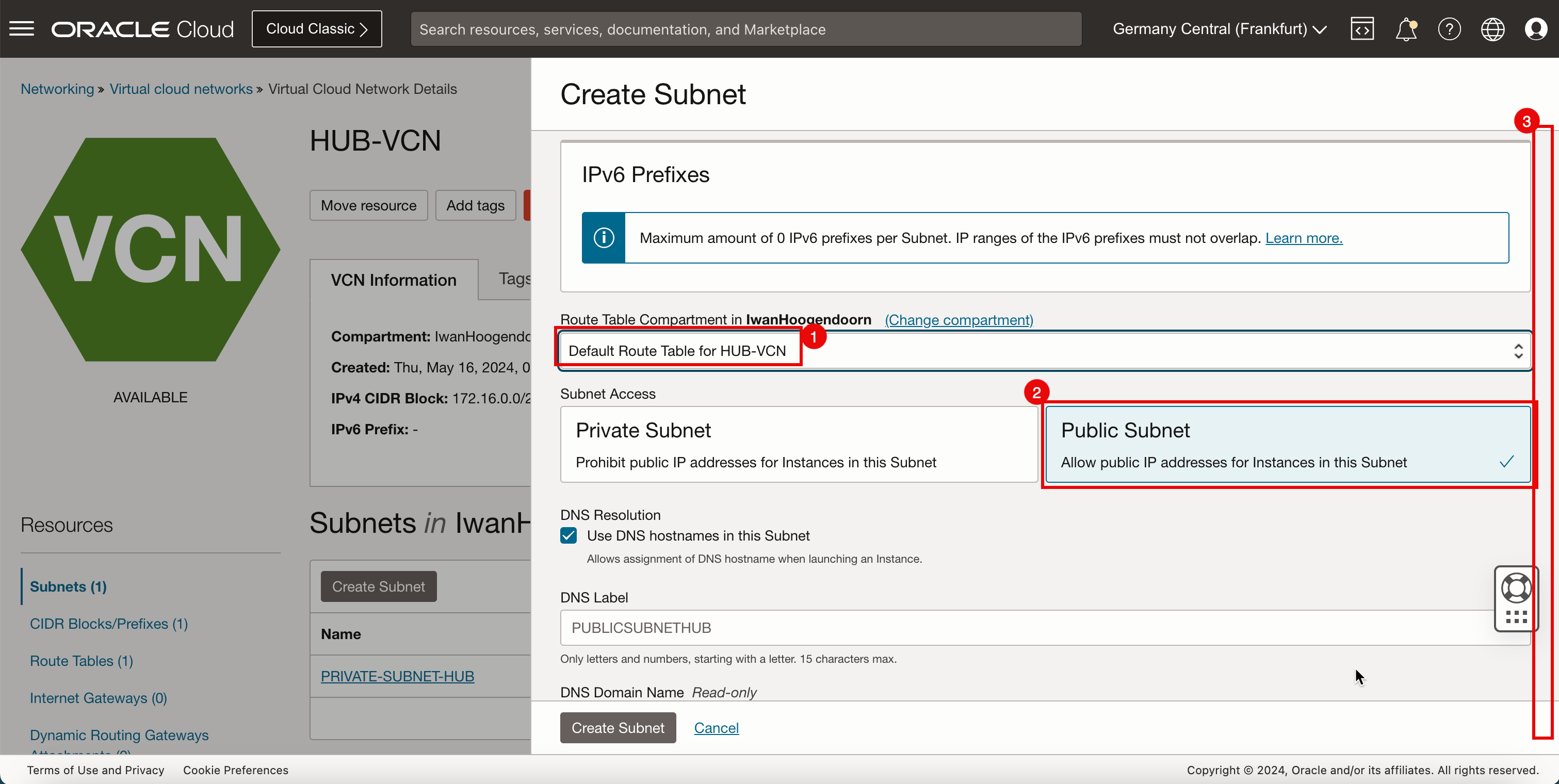

- Cliquez sur Créer un sous-réseau pour créer le second sous-réseau (public).

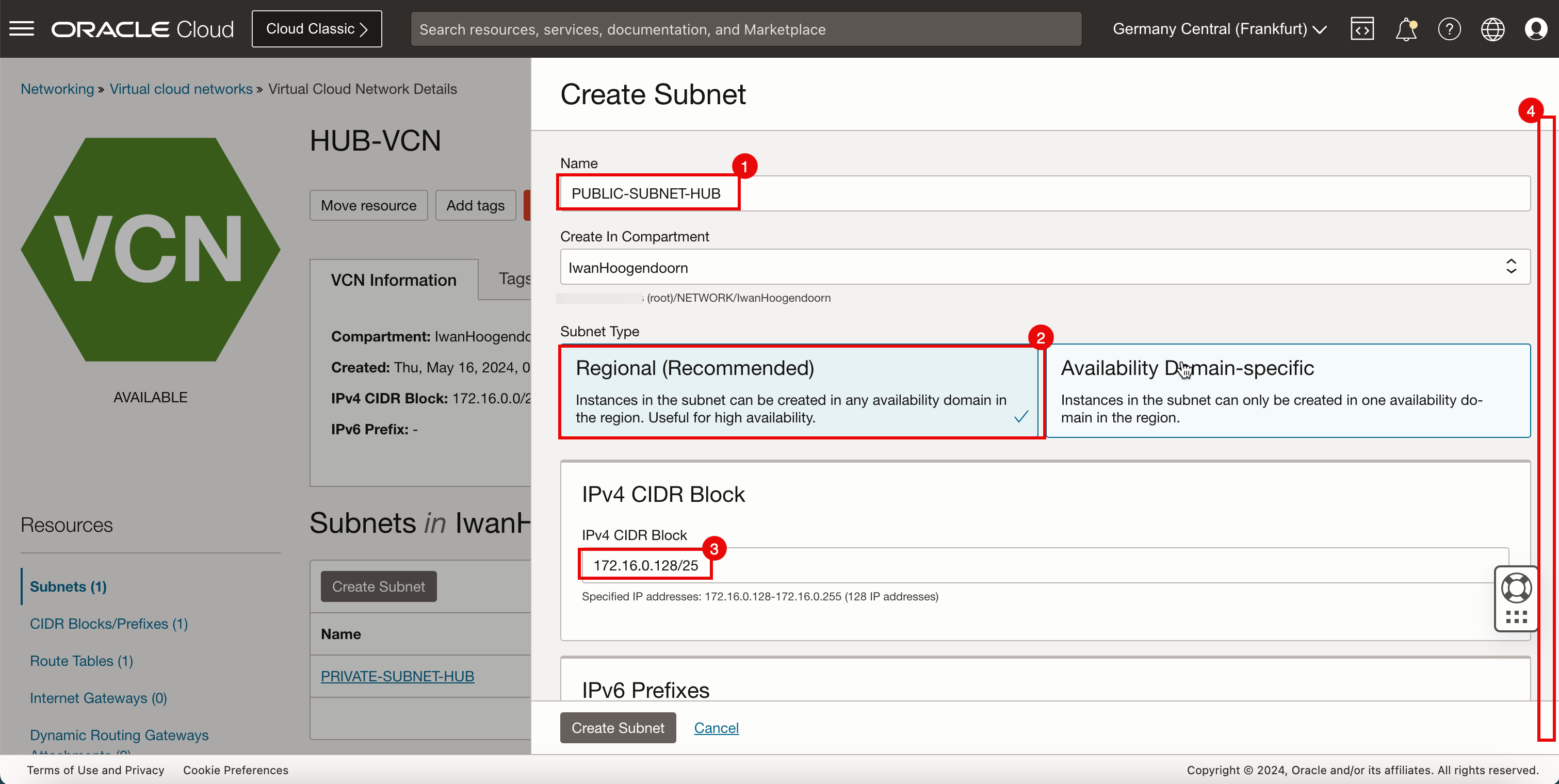

- Saisissez le nom du sous-réseau privé.

- Dans Type de sous-réseau, sélectionnez Régional.

- Saisissez le bloc CIDRIPv4 CIDR IPv4 du sous-réseau public.

- Descendre.

- Dans Table de routage, sélectionnez la table de routage par défaut.

- Dans Accès au sous-réseau, sélectionnez un sous-réseau public.

- Descendre.

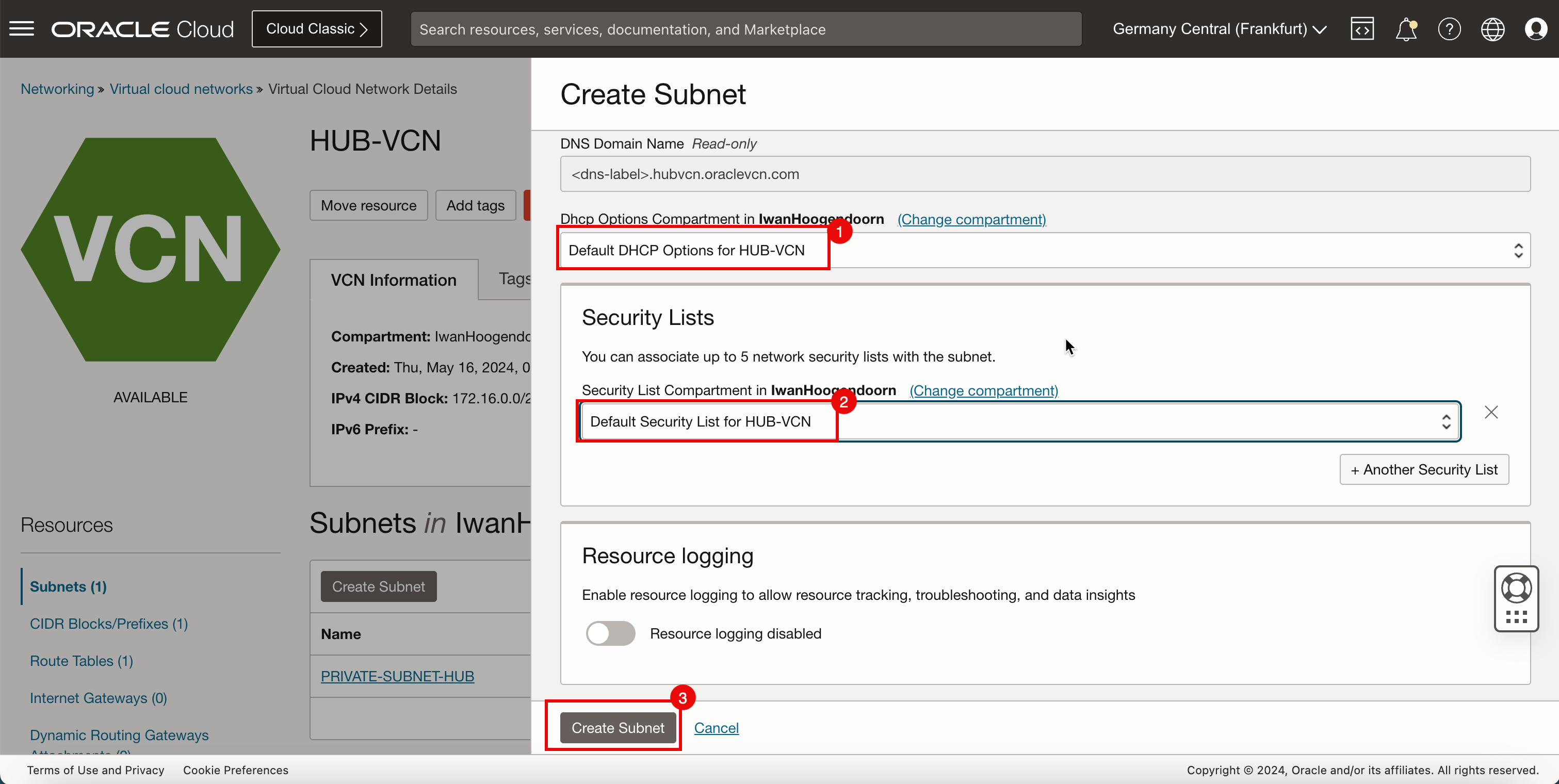

- Dans Options DHCP, sélectionnez les options DHCP par défaut.

- Dans Liste de sécurité, sélectionnez la liste de sécurité par défaut.

- Cliquez sur Créer un sous-réseau.

-

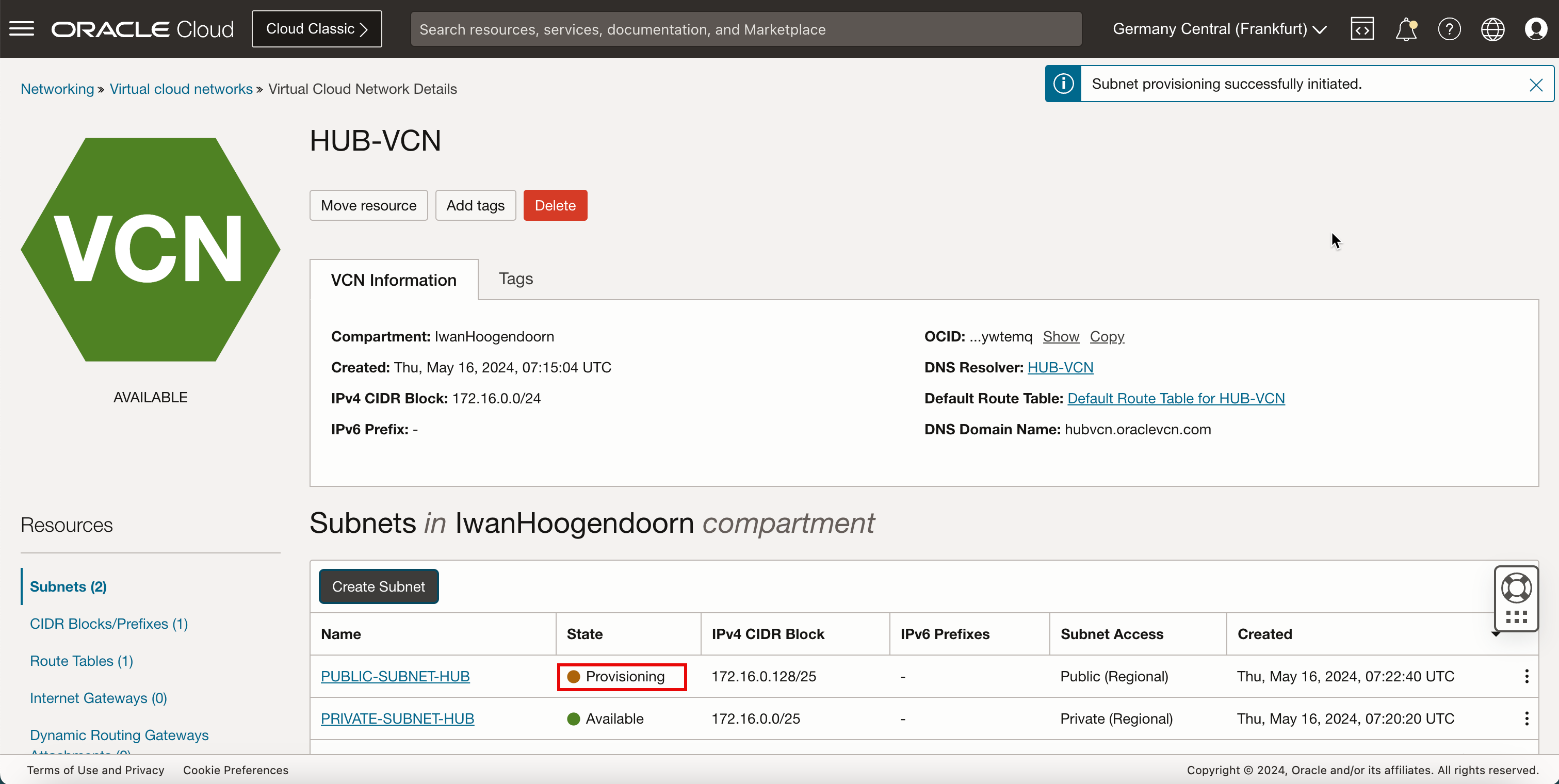

Notez que l'état est défini sur Provisionnement.

-

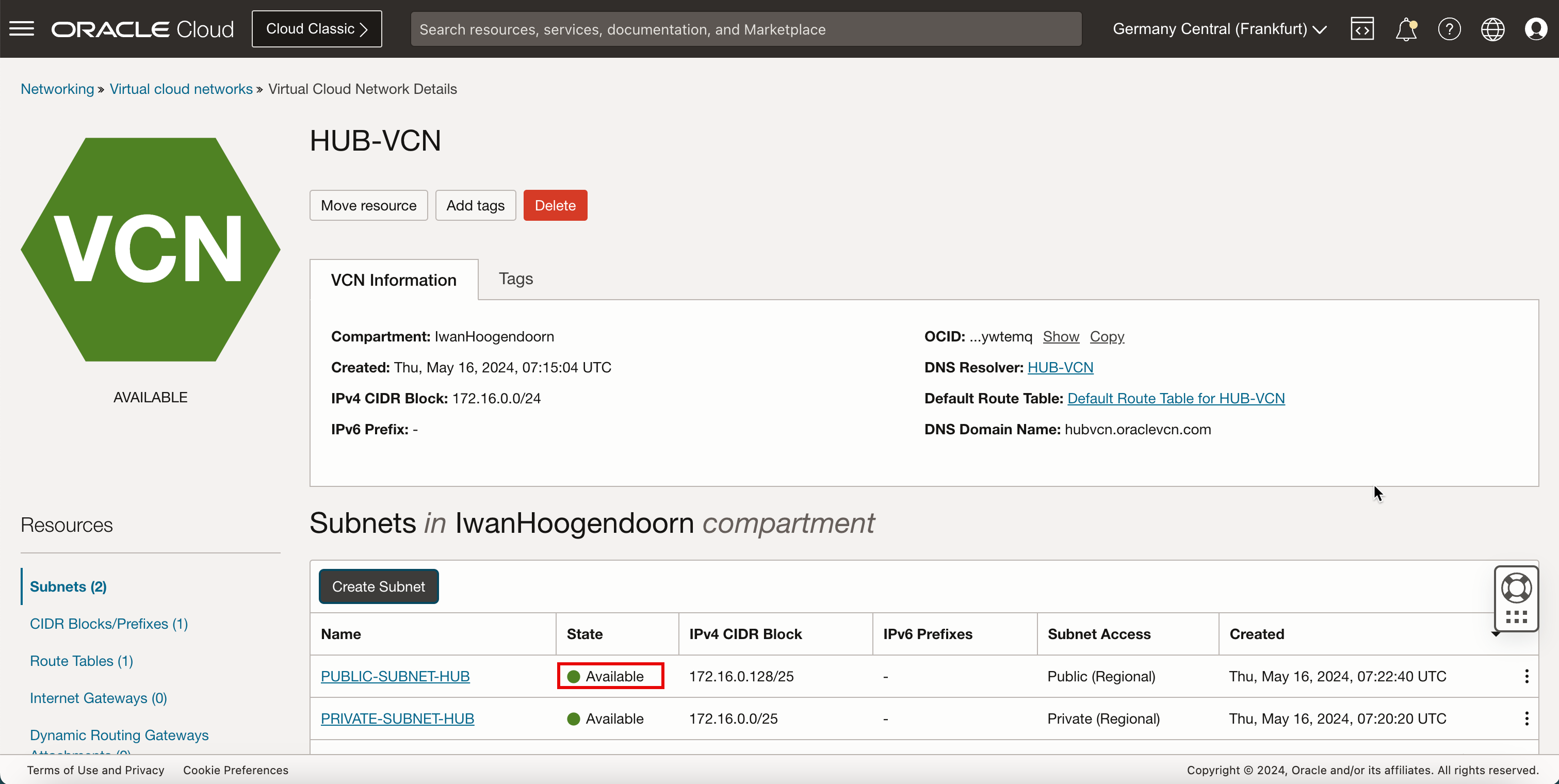

Au bout de quelques minutes, l'état devient Disponible.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

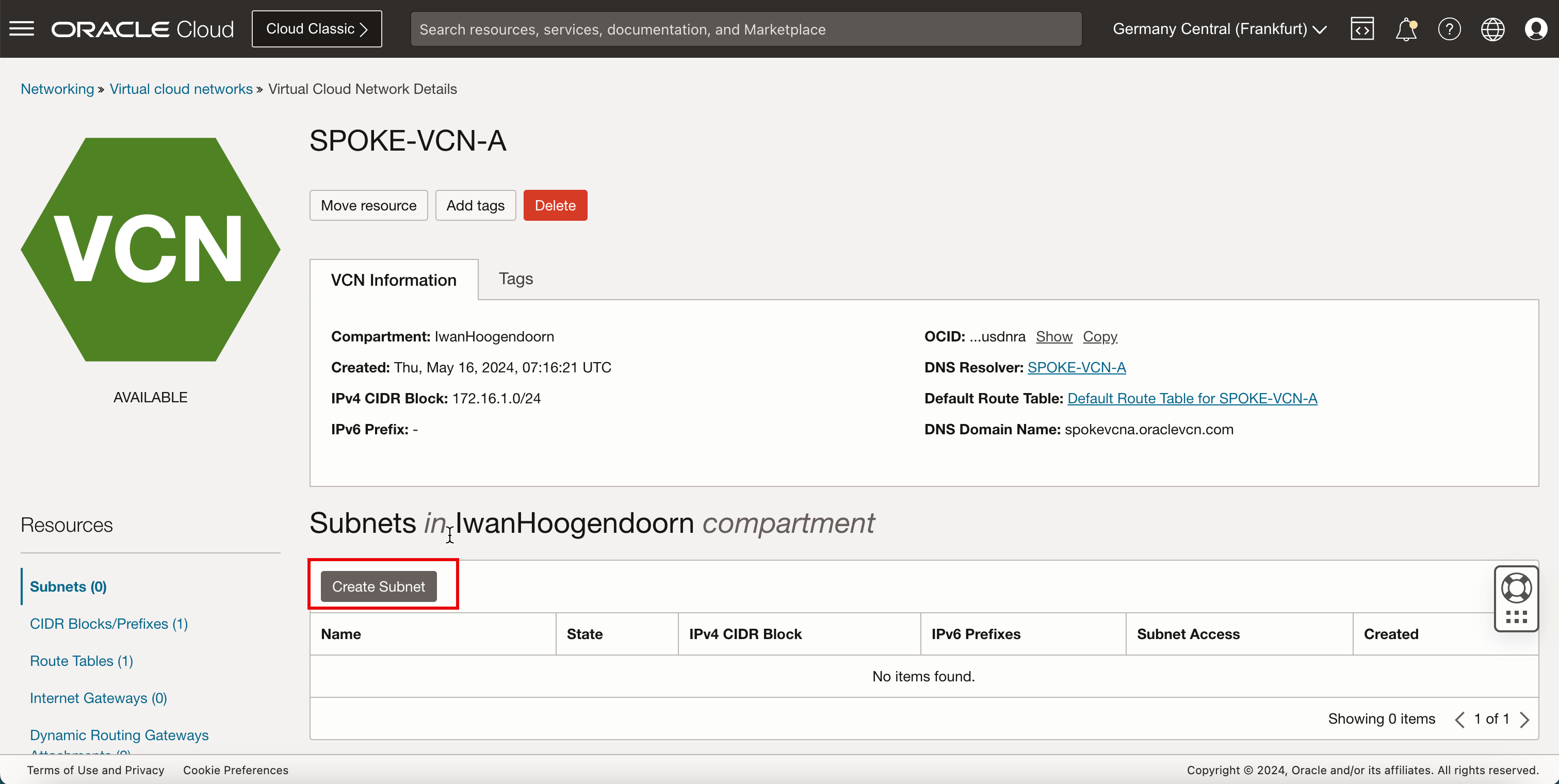

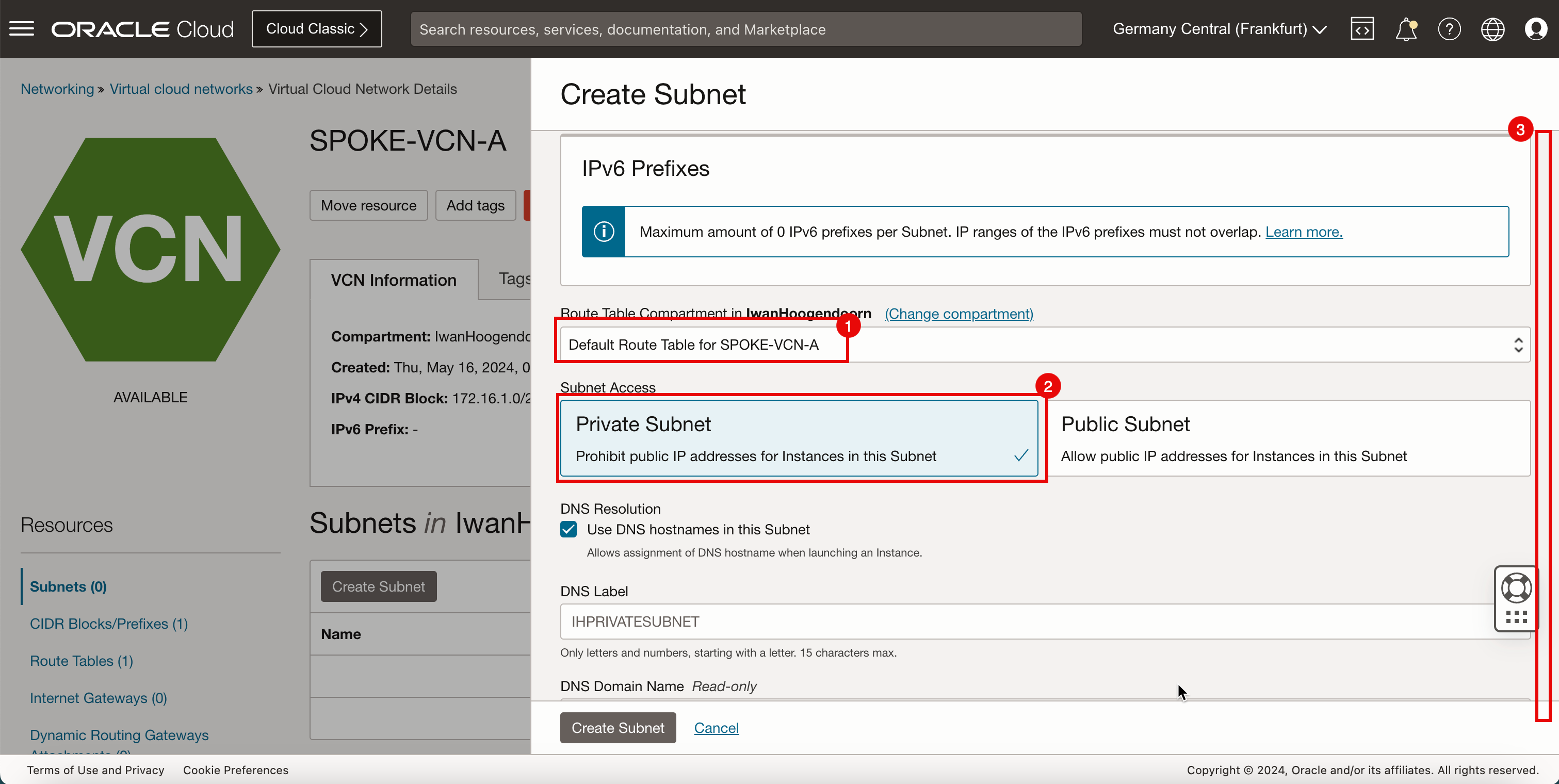

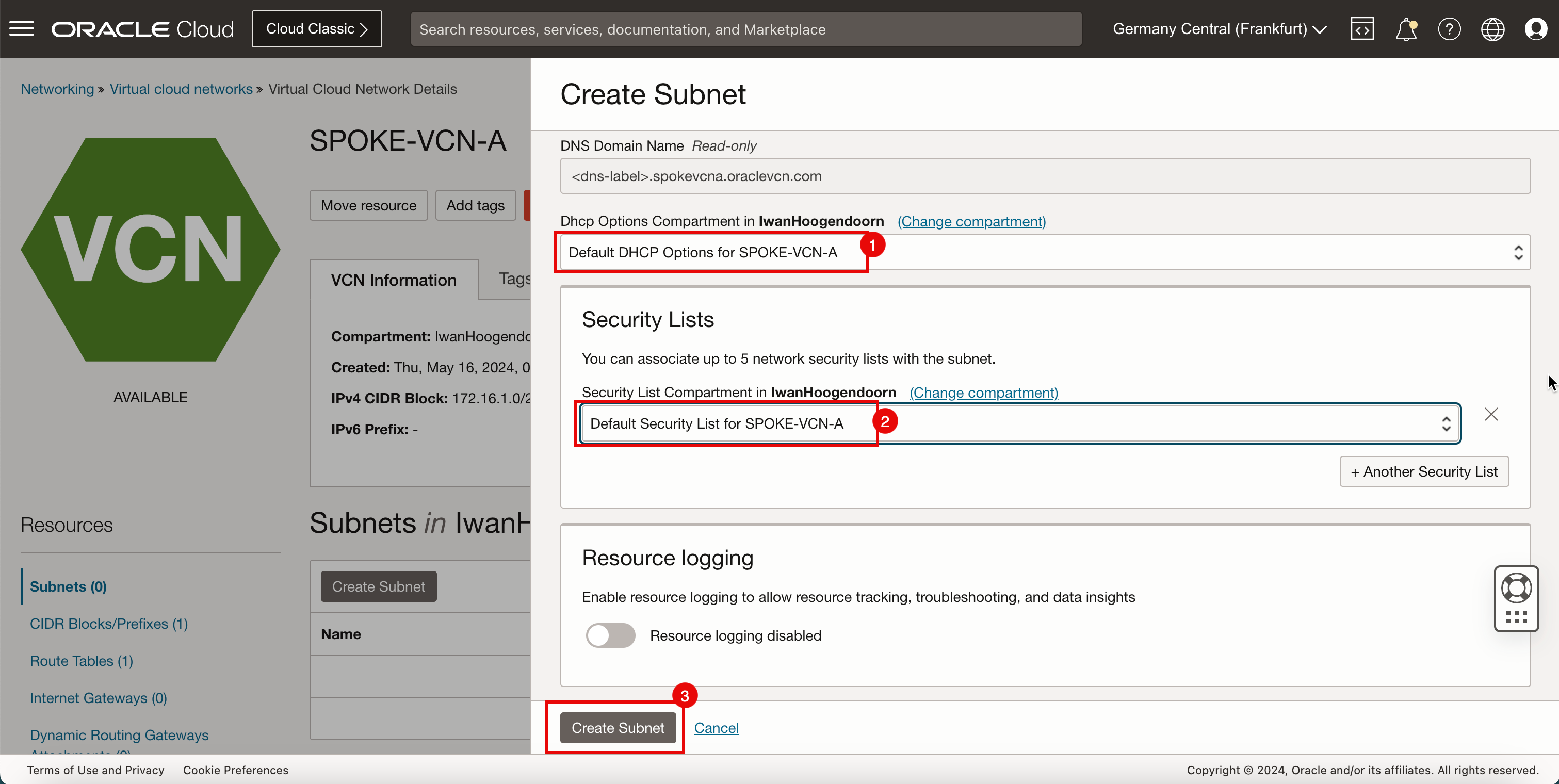

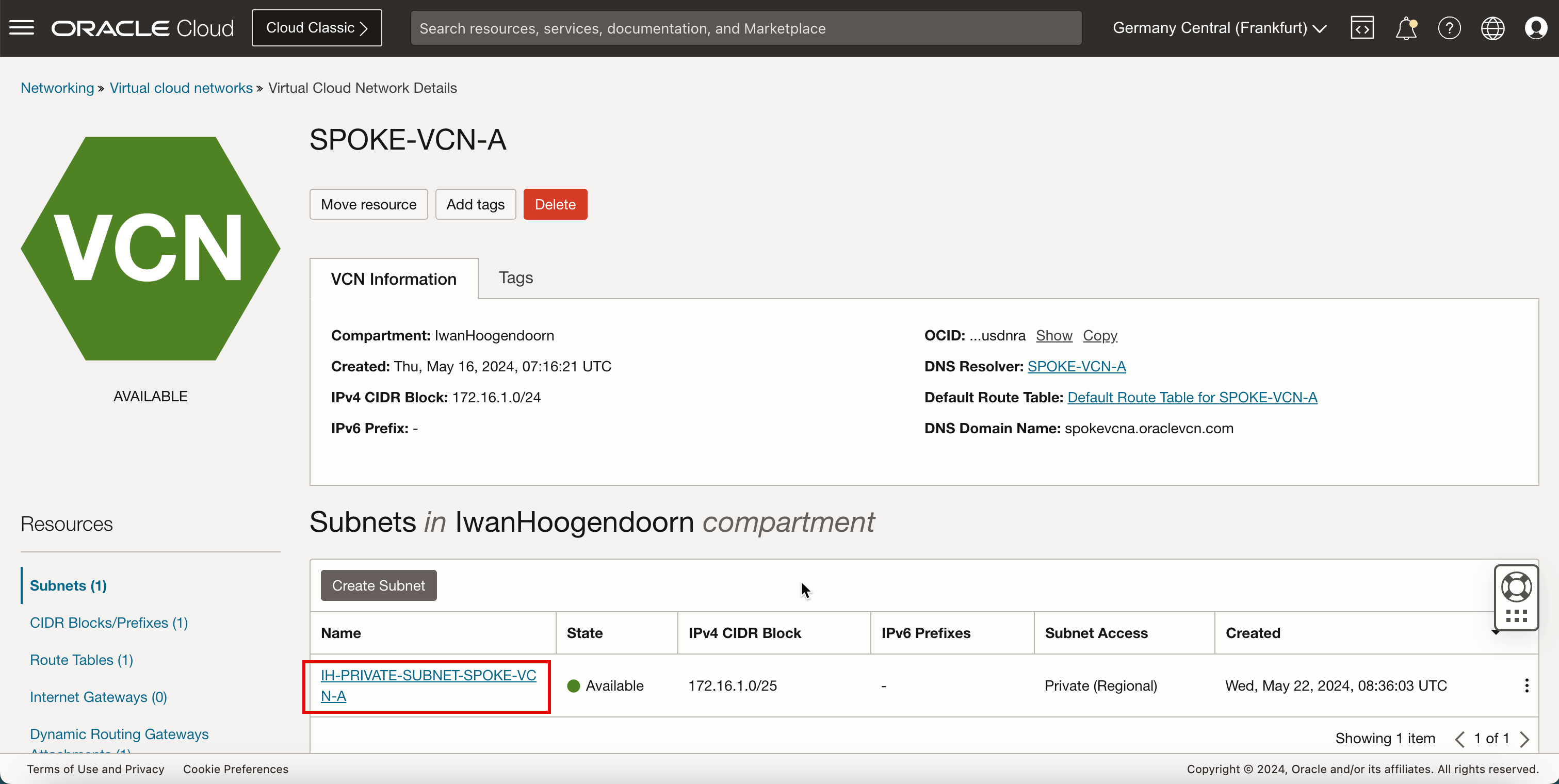

Créer un sous-réseau dans Spoke VCN A

Créez un sous-réseau privé dans le VCN satellite A.

-

Cliquez sur le satellite VCN A.

-

Cliquez sur Créer un sous-réseau pour créer le sous-réseau (privé).

- Saisissez le nom du sous-réseau privé.

- Saisissez le bloc CIDRIPv4 CIDR IPv4 du sous-réseau privé.

- Descendre.

- Dans Table de routage, sélectionnez la table de routage par défaut.

- Dans Accès au sous-réseau, sélectionnez un sous-réseau privé.

- Descendre.

- Dans Options DHCP, sélectionnez les options DHCP par défaut.

- Dans Liste de sécurité, sélectionnez la liste de sécurité par défaut.

- Cliquez sur Créer un sous-réseau.

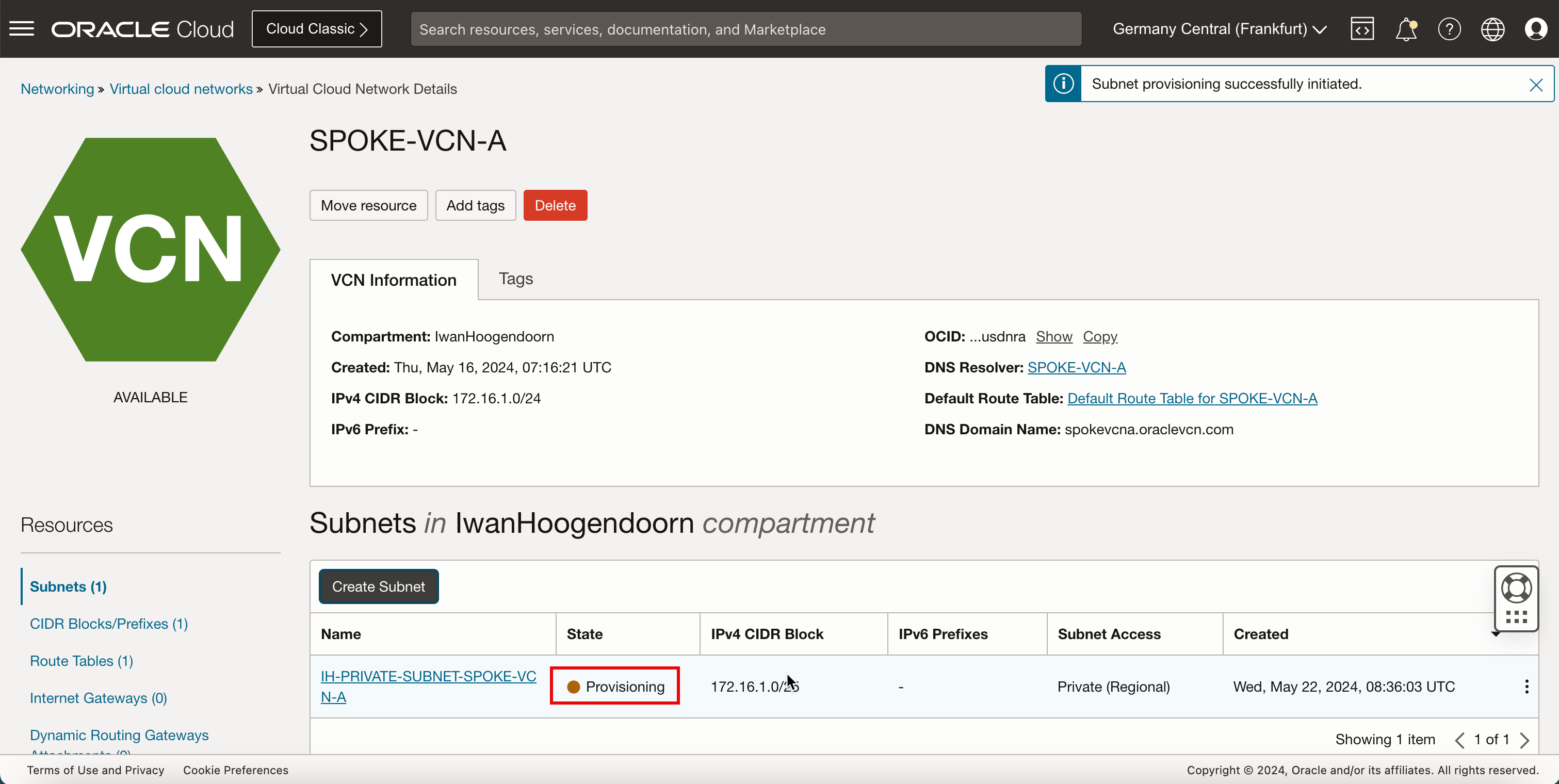

-

Notez que l'état est défini sur Provisionnement.

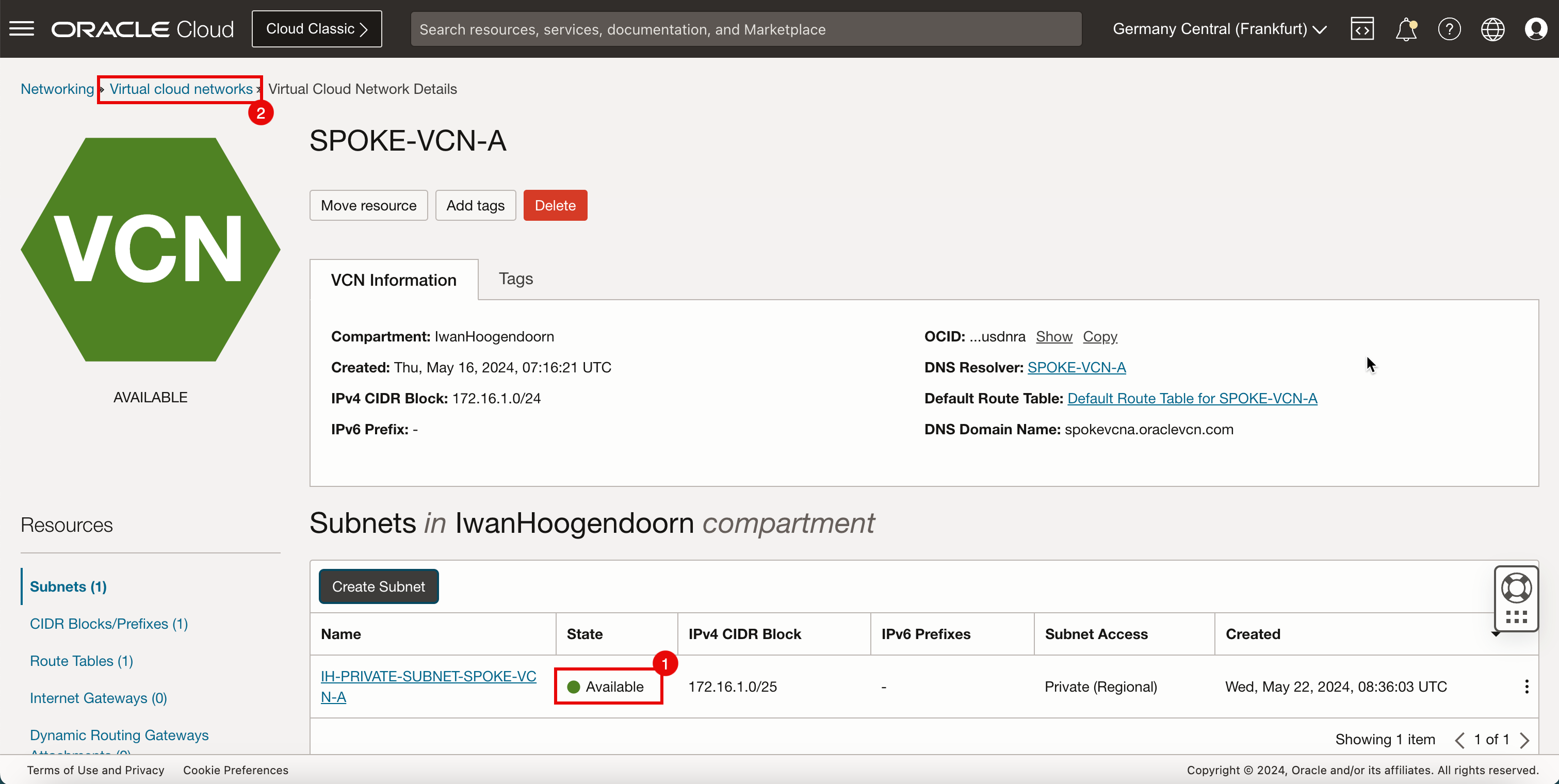

- Notez que l'état passe à Disponible.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

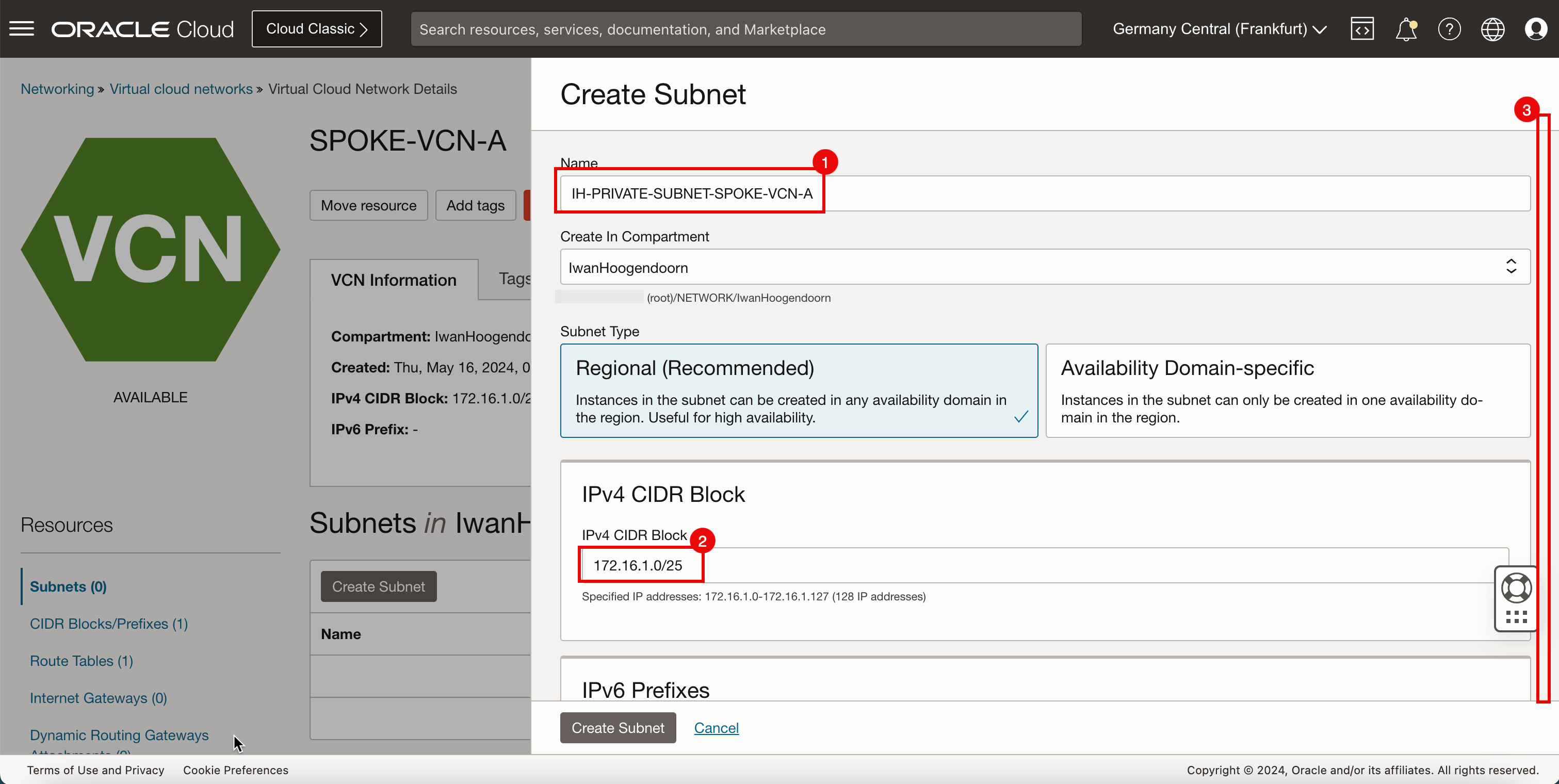

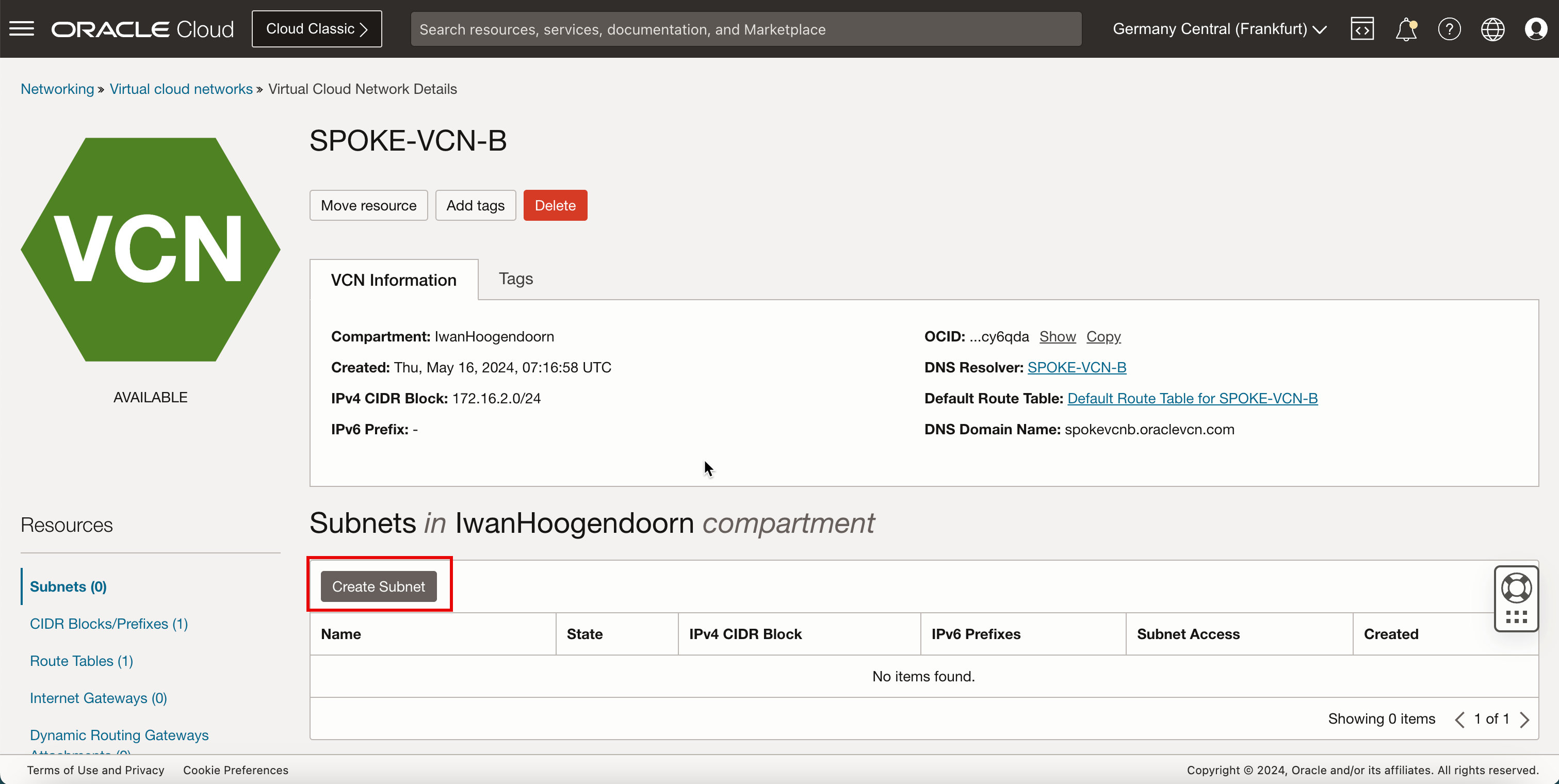

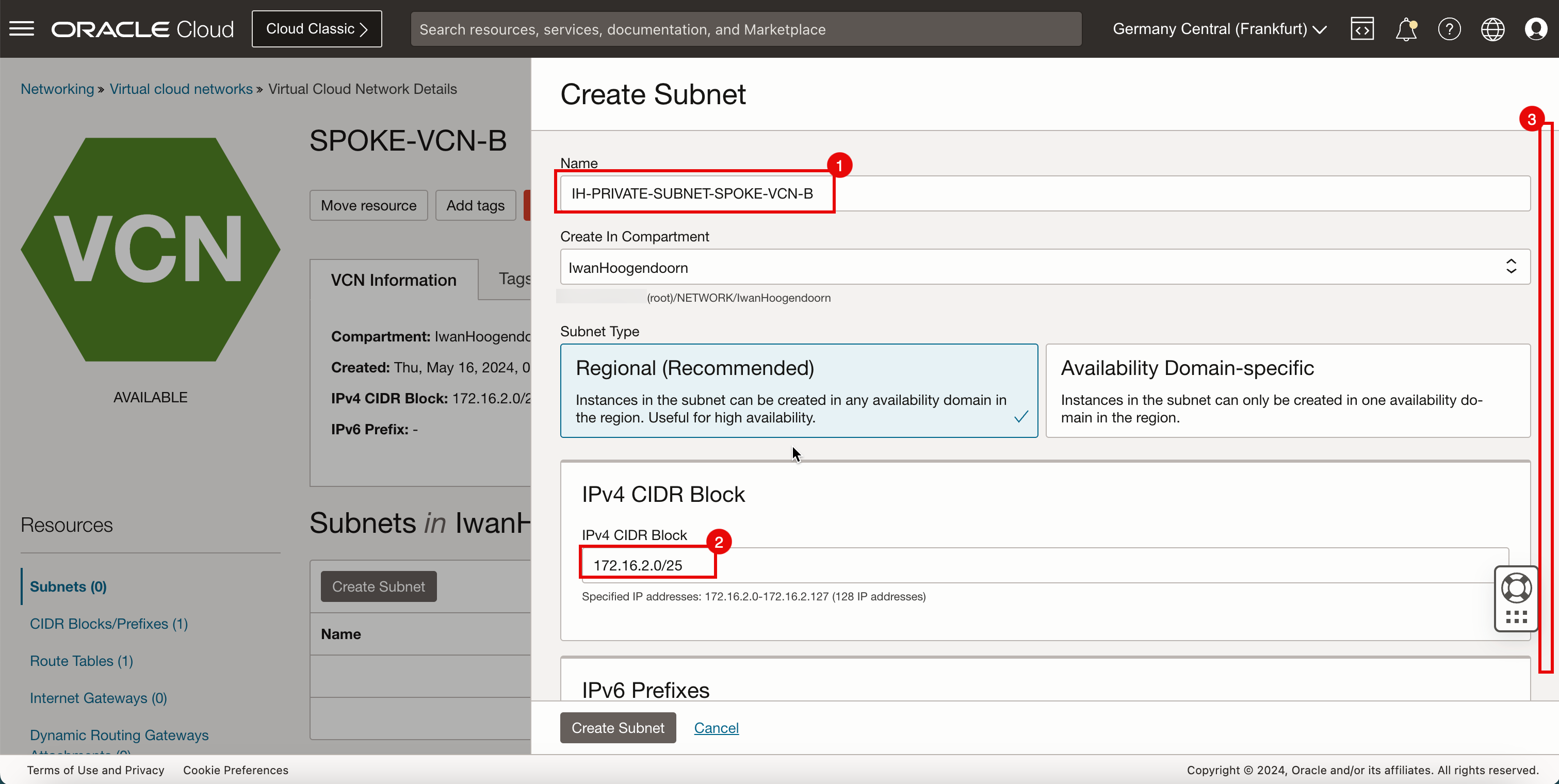

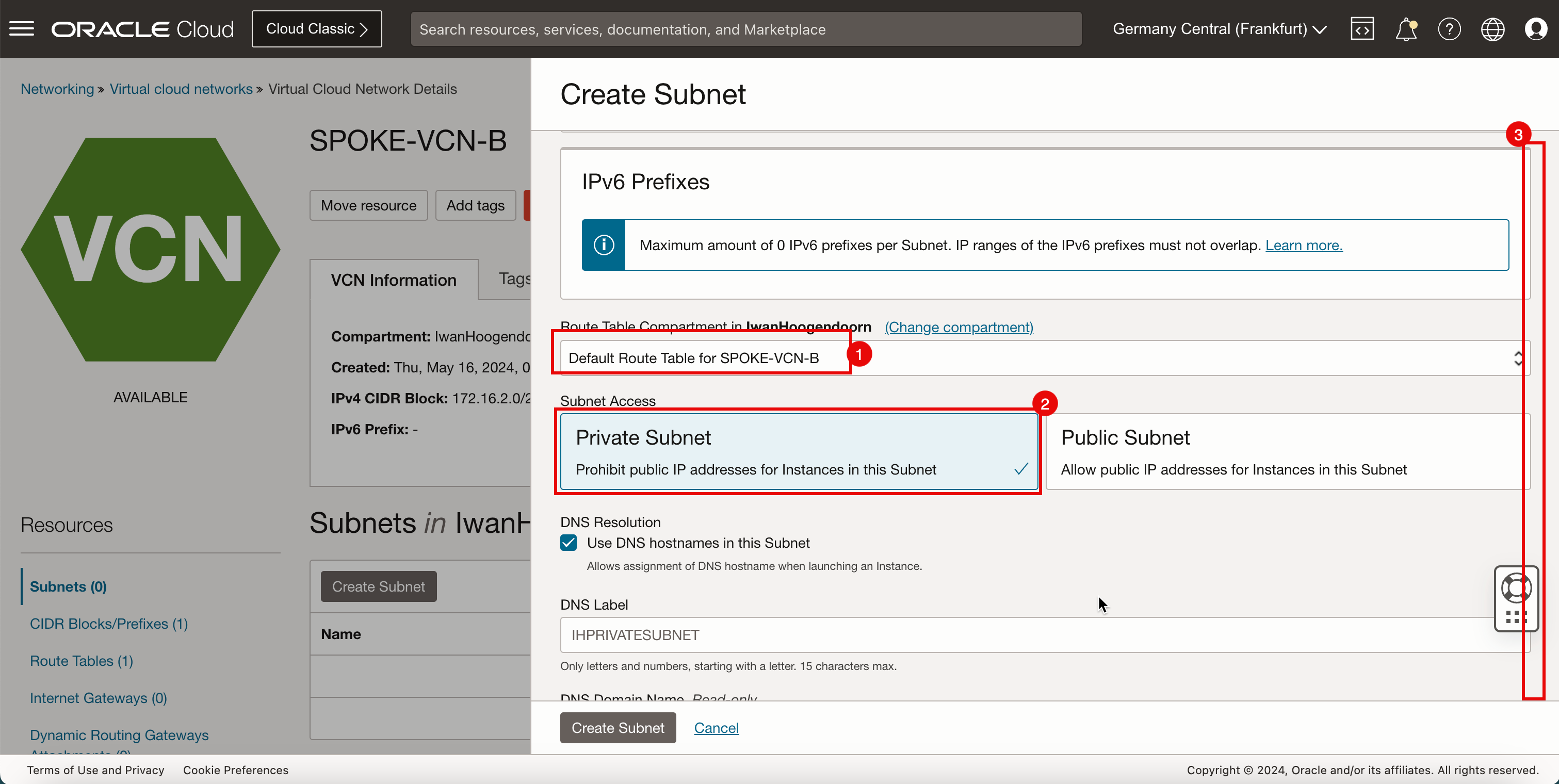

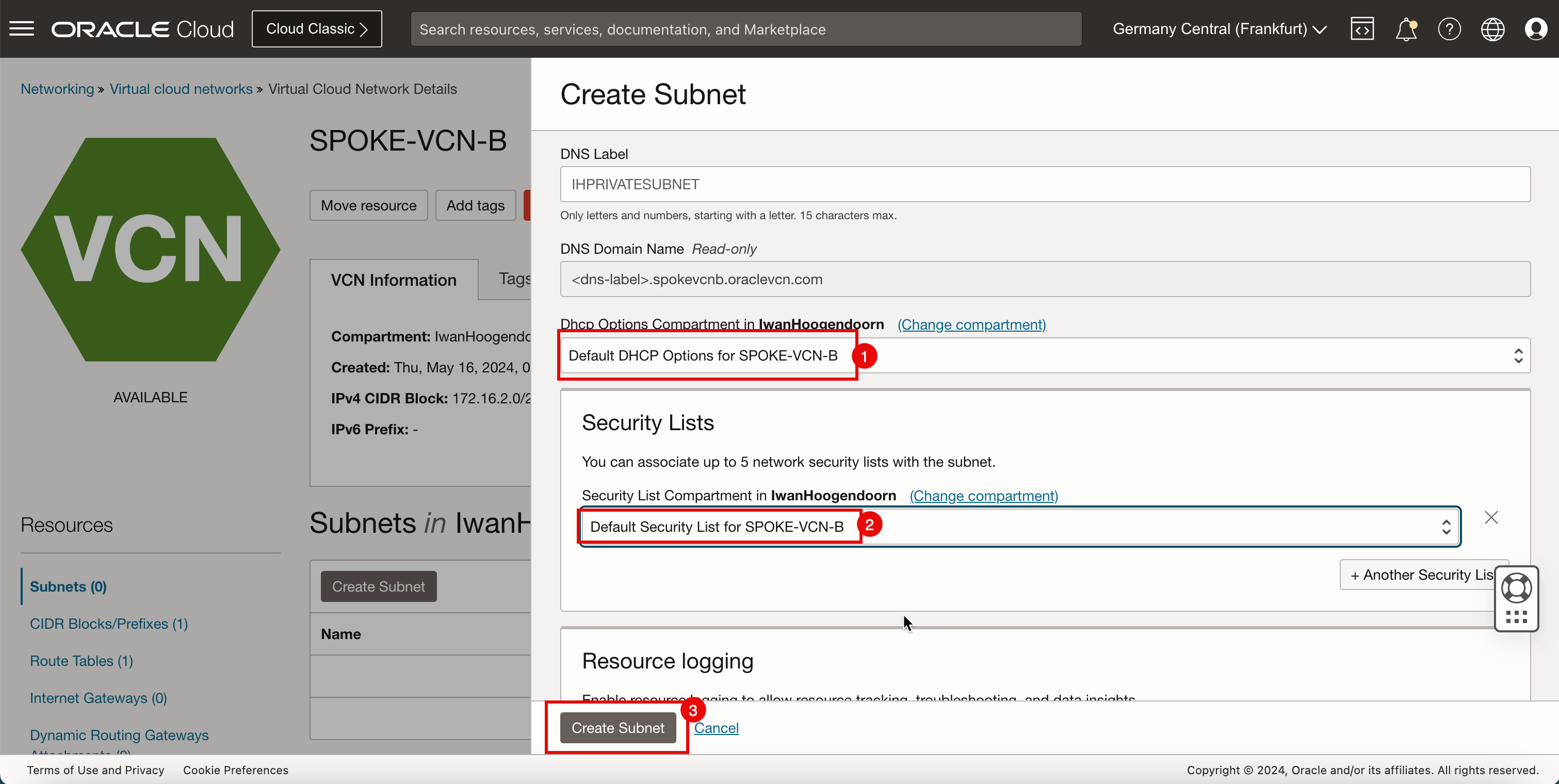

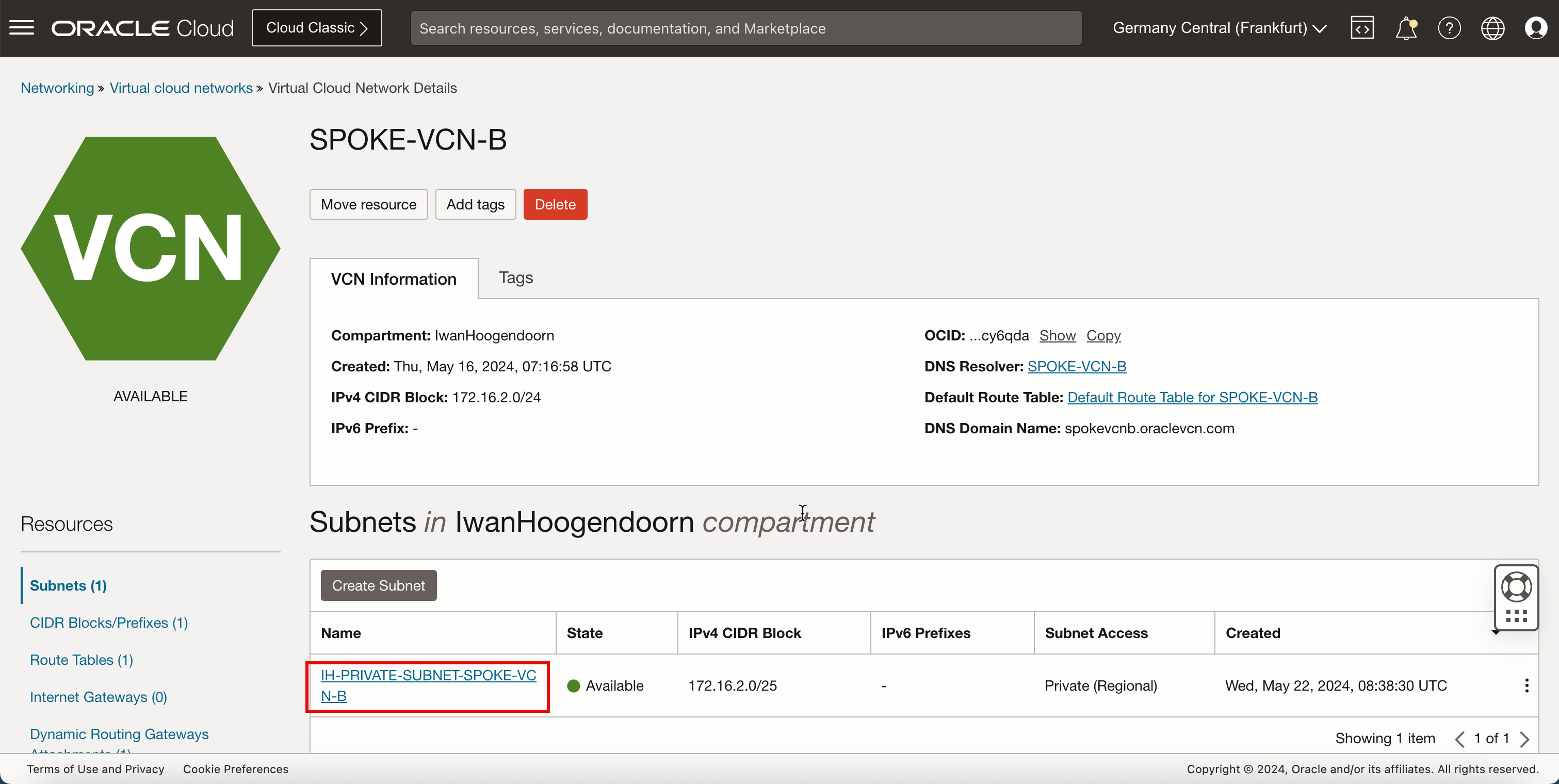

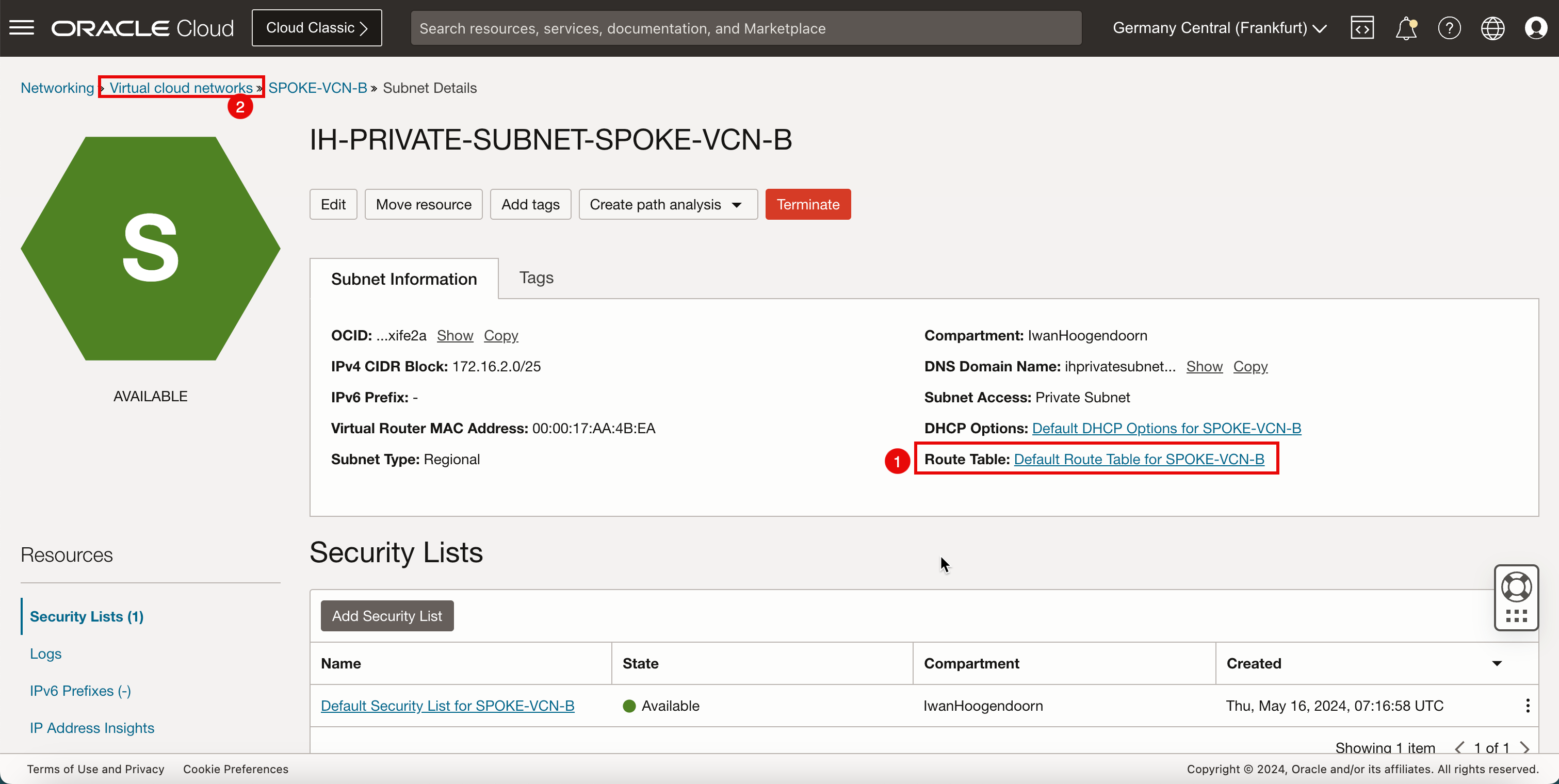

Créer un sous-réseau dans Spoke VCN B

Créez un sous-réseau privé dans le VCN satellite B.

-

Cliquez sur le satellite VCN B.

-

Cliquez sur Créer un sous-réseau pour créer le sous-réseau (privé).

- Saisissez le nom du sous-réseau privé.

- Saisissez le bloc CIDRIPv4 CIDR IPv4 du sous-réseau privé.

- Descendre.

- Dans Table de routage, sélectionnez la table de routage par défaut.

- Dans Accès au sous-réseau, sélectionnez un sous-réseau privé.

- Descendre.

- Dans Options DHCP, sélectionnez les options DHCP par défaut.

- Dans Liste de sécurité, sélectionnez la liste de sécurité par défaut.

- Cliquez sur Créer un sous-réseau.

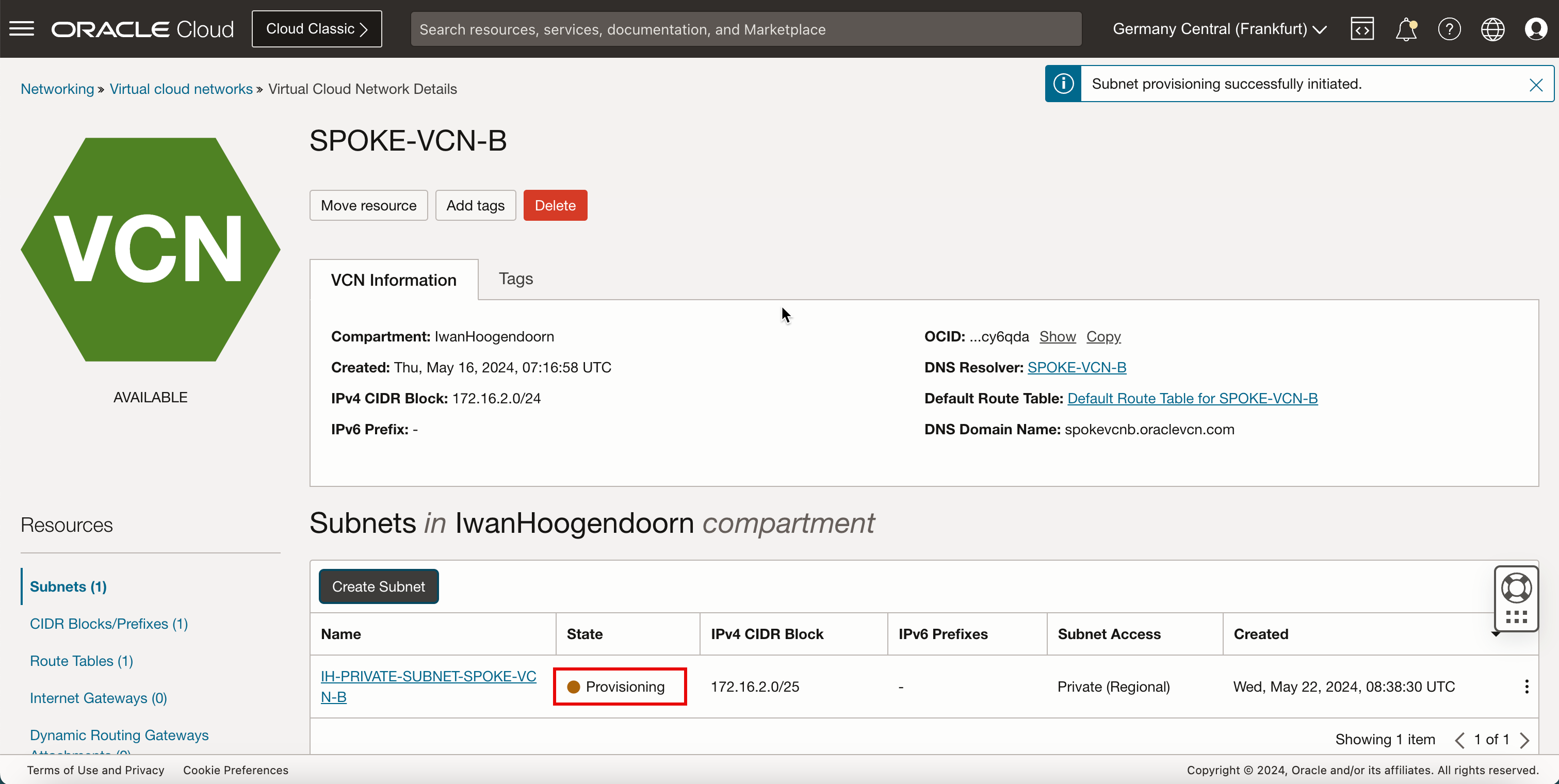

-

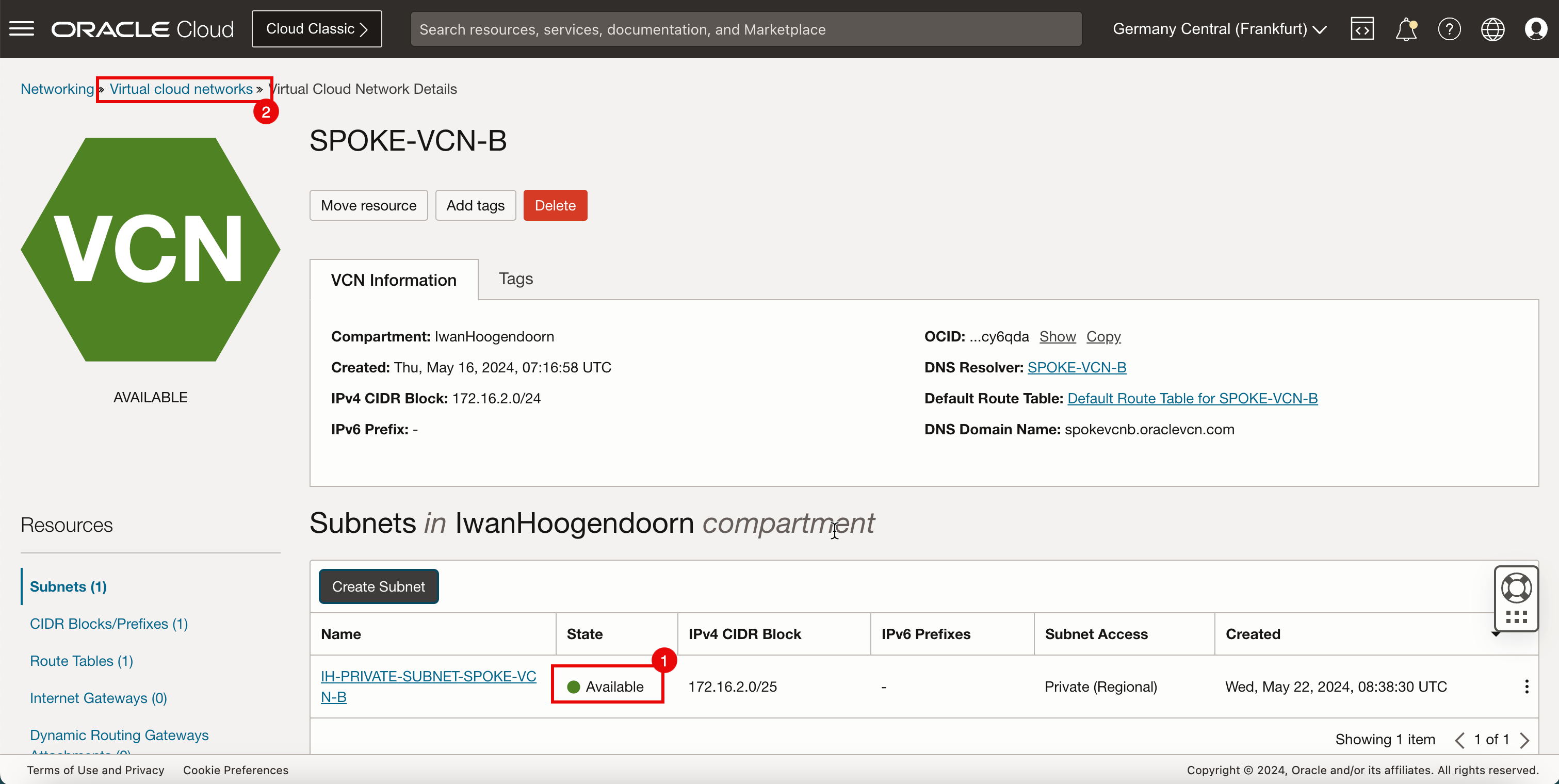

Notez que l'état est défini sur Provisionnement.

- Notez que l'état passe à Disponible.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

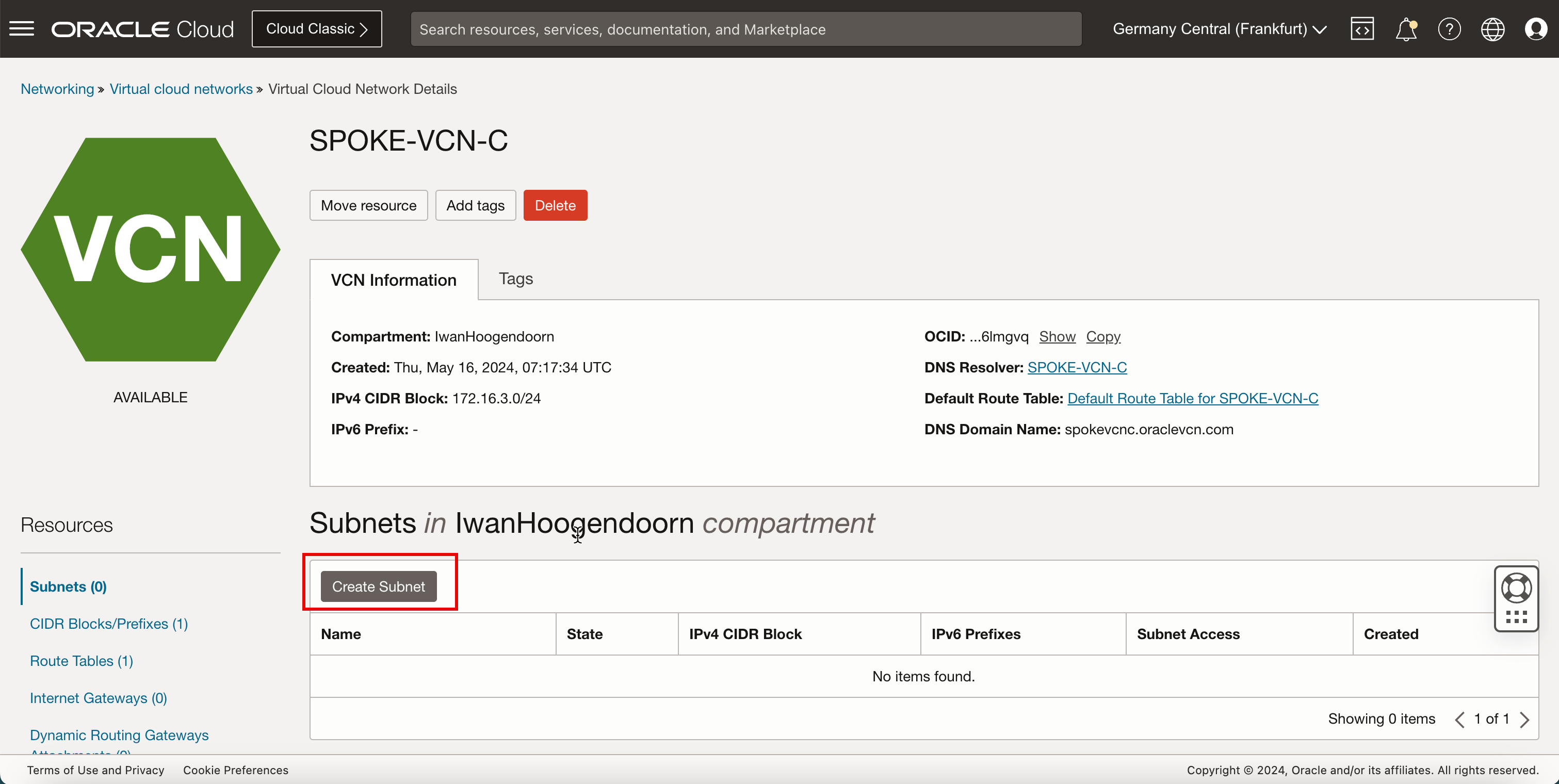

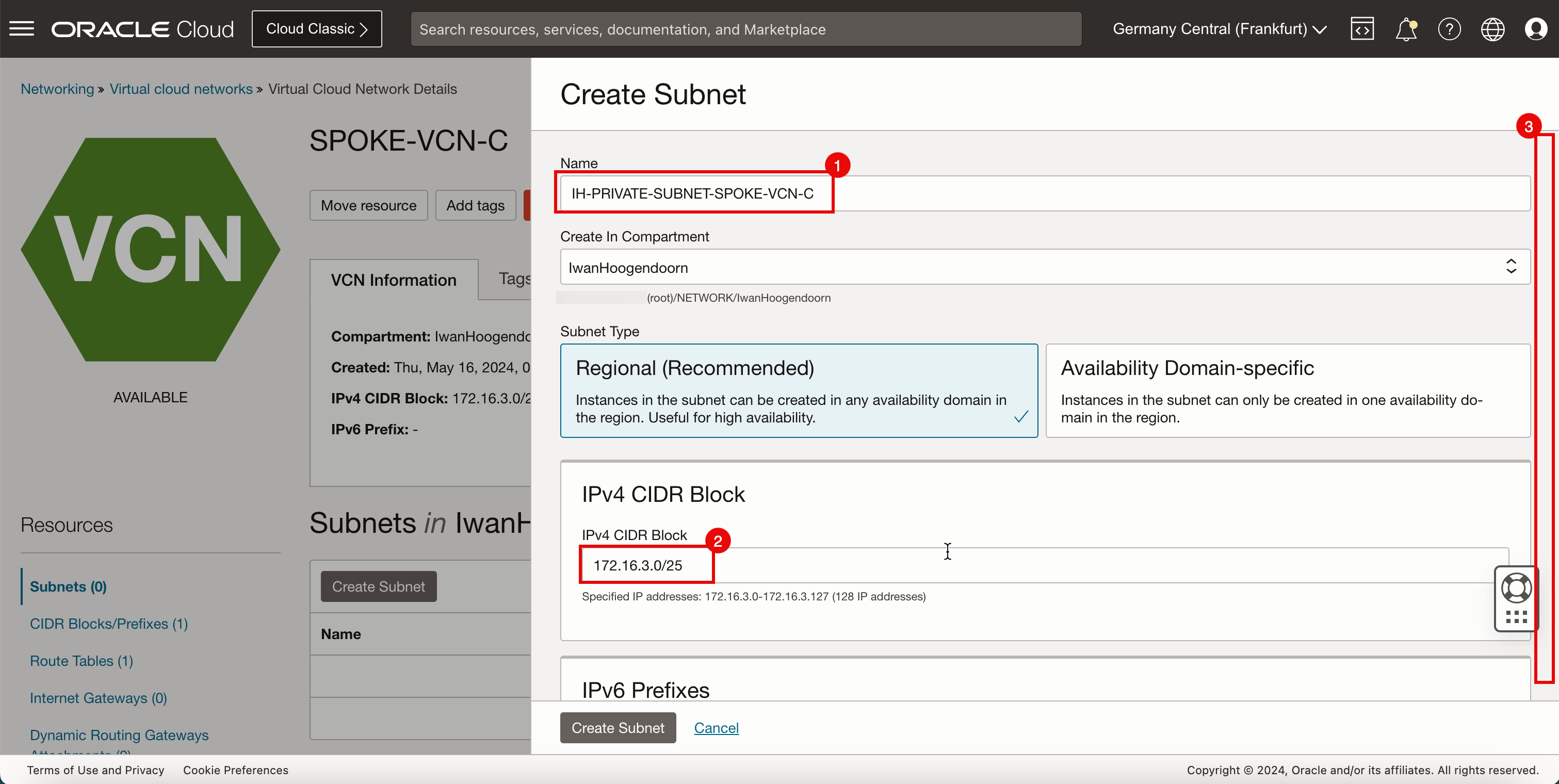

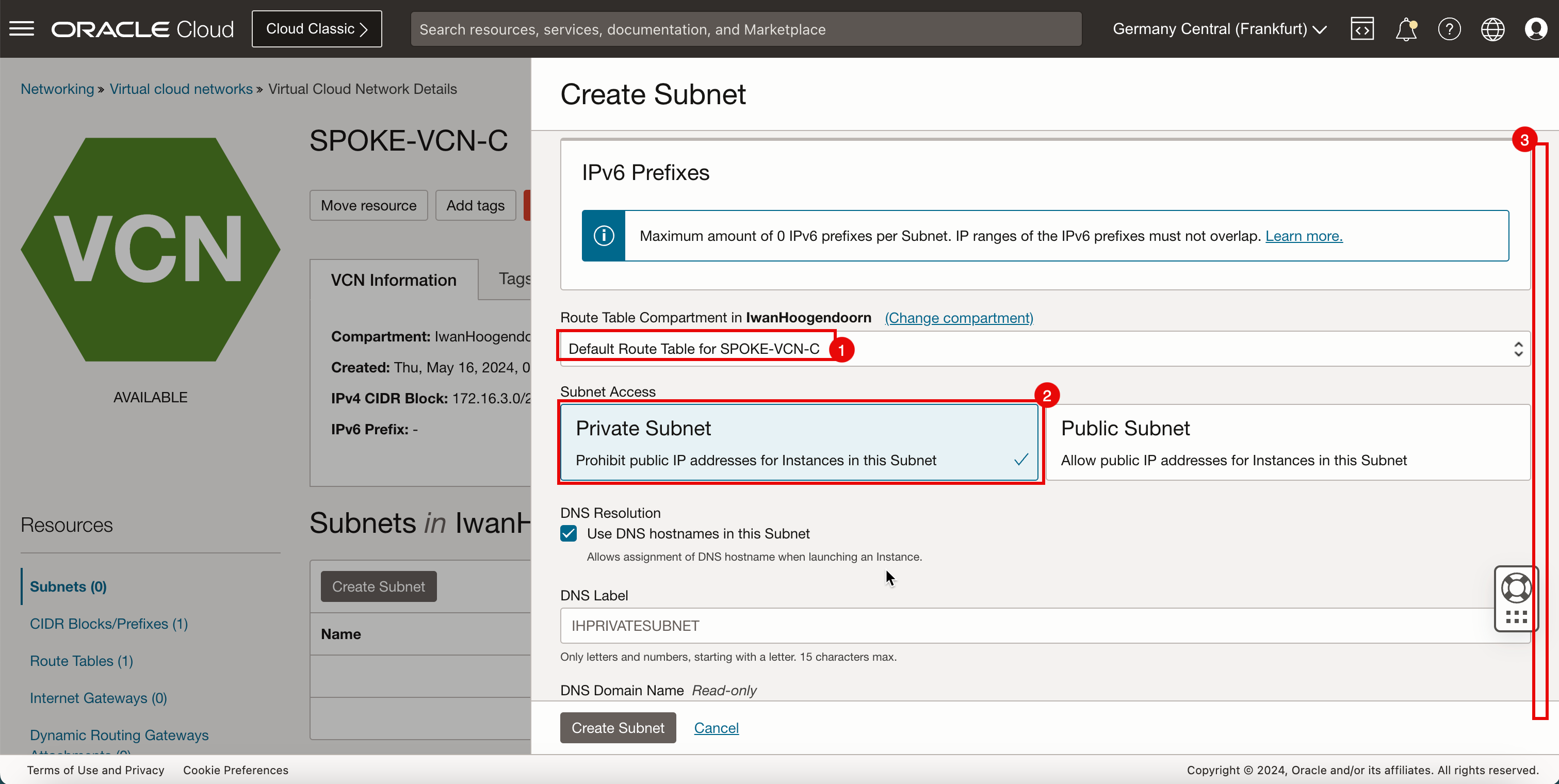

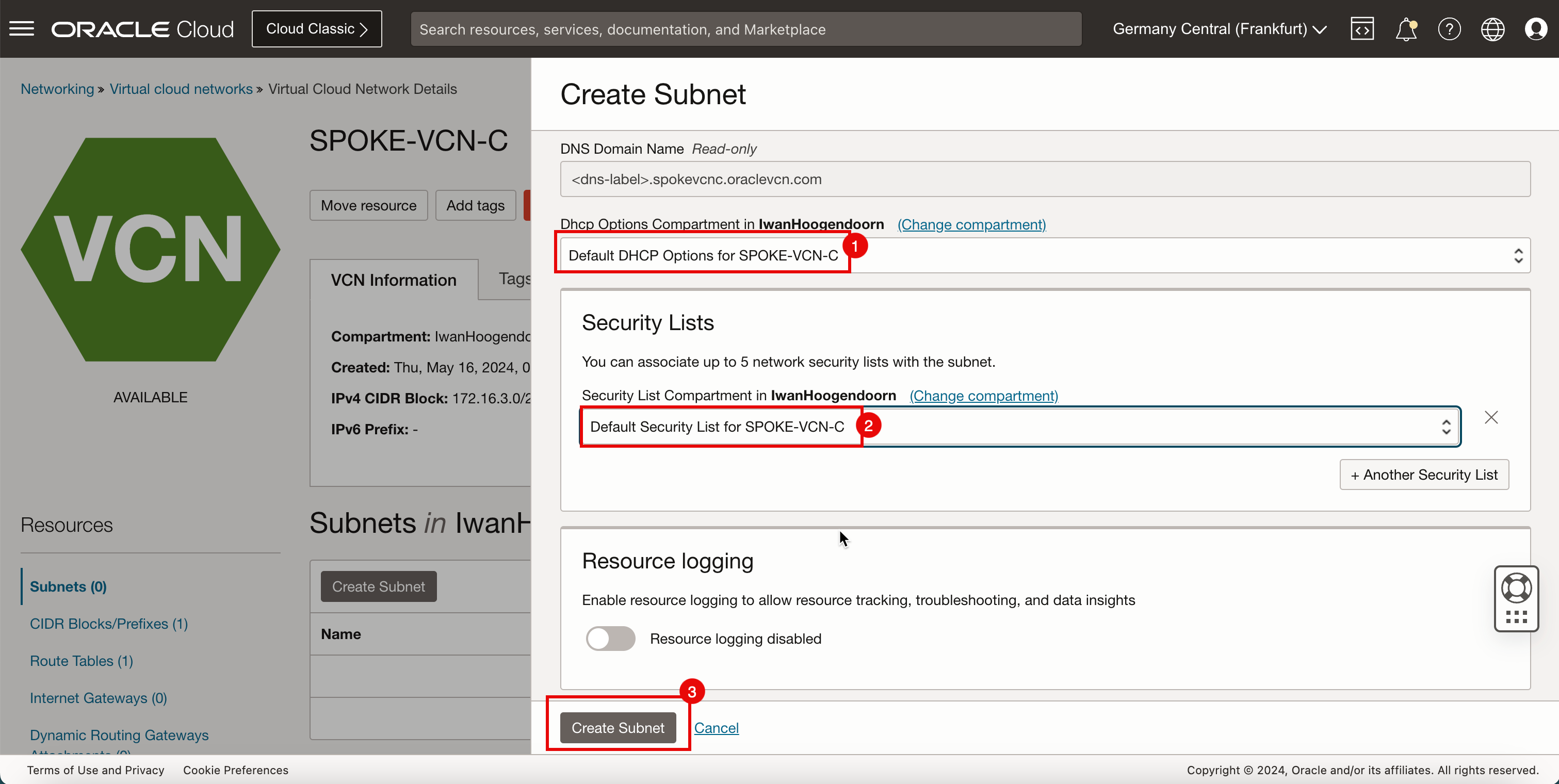

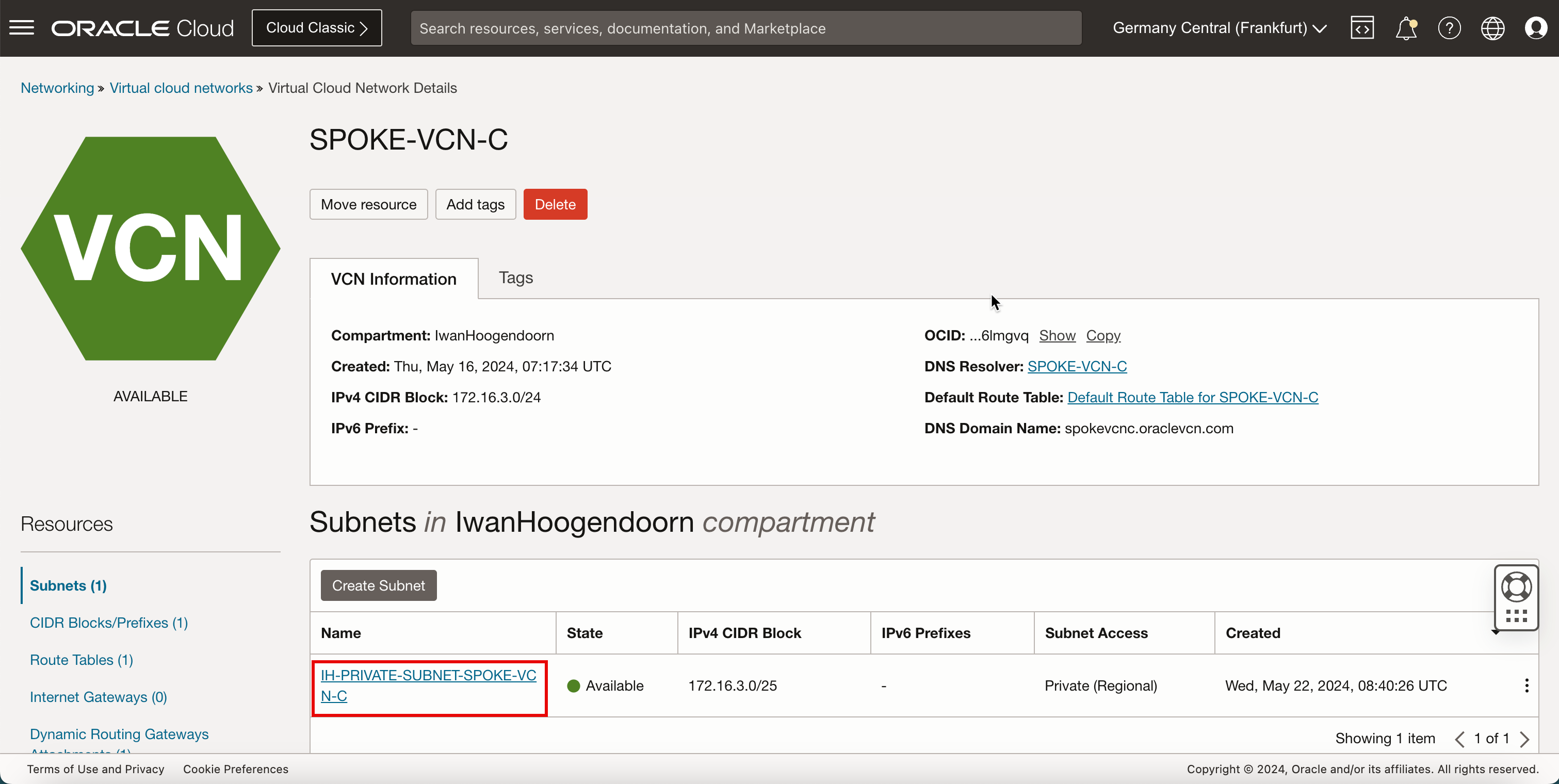

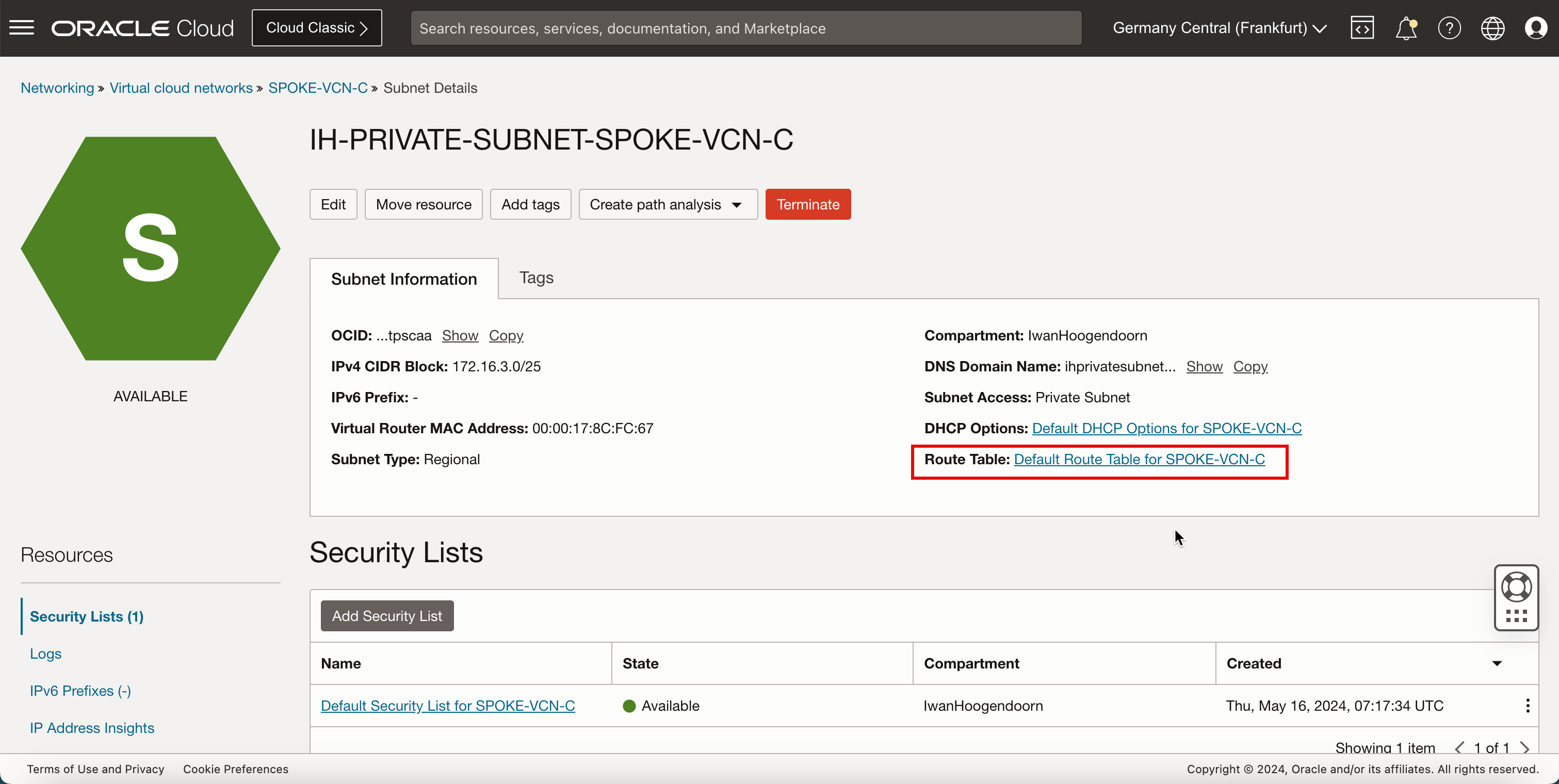

Créer un sous-réseau à l'intérieur du hub VCN C

Créez un sous-réseau privé dans le VCN satellite C.

-

Cliquez sur le satellite VCN C.

-

Cliquez sur Créer un sous-réseau pour créer le sous-réseau (privé).

- Saisissez le nom du sous-réseau privé.

- Saisissez le bloc CIDRIPv4 CIDR IPv4 du sous-réseau privé.

- Descendre.

- Dans Table de routage, sélectionnez la table de routage par défaut.

- Dans Accès au sous-réseau, sélectionnez un sous-réseau privé.

- Descendre.

- Dans Options DHCP, sélectionnez les options DHCP par défaut.

- Dans Liste de sécurité, sélectionnez la liste de sécurité par défaut.

- Cliquez sur Créer un sous-réseau.

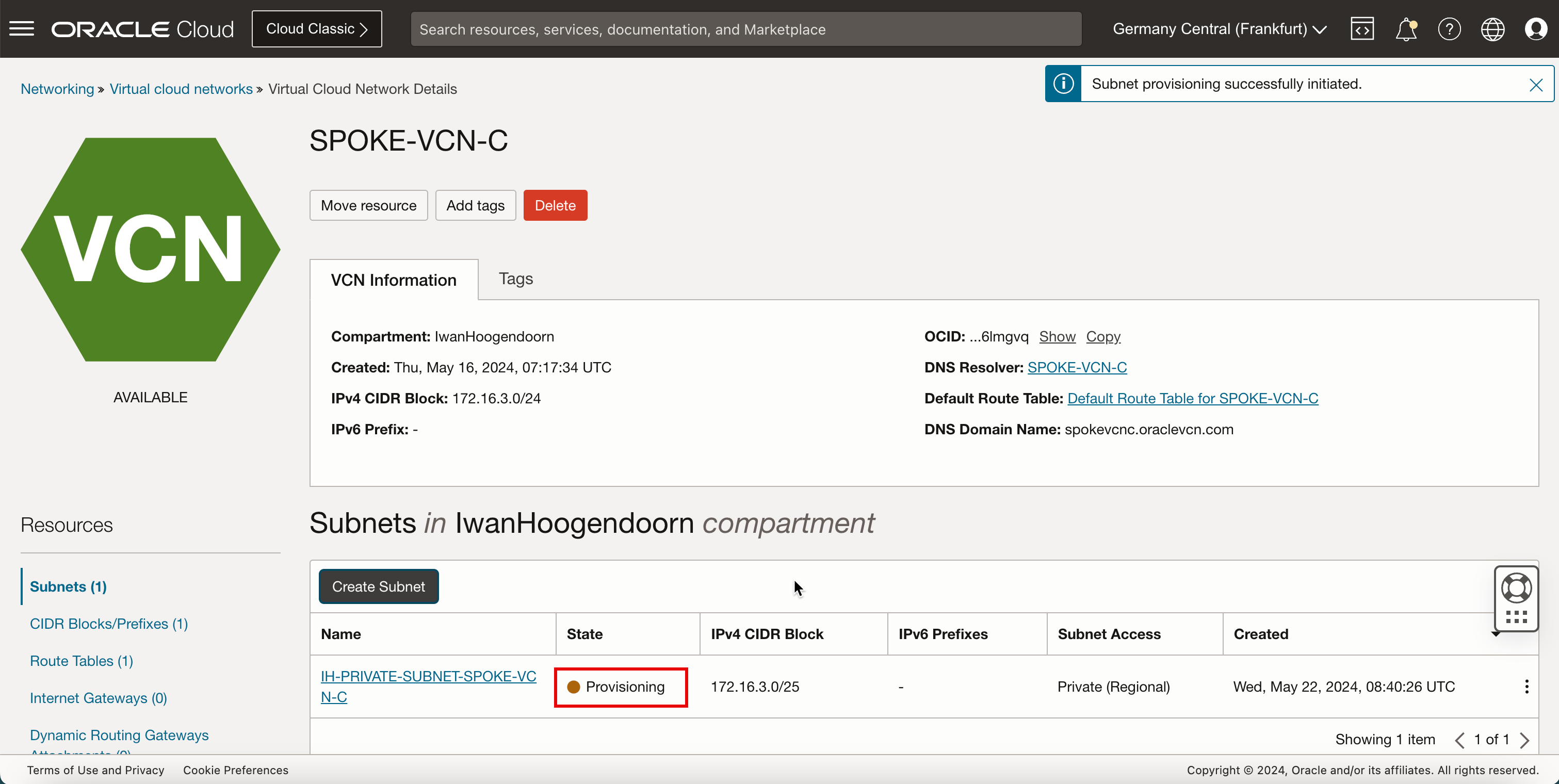

-

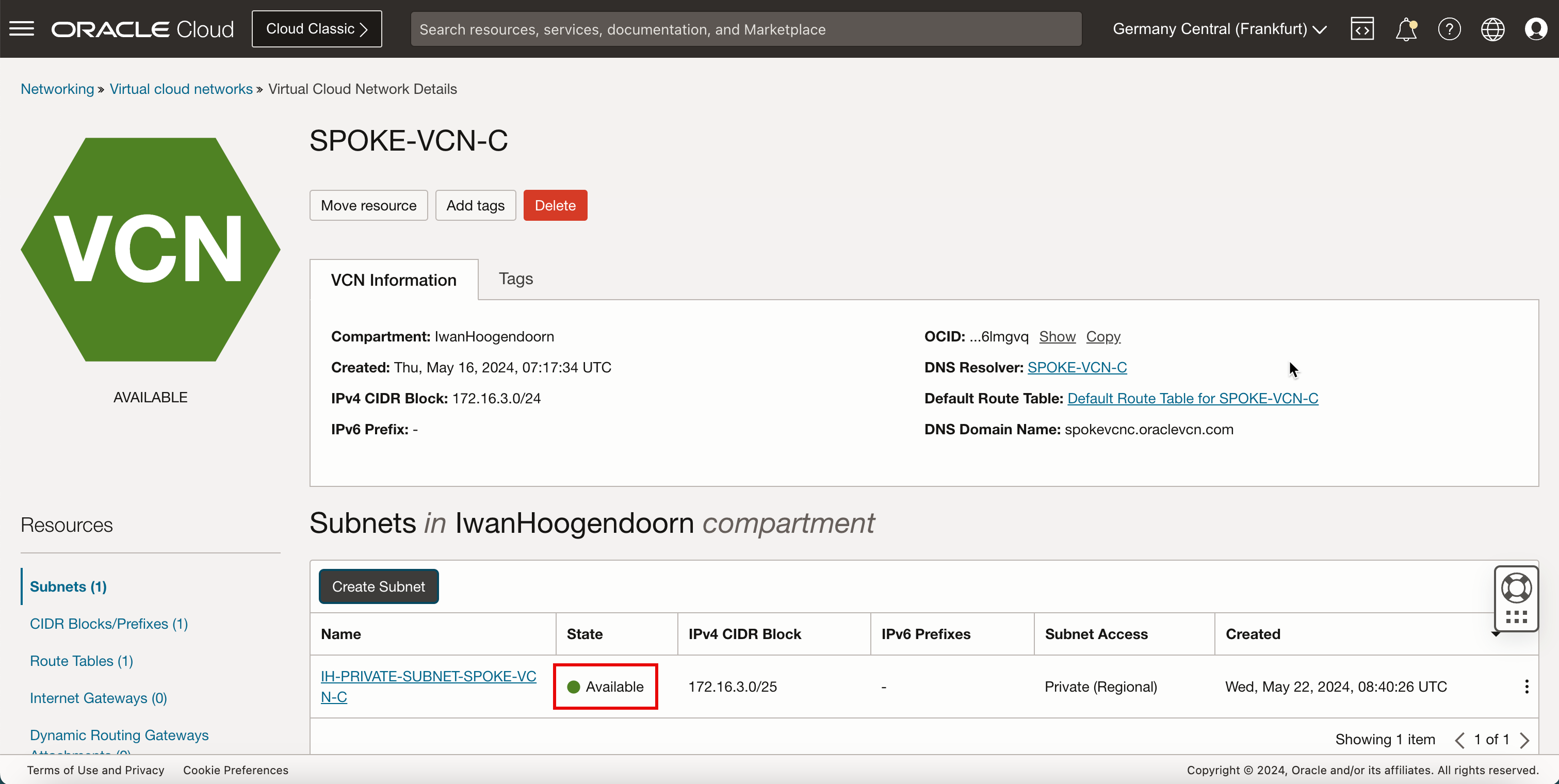

Notez que l'état est défini sur Provisionnement.

-

Notez que l'état passe à Disponible.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 3 : création d'une passerelle de routage dynamique (DRG), d'une passerelle Internet et d'une passerelle NAT dans le VCN hub

Créez un DRG qui sera utilisé pour acheminer le trafic entre les réseaux cloud virtuels. Nous devons également créer une passerelle Internet et une passerelle NAT pour notre accès à Internet.

-

Cliquez sur le VCN hub.

-

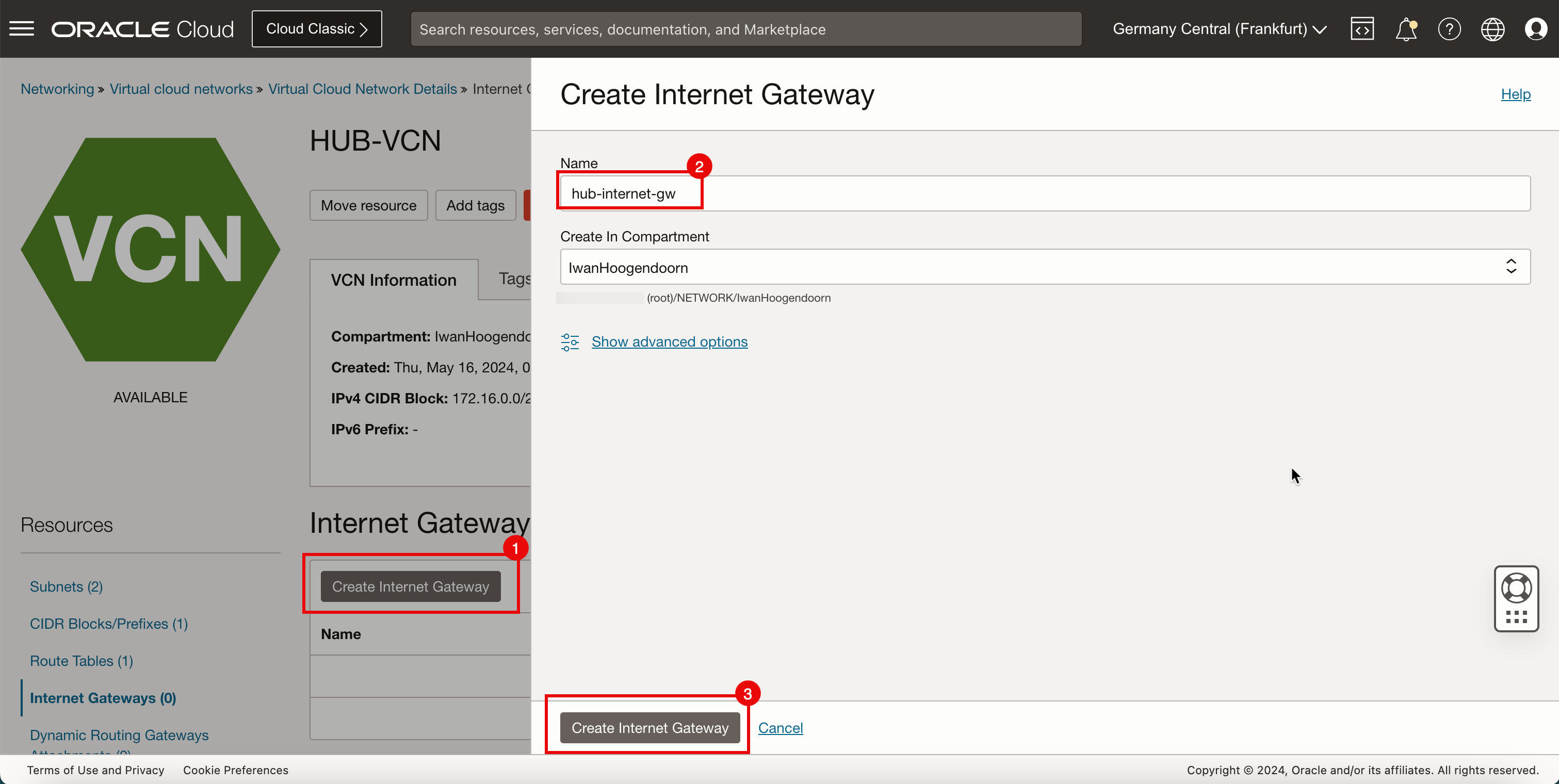

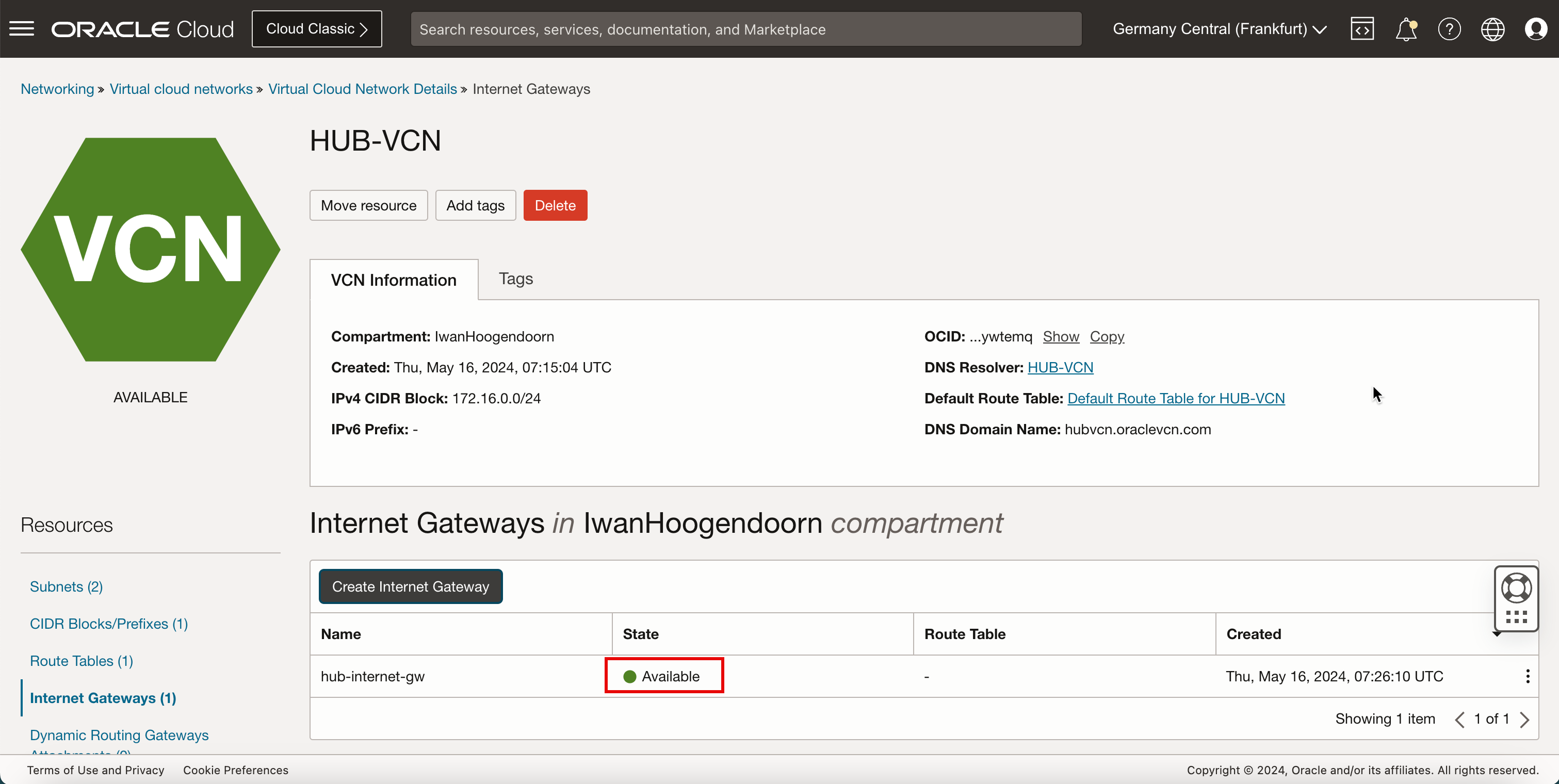

Cliquez sur Portails Internet.

- Cliquez sur Créer une passerelle Internet.

- Entrez le nom de la passerelle Internet.

- Cliquez sur Créer une passerelle Internet.

- Notez que l'état est Disponible.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

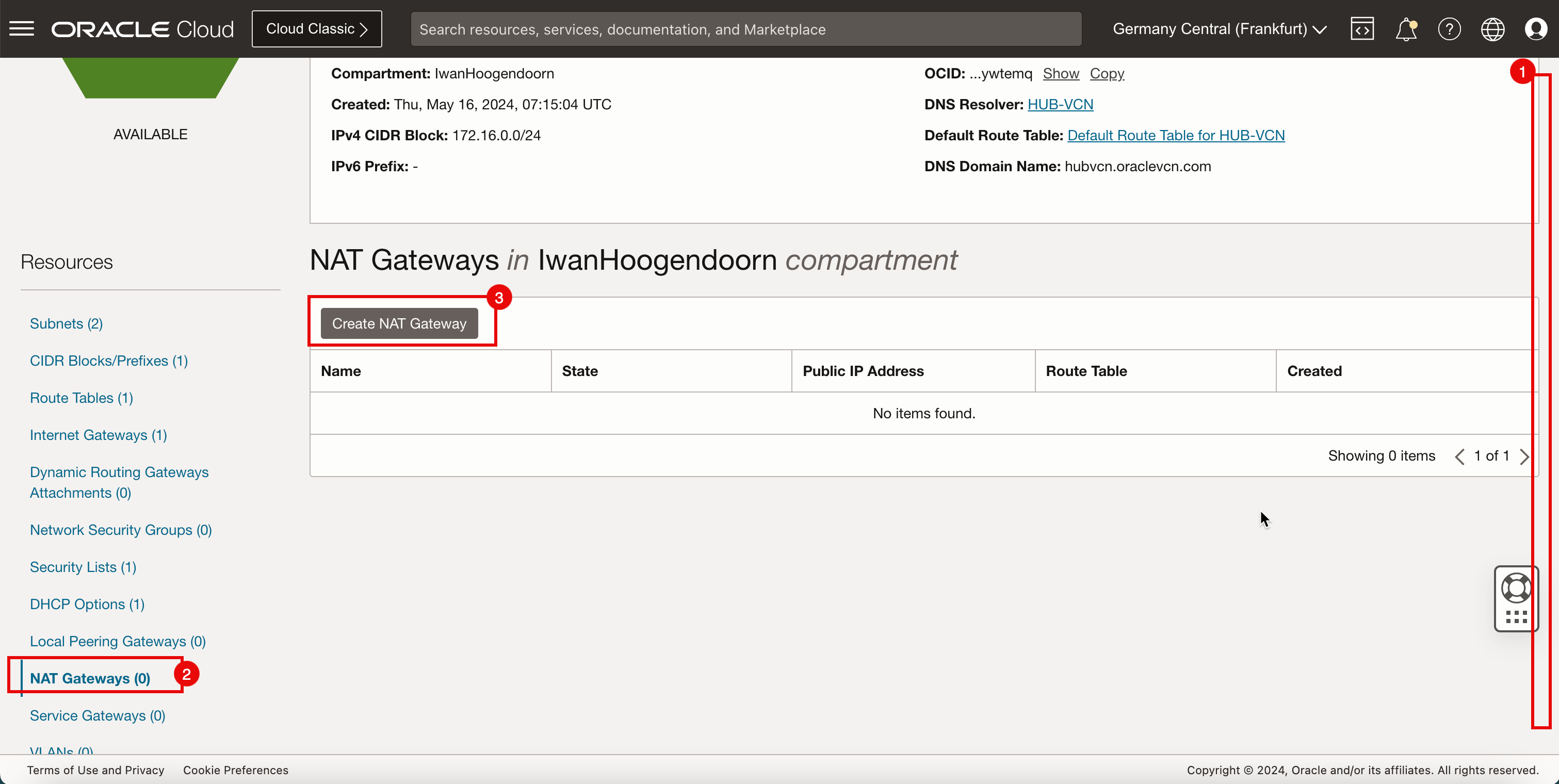

- Nous sommes à l'intérieur de la page de configuration du VCN hub après la création de la passerelle Internet. Descendre.

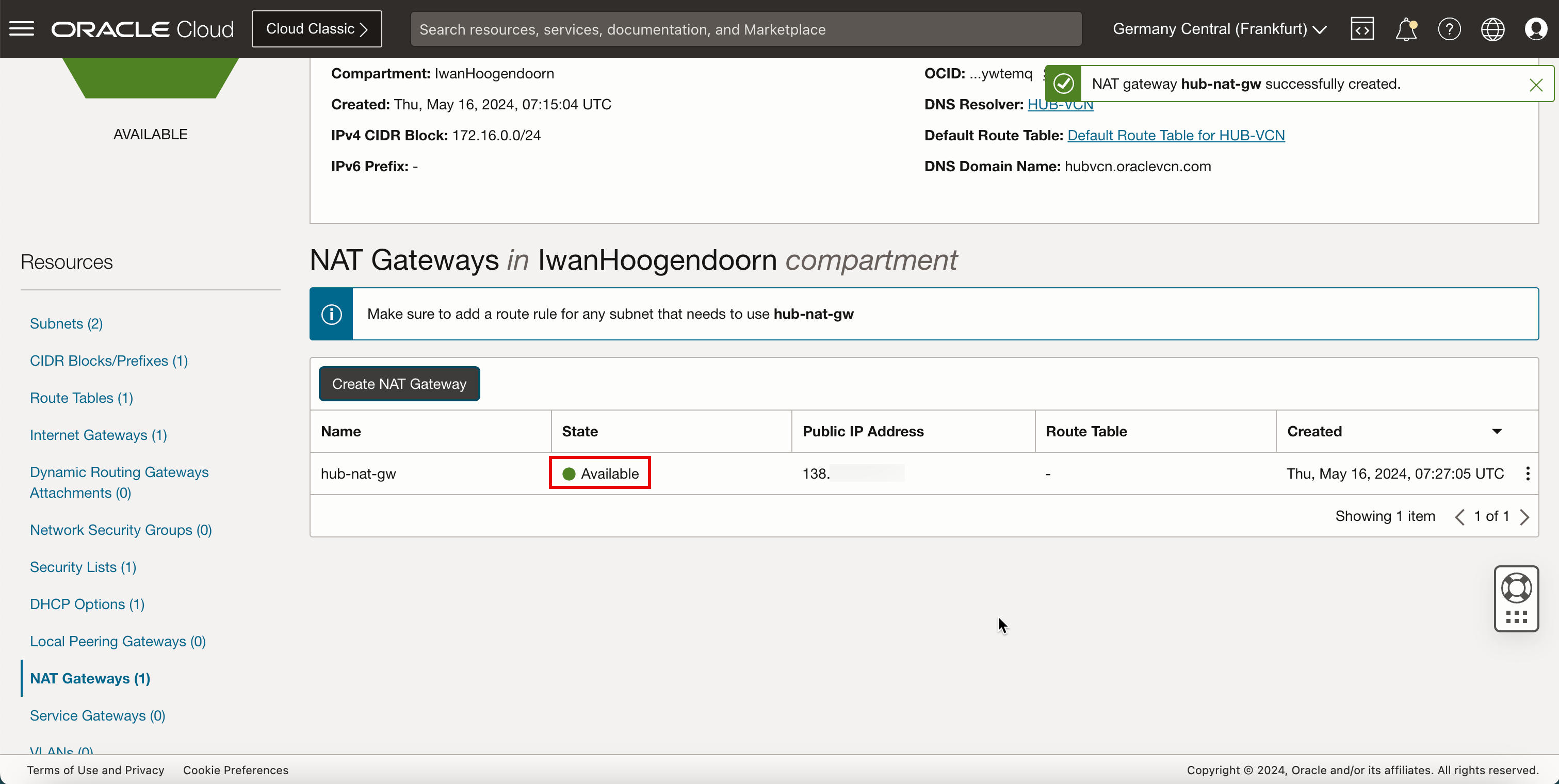

- Cliquez sur Passerelles NAT.

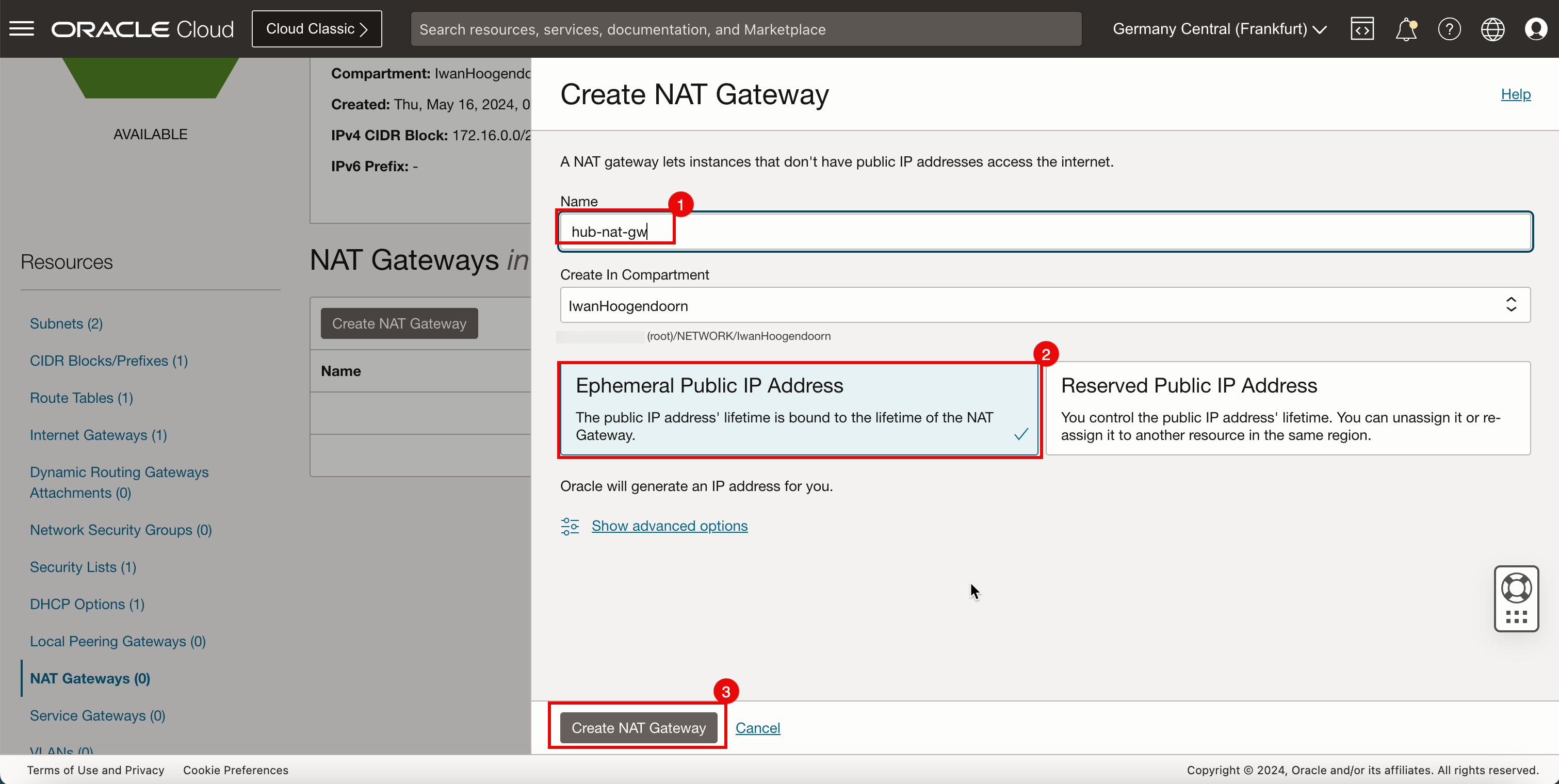

- Cliquez sur Créer une passerelle NAT.

- Saisissez le nom de la passerelle NAT.

- Sélectionnez Ephemeral Public IP Address.

- Cliquez sur Créer une passerelle NAT.

- Notez que l'état est Disponible.

-

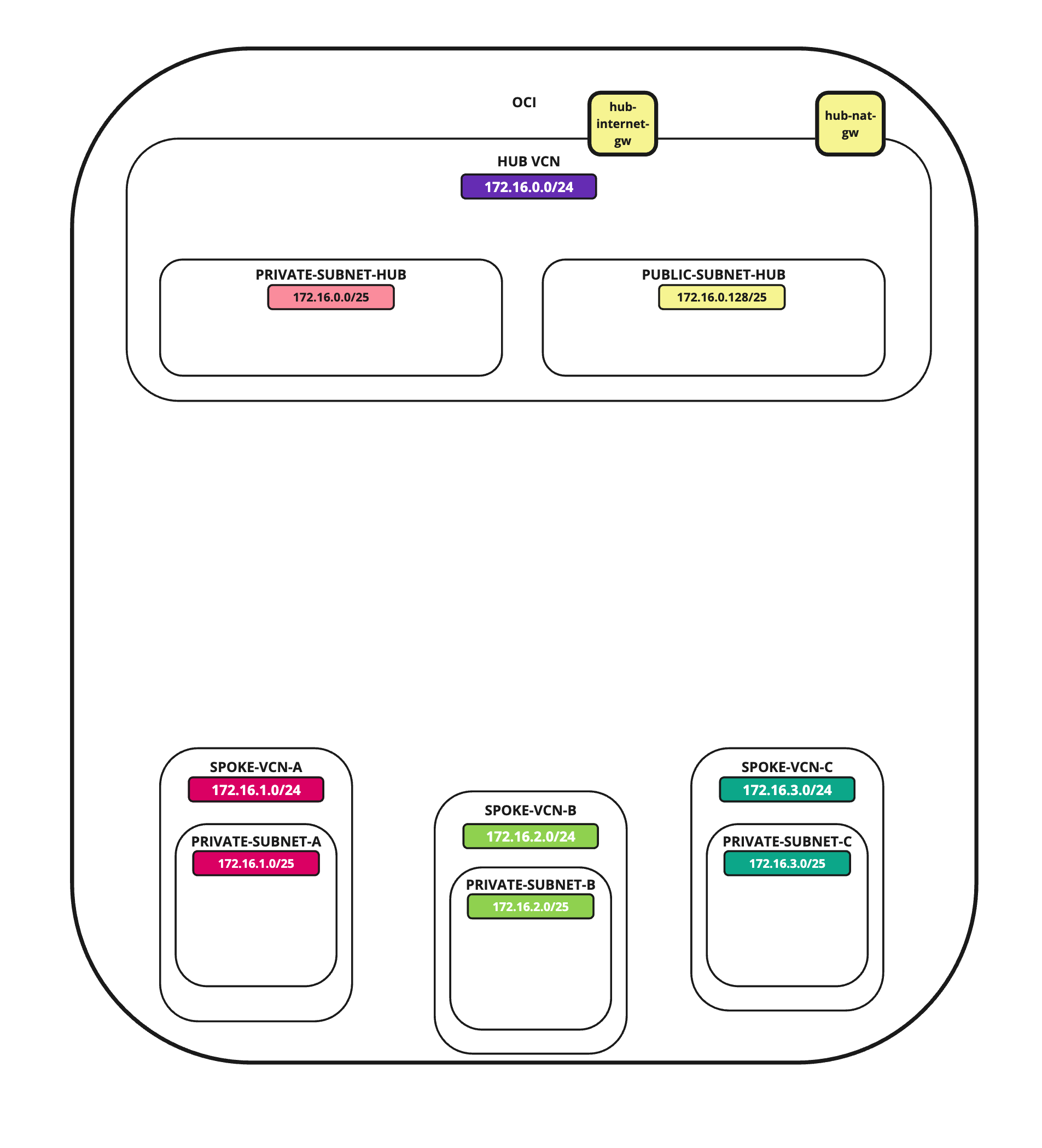

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

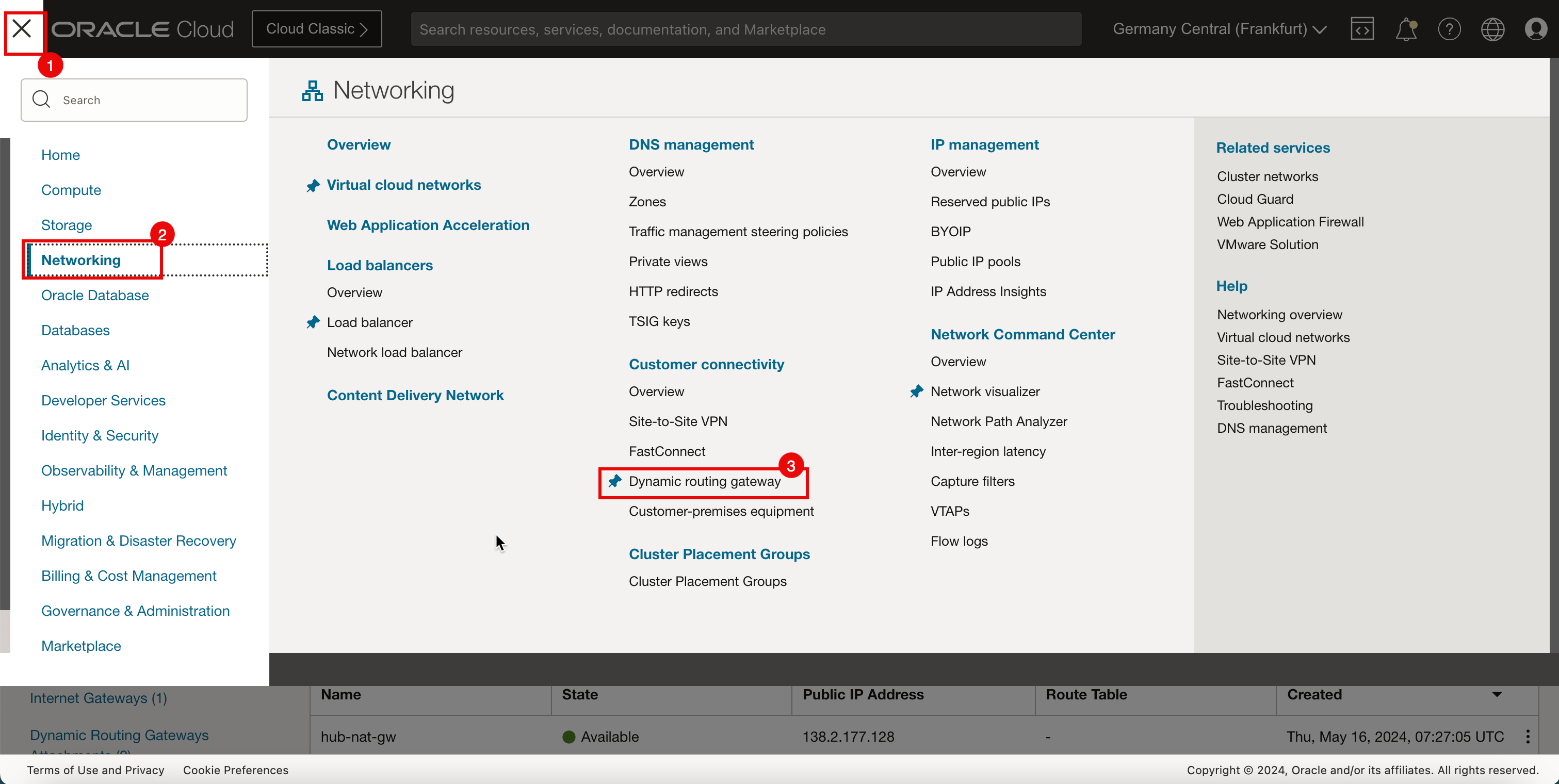

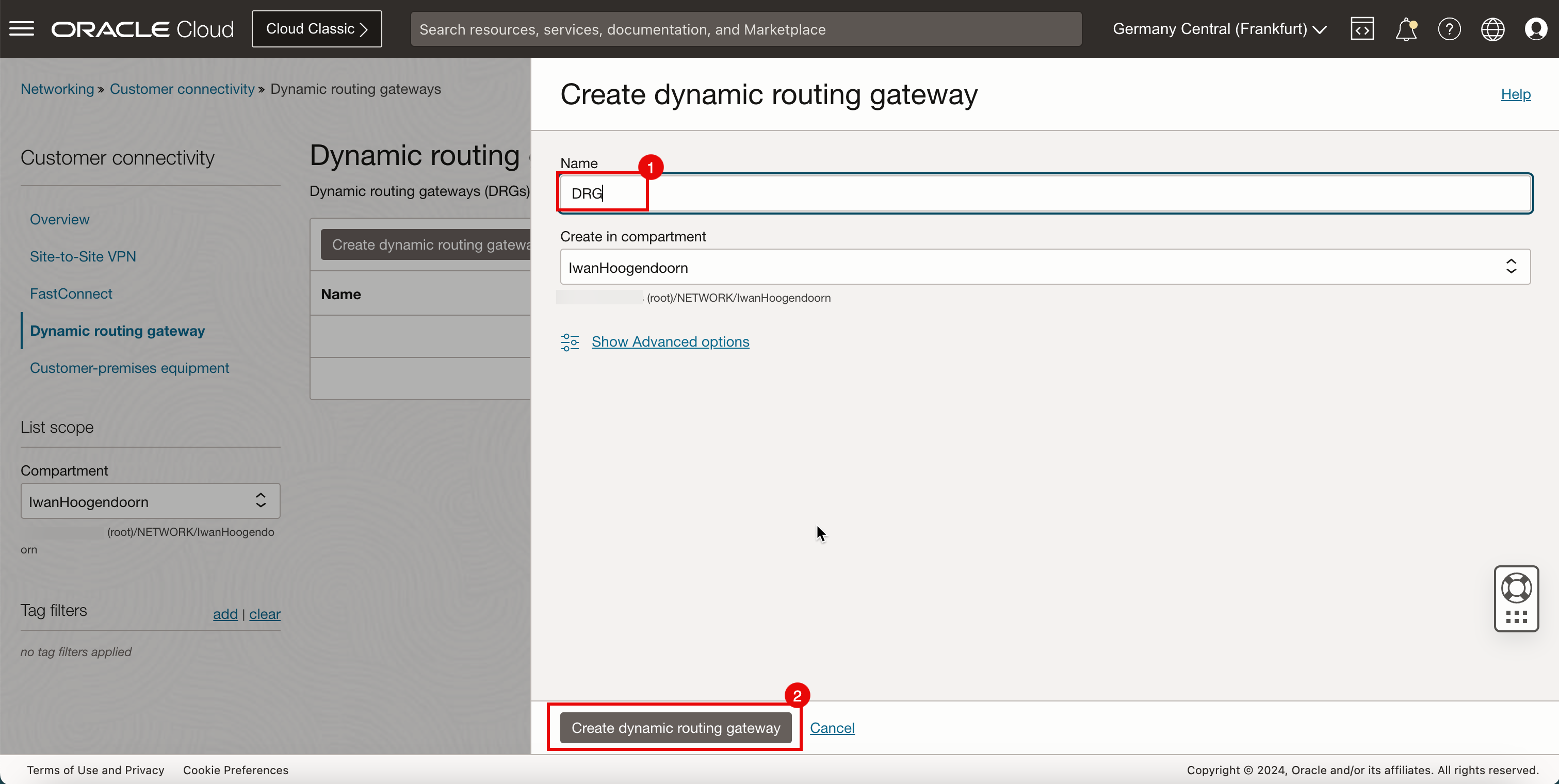

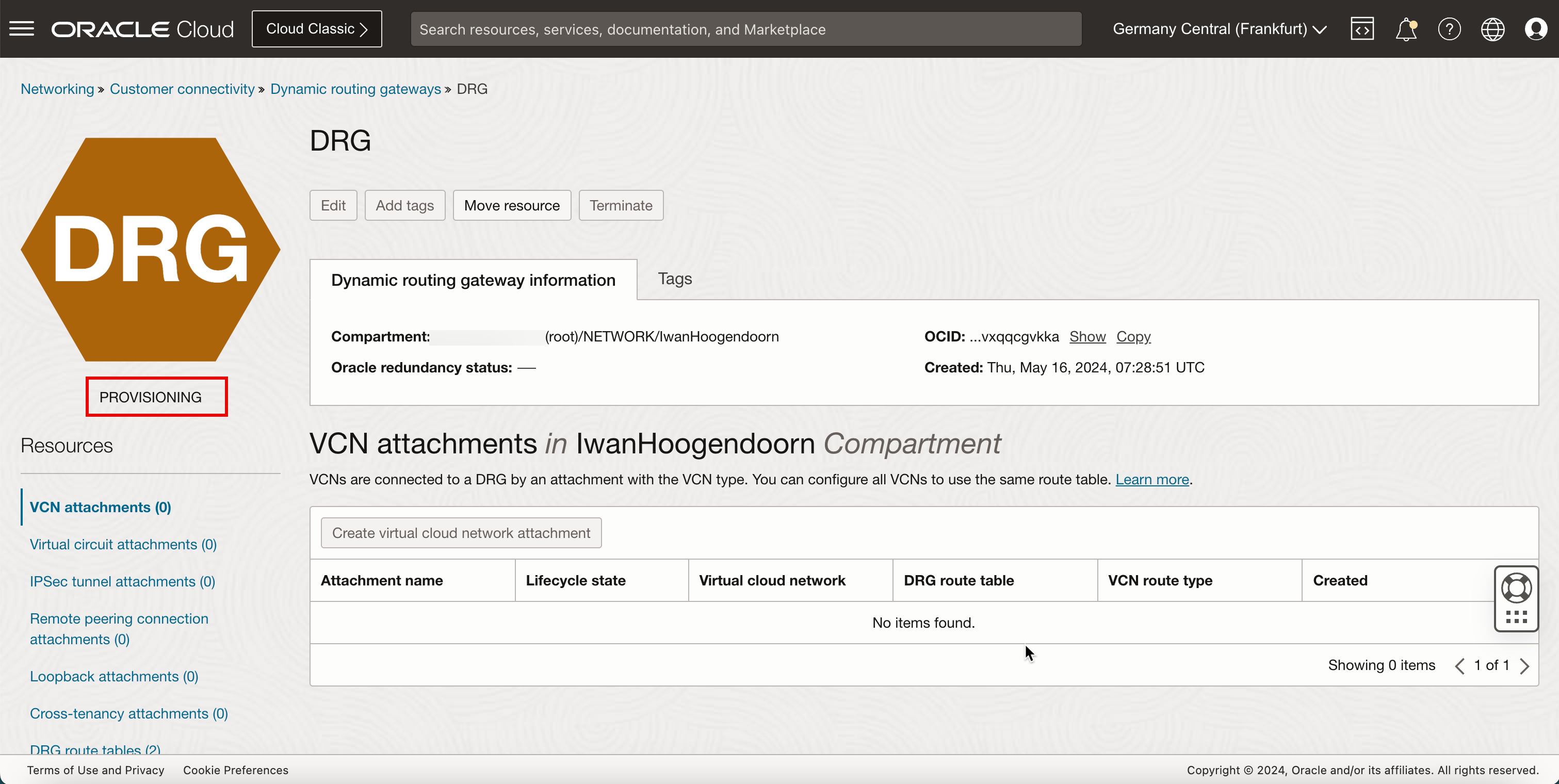

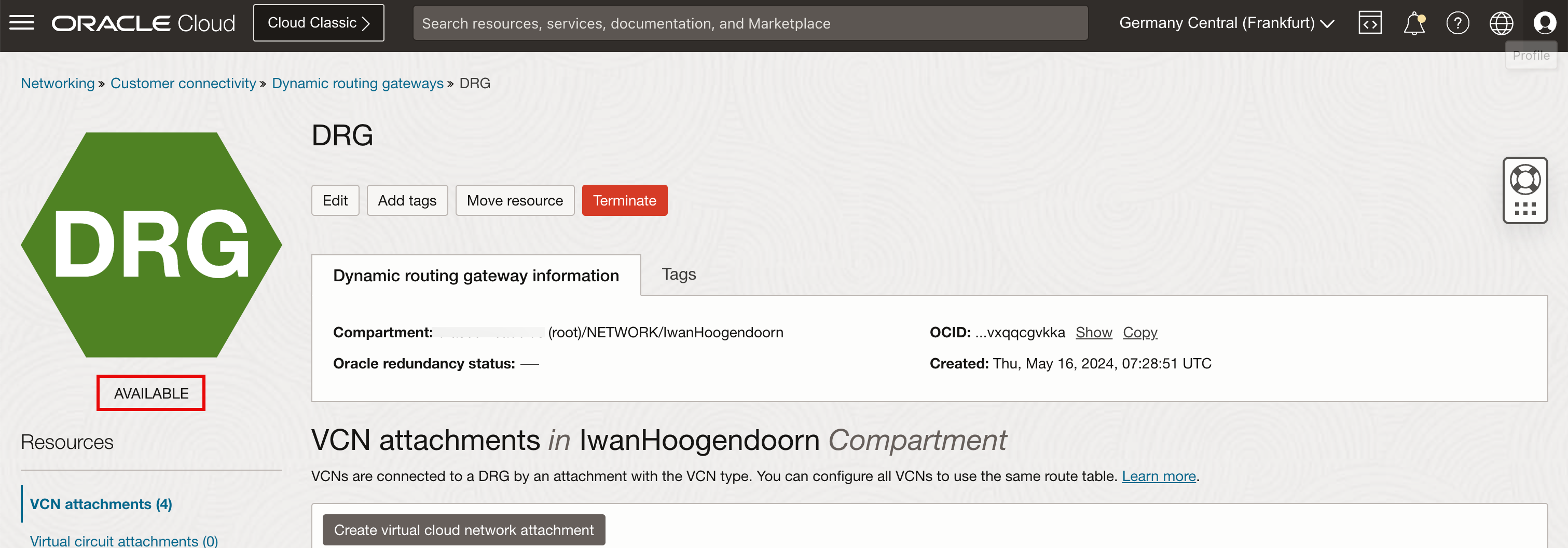

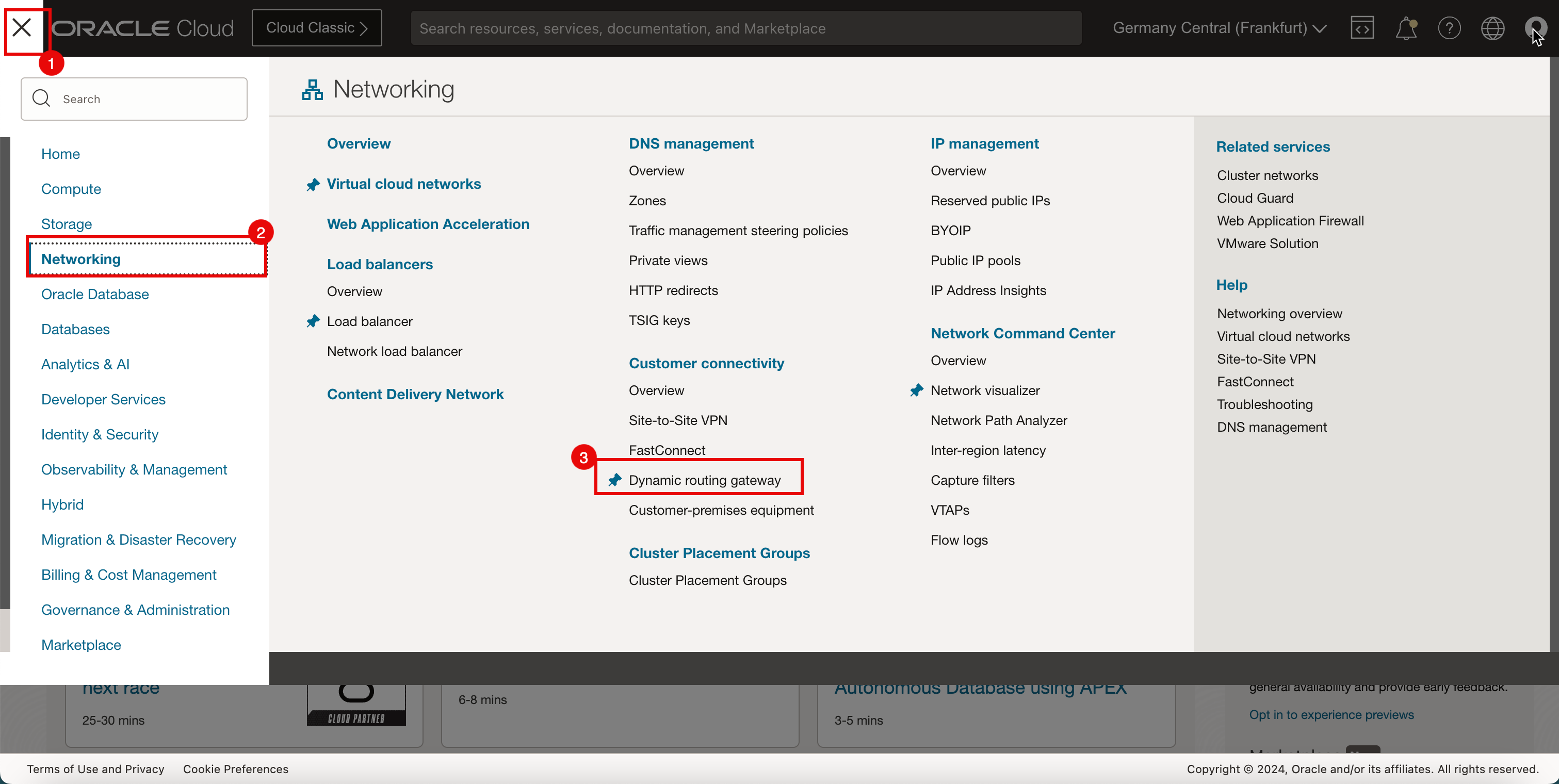

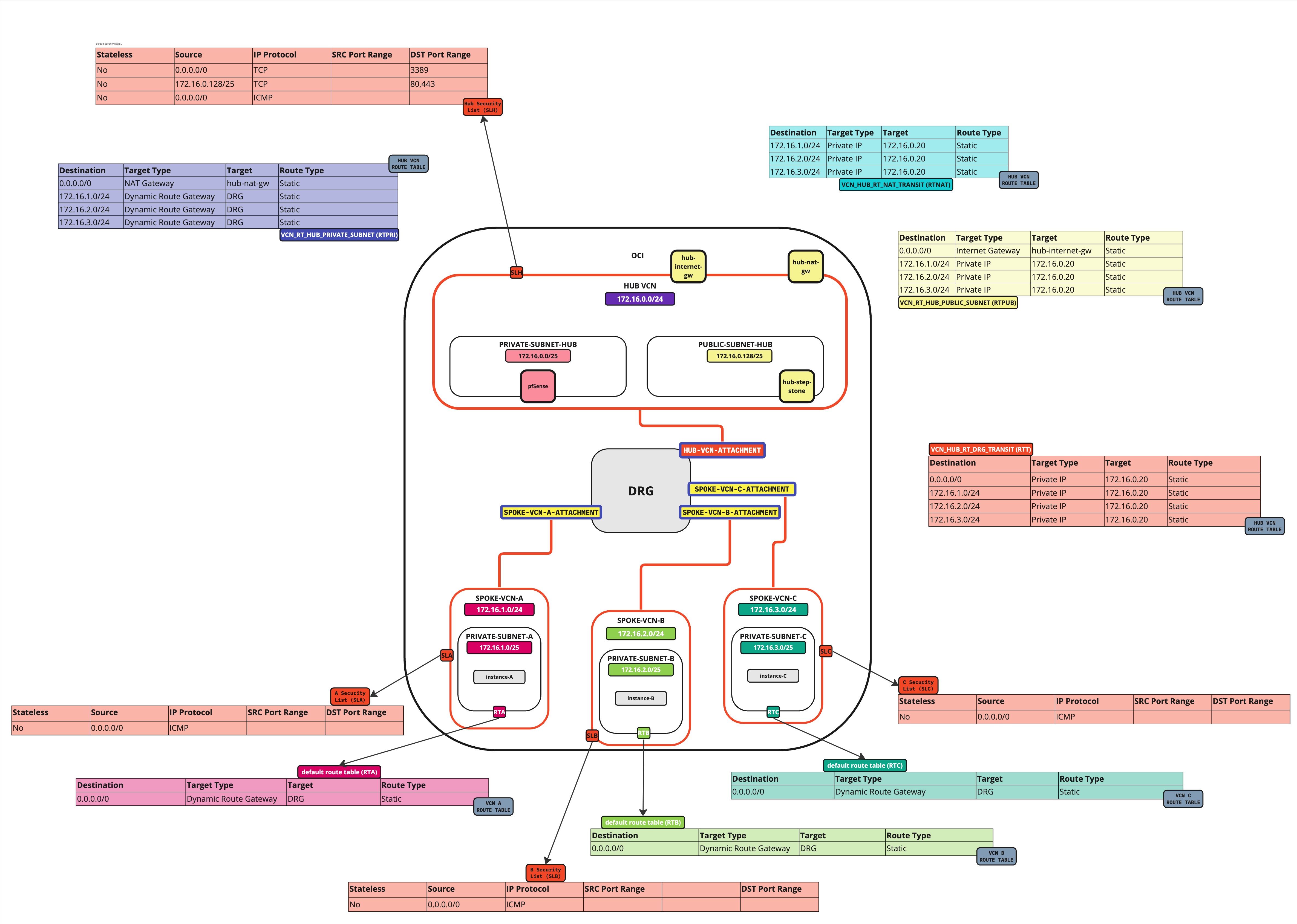

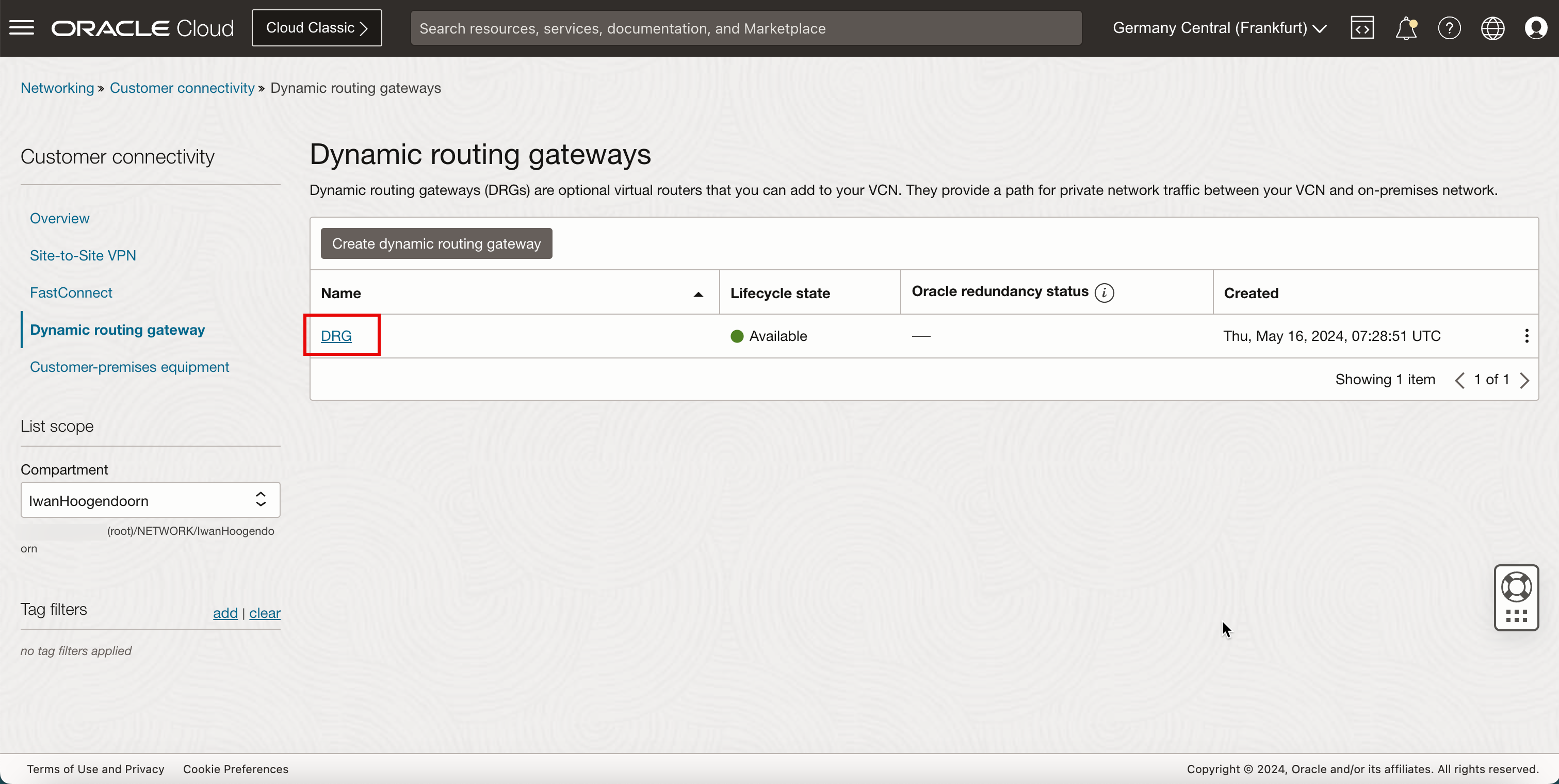

Créez la passerelle de routage dynamique (DRG).

- Cliquez sur l'icône du menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Passerelle de routage dynamique.

-

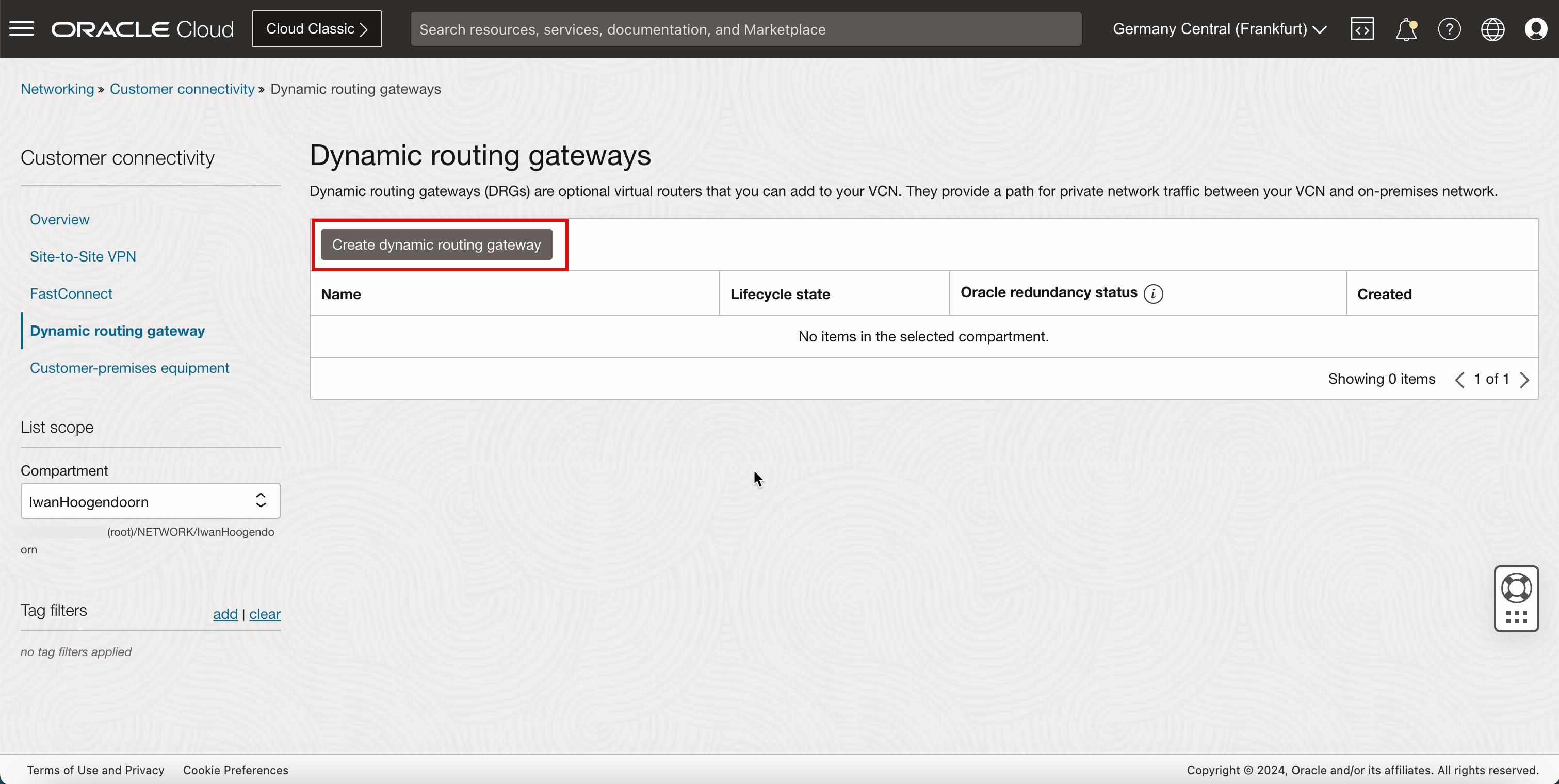

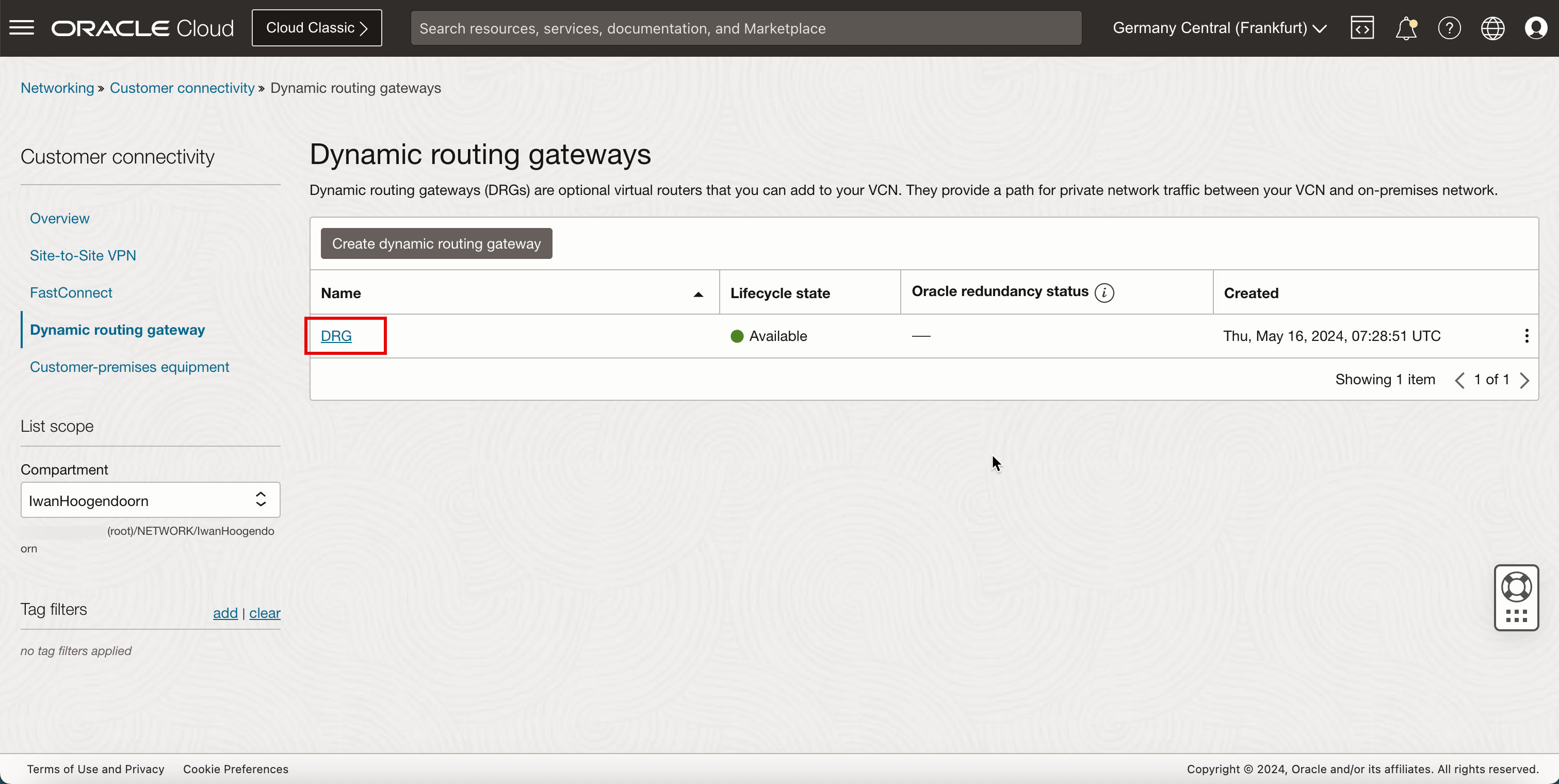

Cliquez sur Créer une passerelle de routage dynamique.

- Entrez le nom de la passerelle de routage dynamique.

- Cliquez sur Créer une passerelle de routage dynamique.

- Notez que l'état est PROVISIONING.

-

Notez que l'état passe à AVAILABLE.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 4 : ajouter des instances attachées à différents sous-réseaux dans tous les réseaux cloud virtuels

Nous ajouterons différentes instances OCI Compute dans tous les réseaux cloud virtuels afin de pouvoir tester les flux de routage.

Créer une instance dans Hub VCN

Dans le VCN hub, nous allons créer une instance de calcul Windows qui aura deux fonctions principales :

-

L'instance Windows servira de machine de pierre angulaire pour accéder aux autres instances dans notre environnement OCI.

-

L'instance Windows sera également une adresse réseau qui peut être utilisée pour tester les flux de routage.

Instance Windows en tant que pierre d'étape

Pour créer une instance Windows (hub-step-stone) pouvant servir de tremplin dans votre environnement OCI, utilisez Déployer une instance Windows dans Oracle Cloud Infrastructure.

Remarque : créez l'instance de tremplin Windows (hub-step-stone) avant de poursuivre le tutoriel.

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Créer une instance dans Hub VCN Spoke VCN A

Dans le satellite VCN A, nous allons créer une instance Linux simple qui agira comme une adresse réseau que nous pouvons utiliser pour tester nos flux de routage.

Jouter une instance client

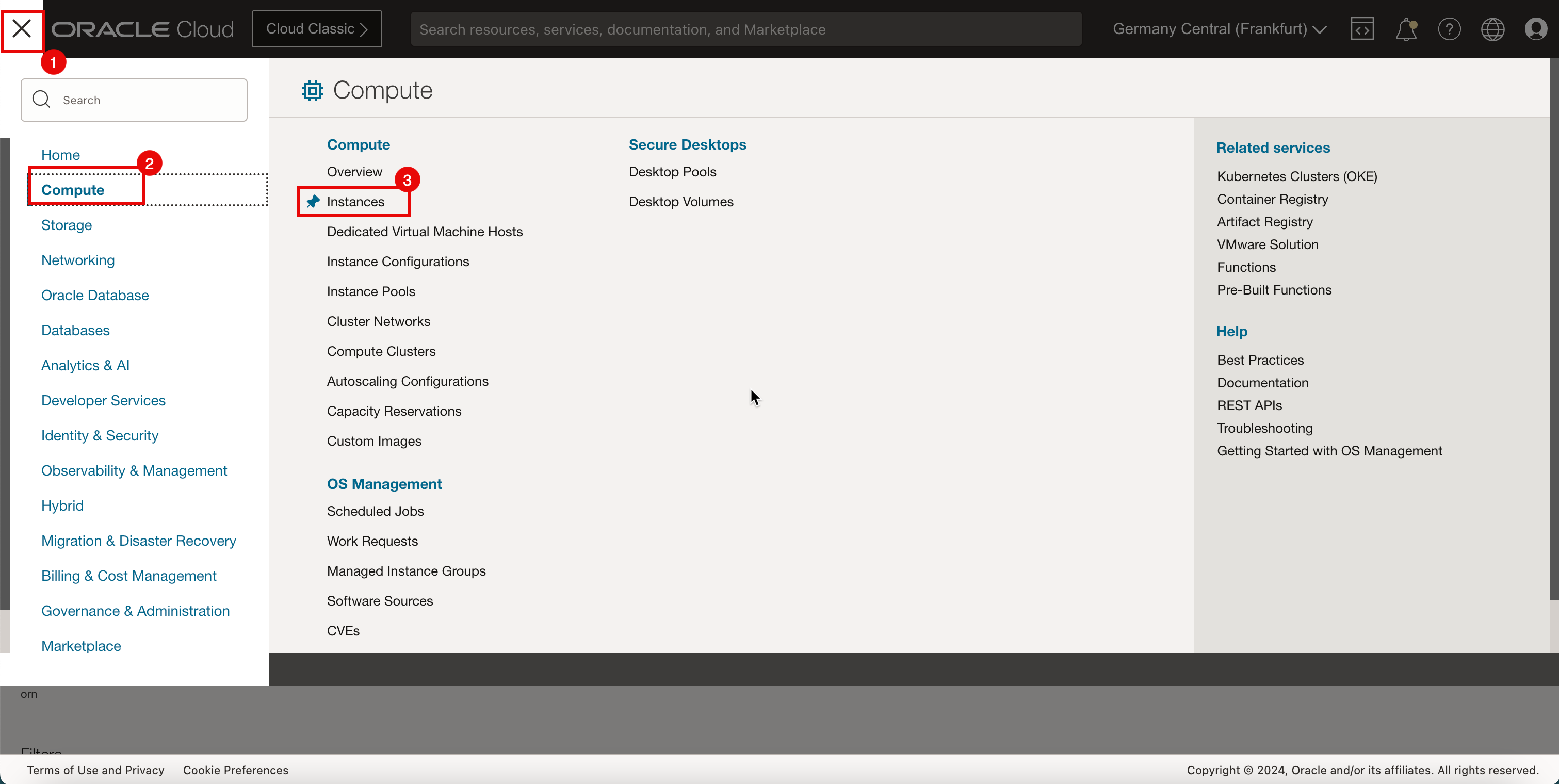

-

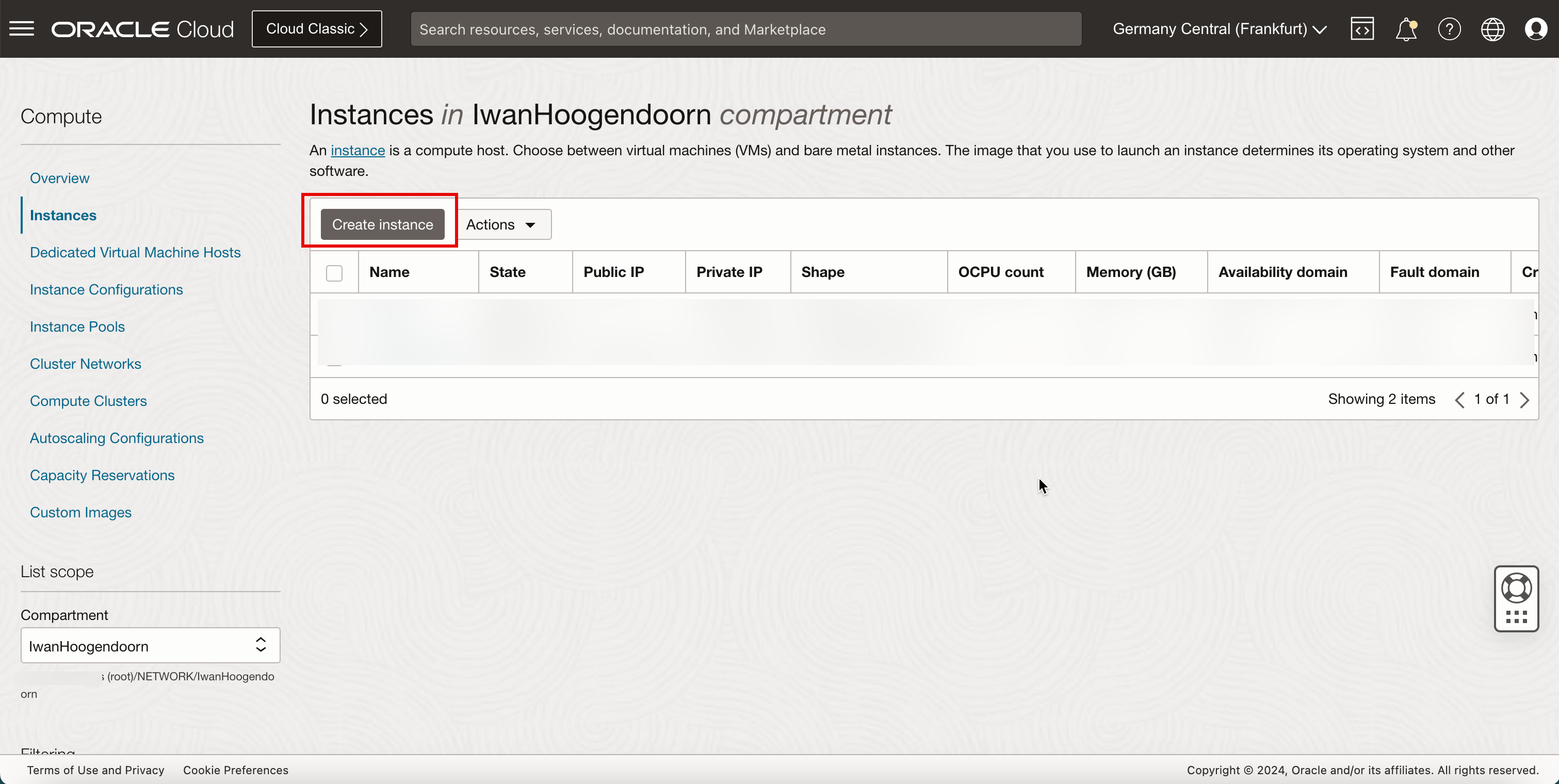

Créez une instance.

- Cliquez sur l'icône du menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Calculer.

- Cliquez sur Instances.

-

Cliquez sur Créer une instance.

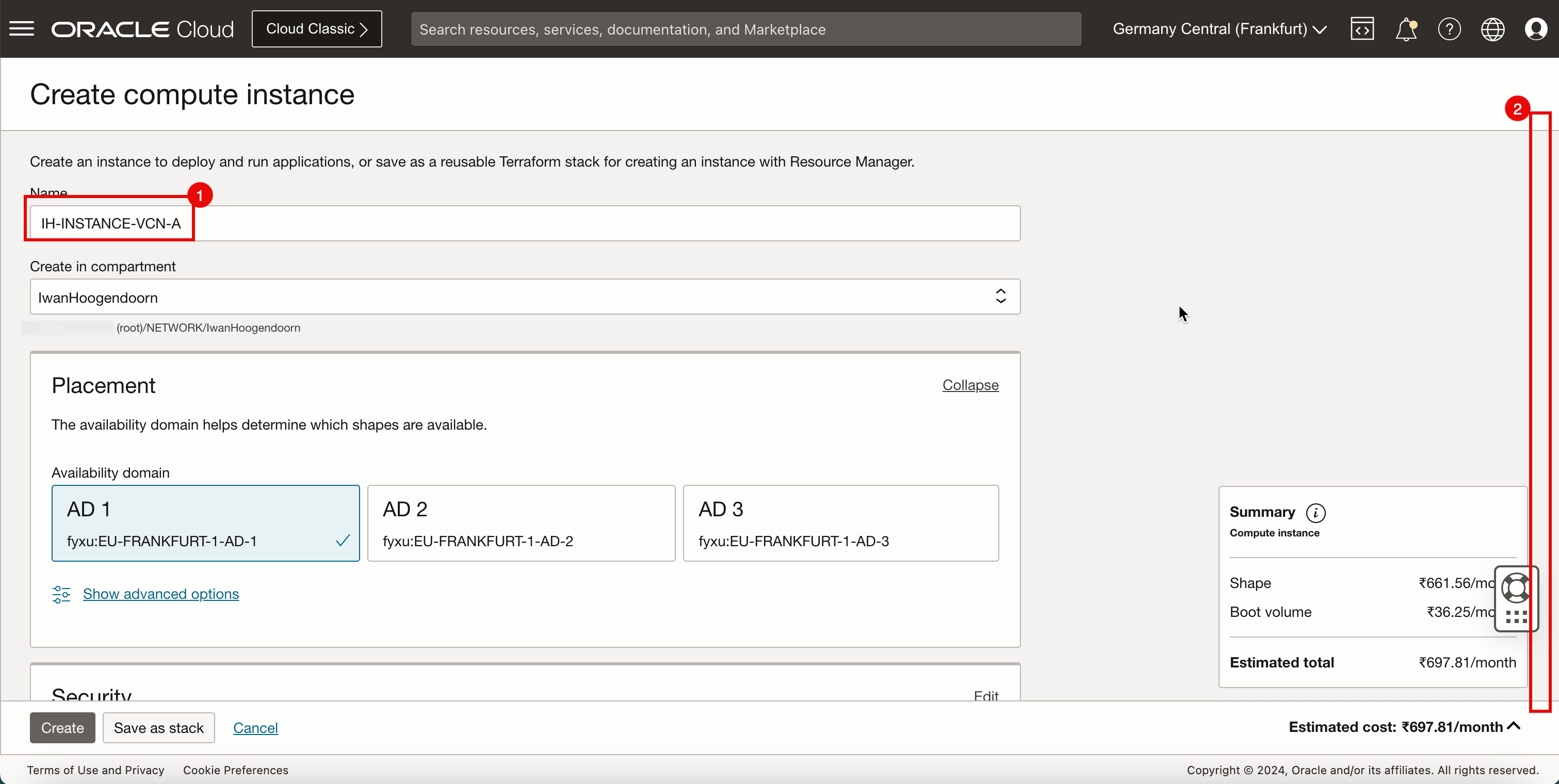

- Saisissez le nom de l'instance.

- Descendre.

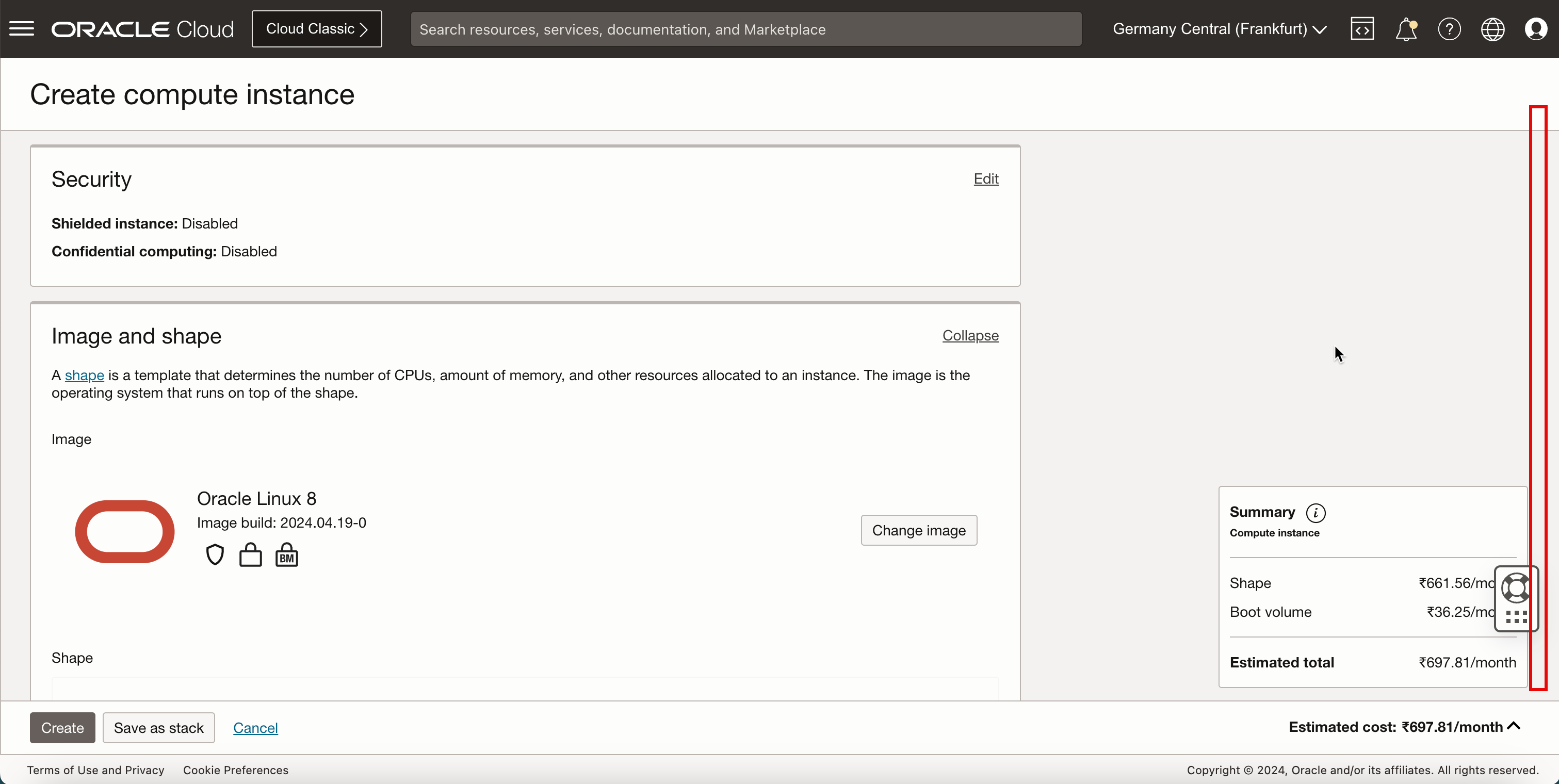

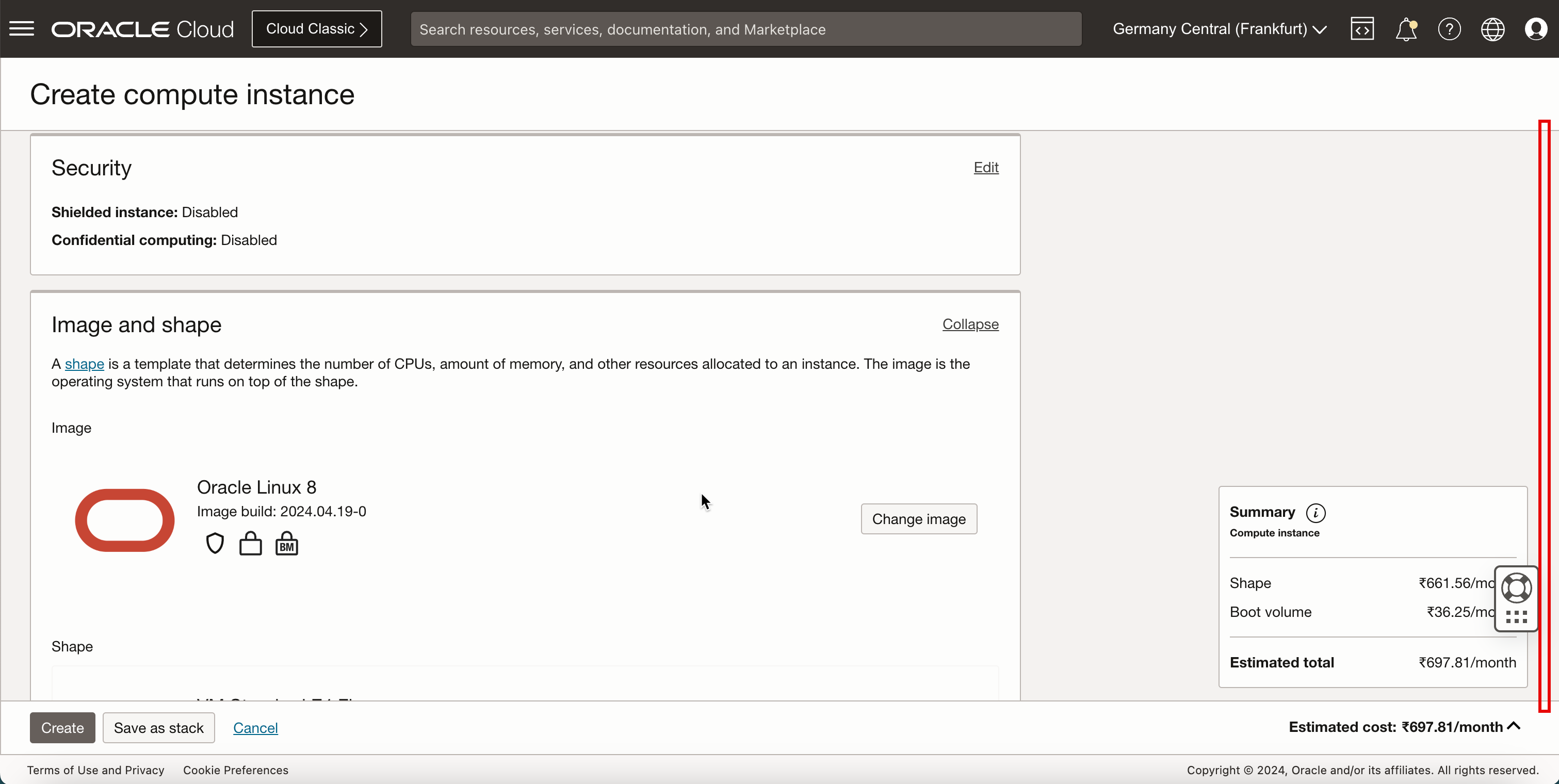

-

Descendre.

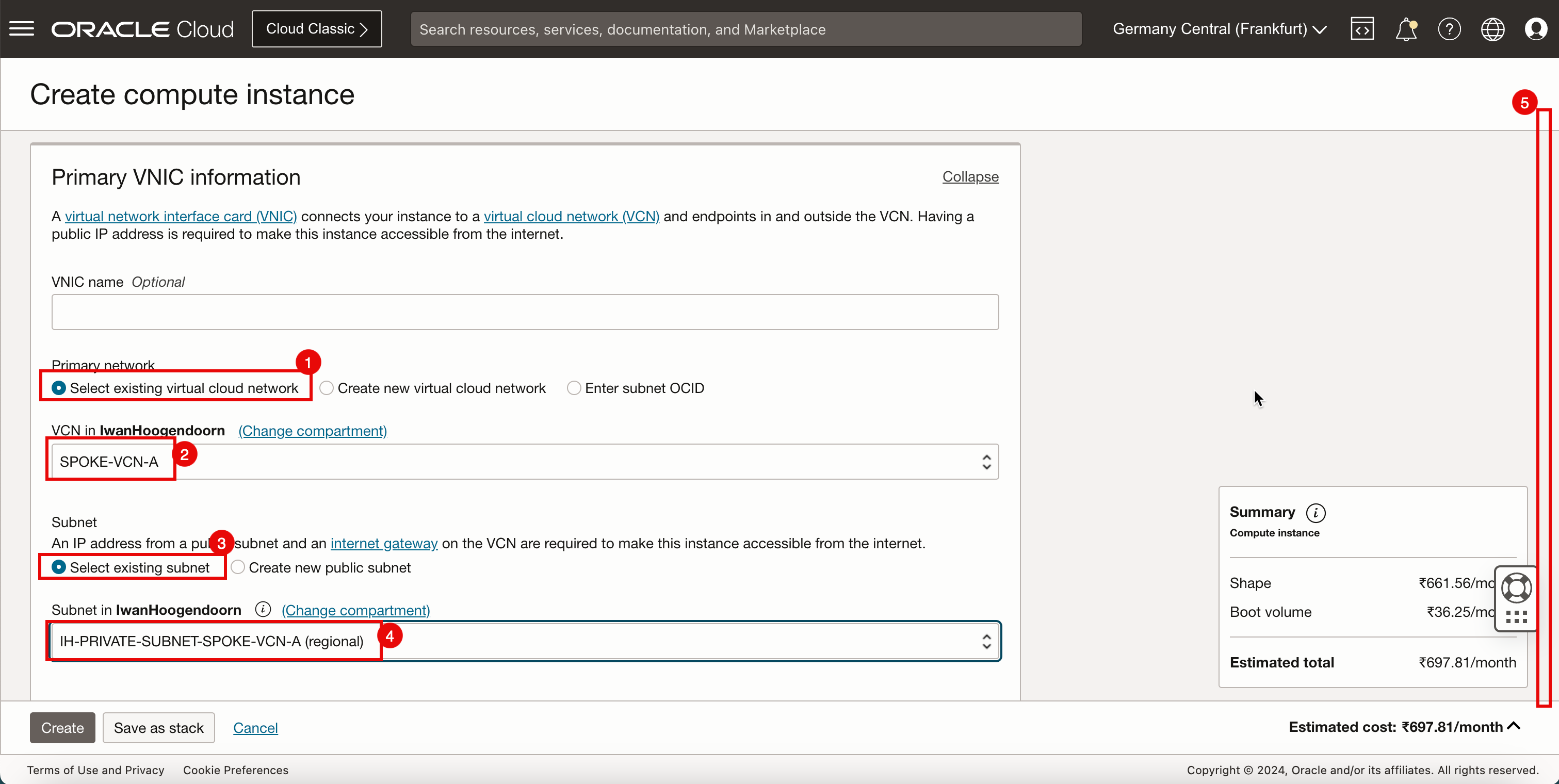

- Dans Réseau principal, sélectionnez Sélectionner un réseau cloud virtuel existant.

- Dans VCN, sélectionnez SPOKE-VCN-A.

- Dans Sous-réseau, sélectionnez Sélectionner un sous-réseau existant.

- Sélectionnez Sous-réseau privé dans le VCN satellite A.

- Descendre.

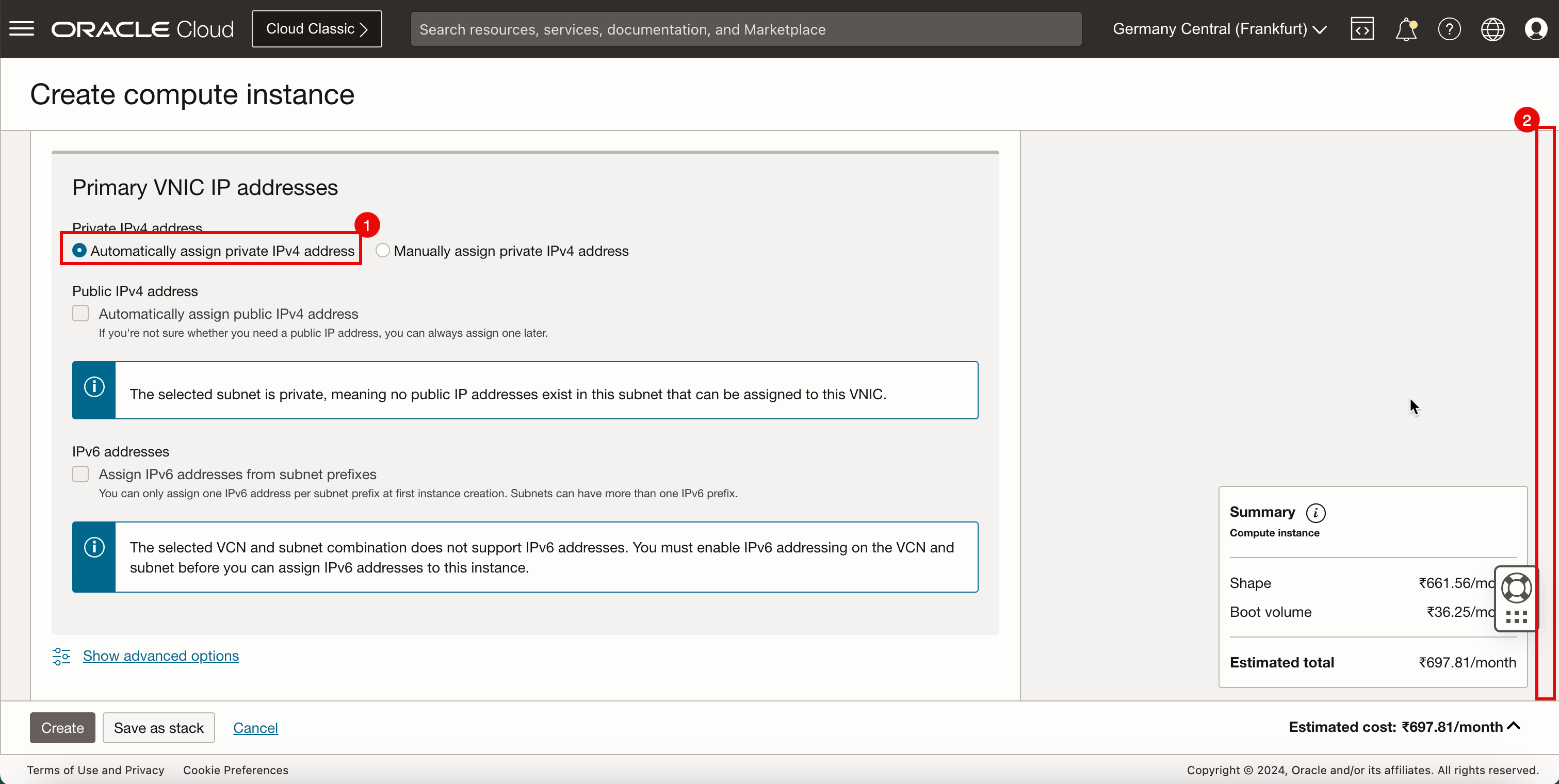

- Dans Adresse IPv4 privée, sélectionnez Affecter automatiquement une adresse IPv4 privée.

- Descendre.

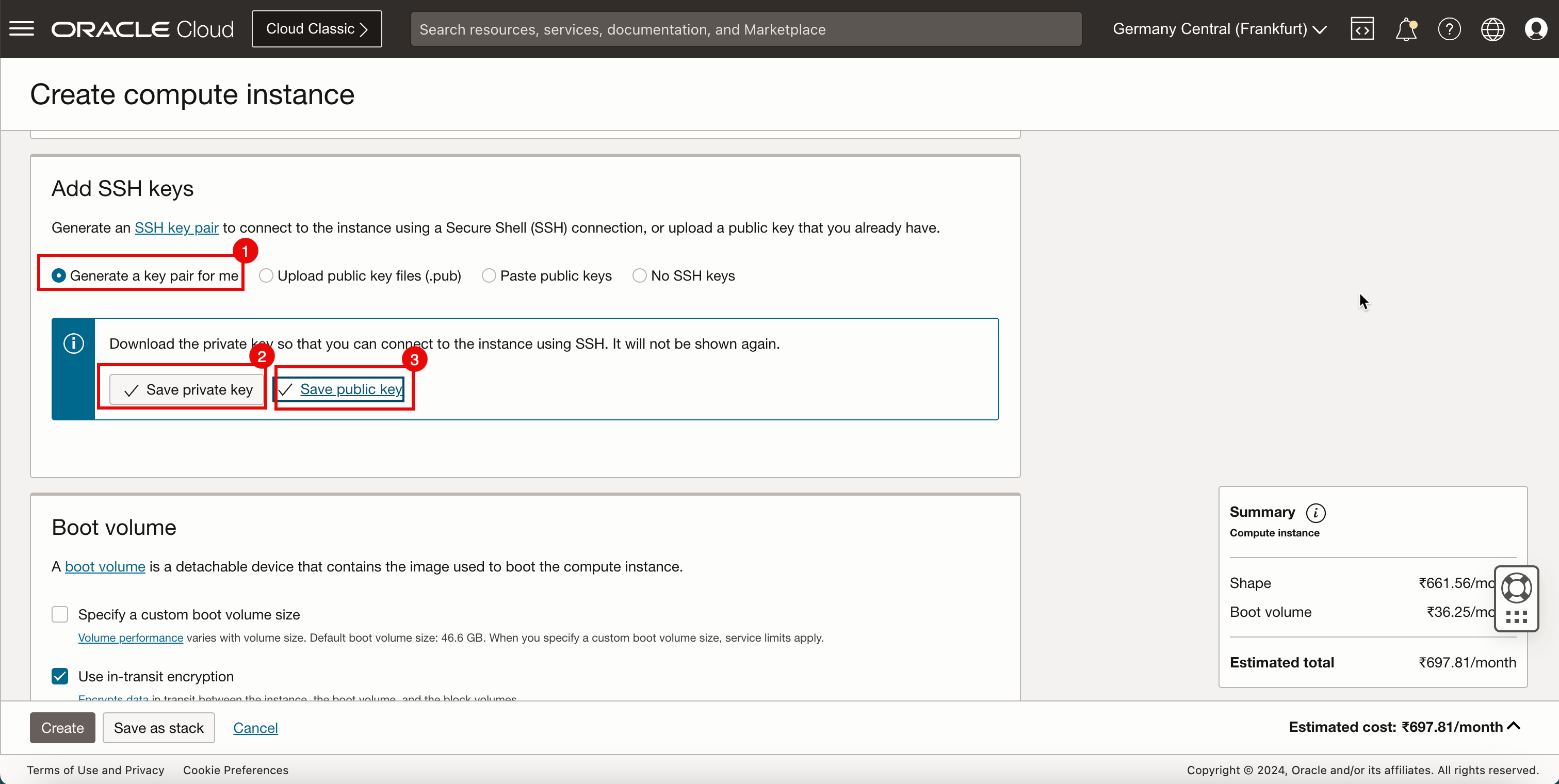

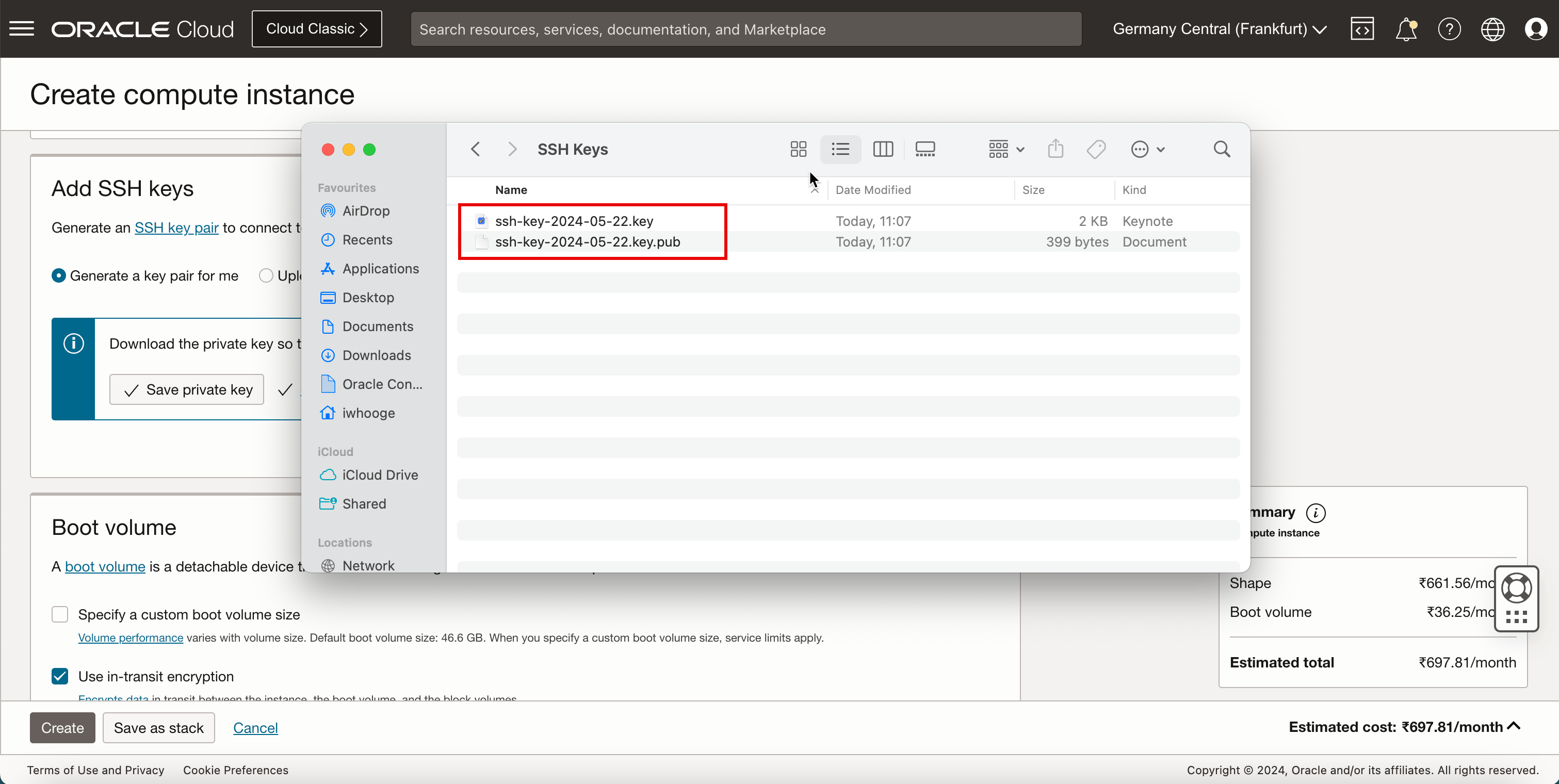

- Dans Ajouter des clés SSH, sélectionnez Générer une paire de clés pour moi.

- Cliquez sur Enregistrer la clé privée pour l'enregistrer localement.

- Cliquez sur Enregistrer la clé publique pour enregistrer la clé publique en local.

-

Assurez-vous que les clés sont stockées localement.

Remarque : nous utiliserons la même paire de clés pour les autres instances spoke.

-

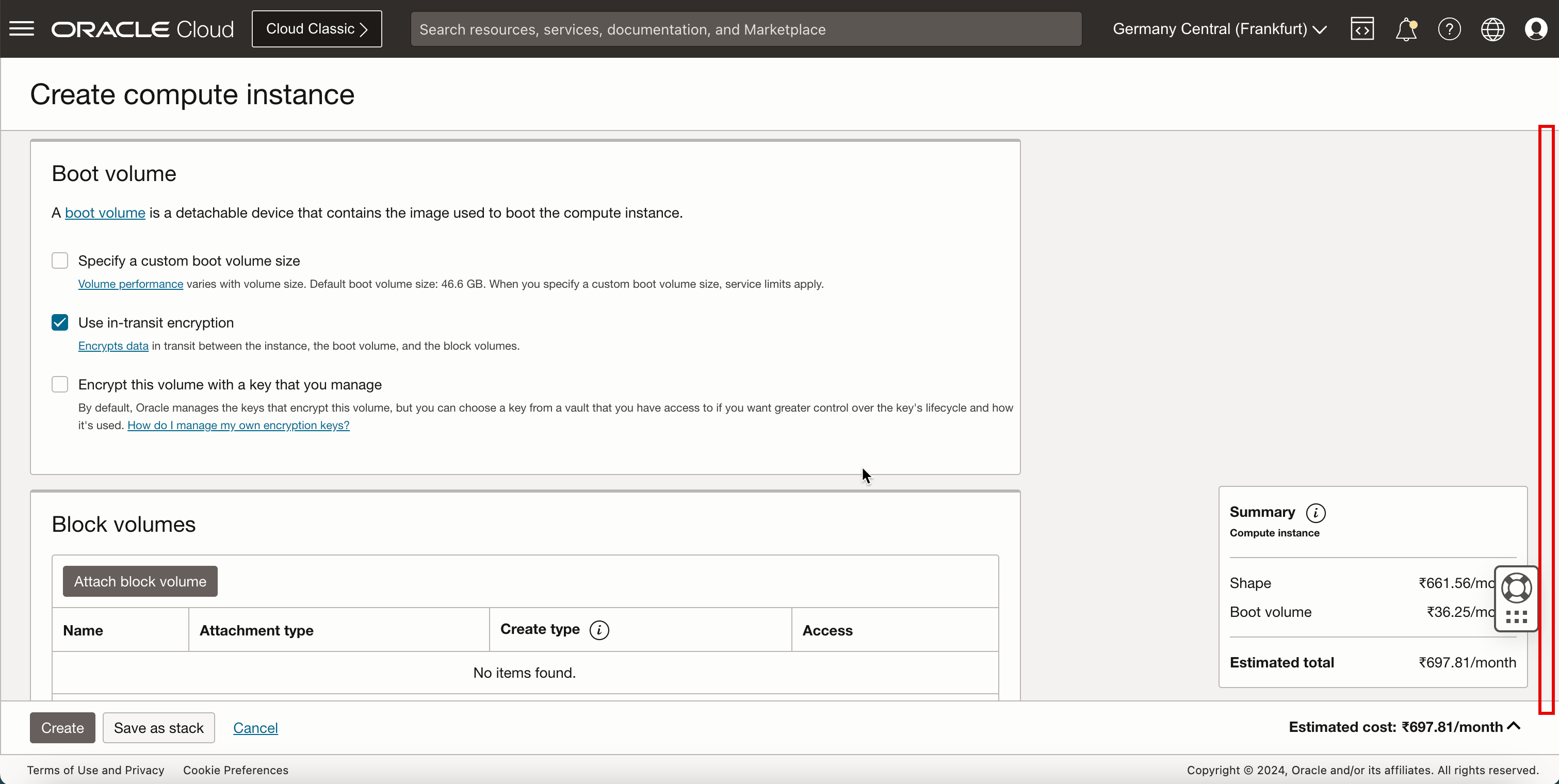

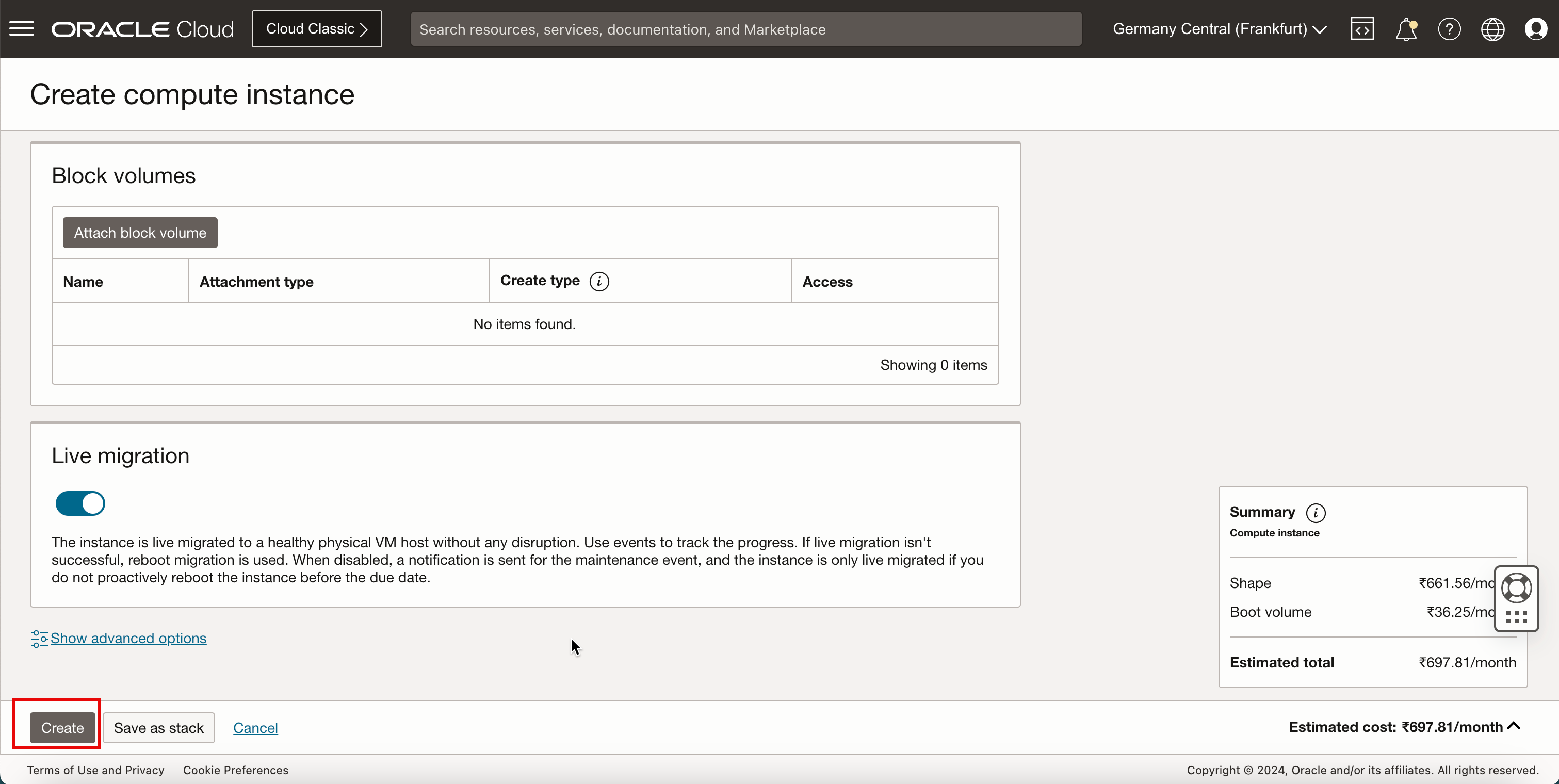

Descendre.

-

Cliquez sur Créer.

-

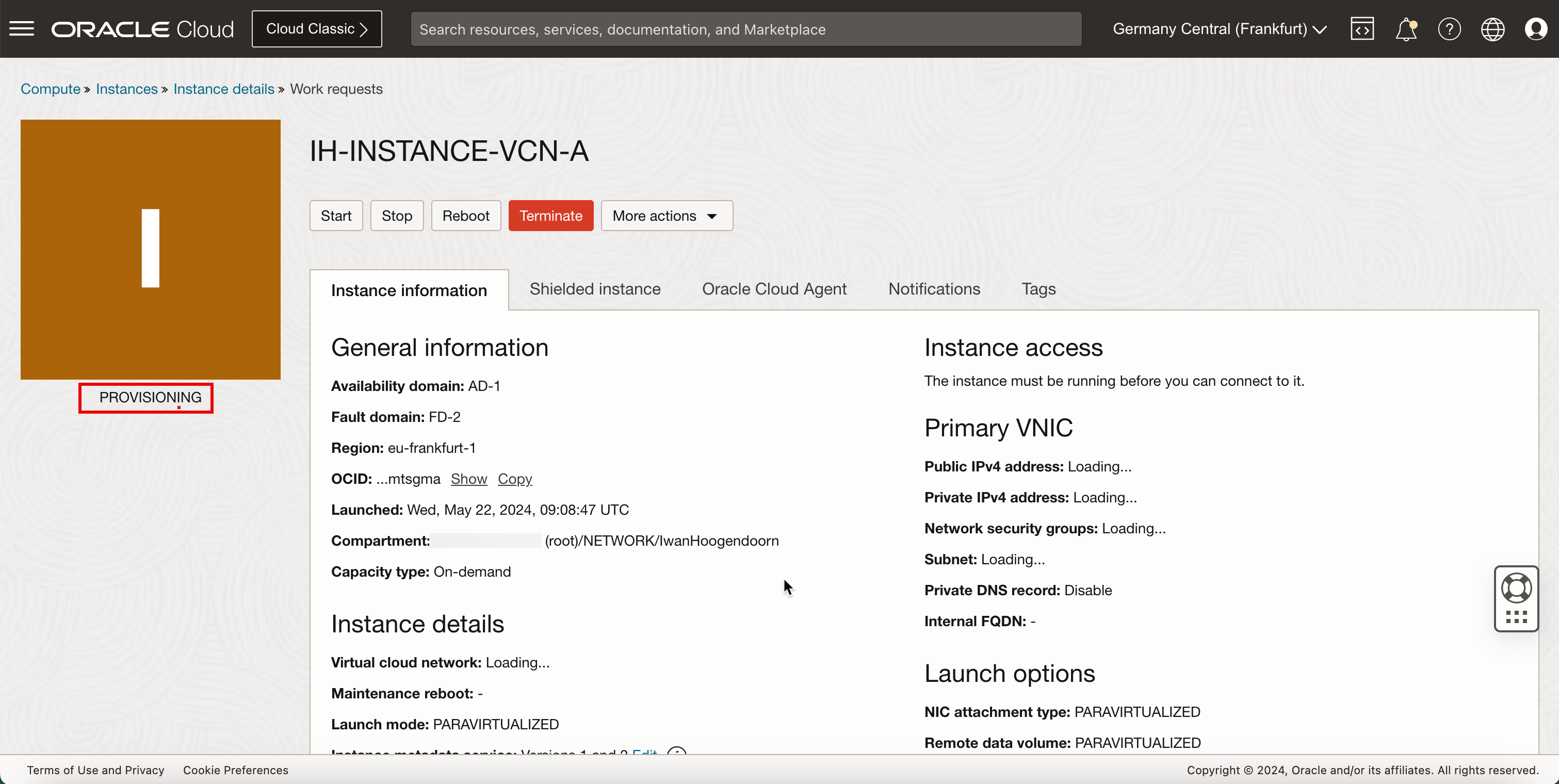

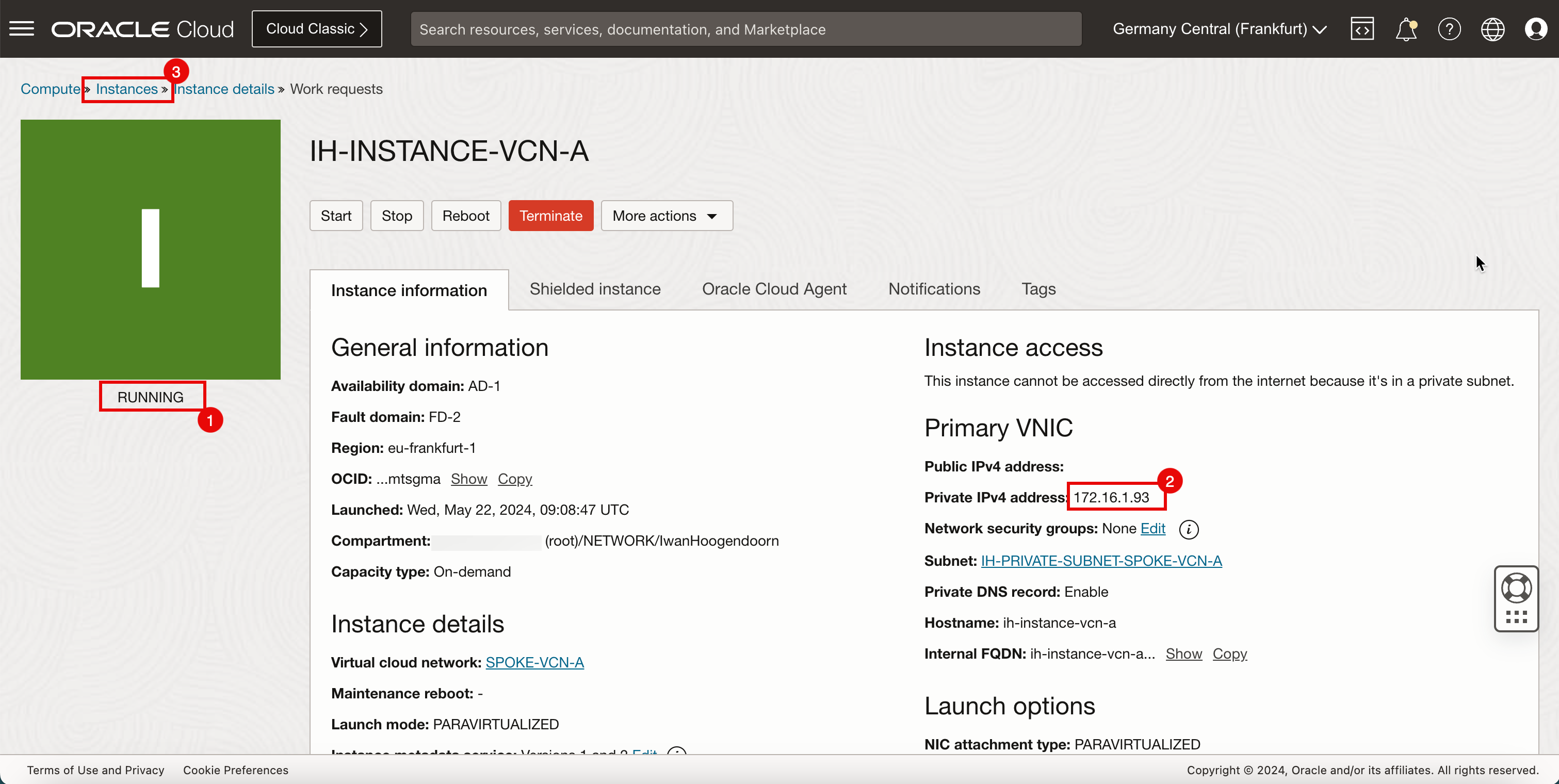

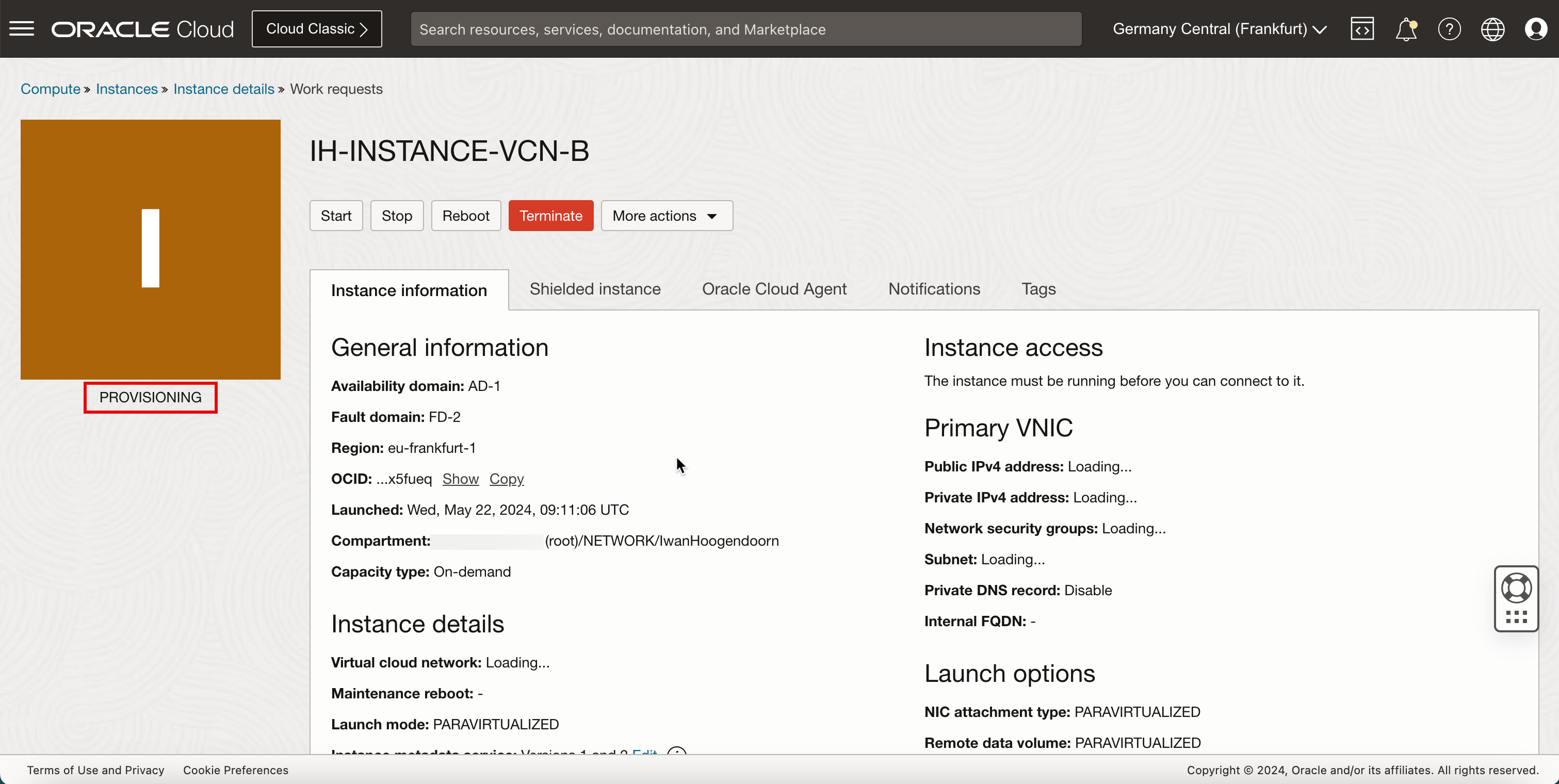

Notez que l'état est PROVISIONING.

- Notez que l'état passe à RUNNING.

- Notez l'adresse IP privée pour plus tard.

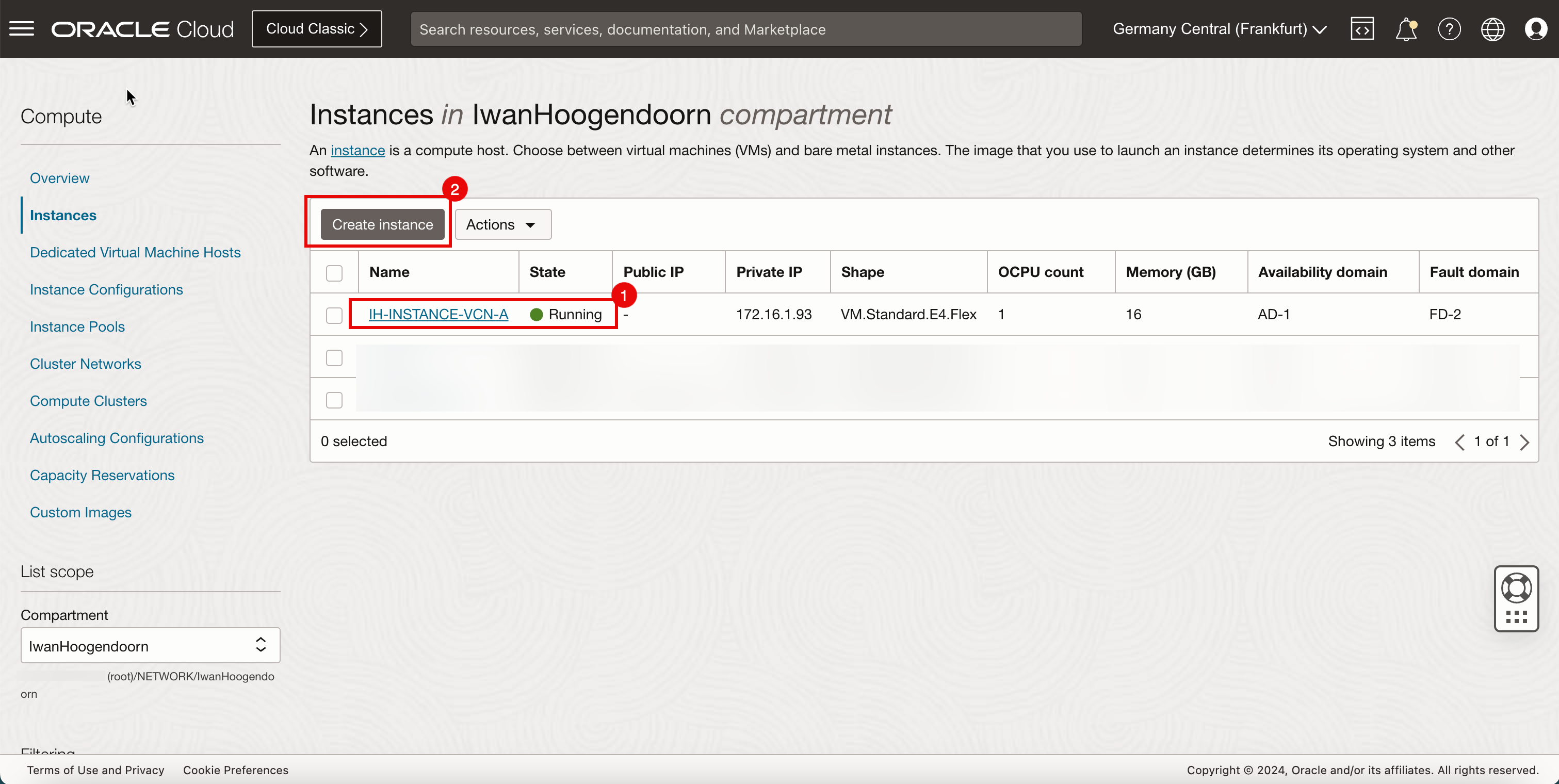

- Cliquez sur Instances pour revenir à la page des instances.

- L'instance A est en cours d'exécution.

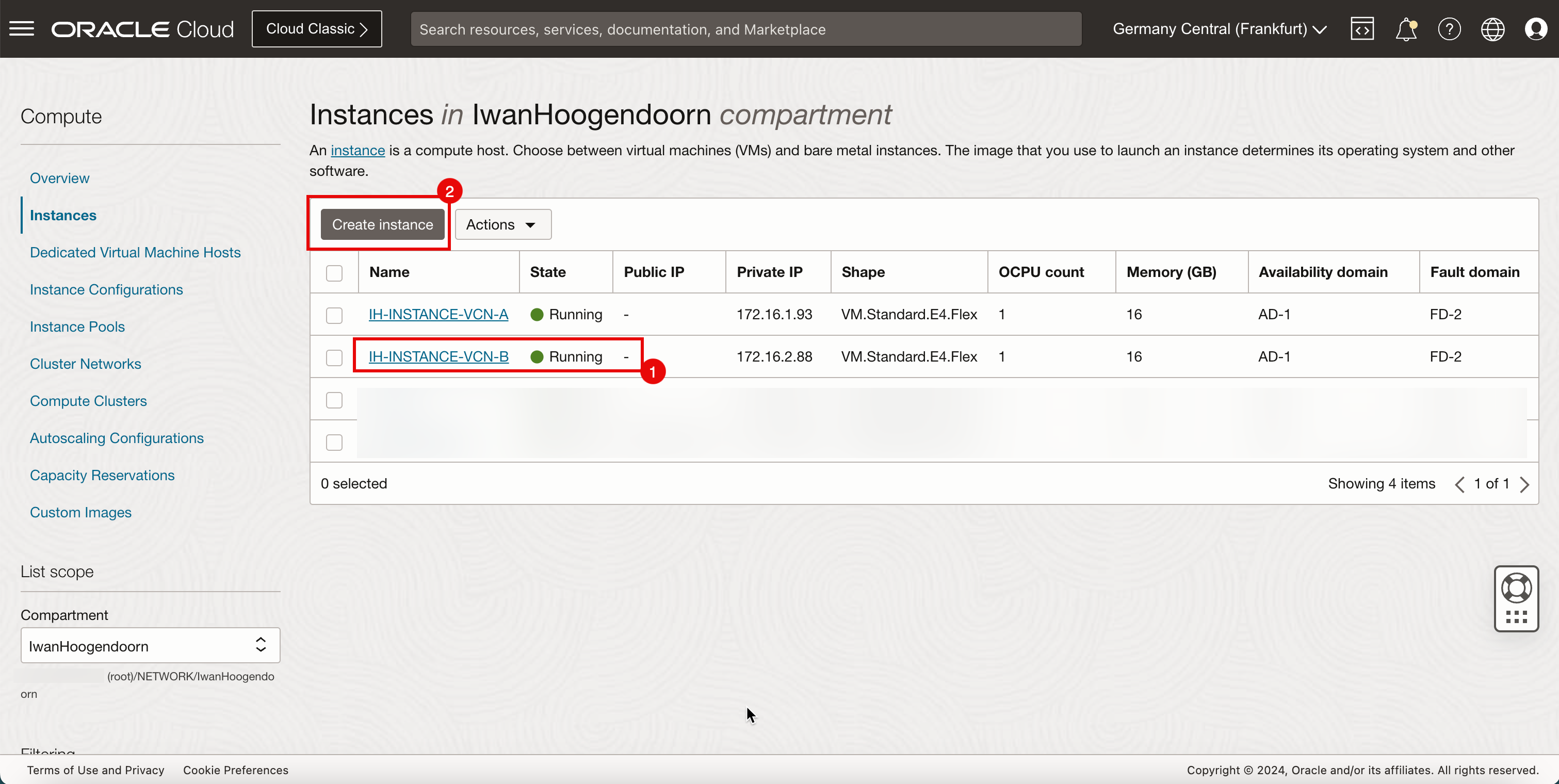

- Cliquez sur Créer une instance pour créer l'instance suivante.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

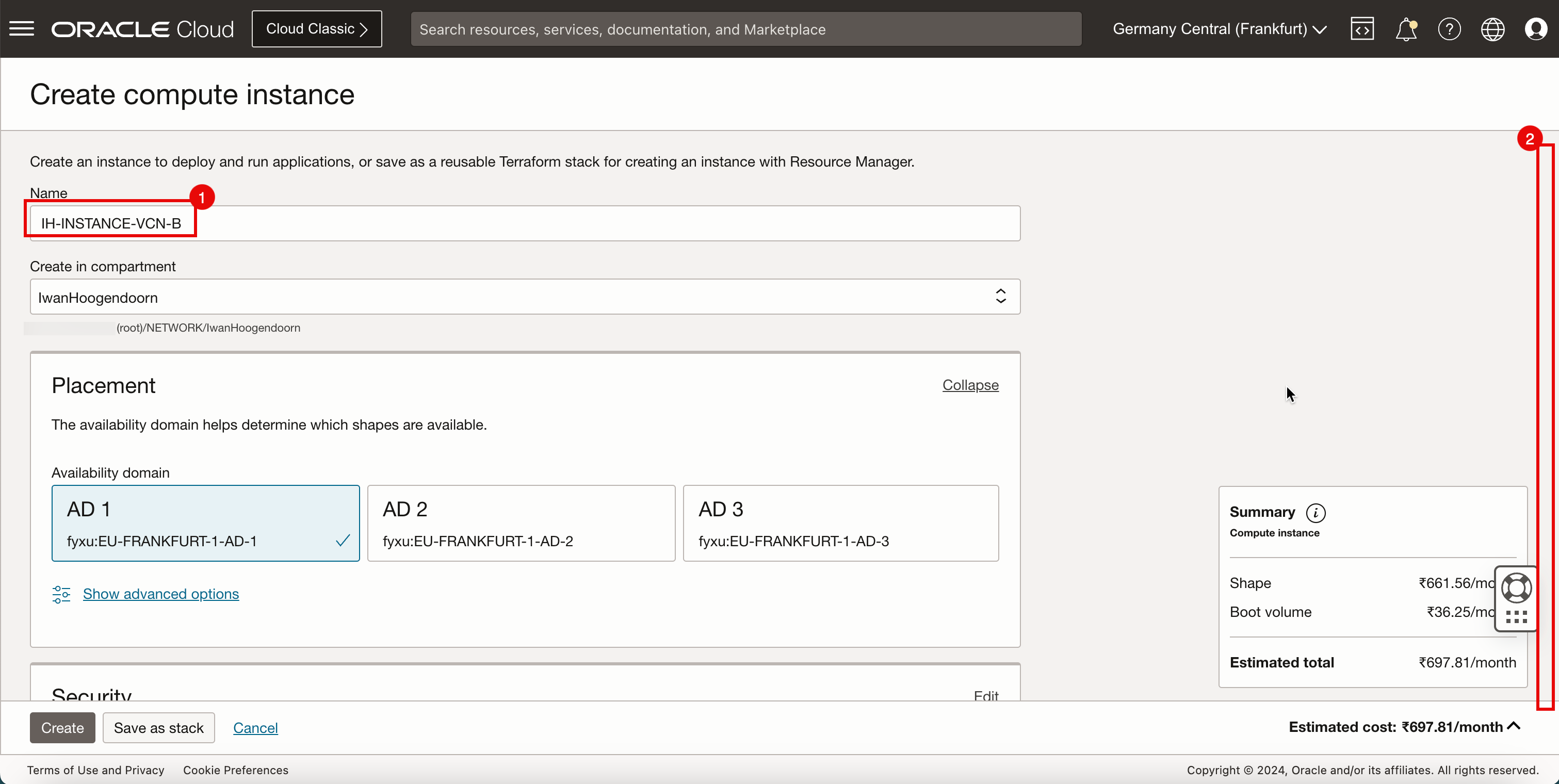

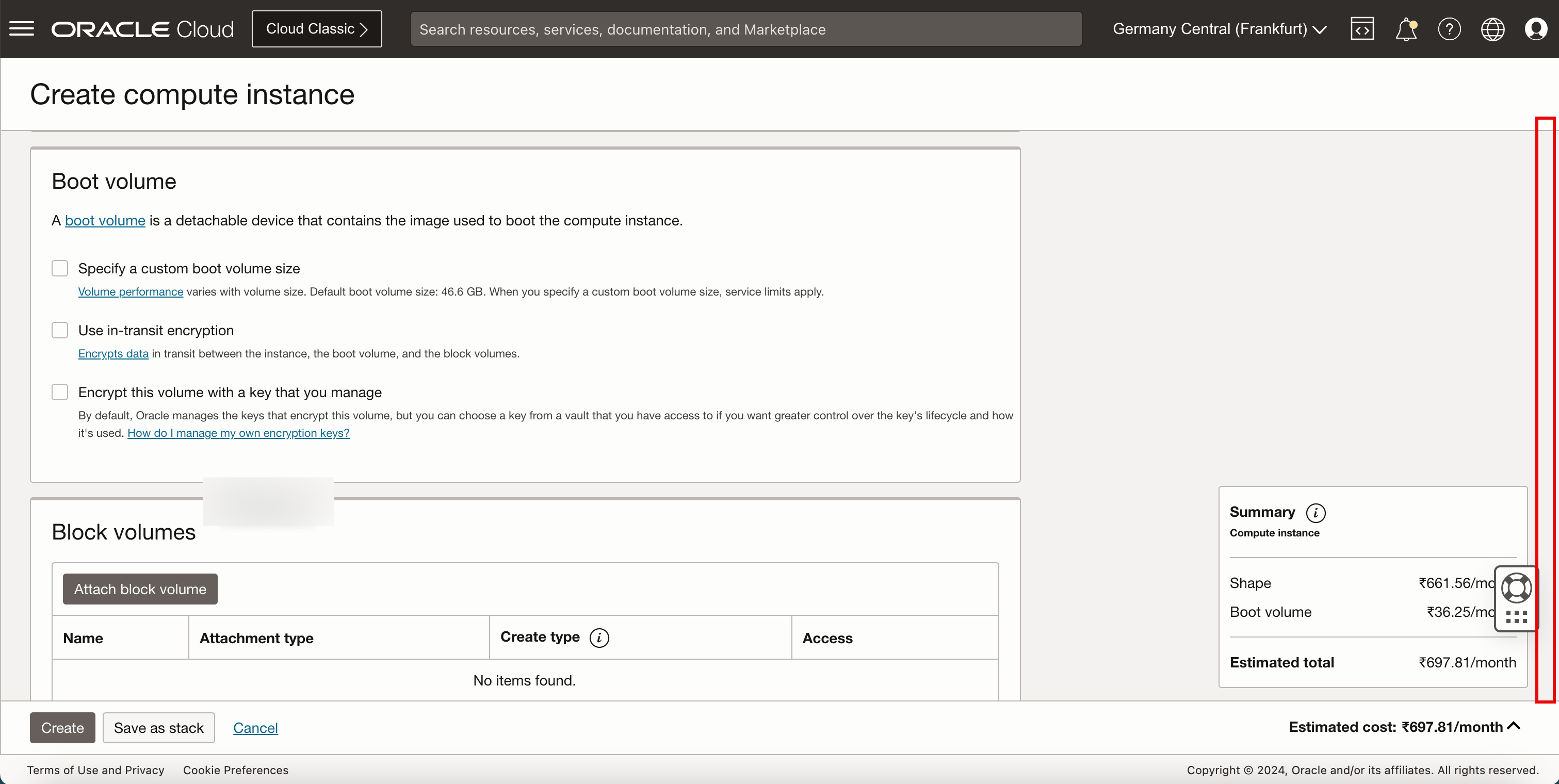

Créer une instance dans Spoke VCN B

Dans le Spoke VCN B, nous allons créer une instance Linux simple qui agira comme une adresse réseau que nous pouvons utiliser pour tester nos flux de routage.

Instance client satellite B

-

Création d'une instance.

- Saisissez le nom de l'instance.

- Descendre.

-

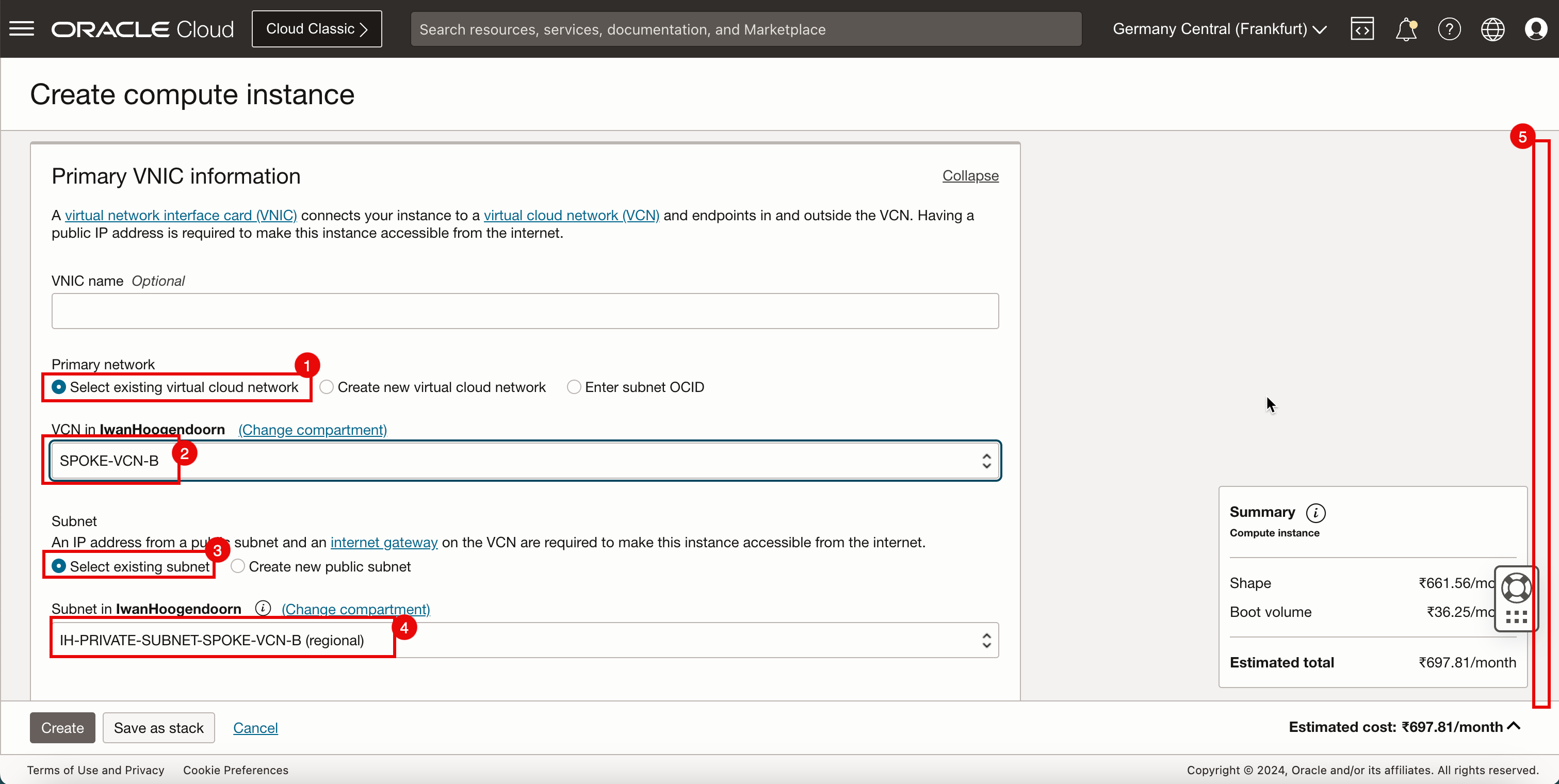

Descendre.

- Dans Réseau principal, sélectionnez Sélectionner un réseau cloud virtuel existant.

- Dans VCN, sélectionnez SPOKE-VCN-B.

- Dans Sous-réseau, sélectionnez Sélectionner un sous-réseau existant.

- Sélectionnez le sous-réseau privé dans le VCN satellite B.

- Descendre.

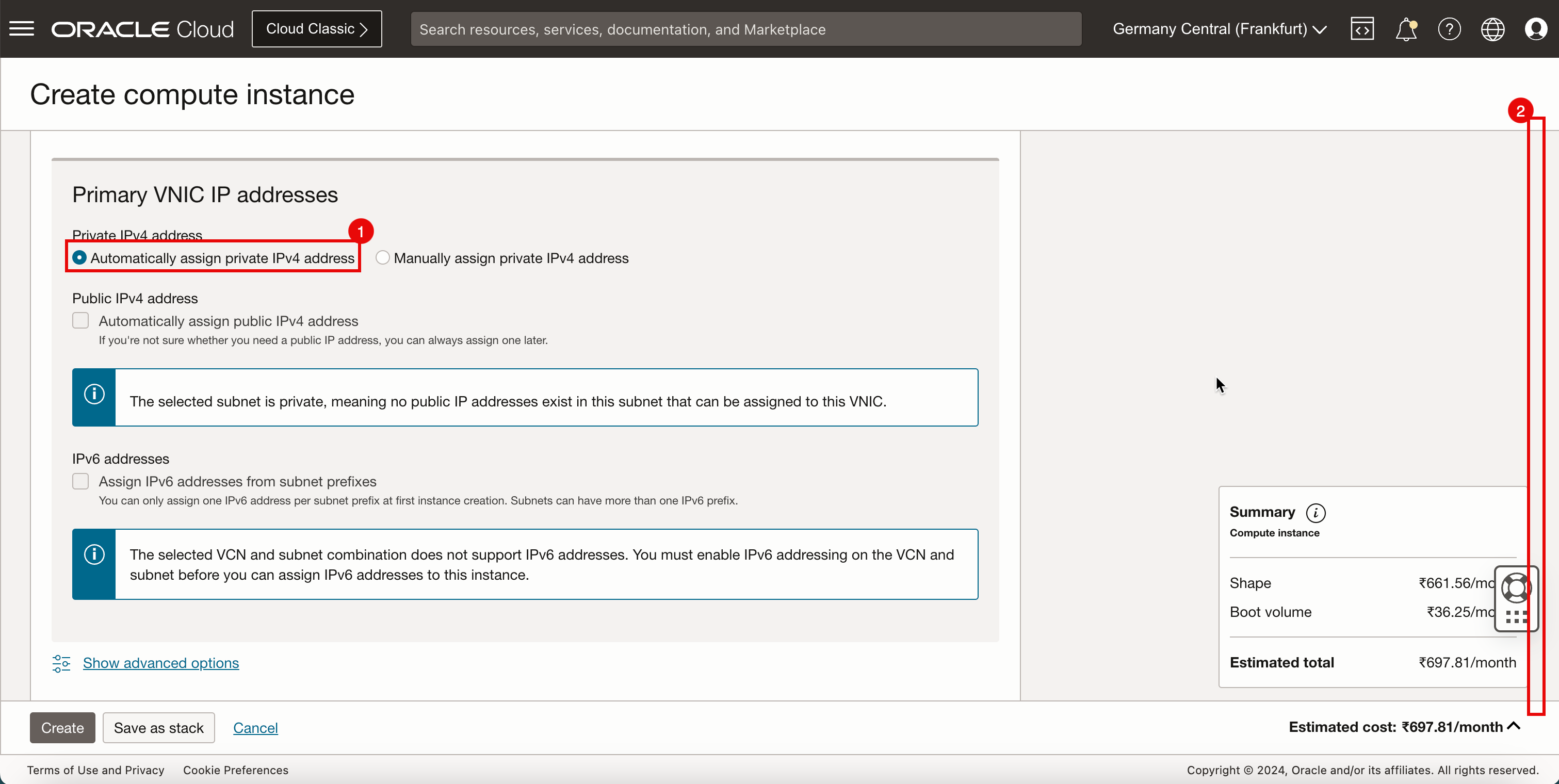

- Dans Adresse IPv4 privée, sélectionnez Affecter automatiquement une adresse IPv4 privée.

- Descendre.

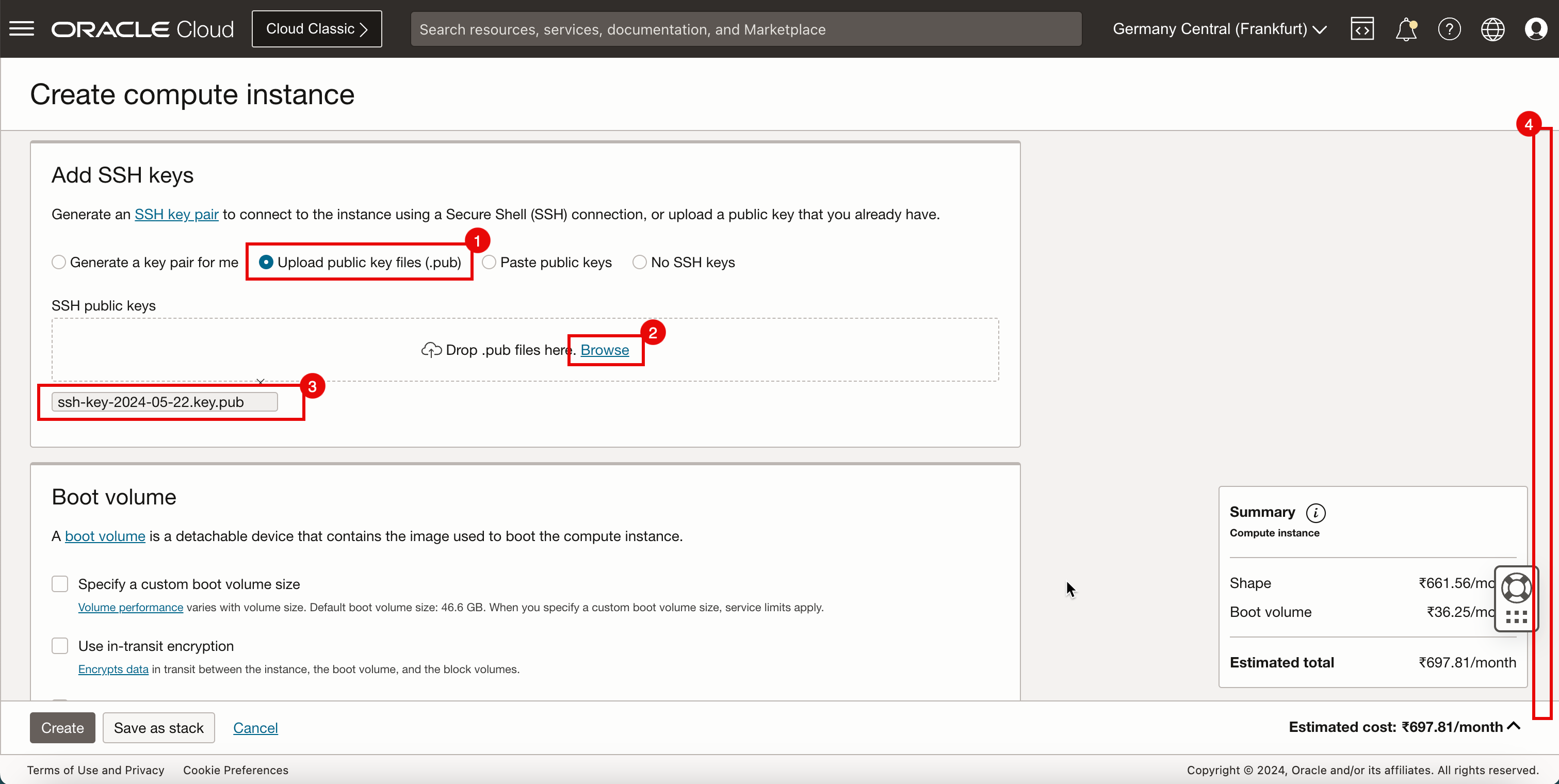

- Téléchargez les fichiers de clés publiques.

- Cliquez sur Parcourir. Sélectionnez le fichier de clés publiques que vous avez enregistré lors de la création de l'instance A.

- Assurez-vous que la clé publique est sélectionnée.

- Descendre.

-

Descendre.

-

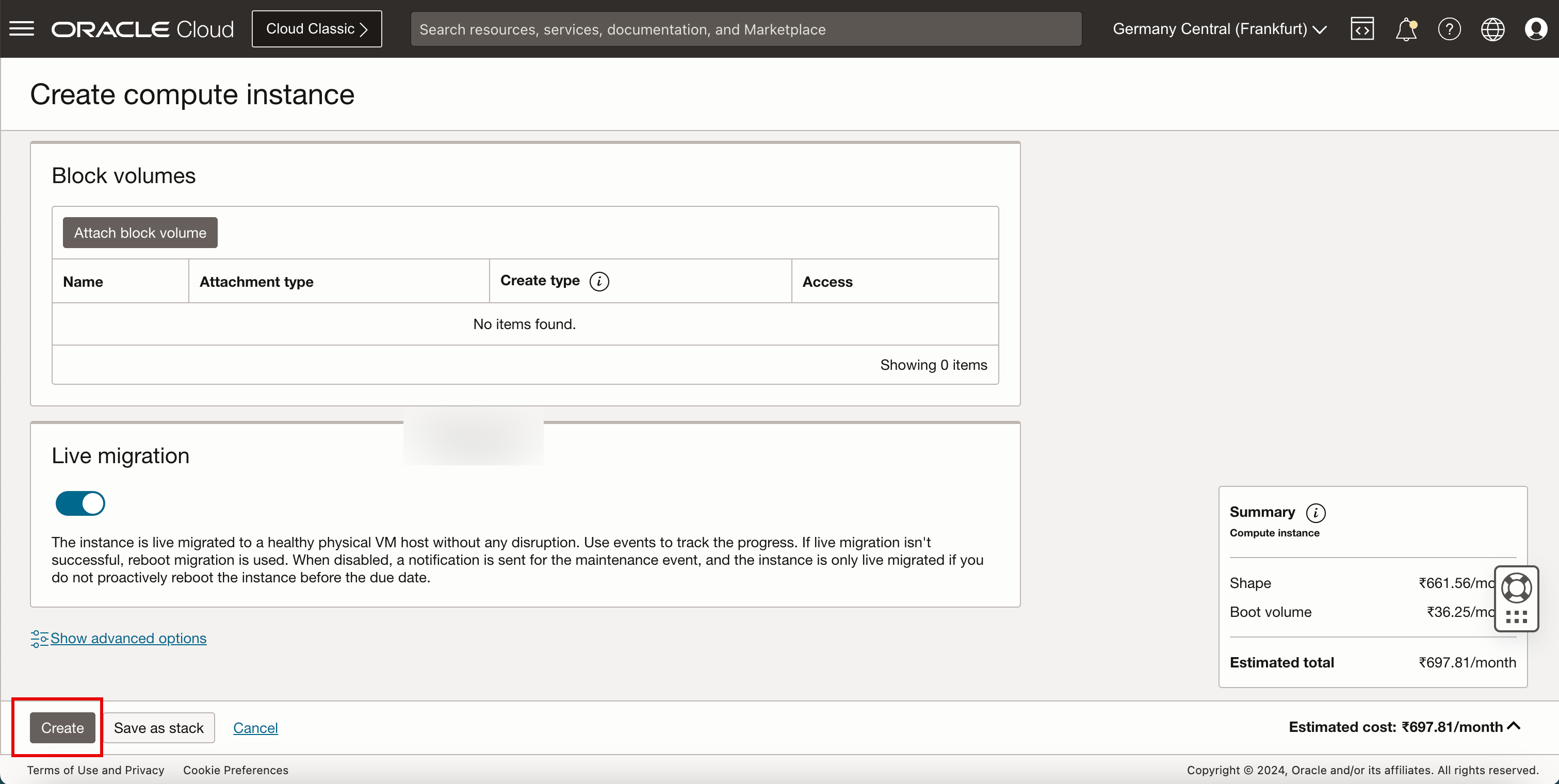

Cliquez sur Créer.

-

Notez que l'état est PROVISIONNEMENT.

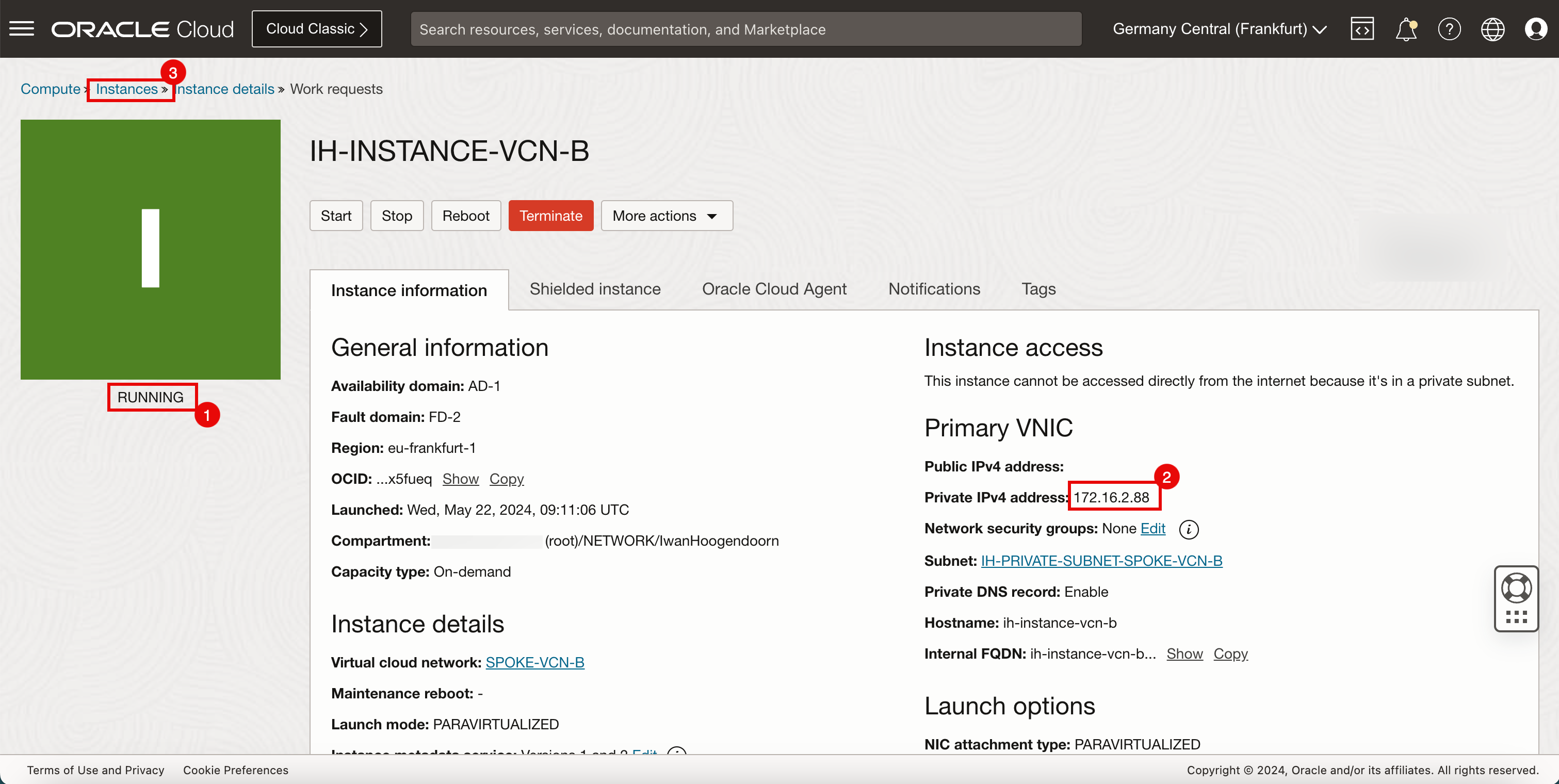

- Notez que l'état est modifié RUNNING.

- Notez l'adresse IP privée à utiliser ultérieurement.

- Cliquez sur Instances pour revenir à la page des instances.

- L'instance B est en cours d'exécution.

- Cliquez sur Créer une instance pour créer l'instance suivante.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

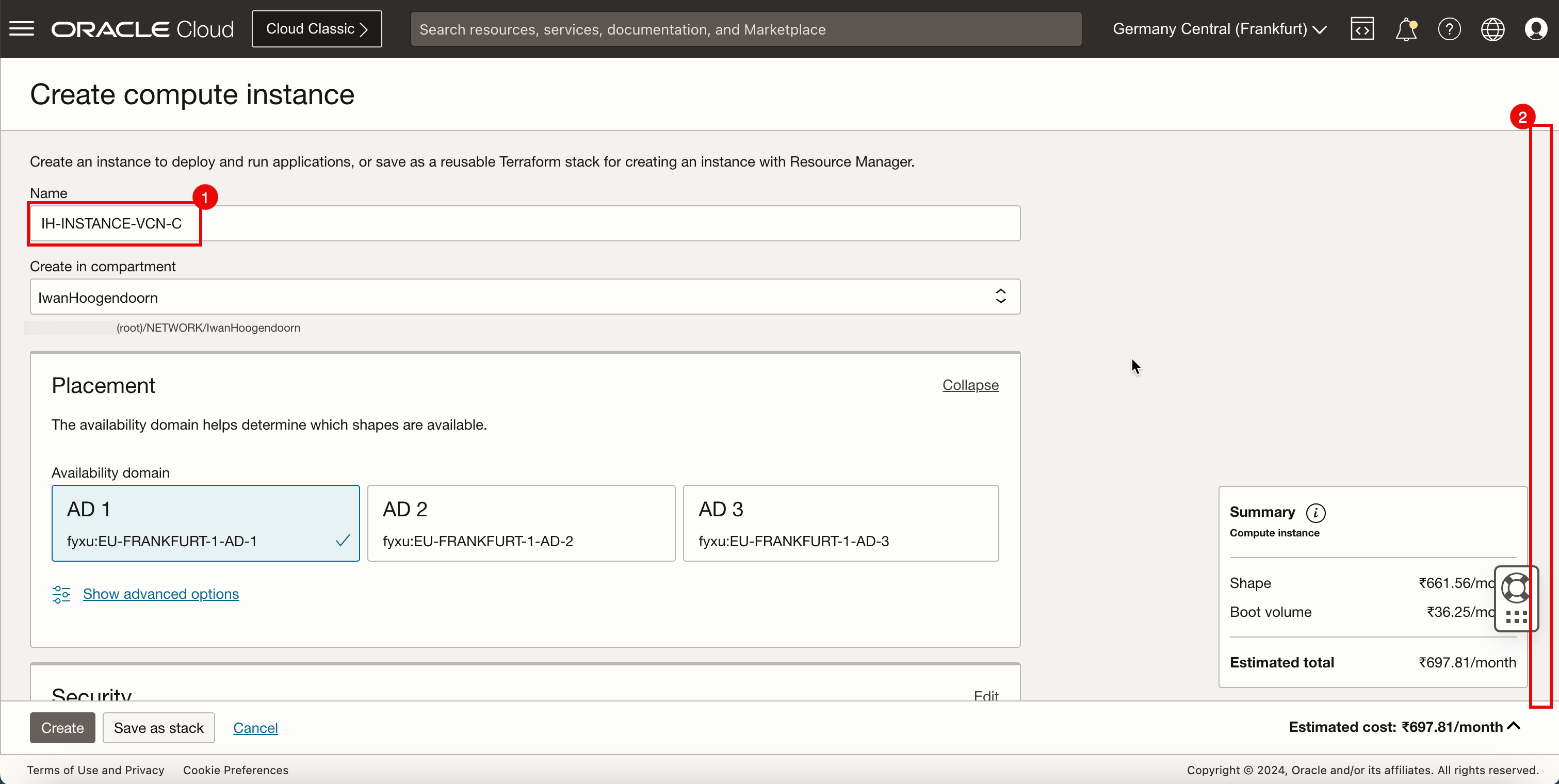

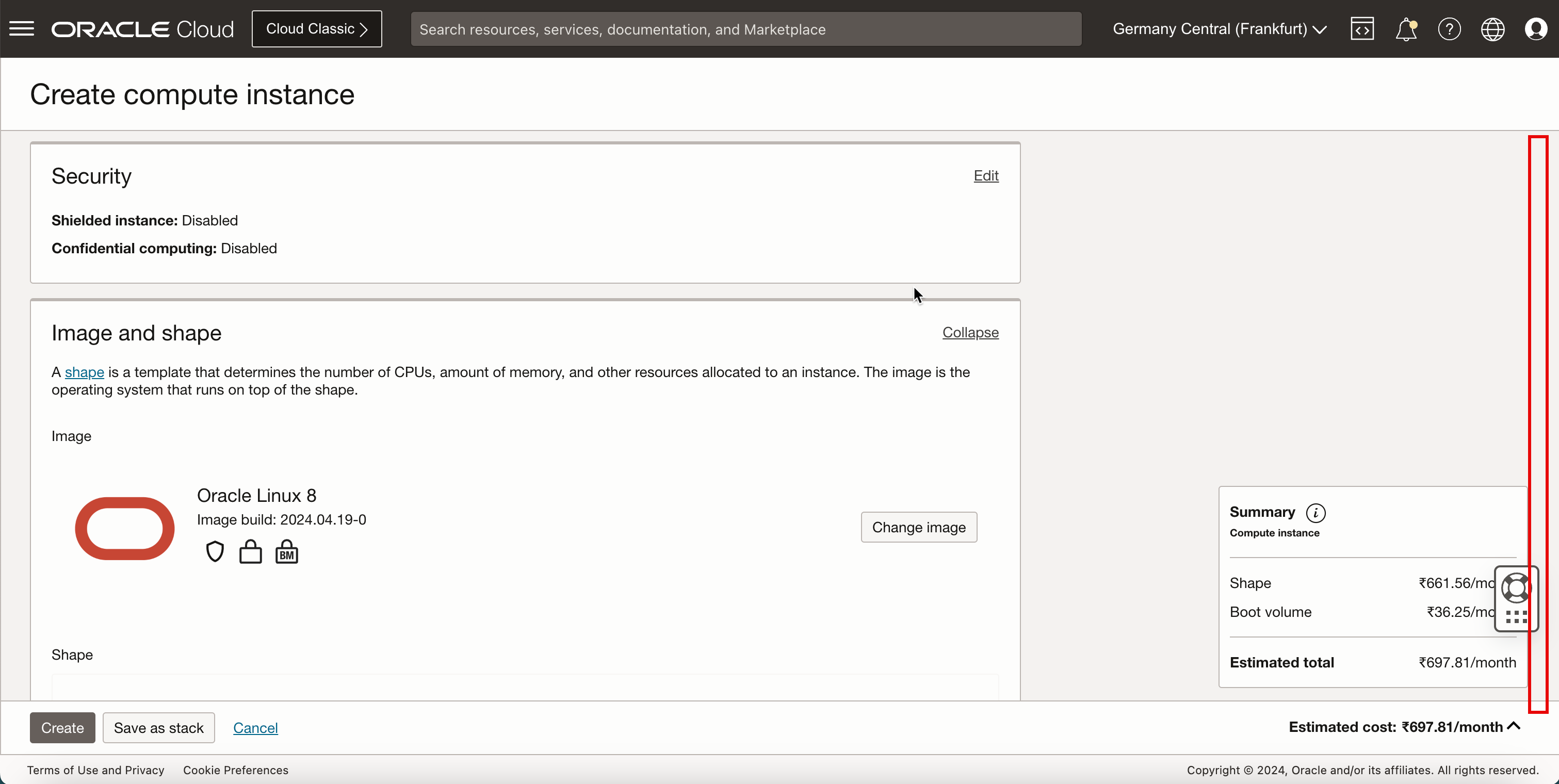

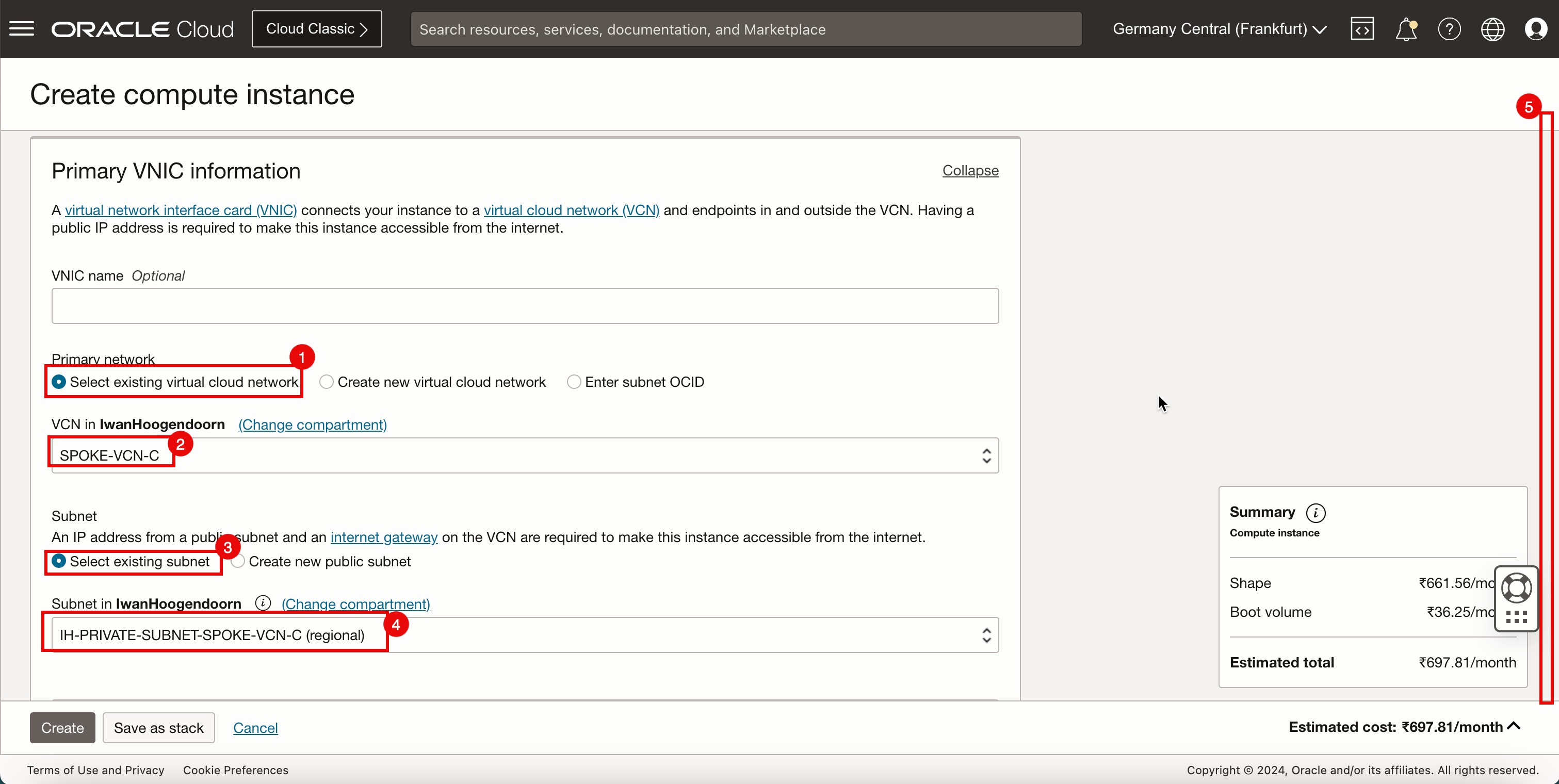

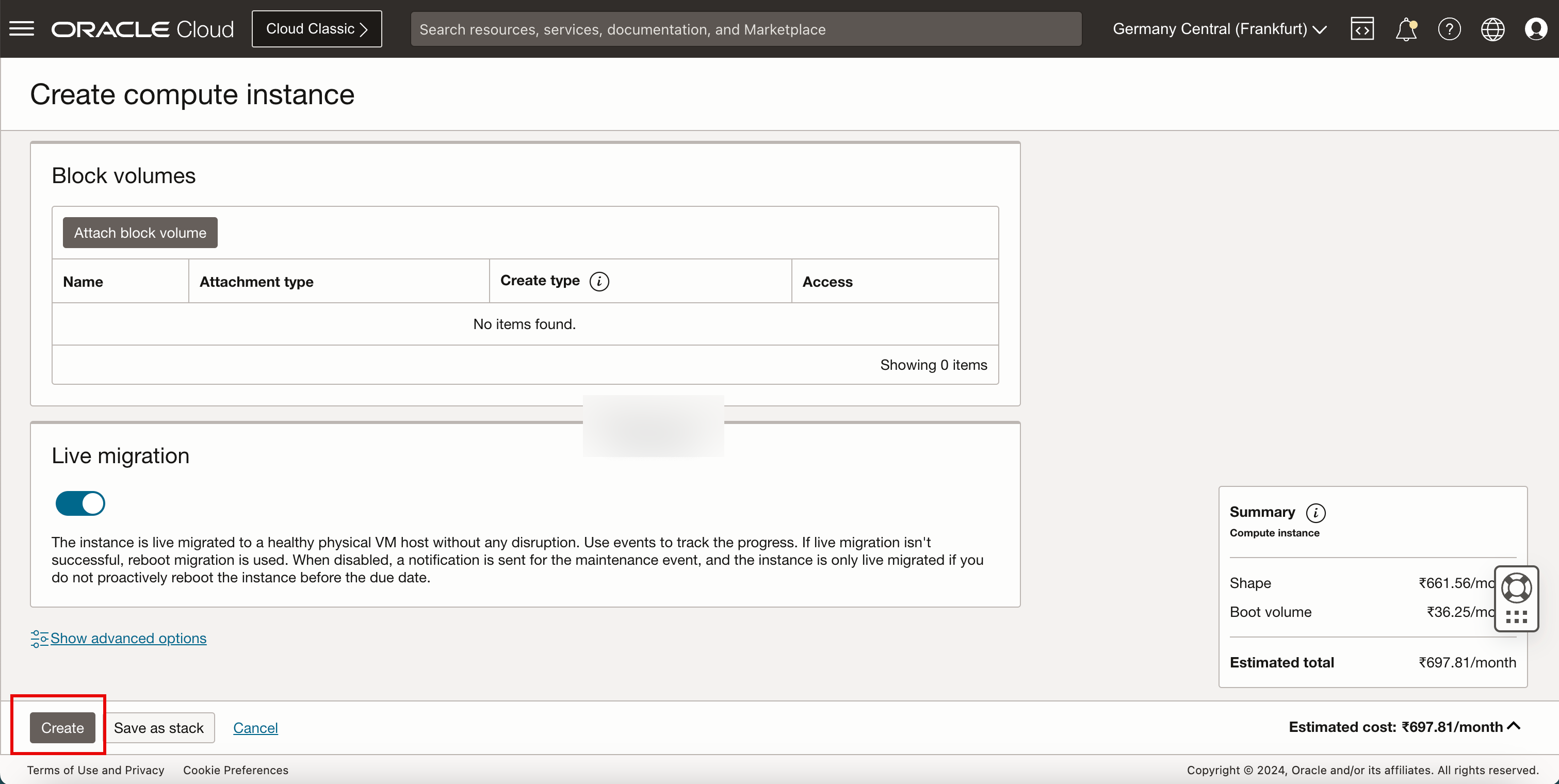

Créer une instance dans Spoke VCN C

Dans le Spoke VCN C, nous allons créer une instance Linux simple qui agira comme une adresse réseau que nous pouvons utiliser pour tester nos flux de routage.

Instance de client satellite C

-

Création d'une instance.

- Saisissez un nom pour l'instance.

- Descendre.

-

Descendre.

- Dans Réseau principal, sélectionnez Sélectionner un réseau cloud virtuel existant.

- Dans VCN, sélectionnez SPOKE-VCN-C.

- Dans Sous-réseau, sélectionnez Sélectionner un sous-réseau existant.

- Sélectionnez le sous-réseau privé dans le VCN satellite C.

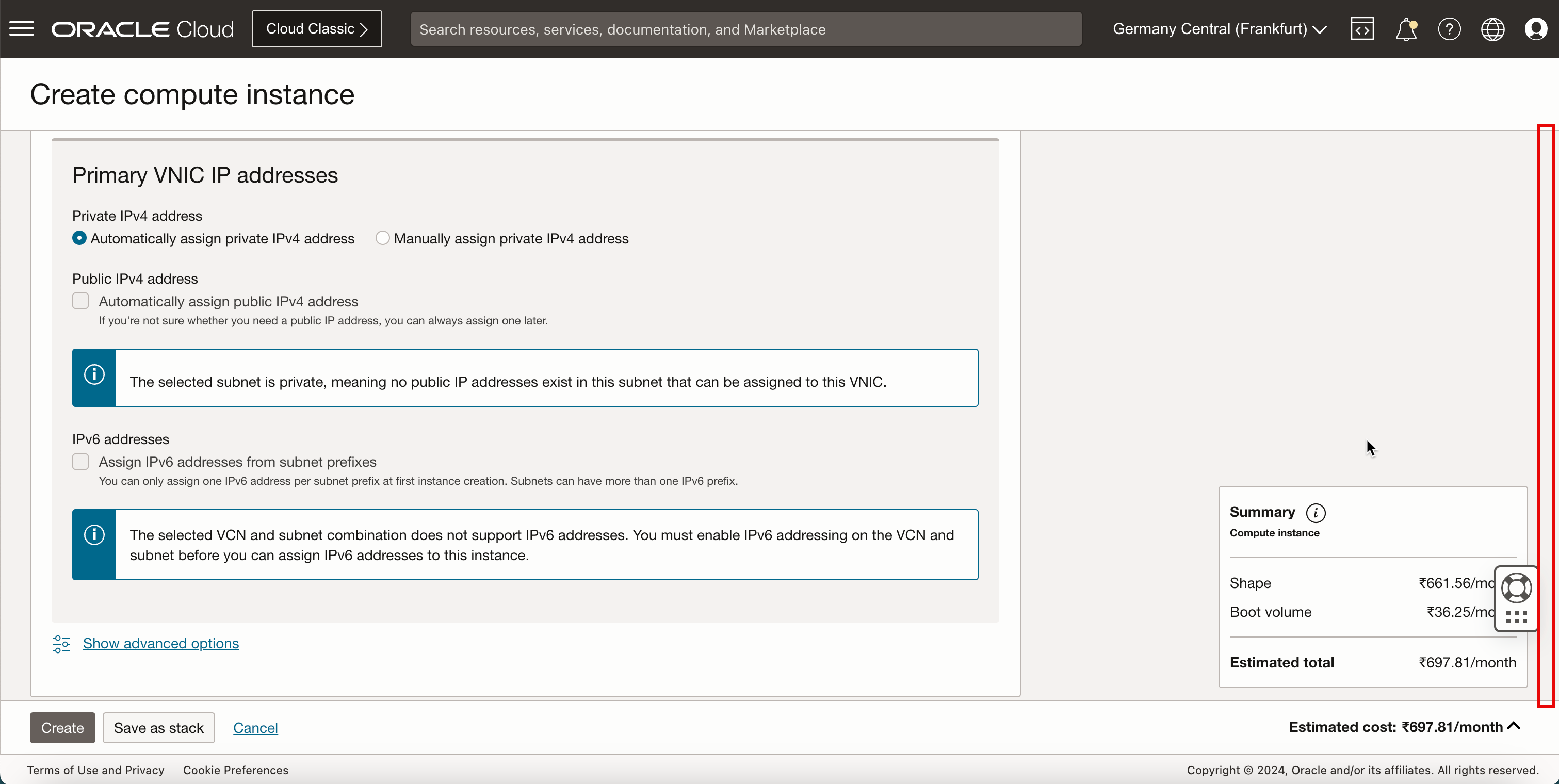

- Descendre.

- Dans Adresse IPv4 privée, sélectionnez Affecter automatiquement une adresse IPv4 privée.

- Descendre.

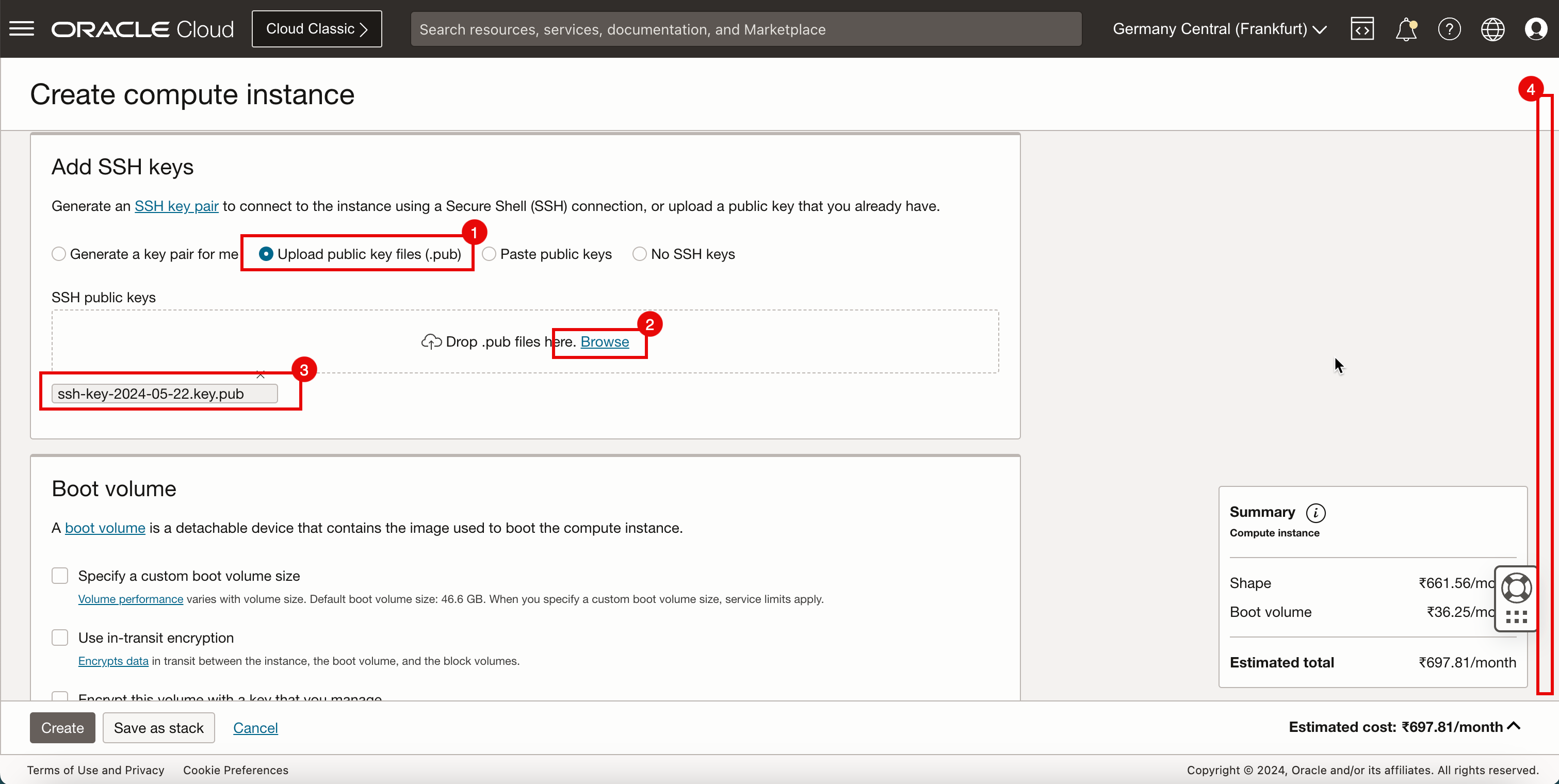

- Téléchargez les fichiers de clés publiques.

- Cliquez sur Parcourir. Sélectionnez le fichier de clés publiques que vous avez enregistré lors de la création de l'instance A.

- Vérifier que la clé publique est sélectionnée

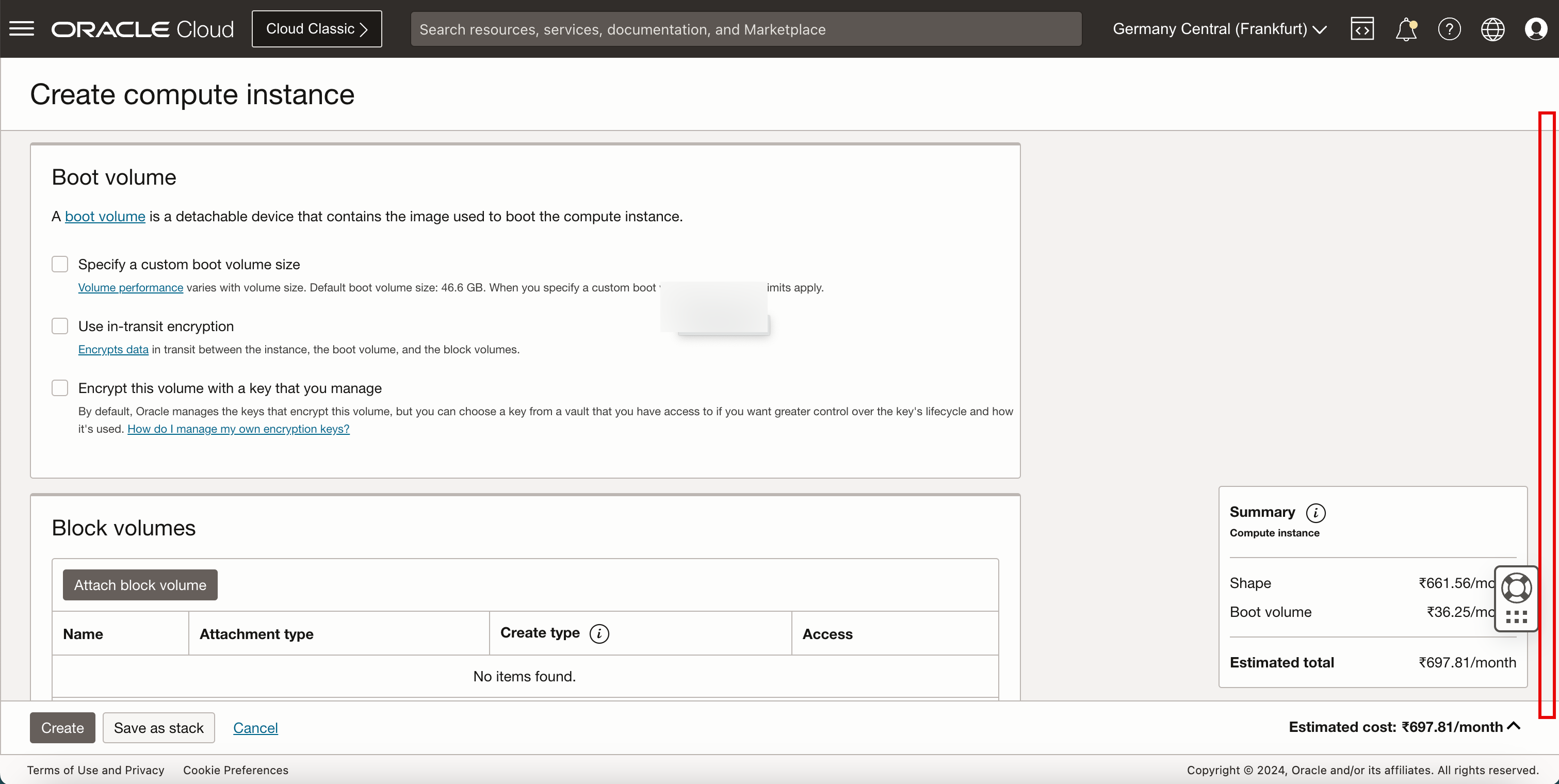

- Descendre.

-

Descendre.

-

Cliquez sur Créer.

-

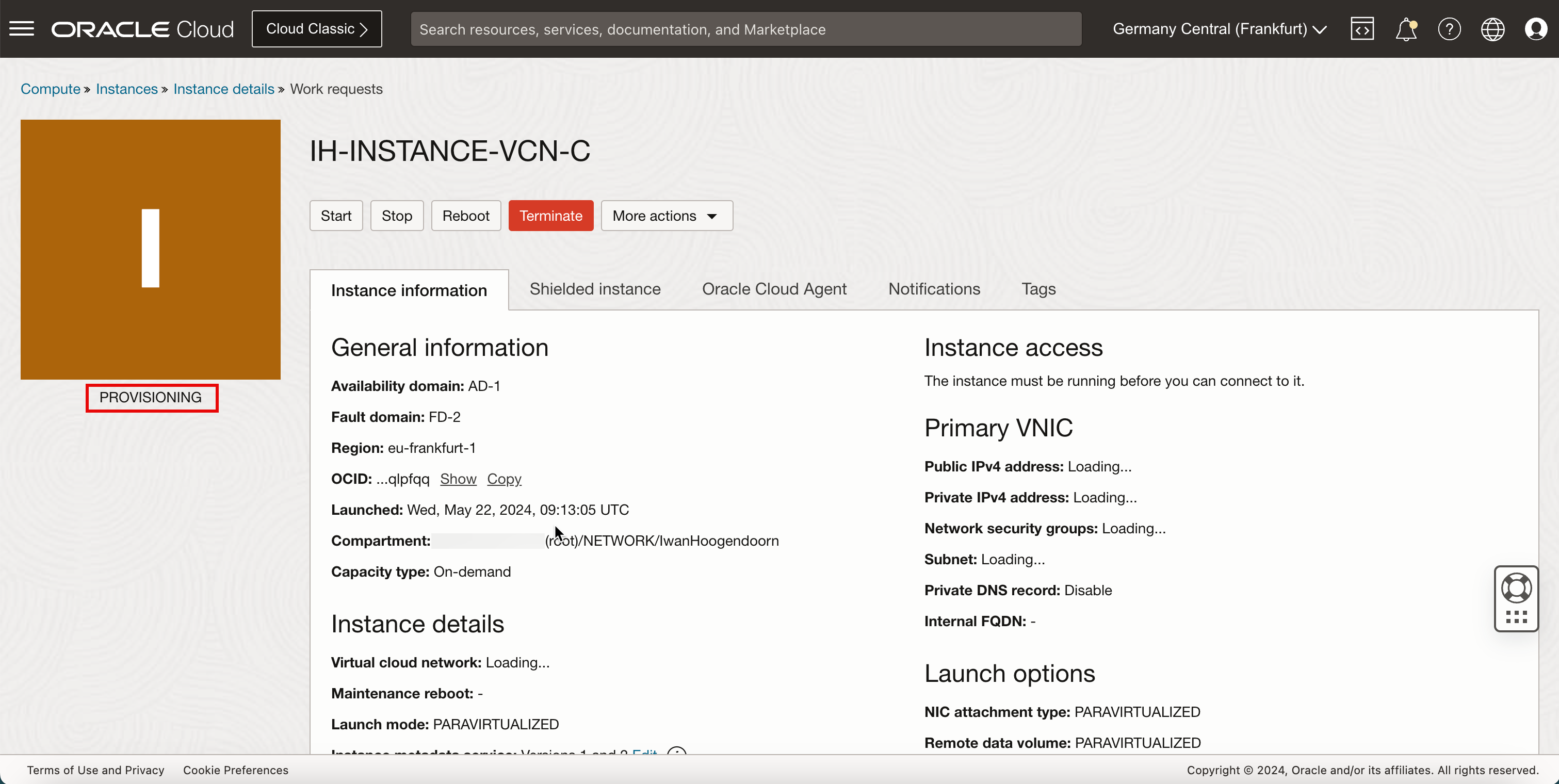

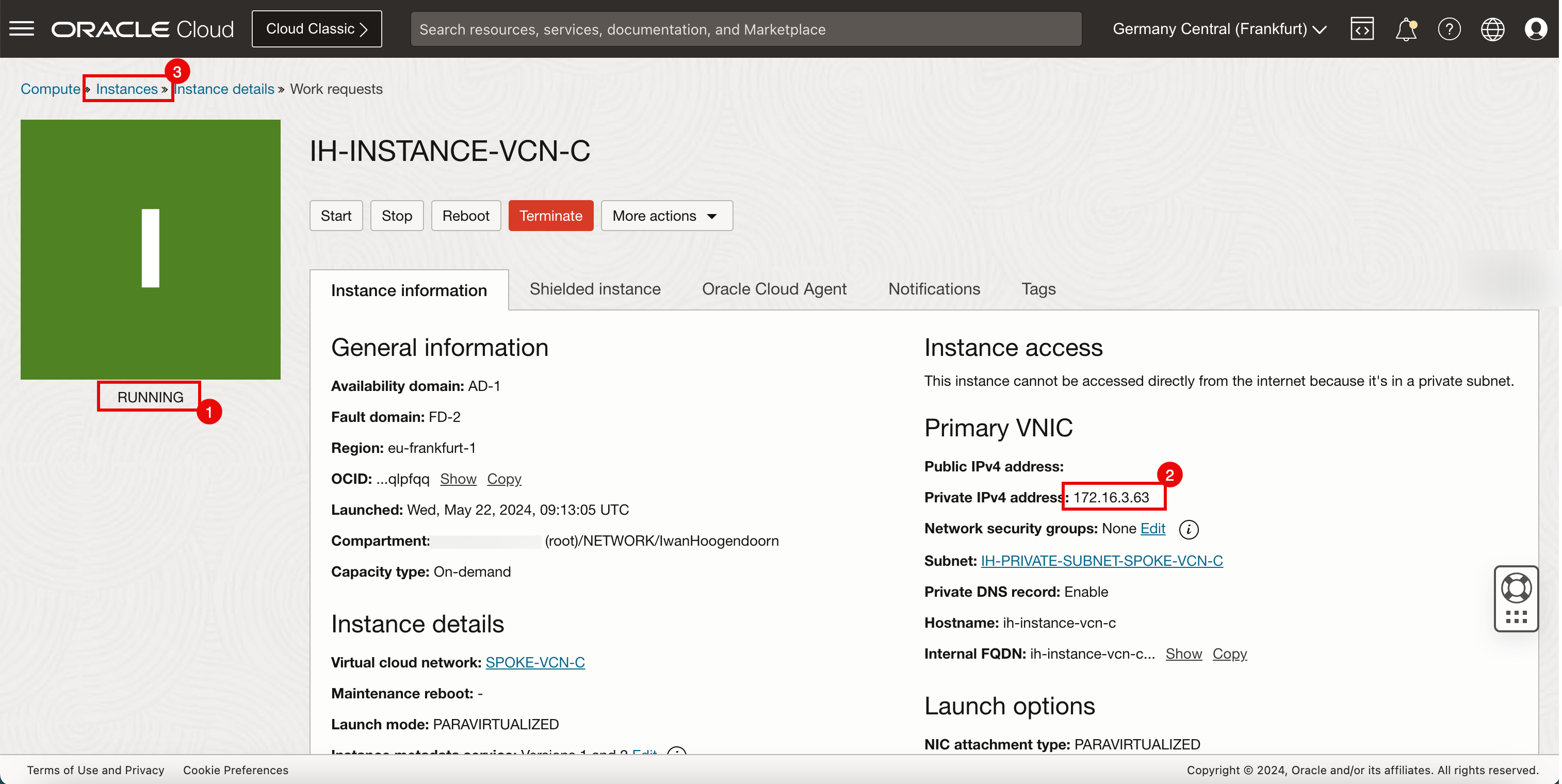

Notez que l'état est PROVISIONING.

- Notez que l'état passe à RUNNING.

- Notez l'adresse IP privée pour plus tard.

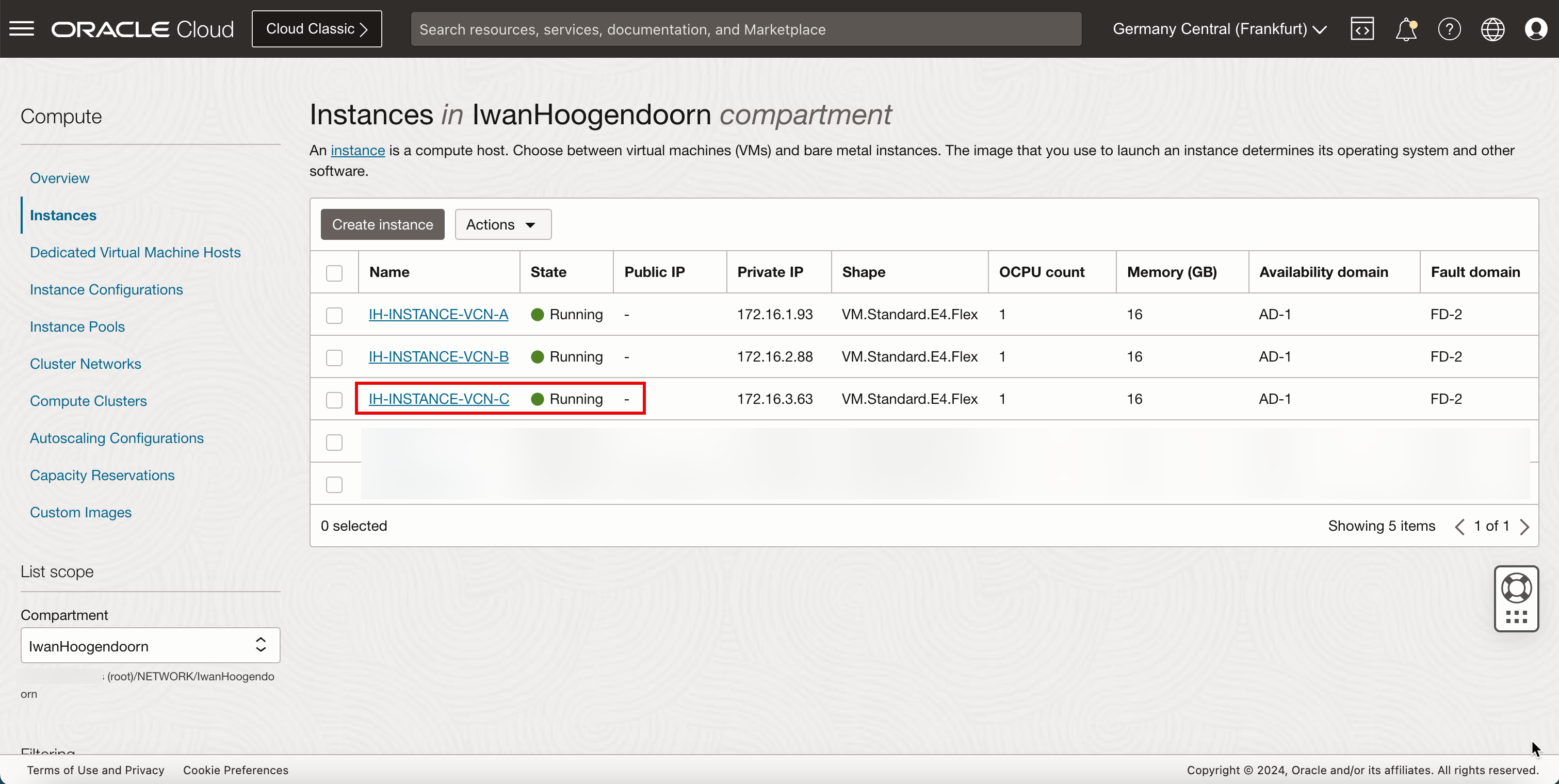

- Cliquez sur Instances pour revenir à la page des instances

-

L'instance C est en cours d'exécution.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 5 : ajouter une instance de pare-feu pfSense dans le VCN du hub

La dernière instance dont nous avons besoin pour notre configuration réseau est un pare-feu. Par exemple, il peut s'agir de n'importe quel pare-feu tel qu'OCI Network Firewall. Dans ce tutoriel, nous allons utiliser le pare-feu pfSense.

Pour créer une instance pfSense (hub-fw) qui peut agir en tant que pare-feu dans votre environnement OCI, utilisez ce tutoriel.

Remarque : créez l'instance pfSense avant de poursuivre le tutoriel.

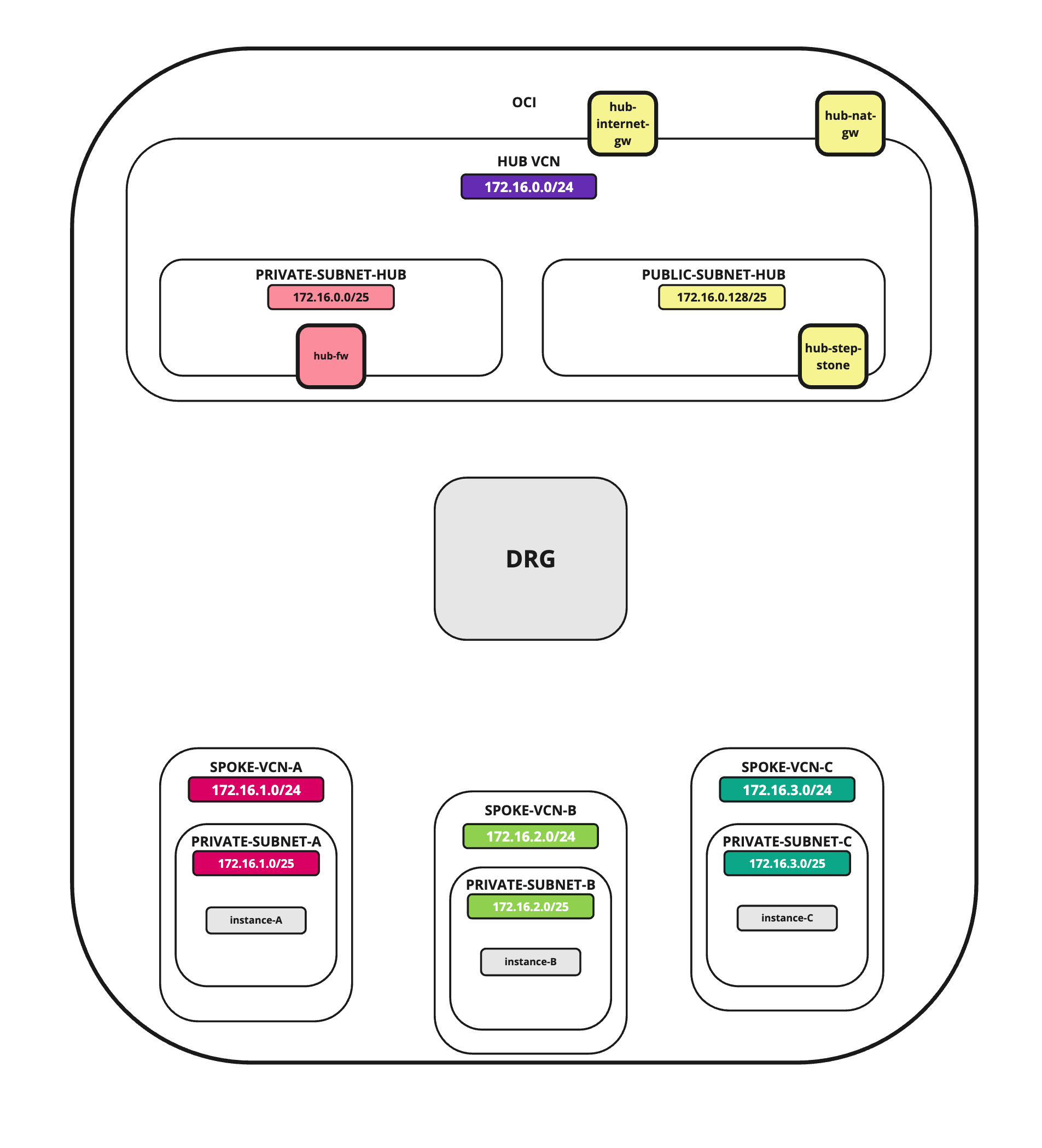

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

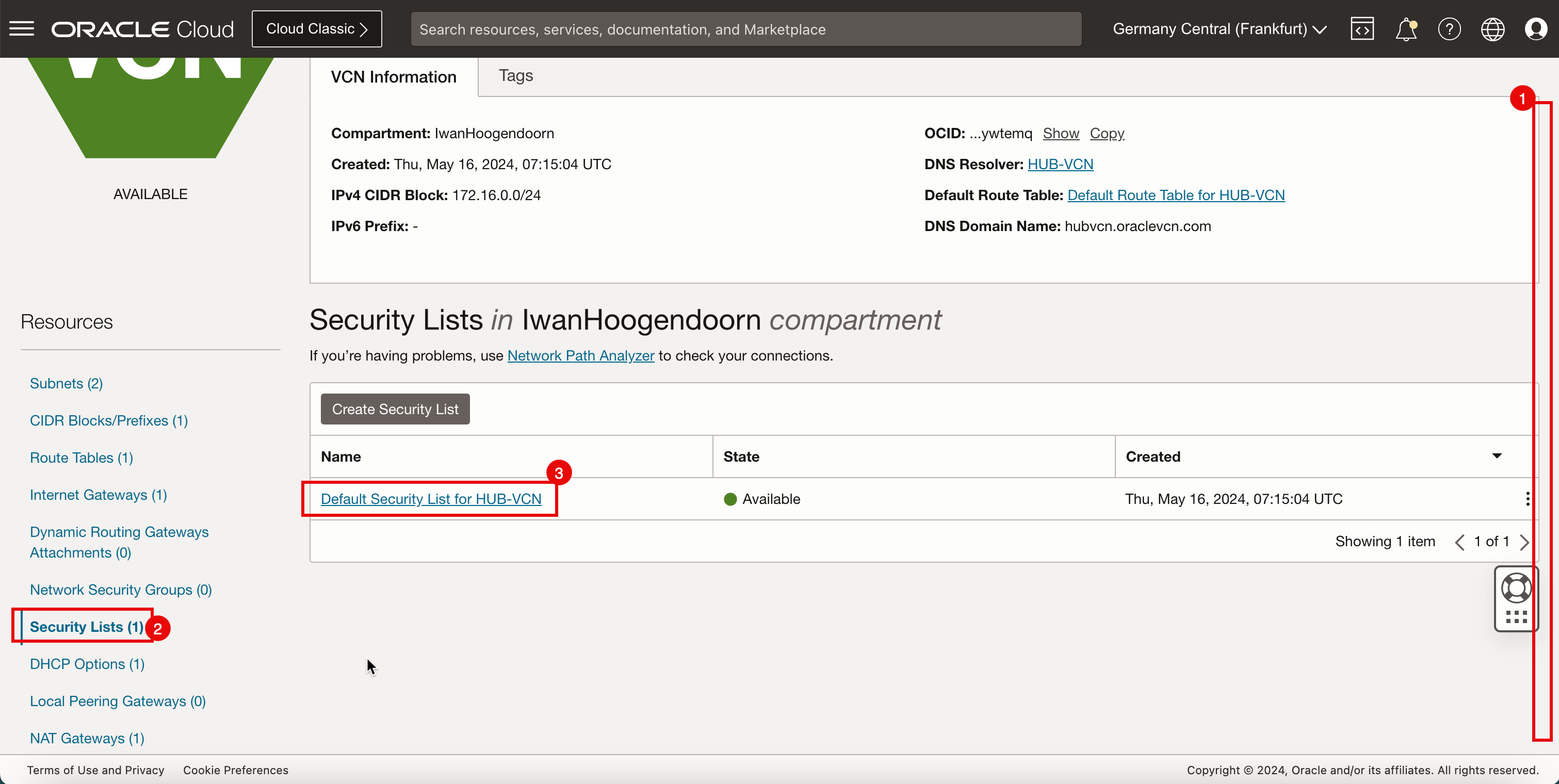

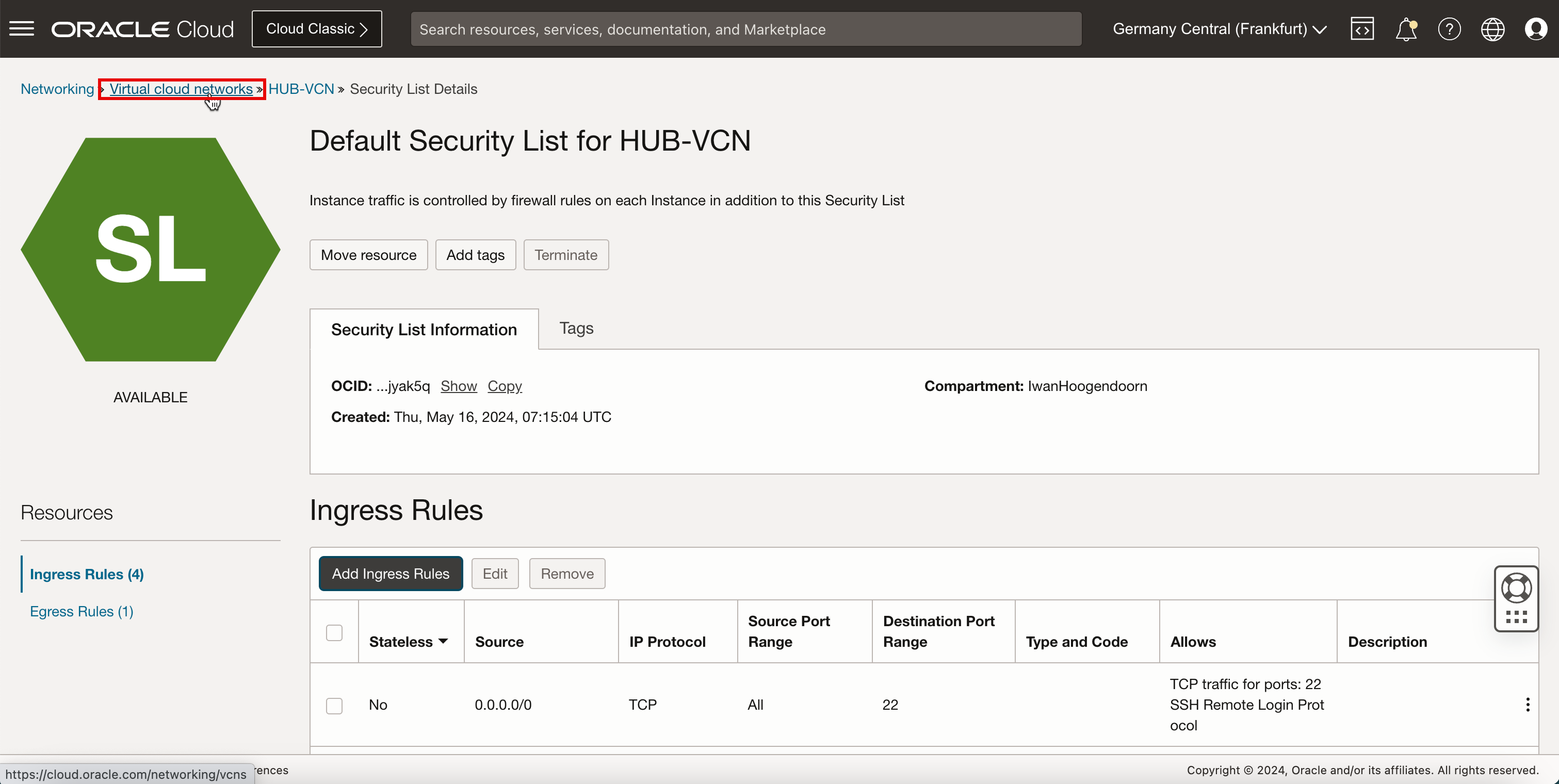

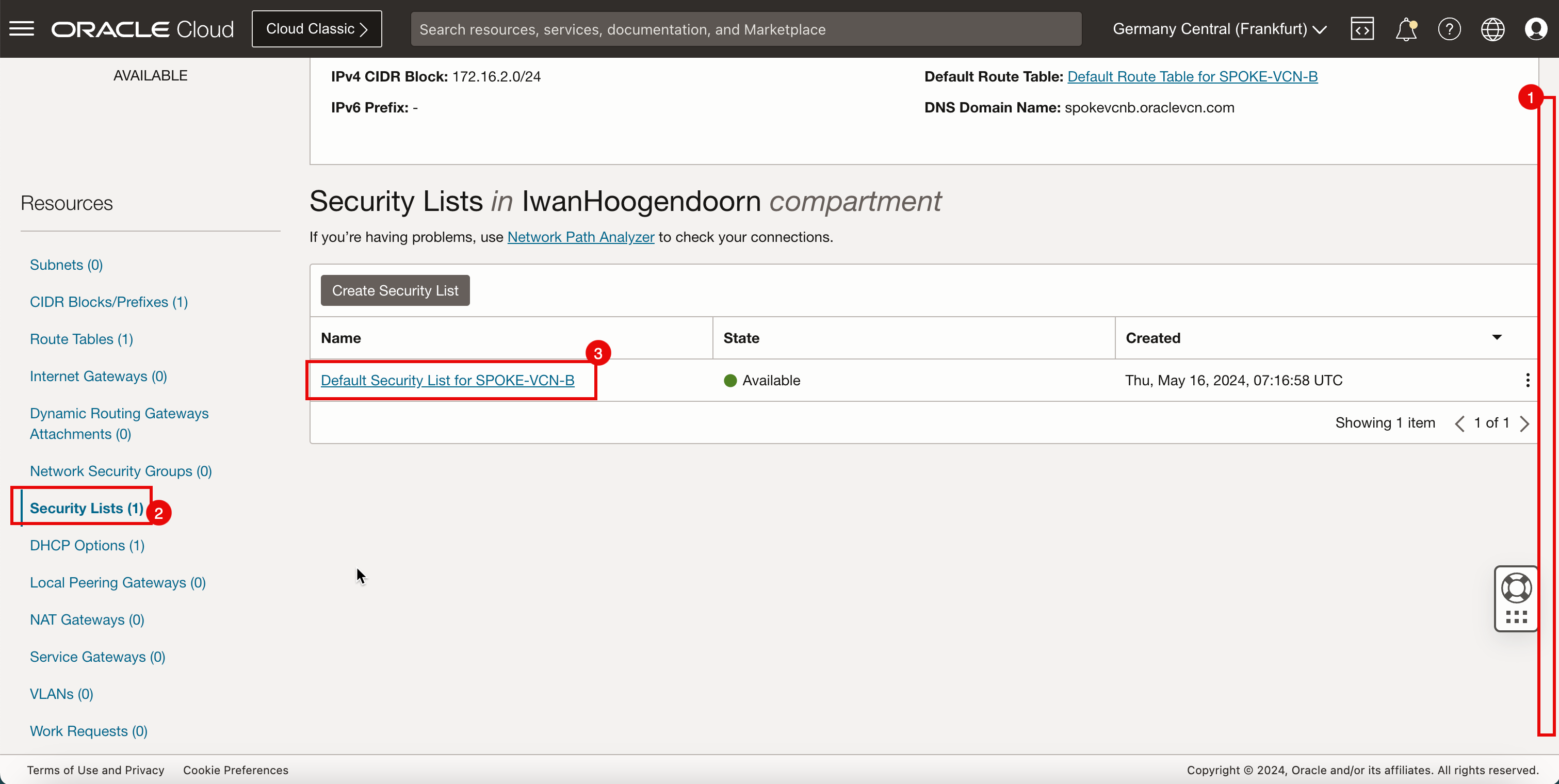

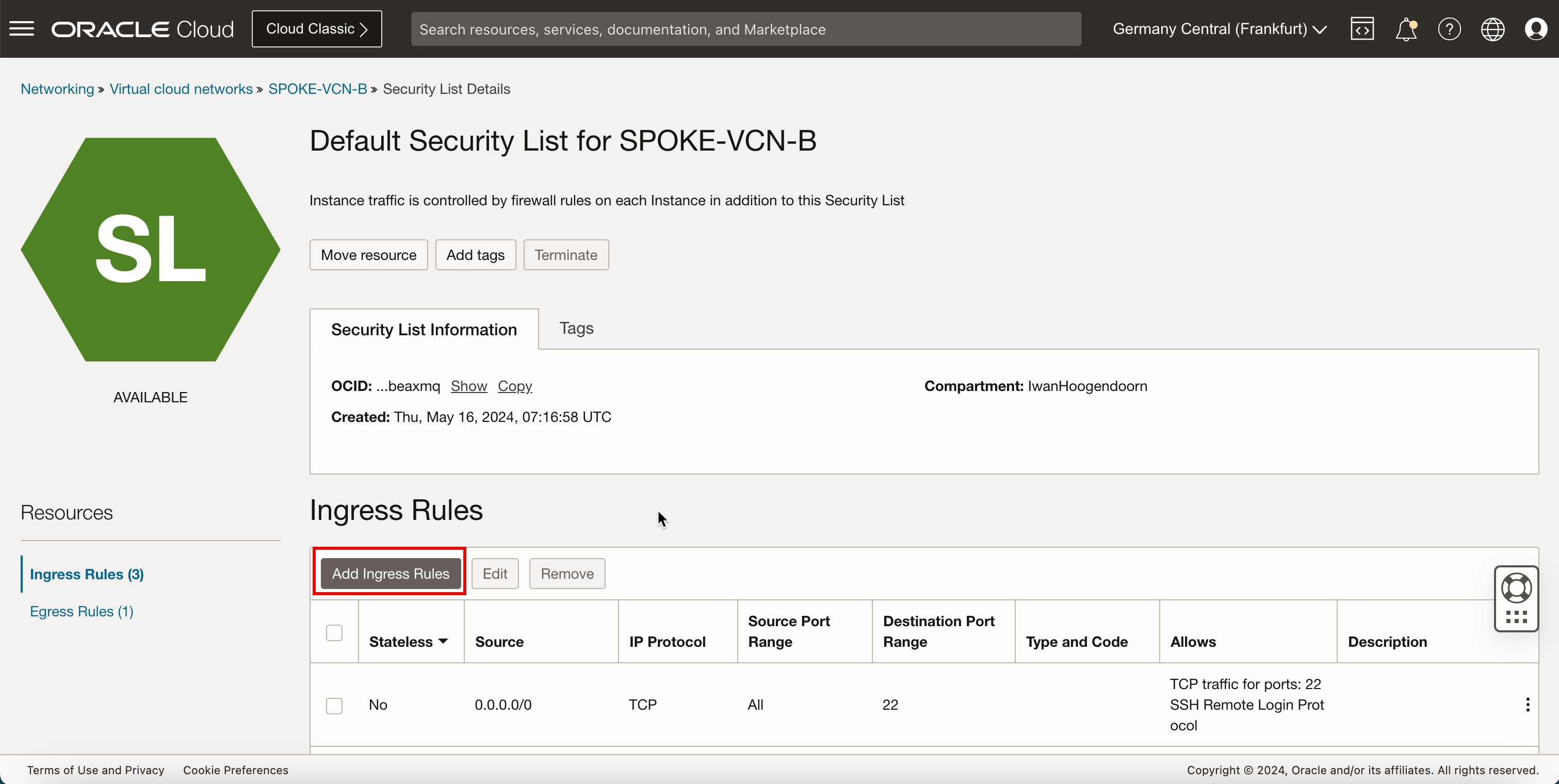

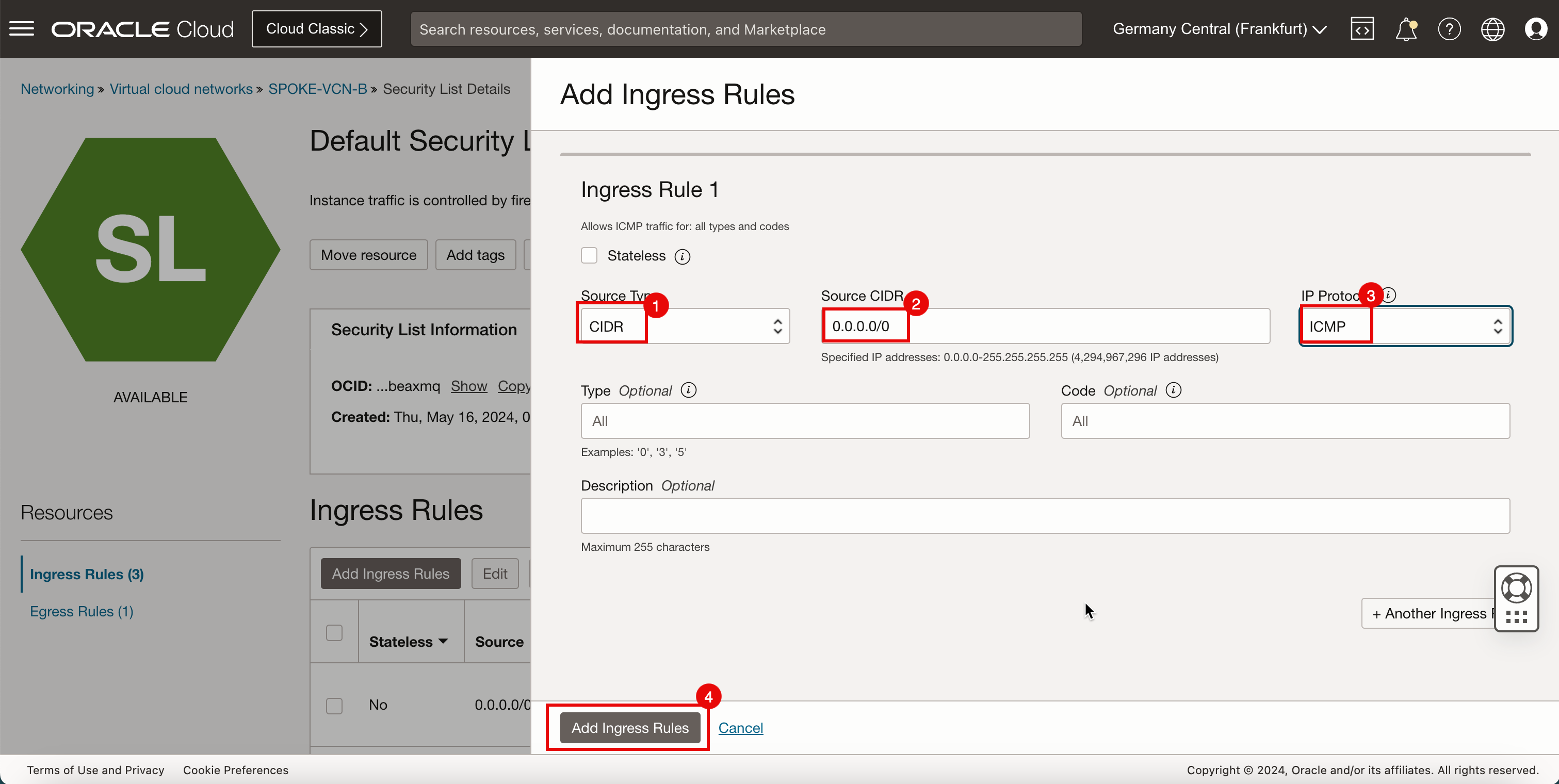

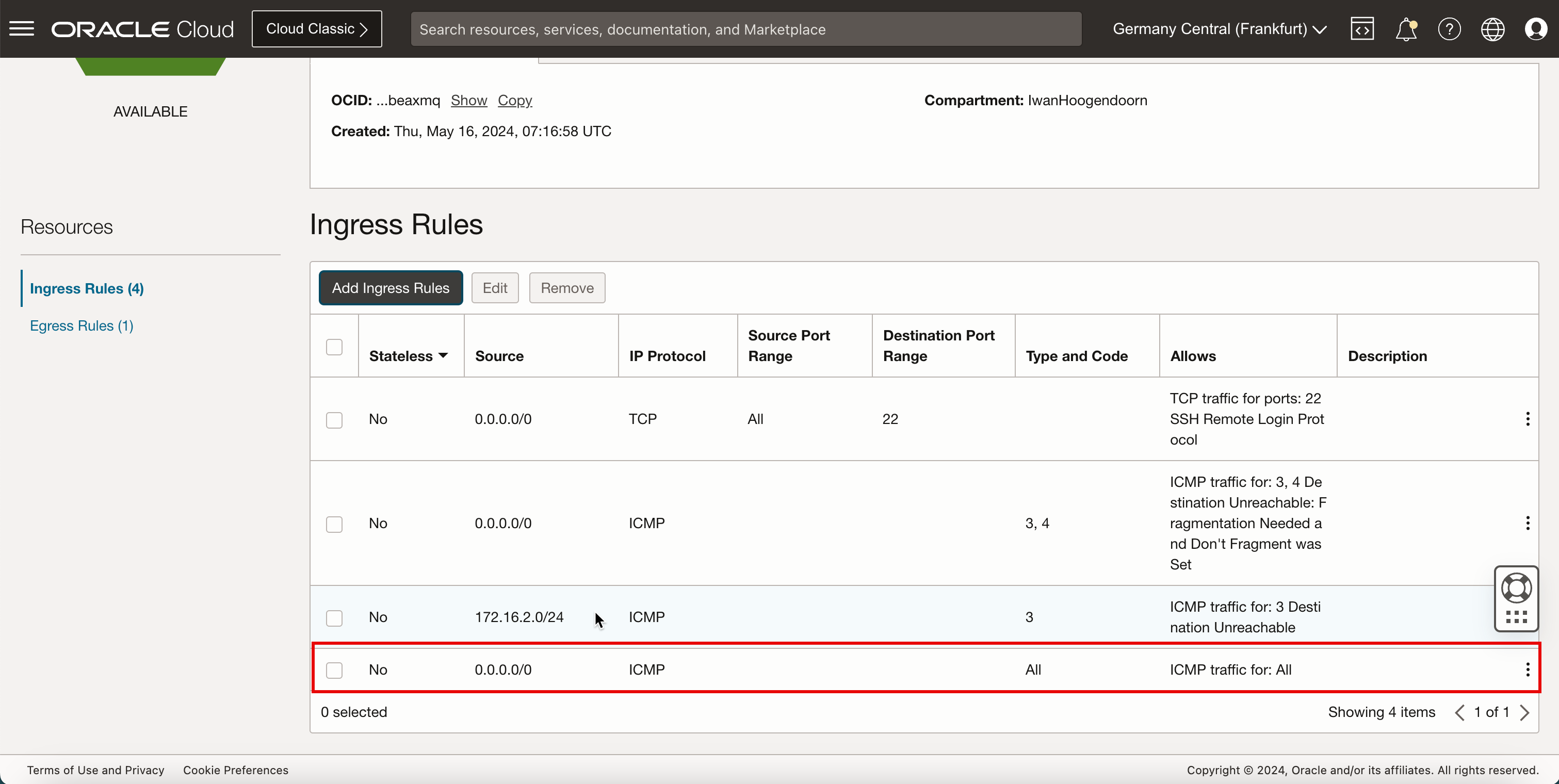

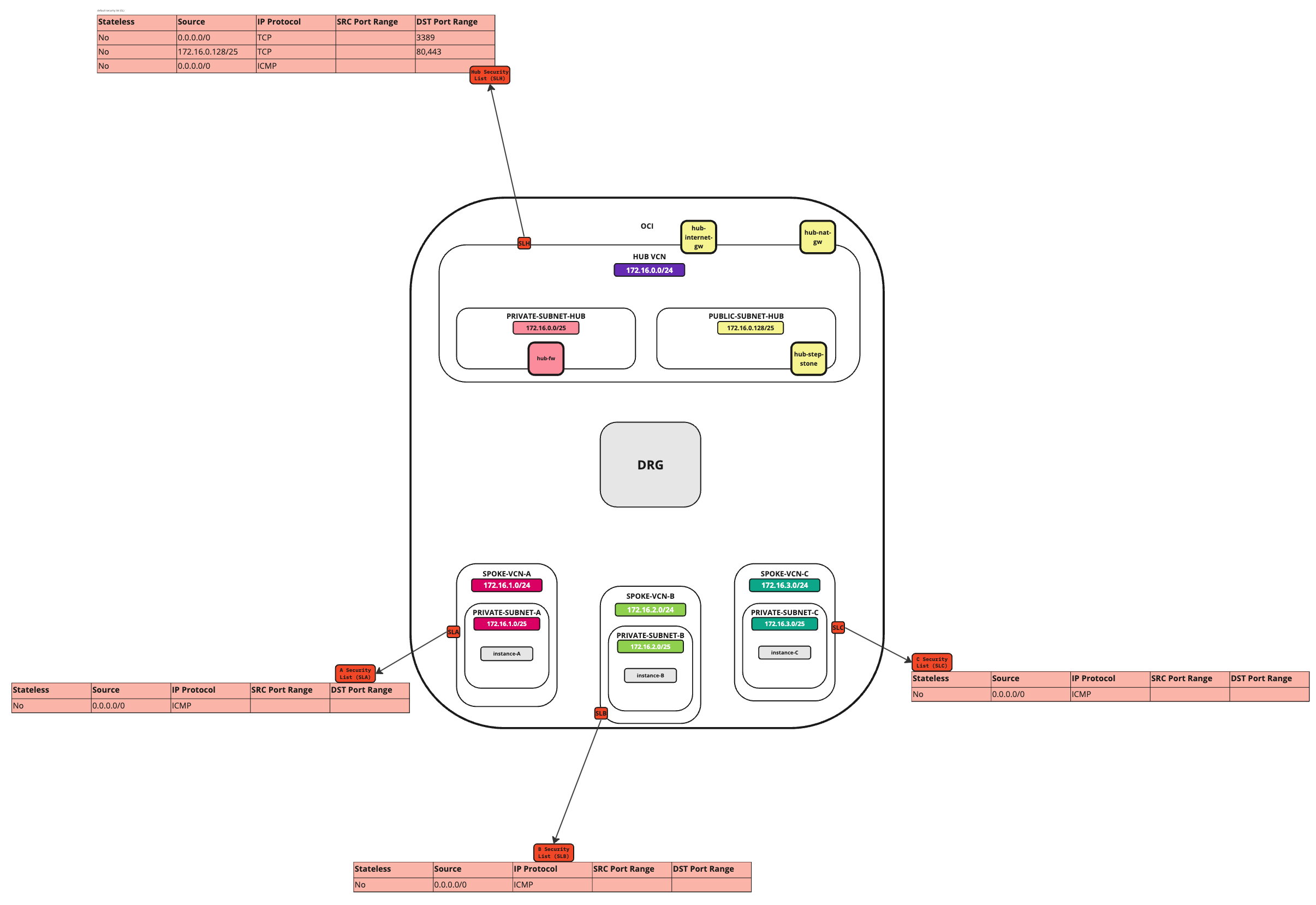

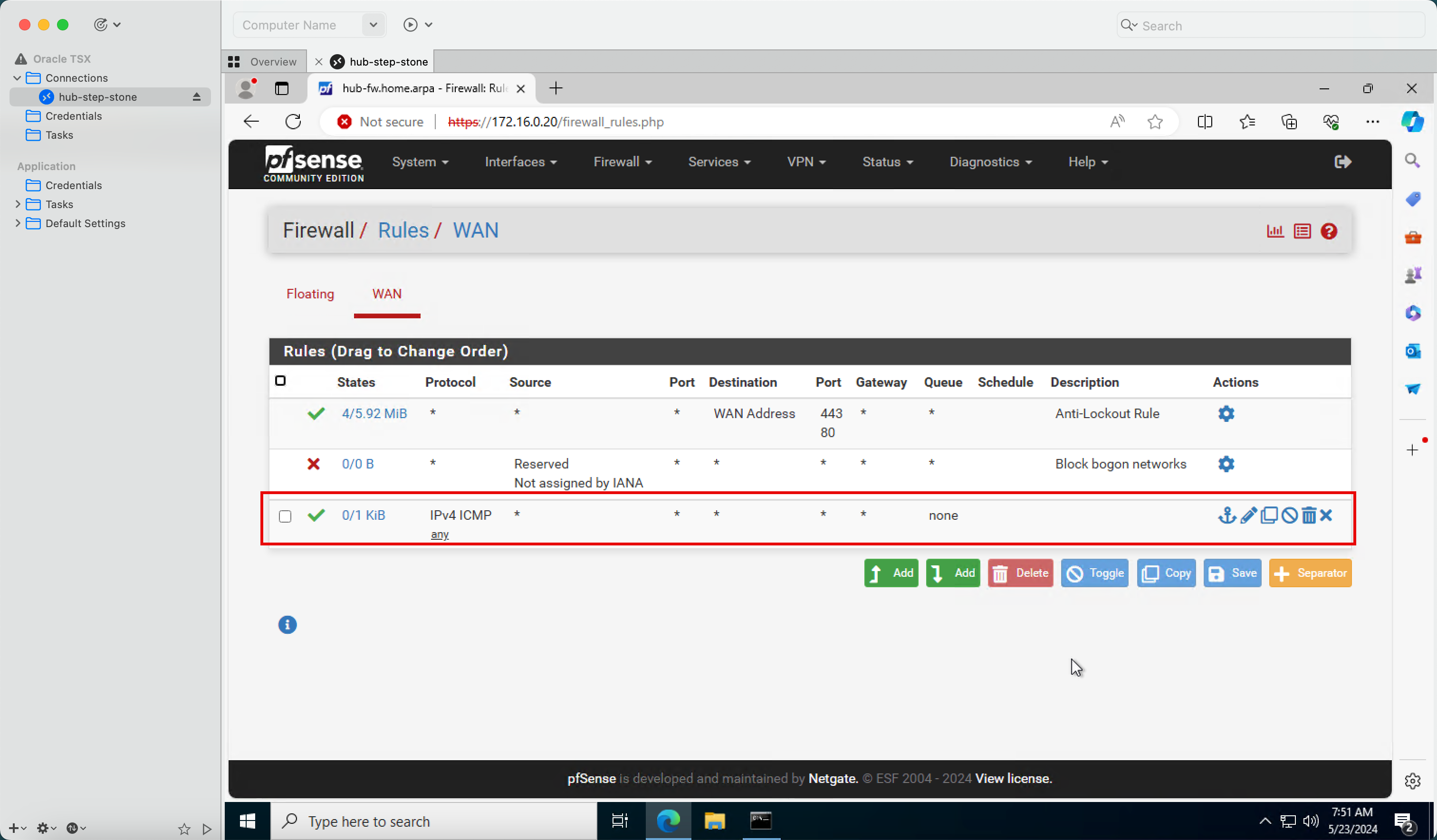

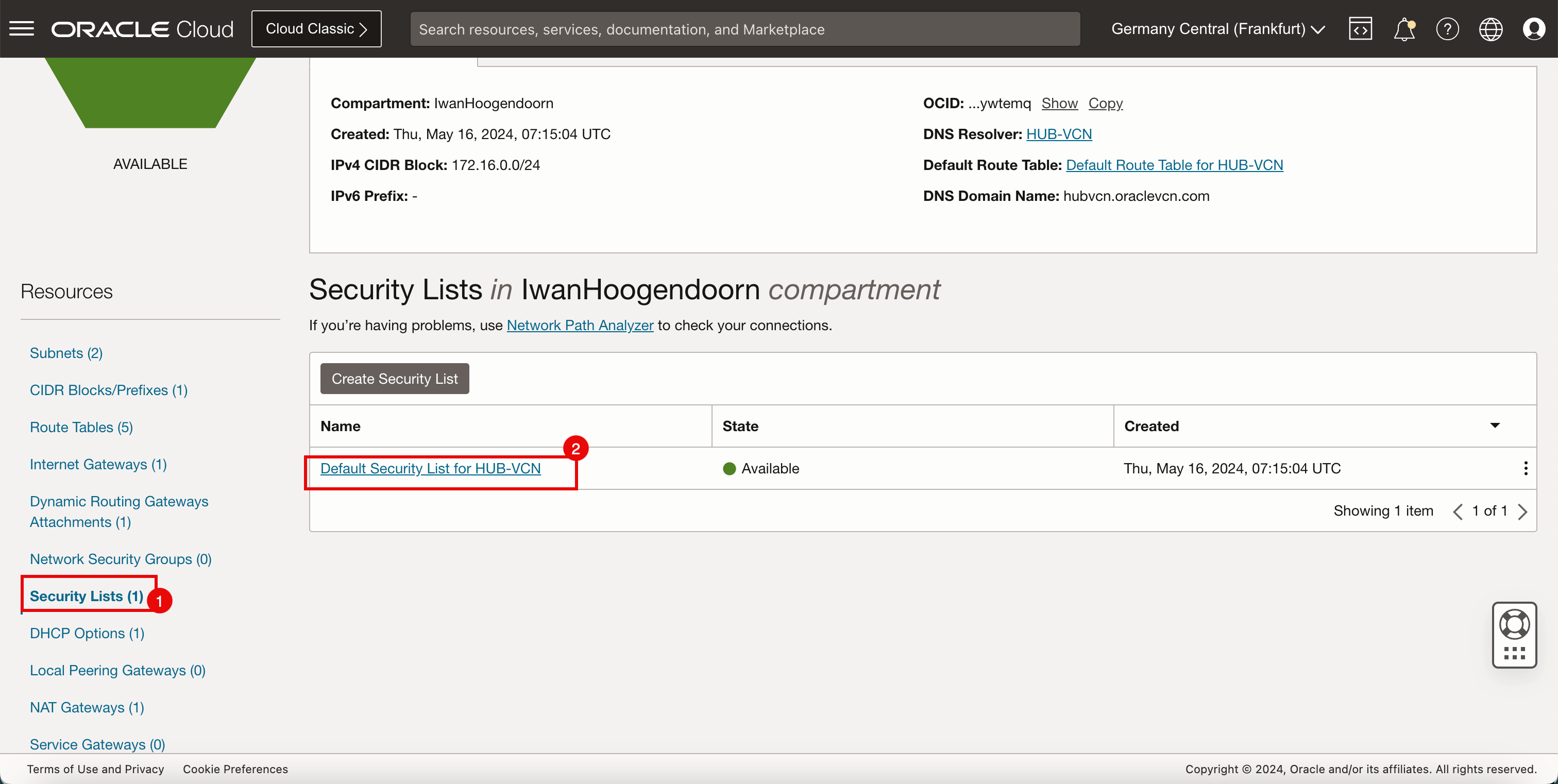

Tâche 6 : ouvrir les règles de pare-feu dans les listes de sécurité

Dans un environnement OCI, il existe plusieurs couches de sécurité réseau. Par défaut, tout le trafic réseau entrant est bloqué pour la plupart des protocoles et des ports. Pour rendre les tests avec ping possibles, nous ouvrirons les ports ICMP sur les réseaux cloud virtuels hub et spoke afin d'autoriser tout le trafic ICMP entrant dans le VCN.

Ajouter une règle d'entrée dans Hub VCN

-

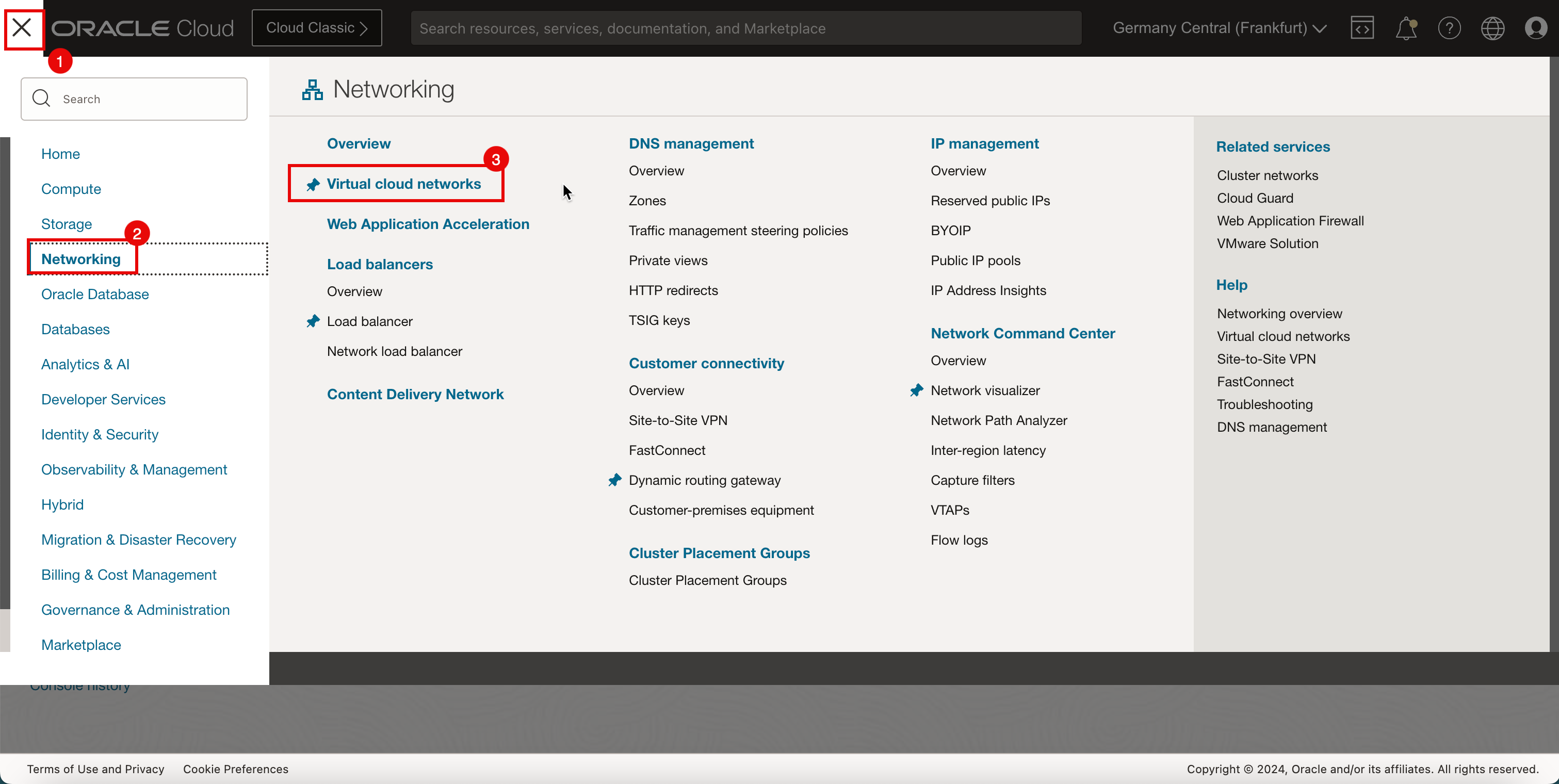

Accédez à la console OCI.

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Virtual Cloud Networks ou accédez à Networking et Virtual Cloud Networks.

-

Sélectionnez le VCN hub auquel votre pare-feu pfSense est connecté.

- Descendre.

- Cliquez sur Listes de sécurité.

- Cliquez sur Default Security List for HUB-VCN.

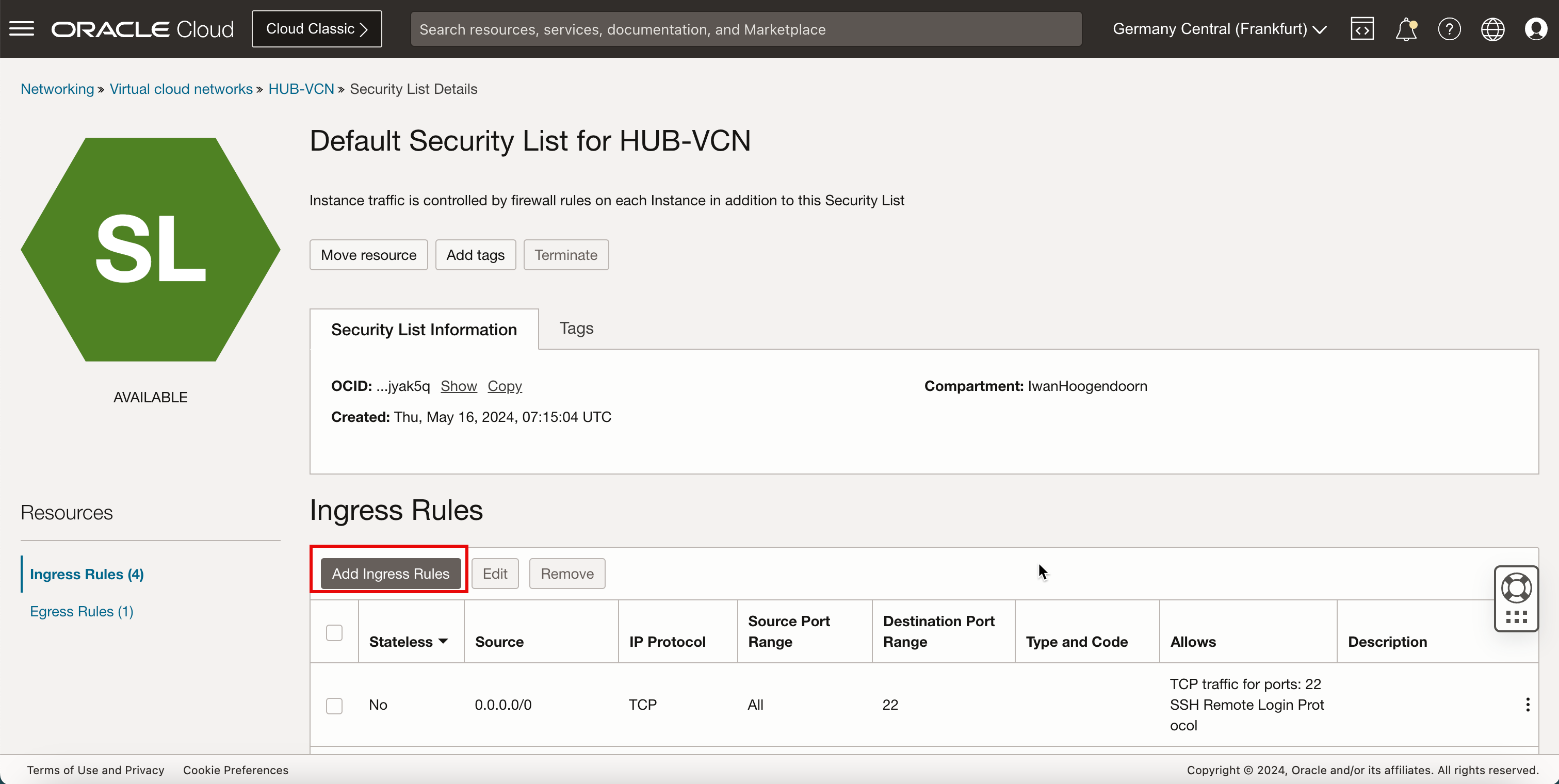

-

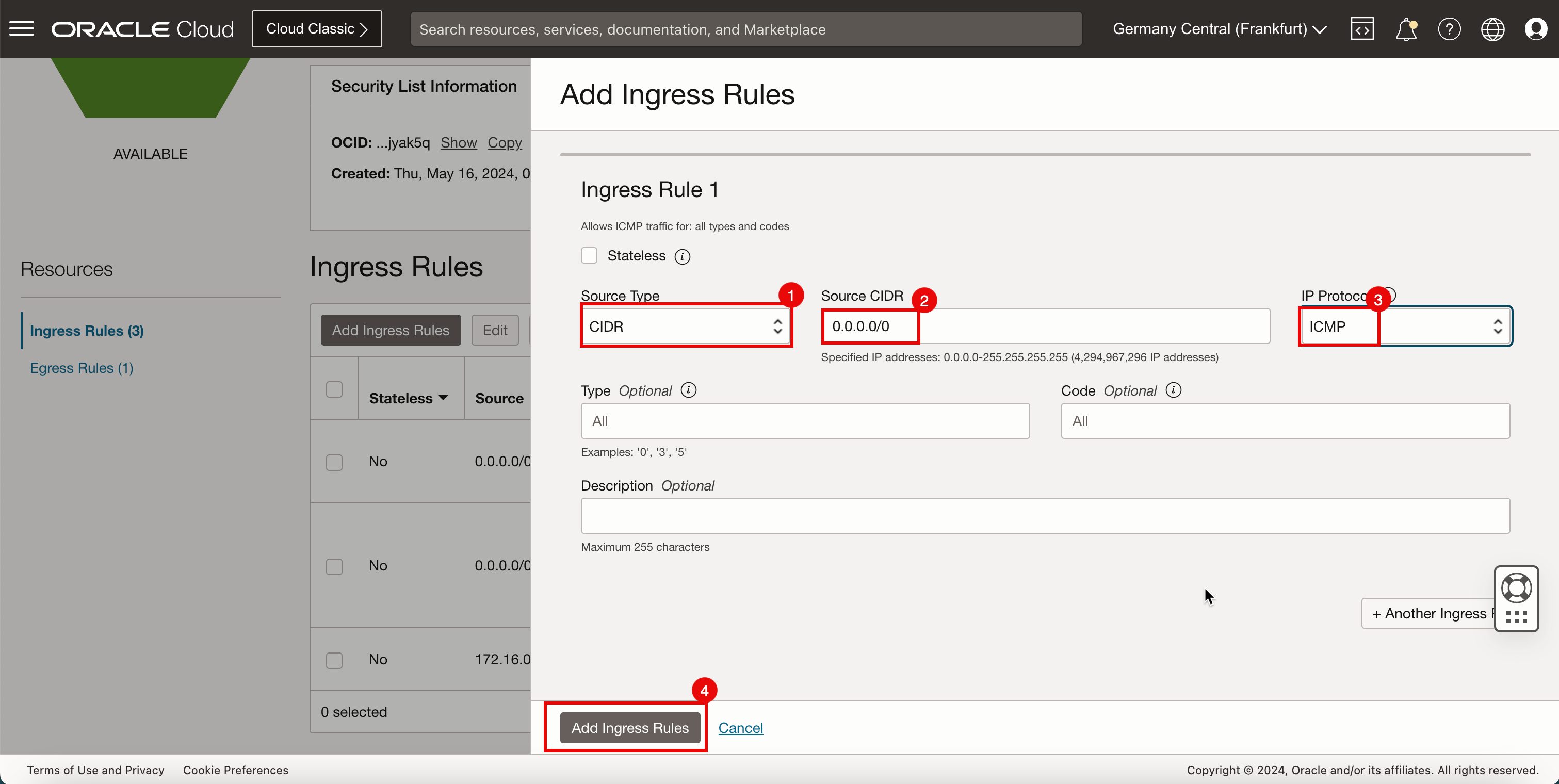

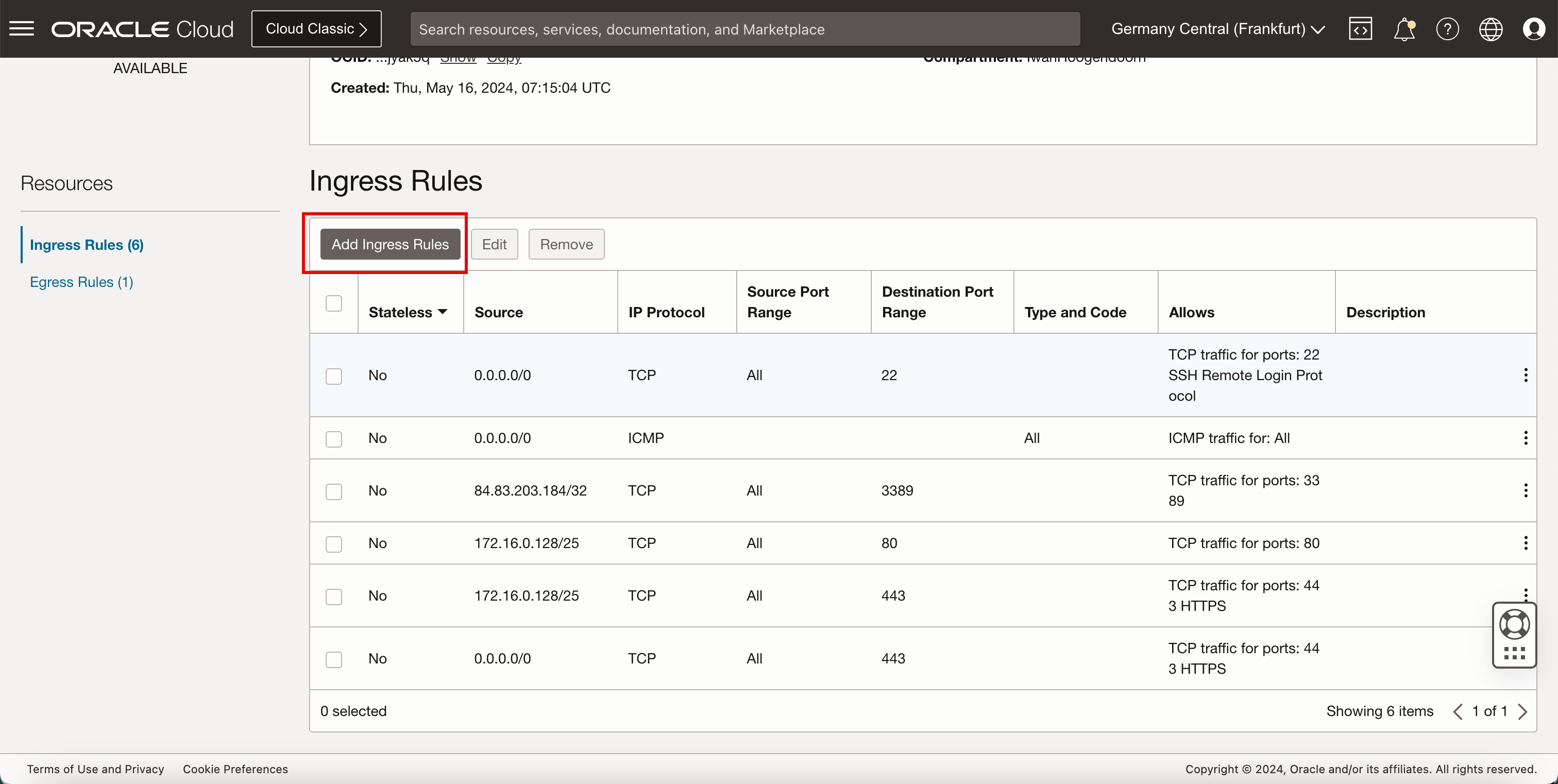

Cliquez sur Ajouter des règles entrantes.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

0.0.0.0/0. - Dans IP Protocol, sélectionnez ICMP.

- Cliquez sur Ajouter des règles entrantes.

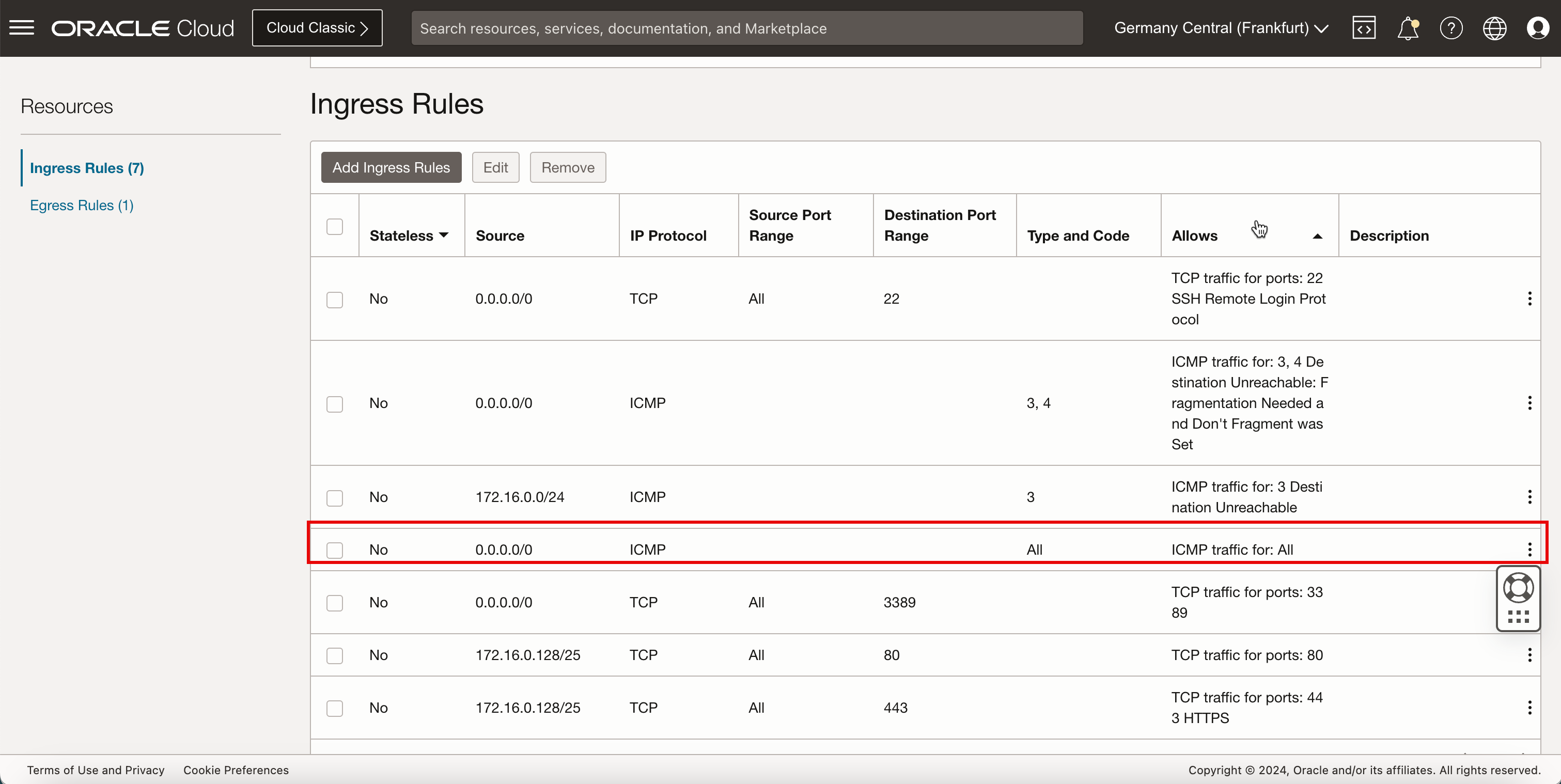

-

Notez que les règles ICMP sont ajoutées.

-

Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

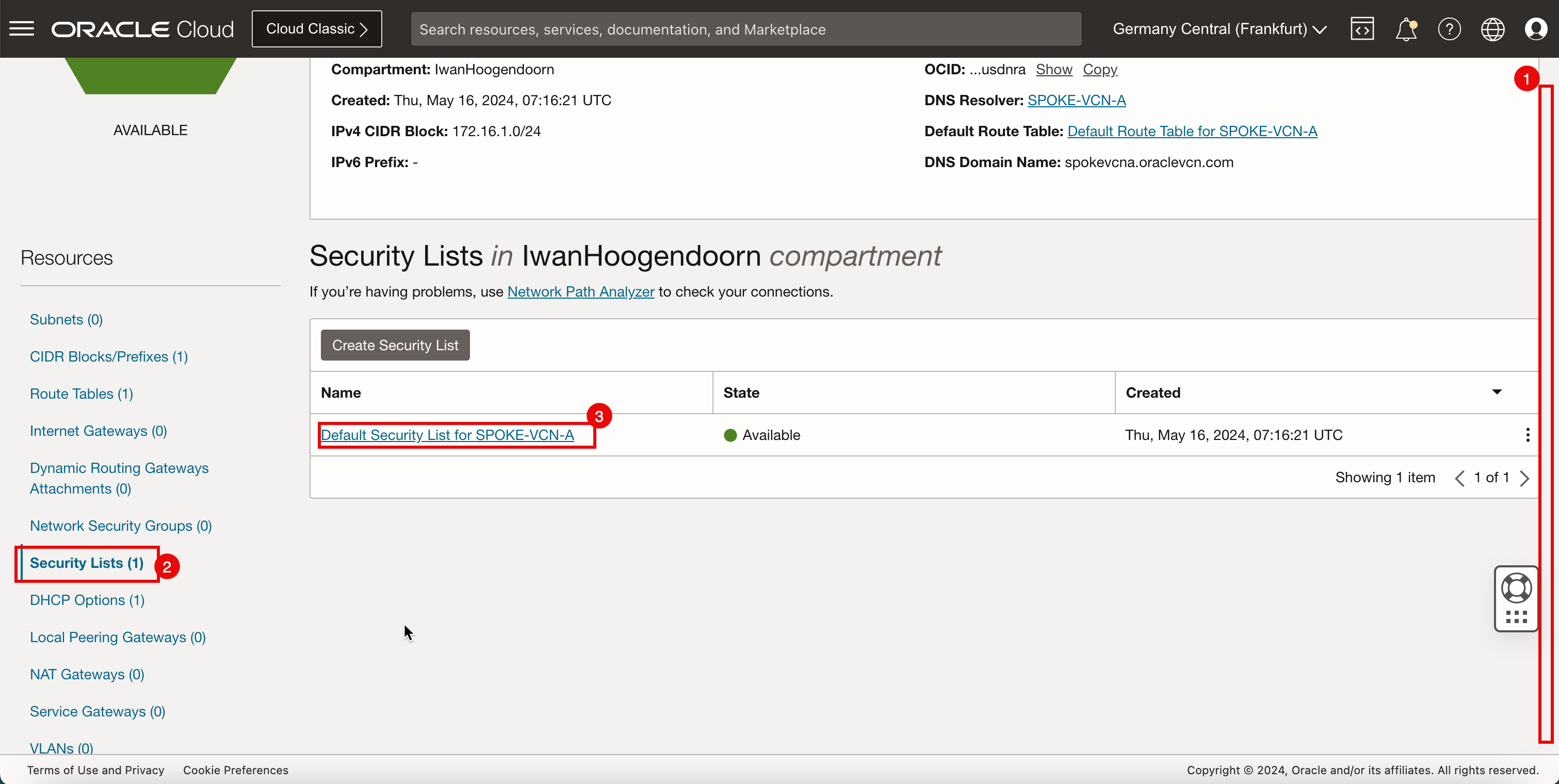

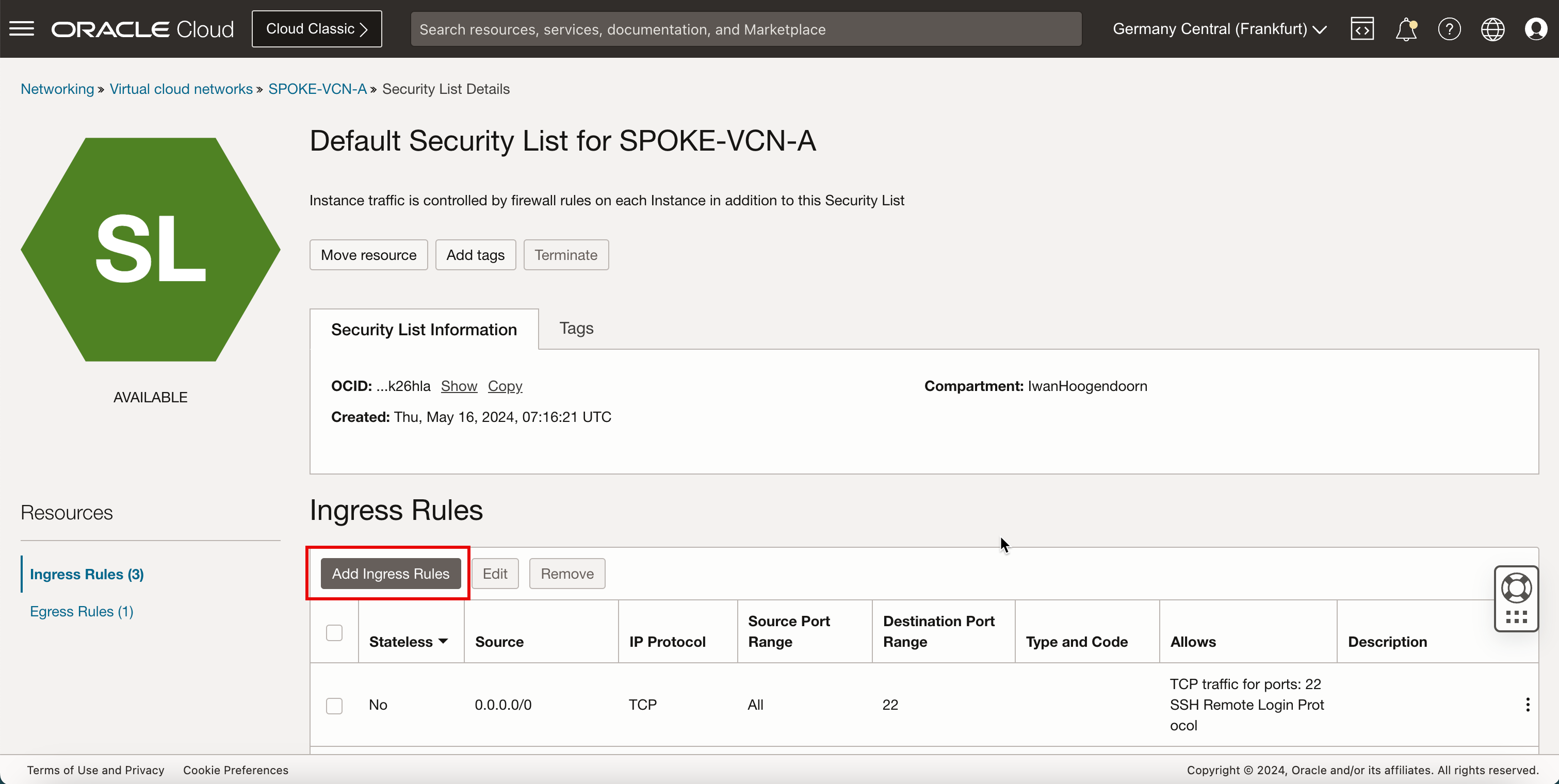

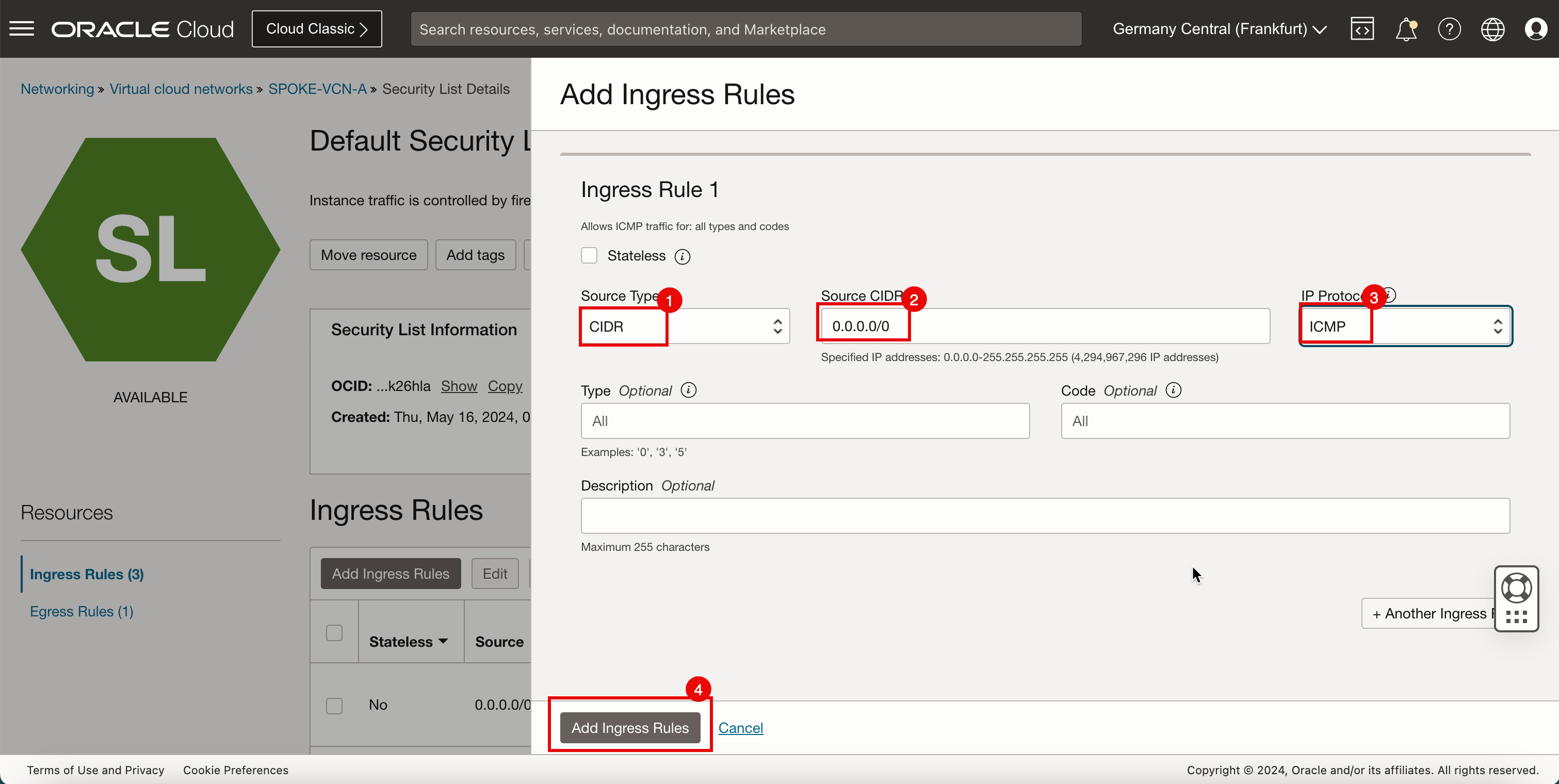

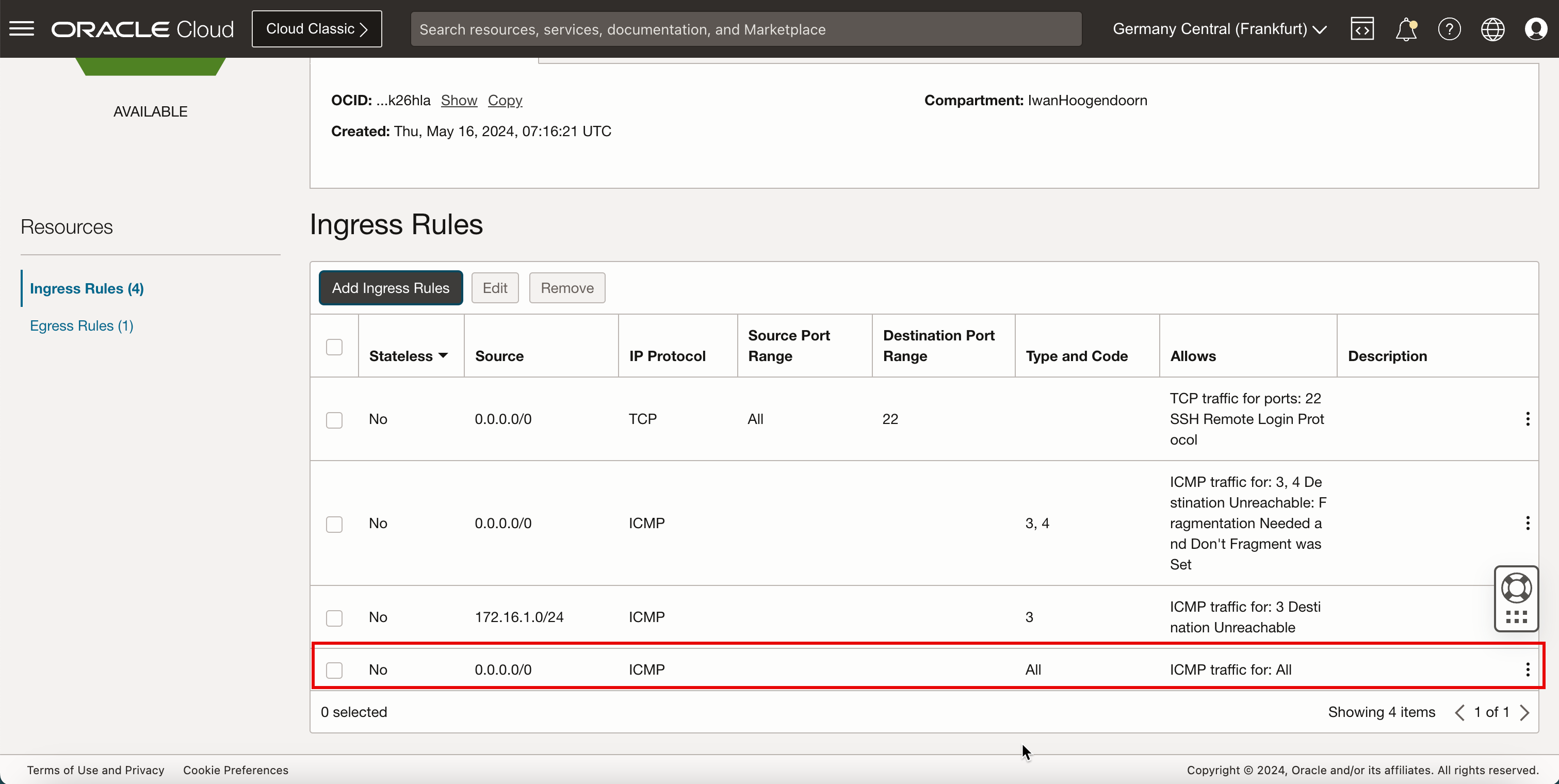

Ajouter une règle entrante dans Spoke VCN A

-

Cliquez sur le satellite VCN A.

- Descendre.

- Cliquez sur Listes de sécurité.

- Cliquez sur Default Security List for SPOKE-VCN-A.

-

Cliquez sur Ajouter des règles entrantes.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

0.0.0.0/0. - Dans IP Protocol, sélectionnez ICMP.

- Cliquez sur Ajouter des règles entrantes.

-

Notez que la règle ICMP est ajoutée.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Ajouter des règles entrantes dans Spoke VCN B

-

Cliquez sur le satellite VCN B.

- Descendre.

- Cliquez sur Listes de sécurité.

- Cliquez sur Default Security List for SPOKE-VCN-B.

-

Cliquez sur Ajouter des règles entrantes.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

0.0.0.0/0. - Dans IP Protocol, sélectionnez ICMP.

- Cliquez sur Ajouter des règles entrantes.

-

Notez que la règle ICMP est ajoutée.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

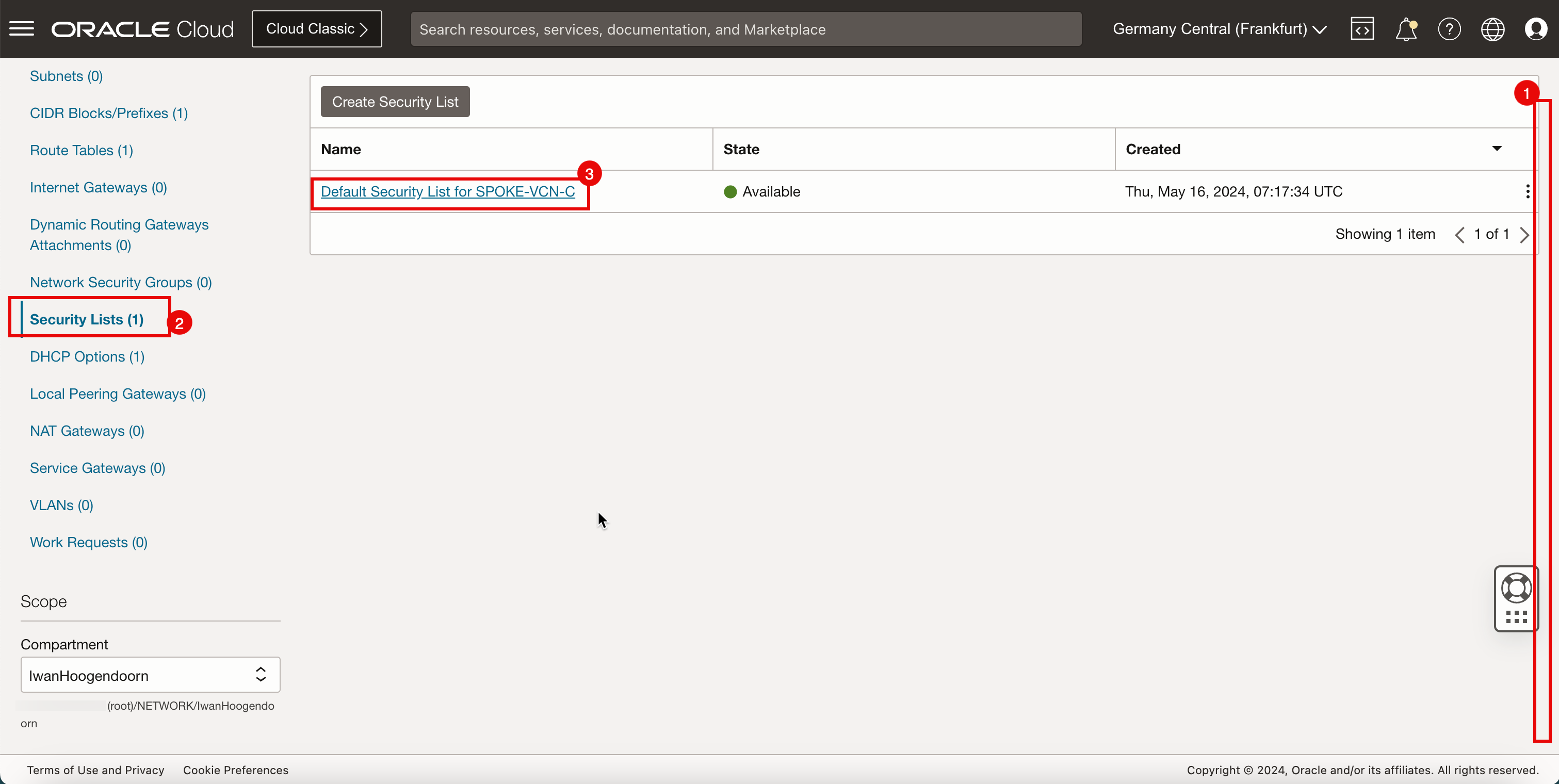

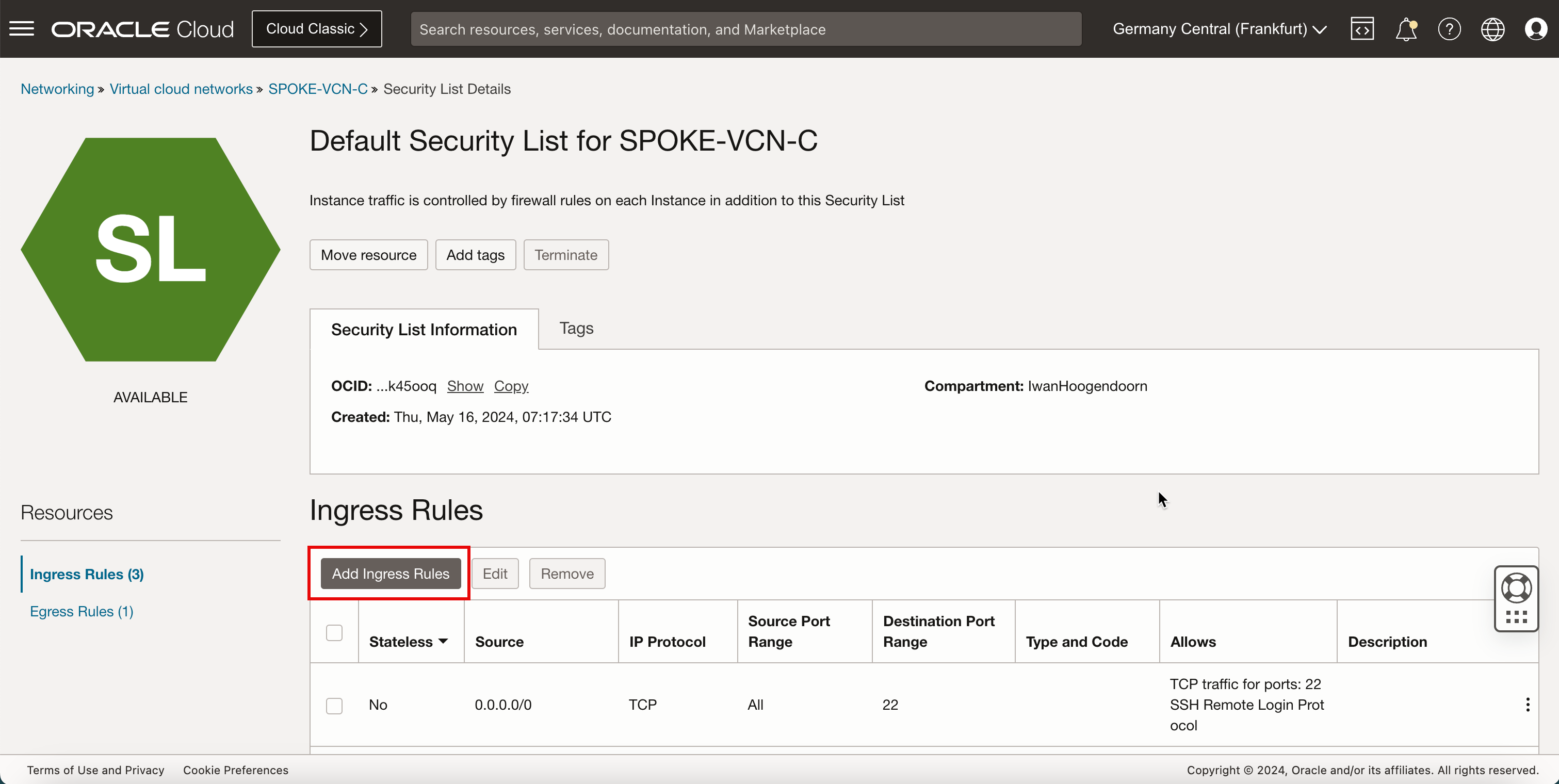

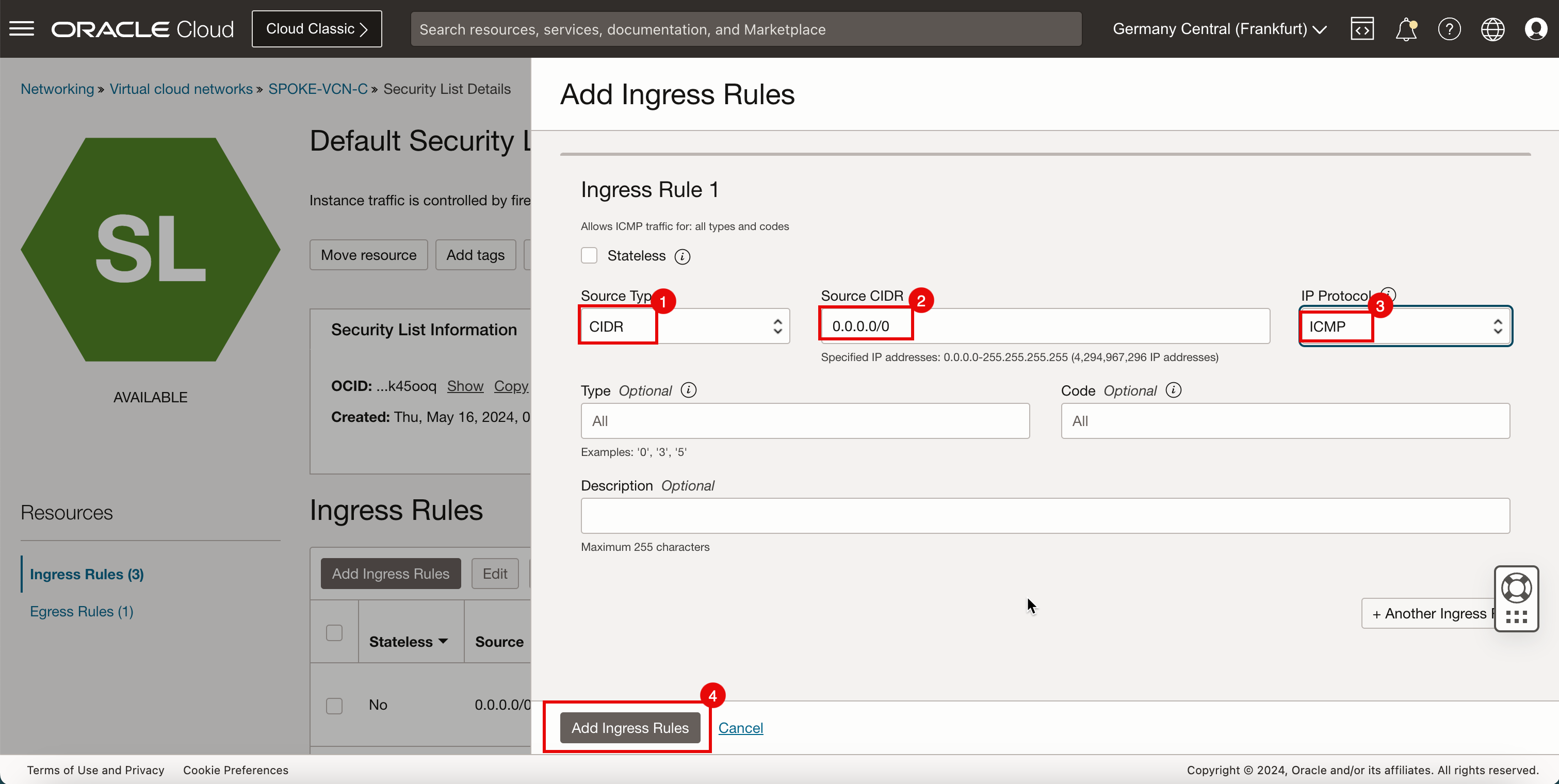

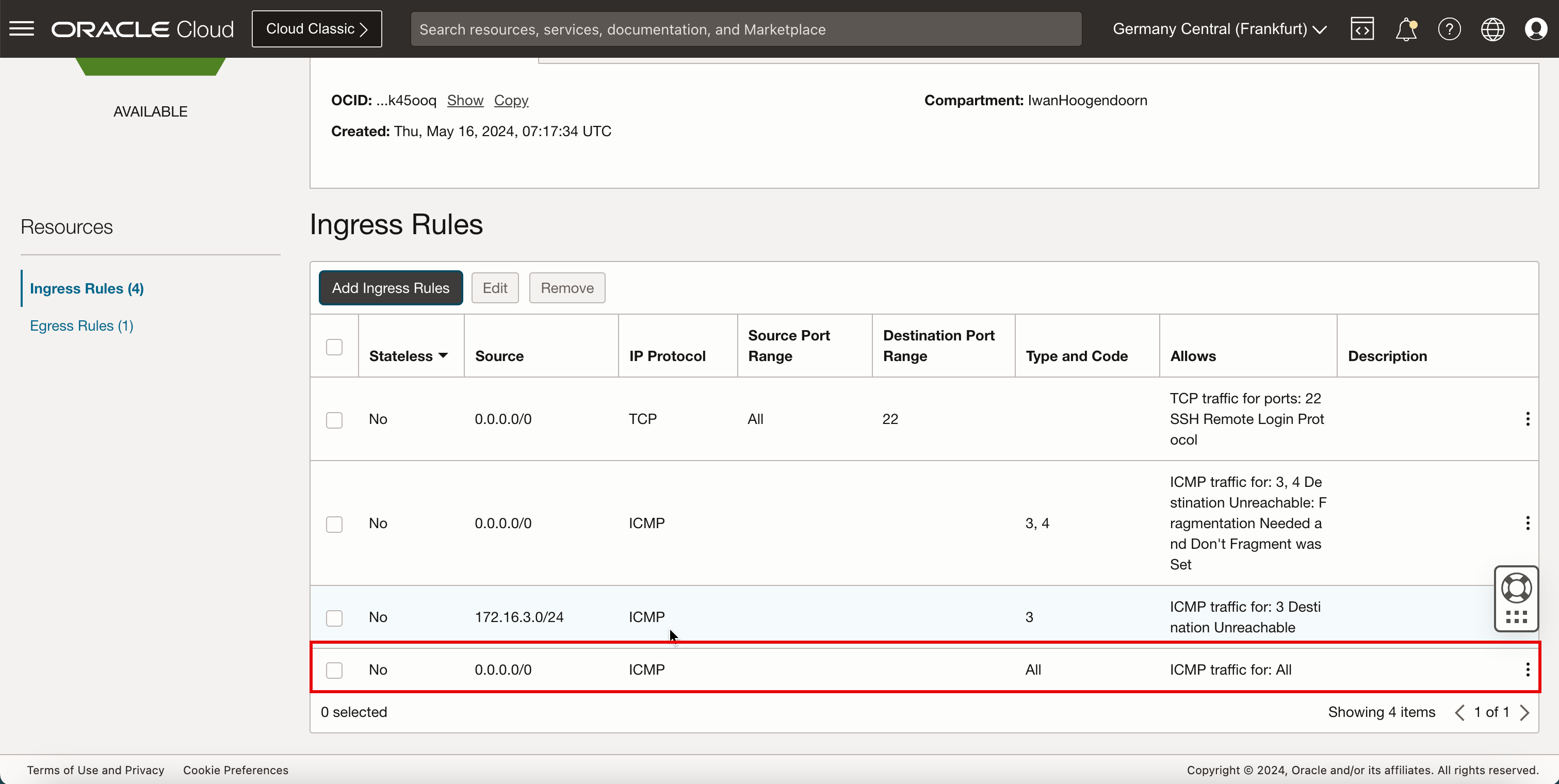

Ajouter des règles entrantes dans Spoke VCN C

-

Cliquez sur satellite VCN C.

- Descendre.

- Cliquez sur Listes de sécurité.

- Cliquez sur Default Security List for SPOKE-VCN-C.

-

Cliquez sur Ajouter des règles entrantes.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

0.0.0.0/0. - Dans IP Protocol, sélectionnez ICMP.

- Cliquez sur Ajouter des règles entrantes.

-

Notez que la règle ICMP est ajoutée.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

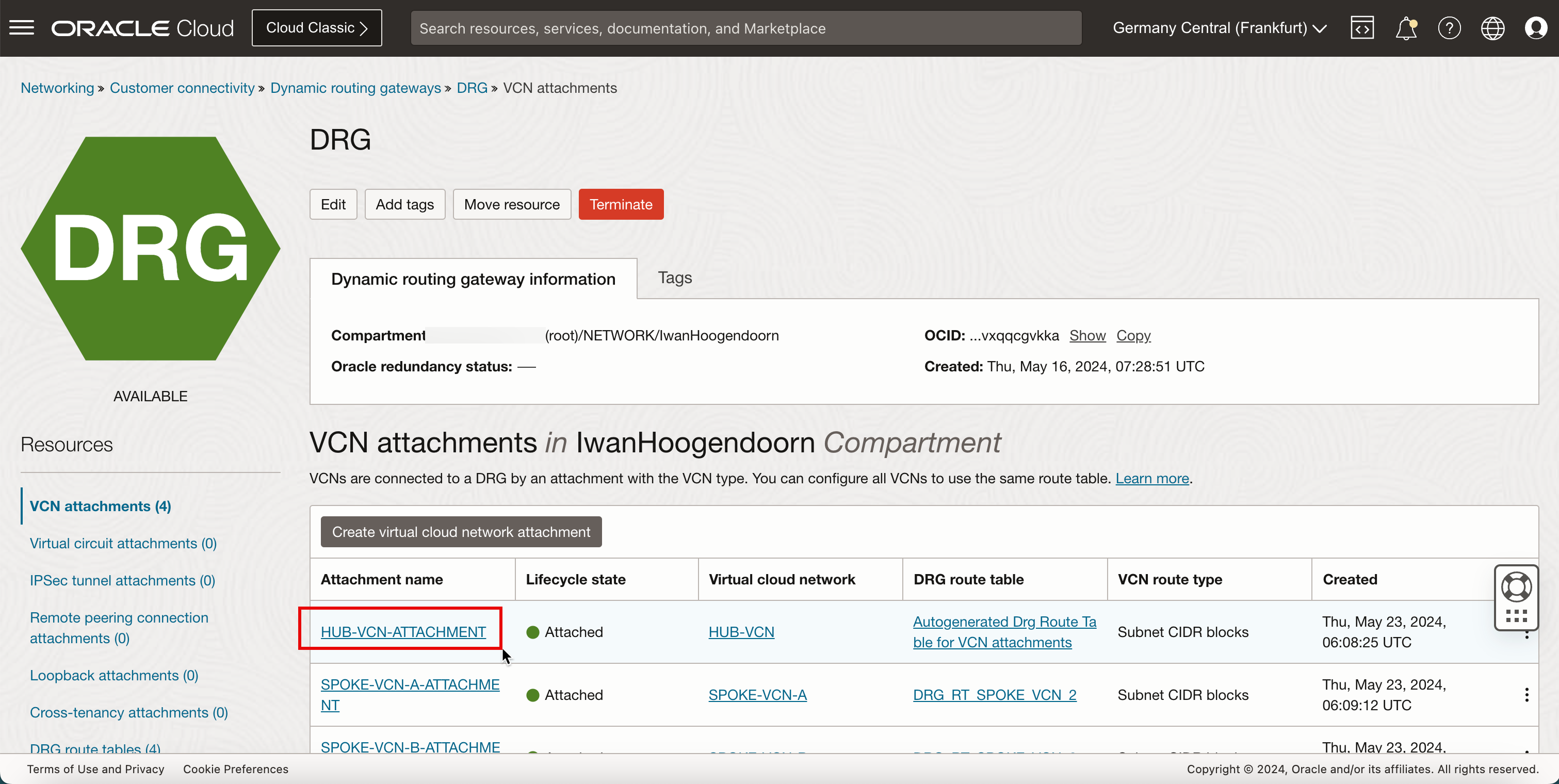

Tâche 7 : configurer le routage entre les différents réseaux cloud virtuels et Internet avec l'inspection par pare-feu Hub

Nous avons déjà tous les composants requis. Maintenant, nous devons configurer le routage. Pour pouvoir configurer le routage, nous devons d'abord attacher les réseaux cloud virtuels au DRG.

Après cela, nous allons créer les pièces jointes dont nous avons besoin pour créer différentes tables de routage VCN, tables de routage DRG et pour associer ces tables de routage à différents réseaux cloud virtuels, pièces jointes VCN DRG, sous-réseaux et passerelles.

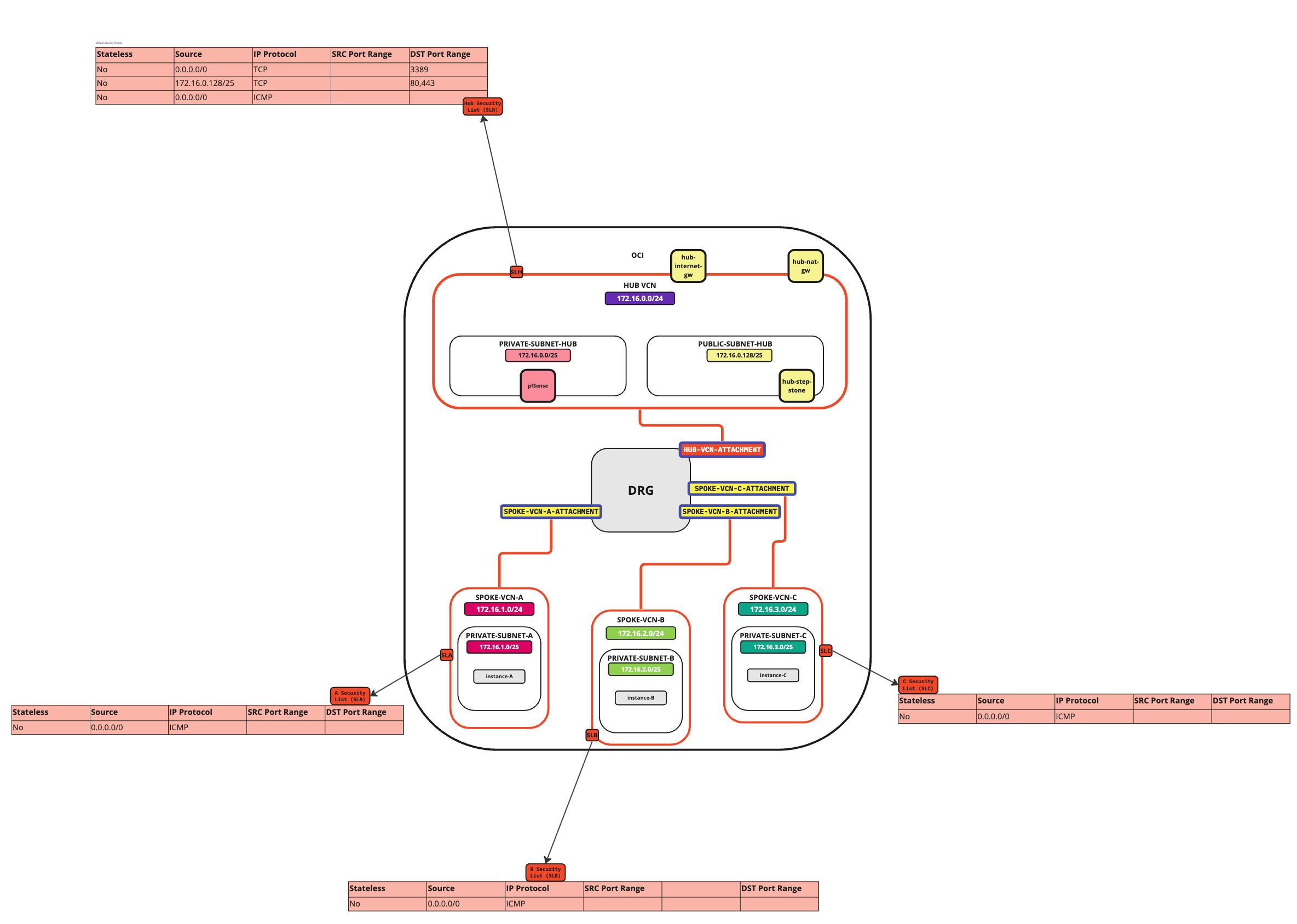

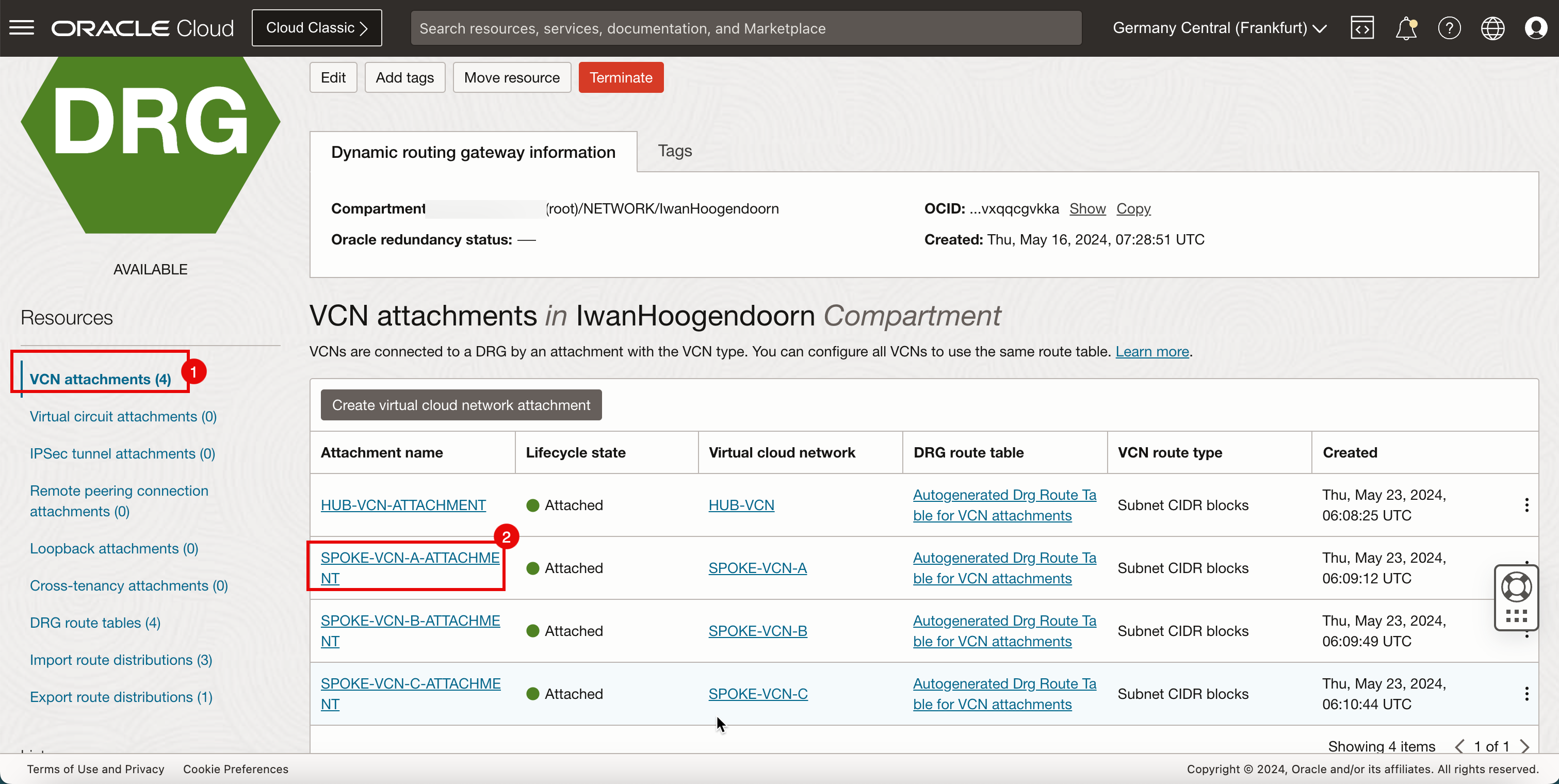

Tâche 7.1 : créer des pièces jointes VCN sur DRG

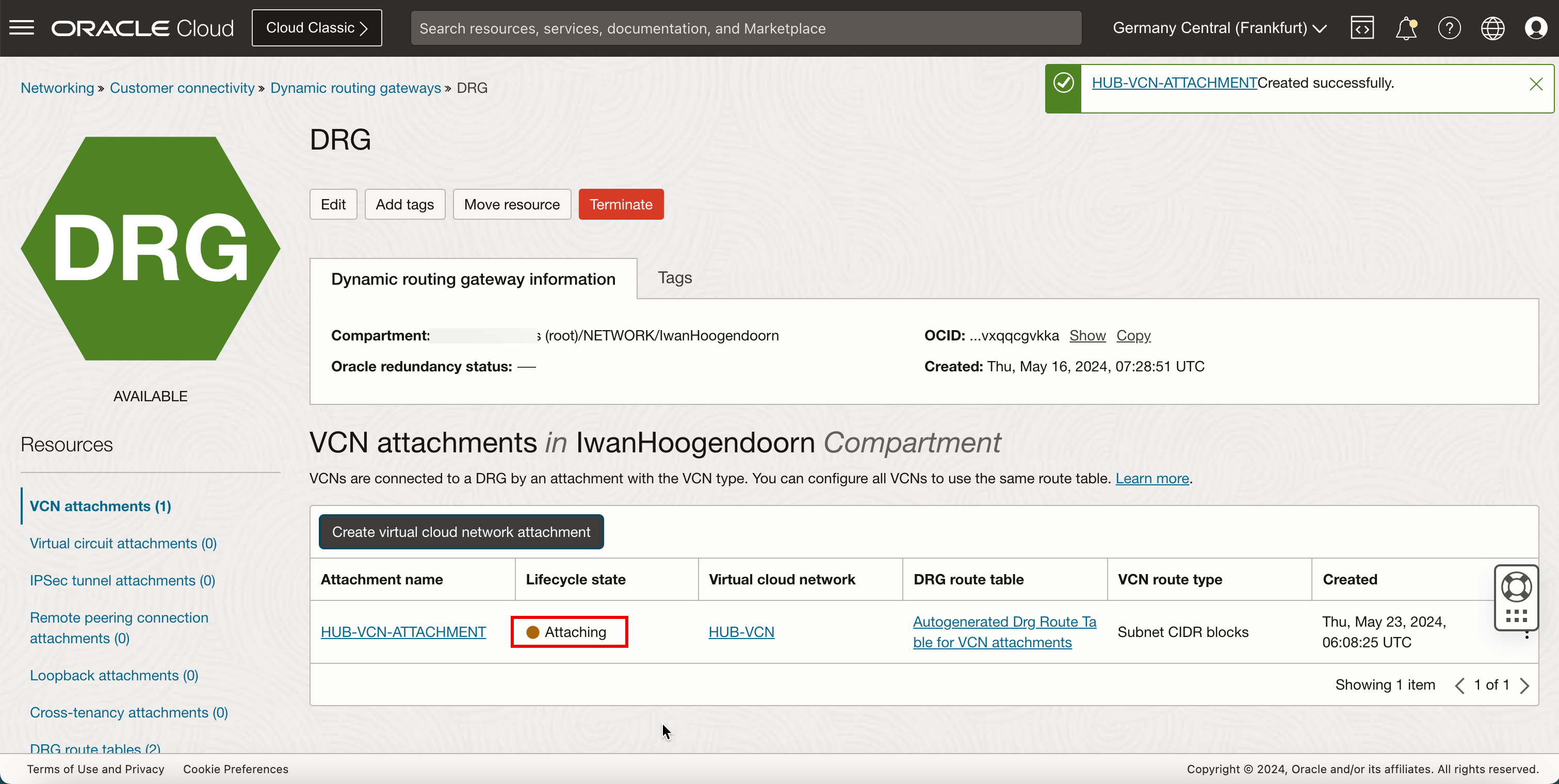

-

Créez des pièces jointes VCN sur le DRG.

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Passerelle de routage dynamique.

-

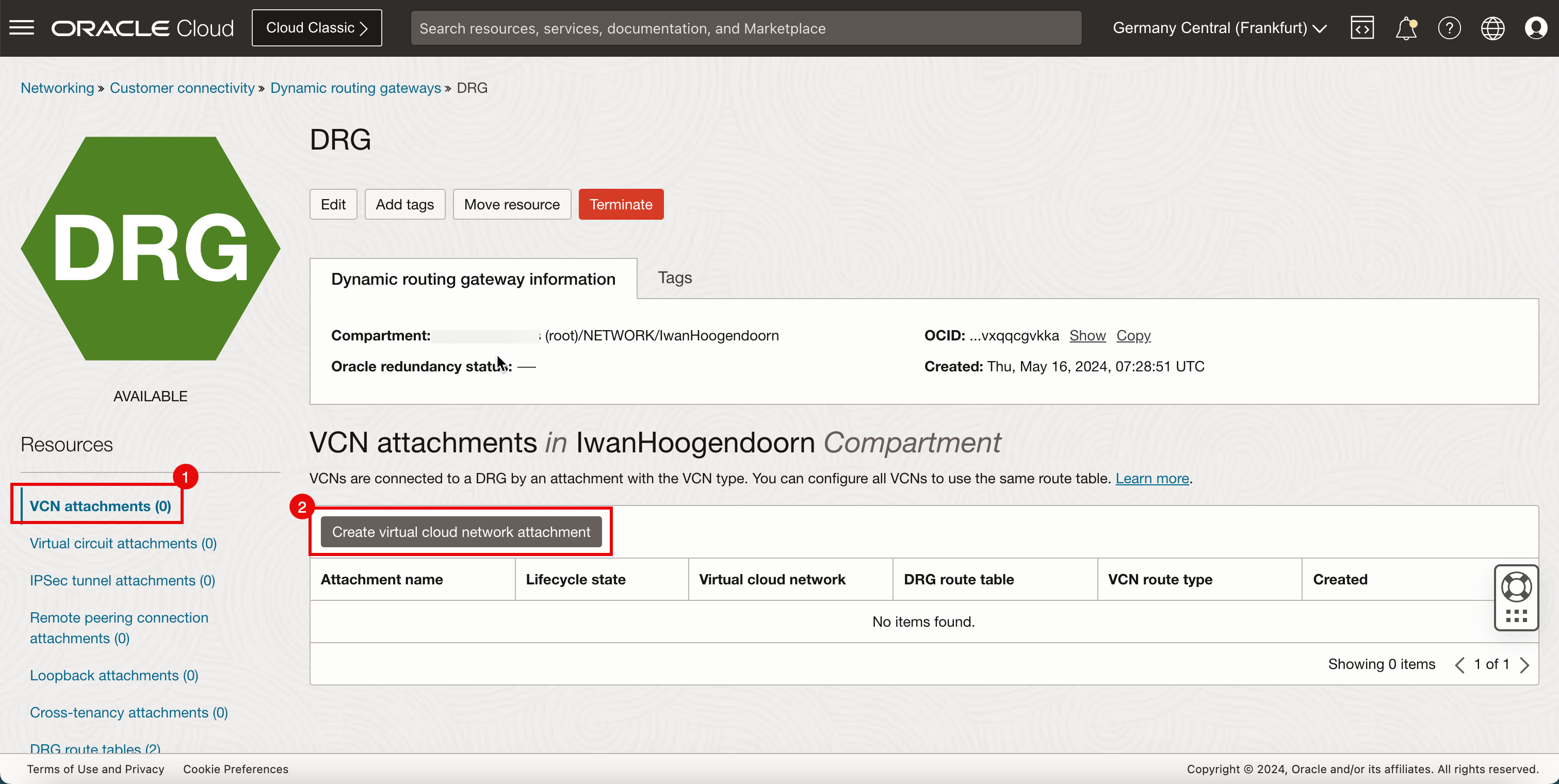

Cliquez sur le DRG créé dans la tâche 3.

- Cliquez sur Pièces jointes VCN.

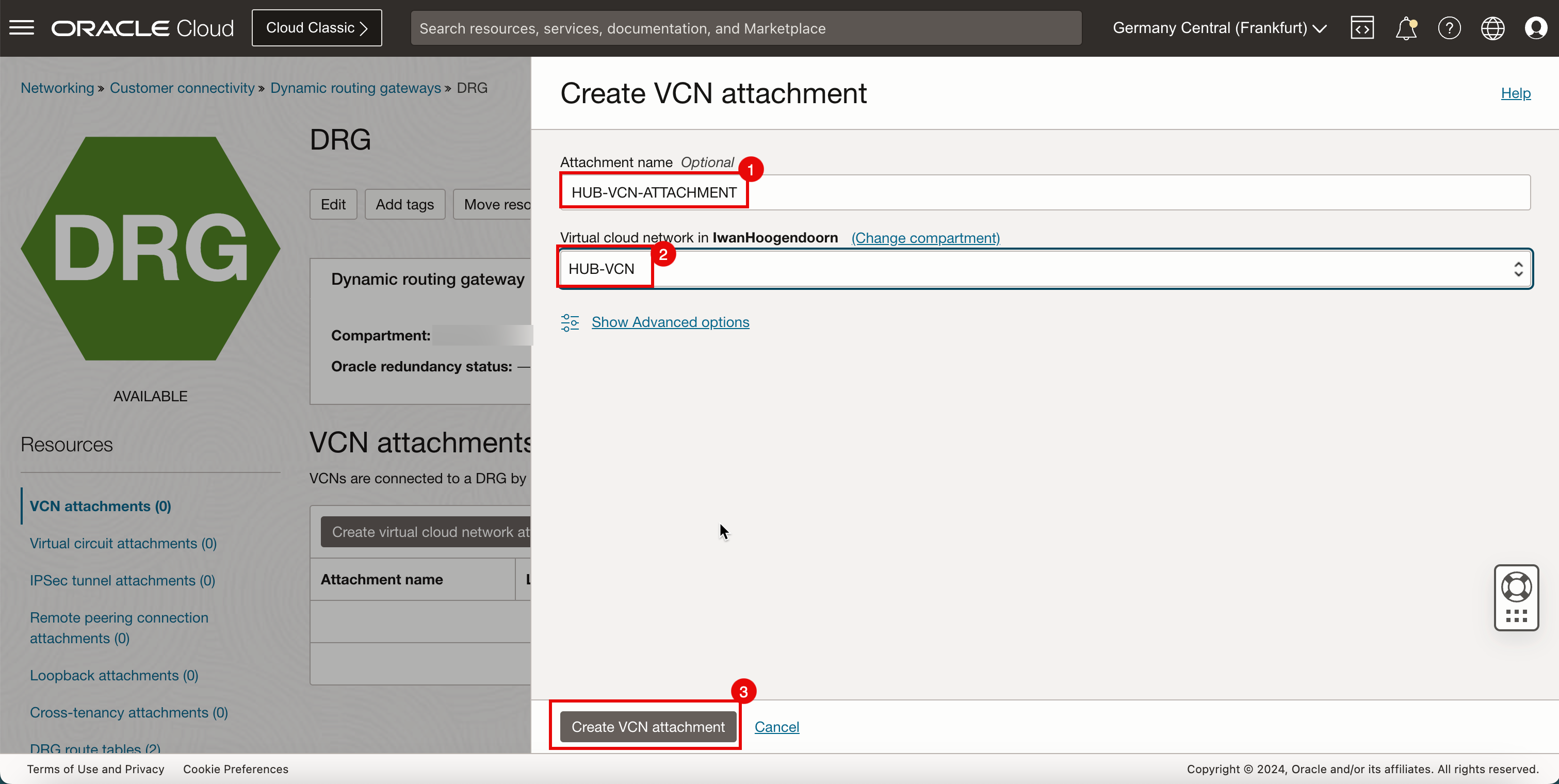

- Cliquez sur Créer un attachement de réseau virtuel.

- Entrez un nom de pièce jointe pour le VCN hub.

- Sélectionnez le VCN hub.

- Cliquez sur Créer une pièce jointe VCN.

-

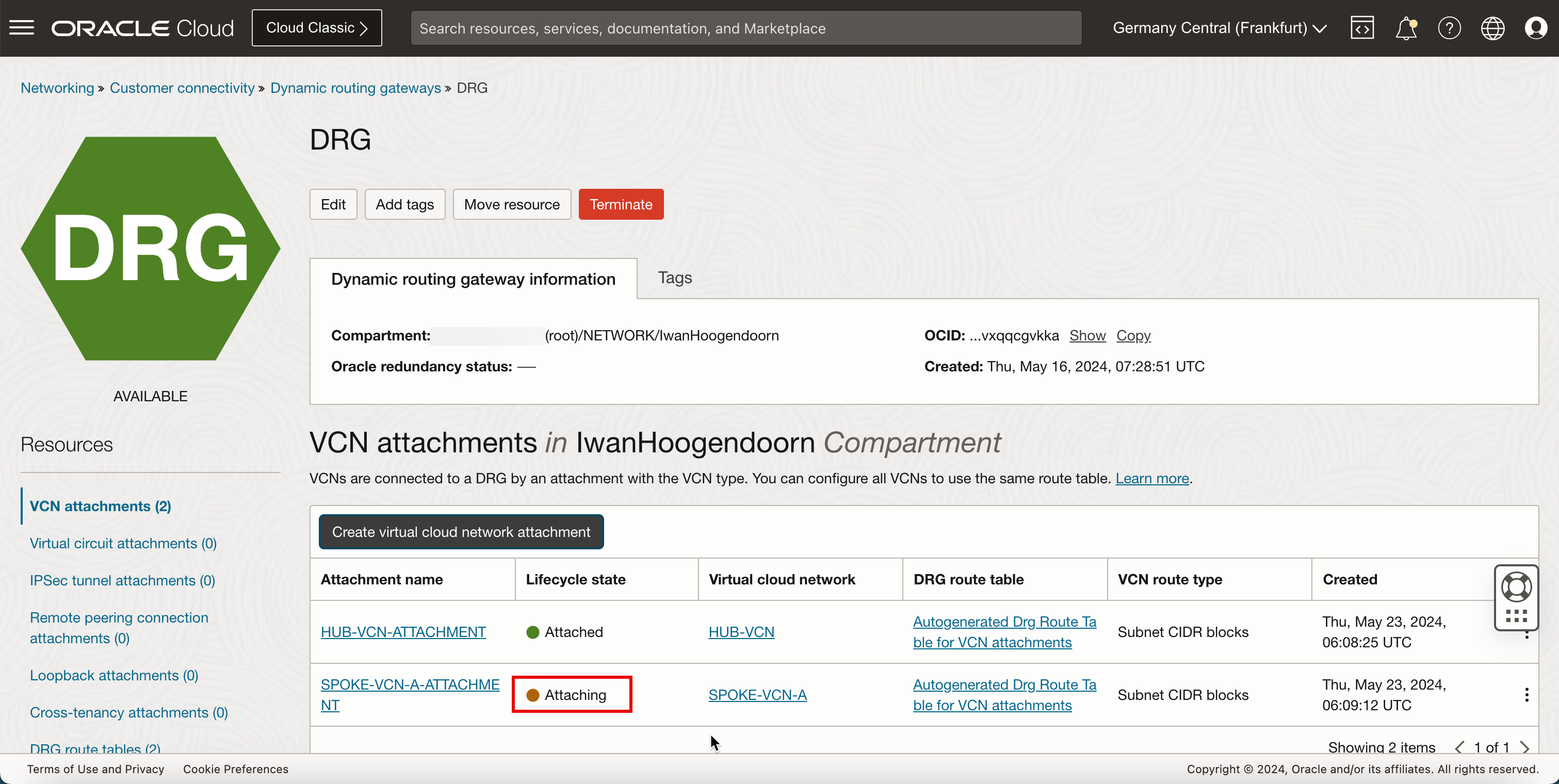

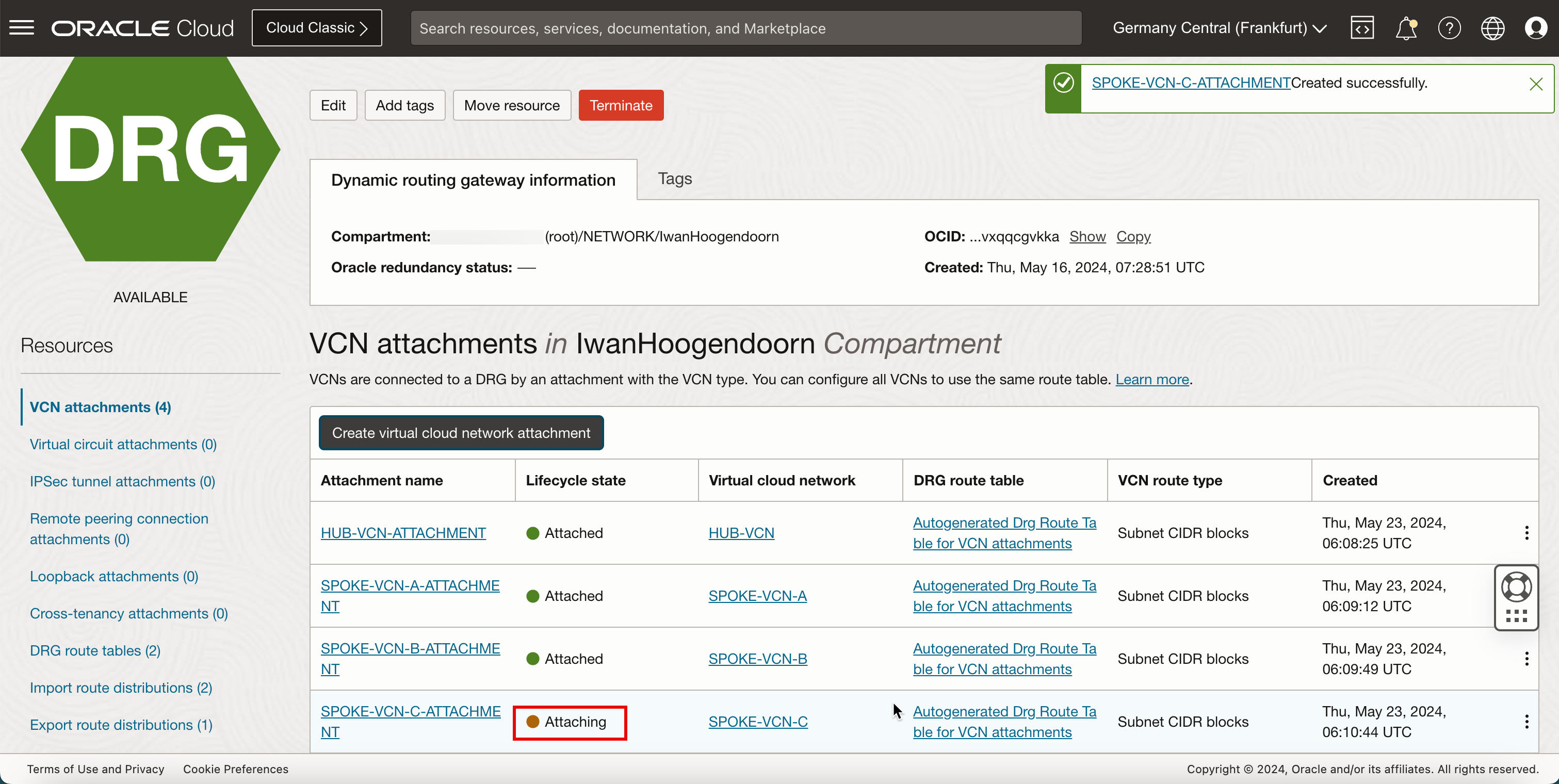

Notez que l'état du VCN du hub est Attachement.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

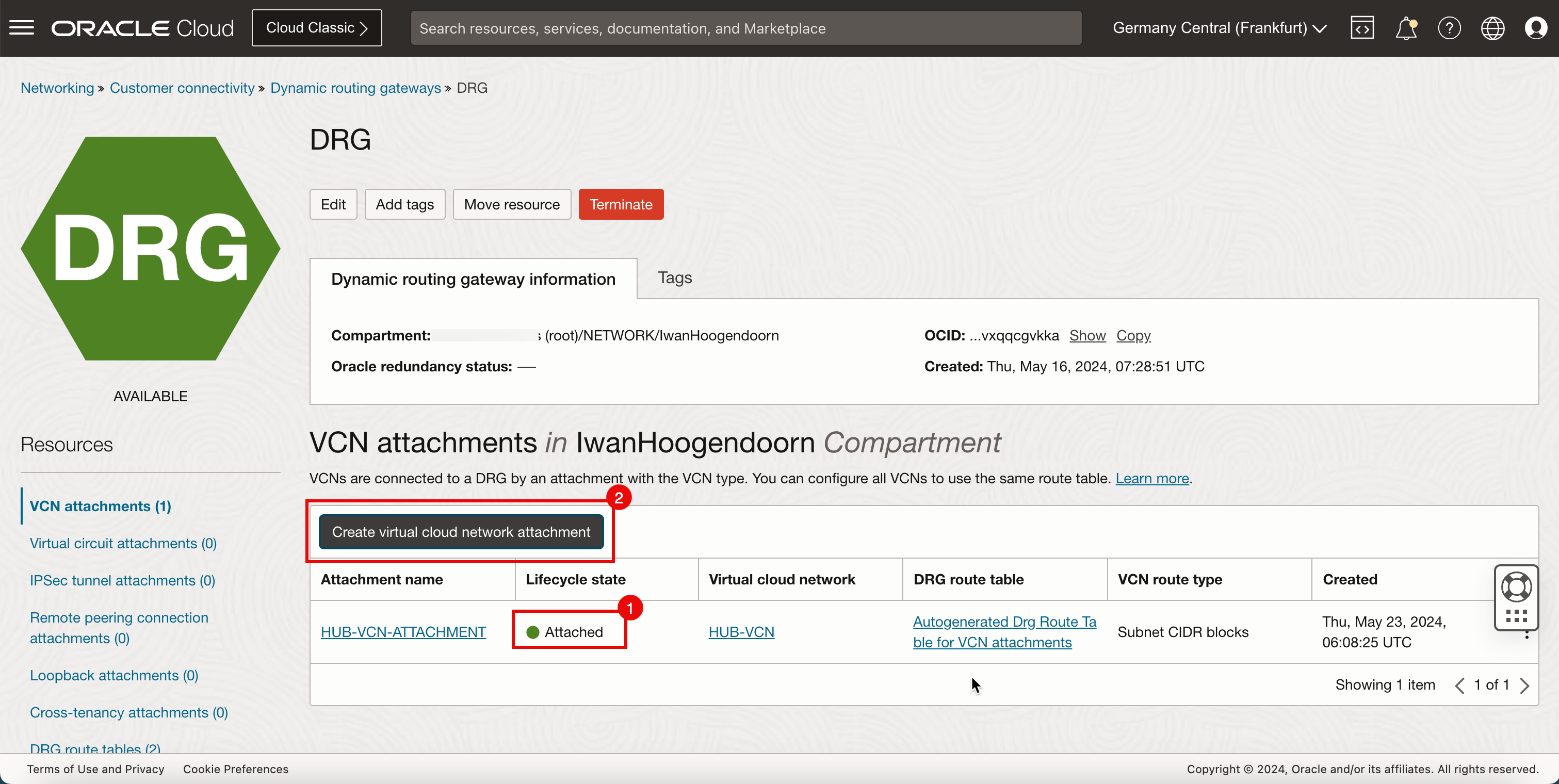

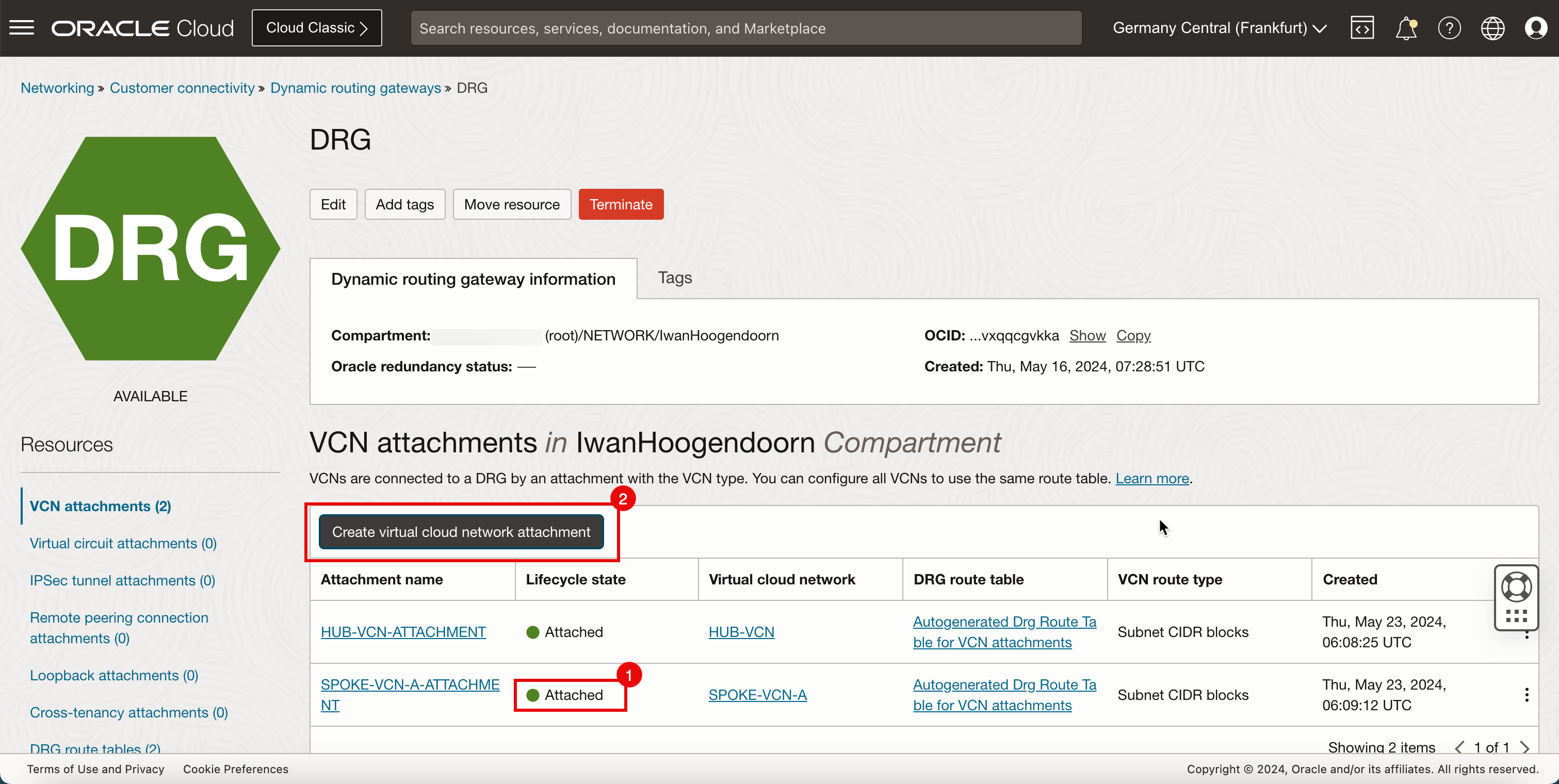

- Notez que l'état du VCN du hub est passé à Attaché.

- Cliquez sur Créer un attachement de réseau virtuel pour créer l'attachement suivant.

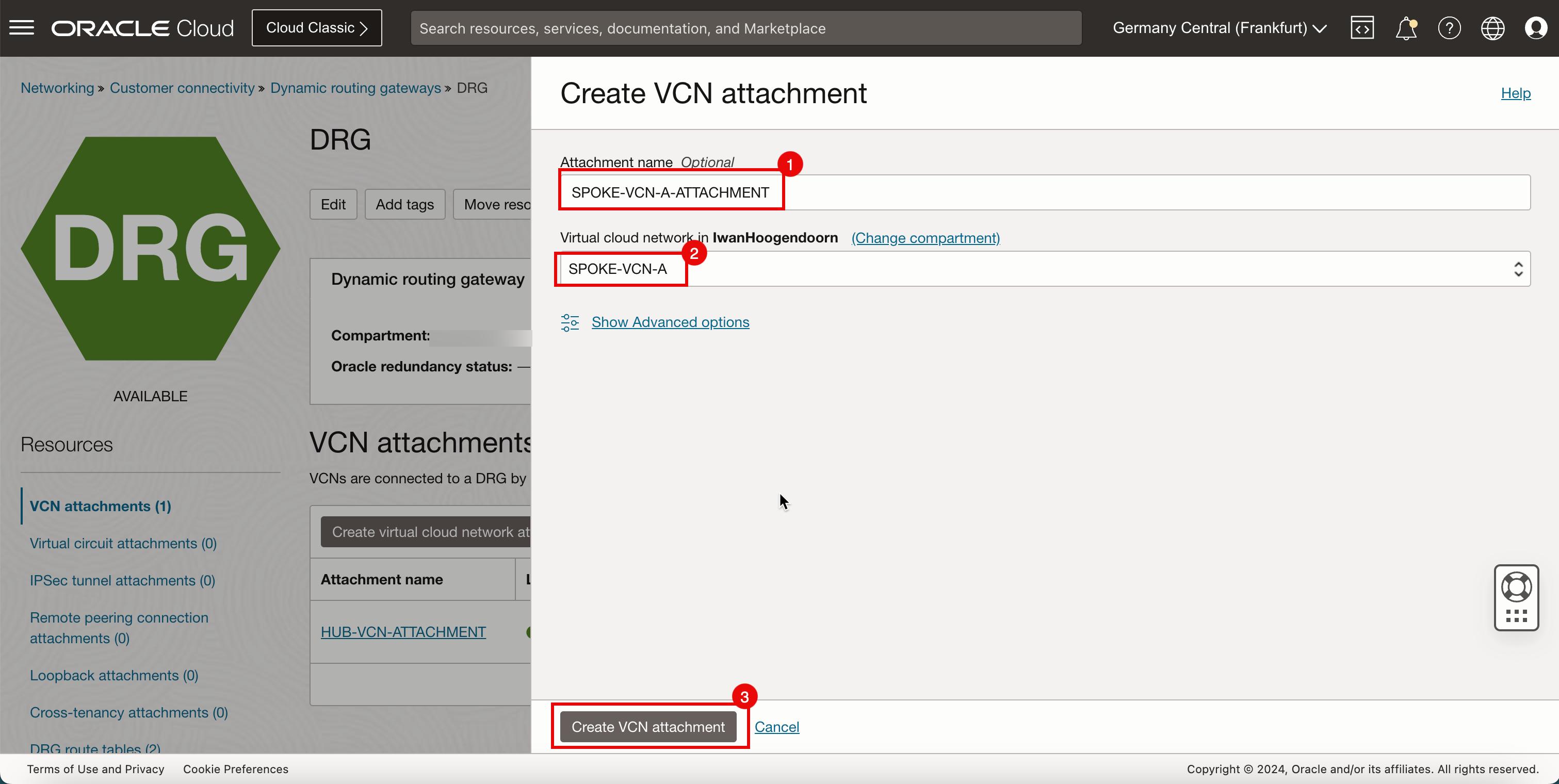

- Entrez le nom de pièce jointe du VCN satellite A.

- Sélectionnez le satellite VCN A.

- Cliquez sur Créer une pièce jointe VCN.

-

Notez que l'état du satellite VCN A est Attachement.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

- Notez que l'état du satellite VCN A est passé à Attaché.

- Cliquez sur Créer un attachement de réseau virtuel pour créer l'attachement suivant.

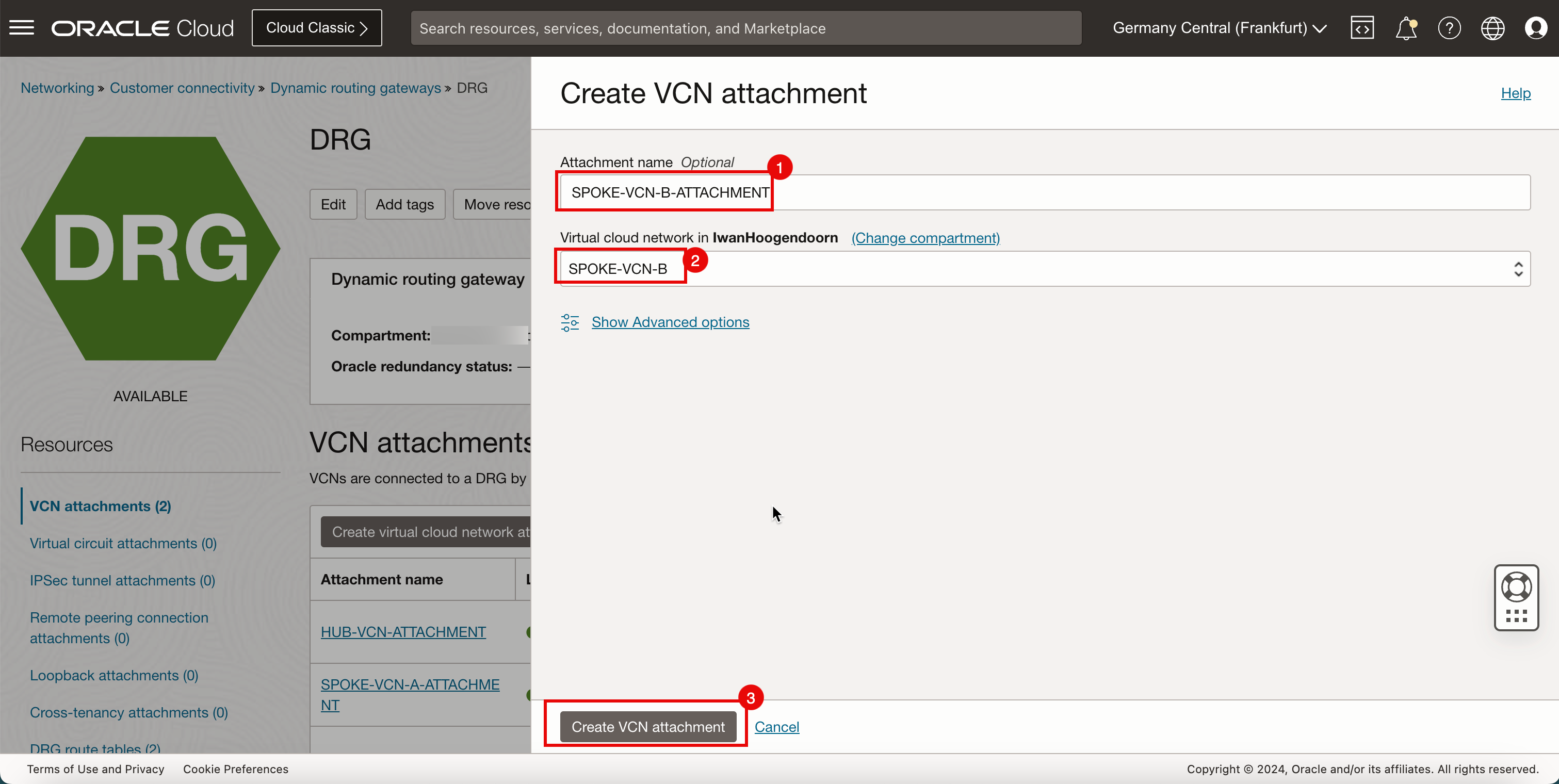

- Entrez le nom de pièce jointe du VCN satellite B.

- Sélectionnez le satellite VCN B.

- Cliquez sur Créer une pièce jointe VCN.

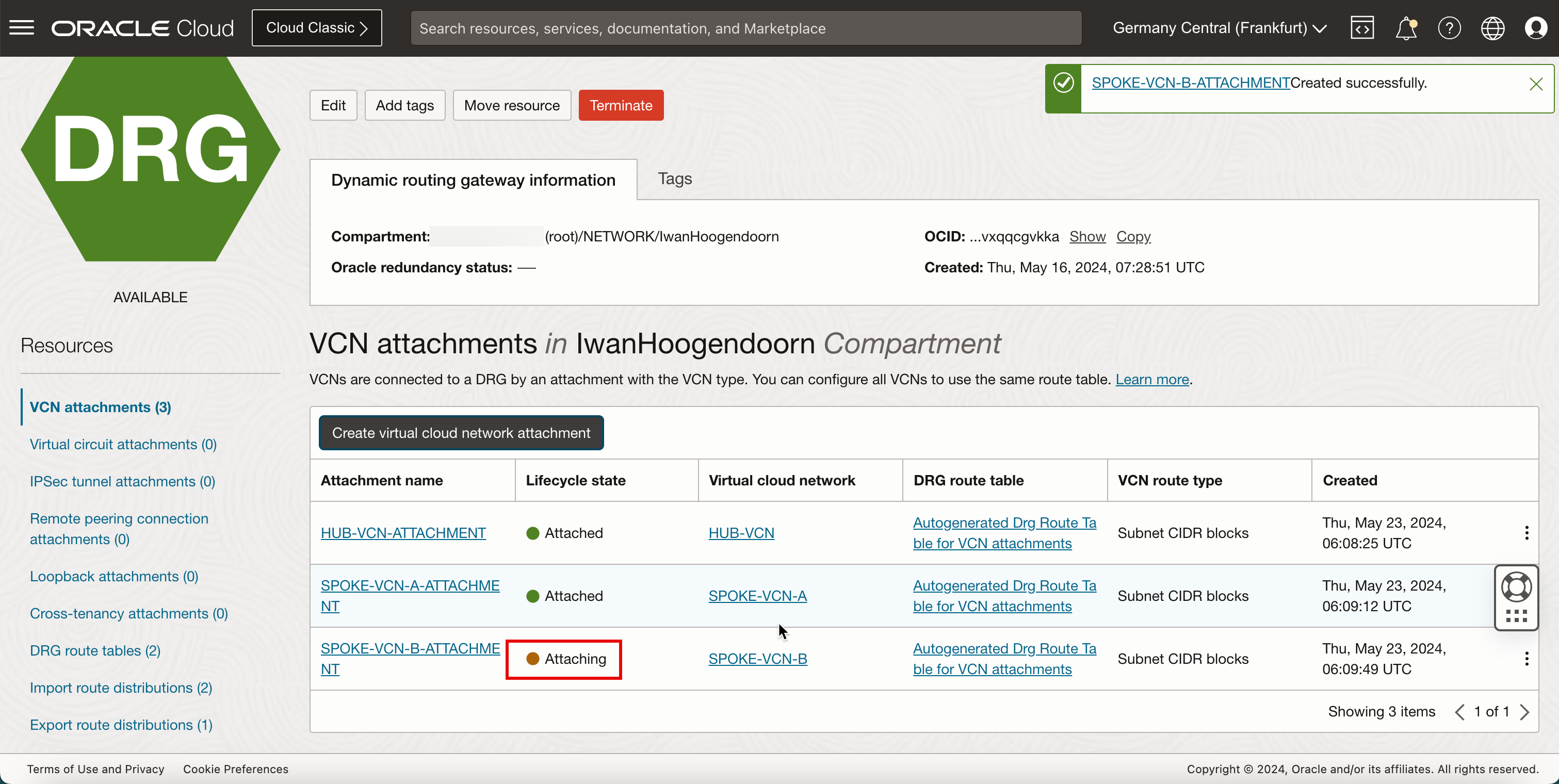

-

Notez que l'état du VCN satellite B est Attachement.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

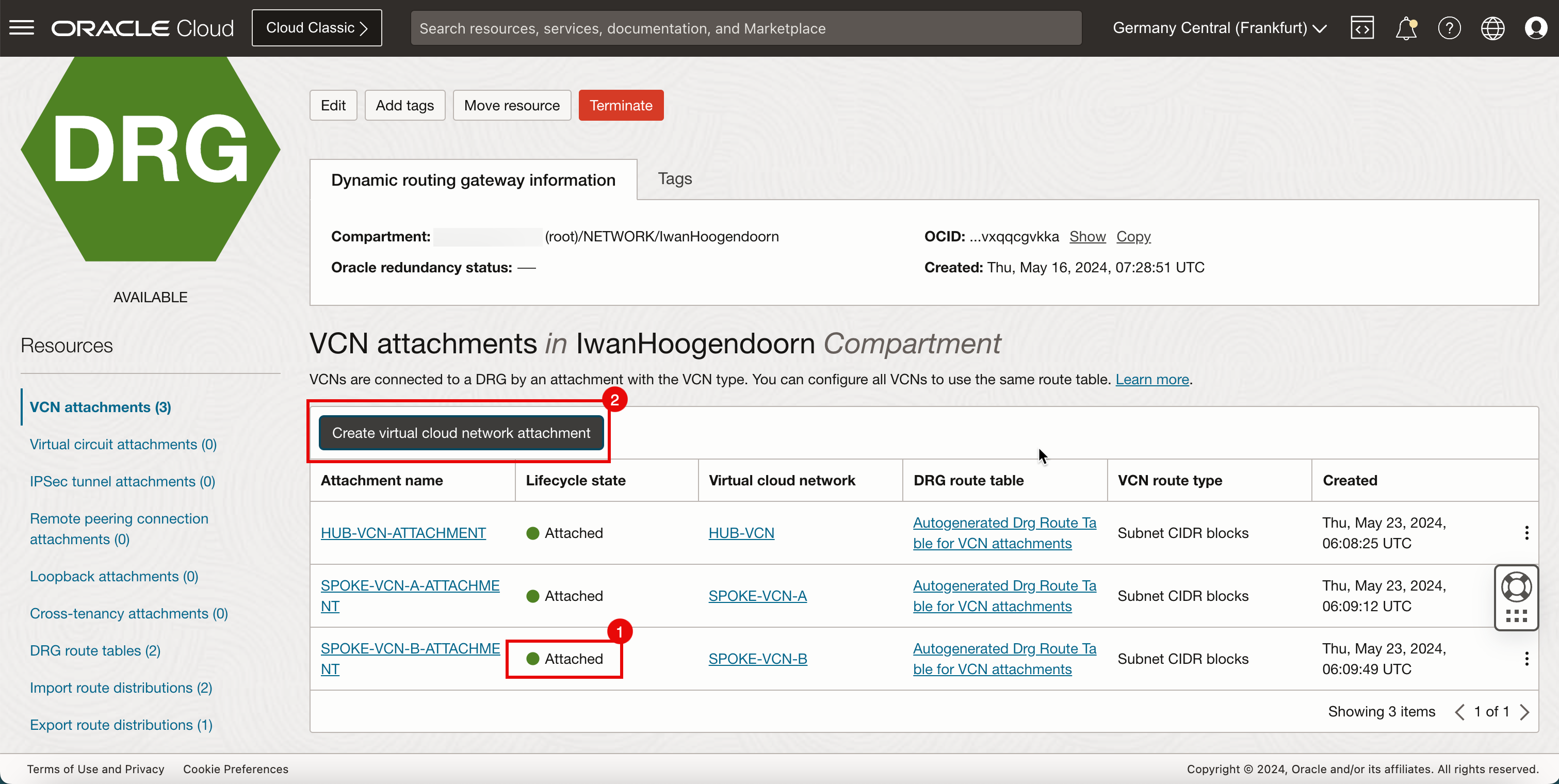

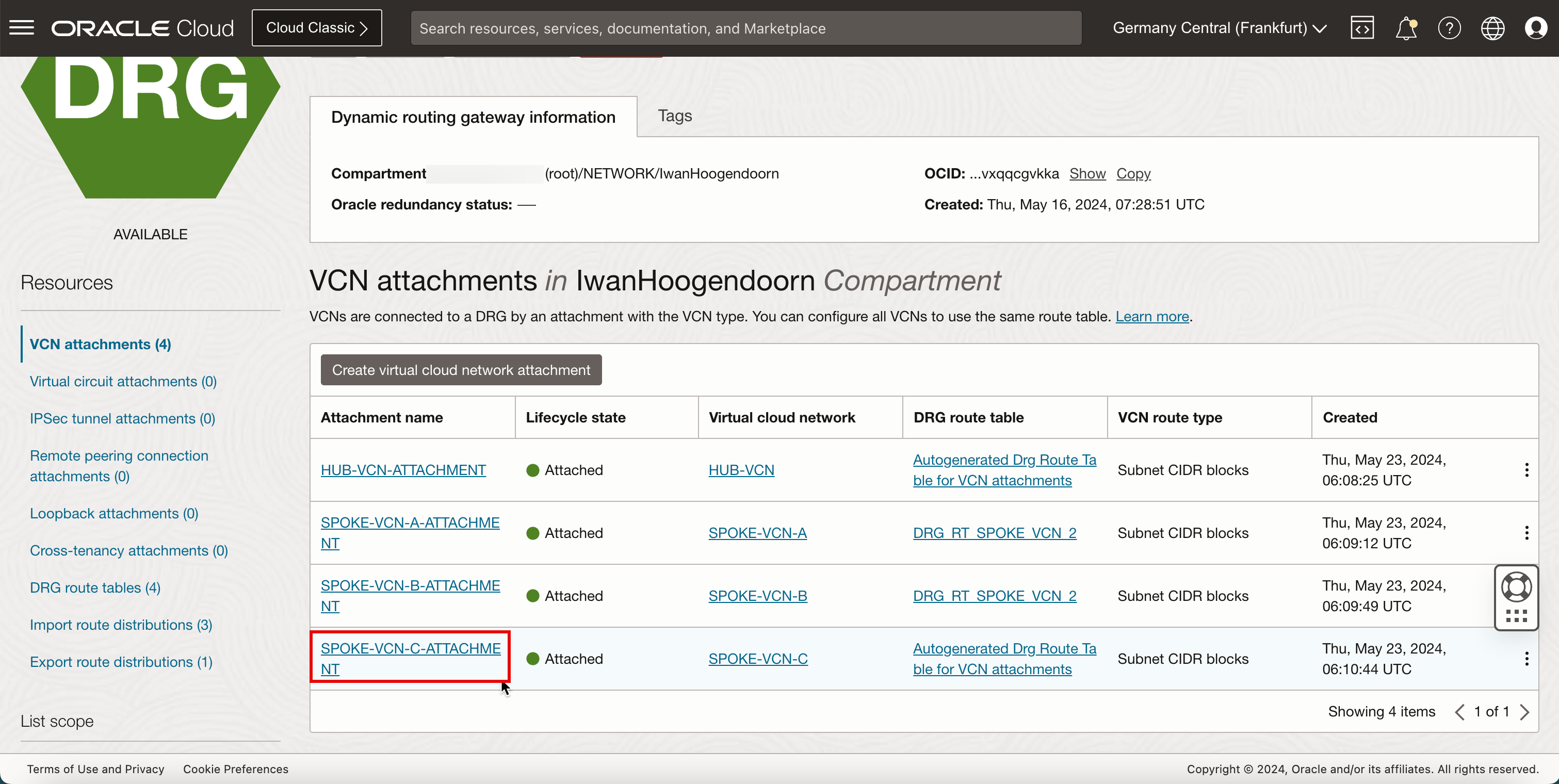

- Notez que l'état du VCN satellite B est passé à Attaché.

- Cliquez sur Créer un attachement de réseau virtuel pour créer l'attachement suivant.

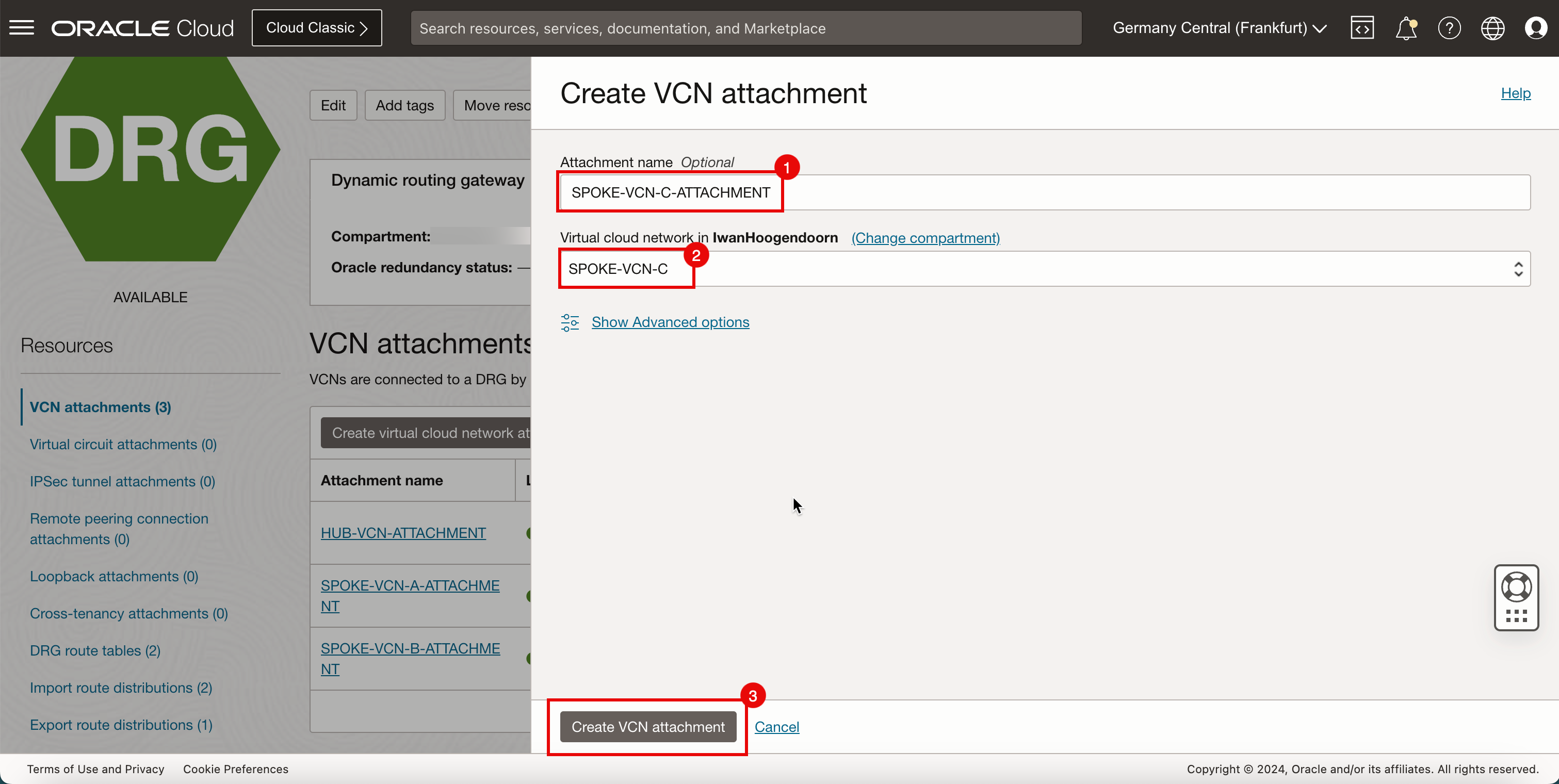

- Entrez un nom de pièce jointe pour le VCN satellite C.

- Sélectionnez spoke VCN C.

- Cliquez sur Créer une pièce jointe VCN.

-

Notez que l'état C du VCN satellite est Attachement.

-

Notez que l'état du VCN satellite C est passé à Attaché.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

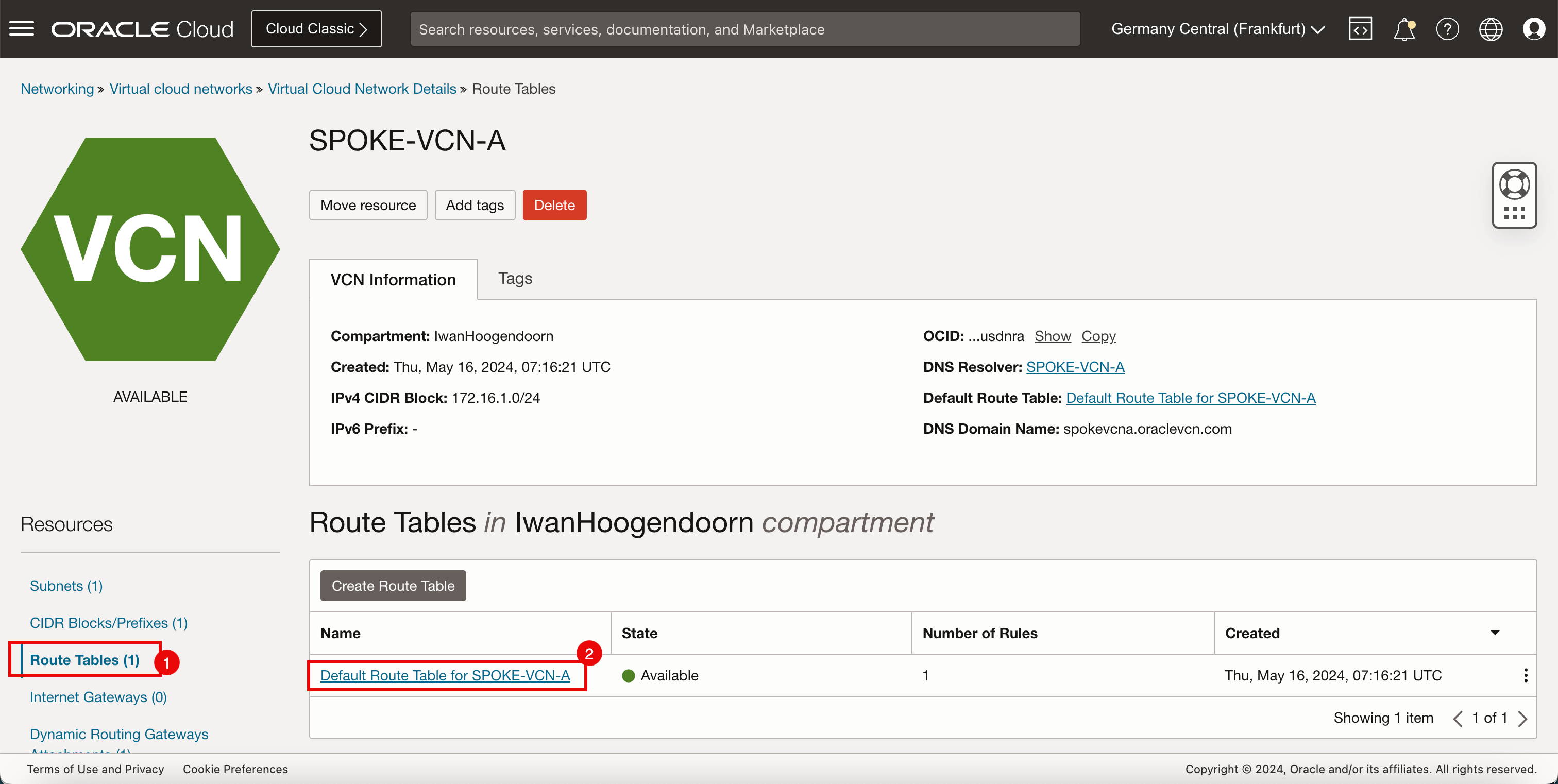

Tâche 7.2 : créer et configurer des tables de routage VCN satellite

Nous devons créer deux types de tables de routage : les tables de routage VCN et les tables de routage DRG.

Remarque : par défaut, lorsque vous créez un VCN, une table de routage par défaut est créée.

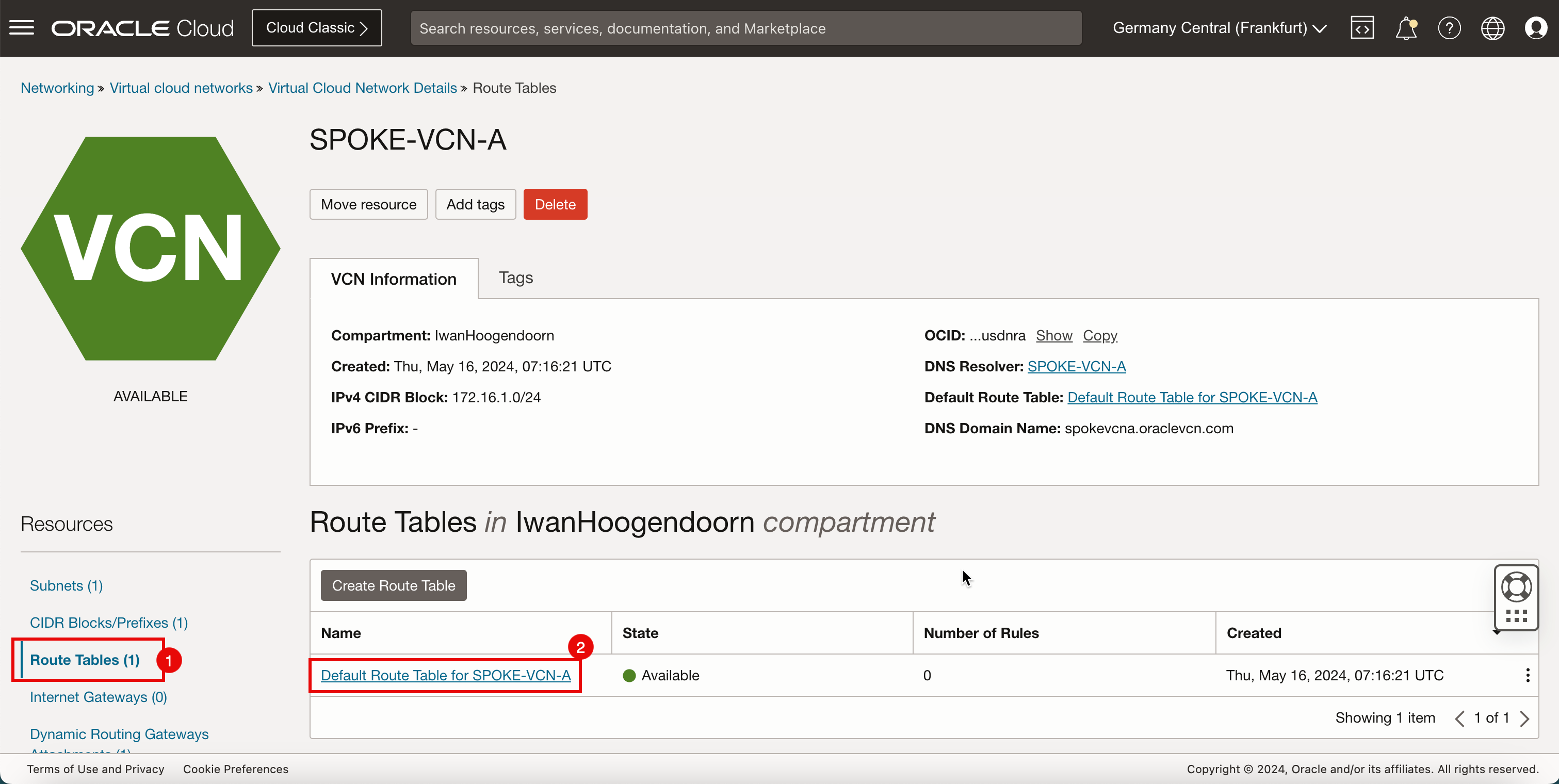

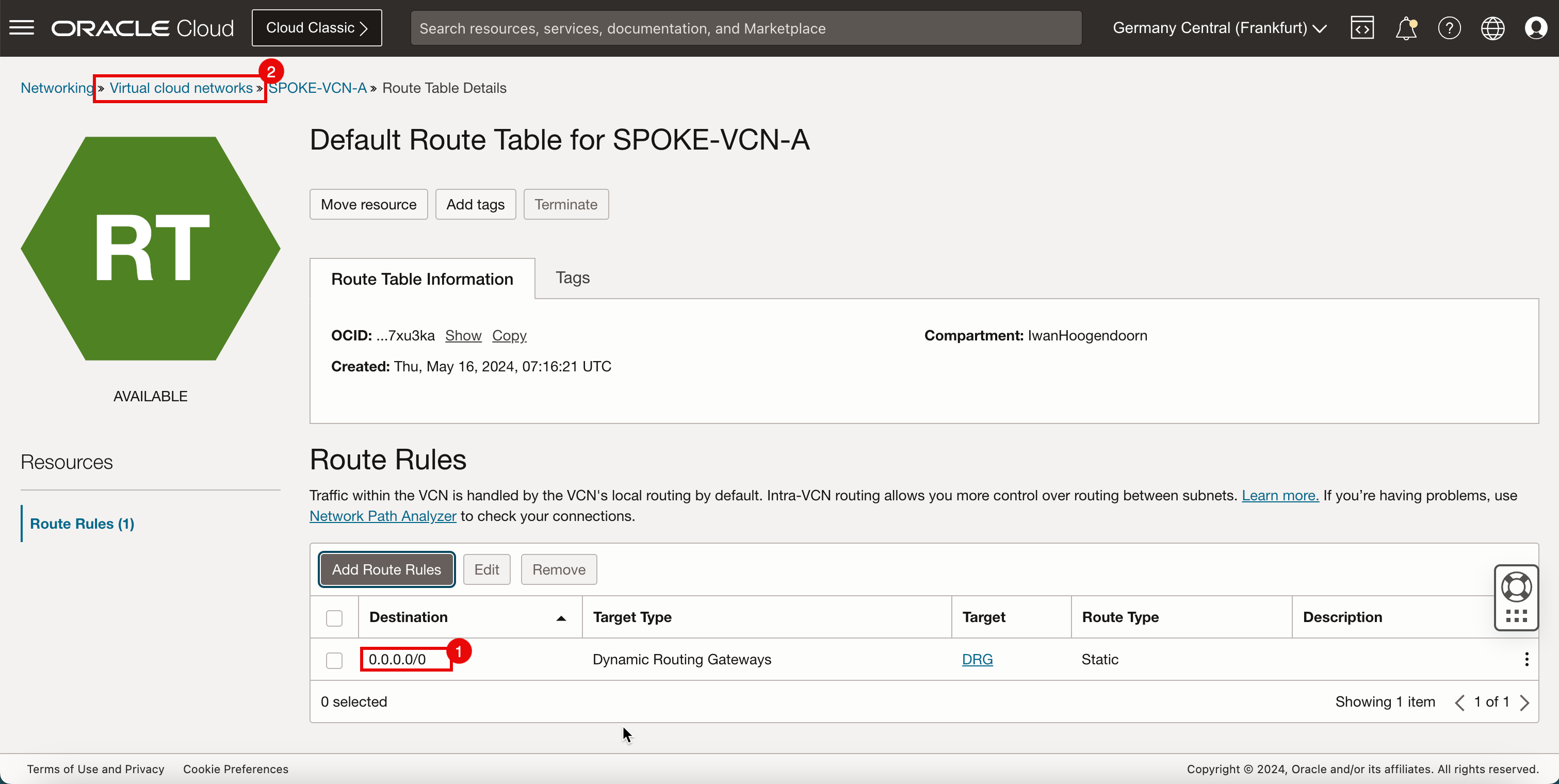

-

Le VCN satellite A comporte uniquement la table de routage VCN par défaut.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique - Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Réseaux cloud virtuels.

-

Cliquez sur le satellite VCN A.

- Cliquez sur Tables de routage.

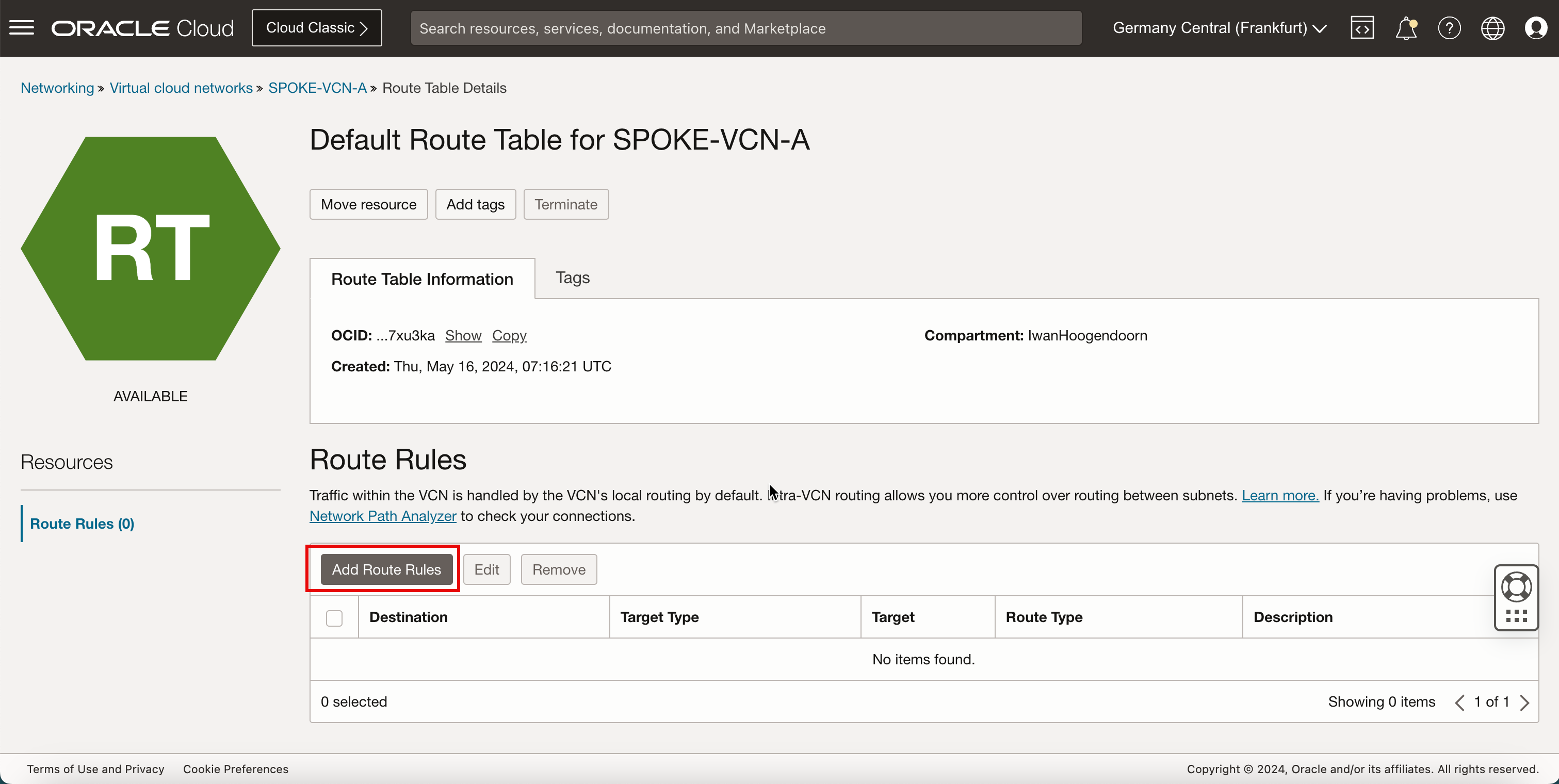

- Cliquez sur Table de routage par défaut pour SPOKE-VCN-A.

-

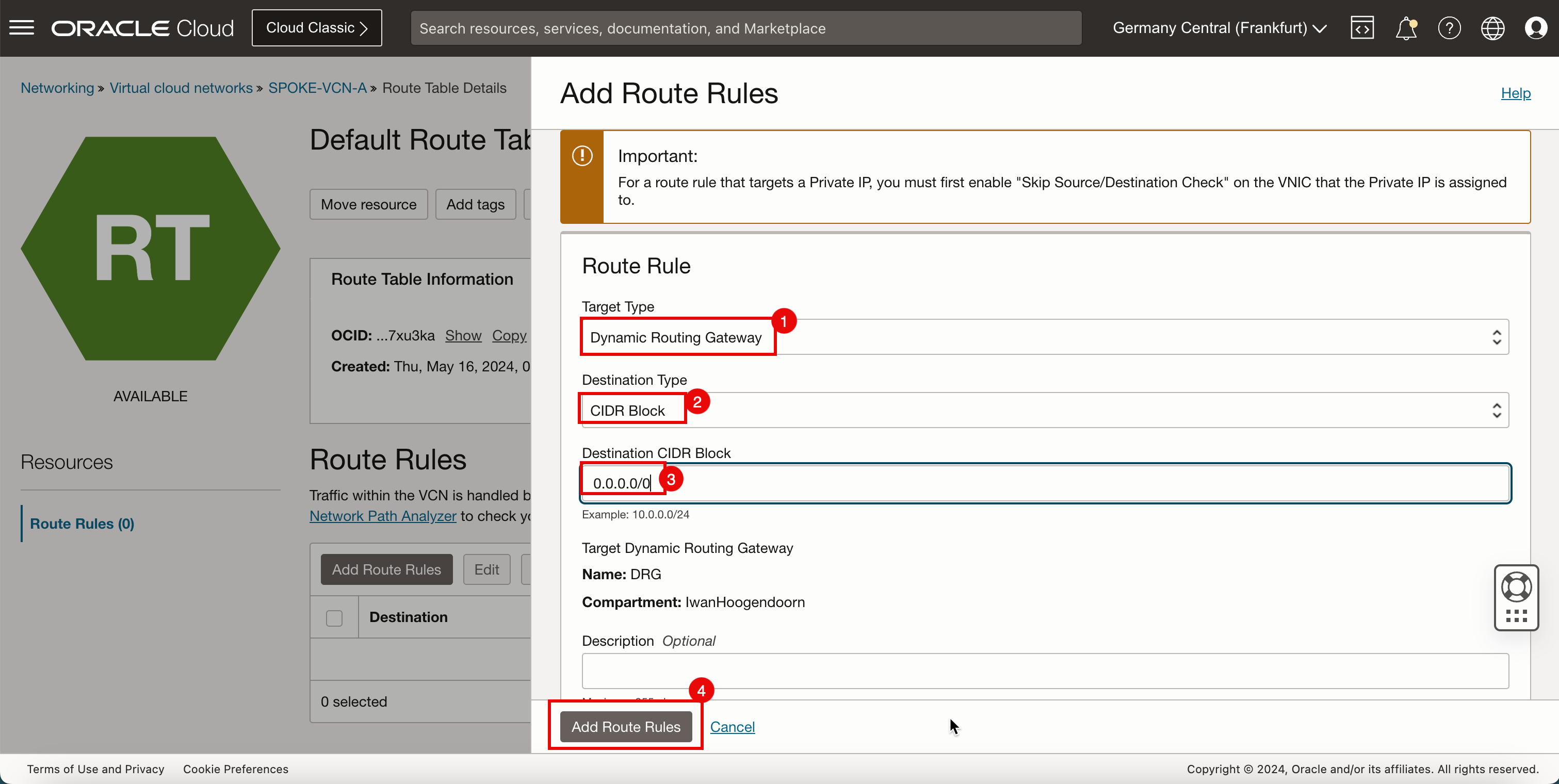

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez la passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Cliquez sur Ajouter des règles de routage.

-

Cette règle acheminera tout le trafic provenant du VCN satellite A vers le DRG.

- Notez que la route

0.0.0.0/0est maintenant ajoutée à la table de routage par défaut du VCN satellite A. - Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

- Notez que la route

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

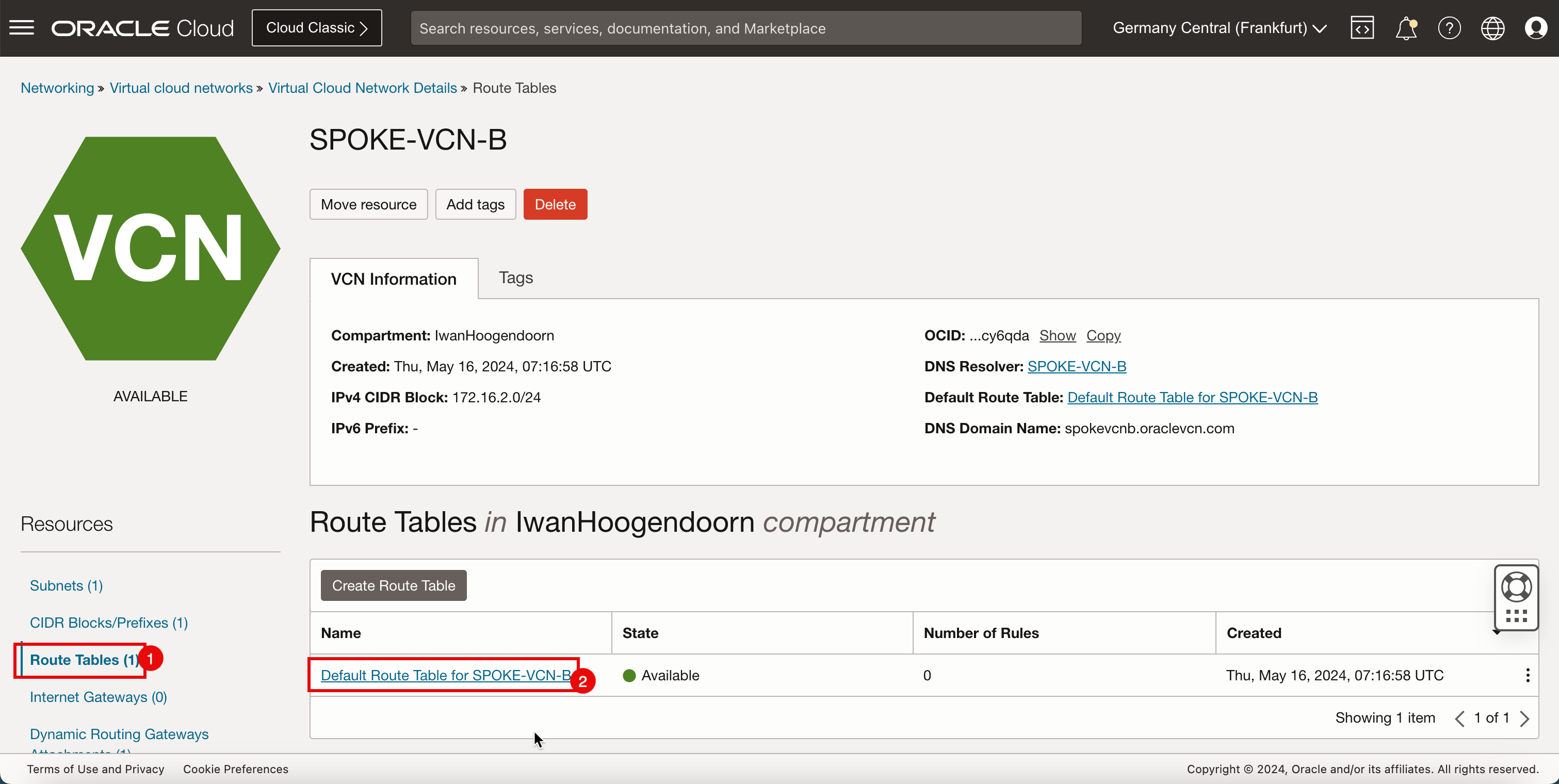

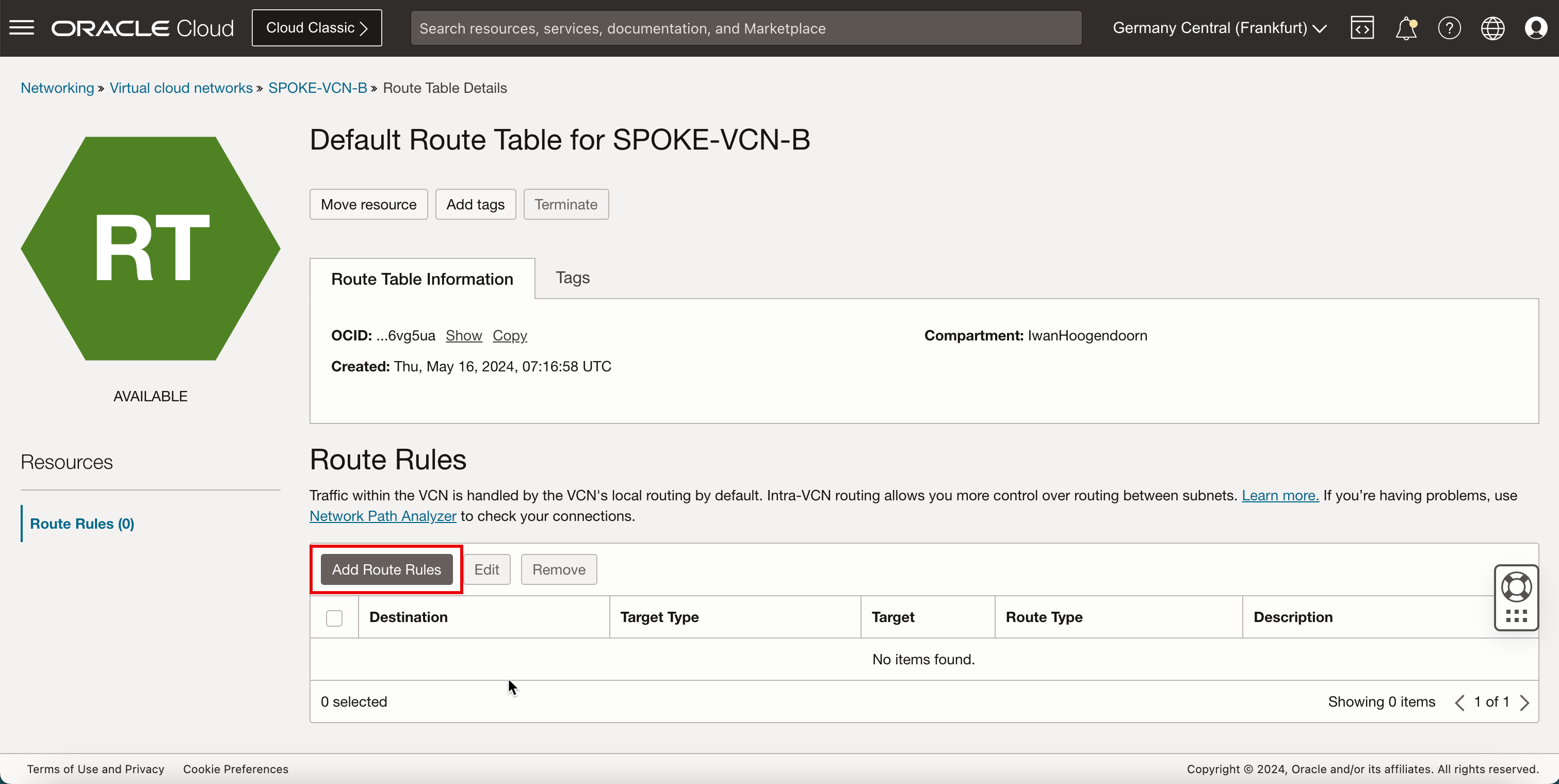

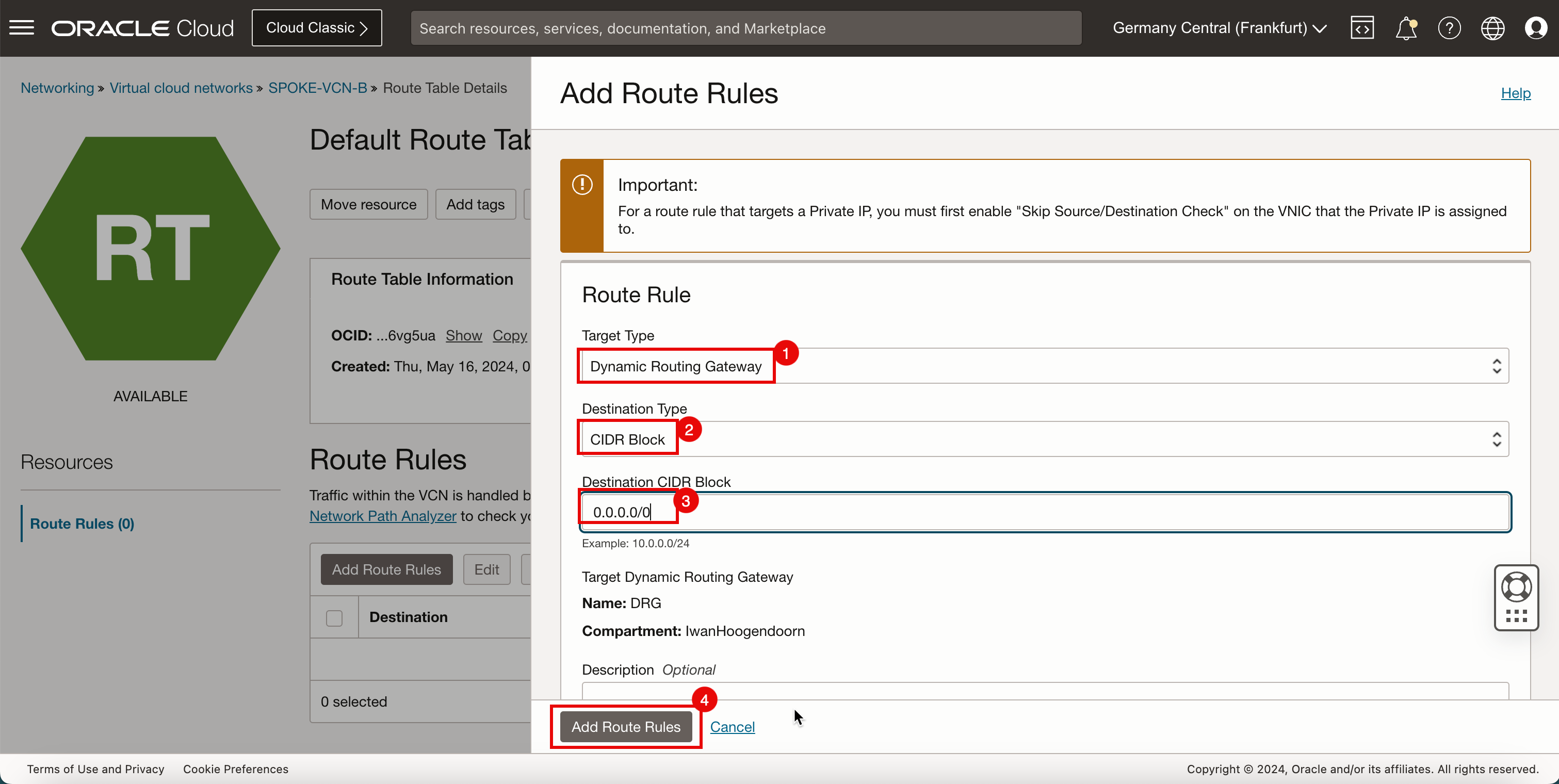

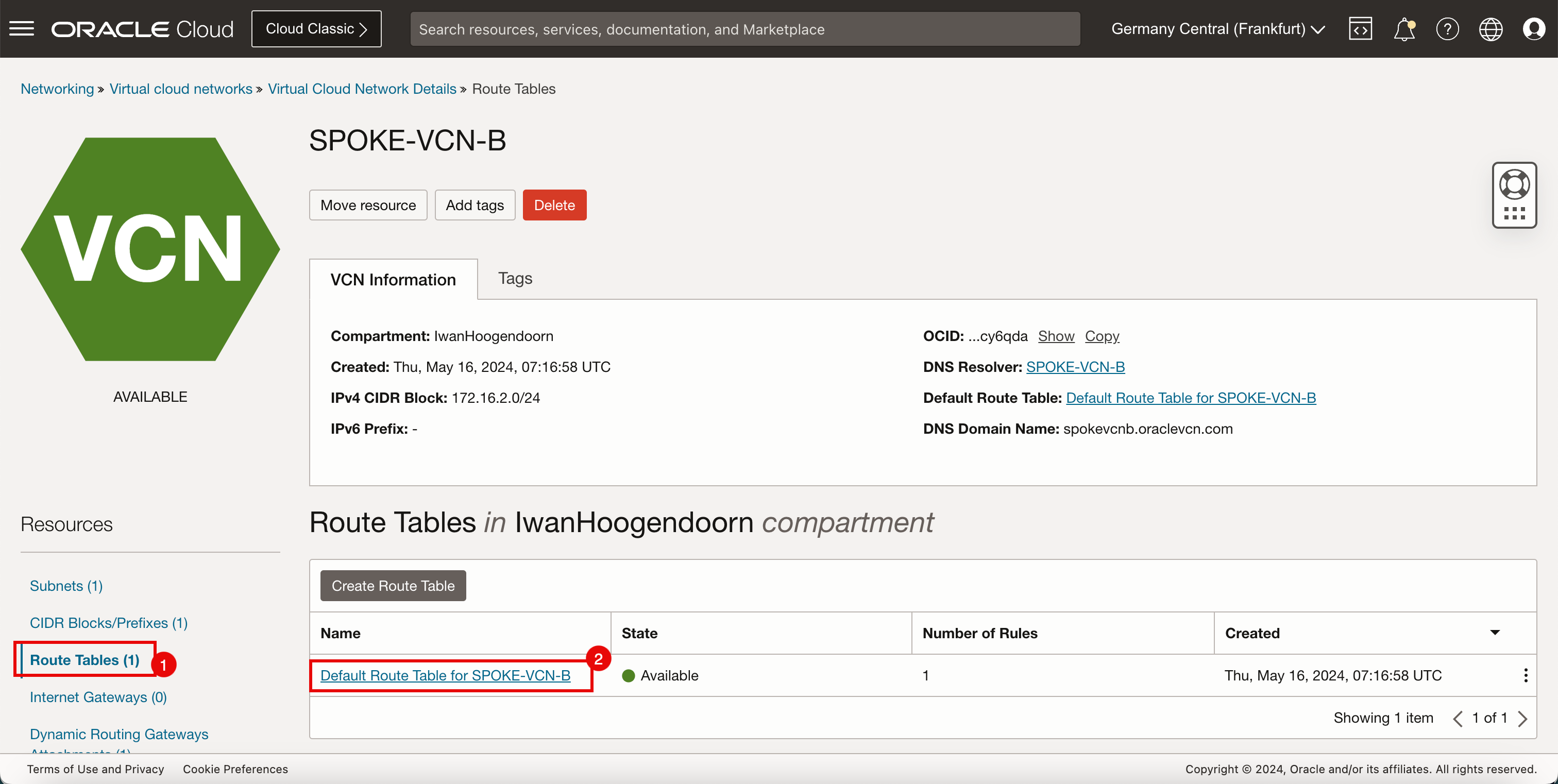

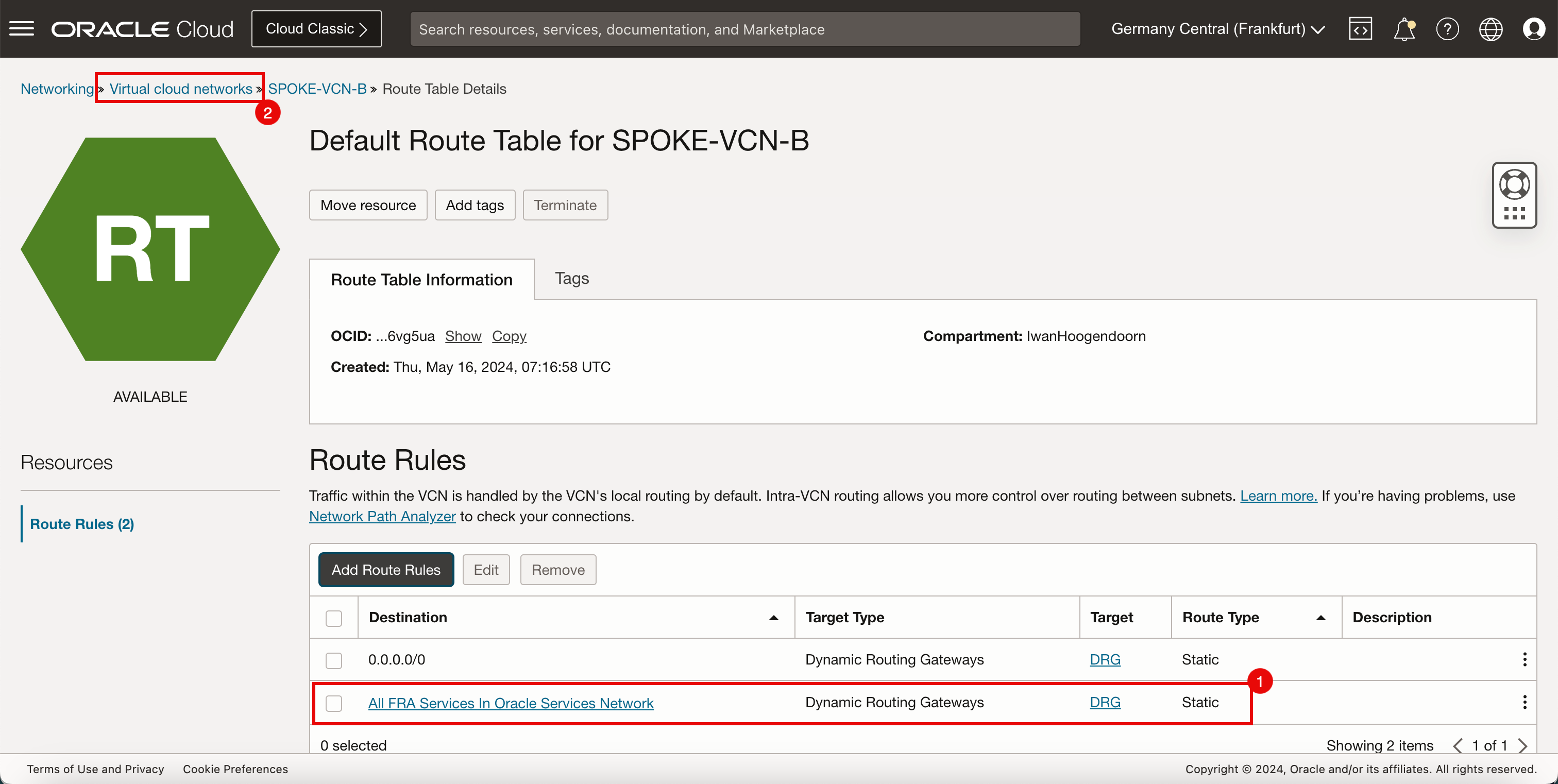

Le VCN satellite B contient uniquement la table de routage VCN par défaut.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique -

Cliquez sur le satellite VCN B.

- Cliquez sur Tables de routage.

- Cliquez sur Default Route Table from SPOKE-VCN-B.

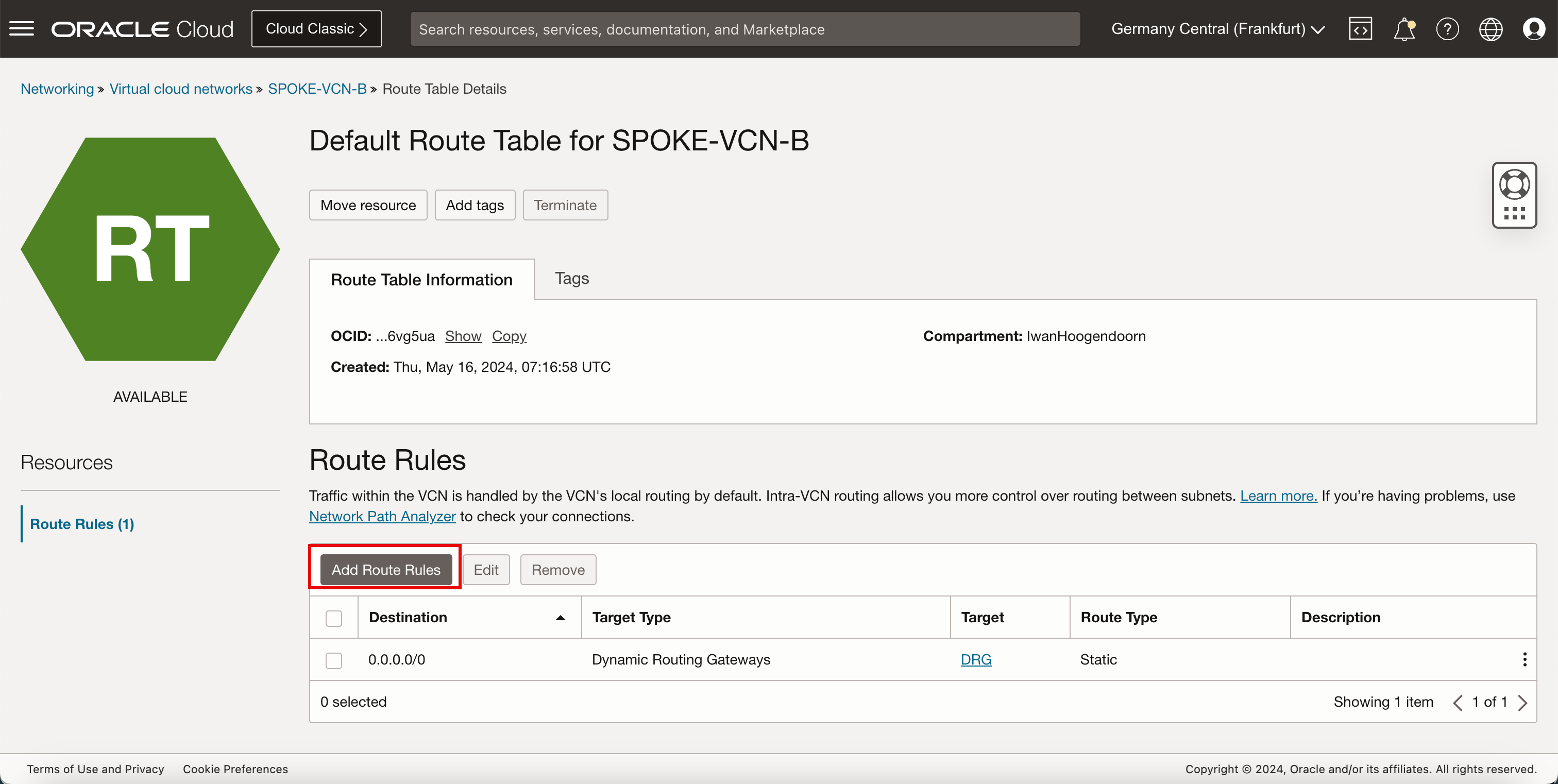

-

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez la passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Cliquez sur Ajouter des règles de routage.

-

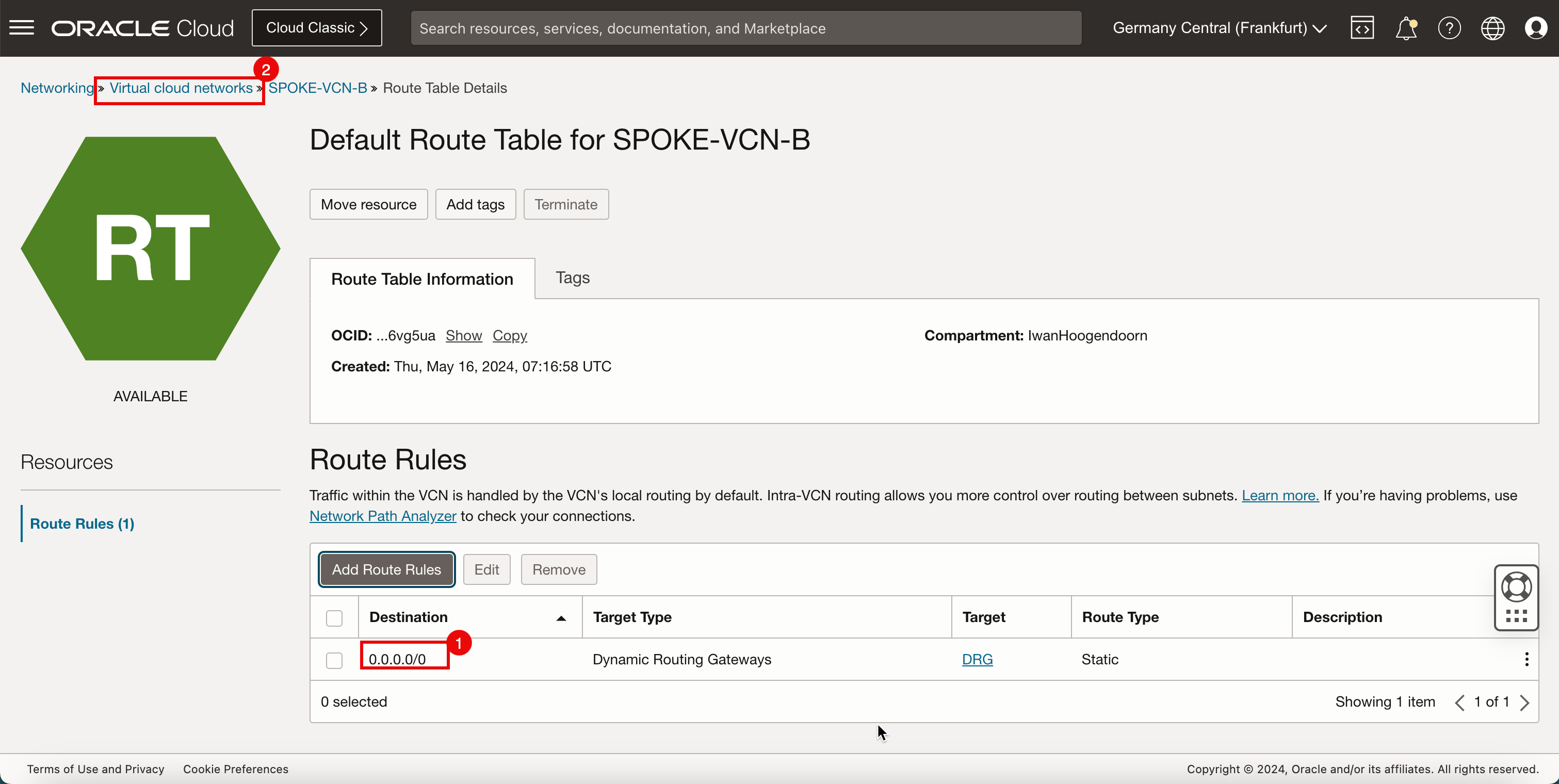

Cette règle acheminera tout le trafic provenant du VCN satellite B vers le DRG.

- Notez que la route

0.0.0.0/0est maintenant ajoutée à la table de routage par défaut du VCN satellite B. - Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

- Notez que la route

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

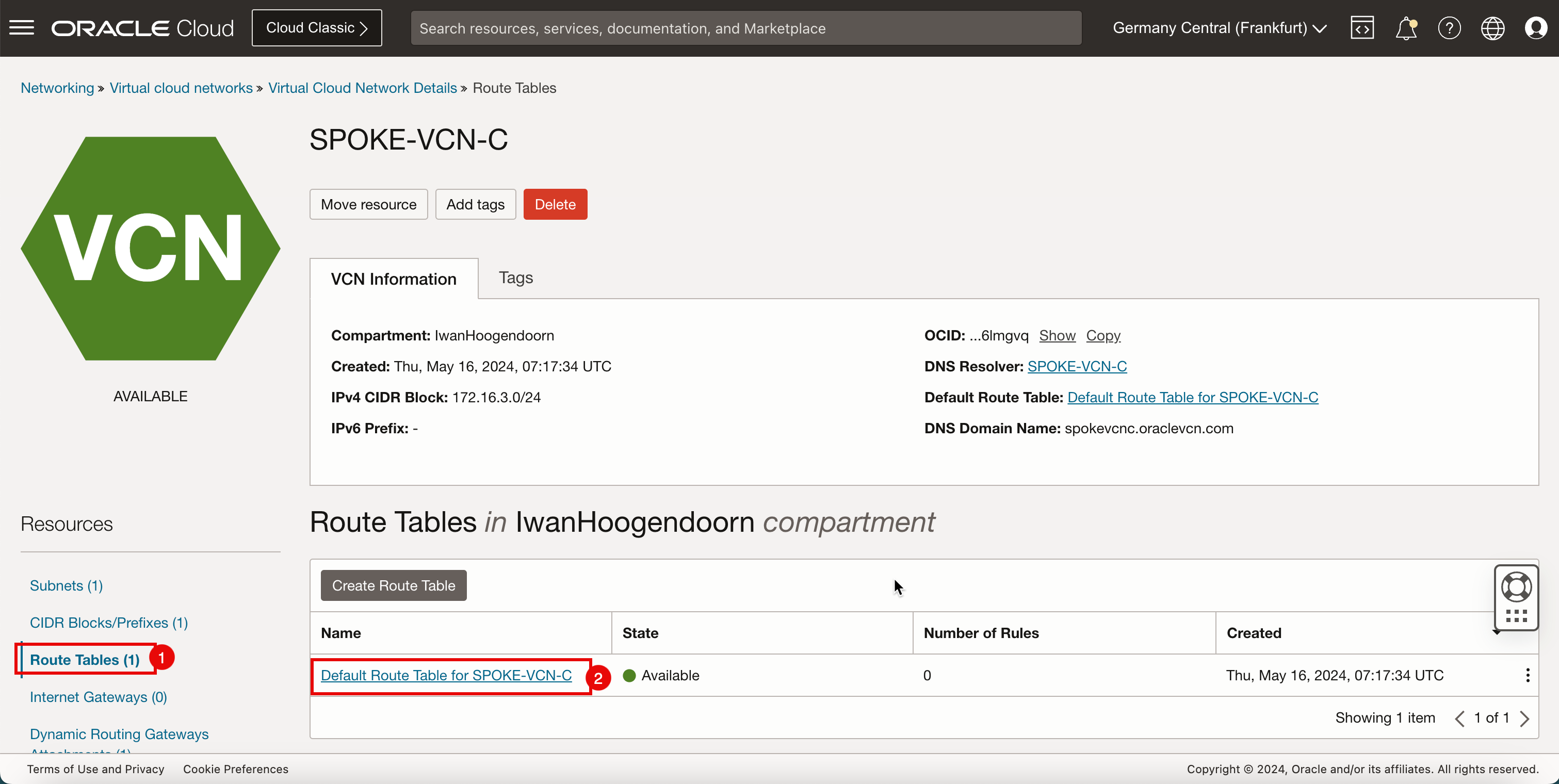

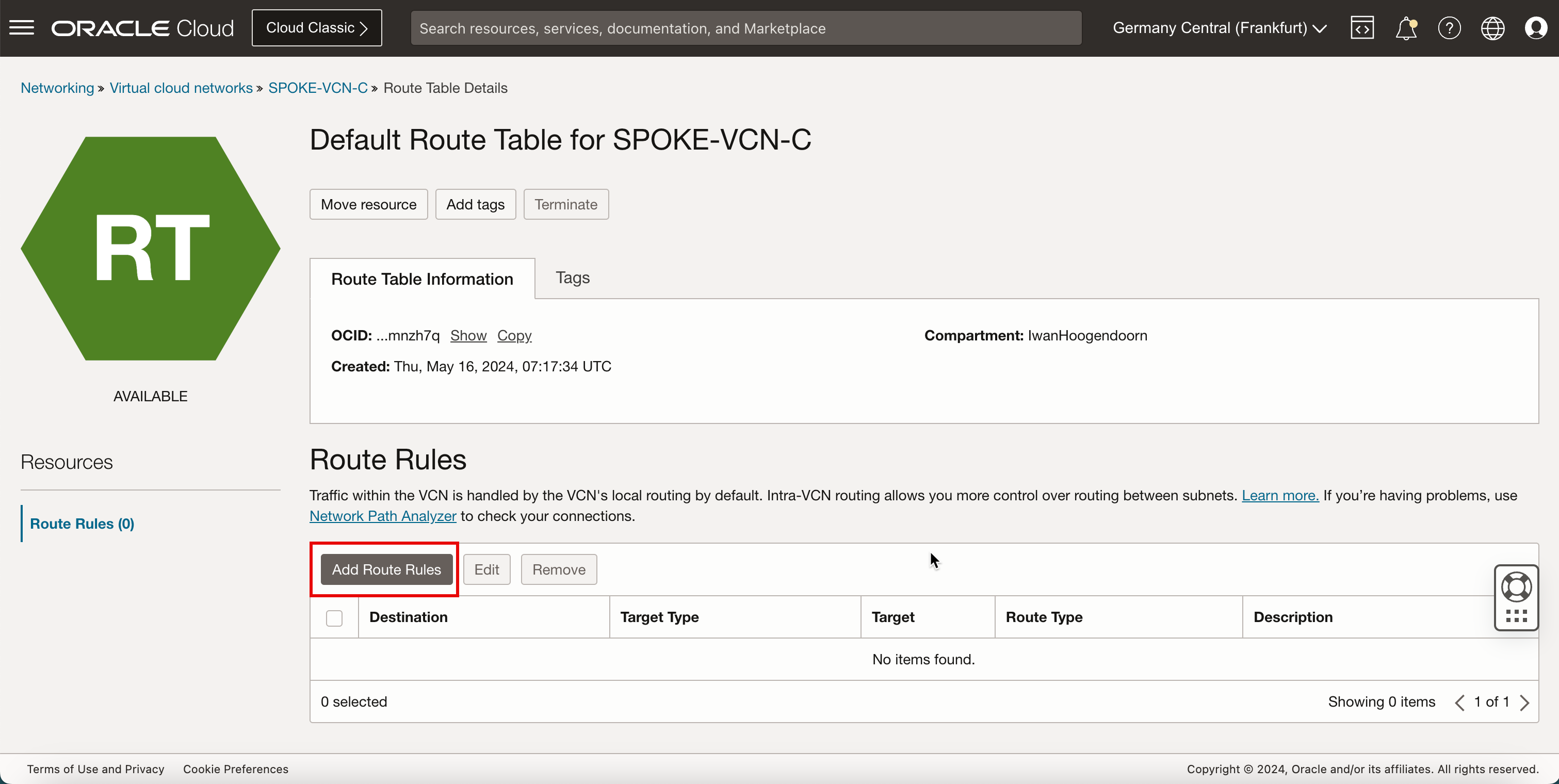

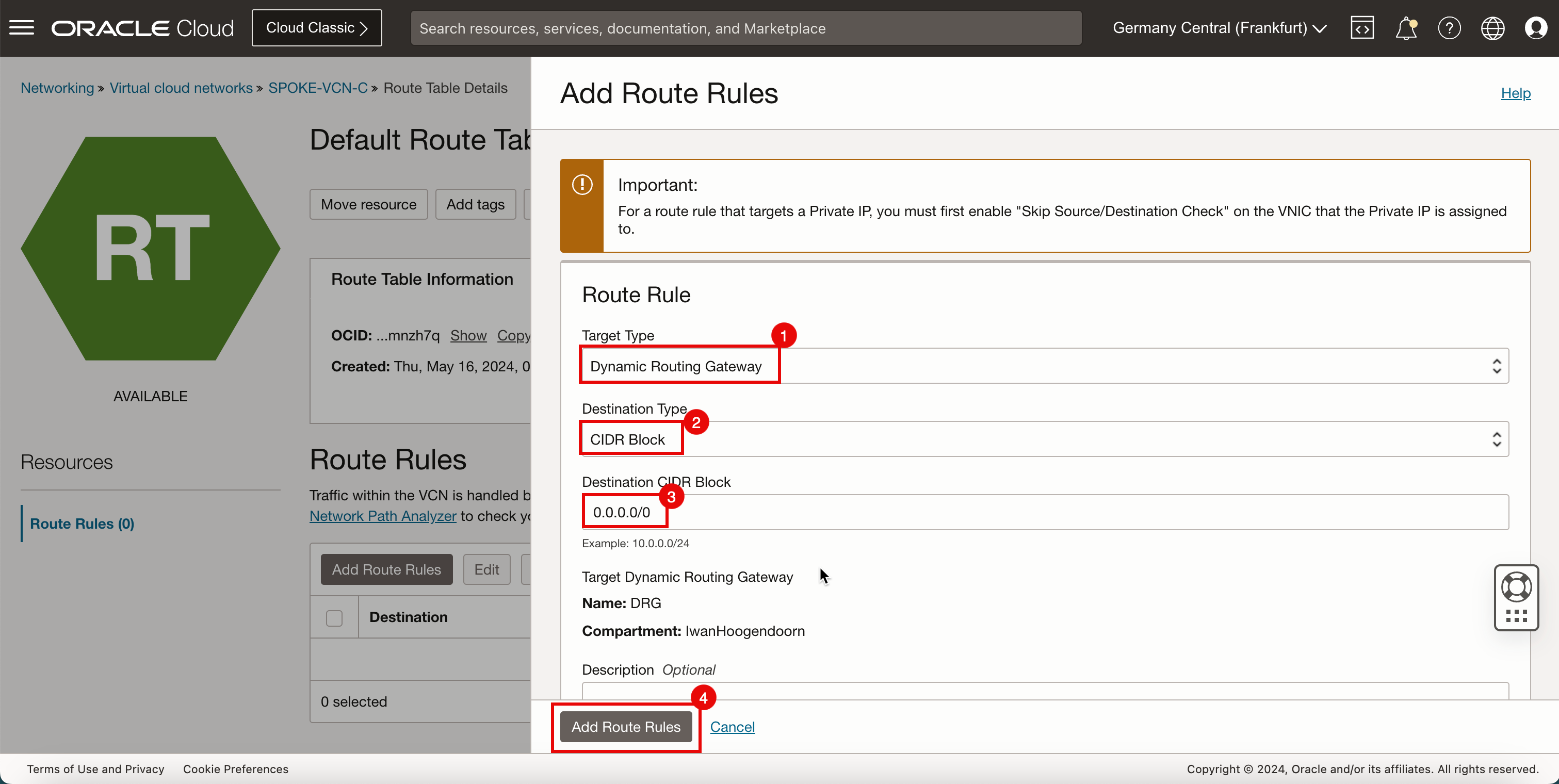

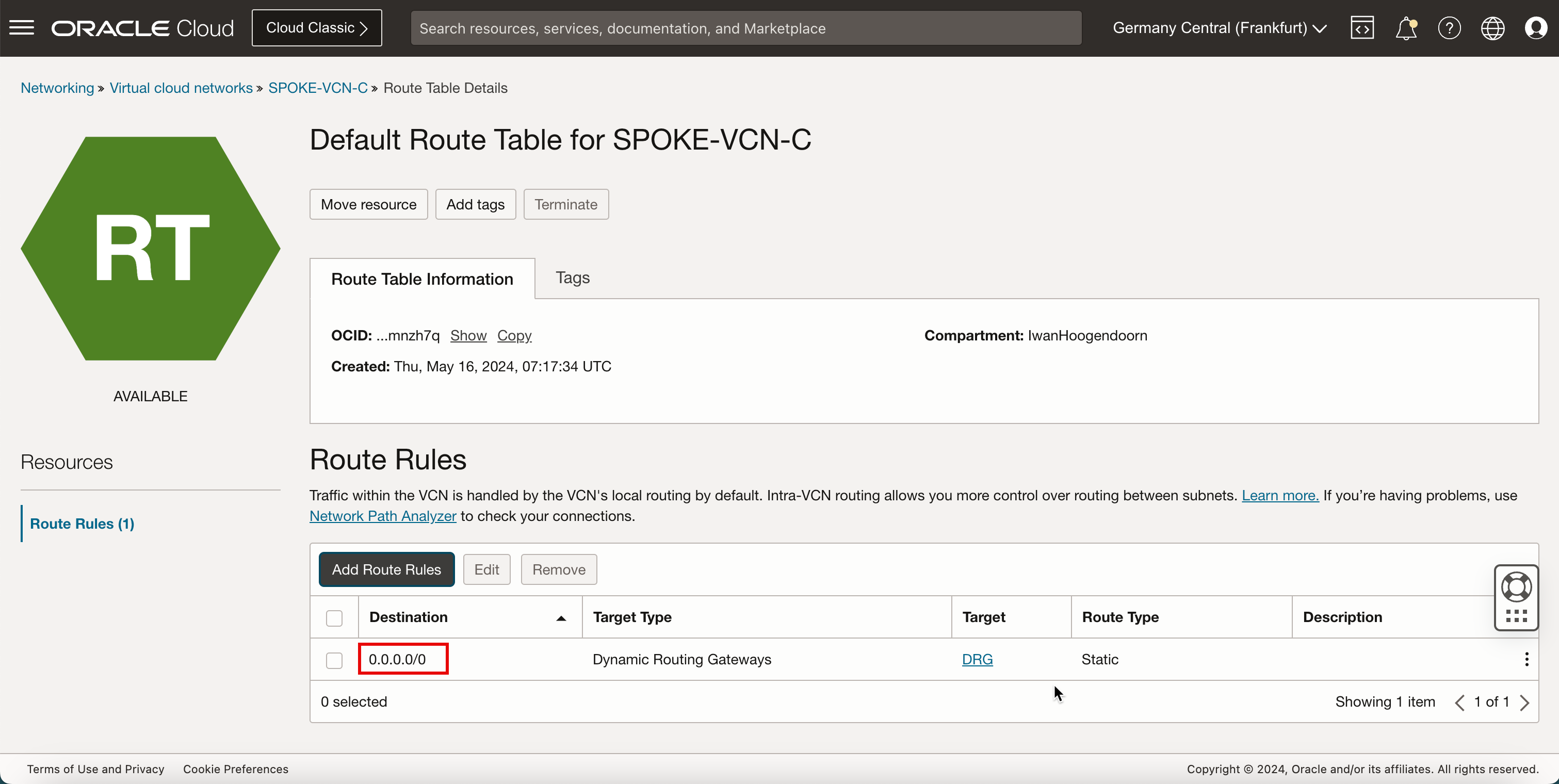

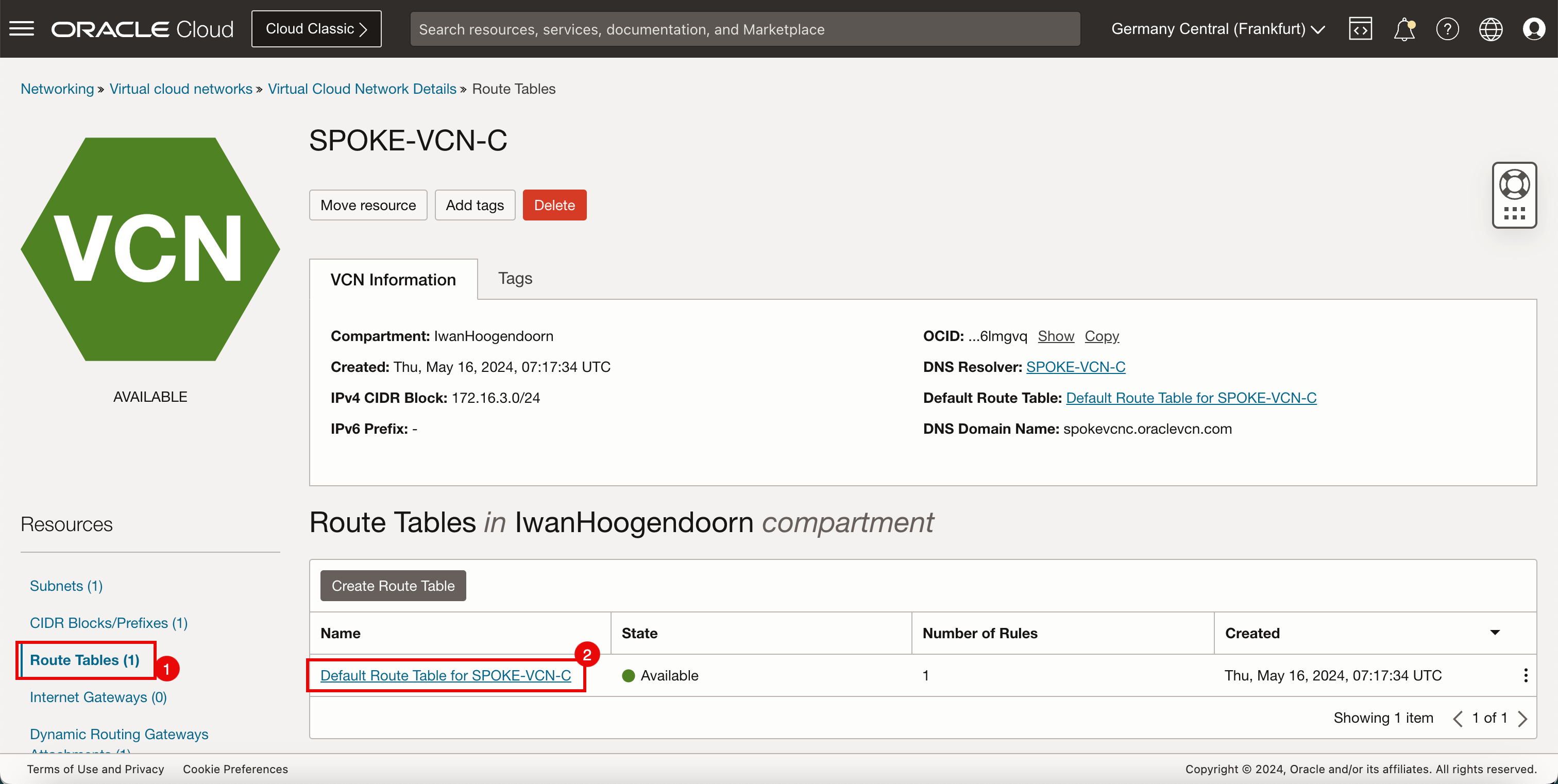

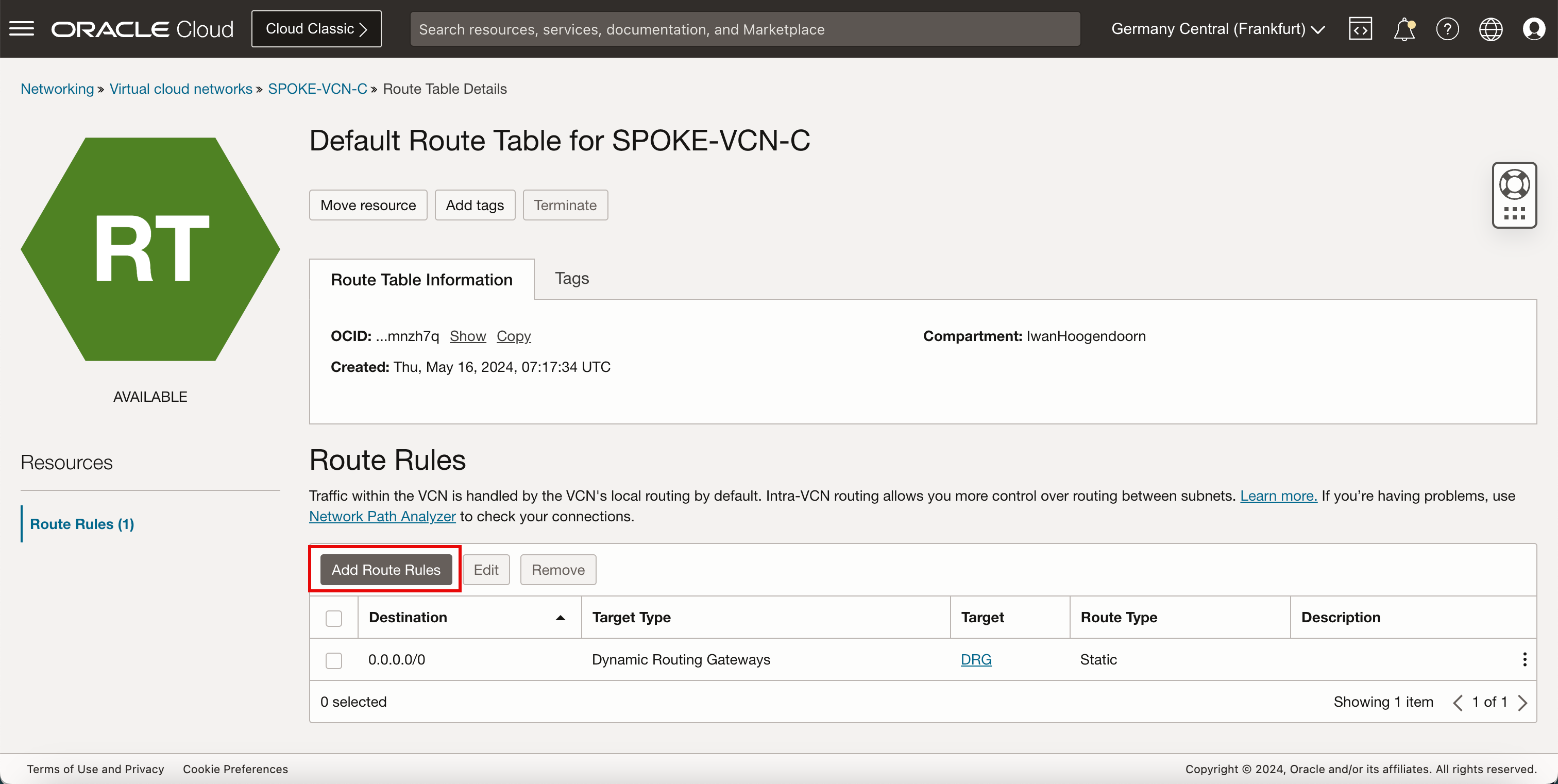

Le VCN satellite C a uniquement la table de routage VCN par défaut.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique -

Cliquez sur satellite VCN C.

- Cliquez sur Tables de routage.

- Cliquez sur Table de routage par défaut pour SPOKE-VCN-C.

-

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez la passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Cliquez sur Ajouter des règles de routage.

-

Cette règle acheminera tout le trafic provenant du VCN satellite C vers le DRG.

-

Notez que la route

0.0.0.0/0est maintenant ajoutée à la table de routage par défaut du VCN satellite C.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

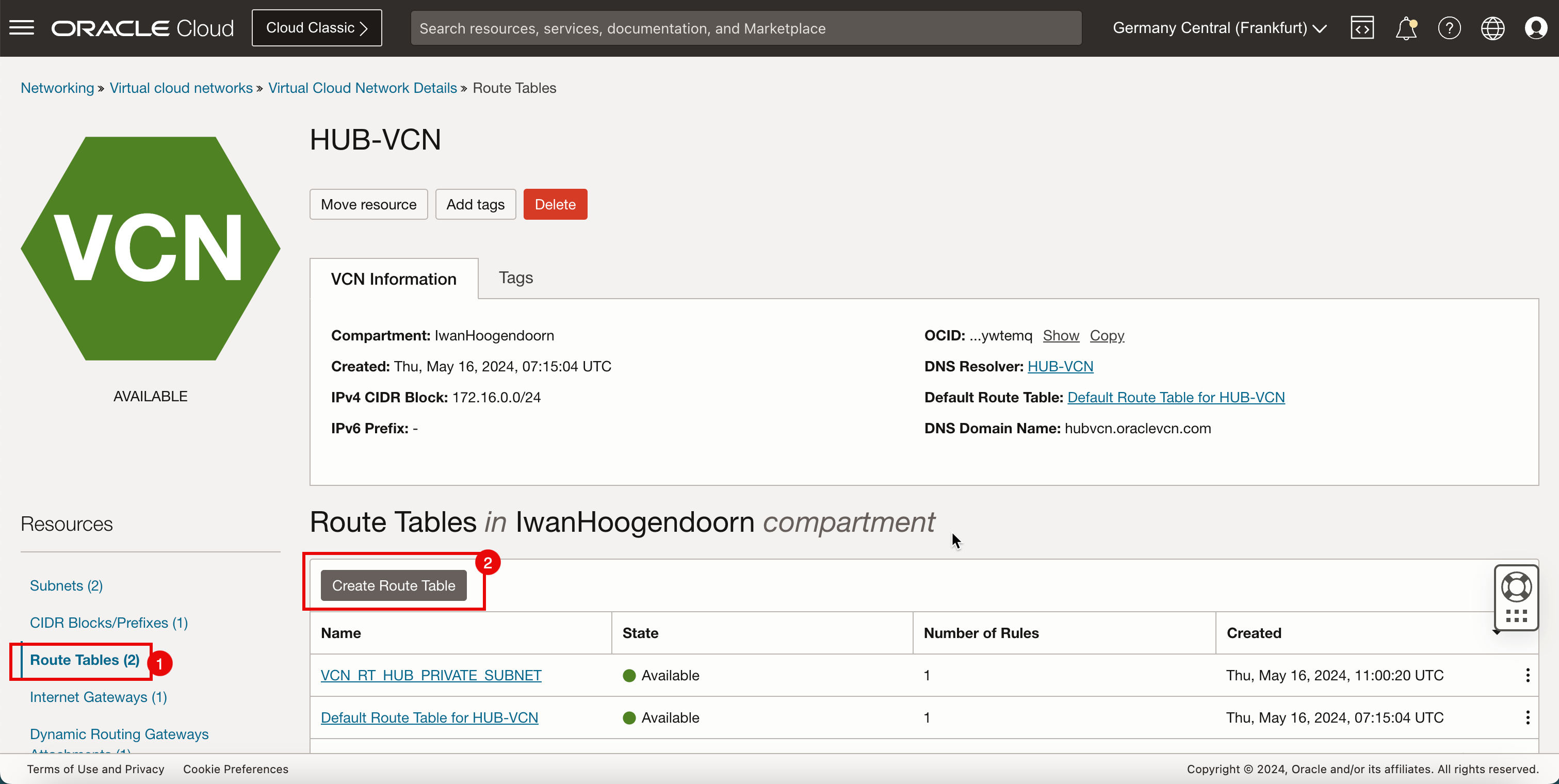

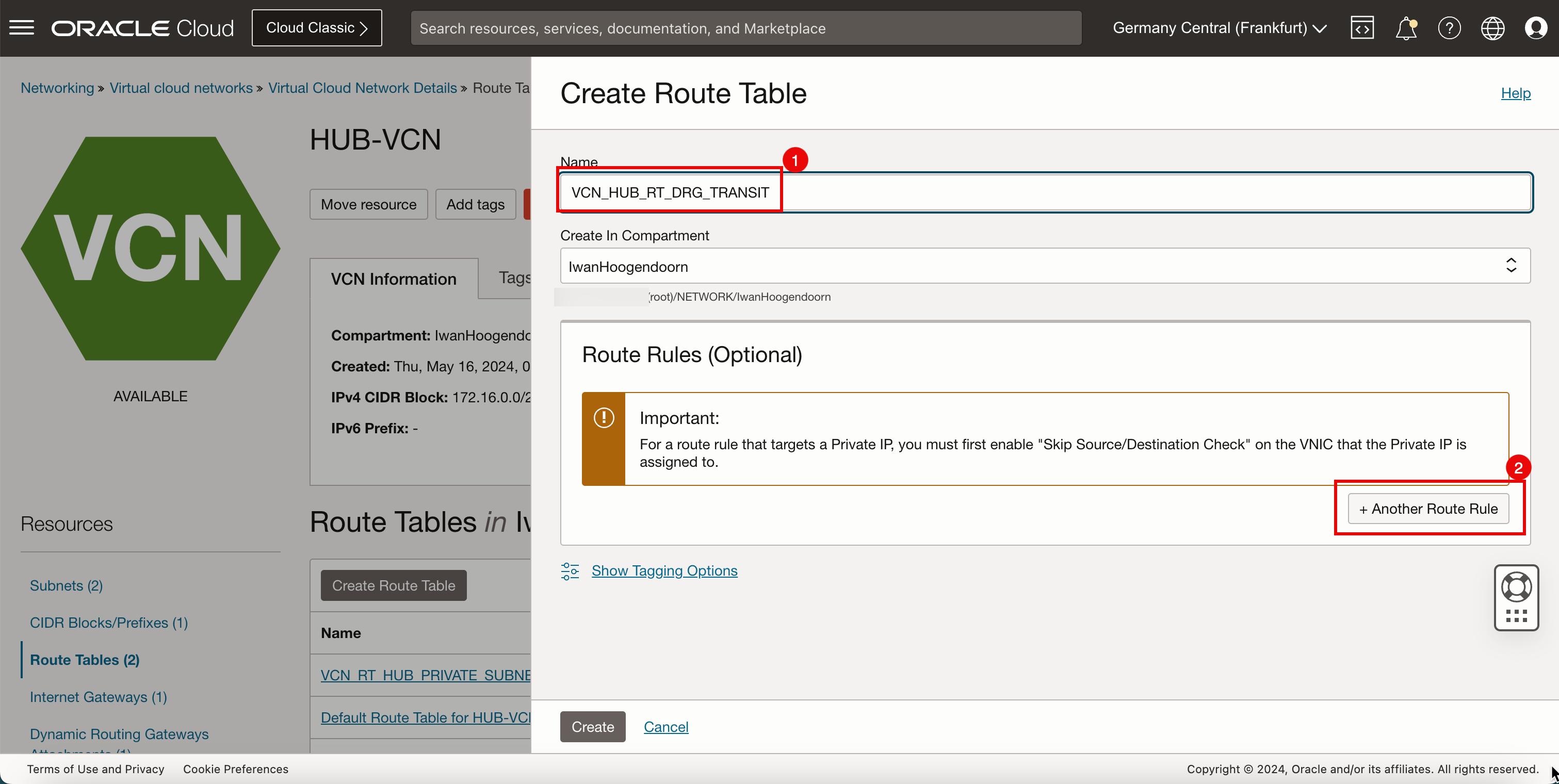

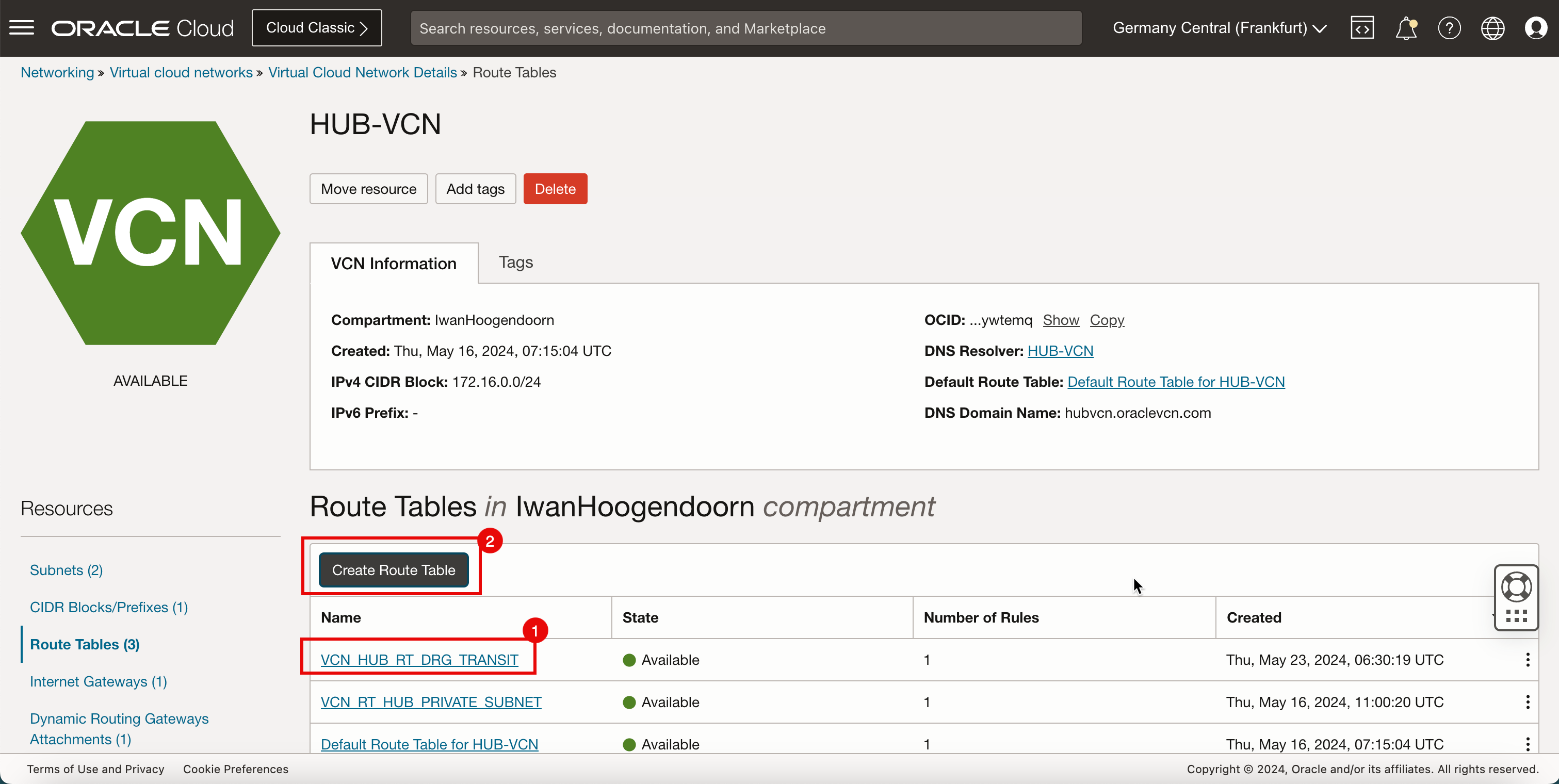

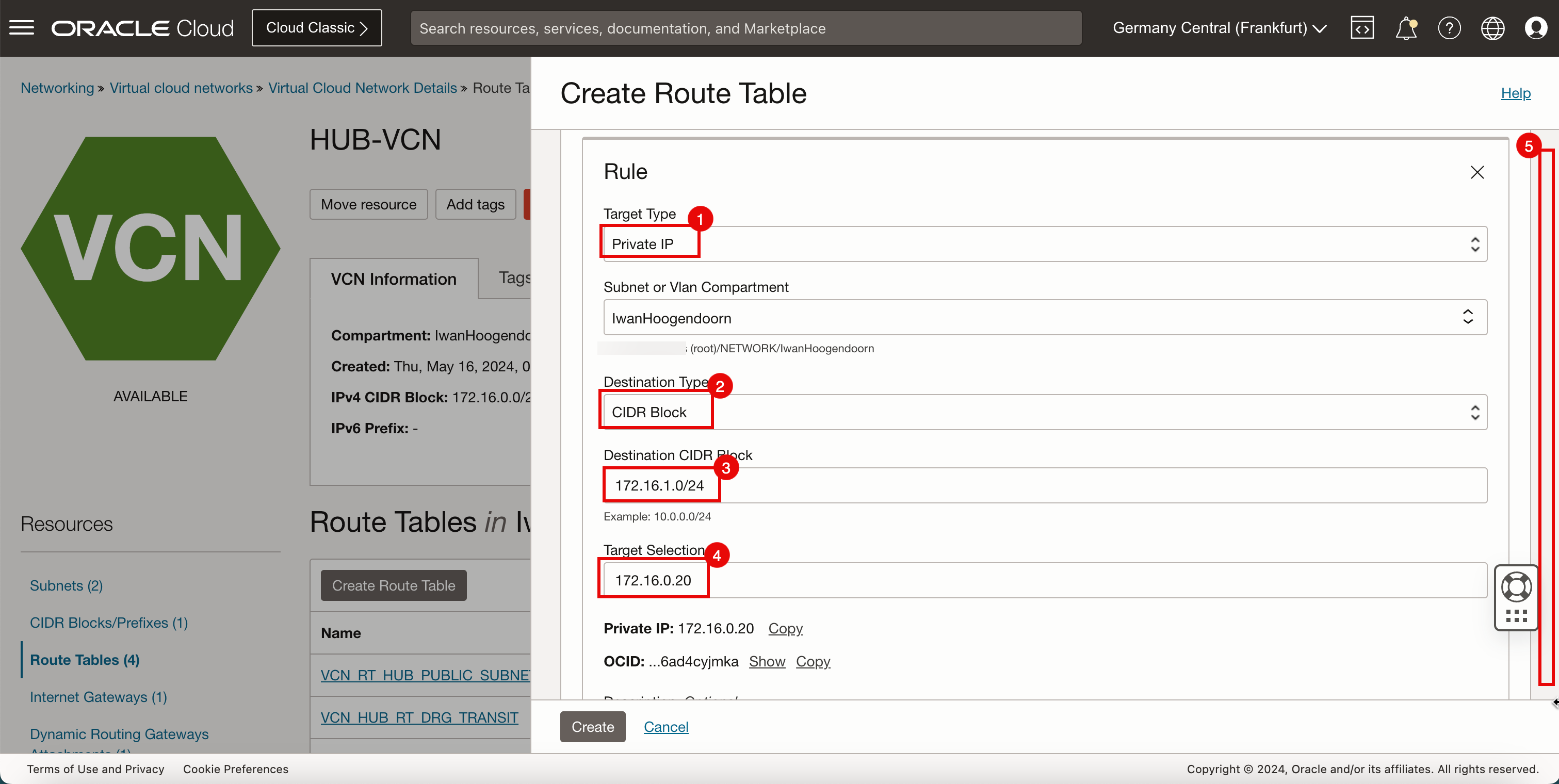

Tâche 7.3 : créer et configurer des tables de routage VCN Hub

-

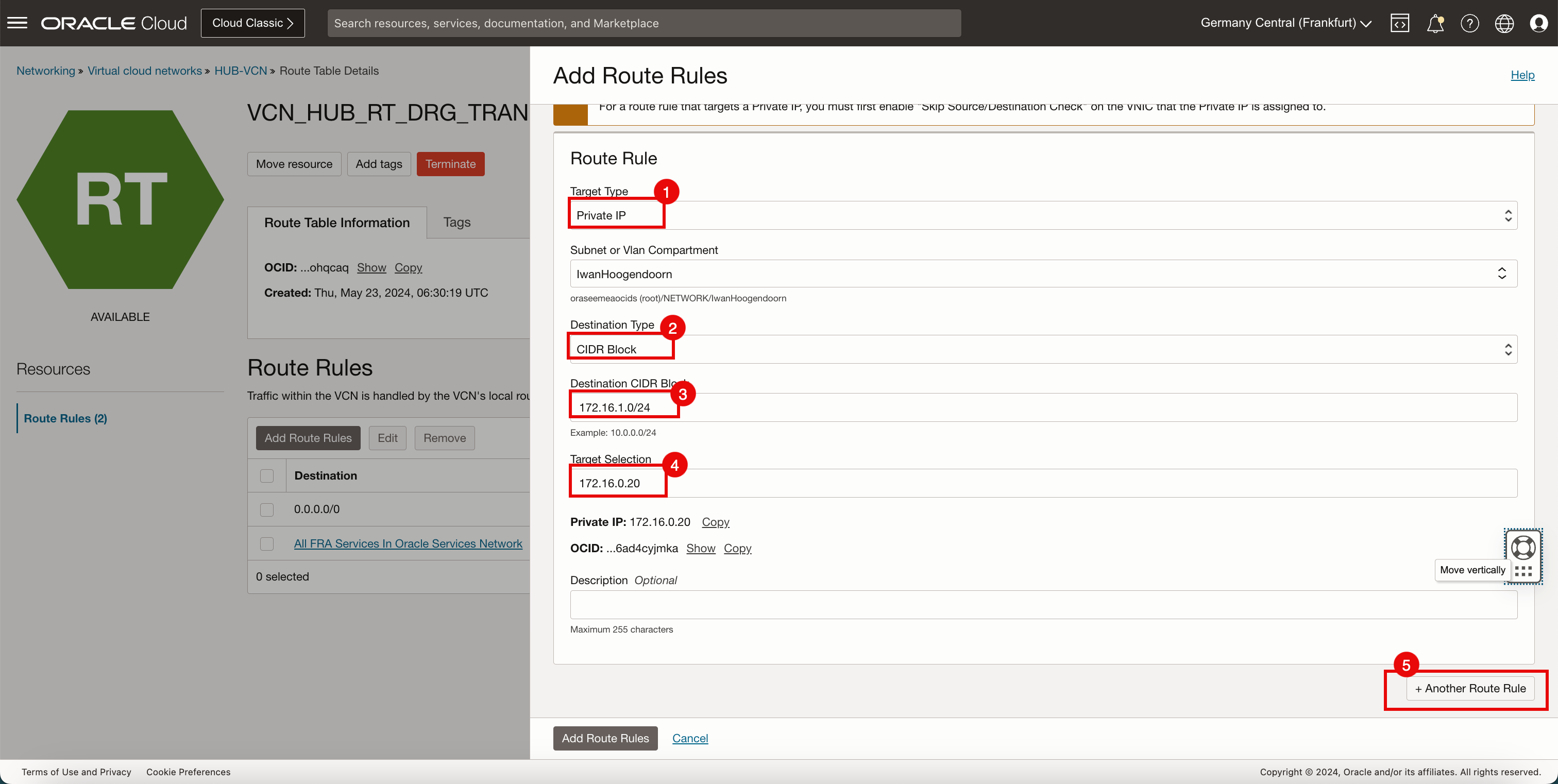

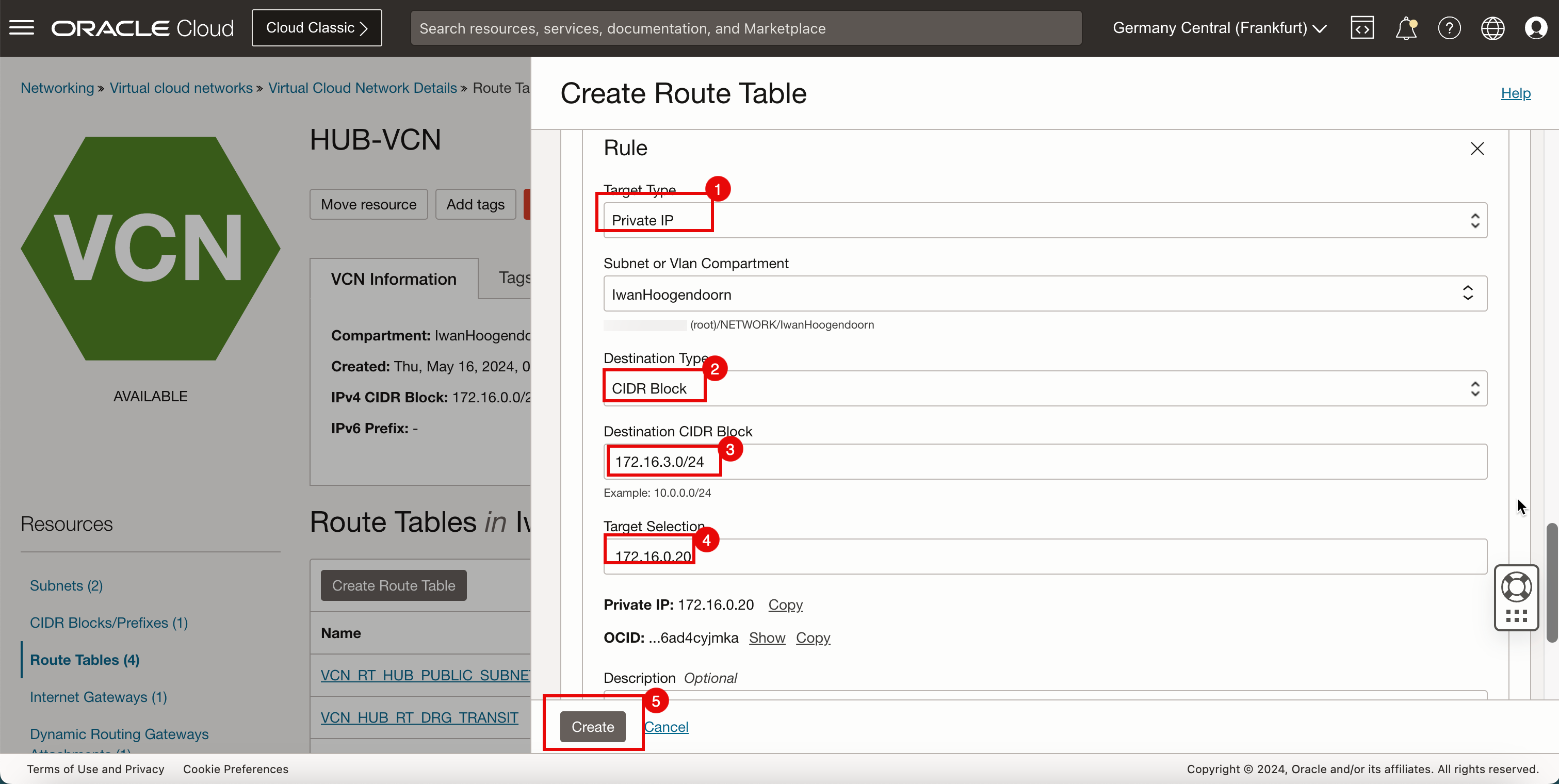

Créez une table de routage (

VCN_HUB_RT_DRG_TRANSIT) dans le VCN hub.Destination Type de cible Target Type de routage 0.0.0.0/0 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.1.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.2.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.3.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique Remarque : pour acheminer le trafic qui va de spoke à VCN spoke, nous devons également ajouter des acheminements spécifiques dans cette table de routage car la valeur par défaut

0.0.0.0/0n'est pas suffisante pour que cela fonctionne. -

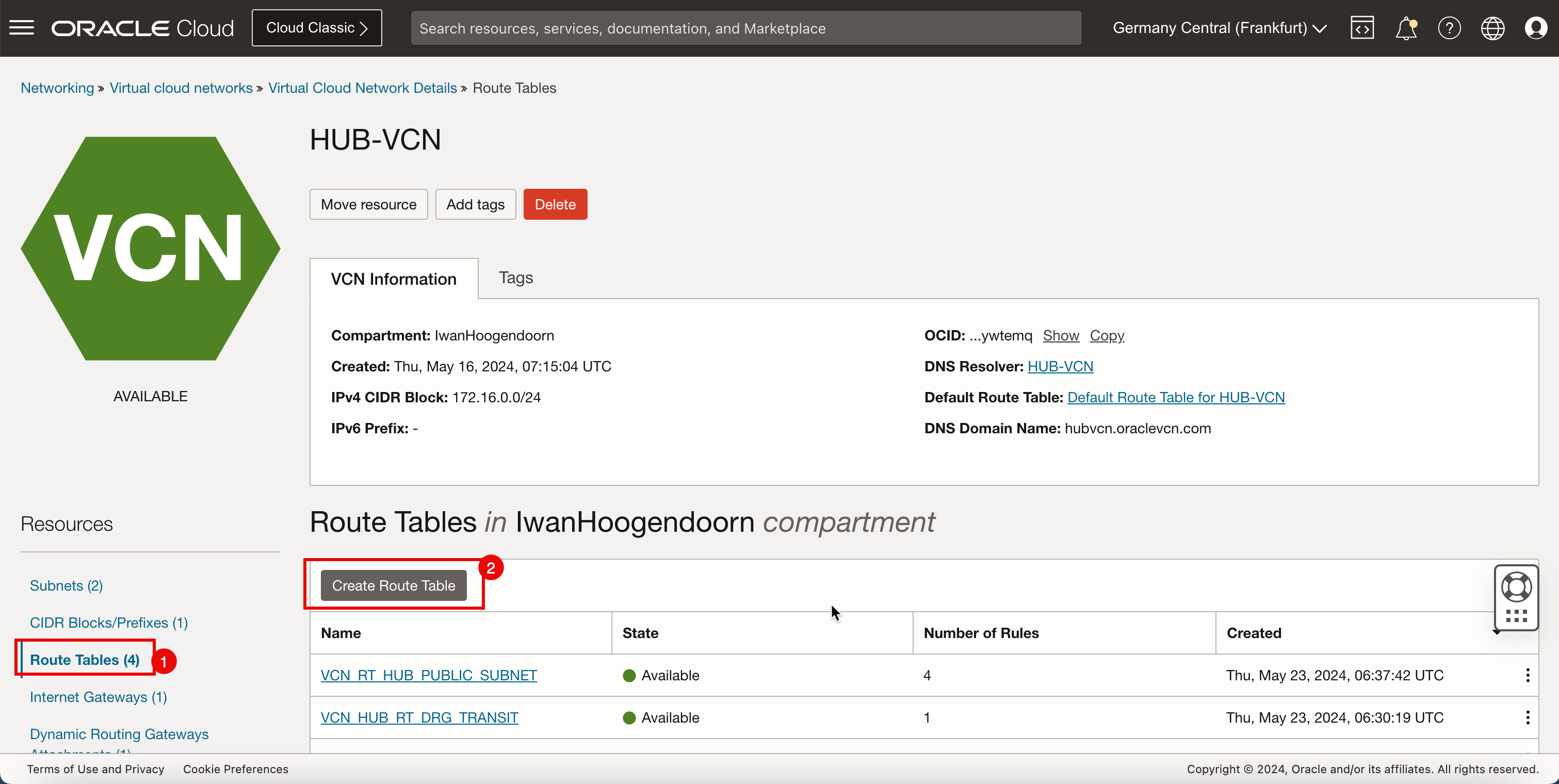

Accédez à la console OCI.

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Réseaux cloud virtuels.

-

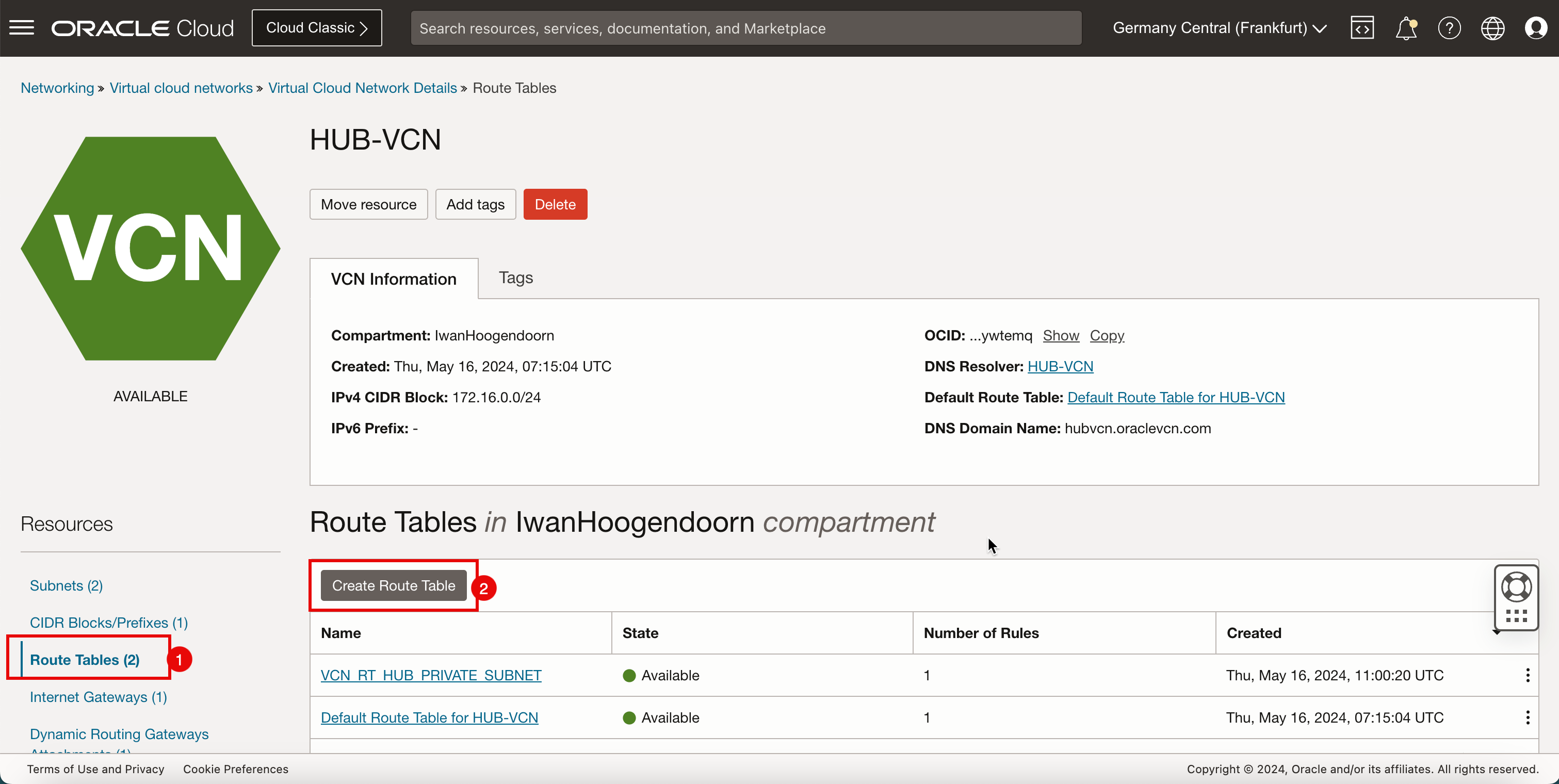

Cliquez sur le VCN hub.

- Cliquez sur Tables de routage.

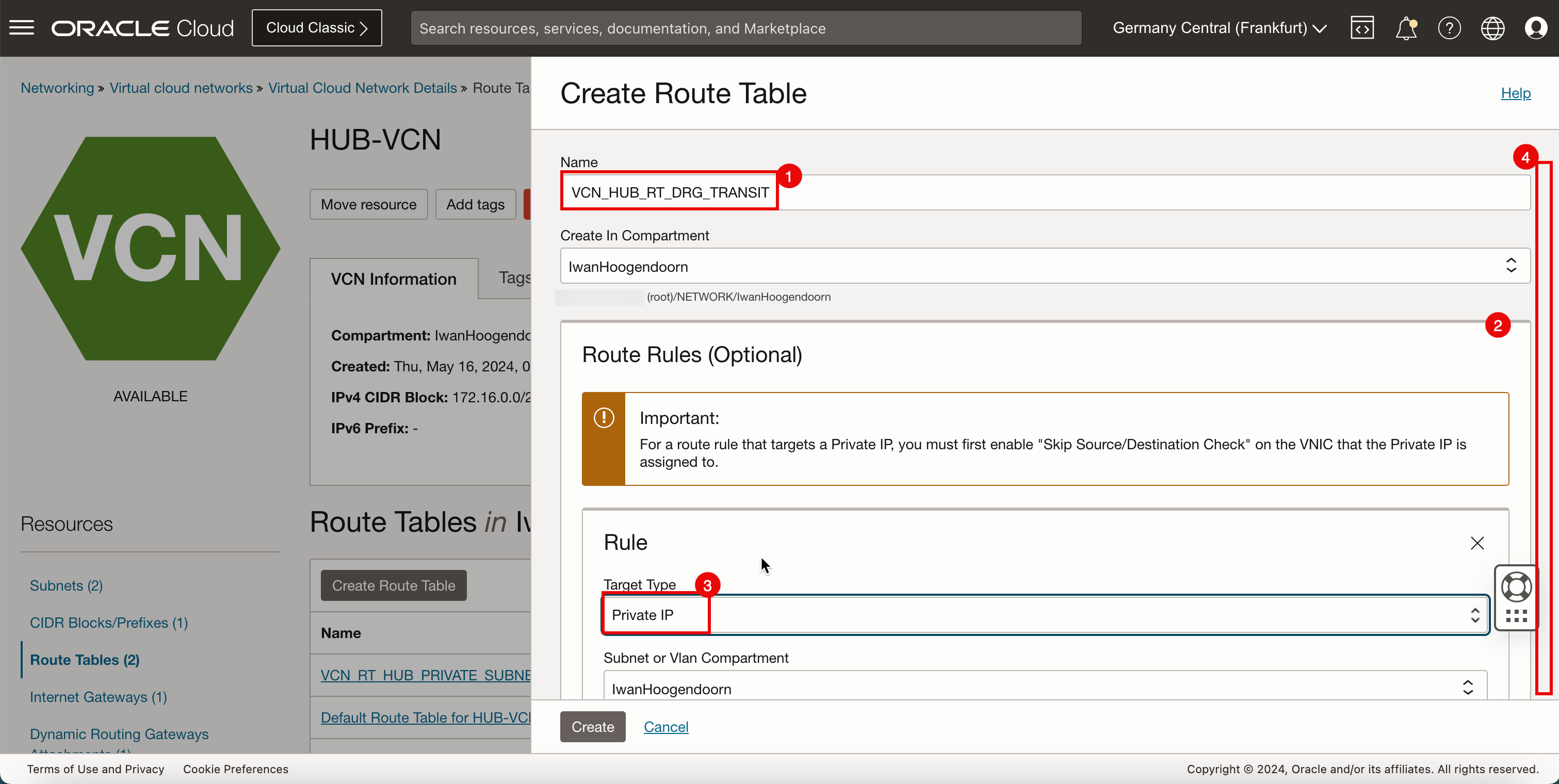

- Cliquez sur Créer une table de routage.

- Entrez le nom de la nouvelle table de routage VCN hub.

- Cliquez sur + Une autre règle de routage (pas dans la capture d'écran).

- Dans Type de cible, sélectionnez Adresse IP privée.

- Descendre.

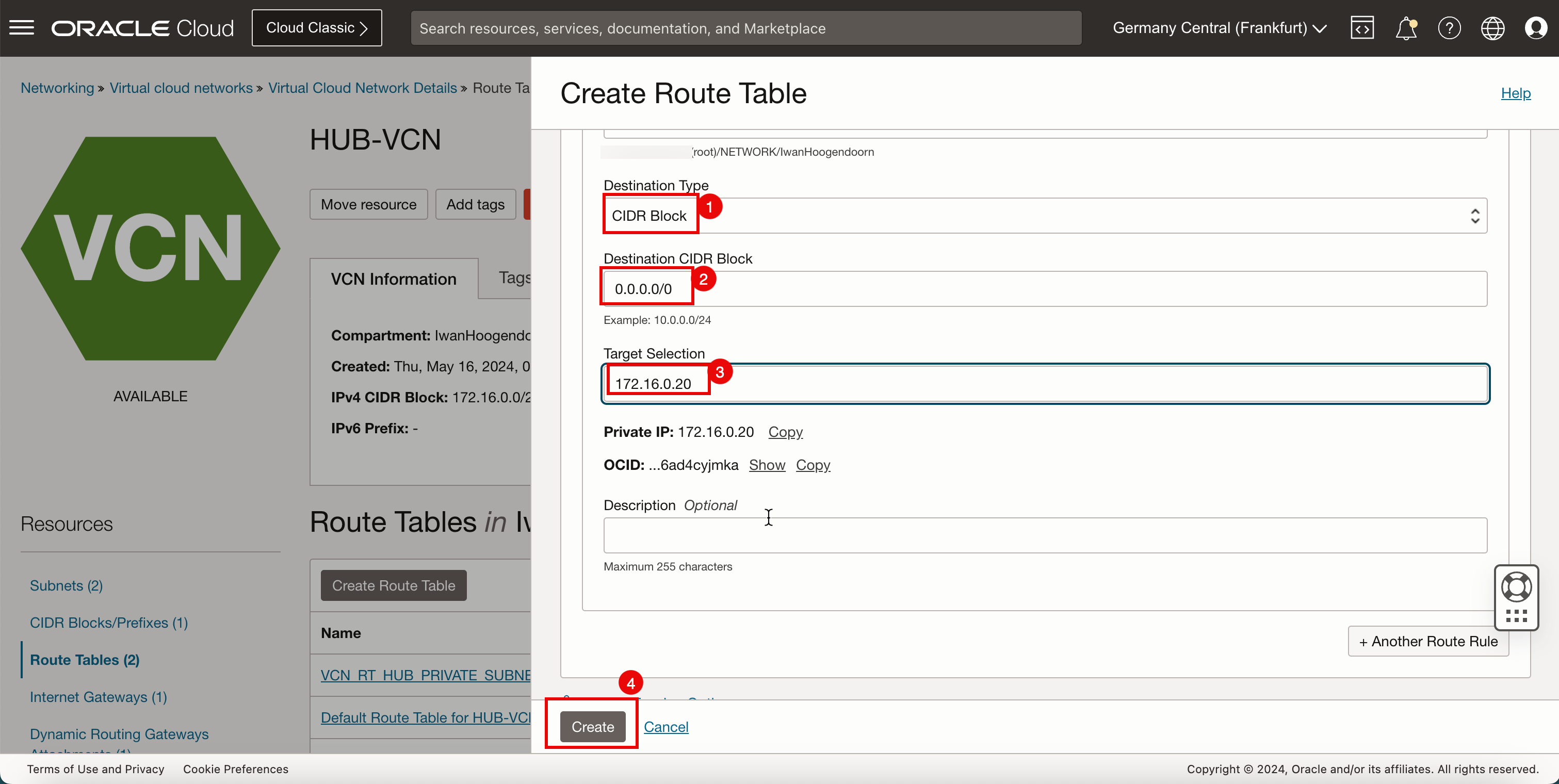

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Cliquez sur Créer.

-

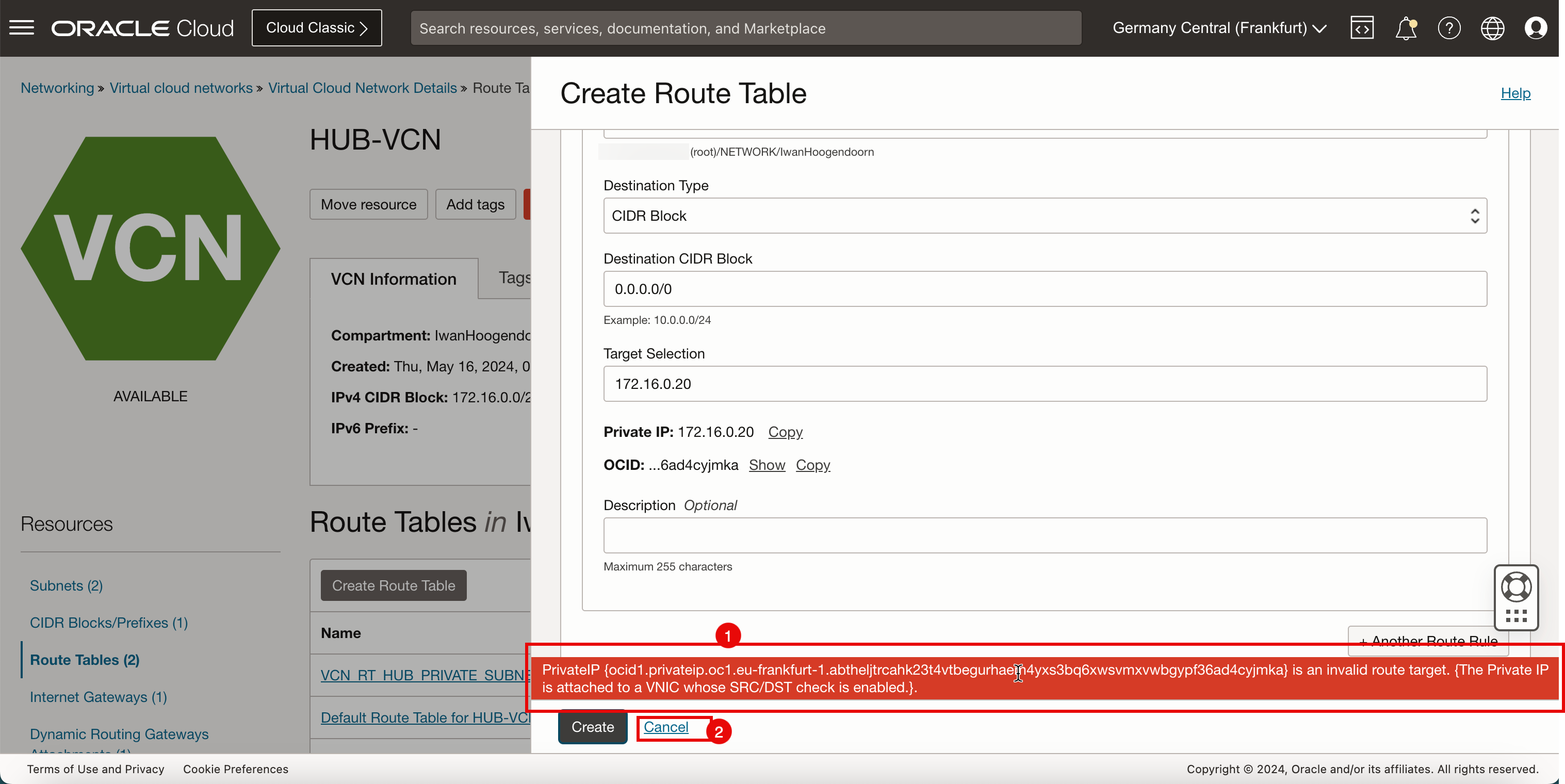

L'erreur suivante s'affiche :

PrivatelP (ocid 1.privateip.oc1.eu-frankfurt-1.abtheljtrcahk23t4vtbeguxxxxxxxxxxxxxxxxxvwbgypf36ad4cyjmka) is an invalid route target. (The Private IP is attached to a VNIC whose SRC/DST check is enabled). -

Cliquez sur Annuler.

-

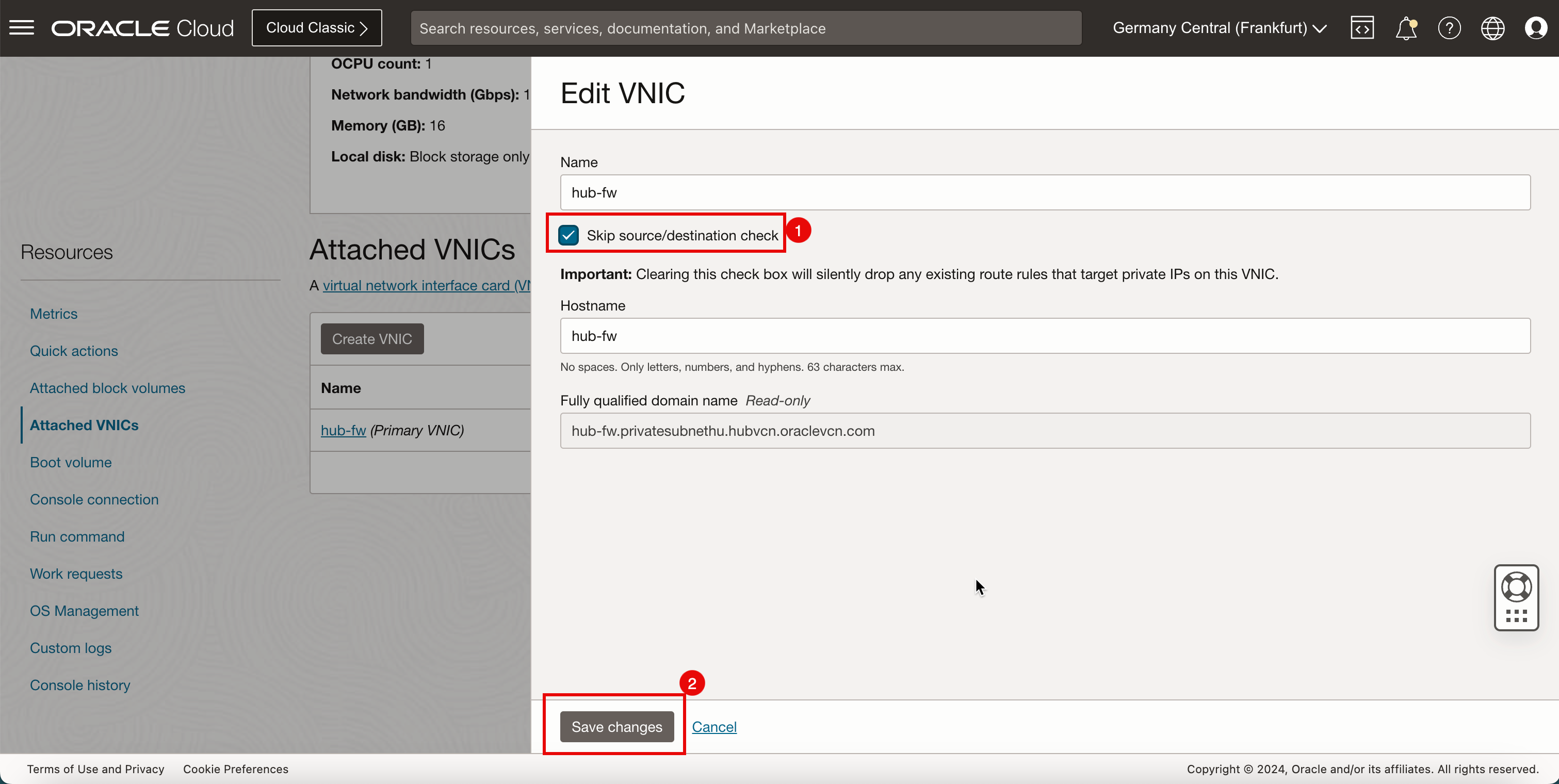

Pour résoudre ce problème, nous devons activer la vérification de source/destination ignorée sur la carte d'interface réseau virtuelle d'instance de pare-feu pfSense.

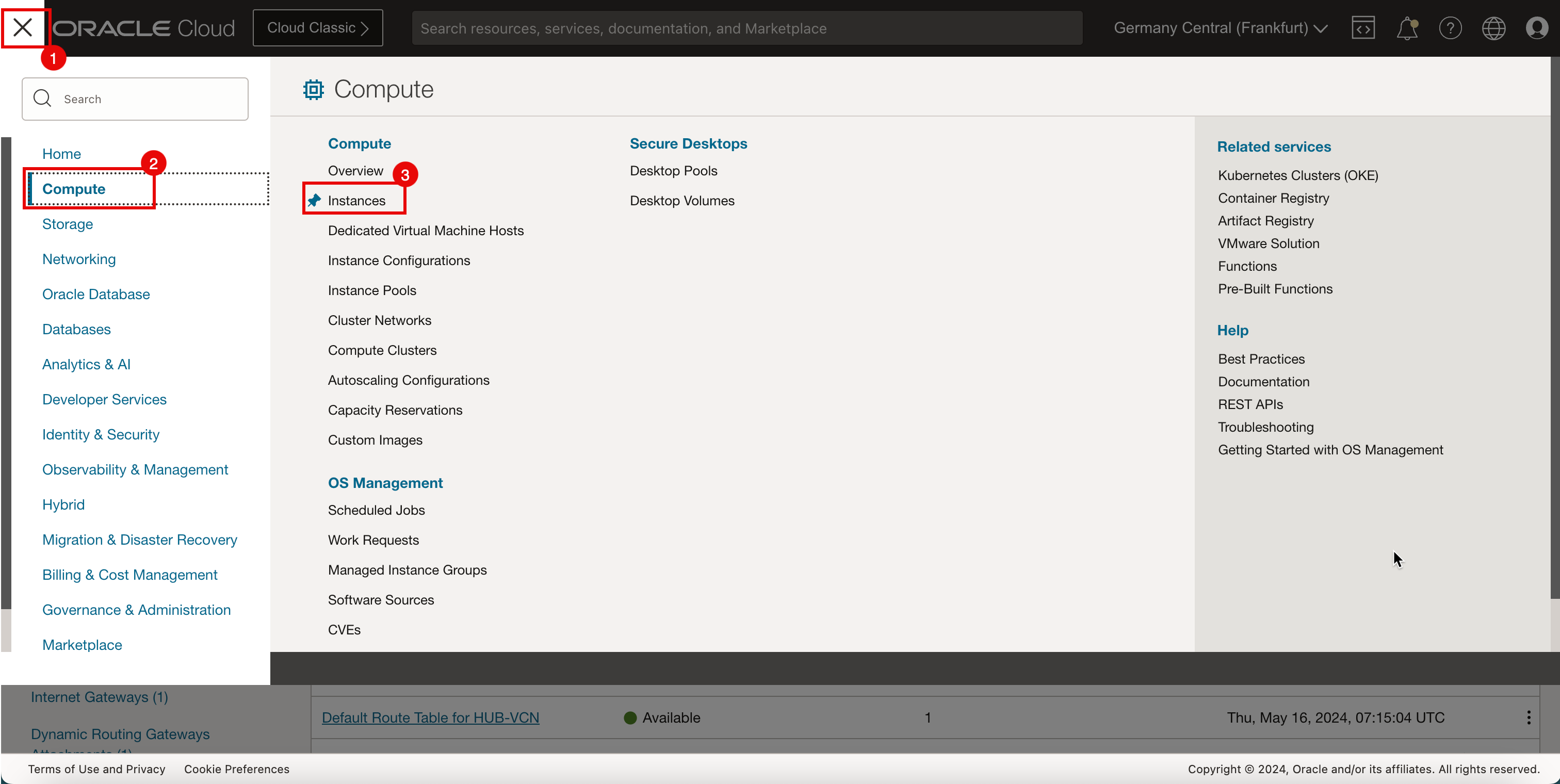

- Cliquez sur le menu (≡).

- Cliquez sur Calculer.

- Cliquez sur Instances.

-

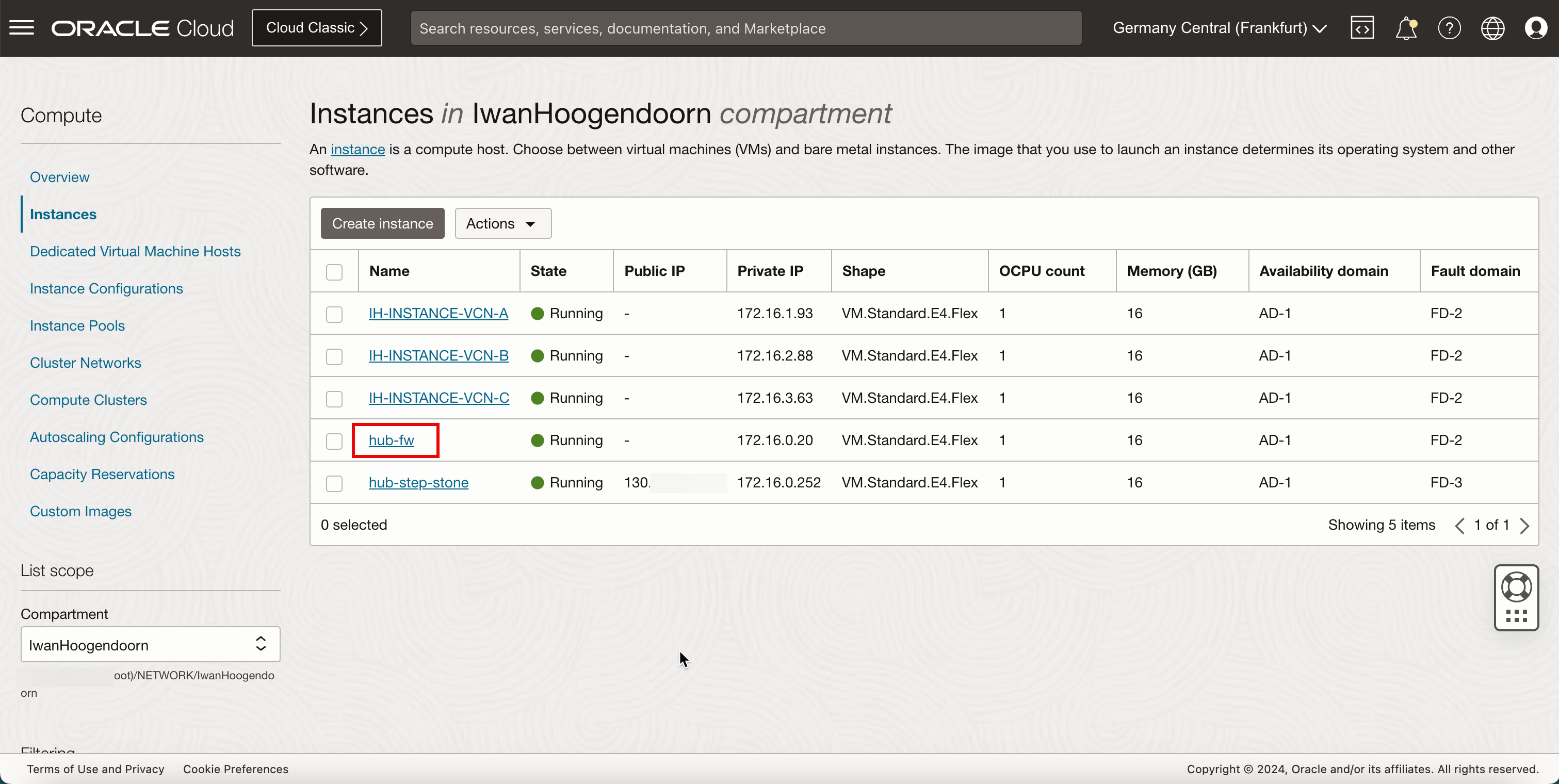

Cliquez sur

hub-fw(instance pfSense).

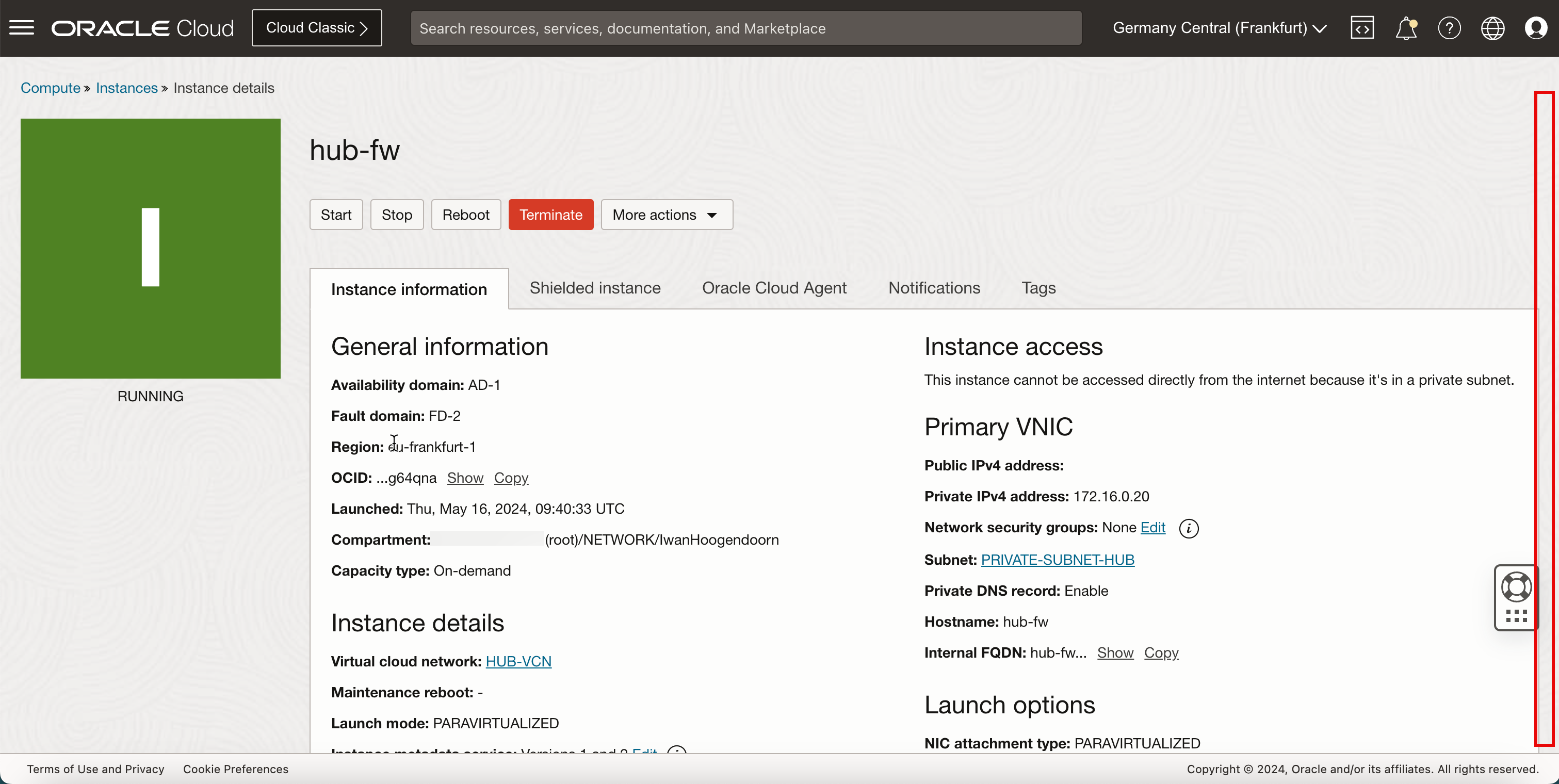

-

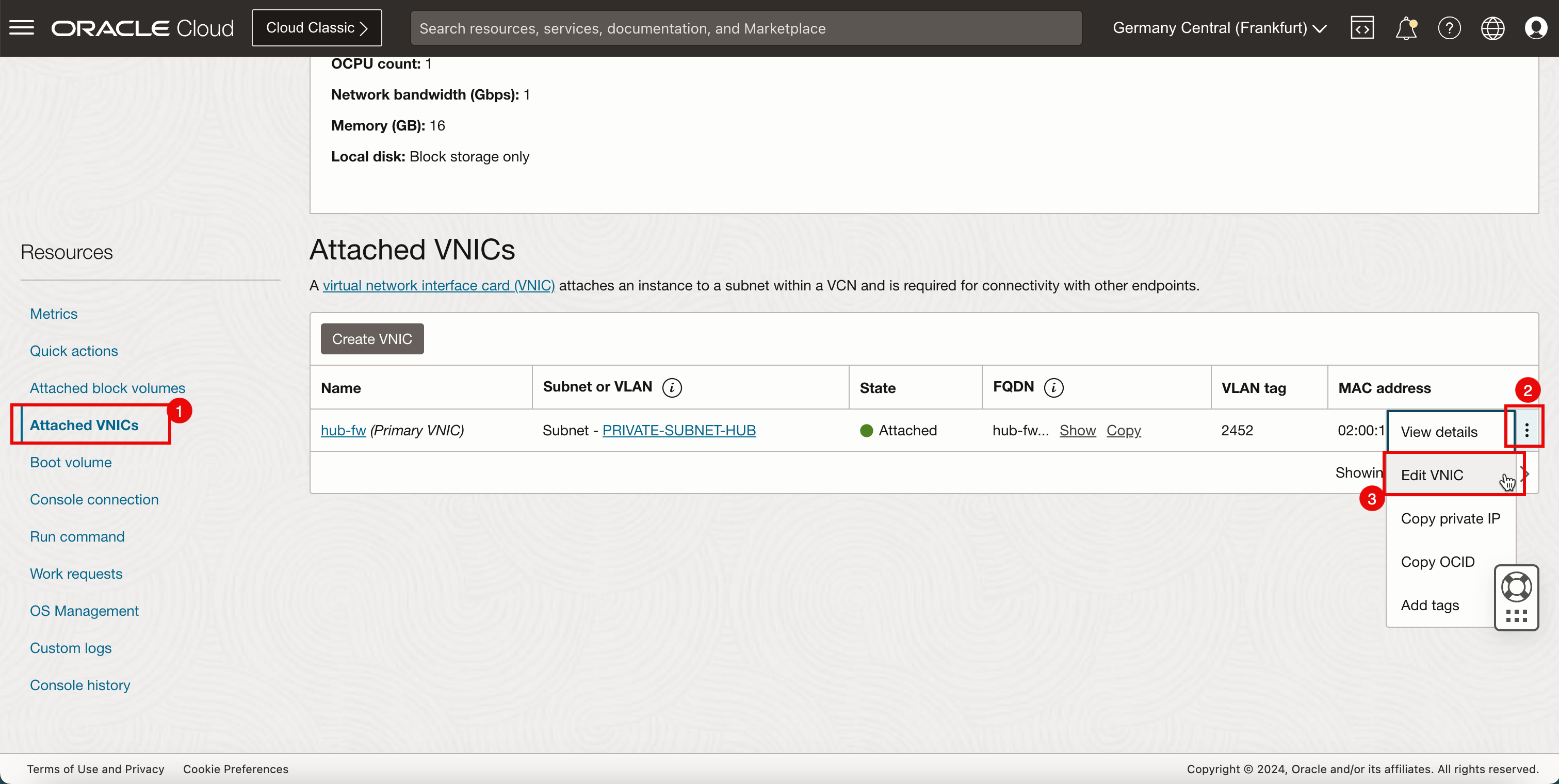

Descendre.

- Cliquez sur Carte d'interface réseau virtuelle attachée.

- Cliquez sur les trois points de la VNIC.

- Cliquez sur Modifier la carte d'interface réseau virtuelle.

- Sélectionnez Ignorer la vérification de source/destination.

- Cliquez sur Enregistrer les modifications.

-

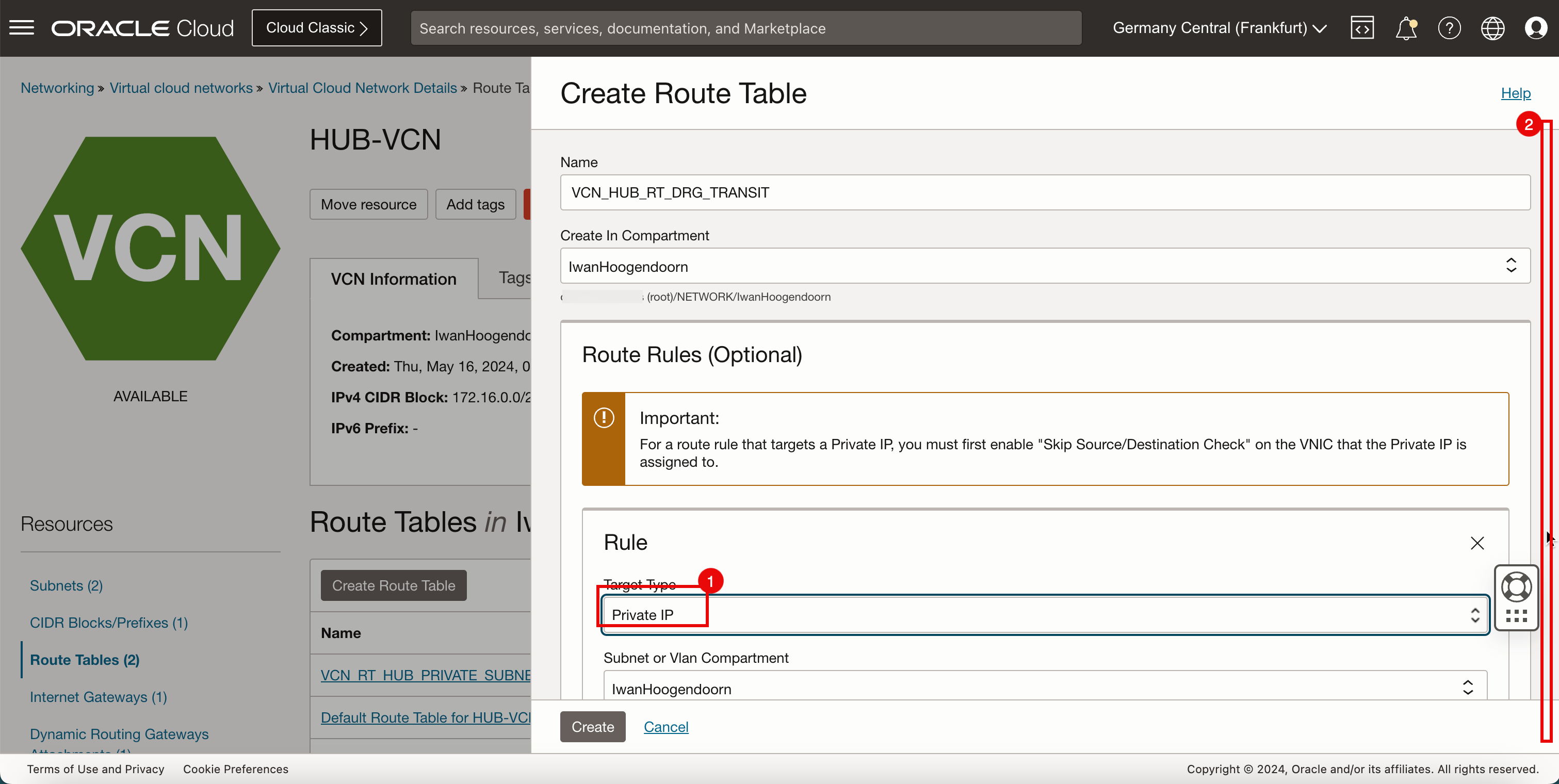

Maintenant, créez les tables de routage VNC hub.

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Réseaux cloud virtuels.

-

Cliquez sur le VCN hub.

- Cliquez sur Tables de routage.

- Cliquez sur Créer une table de routage.

- Entrez le nom de la nouvelle table de routage VCN hub.

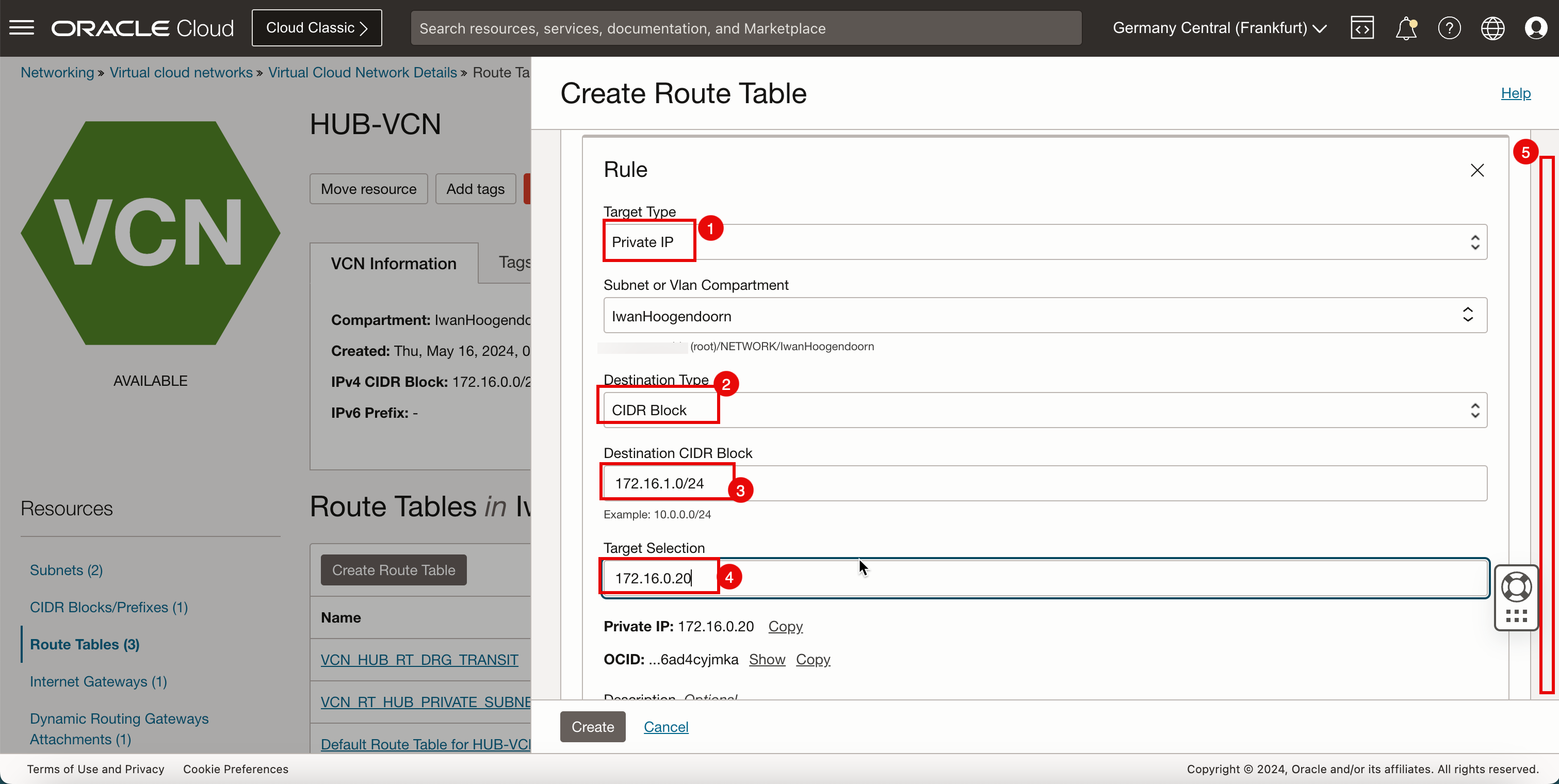

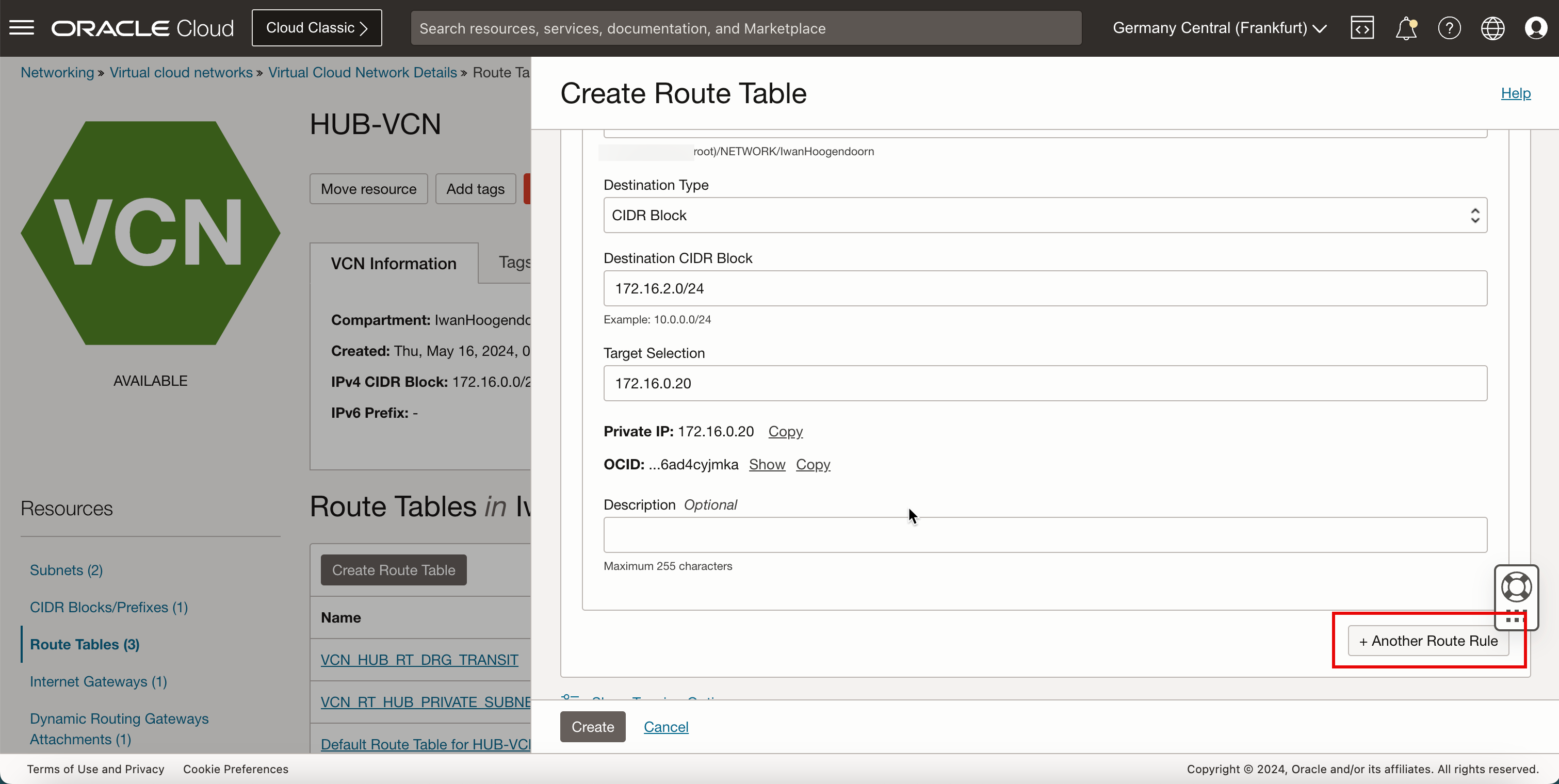

- Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez IP privée.

- Descendre.

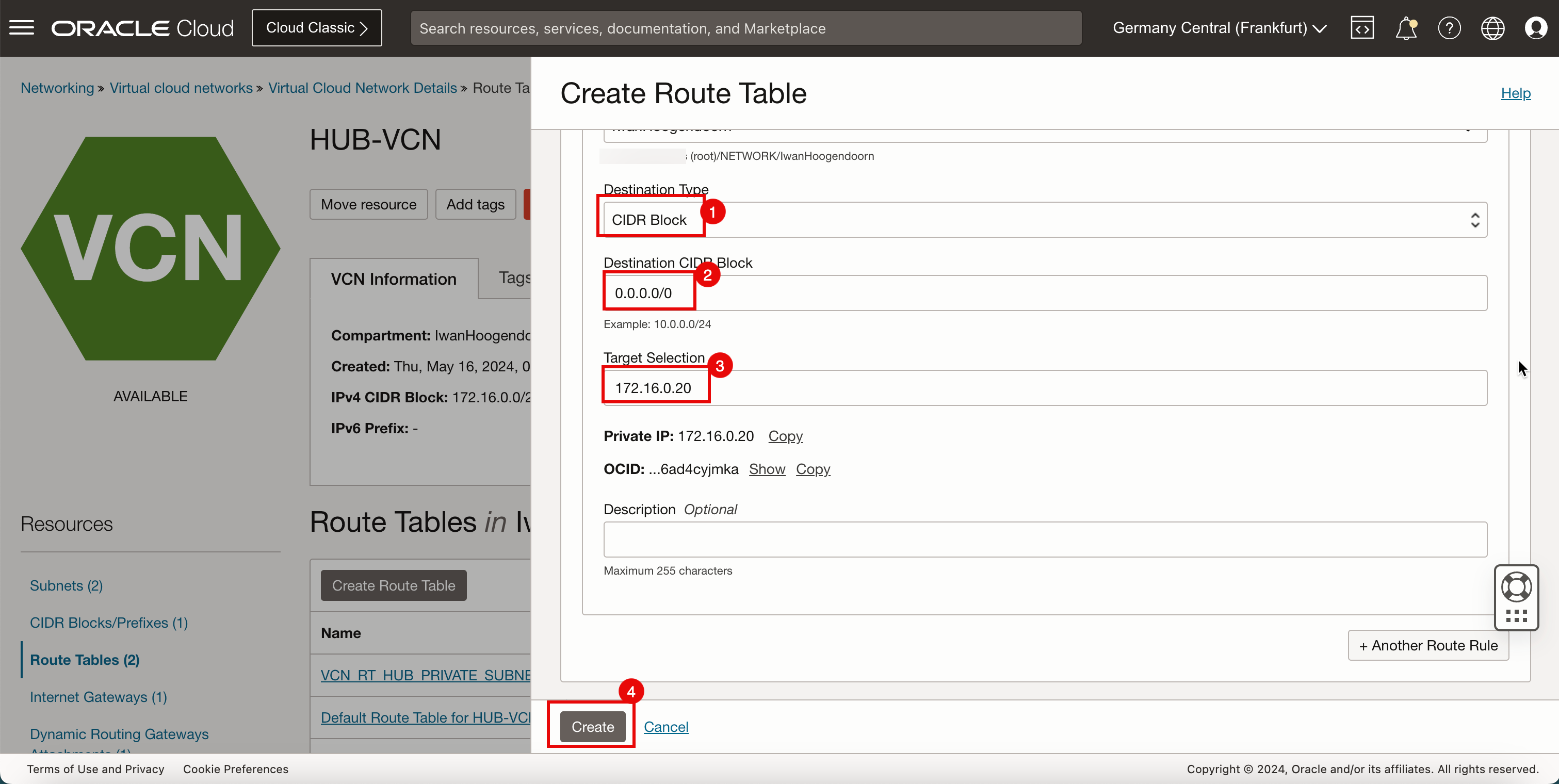

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Cliquez sur Créer.

-

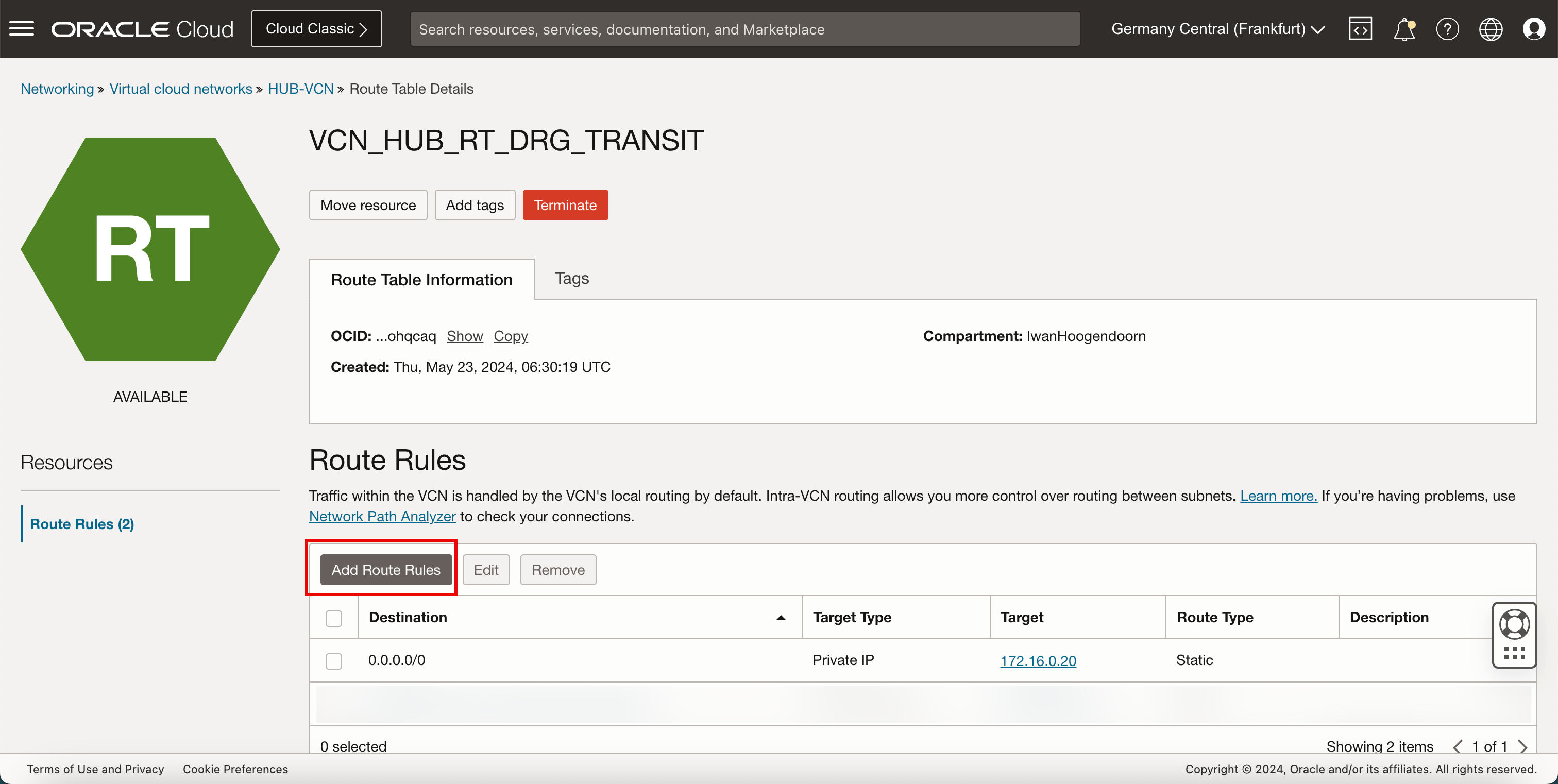

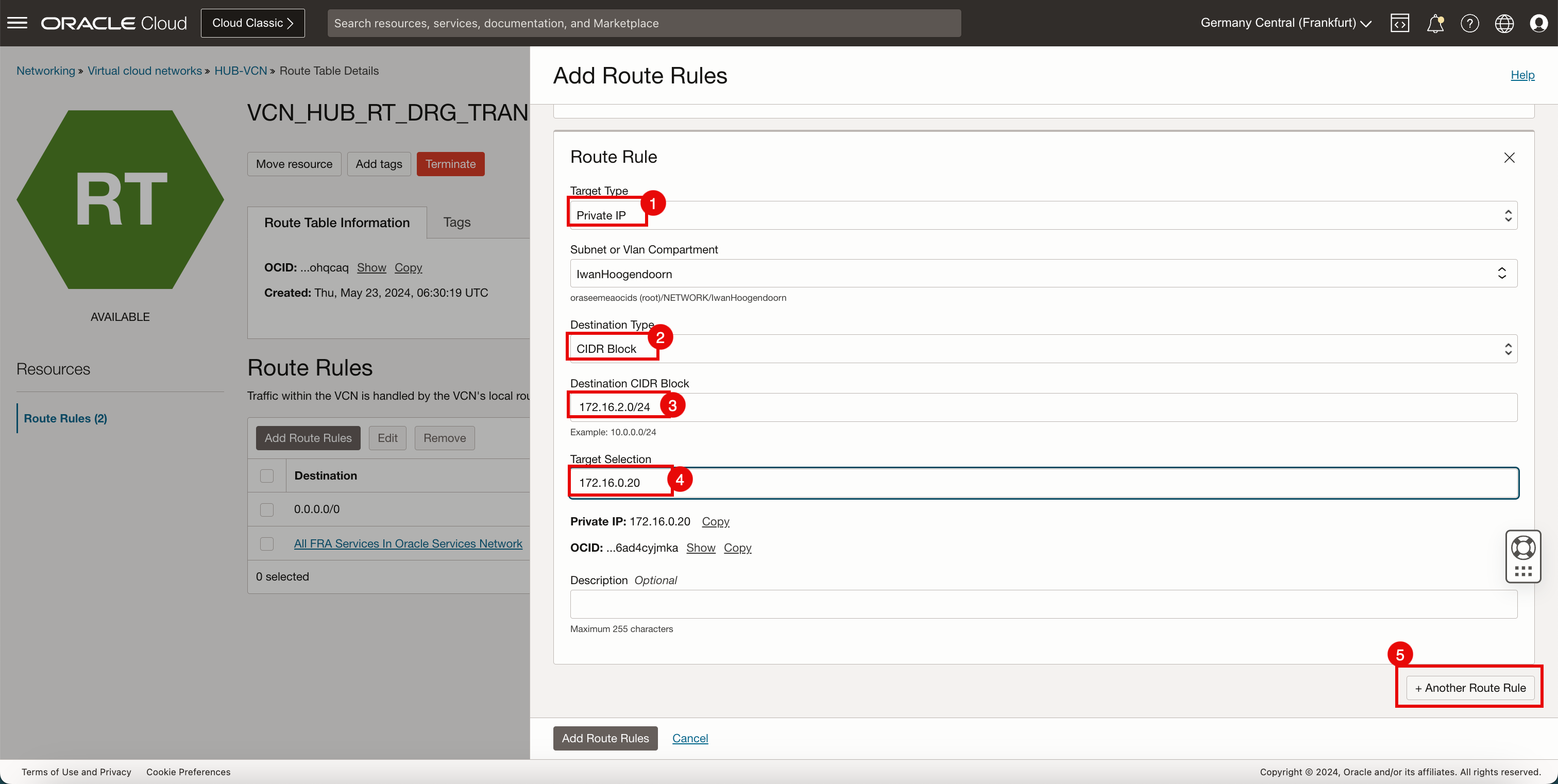

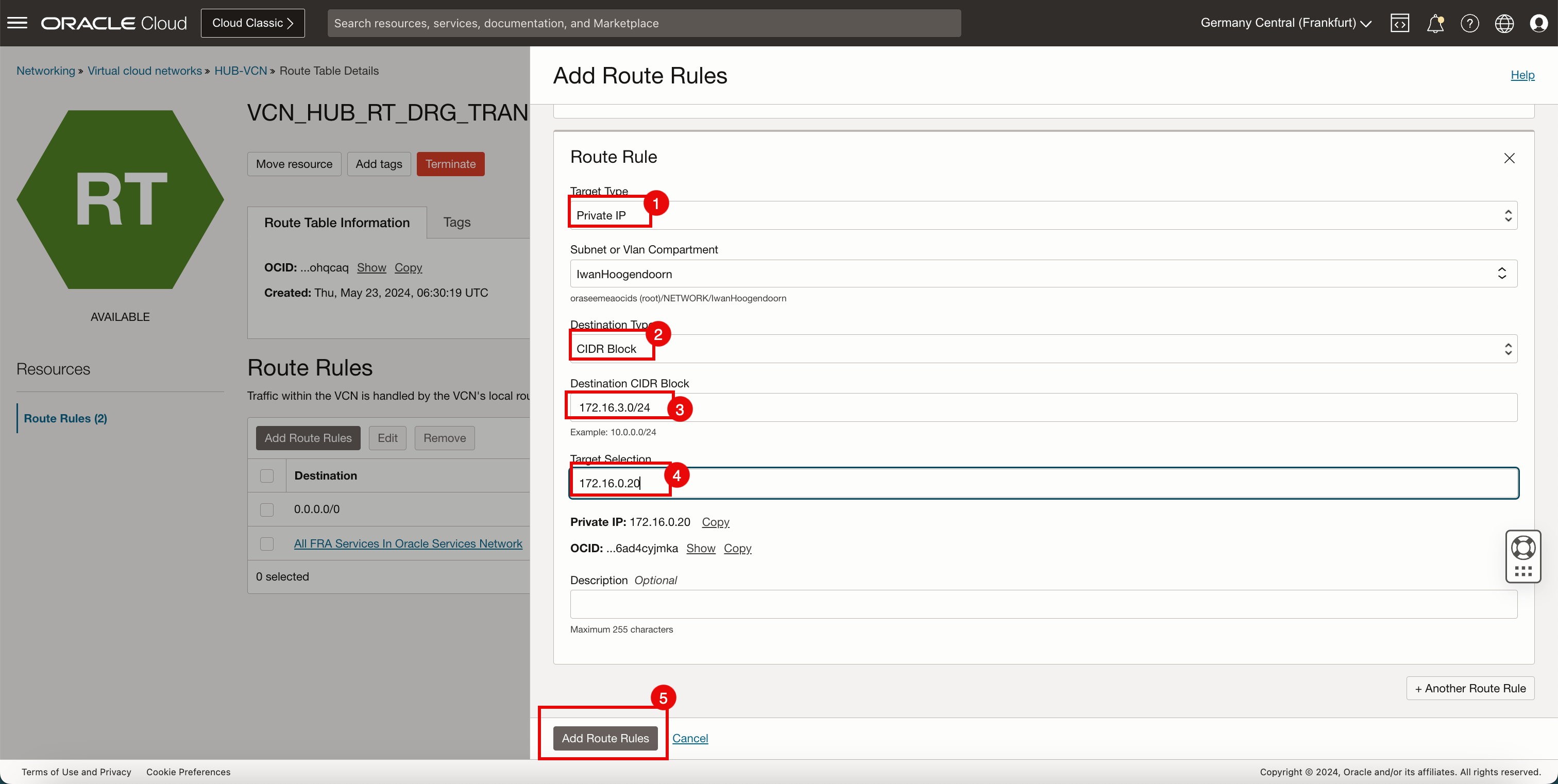

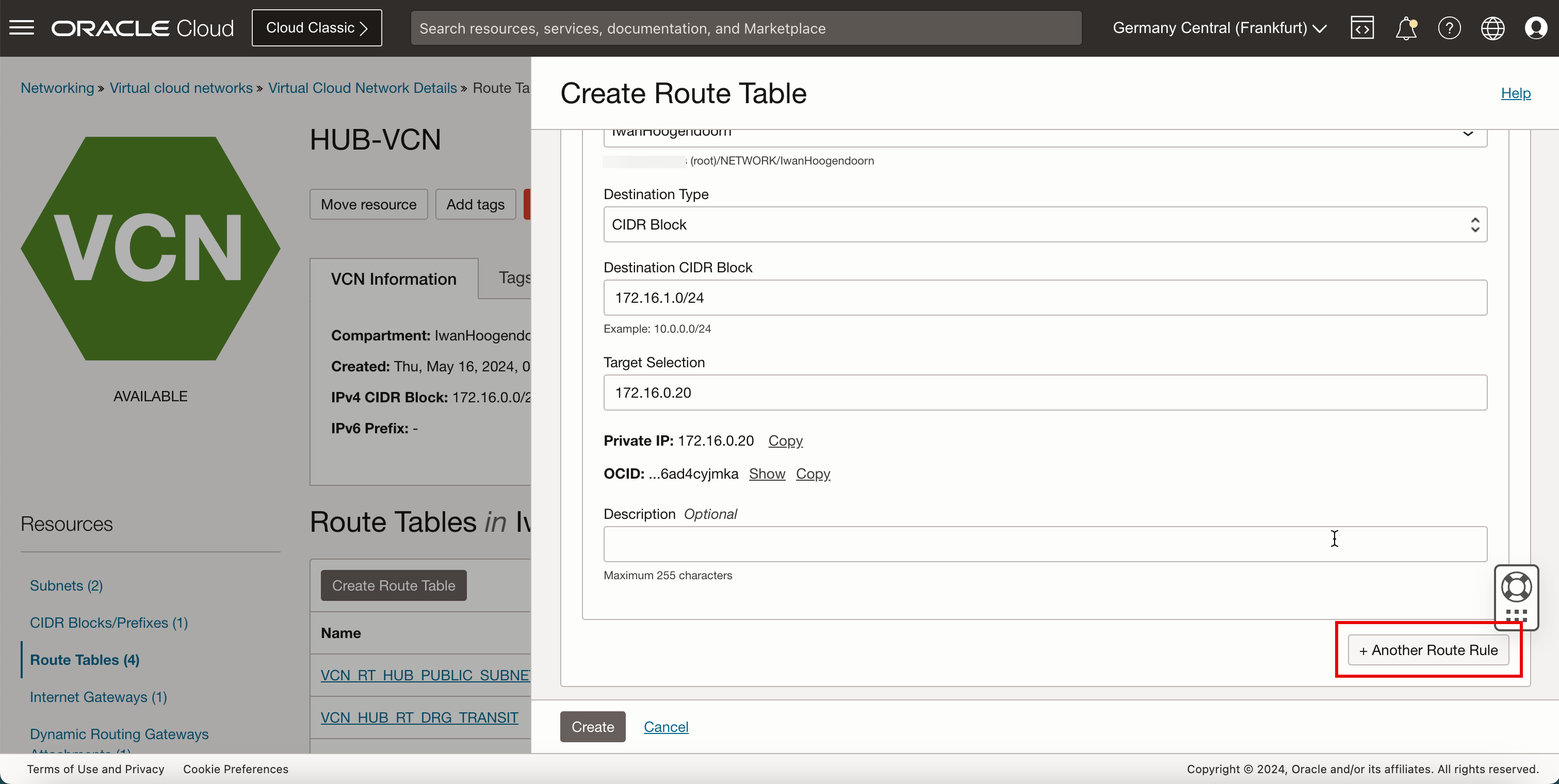

Nous devons ajouter trois autres routages à la table de routage

VCN_HUB_RT_DRG_TRANSIT. -

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.1.0/24. - Dans Sélection de cible, entrez

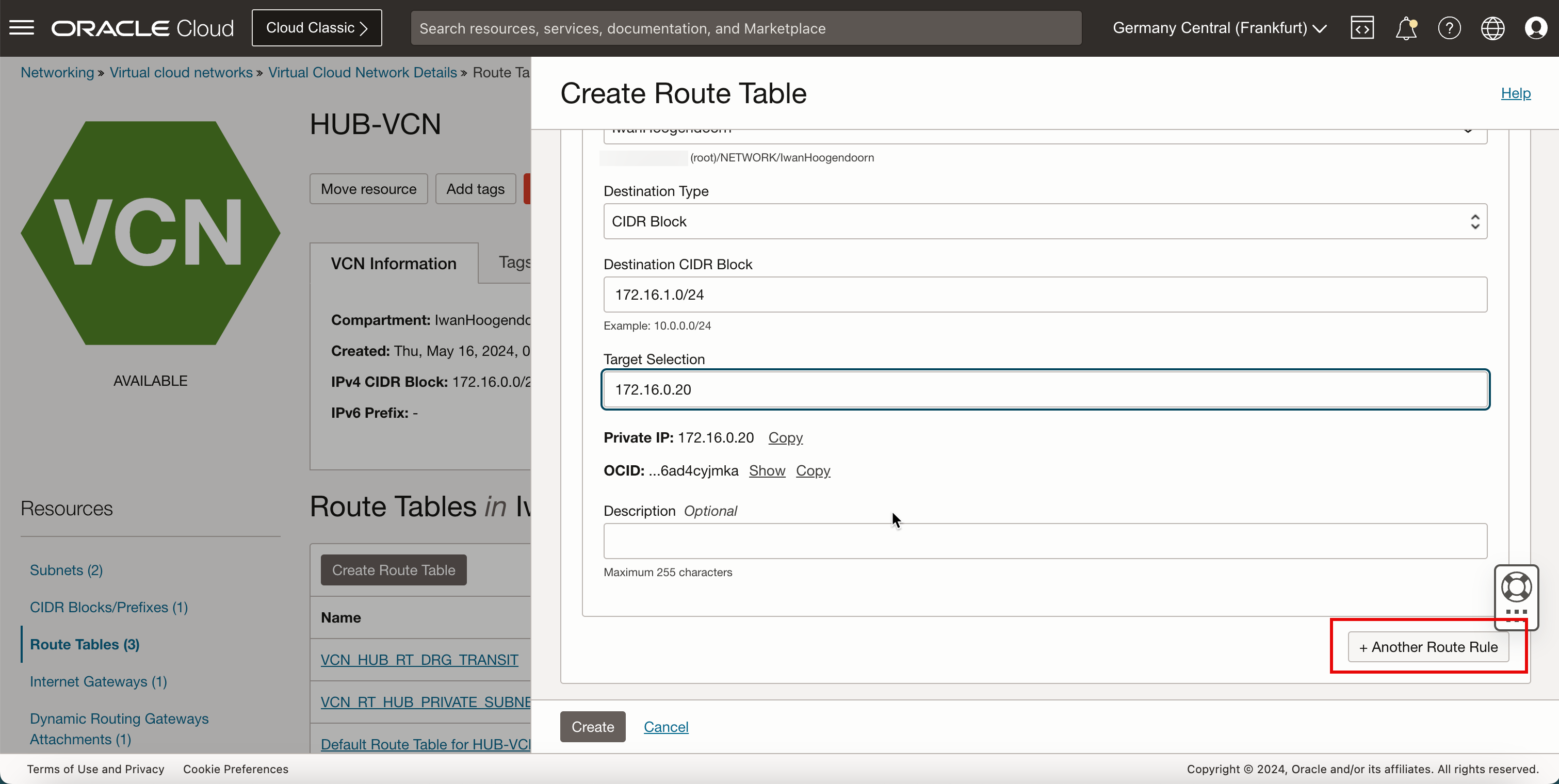

172.16.0.20(adresse IP de notre pare-feu pfSense). - Cliquez sur + Une autre règle de routage.

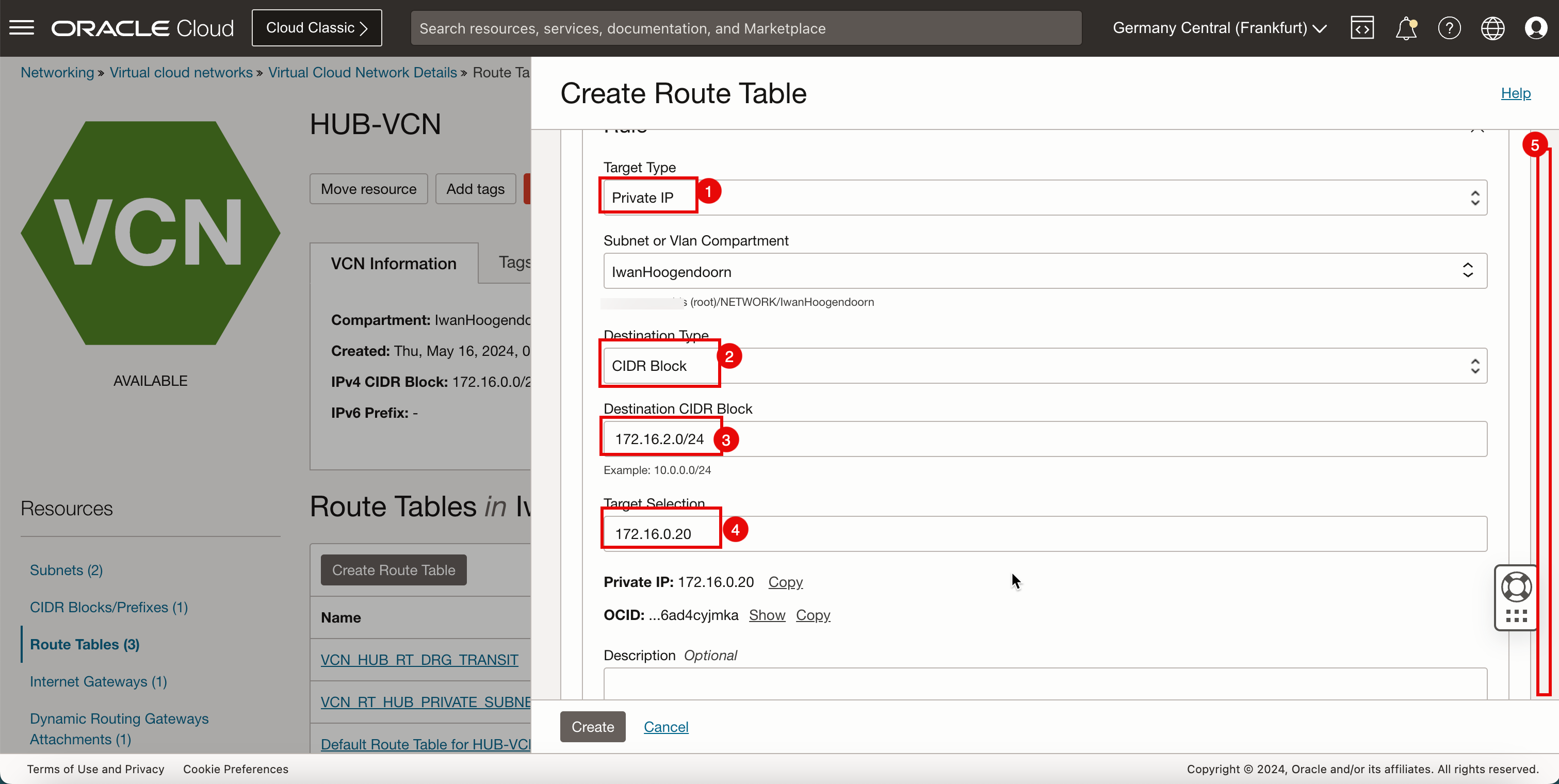

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.2.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.3.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Cliquez sur + Une autre règle de routage.

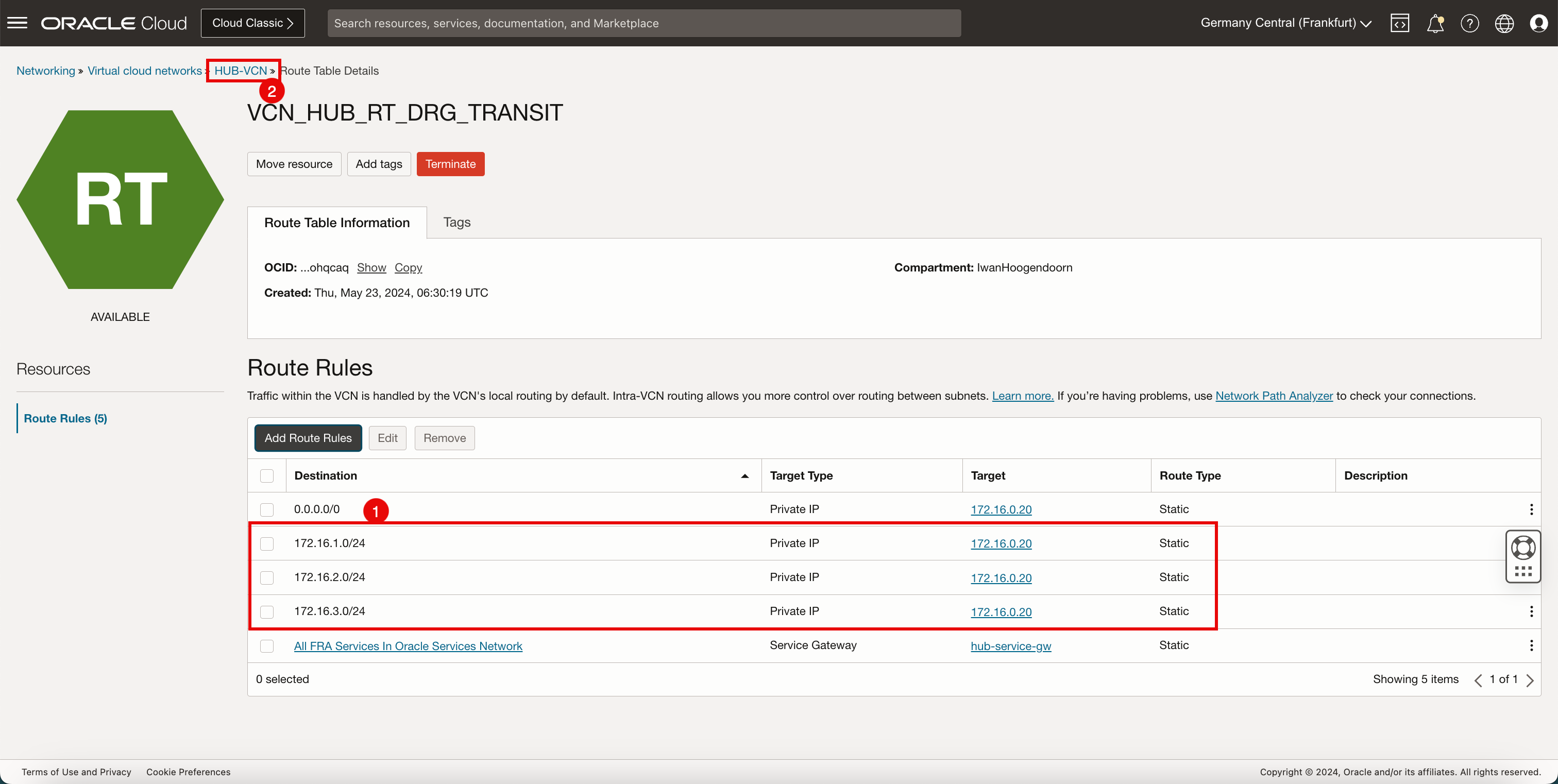

- Notez que les 4 règles de routage ont été créées.

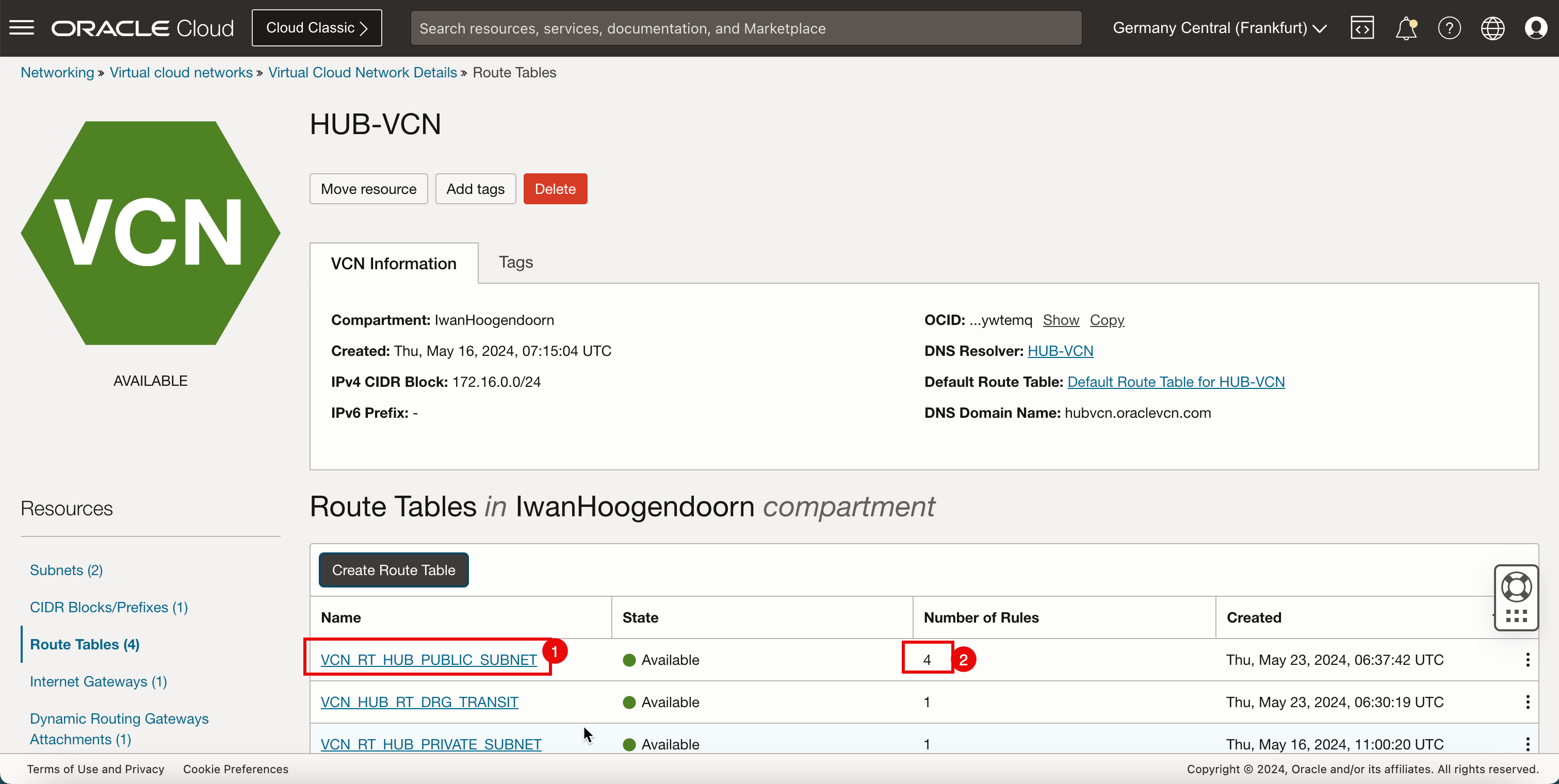

- Cliquez sur Hub VCN pour revenir à la page Hub VCN.

- Notez que la table de routage du VCN hub figure désormais dans la liste.

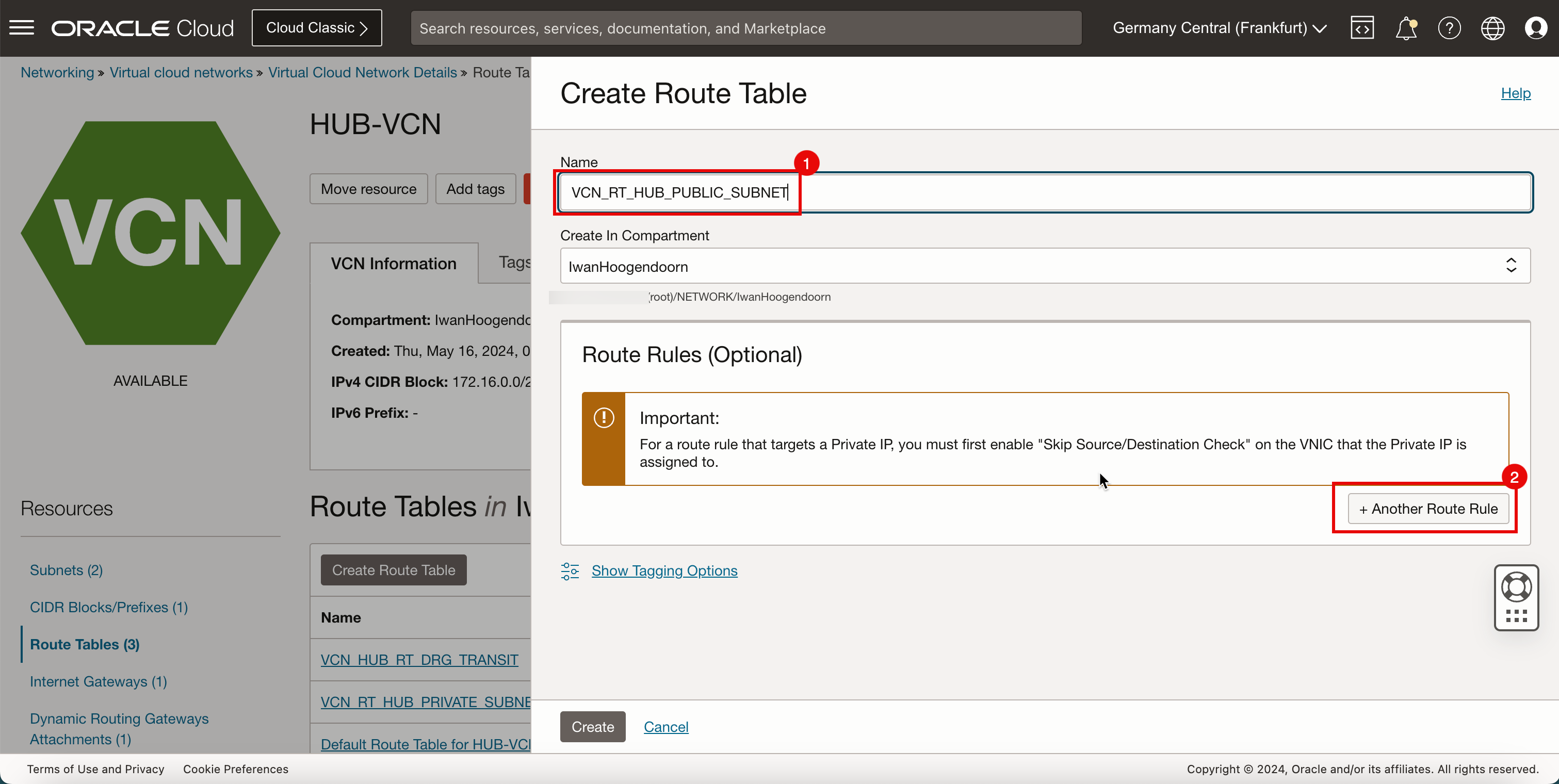

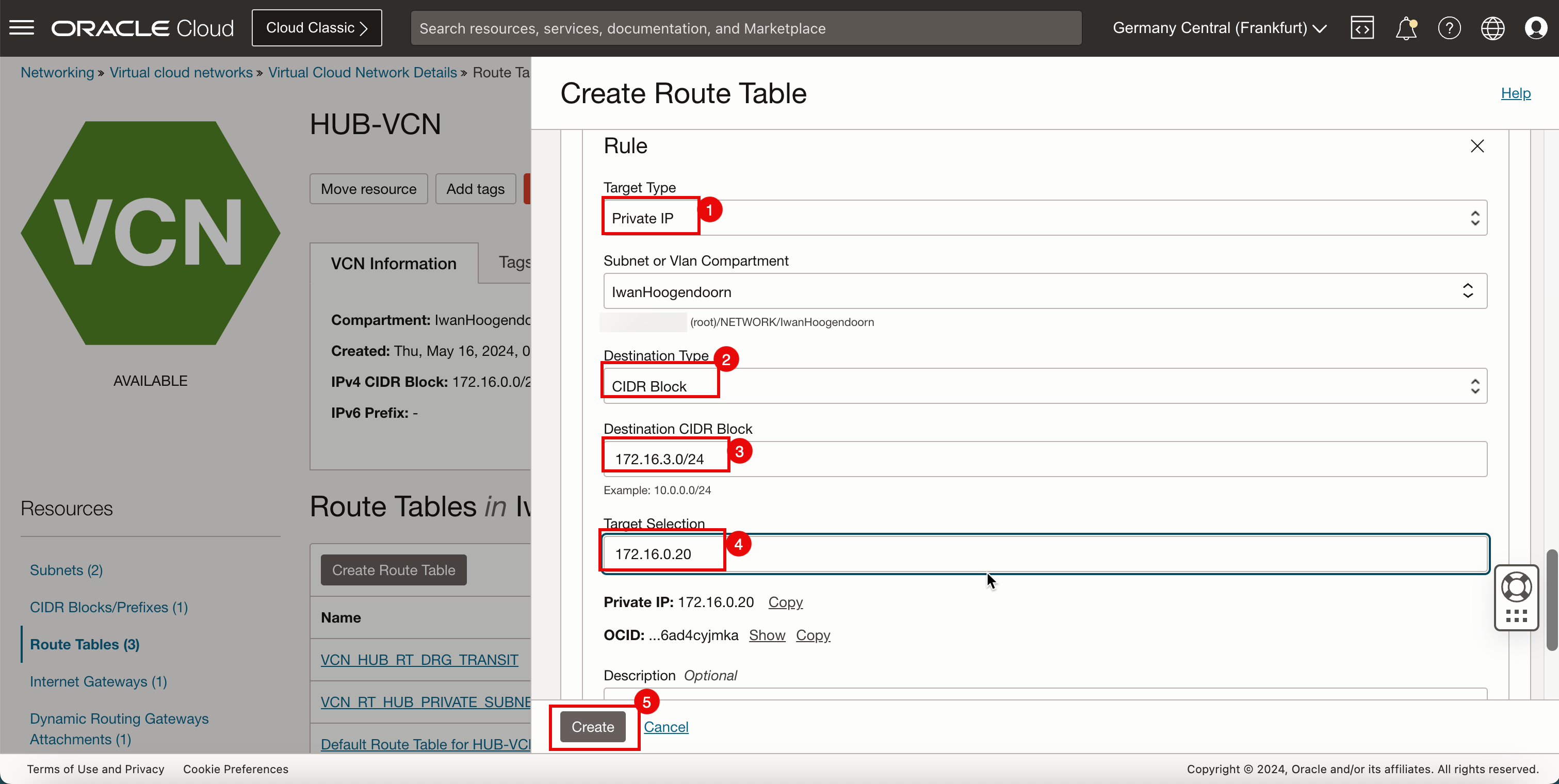

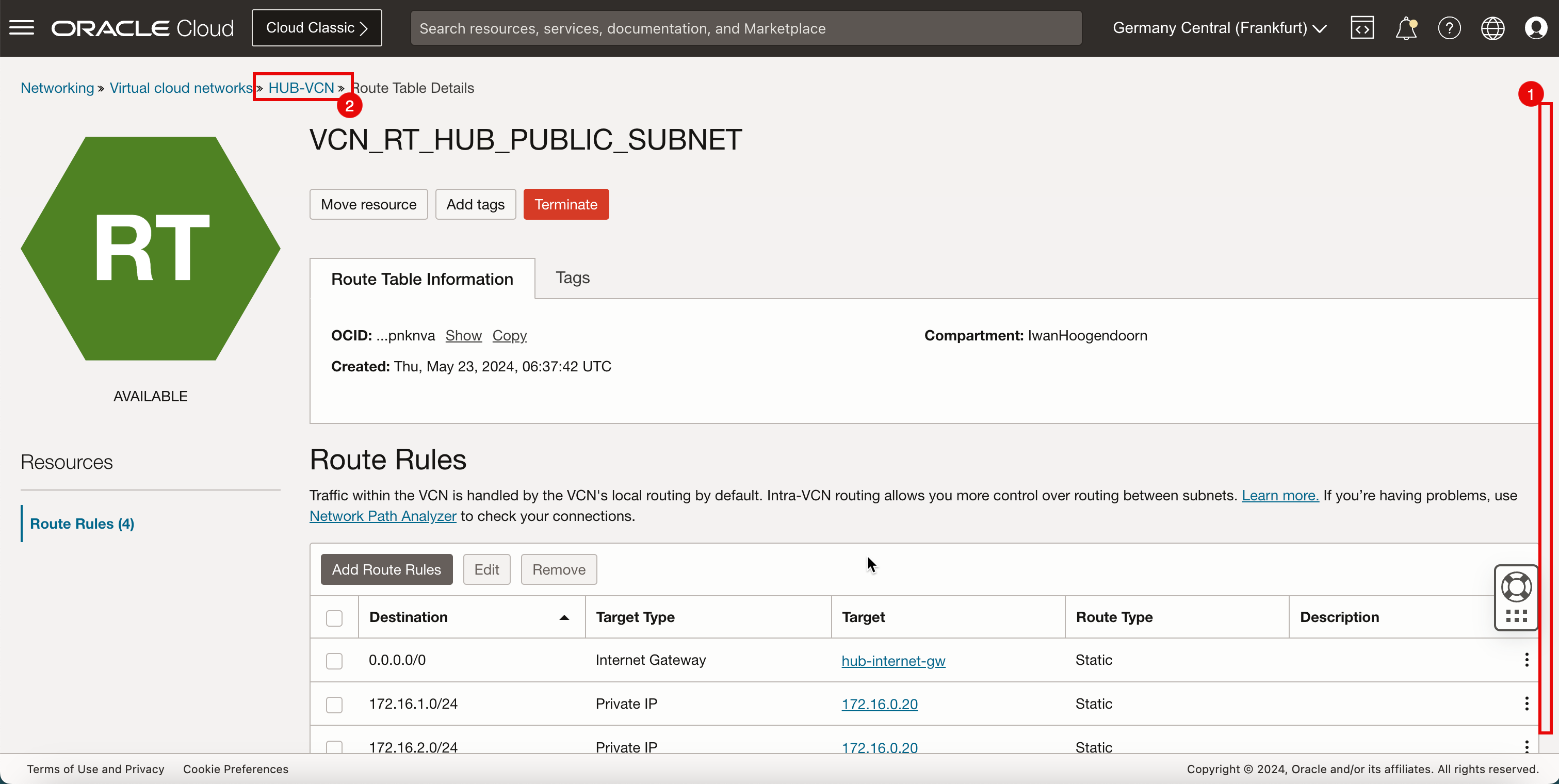

- Cliquez à nouveau sur Créer une table de routage pour créer une autre table de routage VCN hub pour le sous-réseau public.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

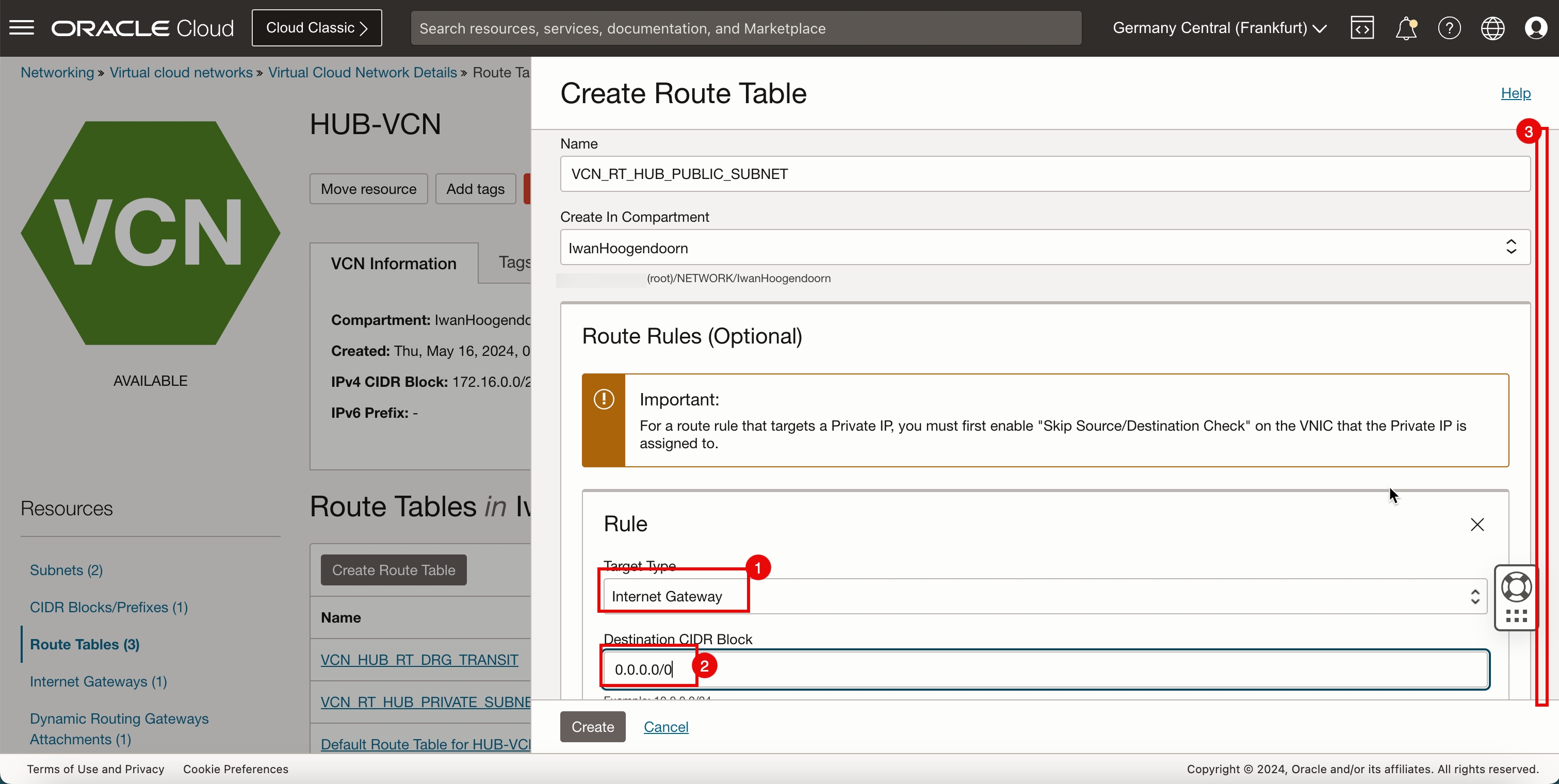

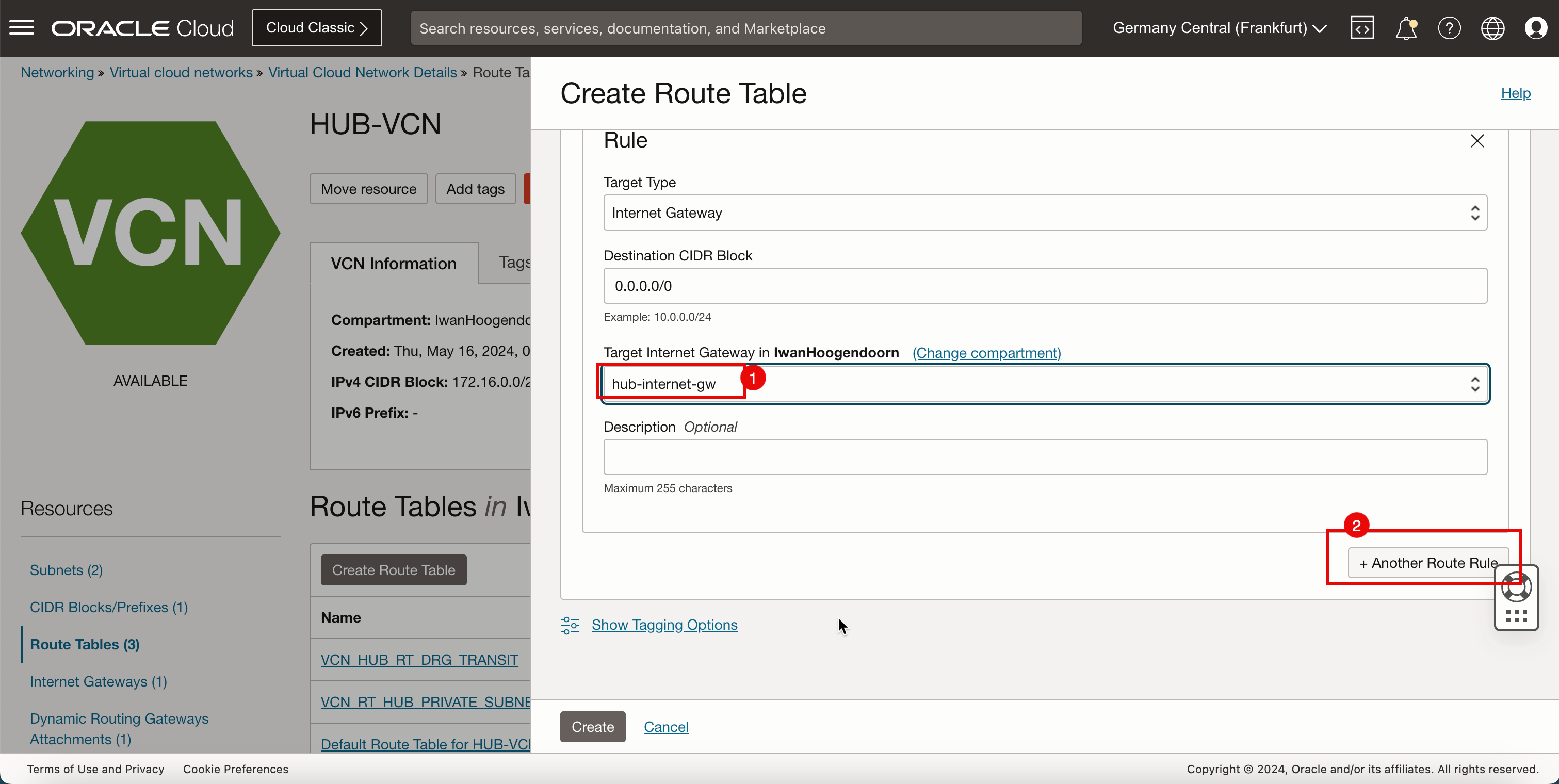

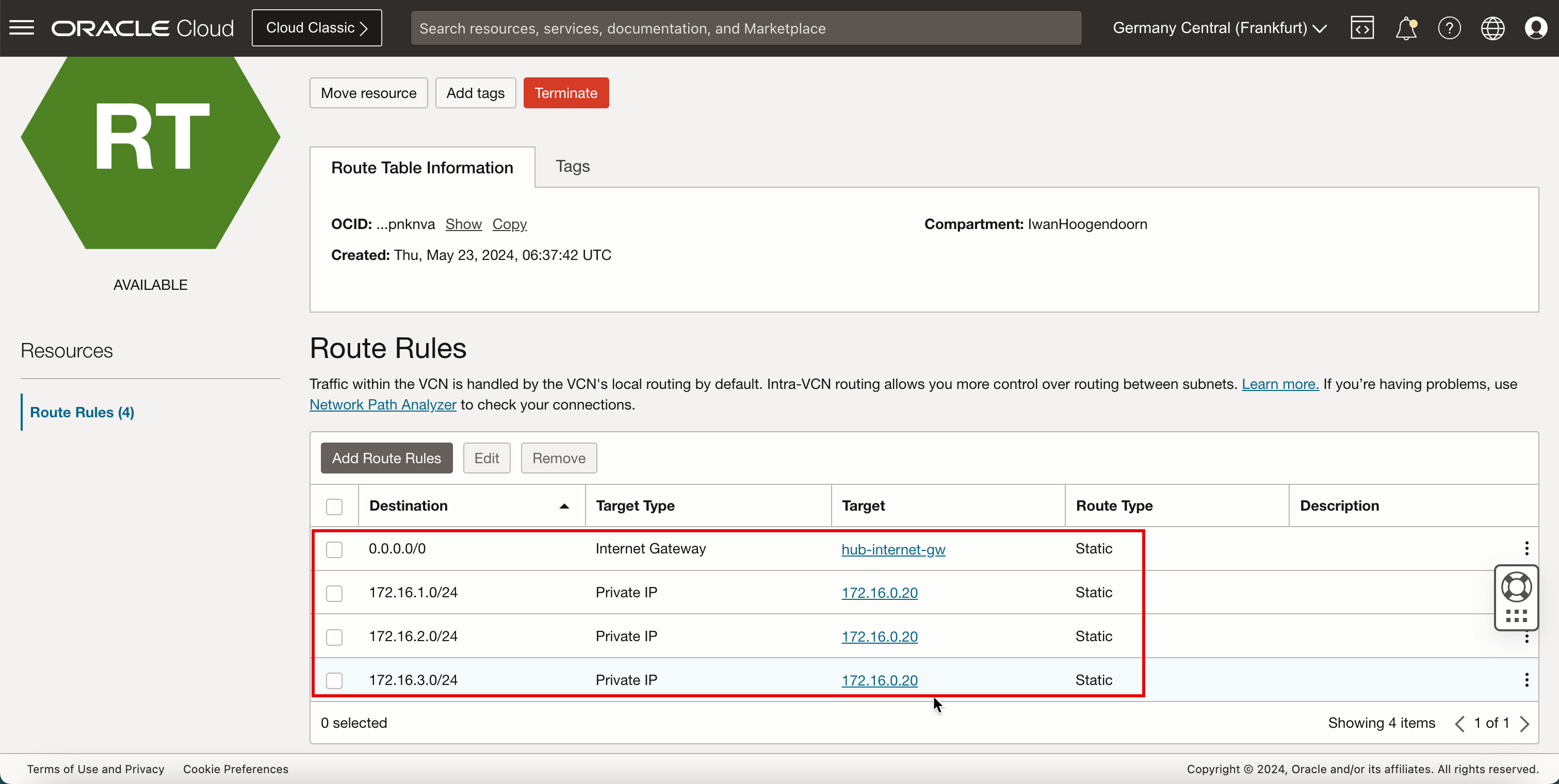

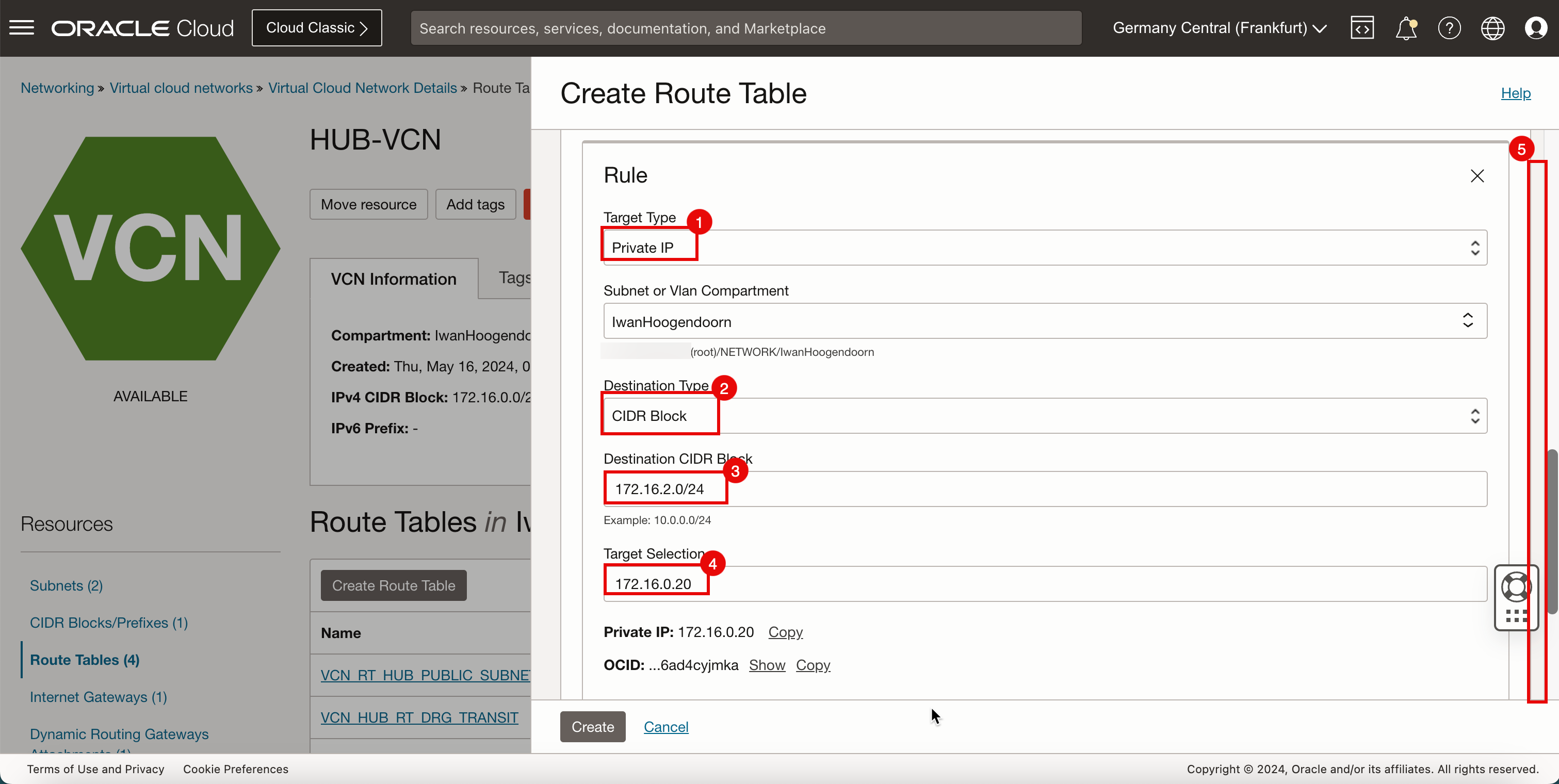

Créez une table de routage (

VCN_RT_HUB_PUBLIC_SUBNET) dans le VCN hub.Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle Internet hub-internet-passerelle Statique 172.16.1.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.2.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.3.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique -

Créer une table de routage.

- Entrez le nom de la nouvelle table de routage VCN hub pour le sous-réseau public.

- Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Passerelle Internet.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Descendre.

- Dans Passerelle Internet cible, sélectionnez la passerelle Internet créée précédemment.

- Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.1.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

-

Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.2.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

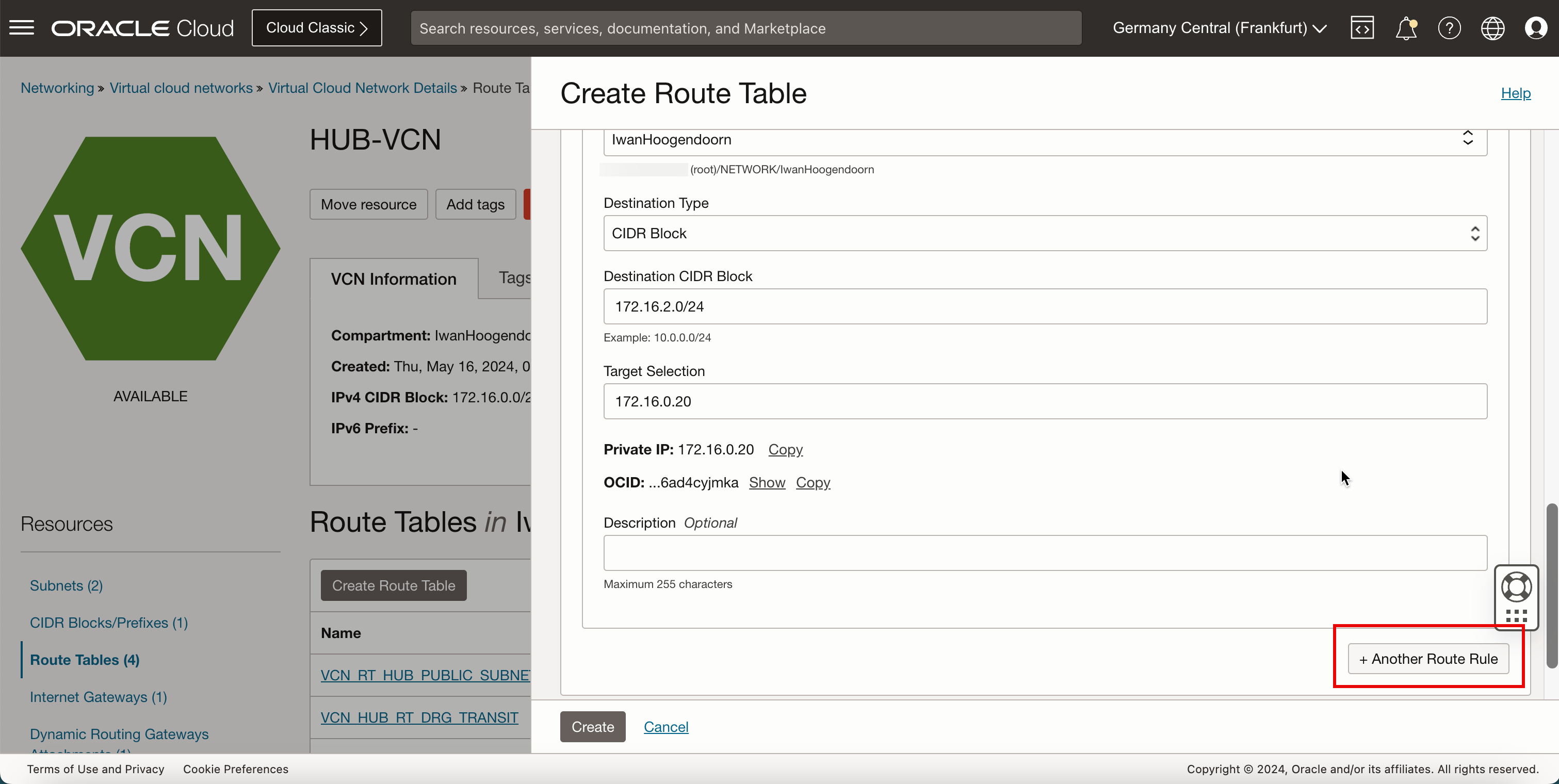

-

Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.3.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

- La table de routage pour le sous-réseau public est créée. Cliquez sur le nom de la table de routage.

- Notez également que cette table de routage contient 4 règles de routage.

-

Notez si les 4 règles de routage sont présentes.

- Faire défiler vers le haut.

- Cliquez sur Hub VCN pour revenir à la page Hub VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

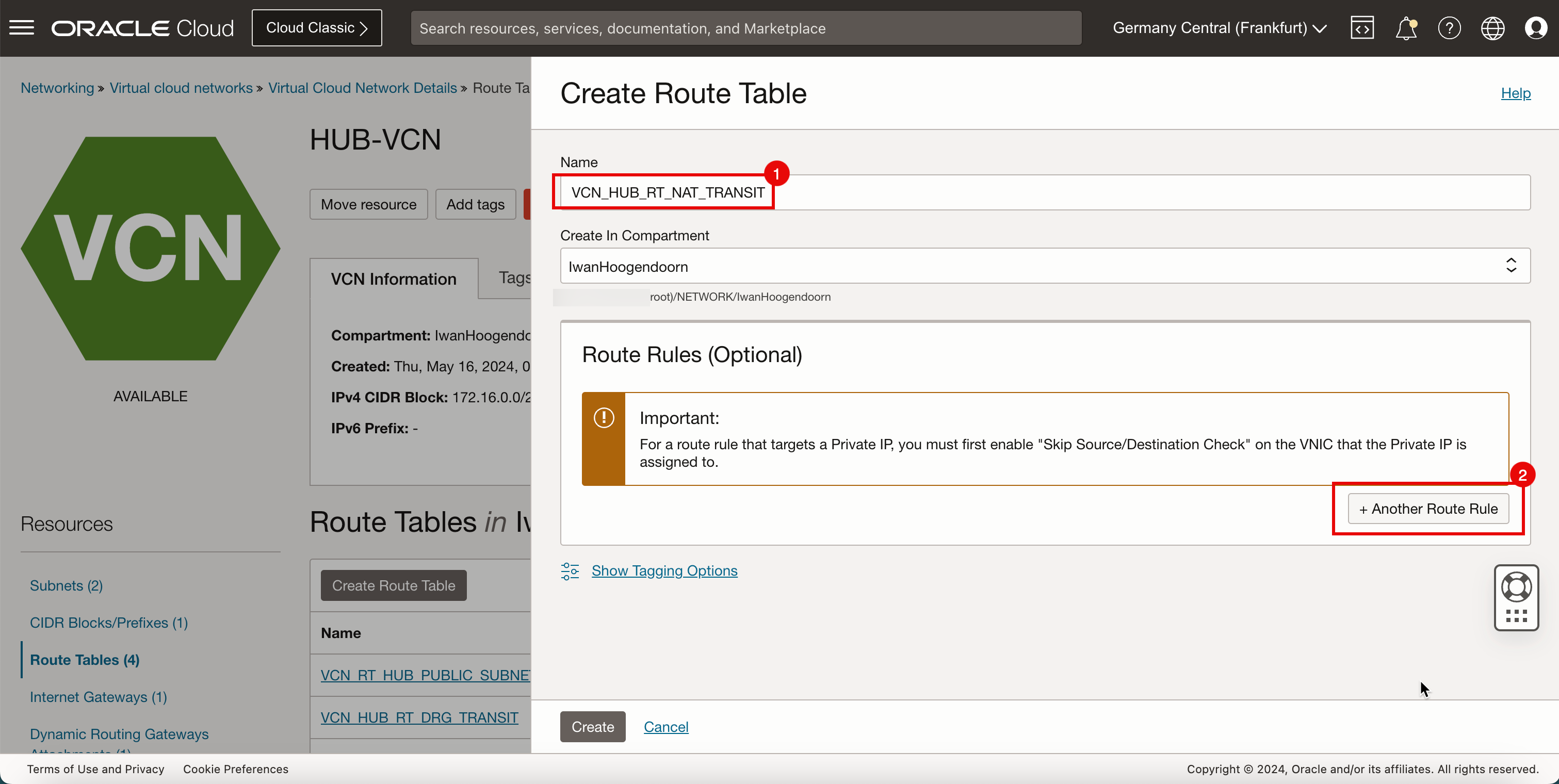

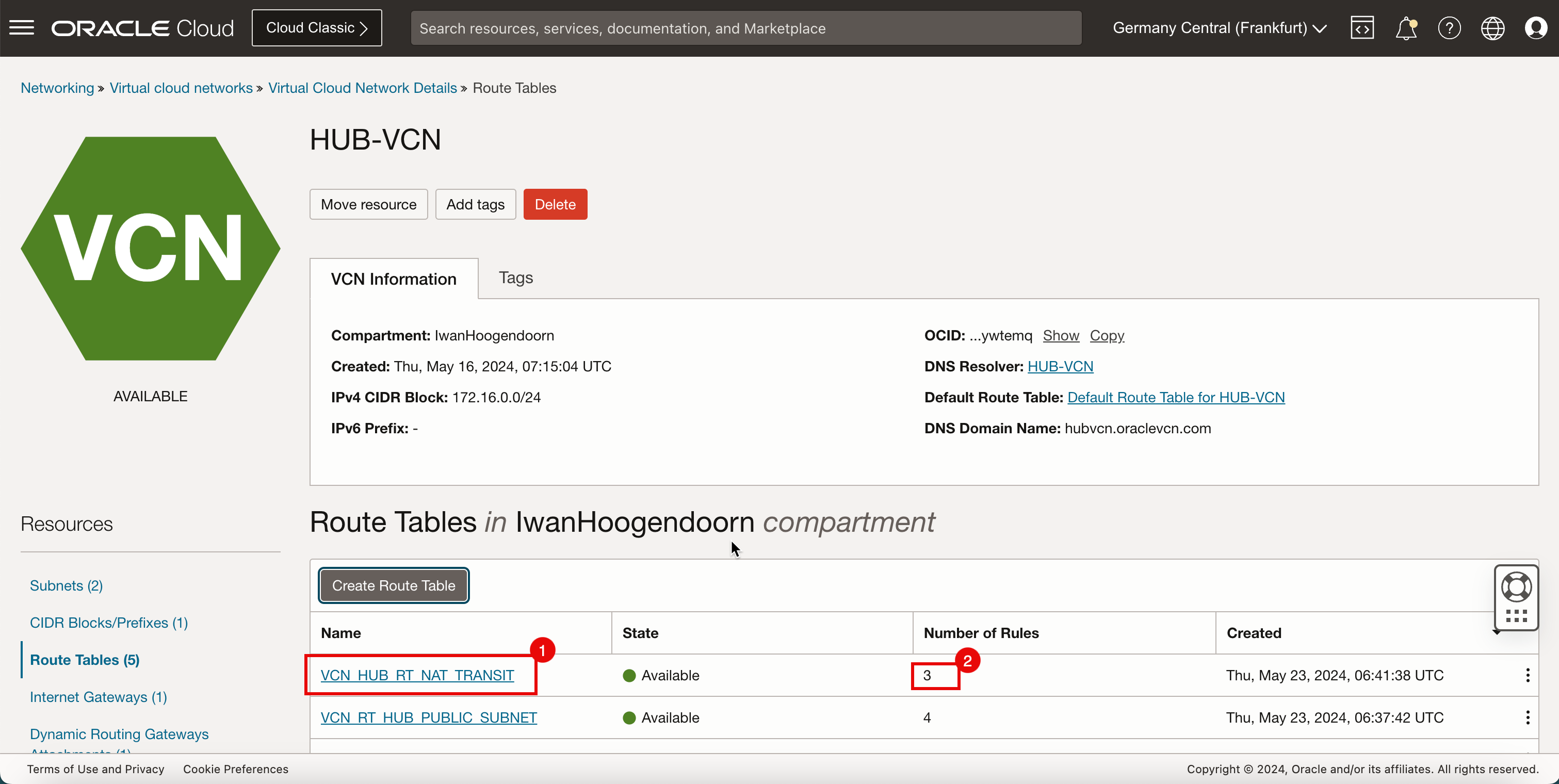

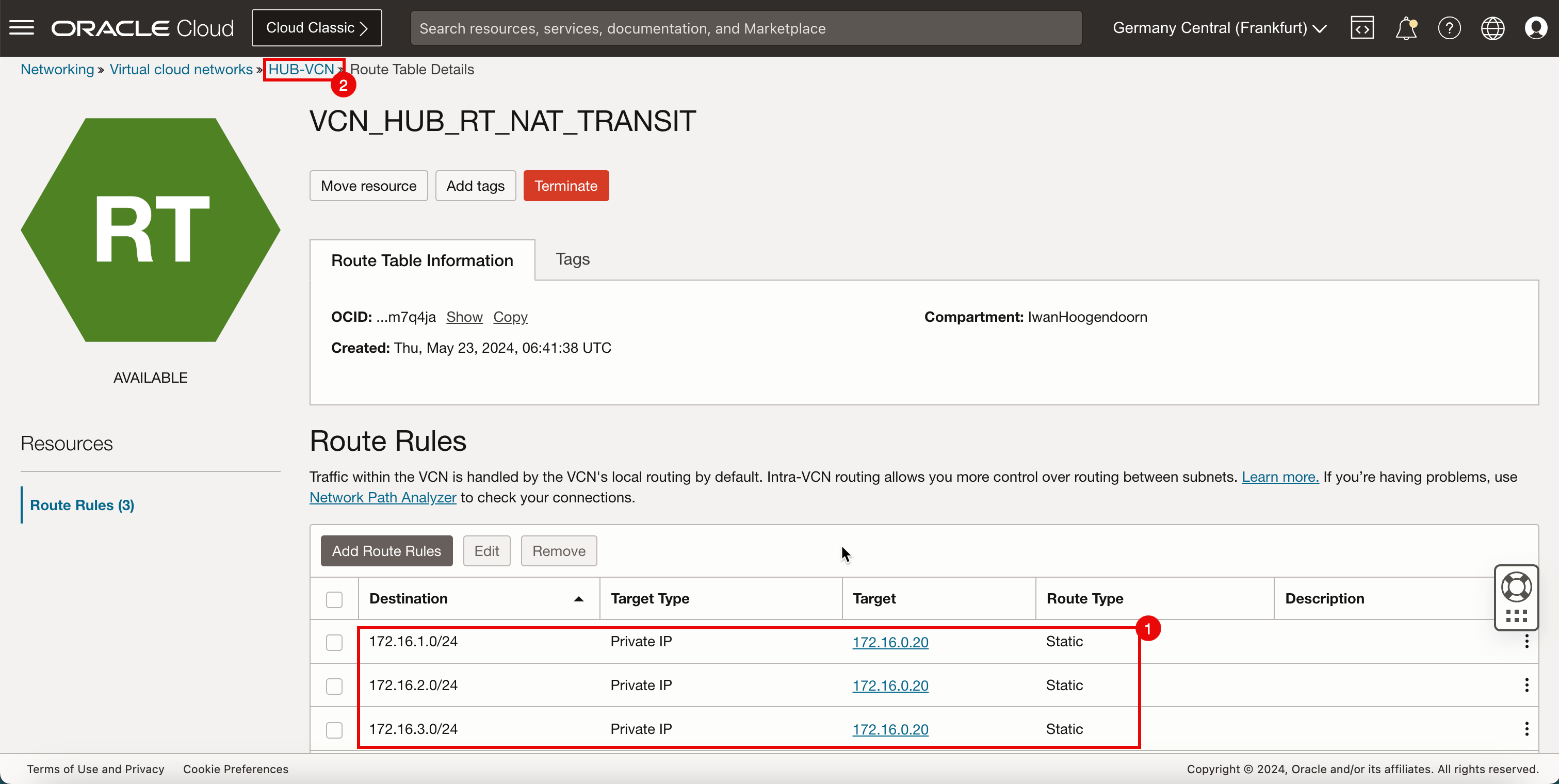

Créez une table de routage (

VCN_HUB_RT_NAT_TRANSIT) dans le VCN hub.Destination Type de cible Target Type de routage 172.16.1.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.2.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique 172.16.3.0/24 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique - Cliquez sur Tables de routage.

- Cliquez à nouveau sur Créer une table de routage pour créer une autre table de routage VCN hub pour la passerelle NAT.

- Entrez le nom de la nouvelle table de routage VCN hub pour la passerelle NAT.

- Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.1.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

-

Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.2.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

-

Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Adresse IP privée.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.3.0/24. - Dans Sélection de cible, entrez

172.16.0.20(adresse IP de notre pare-feu pfSense). - Descendre.

- La table de routage de la passerelle NAT est créée. Cliquez sur le nom de la table de routage.

- Notez également que cette table de routage contient 3 règles de routage.

- Notez les 3 règles de routage que nous avons créées.

- Cliquez sur Hub VCN pour revenir à la page Hub VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

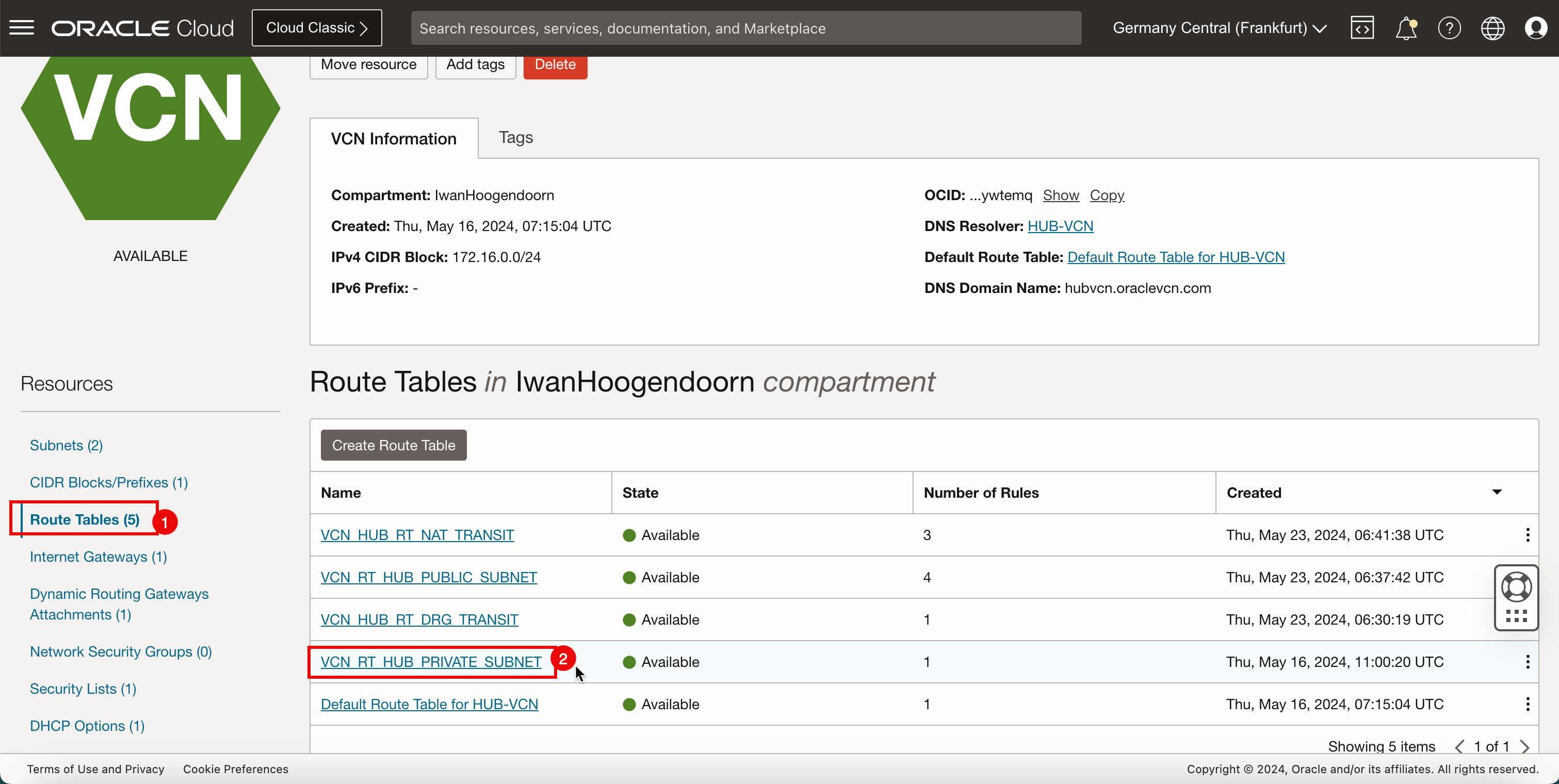

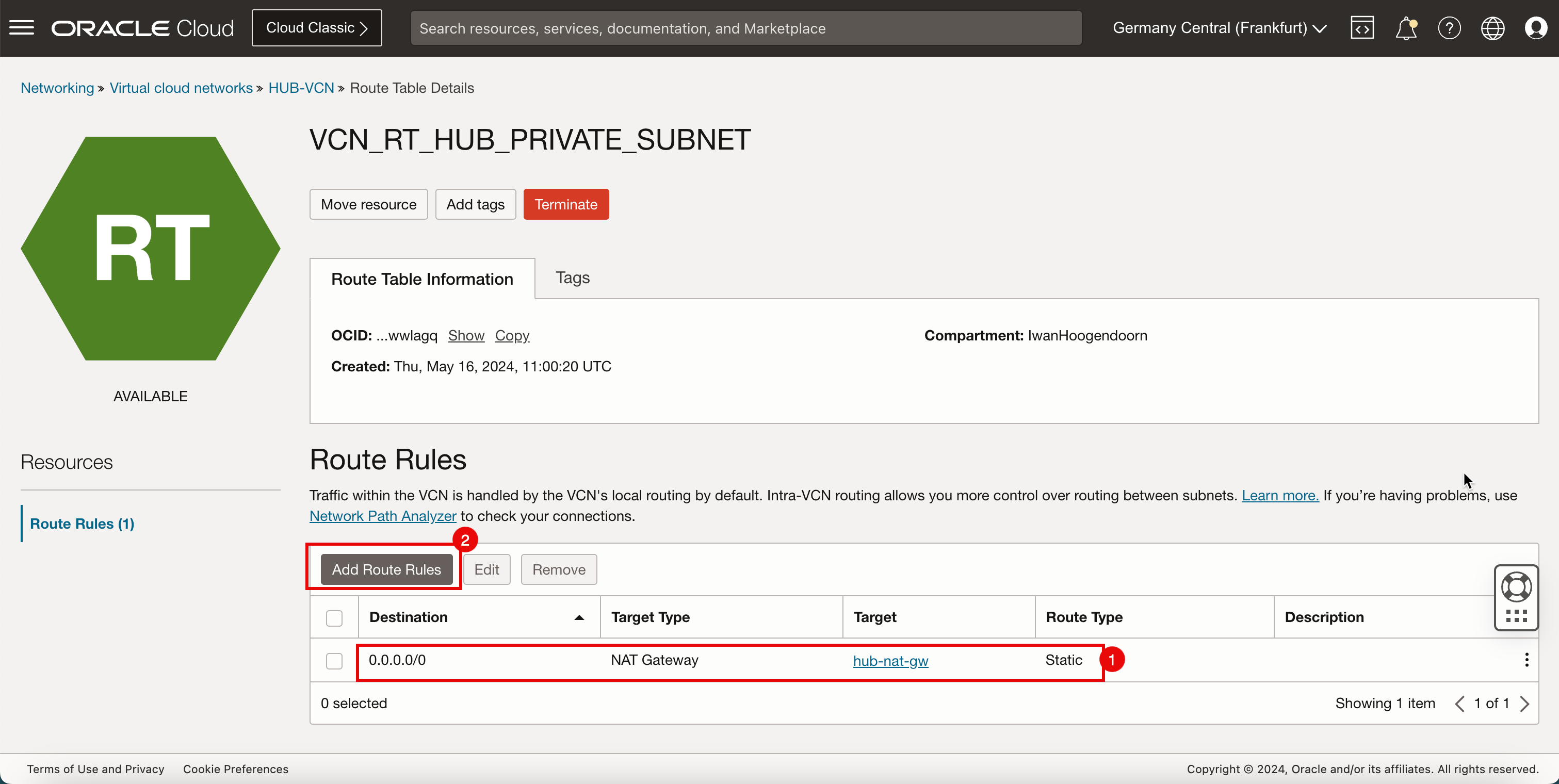

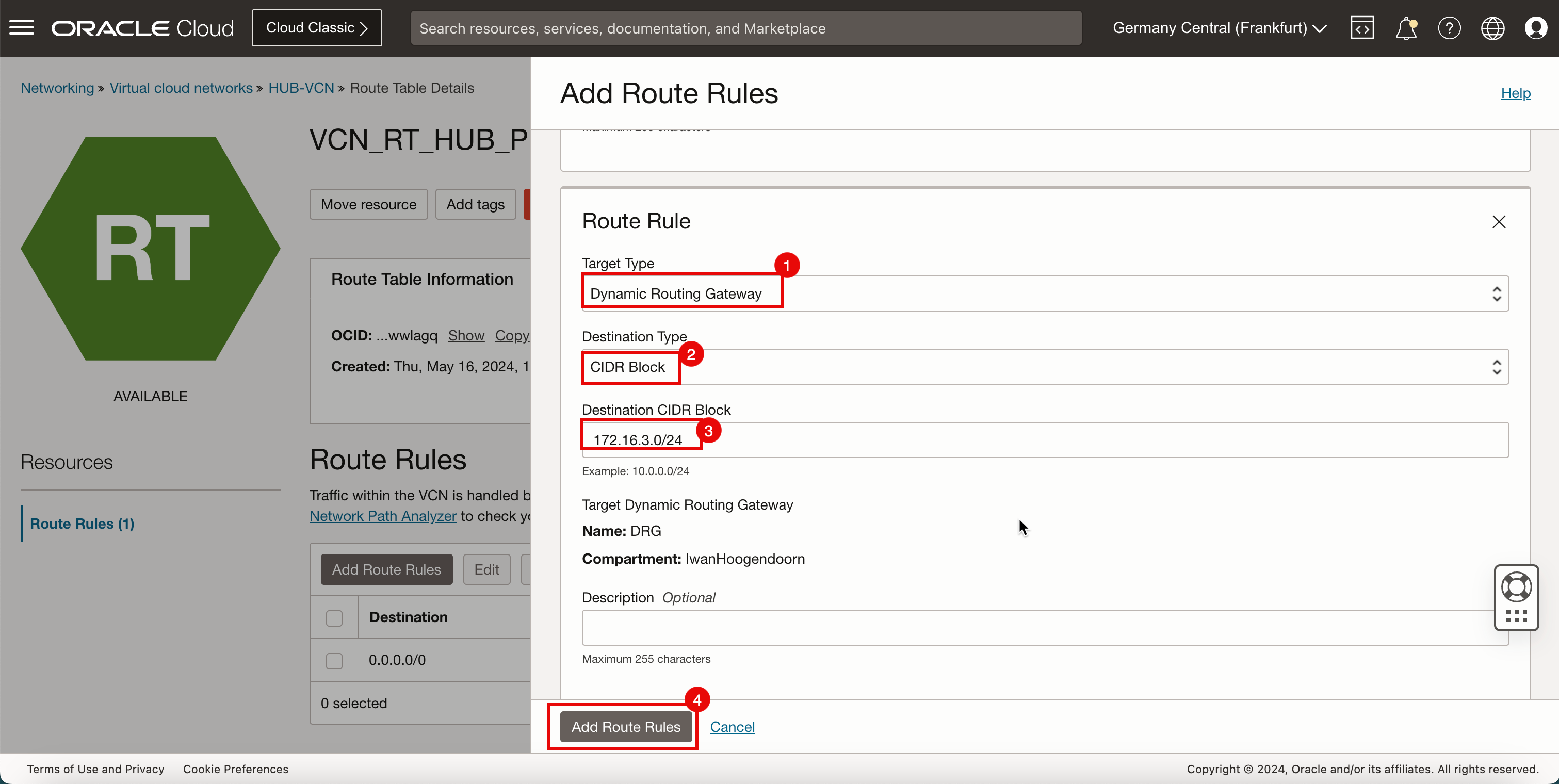

Créez une table de routage (

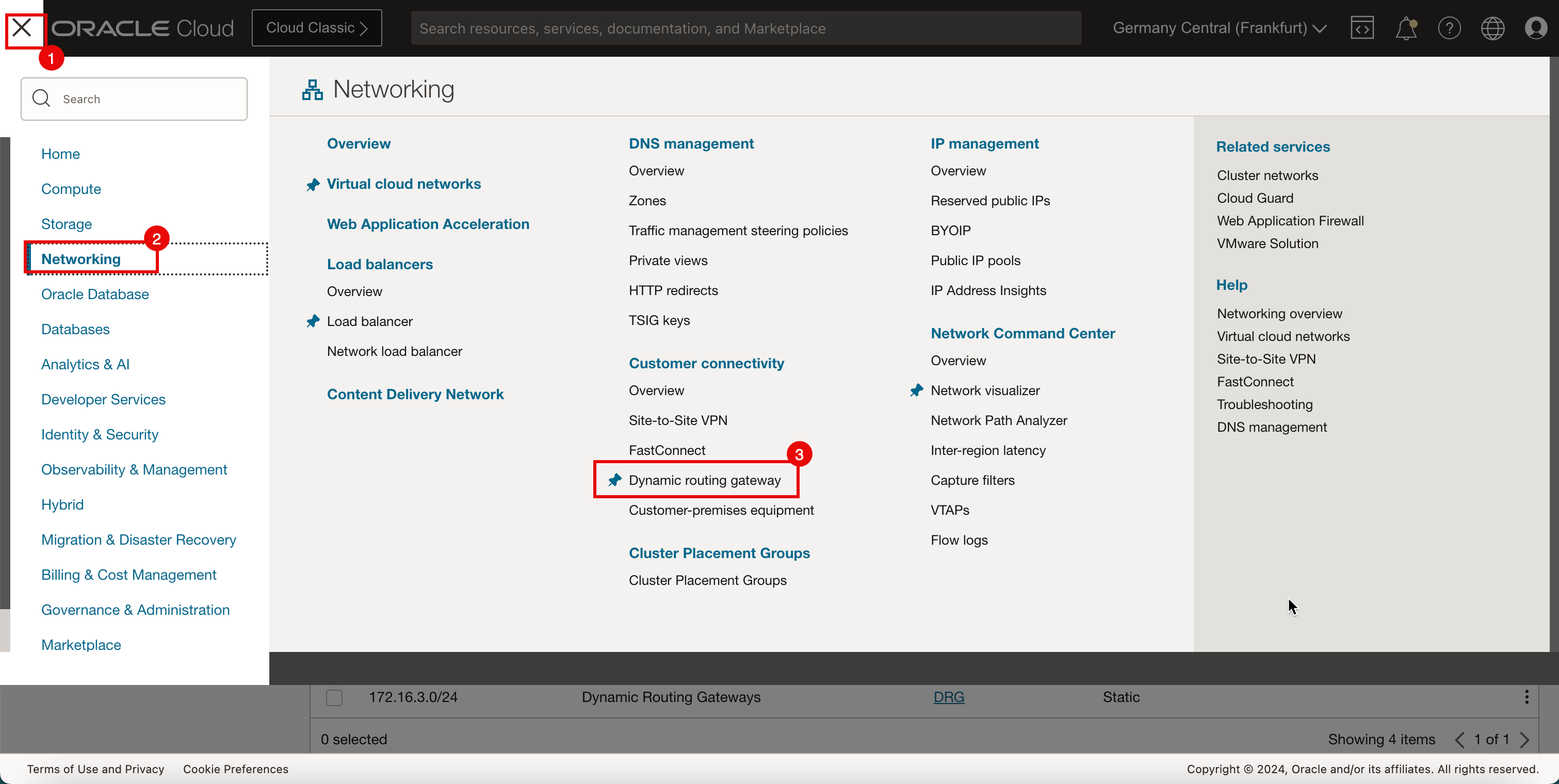

VCN_RT_HUB_PRIVATE_SUBNET) dans le VCN hub.Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle NAT hub-nat-gw Statique 172.16.1.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique 172.16.2.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique 172.16.3.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique - Cliquez sur Tables de routage.

- Cliquez sur la table de routage du sous-réseau privé. Si vous ne disposez pas de cette table, créez-la. Pour créer la table de routage, cliquez sur Créer une table de routage.

- Une règle de routage est déjà présente pour acheminer l'ensemble du trafic (

0.0.0.0/0) vers la passerelle NAT des instances de sous-réseau privé. - Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.1.0/24. - Cliquez sur + Une autre règle de routage.

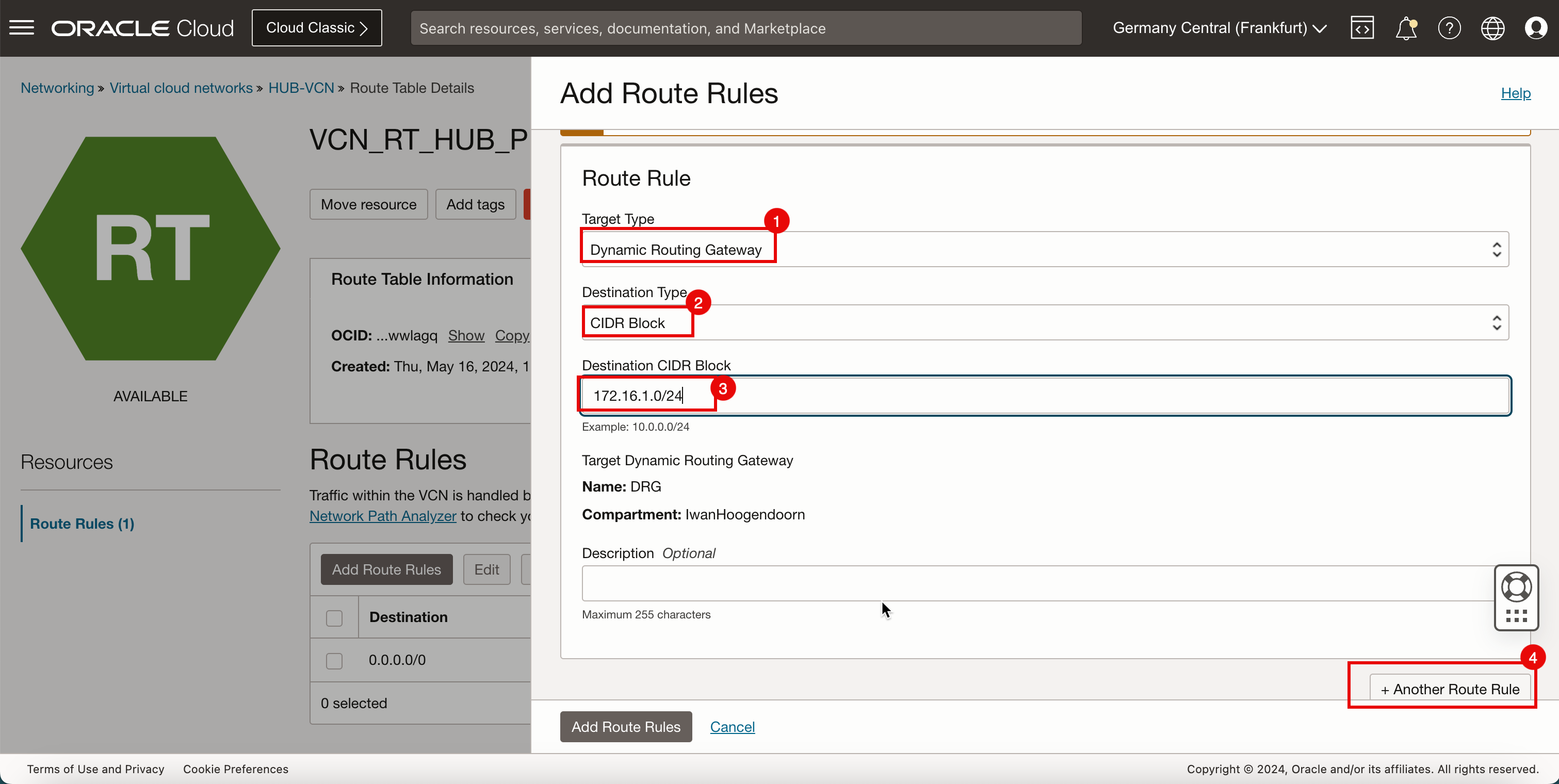

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.2.0/24. - Cliquez sur + Une autre règle de routage.

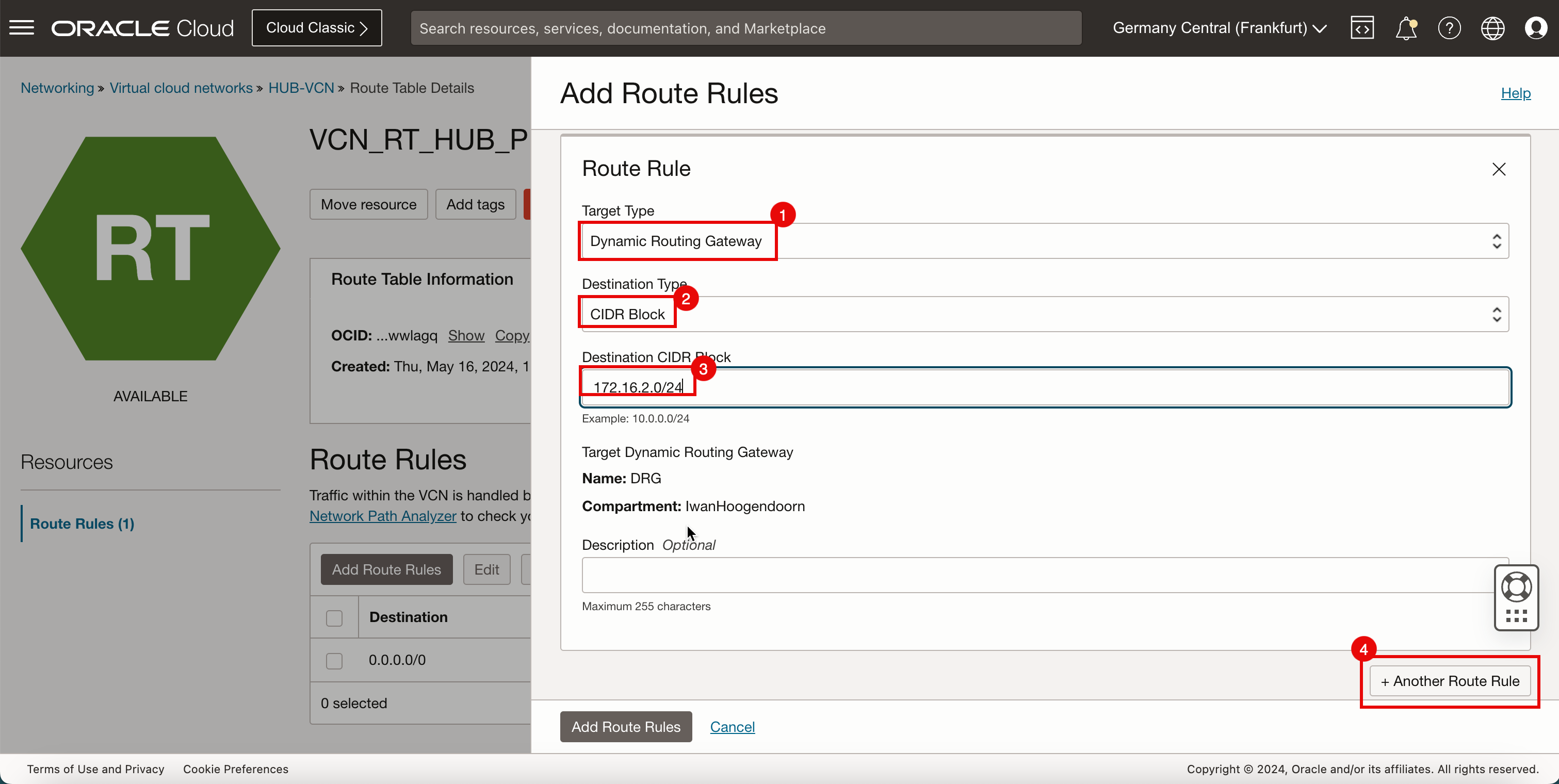

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.3.0/24. - Cliquez sur Ajouter des règles de routage.

-

Notez toutes les règles de routage de la table de routage de sous-réseau privé.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 7.4 : créer et configurer des tables de routage DRG

-

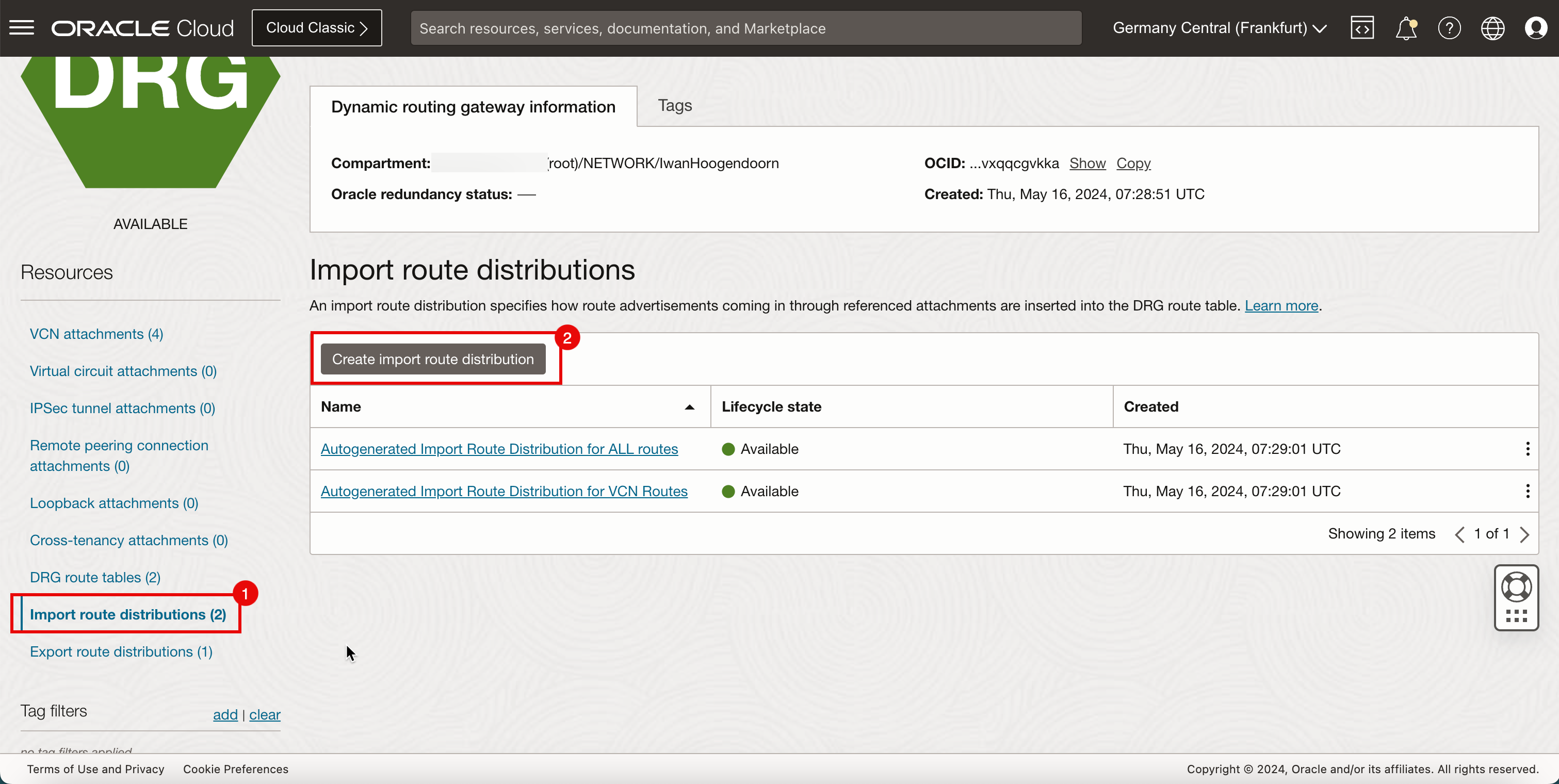

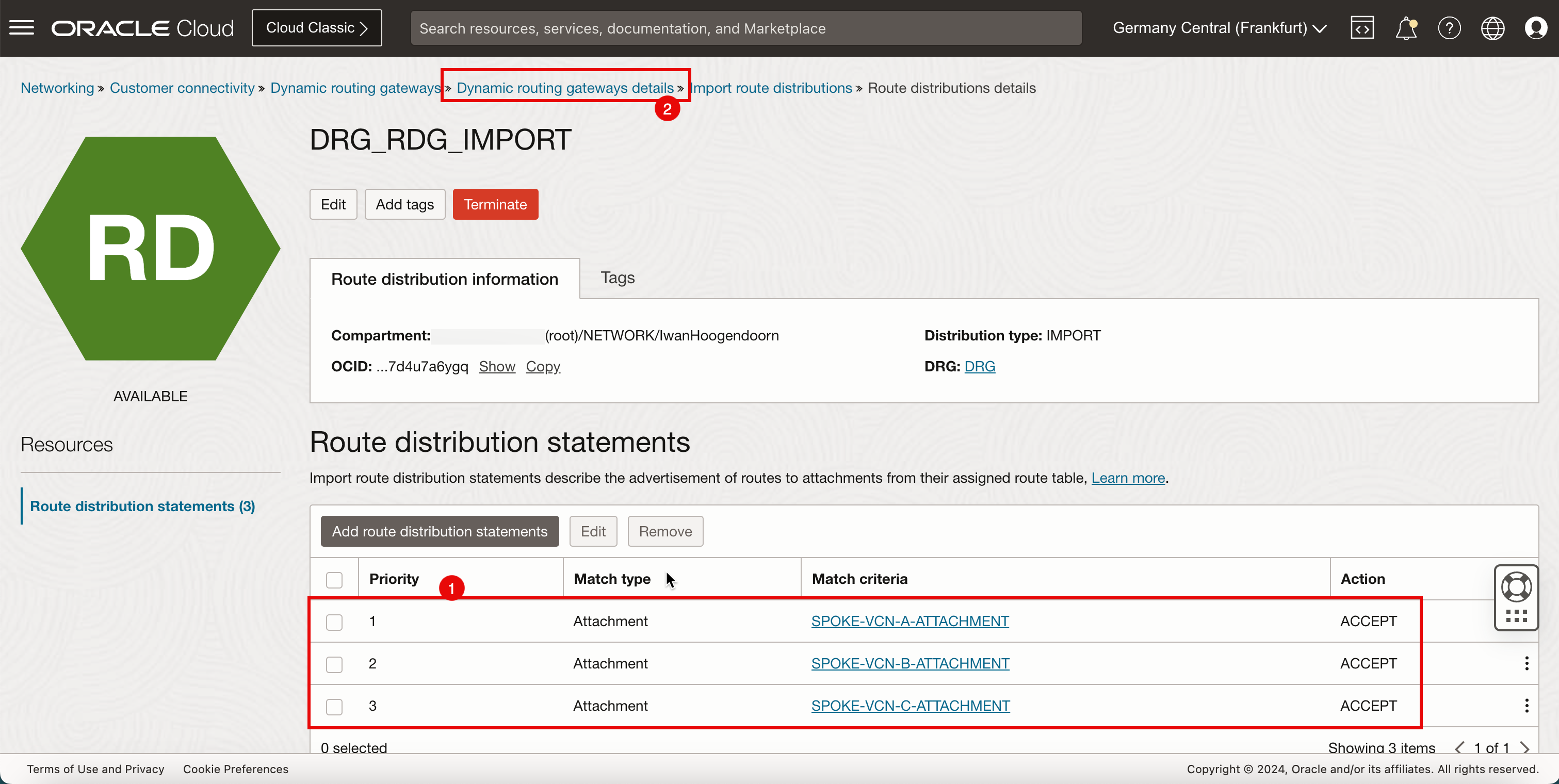

Créez un groupe de distribution de routage (

DRG_RDG_IMPORT) dans le DRG.Priorité Type de correspondance Critères de correspondance Action 1 Pièce jointe SPOKE_VCN-A_ATTACHEMENT ACCEPT 2 Pièce jointe SPOKE_VCN-B_ATTACHMENT ACCEPT 3 Pièce jointe SPOKE_VCN-C_ATTACHEMENT ACCEPT - Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Passerelle de routage dynamique.

-

Cliquez sur le DRG créé dans la tâche 3.

- Cliquez sur Importer la distribution de routage.

- Cliquez sur Créer une distribution de routage d'import.

-

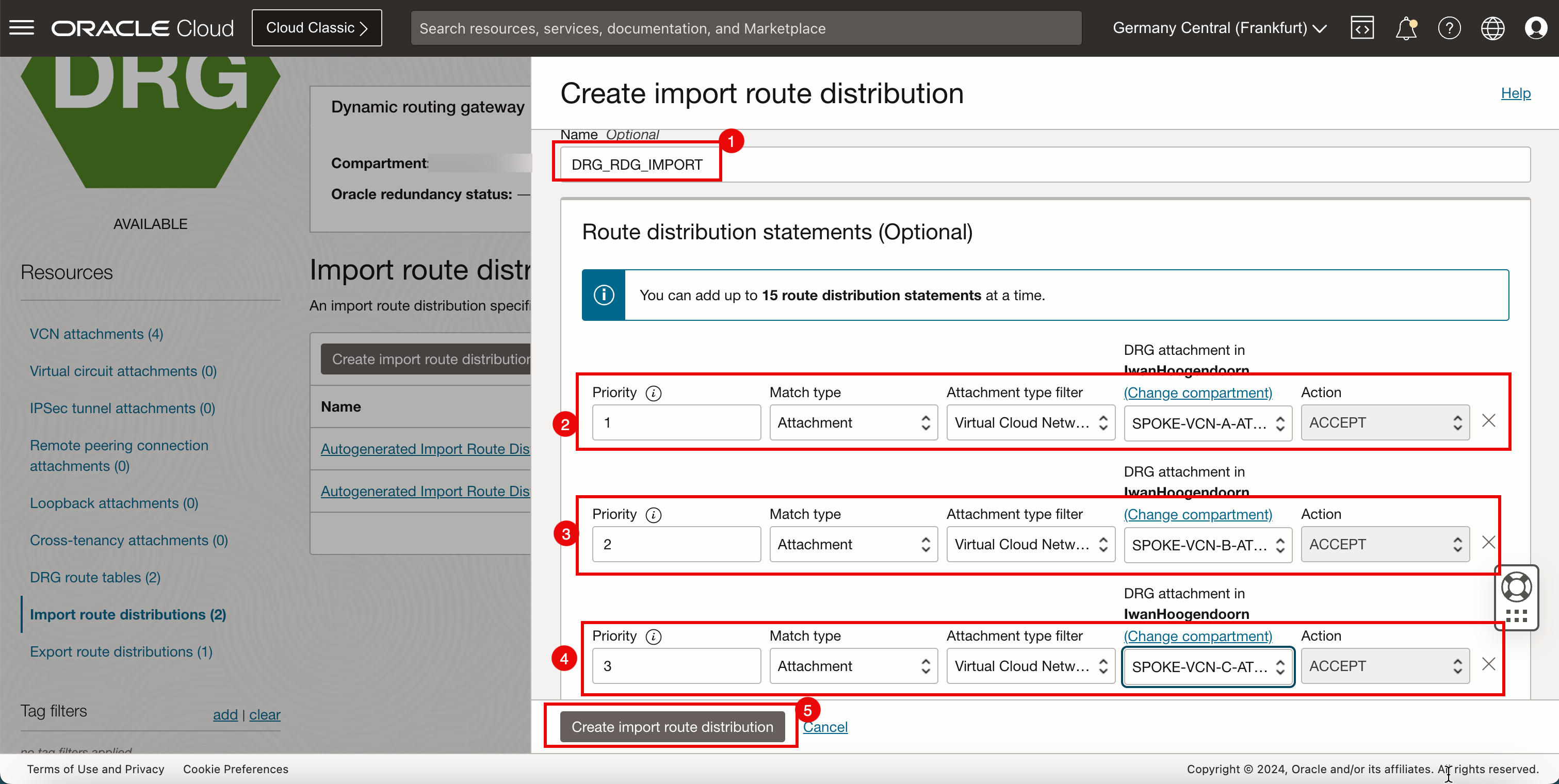

Sur la page Créer une distribution de routage d'import, saisissez les informations suivantes.

- Entrez le nom de la distribution de routage.

- Créez une instruction de distribution de routage.

- Priorité : entrez 1.

- Type de correspondance : sélectionnez Pièce jointe.

- Filtre de type d'attachement : sélectionnez Réseau cloud virtuel.

- Attachement DRG : sélectionnez spoke VCN A.

- Action : sélectionnez Accepter.

- Créer une instruction de distribution de routage

- Priorité : entrez 2.

- Type de correspondance : sélectionnez Pièce jointe.

- Filtre de type d'attachement : sélectionnez Réseau cloud virtuel.

- Attachement DRG : sélectionnez spoke VCN B.

- Action : sélectionnez Accepter.

- Créer une instruction de distribution de routage

- Priorité : entrez 3.

- Type de correspondance : sélectionnez Pièce jointe.

- Filtre de type d'attachement : sélectionnez Réseau cloud virtuel.

- Attachement DRG : sélectionnez spoke VCN C.

- Action : sélectionnez Accepter.

- Cliquez sur Créer une distribution de routage d'import.

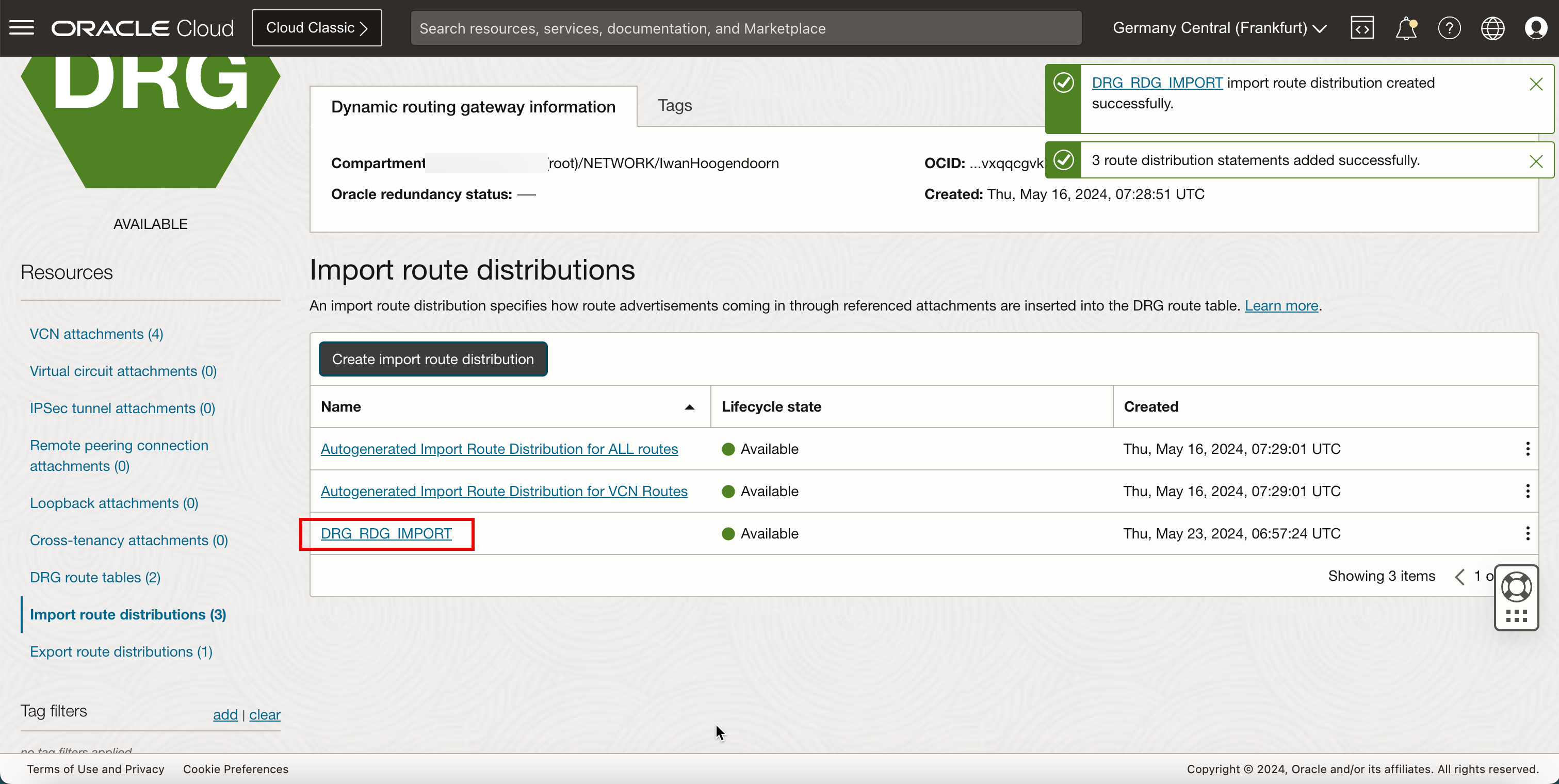

-

Cliquez sur la nouvelle distribution de routage d'import.

- Notez les instructions de distribution de routage.

- Cliquez sur Détails des passerelles de routage dynamique pour revenir à la page de détails du DRG.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

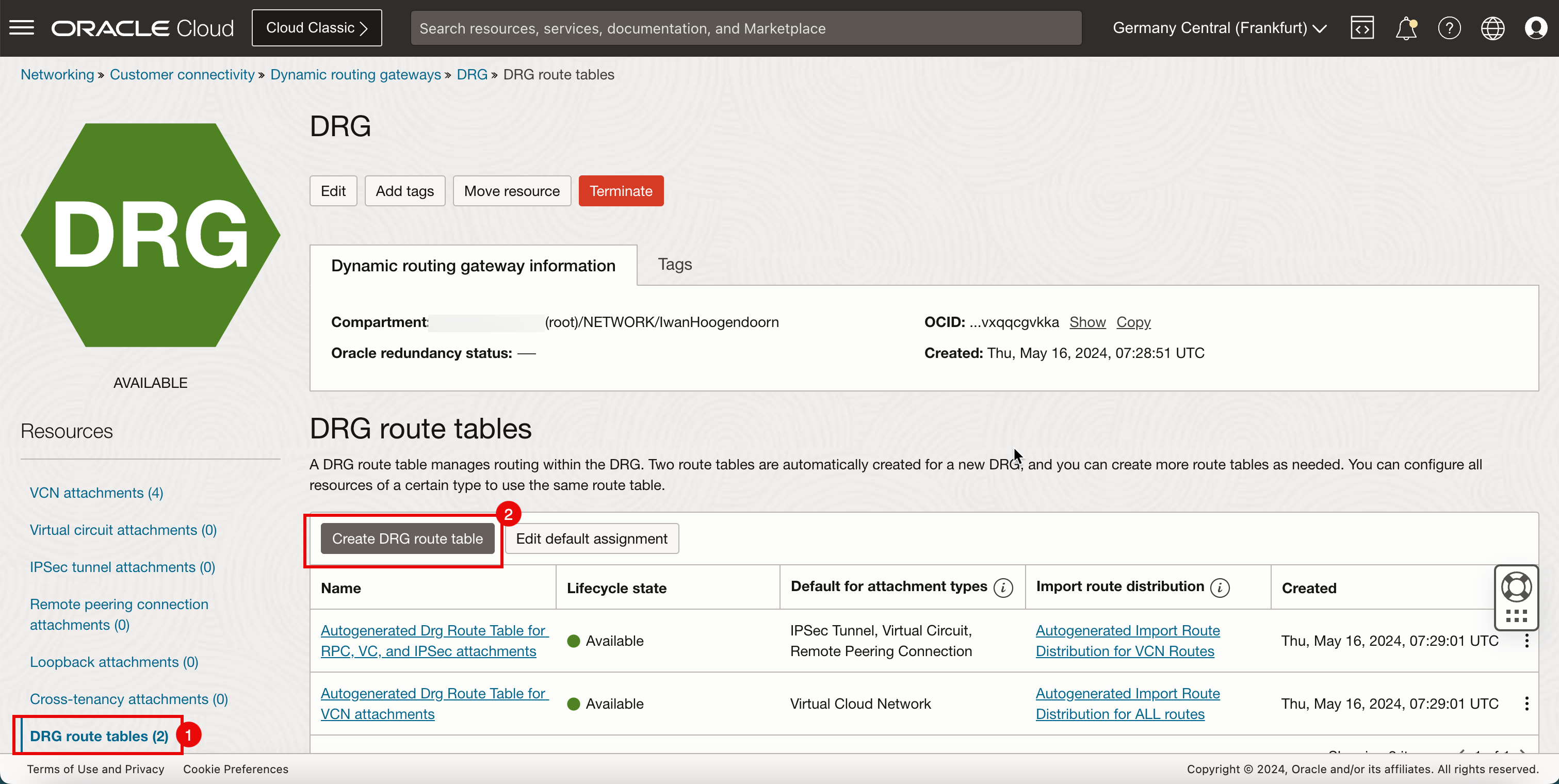

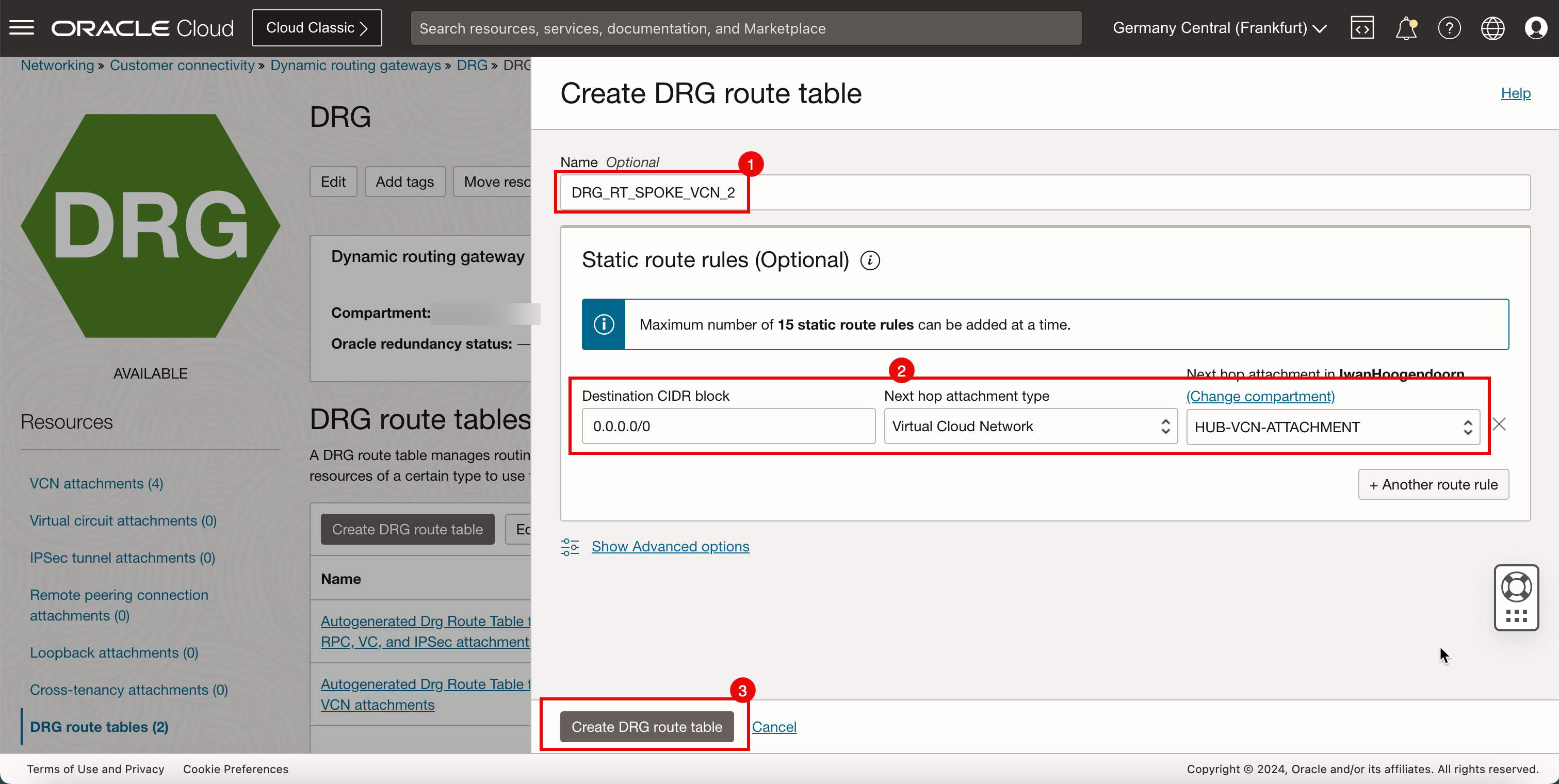

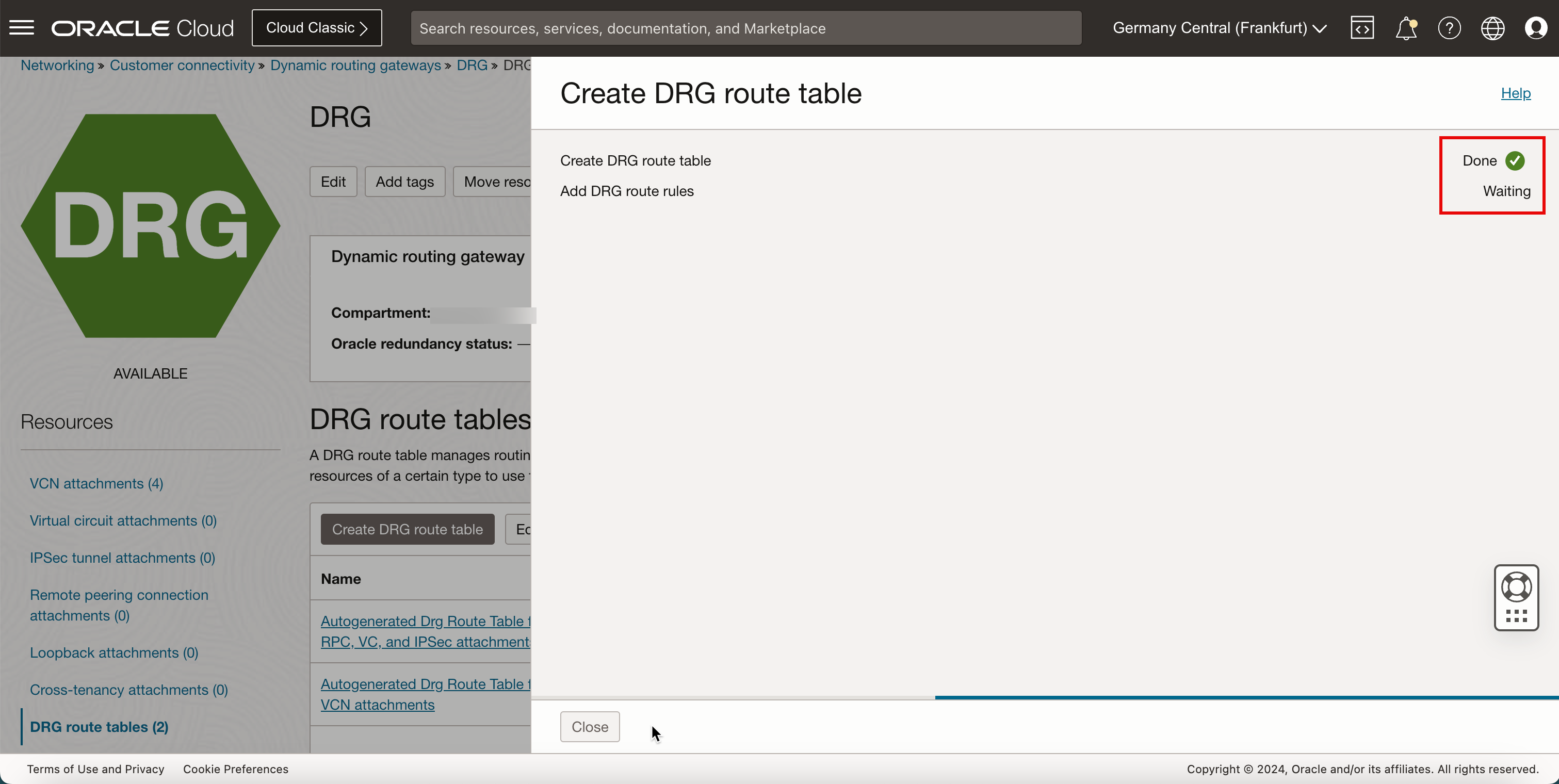

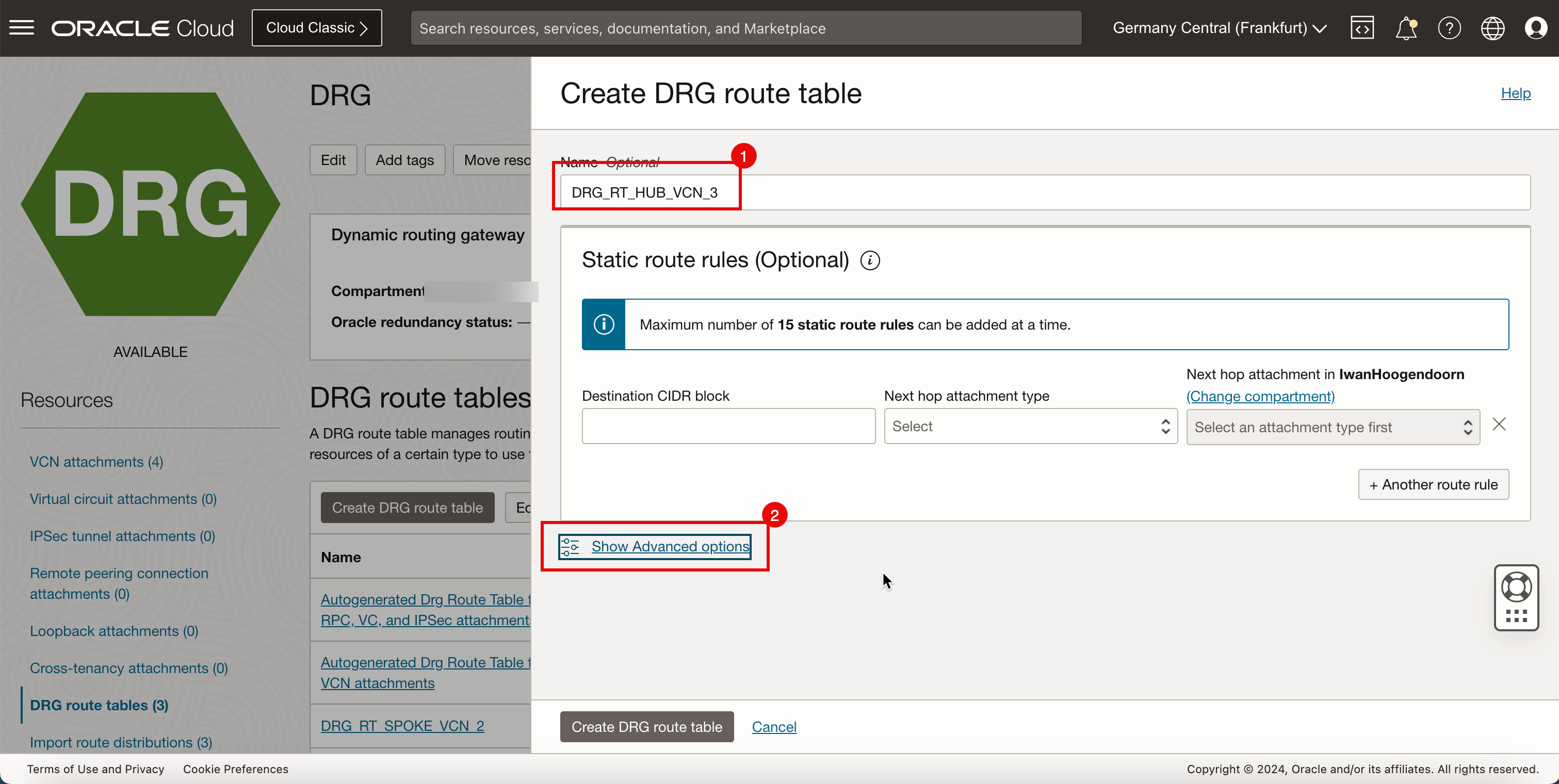

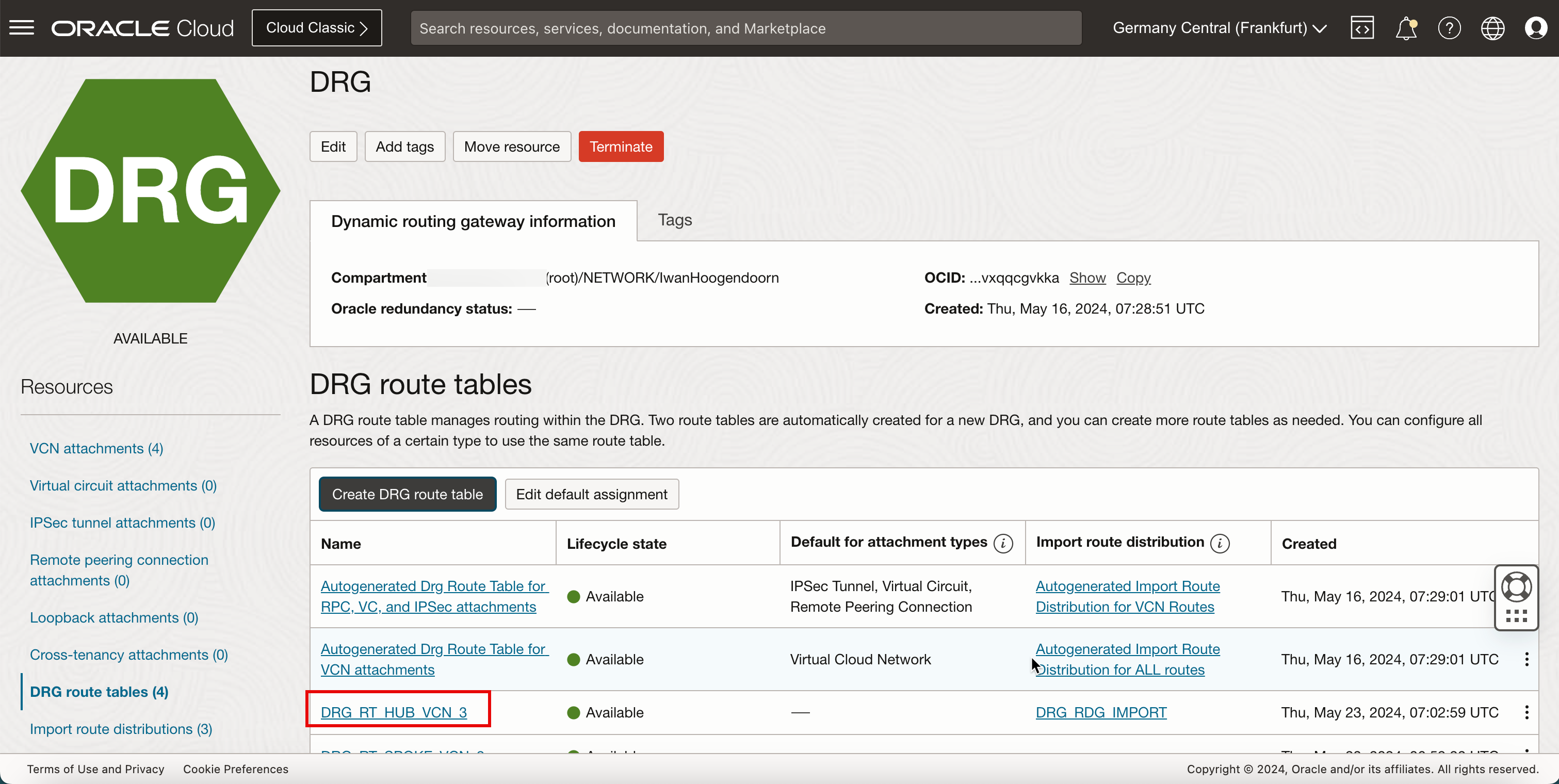

Créez une table de routage (

DRG_RT_SPOKE_VCN_2) dans le DRG.CIDR de destination Type d'attachement de saut suivant Nom de l'attachement de saut suivant 0.0.0.0/0 Réseau cloud virtuel HUB_VCN_ATTACHMENT - Cliquez sur Tables de routage DRG.

- Cliquez sur Créer une table de routage DRG.

- Entrez le nom de la table de routage DRG.

- Ajoutez une nouvelle règle statique :

- Bloc CIDR de destination : entrez

0.0.0.0/0. - Type d'association de saut suivant : sélectionnez Réseau cloud virtuel.

- Pièce jointe de saut suivant : sélectionnez hub VCN.

- Bloc CIDR de destination : entrez

- Cliquez sur Créer une table de routage DRG.

-

Attendez la création de la table de routage.

- Notez que la nouvelle table de routage DRG est créée.

- Cliquez sur Créer une table de routage DRG pour créer une autre table de routage DRG.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

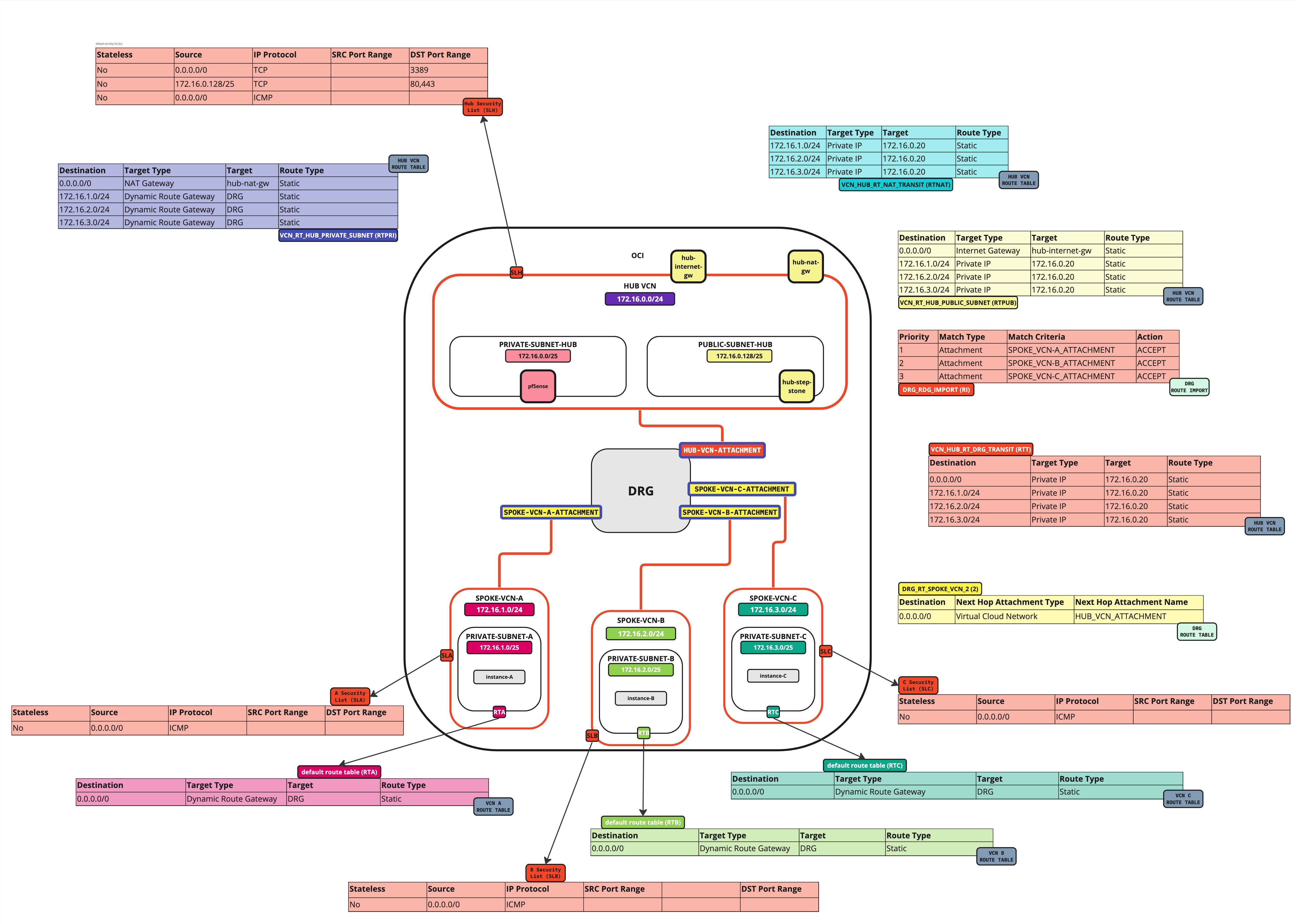

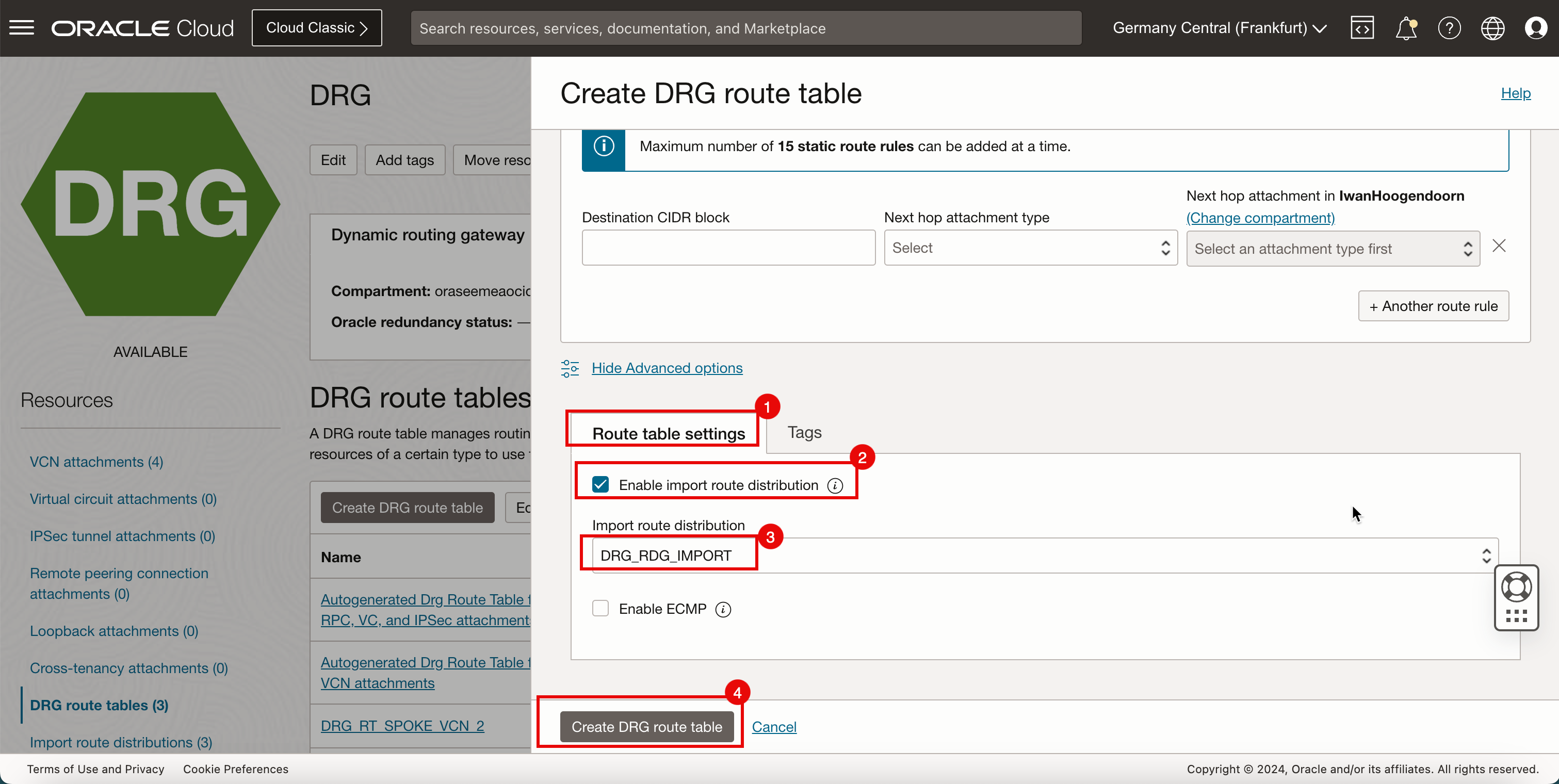

Créez une table de routage (

DRG_RT_HUB_VCN_3) dans le DRG et importez le groupe de distribution de routage (DRG_RDG_IMPORT).- Entrez le nom de la table de routage DRG.

- Cliquez sur Afficher les options avancées.

-

Importez la distribution de routage d'import créée précédemment.

- Cliquez sur Paramètres de la table de routage.

- Sélectionnez Activer la distribution de routage d'import.

- Sélectionnez la distribution de routage d'import créée précédemment.

- Cliquez sur Créer une table de routage DRG.

- Notez que la nouvelle table de routage DRG est créée.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 7.5 : Joindre les tables de routage

Maintenant que nous avons créé des tables de routage, nous devons attacher les tables de routage au DRG, aux réseaux cloud virtuels, aux sous-réseaux et aux passerelles.

Remarque : C'est là que la gamme est activée. Il s'agit donc d'un processus minutieux qui doit être pensé en premier et testé correctement avant d'implémenter ou d'apporter des modifications dans un environnement de production.

Attachez les tables de routage DRG :

Attacheons d'abord les tables de routage DRG.

Joindre des tables de routage DRG aux pièces jointes VCN satellite

Informations de routage : (DRG_RT_SPOKE_VCN_2) Cette attachement de table de routage et de table de routage DRG garantit que tout le trafic provenant des réseaux cloud virtuels spoke est désormais acheminé vers le VCN hub.

Tout d'abord, nous allons attacher la table de routage DRG ()DRG_RT_SPOKE_VCN_2) à toutes les pièces jointes VCN spoke.

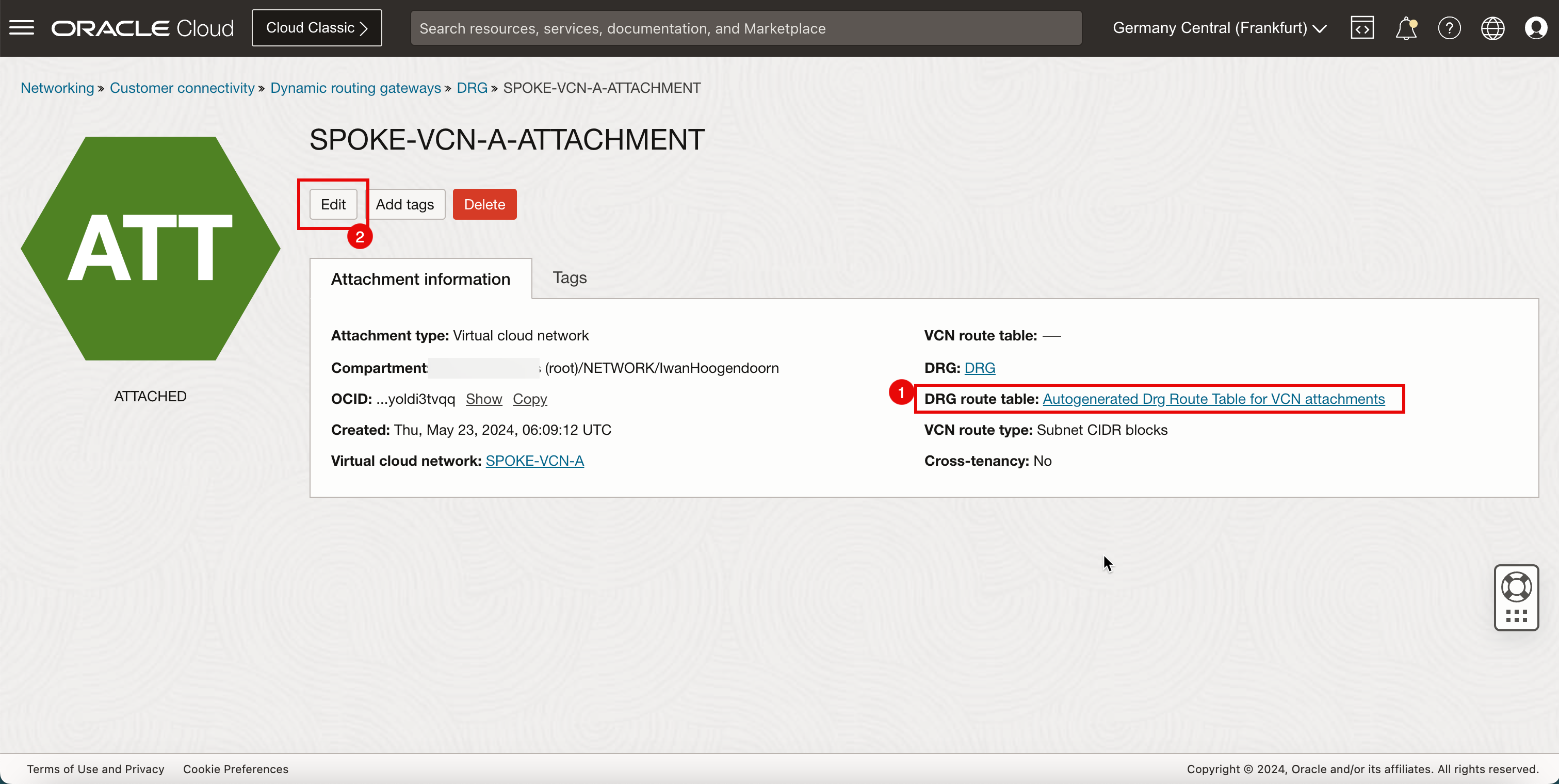

-

Accédez à la page DRG. Cliquez sur Fonctions de réseau, Passerelle de routage dynamique et sélectionnez le DRG créé précédemment.

- Cliquez sur Pièces jointes VCN.

- Cliquez sur la pièce jointe VCN pour le satellite A.

- Notez que la table DRG générée automatiquement est associée à la pièce jointe VCN pour le satellite A. Nous devons changer cela.

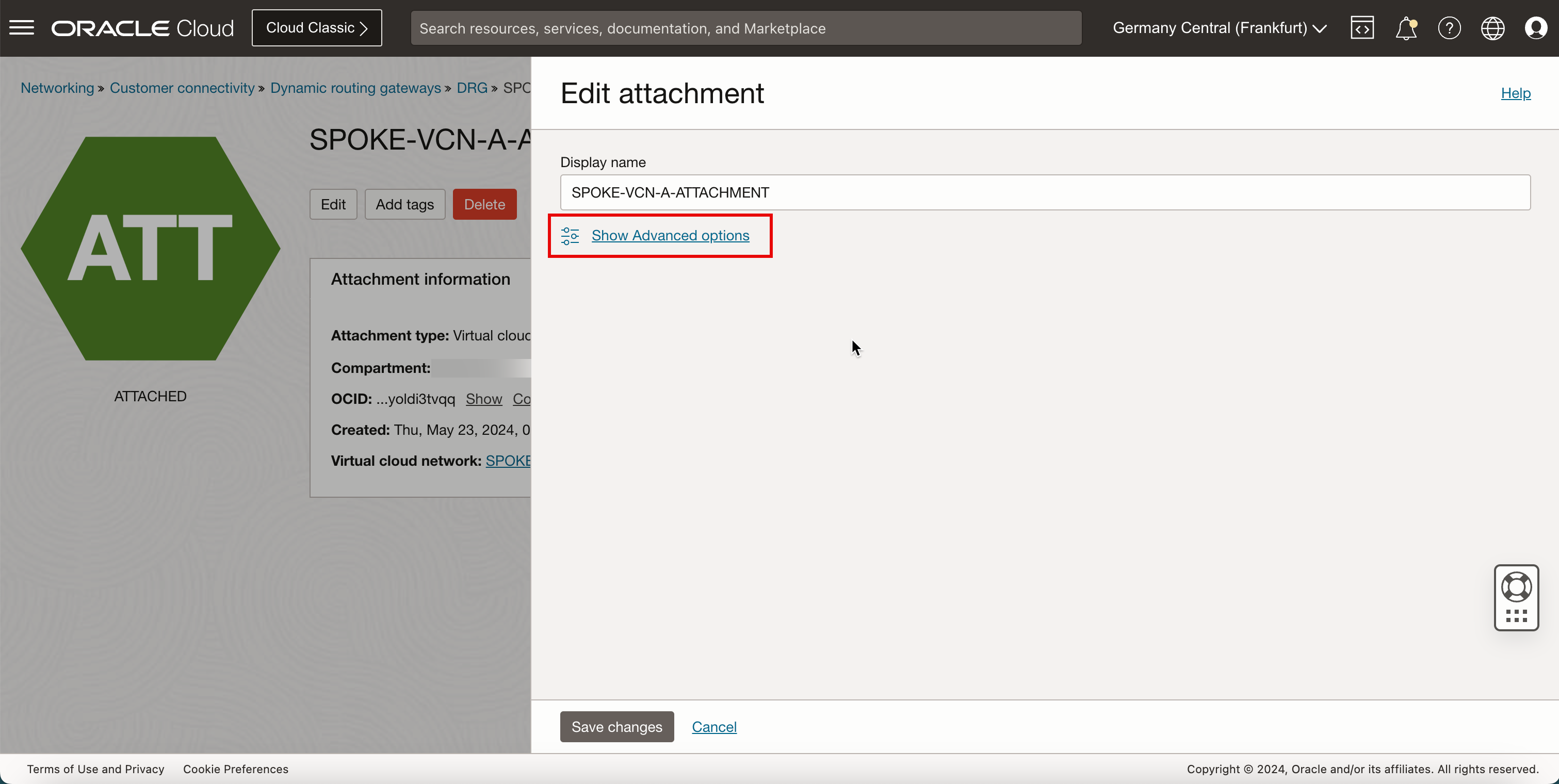

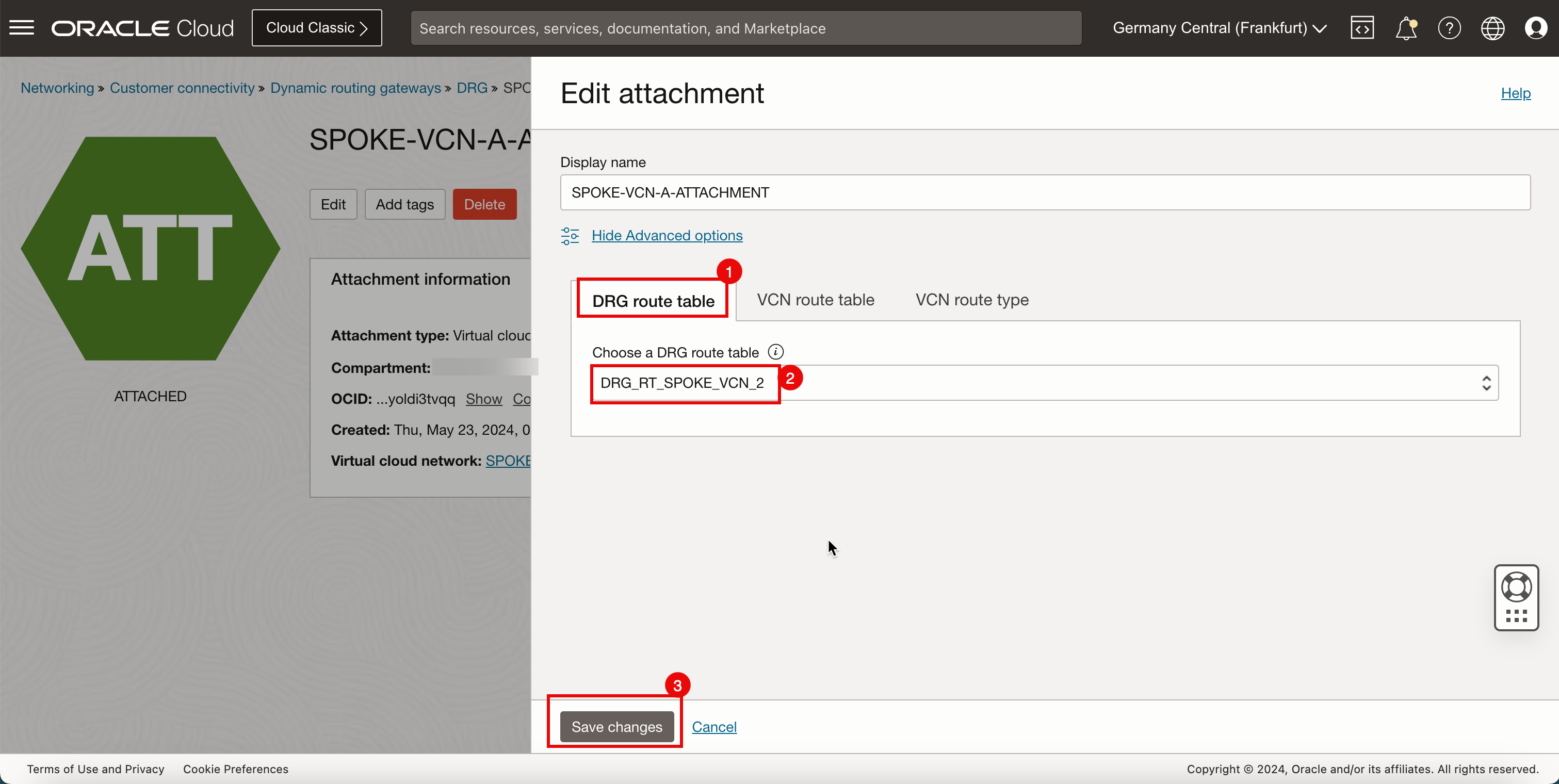

- Cliquez sur Modifier.

-

Cliquez sur Afficher les options avancées.

- Sélectionnez la table de routage DRG.

- Sélectionnez la table de routage DRG créée précédemment :

DRG_RT_SPOKE_VCN_2. - Cliquez sur Enregistrer les modifications.

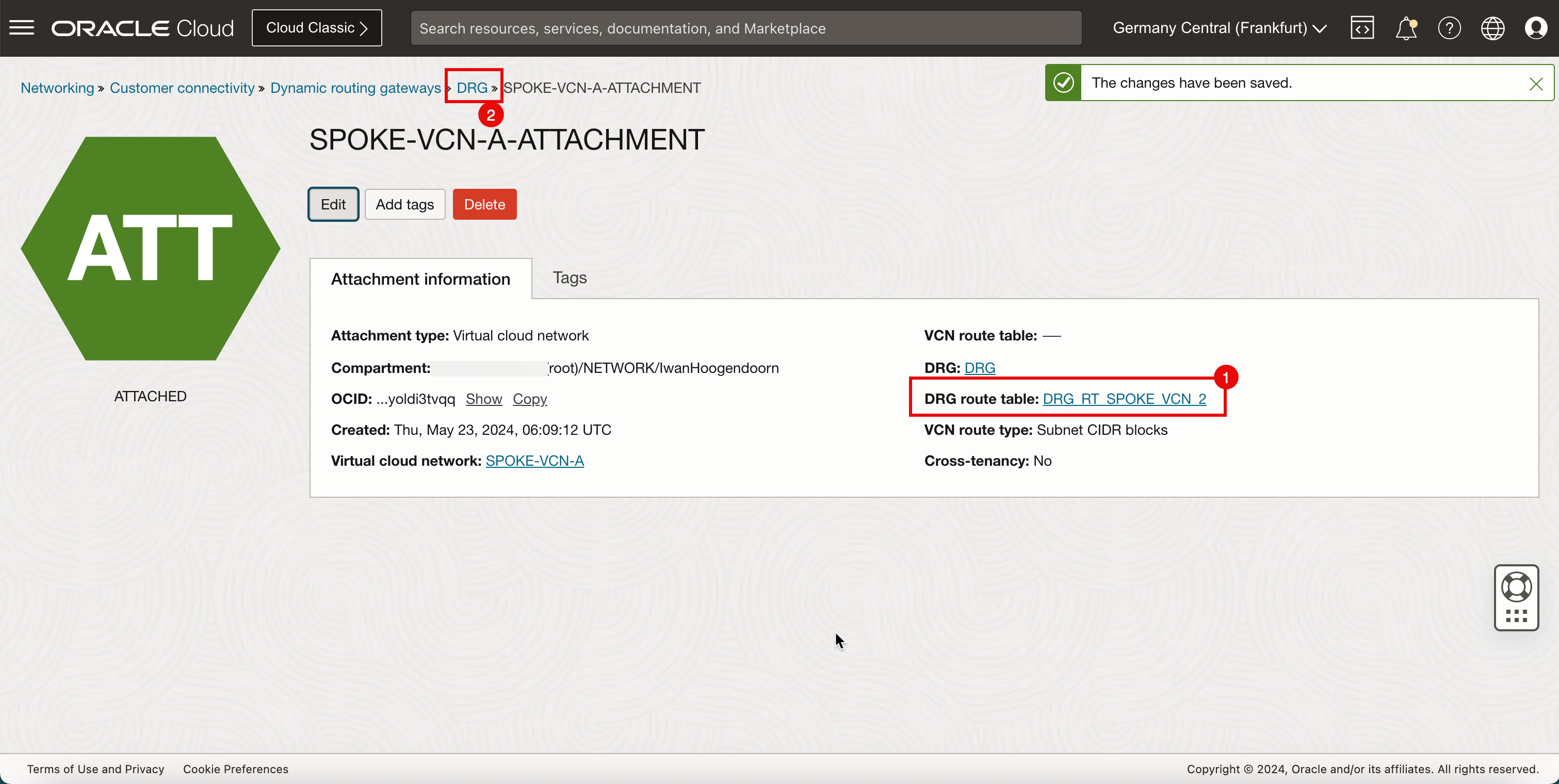

- Notez qu'une nouvelle table de routage DRG est active sur l'attachement VCN spoke A.

- Cliquez sur DRG pour revenir à la page de détails DRG.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

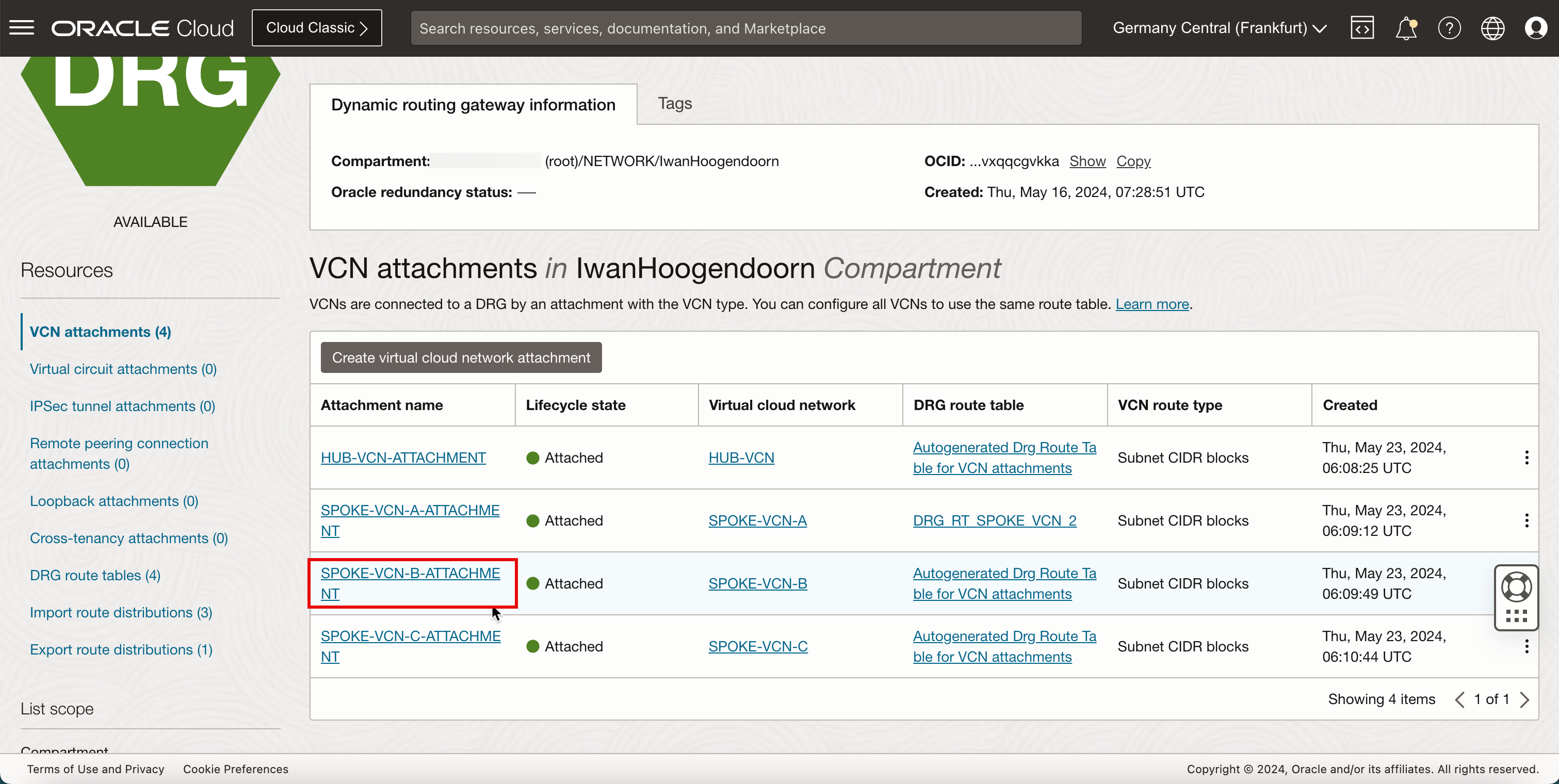

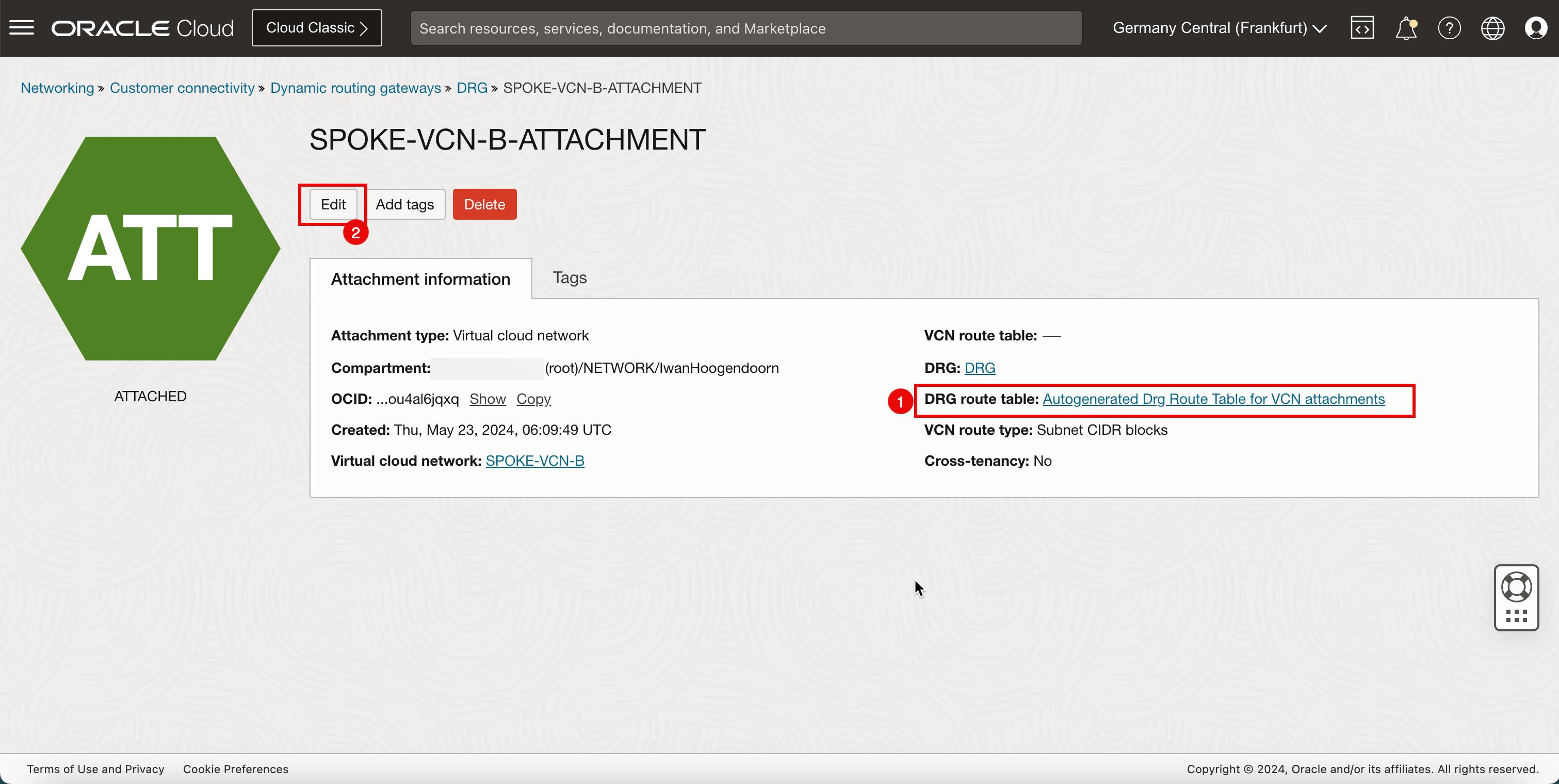

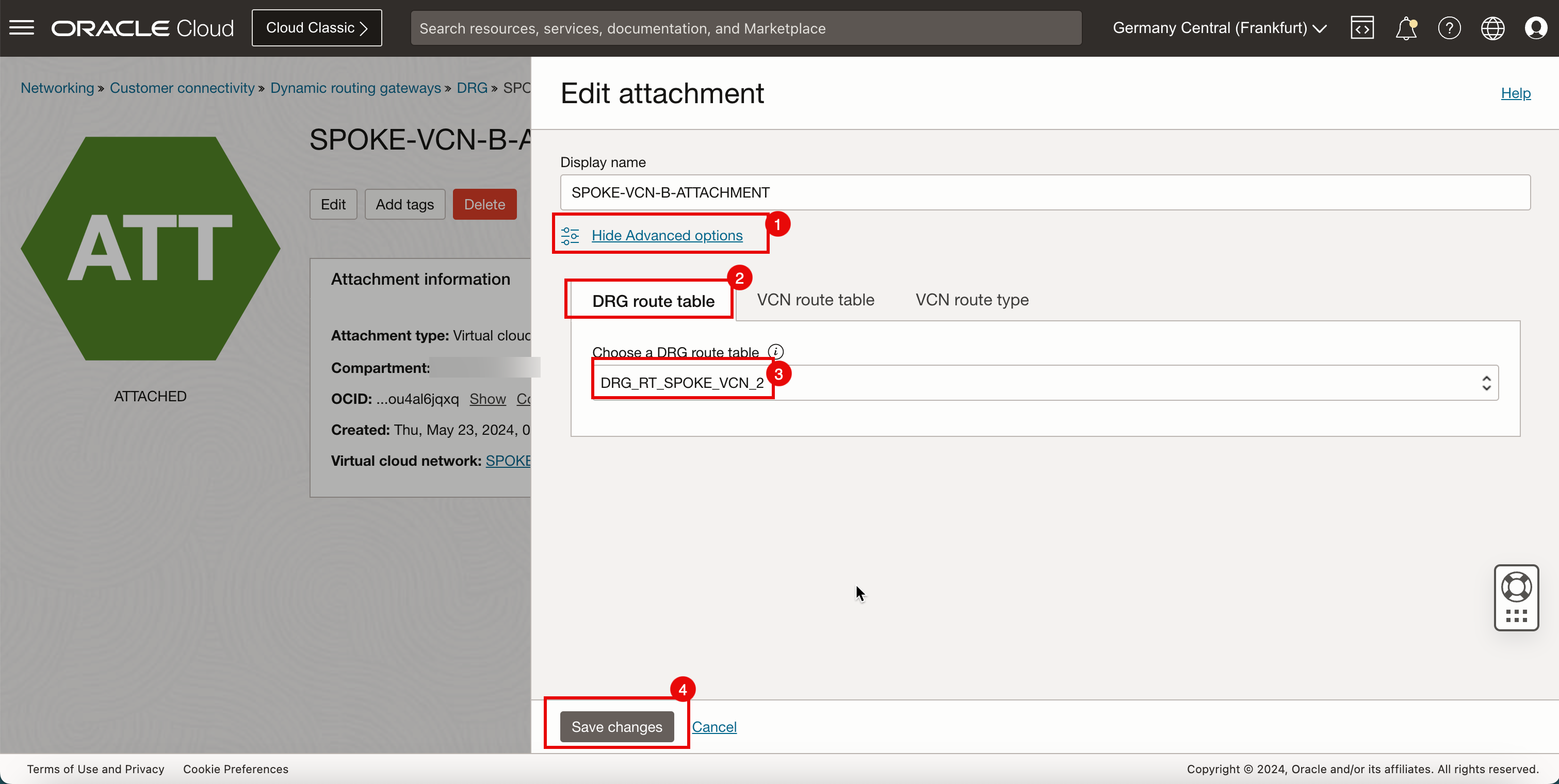

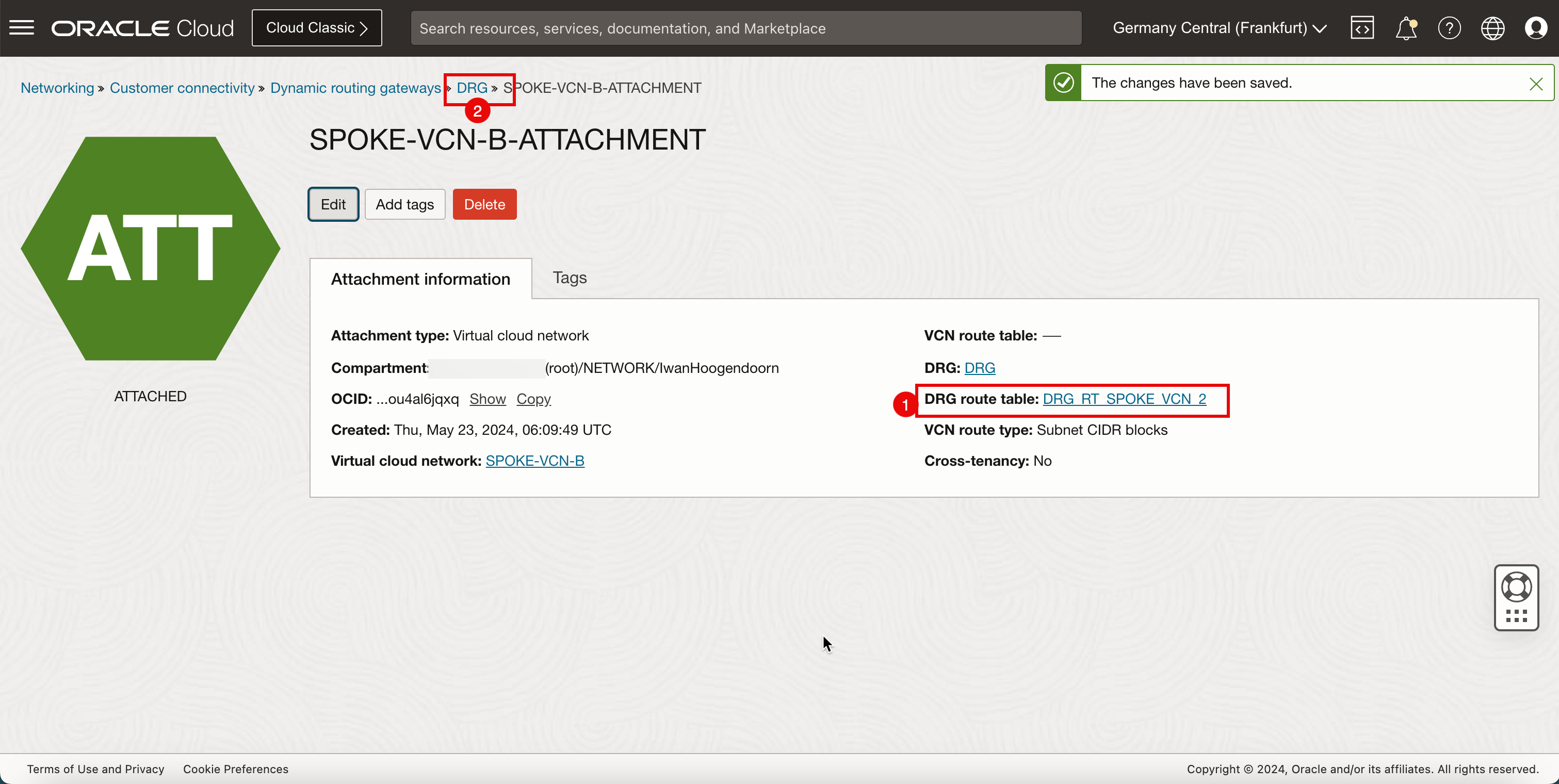

Cliquez sur la pièce jointe VCN pour le satellite B.

- Notez que la table DRG générée automatiquement est associée à la pièce jointe VCN pour le satellite B. Nous devons changer cela.

- Cliquez sur Modifier.

- Cliquez sur Afficher les options avancées.

- Sélectionnez l'onglet Table de routage DRG.

- Sélectionnez la table de routage DRG créée précédemment (

DRG_RT_SPOKE_VCN_2). - Cliquez sur Enregistrer les modifications.

- Notez qu'une nouvelle table de routage DRG est active sur l'attachement VCN spoke B.

- Cliquez sur DRG pour revenir à la page de détails DRG.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

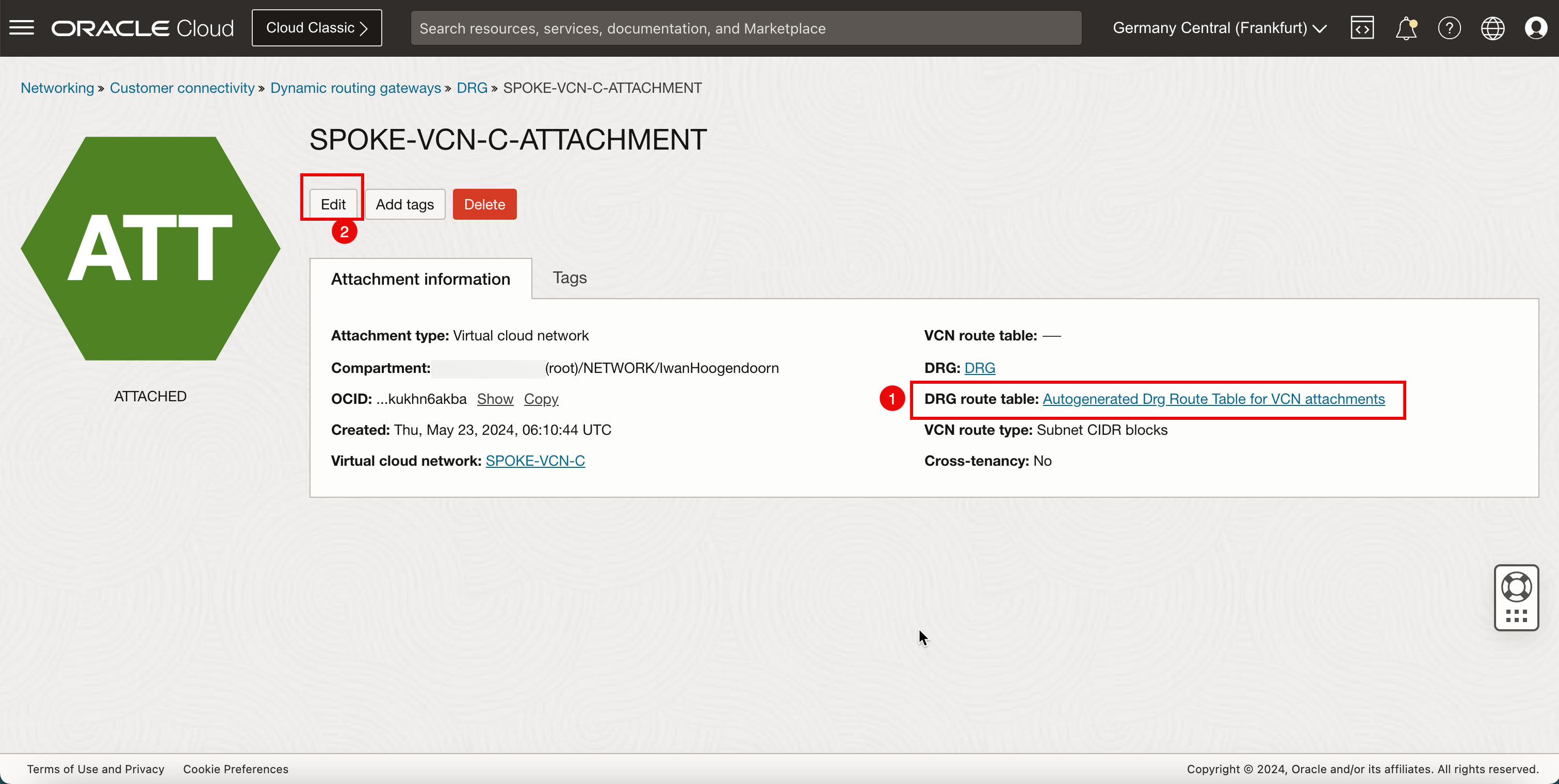

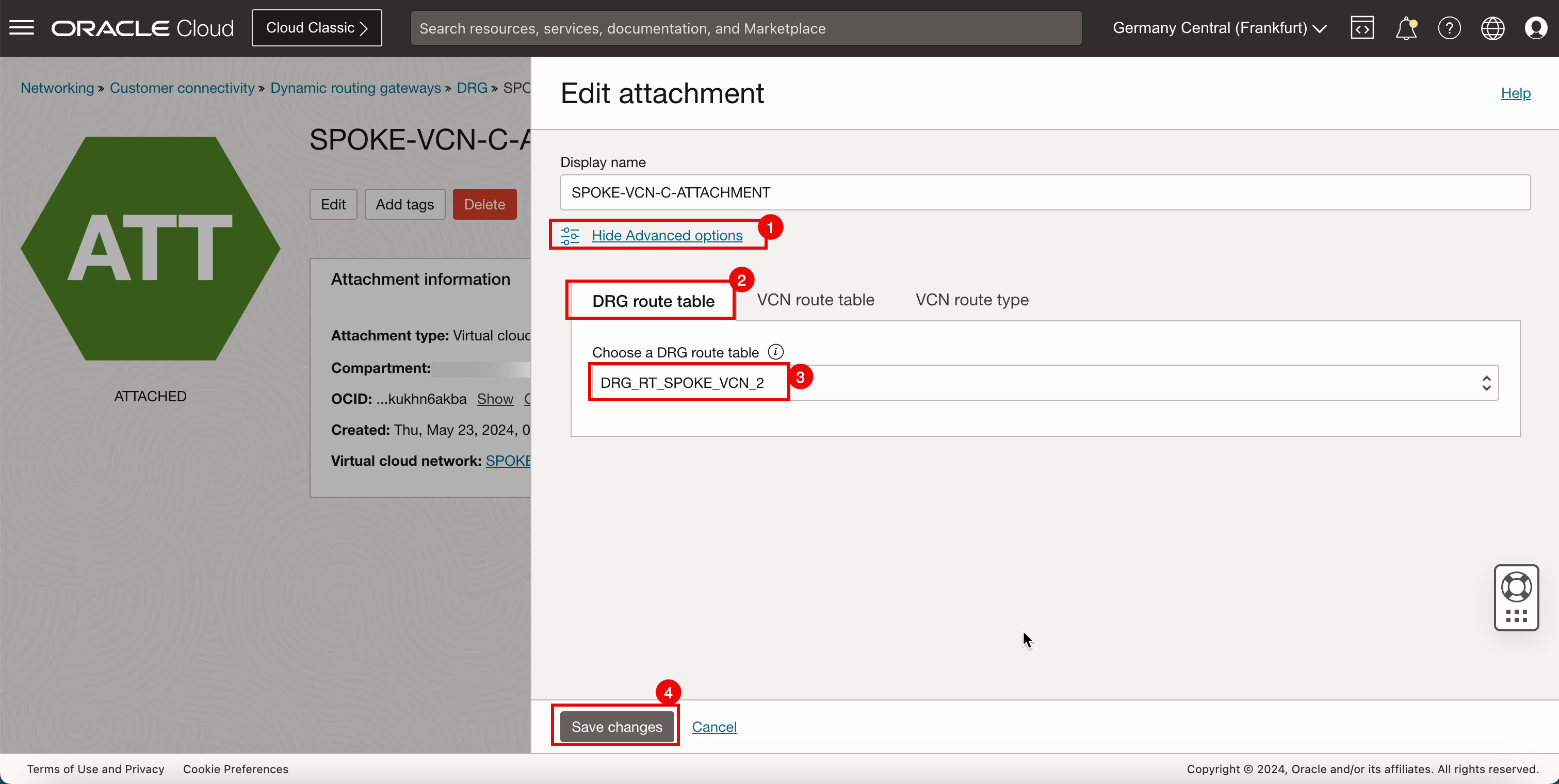

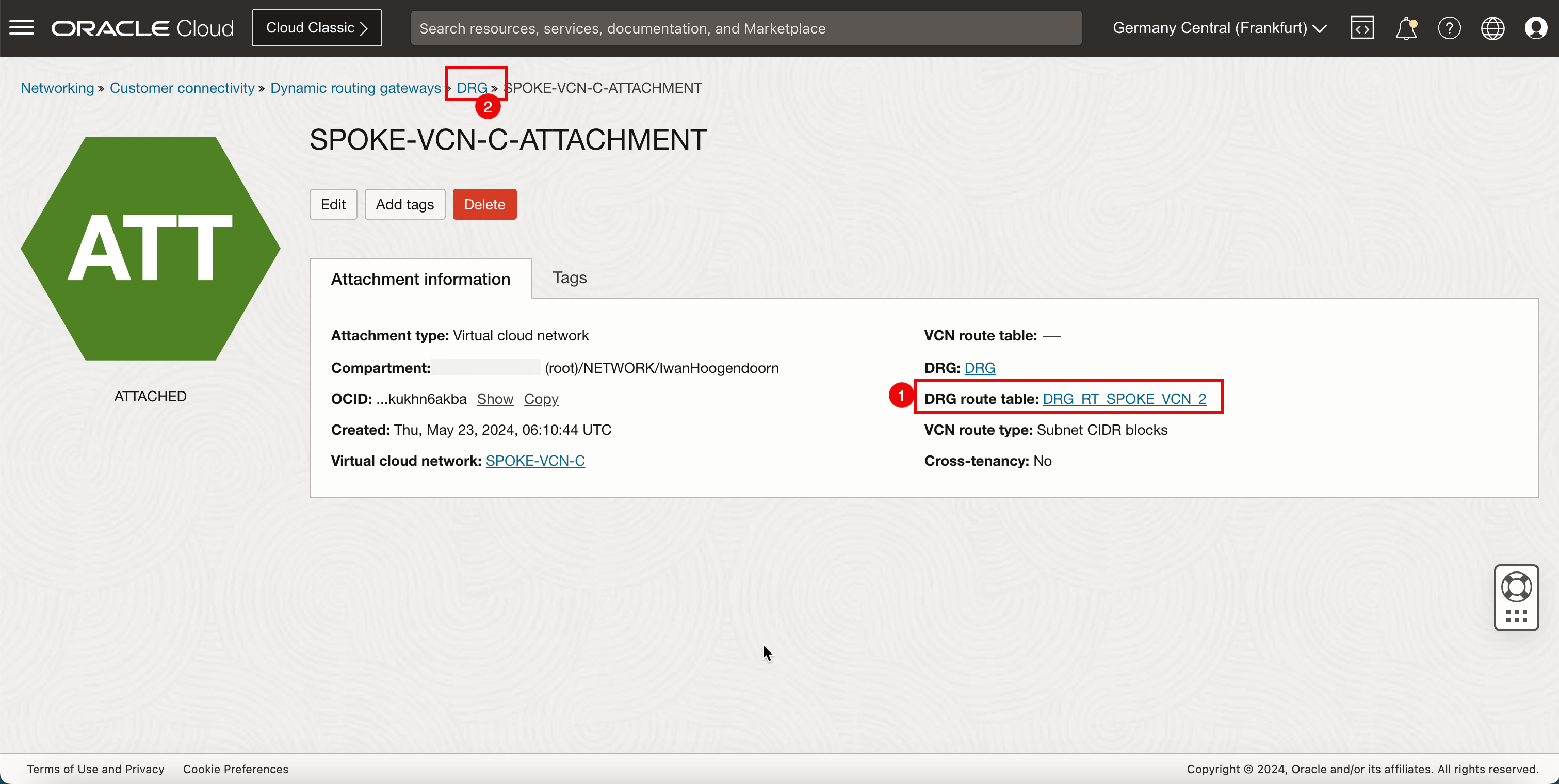

Cliquez sur la pièce jointe VCN pour le satellite C.

- Notez que la table DRG générée automatiquement est associée à l'attachement VCN pour le satellite C. Nous devons changer cela.

- Cliquez sur Modifier.

- Cliquez sur Afficher les options avancées.

- Sélectionnez l'onglet Table de routage DRG.

- Sélectionnez la table de routage DRG créée précédemment (

DRG_RT_SPOKE_VCN_2). - Cliquez sur Enregistrer les modifications.

- Notez qu'une nouvelle table de routage DRG est active sur l'attachement VCN C spoke.

- Cliquez sur DRG pour revenir à la page de détails DRG.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

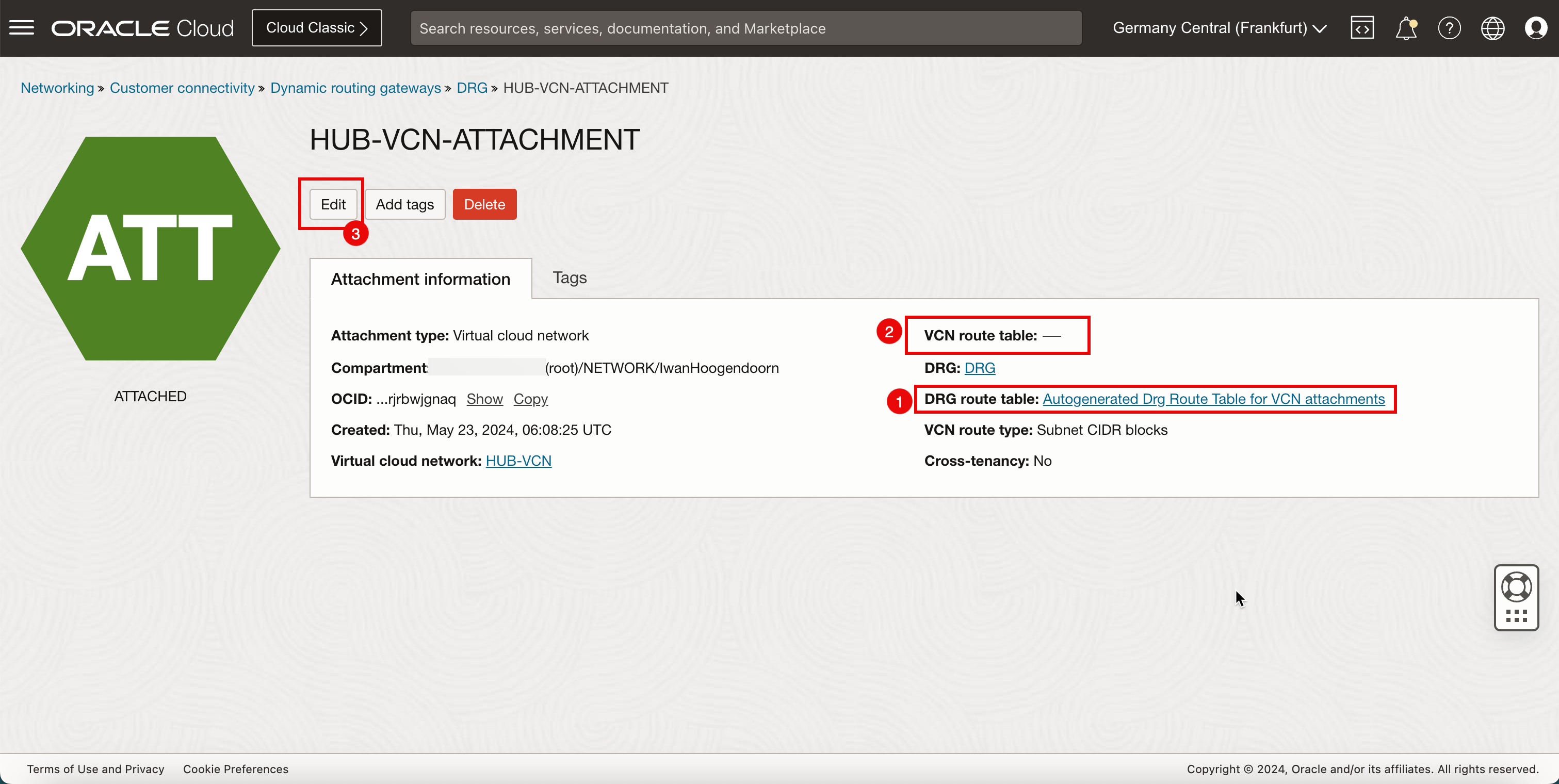

Joindre des tables de routage DRG à la pièce jointe VCN du hub

Nous attacherons la table de routage DRG ()DRG_RT_HUB_VCN_3 à l'attachement VCN du hub. Nous allons également attacher la table de routage VCN (VCN_HUB_RT_DRG_TRANSIT) à l'attachement VCN du hub.

Informations de routage : (DRG_RT_HUB_VCN_3) Cette attachement de table de routage et de table de routage DRG permet de s'assurer que tous les réseaux des rayons sont connus sur le DRG et appris sur le DRG afin que le DRG sache quels réseaux sont disponibles sur les rayons et sache donc où acheminer les réseaux spoke.

Informations de routage : (VCN_HUB_RT_DRG_TRANSIT) Cette attachement de table de routage et de table de routage VCN garantit que tout le trafic est acheminé vers le pare-feu dans le hub.

-

Accédez à la page DRG. Cliquez sur Fonctions de réseau, Passerelle de routage dynamique et sélectionnez le DRG créé précédemment.

- Cliquez sur Pièces jointes VCN.

- Cliquez sur la pièce jointe VCN pour le hub.

- Notez que la table DRG générée automatiquement est associée à l'attachement VCN pour le hub. Nous devons changer cela.

- Notez que la pièce jointe VCN pour le hub n'est associée à aucune table VCN. Nous devons ajouter cela.

- Cliquez sur Modifier.

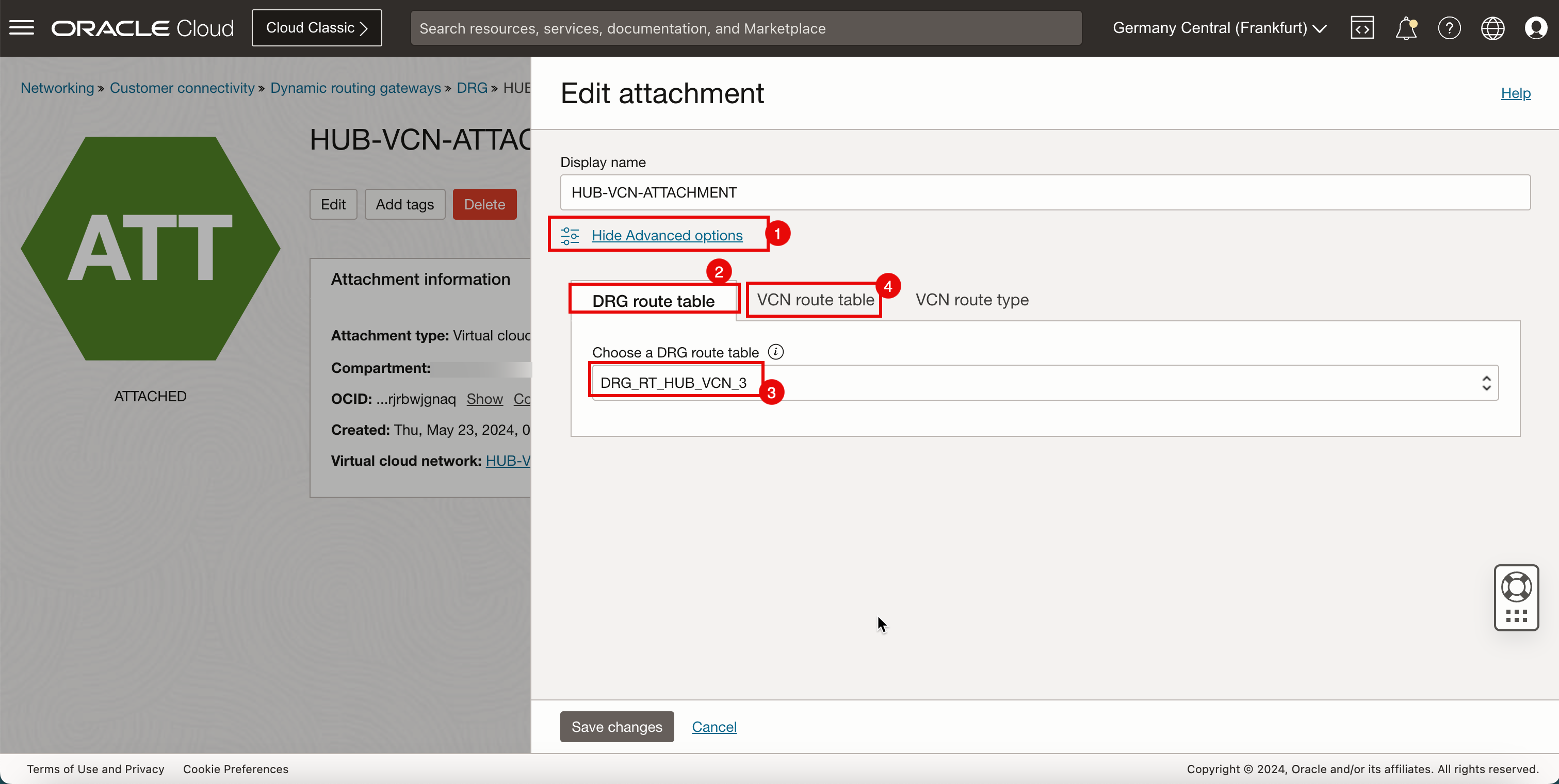

- Cliquez sur Afficher les options avancées.

- Sélectionnez l'onglet Table de routage DRG.

- Sélectionnez la table de routage DRG créée précédemment (

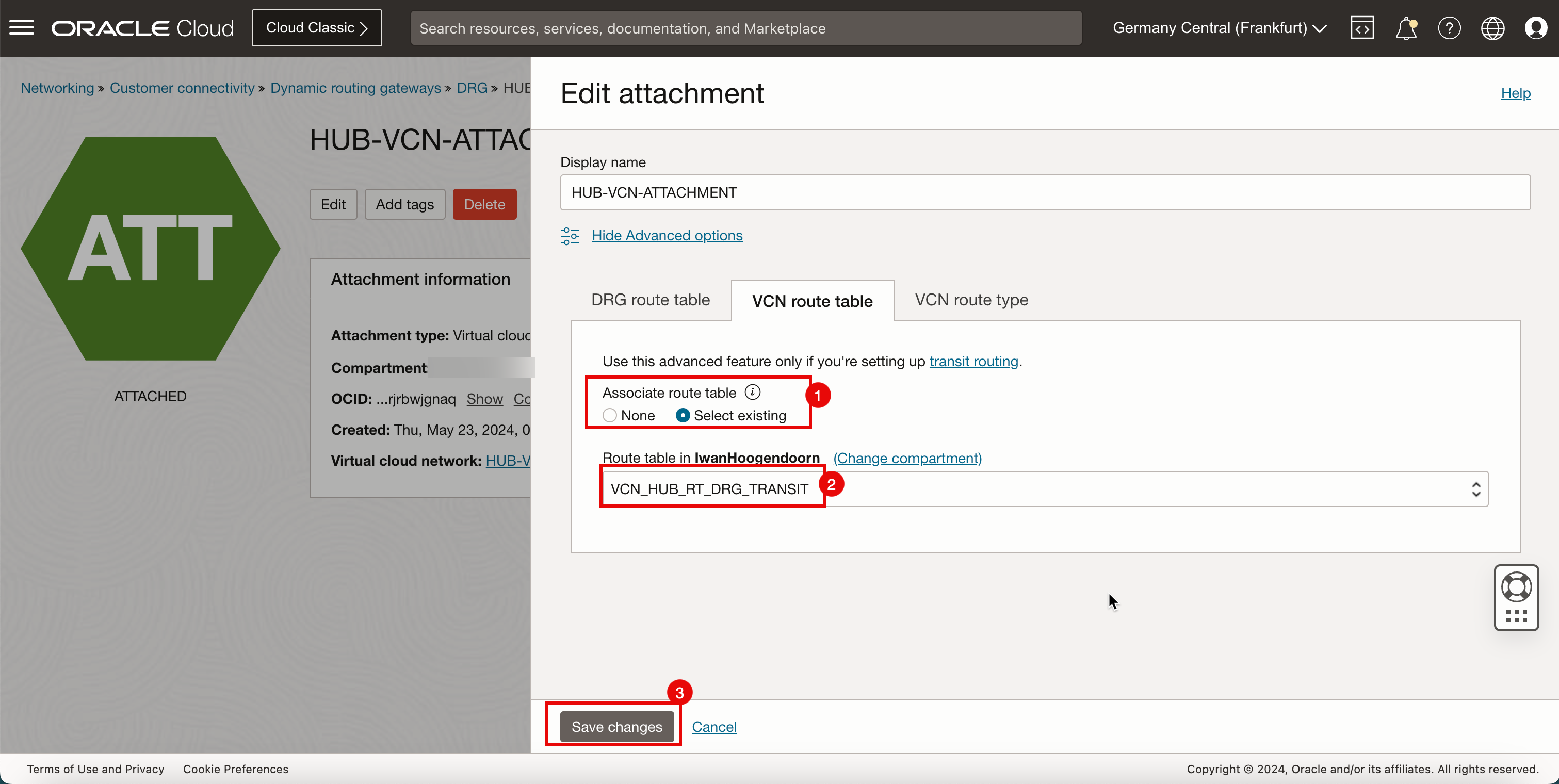

DRG_RT_HUB_VCN_3). - Cliquez sur l'onglet Table de routage VCN.

- Sélectionnez Sélectionner une table de routage VCN existante pour sélectionner une table de routage VCN existante.

- Sélectionnez la table de routage VCN créée précédemment (

VCN_HUB_RT_DRG_TRANSIT). - Cliquez sur Enregistrer les modifications.

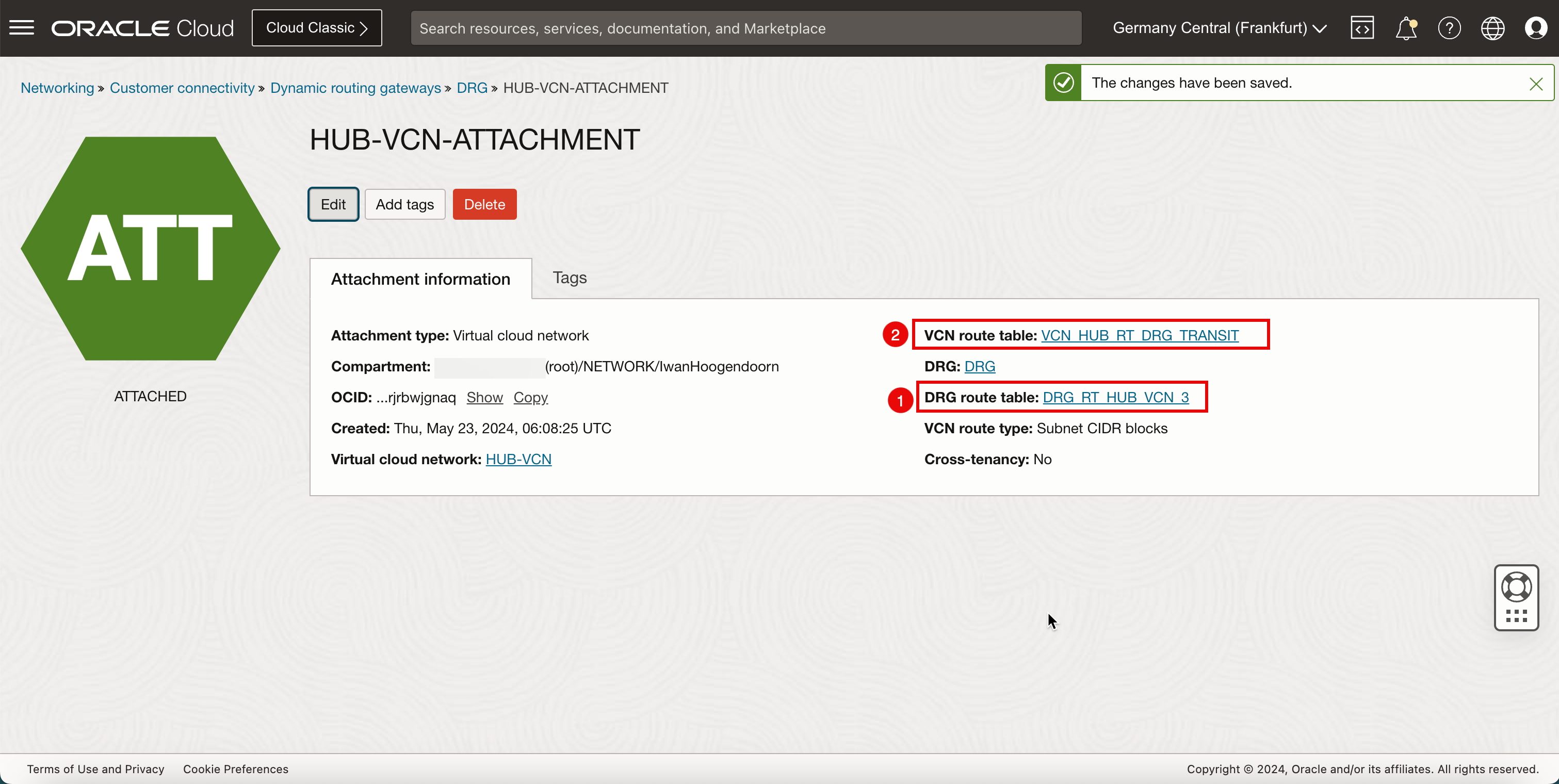

- Notez qu'une nouvelle table de routage DRG est active sur l'attachement VCN du hub.

- Notez qu'une nouvelle table de routage VCN est active sur l'attachement VCN hub.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Attachez les tables de routage VCN :

Maintenant, nous allons attacher les tables de routage VCN même si nous avons déjà commencé à le faire pour l'une des tables de routage VCN de la tâche précédente.

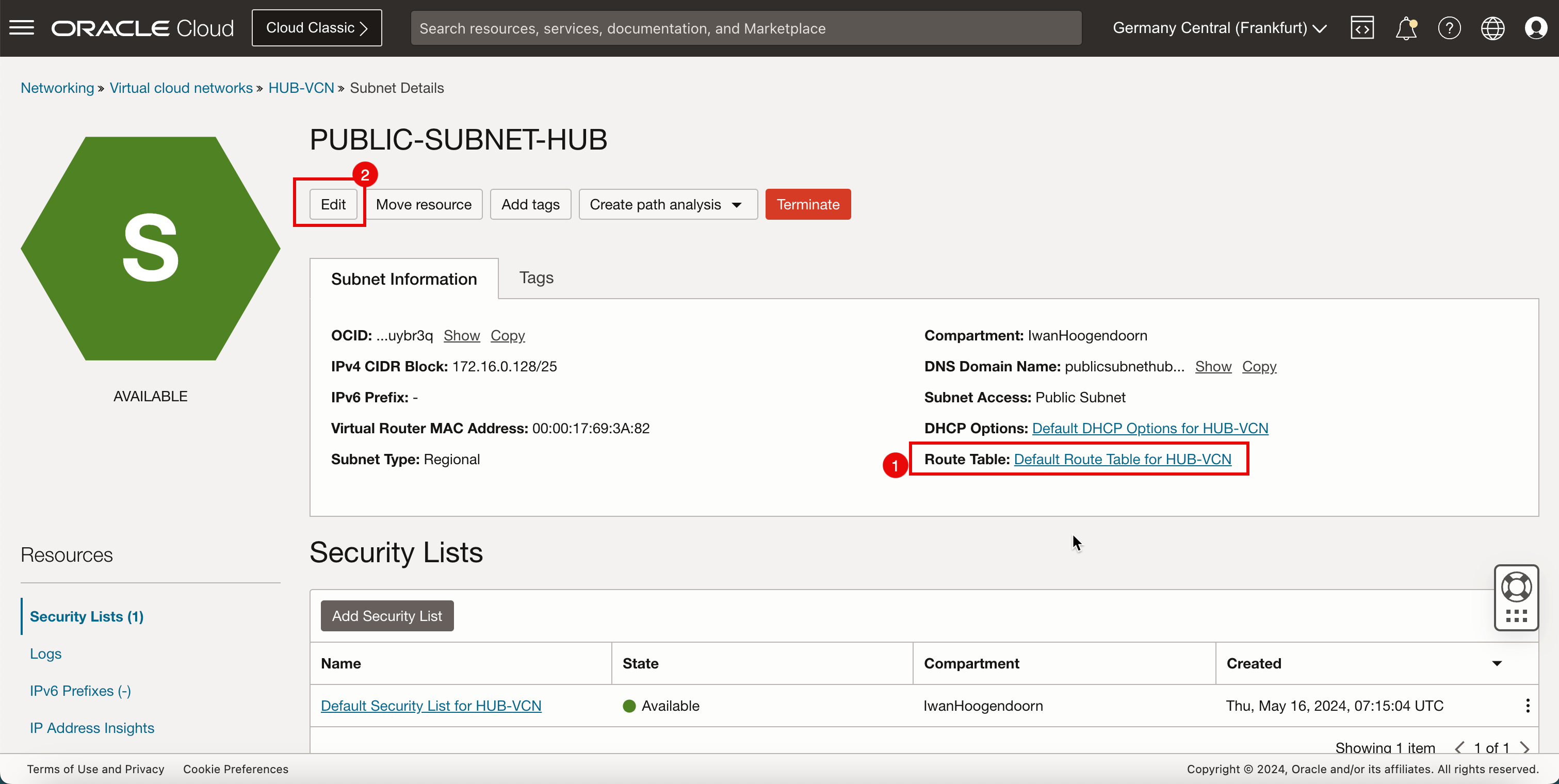

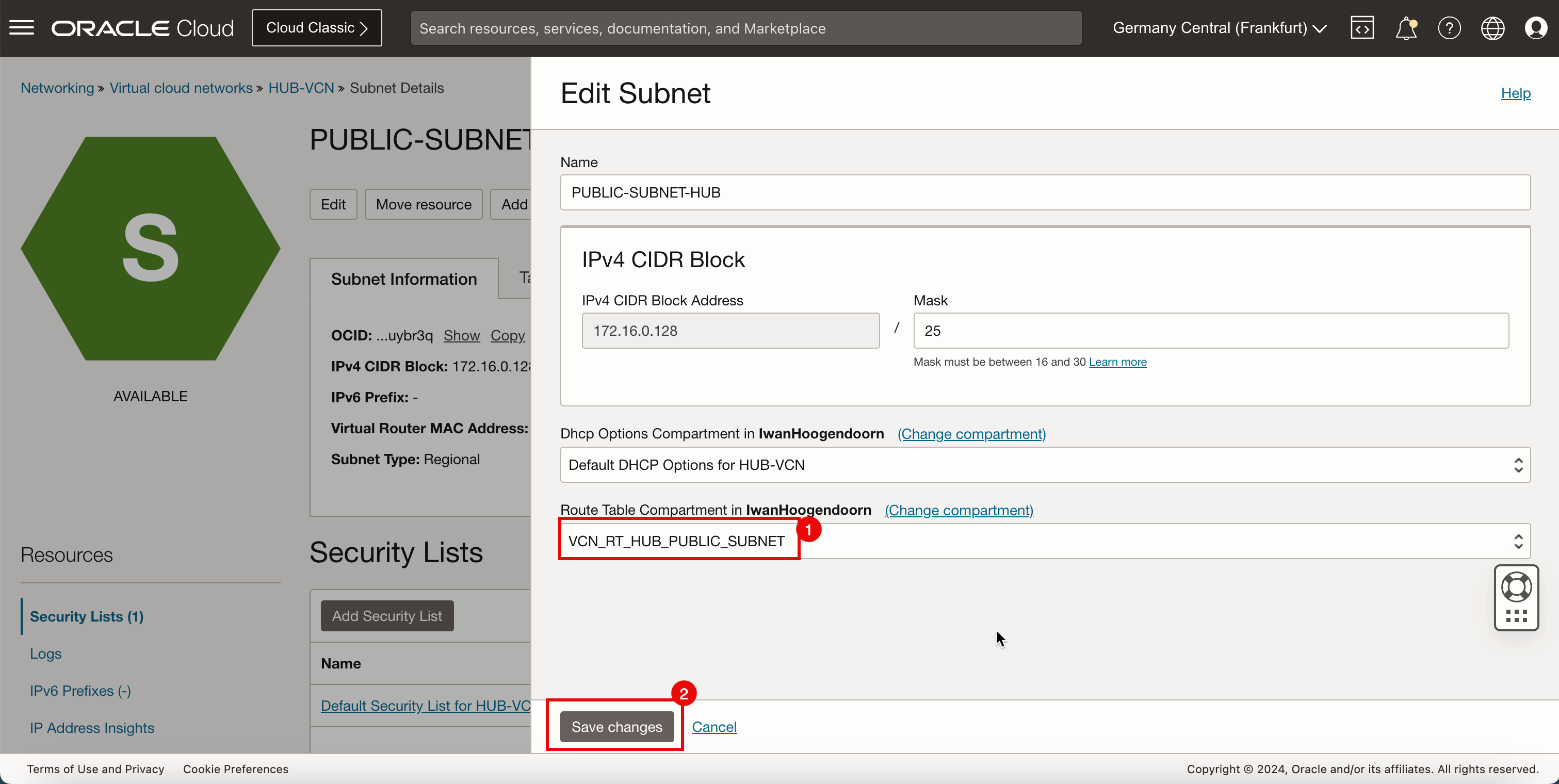

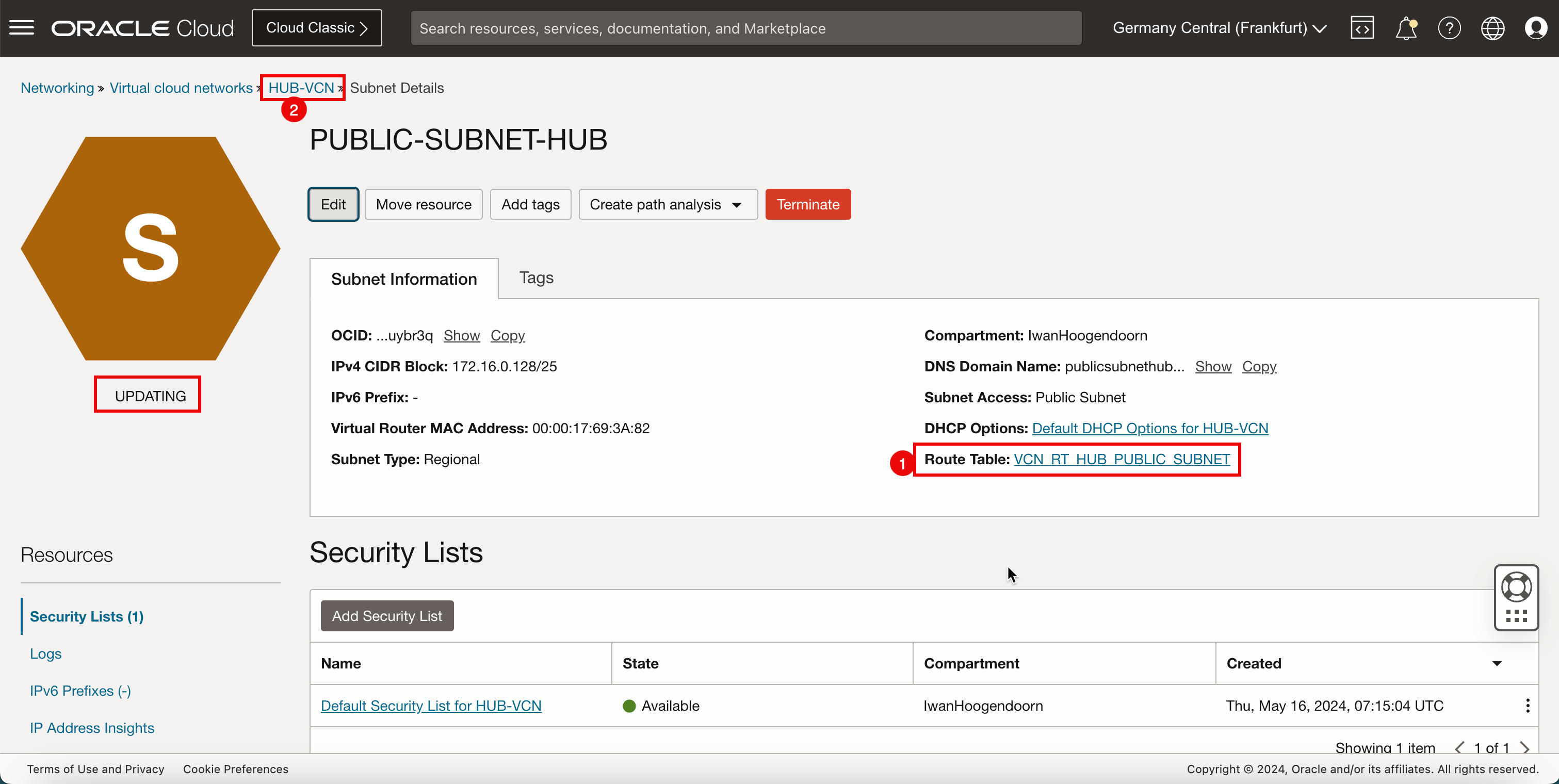

Attacher les tables de routage VCN au sous-réseau public VCN du hub

Attachez la table de routage VCN (VCN_RT_HUB_PUBLIC_SUBNET) au sous-réseau public dans le VCN hub.

Informations de routage : (VCN_RT_HUB_PUBLIC_SUBNET) Cette table de routage VCN achemine le trafic destiné aux rayons vers le pare-feu. Le trafic destiné à Internet (tous les trafics autres que les réseaux spoke) vers la passerelle Internet sera également acheminé par cette table de routage.

-

Accédez à la console OCI.

- Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Réseaux cloud virtuels.

-

Cliquez sur le VCN hub.

- Cliquez sur Sous-réseaux.

- Cliquez sur Sous-réseau du hub public.

- Notez que la table VCN par défaut est associée au sous-réseau de hub public. Nous devons changer cela.

- Cliquez sur Modifier.

- Sélectionnez la table de routage VCN créée précédemment (

VCN_RT_HUB_PUBLIC_SUBNET). - Cliquez sur Enregistrer les modifications.

- Une nouvelle table de routage VCN est active sur le sous-réseau public du hub.

- Cliquez sur Hub VCN pour revenir à la page de détails Hub VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

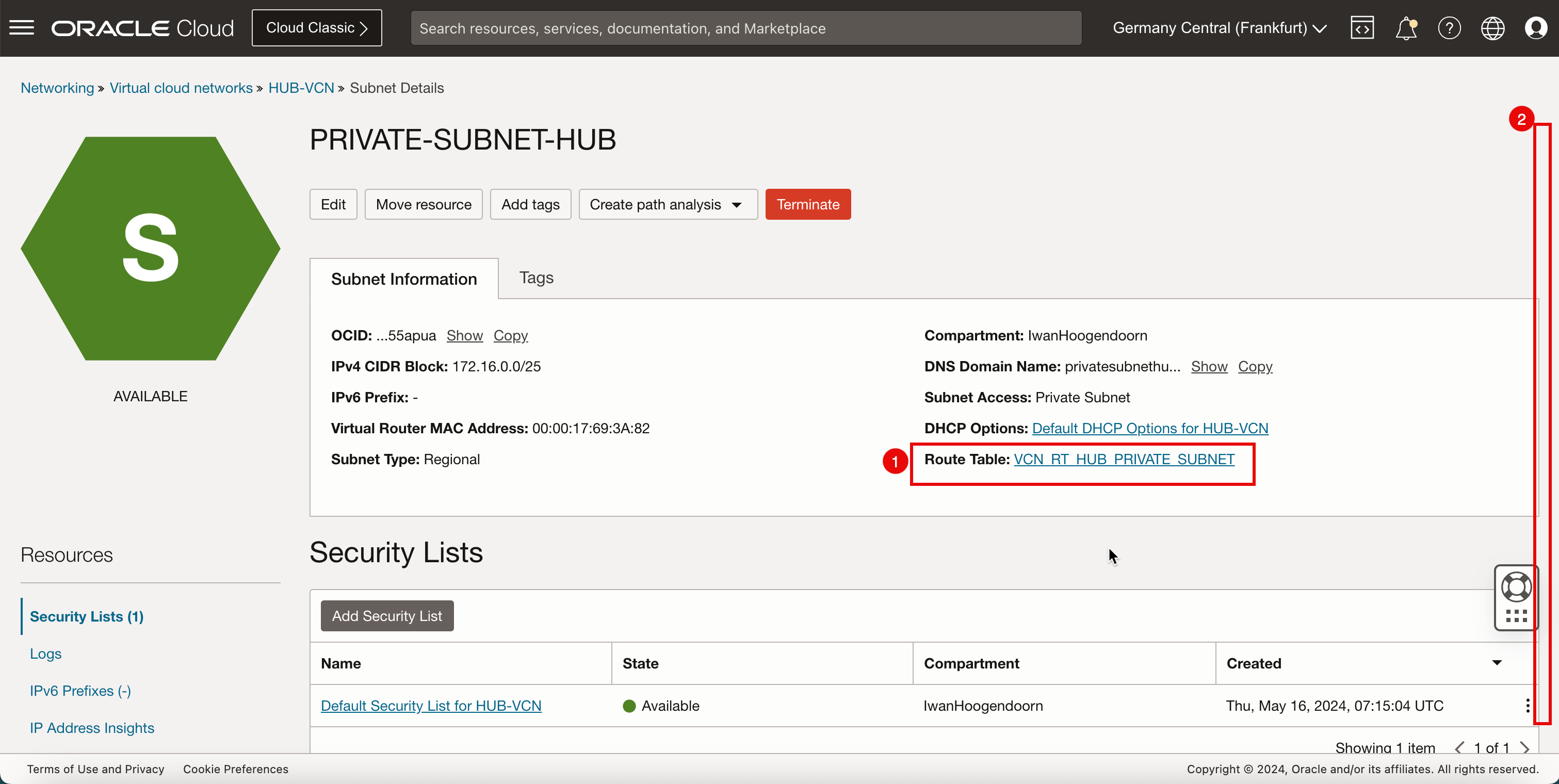

Attacher les tables de routage VCN au sous-réseau privé VCN du hub

Ensuite, nous allons attacher la table de routage VCN (VCN_RT_HUB_PRIVATE_SUBNET) au sous-réseau privé dans le VCN hub.

Informations de routage : (VCN_RT_HUB_PRIVATE_SUBNET) Cette table de routage VCN achemine le trafic destiné aux rayons vers le pare-feu. Le trafic destiné à Internet (tous les trafics autres que les réseaux spoke) vers la passerelle NAT est également acheminé par cette table de routage.

-

Accédez au réseau VCN hub.

- Cliquez sur Sous-réseau du hub privé.

- Notez que la table de routage VCN est déjà associée au sous-réseau de hub privé. Si la table VCN par défaut est toujours associée, modifiez-la. Pour la modifier, cliquez sur Modifier et remplacez-la par

VCN_RT_HUB_PRIVATE_SUBNET. - Descendre.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

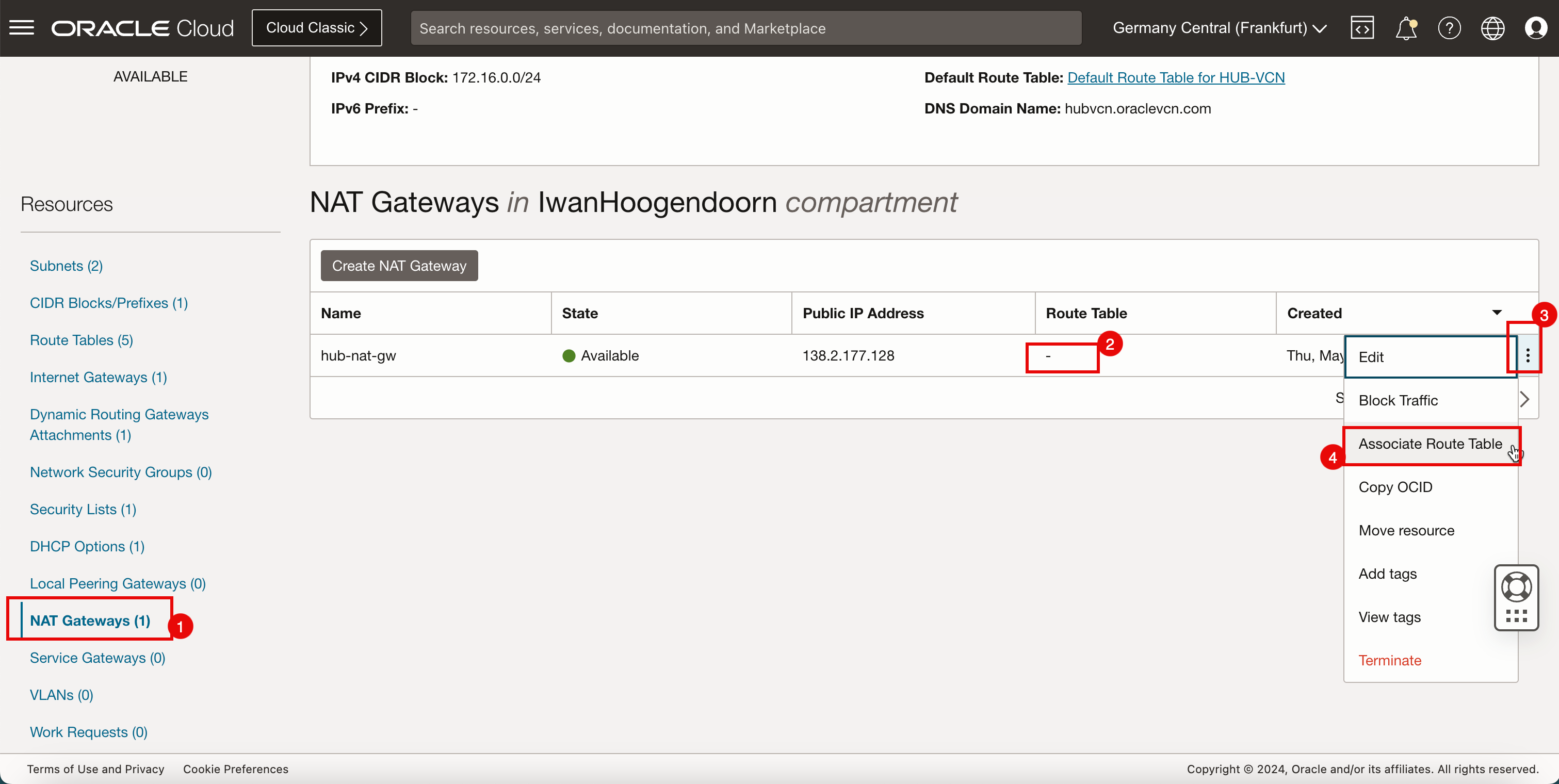

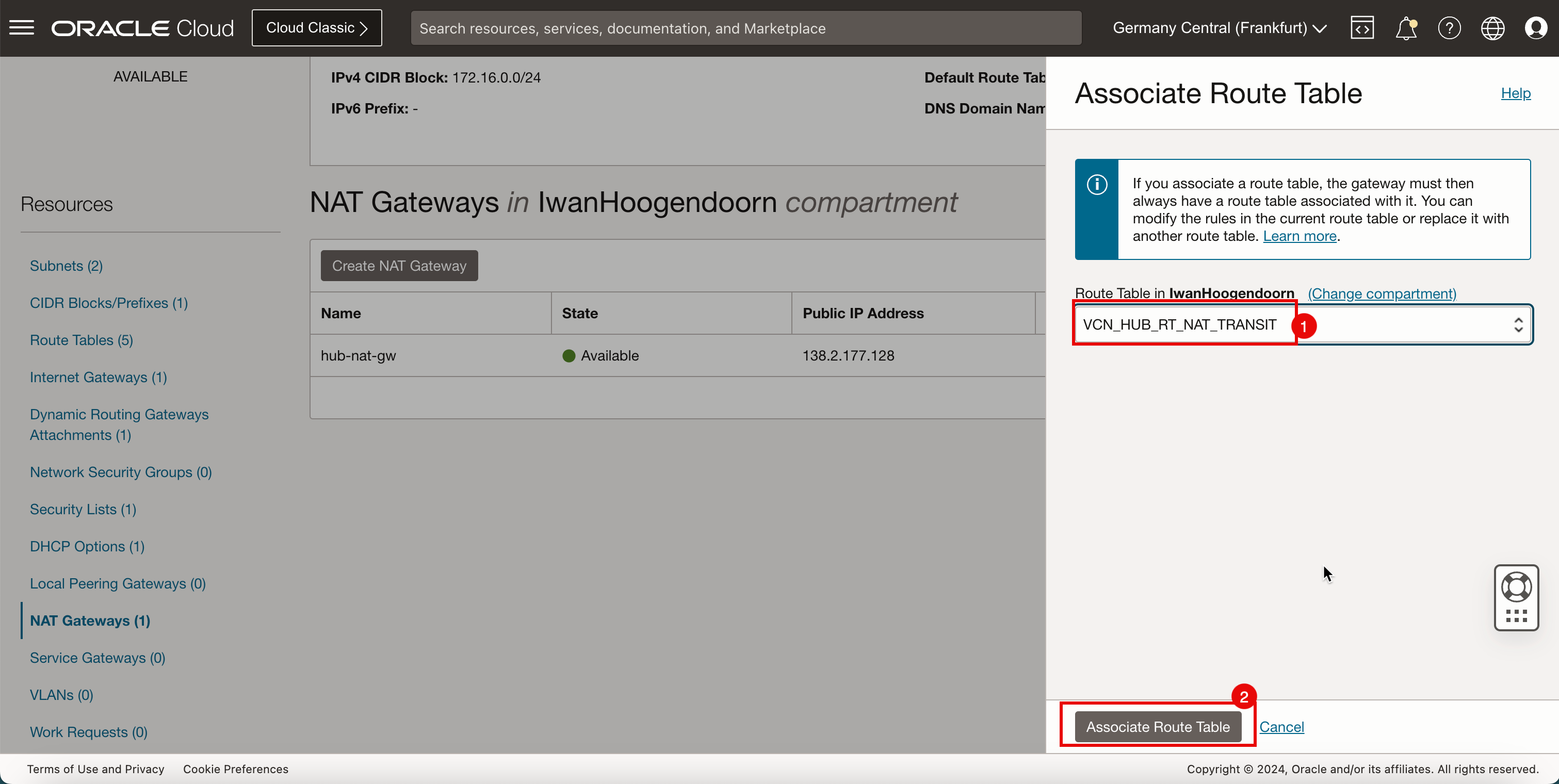

Attacher les tables de routage VCN à la passerelle NAT VCN du hub

Attachez la table de routage VCN (VCN_HUB_RT_NAT_TRANSIT) à la passerelle NAT dans le VCN hub.

Informations de routage : (VCN_HUB_RT_NAT_TRANSIT) Cette table de routage VCN achemine le trafic destiné aux rayons vers le pare-feu.

-

Accédez à la console OCI.

- Cliquez sur Passerelles NAT.

- Aucune table de routage n'est associée à la passerelle NAT.

- Cliquez sur les trois points.

- Cliquez sur Associer la table de routage.

- Sélectionnez la table de routage VCN créée précédemment (

VCN_HUB_RT_NAT_TRANSIT). - Cliquez sur Associer la table de routage.

-

Notez qu'une nouvelle table de routage VCN est active sur la passerelle NAT du hub.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

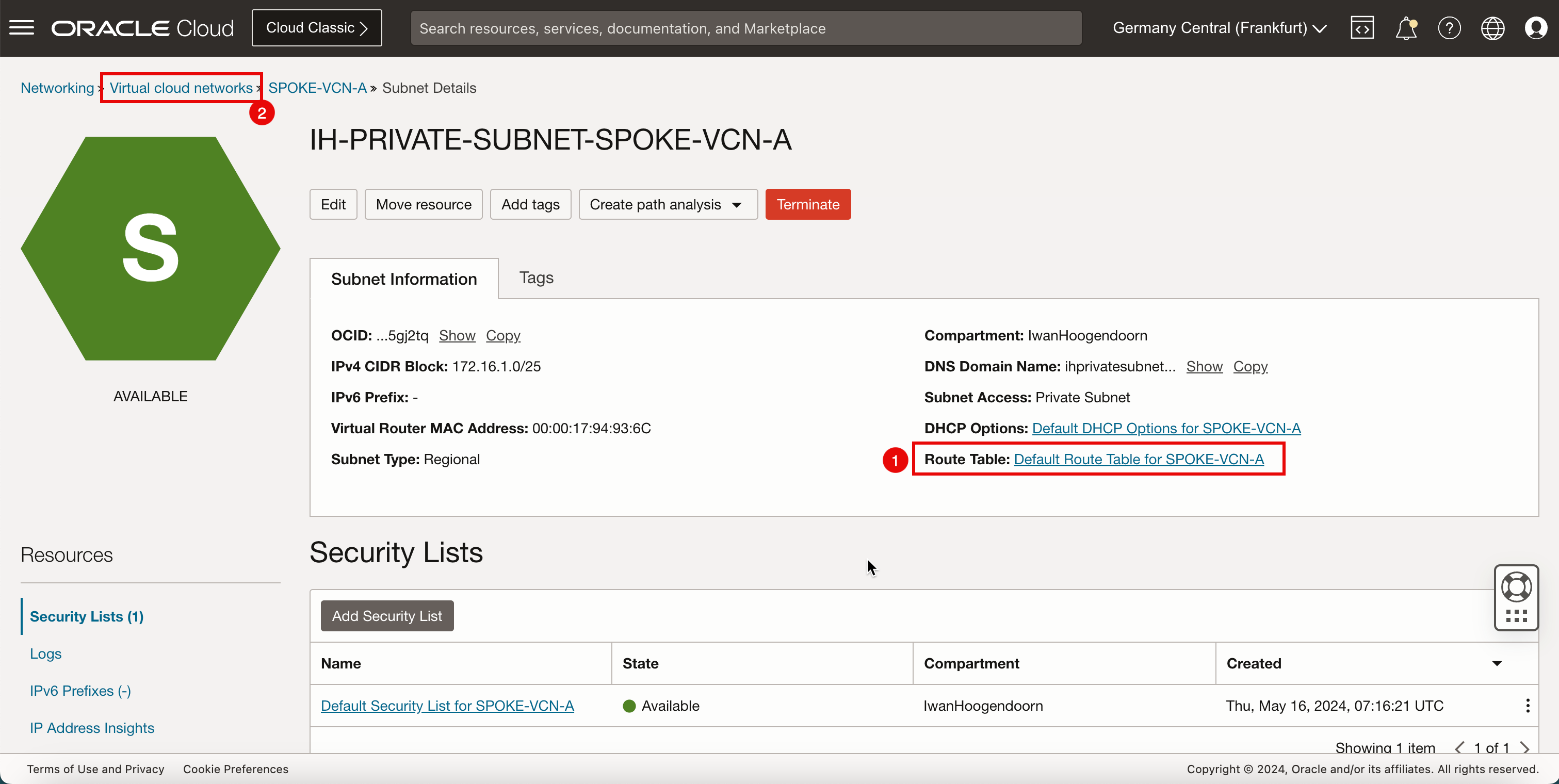

Attacher des tables de routage VCN aux sous-réseaux privés Spoke VCN

Nous avons déjà configuré les tables de routage VCN spoke par défaut dans l'une des tâches précédentes. Les sous-réseaux privés spoke (A, B et C) utiliseront automatiquement la table de routage VCN par défaut et il n'est pas nécessaire de modifier cela. Nous pouvons faire un contrôle rapide.

Accédez à la console OCI, accédez à Fonctions de réseau et à Réseaux cloud virtuels.

-

Cliquez sur spoke VCN A.

-

Cliquez sur Spoke A Private Subnet.

- Notez que la table de routage par défaut pour Spoke VCN A est utilisée.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

Cliquez sur spoke VCN B.

-

Cliquez sur Sous-réseau privé satellite B.

- Notez que la table de routage par défaut pour Spoke VCN B est utilisée.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

Cliquez sur spoke VCN C.

-

Cliquez sur Spoke C Private Subnet.

-

Notez que la table de routage par défaut pour Spoke VCN C est utilisée.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Tâche 8 : vérifier la connectivité

Le routage est configuré pour l'environnement complet. Maintenant, nous pouvons tester si le routage fonctionne.

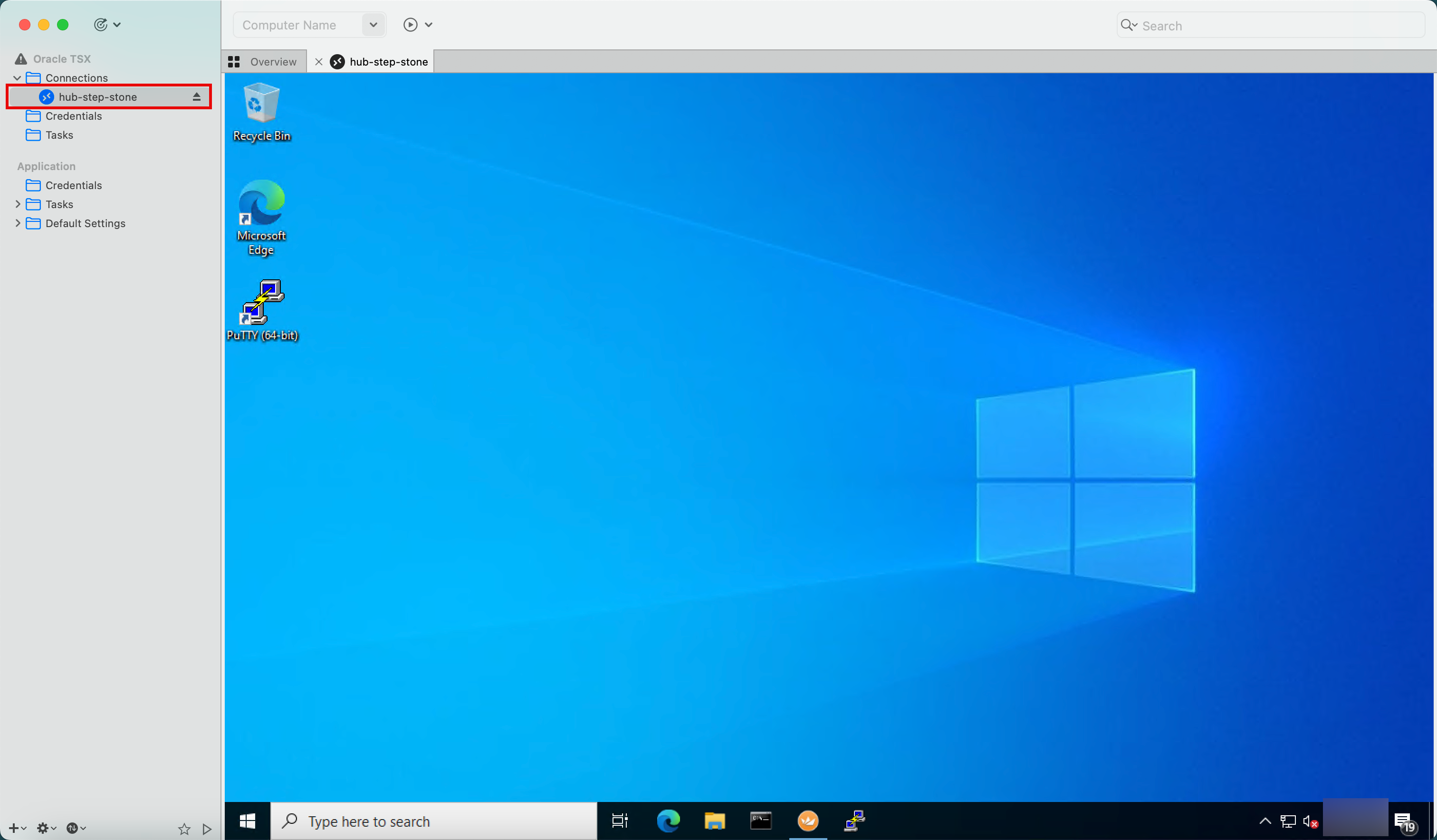

Tâche 8.1 : Se connecter à l'instance Spoke Step Stone avec RDP

Nous nous connectons au tremplin Windows en utilisant RDP via Internet. Le trafic sera acheminé via la passerelle Internet.

Une fois connecté, vous pourrez voir le bureau. A partir de ce bureau, nous effectuerons des tests ping et effectuerons la gestion sur le pare-feu du hub pfSense.

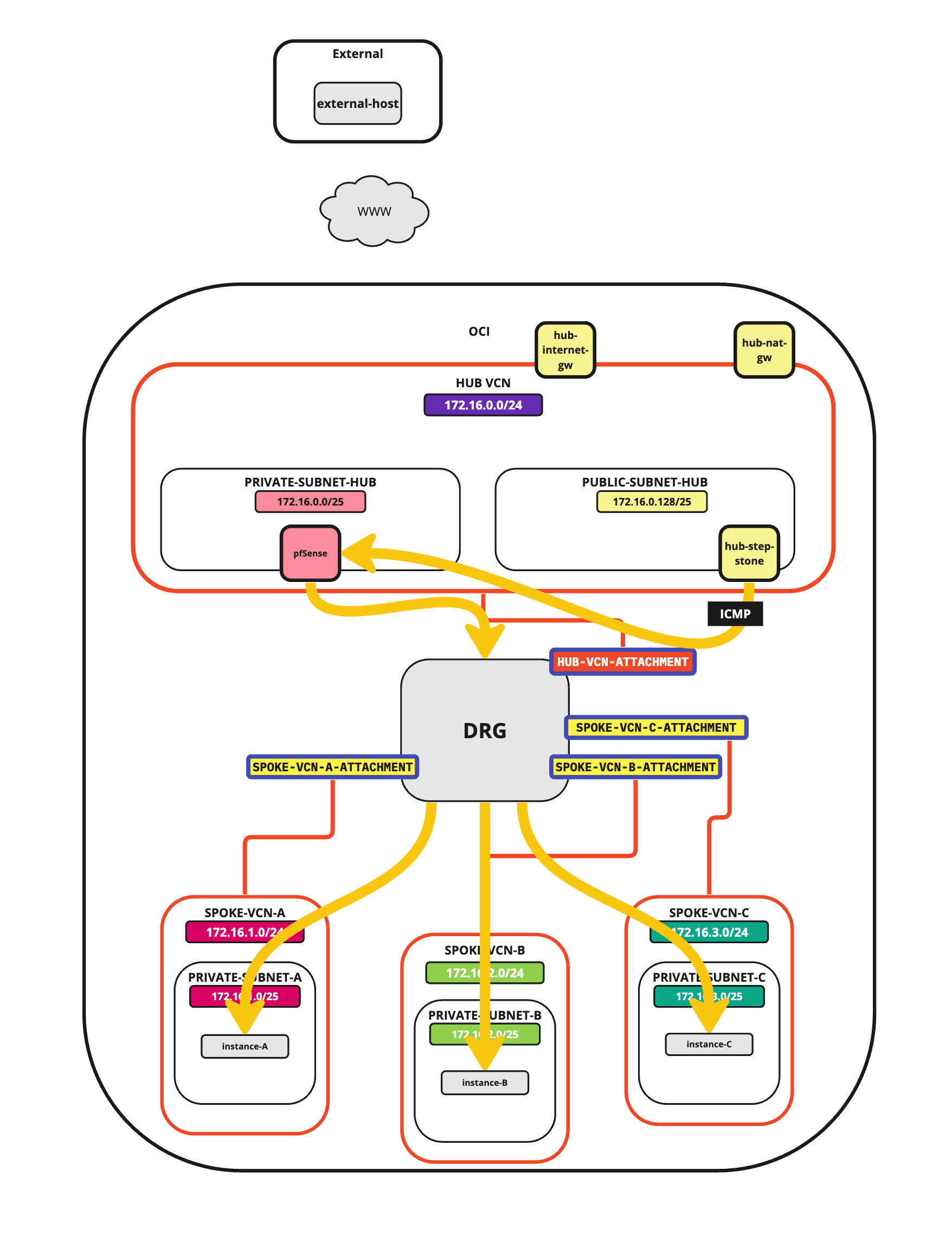

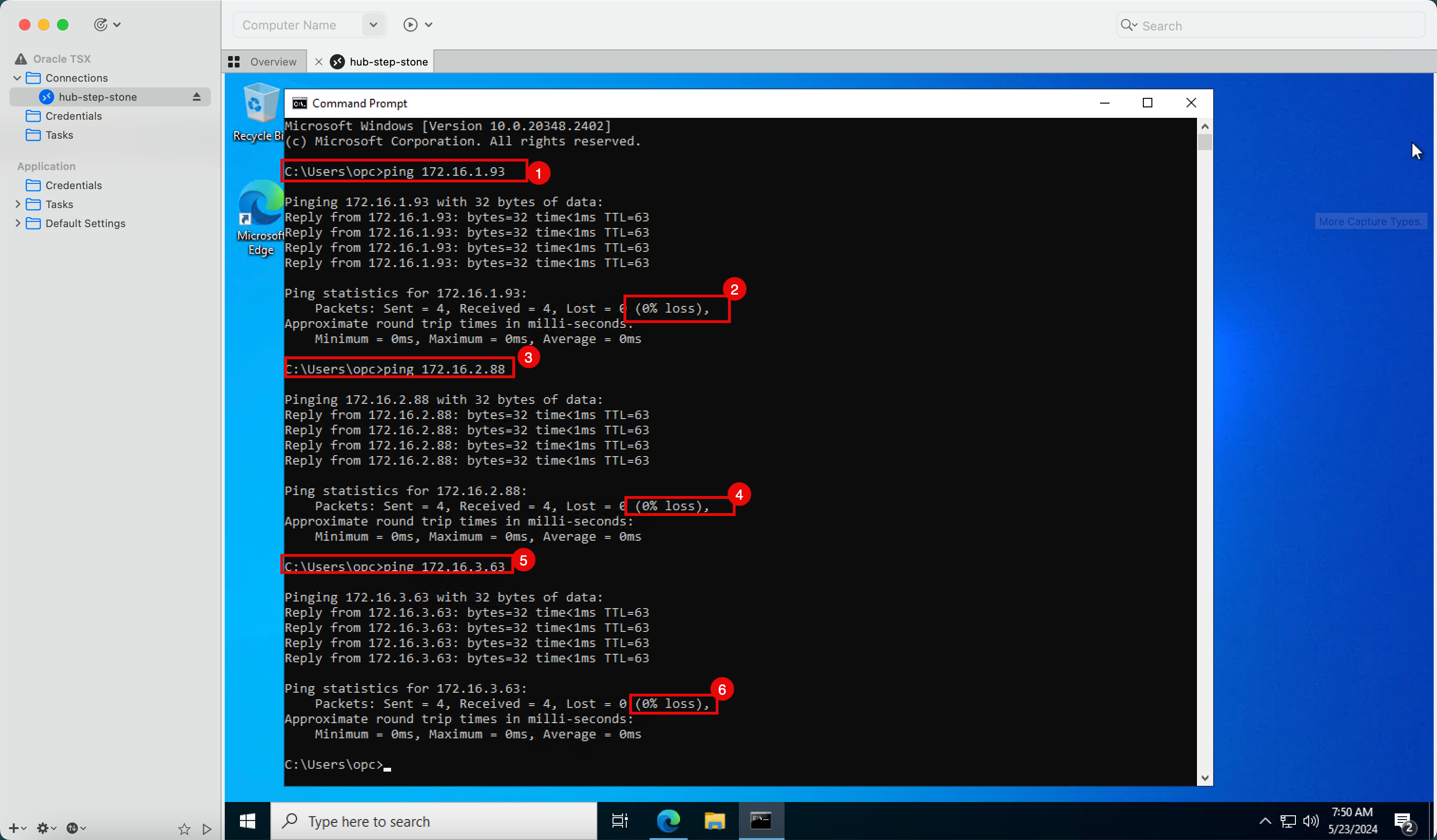

Tâche 8.2 : ping du VCN hub vers le VCN satellite

Le premier test ping que nous allons effectuer va de la pierre angulaire aux instances VCN spoke.

-

En raison de la configuration du routage :

- Le trafic sera envoyé au pare-feu pfSense.

- Le pare-feu pfSense autorise ou refuse le trafic en fonction des règles de pare-feu configurées.

- Lorsque le trafic ICMP est accepté, il achemine le trafic vers le DRG.

- Le DRG acheminera ensuite le trafic vers le VCN spoke correct.

- Effectuez un ping pour l'instance VCN satellite Adresse IP A à partir de la pierre angulaire du hub.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

- Effectuez une commande ping vers l'adresse IP de l'instance VCN satellite B à partir de la pierre angulaire du hub.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

- Effectuez un ping pour l'adresse IP de l'instance VCN satellite C à partir de la pierre angulaire du hub.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

-

Ces commandes ping ont toutes réussi car une règle de pare-feu est en place dans le pare-feu du hub pfSense qui autorise tout le trafic ICMP. Lorsque nous avons créé le pare-feu pfSense dans ce tutoriel : Installer un pare-feu pfSense dans Oracle Cloud Infrastructure, nous avons ajouté cette règle de pare-feu.

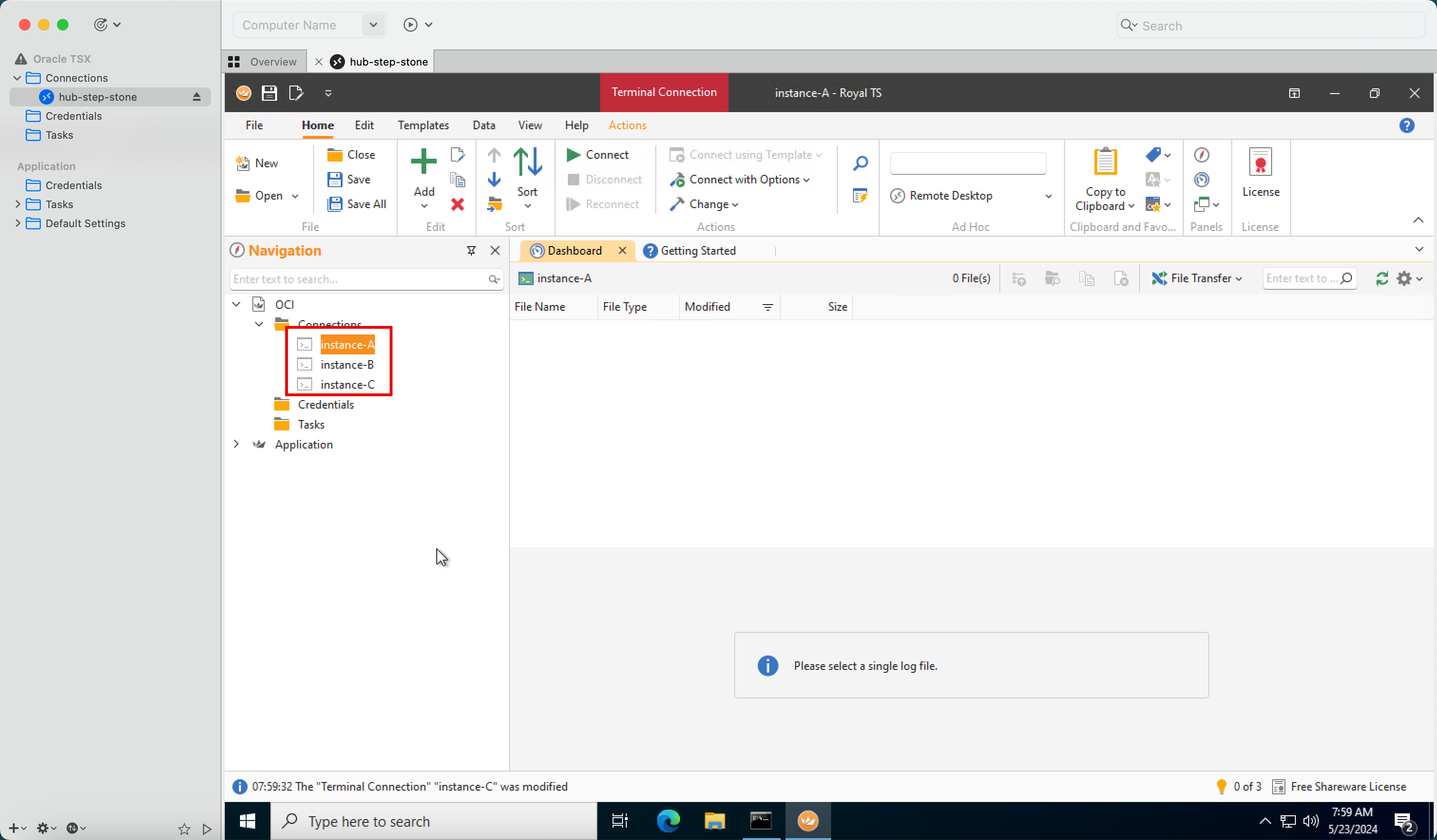

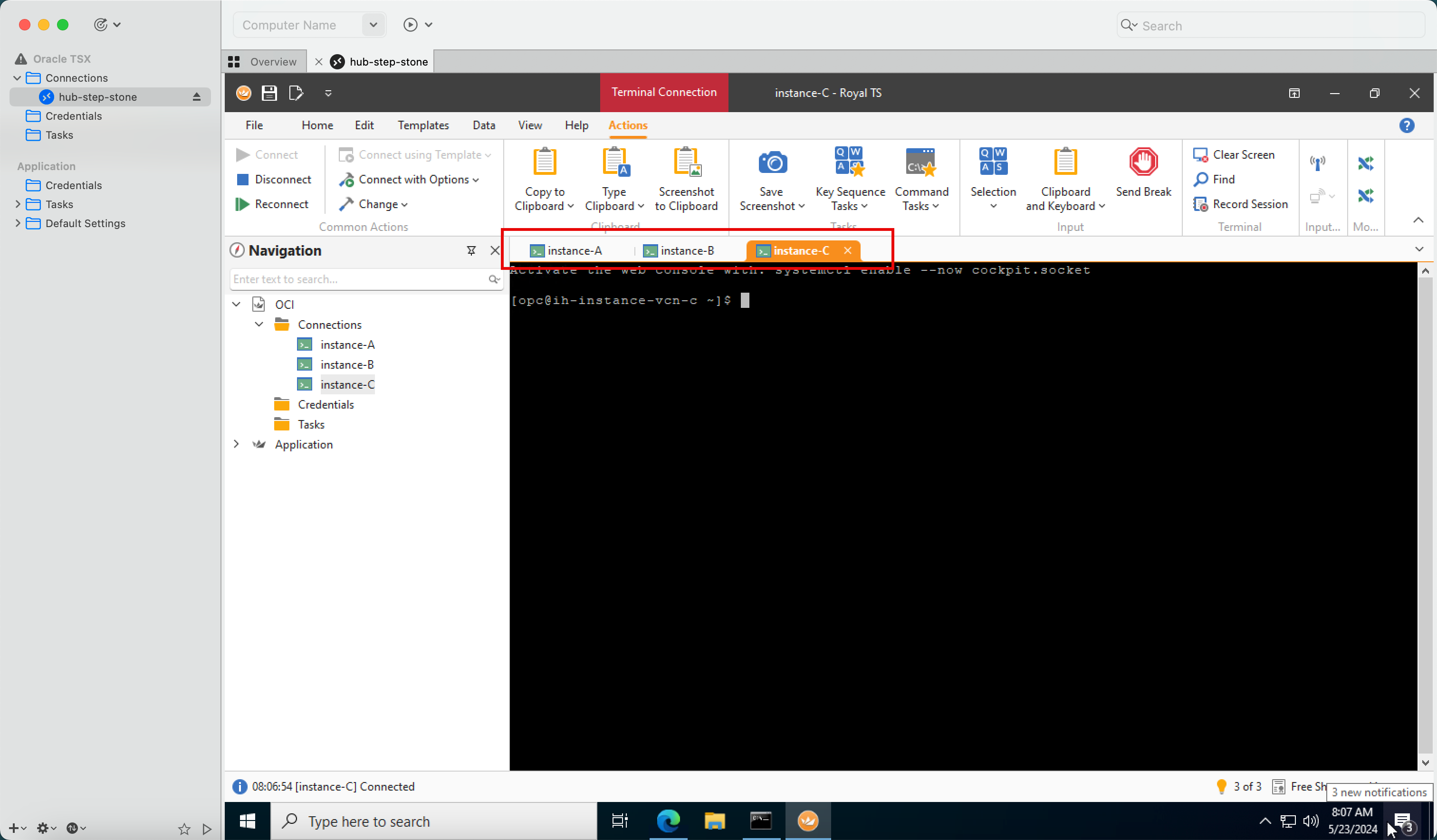

Tâche 8.3 : connexion aux instances Spoke avec SSH

La commande ping (ICMP) fonctionne dans la tâche 8.2. Maintenant, connectons-nous aux instances spoke avec SSH car nous devons également effectuer des tests de connectivité à partir des instances spoke.

-

En raison de la configuration du routage :

- Le trafic sera envoyé au pare-feu pfSense.

- Le pare-feu pfSense autorise ou refuse le trafic en fonction des règles de pare-feu configurées.

- Lorsque le trafic SSH est accepté, il achemine le trafic vers le DRG.

- Le DRG acheminera ensuite le trafic vers le VCN spoke correct.

-

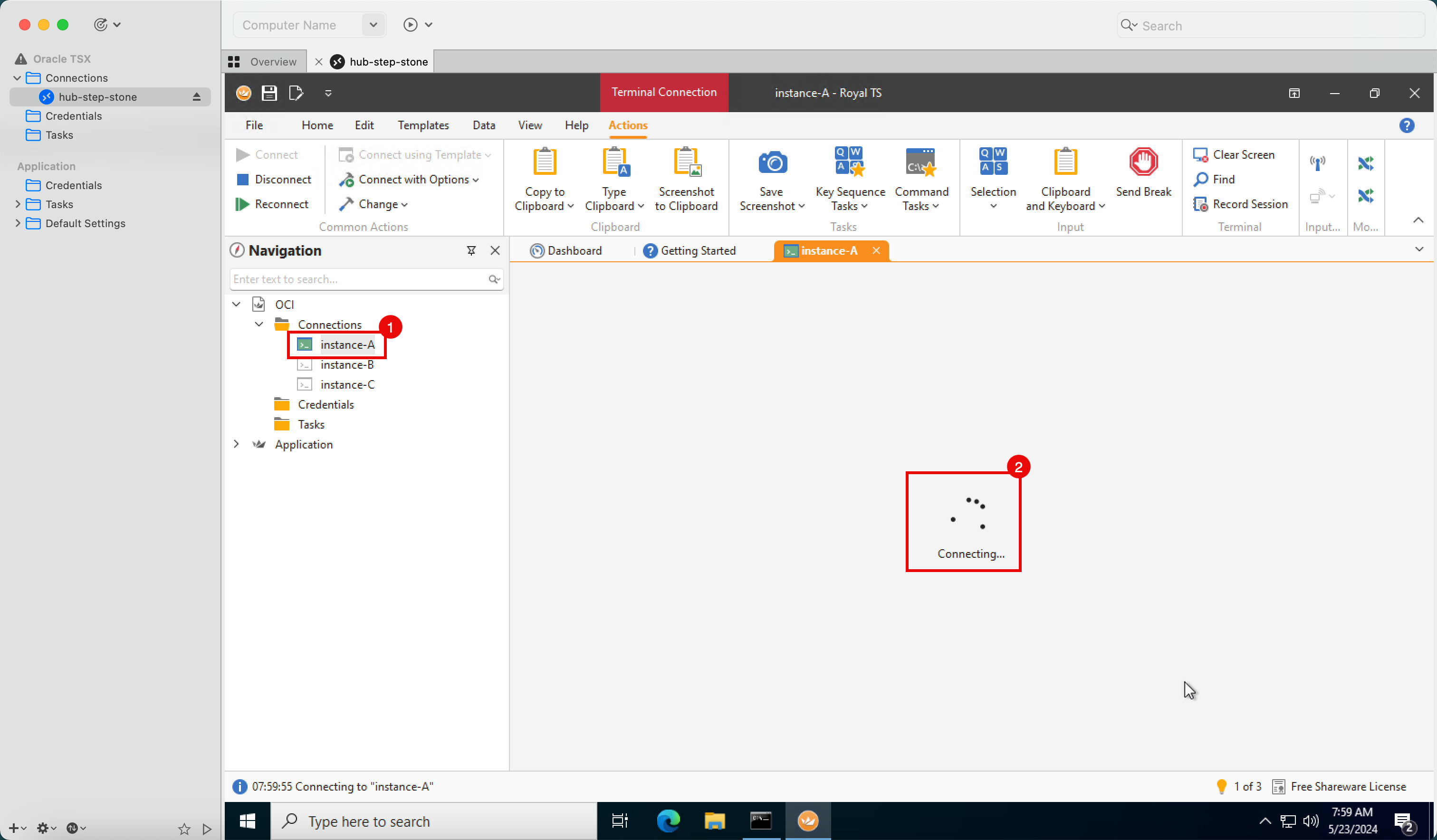

Pour ce tutoriel, j'ai préconfiguré toutes les sessions SSH dans l'application Royal TSX.

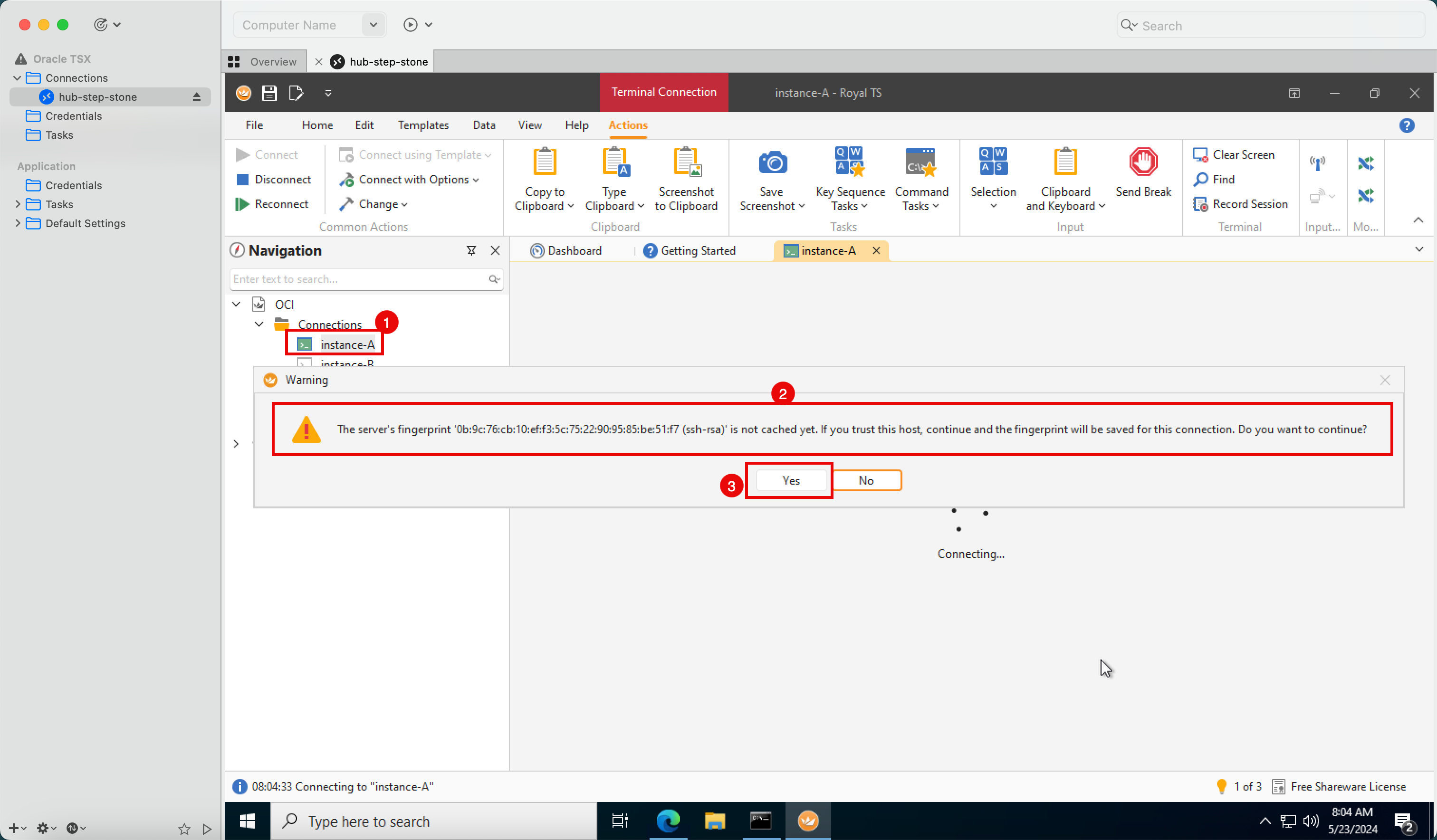

- Connectez-vous à l'instance satellite VCN A.

- Notez que la connexion tente de passer.

-

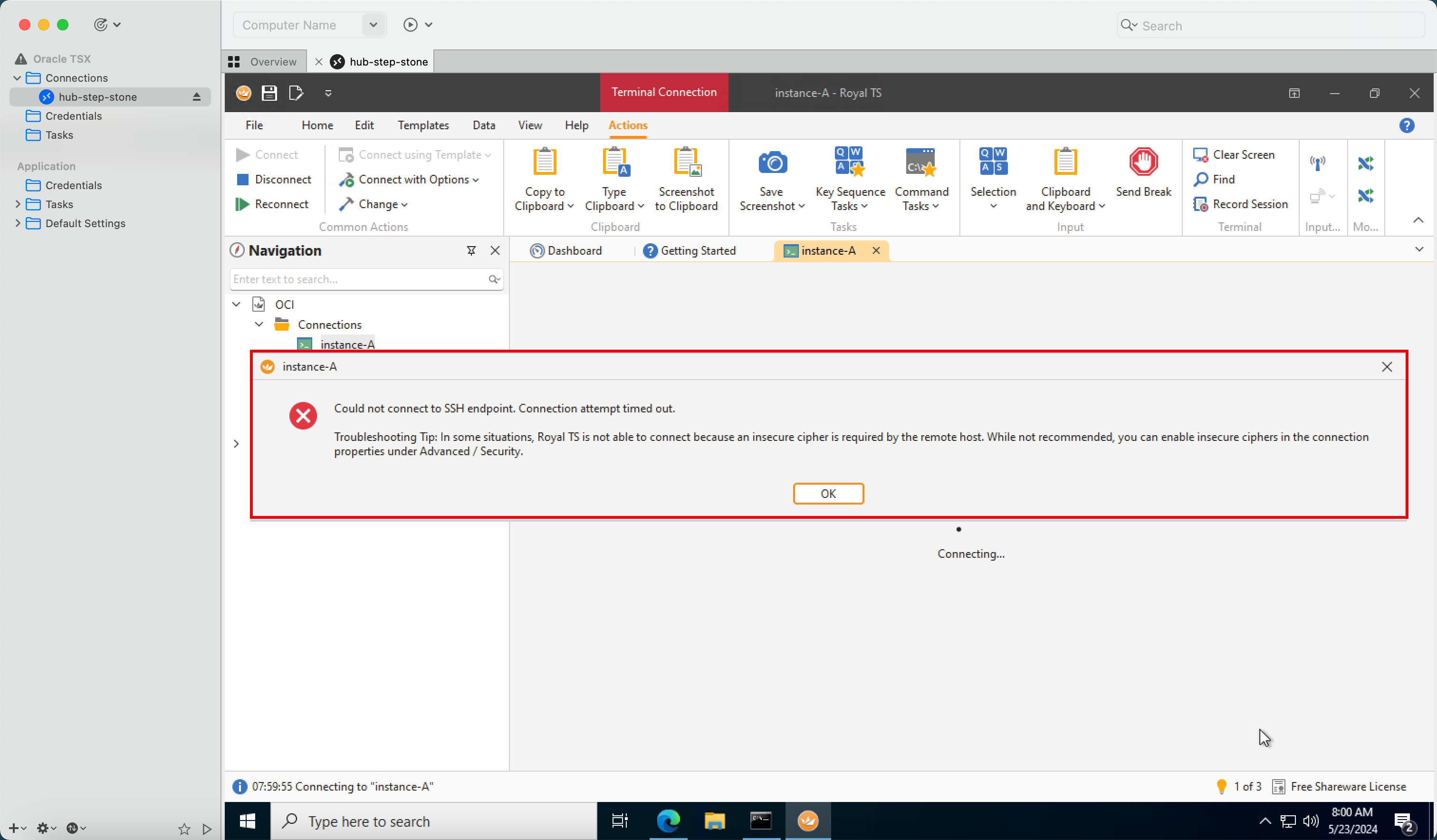

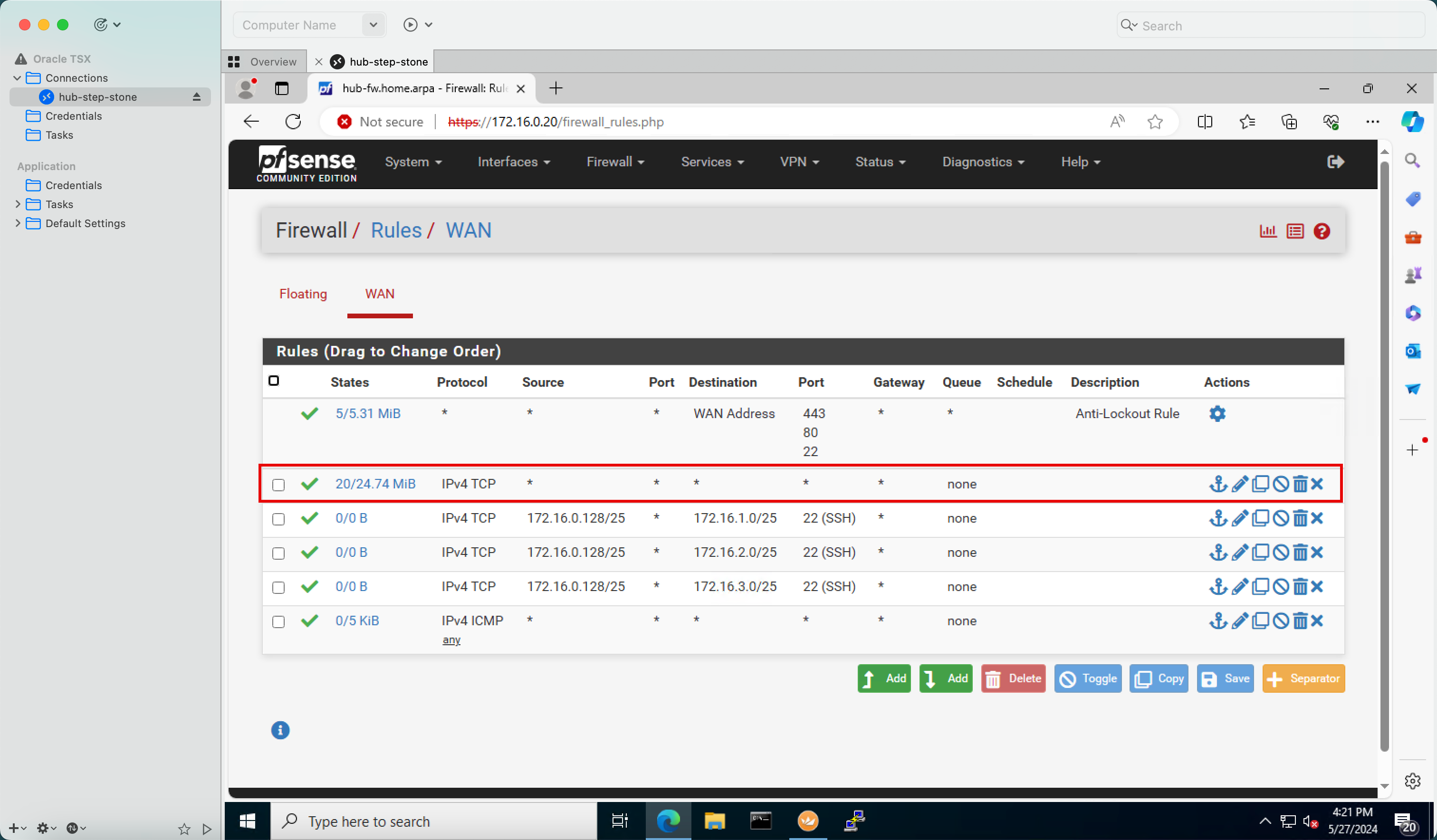

Notez que la connexion expire. La raison en est que nous n'avons pas de règle de pare-feu dans le pare-feu du hub pfSense qui autorise le trafic TCP/

22(SSH).

-

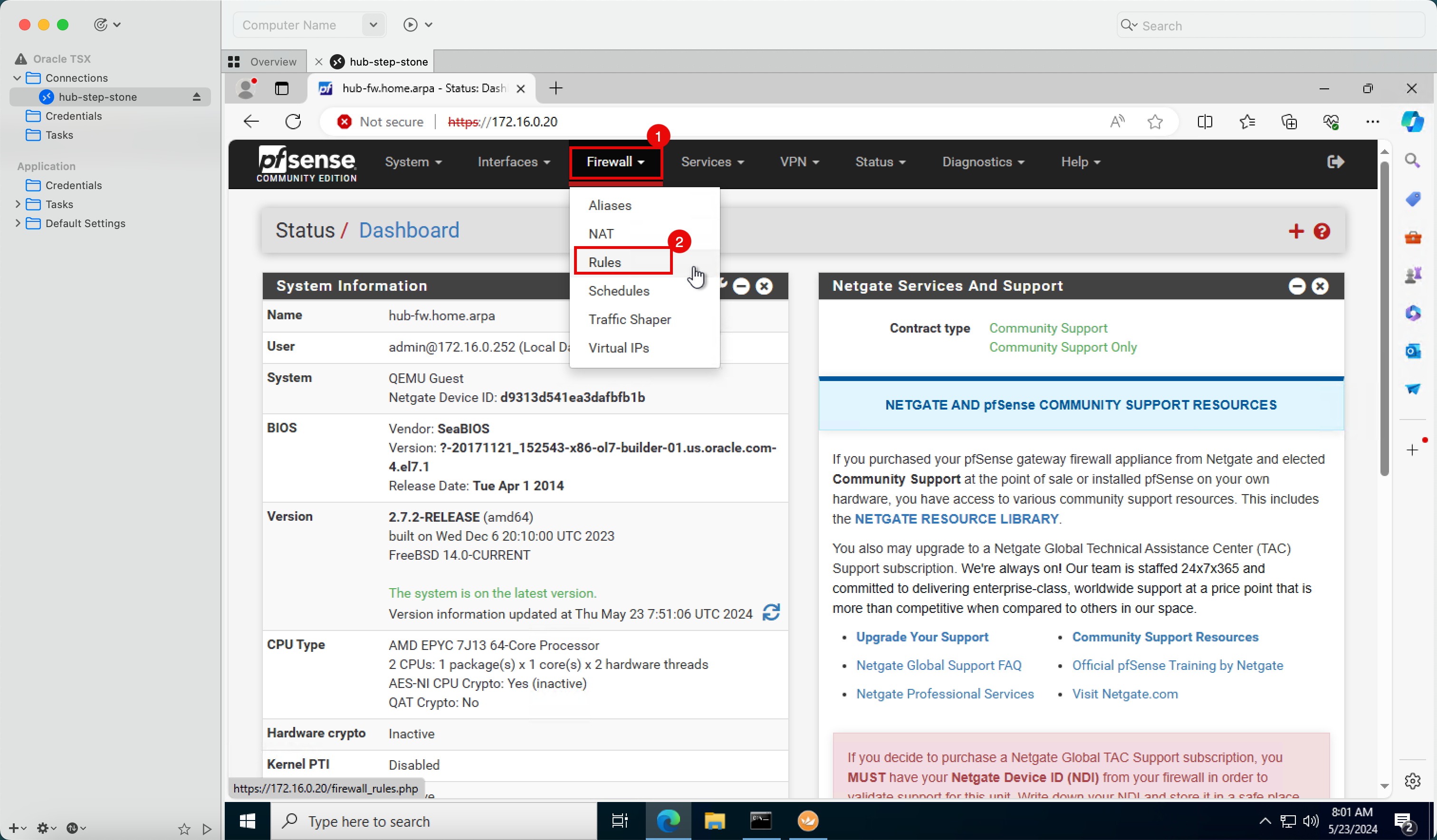

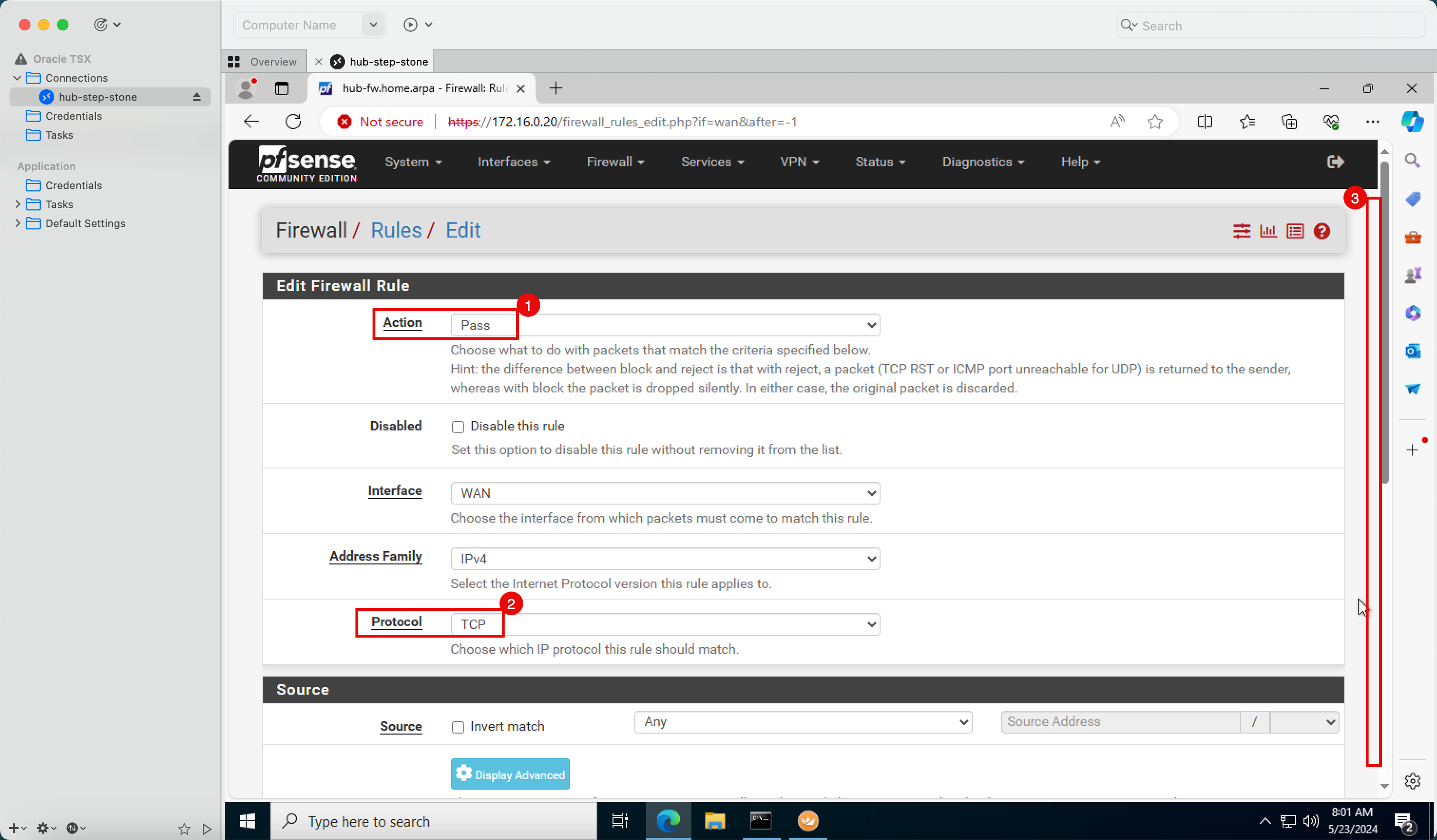

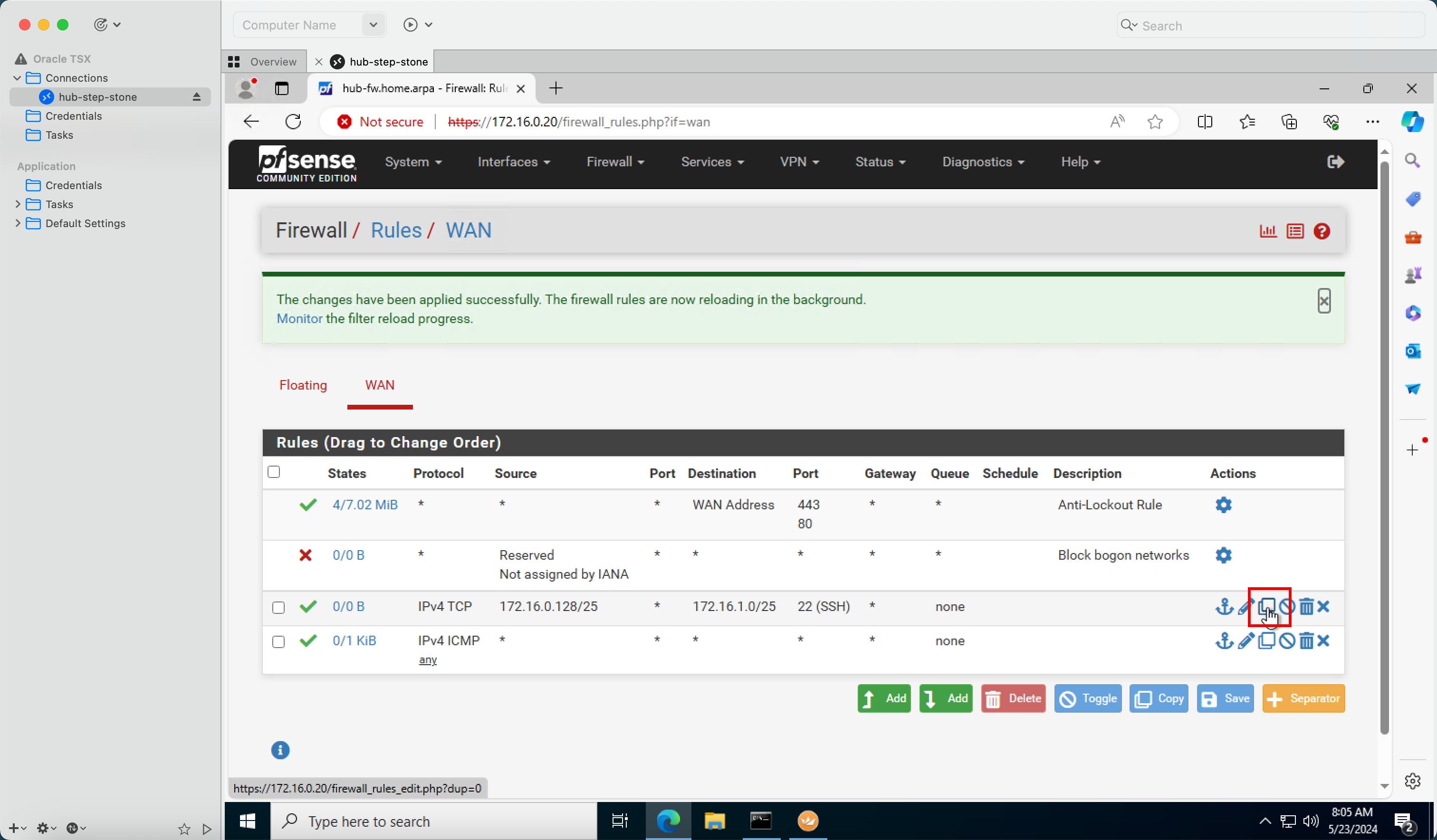

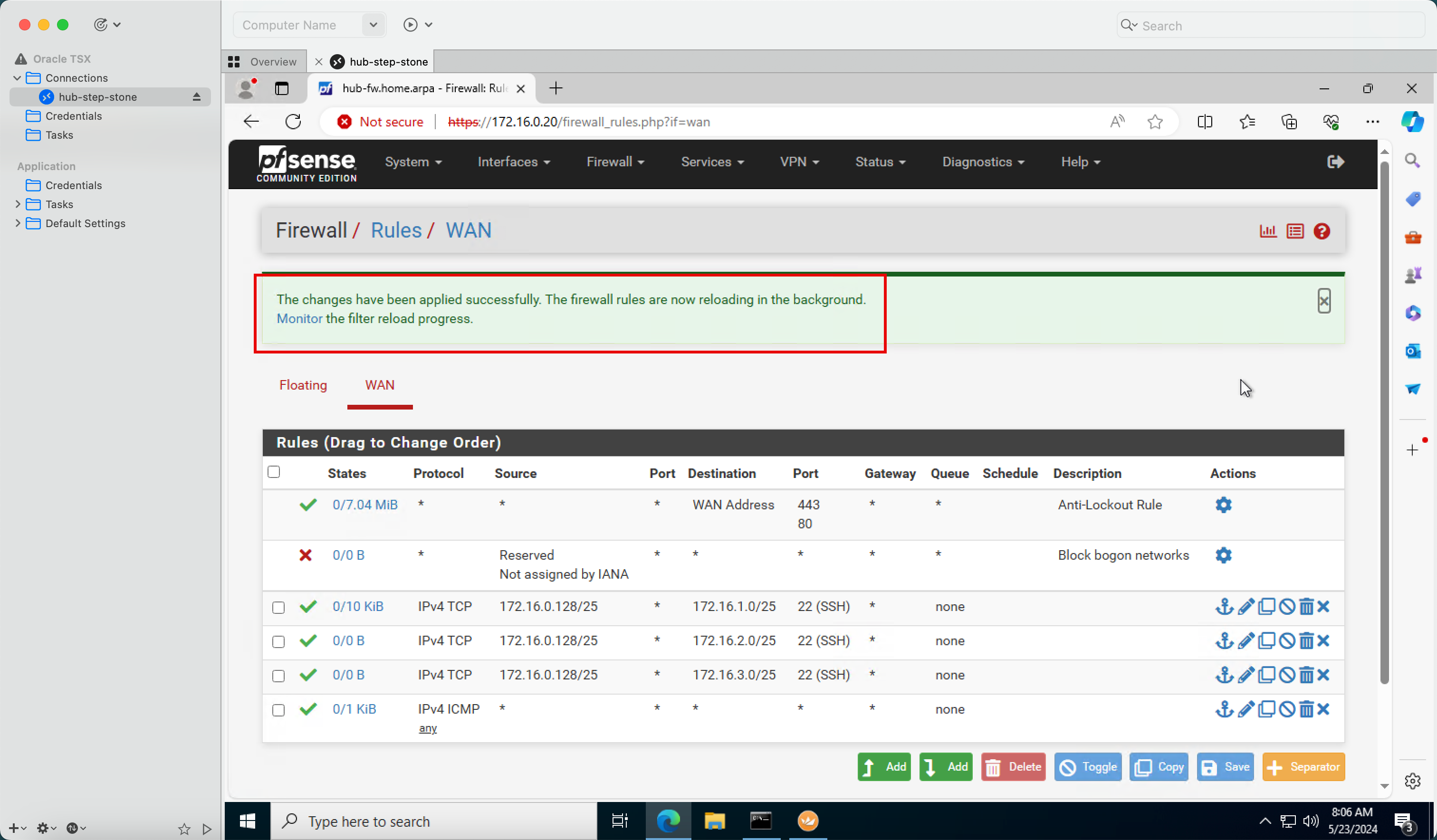

Connectez-vous à la console de gestion pfSense.

- Cliquez sur le menu déroulant Pare-feu.

- Cliquez sur Règles.

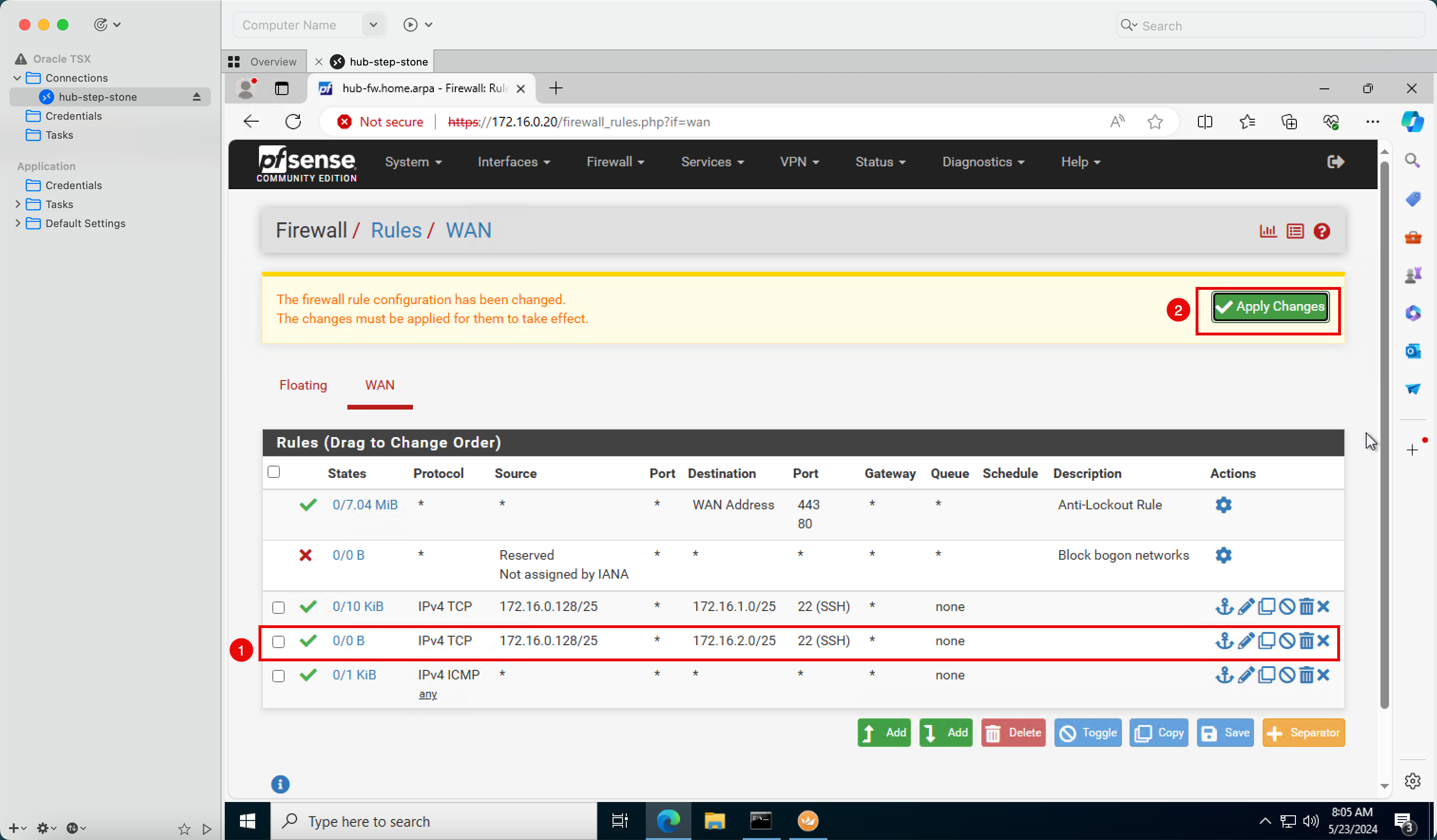

-

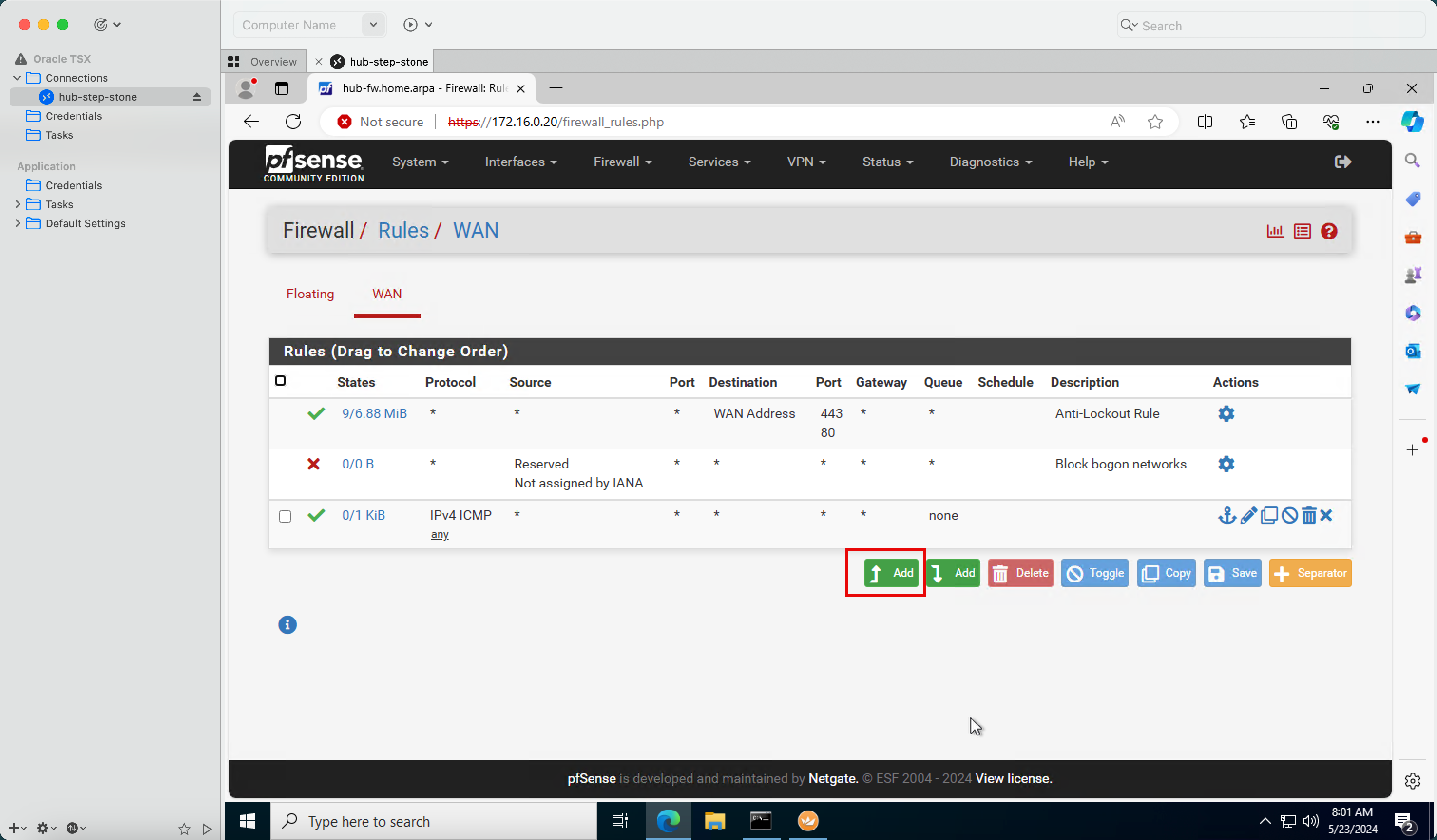

Cliquez sur Ajouter.

- Dans Action, sélectionnez Transmettre.

- Dans Protocole, sélectionnez TCP.

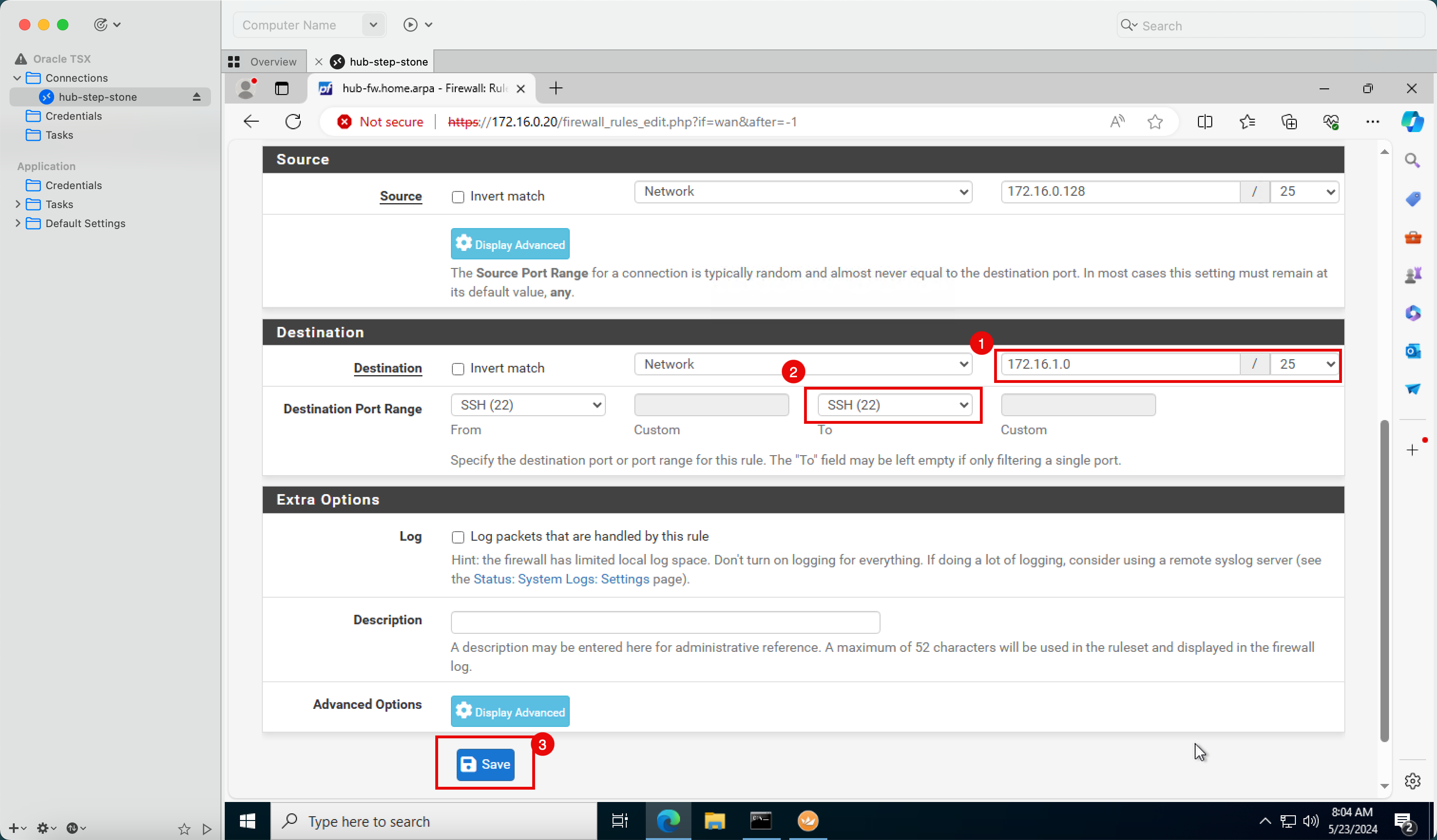

- Dans Réseau de destination, entrez

172.16.1.0/25. - Dans Plage de ports de destination, sélectionnez SSH (22).

- Cliquez sur Enregistrer.

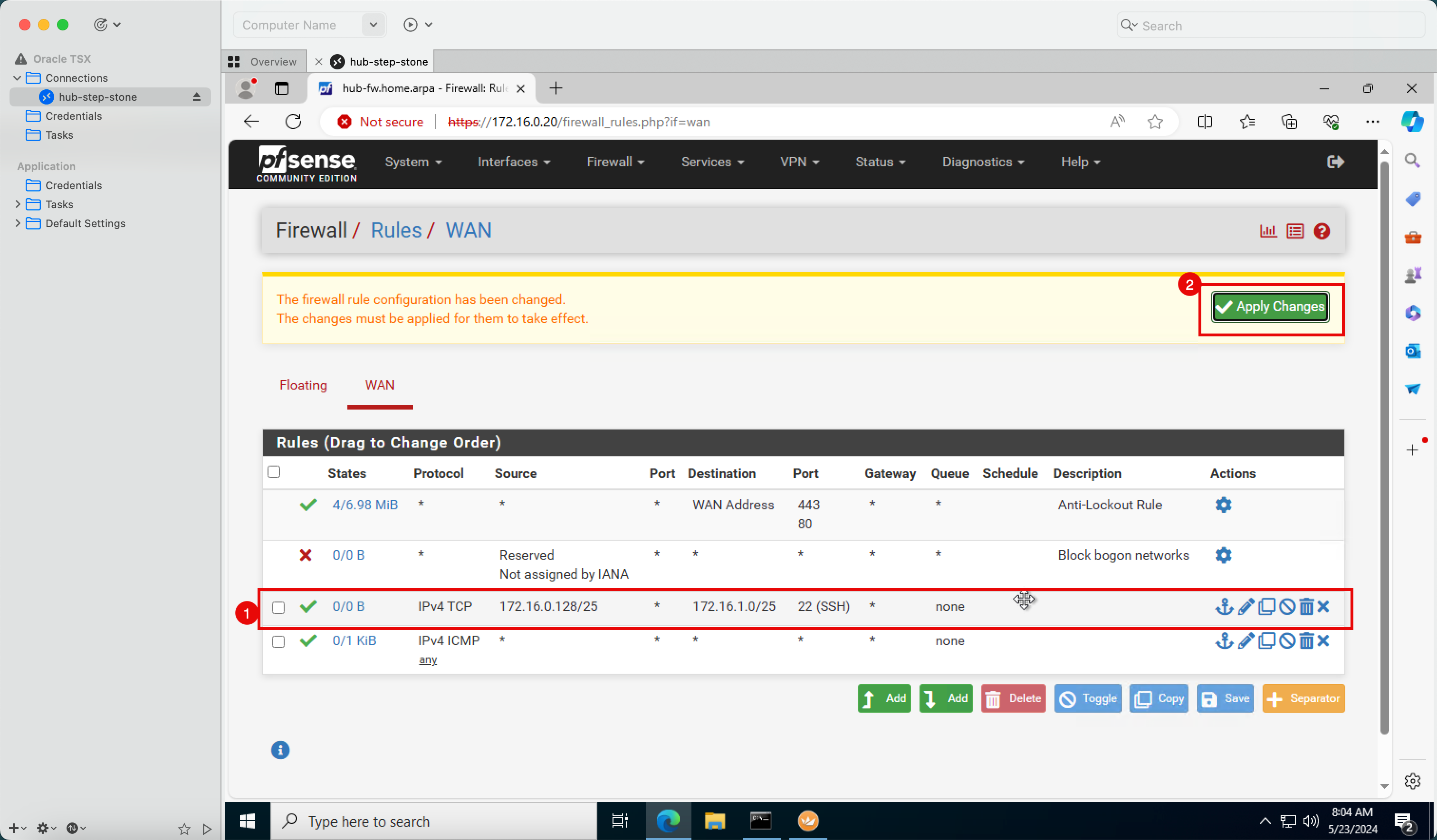

- Notez que la règle de pare-feu est maintenant présente pour autoriser SSH au réseau satellite VCN A.

- Cliquez sur Appliquer les modifications.

-

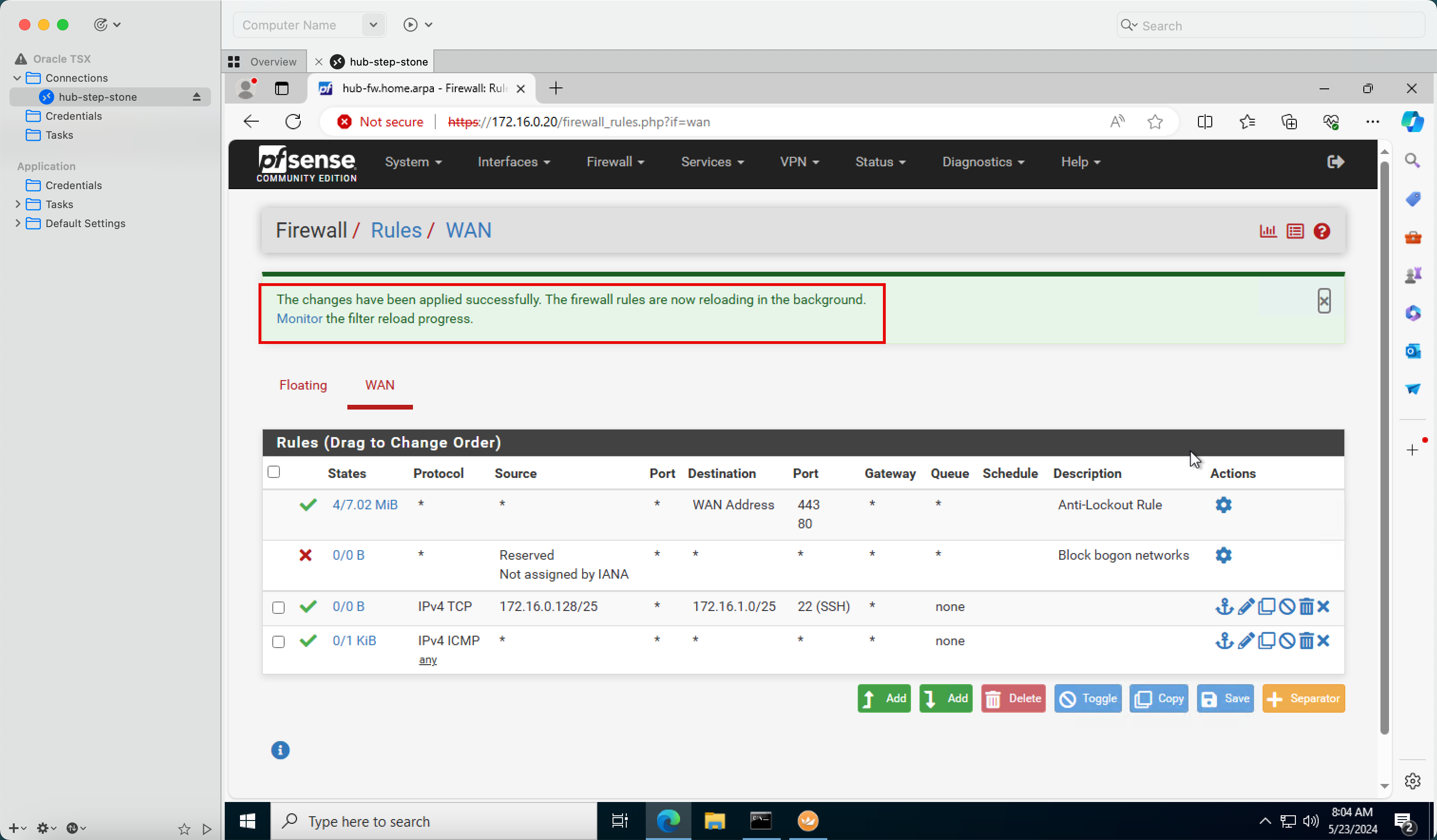

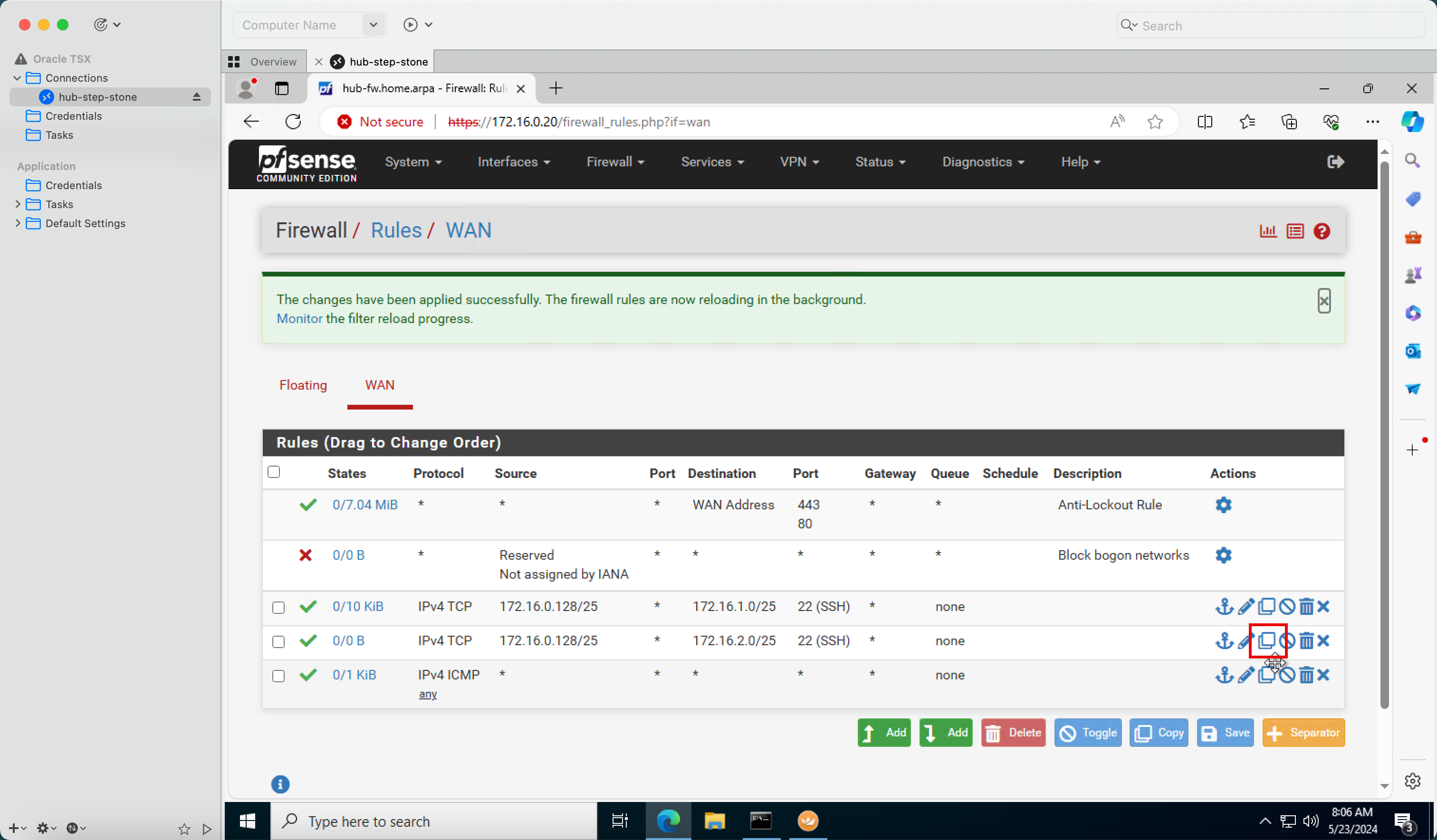

Notez que les modifications ont été appliquées.

- Connectez-vous à nouveau à l'instance VCN A spoke.

- Notez que nous recevons une question pour mettre en cache l'empreinte SSH pour l'instance VCN A car il s'agit de notre première connexion.

- Cliquez sur Oui.

-

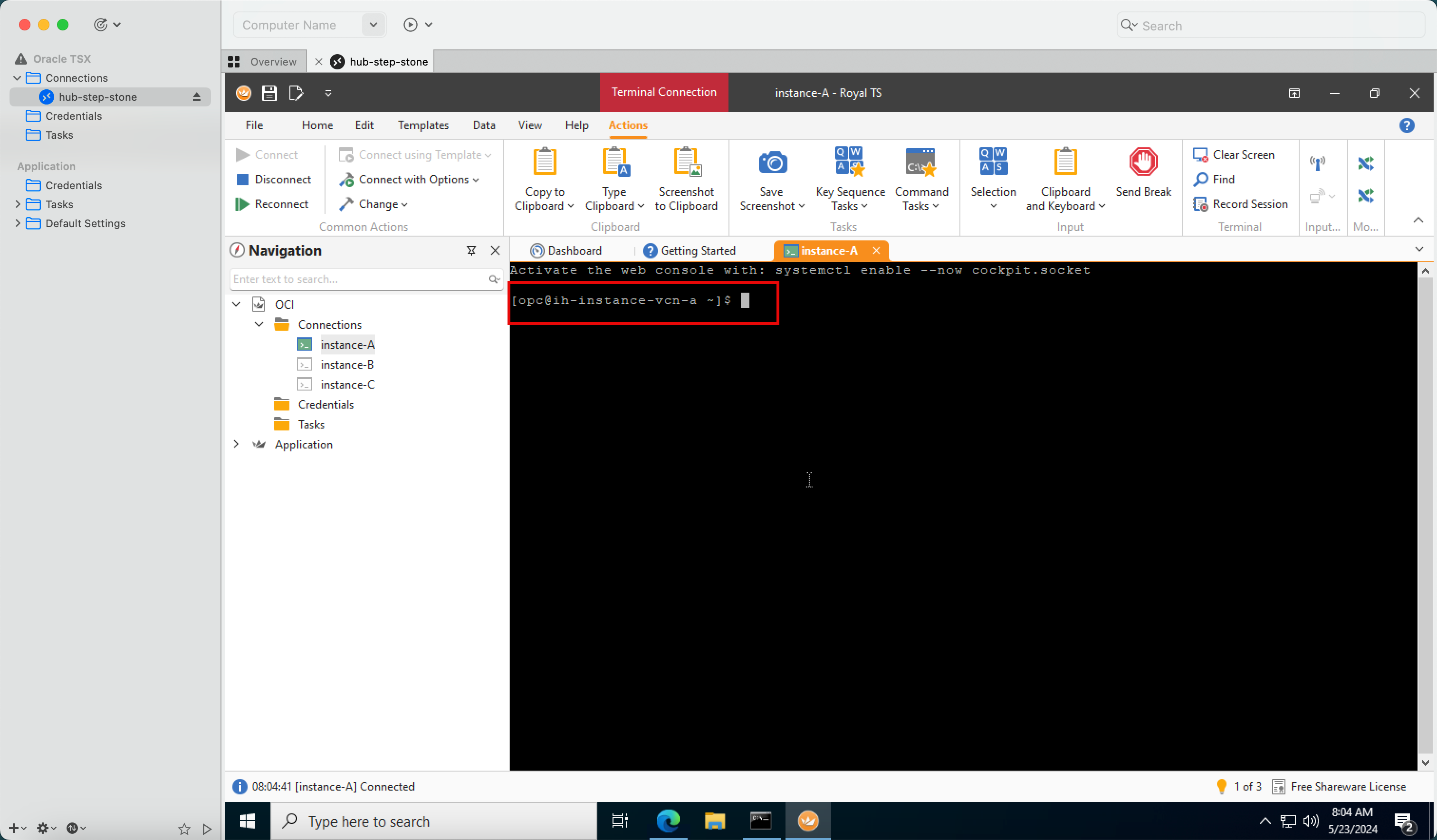

Notez que la connexion entre le hub-step-stone et l'instance spoke A avec SSH a réussi.

-

Nous n'avons autorisé que le réseau satellite A, mais nous devons également ajouter des règles pour les réseaux satellite B et satellite C. Revenez à la console de gestion psSense.

-

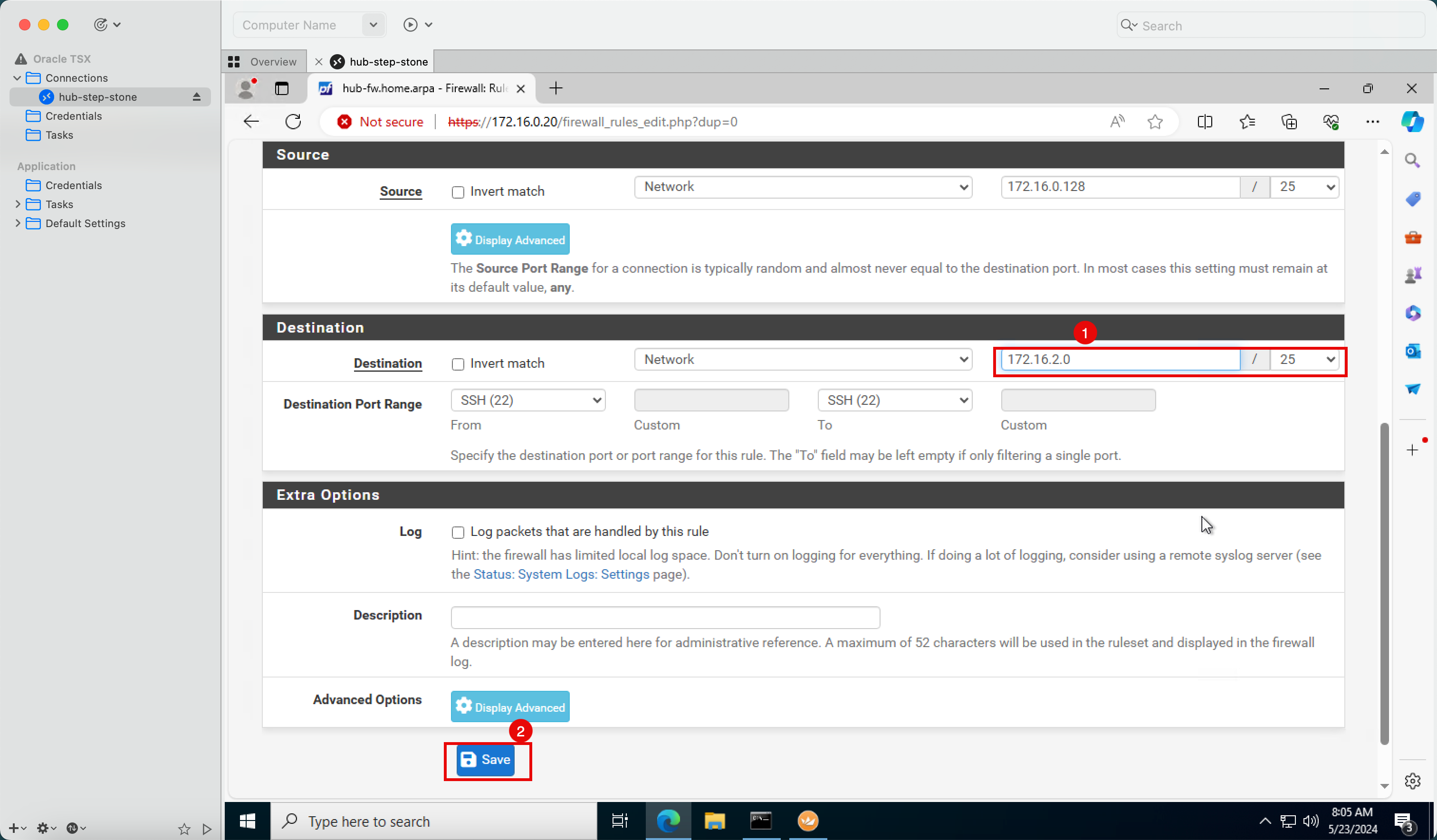

Cloner/Copier/Dupliquer la règle que nous avons créée pour autoriser SSH au réseau satellite A VCN.

- Remplacez la destination par

172.16.2.0/25. - Cliquez sur Enregistrer.

- Notez que la règle de pare-feu est maintenant présente pour autoriser SSH au réseau satellite VCN B.

- Cliquez sur Appliquer les modifications.

- Remplacez la destination par

-

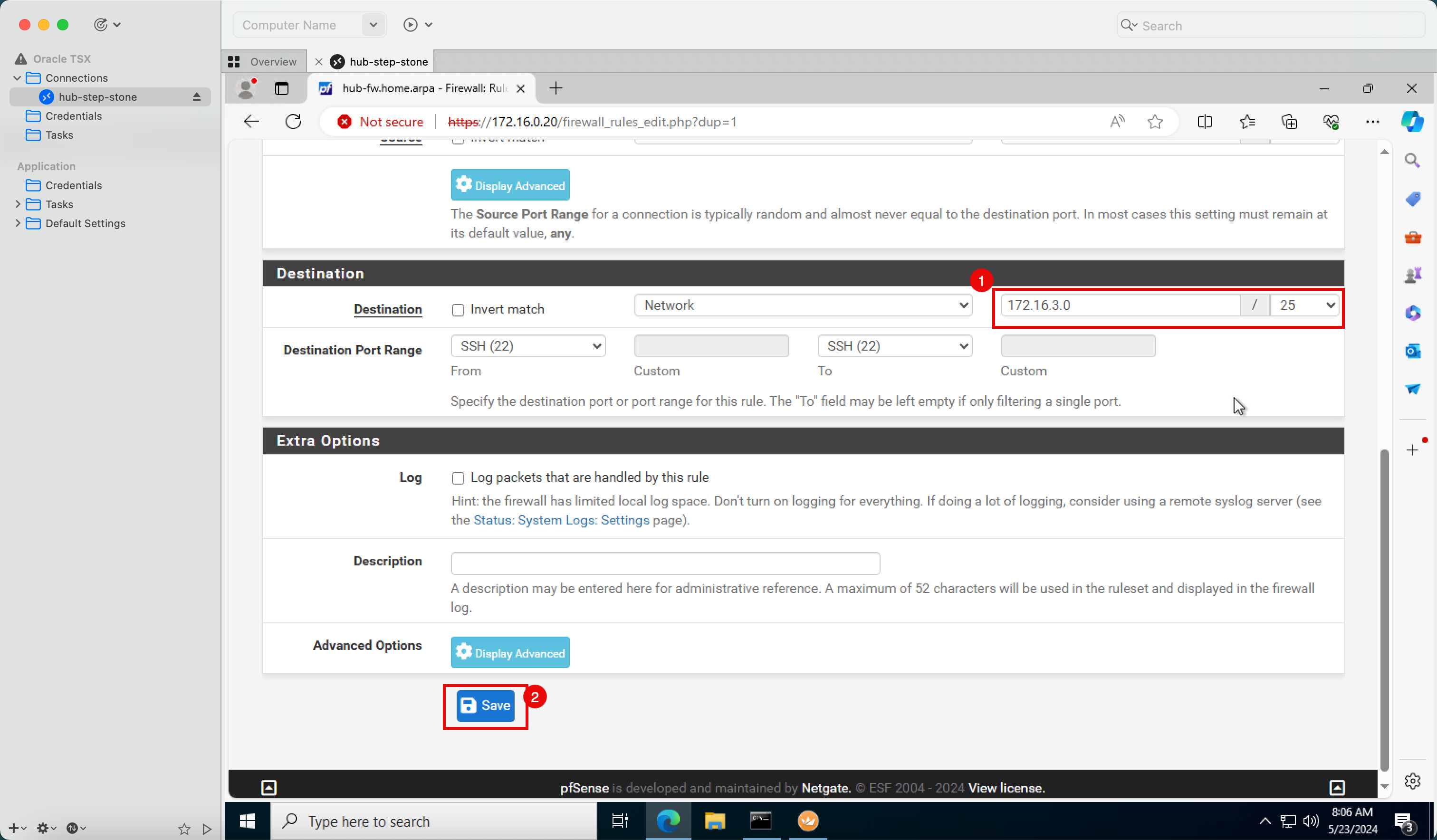

Cloner/Copier/Dupliquer la règle que nous avons créée pour autoriser SSH au VCN spoke B.

- Remplacez la destination par

172.16.3.0/25. - Cliquez sur Enregistrer.

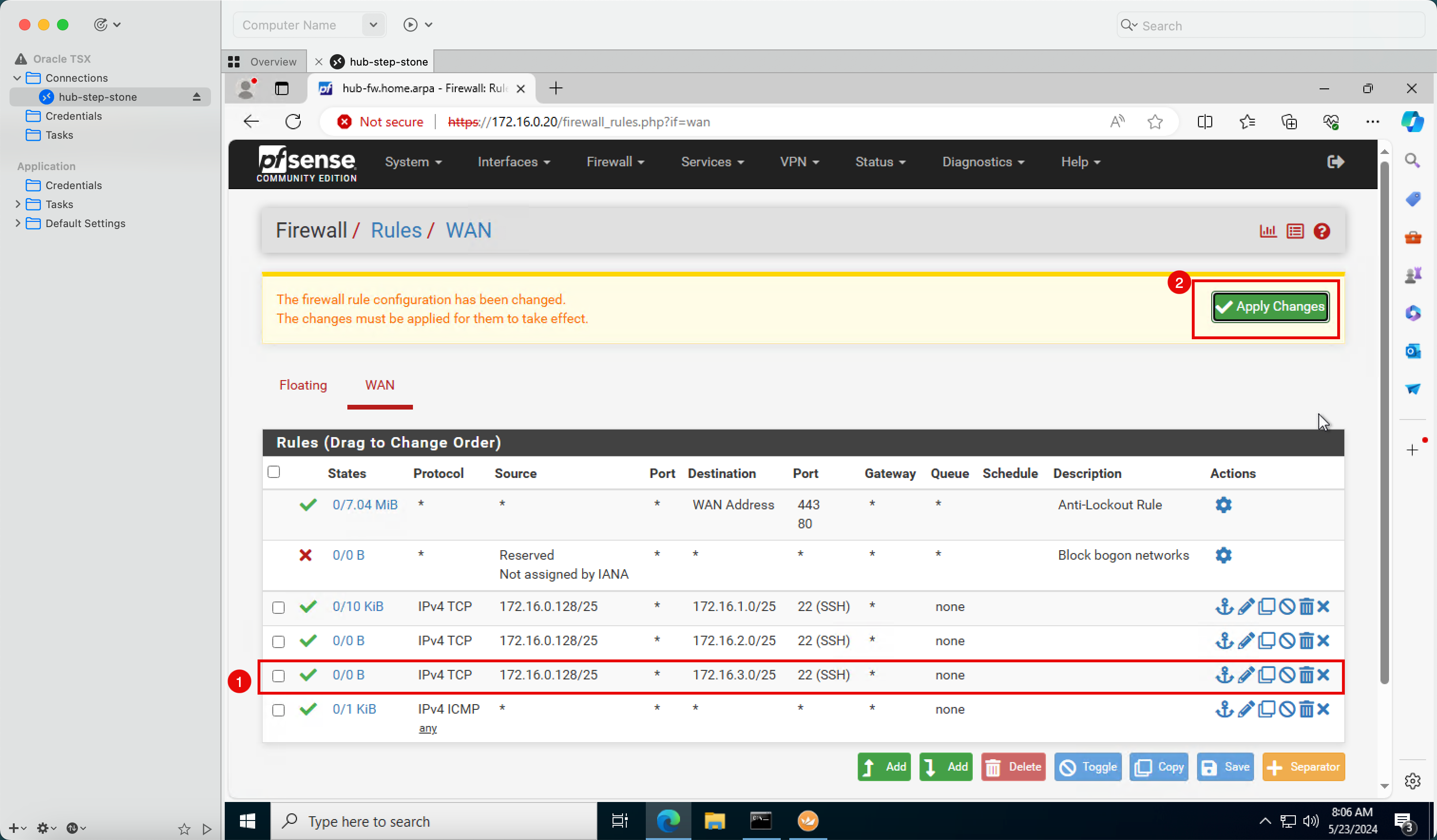

- Notez que la règle de pare-feu est maintenant présente pour autoriser SSH au réseau VCN C spoke.

- Cliquez sur Appliquer les modifications.

- Remplacez la destination par

-

Notez que les modifications ont été appliquées.

-

Connectez-vous à toutes les instances spoke avec SSH.

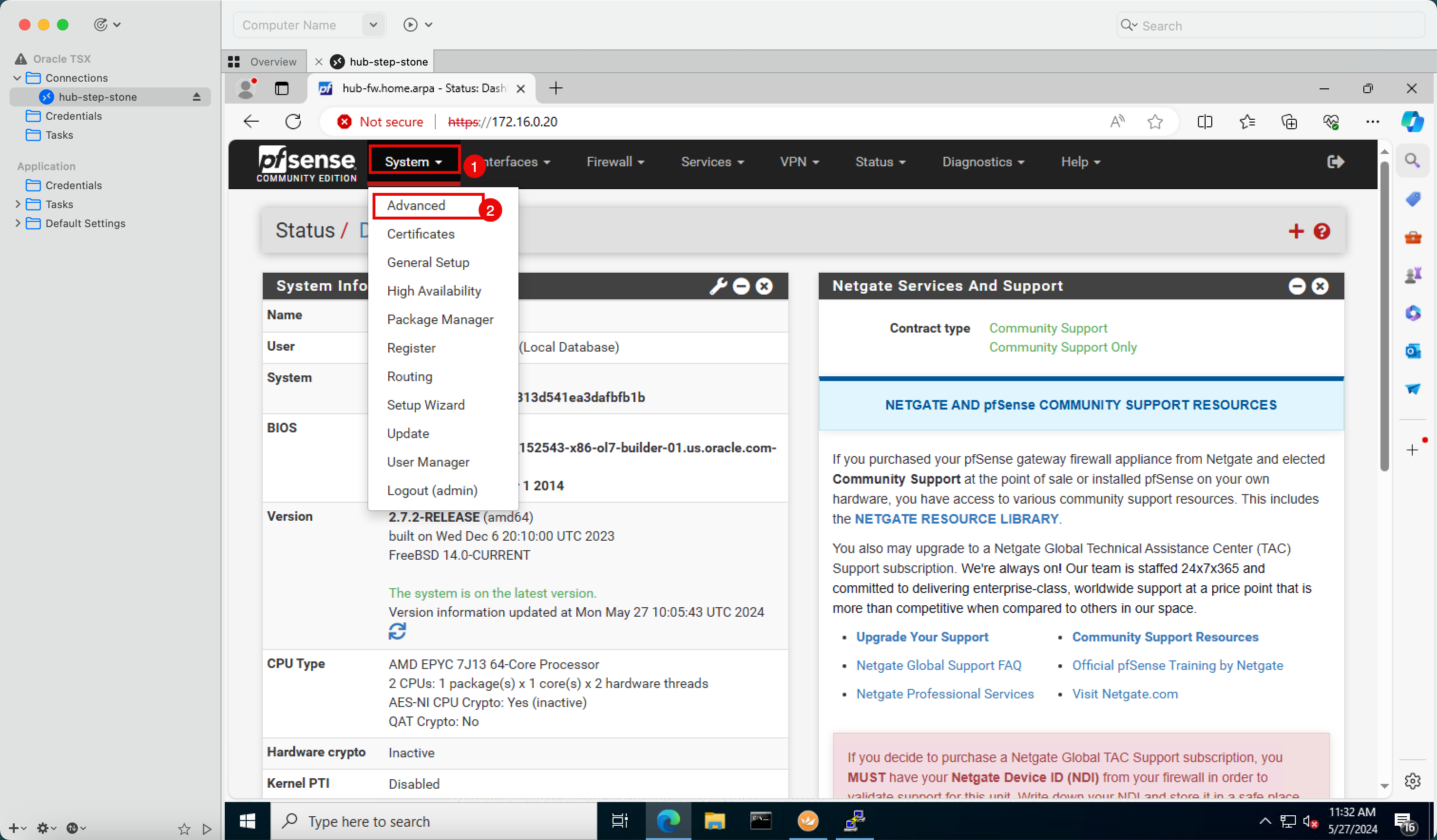

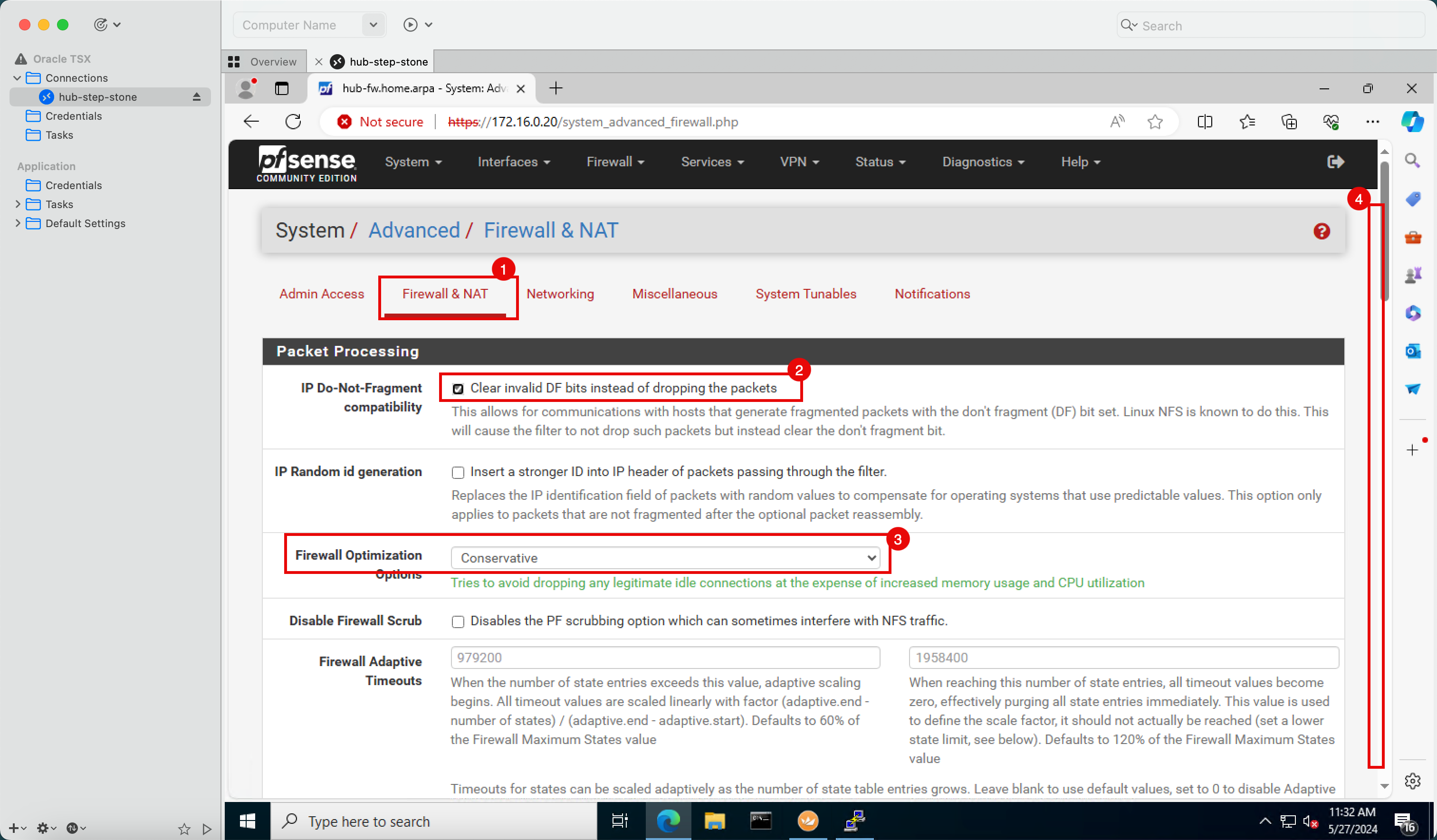

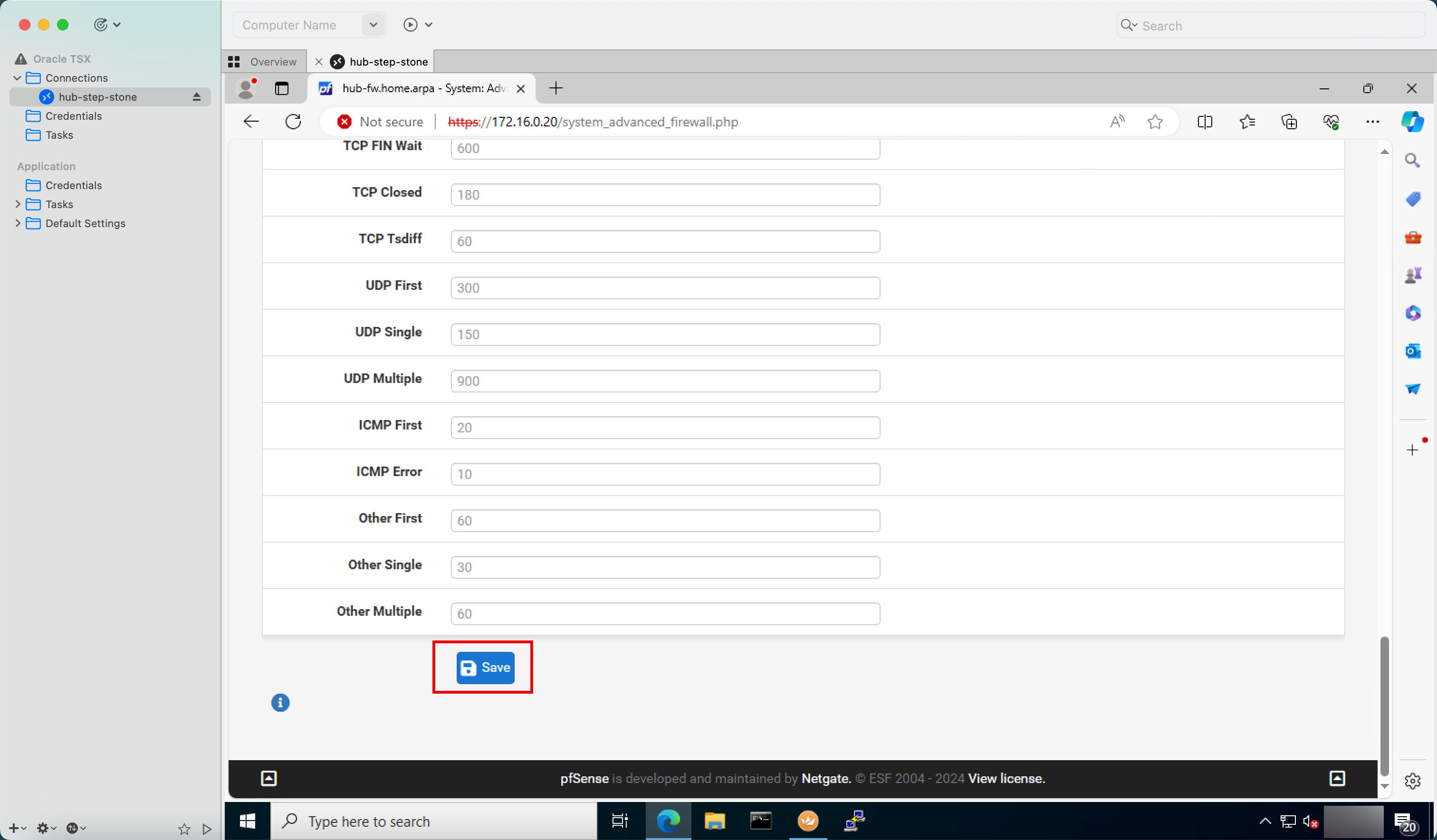

Problème : les sessions SSH sont interrompues au bout de quelques secondes. Nous avons remarqué que les connexions SSH diminuaient après environ 10 secondes et nous avons résolu ce problème à plusieurs niveaux. Nous avons vérifié les listes de sécurité dans OCI, le routage dans OCI et les règles de pare-feu dans pfSense. Finalement, nous avons constaté que le problème de suppressions SSH était lié à pfSense.

-

Pour résoudre le problème de suppression SSH, accédez à la console de gestion pfSense.

- Cliquez sur le menu déroulant Système.

- Cliquez ensuite sur Avancé.

- Cliquez sur Pare-feu et NAT.

- Sélectionnez Effacer les bits DF non valides au lieu de supprimer des paquets.

- Dans Optimisation de pare-feu, sélectionnez Conservateur.

- Descendre.

-

Cliquez sur Enregistrer.

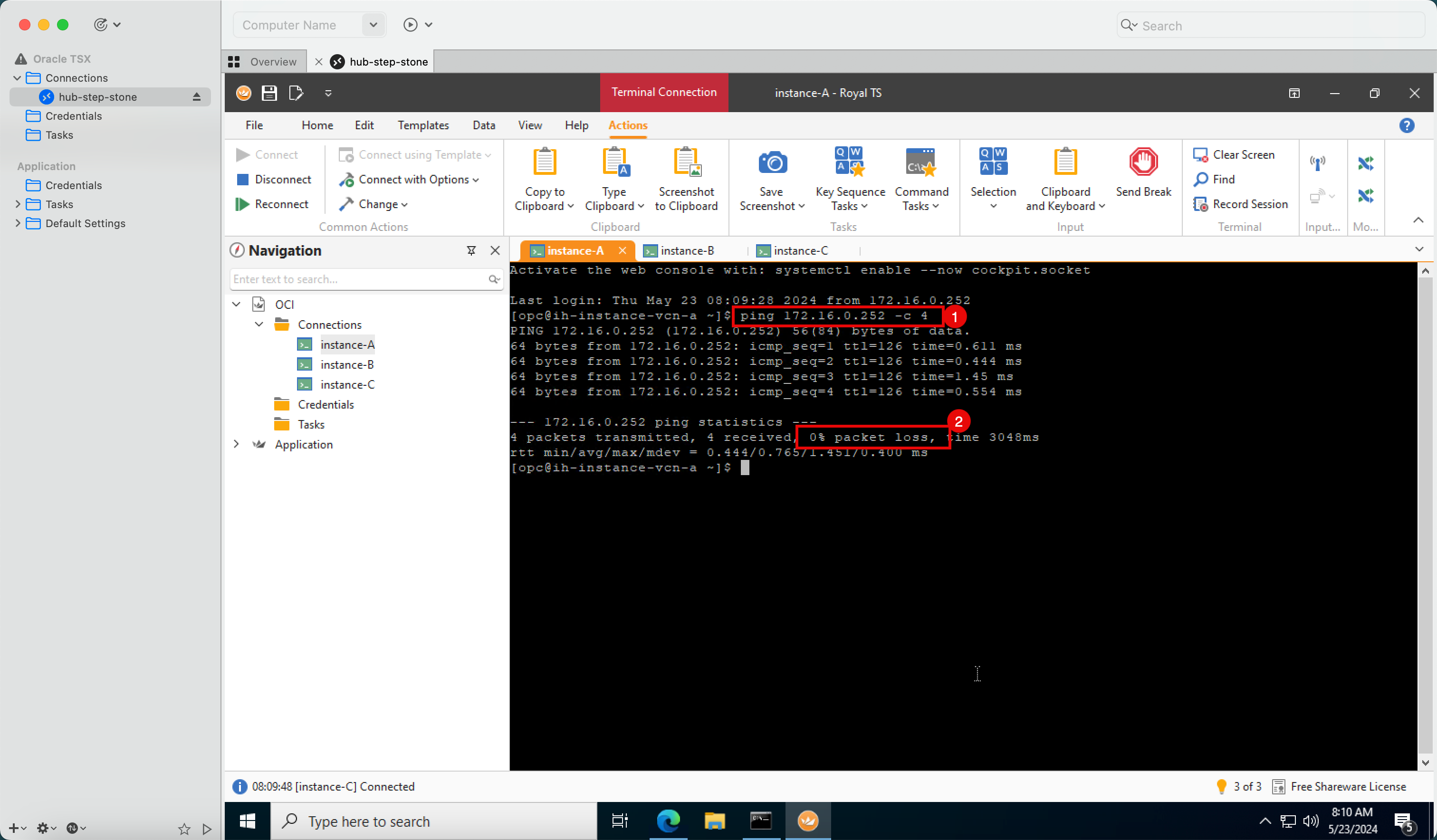

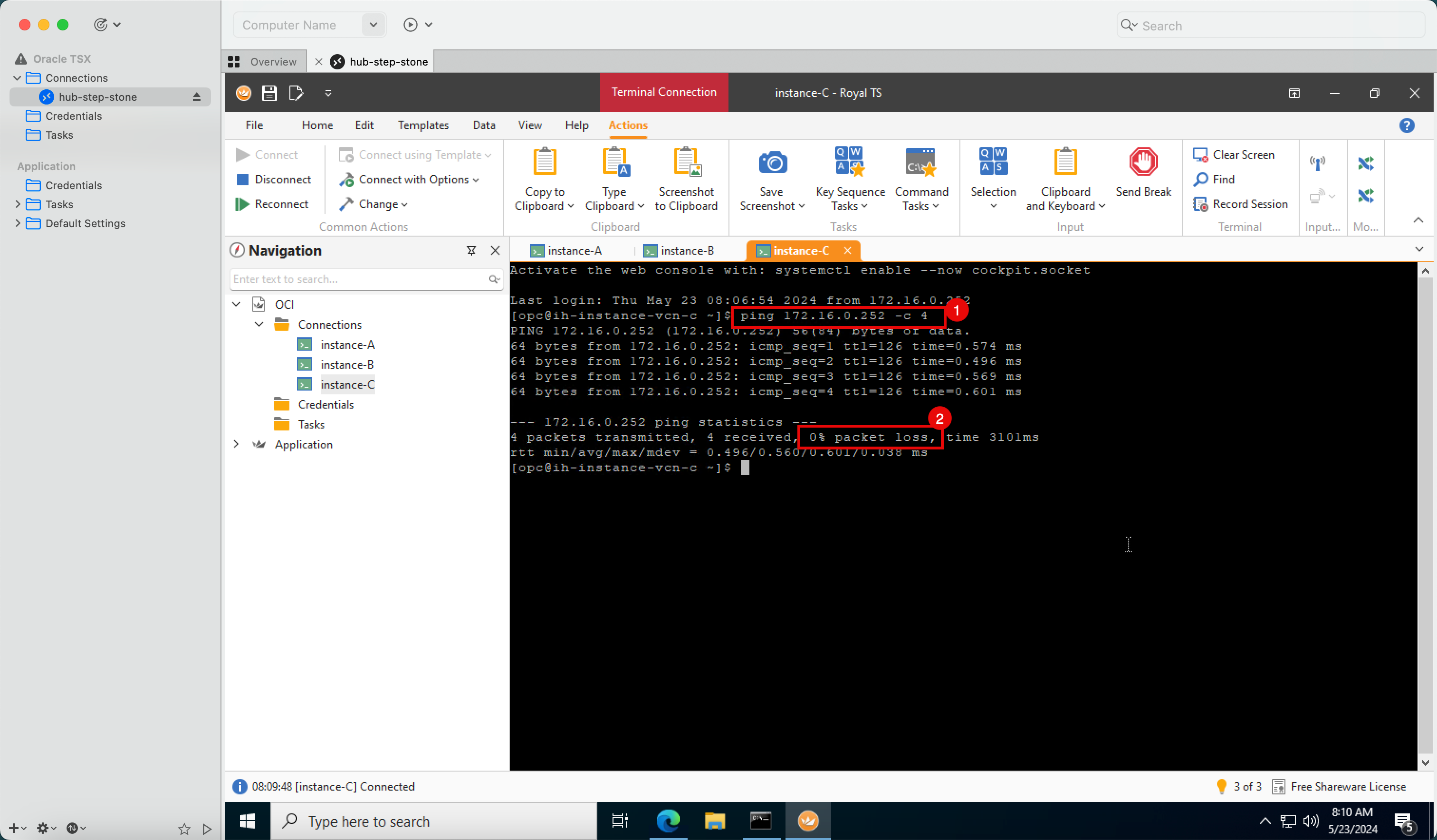

Tâche 8.4 : ping de Spoke VCN vers Hub VCN

Maintenant, nous avons une connexion stable à partir des rayons, nous pouvons effectuer des tests ping à partir des instances VCN spoke.

-

En raison de la configuration du routage :

- Le trafic sera envoyé au DRG.

- Le DRG achemine ensuite le trafic vers le pare-feu pfSense.

- Le pare-feu pfSense autorise ou refuse le trafic en fonction des règles de pare-feu configurées.

- Lorsque le trafic ICMP est accepté, il achemine le trafic vers la pierre angulaire du hub.

- Effectuez un ping vers la pierre angulaire à partir de l'instance spoke A VCN.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

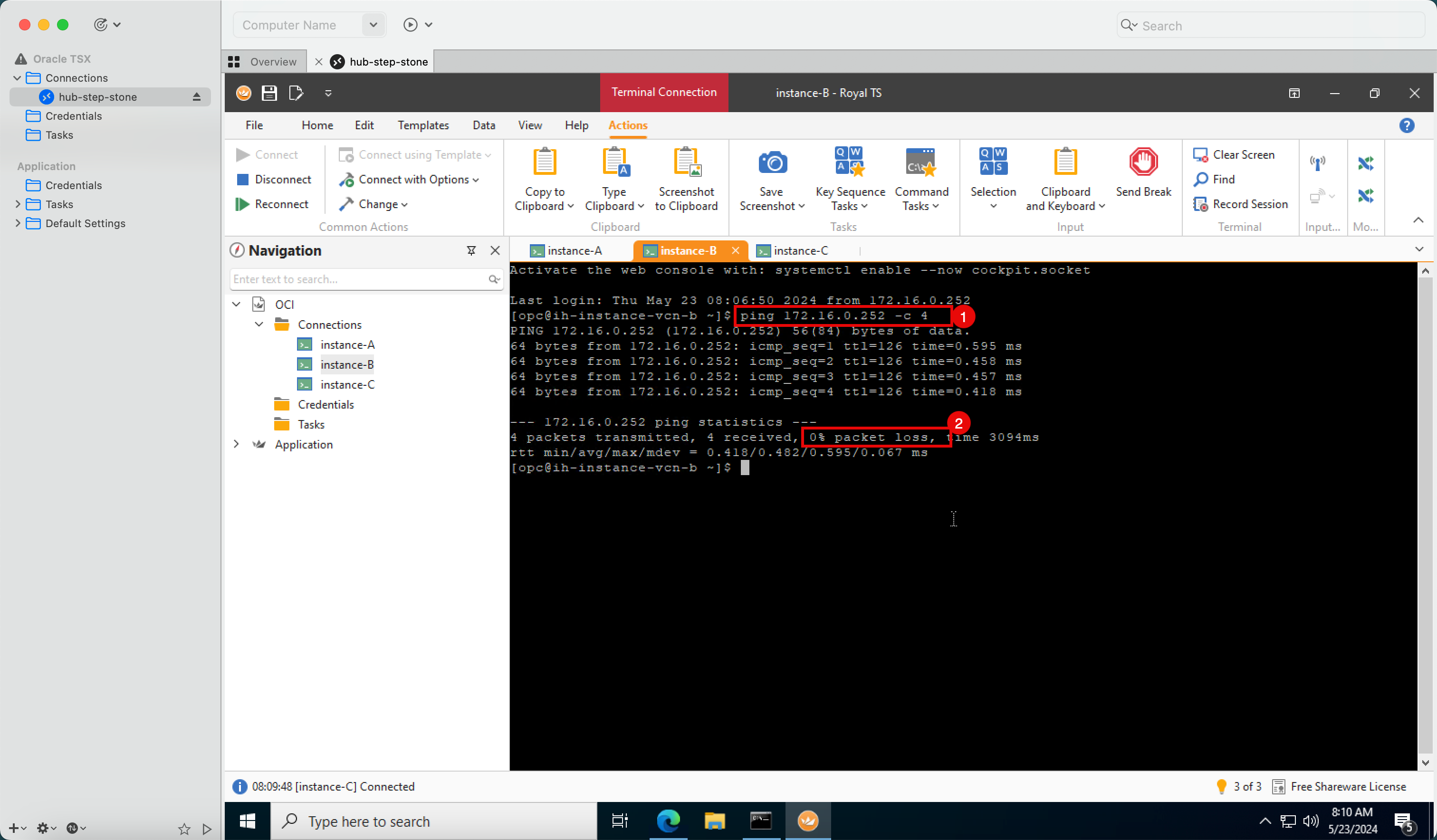

- Effectuez un ping vers la pierre angulaire à partir de l'instance VCN spoke B.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

- Effectuez un ping vers la pierre angulaire du hub à partir de l'instance VCN spoke C.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

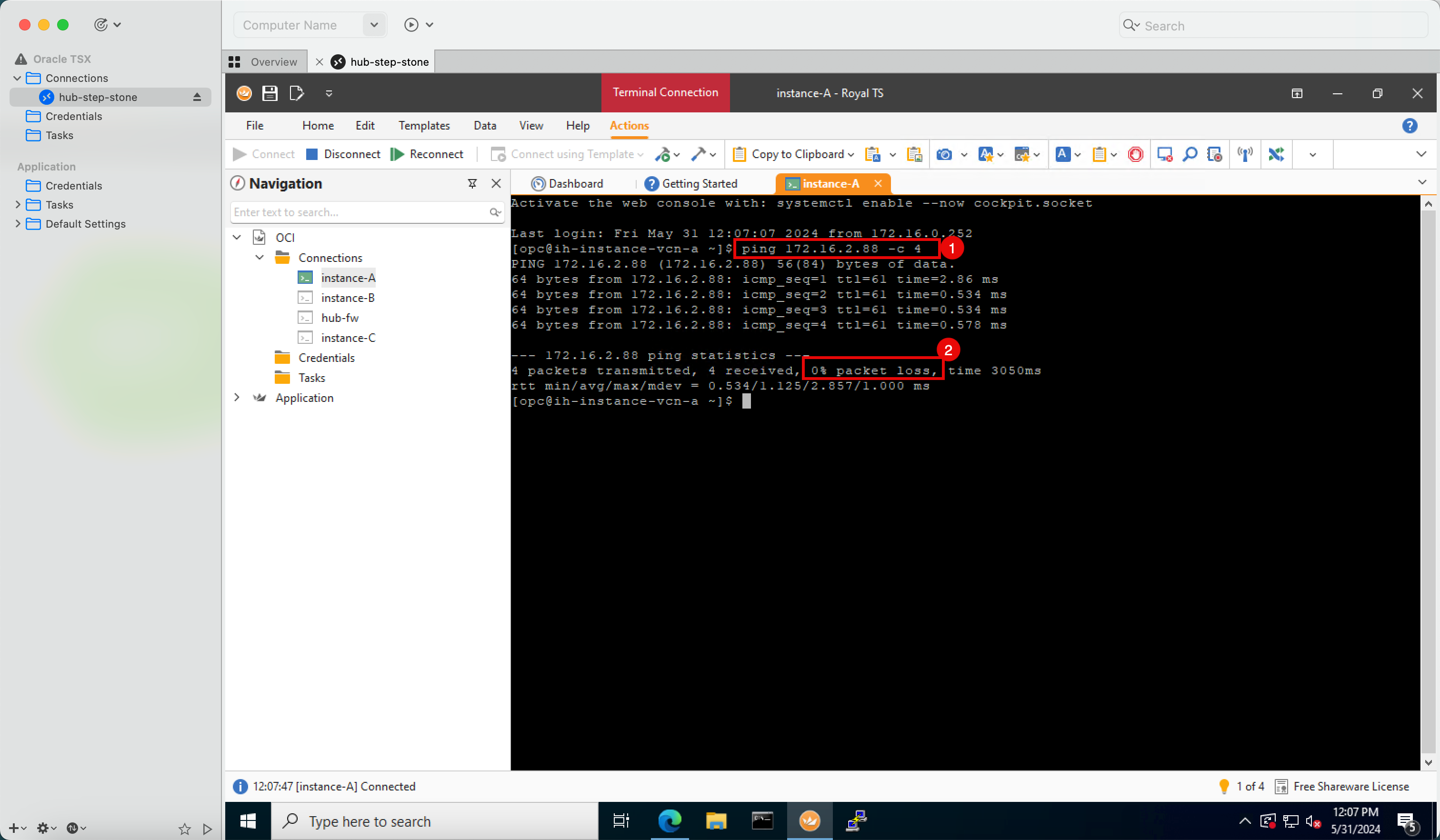

Tâche 8.5 : ping du Spoke VCN A au Spoke VCN B

Un autre test de ping que nous pouvons faire est d'un discours à un autre.

-

En raison de la configuration du routage :

- Le trafic sera envoyé au DRG à partir du satellite VCN A.

- Le DRG achemine ensuite le trafic vers le pare-feu pfSense.

- Le pare-feu pfSense autorise ou refuse le trafic en fonction des règles de pare-feu configurées.

- Lorsque le trafic ICMP est accepté, il routera le trafic vers le DRG

- Le DRG acheminera le trafic vers le VCN satellite B.

- Effectuez un ping pour lancer une instance VCN spoke B à partir de l'instance VCN spoke A.

- Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

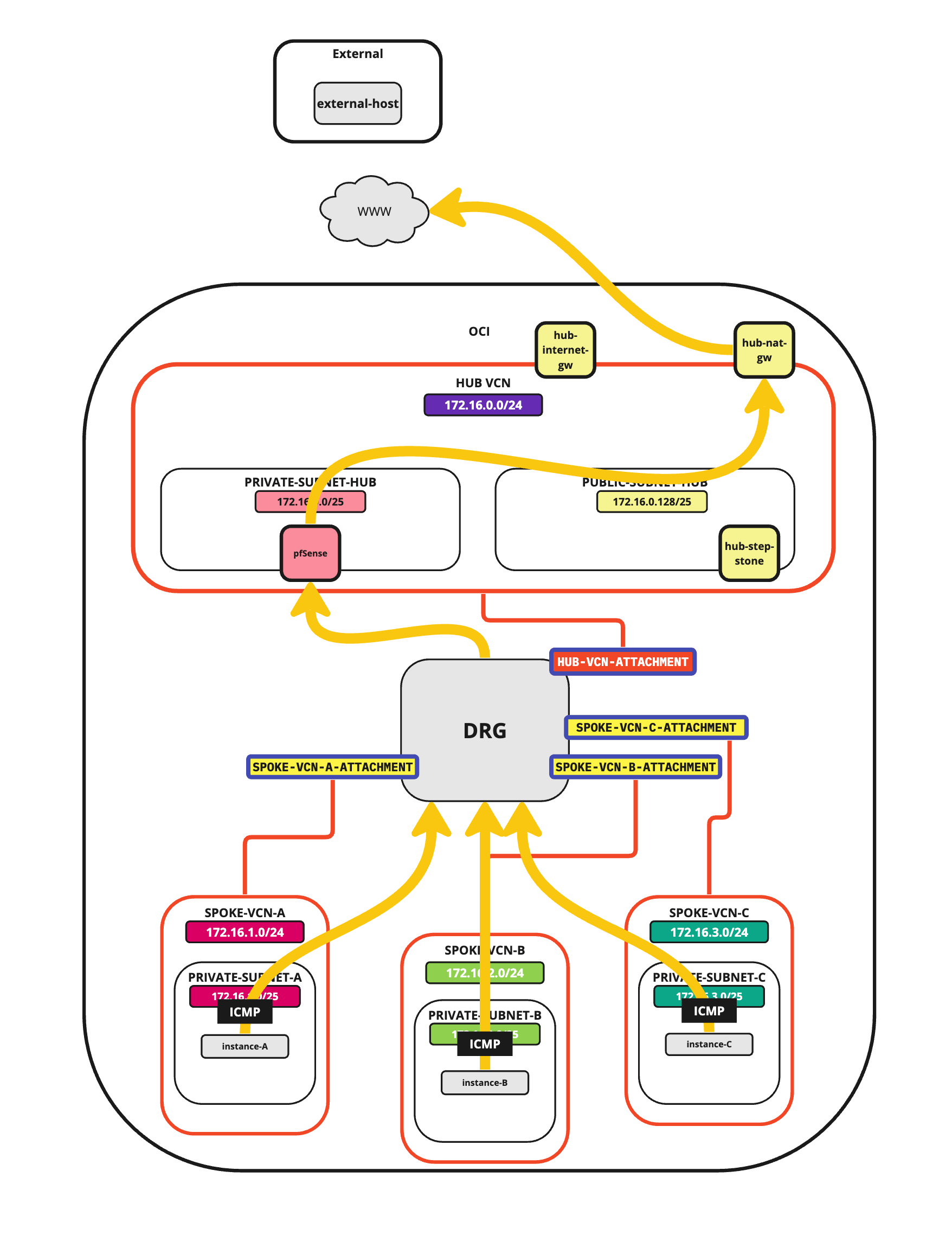

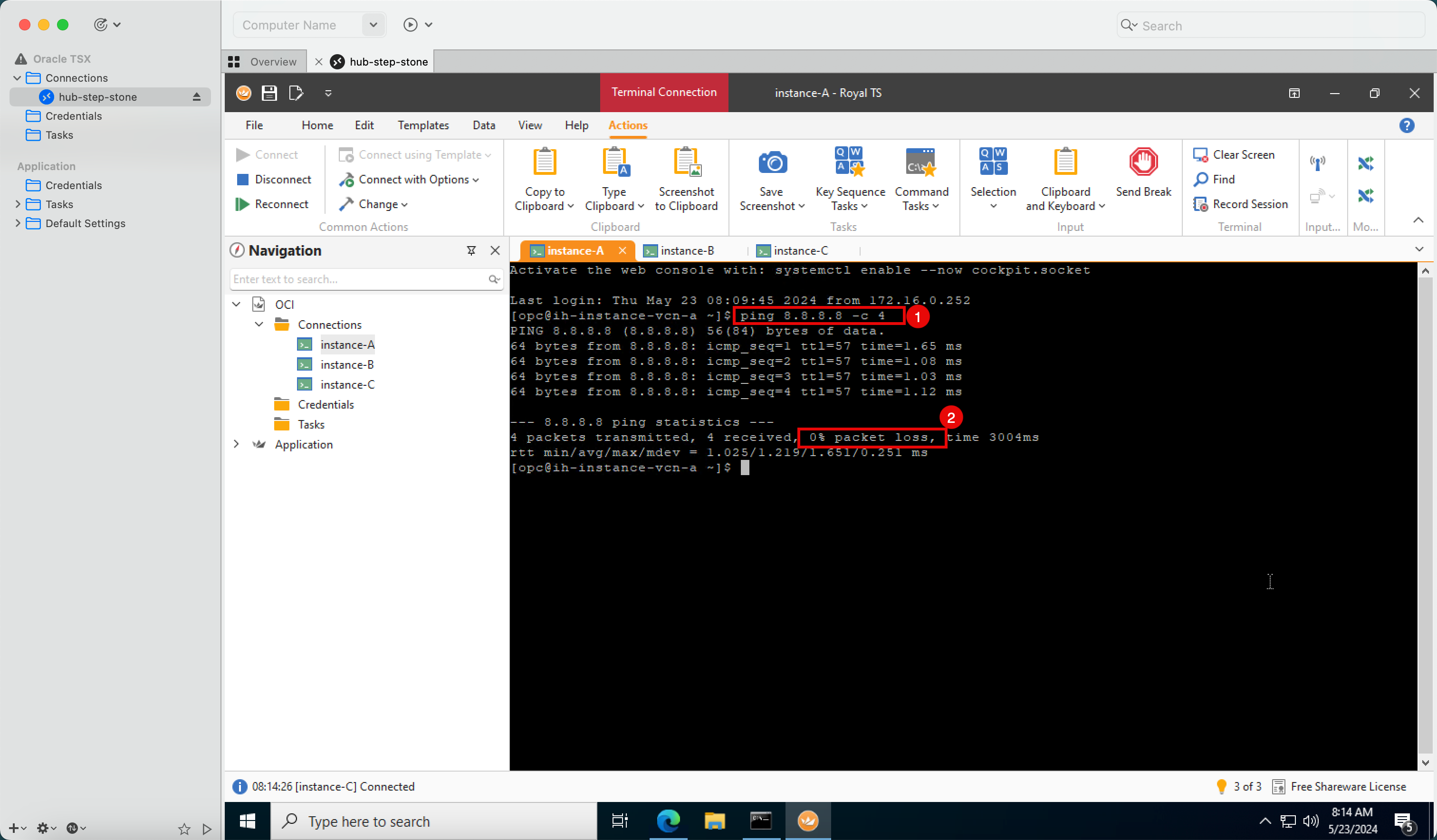

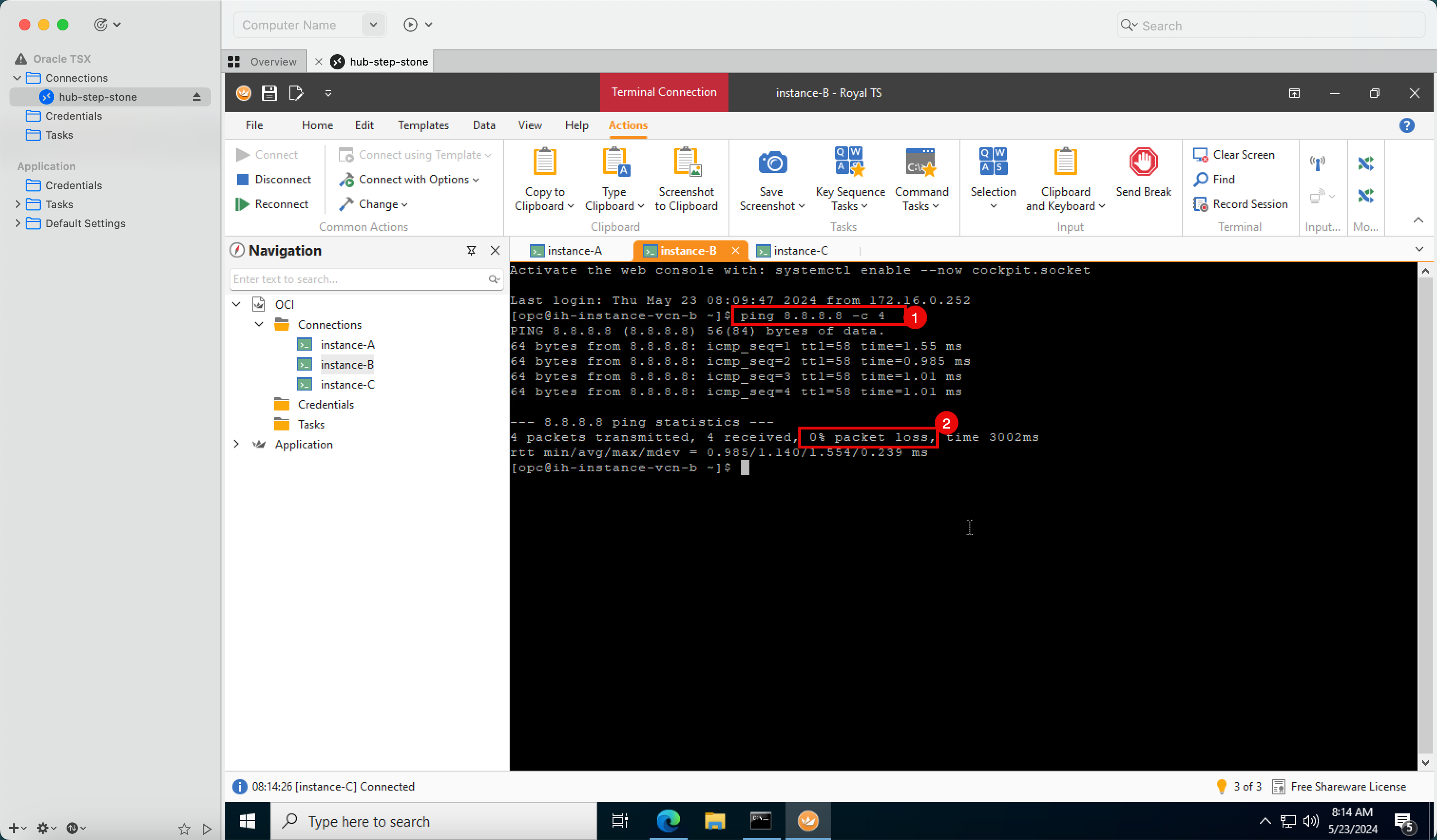

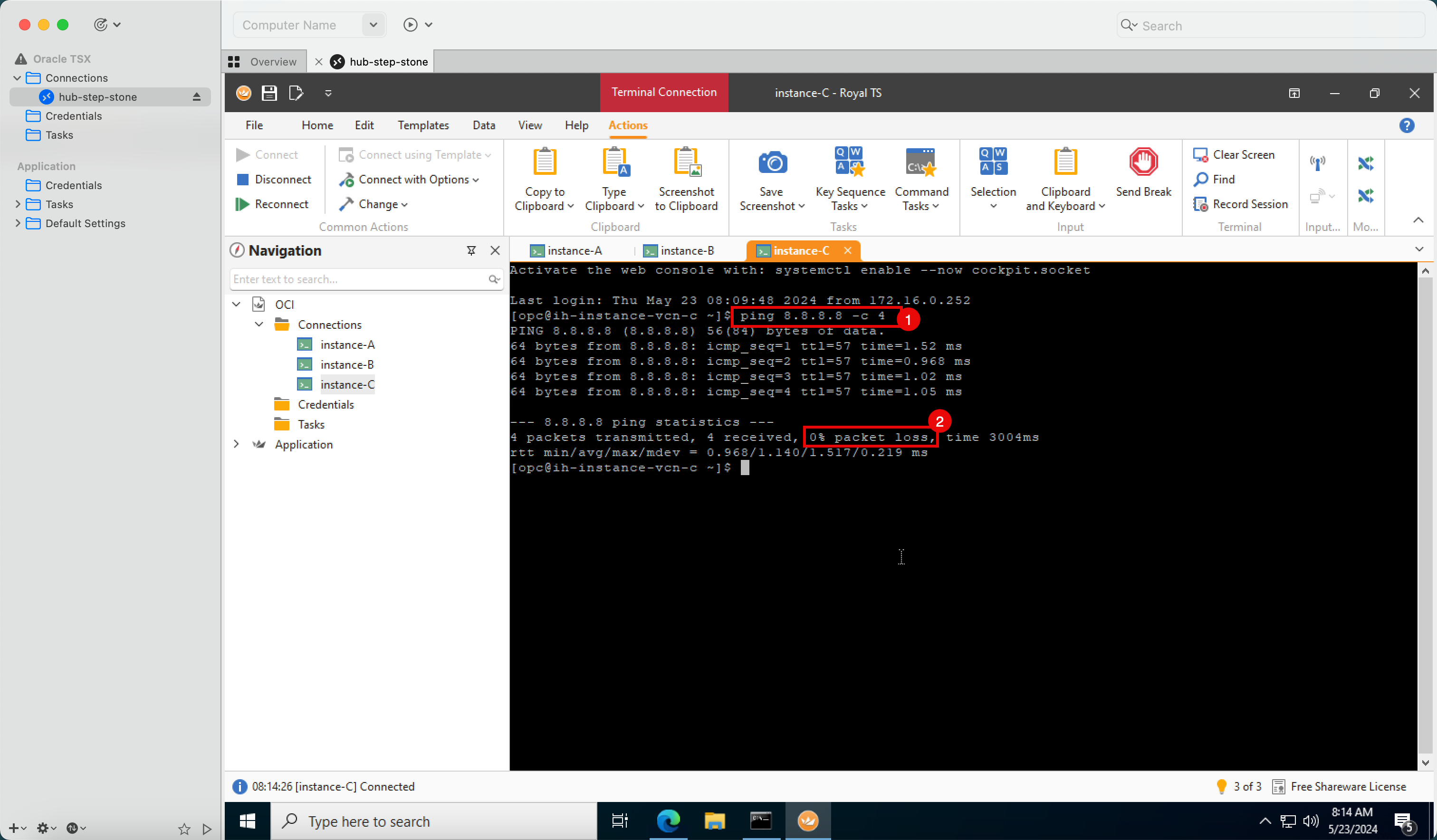

Tâche 8.6 : ping du VCN satellite vers Internet

Effectuez des tests ping à partir des instances VCN spoke vers Internet.

-

En raison de la configuration du routage :

- Le trafic sera envoyé au DRG.

- Le DRG achemine ensuite le trafic vers le pare-feu pfSense.

- le pare-feu pfSense autorise ou refuse le trafic en fonction des règles de pare-feu configurées.

- Lorsque le trafic ICMP est accepté, il achemine le trafic vers la passerelle NAT.

- La passerelle NAT achemine le trafic vers Internet.

- Effectuez un ping sur le serveur DNS de Google

8.8.8.8à partir de l'instance satellite A VCN. - Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

- Effectuez un ping sur le serveur DNS de Google

8.8.8.8à partir de l'instance VCN spoke B. - Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

- Effectuez un ping sur le serveur DNS de Google

8.8.8.8à partir de l'instance VCN spoke C. - Notez que nous avons une perte de paquet de 0%, de sorte que le ping est réussi.

Tâche 8.7 : connexion de Spoke VCN à Internet

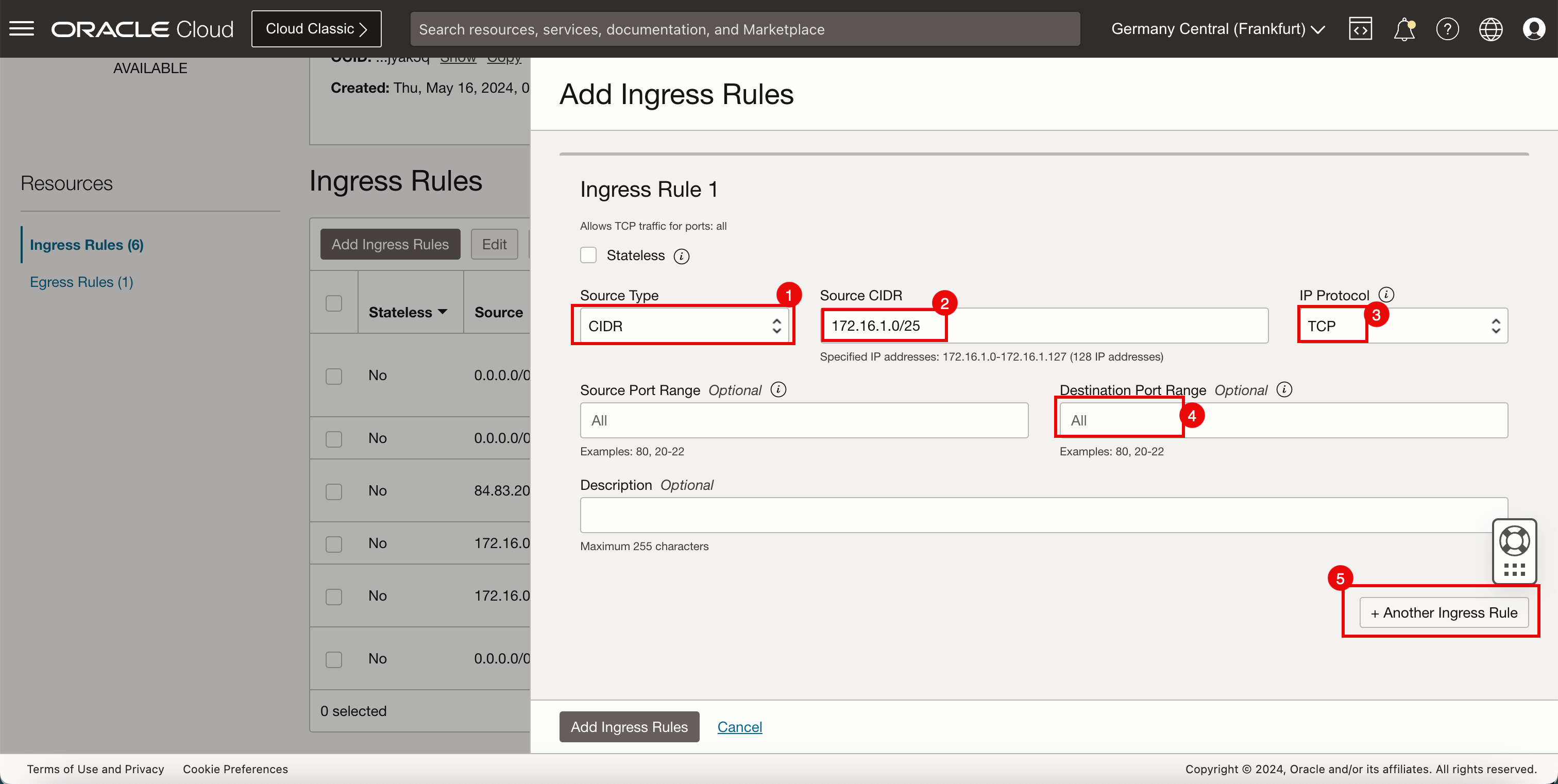

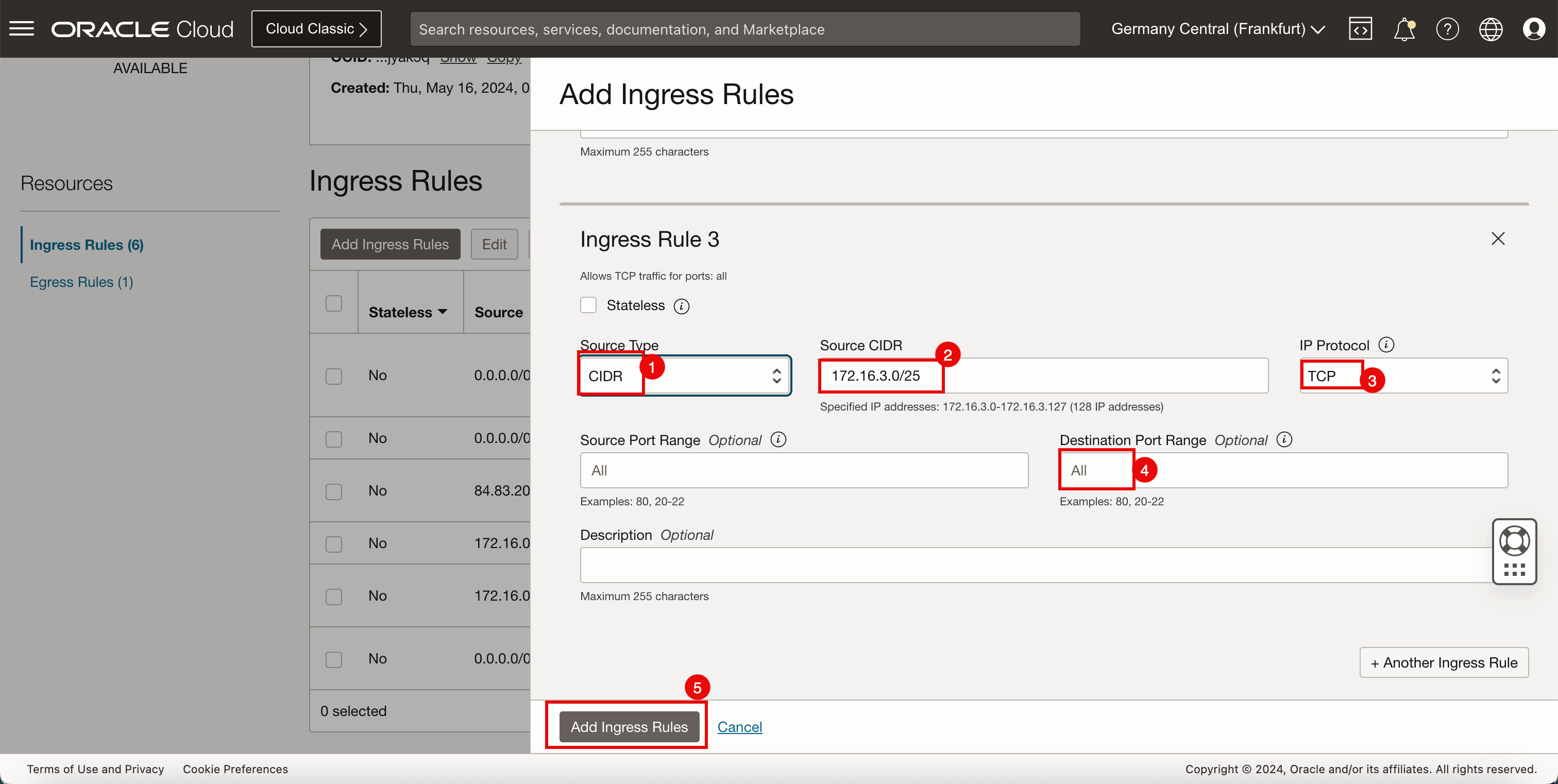

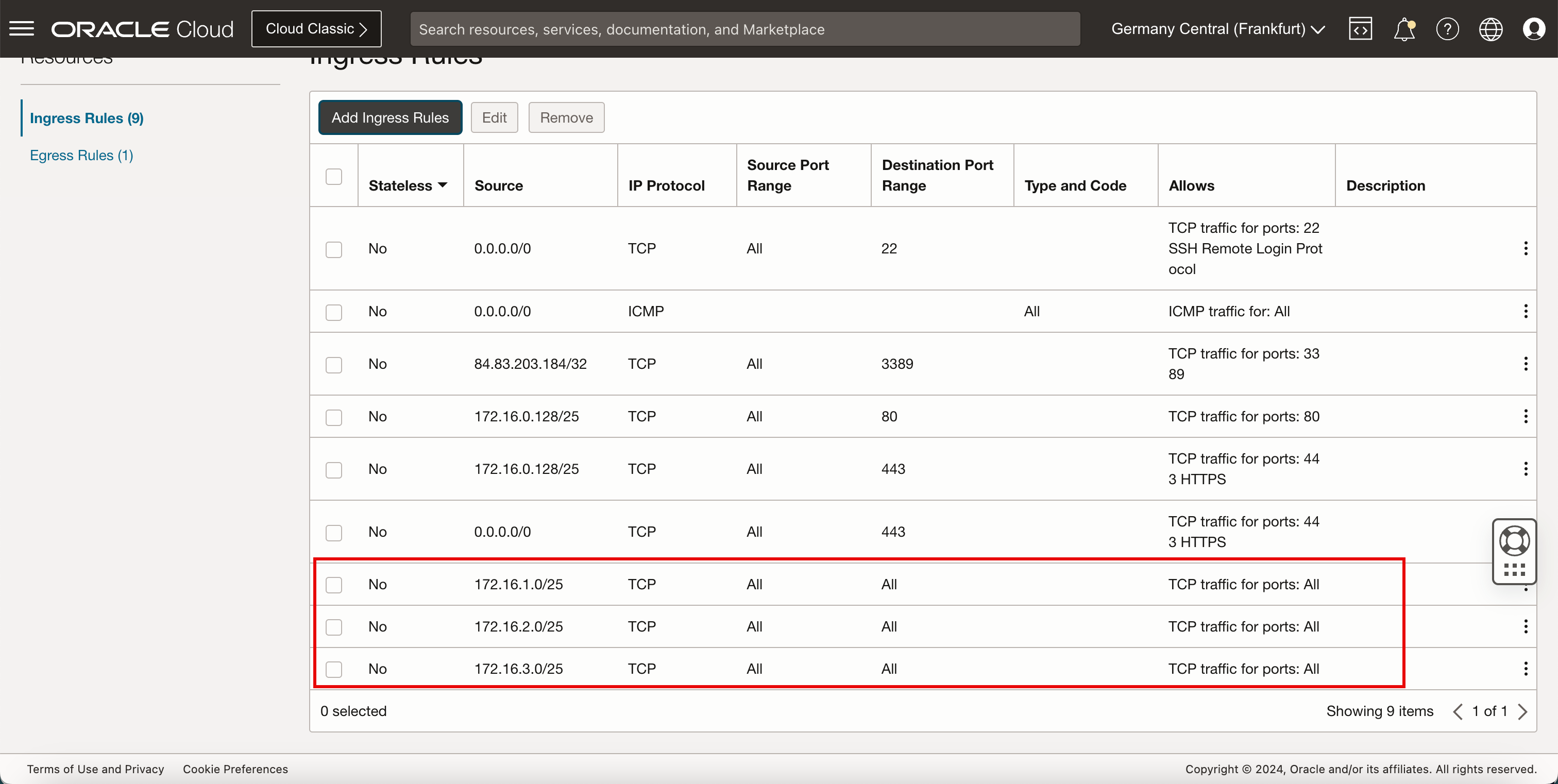

Nous avons fait un test de ping basique. Maintenant, nous devons ouvrir la liste de sécurité entrante VCN du hub pour autoriser tout le trafic TCP vers Internet car notre inspection de pare-feu est effectuée par le pare-feu pfSense et il n'est pas logique d'avoir plusieurs couches de sécurité de pare-feu, sauf si c'est l'exigence.

Mise à jour de la liste de sécurité Hub VCN

Accédez à la console OCI, cliquez sur Fonctions de réseau et sur Réseaux cloud virtuels.

-

Cliquez sur le VCN de hub.

- Cliquez sur Listes de sécurité.

- Cliquez sur la liste de sécurité par défaut pour HUB-VCN.

-

Cliquez sur Ajouter des règles entrantes.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

172.16.1.0/25. - Dans Protocole IP, sélectionnez TCP.

- Dans Plage de ports de destination, entrez Tout.

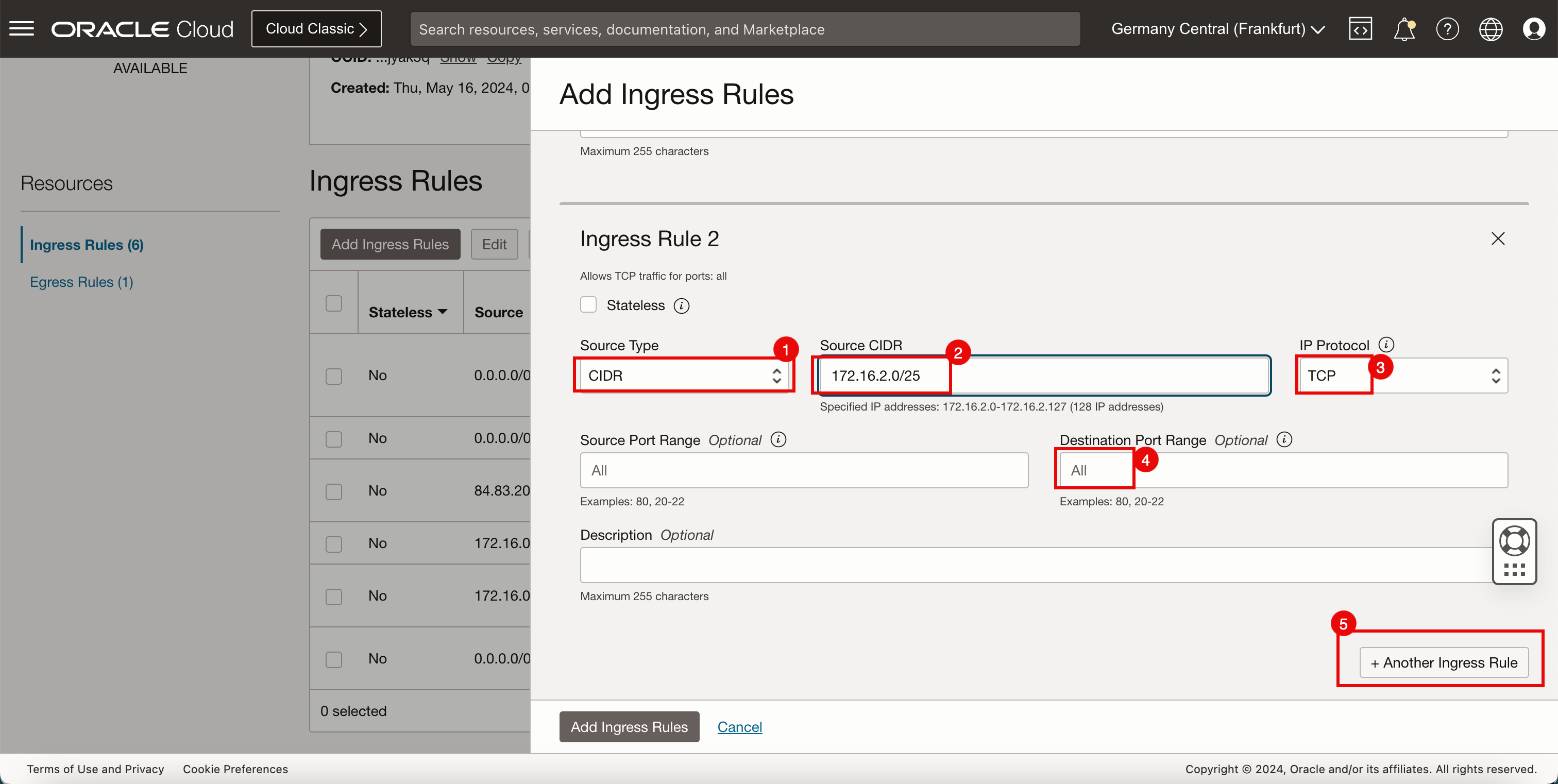

- Cliquez sur + Une autre règle entrante.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

172.16.2.0/25. - Dans Protocole IP, sélectionnez TCP.

- Dans Plage de ports de destination, entrez Tout.

- Cliquez sur + Une autre règle entrante.

- Dans Type de source, sélectionnez CIDR.

- Dans CIDR source, entrez

172.16.3.0/25. - Dans Protocole IP, sélectionnez TCP.

- Dans Plage de ports de destination, entrez Tout.

- Cliquez sur + Une autre règle entrante.

-

Notez que toutes les règles sont présentes.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

Vérification du pare-feu pfSense

-

Pour faciliter les tests, nous avons ajouté une règle au pare-feu pfSense afin d'autoriser tout le trafic.

-

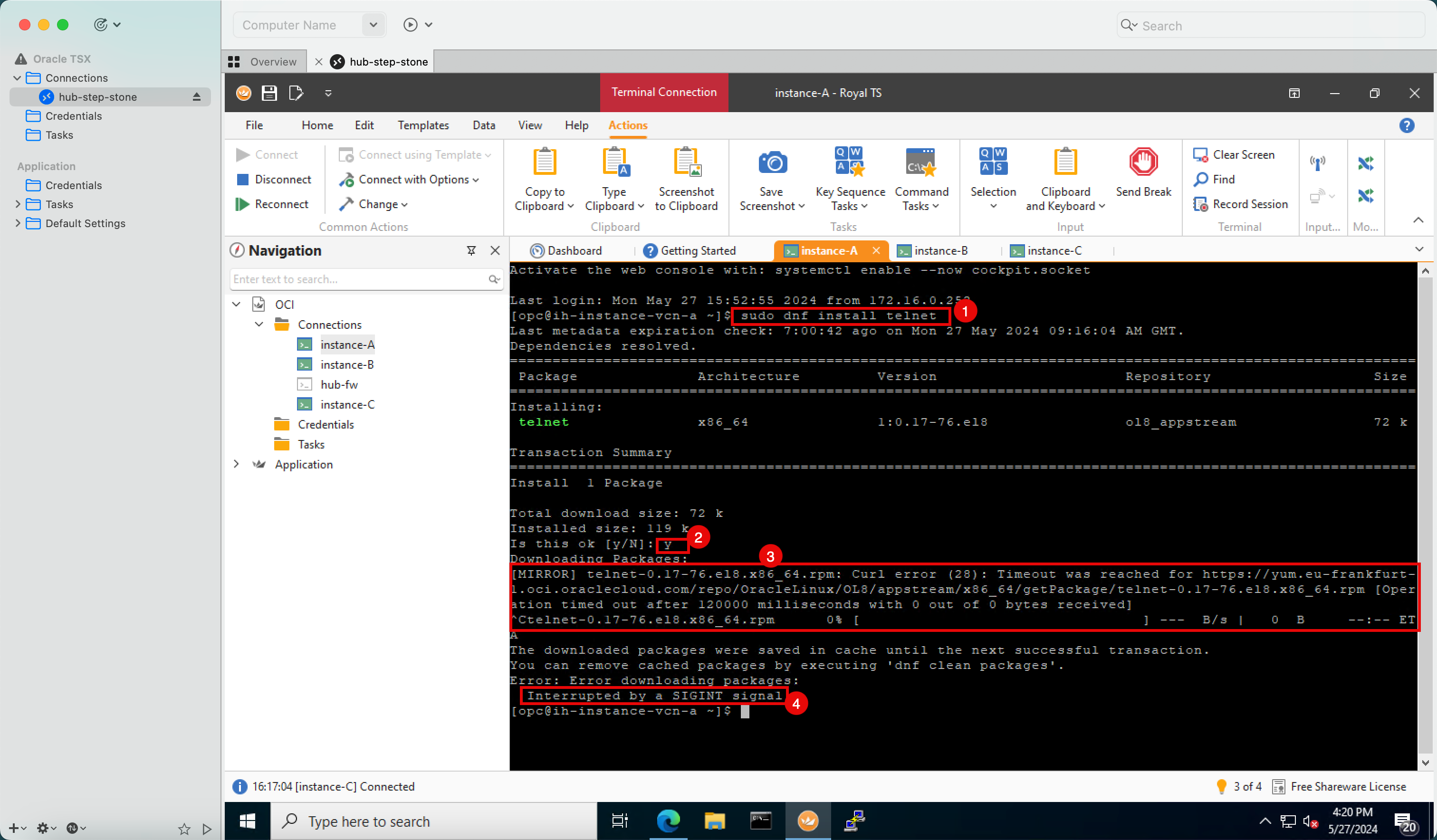

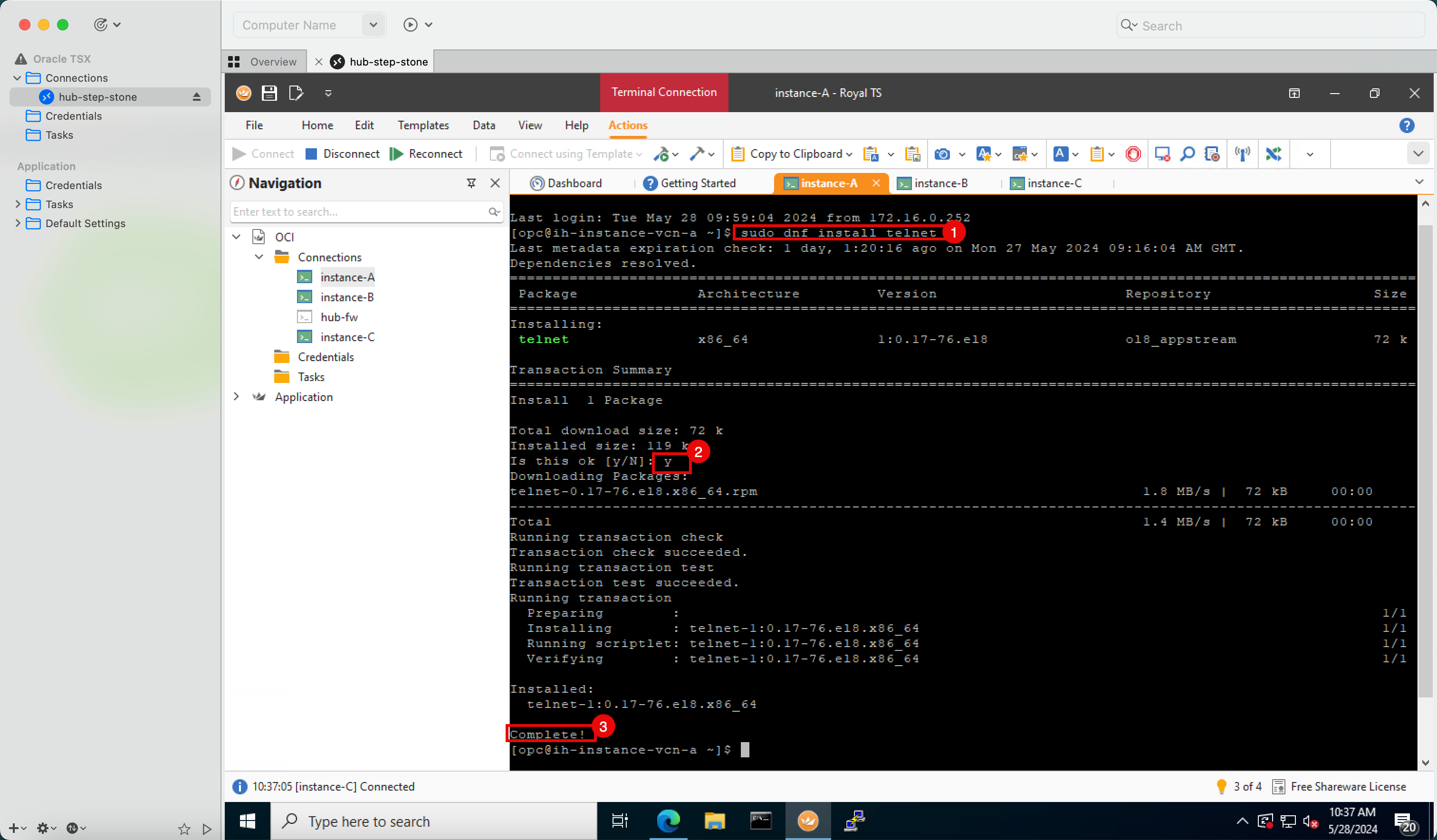

Installez une application simple sur le satellite VCN Une instance appelée Telnet.

- Exécutez la commande

sudo dnf install telnetpour installer Telnet dans l'instance satellite VCN A. - Dans Est-ce acceptable ?, entrez Y.

- Notez que la connexion expire.

- Cliquez sur CTRL + C pour arrêter la demande.

- Exécutez la commande

L'installation et la mise à niveau du logiciel ou une instance de calcul basée sur Oracle Linux ne sont pas effectuées via Internet.

Pour installer un logiciel sur une instance Oracle Linux, Oracle autorise uniquement cette opération à partir de ses référentiels de logiciels et ceux-ci sont accessibles à l'aide de la passerelle de service.

Notre dernière tâche consiste à créer une passerelle de service et à configurer le routage afin d'acheminer le trafic des services Oracle via cette nouvelle passerelle de service.

Tâche 8.8 : autoriser les instances Linux à installer et à mettre à jour le logiciel à l'aide de la passerelle de service

Nous n'avons pas encore configuré le routage pour les services OCI.

-

Après la configuration du routage :

- Le trafic sera envoyé au DRG.

- Le DRG achemine ensuite le trafic vers la passerelle de service.

- De plus, la passerelle de service achemine le trafic vers le réseau de services OCI.

-

Pour configurer le routage, accédez à la console OCI, cliquez sur le menu Hamburger dans l'angle supérieur gauche, Fonctions de réseau et Réseaux cloud virtuels.

-

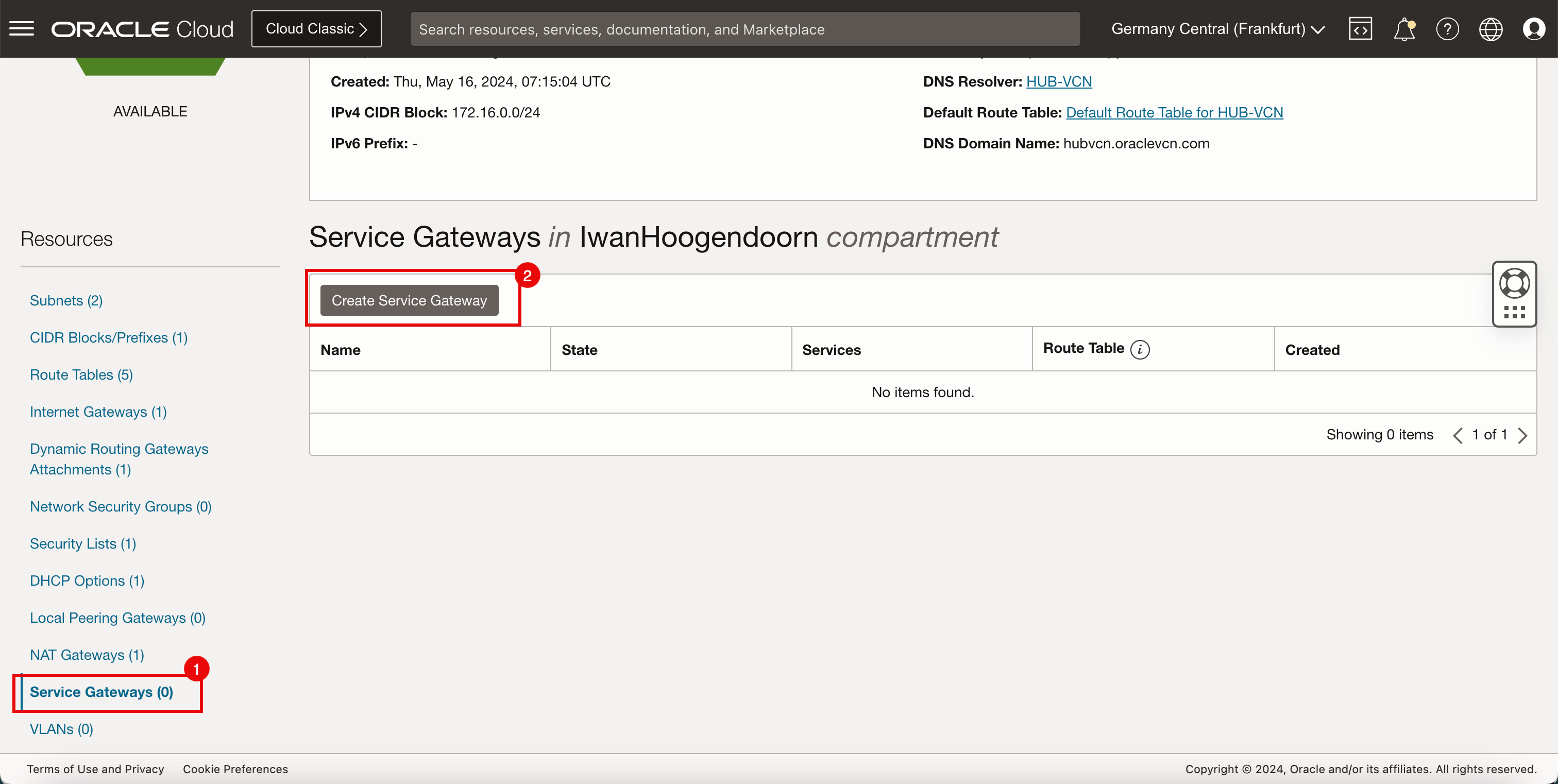

Cliquez sur Hub VCN.

- Cliquez sur Passerelles de service.

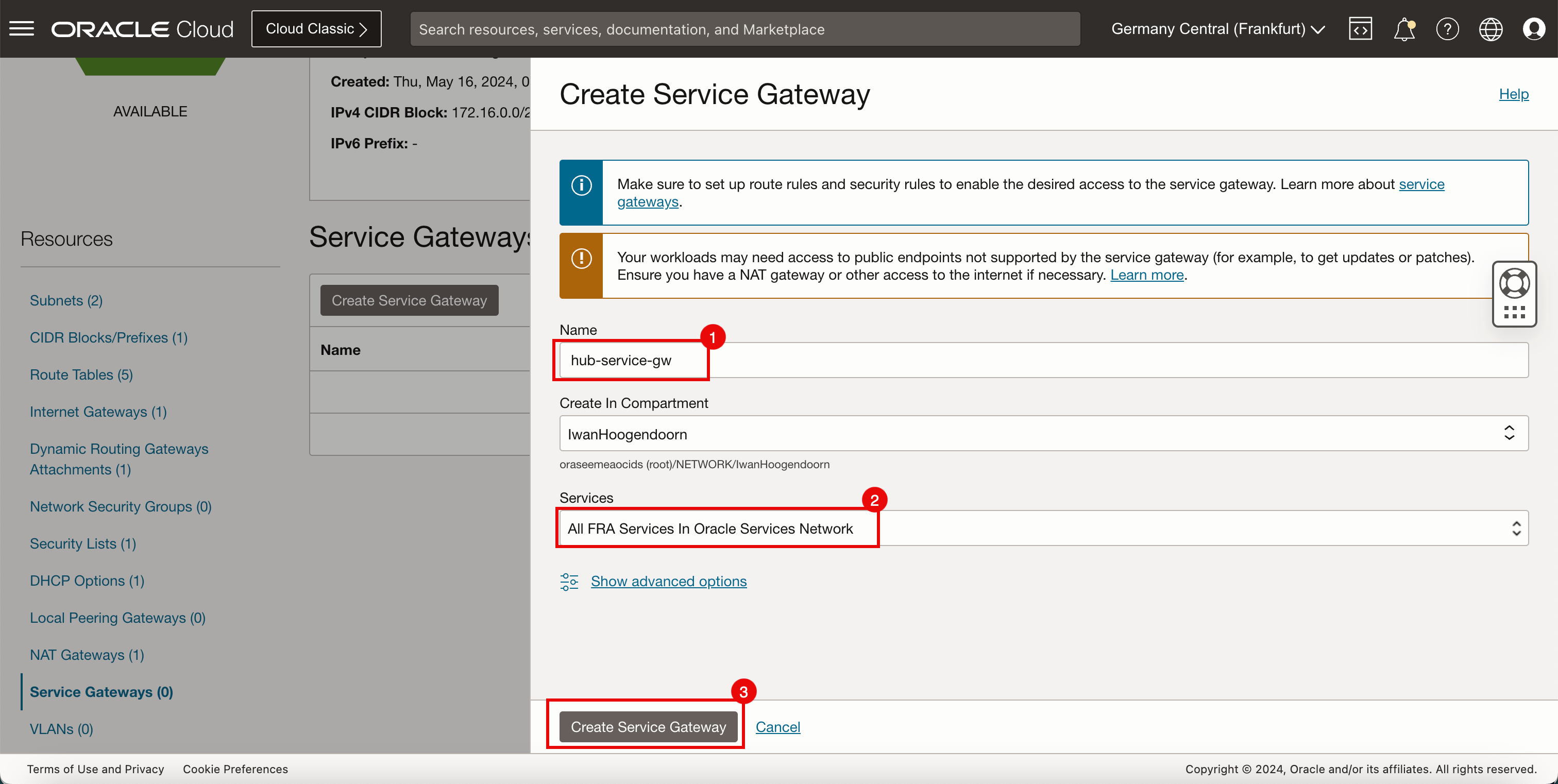

- Cliquez sur Créer une passerelle de service.

- Entrez le nom de la passerelle de service.

- Dans Services, sélectionnez Tous les services dans Oracle Services Network.

- Cliquez sur Créer une passerelle de service.

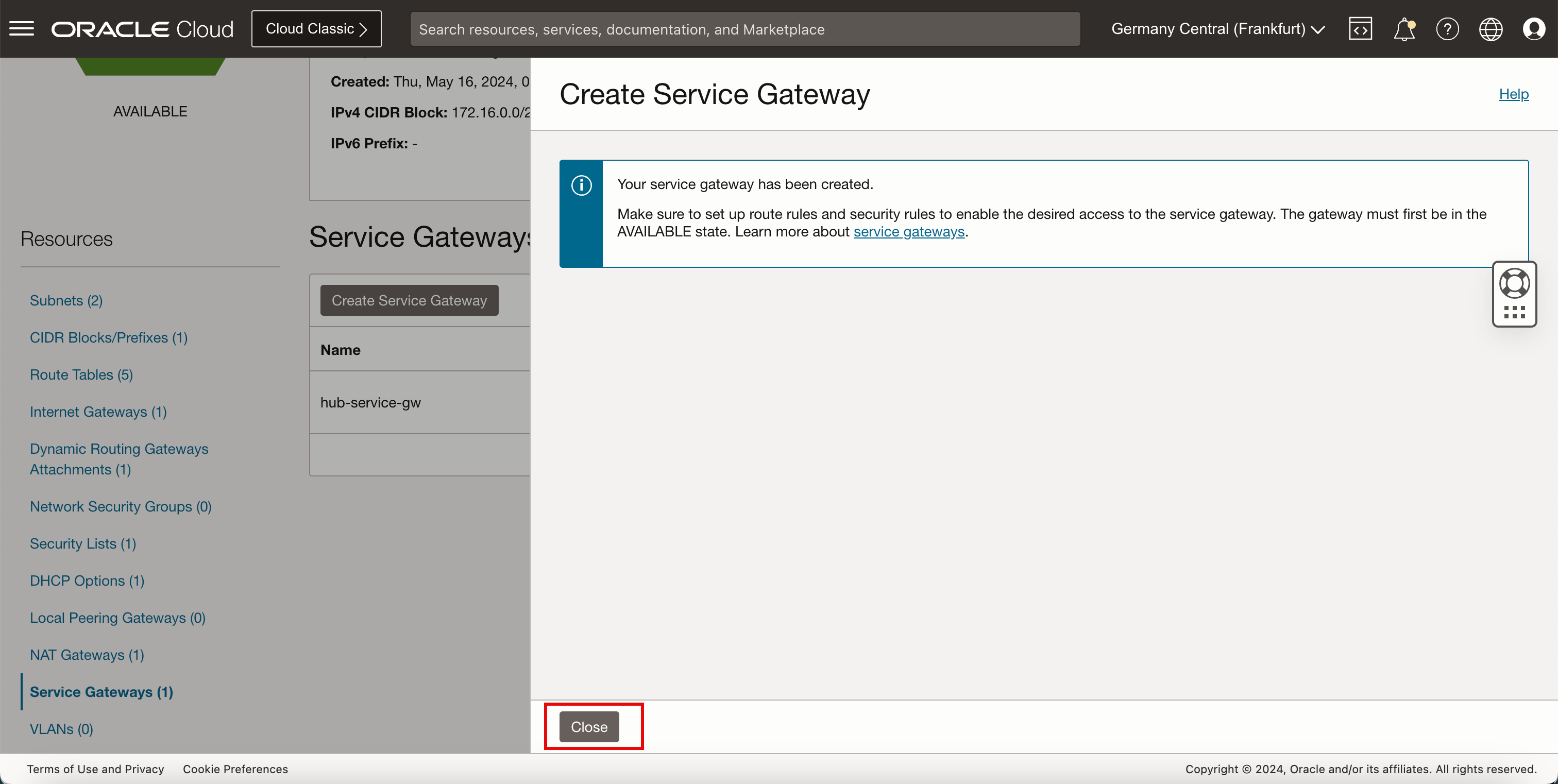

-

Cliquez sur Fermer.

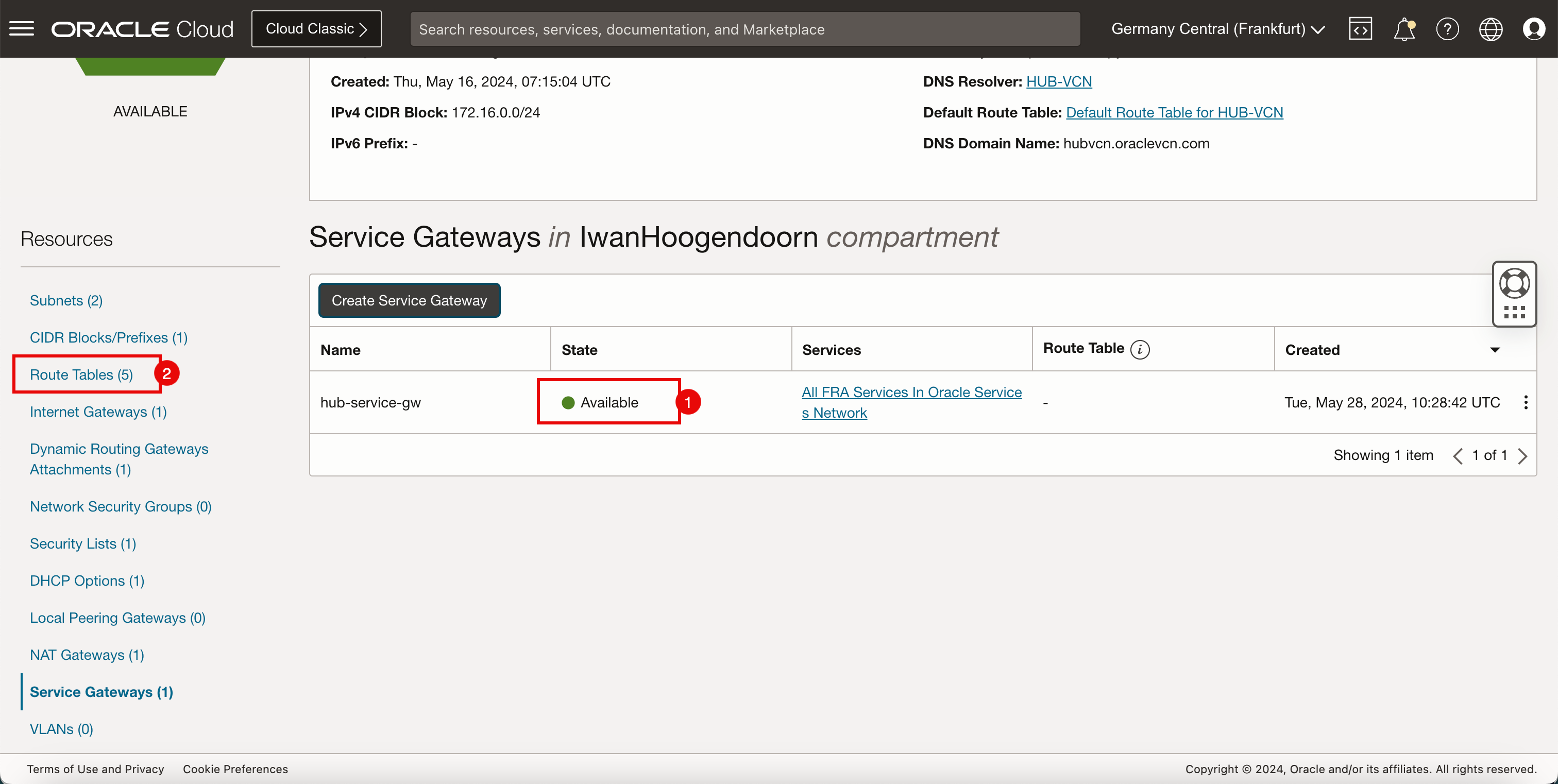

- La passerelle de services est disponible.

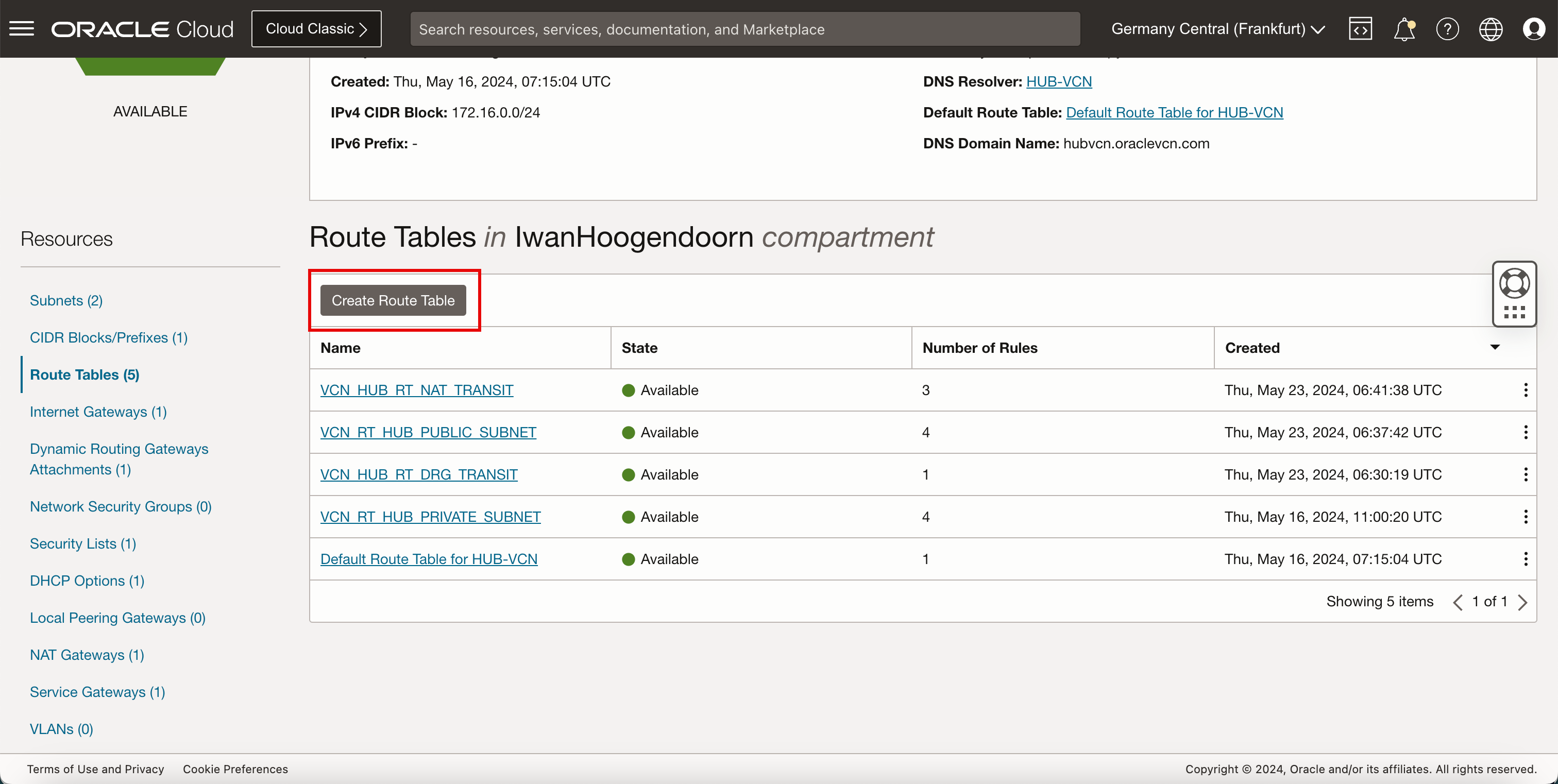

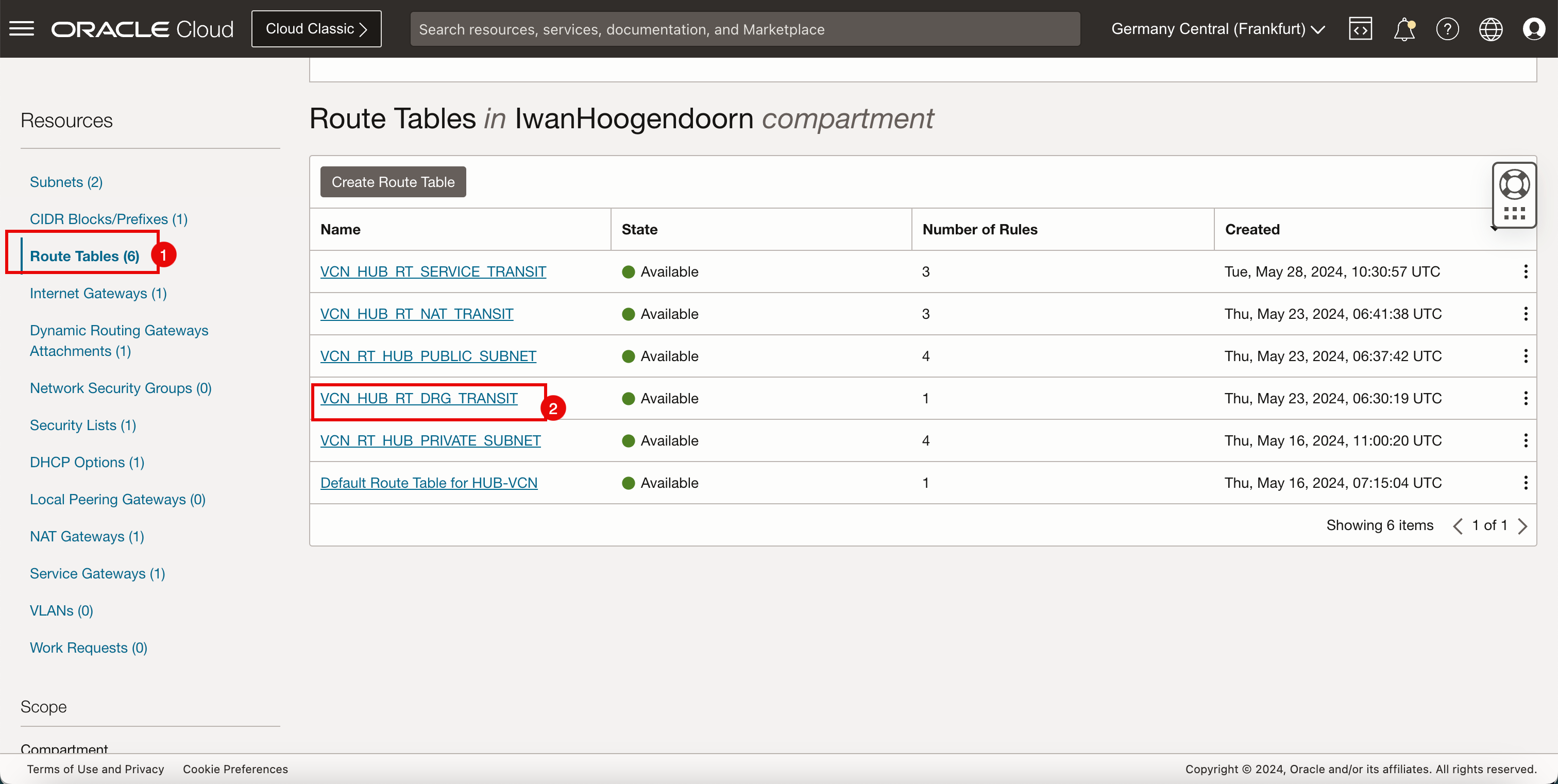

- Cliquez sur Tables de routage.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

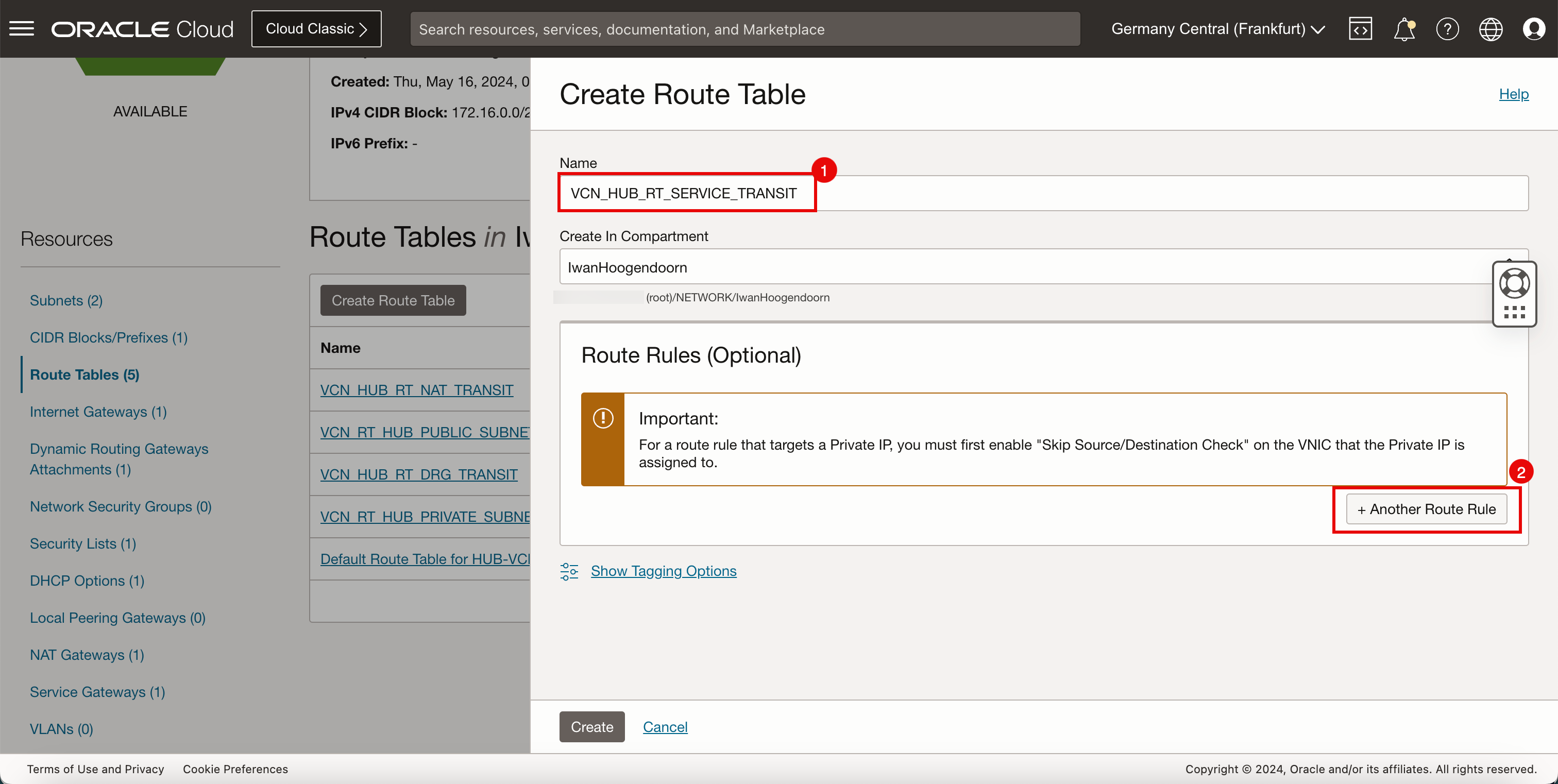

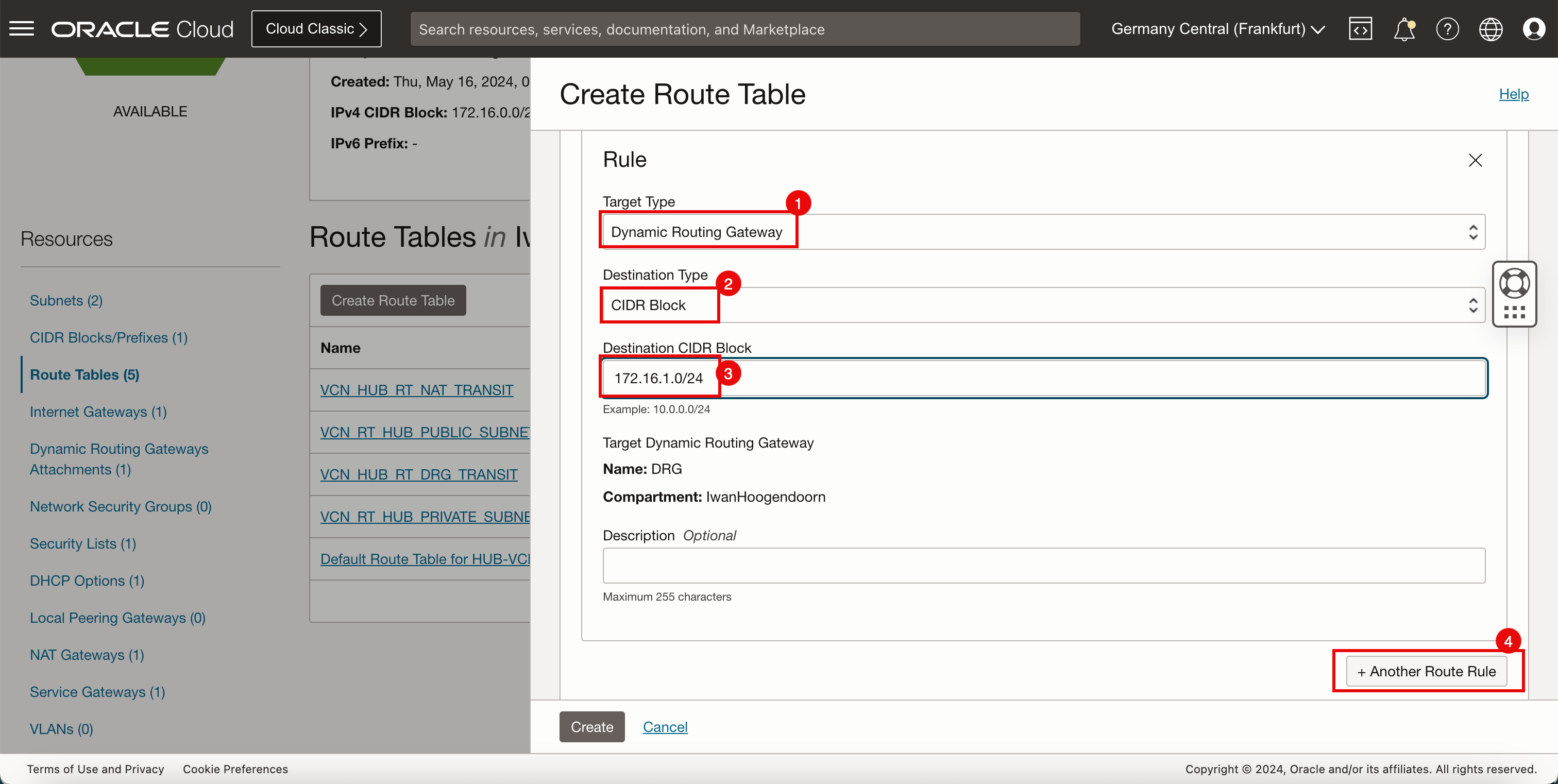

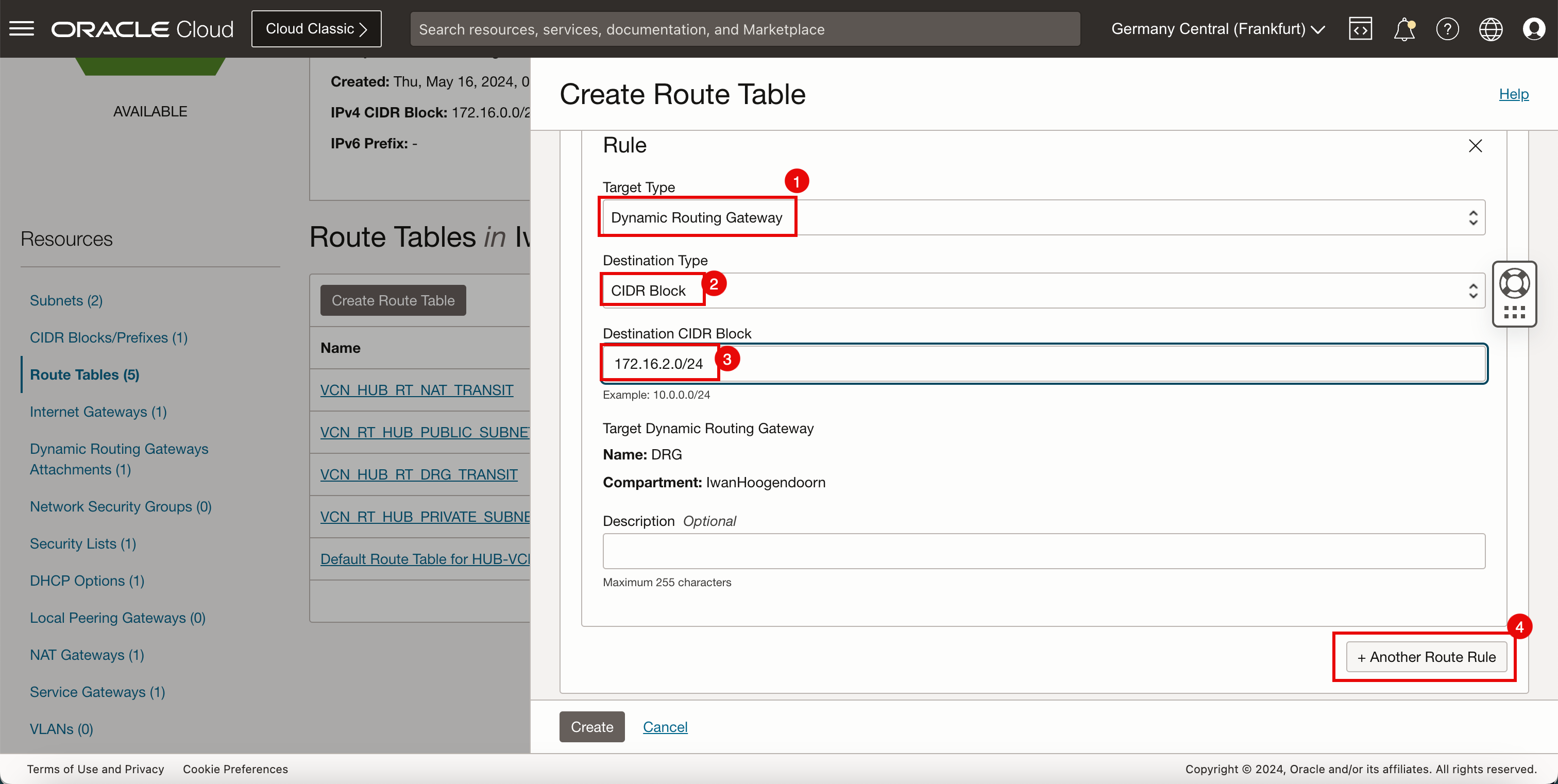

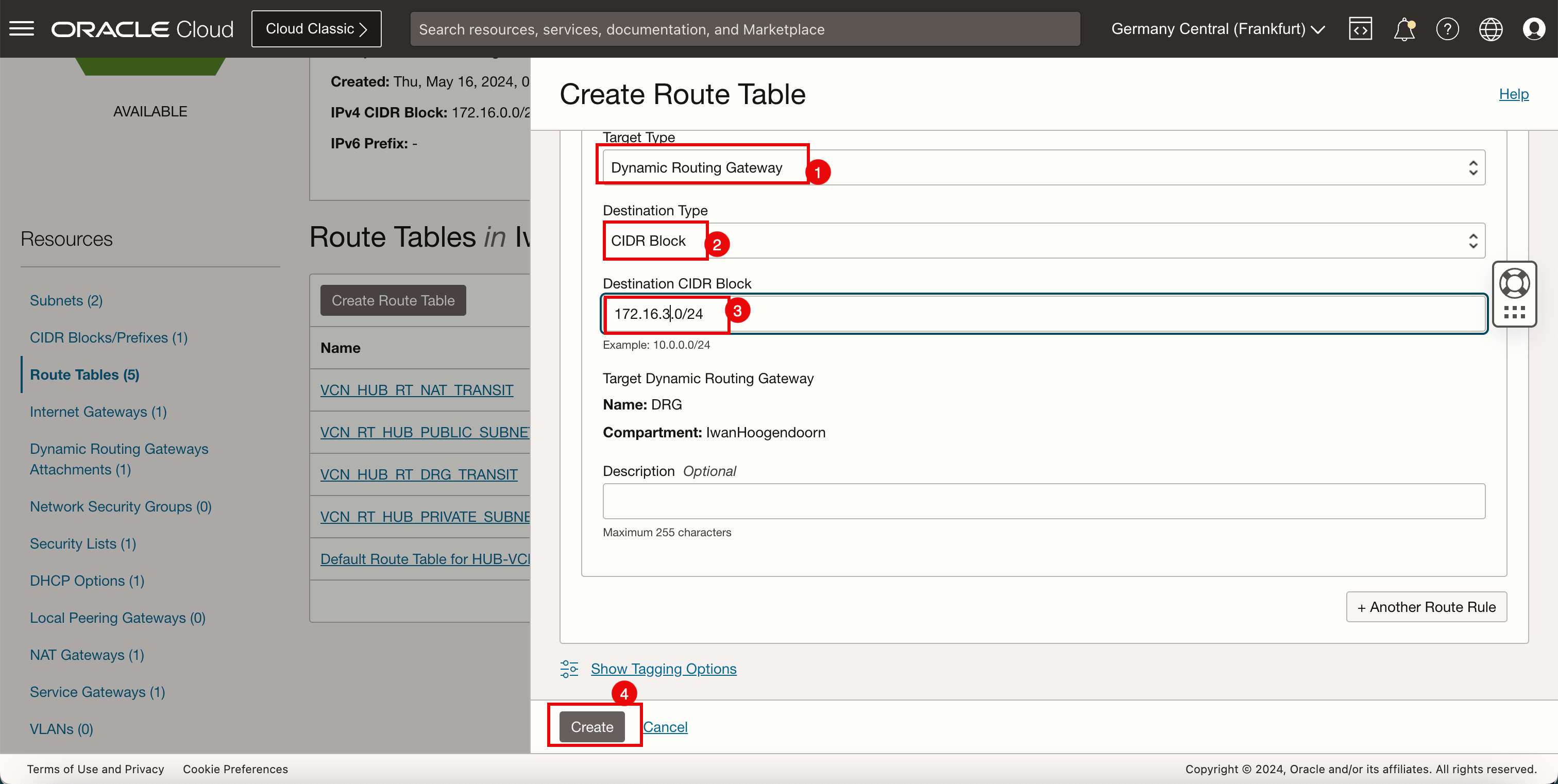

Créez une table de routage (

VCN_HUB_RT_SERVICE_TRANSIT) dans le VCN hub.Destination Type de cible Target Type de routage 172.16.1.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique 172.16.2.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique 172.16.3.0/24 Passerelle de routage dynamique Passerelle de routage dynamique Statique -

Cliquez sur Créer une table de routage.

- Entrez le nom de la nouvelle table de routage VCN hub pour le sous-réseau public.

- Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.1.0/24. - Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.2.0/24. - Cliquez sur + Une autre règle de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Bloc CIDR.

- Dans Bloc CIDR de destination, entrez

172.16.3.0/24. - Cliquez sur + Une autre règle de routage.

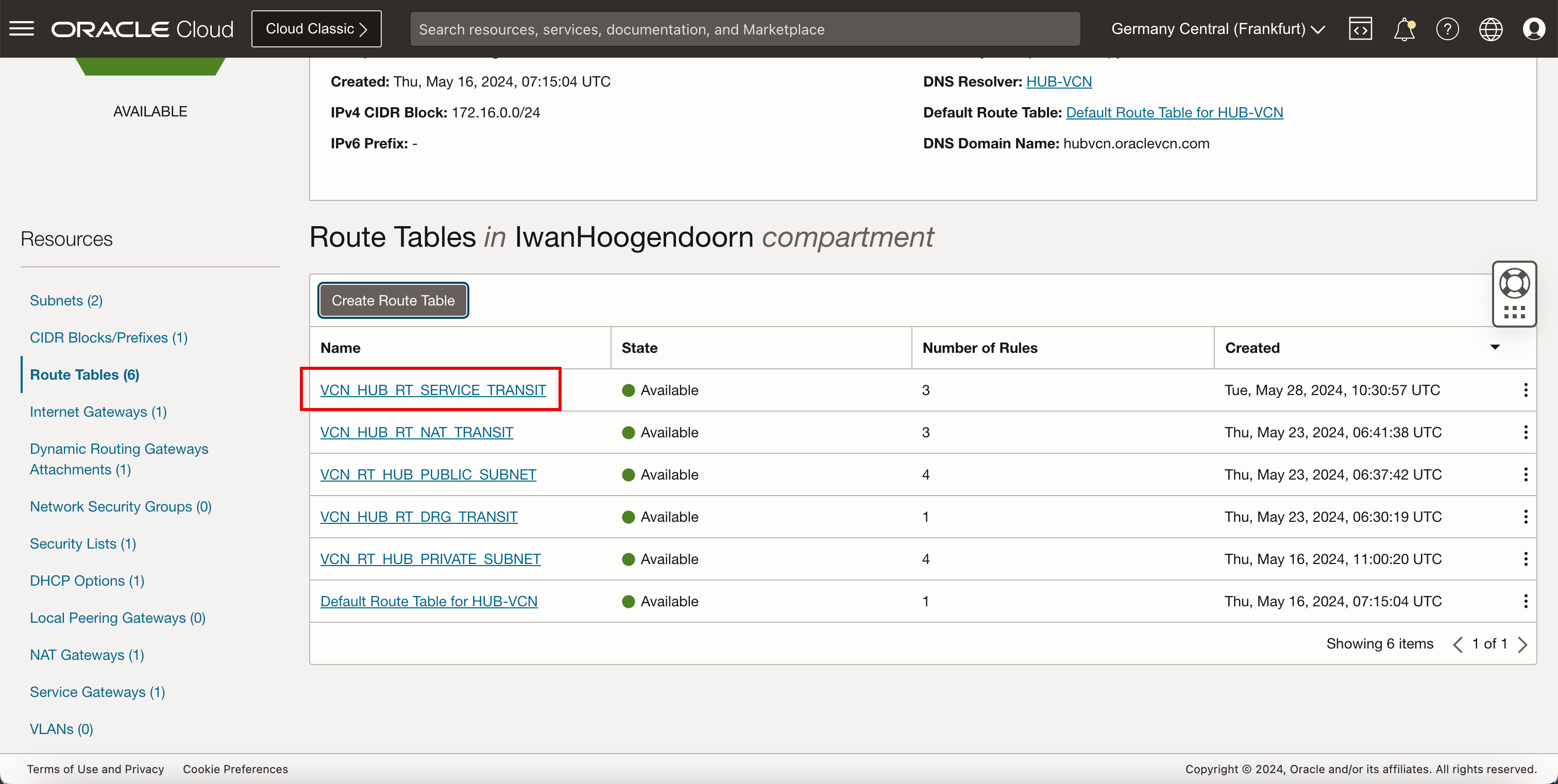

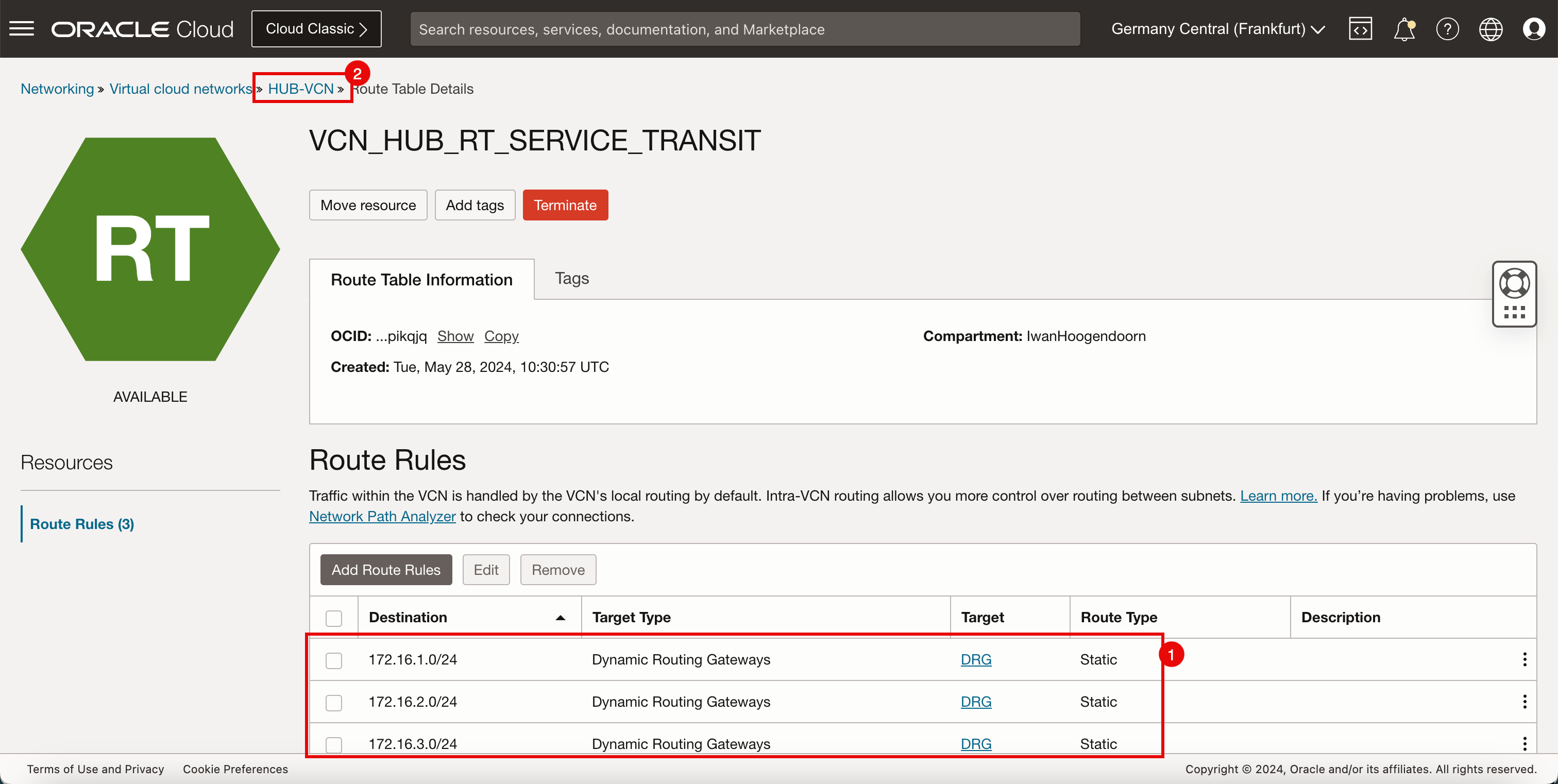

- La table de routage de la passerelle de services est créée. Cliquez sur le nom de la table de routage.

- Notez toutes les règles de routage de la table de routage de passerelle de services.

- Cliquez sur Hub VCN pour revenir à la page Hub VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

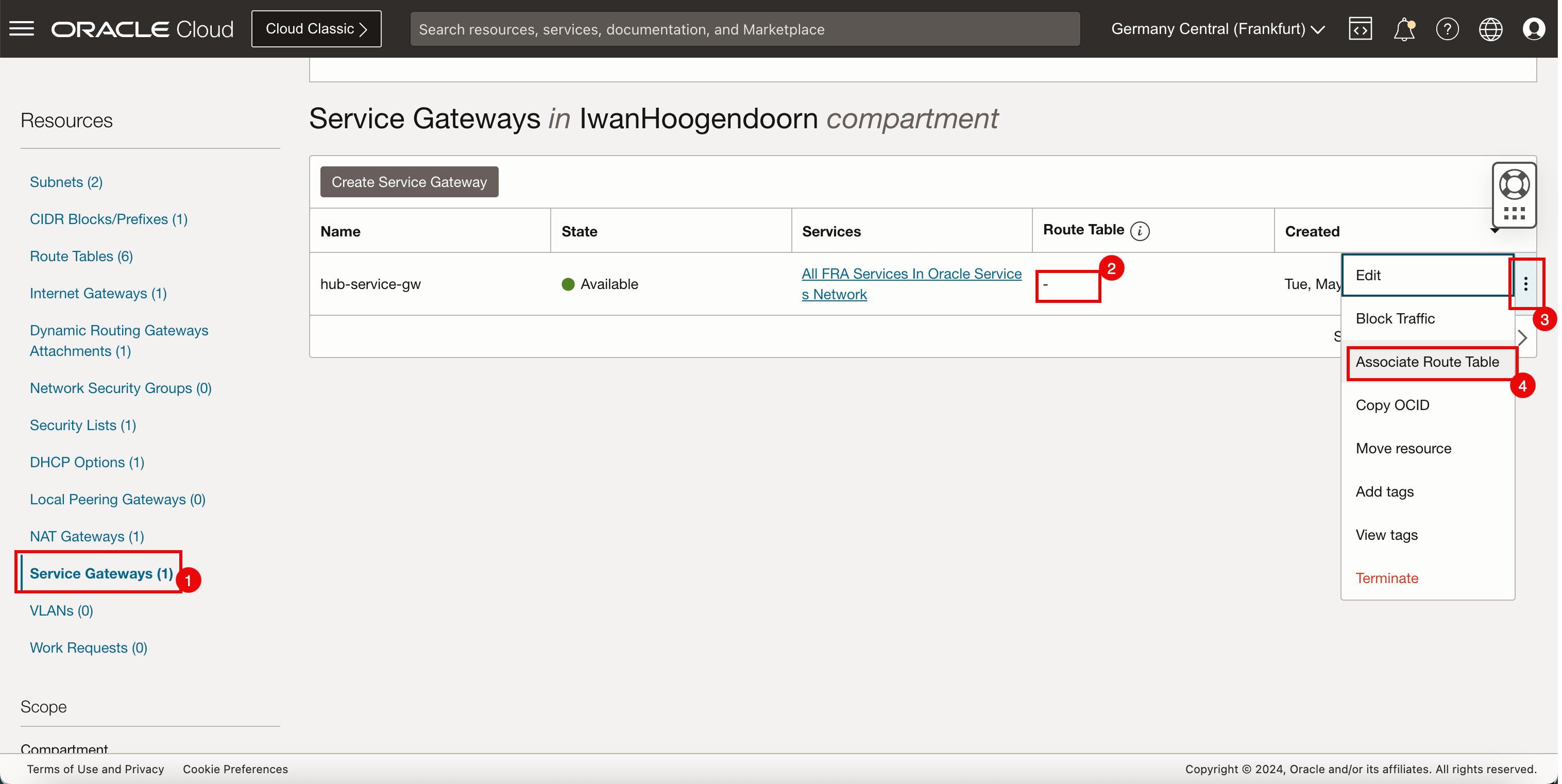

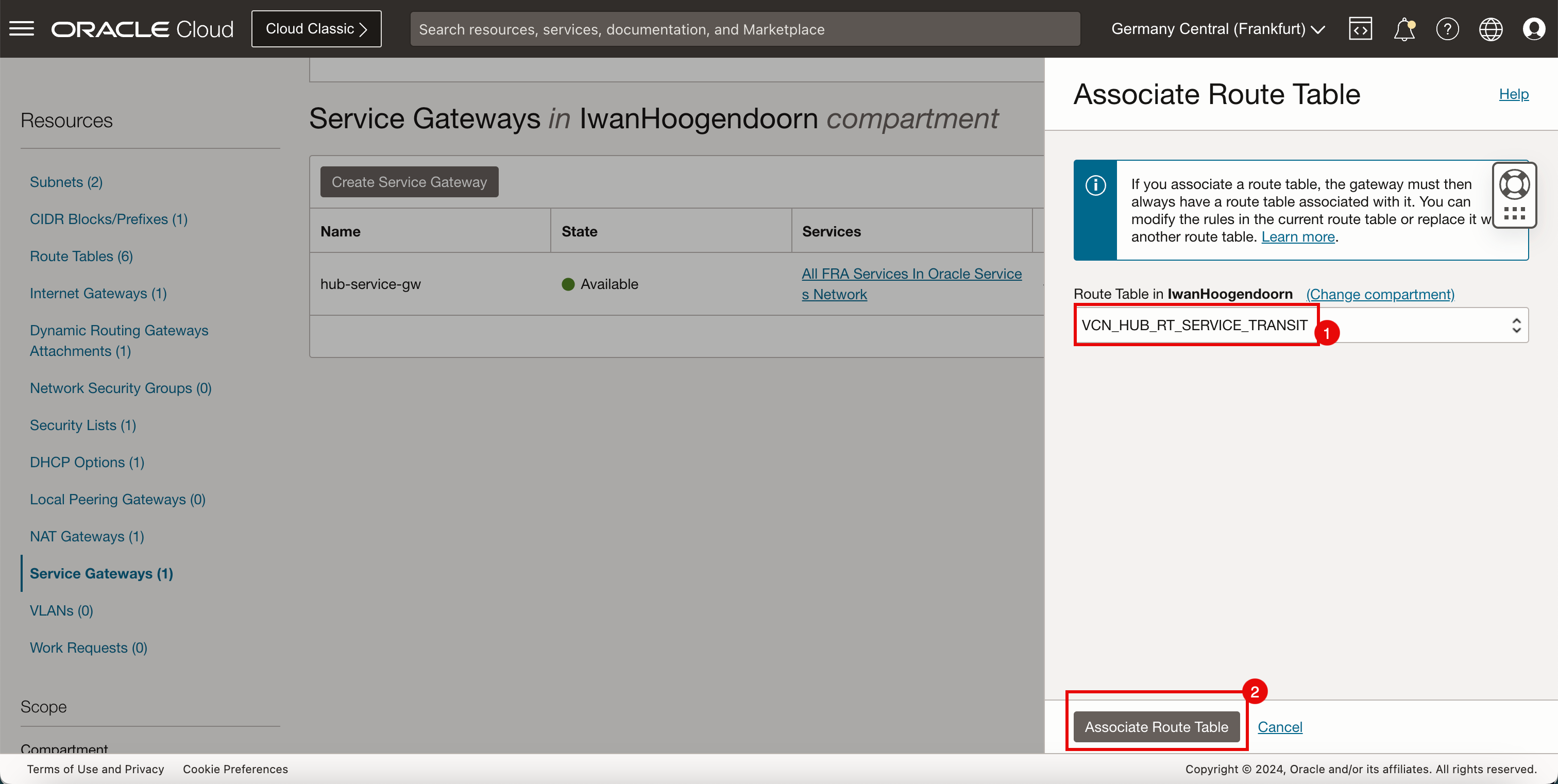

Désormais, nous disposons de la nouvelle table de routage VCN que nous devons associer à la passerelle de services.

Informations de routage : (

VCN_HUB_RT_SERVICE_TRANSIT) Cette table de routage VCN achemine le trafic destiné aux rayons vers le DRG.- Cliquez sur Passerelles de service.

- Aucune table de routage n'est associée à la passerelle de service.

- Cliquez sur les trois points.

- Cliquez sur Associer la table de routage.

- Sélectionnez la table de routage VCN créée précédemment :

VCN_HUB_RT_SERVICE_TRANSIT. - Cliquez sur Associer la table de routage.

-

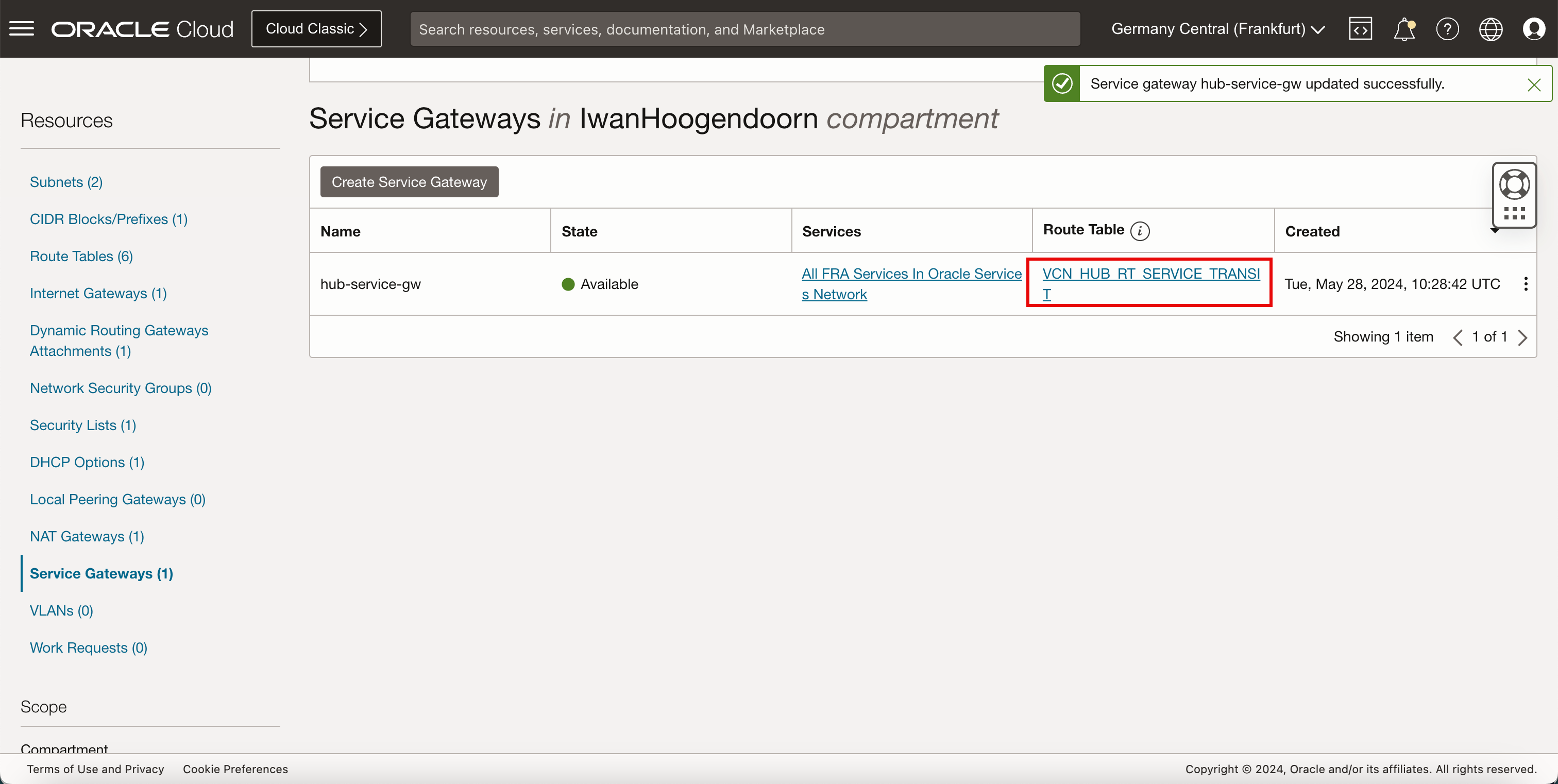

Notez qu'une nouvelle table de routage VCN est active sur la passerelle de services.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

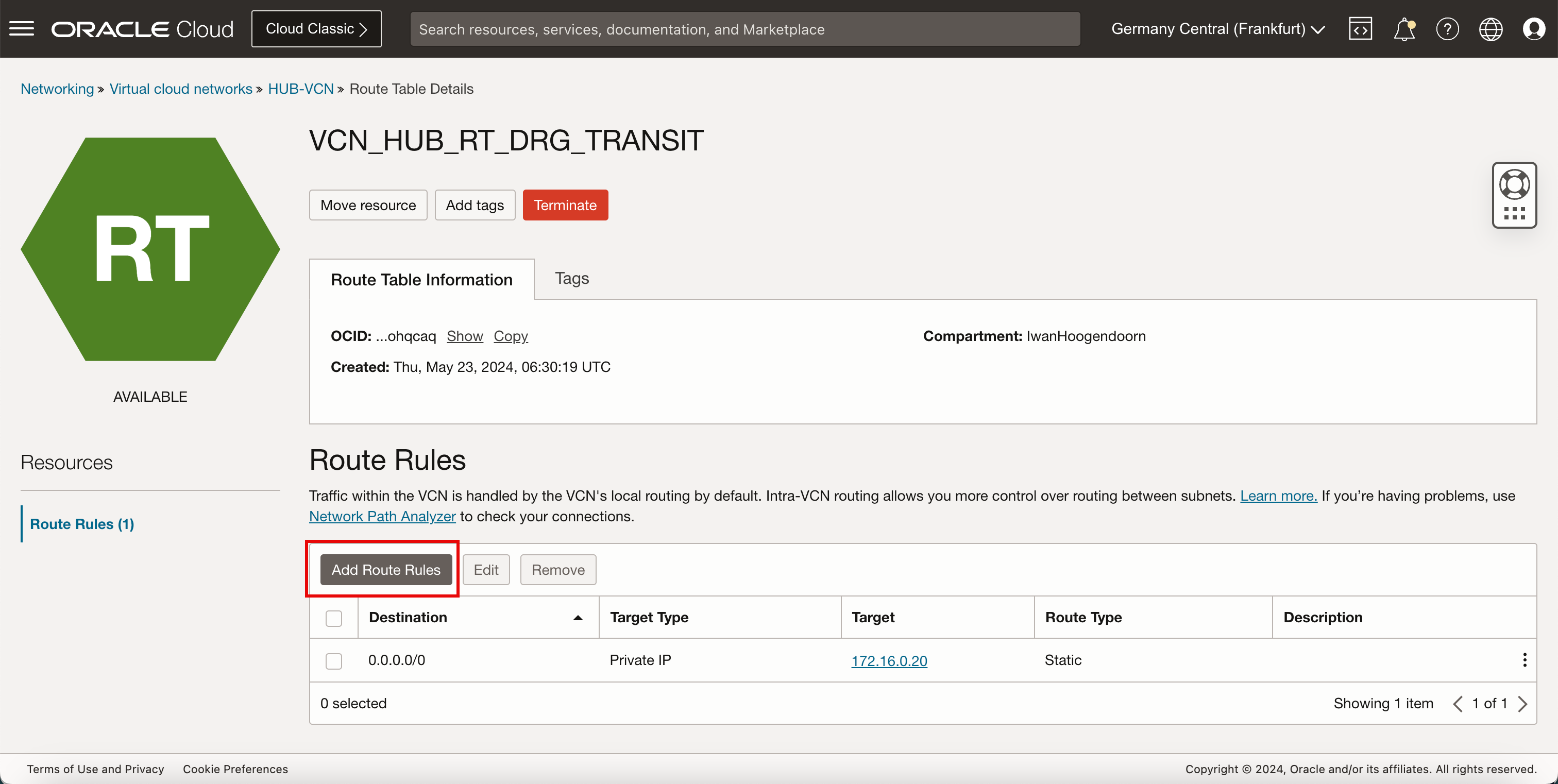

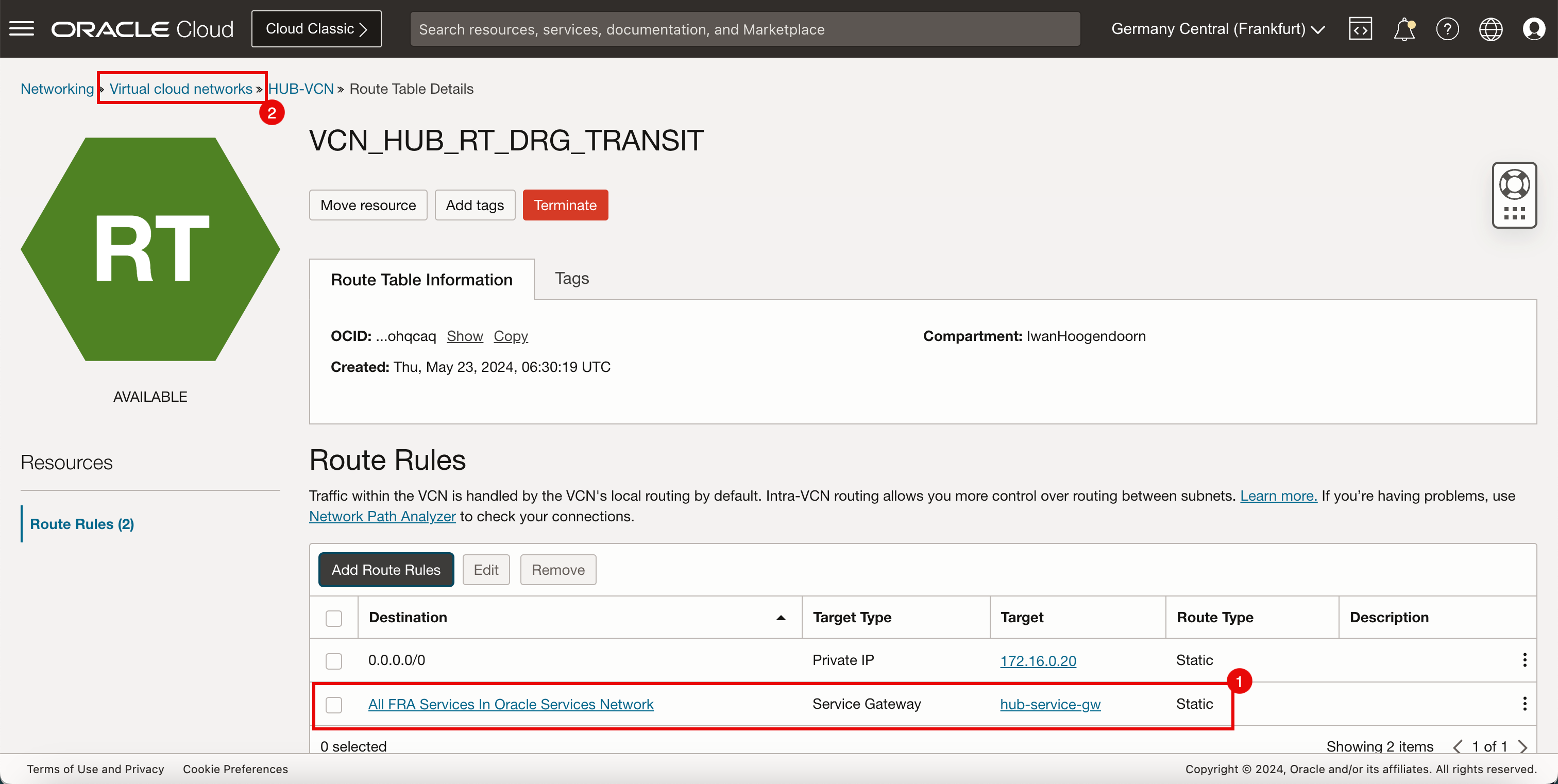

Assurez-vous que le DRG achemine également le trafic correctement vers la passerelle de nouveaux services. Nous devons mettre à jour la table de routage

VCN_HUB_RT_DRG_TRANSIT. -

Mettez à jour la table de routage (

VCN_HUB_RT_DRG_TRANSIT) dans le VCN hub.Destination Type de cible Target Type de routage 0.0.0.0/0 Adresse IP privée 172.16.0.20 (IP DE WORKFLOW) Statique Tous les services FRA dans Oracle Services Network Passerelle de service hub-service-gw Statique - Cliquez sur Tables de routage.

- Sélectionnez la table de routage

VCN_HUB_RT_DRG_TRANSIT.

-

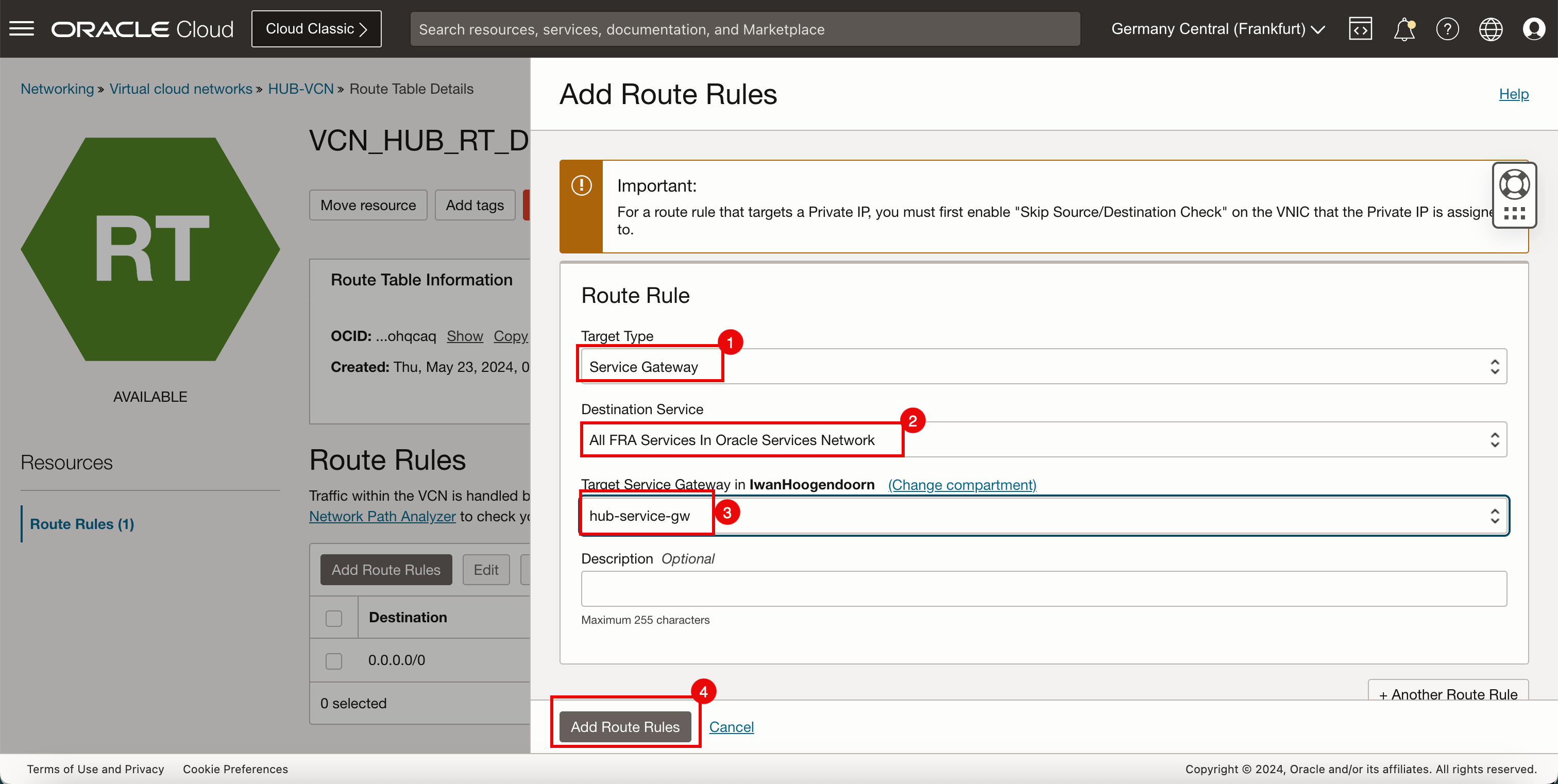

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Passerelle de services.

- Dans Service de destination, sélectionnez Tous les services dans Oracle Services Network.

- Sélectionnez la passerelle de service créée ci-dessus.

- Cliquez sur Ajouter des règles de routage.

- Notez la nouvelle règle de routage que nous venons de créer.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

Assurez-vous que les réseaux cloud virtuels spoke acheminent également le trafic correctement vers la nouvelle passerelle de services. Nous devons mettre à jour les tables de routage VCN spoke par défaut.

-

Mettez à jour la table de routage VCN par défaut dans le VCN satellite A.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique Tous les services FRA dans Oracle Services Network Passerelle de routage dynamique Passerelle de routage dynamique Statique -

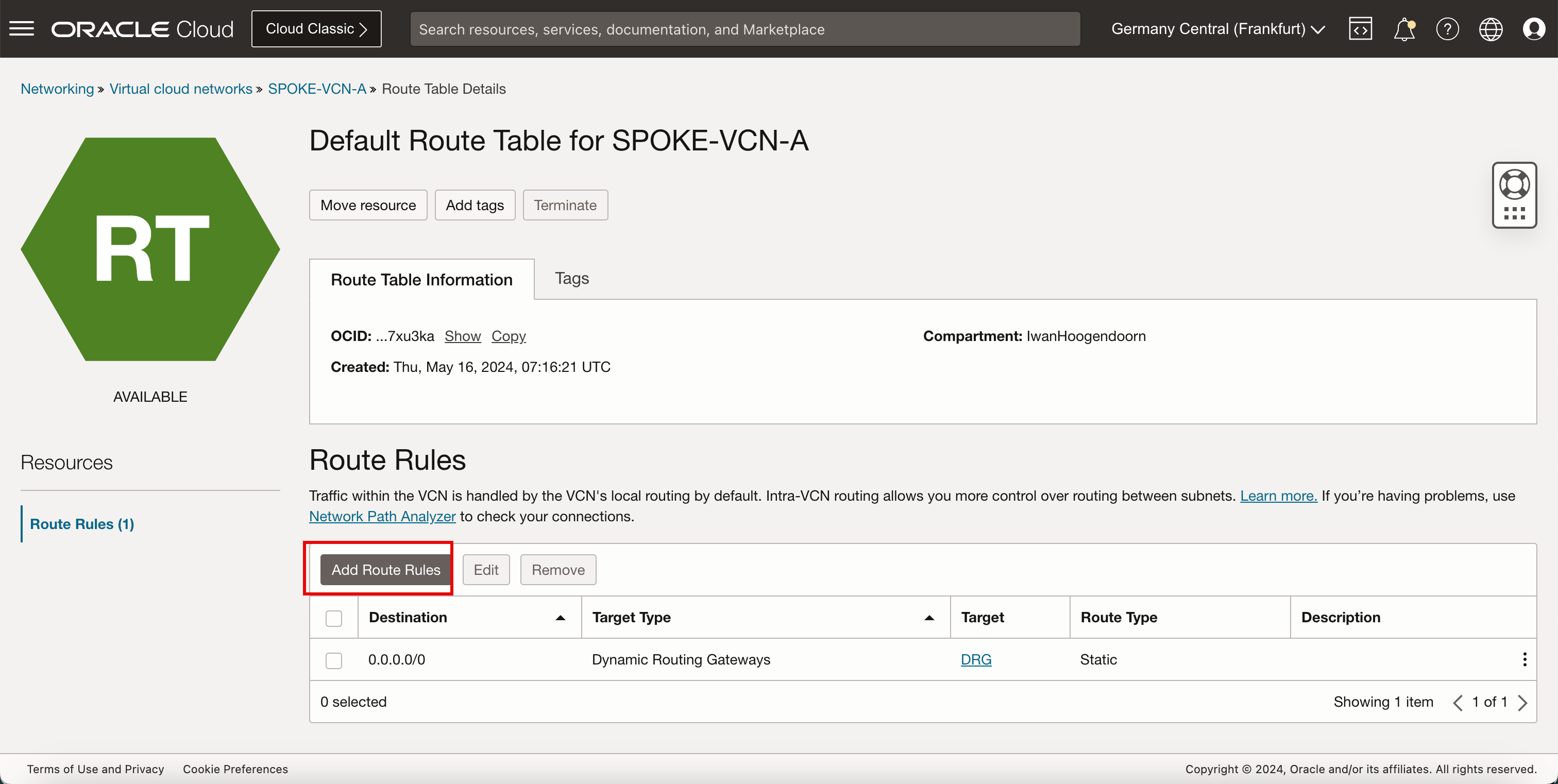

Cliquez sur spoke A VCN.

- Cliquez sur Tables de routage.

- Cliquez sur Table de routage par défaut pour SPOKE-VCN-A.

-

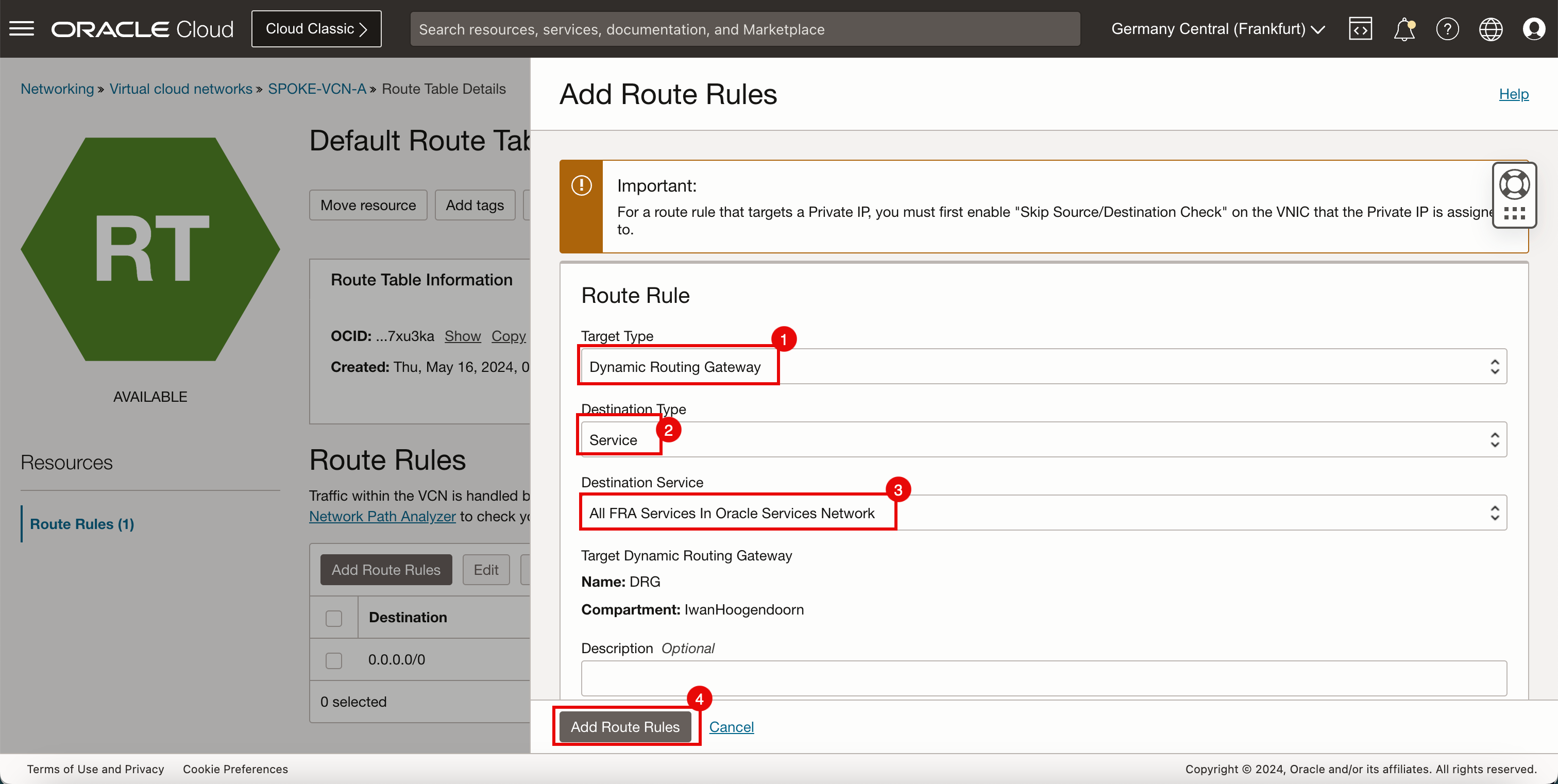

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Service.

- Dans Service de destination, sélectionnez Tous les services dans Oracle Services Network.

- Cliquez sur Ajouter des règles de routage.

- Notez que le routage des services OCI est maintenant ajouté à la table de routage par défaut du VCN satellite A.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

Mettez à jour la table de routage VCN par défaut dans le VCN satellite B.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique Tous les services FRA dans Oracle Services Network Passerelle de routage dynamique Passerelle de routage dynamique Statique -

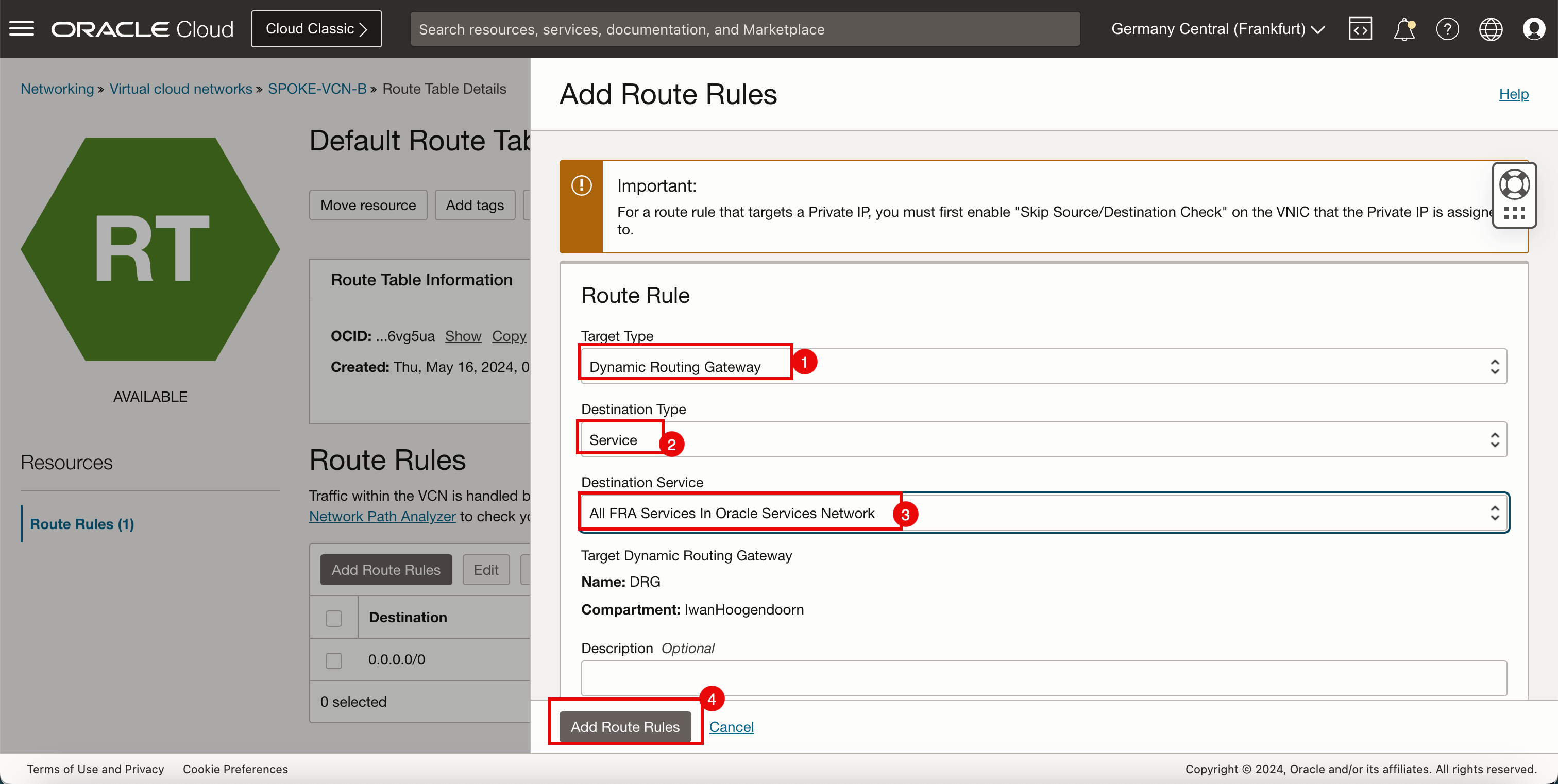

Cliquez sur spoke B VCN.

- Cliquez sur Tables de routage.

- Cliquez sur Table de routage par défaut pour SPOKE-VCN-B.

-

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Service.

- Dans Service de destination, sélectionnez Tous les services dans Oracle Services Network.

- Cliquez sur Ajouter des règles de routage.

- Notez que le routage des services OCI est maintenant ajouté à la table de routage par défaut du VCN satellite B.

- Cliquez sur Réseaux cloud virtuels pour revenir à la page VCN.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

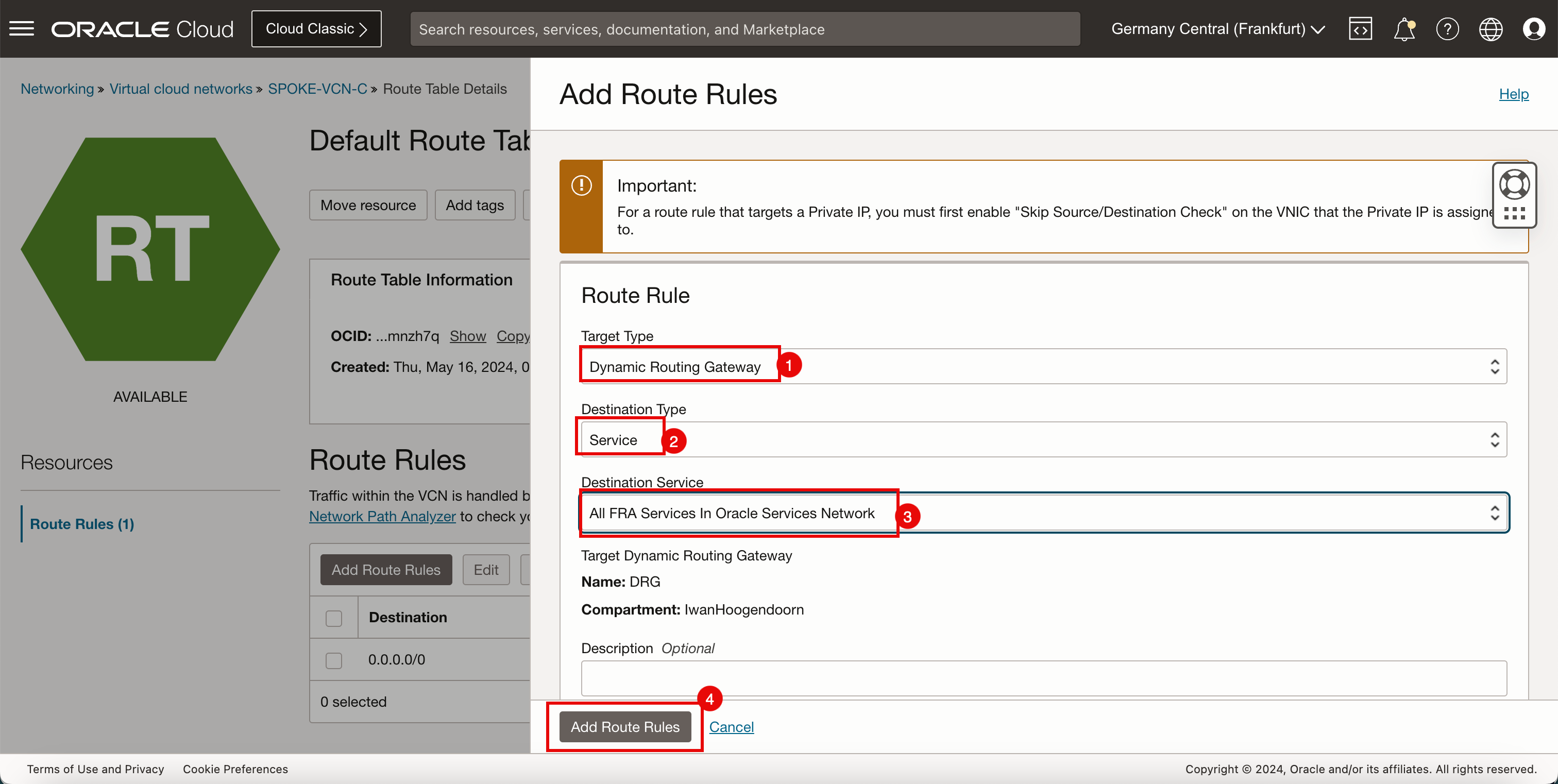

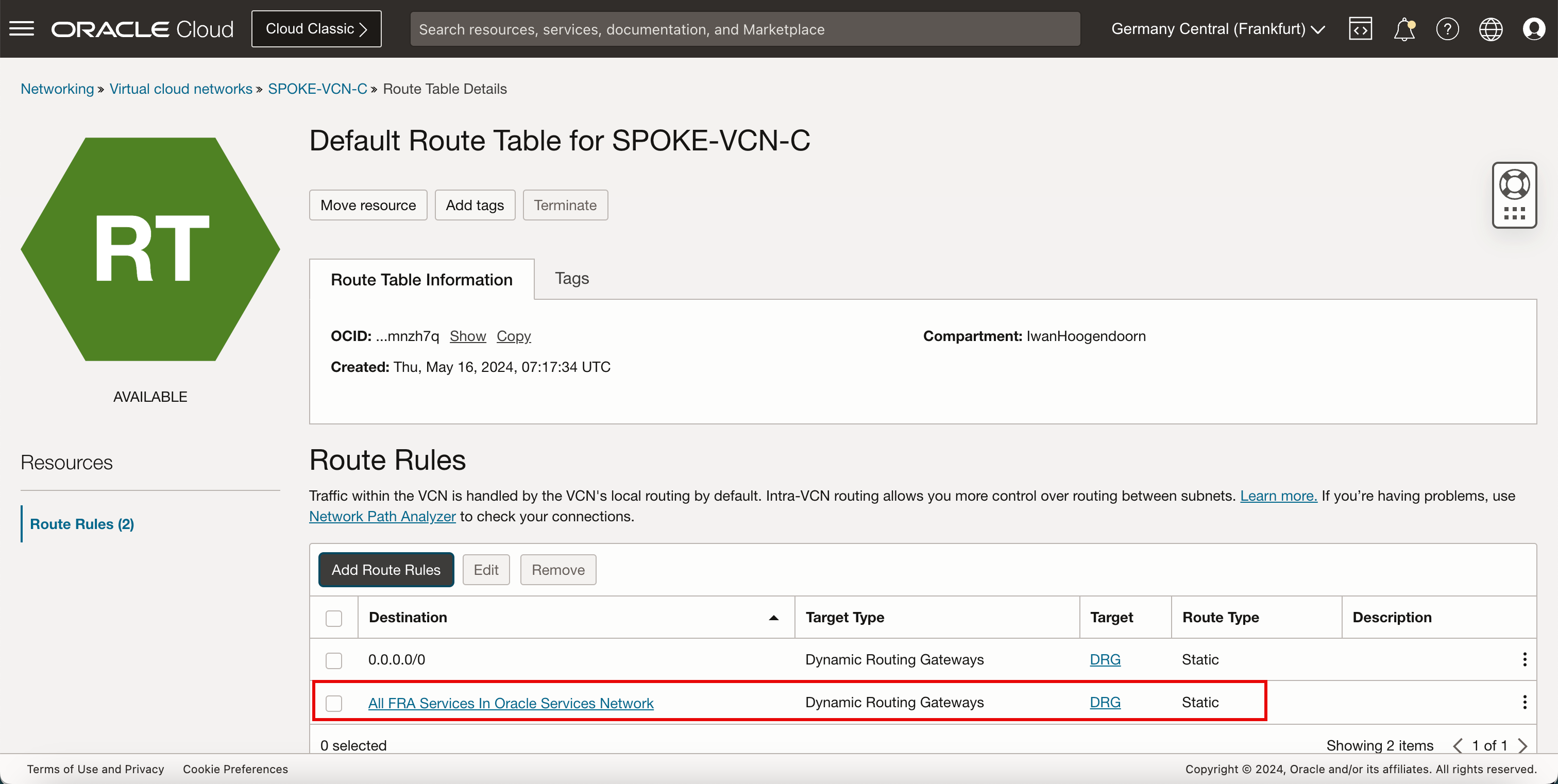

Mettez à jour la table de routage VCN par défaut dans le VCN satellite C.

Destination Type de cible Target Type de routage 0.0.0.0/0 Passerelle de routage dynamique Passerelle de routage dynamique Statique Tous les services FRA dans Oracle Services Network Passerelle de routage dynamique Passerelle de routage dynamique Statique -

Cliquez sur spoke C VCN.

- Cliquez sur Tables de routage.

- Cliquez sur Table de routage par défaut pour SPOKE-VCN-C.

-

Cliquez sur Ajouter des règles de routage.

- Dans Type de cible, sélectionnez Passerelle de routage dynamique.

- Dans Type de destination, sélectionnez Service.

- Dans Service de destination, sélectionnez Tous les services dans Oracle Services Network.

- Cliquez sur Ajouter des règles de routage.

-

Notez que le routage des services OCI est maintenant ajouté à la table de routage par défaut du VCN satellite C.

-

L'image suivante illustre la représentation visuelle de ce que vous avez créé jusqu'à présent.

-

En raison de notre configuration de routage (services) :

- Le trafic sera envoyé au DRG.

- Le DRG achemine ensuite le trafic vers la passerelle de service.

-

De plus, la passerelle de service achemine le trafic vers le réseau de services OCI.

Remarque : le trafic réseau de nos services n'est pas acheminé via le pare-feu pfSense, car le réseau de services OCI est de toute façon un chemin sécurisé.

-

Installez à nouveau l'application Telnet sur l'instance satellite VCN A.

- Exécutez la commande

sudo dnf install telnetpour installer Telnet dans l'instance satellite VCN A. - Dans Est-ce acceptable ?, entrez Y.

- L'installation est terminée.

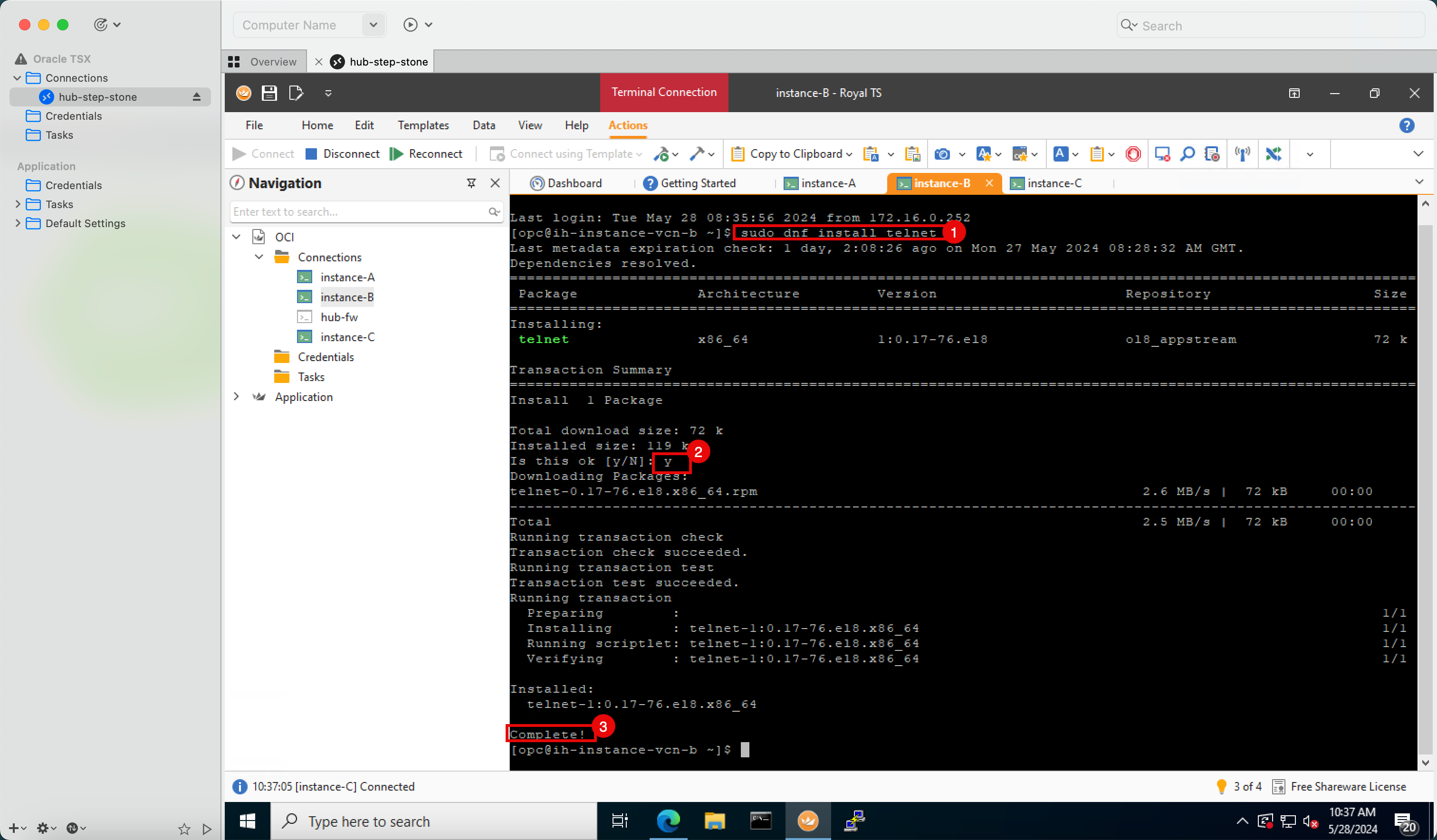

- Exécutez la commande

sudo dnf install telnetpour installer Telnet dans l'instance satellite VCN B. - Dans Est-ce acceptable ?, entrez Y.

- L'installation est terminée.

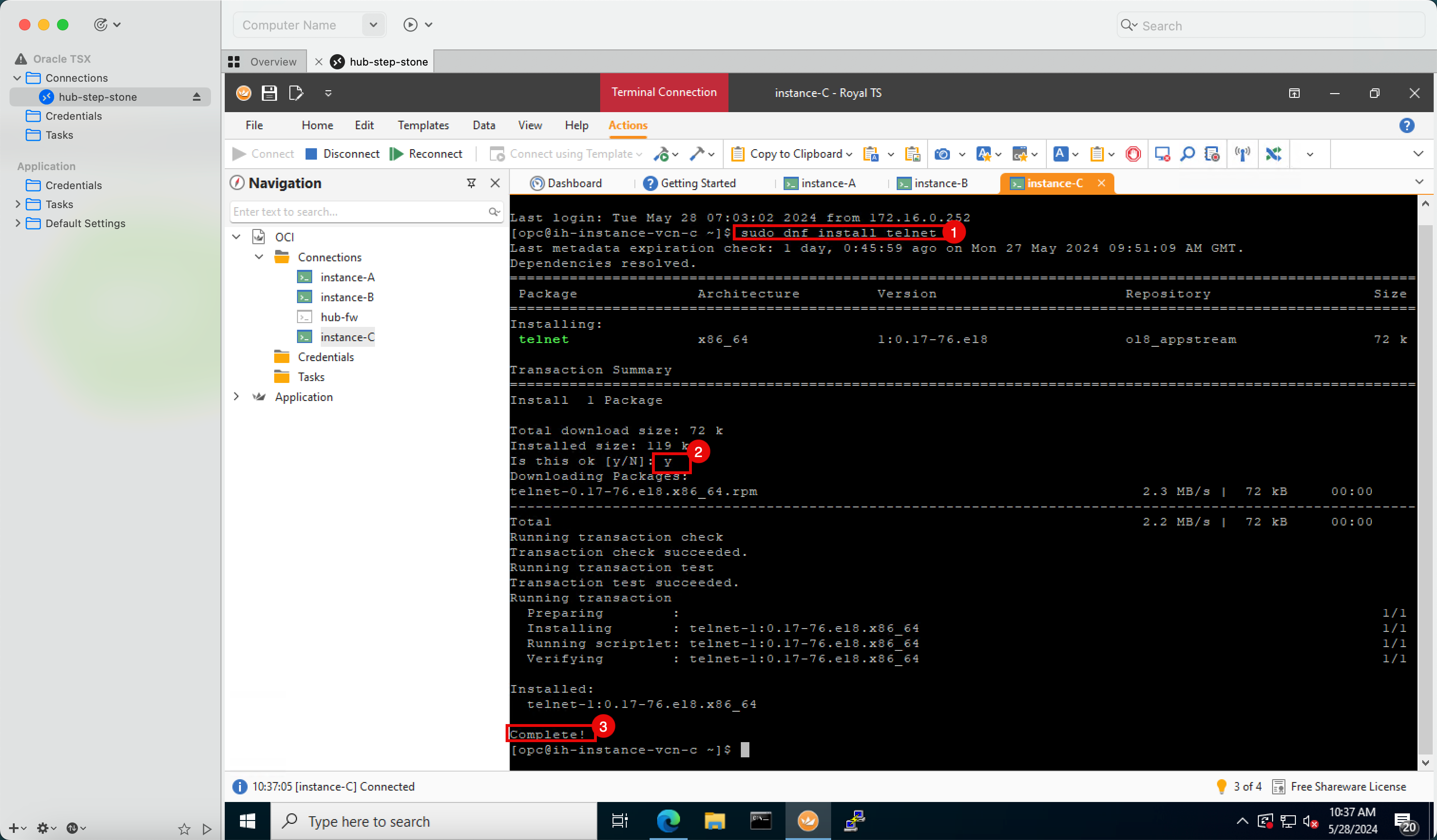

- Exécutez la commande

sudo dnf install telnetpour installer Telnet dans l'instance VCN C spoke. - Dans Est-ce acceptable ?, entrez Y.

- L'installation est terminée.

- Exécutez la commande

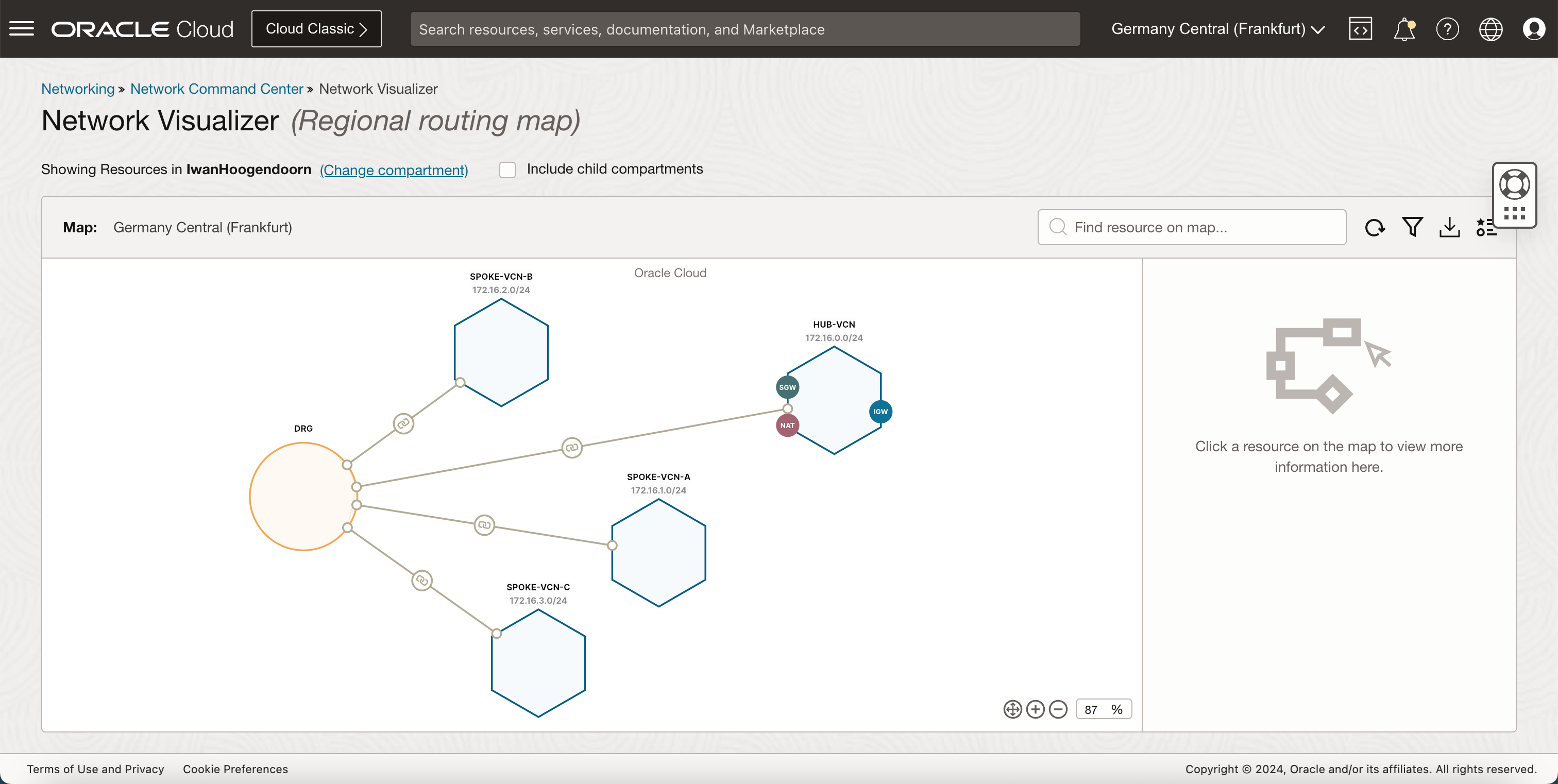

Network Visualizer

Nous pouvons utiliser l'outil Network Visualizer pour obtenir une vue graphique des réseaux cloud virtuels hub et spoke avec le DRG.

Remerciements

-

Auteur - Iwan Hoogendoorn (spécialiste du réseau OCI)

-

Contributeur - Anas Abdallah (Spécialiste du réseau OCI)

Ressources de formation supplémentaires

Parcourez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, rendez-vous sur education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Route Hub and Spoke VCN with pfSense Firewall in the Hub VCN

G10011-01

June 2024