Remarque :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction à Oracle Cloud Infrastructure Free Tier.

- Il utilise des exemples de valeur pour les informations d'identification Oracle Cloud Infrastructure, la location et les compartiments. A la fin de votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Sécurisez vos charges de travail Oracle Cloud VMware Solution avec Oracle Cloud Infrastructure Network Firewall

Introduction

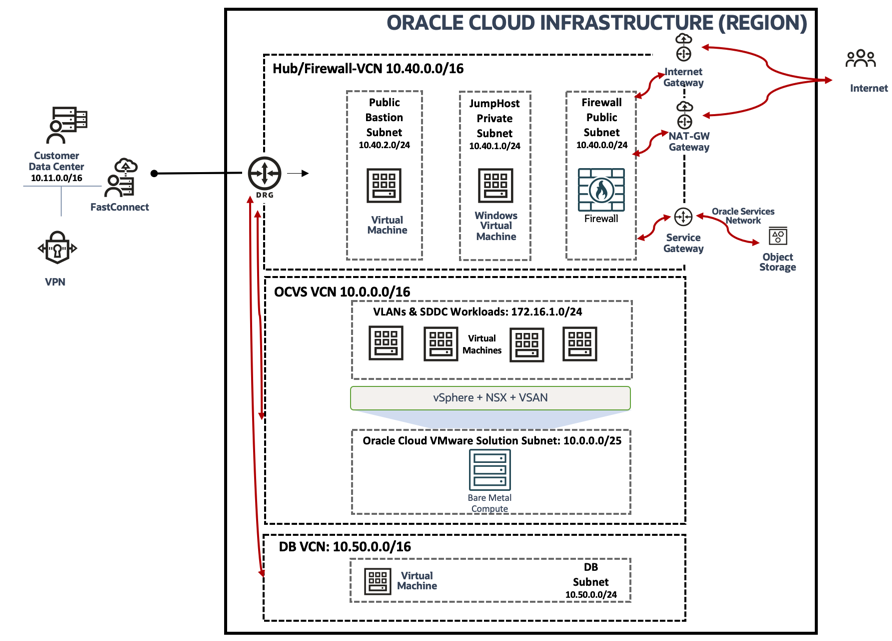

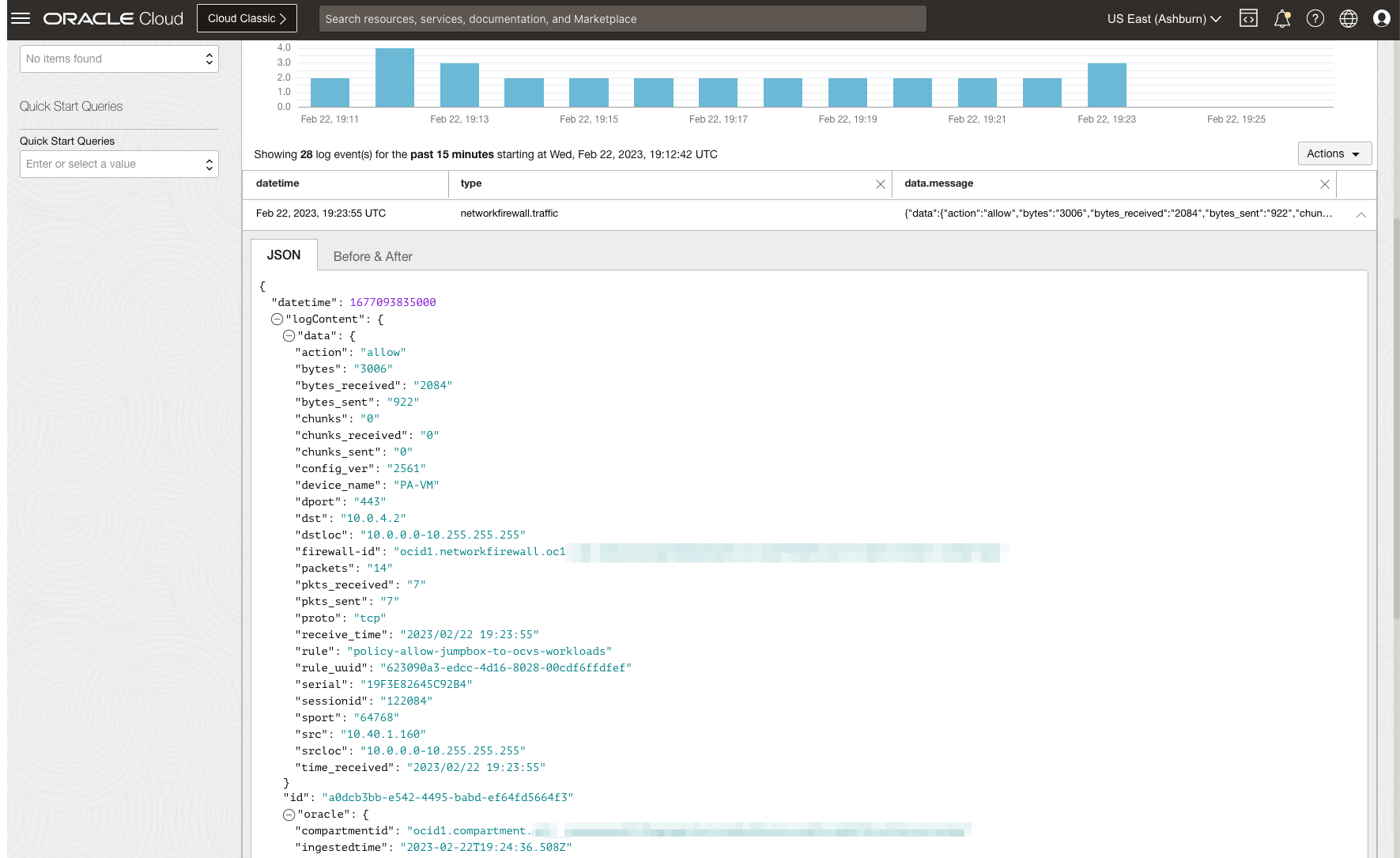

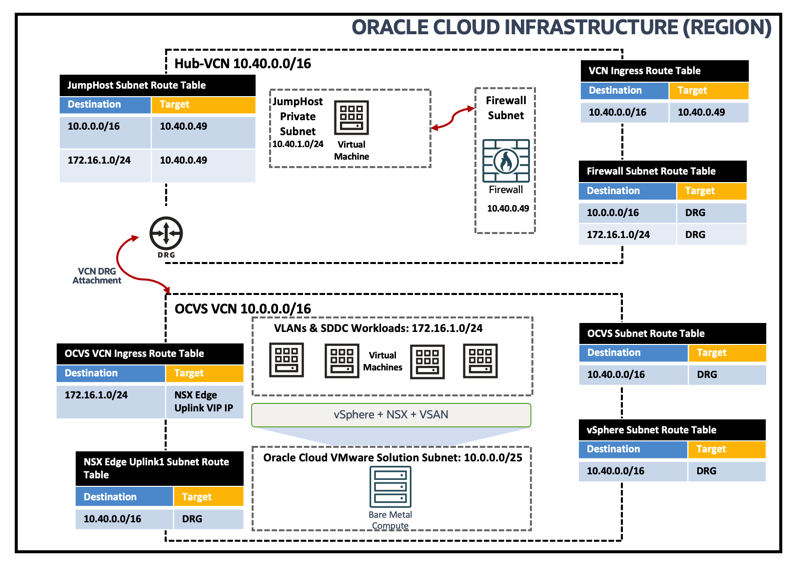

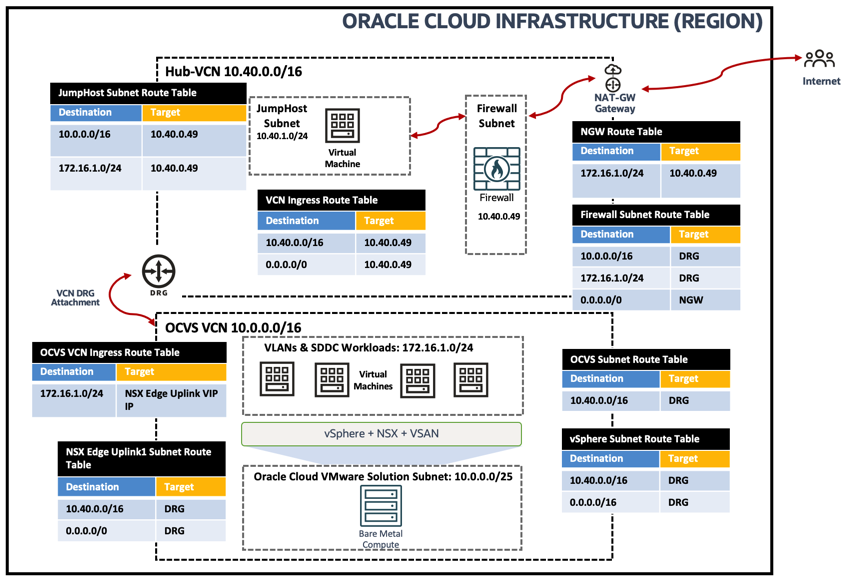

Ce document explique comment utiliser Oracle Cloud Infrastructure (OCI) Network Firewall pour sécuriser les charges de travail exécutées dans une solution Oracle Cloud VMware Solution. Oracle Cloud VMware Solution vous permet de créer et de gérer des centres de données définis par logiciel (SDDC) VMware dans OCI.

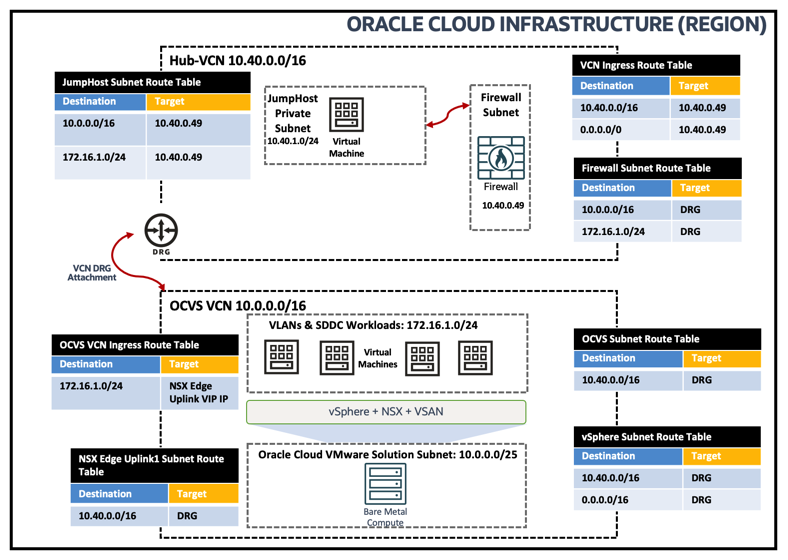

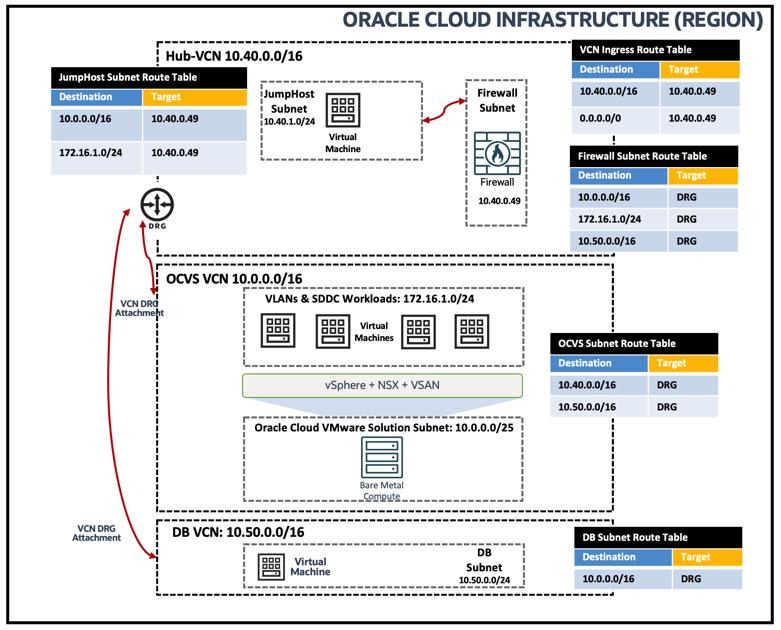

OCI Network Firewall peut être déployé en tant que modèle distribué ou en tant que modèle de transit. Dans ce tutoriel, nous allons déployer le modèle Transit, où le pare-feu réseau se trouve dans Hub VCN, SDDC Oracle Cloud VMware Solution dans un VCN satellite. Grâce aux fonctionnalités de routage intra-VCN et entrant d'OCI Networking, vous pouvez inspecter le trafic via le pare-feu réseau exécuté sur le VCN hub.

Remarque : même si ce tutoriel présente OCI Network Firewall, la plupart des concepts doivent s'appliquer à toute autre appliance 3e partie comme Fortinet, Palo Alto Networks, Cisco, Check Point, etc. Le client doit travailler avec le fournisseur/partenaire spécifique pour s'assurer qu'il est pris en charge par le fournisseur.

Cas d'emploi

Les fonctionnalités de routage intra VCN d'OCI nous permettent de configurer la simplicité du routage pour prendre en charge le trafic de charge globale OCI au sein des réseaux cloud virtuels. Vous pouvez également utiliser un pare-feu pour inspecter/sécuriser votre trafic. Nous utiliserons des fonctionnalités de routage intra-VCN et entrantes qui incluent :

-

Routage intra-VCN - Cela vous permet de modifier le routage direct pour le trafic intra-VCN avec vos routages définis. Vous pouvez définir des routes au niveau du sous-réseau.

-

Routage entrant de la passerelle Internet/passerelle de traduction d'adresse réseau - Cela permet de définir des routes pour le trafic public entrant vers le VCN vers un saut suivant sélectionné par l'utilisateur.

-

Amélioration du routage entrant Software Gateway - Cela vous permet de définir vos routages pour Software Gateway afin d'acheminer le trafic des services OCI vers des destinations à l'intérieur de votre VCN.

Dans ce tutoriel, nous allons valider différents scénarios de trafic et les fonctionnalités clés prises en charge par OCI Network Firewall :

-

Inspection du trafic Nord-Sud entre OCI et NSX Overlay : sécurisez le trafic de la machine virtuelle de calcul native OCI vers les machines virtuelles de charge de travail NSX d'Oracle Cloud VMware Solution.

-

Inspection du trafic Nord-Sud entre NSX Overlay et Public Internet : sécurisez le trafic des charges de travail NSX d'Oracle Cloud VMware Solution vers le trafic Internet.

-

Inspection du trafic Est-Ouest au sein des sous-réseaux et des VLAN OCI : sécurisez le trafic de la machine virtuelle OCI Native Comute vers Oracle Cloud VMware Solution vSphere hébergée sur un VLAN OCI.

-

Inspection du trafic Est-Ouest dans les sous-réseaux OCI : sécurisez le trafic de la machine virtuelle de base de données OCI vers l'hôte ESXi du SDDC Oracle Cloud VMware Solution hébergé dans un sous-réseau OCI.

-

Valider les fonctions de sécurité du pare-feu réseau, notamment la prévention des intrusions, la détection des intrusions, le filtrage d'URL et l'inspection entrante SSL.

Remarque : vous ne pouvez pas inspecter le trafic est-ouest au sein des machines virtuelles de charge globale NSX à l'aide du modèle de transit. Si vous souhaitez inspecter ce trafic, il est recommandé de déployer une solution partenaire 3e partie dans l'environnement Oracle Cloud VMware Solution, qui n'est pas abordé dans ce tutoriel.

Objectif

Ce tutoriel décrit la fonctionnalité de routage intra-VCN OCI avec la solution OCI Network Firewall dans un environnement de solution Oracle Cloud VMware. Nous avons couvert le cas d'utilisation de routage de réseau cloud virtuel qui simplifie votre déploiement de pare-feu sur OCI.

Prérequis

- Une topologie réseau Intra-VCN de travail peut être configurée conformément au diagramme de topologie.

- Un pare-feu OCI Network Firewall opérationnel dans votre VCN Hub :

- Vous pouvez suivre cette atelier pour vous familiariser avec la solution OCI Network Firewall.

- Environnement SDDC Oracle Cloud VMware Solution fonctionnel déployé dans un VCN dédié, vous pouvez suivre la documentation Oracle Cloud VMware Solution. Pour ce tutoriel, nous avons déployé un SDDC à hôte unique.

- Dans ce tutoriel, nous avons déployé une machine virtuelle Linux Bastion et une machine virtuelle d'hôte Windows Jump dans les sous-réseaux respectifs pour représenter les charges de travail natives OCI. Elles peuvent être remplacées par n'importe quelle autre machine virtuelle pouvant héberger une application ou une base de données.

Remarque : dans un environnement de production, vous devez déployer des pare-feu en haute disponibilité.

Architecture

Vous pouvez vous reporter à la topologie suivante pour prendre en charge ce cas d'emploi.

Tâche 1 : configuration du pare-feu OCI Network Firewall

Les sections suivantes présentent la configuration minimale requise du pare-feu OCI Network Firewall. Pour des configurations plus avancées, reportez-vous à la documentation officielle.

-

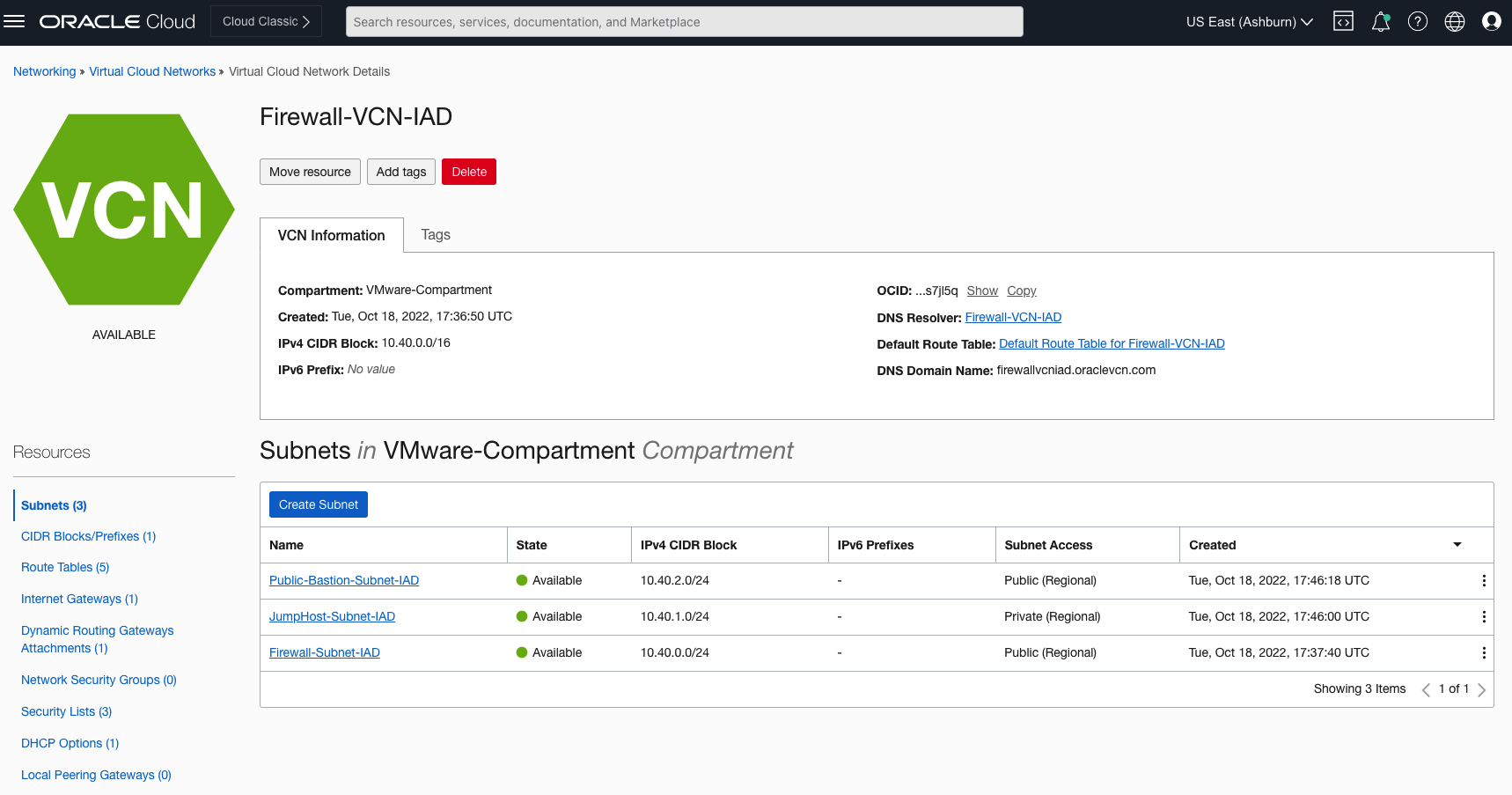

Sous-réseaux et VLAN VCN : la première étape consiste à vous assurer que vous avez créé les réseaux cloud virtuels et les sous-réseaux requis, comme décrit dans la section Prérequis pour prendre en charge la topologie de votre cas d'emploi.

-

Vous pouvez les vérifier à l'aide de la console OCI en accédant à Réseaux cloud virtuels, Détails du réseau cloud virtuel, Ressources.

- Sous-réseau Firewall-Subnet-IAD pour la prise en charge du pare-feu réseau dans Hub-VCN

- Sous-réseaux Public-Bastion-Subnet-IAD, JumpHost-Subnet-IAD dans Hub-VCN pour prendre en charge les machines virtuelles pour les validations de trafic

- Sous-réseau DB-Subnet-IAD dans le VCN DB-Spoke-VCN-IAD pour prendre en charge les charges de travail de base de données

- Pendant le déploiement du SDDC d'Oracle Cloud VMware Solution, le sous-réseau et les VLAN appropriés doivent avoir été créés

-

L'image suivante présente Hub-VCN (Firewall-VCN-IAD) et les sous-réseaux associés.

-

Vous devez ensuite déployer le pare-feu OCI Network déployé dans firewall-subnet. Pour plus d'informations, reportez-vous à la documentation officielle.

-

-

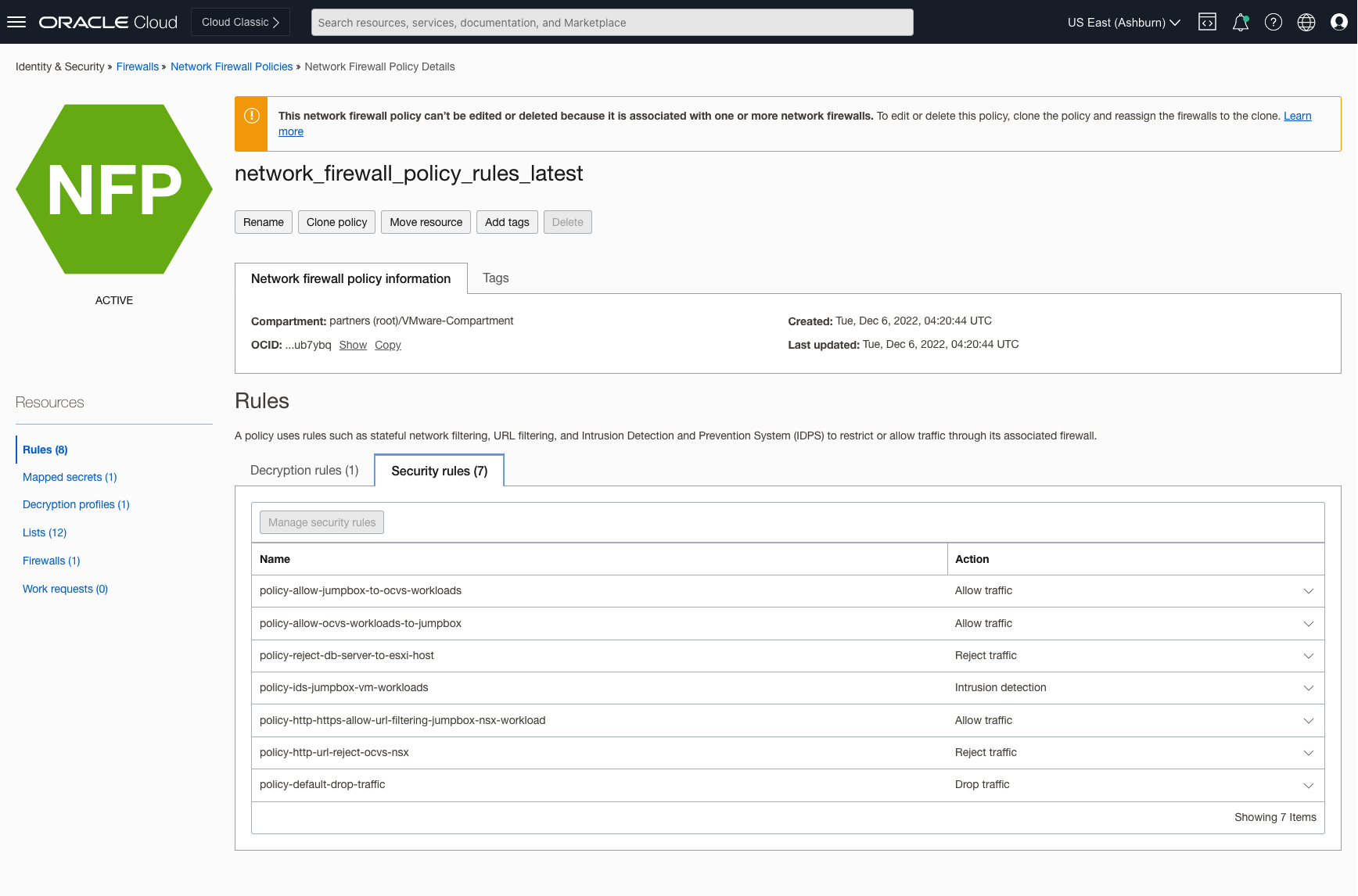

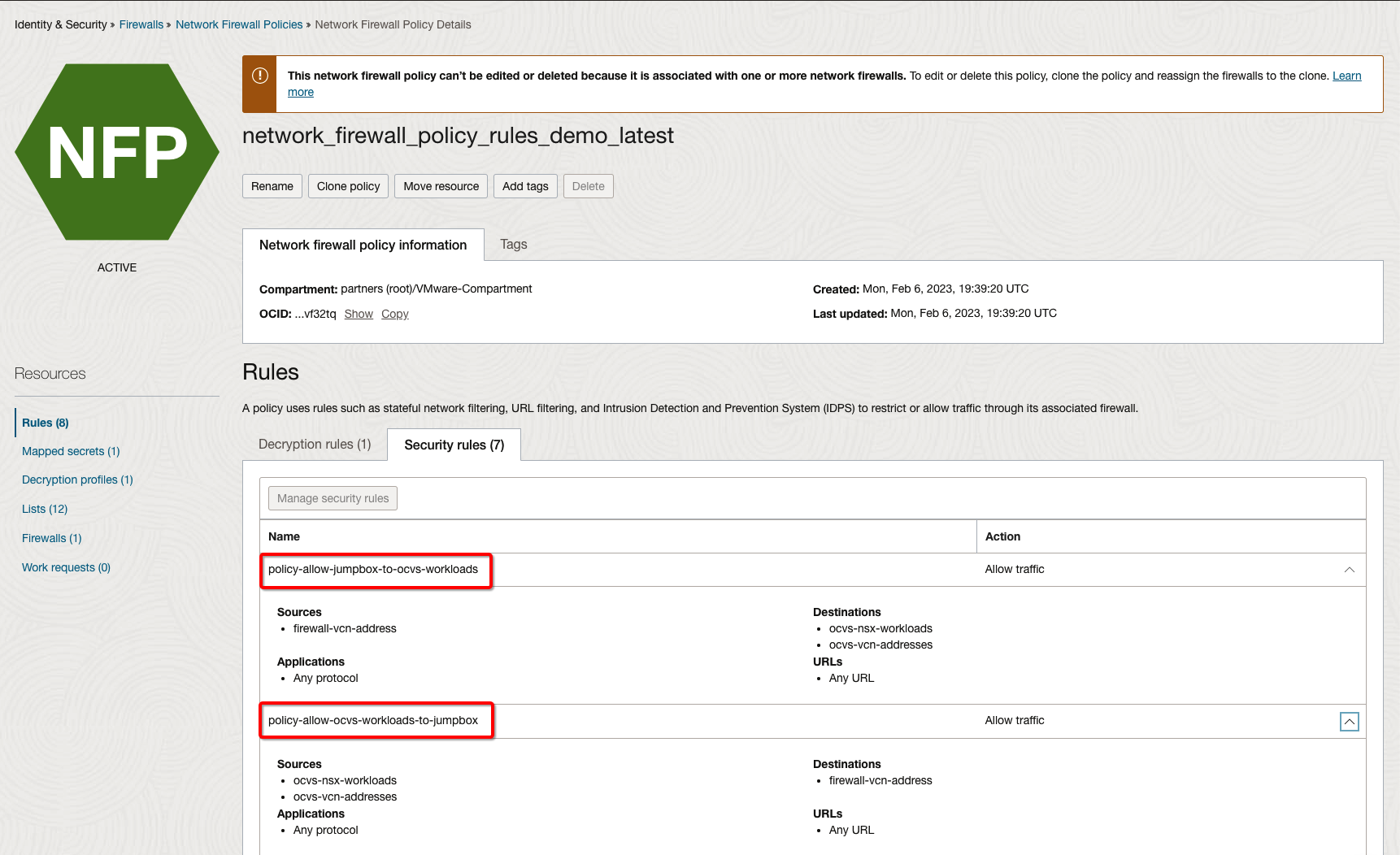

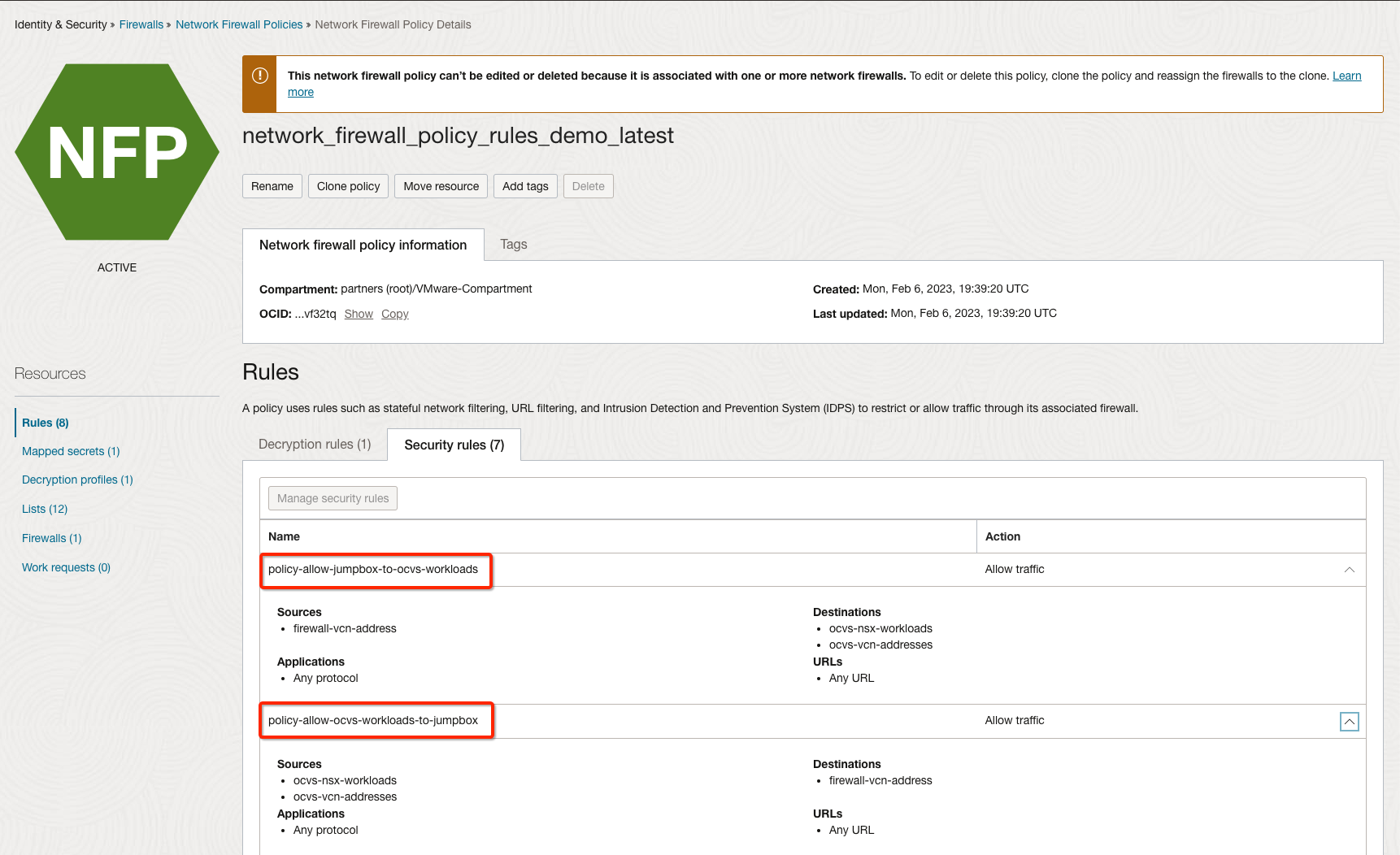

Règles de stratégie de pare-feu OCI Network Firewall : assurez-vous que les règles de sécurité de pare-feu requises sont ajoutées pour prendre en charge le trafic de cas d'utilisation. Pour plus d'informations sur la configuration des règles, reportez-vous à la documentation officielle.

-

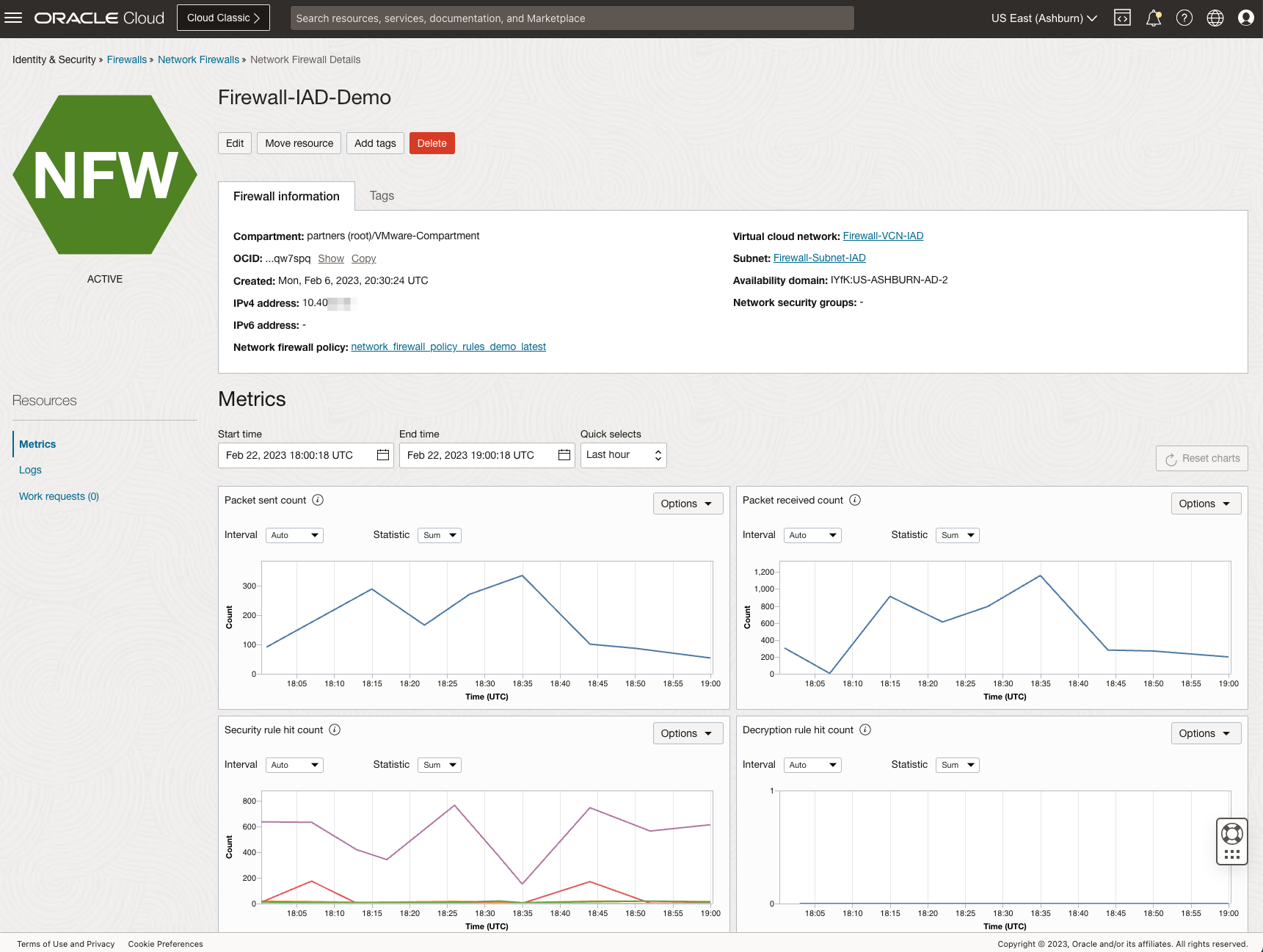

Pare-feu OCI Network : dans le hub-VCN, déployez le pare-feu Network en fonction des prérequis. Une fois la machine virtuelle de pare-feu active, utilisez-la pour sécuriser votre trafic.

-

Tables de routage pour VCN, sous-réseaux, VLAN et attachements DRG : vous devez configurer les tables de routage pour qu'elles reflètent les règles de routage correctes pour la topologie de cas d'utilisation. A un niveau élevé, vous devez modifier les tables de routage dans les réseaux cloud virtuels comme suit :

-

Pare-feu VCN

- Table de routage de sous-réseau de pare-feu : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant que passerelle Internet, passerelle nat, passerelle de service ou DRG.

- Table de routage de sous-réseau de bastion public : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant qu'adresse IP de pare-feu réseau.

- Table de routage de sous-réseau JumpHost privé : créez des entrées avec chaque CIDR de sous-réseau comme destination et la cible comme adresse IP de pare-feu réseau.

- Table de routage entrant VCN : créez des entrées avec chaque CIDR de destination et la cible en tant qu'adresse IP de pare-feu pour inspecter le trafic provenant des réseaux cloud virtuels satellite.

-

VCN Oracle Cloud VMware Solution

- Table de routage de SDDC de sous-réseau : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant que DRG.

- vSphere VLAN Route Table : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant que DRG.

- Table de routage VLAN NSX Edge - Liaison montante 1 : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant que DRG.

- Table de routage entrante VCN : créez des entrées avec chaque CIDR de destination et la cible en tant qu'adresse IP NSX-EDGE-UPLINK pour garantir le retour du trafic vers les hôtes superposés.

-

VCN de base de données

- Table de routage de sous-réseau de base de données : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant que DRG pour inspecter le trafic via le pare-feu OCI Network Firewall.

-

Attachement de réseaux cloud virtuels DRG

- Table de routage des pièces jointes Firewall-VCN : créez des entrées avec chaque CIDR de charge globale NSX en tant que destination et le saut suivant en tant qu'attachement VCN à Oracle Cloud VMware Solution. Critères correspondants pour la distribution de routage d'import avec Oracle Cloud VMware Solution et DB VCN.

- Oracle Cloud VMware Solution-Table de routage des pièces jointes VCN : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et la cible en tant qu'attachement de pare-feu VCN pour inspecter le trafic via le pare-feu OCI Network Firewall.

- Table de routage d'attachement de base de données : créez des entrées avec chaque CIDR de sous-réseau en tant que destination et le saut suivant en tant qu'attachement de pare-feu VCN pour inspecter le trafic via le pare-feu réseau OCI.

-

Remarque : assurez-vous que la symétrie de routage est utilisée afin que le trafic soit inspecté correctement dans les deux directions.

Tâche 2 : validation et inspection du trafic à partir du pare-feu OCI Network Firewall

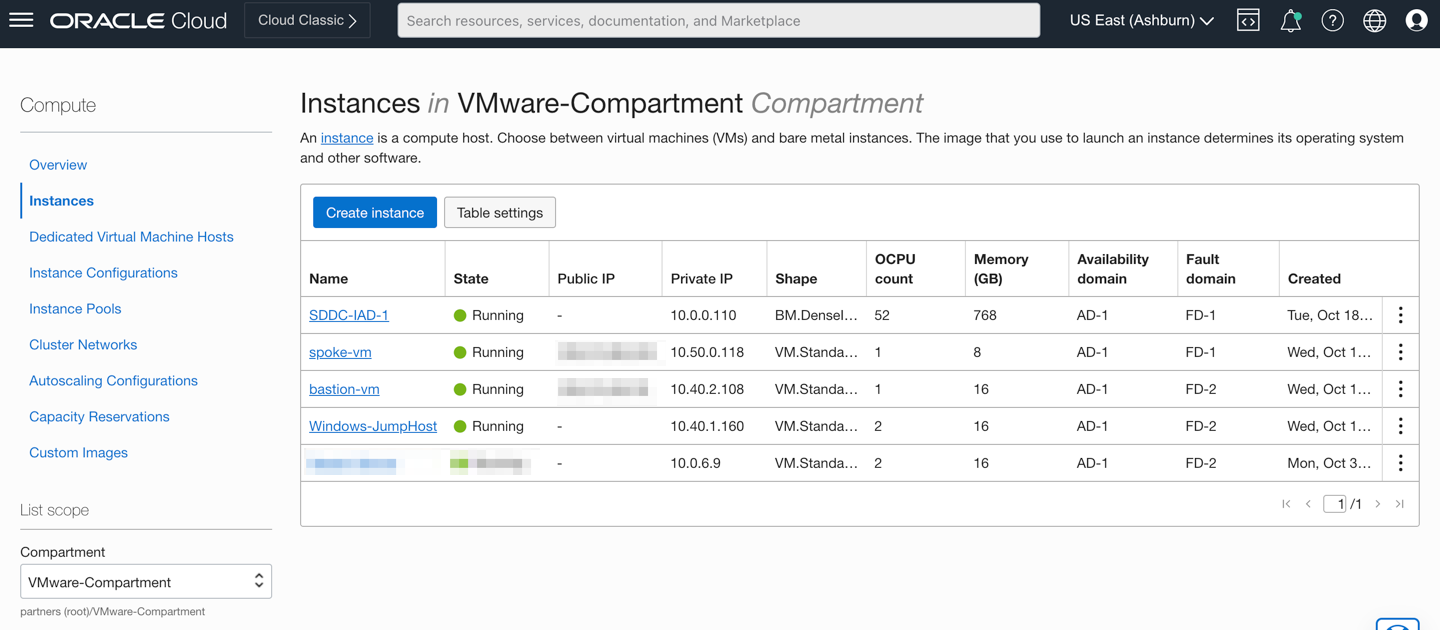

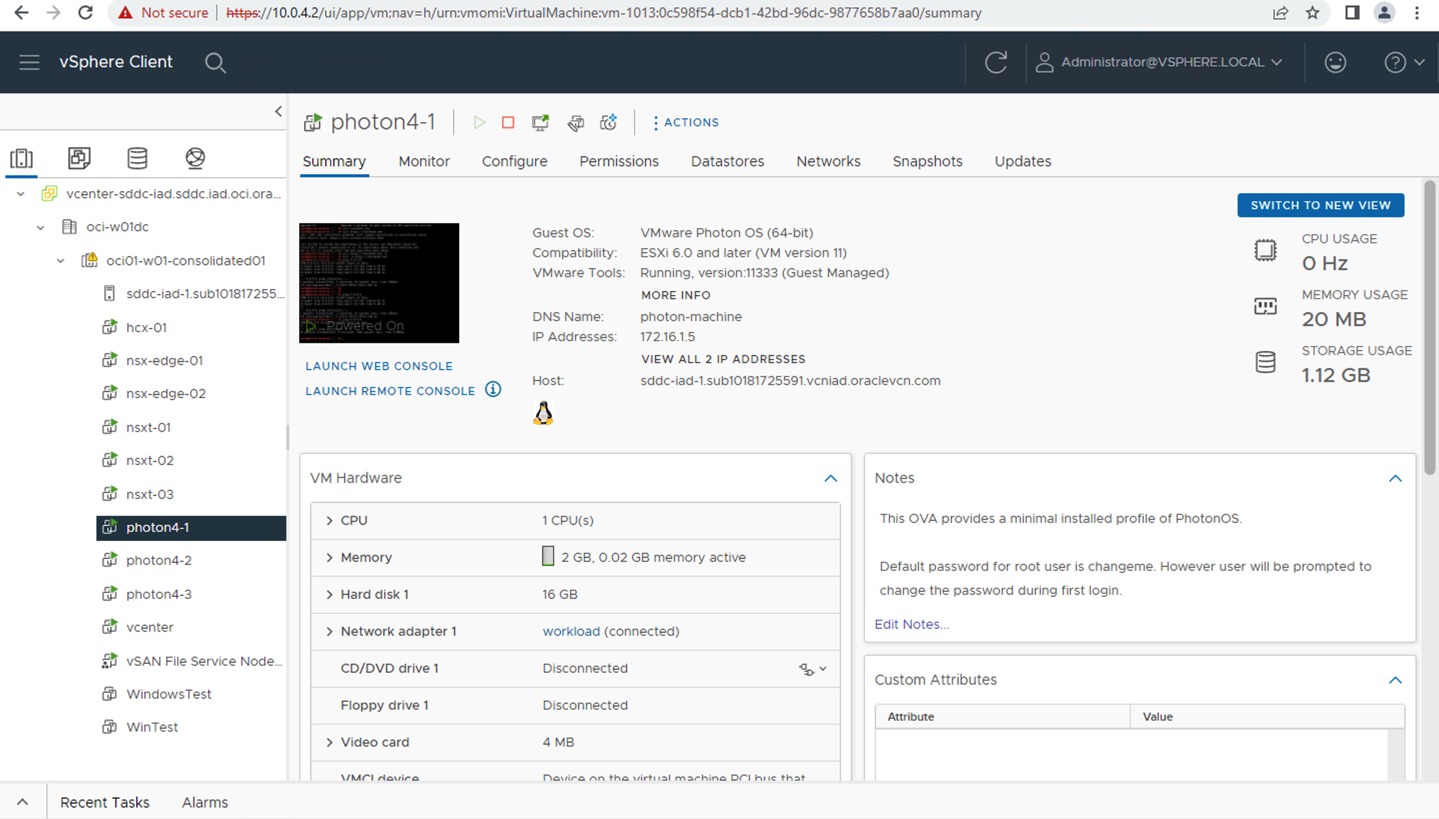

A ce stade, vous pouvez valider le trafic à partir de la machine virtuelle Windows JumpHost, de la machine virtuelle Bastion, de l'environnement de SDDC Oracle Cloud VMware Solution, des machines virtuelles NSX Overlay et de la machine virtuelle DB Spoke, et inspecter le trafic à partir du pare-feu OCI Network Firewall. L'image suivante présente les machines virtuelles requises exécutées conformément à la topologie du cas d'emploi.

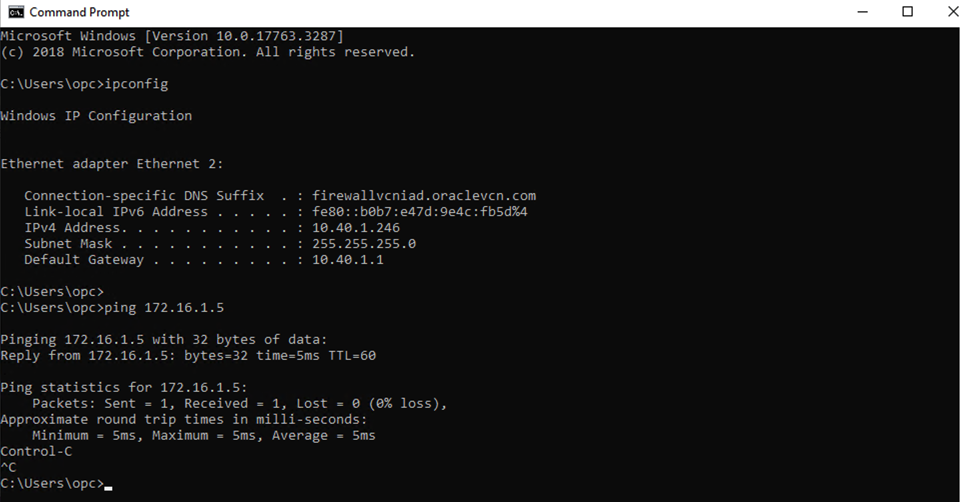

Inspection du trafic Nord-Sud de JumpBox VM Windows vers VM NSX Overlay via le routage intra-VCN (IVR)

-

Les fonctionnalités de routage IVR vous permettent d'acheminer le trafic au sein du VCN et le routage défini par l'utilisateur vers l'adresse IP privée du pare-feu. L'image suivante présente le flux de trafic logique et les différentes tables de routage associées pour garantir que la machine virtuelle Windows JumpHost peut communiquer avec les machines virtuelles de charge globale NSX d'Oracle Cloud VMware Solution.

-

Vous avez déjà propagé la règle de sécurité requise ci-dessous, ce qui garantit que le trafic est inspecté via le pare-feu.

-

Vous pouvez accéder aux machines virtuelles de charge globale Oracle Cloud VMware Solution (172.16.X.X) à partir de la machine virtuelle Windows JumpHost (10.40.1.160).

-

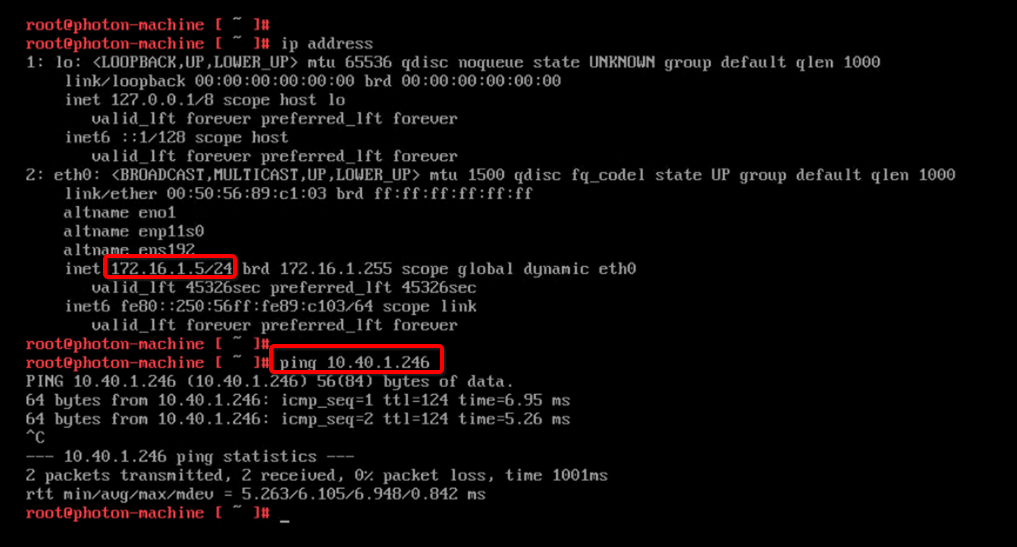

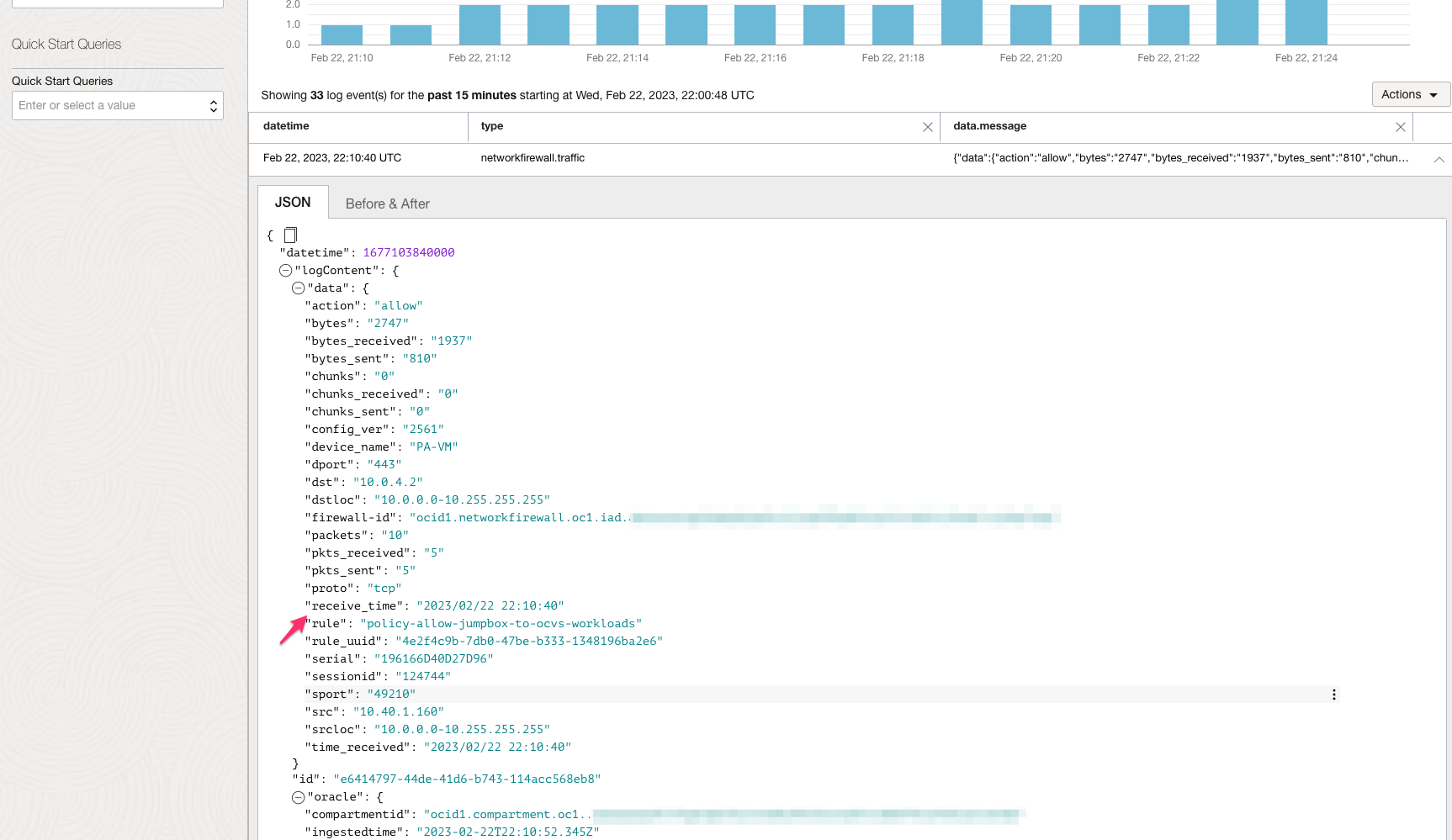

L'image suivante présente les journaux de trafic sur le pare-feu OCI Network Firewall en fonction des règles de sécurité appliquées.

Inspection du trafic Nord-Sud de la machine virtuelle de superposition NSX vers Internet via le routage entrant Network Gateway

-

Le routage IVR et les fonctions de routage entrant de la passerelle réseau vous permettent d'acheminer le trafic au sein d'un VCN et d'utiliser un routage défini par l'utilisateur vers une passerelle de traduction d'adresse réseau. L'image suivante présente le flux de trafic logique et les différentes tables de routage utilisées pour activer les routages entrants IVR et Network Gateway à partir des machines virtuelles de charge globale Oracle Cloud VMware Solution vers Internet via OCI Network Firewall.

-

Vous avez déjà propagé la règle de sécurité requise ci-dessous, ce qui garantit que le trafic est inspecté via le pare-feu.

-

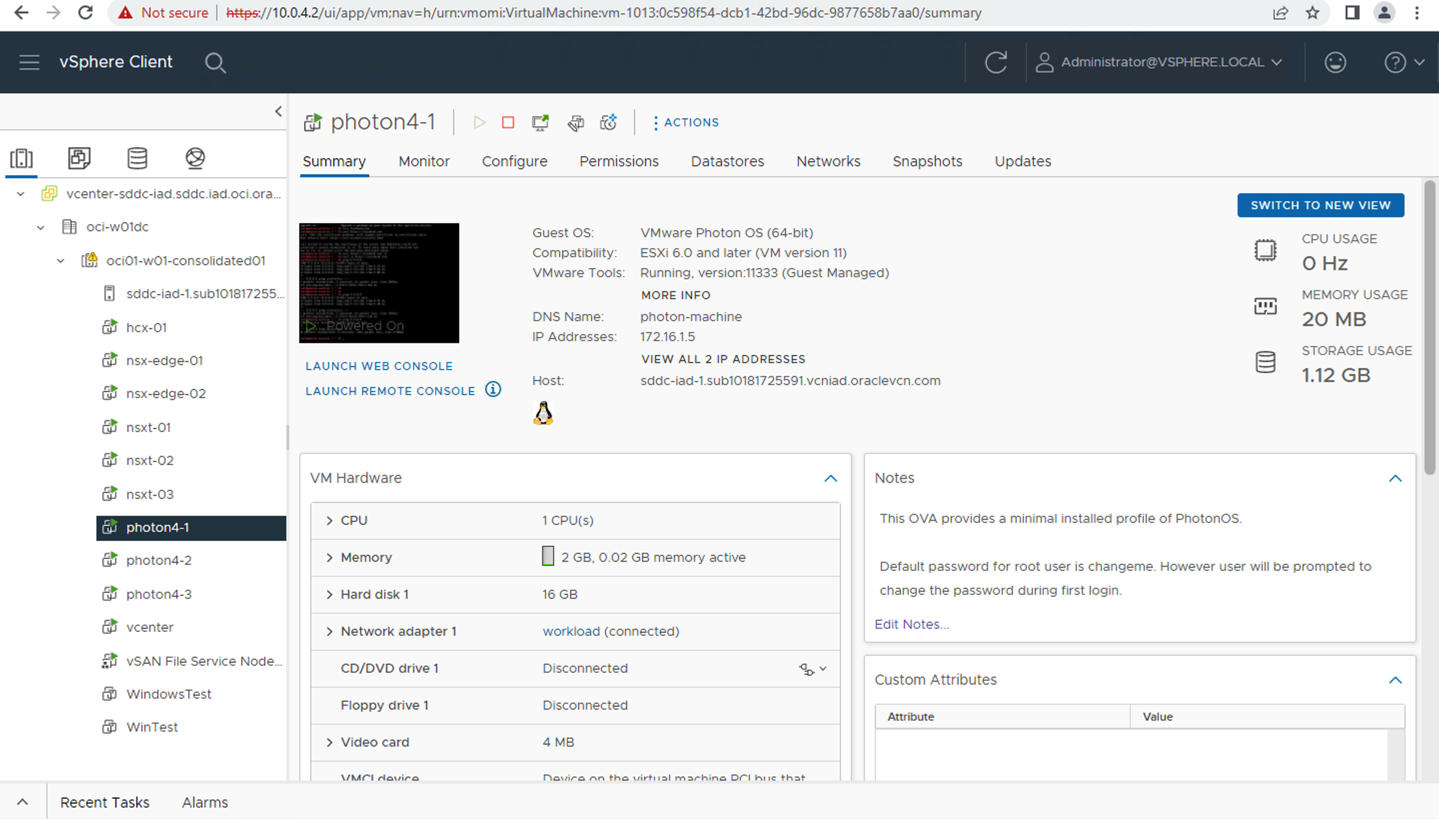

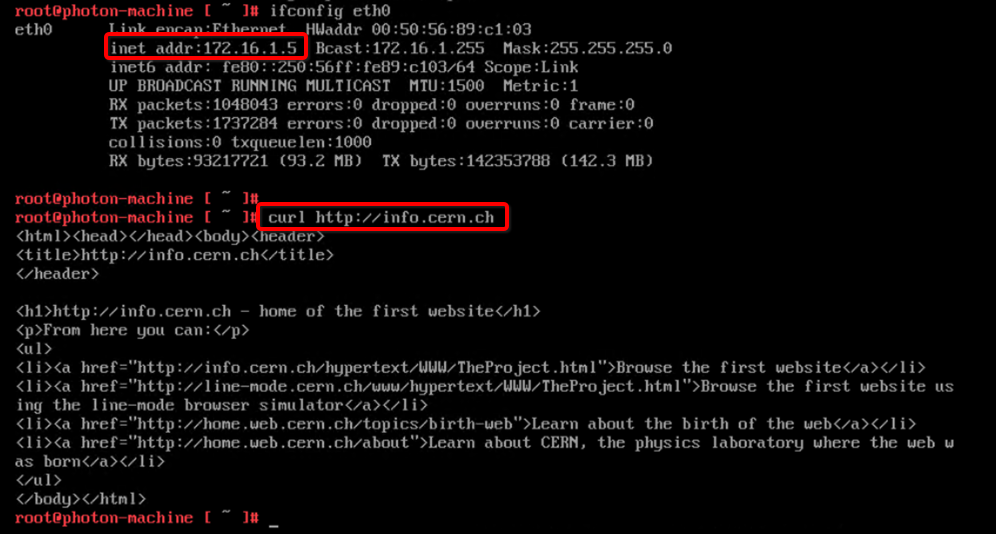

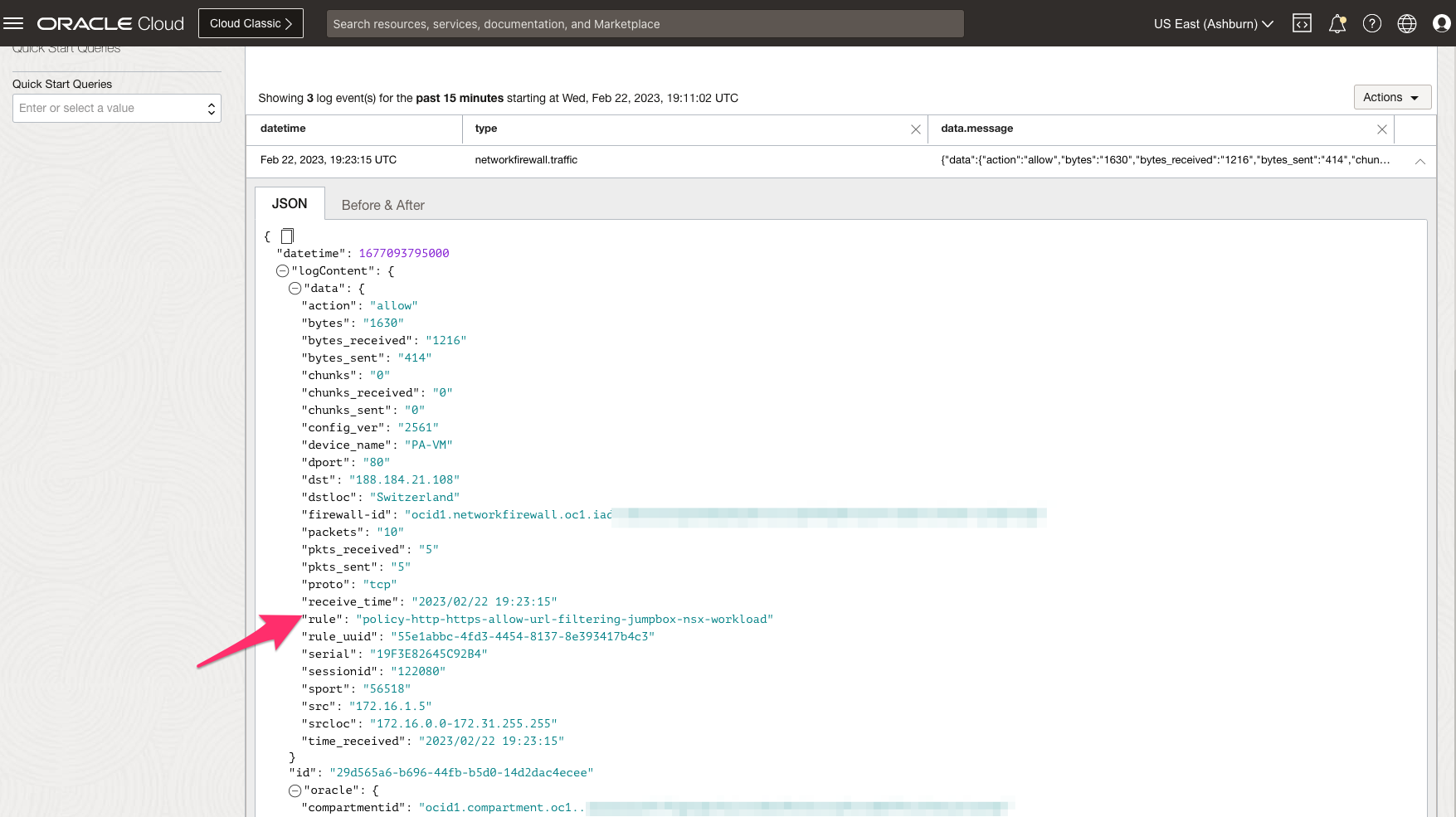

Vous pouvez établir la connectivité entre la machine virtuelle NSX Workload d'Oracle Cloud VMware Solution (172.16.1.5) et Internet (info.cern.ch).

-

L'image suivante présente les journaux de trafic sur le pare-feu OCI Network Firewall en fonction des règles de sécurité appliquées.

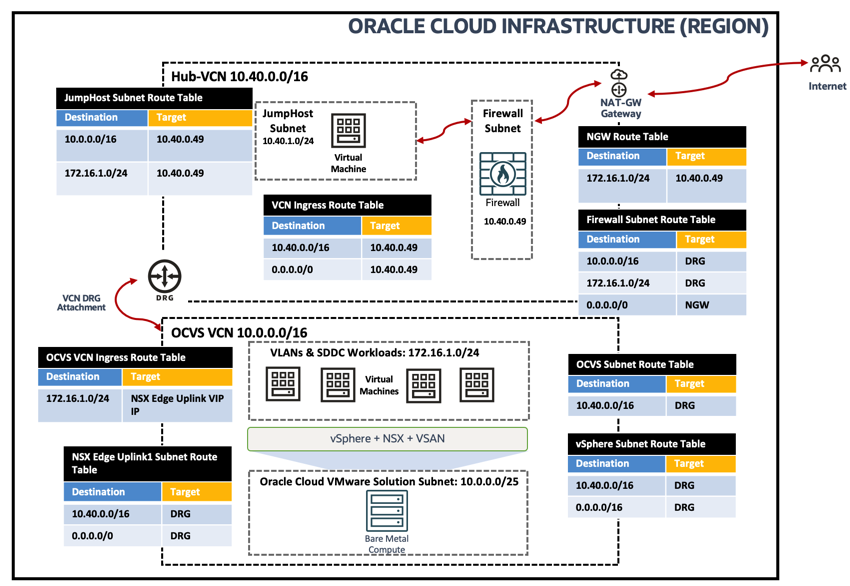

Inspection du trafic est-ouest de JumpBox VM Windows vers vCenter via le routage intra-VCN (IVR)

-

Les fonctionnalités de routage IVR vous permettent d'acheminer le trafic au sein du VCN et le routage défini par l'utilisateur vers l'adresse IP privée du pare-feu. L'image suivante présente le flux de trafic logique et les différentes tables de routage associées pour garantir que la machine virtuelle Windows JumpHost peut atteindre le serveur Oracle Cloud VMware Solution vCenter :

-

Vous avez déjà propagé la règle de sécurité requise ci-dessous, ce qui garantit que le trafic est inspecté via le pare-feu.

-

Vous pouvez accéder au serveur Oracle Cloud VMware Solution vCenter (10.0.4.2) à partir de la machine virtuelle Windows JumpHost (10.40.1.160).

-

L'image suivante présente les journaux de trafic sur le pare-feu OCI Network Firewall en fonction des règles de sécurité appliquées.

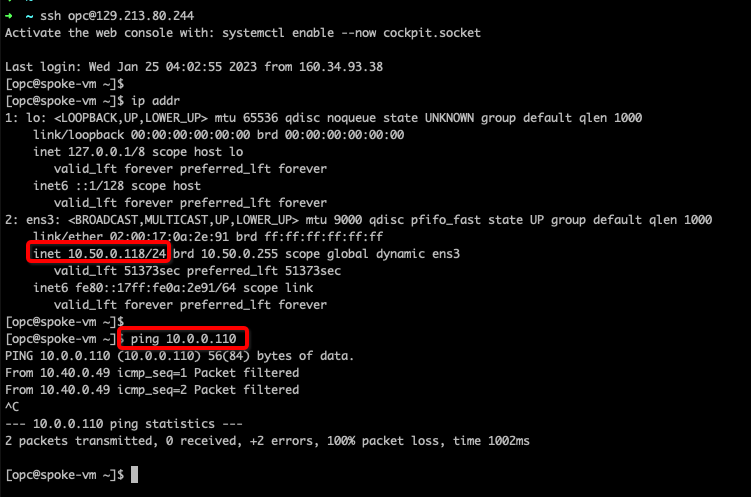

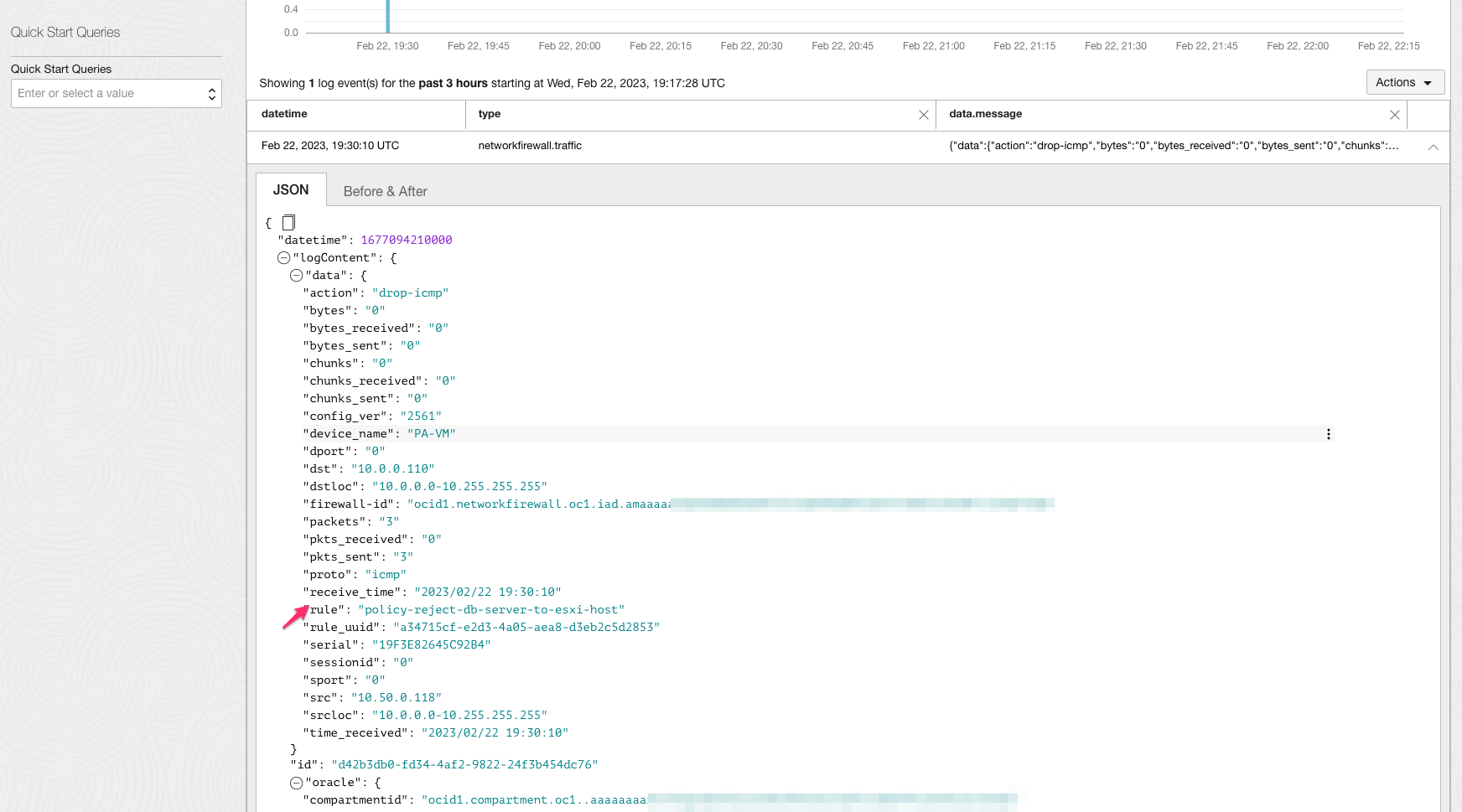

Inspection du trafic est-ouest depuis DB Spoke VM et ESXi Host et vice-versa

-

Les fonctionnalités de routage IVR vous permettent d'acheminer le trafic au sein de réseaux cloud virtuels et le routage défini par l'utilisateur vers l'adresse IP privée du pare-feu. L'image suivante présente le flux de trafic logique et les différentes tables de routage associées pour garantir que le trafic de machine virtuelle satellite vers un hôte ESXi de SDDC Oracle Cloud VMware Solution est supprimé à des fins de sécurité.

-

Vous avez déjà propagé la règle de sécurité requise ci-dessous, ce qui garantit que le trafic est inspecté via le pare-feu.

-

Vous pouvez accéder à l'hôte Oracle Cloud VMware Solution ESXi (10.0.0.110) à partir de la machine virtuelle de base de données (10.50.0.118) et le trafic doit être rejeté en fonction de la règle de sécurité appliquée.

-

L'image suivante présente les journaux de trafic sur le pare-feu OCI Network Firewall en fonction de la règle de sécurité appliquée.

IPS/IDS, filtrage d'URL, proxy de transfert SSL et trafic d'inspection entrant SSL des machines virtuelles de superposition NSX vers Internet via le routage inter-VCN

-

Les fonctionnalités clés de pare-feu réseau vous fournissent des fonctionnalités de pare-feu de nouvelle génération telles que la prévention des intrusions, la détection des intrusions, le filtrage d'URL, l'inspection entrante SSL, etc. Vous pouvez les utiliser en parallèle avec l'environnement SDDC d'Oracle Cloud VMware Solution.

-

L'image suivante présente le flux de trafic logique et les différentes tables de routage associées pour garantir que les fonctionnalités NGFW peuvent être utilisées :

-

Pour en savoir plus sur ces fonctionnalités, reportez-vous à la documentation officielle relative au pare-feu OCI Network Firewall.

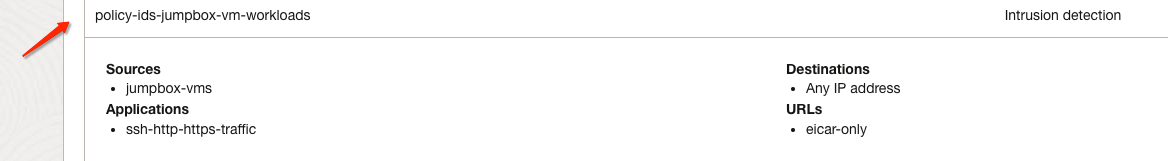

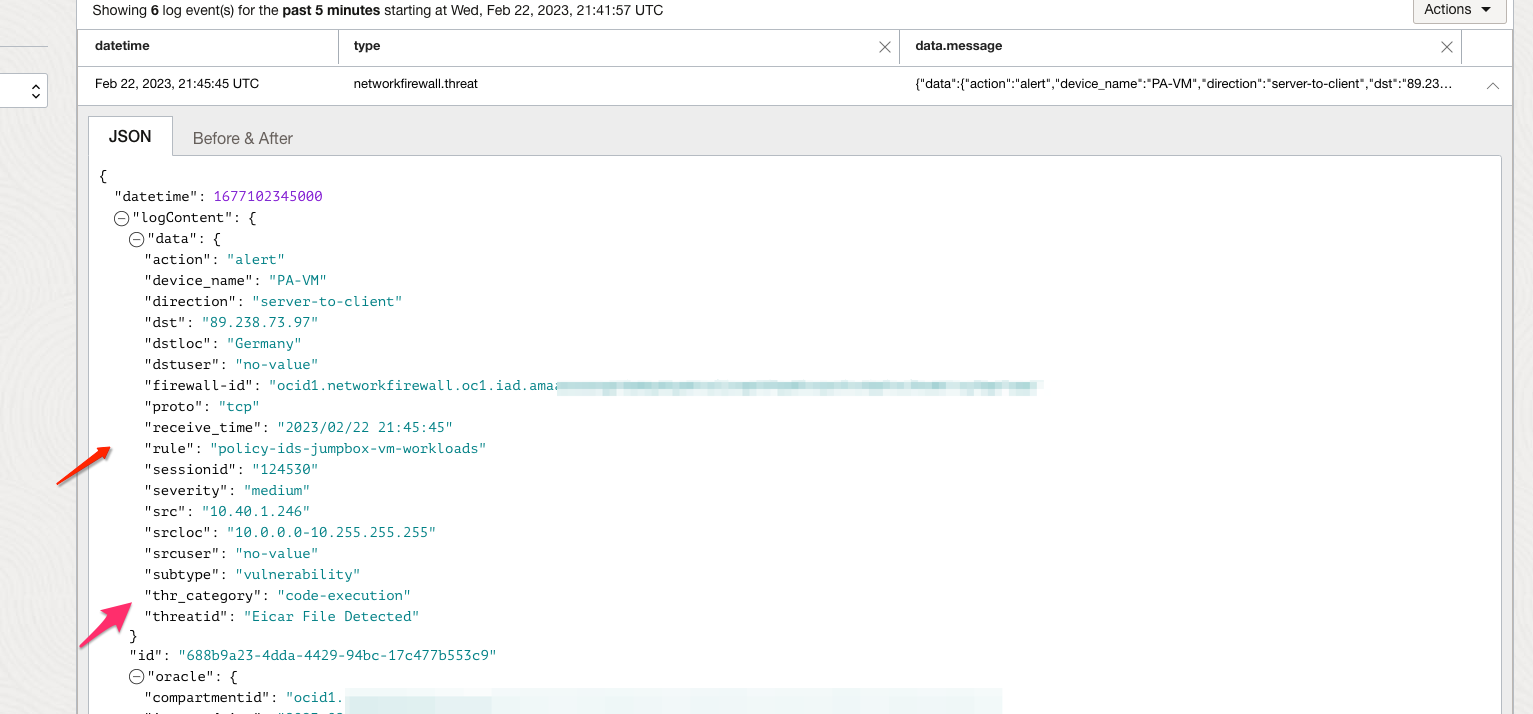

IPS/IDS

-

L'image suivante présente la règle de sécurité IPS/IDS associée au pare-feu. Dans notre cas, Jumpbox VM télécharge les logiciels malveillants EICAR via HTTPS.

-

Vous pouvez accéder au logiciel malveillant Internet via le routage entrant Network Gateway à partir de la machine virtuelle Jumpbox. Le trafic circule dans le pare-feu.

-

L'image suivante présente les journaux de trafic sur OCI Network Firewall et une alerte doit être générée conformément à l'action IDS.

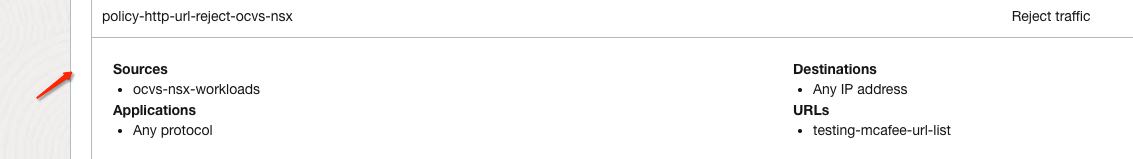

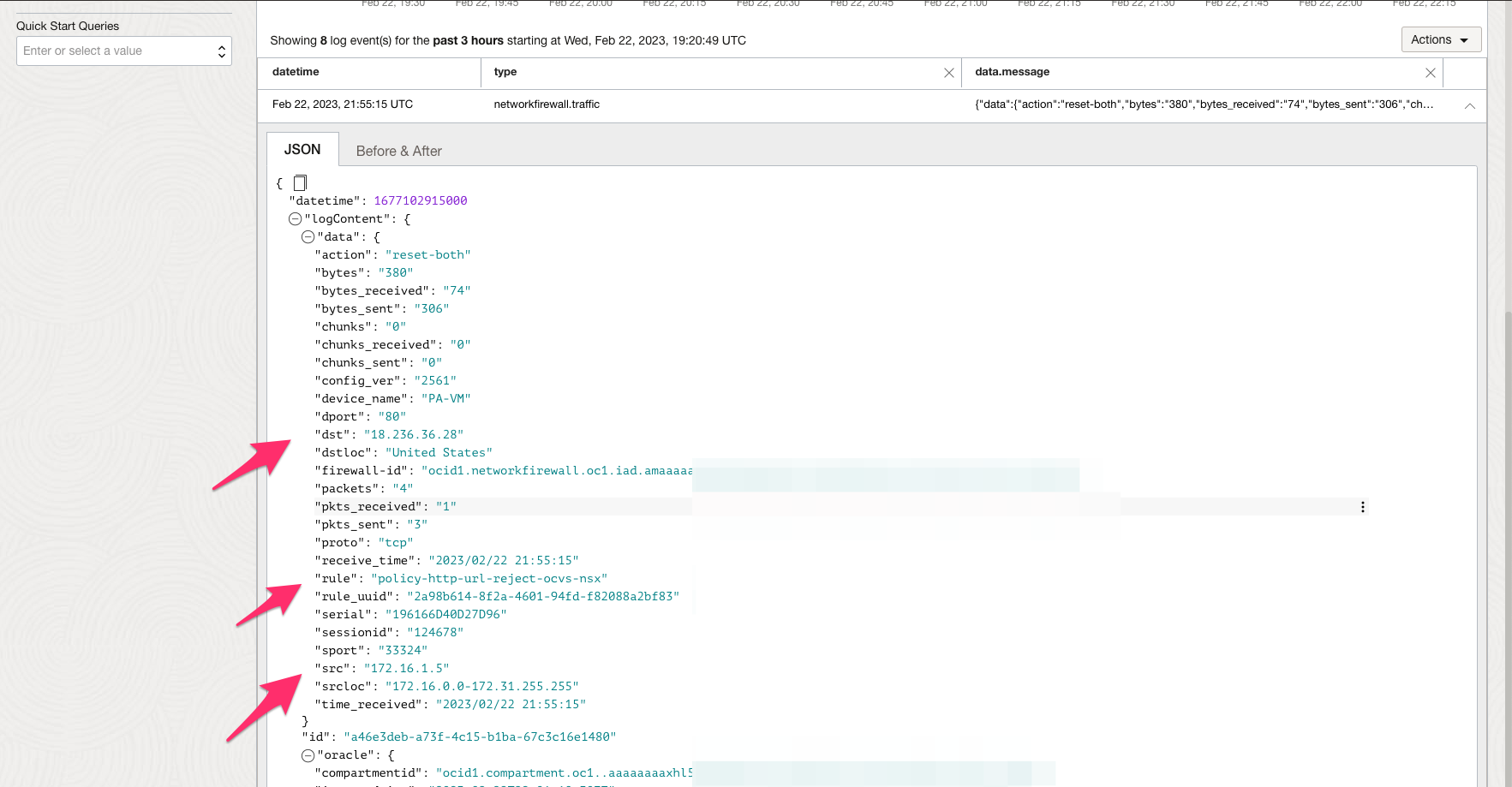

Filtrage d'URL

-

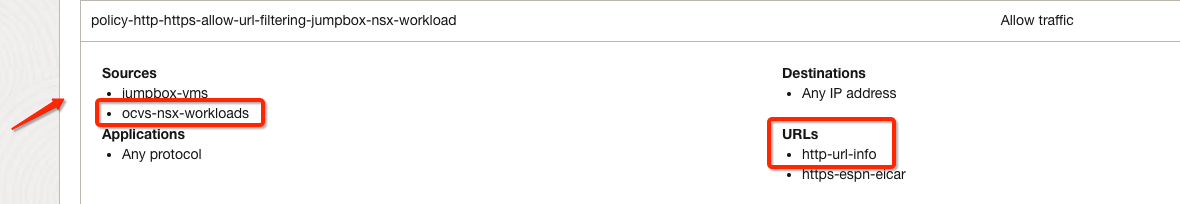

L'image suivante présente la règle de sécurité de filtrage des URL sur le pare-feu réseau. Dans notre cas, la machine virtuelle NSX Workload d'Oracle Cloud VMware Solution accède à certaines URL publiques et doit être rejetée.

-

L'image suivante présente les journaux de trafic sur le pare-feu OCI Network Firewall et doit atteindre la règle de sécurité appropriée.

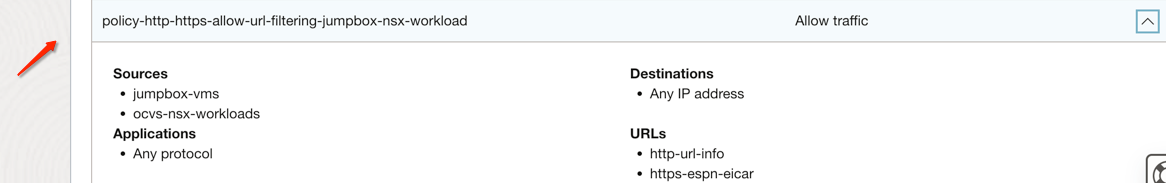

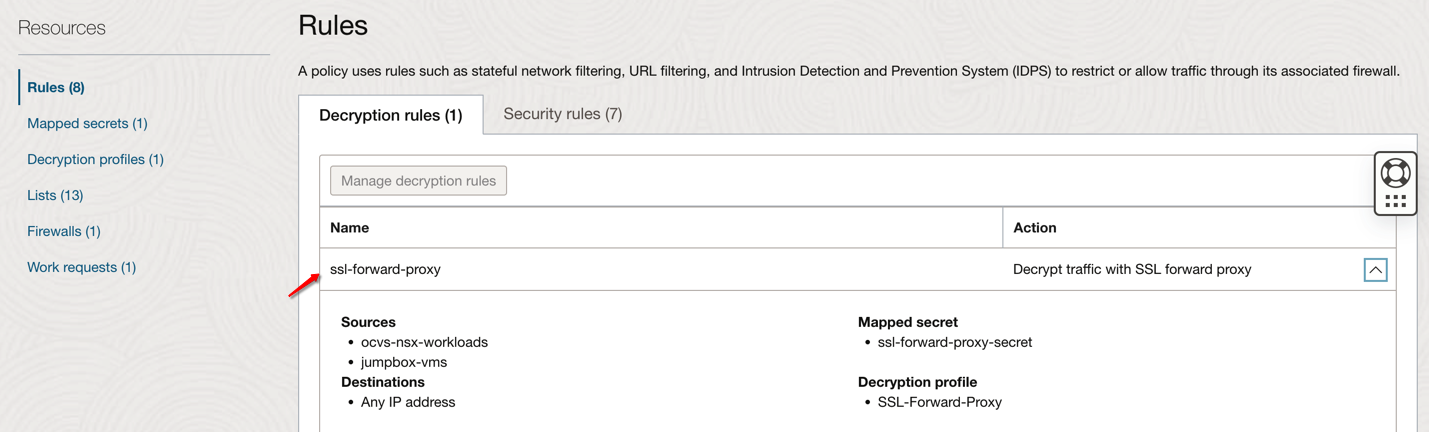

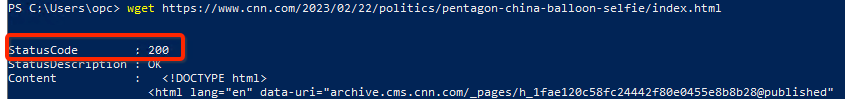

Contrôle entrant SSL et proxy de transfert SSL

-

Nous avons créé une règle de décryptage pour prendre en charge le trafic SSL/TLS qui garantit que le trafic HTTPS de la machine virtuelle Jumpbox vers Internet utilise le profil proxy SSL Forward (Transférer).

-

Vous pouvez accéder aux URL Internet via SSL/HTTPS via NGW à partir de la machine virtuelle Jumpbox. Le trafic circule dans le pare-feu.

Liens connexes

- Oracle Cloud Infrastructure

- Présentation d'Oracle Cloud VMware Solution

- Routage réseau Oracle Cloud Virtual Cloud

- Architecture Oracle Cloud Infrastructure en étoile

- Pare-feu du hub de transit Oracle Cloud Infrastructure avec un DRG

- Documentation Oracle Dynamic Routing Gateway

- Pare-feu OCI Network

- Présentation d'OCI Network Firewall

- Atelier OCI Network Firewall

- Défense renforcée, calage à l'aide d'OCI Network Firewall

Remerciements

Abonnés :

- Arun Poonia (architecte principal de solutions)

- Praveen Kumar Pedda Vakkalam (architecte principal de solutions)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenu de formation gratuit sur le canal Oracle Learning YouTube. En outre, accédez à education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour consulter la documentation produit, consultez Oracle Help Center.

Secure your Oracle Cloud VMware Solution workloads with Oracle Cloud Infrastructure Network Firewall

F80966-01

April 2023

Copyright © 2023, Oracle and/or its affiliates.