Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction à Oracle Cloud Infrastructure Free Tier.

- Il utilise des exemples de valeurs pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. Lorsque vous terminez votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Configuration de OpenVPN pour l'accès distant sur plusieurs régions sur Oracle Cloud Infrastructure

Introduction

Avec le travail à distance et l'adoption du cloud en hausse, l'accès sécurisé aux ressources de l'entreprise n'a jamais été aussi critique. Un VPN à accès distant permet aux utilisateurs de se connecter au réseau de leur organisation depuis n'importe où, chiffrant toutes les données pour les protéger des accès non autorisés. Que vous travailliez depuis un bureau distant, à la maison ou en déplacement, un VPN garantit que les connexions restent privées et sécurisées.

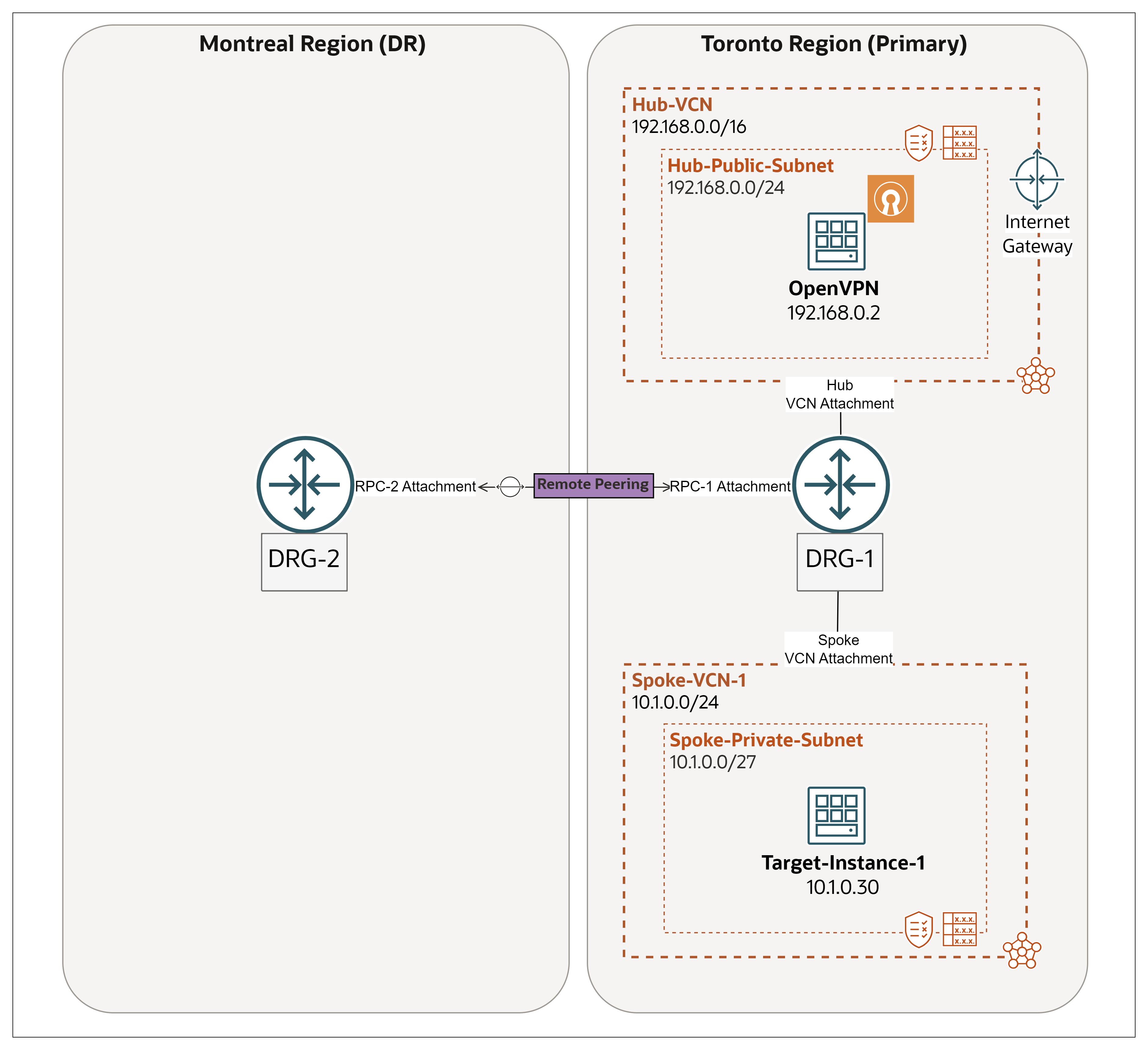

Dans cette série de tutoriels, nous vous guiderons pas à pas dans le processus de création de l'architecture décrite dans l'image suivante.

Objectifs

-

Configurez le serveur d'accès OpenVPN pour un accès distant au nouveau VCN dans la région de récupération après sinistre.

-

Configurez le routage et la sécurité OCI requis pour accéder à votre machine virtuelle cible dans la région de récupération après sinistre (Montréal) que nous connecterons à Toronto à l'aide de la connexion d'appairage à distance (RPC).

-

Testez l'accès à la machine virtuelle cible.

Architecture finale pour la deuxième partie du tutoriel

Vous continuerez à partir de la dernière tâche du tutoriel 1 : configuration de OpenVPN pour l'accès distant dans une seule région sur Oracle Cloud Infrastructure et terminez la création de l'environnement suivant.

Prérequis

-

Accès à une location OCI et droits d'accès permettant de gérer le réseau et les services de calcul requis.

-

Connaissance de base du VPN.

-

Compréhension de base du routage et de la sécurité du réseau OCI et de leurs fonctionnalités : réseau cloud virtuel (VCN), tables de routage, passerelle de routage dynamique (DRG) et listes de sécurité.

-

Tutoriel complet 1 : Configurez OpenVPN pour l'accès distant dans une seule région sur Oracle Cloud Infrastructure, où vous devez déjà avoir créé l'architecture suivante.

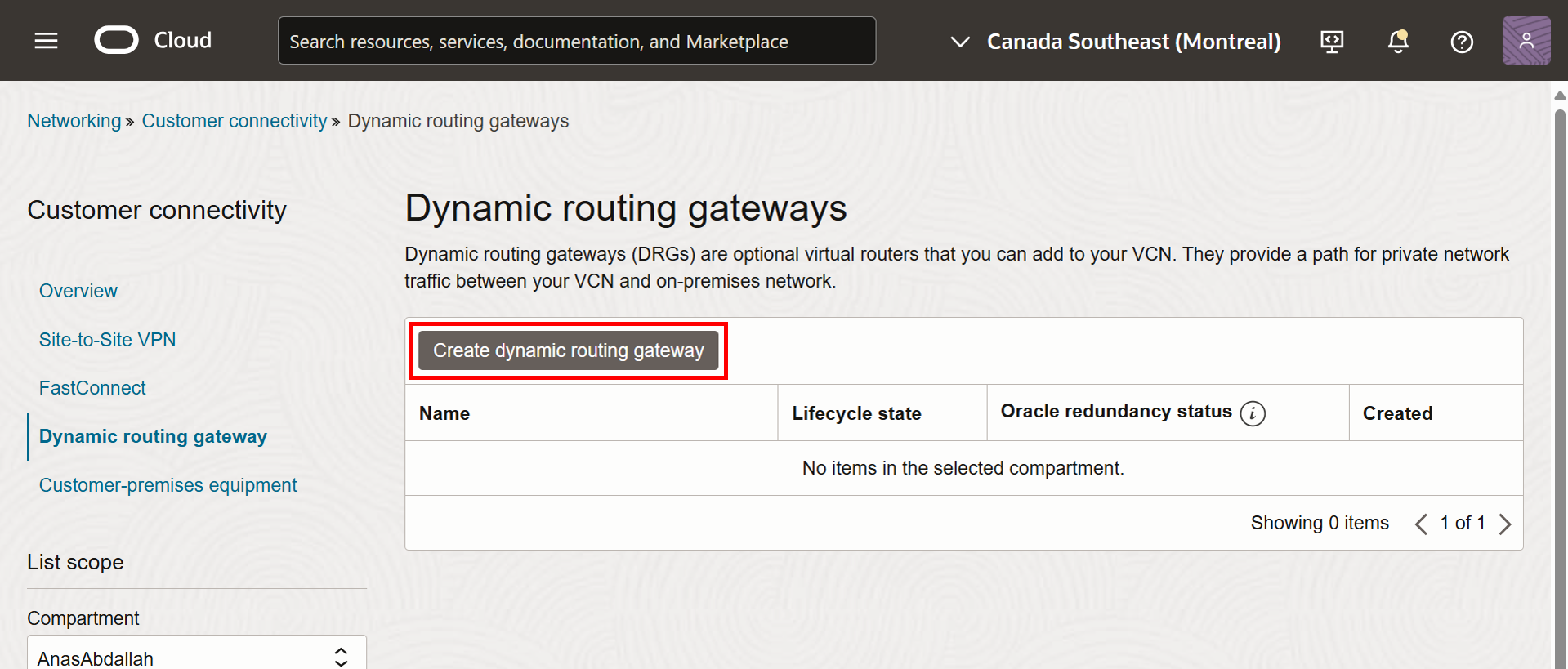

Tâche 1 : créer une passerelle de routage dynamique (DRG)

-

Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Passerelle de routage dynamique.

-

Cliquez sur Créer une passerelle de routage dynamique.

- Entrez un nom pour le DRG.

- Cliquez sur Créer une passerelle de routage dynamique.

-

Le DRG a été créé.

-

Nous ajoutons à l'architecture tous les composants que nous provisionnons à la fin de chaque tâche. Ainsi, vous pouvez voir à quoi ressemble l'environnement jusqu'à présent.

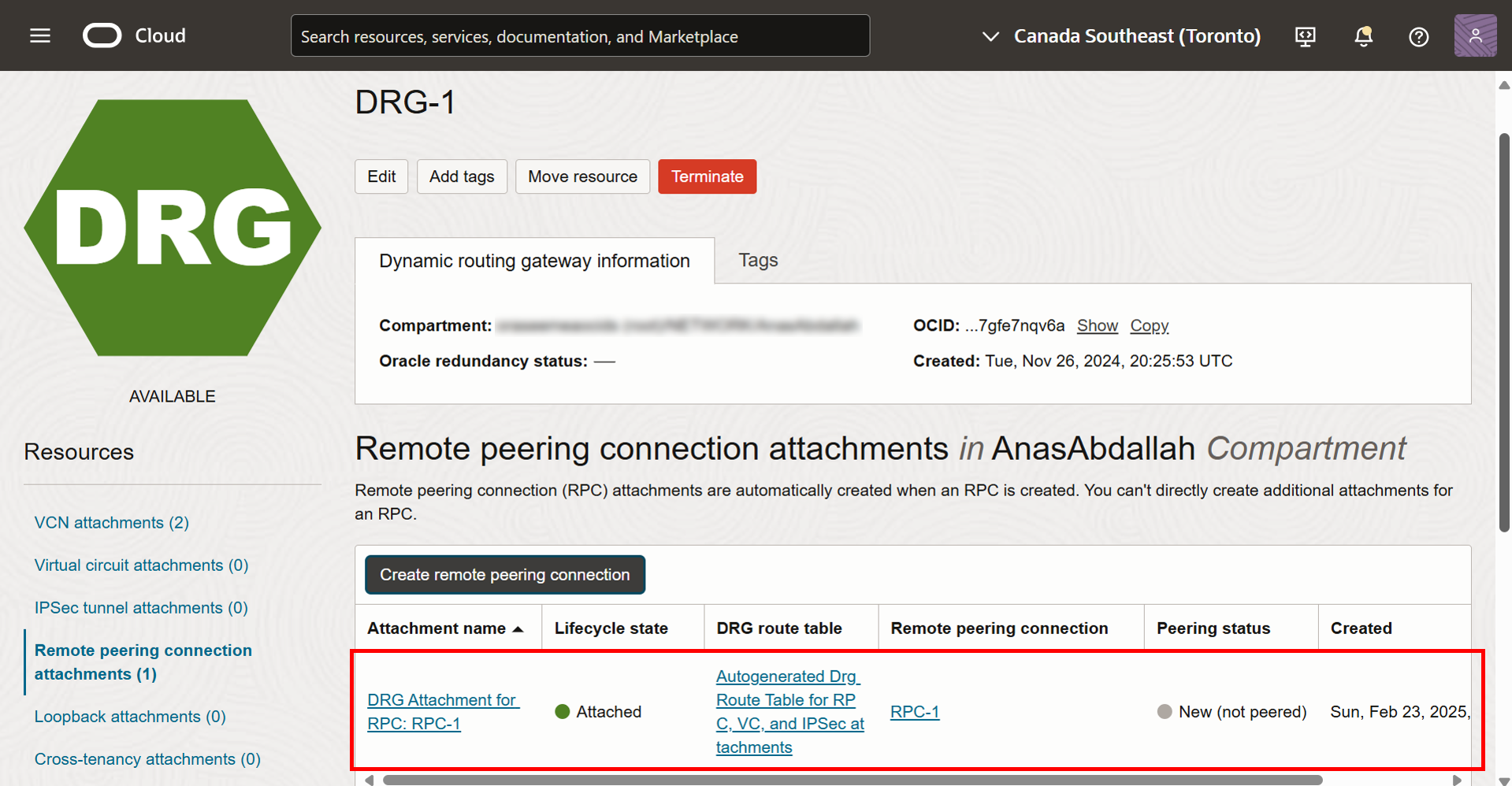

Tâche 2 : établissement d'une connexion d'appairage à distance (RPC) entre les régions principale et de récupération après sinistre

La connexion d'appairage à distance (RPC) permet aux réseaux cloud virtuels de différentes régions de communiquer en privé via leurs passerelles de routage dynamique respectives. Dans cette tâche, nous allons créer un service RPC dans chacune des passerelles de routage dynamique afin d'établir la connexion, permettant ainsi une connectivité privée transparente entre les réseaux cloud virtuels des deux régions.

-

Accédez à

DRG-1dans la région principale (Toronto) créée dans le tutoriel 1.- Cliquez sur Attachements de connexion d'appairage à distance.

- Cliquez sur Créer une connexion d'appairage à distance.

- Entrez le nom du RPC.

- Cliquez sur Créer une connexion d'appairage à distance.

-

L'attachement RPC a été créé.

-

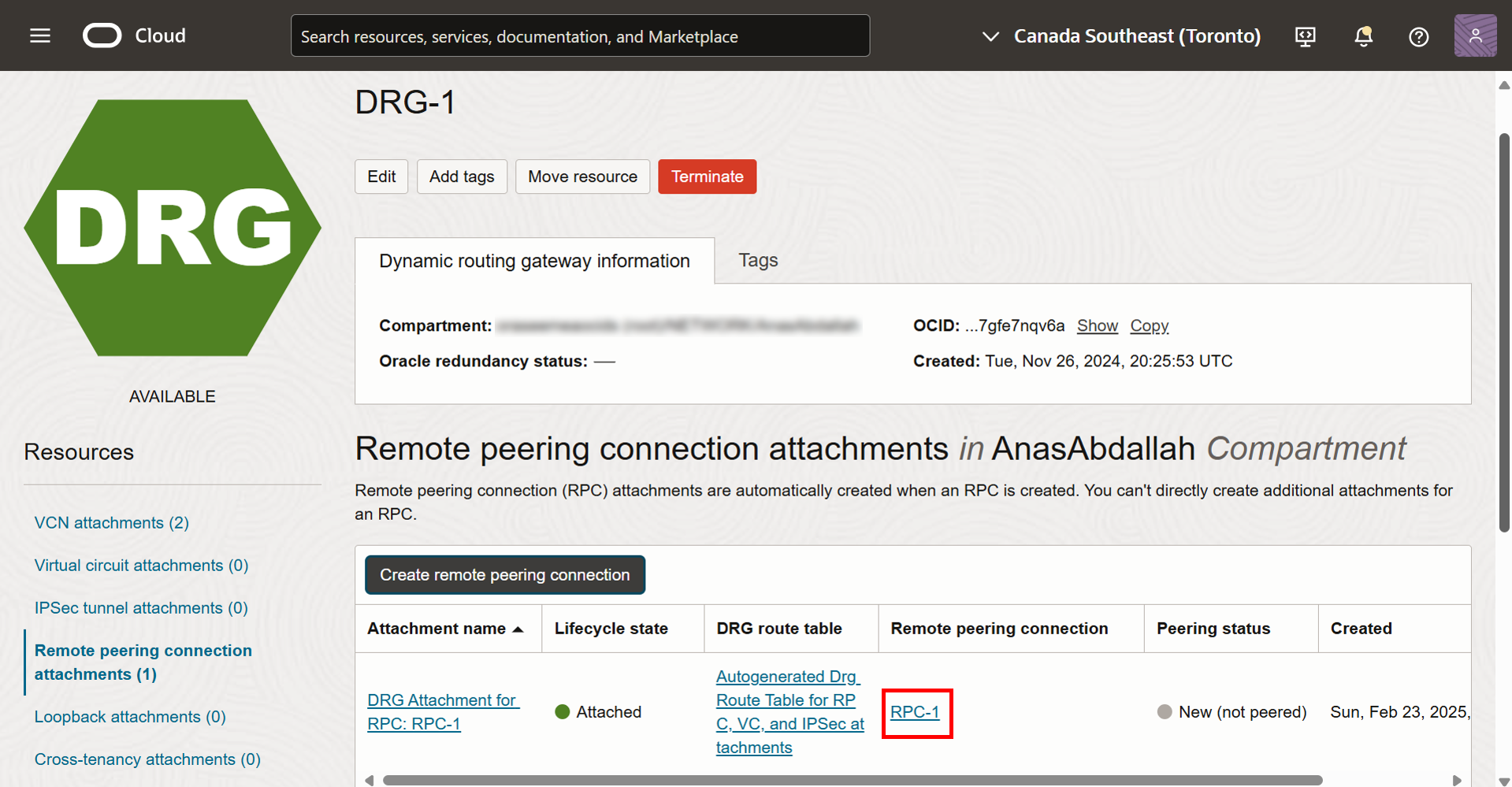

Cliquez sur le nom RPC.

- Notez que le statut est Nouveau (non appairé). Une fois que nous avons créé l'autre RPC dans la région de Montréal et établi la connexion, le statut est Appairé.

- Copiez l'OCID RPC dans un fichier texte. Nous l'utiliserons lors de l'établissement de la connexion dans les étapes suivantes.

-

Accédez à

DRG-2dans la région de Montréal créée dans la tâche 1.- Cliquez sur Attachements de connexion d'appairage à distance.

- Cliquez sur Créer une connexion d'appairage à distance.

- Entrez le nom du RPC.

- Cliquez sur Créer une connexion d'appairage à distance.

-

L'attachement RPC a été créé.

-

Cliquez sur le nom RPC, car nous allons établir la connexion avec

RPC-1.

- Le statut est Nouveau (non appairé).

- Cliquez sur Définir la connexion.

-

Notez que nous pouvons établir la connexion à partir de n'importe quelle région. Ici, nous allons le faire à partir de la région DR (Montréal).

- Sélectionnez

ca-toronto-1en tant que Région. - Dans OCID de connexion d'appairage à distance, collez l'OCID

RPC-1copié à l'étape précédente. - Cliquez sur Définir la connexion.

- Sélectionnez

-

Le statut est En attente.

-

La connexion a été établie. Vous pouvez voir que le statut est désormais Appairé.

-

Vous verrez le même statut Appairé dans la région de Toronto.

-

L'environnement actuel devrait ressembler à ceci.

Tâche 3 : configuration du réseau cloud virtuel satellite (VCN)

Tâche 3.1 : création d'un VCN

-

Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Fonctions de réseau.

- Cliquez sur Réseaux cloud virtuels.

-

Cliquez sur Créer VCN.

- Entrez un nom pour le VCN.

- Saisissez

10.2.0.0/24en tant que bloc IPv4 CIDR. - Cliquez sur Créer VCN.

-

Le VCN

Spoke-VCN-2a été créé.

Tâche 3.2 : attacher le VCN au DRG

-

Accédez à la page Détails du VCN.

- Cliquez sur Attachements de passerelle de routage dynamique.

- Cliquez sur Créer une pièce jointe DRG.

- Entrer un nom pour la pièce jointe.

- Sélectionnez Location en cours comme Emplacement DRG.

- Sélectionnez DRG créé dans la tâche 1.

- Cliquez sur Créer une pièce jointe DRG.

-

Le VCN est attaché au DRG.

Tâche 3.3 : création d'un sous-réseau privé

-

Sur la page Détails du VCN, cliquez sur Créer un sous-réseau.

- Entrez un nom pour le sous-réseau.

- Sélectionnez Régional comme Type de sous-réseau.

- Saisissez

10.2.0.0/27en tant que bloc IPv4 CIDR.

- Sélectionnez Table de routage par défaut dans Table de routage.

- Sélectionnez Sous-réseau privé dans Accès au sous-réseau.

- Sélectionnez Liste de sécurité par défaut dans Liste de sécurité.

- Cliquez sur Créer un sous-réseau.

-

Le sous-réseau privé a été créé.

Tâche 3.4 : configuration du routage et de la sécurité sur le sous-réseau

-

Accédez à la page Détails du VCN et cliquez sur le sous-réseau privé.

-

Cliquez sur Table de routage, qui est une table de routage affectée.

-

Veillez à ajouter la règle suivante.

192.168.0.0/24- DRG : acheminez le trafic versHub-Public-Subnetqui contient le serveur d'accès OpenVPN vers le DRG.

-

Comme nous avons terminé la partie de routage pour le sous-réseau

Spoke-VCN-2, assurons la sécurité maintenant. Accédez à la page Détails du sous-réseau et cliquez sur la liste de sécurité affectée.

-

Veillez à autoriser le trafic entrant.

- Demandes d'écho (trafic ping) à partir de

Hub-Public-Subnet(ICMP, type 8). C'est pour tester à la fin.

- Demandes d'écho (trafic ping) à partir de

-

Assurez-vous d'autoriser tout le trafic sortant.

-

L'environnement actuel devrait ressembler à ceci.

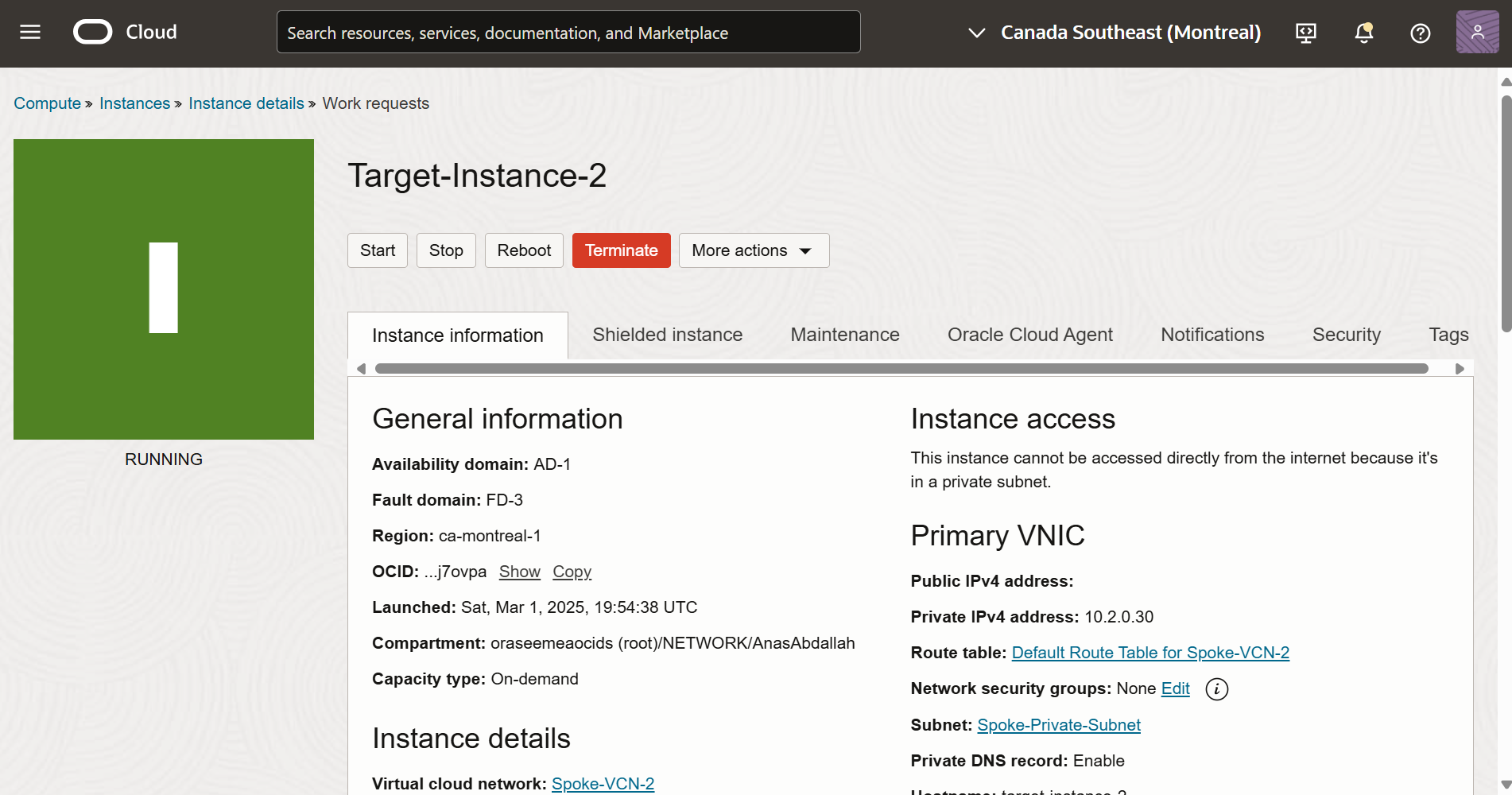

Tâche 4 : provisionnement d'une machine virtuelle de test (Target-Instance-2)

-

Nous avons généré une paire de clés SSH dans le tutoriel 1. Vous pouvez utiliser la même clé publique lors de la création de

Target-Instance-2.Remarque : nous n'allons pas accéder à l'instance avec SSH. Nous allons simplement l'envoyer par ping. Vous pouvez donc simplement sélectionner Aucune clé SSH dans le cadre de ce tutoriel. Si un accès SSH est nécessaire, suivez les étapes de ce lien pour générer les clés Tâche 3.1 : génération de la paire de clés SSH avec le générateur de clés PuTTY

-

Cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Calculer.

- Cliquez sur Instances.

-

Cliquez sur Créer une instance.

-

Saisissez un nom pour l'instance.

-

Conservez les paramètres Image et forme par défaut.

-

Dans Réseau principal, entrez les informations suivantes.

- Sélectionnez

Spoke-VCN-2. - Sélectionnez le sous-réseau privé.

- Sélectionnez Affecter manuellement une adresse IPv4 privée.

- Entrez l'adresse IPv4 privée de l'instance

10.2.0.30.

- Collez la clé publique,

- Cliquez sur Créer.

- Sélectionnez

-

L'instance de calcul

Target-Instance-2a été créée.

-

L'environnement actuel devrait ressembler à ceci.

Tâche 5 : configurer le routage sur Hub-VCN

-

Accédez à la page Détails du VCN et cliquez sur le sous-réseau public.

-

Cliquez sur Table de routage, qui est une table de routage affectée.

-

Veillez à ajouter la règle suivante.

10.2.0.0/27- DRG : acheminez le trafic versSpoke-Private-Subnetdans la région de Montréal, qui dispose de la deuxième instance de test cible vers le DRG.

-

Nous avons déjà une règle de sécurité sortante par défaut qui autorise tout le trafic.

Tâche 6 : configuration de l'accès distant sur OpenVPN sur Spoke-VCN-2 VCN

-

Ouvrez un onglet de navigateur.

- Accédez à l'URL suivante :

https://<publicip>/admin. Veillez à remplacer<publicip>par l'adresse IP publique de l'instance OpenVPN que vous avez créée. - Cliquez sur Avancé.

- Cliquez sur Continuer.

- Entrez

openvpnen tant que nom utilisateur. - Entrez le mot de passe.

- Cliquez sur Connexion.

- Cliquez sur Configuration.

- Cliquez sur Paramètres VPN.

- Sous Routage, ajoutez le sous-réseau privé de

Spoke-VCN-2(10.2.0.0/27) auquel nous prévoyons d'accéder via un VPN. - Cliquez sur Enregistrer les paramètres.

- Accédez à l'URL suivante :

-

Cliquez sur Mettre à jour le serveur en cours d'exécution.

Tâche 7 : tester et valider

-

L'image suivante montre le scénario de test que nous voulons atteindre.

-

Nous utiliserons OpenVPN Connect que vous avez installé et configuré sur votre ordinateur dans le tutoriel 1 : Configuration de OpenVPN pour l'accès distant dans une seule région sur Oracle Cloud Infrastructure.

-

Ouvrez OpenVPN Connect et connectez-vous au profil que vous avez déjà créé.

- Vous êtes maintenant CONNECTÉ.

- Notez que vous serez déconnecté d'Internet lorsque vous serez connecté via VPN.

-

Envoyez une commande ping à

Target-Instance-2(10.2.0.30). Comme vous pouvez le voir, le test est réussi.

-

Si vous consultez les journaux de sous-réseau satellite, vous pouvez voir le trafic provenant de

OpenVPN(192.168.0.2) versTarget-Instance-2(10.2.0.30) et la réponse renvoyée.

Conclusion

Dans cette série de tutoriels, vous avez appris à déployer et à configurer OpenVPN pour l'accès à distance à vos ressources OCI, que vous ayez besoin d'un accès à partir d'un bureau, d'un domicile ou en déplacement. Nous avons expliqué comment configurer OpenVPN pour la connexion aux ressources de la même région que OpenVPN ou d'une autre région. Des explications détaillées ont été fournies pour les configurations OCI nécessaires, y compris l'activation de la communication de votre ordinateur vers le serveur public OpenVPN, et de là vers des machines virtuelles dans la région principale ou de récupération après sinistre, nous avons également exploré les composants OCI clés tout en faisant cela, tels que le DRG, et la façon de l'exploiter pour RPC entre les régions.

Remerciements

- Auteur - Anas Abdallah (spécialiste du réseau cloud)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur docs.oracle.com/learn ou accédez à d'autres contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, visitez le site education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation produit, consultez le site Oracle Help Center.

Set up OpenVPN for Remote Access Across Multiple Regions on Oracle Cloud Infrastructure

G27949-02

Copyright ©2025, Oracle and/or its affiliates.