Configuration de File Storage pour les utilisateurs Microsoft Windows Active Directory

Vous pouvez intégrer Oracle Cloud Infrastructure (OCI) File Storage à Microsoft Windows Active Directory pour authentifier et autoriser les utilisateurs Windows.

Les applications exécutées sur des serveurs Windows ont souvent besoin d'accéder simultanément au stockage partagé pour prendre en charge la haute disponibilité et l'architecture de traitement distribué. Les utilisateurs Windows ont également besoin de stockage partagé pour collaborer avec d'autres utilisateurs. Dans certains cas, il est nécessaire de partager des données entre les systèmes Linux et Windows.

- Réexportez le système de fichiers OCI File Storage à l'aide de SAMBA sur une autre instance de calcul

- Créer une infrastructure distincte pour le partage de fichiers Windows

Les systèmes d'exploitation Windows à partir de Windows 7 et Windows Server 2008 prennent en charge le système de fichiers réseau (NFS), le client NFS étant activé par défaut dans les versions ultérieures.

Avant de commencer

Ce manuel pratique suppose que vous disposez d'un environnement Active Directory et que vous avez accès à un contrôleur de domaine avec le protocole RDP (Remote Desktop Protocol). Vous pouvez configurer l'authentification seule (Kerberos), LDAP seule (autorisation seule), ou les deux ensemble.

Architecture

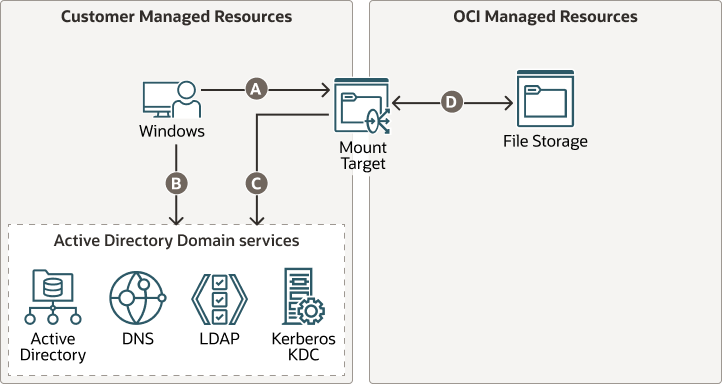

Cette architecture montre Microsoft Windows et les services sur un centre de données géré par le client et la façon dont ils interagissent avec la cible de montage et Oracle Cloud Infrastructure File Storage situés sur Oracle Cloud Infrastructure (OCI).

Un environnement de partage de fichiers de service OCI File Storage nécessite une connectivité réseau au serveur LDAP et une intégration avec votre infrastructure Kerberos, LDAP et DNS.

Description de l'illustration file-storage-windows-ad.png

fichier-stockage-windows-ad-oracle.zip

- A : communication client NFS avec la cible de montage via les ports TCP 2048, 2049 et 2050.

- B : le client NFS communique avec le DNS via le port TCP et UDP 53, LDAP sur le port 389 ou LDAPS sur le port 636. Kerberos via TCP et le port UDP 88.

- C : monte la communication de la cible vers le DNS via le port TCP et UDP 53 et LDAP sur le port TCP 636. La cible de montage nécessite que le serveur LDAP dispose d'un certificat approprié par une autorité de certification appropriée. Les certificats auto-signés ne sont pas acceptés

- D : communication interne entre la cible de montage et le système de fichiers dans le service OCI File Storage (infrastructure gérée par Oracle).

Cette architecture prend en charge les composants suivants sur un centre de données géré par le client :

- Serveur DNS

Permet à la cible de montage et aux autres systèmes de rechercher des noms d'hôte, y compris le serveur LDAP. Le serveur DNS est une entité gérée par le client qui se trouve en dehors du service OCI File Storage. Le serveur DNS peut se trouver dans le même VCN que la cible de montage, un autre VCN dans la même région ou une autre région, ou sur site. Le service DNS requiert l'ouverture des ports TCP et UDP 53 sur le pare-feu.

- LDAP

LDAP est le service d'annuaire dans lequel les cibles de montage et les autres systèmes obtiennent des attributs pour les utilisateurs et les groupes. Comme pour le serveur DNS, il s'agit d'une entité gérée par le client et qui peut être située n'importe où avec une connectivité au port 636 (LDAPS). Active Directory utilise LDAP pour les services d'annuaire et la cible de montage utilise ces services LDAP pour l'autorisation utilisateur.

- Kerberos

Kerberos est un protocole d'authentification sécurisé standard du secteur qui facilite l'authentification, l'intégrité des données et le chiffrement en transit. Kerberos fait partie de l'infrastructure Active Directory et constitue l'authentification standard utilisée par les utilisateurs Windows.

- Active Directory

Active Directory est un service d'annuaire pour un domaine Microsoft Windows. Il permet une gestion centralisée des domaines et divers services d'identité basés sur un annuaire. Les contrôleurs de domaine hébergent les services Active Directory pour authentifier et autoriser tous les utilisateurs et ordinateurs de l'environnement Windows. Il implémente le protocole Kerberos standard pour l'authentification que la cible de montage utilise pour authentifier et autoriser les utilisateurs Windows. Il s'agit d'une entité gérée par le client similaire à DNS qui se trouve en dehors du service OCI File Storage.

Cette architecture prend en charge les composants suivants dans OCI :

- Cible de montage

La cible de montage est un composant d'OCI File Storage. Il se trouve dans le VCN client et fournit une adresse IP aux clients pour monter le système de fichiers.

- Stockage de fichiers

Le service Oracle Cloud Infrastructure File Storage offre un système de fichiers réseau durable, évolutif, sécurisé et adapté à l'entreprise. Vous pouvez vous connecter à un système de fichiers du service File Storage à partir de n'importe quelle instance Bare Metal, de machine virtuelle ou de conteneur dans un VCN. Vous pouvez également accéder à un système de fichiers en dehors du VCN à l'aide d'Oracle Cloud Infrastructure FastConnect et du VPN IPSec.

Modes de fonctionnement

Avec l'intégration de Kerberos et LDAP avec File Storage Service, vous pouvez configurer le partage de fichiers Windows de l'une des manières suivantes :

- Accès NFS simple à partir d'instances Windows sans authentification.

Montez File Storage à partir d'instances Windows sans configuration supplémentaire sur la cible de montage.

Les utilisateurs et les applications Windows peuvent accéder à File Storage avec un ID utilisateur et un ID de groupe configurés dans le registre Windows. Aucune configuration LDAP ou Kerberos n'est requise pour ce mode de fonctionnement. Pour plus d'informations, reportez-vous à Montage de systèmes de fichiers à partir d'instances Windows.

- Authentifier les utilisateurs sans autorisation.

Configurez Kerberos pour authentifier les utilisateurs à l'aide d'Active Directory. Tous les utilisateurs authentifiés sont ensuite mis en correspondance avec un ID d'utilisateur et un ID de groupe uniques à l'aide de la mise au carré de l'export File Storage par l'utilisateur. Cet ID utilisateur et cet ID de groupe sont utilisés pour autoriser l'accès aux fichiers et aux dossiers dans File Storage. Ce mode de fonctionnement peut simplifier la configuration si seul un cryptage en transit est requis. Reportez-vous aux sections "Configuration de la cible de montage pour Kerberos"et"Configuration des utilisateurs et des groupes avec export NFS".

- Autoriser les utilisateurs sans authentification.

Intégrez le client NFS Windows à Active Directory et utilisez uidNumber et gidNumber configurés dans Active Directory.

La configuration LDAP sur la cible de montage n'est pas obligatoire pour ce mode de fonctionnement. Toutefois, si l'appartenance à un groupe supplémentaire pour l'utilisateur doit être prise en compte pour l'autorisation, la configuration LDAP est requise sur la cible de montage. Reportez-vous aux sections "Intégrer le client NFS Windows à Active Directory"et"Configuration LDAP".

- Authentification et autorisation des utilisateurs avec Active Directory.

Configurez Kerberos et LDAP sur la cible de montage pour obtenir à la fois l'authentification et l'autorisation. Comme pour les autres modes, les vérifications de droits d'accès (autorisation) sont effectuées en fonction des droits d'accès Unix (

uid,gidet autres). Reportez-vous aux sections "Configuration de la cible de montage pour Kerberos","Configuration LDAP"et"Autorisation Unix sous Windows".

A propos de Kerberos, LDAP et Windows Active Directory

Vous pouvez intégrer Kerberos et LDAP (Lightweight Directory Access Protocol) à Oracle Cloud Infrastructure File Storage pour une authentification et une autorisation centralisées sécurisées. L'authentification Active Directory pour les utilisateurs Windows repose sur la fonctionnalité File Storage Kerberos et LDAP.

Voici quelques-uns des avantages de l'intégration de Kerberos et LDAP :

- Gestion centralisée : organisez les utilisateurs et activez des droits d'accès personnalisés avec votre système de gestion des identités Windows Active Directory Kerberos et LDAP.

- Conformité en matière de sécurité : répondez aux exigences de conformité en matière de sécurité avec les modes d'exploitation suivants :

- krb5 : authentification et autorisation Kerberos.

- krb5i : intégrité pour se protéger contre les attaques de type "man-in-the-middle" et les modifications non autorisées.

- krb5p : confidentialité ou confidentialité pour empêcher l'écoute électronique (cryptage en transit).

- Redimensionner les utilisateurs avec davantage de groupes : augmentez le nombre maximal de groupes Unix secondaires pris en charge par OCI File Storage pour l'autorisation à 256 (à partir de 16).

- Intégration à Microsoft Windows Active Directory : accéder aux partages NFS OCI File Storage à partir d'Active Directory a rejoint les stations de travail Microsoft Windows et dispose de droits d'accès Unix pour les utilisateurs Active Directory (en fonction de l'utilisateur, du groupe et d'autres).

Récapitulatif des avantages de l'intégration Active Directory dans un environnement Microsoft Windows :

- Accès à File Storage à partir de Microsoft Windows, accès universel sous Linux et Windows, et droits d'accès basés sur Unix (ID d'utilisateur, ID de groupe, etc.).

- Authentification de l'utilisateur avec Active Directory.

- Evitez d'utiliser Samba sur une instance de calcul pour réexporter OCI File Storage avec le protocole Server Message Block (SMB) pour l'accès à Microsoft Windows.

- Utilisez Active Directory et LDAP pour la gestion centralisée des utilisateurs.

- Activez le chiffrement en transit avec Kerberos.

Limites de l'accès NFS à partir de Windows

Tenez compte des limitations suivantes pour accéder à NFS à partir de Microsoft Windows :

- Le protocole NFS n'est pas le protocole de partage de fichiers natif et par défaut dans Windows. Les performances observées à partir d'instances individuelles peuvent être plus lentes par rapport à SMB. En cas de différence de performances, il s'agit du point de vue du client NFS, sans incidence sur les performances offertes par le service Oracle Cloud Infrastructure File Storage.

- Restreint aux autorisations Unix sans prise en charge des listes de contrôle d'accès (ACL).

- Prise en charge limitée des caractères internationaux (pas d'Unicode). Reportez-vous à la section mount command pour connaître la prise en charge limitée des jeux de caractères internationaux.

A propos des produits, services et rôles requis

Cette solution nécessite les produits et services suivants :

- Oracle Cloud Infrastructure (OCI)

- Stockage de fichiers OCI

- Active Directory

- LDAP

Il s'agit des rôles nécessaires pour chaque produit et service.

| Nom de produit ou de service : Autorisations | Requis pour... |

|---|---|

| Oracle Cloud Infrastructure : droits d'accès dans le compartiment. Si les autorisations sont divisées en différents rôles, contactez les administrateurs appropriés pour effectuer la tâche. |

|

| Active Directory : autorisations d'écriture sur Active Directory | Créer des utilisateurs, ajouter des attributs utilisateur et créer des comptes d'ordinateur. |

| LDAP : utilisateur Active Directory avec nom distinctif et mot de passe LDAP |

Configurez LDAP sur les cibles de montage. La cible de montage requiert un utilisateur disposant d'autorisations minimales en lecture seule pour lire les utilisateurs, les groupes et les attributs associés à l'aide de LDAP. |

Reportez-vous à Produits, solutions et services Oracle pour obtenir ce dont vous avez besoin.