En savoir plus sur l'activation de la notification d'expiration des informations d'identification pour OCI

Les clés secrètes OCI Identity and Access Management sont des informations d'identification telles que des clés d'API, des informations d'identification de base de données et de cloud, des certificats, des clés SSH ou des jetons d'authentification stockés, accessibles et distribués.

Les meilleures pratiques de la communauté recommandent la rotation régulière des secrets. Plus vous chiffrez de données à l'aide d'une clé, plus le nombre de données exposées est important si cette clé est compromise. Plus vous utilisez la clé, plus elle risque d'être divulguée par certains moyens. La rotation des clés vous permet de compartimenter les données, ce qui limite l'impact des fuites de clé. Par conséquent, l'obtention d'une notification anticipée est une clé pour l'utilisateur et l'équipe SecOps.

La rotation des informations d'identification OCI Identity and Access Management réduit la fenêtre d'opportunité d'une clé d'accès associée à un compte compromis ou interrompu à utiliser. Oracle Cloud Guard est un service cloud natif permettant de surveiller l'état de sécurité et de déclencher des événements à l'expiration des clés secrètes OCI Identity and Access Management. Nous vous recommandons d'effectuer une rotation des informations d'identification IAM tous les 90 jours.

Architecture

Grâce à la notification avancée, les utilisateurs peuvent faire pivoter leurs clés secrètes et mettre à jour la charge globale de l'application. Cette architecture OCI utilise OCI Functions, un service de calcul sans serveur, pour lire les données JSON à partir du service OCI Identity and Access Management.

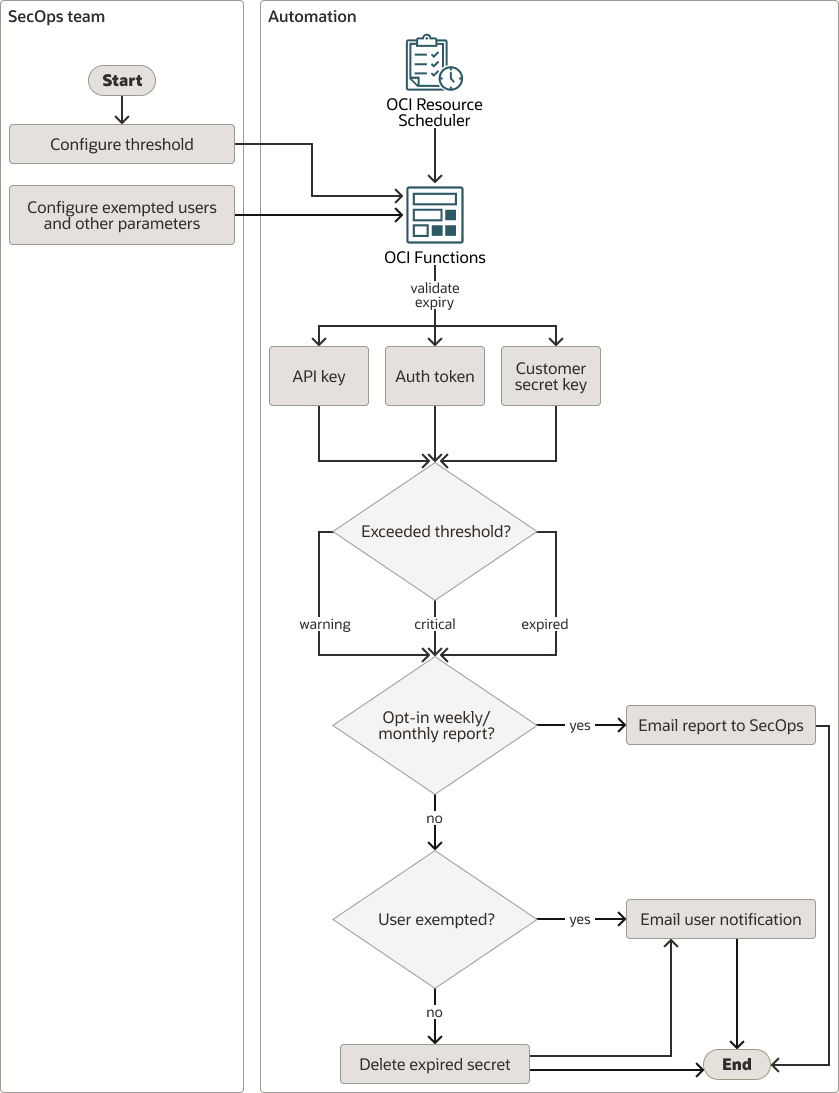

Le diagramme suivant illustre le workflow d'envoi de rapports à l'équipe SecOps et de notification par courriel anticipé aux utilisateurs.

Description de l'illustration credential-expiry-notif-workflow.png

informations d'identification-expiration-notif-workflow-oracle.zip

Le workflow comporte deux sections : l'équipe SecOps et l'automatisation. Une fois que l'équipe SecOps a terminé la configuration, les services OCI Functions et OCI Resource Scheduler gèrent l'automatisation.

- L'équipe SecOps démarre le workflow en configurant les seuils, les utilisateurs exemptés et d'autres paramètres pour OCI Functions. Une fois que l'équipe SecOps a configuré les paramètres pour OCI Functions, le workflow se produit entièrement dans Automation.

- Le planificateur OCI envoie des données à OCI Functions.

- OCI Functions valide l'expiration en interrogeant la clé d'API, le code d'authentification et la clé secrète client et en déterminant si elle dépasse le seuil.

- La décision Dépasser le seuil détermine si l'expiration est un avertissement, critique ou expiré et l'envoie à la décision suivante pour déterminer le rapport requis.

- La décision de rapport hebdomadaire/mensuel d'acceptation détermine le rapport.

- Oui : si la configuration accepte un rapport hebdomadaire ou mensuel, un rapport par courriel est automatiquement envoyé à l'équipe SecOps, ce qui met fin au workflow.

- Non : si la configuration n'inclut pas de rapport hebdomadaire ou mensuel, l'automatisation détermine si l'utilisateur est exempté.

- La décision Utilisateur exonéré détermine l'automatisation :

- Oui : si l'utilisateur est exempté, l'automatisation envoie un rapport par e-mail à l'utilisateur. Le workflow est terminé.

- Non : si l'utilisateur n'est pas exempté, l'automatisation supprime les clés secrètes expirées et envoie un rapport par courriel à l'utilisateur. Le workflow est terminé.

Cette architecture prend en charge les composants suivants :

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) est le plan de contrôle d'accès pour Oracle Cloud Infrastructure (OCI) et Oracle Cloud Applications. L'API IAM et l'interface utilisateur vous permettent de gérer les domaines d'identité et les ressources au sein du domaine d'identité. Chaque domaine d'identité OCI IAM représente une solution autonome de gestion des identités et des accès ou une population d'utilisateurs différente.

- Planificateur de ressources OCI

Le service Oracle Cloud Infrastructure Resource Scheduler est intégré au service OCI Identity and Access Management, ce qui facilite l'authentification avec la fonctionnalité d'identité OCI native. OCI Resource Scheduler agit sur les ressources d'une location ou d'un groupe de locations gérées de manière programmée au niveau du compartiment racine.

Le service vous permet de créer et de gérer des programmations qui exécutent des actions sur un ensemble de ressources OCI de base de données et de calcul dans votre location afin que leur cycle de vie et leurs temps d'exploitation soient gérés.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner les faiblesses de sécurité de vos ressources et pour surveiller les opérateurs et les utilisateurs afin de détecter certaines activités à risque. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et vous aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Monitoring

Le service Oracle Cloud Infrastructure Monitoring surveille activement et passivement vos ressources cloud à l'aide de mesures pour surveiller les ressources et les alarmes afin de vous informer lorsque ces mesures répondent aux critères des déclencheurs spécifiés par les alarmes.

- Fonctions

Oracle Cloud Infrastructure Functions est une plate-forme Functions-as-a-Service (FaaS) entièrement gérée, colocative, hautement évolutive, à la demande. Il est optimisé par le moteur open source du projet Fn. OCI Functions vous permet de déployer votre code et de l'appeler directement ou de le déclencher en réponse à des événements. OCI Functions utilise des conteneurs Docker hébergés dans Oracle Cloud Infrastructure Registry.

- Email Delivery

Oracle Cloud Infrastructure Email Delivery est un service de remise de courriels extrêmement évolutif, rentable et fiable, destiné à envoyer des courriels en grand nombre générés par des applications pour des communications marketing, de notification et transactionnelles essentielles, telles que des reçus, des alertes de détection des fraudes, la vérification d'identité multifacteur et la réinitialisation de mot de passe.

A propos des services et rôles requis

Cette solution requiert les services et rôles Oracle Cloud Infrastructure (OCI) suivants :

- OCI Vault

-

Fonctions OCI

-

Planificateur de ressources OCI

- OCI Identity and Access Management

- OCI Monitoring

- Oracle Cloud Guard

Il s'agit des rôles nécessaires pour chaque service.

| Nom de service : rôle | Obligatoire pour... |

|---|---|

| OCI Vault : clé secrète | Gérer les droits d'accès. |

| OCI Functions : développeur Functions avec un compte utilisateur OCI appartenant à des groupes auxquels les stratégies appropriées accordent l'accès aux ressources liées aux fonctions | Créer et déployer OCI Functions. |

| Planificateur de ressources OCI : Programmation | Créer et gérer des programmations. |

| OCI Identity and Access Management : stratégies | Créer les stratégies requises. |

Reportez-vous à Produits, solutions et services Oracle pour obtenir ce dont vous avez besoin.

Remarques concernant la sécurité

Lors de la conception de cette solution, tenez compte des exigences de sécurité suivantes :

- Envoyez à l'utilisateur un courriel unique pour tous les domaines d'identité de la location après avoir dépassé le seuil pour chaque gravité (avertissement, critique ou expiration).

- Envoyez un rapport consolidé à SecOps, selon le paramètre configuré. Par exemple, hebdomadaire ou mensuel.

- L'automatisation doit supprimer le secret après expiration, sauf si l'utilisateur l'a ajouté dans la liste exemptée.

- Envoyez un rapport consolidé à SecOps pour chaque paramètre configuré. Par exemple, hebdomadaire ou mensuel.

- Stockez le mot de passe SMTP (protocole de transfert de messagerie simple) dans Oracle Cloud Infrastructure Vault.

- Acceptez divers paramètres de configuration pour éviter le redéploiement de la solution d'automatisation.