Implémentez Oracle Data Safe pour vos bases de données sur site et OCI déployées

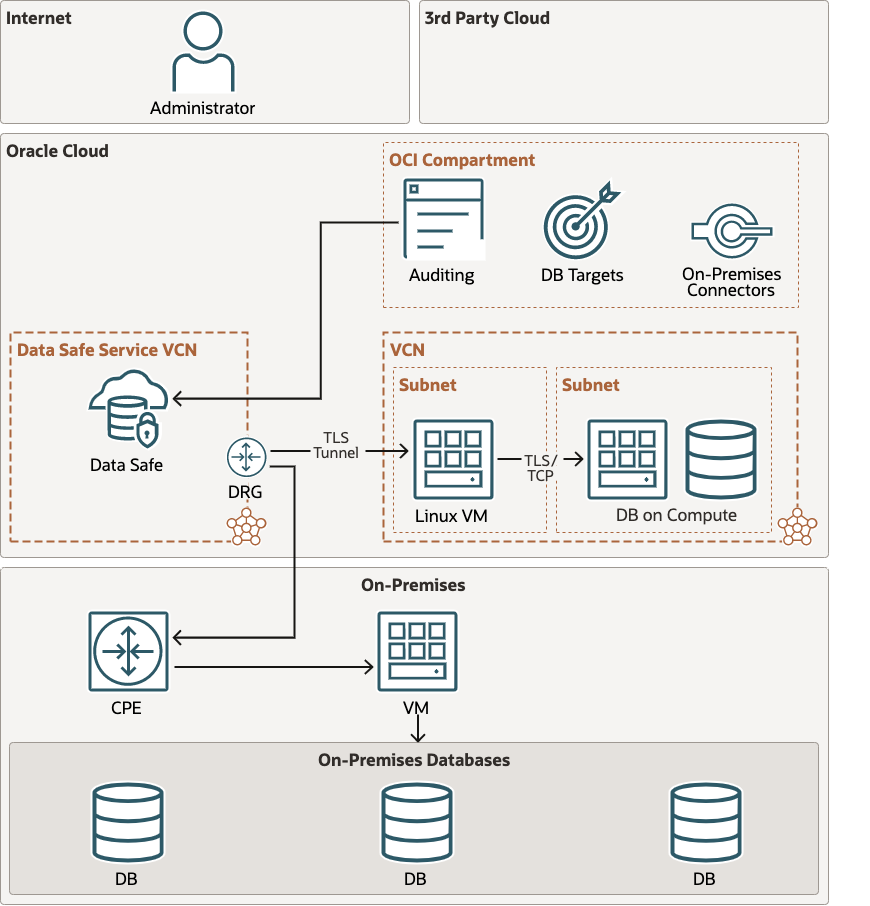

Cette architecture de référence met en évidence les différentes façons de connecter les bases de données cible à Oracle Data Safe. Elle décrit également les mesures de sécurité que vous devez prendre pour fournir un déploiement sécurisé d'une connexion à une base de données cible spécifique.

Oracle Data Safe est un service cloud régional entièrement intégré qui se concentre sur la sécurité des données. Il fournit un ensemble complet et intégré de fonctionnalités Oracle Cloud Infrastructure qui permettent de protéger les données confidentielles et réglementées des bases de données Oracle.

Oracle Data Safe fournit les services de sécurité essentiels pour Oracle Autonomous Database et les bases de données exécutées dans Oracle Cloud. Data Safe prend également en charge les bases de données sur site, Oracle Exadata Cloud@Customer et les déploiements multicloud. Tous les clients Oracle Database peuvent réduire le risque de violation de données et simplifier la conformité en utilisant Data Safe pour évaluer les risques liés à la configuration et aux utilisateurs, surveiller et auditer l'activité des utilisateurs, et découvrir, classer et masquer les données sensibles.

Les lois de conformité, telles que le règlement général sur la protection des données (RGPD) de l'Union européenne (UE) et le California Consumer Privacy Act (CCPA), exigent que les entreprises protègent la vie privée de leurs clients. L'exécution de diverses bases de données hébergées de manière sûre et efficace nécessite un moyen de gérer la sécurité de ces données. Oracle Data Safe vous permet de comprendre la confidentialité des données, d'évaluer les risques pour les données, de masquer les données confidentielles, d'implémenter et de surveiller les contrôles de sécurité, d'évaluer la sécurité utilisateur, de surveiller l'activité des utilisateurs et de répondre aux exigences en matière de conformité de sécurité des données.

- Paramètres de sécurité

- Contrôles de sécurité en cours d'utilisation

- Rôles et privilèges d'utilisateur

- Configuration du système de sécurité Internet (CIS) : disponible pour Oracle Database 12.2 et versions ultérieures.

- Guide de mise en oeuvre technique de la sécurité (STIG) : disponible pour Oracle Database 21c et versions ultérieures.

Architecture

- Bases de données déployées sur site.

- Bases de données déployées sur un système de base de données OCI Bare Metal ou de machine virtuelle.

Remarque :

Cette architecture de référence traite uniquement des bases de données avec des adresses IP privées. La configuration d'une base de données avec une adresse IP publique n'est pas conseillée du point de vue de la sécurité.Le diagramme suivant illustre l'architecture.

Description de l'illustration datasafe-db-connecton-arch.png

dataafe-db-connecton-arch-oracle.zip

Le connecteur sur site illustré dans le diagramme ci-dessus peut se connecter à plusieurs bases de données. Cela s'applique également aux options FastConnect ou VPN Connect, car il s'agit d'une connexion de couche réseau.

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Déploiement d'une zone de renvoi sécurisée conforme aux références CIS pour Oracle Cloud

- Zone de destination conforme à la norme OCI CIS

Remarque :

Pour accéder à ces ressources, reportez-vous à la rubrique Pour en savoir plus ci-dessous.Bases de données déployées sur site

- Connecteur sur site

- Adresse privée

Lorsque vous utilisez une adresse privée, vous avez besoin d'une configuration FastConnect ou VPN Connect existante entre Oracle Cloud Infrastructure et un environnement cloud autre qu'Oracle. Vous devez ensuite créer une adresse privée dans le VCN d'Oracle Cloud Infrastructure qui a accès à la base de données.

- Options de connectivité pour les bases de données cible

- Adresses privées Oracle Data Safe

- Connecteur Oracle Data Safe on-premise

- Création d'une adresse privée Oracle Data Safe

- Création d'un connecteur sur site Oracle Data Safe

Remarque :

Pour accéder à ces ressources, reportez-vous à la rubrique Pour en savoir plus ci-dessous.Bases de données déployées sur des systèmes de base de données OCI Bare Metal ou des systèmes de base de données de machine virtuelle OCI

- Connecteur sur site

- Adresse privée

Vous pouvez utiliser cette solution dans les cas où vous avez besoin d'une base de données spécifique, par exemple, un déploiement OCI Oracle EBS ou un déploiement Oracle EBS FORM. Vous pouvez vous connecter à une telle base de données à l'aide d'un connecteur, ou d'une connexion FastConnect ou VPN Connect avec une adresse privée.

- Options de connectivité pour les bases de données cible

- Adresses privées Oracle Data Safe

- Création d'une adresse privée Oracle Data Safe

- Modèle de service multicloud

Remarque :

Pour accéder à ces ressources, reportez-vous à la rubrique Pour en savoir plus ci-dessous.- Location

Oracle Autonomous Transaction Processing est un service de base de données auto-piloté, auto-sécurisé et auto-réparateur optimisé pour les charges de travail de traitement des transactions. Vous n'avez pas besoin de configurer ou de gérer du matériel ni d'installer un logiciel. Oracle Cloud Infrastructure gère la création de la base de données, ainsi que la sauvegarde, l'application de patches, la mise à niveau et le réglage de la base de données.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (elles peuvent se trouver dans des pays voire des continents différents).

- Compartiment

Les compartiments sont des partitions logiques inter-régions au sein d'une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources d'un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions réalisables..

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données indépendants et autonomes au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure la tolérance aux pannes. Les domaines de disponibilité ne partagent pas les mêmes infrastructures : réseau d'alimentation ou de refroidissement ou réseau interne. Ainsi, il est peu probable qu'un échec sur un domaine de disponibilité compromette les autres domaines de disponibilité de la région.

- Domaines de pannes

Un domaine de pannes est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes dotés de matériel et d'alimentation indépendants. Lorsque vous répartissez des ressources entre plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physique, la maintenance du système et les pannes de courant au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centres de données traditionnels, les réseaux cloud virtuels vous permettent de contrôler entièrement votre environnement réseau. Un VCN peut avoir plusieurs blocs CIDR qui ne se chevauchent pas que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés sur une région ou sur un domaine de disponibilité. Chaque sous-réseau se compose d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- équilibrage de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatique à partir d'un seul point d'entrée vers plusieurs serveurs dans le back-end. L'équilibreur de charge permet d'accéder à différentes applications.

- Passerelle de service

La passerelle de service fournit un accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle passe par la structure réseau Oracle et ne traverse jamais Internet.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner les ressources à la recherche de failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités risquées. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et les aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez configurer.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre votre centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevée et une expérience réseau plus fiable par rapport aux connexions Internet.

- Base de données autonome

Les bases de données autonomes Oracle Cloud Infrastructure sont des environnements de base de données entièrement gérés et préconfigurés que vous pouvez utiliser pour le traitement des transactions et les charges globales d'entreposage de données. Vous n'avez pas besoin de configurer ou de gérer du matériel ni d'installer un logiciel. Oracle Cloud Infrastructure gère la création de la base de données, ainsi que la sauvegarde, l'application de patches, la mise à niveau et le réglage de la base de données.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing est un service de base de données auto-piloté, auto-sécurisé et auto-réparateur optimisé pour les charges de travail de traitement des transactions. Vous n'avez pas besoin de configurer ou de gérer du matériel ni d'installer un logiciel. Oracle Cloud Infrastructure gère la création de la base de données, ainsi que la sauvegarde, l'application de patches, la mise à niveau et le réglage de la base de données.

- Système de base de données Exadata

Exadata Cloud Service vous permet de exploiter la puissance d'Exadata dans le cloud. Vous pouvez provisionner des systèmes X8M flexibles qui vous permettent d'ajouter des serveurs de calcul de base de données et de stockage à votre système en fonction de l'évolution de vos besoins. Les systèmes X8M offrent des fonctions de réseau RoCE (RDMA sur Ethernet convergé) pour garantir une bande passante élevée avec une faible latence, des modules de mémoire persistante et le logiciel Exadata intelligent. Vous pouvez provisionner des systèmes X8M ou X9M à l'aide d'une forme équivalente à un système X8 en quart de rack, puis ajouter des serveurs de base de données et de stockage à tout moment après le provisionnement.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux dans le VCN. Utilisez des blocs CIDR se trouvant dans l'espace d'adressage IP privé standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) sur lequel vous souhaitez configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte des exigences en matière de flux de trafic et de sécurité. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

Utilisez des sous-réseaux régionaux.

- Sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure de manière proactive. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner les ressources à la recherche de failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités risquées. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et les aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de stratégies de sécurité définie par Oracle et basée sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles à partir du réseau Internet public et doivent être cryptées à l'aide de clés gérées par le client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations par rapport aux stratégies de la recette de zone de sécurité, et refuse les opérations qui violent toutes les stratégies.

- Cloud Guard

Clonez et personnalisez les recettes par défaut fournies par Oracle pour créer des recettes personnalisées de détecteur et de répondeur. Ces recettes vous permettent d'indiquer le type de violation de sécurité qui génère un avertissement et les actions autorisées à y être effectuées. Par exemple, vous pouvez détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonction de liste gérée pour appliquer certaines configurations aux détecteurs.

- Groupes de sécurité réseau

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- Bande passante d'équilibreur de charge

Lors de la création de l'équilibreur de charge, vous pouvez sélectionner une forme prédéfinie qui fournit une bande passante fixe, ou indiquer une forme personnalisée (flexible) dans laquelle vous définissez une plage de bande passante et laisser le service redimensionner automatiquement la bande passante en fonction des modèles de trafic. Avec les deux approches, vous pouvez modifier la forme à tout moment après la création de l'équilibreur de charge.

En savoir plus

En savoir plus sur l'implémentation d'Oracle Data Safe pour vos bases de données sur site et déployées OCI.

Consultez les ressources supplémentaires suivantes :

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Déploiement d'une zone de renvoi sécurisée conforme aux références CIS pour Oracle Cloud

- oci-cis-landingzone-quickstart sur GitHub

- Options de connectivité pour les bases de données cible

- Adresses privées Oracle Data Safe

- Connecteur Oracle Data Safe on-premise

- Création d'une adresse privée Oracle Data Safe

- Création d'un connecteur sur site Oracle Data Safe

- Modèle de service multicloud