En savoir plus sur le déploiement d'Oracle E-Business Suite sur Oracle Cloud Infrastructure

Si vous souhaitez provisionner Oracle E-Business Suite sur Oracle Cloud Infrastructure ou migrer des environnements Oracle E-Business Suite de votre centre de données vers Oracle Cloud Infrastructure, vous pouvez planifier une topologie multihôte, sécurisée et haute disponibilité.

Oracle fournit une automatisation pour provisionner, migrer et gérer le cycle de vie des environnements Oracle E-Business Suite dans Oracle Cloud Infrastructure conformément aux meilleures pratiques décrites dans ce document. Cela peut éliminer une grande partie de la complexité du déploiement manuel et de la gestion. Pour plus d'informations, consultez le document 2517025.1, Mise en route d'Oracle E-Business Suite et Oracle Cloud Infrastructure.

Considérations relatives au déploiement sur Oracle Cloud Infrastructure

Oracle recommande de créer des sous-réseaux distincts pour vos instances, tels que l'hôte bastion, la base de données, l'application et les instances d'équilibreur de charge, afin de garantir que les exigences de sécurité appropriées peuvent être implémentées dans les différents sous-réseaux.

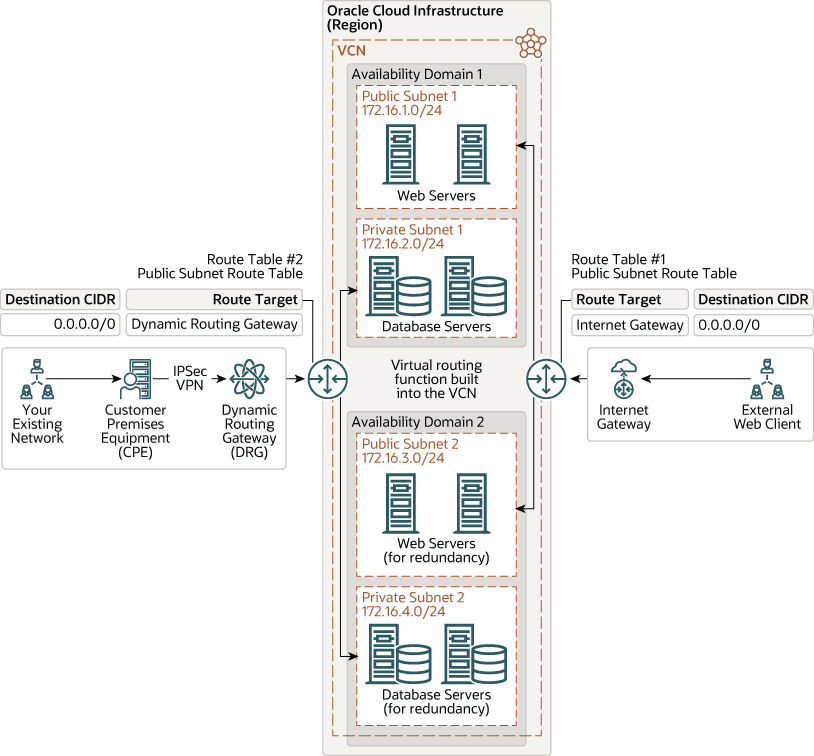

Sous-réseaux privés ou publics

Vous pouvez créer des instances dans un sous-réseau privé ou public en fonction de la question de savoir si vous souhaitez autoriser l'accès aux instances à partir d'Internet. Les instances que vous créez dans un sous-réseau public reçoivent une adresse IP publique et vous pouvez accéder à ces instances à partir d'Internet. Vous ne pouvez pas affecter une adresse IP publique aux instances créées dans un sous-réseau privé. Par conséquent, vous ne pouvez pas accéder à ces instances sur Internet.

L'image suivante montre un réseau cloud virtuel (VCN) avec des sous-réseaux publics et privés. VCN contient deux domaines de disponibilité et chaque domaine de disponibilité contient un sous-réseau public et privé. Les serveurs Web sont placés dans le sous-réseau public de cette image, de sorte que chaque instance de serveur Web a une adresse IP publique qui lui est attachée. Vous pouvez accéder à ces instances Oracle Cloud dans le sous-réseau public à partir d'Internet en activant la communication via la passerelle Internet (IGW). Vous devrez mettre à jour la table de routage pour activer le trafic à destination et en provenance de l'IGW. Pour permettre le trafic vers les serveurs Web à partir d'Internet, vous devez créer des équilibreurs de charge dans le sous-réseau public. Pour accéder à vos instances depuis Internet, vous devez également créer un hôte bastion dans le sous-réseau public et accéder à l'hôte bastion depuis l'IGW.

Les serveurs de base de données sont placés dans le sous-réseau privé de cette image. Vous pouvez accéder aux instances Oracle Cloud dans le sous-réseau privé à partir de vos centres de données en vous connectant via la passerelle de routage dynamique (DRG). DRG connecte vos réseaux sur site à votre réseau cloud. Pour activer la communication entre DRG et l'équipement client sur site, utilisez IPSec VPN ou Oracle Cloud Infrastructure FastConnect. Vous devrez également mettre à jour la table de routage pour activer le trafic à destination et en provenance de DRG.

Description de l'illustration public_private_subnets_jde.png

Scénario 1 : Déployer toutes les instances dans des sous-réseaux privés

Oracle recommande de déployer toutes les instances dans des sous-réseaux privés pour les environnements de production où il n'existe pas d'adresse Internet. Ce type de déploiement est utile lorsque vous souhaitez avoir un déploiement hybride avec le cloud en tant qu'extension à vos centres de données existants.

Dans ce déploiement, toutes les instances, y compris les serveurs d'applications et de bases de données, sont déployées dans un sous-réseau privé. Une adresse IP publique ne peut pas être affectée à des instances créées dans un sous-réseau privé, de sorte que vous ne pouvez pas accéder à ces instances sur Internet. Pour accéder à vos serveurs d'applications à partir de votre environnement sur site dans cette configuration, vous pouvez :

-

Configurez un tunnel VPN IPSec entre votre centre de données et Oracle Cloud Infrastructure DRG avant de provisionner les serveurs d'applications.

-

Créez un hôte bastion dans cette configuration, puis accédez à tous les serveurs du sous-réseau privé à partir de l'hôte bastion.

Scénario 2 : Déployer des instances dans des sous-réseaux publics et privés

Vous pouvez déployer quelques instances dans un sous-réseau public et quelques instances dans un sous-réseau privé. Ce type de déploiement est utile lorsque le déploiement inclut des terminaux orientés sur Internet et non connectés à Internet.

Dans cette configuration, certaines instances d'application sont placées dans un sous-réseau public et d'autres dans un sous-réseau privé. Par exemple, vous pouvez avoir des instances d'application desservant des utilisateurs internes et un autre ensemble d'instances d'application desservant des utilisateurs externes. Dans ce scénario, placez les instances d'application qui desservent le trafic interne dans un sous-réseau privé et placez les serveurs d'applications qui desservent le trafic externe dans un sous-réseau public. Vous pouvez également configurer un équilibreur de charge public sur les instances d'application orientées sur Internet, au lieu de placer les serveurs d'applications qui desservent le trafic externe dans un sous-réseau public. Si vous placez l'hôte du bastion dans un sous-réseau public, alors l'hôte du bastion reçoit une adresse IP publique, et vous pouvez y accéder sur Internet. Vous pouvez accéder à vos instances dans le sous-réseau privé via le serveur bastion.

Scénario 3 : Déployer toutes les instances dans les sous-réseaux publics

Oracle recommande ce déploiement pour les démonstrations rapides ou pour les déploiements de niveau production sans adresse interne. Ce déploiement est adapté uniquement si vous n'avez pas votre propre centre de données, ou si vous ne pouvez pas accéder aux instances via VPN, et que vous souhaitez accéder à l'infrastructure via Internet.

Dans ce déploiement, toutes les instances, y compris les instances d'application et de base de données, sont déployées dans des sous-réseaux publics.

Chaque instance du sous-réseau public a une adresse IP publique qui lui est jointe. Bien que les instances ayant des adresses IP publiques puissent être consultées sur Internet, vous pouvez restreindre l'accès en utilisant des listes de sécurité et des règles de sécurité. Pour effectuer des tâches d'administration, Oracle vous recommande de placer un hôte bastion dans cette configuration. Dans ce scénario, vous n'ouvririez pas de ports d'administration à Internet public, mais plutôt ouvrez les ports d'administration uniquement à l'hôte du bastion et configurez des listes de sécurité et des règles de sécurité pour vous assurer que l'instance ne peut être accessible qu'à partir de l'hôte du bastion.

Anti-affinité

Lors de la création de plusieurs instances pour une haute disponibilité dans un domaine de disponibilité sur Oracle Cloud Infrastructure, l'anti-affinité pour les instances peut être obtenue à l'aide de domaines d'erreur.

Un domaine de panne est un regroupement de matériel et d'infrastructure au sein d'un domaine de disponibilité. Chaque domaine de disponibilité contient trois domaines de pannes. Les domaines de pannes vous permettent de répartir les instances de sorte qu'elles ne se trouvent pas sur le même matériel physique au sein d'un seul et même domaine de disponibilité. Ainsi, une panne matérielle ou une maintenance matérielle Oracle Compute qui affecte un domaine de panne n'affecte pas les instances dans d'autres domaines de pannes. En utilisant des domaines de pannes, vous pouvez protéger vos instances contre les pannes matérielles inattendues et les pannes planifiées.

Pour une haute disponibilité des bases de données, vous pouvez créer un système de base de données VM (Virtual Machine) à 2 noeuds, qui fournit des clusters Oracle Real Applications (Oracle RAC). Par défaut, les deux noeuds d'Oracle RAC sont toujours créés dans des domaines d'erreur distincts. Il est également possible de choisir manuellement un domaine d'erreur pour les noeuds RAC lors du provisionnement de la base de données Oracle RAC. Ainsi, les noeuds de base de données ne sont ni sur le même hôte physique, ni sur le même rack physique. Cela protège les instances de base de données contre les pannes sous-jacentes de l'hôte physique et du commutateur haut de gamme.

Architecture

Vous pouvez concevoir votre déploiement Oracle E-Business Suite sur Oracle Cloud Infrastructure dans un domaine de disponibilité unique, dans plusieurs domaines de disponibilité ou dans plusieurs régions. En outre, vous pouvez incorporer une zone démilitarisée pour isoler le trafic extérieur et protéger les systèmes internes.

-

Domaine de disponibilité unique : vous pouvez déployer Oracle E-Business Suite dans un domaine de disponibilité unique et garantir une haute disponibilité en configurant plusieurs instances d'application. Utilisez cette architecture lorsque vous voulez vous assurer que votre application est disponible même lorsqu'une instance d'application est arrêtée. Les autres instances d'application disponibles dans le domaine de disponibilité continuent de traiter les demandes.

- Domaine de disponibilité unique avec zone démilitarisée (DMZ) : utilisez cette architecture lorsque vous souhaitez que votre application soit accessible à partir de réseaux externes non sécurisés pendant que les systèmes internes sont isolés du réseau externe.

-

Domaines de disponibilité multiples : utilisez cette architecture pour vous assurer que votre application est disponible même lorsqu'un domaine de disponibilité est arrêté. Vous pouvez toujours accéder aux instances d'application dans un autre domaine de disponibilité.

-

Plusieurs régions : utilisez cette architecture lorsque vous souhaitez configurer un site de récupération après sinistre pour votre application dans une région différente. Cette architecture est essentiellement la même que l'architecture de domaine de disponibilité multiple, mais au lieu de créer des ressources dans un deuxième domaine de disponibilité dans la même région, vous créez des ressources dans une autre région.

Note :

Vous pouvez également configurer une DMZ dans le cas de domaines de disponibilité multiples et de plusieurs régions.Architecture pour le déploiement d'Oracle E-Business Suite dans un domaine de disponibilité unique

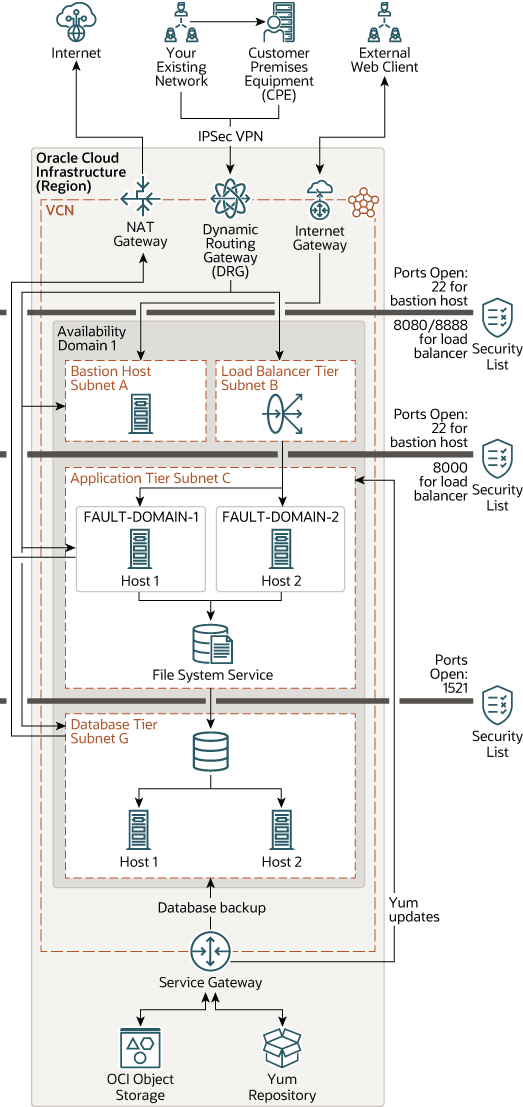

Cette architecture affiche le déploiement d'une application Oracle E-Business Suite dans un domaine de disponibilité unique tout en garantissant une haute disponibilité.

L'architecture se compose d'un réseau cloud virtuel (VCN) avec le bastion, l'équilibreur de charge, l'application et les hôtes de base de données placés dans des sous-réseaux distincts de VCN dans un domaine de disponibilité unique. Dans le diagramme d'architecture suivant, l'hôte bastion est déployé dans un sous-réseau public, et toutes les autres instances sont déployées dans des sous-réseaux privés. Vous pouvez placer les différentes instances dans des sous-réseaux publics ou privés en fonction des besoins de votre entreprise.

Dans cette architecture, plusieurs instances de niveau application sont déployées dans un domaine de disponibilité unique, mais les instances de niveau d'application individuelles sont placées dans des domaines d'erreur distincts, ce qui permet une haute disponibilité du niveau d'application. Les domaines de pannes vous permettent de distribuer vos instances afin qu'elles ne soient pas sur le même matériel physique au sein d'un domaine de disponibilité unique. Par conséquent, une panne matérielle ou une maintenance matérielle qui affecte un domaine de panne n'affecte pas les instances dans d'autres domaines de pannes.

Les instances du sous-réseau privé nécessitent une connexion sortante au réseau Oracle Services pour appliquer les mises à jour du système d'exploitation (yum). À cette fin, utilisez une passerelle de service dans VCN. Avec une passerelle de service, les hôtes du sous-réseau privé peuvent accéder en privé aux services Oracle pris en charge (tels que le référentiel yum). Les instances du sous-réseau privé peuvent éventuellement nécessiter une connexion sortante à Internet pour télécharger des patches d'application et des intégrations externes. À cette fin, utilisez une passerelle NAT (Network Address Translation) dans VCN. Avec une passerelle NAT, les hôtes du sous-réseau privé peuvent initier des connexions à Internet et recevoir des réponses, mais ne recevront pas de connexions entrantes initiées à partir d'Internet.

Toutes les instances d'application du domaine de disponibilité sont actives. Les instances de l'équilibreur de charge reçoivent des demandes et les envoient aux serveurs d'applications. Les serveurs d'applications traitent ces demandes et les transmettent aux instances de base de données. Vous pouvez accéder aux instances dans des sous-réseaux privés sur le port 22 via l'hôte bastion ou la passerelle de routage dynamique (DRG) si vous avez configuré un tunnel VPN IPSec entre votre centre de données et Oracle Cloud Infrastructure DRG.

Oracle recommande que la base de données et les applications déployées sur Oracle Cloud Infrastructure disposent d'une stratégie de sauvegarde et de récupération robuste. Il est recommandé de stocker les sauvegardes des bases de données et des instances d'application dans Oracle Cloud Infrastructure Object Storage. Les bases de données et les instances de niveau application des sous-réseaux privés peuvent être sauvegardées vers Oracle Cloud Infrastructure Object Storage à l'aide d'une passerelle de service. Une passerelle de service permet d'accéder à Oracle Cloud Infrastructure Object Storage sans passer par Internet.

Les sauvegardes automatiques et à la demande de base de données vers Oracle Cloud Infrastructure Object Storage peuvent être configurées à l'aide de la console Oracle Cloud Infrastructure. Cela nécessite une connectivité à Oracle Cloud Infrastructure Object Storage à l'aide d'une adresse Swift. Toutes les sauvegardes de base de données sur Oracle Cloud Infrastructure Object Storage sont cryptées avec la même clé maître utilisée pour le chiffrement transparent des données (TDE). Le service de sauvegarde automatique de base de données utilise une stratégie de sauvegarde incrémentielle hebdomadaire pour sauvegarder les bases de données avec une stratégie de conservation personnalisée que vous pouvez personnaliser lors de la configuration des sauvegardes automatiques.

La sauvegarde de l'application peut être configurée à l'aide de la fonctionnalité de sauvegarde basée sur des stratégies d'Oracle Cloud Infrastructure Block Volumes. Oracle Cloud Infrastructure Block Volumes vous offre la possibilité d'effectuer automatiquement des sauvegardes de volume en fonction d'une programmation et de les conserver en fonction de la stratégie de sauvegarde sélectionnée. Cela vous permet de respecter vos exigences en matière de conformité et de réglementation des données. Il existe trois stratégies de sauvegarde prédéfinies : Bronze, Argent et Or. Chaque stratégie de sauvegarde a une fréquence de sauvegarde prédéfinie et une période de conservation.

Description de l'illustration single_availability_domain_ha_topology.png

Cette architecture prend en charge les composants suivants :

-

Bastion host : l'hôte bastion est un composant facultatif qui peut être utilisé comme serveur saut pour accéder aux instances dans le sous-réseau privé. Un hôte bastion est une instance Oracle Cloud Infrastructure Compute qui utilise Linux comme système d'exploitation. Placez l'hôte du bastion dans un sous-réseau public et assignez-lui une adresse IP publique pour y accéder à partir d'Internet.

Pour fournir un niveau de sécurité supplémentaire, vous pouvez configurer des listes de sécurité pour accéder à l'hôte bastion uniquement à partir de l'adresse IP publique de votre réseau sur site. Vous pouvez accéder aux instances Oracle Cloud Infrastructure dans le sous-réseau privé via l'hôte bastion. Pour ce faire, activez le transfert

ssh-agent, qui vous permet de vous connecter à l'hôte bastion, puis d'accéder au serveur suivant en transférant les informations d'identification à partir de votre ordinateur. Vous pouvez également accéder aux instances du sous-réseau privé à l'aide d'un tunnel SSH dynamique. Le tunnelage SSH est un moyen d'accéder à une application Web ou à d'autres services d'écoute. Le tunnel dynamique fournit un proxy SOCKS sur le port local, mais les connexions proviennent de l'hôte distant. -

Niveau d'équilibreur de charge : ce niveau contient Oracle Cloud Infrastructure Load Balancing. Il reçoit les demandes des utilisateurs d'applications, puis charge le trafic vers les serveurs d'applications Oracle E-Business Suite. Utilisez Oracle Cloud Infrastructure Load Balancing pour distribuer le trafic vers vos instances d'application au sein d'un VCN. Ce service fournit une instance principale et de secours de l'équilibreur de charge pour s'assurer que si l'équilibreur de charge principal est arrêté, l'équilibreur de charge de secours transmet les demandes. L'équilibreur de charge garantit que les demandes sont acheminées vers les instances d'application saines. S'il y a un problème avec une instance d'application, l'équilibreur de charge supprime cette instance de la configuration et commence à acheminer les demandes vers les instances d'application saines restantes.

-

Niveau d'application : ce niveau contient plusieurs instances d'une application Oracle E-Business Suite pour fournir une haute disponibilité. Configurez plusieurs instances d'une application dans un domaine d'erreur distinct pour vous assurer que vous pouvez continuer à accéder à l'application même si une instance d'application est arrêtée.

Oracle recommande de déployer la configuration multiniveau Oracle E-Business Suite avec des binaires d'application partagés. Utilisez Oracle Cloud Infrastructure File Storage pour créer un système de fichiers partagé pour partager les binaires d'application Oracle E-Business Suite.

-

Niveau de base de données : ce niveau contient des instances Oracle Cloud Infrastructure Database. Pour les exigences de haute disponibilité, Oracle recommande d'utiliser un système de base de données VM (Virtual Machine) à 2 noeuds ou Exadata DB System.

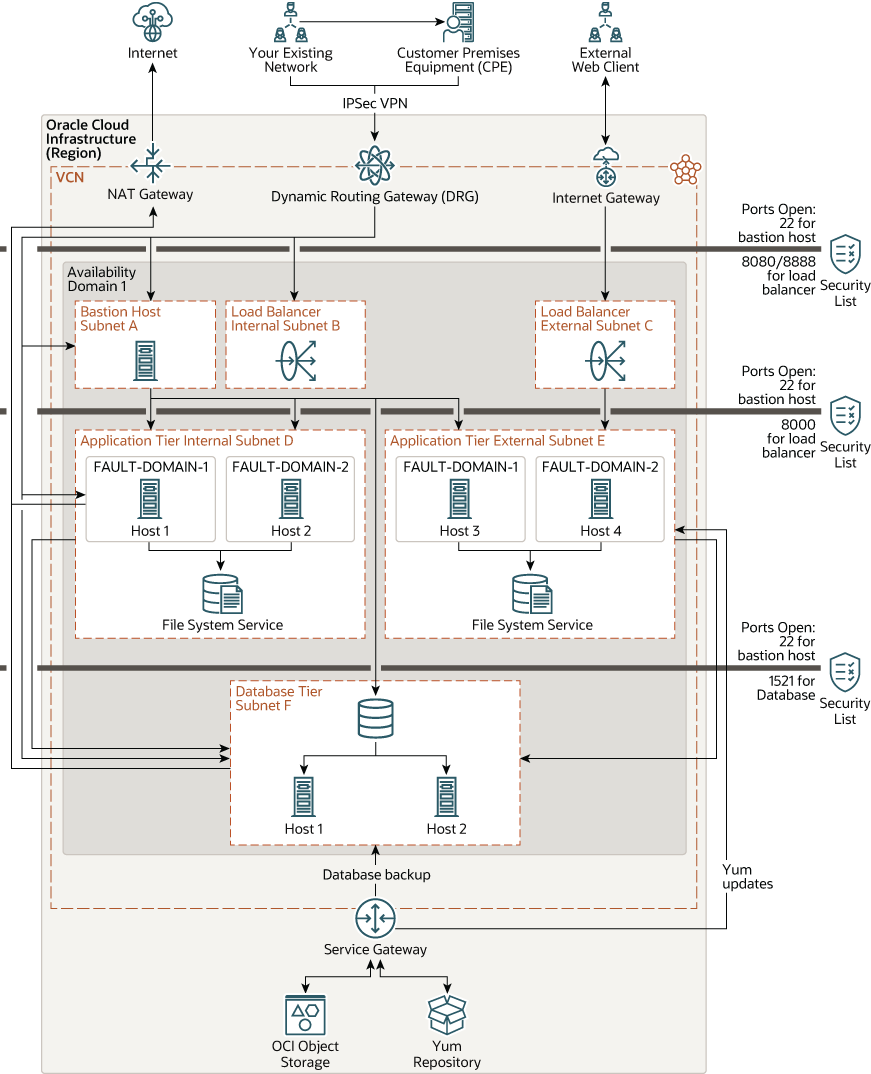

Architecture pour le déploiement d'Oracle E-Business Suite avec une zone démilitarisée (DMZ)

Cette architecture affiche le déploiement d'une application Oracle E-Business Suite dans un domaine de disponibilité unique contenant une DMZ.

L'architecture se compose d'un réseau cloud virtuel (VCN) avec l'hôte bastion, d'un équilibreur de charge interne, d'un niveau d'application interne, d'un équilibreur de charge externe, d'un niveau d'application externe et d'hôtes de base de données placés dans des sous-réseaux distincts de VCN dans un domaine de disponibilité unique. Dans le diagramme d'architecture suivant, l'équilibreur de charge externe est déployé dans un sous-réseau public et toutes les autres instances sont déployées dans des sous-réseaux privés.

Description de l'illustration ebs-singlead-dmz.png

Dans cette architecture, plusieurs instances de niveau application sont déployées dans un domaine de disponibilité unique, mais les instances de niveau d'application individuelles sont placées dans des domaines d'erreur distincts, ce qui permet une haute disponibilité du niveau d'application. Les domaines de pannes vous permettent de distribuer vos instances afin qu'elles ne soient pas sur le même matériel physique au sein d'un domaine de disponibilité unique. Par conséquent, une panne matérielle ou une maintenance matérielle qui affecte un domaine de panne n'affecte pas les instances dans d'autres domaines de pannes.

Les instances du sous-réseau privé nécessitent une connexion sortante au réseau Oracle Services pour appliquer les mises à jour du système d'exploitation (yum). À cette fin, utilisez une passerelle de service dans VCN. Avec une passerelle de service, les hôtes du sous-réseau privé peuvent accéder en privé aux services Oracle pris en charge (tels que le référentiel yum). Les instances du sous-réseau privé peuvent éventuellement nécessiter une connexion sortante à Internet pour télécharger des patches d'application et des intégrations externes. À cette fin, utilisez une passerelle NAT (Network Address Translation) dans VCN. Avec une passerelle NAT, les hôtes du sous-réseau privé peuvent initier des connexions à Internet et recevoir des réponses, mais ne recevront pas de connexions entrantes initiées à partir d'Internet.

Toutes les instances d'application du domaine de disponibilité sont actives. Les instances de l'équilibreur de charge reçoivent des demandes et les envoient aux serveurs d'applications. Les serveurs d'applications traitent ces demandes et les transmettent aux instances de base de données. Vous pouvez accéder aux instances dans des sous-réseaux privés sur le port 22 via l'hôte bastion ou la passerelle de routage dynamique (DRG) si vous avez configuré un tunnel VPN IPSec entre votre centre de données et Oracle Cloud Infrastructure DRG.

Le DMZ, implémenté à l'aide d'un sous-réseau d'équilibreur de charge public, reçoit les demandes des partenaires commerciaux et des fournisseurs, tandis que l'équilibreur de charge interne, implémenté à l'aide d'un sous-réseau d'équilibreur de charge privé, reçoit les demandes des utilisateurs internes. Les niveaux d'application dédiés traitent les demandes provenant de ces deux types d'utilisateurs différents.

Oracle recommande que la base de données et les applications déployées sur Oracle Cloud Infrastructure disposent d'une stratégie de sauvegarde et de récupération robuste. Il est recommandé de stocker les sauvegardes des bases de données et des instances de niveau application dans Oracle Cloud Infrastructure Object Storage. Les bases de données et les instances de niveau application des sous-réseaux privés peuvent être sauvegardées vers Oracle Cloud Infrastructure Object Storage à l'aide d'une passerelle de service. Une passerelle de service permet d'accéder à Oracle Cloud Infrastructure Object Storage sans passer par Internet.

Les sauvegardes automatiques et à la demande de base de données vers Oracle Cloud Infrastructure Object Storage peuvent être configurées à l'aide de la console Oracle Cloud Infrastructure. Cela nécessite une connectivité à Oracle Cloud Infrastructure Object Storage à l'aide d'une adresse Swift. Toutes les sauvegardes de base de données sur Oracle Cloud Infrastructure Object Storage sont cryptées avec la même clé maître utilisée pour le chiffrement transparent des données (TDE). Le service de sauvegarde automatique de base de données utilise une stratégie de sauvegarde incrémentielle hebdomadaire pour sauvegarder les bases de données avec une stratégie de conservation personnalisée que vous pouvez personnaliser lors de la configuration des sauvegardes automatiques.

La sauvegarde de l'application peut être configurée à l'aide de la fonctionnalité de sauvegarde basée sur des stratégies d'Oracle Cloud Infrastructure Block Volumes. Oracle Cloud Infrastructure Block Volumes vous offre la possibilité d'effectuer automatiquement des sauvegardes de volume en fonction d'une programmation et de les conserver en fonction de la stratégie de sauvegarde sélectionnée. Cela vous permet de respecter vos exigences en matière de conformité et de réglementation des données. Il existe trois stratégies de sauvegarde prédéfinies : Bronze, Argent et Or. Chaque stratégie de sauvegarde a une fréquence de sauvegarde prédéfinie et une période de conservation.

Cette architecture prend en charge les composants suivants :

-

Bastion host : l'hôte bastion est un composant facultatif qui peut être utilisé comme serveur saut pour accéder aux instances du sous-réseau privé. Un hôte bastion est une instance Oracle Cloud Infrastructure Compute qui utilise Linux comme système d'exploitation.

Pour fournir un niveau de sécurité supplémentaire, vous pouvez configurer des listes de sécurité pour accéder à l'hôte du bastion uniquement à partir de l'adresse IP publique de votre réseau sur site. Vous pouvez accéder aux instances Oracle Cloud Infrastructure dans le sous-réseau privé via l'hôte bastion. Pour ce faire, activez le transfert

ssh-agent, qui vous permet de vous connecter à l'hôte bastion, puis d'accéder au serveur suivant en transférant les informations d'identification à partir de votre ordinateur. Vous pouvez également accéder aux instances du sous-réseau privé à l'aide d'un tunnel SSH dynamique. Le tunnelage SSH est un moyen d'accéder à une application Web ou à d'autres services d'écoute. Le tunnel dynamique fournit un proxy SOCKS sur le port local, mais les connexions proviennent de l'hôte distant. - Niveau d'équilibreur de charge interne Ce niveau contient Oracle Cloud Infrastructure Load Balancing. Il reçoit les demandes des utilisateurs d'applications internes, puis charge le trafic vers les serveurs d'applications internes Oracle E-Business Suite. Utilisez Oracle Cloud Infrastructure Load Balancing pour distribuer le trafic vers vos instances d'application au sein d'un VCN. Ce service fournit une instance principale et de secours de l'équilibreur de charge pour s'assurer que si l'équilibreur de charge principal est arrêté, l'équilibreur de charge de secours transmet les demandes. L'équilibreur de charge garantit que les demandes sont acheminées vers les instances d'application saines. S'il y a un problème avec une instance d'application, l'équilibreur de charge supprime cette instance de la configuration et commence à acheminer les demandes vers les instances d'application saines restantes.

- Niveau d'équilibreur de charge externe : ce niveau sert le même objectif que le niveau d'équilibreur de charge interne, mais pour les utilisateurs d'applications externes tels que ceux associés aux fournisseurs.

-

Niveau d'application : ce niveau contient plusieurs instances d'une application Oracle E-Business Suite pour fournir une haute disponibilité. Configurez plusieurs instances d'une application dans un domaine d'erreur distinct pour vous assurer que vous pouvez continuer à accéder à l'application même si une instance d'application est arrêtée.

Dans cette architecture, l'utilisation de niveaux d'application distincts pour vos utilisateurs internes et externes vous permet d'isoler le trafic et de protéger la sécurité de votre système.

Oracle recommande de déployer la configuration multiniveau Oracle E-Business Suite avec des binaires d'application partagés. Utilisez Oracle Cloud Infrastructure File Storage pour créer un système de fichiers partagé pour partager les binaires d'application Oracle E-Business Suite.

-

Niveau de base de données : ce niveau contient des instances Oracle Cloud Infrastructure Database. Pour les exigences de haute disponibilité, Oracle recommande d'utiliser un système de base de données VM (Virtual Machine) à 2 noeuds ou Exadata DB System.

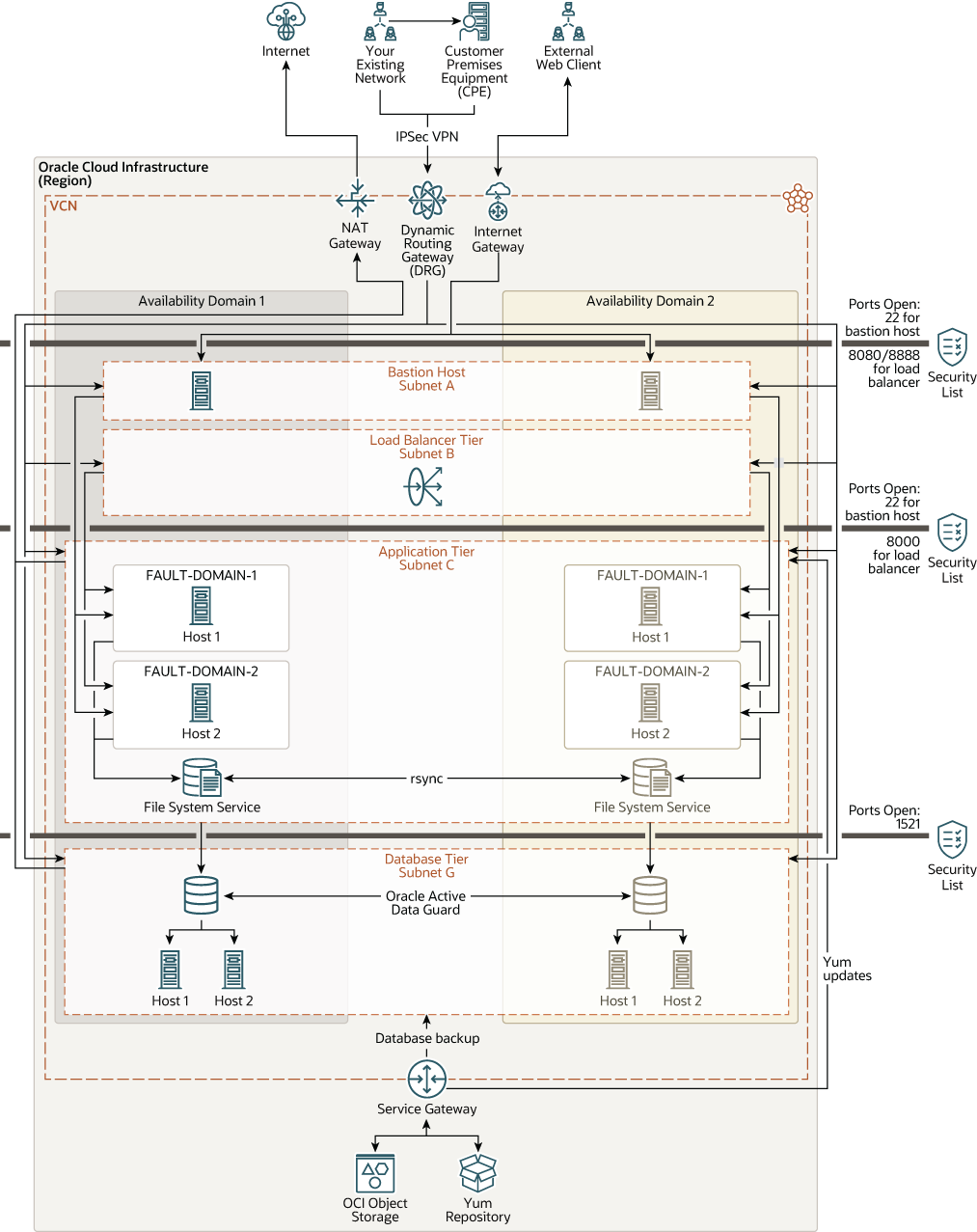

Architecture pour le déploiement d'Oracle E-Business Suite dans plusieurs domaines de disponibilité

Cette architecture indique le déploiement d'une application Oracle E-Business Suite dans plusieurs domaines de disponibilité. Il affiche un réseau cloud virtuel (VCN) avec le bastion, l'équilibreur de charge, l'application et les instances de base de données placées dans des sous-réseaux distincts sur deux domaines de disponibilité.

Plusieurs serveurs d'applications sont déployés dans chaque domaine de disponibilité pour garantir une haute disponibilité dans un domaine de disponibilité. Tous les serveurs d'applications d'un domaine de disponibilité sont déployés dans différents domaines de pannes. En utilisant différents domaines de pannes, les instances d'application sont protégées contre les pannes matérielles inattendues et les pannes planifiées en raison de la maintenance matérielle. De plus, pour garantir la disponibilité si le domaine de disponibilité principal n'est pas disponible, des instances redondantes sont créées dans un autre domaine de disponibilité. Dans le diagramme d'architecture, les instances du domaine de disponibilité 1 sont actives et les instances du domaine de disponibilité 2 sont en attente. Oracle vous recommande de configurer des instances d'application et de base de données dans la topologie symétrique dans les domaines de disponibilité pour vous assurer que vos instances actives servent l'intégralité du chargement lorsque le domaine de disponibilité principal n'est pas disponible. Dans la topologie symétrique, vous déployez le même nombre d'instances d'application et de base de données sur les sites actifs et de secours. Lorsque les instances du domaine de disponibilité 1 sont actives, l'équilibreur de charge est configuré pour diriger le trafic uniquement vers ces instances actives. L'équilibreur de charge n'est pas configuré pour diriger le trafic vers les instances de serveur d'applications dans le domaine de disponibilité 2. Cela signifie que les instances d'application du domaine de disponibilité 2 ne sont pas ajoutées au jeu de back-ends de l'équilibreur de charge. Si le domaine de disponibilité 1 n'est pas disponible, vous devrez basculer manuellement sur l'application et la base de données vers l'autre domaine de disponibilité. Dans ce scénario, les instances de serveur d'applications et de base de données dans le domaine de disponibilité 2 deviennent actives. Pour le moment, vous devez mettre à jour le jeu de back-ends de l'équilibreur de charge avec les instances d'application dans le domaine de disponibilité 2 et également supprimer les instances d'application du domaine de disponibilité 1. L'équilibreur de charge acceptera ensuite les demandes et les transmettra aux serveurs d'applications du domaine de disponibilité 2.

Pour un basculement sans soudure dans les domaines de disponibilité, utilisez des noms d'hôte logiques pour la base de données Oracle E-Business Suite et les instances d'application. Utilisez les mêmes noms d'hôte logiques sur les sites principaux et de secours pour réduire l'effort de reconfiguration des instances lors du basculement ou du basculement.

La base de données et l'application déployées sur Oracle Cloud Infrastructure sont recommandées pour disposer d'une sauvegarde robuste de la stratégie de récupération. Il est recommandé de stocker la sauvegarde des bases de données et des instances d'application dans Oracle Cloud Infrastructure Object Storage. Les bases de données et les instances d'application des sous-réseaux privés peuvent être sauvegardées vers Oracle Cloud Infrastructure Object Storage à l'aide d'une passerelle de service. Une passerelle de service permet d'accéder à Oracle Cloud Infrastructure Object Storage sans passer par Internet.

Les sauvegardes automatiques et à la demande de base de données vers Oracle Cloud Infrastructure Object Storage peuvent être configurées à l'aide de la console Oracle Cloud Infrastructure. Cela nécessite une connectivité à Oracle Cloud Infrastructure Object Storage à l'aide d'une adresse Swift. Toutes les sauvegardes de base de données sur Oracle Cloud Infrastructure Object Storage sont cryptées avec la même clé maître utilisée pour le chiffrement transparent des données (TDE).

Le service de sauvegarde automatique de base de données utilise une stratégie de sauvegarde incrémentielle hebdomadaire pour sauvegarder les bases de données avec une stratégie de conservation de 30 jours. Il est également possible d'effectuer une sauvegarde complète à la demande des bases de données pour les besoins ad hoc.

Dans le diagramme d'architecture suivant, l'hôte bastion est déployé dans un sous-réseau public et toutes les autres instances sont déployées dans des sous-réseaux privés. Vous pouvez placer les différentes instances dans des sous-réseaux publics ou privés en fonction des besoins de votre entreprise. Vous pouvez accéder aux instances dans des sous-réseaux privés sur le port 22 via l'hôte bastion ou DRG si vous avez configuré un tunnel VPN IPSec entre votre centre de données et Oracle Cloud Infrastructure DRG.

Description de l'illustration multiple_availability_domain_ha_topology.png

Cette architecture prend en charge les composants suivants :

-

Hôte de bastion : l'hôte bastion est un composant facultatif que vous pouvez utiliser en tant que serveur saut pour accéder aux instances d'application et de base de données. Pour une haute disponibilité, déployez un hôte bastion dans les deux domaines de disponibilité.

-

Niveau d'équilibreur de charge : Oracle Cloud Infrastructure Load Balancing distribue le trafic sur les serveurs d'applications dans un domaine de disponibilité. L'équilibreur de charge peut être provisionné en tant qu'équilibreur de charge public ou privé.

-

Niveau d'application : plusieurs serveurs d'applications sont configurés dans chaque domaine de disponibilité pour garantir une haute disponibilité. Les serveurs d'applications dans le domaine de disponibilité 1 sont à l'état actif et les serveurs d'applications dans le domaine de disponibilité 2 sont à l'état passif. Pour synchroniser les serveurs d'applications dans les domaines de disponibilité, utilisez rsync.

Oracle recommande de déployer la configuration multiniveau Oracle E-Business Suite avec des binaires d'application partagés. Utilisez Oracle Cloud Infrastructure File Storage pour créer un système de fichiers partagé pour partager les binaires d'application Oracle E-Business Suite.

-

Niveau de base de données : configurez les instances de base de données hautement disponibles dans les deux domaines de disponibilité. Le diagramme d'architecture montre que les serveurs de base de données du domaine de disponibilité 1 sont actifs et que les serveurs de base de données du domaine de disponibilité 2 sont en veille. Pour répliquer la base de données dans les domaines de disponibilité, utilisez Oracle Active Data Guard ou Oracle Data Guard. Vous pouvez activer Oracle Data Guard pour une base de données à partir de la console Oracle Cloud Infrastructure ou à l'aide d'API Oracle Cloud Infrastructure.

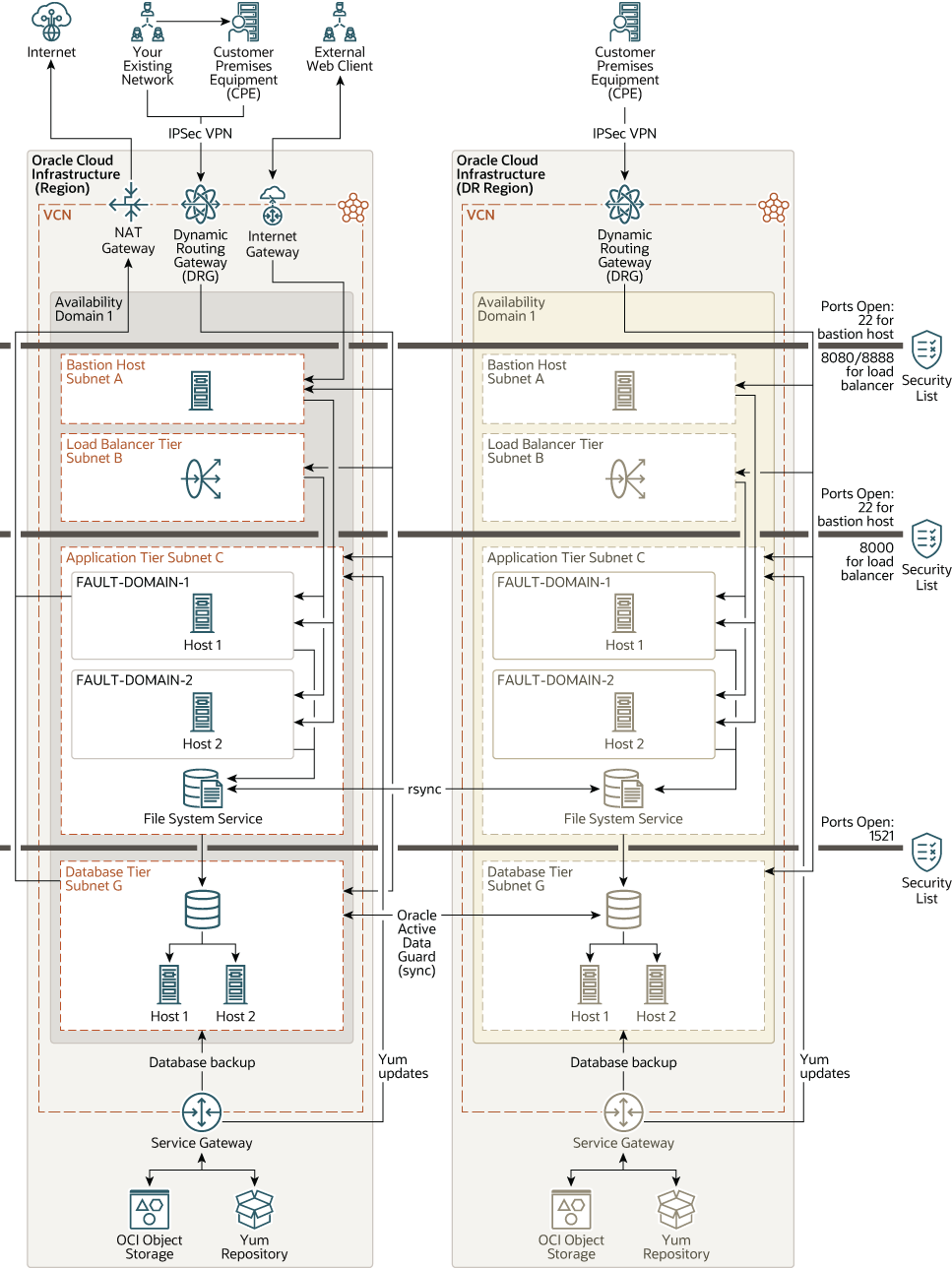

Architecture pour le déploiement d'Oracle E-Business Suite dans plusieurs régions

Vous pouvez déployer l'application Oracle E-Business Suite dans plusieurs régions pour la récupération après sinistre. Cette architecture est similaire au déploiement de l'application Oracle E-Business Suite dans plusieurs domaines de disponibilité. Dans ce bastion d'architecture, les instances d'équilibreur de charge, d'application et de base de données sont placées dans des sous-réseaux distincts entre plusieurs régions.

Pour garantir la disponibilité si la région principale n'est pas disponible, des instances redondantes sont créées dans la région de secours. La région principale contient des instances actives dans un domaine de disponibilité. Les instances dans un domaine de disponibilité dans la deuxième région, appelée région de reprise après sinistre, sont en attente. Oracle vous recommande de configurer des instances d'application et de base de données dans la topologie symétrique entre les régions pour vous assurer que vos instances actives servent l'intégralité du chargement lorsque la région principale n'est pas disponible. Dans la topologie symétrique, vous déployez le même nombre d'instances d'application et de base de données sur les régions principale et de secours. Dans cette architecture, plusieurs serveurs d'applications sont déployés dans chaque domaine de disponibilité afin d'assurer une haute disponibilité dans un domaine de disponibilité.

Cette architecture étant déployée dans un seul domaine de disponibilité de la région 1 et dans un domaine de disponibilité de la région 2 pour la récupération après sinistre, elle ne fournit pas de tolérance aux pannes pour le domaine de disponibilité de la région 1. Si le seul domaine de disponibilité dans lequel l'application a été déployée n'est pas disponible, vous devrez appeler la récupération après sinistre pour échouer par rapport à votre application vers la région 2.

Si les instances de la région 1 ne sont pas disponibles, vous devez passer manuellement aux instances de la région 2. Pour un basculement sans soudure entre les régions, utilisez des noms d'hôte logiques pour la base de données Oracle E-Business Suite et les instances d'application. Utilisez les mêmes noms d'hôte logiques sur les sites principaux et de secours pour faciliter le basculement ou le basculement sans reconfigurer les instances.

Pour répliquer la base de données sur plusieurs régions, utilisez Oracle Active Data Guard ou Oracle Data Guard en mode asynchrone. Pour synchroniser les serveurs d'applications dans plusieurs régions, utilisez rsync.