Déployez Oracle Key Vault avec Oracle Exadata Database Service (Oracle Database@Azure)

Oracle Database@Azure offre aux clients une nouvelle option de gestion des clés de cryptage, des portefeuilles Oracle, des fichiers de clés Java (JKS), des fichiers de clés d'extension de cryptographie Java (JCEKS) et des fichiers d'informations d'identification, qui incluent des clés privées SSH, quel que soit le cloud dans lequel ils opèrent.

Oracle Key Vault est un système de gestion des clés tolérant les pannes, disponible en permanence et hautement évolutif qui a été spécialement conçu pour fournir une gestion des clés pour les déploiements de base de données Oracle hautement consolidés, par exemple Oracle Exadata Database Service sur Oracle Database@Azure.

Bien qu'Oracle et Azure soient responsables de la sécurisation de l'infrastructure sous-jacente prenant en charge Oracle Database@Azure, les clients sont responsables de l'implémentation des contrôles de sécurité requis dans leurs applications et de tout mécanisme de configuration pour répondre à leurs mandats de sécurité et de conformité. L'utilisation d'Oracle Key Vault avec Oracle Exadata Database Service (Oracle Database@Azure) offre aux clients les avantages suivants :

- Tolérance aux pannes

- Haute disponibilité

- Evolutivité

- Sécurité (Security)

- Conformité aux normes

Les objets de sécurité que vous pouvez gérer avec Oracle Key Vault incluent des clés de cryptage, des portefeuilles Oracle, des fichiers de clés Java (JKS), des fichiers de clés JCEKS (Java Cryptography Extension Keystores) et des fichiers d'informations d'identification. Les fichiers d'informations d'identification peuvent inclure des clés privées SSH, utilisées pour l'authentification par clé publique sur des serveurs distants (sur site ou dans n'importe quel cloud), ou des mots de passe de compte de base de données pour l'exécution sans surveillance de scripts de maintenance programmés régulièrement. Oracle Key Vault est optimisé pour Oracle Cloud Stack (base de données, middleware, systèmes) et le cryptage transparent des données (TDE) de sécurité avancé. En outre, il est conforme à la norme OASIS Key Management Interoperability Protocol (KMIP) de l'industrie pour la compatibilité avec les clients basés sur KMIP. Oracle Key Vault fonctionne avec des adresses, une adresse est un système informatique tel qu'un serveur de base de données, un serveur d'applications et d'autres systèmes d'information. Les adresses doivent être inscrites et inscrites afin qu'elles puissent communiquer avec Oracle Key Vault. Les adresses inscrites peuvent télécharger leurs clés, les partager avec d'autres adresses et les télécharger pour accéder à leurs données. Les clés sont utilisées pour accéder aux données chiffrées et les informations d'identification sont utilisées pour l'authentification auprès d'autres systèmes. Pour les serveurs de base de données hébergeant des bases de données Oracle, chaque base de données Oracle correspond à au moins une adresse. Oracle Key Vault rationalise les opérations quotidiennes avec des bases de données cryptées déployées en tant que RAC ou avec Active Data Guard, des bases de données pluggables, OCI GoldenGate, ainsi que des bases de données distribuées globalement (partagées). Oracle Key Vault facilite le déplacement de données cryptées à l'aide d'Oracle Data Pump et de tablespaces transportables, une fonctionnalité clé d'Oracle Database.

Avant de commencer

Pour tirer parti de cette architecture de référence, les éléments suivants sont requis :

Oracle Database@Azure

- Accès à un abonnement et à un annuaire Azure

- Accès à une location OCI

- Liaison multicloud Oracle Database@Azure active entre les clouds Azure et OCI

- Avant le provisionnement, assurez-vous des limites adéquates d'Oracle Exadata Database Service et de service OCI

- Dans le menu OCI, cliquez sur Gouvernance et administration.

- Sous Gestion des locations, cliquez sur Limites, quotas et utilisation.

- Dans la liste déroulante Service, sélectionnez Base de données.

- Planification de la topologie réseau :

- Nécessite au moins un réseau virtuel Azure (VNet) pouvant être appairé à un réseau cloud virtuel (VCN) OCI

- Les blocs CIDR pour tous les réseaux cloud virtuels Azure VNet et OCI ne doivent pas se chevaucher

- Accès à une image Oracle Key Vault, créée sur site à partir du fichier ISO correspondant

- Configuration requise pour l'installation d'Oracle Key Vault

- La configuration de NTP est requise

Architecture

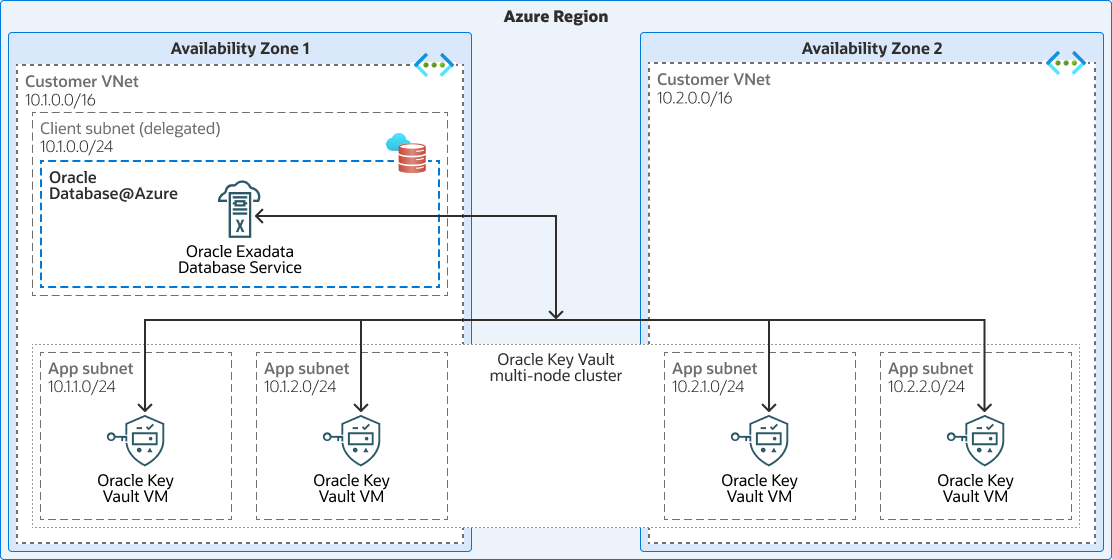

Cette architecture montre comment déployer Oracle Key Vault sur une machine virtuelle Microsoft Azure en tant que stockage de gestion de clés externe sécurisé à long terme pour les clés de cryptage Oracle Exadata Database Service dans Oracle Database@Azure.

Le diagramme d'architecture décrit le cluster multimaître Oracle Key Vault recommandé dans Azure afin de fournir une gestion des clés disponible en permanence, extrêmement évolutive et tolérante aux pannes pour Oracle Database dans Oracle Exadata Database Service (Oracle Database@Azure).

Le diagramme suivant illustre cette architecture de référence.

key-vault-database-azure-diagram-oracle.zip

Oracle Key Vault pour Oracle Database@Azure peut être déployé sur site, dans Azure ou dans tout autre cloud, à condition que la connectivité réseau puisse être établie. Des clusters Oracle Key Vault étendus (sur site vers le cloud ou entre les fournisseurs cloud) sont également possibles, ce qui vous offre une flexibilité de déploiement maximale et une disponibilité locale de vos clés de cryptage. Oracle Key Vault fournit la fonctionnalité "maintenir votre propre clé" prête à l'emploi, sans avoir besoin d'une appliance de gestion de clés tierce supplémentaire coûteuse.

L'architecture comporte les composants suivants :

- région Azure

Une région Oracle Cloud Infrastructure est une zone géographique précise qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (à travers des pays voire des continents).

Une région Azure est une zone géographique dans laquelle résident des centres de données Azure physiques, appelés zones de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (à travers des pays voire des continents).

Les régions Azure et OCI sont des zones géographiques localisées. Pour Oracle Database@Azure, une région Azure est connectée à une région OCI, avec des zones de disponibilité dans Azure connectées à des domaines de disponibilité dans OCI. Les paires de régions Azure et OCI sont sélectionnées pour minimiser la distance et la latence.

- Zone de disponibilité Azure

Une zone de disponibilité est un centre de données physiquement séparé au sein d'une région, conçu pour être disponible et tolérant aux pannes. Les zones de disponibilité sont suffisamment proches pour disposer de connexions à faible latence vers d'autres zones de disponibilité.

- Réseau virtuel Microsoft Azure

Le réseau virtuel Microsoft Azure (VNet) est le bloc de construction fondamental de votre réseau privé dans Azure. VNet permet à de nombreux types de ressource Azure, tels que les machines virtuelles Azure, de communiquer en toute sécurité entre eux, avec Internet et avec les réseaux sur site.

- Exadata Database Service on Dedicated Infrastructure

Oracle Exadata Database Service offre des fonctionnalités Oracle Database éprouvées sur une infrastructure Oracle Exadata optimisée et spécialement conçue dans le cloud public. L'automatisation cloud intégrée, l'évolutivité élastique des ressources, la sécurité et les performances rapides pour OLTP, les analyses en mémoire et les charges de travail Oracle Database convergées aident à simplifier la gestion et à réduire les coûts.

Exadata Cloud Infrastructure X9M apporte davantage de coeurs de processeur, un stockage accru et une structure réseau plus rapide au cloud public. Les serveurs de stockage Exadata X9M incluent la mémoire Exadata RDMA (XRMEM), créant ainsi un niveau de stockage supplémentaire, améliorant ainsi les performances globales du système. Exadata X9M associe XRMEM à des algorithmes RDMA innovants qui contournent le réseau et la pile d'E/S, éliminant ainsi les interruptions de CPU et les changements de contexte coûteux.

Exadata Cloud Infrastructure X9M augmente le débit de sa structure réseau interne RoCE (Active Remote Memory Access over Converged Ethernet) active-active de 100 Gbits/s, offrant une interconnexion plus rapide que les générations précédentes avec une très faible latence entre tous les serveurs de calcul et de stockage.

- Oracle Database@Azure

Oracle Database@Azure est le service Oracle Database (Oracle Exadata Database Service on Dedicated Infrastructure ou Oracle Autonomous Database Serverless) exécuté sur Oracle Cloud Infrastructure (OCI), déployé dans les centres de données Microsoft Azure. Le service offre des fonctionnalités et une parité de prix avec OCI. Les utilisateurs achètent le service sur Azure Marketplace.

Oracle Database@Azure intègre les technologies Oracle Exadata Database Service, Oracle Real Application Clusters (Oracle RAC) et Oracle Data Guard à la plate-forme Azure. Le service Oracle Database@Azure offre la même faible latence que les autres services natifs d'Azure et répond aux charges de travail critiques et aux besoins de développement natifs du cloud. Les utilisateurs gèrent le service sur la console Azure et avec les outils d'automatisation Azure. Le service est déployé dans le réseau virtuel Azure (VNet) et intégré au système de gestion des identités et des accès Azure. Les mesures et les journaux d'audit OCI et Oracle Database sont disponibles de manière native dans Azure. Le service exige que les utilisateurs disposent d'une location Azure et d'une location OCI.

- Cryptage transparent des données (TDE)

Transparent Data Encryption (TDE) crypte de manière transparente les données inactives dans une instance Oracle Database. Il arrête les tentatives non autorisées du système d'exploitation pour accéder aux données de base de données stockées dans des fichiers, sans affecter la façon dont les applications accèdent aux données à l'aide de SQL. TDE est entièrement intégré à Oracle Database et peut crypter des sauvegardes de base de données complètes (RMAN), des exports Data Pump, des tablespaces d'application complets ou des colonnes confidentielles spécifiques. Les données cryptées restent cryptées dans la base de données, qu'il s'agisse de fichiers de stockage, de tablespaces temporaires, de tablespaces d'annulation ou d'autres fichiers tels que les fichiers de journalisation.

- Key Vault

Oracle Key Vault stocke en toute sécurité les clés de cryptage, les portefeuilles Oracle, Java KeyStores, les paires de clés SSH et d'autres clés secrètes dans un cluster évolutif et tolérant aux pannes qui prend en charge la norme KMIP OASIS et se déploie dans Oracle Cloud Infrastructure, Microsoft Azure et Amazon Web Services, ainsi que sur site sur du matériel ou des machines virtuelles dédiés.

Recommandations

- ISO Oracle Key Vault

Pour créer la solution Oracle Key Vault appropriée, veillez à utiliser le dernier support d'installation Oracle Key Vault. Pour en savoir plus, cliquez sur le lien Oracle Software Delivery Cloud.

- Création d'images Oracle Key Vault

Pour créer l'image Oracle Key Vault à partir de l'ISO, effectuez cette opération sur un système local avec au moins 1 To de stockage avec au moins 32 Go de RAM. Créez le disque dur virtuel en tant que taille fixe et au format VHD.

- Cluster à plusieurs noeuds

Déployez Oracle Key Vault en tant que cluster à plusieurs noeuds pour obtenir une disponibilité et une fiabilité maximales avec des paires de noeuds Oracle Key Vault en lecture-écriture.

Le cluster multimaître Oracle Key Vault est créé avec un premier noeud. Des noeuds supplémentaires peuvent ensuite être induits pour former un cluster à plusieurs noeuds avec jusqu'à 8 paires lecture-écriture.

Le noeud initial est en mode restreint en lecture seule et aucune donnée critique ne peut y être ajoutée. Oracle recommande de déployer un second noeud pour former une paire lecture/écriture avec le premier noeud. Après quoi, le cluster peut être développé avec des paires lecture-écriture afin que les données critiques et non critiques puissent être ajoutées aux noeuds lecture-écriture. Les noeuds en lecture seule peuvent faciliter l'équilibrage de la charge ou la continuité des opérations lors des opérations de maintenance.

Consultez la documentation pour découvrir comment un cluster multimaître affecte les adresses, à la fois dans la façon dont une adresse se connecte et avec les restrictions.

Pour les déploiements volumineux, installez au moins quatre serveurs Oracle Key Vault. Les adresses doivent être inscrites en les rendant uniques et équilibrées sur les quatre serveurs pour garantir une haute disponibilité. Par exemple, si un centre de données dispose de 1 000 adresses de base de données à inscrire et que vous disposez de quatre serveurs Oracle Key Vault pour les accueillir, inscrivez 250 adresses sur chacun des quatre serveurs.

Assurez-vous que les horloges système de l'hôte d'adresse et du serveur Oracle Key Vault sont synchronisées. Pour le serveur Oracle Key Vault, la configuration du protocole NTP est requise.

Points à prendre en compte

Tenez compte des points suivants lors du déploiement de cette architecture de référence.

- Performances

Pour des performances et un équilibrage de charge optimaux, ajoutez d'autres paires lecture-écriture.

Vous pouvez ajouter plusieurs noeuds en lecture seule à un cluster, mais pour des performances et un équilibrage de charge optimaux, vous devez disposer de davantage de paires en lecture-écriture pour éviter que le cluster ne soit surchargé.

Le cluster multimaître Oracle Key Vault requiert au moins une paire lecture/écriture pour être entièrement opérationnel. Il peut avoir un maximum de huit paires lecture-écriture.

- Disponibilité

Le cluster multinoeud fournit la haute disponibilité, la récupération après sinistre, la distribution de la charge et la distribution géographique à un environnement Oracle Key Vault. Il fournit un mécanisme permettant de créer des paires de noeuds Oracle Key Vault en lecture-écriture pour une disponibilité et une fiabilité maximales.

Après avoir initialisé le cluster, vous pouvez le développer en ajoutant jusqu'à 15 noeuds supplémentaires, sous forme de paires en lecture-écriture ou de noeuds en lecture seule. Un cluster multimaître peut contenir au moins deux noeuds et au maximum 16 noeuds.

Vous pouvez ajouter des noeuds Oracle Key Vault en lecture seule au cluster afin de fournir une disponibilité encore plus grande aux adresses nécessitant des portefeuilles Oracle, des clés de cryptage, des fichiers de clés Java, des certificats, des fichiers d'informations d'identification et d'autres objets.

En savoir plus

En savoir plus sur la gestion du cryptage dans Oracle Database@Azure avec Oracle Key Vault.

Consultez les ressources supplémentaires suivantes :

- Création d'une image Oracle Key Vault dans Microsoft Azure dans le Guide de l'administrateur Oracle Key Vault

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Oracle Database@Azure

- Concepts relatifs à Oracle Key Vault

- Inscription et mise à niveau d'adresses pour Oracle Key Vault dans le Guide de l'administrateur Oracle Key Vault

- Administration système générale d'Oracle Key Vault dans le Guide de l'administrateur Oracle Key Vault

- Oracle Software Delivery Cloud

- En savoir plus sur Oracle Maximum Availability Architecture pour Oracle Database@Azure

- Passez à Oracle Database@Azure avec Oracle Zero Downtime Migration

- Migration de TDE basé sur des fichiers vers OKV pour ExaDB-D à l'aide de l'automatisation via REST