Déployer la connectivité des réseaux privés entrants et sortants multicloud

La connexion de services et d'applications exécutés sur des réseaux privés à des applications d'entreprise sur site à l'aide du réseau Internet public peut poser un risque pour votre entreprise. Au lieu de cela, vous pouvez déployer une connexion privée entrante et sortante avec des applications sur des réseaux privés tels qu'Amazon Virtual Private Cloud, Microsoft Azure Virtual Network, Google Cloud Virtual Private Cloud ou un autre réseau privé sur site.

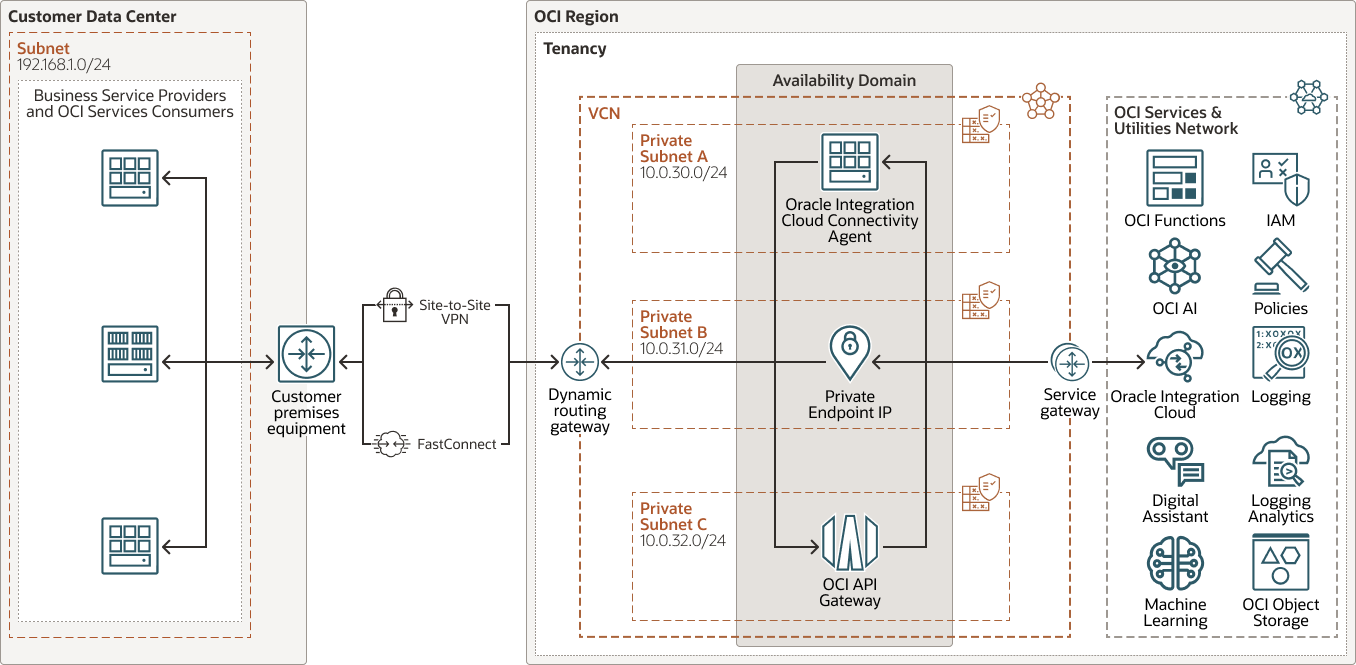

A l'aide de l'agent de connectivité Oracle Integration Cloud Service et de l'adresse privée Oracle Integration Cloud Service OCI, Oracle Integration Cloud Service dirige le trafic entrant et sortant d'OCI vers les applications sur site.

Architecture

Cette architecture fournit la connectivité nécessaire entre les réseaux privés multicloud et les services et applications cloud d'Oracle sans diriger le trafic via le réseau Internet public dans le cadre de son intégration entrante et sortante à partir d'Oracle Integration Cloud Service. Utilisez cette architecture lorsque vous devez utiliser et interagir avec une connexion privée uniquement Oracle Integration Cloud Service.

Oracle Integration Cloud Service expose les services d'intégration de déclencheurs d'API REST comme étant disponibles publiquement, et toutes les intégrations de déclencheur REST sont accessibles via un réseau public par défaut. A l'aide de la liste d'autorisation Oracle Integration Cloud Service, vous pouvez limiter l'accès à Oracle Integration Cloud Service aux consommateurs privés uniquement. Les consommateurs privés n'accèdent pas directement à Oracle Integration Cloud Service, mais via la couche de virtualisation de service OCI représentée par OCI API Gateway.

Les interactions OCI entrantes sont activées par OCI API Gateway, ce qui vous permet de publier des API avec des adresses privées accessibles à partir de votre réseau. Dans cette architecture, vous allez publier des services d'intégration Oracle Integration Cloud Service en tant qu'API privées en combinaison avec Oracle Integration Cloud Service. Des services OCI supplémentaires sont utilisés pour activer la connectivité privée pour les interactions entrantes et sortantes Oracle Integration Cloud Service.

Cette architecture comporte 3 types d'interaction :

- Agent de connectivité Oracle Integration Cloud Service

Abonnez-vous à des services métier, des applications et des plates-formes privées. Cette architecture utilise l'agent de connectivité Oracle Integration Cloud Service pour communiquer avec des applications ou des services métier privés. L'agent de connectivité Oracle Integration Cloud Service est installé sur une instance de calcul OCI dans un sous-réseau privé au sein d'un VCN OCI. L'agent de connectivité communique avec Oracle Integration Cloud Service via une passerelle de service d'un côté, et avec le service ou l'application exécuté sur un réseau privé de l'autre côté via une passerelle de routage dynamique (DRG) et un appairage privé FastConnect, ou VPN. L'agent de connectivité implémente des scénarios sortants Oracle Integration Cloud Service, mais il est capable d'abonner et d'interroger des services fonctionnels, des plates-formes et des applications (par exemple, un service de message java, une file d'attente de messagerie ou une base de données).

- Connectivité de l'adresse privée OCI

Tout le trafic sortant d'Oracle Integration Cloud Service passe par une connexion basée sur un adaptateur. Lorsque vous créez une adresse privée pour une instance, la sécurisation du trafic sortant à l'aide de l'adresse privée est disponible adaptateur par adaptateur. Par exemple, un adaptateur Kafka et un adaptateur FTP prennent en charge la connectivité via une adresse privée, et aucun agent de connectivité Oracle Integration Cloud Service n'est nécessaire. La prise en charge de l'adaptateur de connectivité d'adresse privée augmente à chaque mise à jour d'Oracle Integration Cloud Service.

- Passerelle d'API OCI

Tirez parti des services OCI sans acheminer le trafic entrant OCI via des réseaux publics. Etendez le modèle privé OCI API Gateway à l'aide d'une passerelle de service dans le VCN où OCI API Gateway est provisionné pour autoriser le trafic vers les services Oracle. OCI API Gateway permet aux plates-formes et applications privées d'appeler des services et des fonctions exécutés dans OCI. Dans cette architecture, OCI API Gateway fournit un accès aux intégrations basées sur un déclencheur d'adaptateur d'API REST et à l'API de gestion Oracle Integration Cloud Service avec une connectivité privée.

Le diagramme suivant illustre cette architecture de référence.

intégration-cloud-private-inbound-outbound.zip

L'architecture comporte les composants suivants :

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données autonomes indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées de celles des autres, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent ni infrastructure (par exemple, alimentation, système de refroidissement), ni réseau de domaine de disponibilité interne. Par conséquent, une panne sur un domaine de disponibilité ne doit pas affecter les autres domaines de disponibilité de la région.

- Domaines de pannes

Un domaine de pannes est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes avec alimentation et matériel indépendants. Lorsque vous répartissez des ressources entre plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physiques, de maintenance du système et d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement via des passerelles.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés à entrer et sortir du sous-réseau.

- Dynamic routing gateway (DRG)

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre les réseaux cloud virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- CPE

Objet représentant la ressource réseau résidant sur le réseau sur site et établissant la connexion VPN. La plupart des pare-feu de bordure agissent en tant que CPE, mais un dispositif distinct (comme un appareil ou un serveur) peut être un CPE.

- VPN site à site

Le VPN site à site fournit une connectivité VPN IPSec entre votre réseau sur site et vos réseaux cloud virtuels dans Oracle Cloud Infrastructure. La suite de protocoles IPSec permet de crypter le trafic IP avant le transfert des paquets de la source vers la destination, et de le décrypter lorsqu'il arrive.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre le centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevée et une expérience réseau plus fiable par rapport aux connexions Internet.

- Adresse privée OCI

L'adresse privée OCI est une ressource OCI privée que vous pouvez utiliser pour accéder aux ressources cloud non publiques de votre location à partir d'Oracle Cloud Infrastructure Resource Manager. Oracle Integration Cloud Service achemine le trafic et les packages via l'adresse privée. Tout le trafic reste sur votre réseau privé sans passer par l'Internet public.

- API Gateway

Oracle API Gateway vous permet de publier des API avec des adresses privées accessibles à partir de votre réseau. Si nécessaire, vous pouvez les afficher sur le réseau Internet public. Les adresses prennent en charge la validation d'API, la transformation des demandes et des réponses, la spécification CORS, l'authentification et l'autorisation, ainsi que la limitation des demandes.

- Oracle Integration Cloud Service

Oracle Integration Cloud Service est un service entièrement géré qui permet d'intégrer vos applications, d'automatisation des processus, d'échange de documents commerciaux B2B et de création d'applications visuelles.

- Functions

Oracle Cloud Infrastructure Functions est une plate-forme Functions-as-a-Service (FaaS) entièrement gérée, colocative, hautement évolutive et à la demande. Il est alimenté par le moteur open source du projet Fn. Les fonctions vous permettent de déployer votre code, et de l'appeler directement ou de le déclencher en réponse à des événements. Oracle Functions utilise des conteneurs Docker hébergés dans Oracle Cloud Infrastructure Registry.

- Oracle Cloud Infrastructure AI Services

Oracle Cloud Infrastructure AI Services est un ensemble de services avec des modèles de machine learning prédéfinis qui facilitent l'application de l'IA aux applications et aux opérations commerciales. Les modèles peuvent être formés sur mesure pour des résultats commerciaux plus précis. Pour plus d'informations, reportez-vous à Oracle Cloud Infrastructure Generative AI, à Oracle Cloud Infrastructure Language, à Oracle Cloud Infrastructure Speech, à Oracle Cloud Infrastructure Vision et à Oracle Cloud Infrastructure Document Understanding.

- Services de machine learning (ML)

Les services de machine learning d'Oracle facilitent la création, l'entraînement, le déploiement et la gestion de modèles d'apprentissage personnalisés. Ces services fournissent des fonctionnalités de data science avec la prise en charge de bibliothèques et d'outils open source préférés, ou via le machine learning dans la base de données et un accès direct aux données nettoyées. Reportez-vous à Oracle Cloud Infrastructure Data Science, Machine Learning in Oracle Database, Oracle Cloud Infrastructure Data Labeling, OCI Virtual Machines for Data Science.

- Oracle Digital Assistant

Les assistants numériques sont des dispositifs virtuels qui aident les utilisateurs à accomplir des tâches via des conversations en langage naturel, sans avoir à gérer plusieurs applications et sites Web.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) est le plan de contrôle d'accès pour Oracle Cloud Infrastructure (OCI) et Oracle Cloud Applications. L'API IAM et l'interface utilisateur vous permettent de gérer les domaines d'identité et les ressources au sein du domaine d'identité. Chaque domaine d'identité OCI IAM représente une solution autonome de gestion des identités et des accès ou une population d'utilisateurs différente.

- Règle

Une stratégie Oracle Cloud Infrastructure Identity and Access Management spécifie qui peut accéder à quelles ressources et comment. L'accès est accordé au niveau du groupe et du compartiment, ce qui signifie que vous pouvez écrire une stratégie qui offre à un groupe un type d'accès spécifique dans un compartiment spécifique ou dans la location.

- Audit

Le service Oracle Cloud Infrastructure Audit enregistre automatiquement les appels vers toutes les adresses d'API publique Oracle Cloud Infrastructure prises en charge en tant qu'événements de journal. Actuellement, tous les services prennent en charge la journalisation par Oracle Cloud Infrastructure Audit.

- LoggingLogging est un service hautement évolutif et entièrement géré qui permet d'accéder aux types de journal suivants à partir des ressources du cloud.

- Journaux d'audit : journaux liés aux événements émis par le service Audit.

- Journaux de service : journaux émis par des services individuels tels que API Gateway, Events, Functions, Load Balancing, Object Storage et les journaux de flux VCN.

- Journaux personnalisés : journaux contenant des informations de diagnostic issues d'applications personnalisées, d'autres fournisseurs de cloud ou d'un environnement sur site.

- Oracle Cloud Infrastructure Logging Analytics

Oracle Cloud Infrastructure Logging Analytics est un service cloud basé sur l'apprentissage automatique qui surveille, regroupe, indexe et analyse toutes les données des journaux des environnements sur site et multi-cloud. Permettre aux utilisateurs de rechercher, d'explorer et de corréler ces données afin de dépanner et de résoudre les problèmes plus rapidement, et d'en tirer des analyses afin de prendre de meilleures décisions opérationnelles.

- Stockage d'objet

Le stockage d'objets fournit un accès rapide à de grandes quantités de données, structurées ou non, de tout type de contenu, y compris des sauvegardes de base de données, des données analytiques et du contenu enrichi tel que des images et des vidéos. Vous pouvez stocker les données, puis les extraire directement à partir d'Internet ou de la plate-forme cloud, et ce, en toute sécurité. Vous pouvez redimensionner le stockage de manière transparente sans dégradation des performances ni de la fiabilité des services. Utilisez le stockage standard pour le stockage "à chaud" auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archive pour le stockage "à froid" que vous conservez pendant de longues périodes et auquel vous accédez rarement.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR qui se trouvent dans l'espace d'adressage IP privé standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) vers lequel vous prévoyez de configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de flux de trafic et de sécurité. Attachez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

- Connectivité

Lorsque vous déployez des ressources vers Oracle Cloud Infrastructure, vous pouvez commencer à petite échelle, avec une seule connexion à votre réseau sur site. Cette connexion unique peut être via FastConnect ou via IPSec VPN. Pour planifier la redondance, prenez en compte tous les composants (appareils matériels, installations, circuits et alimentation) entre votre réseau sur site et Oracle Cloud Infrastructure. Pensez également à la diversité, pour vous assurer que les installations ne sont pas partagées entre les chemins.

- Restriction de l'accès à une instance Oracle Integration Cloud Service

Limitez les réseaux qui ont accès à votre instance Oracle Integration Cloud Service en configurant une liste d'autorisation (anciennement une liste blanche). Seuls les utilisateurs des adresses IP spécifiques, des blocs CIDR (Classless Inter-Domain Routing) et des réseaux cloud virtuels que vous indiquez peuvent accéder à l'instance Oracle Integration Cloud Service.

- Réseau d'adresse privée

Le VCN doit se trouver dans la même région que votre instance Oracle Integration Cloud Service. Le VCN et le sous-réseau peuvent se trouver dans n'importe quel compartiment et se trouver dans le même compartiment ou dans des compartiments différents. Le sous-réseau peut être public ou privé, mais il doit être privé pour un accès privé uniquement.

Points à prendre en compte

Tenez compte des points suivants lors du déploiement de cette architecture de référence.

- Evolutivité

Lors de la création d'instances Oracle Integration Cloud Service, les administrateurs spécifient le nombre de packs de messages qu'ils prévoient d'utiliser par instance.

- Limites de ressource

Tenez compte des meilleures pratiques, des limites par service et des quotas de compartiment pour votre location.

- Sécurité

Utilisez des stratégies Oracle Cloud Infrastructure Identity and Access Management pour contrôler qui peut accéder à vos ressources cloud et quelles opérations peuvent être effectuées. Les services cloud OCI utilisent des stratégies Oracle Cloud Infrastructure Identity and Access Management telles que l'autorisation d'OCI API Gateway pour appeler des fonctions. OCI API Gateway peut également contrôler l'accès à l'aide de l'authentification et de l'autorisation OAuth. Oracle Cloud Infrastructure Identity and Access Management autorise l'authentification et l'autorisation qui peuvent être fédérées via Oracle Cloud Infrastructure Identity and Access Management. Par conséquent, OCI API Gateway a le pouvoir de s'authentifier auprès d'un large éventail de services et de configurations d'authentification.

- Performances et coûts

OCI propose des formes de calcul adaptées à un large éventail d'applications et de cas d'utilisation. Choisissez soigneusement les formes pour vos instances de calcul. Sélectionnez des formes qui fournissent des performances optimales pour votre charge au coût le plus bas. Si vous avez besoin de plus de performances, de mémoire ou de bande passante réseau, vous pouvez passer à une forme plus grande.

OCI API Gateway prend en charge la mise en cache des réponses en s'intégrant à un serveur de cache externe (tel qu'un serveur Redis ou KeyDB), afin d'éviter toute charge inutile sur les services back-end. Lorsque des réponses sont mises en cache, si des demandes similaires sont reçues, elles peuvent être terminées en extrayant des données à partir d'un cache de réponses, plutôt qu'en envoyant la demande au service back-end. Cela réduit la charge sur les services back-end et contribue ainsi à améliorer les performances et à réduire les coûts.

OCI API Gateway met également en cache les jetons d'autorisation (en fonction de leur temps de départ), ce qui réduit la charge sur le fournisseur d'identités et améliore les performances.

- Disponibilité

Envisagez d'utiliser une option de haute disponibilité en fonction de vos exigences de déploiement et de votre région. Vous pouvez notamment répartir les ressources entre plusieurs domaines de disponibilité d'une région et répartir les ressources entre les domaines de pannes d'un domaine de disponibilité. Les domaines de pannes offrent la meilleure résilience pour les charges de travail déployées dans un seul et même domaine de disponibilité. Pour bénéficier d'une haute disponibilité au niveau de l'application, déployez les serveurs d'applications dans différents domaines de pannes et utilisez un équilibreur de charge pour distribuer le trafic client sur les serveurs d'applications.

- Surveillance et alertes

Configurez la surveillance et des alertes sur l'utilisation de l'UC et de la mémoire pour vos noeuds afin de pouvoir augmenter ou réduire la forme selon les besoins.

Déployez

Vous pouvez déployer cette architecture de référence sur Oracle Cloud Infrastructure en procédant comme suit :

- Connectez-vous à la console OCI.

- Configurez l'infrastructure réseau requise comme indiqué dans le diagramme d'architecture : VCN, sous-réseau, passerelle de routage dynamique, liste de sécurité, table de routage, passerelle de service, FastConnect/VPN, CPE et adresse privée OCI.

- Provisionnez une instance Oracle Integration Cloud Service.

- Installez l'agent de connectivité Oracle Integration Cloud Service.

- Accédez à la console Oracle Integration Cloud Service et créez un groupe d'agents.

- Suivez les instructions de téléchargement et d'exécution du programme d'installation de l'agent de connectivité.

- Accédez à la console OCI et sélectionnez des formes de calcul en fonction de la configuration système requise pour Oracle Integration Cloud Service.

- Configurez l'adresse privée Oracle Integration Cloud Service.

- Créez une instance OCI API Gateway.

- Limitez les réseaux ayant accès à votre instance Oracle Integration Cloud Service en configurant une liste d'autorisation, si nécessaire.

En savoir plus

Consultez ces ressources pour obtenir des instructions et le contexte permettant de déployer une connectivité de réseau privé multicloud via Oracle Integration Cloud Service.

Oracle Integration Cloud Service

- Téléchargement et exécution du programme d'installation de l'agent de connectivité dans Provisionnement et administration d'Oracle Integration 3

- Configuration système requise dans Provisionnement et administration d'Oracle Integration 3

- Prerequisites for Configuring a Private Endpoint dans le manuel Provisionnement et administration d'Oracle Integration 3

- "About Connecting to Endpoints Using a Private Virtual Cloud Network (VCN)" dans le manuel Provisionnement et administration d'Oracle Integration 3

- "Connect to Private Resources" dans le manuel Provisionnement et administration d'Oracle Integration 3

Oracle Cloud Infrastructure API Gateway

- Guide API Gateway QuickStart dans la documentation Oracle Cloud Infrastructure

- Documentation Oracle API Gateway

Oracle Cloud Infrastructure

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Estimateur de coût Oracle Cloud

- Gestion des API Oracle

- "FastConnect Overview" dans la documentation d'Oracle Cloud Infrastructure

- "Networking Overview" dans la documentation Oracle Cloud Infrastructure

- "Security Overview" dans la documentation Oracle Cloud Infrastructure

- Etablir une connectivité de réseau privé multicloud via Oracle Integration Cloud