Déployer une architecture VPN d'accès à distance évolutive à l'aide de Cisco ASAv sur Oracle Cloud Infrastructure

Les pare-feu virtuels étendent en toute transparence la sécurité sur site leader du secteur de Cisco vers le cloud. Idéal pour les travailleurs à distance et les environnements colocatifs. Cisco ASAv fournit à Oracle Cloud Infrastructure (OCI) une solution VPN évolutive avec plusieurs options de fonctionnalité, telles que l'accès à distance, l'accès site à site, le client moins cher, etc.

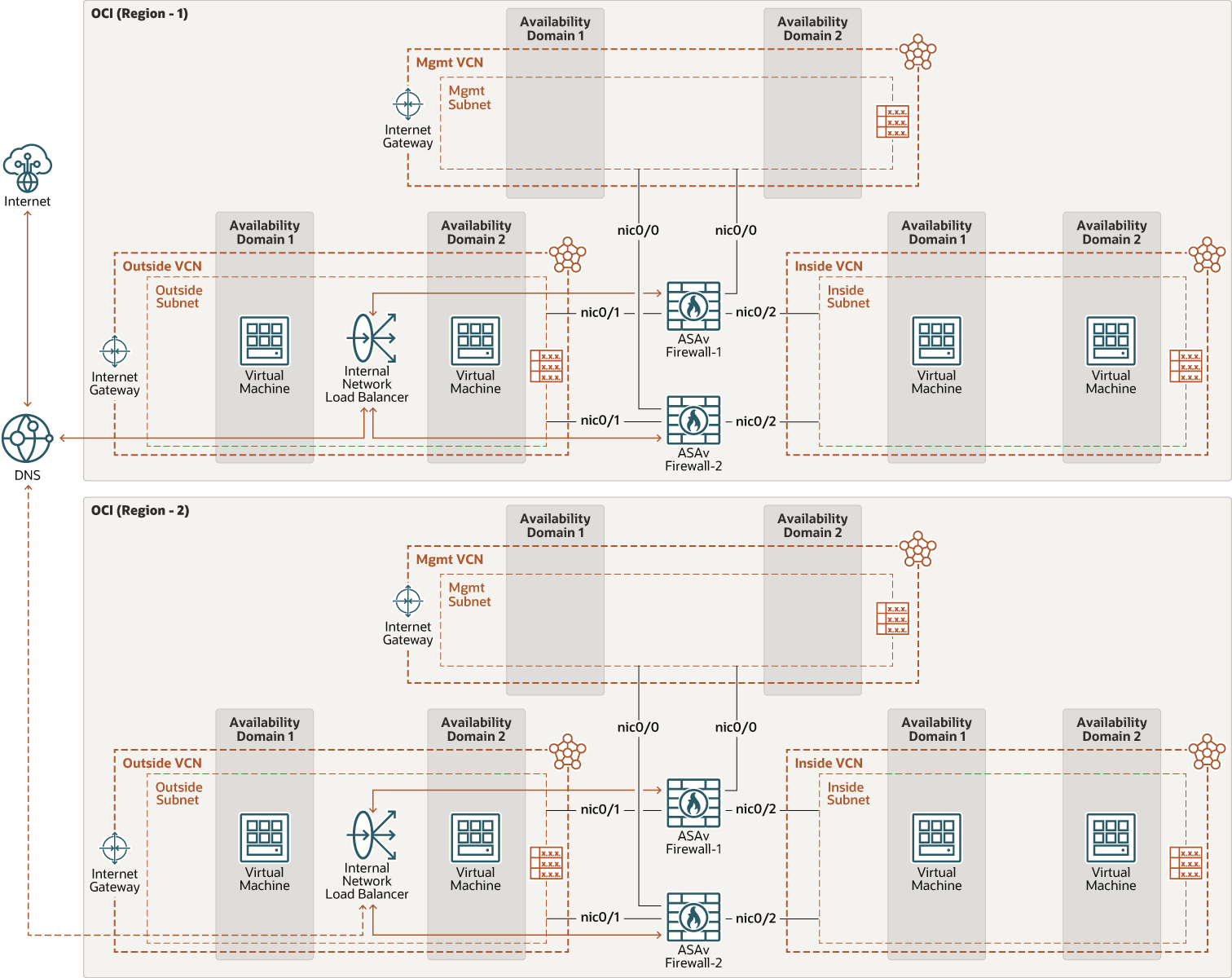

Architecture

Cette architecture de référence montre comment les organisations peuvent déployer une architecture VPN d'accès distant évolutive pour accéder aux applications Oracle, comme Oracle E-Business Suite et PeopleSoft, ou aux applications déployées dans OCI à l'aide de Cisco ASA Virtual Firewall avec équilibreur de charge réseau flexible.

Pour accéder à ces applications, Cisco recommande de segmenter le réseau à l'aide d'une topologie hub et satellite, où le trafic est acheminé via un hub de transit (Outside/Inside VCN) et est connecté à plusieurs réseaux distincts (spokes). Assurez-vous d'avoir déployé plusieurs pare-feu virtuels ASA entre des équilibreurs de charge réseau flexibles. Tout le trafic entre les rayons est acheminé via le VCN extérieur/intérieur avec le pare-feu virtuel Cisco ASA.

Déployez chaque niveau de votre application sur son propre réseau cloud virtuel (VCN), qui fait office de réseau satellite. Le VCN Hub/Mgmt VCN contient deux pare-feu Cisco ASAv derrière l'équilibreur de charge réseau.

Le VCN interne se connecte aux réseaux cloud virtuels satellite via des passerelles d'appairage local/DRG. Tout le trafic satellite utilise des règles de table de routage pour acheminer le trafic via les passerelles d'appairage local/DRG vers le VCN interne afin de garantir le retour du trafic vers les utilisateurs finals VPN.

Vous pouvez gérer et surveiller ASAv à l'aide d'un ASDM ou d'une CLI. D'autres options de gestion sont disponibles, telles que le CDO (Cisco Defense Orchestrator). Le diagramme suivant illustre cette architecture de référence.

Description de l'image ravpn_arch_cisco_asa_vfirewall.png

ravpn_arch_cisco_asa_vfirewall-oracle.zip

- Pare-feu virtuel Cisco ASA

L'appliance Cisco Adaptive Security Virtual Appliance (ASAv) offre une fonctionnalité de pare-feu complète aux environnements virtualisés pour sécuriser le trafic du centre de données et les environnements colocatifs, afin de protéger de manière cohérente les clouds publics et privés.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise contenant des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (elles peuvent se trouver dans des pays voire des continents différents).

- Domaine de disponibilité

Les domaines de disponibilité sont des centres de données indépendants et autonomes au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure une tolérance de panne. Les domaines de disponibilité ne partagent ni infrastructure (système d'alimentation ou de refroidissement par exemple), ni le réseau interne du domaine de disponibilité. Ainsi, il est peu probable qu'un problème survenant dans un domaine de disponibilité affecte les autres domaines de disponibilité de la région.

- Domaine de pannes

Un domaine de disponibilité est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes avec une alimentation et un matériel indépendants. Lorsque vous distribuez des ressources entre plusieurs domaines de pannes, les applications peuvent tolérer les pannes de serveur physique, de maintenance système et d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseau

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région OCI. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur votre environnement réseau. Un VCN peut contenir plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés sur une région ou sur un domaine de disponibilité. Chaque sous-réseau se compose d'une plage d'adresses contiguës qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- VCN de gestion

Le VCN de Mgmt est un réseau centralisé dans lequel le pare-feu virtuel Cisco ASA est déployé. Il fournit une connectivité sécurisée aux réseaux cloud virtuels (VCN) rayons, aux services OCI, aux adresses publiques et aux clients, ainsi qu'aux réseaux de centres de données sur site.

- Hors VCN

Le VCN externe contient un sous-réseau public destiné à héberger l'équilibreur de charge réseau flexible que les utilisateurs finals utilisent pour se connecter en tant que tête de réseau VPN. Chaque pare-feu virtuel Cisco ASA dispose également d'une interface au sein du sous-réseau de ce VCN.

- A l'intérieur du VCN

Le VCN interne contient un sous-réseau privé pour garantir que les utilisateurs finals peuvent se connecter à une application exécutée sur ce VCN ou avoir un routage vers des réseaux cloud virtuels satellite via ce VCN. Chaque pare-feu virtuel Cisco ASA dispose également d'une interface au sein du sous-réseau de ce VCN.

- Appeler des réseaux cloud virtuels

Le réseau cloud virtuel satellite de niveau application/base de données contient un sous-réseau privé pour héberger les bases de données Oracle/l'application.

- équilibreur de charge réseau flexible

L'équilibreur de charge réseau flexible OCI fournit une répartition automatisée du trafic d'un point d'entrée vers plusieurs serveurs back-end de vos réseaux cloud virtuels. Elle fonctionne au niveau de la connexion et équilibre la charge des connexions client entrantes vers des serveurs back-end en bon état en fonction des données du protocole IP Layer3/Layer4.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés vers et depuis le sous-réseau.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement via des passerelles.

- Dans le VCN de gestion, vous disposez des tables de routage suivantes : table de routage de gestion attachée au sous-réseau de gestion, avec un routage par défaut connecté à une passerelle Internet.

- Dans le VCN externe, vous disposez des tables de routage suivantes : table de routage externe attachée au sous-réseau externe ou VCN par défaut pour le routage du trafic à partir du VCN externe vers des cibles Internet ou sur site.

- Dans le VCN interne, vous disposez des tables de routage suivantes : Chaque CIDR de pool VPN associé à un pare-feu passe à l'interface interne via cette table de routage

Remarque :

Vous pouvez également déployer un sous-réseau de gestion/à l'intérieur/à l'extérieur dans le cadre d'un même VCN et acheminer le trafic en conséquence. - Passerelle Internet

La passerelle Internet autorise le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder à des hôtes sur Internet, sans les exposer à des connexions Internet entrantes.

- Passerelle de routage dynamique

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région OCI, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- passerelle de service

La passerelle de service fournit l'accès à partir d'un VCN à d'autres services, tels qu'OCI Object Storage. Le trafic entre le VCN et le service Oracle passe par la structure réseau Oracle et ne traverse jamais Internet.

- Carte d'interface réseau virtuelle (VNIC)

Les services des centres de données OCI disposent de cartes d'interface réseau physiques. Les instances de machine virtuelle communiquent à l'aide des cartes d'interface réseau virtuelles (VNIC) associées aux cartes d'interface réseau physiques. Chaque instance a une VNIC principale qui est automatiquement créée et attachée lors du lancement, et disponible pendant la durée de vie de l'instance. DHCP est uniquement proposé à la VNIC principale. Vous pouvez ajouter des cartes d'interface réseau virtuelles secondaires après le lancement de l'instance. Définissez des adresses IP statiques pour chaque interface.

- IP privées

Adresse IPv4 privée et informations associées pour l'adressage d'une instance. Chaque carte d'interface réseau virtuelle comporte une adresse IP privée principale. Vous pouvez également en ajouter et en enlever. L'adresse IP privée principale d'une instance est attachée au cours du lancement de l'instance et ne change pas pendant la durée de vie de celle-ci.

- IP publiques

Les services réseau définissent une adresse IPv4 publique choisie par Oracle et mise en correspondance avec une adresse IP privée. Les adresses IP publiques présentent les types suivants : éphémère : cette adresse est temporaire et existe pendant toute la durée de vie de l'instance. Réservé : cette adresse persiste au-delà de la durée de vie de l'instance. Elle peut être annulée et réaffectée à une autre instance.

- Vérification de la source et de la destination

Chaque VNIC effectue la vérification de source et de destination sur son trafic réseau. La désactivation de cet indicateur permet au pare-feu virtuel Cisco ASA de gérer le trafic réseau qui n'est pas ciblé pour le pare-feu.

- Forme de calcul

La forme d'une instance de calcul indique le nombre d'UC et la quantité de mémoire allouées à l'instance. La forme de calcul détermine également le nombre de cartes d'interface réseau virtuelles et la bande passante maximale disponibles pour l'instance de calcul.

Recommandations

- VCN

- Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR se trouvant dans l'espace d'adresses IP privées standard.

- Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans OCI, votre centre de données on-premise ou un autre fournisseur cloud) sur lequel vous comptez configurer des connexions privées.

- Après avoir créé un VCN, vous pouvez modifier, ajouter et enlever ses blocs CIDR.

- Lorsque vous concevez les sous-réseaux, tenez compte des exigences de sécurité et de flux de trafic. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

- Utilisez des sous-réseaux régionaux.

- Pare-feu virtuel Cisco ASA

- Cette architecture comporte des instances de pare-feu autonomes ; en cas d'échec de pare-feu, l'utilisateur final doit se réauthentifier.

- Dans la mesure du possible, déployez des domaines de pannes distincts sur des domaines de disponibilité au minimum ou différents.

- Gestion de pare-feu virtuel Cisco ASA

- Si vous créez un déploiement hébergé dans Oracle Cloud Infrastructure, créez un sous-réseau dédié à la gestion.

- Utilisez des listes de sécurité ou des groupes de sécurité réseau pour restreindre l'accès entrant aux ports 443 et 22 provenant d'Internet pour l'administration de la stratégie de sécurité et pour afficher les journaux et les événements.

Remarques

Lors du déploiement de l'architecture VPN d'accès à distance pour accéder aux charges de travail Oracle E-Business Suite ou PeopleSoft sur OCI à l'aide du pare-feu virtuel Cisco ASA, tenez compte des facteurs suivants :

- Performances

- La sélection de la taille d'instance appropriée, déterminée par la forme Compute, détermine le débit maximal disponible, la CPU, la RAM et le nombre d'interfaces.

- Les entreprises doivent savoir quels types de trafic traversent l'environnement, déterminer les niveaux de risque appropriés et appliquer les contrôles de sécurité appropriés, le cas échéant. Différentes combinaisons de contrôles de sécurité activés ont un impact sur les performances.

- Envisagez d'ajouter des interfaces dédiées pour les services FastConnect ou VPN.

- Envisagez d'utiliser des formes de calcul volumineuses pour un débit plus élevé et un accès à davantage d'interfaces réseau.

- Exécuter des tests de performances pour valider la conception peut maintenir les performances et le débit requis.

- Utilisez ces mesures pour vous guider :

Spécifications des performances OCI pour les versions 9.16 et ultérieures.

Type de licence 100 M (ASAv5) 1 Go (ASAv10) 2 Go (ASAv30) 10 Go (ASAv50) 20 Go (ASAv100) Type de forme OCI VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.8 VM.Standard2.8 Débit d'inspection avec conservation de statut 100 Mbps 1 Gbit/s 2 Gbits/s Bientôt disponible prochainement Débit d'inspection avec conservation de statut (multiprotocole) 100 Mbps 1 Gbit/s 2 Gbits/s 2,3 Gbits/s 3 Gbits/s Débit VPN IPsec (test UDP AES 450B) 100 Mbps 550 Mbps 550 Mbps 550 Mbps 620 Mbps connexions par seconde 12 500 26 600 26 600 26 600 38 200 Sessions simultanées 50 000 100 000 (500 000) 2 000 000 personnes 4 000 000 Appairage VPN IPSEC 50 250 750 10 000 20 000 Sessions utilisateur Cisco AnyConnect ou VPN sans client 50 250 750 10 000 20 000

- Sécurité

Le déploiement du pare-feu virtuel Cisco ASA dans OCI permet des services de pare-feu complets pour sécuriser le trafic du centre de données et les travailleurs à distance.

- Disponibilité

- Déployer votre architecture dans des régions géographiques distinctes pour une redondance optimale.

- Configurer des VPN site à site avec des réseaux organisationnels pertinents pour une connectivité redondante avec des réseaux on-premise.

- Coût

- Cisco ASA Virtual Firewall est disponible dans votre propre licence (BYOL)

- Pour plus d'informations sur la gestion des licences, reportez-vous à la fiche technique et aux licences intelligentes de Cisco Adaptive Security Virtual Appliance (ASAv) pour ASAv, référencées dans la rubrique Explorer plus ci-dessous.

Déployer

Pour déployer une architecture VPN d'accès à distance sur Oracle Cloud Infrastructure à l'aide du pare-feu virtuel Cisco ASA, procédez comme suit :

Oracle recommande de déployer l'architecture à partir d'Oracle Cloud Marketplace.

- Déployer en utilisant la pile dans Oracle Cloud Marketplace :

- Déployer à l'aide de la pile dans Oracle Cloud Marketplace : configurez l'infrastructure réseau requise comme indiqué dans le diagramme de l'architecture. Reportez-vous à l'exemple suivant : configuration d'une topologie de réseau hub-and-World.

- Déployez l'application (Oracle E-Business Suite, PeopleSoft ou Applications prévues) sur votre environnement.

- Oracle Cloud Marketplace possède plusieurs offres pour différentes configurations et exigences de licence. Par exemple, la fonction d'offre suivante vous permet d'utiliser votre propre licence (BYOL). Pour chaque liste de votre choix, cliquez sur Get App et suivez les invites affichées à l'écran :

- Déployer en utilisant le code Terraform dans GitHub :

- Accédez à GitHub.

- Clonez ou téléchargez le référentiel sur votre ordinateur local.

- Suivez les instructions du document

README.

Voir plus

En savoir plus sur les fonctionnalités de cette architecture et sur les ressources associées.

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Guide de la sécurité d'Oracle Cloud Infrastructure

- En savoir plus sur le déploiement d'Oracle E-Business Suite sur Oracle Cloud Infrastructure

- En savoir plus sur le déploiement de PeopleSoft sur Oracle Cloud Infrastructure

- En savoir plus sur le déploiement d'un équilibreur de charge réseau Felxible